INTRODUCTION :

L'Informatique intervient aujourd'hui dans le processus

de fabrication ou d'utilisation de tous les objets grâce aux Logiciels.

Tout informaticien doit être à même de concevoir des

systèmes, c'est -à-dire être responsable de leur

développement en se basant sur des analyses du système et la

conception de l'application pour le traitement de donnée. Il a pour

principale mission de concevoir, de développer et d'exploiter des

systèmes d'applications utilisés à des fins

administratives (suivi de commande, achats, contrôle des mouvements, des

stocks, calcul des coûts, calcul des salaires et des

rémunérations, service après-vente) et distributives

(préparation et contrôle de la fabrication, planification et

contrôle de la production etc.).

Ainsi la gestion informatisée des produits apparait

comme un domaine qui se doit d'être de plus en plus moins

coûteux ; l'automatisation de la gestion des produits et le suivi du

stock dans nos sociétés nécessite de la compétence.

Cette dernière s'acquiert par l'aptitude à concevoir le

système d'information en un langage compréhensible par

l'ordinateur.

Elle est l'organisation du mode de régulation de la

gestion des produits au sein d'une entreprise comme un instrument efficace afin

d'amortir les flux de faillite. Dans l'entreprise, la gestion

automatisée est généralement la responsabilité du

service des achats et ventes. La fixation du stock prend en compte la

complexité des tâches à effectuer, mais également

les conditions de travail, les cadres compétant et les performances de

l'entreprise, qui gèrent les entrées et sorties des produits lors

des mouvements. Le bon de commande doit être remis aux fournisseurs dans

une certaines périodicité (1 mois, 3 mois et 6 mois ... etc.).

Il n'est soumis à aucune condition de forme dès-

lors qu'il comporte les mentions exigées par l'acheteur. (Globalement,

l'ensemble des précisions doit permettre de déterminer à

qui est dû le bon de commande).

Dans quelle terme nous pouvons aborder les démarches

afin d'expliquer les phénomènes qui caractérisent la

régulation du mouvement d'achat ? Il apparait donc qu'il faut

savoir gérer les produits afin d'éviter les ruptures de stock.

C'est dans ce contexte que notre mécanisme de gestion

automatisée des produits sera conçu pour gérer les

mouvements. La méthode d'analyse qui nous permettra de réaliser

notre travail, c'est la méthode Merise. Ce qui amène aujourd'hui,

plusieurs entreprises à comprendre que pour gagner du temps, c'est mieux

de gérer automatiquement. C'est dans cette optique que nous avions voulu

que la gestion des produits dans la société AKOD TELEMATIQUE soit

automatisée. Il s'agira pour nous en tant qu'Informaticiens d'adopter un

schéma précis ainsi, La méthode Merise nous accompagnera

à proposer une démarche articulée selon trois parties pour

hiérarchiser les préoccupations et les questions auxquelles

répondre lors de la conduite de notre travail.

Première Partie :

Présentation de la Structure d'Accueil

I. HISTORIQUE ET OBJECTIFS DE LA STRUCTURE

1) HISTORIQUE

Venant de la combinaison du nom AKPO et ODOUDEY, la

société AKOD TELEMATIQUE est créée officiellement

le 17 mars 2008 à la dénomination « AKOD

TELEMATIQUE « visés S/N° 7145/MTFP/DGT/DRPSS/SRI du 17/03/08

et N° CCIB 2577/COO-PP/2901-2008. Toutefois étant un

établissement qui travaillait dans l'informel depuis 2000. Cet

établissement à pour mission de subvenir aux besoins des

personnes déshéritées et d'assister les jeunes à

l'insertion à la vie active. L'établissement AKOD TELEMATIQUE a

eu à affranchir un certain nombre d'étapes dont notamment

trois :

Première étape :

ZOGBOHWE de 2000 à 2003

L'idée était de travailler dans une organisation

non gouvernementale ayant pour but d'oeuvrer à l'émancipation des

jeunes et des personnes déshéritées. Les activités

menées étaient la vente des portables et ses accessoires,

quelques objets bureautiques, des ordinateurs d'occasions ainsi que ses

accessoires. La société fait aussi la location des chaises, des

bâches, les ustensiles de cuisine et des cartes prépayées.

Le revenu de ces activités était destiné à ces

derniers. Les membres de cette organisation sont : ODOUDEY Florent,

Gilberte, Lidwine et AKPO Hugues.

Deuxième étape :

FIFADJI YENAWA de 2003 à 2005,

L'organisation à augmenter ses activités dans le

domaine informatique. Elle assure la formation des jeunes dans ce domaine qui

est un atout à la vie active, la réalisation des plan, des logos,

le CAO (Conception Assistée par Ordinateur). Plusieurs promotions ont

suscité de 2003 à 2005 notamment cinq (05) avec un effectif de 37

apprenants.

Troisième étape :

TANKPE de 2005 jusqu'à nos jours,

Au cour de cette période, ayant eu plusieurs

années d'expérience dans le domaine informatique et la vente des

portables et ses accessoires, monsieur AKPO Hugues, compte tenu de ses

expériences professionnelles et une ancienneté dans le domaine

portuaire, a décidé de créer un secteur qui s'occupera des

activités portuaires c'est-à-dire la vente et location des

véhicules d'occasions. L'entreprise s'est fixée des objectifs

dès sa création.

2) OBJECTIFS

A l'instar des autres sociétés, «AKOD

TELEMATIQUE« s'est fixée deux objectifs dont :

Ø Les objectifs

principaux :

-oeuvrer pour la lutte contre le chômage

-réduire le taux d'analphabétisation en

informatique

-assurer la formation des jeunes

-améliorer les conditions de transport (en important

des voitures). Grâce à ce secteur la société AKOD

TELEMATIQUE va élargir sa notoriété.

Ø Les objectifs secondaires

-apporter assistance aux personnes

déshéritées

- rencontrer les jeunes pour l'échange social et

culturel

-organiser annuellement une manifestation pour les petits

enfants dénommée « BÉBÉ NOËL

TANKPE ».

II. PARCOURS ET FONCTIONNEMENT DE LA STRUCTURE

A. ACTIVITES ET MOYENS D'ACTIVITES

1) ACTIVITES

Nombreuses sont les activités que mènent cette

société dont notamment le secteur informatique et bureautique, le

volet social le secteur multimédias et le secteur import et vente des

véhicules d'occasion.

Ø Secteur informatique et

bureautique

Le secteur informatique est subdivisé en plusieurs

branches telles que :

· Formation en opérateur de saisie (OPS)

· Formation en Publication Assistée par Ordinateur

(PAO)

· Formation en Conception Assistée par Ordinateur

(CAO)

· Service informatique

· Vente de consommables informatique et bureautique

· Conception et impression d'entête de lettre et de

logo

· Conception de Plan

· Gravage sur support (CD, DVD... etc.)

· Scannage

· Recyclage

· Sérigraphie

· Photocopie, reliure et plastification

· Cabine téléphonique

Ø Secteur social

Le volet social est très cher à l'entreprise

à cause de la situation des pays envoie de développement (PED).

Ainsi, l'établissement a un penchant spécifique pour les

orphelins, les opprimés, les abandonnés. Il octroie le minimum

qu'il faut au cas sociaux, dont les fréquents sont : les

orphelins, les chômeurs, les démunis... etc.

Ø Secteur multimédia

· La vente et installation des antennes paraboliques

· Installation des caméras de surveillance

· De salle de jeux vidéo.

Ø Secteur import, vente et

location

C'est un secteur autonome, générateur du revenu

de l'entreprise. Il a comme activité :

· L'importation des véhicules

· Le transfert des véhicules

· La vente des véhicules

· La location des véhicules.

2) LES MOYENS D'ACTIVITE

Les ressources dont dispose la société sont

nombreuses. Nous les regrouperons en quatre (04) catégories à

savoir :

Ø Les ressources naturelles et

sociales

La position au choeur de la ville de TANKPE, un climat chaud

et humide du pays, la proximité de la société avec le

« carrefour TANKPE », un endroit bien structuré et

civilisé avec une population dynamique, à la recherche du savoir.

L'accomplissement des tâches permet à ce secteur

d'exploiter ses ressources naturelles et sociales. De même la situation

géographique du parc MICHAR siège à Sèkandji est

l'un des atours primordiaux. De plus d'autres importateurs y sont

implantés à cause de sa grandeur, de la libre et parfaite

circulation des marchandises.

Ø Ressources

matérielles

AKOD TÉLÉMATIQUE dispose d'un multiple outil de

travail dont nous retenons quelques uns non négligeables .

Des ordinateurs

Des imprimantes et photocopieuses

Des scanners et des appareils photo numérique

Des armoires pour la protection et la conservation des

fournitures scolaires, et

bureautiques, des consommables informatiques et des

dossiers.

Des caisses pour la sécurité de l'argent

De téléphones, des portables

De bureaux, des chaises

Des panneaux indicatifs.

De groupe électrogène pour le relai automatique

du courant électrique

Deux motos pour les courses diverses de la

société

Une voiture pour la location des bâches, des chaises et

autres.

Ø Ressources humaines

Pour assurer sa responsabilité et satisfaire les

besoins de sa clientèle, la société «AKOD

TÉLÉMATIQUE« a dû recruter une équipe

qualitative et quantitative constituée de :

Des chefs cellules :

Une administration ayant tout le personnel

(Directeur Général, Secrétaire, Caissier, Comptable,

chargé à l'information, un coursier...etc.)

Des chargés à la formation en informatique, des

techniciens en maintenance, des

Ouvriers chargés d'assurer le transfert des

véhicules.

Les ressources humaines sont restées plus actives

grâce à celle dites financière.

Ø Ressources

financières

C'est une société qui s'autofinançait

dans le temps. Mais dès lors compte tenu de la prolifération des

activités, la société s'est vue dans l'obligation de fait

recours aux instituts financiers de la place tels que les banque, les centre de

crédit afin d'amener à bon port ses activités.

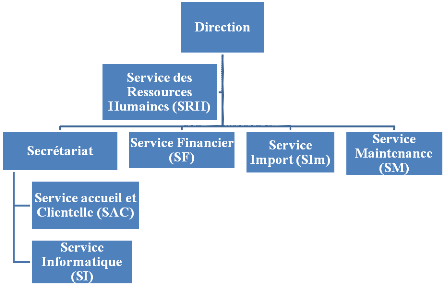

B. ORGANISATION DE LA SOCIETE AKOD TELEMATIQUE

Les services administratifs et techniques.

En ce qui concerne les services administratifs, on peut

citer :

Le Service Accueil et Clientèle (SAC), le Service des

Ressources Humaines (SRH), le Service Financier (SF).

Quant aux services techniques on a :

Le service de la formation (SF) qui s'occupe de tout ce qui

concerne l'apprentissage dans le domaine informatique ; le service de

maintenance (SM) qui est chargé de tout ce qui est du côté

réparation, entretien et la suivie des appareils

électroniques ; le service import (SIm) qui s'occupe du transport

et la vente des véhicule d'occasion.

1) Les instances de la société AKOD

TELEMATIQUE

Ø Conseil d'Administration

Le conseil est actuellement assuré par le

comité de suivi des recommandations de l'audit organisationnel de

gestion qui a eu lieu en 2007

Ø L'équipe de Direction

Elle est composée du Directeur

Général ; de la Directrice Générale Adjointe

et d'un staff administratif.

Ø Commission Consultative

Elle est composée de tous les chefs de service du

plateau technique.

Ø Comité

d'Etablissement

Organe consultatif composé de la Direction et

des représentants des personnels ; il est présidé par

le Directeur Général de la société.

III. PRESENTATION DE LA CELLULE INFORMATIQUE

A. Historique et mission

Créé en 2005, la cellule informatique d'AKOD

TELEMATIQUE est actuellement dirigée depuis le 11 octobre 2009 par un

Ingénieur.

Le Chef Cellule Informatique est le premier responsable de

toutes les questions ayant rapport avec l'informatique et les NTIC. A cet

effet, il assure la définition et la mise en oeuvre de la politique

d'information du Centre. Il coordonne :

-l'administration du réseau informatique local

-l'administration de la base de données informatique

-l'exploitation et de la maintenance des logiciels

d'application et du matériel informatique

-et la gestion courante de toutes les questions informatiques

de la société.

B. Organisation de la Cellule Informatique

L'organigramme suivant indique l'organisation de la Cellule

Informatique.

CELLULE INFORMATIQUE

(CI)

SECRETAIRE DE LA CELLULE INFORMATIQUE (SCI)

UNITE D'EXPLOITATION ET DEVELLOPEMENT INFORMATIQUE

(UEDI)

UNITE MAINTENANCE ET RESEAU INFORMATIQUE

(CUMRI)

ORGANIGRAMME DE LA CI DE LA SOCIETE.

Le chef Cellule est aidé dans sa mission par deux

collaborateurs informaticiens dont les responsabilités et les taches

sont décrites comme suit :

Ø Unité Maintenance et Réseau

Informatique

Un technicien supérieur en informatique industriel, est

désigné comme Responsable d'unité de Maintenance du

Matériel et du Réseau.

Le Chef Cellule Informatique a pour tâche :

-le suivi et l'installation de tout nouveau matériel

informatique acquis ou reçu par la société,

-la maintenance et la réparation de tout

matériel informatique appartenant à la société,

-la tenue et la mise à jour de l'inventaire du parc

matériel informatique

-la formation à l'utilisation du matériel

informatique des utilisateurs

-le suivi de la maintenance et l'extension du réseau

informatique de la société,

-la gestion et la planification de la connexion internet

à haut débit des utilisateurs de la société.

Ø Unité Exploitation et

Développement Informatique

Un analyste-programmeur en informatique de gestion, est

désigné comme responsable de l'unité Exploitation et

Développement Informatique.

-L'exploitation de tous les logiciel d'applications

développés ou achetés par la société.

-Le suivi de la maintenance et des mises à jour des

logiciels en exploitation dans la société,

-L'installation des logiciels sur les poste de travail

-La formation spécifique et du suivi des utilisateurs

des logiciels

-L'analyse informatique des nouveaux besoins exprimés

par les utilisateurs

-Le suivi et le développement de nouveaux modules de

programmes ou de nouveaux logiciels d'applications informatiques.

Le Chef Cellule Informatique leur délègue ses

responsabilités pour recevoir les demandes d'intervention des

utilisateurs et répondre directement aux sollicitations de ses

derniers.

Afin de gérer au mieux les divers travaux qui lui sont

confiés, il est mis en place un ensemble de procédures

d'intervention. Ces procédures d'intervention peuvent être

exécutées par la Cellule Informatique elle-même ou par des

compétences externes. Ces différentes procédures

d'intervention dans la société sont de deux types. Il s'agit

de:

- la procédure d'intervention interne

- la procédure d'intervention externe

Notons que ces procédures sont susceptibles

d'être modifiées en vue d'optimiser les coûts de la

maintenance.

C) Méthode de travail

Pour une gestion fiable du parc informatique et pour

l'exécution de ses tâches, les activités et prestations de

la société AKOD TELEMATIQUE suivent un processus technique et

méthodique. A cet effet des méthodes d'intervention sont

rédigées par le CI. Au nombre de celles-ci, il y a : la

procédure d'intervention interne et la procédure d'intervention

externe.

1 La procédure d'intervention

interne

Cette procédure est relative aux interventions faites

par les techniciens de la CI en fonction des moyens dont ils disposent pour

l'accomplissement d'une tâche donnée. Pour ces interventions, nous

distinguons une procédure dite « Bon d'Urgence »

(B.U.) et une procédure dite « Bon

d'Intervention ».

1-1 Procédure « Bon

d'Urgence »

Cette procédure est mise en application lorsqu'un

appareil en panne nécessite une réparation immédiate et

urgente. Ainsi l'unité concernée où l'utilisateur par un

appel téléphonique, signale la panne au CI qui

délègue un technicien pour le diagnostic et si possible sa

réparation. Un B.U notifiant la panne signalée et le travail

effectué est établi par la Cellule Informatique puis

certifié par le service demandeur. Le bon est classé dans le

dossier « bons certifiés ».

1-2 Procédure « Bon

d'Intervention »

Contrairement à la procédure B.U, un bon

d'intervention est émis par l'utilisateur à l'endroit de la

cellule informatique. Si l'équipement est transportable, il est

acheminé vers la CI où un technicien se charge de sa remise en

état, ceci après enregistrement du bon reçu. Au cas

où l'appareil ne serait pas transportable, un technicien se

déplace pour sa réparation et rédige un rapport

d'intervention où figurent la panne, la solution apportée et la

durée de l'intervention. Ce rapport est certifié puis

classé dans le dossier «bon certifié ».

Notons qu'il peut arriver que par manque de

compétences du CI ou par une rupture de stock, la CI procède

d'abord à un dépannage en attendant l'intervention des

prestataires extérieurs ou la réception des pièces

commandées. Avant le retrait de l'appareil l'utilisateur certifie que le

travail est fait au verso du bon d'intervention.

2) Procédure d'intervention

externe

Lorsqu'un équipement en panne est sous contrat ou que

la cellule informatique du centre n'a pas les compétences

nécessaires pour intervenir sur cet équipement à cause de

sa spécificité, il est fait recours aux partenaires

extérieurs. Ces derniers après une visite de l'appareil

programment en collaboration avec la CI sa réparation. Tout le

processus est suivi par le chef de la CI ou le CUMRI

L'ordinogramme ci-après est un

résumé de toutes les méthodes de travail adoptées

par la société.

IV. SERVICE D'ACCUEIL

Arriver dans la société AKOD TELEMATIQUE, en

tant que stagiaire, étudiant en Informatique de Gestion, nous

fûmes parti de la Cellule Informatique dont notre rôle est

d'aidé le chef cellule dans ces tâches, de veiller au maintien des

appareils informatiques (tels que : les ordinateurs, les imprimantes, les

photocopieuses) ; d'aider le formateur des OPS (Opérateurs, trice

de Saisie) en théorie comme en pratique ; de porter assistance aux

autres membres manipulant l'outil informatique, d'aider le secrétaire

général à enregistrer les produits nouvellement

achetés. Nous aidions aussi quelque fois et surtout lorsque nous sommes

libre le service des Achats et Ventes pour la comptabilisation des

opérations effectuées chaque jour ainsi que le bilan à

chaque fin de mois.

Nous étions aussi appelé à veiller sur

la vente des accessoires informatiques.

Au cours de notre stage, nous avions eu à former avec

grand succès douze (12) apprenants d'OPS (Opérateur, trice de

Saisie) avec mention «très bien«.

De plus, nous avions eu à faire la

réinstallation du système d'exploitation Xp pack2

de trois (03) postes (ordinateurs), des relies,

photocopies ....

Nous avions aussi aidé les maintenanciers

à faire la configuration Software et le câblage réseau pour

certains postes ainsi que l'installation de l'antivirus. Toutes ces

tâches abattues démontraient notre compétence, notre

maîtrise du domaine. De même les comptes après les

opérations sont fidèlement rendus avec clartés. Ce qui

nous a fait jouir du respect, de la considération et la confiance de la

part de notre patron, du Directeur et de tous les autres employés et

stagiaires de l'entreprise.

V. ETUDE DE L'EXISTANT ET SOLUTIONS PROPOSEES

A. Etude de l'existant

La gestion des produits dans la

société AKOD TELEMATIQUE est l'oeuvre de tous les

secrétariats de chaque service. Ainsi, il y a la gestion des produits

stockés et des produits vendus et ceci à l'intérieur

comme à l'extérieur de la société. Mais tout

produit quel que soit son type, sa famille ou sa provenance, fait appel

à l'initiative de la Directrice Générale Adjointe. Cette

dernière soumet le produit initié à l'appréciation

du Directeur Général qui après avoir visé signe.

Les approvisionnements prennent obligatoirement par le Secrétariat

principal. Là, les produits achetés sont enregistrés

sous un numéro avec précision de la désignation, du prix

unitaire, de la quantité, de la date de l'approvisionnement et les

références au besoin. Après cette opération, on met

le produit en circulation.

S'agissant des approvisionnements, un poste

rattaché au secrétariat de la Direction Générale

appelé RECEPTION s'en occupe. A l'arrivé d'un produit,

l'enregistrement est fait comme indiqué ci-haut. Cela étant, on

peut ventiler le produit selon sa famille. Si le produit est d'urgence

capitale, la réception l'envoie directement au Directeur

Général ou son adjointe qui donne des instructions et retourne

le produit à la réception. Cette dernière mentionne les

instructions et oriente le produit vers le service concerné. Cependant

les produits ordinaires suivent un circuit normal.

Au Secrétariat du Service des Achats et Ventes,

l'enregistrement est fait de

manière identique que précédent. Après

enregistrement le produit est envoyé au chef service des Achats et

ventes qui vise et donne des instructions. Selon les instructions, certains

produits sont ventilés vers les services, les divisions. Le produit est

envoyé après de la Directrice Générale qui

vérifie. Cependant d'autres sont adressés directement au

Directeur Général qui les oriente. S'agissant par exemple des

stocks, on doit vérifier s'il ne reste pas ce produit au magasin. Si tel

est le cas, on compte le nombre restant qu'on addition avec le nouveau.

Après ce traitement le paraphage est fait et le produit est

envoyé au chef qui donne des instructions et le Directeur le cahier

d'enregistrement. Le nombre de produits enregistrés en moyenne par jour

avoisine cent au niveau du secrétariat de la Direction, à la

réception et au secrétariat du service des Achats et Ventes. Elle

décroit dans les autres secrétariats. Presque tous les

secrétariats de la société disposent au moins d'un

ordinateur et ses accessoires pour la saisie des produits. Mais le traitement

des produits reste toujours manuel.

1) Difficultés auxquelles le service des Achats

et Ventes est confronté.

Considérons, qu'en ce 21ème

siècle où la science et la technologie battent en plein coeur, il

est encore constater que dans beaucoup de nos entreprises sont utilisées

les méthodes de gestion manuel des produits (articles) pour effectuer

les achats.

Dans tous les postes de traitement des produits et surtout le

service des Achats et Ventes, on note l'affluence des clients. Donc le volume

des tâches diminue l'efficacité des travaux, la confusion des prix

des produits. Ce qui affiche une mauvaise organisation de la structure et un

accueil désagréable envers les clients qui viennent effectuer

leurs opérations.

D'où la plainte croissante des clients. A cella

s'ajoute la perte répétée des fiches d'enregistrement, la

rupture de stock qui devient presque un phénomène fréquent

faut du non maîtrise de l'état de stock. Ce qui bloque la

circulation des produits. Les difficultés d'enregistrement et de

recherche des produits se multiplient et les pertes de temps sont

énormes. Le seul produit peut être enregistré plusieurs

fois par erreur. Par ailleurs le volume des produits trop élevé,

diminue la qualité du travail et les objectifs ne sont plus atteints.

Les documents utilisés pour l'enregistrement des produits étant

des registres, l'archivage exige plus d'espace. Les documents non

numérisés, sont vulnérables au rongement des insectes,

à l'incendie, à la pluie, bref aux aléas de protection.

B. EBAUCHE DE SOLUTION

Pour un meilleur rendement, une visibilité fiable, un

control parfait des produits au sein de l'entreprise et une amélioration

de la qualité des opérations, nécessite une bonne gestion

des Achats et Ventes. Et le management de ces ressources implique

obligatoirement un bon traitement des produits, voire de l'information. Ainsi

pour soulager les secrétaires, le personnel et autres, le chef cellule

informatique propose que la gestion des produits soit automatisée.

Ainsi, il sera conçu une application qui permettra

aux utilisateurs :

- L'enregistrement automatique des produits,

- La recherche automatique des numéros

d'enregistrement,

- L'édition automatique des numéros

d'enregistrement,

- La maitrise de l'état des entrées et sorties

des produits,

- L'édition de la facture.

La base de données de l'application sera

gérée par un serveur. Ce qui permettra d'utiliser des

requêtes SQL pour avoir des informations sur les produits : dans

quel service se situe tel produits ayant tel numéro.

Deuxième Partie :

Etude conceptuelle et organisationnelle

I. Présentation de la méthode

d'analyse

A- La méthode MERISE

1. Historique :

Issue de l'analyse systémique, la méthode

MERISE est issue des travaux menés par Hubert Tardieu dans les

années 1970 et qui s'inséraient dans le cadre d'une

réflexion internationale, autour notamment du modèle relationnel

d'Edgar Frank Codd. Elle est devenue un projet, opérationnelle au

début des années 1980 à la demande du ministre de

l'industrie et surtout été utilisée en France et

principalement pour les projets d'envergure, notamment des grandes

administrations publiques ou privées.

Merise, méthode spécifiquement

française, a d'emblée connu la concurrence internationale des

méthodes anglo-saxonnes. Elle a ensuite cherché à

s'adapter aux évolutions rapides et des technologiques de l'informatique

avec MERISE/objet, puis MERISE/2 destinée à s'adapter au

client-serveur. Merise était un courant majeur des réflexions sur

une « Euro méthode » qui n'a pas réussi

à percer.

De l'aveu même d'un de ses fondateurs, le nom MERISE

vient de l'analogie faite entre le merisier `'qui ne peux porter de beaux

fruits que si on lui greffe une branche de cerisier : ainsi en va-t-il des

méthodes informatiques bien conçues, qui ne produisent de bons

résultats que si on greffe sur l'organisation réussit'' ;

même si beaucoup de gens ont voulu y avoir une acronyme comme par exemple

Méthode d'Etude et de Réalisation Informatique par les

Sous-ensembles ou pour les Systèmes d'Entreprises.

On pourra aussi consulter un historique de merise sur le site

web developpez.com.

Positionnement de la méthode.

La méthode Merise est une méthode d'analyse, de

conception et de réalisation de systèmes d'informations

informatisées.

En amont, elle se situait dans le prolongement naturel d'un

schéma directeur souvent conduit suivant la méthode RACINES,

très présente notamment dans le secteur public.

Les projets Merise étaient généralement

des projets de grande ampleur de refonte d'un existant complexe, dans un

environnement grand système. La méthode a aussi connu des

tentatives d'adaptation avec les Systèmes de Gestion des Bases de

Données relationnels, les différentes Interfaces Homme-Machine

(IHM), l'Orienté objet, le développement micro, les outils CASE,

la retro-ingénierie... mais qui n'ont pas connu le même

succès. La méthode est essentiellement française. Elle a

des équivalents à l'étranger en ce qui concerne les

modèles de données (avec des différences, par exemple les

cardinalités ne sont pas aussi détaillées dans les

méthodes anglo-saxonnes). En revanche la modélisation des

traitements est beaucoup plus complexe que dans les méthodes

anglo-saxonnes.

Sa mise en oeuvre peut paraître lourde. On consacre

beaucoup de temps à concevoir et à se pré- documenter

avant de commencer à coder, ce qui pouvait sembler nécessaire

à une époque où les moyens informatiques n'étaient

pas aussi diffusés qu'aujourd'hui. Ceci dit elle évite

l'écueil inverse du développement micro, qui souffre par le

manque de documentation, et où les erreurs sont finalement très

couteuses à réparer a postériori.

Même si les échanges et la consultation entre

concepteurs et utilisateurs sont formellement organisés, on a aussi

reproché à Merise d'utiliser un formalisme jugé complexe,

(surtout pour les modèles de données) qu'il faut d'abord

apprendre à manier, mais qui constitue ensuite un véritable

langage commun, puissant et rigoureux pour qui la maîtrise.

L'articulation très codifiée et bien balisée des

différentes étapes, avec un descriptif très précis

des résultats attendus est ce qui reste aujourd'hui de mieux connu et de

plus utilisé.

La méthode Merise est bien adaptée à

l'automatisation de tâches séquentielles de gestion pure. En

revanche, elle est mal adaptée aux environnements distribués

où de multiples applications externes à un domaine viennent

interagir avec l'application à modéliser ; de plus elle

n'est pas en mesure de modéliser les informations à

caractère sémantique (documents,...).

Méthode d'analyse et de conception

La méthode MERISE préconise d'analyser

séparément données et traitements, à chaque niveau.

On aura pris soin de vérifier la cohérence entre ces deux

analyses avant la validation et le passage au niveau suivant. La méthode

Merise propose une démarche articulée simultanément selon

trois axes pour hiérarchiser les préoccupations et les questions

auxquelles répondre lors de la conduite d'un projet :

Cycle de vie ; phase de conception, de

réalisation, de maintenance puis nouveau cycle de projet.

Cycle de décision : des grands

choix (Etude préalable), la définition de projet (étude

détaillée) jusqu'aux petites décisions des détails

de la réalisation et de la mise en oeuvre du système

d'information. Chaque étape est documentée et marquée par

une prise de décision.

Cycle d'abstraction : niveaux

conceptuels, logique / organisationnel et

physique /opérationnel (du plus abstrait au plus concret).

L'objectif du cycle d'abstraction est de prendre d'abord les grandes

décisions, métier pour les principales activités

(Conceptuel) sans rentrer dans le détail de questions d'ordre

organisationnel ou technique.

La méthode Merise, très analytique (attention

méthode systémique), distingue nettement les données et

les traitements, même si les interactions entre les deux sont profondes

et s'enrichissent mutuellement (validation des données par les

traitements et réciproquement).

Certains auteurs (Merise/Méga, puis Merise/2) ont

également apporté la notion complémentaire de

communication, vue au sens des messages échangés. Aujourd'hui,

avec les Systèmes de Gestion des Bases de Données Relationnelles,

l'objet, les notions de données et de traitements sont de plus en plus

imbriquées. « Courbe du soleil »

La littérature parle de « Courbe

soleil », établissant une analogie entre la démarche

Merise et le lever puis le coucher du soleil : de même, le projet

doit élaborer une analyse critique de l'existant (en partant du niveau

physique et en s'élevant jusqu'au conceptuel : démarche

bottom-up phase ascendante de la courbe), Puis décliner la solution

retenue (en partant du niveau conceptuel et revenant au niveau physique :

démarche top-down, phase descendante de la courbe).

Le recensement de l'existant est très

décrié en 2008, car il augmente la durée du projet. Sur ce

point, la démarche Merise est à l'opposé des

méthodes itératives du type RAD (Rapide Application Development),

ou de l'adoption systématique des best practices observées dans

d'autres entreprises du secteur, qui constituent une démarche typique

dans l'implémentation de progiciels.

Avec la pratique, vient un moment où le concepteur

peut se passer du modèle entités-associations et produire

directement des schémas relationnels corrects. Pourtant, continuer de

travailler à un niveau conceptuel plutôt qu'à un niveau

logique reste une tactique payante pour lui. Dans la mesure où les

données pourtant stockées sous une forme relationnelle, doivent

de nos jours être accédées par des applications

orientées objets. Le modèle conceptuel permet de faire le lien

entre d'une part la représentation objet des données et d'autres

de stockage relationnel des mêmes données.

Par exemple, on peut très bien imaginer

qu'un schéma entités-associations soit d'un côté

traduit en un schéma relationnel puis implémenté dans une

base de données oracle ; tandis qu'en parallèle elle est

traduite en diagramme de classe (Modèle Logique Objet), lui-même

implémenté dans un ensemble de classe java. Ces classes java

permettent en suite aux développeurs de construire des applications

clientes orientées objets et qui attaquent de manière

transparente les données de la base oracle. Il s'agit d'une solution de

passage entre la modélisation orientée objet (pertinente pour

développer des interfaces graphiques) et la modélisation

relationnelle (pertinente pour gérer les données).

Par ailleurs, la méthode MERISE est

certes typiquement française, mais en grande Bretagne la méthode

standard s'appelle SSADM (Structured Systems Analysis as Design Method) et

repose sur les mêmes principes. Les nord-américains quant à

eux utilisent ce qu'on appelle des diagrammes de flux, dont les principes sont

repris par la version 2 de Merise.

Aujourd'hui, ce sont les

modélisations objet et leurs unifications UML (unified modeling langage

autrement dit langage unifié de modélisation) qui se place

à la pointe de l'état de l'art. Malheureusement, UML n'est qu'un

ensemble de notations (d'ailleurs moins intuitives que celle des schémas

entités-associations). La connaissance de langage ne permet donc pas au

concepteur de faire l'économie d'une méthodologie de conception.

Voila pourquoi il n'est pas anachronique de rééditer en 2005 un

document sur des méthodes qui auront bientôt 30 ans ;-).

II. Règles de Gestion

RG1 : un client peut acheter plusieurs produits.

RG2 : chaque produit vendu doit faire l'objet de

facture.

RG3 : un produit ne peut faire état d'un seul type

de mouvement.

RG4 : une facture appartient à un et un seul

client ou porte le nom d'un et un seul client.

RG5 : à une période donnée, un ou

plusieurs produits peut être vendu.

RG6 : une famille a au moins un produit

RG7 : un produit ne peut qu'appartenir à une et

une seule famille de produit.

RG8 : un produit subit au moins un mouvement à une

période donnée.

III. Dictionnaire de Données

|

PROPRIETES

|

DESIGNATIONS

|

NATURE

|

TYPE

|

LONGUEUR

|

OBSERVATIONS

|

|

Codfamil

|

Code de la famille

|

E

|

AN

|

10

|

|

|

Libelfamil

|

Désignation de la famille

|

E

|

A

|

50

|

|

|

Refprod

|

Code du produit

|

E

|

AN

|

10

|

|

|

Descript

|

Description du produit

|

E

|

A

|

50

|

|

|

Libelprod

|

Désignation du produit

|

E

|

A

|

50

|

|

|

PU

|

Prix unitaire

|

E

|

N

|

10

|

|

|

Qteprod

|

Quantité du produit

|

E

|

N

|

08

|

|

|

Qtémini

|

Quantité minimale

|

E

|

N

|

08

|

|

|

Taux TVA

|

Taux du TVA

|

E

|

N

|

04

|

|

|

Saisir par

|

Saisir par

|

E

|

A

|

50

|

|

|

Saisir le

|

Saisir le

|

E

|

Date

|

08

|

JJ /MM/AAAA

|

|

Numfact

|

Numéro de la facture

|

E

|

N

|

10

|

|

|

TotalHT

|

Total Hors Taxe

|

CA

|

N

|

10

|

Qté * PU

|

|

TotalTVA

|

Montant TVA

|

CA

|

N

|

07

|

MB * Taux TVA

|

|

TotalTTC

|

Total toutes taxes comprises

|

CA

|

N

|

10

|

MB + MtTVA

|

|

Remise

|

Remise

|

CA

|

N

|

15

|

MB * Taux remise

|

|

Acquittée

|

Facture acquittée

|

E

|

N

|

15

|

|

|

Observation

|

Observation

|

E

|

A

|

30

|

|

|

Datfact

|

Date de la facture

|

E

|

Date

|

08

|

JJ/MM/AAAA

|

|

Idstock

|

Identité du stock

|

E

|

N

|

10

|

|

|

Qtestock

|

Quantité stockée

|

CA

|

N

|

07

|

Qté init + Qte ent

|

|

QtéVirt

|

Quantité du Stock Virtuel

|

CA

|

N

|

08

|

|

|

QtéSort

|

Quantité Sortie du Stock

|

CA

|

N

|

08

|

|

|

MotifSort

|

Motif de Sortie

|

E

|

A

|

50

|

|

|

RefSort

|

Références des produits sortant

|

E

|

N

|

08

|

|

|

DatSort

|

Date de Sortie des produits

|

E

|

Date

|

08

|

JJ/MM/AAAA

|

|

Valstock

|

Valeur total du stock

|

CA

|

N

|

10

|

Qté * PU

|

|

DatAppro

|

Date de l'approvisionnement du stock

|

E

|

Date

|

08

|

JJ/MM/AAAA

|

|

RefAppro

|

Références des Approvisionnement

|

E

|

AN

|

08

|

|

|

NumBL

|

Numero du Bon de Livraison

|

E

|

N

|

08

|

|

|

DatBL

|

Date du Bon de Livraison

|

E

|

Date

|

08

|

JJ/MM/AAAA

|

|

ModLivr

|

Mode de Livraison

|

E

|

A

|

30

|

|

|

DatLivr

|

Date de Livraison

|

E

|

Date

|

08

|

JJ/MM/AAAA

|

|

AdresLivr

|

Adresse de Livraison

|

E

|

AN

|

30

|

|

|

PréCli

|

Prénoms du Client

|

E

|

A

|

50

|

|

|

AdresCli

|

Adresse du Client

|

E

|

AN

|

40

|

|

|

NumCli

|

Numéro du Client

|

E

|

N

|

30

|

|

|

Nomcli

|

Nom du client

|

E

|

A

|

50

|

|

|

Pays

|

Pays du client

|

E

|

A

|

15

|

|

|

Codpost

|

Code Postal du Client

|

E

|

AN

|

10

|

|

|

TelCli

|

Téléphone du client

|

E

|

N

|

08

|

|

|

Villcli

|

Ville du client

|

E

|

A

|

08

|

|

|

Fax

|

Fax du Client

|

E

|

N

|

20

|

|

|

E-Mail

|

E-Mail du Client

|

E

|

AN

|

40

|

|

|

AutMotif

|

Modifier par

|

E

|

A

|

30

|

|

|

DatMotif

|

Modifier le

|

E

|

Date

|

08

|

JJ/MM/AAAA

|

|

Numfsr

|

Numéro du Fournisseur

|

E

|

N

|

10

|

|

|

NomFsr

|

Nom du Fournisseur

|

E

|

A

|

40

|

|

|

PrénFsr

|

Prénoms du Fournisseur

|

E

|

A

|

50

|

|

|

Société

|

Société

|

E

|

A

|

20

|

|

|

Civilité

|

Civilité

|

E

|

A

|

20

|

|

|

VilleFsr

|

Ville du Fournisseur

|

E

|

A

|

20

|

|

|

TélFsr

|

Téléphone du Fournisseur

|

E

|

N

|

30

|

|

|

FaxFsr

|

Fax du Fournisseur

|

E

|

N

|

20

|

|

|

E-MailFsr

|

E-Mail du Fournisseur

|

E

|

AN

|

40

|

|

|

NumCde

|

Numéro de la Commande

|

E

|

N

|

08

|

|

|

DateCde

|

Date de la Commande

|

E

|

Date

|

08

|

JJ/MM/AAAA

|

|

EtaCde

|

Etat de la Commande

|

E

|

A

|

10

|

|

|

ModRègl

|

Mode de Règlèment

|

E

|

A

|

15

|

|

IV. MODEL CONCEPTUEL DES DONNEES

I.

1,1

0,N

0,N

0,N 1,1

1,1

0,N

0,N

1,1

1,N

1,1

1,1

1,1

1,N

1,1

BON LIVRAISON

NumBL

DatBL

ModLivr

AdresLivr

DatLivr

TotalHT

TotalTVA

TotalTTC

Saisirpar

Saisirle

Observation

COMMANDE

NumCde

DatCde

EtatCde

ModRègl

TotalHT

TotalTVA

TotalTTC

Observation

CLIENT

NumCli

NomCli

PrenCli

AdresCli

VilleCli

CodpostCli

PaysCli

TelCli

FaxCli

E-mailCli

AutMotif

DatMotif

Saisirpar

Saisirle

Observfation

FACTURE

NumFact

DatFact

TotalHT

TotalTVA

TotalTTC

Remise

Acquitte

Saisirpar

Observation

PRODUIT

RefProd

LibProd

Description

Qtereappro

Qtemini

PU

TauxTVA

Saisirpar

Saisirle

STOCK

Idstock

DatAppro

QteStock

QteVirtuel

QteSorti

MotifSorti

DatSorti

Observation

FOURNISSEUR

NumFsr

NomFsr

PrenFsr

Societe

Codpost

Civilite

Ville

Tel

Fax

E-mail

Observation

FAMILLE

CodFamil

LibFamil

CIF

CIF

CIF

CIF

CIF

CIF

CIF

MODÈLE CONCEPTUEL DES DONNÉES

II. MODÈLE LOGIQUE DE DONNÉES

PRODUIT (Refprod, Libprod, Description, PU, Qtereappro,

Qtemini, TauxTVA, Saisirpar, Saisirle #Codfamil, #NulFsr)

FAMILLE (Codfamil, Libfamil)

STOCK (Idstock, Qtestock, Valstock, Datappro, #RefProd,

Qtevirtuel, Qtesort, MotifSort, DatSort, Refsort, Observation, Saisirpar)

FACTURE (Numfact, PU, TotalHT, TotalTVA, TotalTTC, Remise,

Acquite, Saisirpar, Observation, ModReglem, Datefact, #Refprod, #Numcli,

#AdresCli)

CLIENT (Numcli, Nomcli, Prencli, AdresCli, VillCli,

Codpost, Pays, TelCli, Fax, E-mail, Saisirpar, Saisirle, Autmotif, Datmotif,

Observation, Societe, Civilite)

FOURNISSEUR (Numfsr, NomFsr, PrenFsr, Societe, Codpost,

Ville, Civilite, Fax, E-mail, Observation, GSM, Tel)

COMMANDE (NumCde, DatCde, EtaCde, ModRègl, TotalHT,

TotalTVA, TotalTTC, Observation, #NumCli, #AdresLivr, #ModLivr, #Saisirpar,

#Saisirle)

BON DE LIVRAISON (NumBL, DatBL, ModLivr, DatLivr, AdresLivr,

NumCli, NumFact, Saisirpar, Saisirle)

V. Description des tables et fichiers

|

DESCRIPTION DE LA TABLE CLIENT

|

|

Nom

..................................................................................................................

Client

Nature

...............................................................................................................

Permanent

Organisation

......................................................................................................

Séquentielle Indexée

Support

.............................................................................................................

Disque Dur

Accès

.................................................................................................................Séquentielle

Directe

Clé d'accès

........................................................................................................

NumCli

Longueur

............................................................................................................

50

|

|

PROPRIETE

|

DESIGNATION

|

TYPE

|

LONGUEUR

|

|

NumCli

|

Numéro du Client

|

AN

|

05

|

|

NomCli

|

Nom du Client

|

A

|

20

|

|

Prenomcli

|

Prénom du Client

|

AN

|

50

|

|

Telcli

|

Téléphone du client

|

AN

|

50

|

|

AdesCli

|

Adresse du Client

|

AN

|

40

|

|

VilleCli

|

Ville du Client

|

A

|

20

|

|

Codpost

|

Code postal du Client

|

AN

|

20

|

|

Pays

|

Pays du Client

|

A

|

15

|

|

Fax

|

Fax du Client

|

N

|

15

|

|

E-mail

|

E-mail du Client

|

AN

|

30

|

|

Saisirpar

|

Saisir par

|

A

|

30

|

|

Saisirle

|

Saisir le

|

AN

|

08

|

|

AutMotif

|

Modifier par

|

A

|

30

|

|

DatMotif

|

Modifier le

|

Date

|

08

|

|

Observation

|

Observation

|

AN

|

50

|

|

Société

|

Société

|

A

|

20

|

|

DESCRIPTION DE LA TABLE FACTURE

|

|

Nom

..................................................................................................................

Facture

Nature

..............................................................................................................

Permanent

Organisation

....................................................................................................

Séquentielle Indexée

Support

..............................................................................................................

Disque Dur

Accès

..................................................................................................................

NumFact

Longueur .........................................

.................................................................50

|

|

PROPRIETE

|

DESIGNATION

|

TYPE

|

LONGUEUR

|

|

NumFact

|

Numéro de Facture

|

N

|

10

|

|

PU

|

Prix Unitaire

|

N

|

10

|

|

TotalHT

|

Total Hors Taxe

|

CA

|

10

|

|

TotalTVA

|

Total du TVA

|

CA

|

07

|

|

TotalTTC

|

Totale toutes taxes comprises

|

N

|

10

|

|

Remise

|

Remise

|

N

|

10

|

|

Acquitéé

|

Facture Acquitéé

|

A

|

15

|

|

Saisir par

|

Saisir par

|

A

|

30

|

|

DateFact

|

Date de Facturation

|

Date

|

08

|

|

Refprod

|

Référence du produit

|

AN

|

10

|

|

Numcli

|

Numéro du client

|

AN

|

10

|

|

AdresCli

|

Adresse du Client

|

AN

|

20

|

|

ModRègl

|

Mode de règlement

|

A

|

10

|

|

Observation

|

Observation

|

A

|

10

|

|

DESCRIPTION DE LA TABLE PRODUIT

|

|

Désignation

........................................................................produit

Nature

..............................................................................permanent

Organisation

.......................................................................séquentielle

Indexée

Support

.............................................................................disque

dur

Accès

................................................................................Refprod

Longueur

...........................................................................50

|

|

PROPRIETES

|

DESIGNATION

|

TYPE

|

LONGUEUR

|

|

Refprod

|

Référence du produit

|

AN

|

10

|

|

Libprod

|

Libellé du produit

|

A

|

50

|

|

Description

|

Description

|

A

|

30

|

|

QtéMini

|

Stock Alerte

|

N

|

08

|

|

PU

|

Prix unitaire

|

N

|

08

|

|

TauxTVA

|

Taux de la TVA

|

N

|

04

|

|

QteReappro

|

Seuil de Réapprovisionnement

|

N

|

08

|

|

NumFsr

|

Numéro du Fournisseur

|

N

|

08

|

|

Codfamil

|

Code de famille du produit

|

AN

|

10

|

|

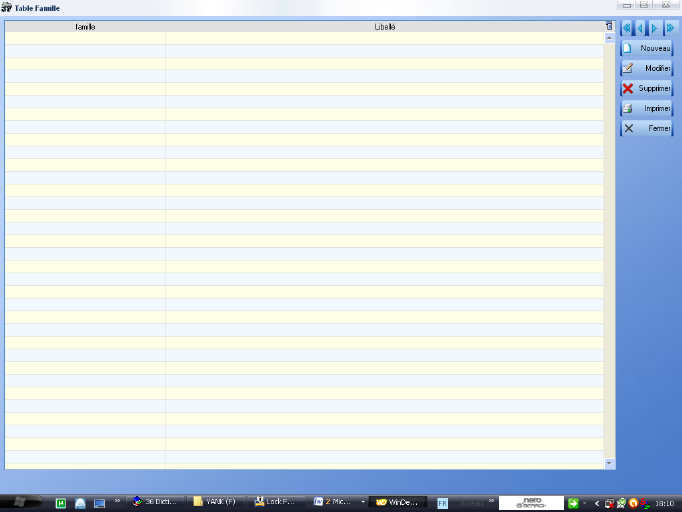

DESCRIPTION DE LA TABLE FAMILLE

|

|

Nom

...............................................................................................................................famille

Nature

..........................................................................................................................

Permanent

Organisation

.................................................................................................................

Séquentielle Indexée

Support

..........................................................................................................................

Disque Dur

Accès

.............................................................................................................................

Codfamil

Longueur .........................................

..............................................................................50

|

|

PROPRIETES

|

DESIGNATION

|

TYPE

|

LONGUEUR

|

|

Codfamil

|

Code de la famille du produit

|

AN

|

10

|

|

Libfamil

|

Libellé de la famille produit

|

A

|

50

|

|

DESCRIPTION DE LA TABLE COMMANDE

|

|

Nom

................................................................................commande

Nature

..............................................................................permanent

Organisation

.......................................................................séquentielle

Indexée

Support

..............................................................................disque

dur

Accès

..................................................................................NumCde

Longueur

.............................................................................50

|

|

PROPRIETES

|

DESIGNATION

|

TYPE

|

LONGUEUR

|

|

NumCde

|

Numéro de la Commande

|

AN

|

08

|

|

Saisir par

|

Saisir par

|

A

|

30

|

|

DatCde

|

Date de la Commande

|

Date

|

08

|

|

TotalHT

|

Total Hors Taxe

|

CA

|

10

|

|

TotalTVA

|

Total du TVA

|

CA

|

07

|

|

TotalTTC

|

Totale toutes taxes comprises

|

N

|

10

|

|

EtaCde

|

Où en est la Commande

|

A

|

08

|

|

ModeRègl

|

Mode du Règlement

|

A

|

08

|

|

Observation

|

Observation

|

A

|

08

|

|

NumCli

|

Numéro du Client

|

AN

|

05

|

|

AdesLivr

|

Adresse de Livraison

|

AN

|

20

|

|

ModLivr

|

Mode de Livraison

|

A

|

20

|

|

DESCRIPTION DE LA TABLE STOCK

|

|

Nom

.................................................................................stock

Nature

...............................................................................permanent

Organisation

.......................................................................séquentielle

Indexée

Support

.............................................................................disque

dur

Accès

................................................................................Idstock

Longueur

...........................................................................50

|

|

PROPRIETES

|

DESIGNATION

|

TYPE

|

LONGUEUR

|

|

Idstock

|

Identité du stock

|

N

|

10

|

|

Ref

|

Références des produits stockés

|

AN

|

10

|

|

Qtestock

|

Quantité stockée

|

N

|

07

|

|

QteVirtuel

|

Quantité Stock virtuel

|

N

|

10

|

|

QteSort

|

Quantité Sortie

|

N

|

10

|

|

Valstock

|

Valeur du stock

|

N

|

10

|

|

MotifSort

|

Motif de Sortie

|

A

|

08

|

|

DatSort

|

Date de la Sortie

|

Date

|

08

|

|

RefSort

|

Références des produits sortant

|

AN

|

10

|

|

DatAppro

|

Date de l'approvisionnement

|

Date

|

08

|

|

Observation

|

Observation

|

A

|

10

|

|

Saisir par

|

Saisir par

|

A

|

40

|

|

DESCRIPTION DE LA TABLE BON DE LIVRAISON

|

|

Nom

..............................................................................................................................bon

de livraison

Nature

..........................................................................................................................

Permanent

Organisation

.................................................................................................................

Séquentielle Indexée

Support

.........................................................................................................................

Disque Dur

Accès

............................................................................................................................

NumBL

Longueur .........................................

...........................................................................50

|

|

PROPRIETES

|

DESIGNATION

|

TYPE

|

LONGUEUR

|

|

NumBL

|

Numéro bon de livraison

|

N

|

08

|

|

DatBL

|

Date de bon de livraison

|

Date

|

08

|

|

ModLivr

|

Mode de Livraison

|

A

|

08

|

|

DatLivr

|

Date de Livraison

|

Date

|

08

|

|

AdresLivr

|

Adresse de Livraison

|

AN

|

20

|

|

NumCli

|

Numéro du Client

|

N

|

08

|

|

NumFact

|

Numéro de la Facture

|

N

|

08

|

|

Saisir par

|

Saisir

|

A

|

30

|

|

Saisir le

|

Saisir le

|

AN

|

|

|

Observation

|

Observation

|

A

|

08

|

|

DESCRIPTION DE LA TABLE FOURNISSEUR

|

|

Nom

..............................................................................................................................fournisseur

Nature

.........................................................................................................................

Permanent

Organisation

...............................................................................................................

Séquentielle Indexée

Support

.......................................................................................................................

Disque Dur

Accès

...........................................................................................................................

Numfsr

Longueur .........................................

...........................................................................50

|

|

PROPRIETES

|

DESIGNATION

|

TYPE

|

LONGUEUR

|

|

Numfsr

|

Numero d'identification du fournisseur

|

N

|

10

|

|

NomFsr

|

Nom du Fournisseur

|

A

|

50

|

|

PrénFsr

|

Prénom du Fournisseur

|

A

|

50

|

|

Société

|

Société

|

A

|

20

|

|

Codpost

|

Code Postal

|

AN

|

08

|

|

Civilité

|

Civilité

|

A

|

08

|

|

TélFsr

|

Téléphone du Fournisseur

|

N

|

30

|

|

Fax

|

Fax

|

N

|

20

|

|

E-mail

|

E-mail

|

AN

|

25

|

|

Raisfsr

|

Raison Sociales du fournisseur

|

AN

|

20

|

|

Observation

|

Observation

|

A

|

08

|

|

GSM

|

GSM

|

N

|

30

|

VI. Organigrammes des données et Algorithmes

A. Organigrammes des Données

GESTION DES PRODUITS

PRODUIT

ECRAN

UT : GESTION DES PRODUITS

CLAVIER

CLAVIER

GESTION DES CLIENTS

CLIENT

ECRAN

UT : GESTION DES CLIENTS

CLAVIER

GESTION DES FACTURES

PRODUIT

CLIENT

ECRAN

UT : EDITION DES FACTURES

CLAVIER

FACTURE

IMPRESSION DE LA FACTURE

FACTURE

AGENCE

ECRAN

UT : IMPRESSION DE LA FACTURE

CLAVIER

CLAVIER

ETAT DE LA FACTURE

GESTION DES FOURNISSEURS

FOURNISSEUR

ECRAN

UT : GESTION DES FOURNISSEURS

CLAVIER

IMPRESSION DES PRODUITS

ECRAN

CLAVIER

CLAVIER

ETAT DES PRODUITS

UT : IMPRESSION DE LA LISTE DES PRODUITS

PRODUIT

AGENCE

GESTION DES COMMANDES

COMMANDE

ECRAN

UT : GESTION DES COMMANDES

CLAVIER

IMPRESSION DES COMMANDES

COMMANDE

AGENCE

ECRAN

CLAVIER

CLAVIER

UT : IMPRESSION DE LA COMMANDE

ETAT DE LA COMMANDE

B. ALGORITHMES

Algorithmes

Déclaration du fichier PRODUIT

Fichier PRODUIT (Organisation Séquentielle

Indexée)

Clé Codprod (accès direct)

Enrégistrement PROD

Design : chaine de caractère

PU : monétaire

Qtéprod : numérique

FIN enregistrement

Variables

Rep, Choix : chaine de caractères

Codprod : caractère

Trouve : booléen

Début

Ouvrir PRODUIT (Lecture/Ecriture)

Lire PROD

Si Fin fichier alors

Saisir

PROD.Design, PROD.PU, PROD.Qtéprod

2

1

Ecrire PROD

Sinon

Afficher («Entrer le code du produit«)

2

1

Saisir (Codprod)

Tant que Codprod <> « «

Faire

Trouve Faux

Tant que (pas fin fichier produit) (et

pas trouve) Faire

Si Codprod = PROD.Codprod

Alors

Trouve

vrai

Sinon

Lire PROD

Fsi

Si Trouve Alors

Afficher («PROD.Design, PROD.PU,

PROD.Qtéprod«)

Afficher («Voulez-vous modifier ou supprimer cet

enregistre-

Ment ?«, (M/S))

Saisir Choix

Suivant Choix Faire

«M«

Saisir PROD.Design, PROD.PU, PROD.Qtéprod

Réecrire PROD

Si erreur Clé Alors

Afficher («problème d'écrirture«)

5

4

3

2

1

Fsi

6

«S«

2

3

4

5

6

1

Afficher («Etre vous sure de supprimer cet

enregistrement«,(O/N))

Saisir Rep

Si Rep = O Alors

Supprimer PROD.Codprod

Supprimer PROD.Codprod, PROD.Design, PROD.PU,

PROD.Qtéprod

Fsi

Fsuivant

Sinon

Saisir PORD.Design, PROD.PU, PROD.Qtéprod

Ecrire PROD

Fsi

Afficher («Entrer le Code produit ou valider pour

sortir«)

Saisir Codprod

Fin Tant Que

Fin Tant Que

Fsi

Fermer PRODUIT

FIN

Déclaration du Fichier FACTURE

Fichier FACTURE (Organisation Séquentielle

Indexée)

Clé Numfact (accès direct)

Enrégistrement FACT

Acompt : caractère

TVA : monétaire

TTC : numérique

Echéance : Date

Règlement : Chaine de caractères

DatFact : Date

FIN enregistrement

Variables

Rep, Choix : chaine de caractères

Numfact : caractère

Trouve : booléen

Debut

Ouvrir FACTURE (Lecture/Ecriture)

Lire FACT

Si Fin fichier alors

Saisir

FACT.Acompt, FACT.TVA, FACT.TTC, FACT.Echéance,

FACT.Règlement,

2

1

FACT.Date

Ecrire FACT

2

1

Sinon

Afficher («Entrer le numero de la

facture«)

Saisir (Numfact)

Tant que Numfact <> « «

Faire

Trouve Faux

Tant que (pas fin fichier facture) (et

pas trouve) Faire

Si Numfact = FACT.Numfact

Alors

Trouve Vrai

Sinon

Liste FACT

Fsi

Si Trouve Alors

Afficher FACT.Acompt, FACT.TVA, FACT.TTC,

FACT.Echéance, FACT.Règlement, FACT.Date

Afficher («Voulez-vous modifier ou supprimer cet

Enregistrement ?«, (M/S))

Saisir Choix

Suivant Choix Faire

« M«

6

5

Saisir FACT.Acompt, FACT.TVA, FACT.TTC,

4

3

2

1

FACT. Echéance, FACT.Règlement, FACT.Date

Réécrie FACT

2

1

Si erreur Clé Alors

4

5

6

3

Afficher («problème d'écriture«)

Fsi

« S«

Afficher (« Etre vous sure de supprimer cet enre-

Gistrement ?«,(O/N))

Saisir Rep

Si Rep = O Alors

Supprimer FACT.Numfact

Supprimer FACT.Numfact, FACT.Acompt,

FACT.TVA, FACT.TTC, FACT.Echéance,

FACT.Règlement, FACT.Date

Fsi

Fin Suivant

Sinon

Saisir FACT.Acompt, FACT.TVA, FACT.TTC,

FACT.Echéance, FACT.Règlement, FACT.Date

Ecrire FACT

Fsi

Afficher (« Entrer le numero de la facture ou

valider

Pour sortir«)

Saisir Numfact

Fin Tant Que

Fin Tant Que

Fsi

Ferme FACTURE

FIN

Troisième Partie :

Cas Pratiques

I. PRESENTATION DE WINDEV ET MESURES DE SECURITE

1) Présentation de WINDEV

WINDEV est un Atelier de

Génie Logiciel(AGL) qui permet de développer simplement tout type

d'application sous Windows dans les domaines de gestion, de l'industrie, du

médical, etc.

L'environnement de développement intégré

de WINDEV se compose de différents éditeurs :

Un éditeur de projet permettant de visualiser et d'agir

sur le graphe du projet.

Un éditeur d'analyse permettant l'accès à

tout type de base de données (Hyper File, Hyper File Client/serveur,

Oracle, SQL serveur...).

Un éditeur d'IHM avec correcteur d'interface en temps

réel.

Un éditeur de code évolué (avec

l'assistant, vérification du code saisi, coloration syntaxique...)

incluent un puissant débogueur.

Un éditeur de requêtes pour les sélections

dans les fichiers.

Un éditeur d'états.

Un éditeur d'aide permettant de générer

des fichiers d'aide au format CHM.

Un éditeur d'installation.

Un éditeur de dossier technique reprenant

intégralement tous les informations techniques de notre projet.

Ces différents éditeurs seront utilisés

depuis la définition d'une analyse jusqu'à l'installation, en

passant par toutes les phases du développement (création des

fenêtres, des états, des traitements...), sans oublier les

sauvegardes.

Le moteur Hyper File sera utilisé pour les

fichiers de données exemples de l'application.

L'utilisation d'autres moteurs de base de

données est également possible sur le même principe. Nous

l'avons utilisé pour concevoir ce logiciel.

2) Mesures de sécurité

Pourquoi les systèmes sont

vulnérables ?

La sécurité est chère en

terme de coût et difficile à réaliser et les organisations

n'ont pas de budget pour ça.

La sécurité ne peut être sûre

à 100%, elle est même souvent inefficace.

La politique de sécurité est complexe et

basée sur des jugements humains.

Les organisations acceptent de courir des risques et la

sécurité n'est pas une priorité.

De nouvelles technologies (et donc

vulnérabilités) émergent en permanence.

Les systèmes de sécurité sont faits,

gérés et configurés par des hommes et donc des erreurs

peuvent se glisser lors des travaux car l'erreur est humaine.

Il n'existe pas d'infrastructure pour les clefs et autres

éléments de cryptographie

Pourquoi un système ne peut être

sûr à 100% ?

Il est impossible de garantir la

sécurité totale d'un système pour des raisons

suivantes :

Les bugs dans les programmes courants et les systèmes

d'exploitation sont nombreux.

La cryptographie a ses faiblesses : les mots de passe

peuvent être cassés.

Même un système fiable peut être

attaqué par des personnes abusant de leurs droits.

Plus les mécanismes de sécurité sont

stricts, moins ils sont efficaces.

On peut s'attaquer aux systèmes de

sécurité eux-mêmes...

Méthodes utilisées pour les

attaques.

La négligence interne des utilisateurs

vis à vis des droits et autorisation d'accès.

Se faire passer pour ingénieur ou administrateur pour

obtenir des informations comme des mots de passe.

Beaucoup de mots de passe sont vulnérables à une

attaque systématique.

Les clefs de cryptographie trop courtes peuvent être

cassées.

L'attaquant se met à l'écoute sur le

réseau et obtient des informations.

IP spoofing : changer sont adresse IP et passer pour

quelqu'un de confiance.

Injecter du code dans la cible comme des virus ou un cheval de

Troie.

Exploitation des faiblesses des systèmes

d'exploitation, ou des protocoles des applications.

Outils des attaquants

Programmes et scripts de test de

vulnérabilité et d'erreurs de configuration (Satan).

Injection de code pour obtenir l'accès à la

machine de la victime (cheval de Troie).

Echanges de techniques d'attaques par forums et

publications.

Utilisation massive de ressources pour détruire les

clefs par exemple.

Principales technologies de défense

Les attaquants utilisent des outils pour se

rendre anonymes et invisibles sur le réseau.

- Authentification : vérifier la

véracité des utilisateurs du réseau et des documents.

- Cryptographie : pour la confidentialité des

informations et la signature électronique.

- Contrôles d'accès aux ressources

(physiquement aussi).

- Firewalls : filtrage des trames entre le

réseau interne et le réseau externe.

- audit : étude des fichiers de login pour

repérer des anomalies.

- Logiciels anti virus (2/3 des attaques sont des

virus).

- programme de tests des vulnérabilités et

d'erreurs de configuration (Satan).

- Détection d'intrusion : détection des

comportements anormaux d'un utilisateur ou des attaques connues.

Identifier les informations à

protéger

Le serveur contient des informations

sensibles : si personne ne consulte régulièrement ses

informations. Il n'y a aucune raison de les laisser sur le serveur

connecté au réseau... Il ne faut pas tenter le diable, les

informations confidentielles ne resterons sur le réseau qui si c'est

nécessaire !

Une base de données est utilisée par plusieurs

employés mais contient des informations confidentielles. Dans ce cas le

serveur doit garder ces informations il faudra mettre sur le serveur un

sérieux contrôle d'accès pour assurer l'authentification

des utilisateurs qui ont besoin de ces données. Les autres

requêtes seront rejetées, même si elles proviennent des

employés de l'entreprise. Chaque ordinateur ne sera accessible qu'avec

un login et un mot de passe. Le serveur contient des informations

confidentielles : il faut que le serveur soit physiquement

protégé... Rien ne sert de sécurisé le

réseau pour empêcher l'espionnage si quelqu'un peut s'emparer du

disque dur !

Politique de sécurité

Une fois que les informations sensibles sont

repérées, il s'agit de choisir une politique de

sécurité. On fait du café, on s'installe dans la belle

salle de réunion, et on discute... pour se mettre d'accord sur la

politique de sécurité : on choisit ce qui est

autorisé et ce qui est interdit. Les outils mis en place par la suite

respecteront cette politique de sécurité, et devront même

la refléter.

Sensibilisation des utilisateurs

Une politique de sécurité doit se

faire avec les utilisateurs : ils doivent comprendre cette politique et

respecter un certain nombre de règles en relation avec cette politique.

Par exemple, il est évident qu'ils ne doivent communiquer leur login et

mot de passe à personne, pas même leur collègues. De

même, il est bien connu qu'il ne faut pas ouvrir les fichiers

attachés aux e-mail venant de personnes inconnues ou dont le contenu est

suspect.

Des notes d'information devront sensibiliser les utilisateurs.

Ces règles s'appliquent à tous, y compris à

l'administrateur du réseau.

Les virus

Deux tiers des attaques se font par des

virus : chaque poste doit disposer d'un logiciel anti-virus mis à

jour régulièrement !

Les virus se transmettent principalement par disquettes,

clé USB, mais peuvent aussi se faire par mail. Les fichiers les plus

susceptibles d'en contenir sont bien sûr les exécutables (.com,

.exe), mais également tout les documents pouvant contenir des macros

(Microsoft office est un nid à virus ! Méfions-nous surtout

des macros world)...

Sécurité minimum

Tout ceci est le minimum en matière de

sécurité. Ils ne coûtent quasiment rien. On les reprend un

par un :

- authentification des utilisateurs par login et mots de

passe

- suppression de l'information confidentielle de machines

reliées au réseau si elles n'ont pas besoin d'y être

- protection physique des machines contenant des

informations sensibles (locaux fermés à clef.)

- contrôle pour l'accès aux informations

sensibles, avec les login délivrés uniquement pour ceux qui en

ont besoin.

- sensibilisation des utilisateurs aux problèmes

de sécurité.

- installation d'un logiciel anti-virus à jour sur

chaque poste.

- brancher tous les ordinateurs sur des prises

ondulées.

- Installer des parafoudres pour la protection des

appareils pendant la pluie.

Ainsi est garantie la sécurité minimum sur le

plan matériel, logiciel et réseau.

II. GUIDE DE L'UTILISATEUR

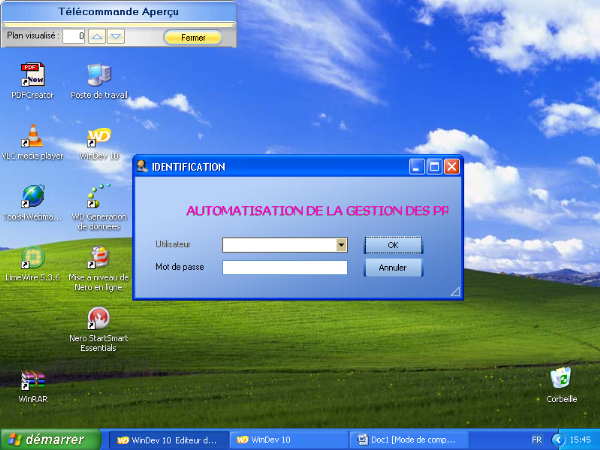

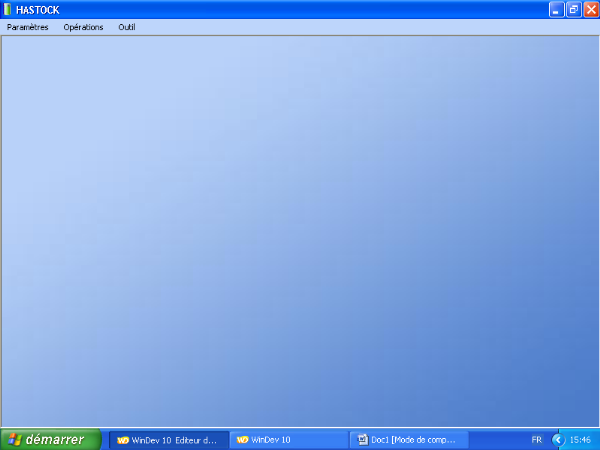

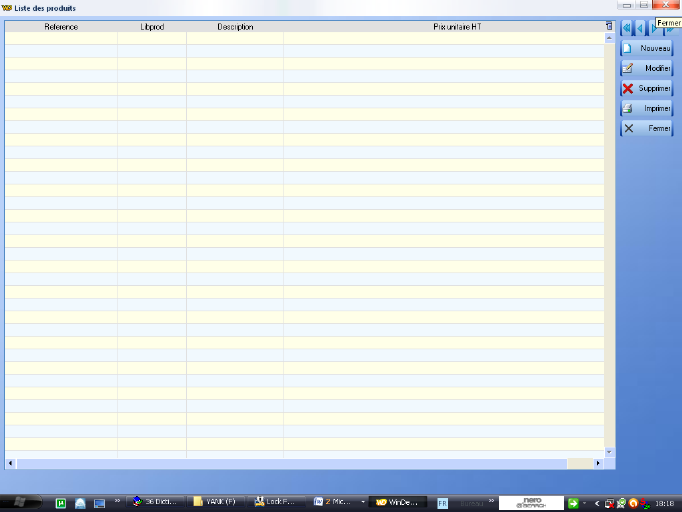

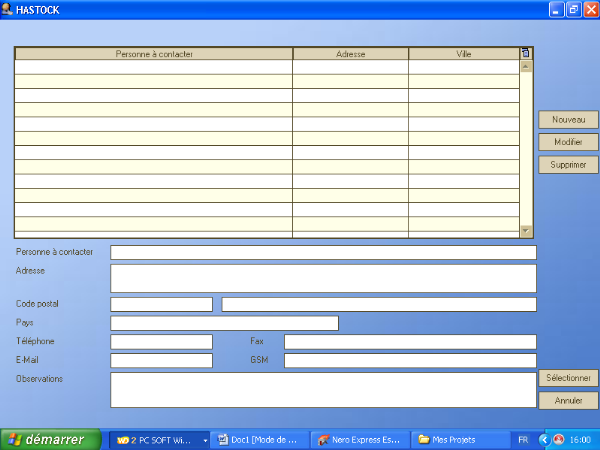

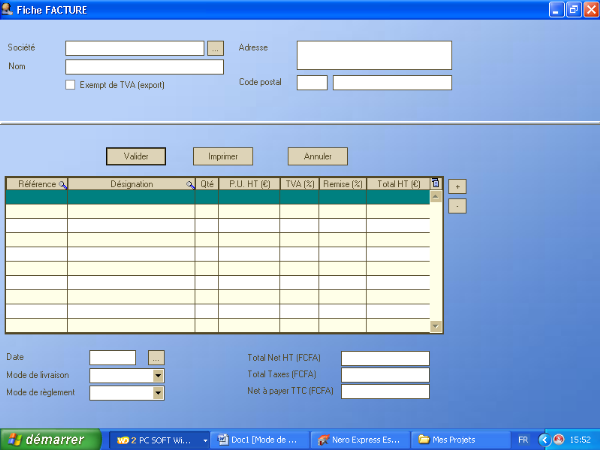

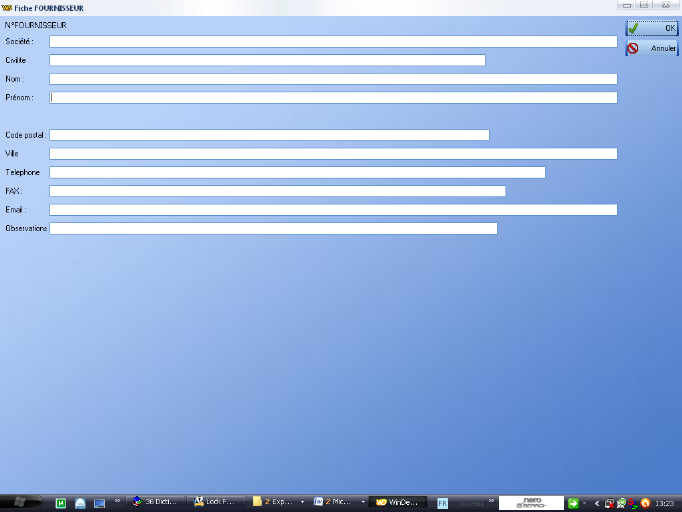

HASTOCK est un logiciel qui permet d'assurer la gestion des

produits et à travers l'établissement des factures clients mise