REPUBLIQUE DEMOCRATIQUE DU CONGO

ENSEIGNEMENT

SUPERIEUR ET UNIVERSITAIRE

INSTITUT SUPERIEUR D`INFORMATIQUE ET DE GESTION

« ISIG/GOMA »

DEyELOPPEMENT

ISIG

M A T I C ~

B.P:841

Etude et mise en place d'un système de

communication

VOIP appliqué à un PABX IP open source dans

une

institution d'enseignement supérieur

<<Cas de

l'isig/Goma>>

Présenté par: NTAMBA RAMADHANI

Travail de mémoire en vue de l`obtention du diplôme

de Licence en informatique de gestion

Directeur: C.T. SWEDI KILUKA

Codirecteur: Ass. AMANI HAGUMA

ANNEE ACADEMIQUE 2011-2012

3

PRELUDE

« Je suis la lumière du monde, celui qui me

suit ne

marchera pas dans les ténèbres, mais il

aura la lumière de la vie» jean 8:12

4

DEDICACE

A vous nos parents,

A vous nos frère et soeurs,

A toi notre femme,

A vous nos enfants,

A vous nos ami(e) s et

collègues,

5

IN MEMORIAM

A notre chère maman HABONIMANA FITINA, grand

mère MWASHITI, grand frère NTAMBA RADJABU, que Dieu accueil vos

âmes et que vous trouvez dans ce travail la reconnaissance pour vos

conseils, amour et affection dont vous n' avez pas cessés de nous

apporter tout au long de votre vie. Nous vous disons merci...

Reposez en paix Mère, grand mère et grand

frère

6

REMERCIEMENTS

Le travail, quel que soit sa réalisation, il n'est pas

l'effort d'un seul individu

mais plutôt l'action qui exige de nombreuse personnes,

qu'il nous a permis

d'exprimer nos sentiments de reconnaissance à

tous ceux qui ont contribué moralement et matériellement à

son aboutissement.

Nos remerciements s'adressent à toutes les

autorités académiques de l'institut supérieur

d'informatique et de gestion et à son corps professoral, qui nous ont

formés.

Nous remercions plus particulièrement le Chef des

travaux KILUKA SWEDI qui, malgré ses lourdes taches et ses multiples

occupations, a accepté de soutenir les pénibles étapes du

présent travail, ainsi que l'encadreur, à la personne de

l'Assistant AMANI HAGUMA pour tous les efforts et contributions qu'il a fournit

pour la réalisation de ce travail.

Nos remerciements s'adressent à notre père KONGO

RADJABU DJUMA PILI, Nous réitérons nos remerciements à nos

frères et soeurs, NTAMBA RADJABU, NTAMBA ALI, NTAMBA REAGAN, MIMILE

DJOHA. ASHURA, Ursule SHINDANO pour la contribution tant morale que

matérielles à la réalisation de ce travail.

Nous gardons encore un sentiment de gratitude aux familles

BASHIZI DENIS, KANKU, SEFU BIN ALI, YUSUFU KABEMBA, KASHAMURA, YAYA CAMARA,

Baudouin RUBUYE et celle de la famille NURU BAHATI qui ont vivement

participés à notre formation.

Nous tenons également à remercier plus

particulièrement notre femme NANKAFU N'SIMIRE RACHEL qui n'a cesse de

nous apporter sa contribution morale, intellectuelle et matérielle.

Nos reconnaissances va enfin à nos amis du groupe GDG

(Google developer group), collègues et ami (e) s, avec qui nous avons

partagés les peines et les joies quotidiennes, nous leurs demandons de

bien vouloir trouver ici l'expression de nos sincères remerciements.

NTAMBA RAMADHANI

7

SIGLES ET ABREVIATIONS

Ass : Assistant

AGP : Assemblée Générale des

Promoteurs

App.Cent : Appariteur Central

Bibl : Bibliothèque

Bios : Basic in put output system

Ca : Conseil d'Administration

Cemubac : Scientifique et Médical de

l'université Libre de Bruxelles pour ses

activités de coopération.

Ct : Chef des travaux

Cs : Chef de section

Csf : Centre supérieur de formation

Csfi : Centre supérieur de formation en informatique

Fai : Fournisseur d'accès internet

Gd : Gestion de développement

Gis : Gestion des institutions de santé

Ip : Internet protocole

Isig : Institut supérieur d'informatique et de

gestion

Iax : Inter asterisk exchange

Labo : Laboratoire

Lan : Local area network

Mac : Media access control

Ntic : Nouvelle technologie d'information et de

communication

Pabx ip : Private automatic branch exchange internet

protocole

Rtc : Real time control

Rtcp : Real time control protocol

Sgadm : Secrétaire général

administrative

Sga : Secrétaire général

académique

Sip : Session initiation protocol

Sysml : System modelling language

Tel : Téléphone

Tcp : Transport communication protocol

Udp : User datagram protocol

Uml : Unified modelling language

Voip : Voice over internet protocole

Vsat : Very small aperture terminal

Wan : Wide area network

Wifi : Wireless fidelity

> Désirer-t-on une gestion financière

centralisée des dépenses de télécommunication?

8

1. INTRODUCTION

L'institut supérieur d'informatique et de gestion,

à travers le département informatique, nous invite a

réalisés un travail scientifique sanctionnant ainsi la fin de nos

études. Ce travail et sa mention accompagneront l'étudiant durant

tout le reste de son parcours. C'est pourquoi conscient de ce double

engagement, nous nous sommes toujours efforcé de nous donner corps et

âme pour mener à bien ce travail.

La voix sur IP (VOIP) constitue un tournant dans le monde de

la communication. En effet, la convergence du «triple Play» (voix,

données et vidéo) fait partie des enjeux principaux des acteurs

de la télécommunication aujourd'hui. Plus récemment

l'Internet s'est étendu partiellement dans l'Intranet de chaque

organisation, voyant le trafic total basé sur un transport réseau

de paquets IP surpasse le trafic traditionnel du réseau voix

(réseau à commutation de circuits). Il devenait clair que dans le

sillage de cette avancée technologique, les opérateurs,

entreprises ou organisations et fournisseurs devaient pour

bénéficier de l'avantage du transport unique IP, introduire de

nouveaux services voix et vidéos. Ainsi, l'une des solutions qui

marquent le «boom» de la voix sur IP au sein des entreprises est la

solution PABX IP (Private Automatic Branch eXchange IP) qui est

l'équivalent des PBX traditionnels pour un réseau IP.

Ce vaste marché, longtemps dominé par des

solutions propriétaires proposées par des entreprises

renommées (Cisco, 3Com, EADS, etc.) voit aujourd'hui, avec la

maturité des technologies «Open Source», l'émergence

d'une nouvelle génération IPBX développés en

logiciels libres, peu coûteux mais néanmoins performants.

Il nous sera obligés de mettre en place un

système de communication, c'est-à-dire pour chaque bureau et cela

dans un temps record parce que les services doivent communiquer pour le bon

déroulement des activités.

2. PROBLEMATIQUE

D'une manière plus générale, si une

entreprise peut répondre positivement à l'une ou l'autre des

questions ci-dessous, il est dès lors important de prendre en compte la

téléphonie IP pour la réalisation d'un choix judicieux:

> Est-il important de mettre ce système en place?

> Avons-nous des techniciens qualifier pour gérer ce

système ?

> Avons-nous une architecture capable de supporter ce

système? > Est-il important de mettre en place un nouveau

système?

> Avons-nous des matériels capables de supporter la

nouvelle architecture?

9

> Serions-nous capable de suivre les appels?

Nous tacherons de répondre à toutes ces

questions tout au long de ce

travail

3. HYPOTHESE

Les hypothèses se présentent sous forme des

propositions des réponses aux questions provisoires que se pose le

chercheur. Elles constituent des réponses relatives et sommaires qui

guideront le travail de recueil et d'analyse des données.1

Ainsi, notre travail s'inscrirait en proposant une solution

provisoire, celle de revoir l'architecture réseau existante, mettre en

place un serveur asterisk pour bien gérer les communications entre les

personnels, Contrôler leurs appels et garantir la

confidentialité.

Ce système permettrait de faciliter la communication au

sein de cette institution, entre agents et services.

4. CHOIX ET INTERET DU SUJET

En choisissant ce sujet de mise en place d'un système

de communication VOIP appliqué à un PABX IP open source, Nous

entendons mettre en application les connaissances acquises au cours de notre

formation en informatique de Gestion, plus précisément dans

l'orientation maintenance réseau.

· Sur le plan scientifique: notre

travail constitue une source d'information pour les futurs chercheur dans le

domaine de réseau et télécommunication; il présente

en outre; un serveur de communication et ouvre de nombreux horizons dans le

processus de téléphonie.

· Sur le plan pratique: un serveur

asterisk envisage par notre hypothèse procurera comme avantage:

La simplification et amélioration des taches

administratives par la communication téléphonique dans cette

institution.

5. DELIMITATION DU SUJET

Le système de communication VOIP est un domaine

très vaste et dans le cadre de notre travail nous nous

intéresserons à la mise en place d'une nouvelle architecture

réseau et d'un système de voix par ip sous Asterisk au sein de

l'institut supérieur d'informatique et de gestion «

ISIG/GOMA»

1 Madeleine GRAWITZ, Méthode des sciences sociales, 11

ème éd., Paris, Dalloz. P.383

10

6. OBJECTIFS

L'objectif poursuivi dans ce travail est de mettre en

application un système de communication des voix par ip capable de

fonctionner au sein de l'institut supérieur d'informatique et de gestion

qui pourrait parvenir à maintenir le mouvement des communications sans y

affecter une moindre erreur, montrer le point que l'opération manuelle

pourrait procurer.

A. REDUCTION DU COUT

Les entreprises dépensent énormément

d'argent en communications téléphoniques. Le prix des

communications voix sur IP est dérisoire par rapport à des

communications traditionnelles. En particulier, plus les interlocuteurs sont

éloignés, plus la différence de prix est

intéressante. Divers bénéfices peuvent dès lors en

être obtenus:

· appels gratuits via l'Internet entre les filiales

distantes

· appels locaux ou internationaux à tarif

réduit par l'intermédiaire d'un opérateur passerelle

· aucune paire de cuivre dédiée n'est

nécessaire pour l'installation d'une nouvelle ligne de

téléphone

· existence de nombreux soft phones (logiciel de

téléphonie) gratuits en lieu et place de postes

téléphoniques IP

· liberté d'établir des conférences

sans la dépendance d'un opérateur de service

· faible coût d'administration. Dans une

entreprise, il n'est plus nécessaire d'avoir des techniciens distincts

pour la gestion des services de voix et de données

· Etc.

B. DISPONIBILITE ET MOBILITE

Le plus souvent, dans chaque local d'une entreprise, une

seule ligne de téléphone est disponible. De plus, cette ligne est

souvent associée à l'employé qui occupe le local. En

utilisant un soft phone sur une station de travail ou poste

téléphonique IP, chaque employé est accessible via son

identifiant unique dans l'annuaire de l'entreprise, peu importe le local dans

lequel il se trouve. En effet, sa ligne téléphonique "le suit" et

n'est plus physiquement associée à un lieu unique.

En matière de mobilité interne, on constate

que:

· il n'est plus nécessaire de manipuler les

connexions physiques au PABX ou de changer le numéro de

téléphone associé à un poste

téléphonique lorsque celui-ci est déplacé

11

· les utilisateurs sont disponibles au travers d'un

annuaire unique, que ce soit dans l'entreprise, une de ses filiales ou à

travers le monde (voyageur fréquent)

· les utilisateurs ont l'opportunité d'associer

leurs lignes avec n'importe quel poste de téléphone IP

disponible

· Etc.

7. METHODES ET TECHNIQUES

A) METHODES

Mme COHENDET2 définit la méthode

comme un instrument devant permettre à l'esprit de s'épanouir ;

l'expression de s'éclaircir. L'utilisation d'une bonne méthode a

pour objectif de mettre en valeur la qualité de la

réflexion.3

Aussi comme le dit GRAWITZ, la méthode est l'ensemble

des opérations intellectuelles par les quelles une discipline cherche

à atteindre les vérités qu'elle poursuit, les

démontrés et les vérifiés.4

Pour mener à bien notre étude, nous avons choisi

d'utiliser la méthode:

s" SYSML qui nous a aidés à analyser les

stratégies utilisées par le réseau de l'institut

supérieur d'informatique et de gestion.

s" La méthode systémique: nous a servis

d'étudier l'organigramme de l'ISIG et son fonctionnement

B) TECHNIQUES

La technique est un moyen, un outil mis à la

disposition de la méthode en vue de la saisie de la

réalité en question.

s" Technique d'interview: Par cette

technique, les questions posées au chef de services et bureau

informatiques nous ont également aidés à accomplir notre

travail

s" Technique d'observation: Par un coup

d'oeil sur l'environnement dans lequel les services de l'isig fonctionnent y

compris le service informatique, nous a permis d'avoir un aperçu sur sa

gestion

s" Technique d'investigation: Par des

contacts directes avec des experts en la matière, des professionnels et

des spécialistes en Nouvelle Technologie de

2 Marie - Anne COHENDET, Méthode de travail,

droit public, 3ème éd. Paris, Montchrestien, 1998, P.12

3 Madeleine GRAWITZ, Méthode des sciences

sociales, 11 ème éd., Paris, Dalloz. P.383

12

l'Information et de la Communication (NTIC) cette technique

nous a permis a acquérir plus d'information .

V' Technique documentaire: nous a

permis de récolter et rassembler les informations trouvait sur le lieu

de recherche

8. DIFFICULTES RENCONTREES

Tout au long des nos investigations et de

l'élaboration du présent travail, notre parcours a

été maillé de nombreuse difficultés:

V' Sur le plan documentaire, nous

déplorons la rareté des documents écrits sur ce sujet et

la réticence des certains informateurs.

V' Sur le plan financier: les

difficultés d'ordre financier ont handicapé quelques peu nos

déplacements et nos opérations de photocopie sans mettre en doute

la fiabilité des résultats de notre travail, ces

difficultés ont sûrement empêché de scruter plus

à fond certains éléments.

9. SUBDIVISION DU TRAVAIL

Outre l'introduction et la conclusion. Ce travail comprend

quatre

chapitres:

· le premier chapitre: portera sur la

présentation de l'état de lieu, nous parlerons également

de l'historique, de ses objectifs, fonctionnement, de ses activités

menées avec quelques difficultés qu'elles rencontrent dans

l'accomplissement de ses missions. Sans oublié l'étude de

l'existant et les solutions proposées.

· le deuxième chapitre: parlera

de la voix sur le réseau des données et brossera les technologies

et protocoles de la VOIP

· le troisième chapitre: va se

pencher à la modélisation du système d'information

· Le quatrième chapitre et le

dernier traitera de l'installation et la configuration du système

d'exploitation, d'asterisk et du soft phone.

En 1999 annonce de début de l'option de la gestion des

institutions de santé fonctionnement également dans les deux

sections .L'année 2003 a coïncide

13

CHAPITRE I: PRÉSENTATION DE L ISIG

-GOMA

I.1 SITUATION GÉOGRAPHIQUE ET HISTORIQUE

I.1.1. SITUATION PHYSIQUE

L'institut supérieur d'informatique et de gestion se

situe sur l'avenu Bunia n°03, Quartier MURARA, commune de KARISIMBI, ville

de Goma, province du Nord Kivu.

I.1.2.HISTORIQUE DE L'ISIG

Dés l'année 1987 ; Monsieur Alain WODON et

Deogratias KATULANYA constatent une carence en personnel qualifié en

informatique dans la province du Nord -Kivu .L'idée de créer d'un

centre de formation des technicien capable de réaliser l'ensemble des

travaux bureautique dans toute les entreprise moderne est conçue .en

septembre 1991, l'idée de créer un centre supérieur de

formation en informatique (CSF en sigle) est matérialisée.

En janvier 1992, les cours débutent en CSF dans le

bâtiment de l'école « les volcans ». En mars 1993

début de fonctionnement de laboratoire informatique de centre

grâce à l'appui de docteur Jean -Pierre MOTERMAN

Dans le même année le CSF devient ISIG avec une

seule option qui fonctionnait au soir .L'option d'informatique de gestion .En

juillet 1995 commence la construction du bâtiment de l'ISIG cet institut

supérieur obtention de son premier financement .Il s'agit d'une mini

action CEMUBAC obtenu grâce au concours d'ALAIN WODON et DENIS PORIGNON

;

Dans la même année, il y a eu ouverture de la

section jour pour l'option d'informatique de gestion. L'ISIG obtient son

agrément au mois de décembre de la même année par

l'arrêt ministériel n° ESSURS/CABMIN /AS/175/95 Au cours de

l'année 1997 débute le fonctionnement de l'option gestion de

développement par les deux sections (jour et soir)

14

avec l'ouverture de deuxième cycle en gestion de

développement.

En octobre 2004, l'ISIG obtient l'autorisation d'organiser la

licence en Gestion de Développement.

En mai 2006, il obtient l'agrément et l'autorisation

d'ouvrir la licence en Informatique, Gestion des Institutions de Santé

et la Santé Publique.

En juin 2006, l'ISIG obtient l'agrément

définitif par décret présidentiel n° 06/0106 du 12

juin 2006 portant agrément des quelques établissements

privés d'enseignement supérieur et universitaire. A partir de cet

acte l'ISIG obtient sa personnalité juridique et les diplômes

doivent être homologués par le Ministre de tutelle.

I.1.3 OBJECTIF DE L' ISIG

L'ISIG a pour objectif de contribuer au développement

de la République Démocratique du Congo en particulier et de

l'Afrique en général à travers la formation de cadres en

informatique et en gestion.

Il se propose à cet effet de :

> Satisfaire un besoin présent celui de former les

techniciens capable d'utiliser dans la micro-informatique en vue de

résoudre l'ensemble des problèmes liés à la gestion

et à des routines dans les service ;

> D'appliquer les principales méthodes et techniques

de gestion applique à l'informatique en utilisant l'outil informatique

de gestion moderne qu'on appelle « ordinateur » ;

> Résoudre les problèmes statistiques de

management et de comptabilité au moyen de l'ordinateur.

> S'occuper des personnes les plus

défavorisées par l'information et la formation.

Cependant, pour attendre ces objectifs, il met en

évidence une organisation bien

structurée. 5

5 Ass. Amani HAGUMA, rapport de stage inédit

ISIG 2010-2011

SEC

SGAC

SC GN AC

FINANCE

LOGISTIQUE

C. PERSONNEL

15

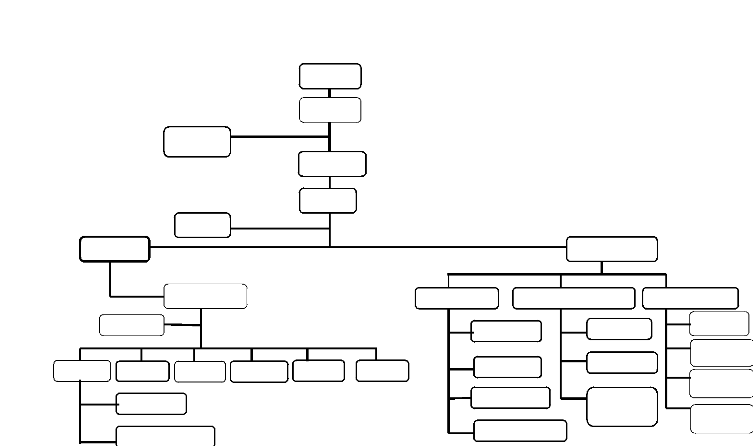

ORGANIGRAMME DE L' ISIG

AGP

COGE

CABINET CA

CA

DG

SECTION

SEC

LAB

S/GD

S/GIS

APP C

S/IG

S/BIBL

AD LABO

OPPERATEUR

CAISSE

COMPT

EVAL

FORM

CHAUF

INTENDANT

SECURITE

MAINTENA NCE

BANQUE

SUIVI

PERSONNEL

AUDIT INT

16

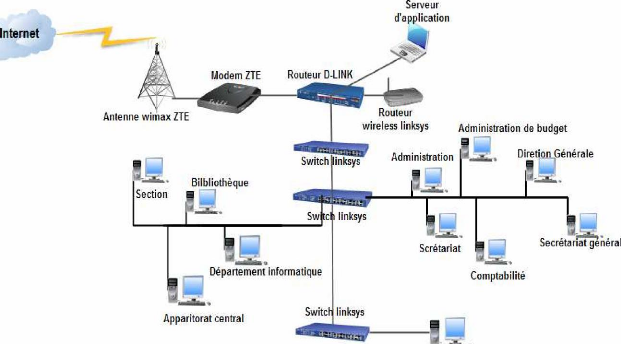

I.2 ARCHITECTURE EXISTANTE DES RESEAUX

I.2.1 LES EQUIPEMENTS CONSTITUANTS LE RESEAU DE L'ISIG

- 11 ordinateurs, marques et système

d'exploitation dans un tableau

N°

|

Bureaux

|

Marques

|

Système d'exploitation

|

1

|

Laboratoire

|

HP

|

Windows 7

|

2

|

Section

|

ELONEX PROSENTIA

|

Windows xp

|

3

|

Service informatique

|

LENOVO

|

Windows 7

|

4

|

Apparitorat

|

SANS

|

Sans

|

5

|

Administration

|

PACKBELL

|

Windows xp

|

6

|

Secrétariat

|

LG

|

Windows xp

|

7

|

Bibliothèque

|

ELONEX PROSENTIA

|

Windows xp

|

8

|

Direction générale

|

ELONEX PROSENTIA

|

Windows xp

|

9

|

Secrétaire académique

|

SANS

|

Sans

|

10

|

Cyber café

|

FUJITSU

|

Windows xp

|

11

|

Comptable

|

ELONEX PROSENTIA

|

Windows xp

|

12

|

Administrateur de budget

|

HP

|

Windows 7

|

|

Autres équipements:

- Antenne: WIMAX ZTE

- Modem: ZTE

- Routeur: D-LINK

- Routeur wifi: LINKSYS

- 3 SWITCH: D-LINK 10160

Topologie du réseau de l'ISIG (topologie

physique):

La topologie de l'isig est une topologie en étoile qui

veut dire toutes les informations passent par un seul équipement, par

exemple un concentrateur ou un Switch.

Topologie logique:

C'est la topologie Peer to Peer, tous les éléments

du réseau sont égaux et sont tour client et serveur.

17

Modem

Marque ZTE fournit par Rwanda tel et qui est le fournisseur

de la connexion internet à l'Isig.

I.2.2 ANALYSE CRITIQUE DE L'ARCHITECTURE DE L'ISIG

· le service informatique de l'Isig ne dispose pas d'un

serveur, ni d'un serveur de téléphonie ni de routeur Cisco, et

presque toutes les machines ne sont pas connecté au réseau en

plus les machines du réseau n'utilisent pas le même système

d'exploitation pour le bon fonctionnement du réseau.

· Chose grave, le personnel de l'Isig n'ont pas ce

culture ou ne sont pas habitués à l'utilisation des machines

affectées dans leurs services à par qu'ils utilisent leurs

propres machines.

18

1.2.3 ARCHITECTURE ACTUELLE DE LA CONFIGURATION DU RESEAU

DE L'ISIG

Serveur

d'application

41114

Administration de budget

Administration

Diretian,Générale

Bilbliothéque411

Section

Internet b--mmoi

linksys

Scrétariat

Département informatique

Secrétariat general

Comptabilité

Apparitorat central

Antenne wimax ZTE

Routeur 0-LINK

Routeur

wireless linksys

Switc linksys

Modem ZTE

cyber café

19

I.3 PROPOSITION DU SYSTEME FUTURE

I.3.1 LES MACHINES ET LES MATERIELS DU RESEAU FUTUR DE

L'ISIG

N°

|

Bureaux

|

Matériels

|

Système d' exploitation

|

1

|

Laboratoire

|

Laptop HP

|

Windows XP pack II

|

2

|

Section

|

Laptop HP

|

Windows XP pack II

|

3

|

Service informatique

|

Laptop HP

|

Windows XP pack II

|

4

|

Apparitorat

|

Laptop HP

|

Windows XP pack II

|

5

|

Administration

|

Laptop HP

|

Windows XP pack II

|

6

|

Secrétariat

|

Laptop HP

|

Windows XP pack II

|

7

|

Bibliothèque

|

Laptop HP

|

Windows XP pack II

|

8

|

Direction générale

|

Laptop HP

|

Windows XP pack II

|

9

|

Secrétaire académique

|

Laptop HP

|

Windows XP pack II

|

10

|

Cyber café

|

Laptop HP

|

Windows XP pack II

|

11

|

Comptable

|

Laptop HP

|

Windows XP pack II

|

12

|

Administrateur de budget

|

Laptop HP

|

Windows XP pack II

|

13

|

Serveur d' application

|

Laptop HP

|

Windows XP pack II

|

14

|

Serveur asterisk

|

Laptop HP

|

Ubuntu 11.10

|

|

· Autres équipements:

- Vsat

- Modem

- Firewall

- Routeur Cisco générique

- 2 Patch panel

- Routeur wifi

- 12 IP phone ou soft phone - Switch Cisco catalyst

- 3 Routeur wifi

- 4 Switch Link Sys - 1 desk top

· Topologie du réseau de l' ISIG (topologie

physique):

L' architecture de l'Isig sera une architecture client

serveur qui veut dire toutes les

20

informations passent par un seul équipement qui

sera un serveur.

I.3.2 EXPLICATION DES ELEMENTS DU RESEAU FUTURE DE

L'ISIG

· Serveur: c'est un ordinateur

équipé d'un logiciel serveur qui peut fournir des services

à un ou plusieurs clients en même temps.

· Un concentrateur: Les concentrateurs

sont de simples périphériques qui ne possèdent pas les

composants électroniques nécessaires pour décoder les

messages envoyés entre les hôtes du réseau. Ils ne peuvent

pas déterminer les hôtes qui doivent recevoir un message

particulier. Un concentrateur reçoit tout simplement les signaux

électroniques d'un port et génère de nouveau (ou

répète) le même message pour tous les autres ports.

· Commutateur: il connecte plusieurs

hôtes au réseau. En revanche, contrairement au concentrateur, le

commutateur peut transférer un message vers un hôte particulier.

Lorsqu'un hôte envoie un message à un autre hôte sur le

commutateur, ce dernier accepte et décode les trames pour lire la partie

adresse physique (MAC) du message.

· Mac (media Access control): est une

adresse physique d'une machine et qui est inchangeable si on ne change pas la

carte réseau

· IP (internet protocole): est une

adresse logique d'une machine qui nous permet de nous connecté sur un

réseau.

· Routeur:6 Un routeur est

un périphérique réseau qui connecte un réseau local

à d'autres réseaux locaux. Au niveau de la couche de distribution

du réseau, les routeurs dirigent le trafic et réalisent d'autres

fonctions critiques pour un fonctionnement efficace du réseau. Les

routeurs, comme les commutateurs, peuvent décoder et lire les messages

qui leur sont envoyés. Contrairement aux commutateurs, qui ne

décodent (décapsulent) que la trame contenant les informations

d'adresses MAC, les routeurs décodent le paquet encapsulé dans la

trame.

· Lan (local area network): les

réseaux LAN étant définis comme de petits réseaux,

installés dans un seul emplacement physique.

· Intranet: Intranet est un

réseau LAN privé qui appartient à une entreprise ou une

administration et auquel peuvent accéder uniquement ses membres, ses

employés ou des tierces personnes autorisées.

· Extranet: est un réseau

externe au réseau Lan ou l'administrateur n'a pas le contrôle.

· Ethernet: Cette une technologie qui

est à la fois rapide et efficace lorsqu'elle

6 Ct. Wilfred MUSHAGALUSA,

cours de CCNA II, notes cours, inédit ISIG 2011-2012

21

est utilisée dans un réseau

modélisé et correctement construit.

· Internet: est un ensemble de

réseaux informatiques internationaux qui coopèrent pour

échanger des informations en respectant des normes

communes.il est donc appelé le

réseau des réseaux.

· Fai (fournisseur d`access des services

internet): est une société qui fournit les connexions et

la prise en charge d'un accès Internet. Il peut également

proposer des services complémentaires tels que courriel et

hébergement Web.

· Tcp( Transmission Control Protocol):

est défini dans le but de fournir un service de transfert de

données de haute fiabilité entre deux ordinateurs "maîtres"

raccordés sur un réseau de type "paquets commutés", et sur

tout système résultant de l'interconnexion de ce type de

réseaux.7

· UDP (User Datagram Protocol, protocole de

datagramme utilisateur): est un système d'acheminement «

au mieux » qui ne nécessite pas d'accusé de

réception. Ce processus est similaire à l'envoi d'une lettre

ordinaire par la poste. UDP est à préférer, notamment pour

la lecture audio en continu, la vidéo et la voix sur IP (VoIP). Les

accusés de réception ralentiraient la livraison, et les

retransmissions ne sont pas souhaitables.

· Vsat (Very Small Aperture

Terminal):8 permet une connexion à l'Internet haut

débit en dehors de toute infrastructure de communication classique. La

réception et l'émission du signal s'effectuent par une antenne

parabolique.

· Un pare-feu: est une structure

destinée à empêcher un feu de la traverser. Dans un

immeuble, il s'agit d'un mur qui divise complètement des parties de

celui-ci. Les pare-feux Internet sont conçu pour isoler votre

réseau local privé de l'Internet.

7 Ir Yassin BIN NDAYE, cours de

télématique et réseau, notes cours, inédit ISIG

2010-2011

8 As. Eustache-KAKULE, cours de

télécommunication, notes cours, inédit ISIG

22

Mate

I fitéreitét

Routeur generic

Routeur wI relesb

Binh atheque

.1111

PatchpaneJ WriM

Dépo Moment inc-rmetiqua

|

Serveur d'a pplicatian du

laboratoire

|

|

|

|

Nouveau bat men*

|

|

|

Secdon

Switch Iinksya

Secré r ria t

Direction générale

ti Cornptabillth

Secrntaire academique

Sip phone

SerV91Jr r

·Asterisk

Sip phone

Apparitorat

central Pe ch pane!

witch cisco

ata lyst

5

1Inksys

Sip phone

Sip phone

Switch ch lir~icsys Egra

|

|

Maison de

10 passage

|

Adm!`nrsirateur t#e budget

|

|

Ontour wireless

|

|

|

|

|

|

23

CHAPITRE II VOIX SUR LE RESEAU DES DONNEES, TECHNOLOGIE

ET PROTOCOLES DE LA VOIX SUR IP

La voix sur IP ne fait pas intervenir l'architecture du

réseau voix existant, la conversion de la voix en trame IP se fait au

niveau des PABX qui préparent la voix à être transmise sur

le réseau IP. La distinction se fait donc à ce niveau: pour

pouvoir utiliser un téléphone IP il faut que le réseau IP

soit accessible de bout en bout d'où la nécessité de

partager la bande passante d'un réseau LAN avec celle requise par la

téléphonie sur IP. On comprend donc que toute la structure de

communication VOIP repose sur le réseau LAN ou ETHERNET existant qu'il

en dépend tant au niveau de l'architecture que qualitative.

Dans une communication téléphonique, le

problème du transport de la voix est une chose, l'établissement

de la communication en est une autre.

II.1 LE RESEAU DE LA TELEPHONIE STANDARD DE TYPE

RTC9

Initialement prévue pour transmettre la voix humaine

entre deux lieux distants l'un de l'autre. Elle utilise comme support des

lignes électriques sur lesquelles transite un courant analogique aux

signaux sonores.

En 1854, l'inventeur français Charles Bourseul fut le

premier à imaginer un système de transmission électrique

de la parole.

En 1875, le Canadien Alexandre Graham Bell tente de

transformer des ondes sonores en impulsions électromagnétiques,

nul n'imagine que ce professeur de physiologie vocale, spécialisé

dans l'enseignement du langage pour sourds et muets, allait inventer le

téléphone.

Accompagné de son assistant Thomas Watson, Bell

expérimente le premier modèle de téléphone à

distance limitée et à correspondance réduite :

placés dans deux pièces distinctes, les deux physiciens disposent

entre eux un fil conducteur dont une extrémité est munie d'une

lamelle reliée à un électroaimant. L'expérience

consiste à écarter cette lamelle de l'électroaimant puis

à la relâcher. Le résultat est prodigieux :

un son se propage sur le fil conducteur jusqu' à

parvenir à l' autre extrémité du fil.

9 Téléphonie sur IP, Ed. EYROLLES

deuxième Edition

24

Il faudra moins d'un an au scientifique Bell, tout juste

âgé de 28 ans, pour perfectionner son prototype et rendre les

transmissions d'un bout à l'autre d'un fil conducteur parfaitement

intelligibles pour l'oreille humaine.

Le 10 mars 1876, à Boston, Bell communique à

distance avec son assistant en prononçant sa célèbre

phrase : « Monsieur Watson, veuillez venir dans mon bureau, je vous prie.

» Quelques mois plus tard, le téléphone entre dans sa phase

de commercialisation.10

Des opératrices prennent en charge la demande de

connexion et assurent la liaison entre les correspondants, et le succès

est au rendez-vous.

Chaque téléphone grand public est

généralement connecté à un central RTC

appelé Pabx ou chaque client se voit attribuer un numéro

personnel. Les équipements téléphoniques sont

conçus pour pouvoir mettre en relation tous les abonnés

(télécommunication) :

1. Soit en empruntant les lignes du réseau public RTC,

ce sont des communications extérieures.

2. Soit au sein d'une même entreprise, il s'agit ici de

communications internes traitées par un autocommutateur privé.

L'accès au réseau public se fait alors en composant un

préfixe supplémentaire.

II.2 LA VOIX SUR IP

La première remarque à ce sujet consiste à

ne pas faire l'amalgame entre la VoIP (Voice over Internet Protocol) et la ToIP

(Telephony over Internet Protocol). Dans un système de voix sur

réseau de données par paquets, deux cas peuvent être

distingués :

1. Le premier consiste à utiliser un réseau de

paquets à liaison permanente de type MCU, ce qui permet de garantir la

transmission de bout en bout de l'intégralité des paquets et qui

plus est dans l'ordre d'émission.

2. Le deuxième consiste à utiliser un

réseau de type Internet, basé sur le protocole IP, dans lequel

les paquets sont acheminés par les noeuds du réseau qui

comportent des routeurs, c'est-à-dire des équipements utilisant

un

10 Téléphonie sur IP Ed. Eyrolles

25

algorithme pour transmettre le paquet vers un noeud

supposé être dans la bonne direction pour atteindre le lieu de

l'abonné demandé ; les paquets arrivent alors à

destination dans un ordre pouvant être différent de celui de

l'émission, donc avec des durées de transmission variables,

à charge pour l'équipement d'arrivée de reconstituer le

signal numérique (c'est le principe même de transmission des

données par un réseau IP type Internet) ; il y a donc là

une différence fondamentale, pour des applications de type

téléphonique, avec les réseaux à commutation de

circuits ou même avec des réseaux de type X25 ou ATM basés

sur des liaisons permanentes.

III. TECHNOLOGIE ET PROTOCOLES DE LA VOIX SUR IP

La diversification des solutions de VOIP est le fruit des

prouesses technologiques et de la demande du marché.

III.1 DIFFERENTES TECHNOLOGIES

· Téléphonie entre deux

ordinateurs

Les deux correspondants utilisent leurs micro-ordinateurs,

avec des hauts parleurs et des microphones. Ce mode de fonctionnement

nécessite actuellement que les correspondants soient connectés en

permanence et, bien sûr, qu'ils utilisent des logiciels de voix sur IP

compatibles.

26

· Téléphonie Entre Ordinateur Et Un

Poste Téléphonique

L'un des correspondants est sur son micro-ordinateur ; il

désire appeler un correspondant sur le poste téléphonique

de celui-ci, il doit se connecter sur un service spécial sur Internet,

offert par un fournisseur de service qui doit mettre en oeuvre un Gateway avec

le réseau téléphonique.

C'est cette passerelle qui se chargera de l'appel du

correspondant et de l'ensemble de la signalisation relative à la

communication téléphonique, du côté du correspondant

demandé.

· Téléphonie Entre Postes

Téléphoniques

Plusieurs méthodes existent pour faire dialoguer deux

postes téléphoniques ordinaires via un réseau IP. Cela

signifie qu'un fournisseur met en place des passerelles entre le réseau

téléphonique et le réseau IP (Internet ou Intranet) et que

le correspondant appelle le numéro d'une passerelle et lui communique le

numéro du correspondant qu'il cherche à joindre.

III.2 DIFFERENTS PROTOCOLES

Les protocoles propriétaires, sont des protocoles

développés directement par les constructeurs et qui ne sont pas

ouverts (non compatible avec d'autres), ils fonctionnent donc

uniquement avec les équipements de leurs fabricants. Chacun des grands

constructeurs a créé le sien afin d'adapter leurs

équipements et de fidéliser le client sur leurs solutions

propriétaires.

En termes de VOIP il faut distinguer différent type

des protocoles:

27

1. LES PROTOCOLES DE SIGNALISATION

Les protocoles signalétiques, ont la charge de

régir les communications, de déterminer les appelés, de

signaler les appelants, de gérer les absences, les sonneries etc... Mais

aussi de négocier quel codec pourra être utilisé.

· H323

H323 : Premier protocole VOIP, issue des technologies

téléphoniques, il est développé par L'UIT-T, il est

couramment considéré lourd à mettre en place et ayant

comme conséquence un prix du marché fort. Ce protocole

référencé H323 s'appel en réalité

Système de communication Multimédia Fonctionnant en mode Paquet

est apparue dans sa version 1 en 1996, il est aujourd'hui disponible en version

6.

H 323 permet la mise en place de réseaux

téléphoniques IP étendus. Sa prétendue

complexité le réserve à un usage professionnel.

· SIP

Le protocole SIP (Session Initiation Protocol) a

été publié pour la première fois par l'IETF en

1997, Cette dernière un peu vague a été

complétée au cours du temps pour finalement arriver en 2002.

SIP à l'origine était conçue

pour être un protocole simple, mais afin d'offrir le même niveau de

service que H323, Le protocole s'est enrichie, le rendant plus

complexe, même si le principe de base reste, beaucoup plus simple que

H323. Le SIP a longtemps été

considéré comme le futur de la ToIP, il est en tout cas un des

protocoles majeurs sur le marché.

· IAX/IAX2

IAX/IAX2 : Le protocole IAX (Inter-

Astérisk eXchange) est issu du projet d'IPBX open source et de la

communauté Astérisk, tout comme le SIP, c'est

un protocole de VoIP qui permet de communiquer entre client/serveur ou

serveur/serveur.

La différence avec le SIP et le point fort de

l'IAX, se base sur l'utilisation d'un port UDP unique qui est

le port 4569 qui permet de s'affranchir des problématiques de

NAT dans votre système télécom.

Lorsque l'on parle d'IAX, on parle maintenant de la

version 2 puisque la première version de se protocole n'est quasiment

plus utilisé (IAX 1= UDP 5036). Le protocole IAX n'est pas encore

standardisé. L'IAX2 support maintenant l'authentification par

certificat, le mode Trunking et possède aussi un

JitterBuffer plus évolué que SIP, plus

adapté aux boucles locales ADSL des particuliers, ce qui permet

d'obtenir une légère augmentation du niveau de qualité que

le SIP dans ces conditions.

Le seul Bémol de ce protocole est

qu'il n'est pas encore

standardisé donc le nombre

d'équipement supportant ce protocole reste faible.

28

3. LES PROTOCOLES DE TRANSPORT DE LA VOIX

Les protocoles de transport quand à eux, transportent

l'information sur un réseau IP. Ce type de protocoles est

spécifique à la voix sur IP et aux applications

nécessitant le transit de l'information en temps réel comme par

exemple, la vidéo conférence.

Aujourd'hui, le couple RTP/RTCP, s'utilise

systématiquement dans les applications multimédias interactives,

Ces protocoles applicatifs sont chargés de transporter une information

multimédia en temps réel au travers d'un réseau IP.

Cependant, ce couple de protocole n'est pas utilisé pour la

réservation des ressources réseaux, ni pour fiabiliser les

échanges, ni pour garantir les délais de transit puisque certains

paquets peuvent être retardés.

· RTP (REAL TIME TRANSPORT PROTOCOL)

Créé en 1996 et rendu obsolète et

standardisé par l'IETF. Le RTP a été conçu

pour transporter des flux IP ayant de fortes contraintes temporelles,

typiquement, des flux multimédias, il permet de reconstituer les flux IP

multimédia en temps réel en agissant à deux niveaux :

- La synchronisation des flux,

- La reconstitution de l'ordre des paquets.

Il est important de noter que les protocoles de signalisation

comme les protocoles de transport peuvent être utilisés entre les

terminaux IP et l'IPBX, mais aussi directement entre les terminaux, si ces

derniers peuvent communiquer en IP, ces solutions présentent des

avantages et inconvénients qui sortent du cadre de cet article.

· RTCP (REAL TIME TRANSPORT CONTROL PROTOCOL)

Lui aussi publié par l'IETF en 2003, permet un

contrôle des flux RTP afin de garantir leurs intégrités

ainsi qu'une supervision du réseau en agissant comme une sonde qui

informe l'utilisateur de l'état du réseau en temps réel.

Les protocoles RTP et RTCP sont indépendants mais

néanmoins, leur association apporte une cohérence dans le

traitement de l'information en temps réel afin d'optimiser les

conditions de transport des flux IP multimédia ainsi que la

qualité de service générale.

29

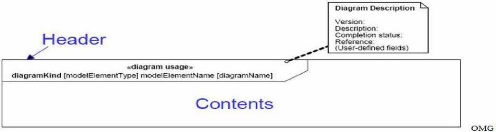

CHAPITRE III MODELISATION DU SYSTEME D'INFORMATION

III.1 HISTORIQUE

Plusieurs techniques ou méthodes ont été

conçues pour adapter le langage UML aux contraintes et applications de

l'ingénierie système11 et contourner les limitations

évoquées plus haut. Certains concepteurs ont choisi d'utiliser

des « profils UML », de définir et d'employer des

stéréotypes spécifiques à leurs besoins. Cependant,

les résultats semblent peu satisfaisants, d'autant que l'utilisation de

profils n'est pas standardisée.

L'OMG a ainsi lancé en mars 2003 un « appel

à propositions » pour construire une version d'UML adaptée

à l'ingénierie système. Le cahier des charges

précise que le langage doit permettre « l'analyse, la

spécification, la conception et la vérification de

systèmes complexes afin d'améliorer la qualité des

systèmes et la capacité à échanger des informations

d'ingénierie système entre les outils, tout en réduisant

la distance sémantique entre les disciplines d'ingénierie

système et logicielle » Une seule proposition technique a

été déposée : il s'agit du langage SYSML (Systems

Modeling Langage).12

SysML est un langage de modélisation graphique

développé par l'OMG en 1993 et à étais fait pour

:

· Spécifier les systèmes.

· Analyser la structure et le fonctionnement des

systèmes.

· Décrire les systèmes et concevoir des

systèmes composés de sous systèmes.

· Vérifier et valider la faisabilité d'un

système avant sa réalisation.

Et il intègre :

· Les composants physiques de toutes technologies.

· Les programmes.

· Les données et les énergies.

· Les personnes.

· Les procédures et flux divers.

11 Ingénierie système par

définition c' est une démarche méthodologique

générale qui englobe l' ensemble des activités

adéquates pour concevoir, faire évoluer et vérifier un

système apportant une solution économique et performante aux

besoins d' un client tout en satisfaisant l' ensemble des parties

prenante

12 L'historique dans le site

http://www.omgsysml.org en date du

25 juillet 2012 à 14h15

30

Les avantages d'une modélisation SysML sont :

· Partage des spécifications d'un système

complexe entre tous les corps de métiers.

· Identification des risques et création d'une

base d'analyse commune à tous les participants d'un projet.

· Facilite la gestion de projets complexes,

l'évolutivité et la maintenabilité des systèmes

complexes.

· Documente et capitalise le savoir de tous les corps de

métiers dans un projet.

Comme vous pouvez le constater, Nous retrouvons deux sortes des

diagrammes:

· Diagrammes de structure (diagrammes statiques)

-

· Diagrammes de fonctionnement (diagrammes dynamiques)

comme en UML.

En SysML chaque diagramme est nommé d'une façon

bien précise et constitue un élément nommé du

modèle. Pour cela SysML définit une en-tête standard

à chaque diagramme qui contient obligatoirement :

· Le type de diagramme : act, bdd, ibd, sd, etc....

· Les éléments représentés dans

le diagramme : packages, blocs, activités, etc....

· Le nom de l'élément

modélisé.

· Le nom du diagramme ou de la vue

représentée.

De plus, chaque diagramme dispose d'une description

:

· Version.

· Description.

· Statut ou niveau d'avancement.

· Référence, etc.

SYSML est un outil de modélisation dérivé

d'UML qui, lui-même, est un outil dédié au

développement informatique.

31

SYSML (System Modeling Language) s'articule autour de 9

diagrammes dédiés à la représentation de concepts

particuliers d'un système.

Ces 9 diagrammes décrivent :

· les exigences du système dérivé du

cahier des charges

o diagramme d'exigences

o diagramme de cas

o diagramme de séquence

· l'architecture du système

o diagramme de package

o diagramme de bloc

o diagramme de bloc interne

· le cycle de vie des éléments et le

fonctionnement

o diagramme d'état

o diagramme d'activité

· les liens entre les éléments de

modélisation

o diagramme paramétrique

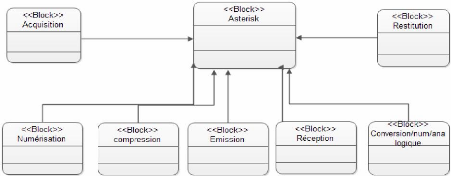

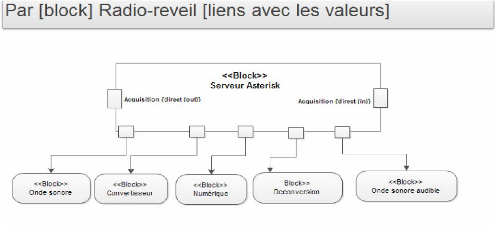

Nous avons prferés travailler avec deux diagrammes qui

sont:

s" Diagramme de bloc de définition:

est un diagramme qui décrit la structure d'un

système.

Il décrit toutes les structures du système

modélisé :

· logiques

· matérielles

· fonctionnelles

· ou la matière d'oeuvre

32

V' Diagramme paramétrique

Manque de la connection internet pour la recherché de

cette partie

Mode de fonctionnement:

La voix sur IP (Voice over IP) caractérise

l'encapsulation d'un signal audio numérique. (La voix) au sein du

protocole IP. Cette encapsulation permet de transporter la voix sur tout

réseau compatible TCP/IP. Le transport de la voix sur un réseau

IP nécessite au

préalable sa numérisation. Il convient alors de

récapituler les étapes nécessaires à la

numérisation de la voix avant d'entrer dans les détails de la

VoIP.

Numérisation: Dans le cas où

les signaux téléphoniques à transmettre sont sous forme

analogique, ces derniers doivent d'abord être convertis sous forme

numérique suivant le format PCM (Pulse Code Modulation) à 64

Kbps. Si l'interface téléphonique est numérique

(accès RNIS, par exemple), cette fonction est omise.

33

Convertisseur: Le signal numérique

PCM à 64 Kbps est compressé selon l'un des formats de codec

(Compression / décompression) puis inséré dans des paquets

IP. La fonction de codec est le plus souvent réalisée par un DSP

(Digital Signal Processor). Selon la bande passante à disposition, le

signal voix peut également être transporté dans son format

originel à 64 Kbps.

Décompression: Côté

réception, les informations reçues sont

décompressées- Il est nécessaire pour cela d'utiliser le

même codec que pour la compression - puis reconverties dans le format

approprié pour le destinataire (analogique, PCM 64Kbps, etc.).

34

CHAPITRE IV MISE EN PLACE D'UN PABX IP OPEN SOURCE

<<ASTERISK>>

Asterisk est la solution IPBX Open source la plus

utilisée sur le marché de la téléphonie sur IP

à l'heure actuelle. Cette solution a notamment donnée naissance

à plusieurs projets dont le but était la conception d'IPBX Open

source, même les leaders des télécommunications se sont mis

à développer des solutions autour de ce produit. Il est possible

de citer certains projets Open Source dont Asterisk à permit de donner

naissance comme Bayonne, Callweaver, Freeswitch et d'autres encore.

Ce produit doit sa conception au fondateur de la

société Digium Mark Spencer qui en 1999 alors qu'il était

étudiant à l'université d'Auburn aux États-Unis

(Alabama) décide de concevoir son propre PBX sur la base d'une

distribution linux. Le résultat de cette conception s'appelle Asterisk,

outil qui connaît aujourd'hui un grand succès dans son domaine. Le

projet initial a été développé autour d'une GNU/

Linux sur une plate-forme de type x/86, actuellement cette solution est

désormais disponible sur une plus grande quantité de

plates-formes. Asterisk est un PBX Open Source qui est basé actuellement

sur la licence GPL 2.0.

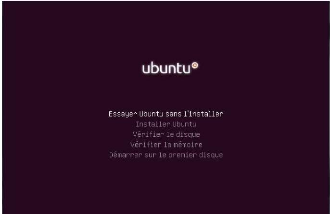

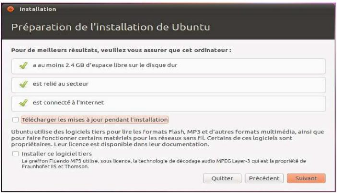

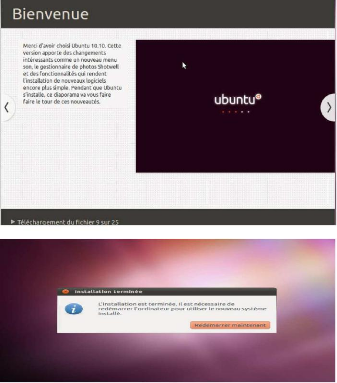

IV.1 INSTALLATION ET CONFIGURATION D'UBUNTU

11.0413

Nous avons redémarré l'ordinateur en

insérant le cd d'installation dans le lecteur après avoir choisis

le mode de démarrage dans le Bios. Et pour accéder à

l'écran de boot: redémarrez. Pendant l'écran de boot (la

toute première chose que vous voyez à l'écran), pressez la

touche indiquée pour accéder au Setup, aussi appelé BIOS

(c'est l'écran de configuration de votre carte mère).

Généralement, la touche est F2 ou Suppr, mais

cela peut varier selon la carte mère que vous avez.

Nous avons alors vu le superbe menu du BIOS. D'un ordinateur

à l'autre, cet écran peut être légèrement

différent.

Après insertion et redémarrage de la machine;

voici les étapes à suivre lors de l'installation d'ubuntu 11

13 Ct Wilfred MUSHAGALUSA, cours d'administration

sous linux, inédit ISIG 20112012

35

Il existe deux manières d'utilisé ubuntu:

· Vous pouvez l'utiliser en l'installant en mode

graphique

· Vous pouvez l'utiliser en l'installant en mode console

Nous avons choisis d'installé en mode graphique

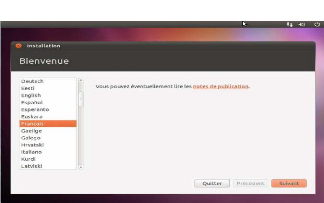

Choix de la langue et pour notre cas nous avons choisis la

langue française

36

Le système demande si il y a au moins 2Gb ; si votre

machine est reliait au secteur et que votre machine se trouve connecté

à internet

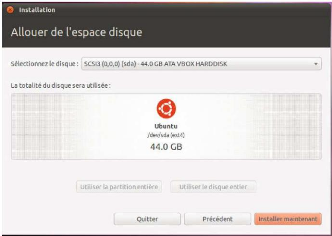

Ici nous avons trouvés que la machine avait 44Gb d'espace

libre

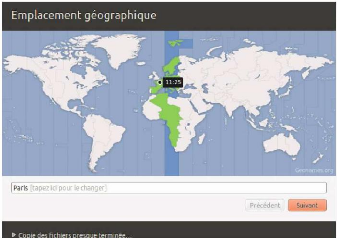

Choix du fuseau horaire

Là le système vous accueil en vous demandant de

redémarrer la machine pour que les modifications apporter lors de

l'installation

37

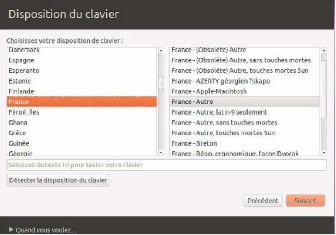

Choix de la disposition du clavier et comme le notre est

Qwerty donc s'est le mieux à prendre

Le système nous demande de mettre le nom de

l'ordinateur et qui sera utilisé par le serveur DNS, et le nom

d'administrateur qui est root et qui aura tout le droit au système sans

oublié que le système sera sécurisé par le mot de

passe pour cela nous avons choisis que chaque fois que vous vous loguez vous

êtes obligés d'entrer le nom du root et son mot de passe.

38

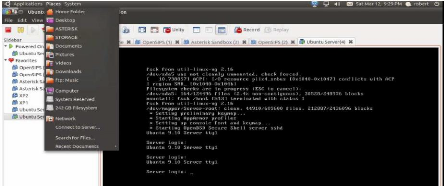

IV.2 INSTALLATION ET CONFIGURATION D'ASTERISK

IV.2.1 INSTALLATION D'ASTERISK

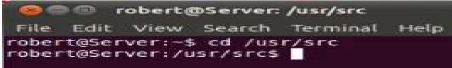

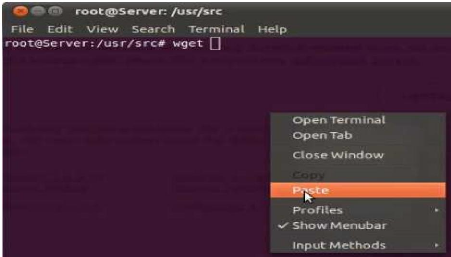

Sur la barre de menu et sur le menu fichier cliquez sur

terminal pour que le prompt ou le Shell s'ouvre, Avant toute chose faites

« sudo - su » pour vous connectez en tant que root

39

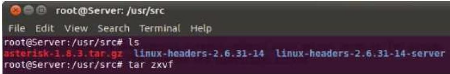

Puis vous tapez cd qui est une commande d'accès

à un répertoire et aux sous répertoire qui est /usr/src et

pour visualiser le contenu vous faites « ls »

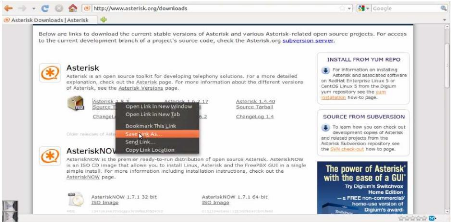

Nous nous sommes rendu dans le site officiel d'asterisk qui

est www.asterisk:org/downloads 14 pour que nous

puissions télécharger la version actuelle d'Ubuntu en le copiant

dans le terminal en l'installer dans le répertoire /usr/src

Maintenant dans le terminal et dans le répertoire

/usr/src nous avons tapés la commande WGET puis nous avons fais un clic

droit pour coller le chemin du site web officiel d'asterisk

14 Nouvelle version d'asterisk sur

www.asterisk.org/dowloads

Version standard d'Asterisk est disponible sous la forme de

fichiers source qui doivent être compilés avant leur installation

sur le système. Les outils nécessaires à

40

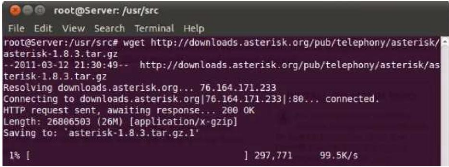

Maintenant nous allons attendre qu'asterisk termine le

téléchargement pour commencer l'installation et la

configuration

Encore « ls » dans le répertoire /usr/src/

pour visualiser si votre téléchargement s'est bien passé

et nous avons rencontré la nouvelle version en couleur rouge et

l'extension gz montre que le paquetage est compressé.

Nous avons tapez la commande « tar » pour

décompresser le dossier et après la décompression nous

avons tapés la commande RM pour supprimer le dossier

téléchargé sur le site d'asterisk

41

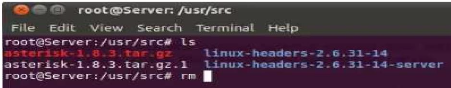

l'opération de compilation d'Asterisk sont :

· Le compilateur GCC (GNU Compiler Collection)

en version 3.x ou plus ;

· Le programme make en version 3.80 ou plus ;

· La bibliothèque ncurses, via le paquetage

ncurses-devel par exemple ;

· La bibliothèque termcap, via le paquetage

libtermcap-devel par exemple ;

Ces quatre paquets sont les paquets les plus importants lors

de l'installation du serveur asterisk

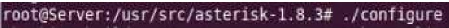

Nous avons fais tar zxvf pour

décompresser le fichier asterisk-1.8.3.gz

Nous avons tapés « CD » pour accéder au

repértoire de configuration asterisk-1.8.3

· /configure pour commencer la

configuration*

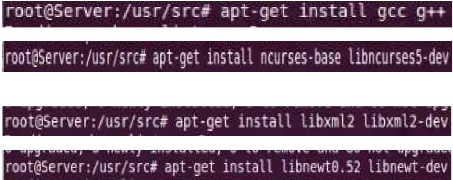

Nous sommes maintenant dans le code source d'Asterisk. La

première étape de l'installation consiste à analyser le

système, pour vérifier qu'Asterisk peut effectivement être

installé, et à dresser une liste des bibliothèques

disponibles afin de déterminer les modules qui pourra compléter

Asterisk.

42

·

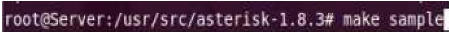

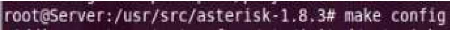

La commande make

·

Make install

·

Make sample

· Make config

Toutes ces étapes:

- ./configure

- Make

- Make install

- Make samples

- make config

Nous permettent d'installer un paquet sous une distributions

LINUX

· /asterisk restart nous permet de

redémarrer le serveur et qu'il puisse prendre en compte les

différentes modifications de l'installation

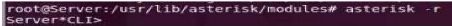

· Asterisk -r cette commande nous a permis

de se connecter sur le CLI> qui est le commande line

· Netstat -aln I less pour visualiser les

terminaux qui sont connecté à ce serveur

· Netstat -aln -program I less pour

visualiser les terminaux et programmes qui sont connecté et

installé à ce serveur

43

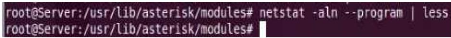

IV.2.2 INTEGRATION DES SIP PHONE DANS SERVEUR ASTERISK

Lisez la suite de ces informations avant de continuer

pour cette troisième image et la demande de sélectionner le

dossier dans lequel

il faut installer le lo ur le troisième

image.

44

IV.3 INSTALLATION ET CONFIGURATION D'UN SOFT PHONE

X-LITE

IV.3.1 INSTALLATION D'X-LITE

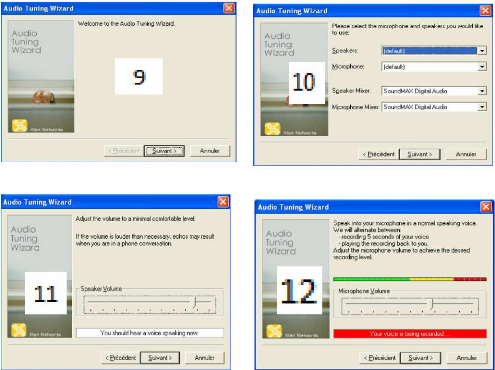

Soyez le bienvenu sur x-lite et nous avons appuyer

sur next et pour confirmez que nous avions bien lu la close du contrat appuyer

nous avons sur next pour la duxieme image.

45

Maintenez le nom du logiciel sur la cinquième image et

sur la sixième image nous devons sélectionner comment le

programme doit s'installer.

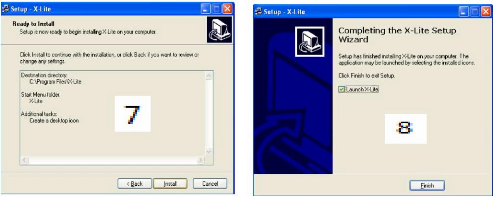

Sur la septième image nous sommes prêt à

l'installer et sur la huitième image nous avons réussis à

l'installer.

Ajuster le volume Ajuster le volume du micro

46

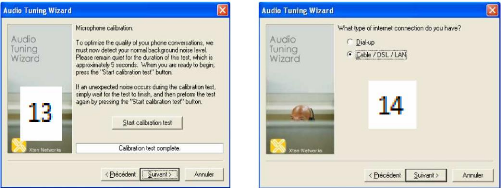

Appuyer sur Start calibration test, puis une

fois le test terminé, nous avons appuyés sur suivant et sur

l'image suivante, choisissons le type de réseau a utilisé, pour

notre cas nous avons choisis cable/ Dsl/Lan puis suivant

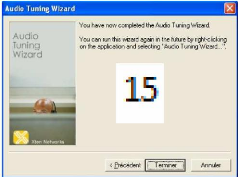

Et là nous avons maintenant terminés

l'installation de Sip phone en appuyant sur terminer

47

IV.3.2 CONFIGURATION DE SOFTPHONE

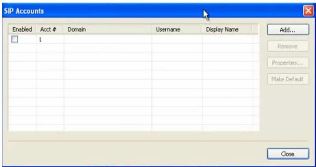

Pour configure un nouveau compte faite un click droit sur le

soft phone.

Puis nous avons cliqué sur sip account setting et il y a

eu une fenêtre qui se ouverte

48

Nous avons cliqués sur Add pour ouvrir une fenêtre

de configuration

Nous avons Fais entrer les informations demandées par le

soft phone:

· Display Name: c'est le nom inscrit

dans le fichier Sip.conf lors de la configuration du serveur asterisk.

· User Name: c'est le numéro

définit dans le fichier Sip.conf dans le serveur asterisk.

· Password: c'est le mot de passe

définit aussi dans le fichier Sip.conf dans la configuration du serveur

asterisk.

· Autorisation User Name: toujours le

numéro définit dans le fichier Sip.conf dans le serveur

asterisk.

· Domaine: nous mettrons le nom du

domaine dans lequel notre soft phone se trouve.

Il n'y a autres chose à configurer que ceux que nous

venons de configurer puis nous avons appuyés sur le bouton OK et

voilà votre soft phone est près a être utiliser.

3. le troisième chapitre parle de la modélisation

du système SYSML ici nous avons comme sous point:

49

CONCLUSION

La téléphonie sur IP constitue incontestablement

une attraction de taille à la fois pour les équipementiers, les

opérateurs, les entreprises et le grand public. Si les enjeux

économiques justifient largement cette convoitise, il ne faut cependant

pas négliger les contraintes techniques à surmonter.

Durant le présent projet de fin d'études qui porte

sur << L'étude et mise en place d'un système de

communication VOIP appliqué à un PABX IP open source dans une

institution d'enseignement supérieur /cas de l'ISIG/GOMA>>

En effet, nous avons utilisé comme méthodologie

de recherche la méthode systémique et la méthode SYSML, la

technique documentaire, d'interview, d'observation et d'investigation, nous

avons pu diviser notre travail en 4 chapitres outre l'introduction et la

conclusion.

1. Le premier chapitre porte sur l'étude du milieu

d'étude en démontra: - L'historique

- les objectifs et les missions

- l'organigramme des différents services

- le système existant et son architecture actuelle

sans oublié les critiques de ce système existant

le système future et l'architecture nouvelle à

mettre en place, sans oublié dans ce point comment nous avons

essayés d'expliquer quelques matériels proposé.

2. le deuxième chapitre parle de la

téléphonie classique, de la téléphonie sur le

réseau des données, des technologies et des protocoles à

savoir:

- Le protocole de signalisation ici nous voyons:

· IAX2

· SIP

· H323

- Le protocole de transport, de ce coté nous avons:

· RTP

· RTCP

50

-Historique

- la présentation des différents diagrammes

4. le quatrième chapitre et le dernier portera sur

l'installation et la configuration:

- Ubuntu 11.04

- Du serveur asterisk et l'intégration des clients SIP

dans le serveur - Soft phone x-lite

Nous soulignons que cette application et sa nouvelle

architecture permettra d'apporter des améliorations dans

l'exécution du travail et facilitera la communication dans

différents services.

A partir de notre stage et interview avec différent

autorités de cette institution, nous avions pu découvrir qu'au

sein de cette dernière, la téléphonie VOIP à une

place capitale dans la communication et la mise en place d'une nouvelle

architecture pouvant supporter ce système mais qui ne participera pas

dans l'impression de rapport.

En abordant cette étude, nous avons émis

l'hypothèse selon la quelle l'étude et mise en place d'un

système de communication appliqué à un PABX IP open source

au sein de l'ISIG pourrait procurer comme avantage de faciliter la

communication au sein De ce dernier, entre agents et services.

Pour vérifier nos hypothèses nous nous sommes

servis de la méthode SYSML, elle nous a permis d'analyser le

système d'information actuel en y apportant quelques critiques et en

mettant en place un système d'information futur et efficace.

Enfin, nous ne prétendons pas avoir résolu tous

les problèmes que connait aujourd hui l'institut supérieur

d'informatique et de gestion dans la télécommunication par

ailleurs nous croyons contribuer à l'amélioration de ce dernier,

nous restons réceptifs à toutes les critiques constructives et

invitons d'autres chercheurs à l'amélioration de ce

système pour son exploitation future et demandons les organisations

d'essayer de mettre ce système en place pour les objectifs cité

ci-haut.

51

BIBLIOGRAPHIE

1. Ouvrages

· Laurent OUAKIL et Guy PUJOLLE,

téléphonie sur IP, 2è édition, Ed Eyrolles 2010, pp

9 et 20

· Philippe SULTANT, Asterisk la téléphonie

d'entreprise libre, Ed Eyrolles 2007, pp 10, 15,27 et 50

· Département d'informatique et de

télécommunication, Comprendre le fonctionnement des

réseaux locaux Savoir mettre en place un plan d'adressage Comprendre les

mécanismes de routage et de commutation, Ed Dunod 2008, pp 36 et 43

2. cours

· Ir Yassin BIN NDAYE, télématique et

réseau informatique, inédit L1 ISIG-GOMA 2010-2011

· Ct Wilfred MUSHAGALUSA, Cours administration sous

Lunix, inédit L2 ISIG GOMA 2011-2012

· Ct Wilfred MUSHAGALUSA, Cours de CCNA 2, inédit

L2 ISIG GOMA 20112012

· Ass Eustache KAKULE, cours de

télécommunication, inédit L2 ISIG GOMA 2011-2012

3. Web

· L'historique dans le site

http://www.omgsysml.org en date du

25 juillet 2012 à 14h15

· Sysml dans le site

http://www.sysml.org en date du 08

aout à 00h20

· Nouvelle version d'asterisk sur

www.asterisk.org/dowloads

4. AUTRES

· NSILU MOANDA, Conception d'une

architecture, supervision et

sécurisation d'un réseau informatique ainsi que

l'intégration d'un service de téléphonie cas de l'ESIBA,

TFC Inédit ESIBA 2001-2002

52

Table des matières

PRELUDE 3

DEDICACE 4

IN MEMORIAM 5

REMERCIEMENTS 6

SIGLES ET ABREVIATIONS 7

1. INTRODUCTION 8

2. PROBLEMATIQUE 8

3. HYPOTHESE 9

4. CHOIX ET INTERET DU SUJET 9

5. DELIMITATION DU SUJET 9

6. OBJECTIFS 10

1. REDUCTION DU COUT 10

1. DISPONIBILITE ET MOBILITE 10

7. METHODES ET TECHNIQUES 11

1 METHODES 11

2 TECHNIQUES 11

8. DIFFICULTES RENCONTRER 12

CHAPITRE I: PRÉSENTATION DE L ISIG - GOMA 13

I.1 SITUATION GÉOGRAPHIQUE ET HISTORIQUE 13

I.1.1. SITUATION PHYSIQUE 13

I.1.2.HISTORIQUE DE L'ISIG 13

I.2 ARCHITECTURE EXISTANTE DES RESEAUX 16

I.2.1 LES EQUIPEMENTS CONSTITUANTS LE RESEAU DE L'ISIG 16

I.2.2 ANALYSE CRITIQUE DE L'ARCHITECTURE DE L'ISIG 17

I.2.3 ARCHITECTURE ACTUELLE DE LA CONFIGURATION DU RESEAU DE

L'ISIG 18

I.3 PROPOSITION DU SYSTEME FUTURE 19

I.3.1 LES MACHINES ET LES MATERIELS DU RESEAU FUTUR DE L'ISIG

19

I.3.2 EXPLICATION DES ELEMENTS DU RESEAU FUTURE DE L'ISIG 20

CHAPITRE II VOIX SUR LE RESEAU DES DONNEES, TECHNOLOGIE ET

PROTOCOLES DE LA VOIX SUR IP 23

II.1 LE RESEAU DE LA TELEPHONIE STANDARD DE TYPE RTC 23

III TECHNOLOGIE ET PROTOCOLES DE LA VOIX SUR IP 25

III.1 DIFFERENTES TECHNOLOGIES 25

III.2 DIFFERENTS PROTOCOLES 26

2. LES PROTOCOLES DE TRANSPORT DE LA VOIX 28

CHAPITRE III MODELISATION DU SYSTEME D'INFORMATION 29

III.1 HISTORIQUE 29

CHAPITRE IV MISE EN PLACE D'UN PABX IP OPEN SOURCE

<<ASTERISK>>34

IV.1 INSTALLATION ET CONFIGURATION D'UBUNTU 11.04 34

IV.2 INSTALLATION ET CONFIGURATION D'ASTERISK 38

IV.2.1 INSTALLATION D'ASTERISK 38

IV.2.2 INTEGRATION DES SIP PHONE DANS SERVEUR ASTERISK 43

IV.3 INSTALLATION ET CONFIGURATION D'UN SOFT PHONE X-LITE 44

IV.3.1 INSTALLATION D'X-LITE 44

IV.3.2 CONFIGURATION DE SOFTPHONE 47

CONCLUSION 49

53

BIBLIOGRAPHIE 51