CHAPITRE PREMIER:

REVUE DE LITTERATURE

Dans ce chapitre, nous passons en revue les théories,

les méthodes et les résultats obtenus par d'autres chercheurs en

ce qui concerne la mise en place d'un serveur mandataire, et un serveur des

fichiers. Nous nous intéresserons aux concepts de Serveurs, de Proxy et

Samba.

I.1. Serveur

Un serveur est un puissant ordinateur contenant des fichiers

et des ressources partagés avec d'autres ordinateurs sur un

réseau. Selon Basile NKONLA DJONTU (2009), les réseaux

Client/serveur comportent en général plus de dix postes. La

plupart des stations sont des « postes clients », c'est à dire

des ordinateurs dont se servent les utilisateurs, les autres stations sont

dédiées à une ou plusieurs tâches

spécialisées, on dit alors qu'ils sont des serveurs. Les «

postes serveurs » sont en général de puissantes machines,

elles fonctionnent à plein régime et sans

discontinuité.

Autre vue du serveur est que dans une organisation

client-serveur, les clients ne « voient » que le serveur. Le

système d'exploitation du serveur peut être différent de

celui des stations clientes. En tout cas, le système d'exploitation du

serveur doit être véritablement multitâche afin de pouvoir

servir un grand nombre de requêtes en même temps et de façon

équitable, c'est à dire en octroyant le même temps

processeur à chaque client.

En général, les serveurs fonctionnent comme

concentrateur d'un réseau d'ordinateurs reliés et traitent les

requêtes provenant de ces ordinateurs. (Babwine 2011). Pour cet auteur

qui a conçu un serveur proxy avec squid comme service à l'Uniluk,

il a estimé que l'installation d'un serveur Proxy taillé sur

mesure de l'UNILUK et la mise en place d'un réseau local le plus

efficace et efficient constituerait une solution efficace pour

l'amélioration de sa connexion internet. C'est à ce propos qu'il

est arrivé au résultat qui consistait à la mise ne place

d'un serveur proxy de pages web.

6

Plusieurs types de serveurs ont déjà

été réalisés par les différents auteurs,

nous listons quelques uns de ces serveurs avec un bref aperçu de ce

qu'ils sont capables de faire, puis un exemple d'un auteur qui en a fait

usage.

- Serveur de fichiers : utilisé pour

conserver tous les documents ou fichiers dans un emplacement centralisé,

créant une bibliothèque de documents. Lorsque les utilisateurs

veulent utiliser un fichier, celui-ci est extrait du serveur, traité

localement sur le PC de l'utilisateur réenregistré sur le

serveur.

Pour SIMON Robic qui a conçu son serveur des fichiers

avec FreeNAS, à mesure que nos étagères se vident des DVD

et autres CD qui les occupaient avant, nos disques durs se remplissent. La

question du stockage peut se poser rapidement lorsqu'on est un gros

consommateur de contenus et l'idée de se doter d'un serveur peut

très vite germer. De nombreux NAS sont en vente et fonctionnent

dès la sortie de leur boîte.

- Serveur d'impression : il permet

d'accéder à une ou plusieurs imprimantes. Un même serveur

peut être utilisé comme serveur de fichiers et serveur

d'impression.

- Serveur d'application : à l'instar

du serveur de fichier, un serveur d'application est un

référentiel d'information. Il peut par exemple stocker des bases

de données. Mais contrairement au serveur de fichier, un serveur

d'application peut traiter des informations pour fournir uniquement les

données demandées par l'utilisateur/client.

- Serveur de messagerie : un serveur de

messagerie est le « bureau de poste» du réseau, il gère

et stocke les messages, livre le courrier électronique aux ordinateurs

clients ou le conserve pour que les utilisateurs distants puissent y

accéder quand ils le souhaitent.

- Etc.

En effet, la conception et la mise en place de ces

différents serveurs présentent une certaines limites étant

donné qu'ils n'usent pas de tous les services qu'offre un proxy, mais

aussi ces différentes conceptions se faisaient dans des conditions

différentes selon les besoins qui se présentaient aux

différents bénéficiaires desdits serveurs, dans la section

suivante qui traite de Proxy, nous allons passer en revue ces quelques

conditions dans lesquelles ces serveurs proxy ont étés

conçus. C'est à ce propos que pour l'Uniluk, notre travail de

7

recherche essaiera d'intégrer le service de gestion de

fichiers pour optimiser la connexion, donc un serveur de fichiers au sein de

l'Uniluk.

I.1.1 Serveur Proxy

Le proxy est tout d'abord serveur, un serveur proxy aussi

appelé serveur mandataire est à l'origine une machine faisant

fonction d'intermédiaire entre les ordinateurs d'un réseau local

et internet. La plupart du temps le serveur proxy est utilisé pour le

web, il s'agit alors d'un proxy HTTP. Il nous permettra ainsi de gérer

l'accès à internet aux utilisateurs de notre réseau local

en fonction des heures d'accès, des ports de destination d'un service,

d'IP sources, etc. Il permet aussi de mettre en cache les sites les plus

visités afin d'accélérer le trafic. Comme serveur proxy,

nous allons utiliser le serveur SQUID qui est un logiciel libre

distribué selon les termes de la licence GNU GPL. Son rôle initial

est de relayer des requêtes HTTP entre un poste client de notre

réseau local et un serveur web se trouvant sur Internet. Il peut aussi

assurer d'autres fonctions essentielles. (Djiby Thiaw 2002).

Pour Alyck NGOY (2001), un proxy est un serveur informatique

dont le rôle est de servir de relais entre un client (vous) et un serveur

(le site web que vous souhaitez consulter). Les entreprises utilisent

très souvent un proxy afin de pouvoir contrôler les sorties de

leurs employés sur internet.

Autre point de vue sur le proxy est qu'un proxy (serveur

mandataire) est un serveur situé entre un réseau privé et

Internet. Constituant une protection pour le réseau d'une entreprise, il

peut également faire office de cache. Dans ce dernier cas, il enregistre

les pages Web transférées par les utilisateurs pour les

délivrer sans qu'il soit nécessaire de se connecter sur le

serveur initial. Ainsi, lorsqu'un utilisateur se connecte à internet

à l'aide d'une application cliente configurée pour utiliser un

serveur proxy, celle-ci va se connecter en premier lieu au serveur proxy et lui

donner sa requête. Le serveur proxy va alors se connecter au serveur que

l'application cliente cherche à joindre et lui transmettre la

requête. Le serveur va ensuite donner sa réponse au proxy, qui va

à son tour la transmettre à l'application cliente.

La plupart de temps, le proxy est utilisé pour le web,

il s'agit alors d'un proxy HTTP. Toutefois, il peut exister des serveurs proxy

pour chaque protocole applicatif (FTP,...)

Le principe de fonctionnement du proxy est assez simple : il

s'agit d'un serveur « mandaté » par une application pour

effectuer une requête sur l'internet à sa place. Ainsi, lorsqu'un

utilisateur se connecte à internet à l'aide d'une application

cliente configuré pour

8

utiliser un serveur proxy, celle-ci va se connecter au serveur

que l'application cliente cherche à joindre et lui transmettre la

requête. Le serveur va ensuite donner sa réponse au proxy, qui va

à son tour la transmettre à l'application cliente comme dit

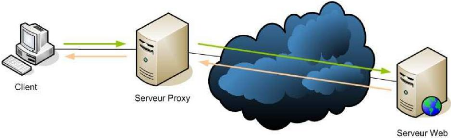

ci-haut, l'image suivante montre son fonctionnement par rapport aux clients

:

Figure no1 : serveur proxy

I.1.1.1 Les fonctionnalités d'un serveur

Proxy

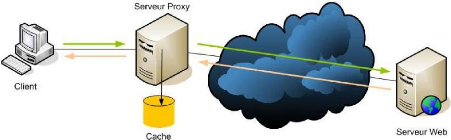

- La fonction de cache: la plupart de proxy

assurent ainsi une fonction de cache, c'est à dire la capacité de

garder en mémoire (en cache) les pages ou et fichiers les plus

visités par les utilisateurs du réseau local afin de pouvoir les

leur fournir le plus rapidement possible. En effet, en informatique, le terme

cache désigne un espace de stockage temporaire de données (le

terme de tempo est également parfois utilisé).

Voici le mécanisme à ces mots :

o Le serveur conserve en mémoire toutes les

requêtes effectuées par les clients

o Permet de conserver localement les informations afin

d'être réutilisées ultérieurement

Les conséquences sont telles que :

· Le cache accélère les consultations des

informations déjà demandées

· Le trafic réseau en est diminué

· Réduit les malveillances

9

- La fonction d'enregistrement : Comme tout

serveur qui se respecte, un proxy génère un fichier journal (log

file). On y trouve la trace de toutes les requêtes effectuées par

tous les postes clients dépendant du serveur en question

Figure no2 : serveur proxy avec service cache

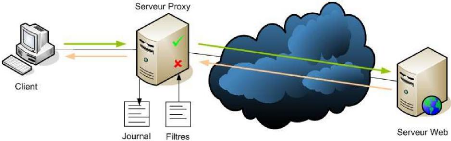

- La fonction de filtrage: d'autre part,

grâce a l'utilisation d'un proxy, il est possible d'assurer un suivi des

connexion (logging ou tracking) via la constitution de journaux

d'activité (logs) en enregistrant systématiquement les

requêtes des utilisateurs lors de leurs demandes de connexion a

l'internet. Il est ainsi possible de filtrer les connexions a internet en

utilisant d'une part les requêtes des clients, d'autres part les

réponses des serveurs. lorsque le filtrage est réalisé en

comparant la requête du client à une liste de requêtes

autorisées, on parle de liste blanche. Lorsqu'il s'agit d'une liste de

sites interdits on parle de liste noire. Enfin, l'analyse des réponses

des serveurs conformément a une liste de critères (mots

clés, ...) est appelé filtrage de contenu.

En résumé:

o Il y a mise en place de filtrer au niveau des

requêtes

o Analyse des paquets qu'il reçoit et agit ainsi en

fonction de la politique de sécurité choisie

10

Figure no3 : serveur proxy avec service de filtre et

journal

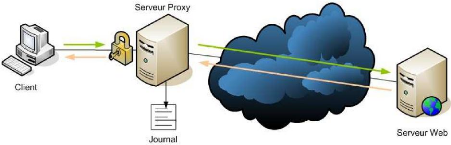

- L'authentification : dans la mesure

où le proxy est l'intermédiaire indispensable des utilisateurs du

réseau interne pour accéder à des ressources externes, il

est parfois possible de l'utiliser pour authentifier les utilisateurs,

c'est-à-dire de leur demander de s'identifier a l'aide d'un nom

d'utilisateur et d'un mot de passe par exemple. Ce type de mécanisme

lorsqu'il est mis en oeuvre pose bien évidemment de nombreux

problèmes relatifs aux libertés individuelles et aux droits de

personnes.

Figure no4 : serveur proxy avec service

d'authentification

11

- La fonction de reserve-proxy : on appelle

reserve-proxy (en français le terme relais inverse est parfois

employé) un serveur proxy-cache « monté a l'envers »,

c'est a dire un serveur proxy permettant non pas aux utilisateurs

d'accéder au réseau internet, mais aux utilisateurs

d'accéder indirectement a un certains serveurs internes.

Enfin, grâce a des algorithmes perfectionnés, le

serveur-proxy peut server à repartir la charge en redirigeant les

requêtes vers différents serveurs équivalents, on parle

alors de répartition de charge (en anglais load balancing).

|