CHAPITRE TROISIEME:

CONFIGURATION DU SYSTEME

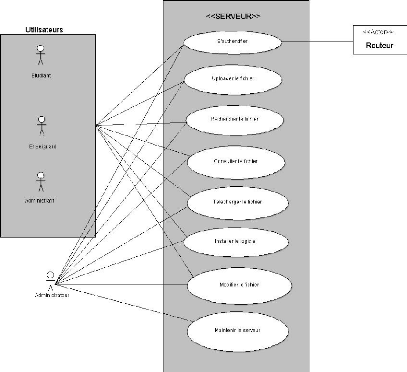

Comme souligné dans le chapitre

précédent, nous commençons par identifier les acteurs

auxquels nous attribuons les cas d'utilisations suivants avant de les relier

dans notre diagramme de cas d'activités pour le serveur des fichiers et

le serveur proxy.

- Etudiants :

o S'authentifier

o Uploader les fichiers

o Rechercher les fichiers

o Consulter les fichiers

o Télécharger les fichiers

o Installer le logiciel

- Enseignants :

o S'authentifier

o Uploader les fichiers

o Rechercher les fichiers

o Modifier les fichiers

o Télécharger les fichiers

o Installer le logiciel

o Consulter les fichiers

- Administrateur :

o S'authentifier

o Uploader les fichiers

o Rechercher les fichiers

o Consulter les fichiers

o Télécharger les fichiers

o

23

Maintenir le bon fonctionnement

o Mettre à jour les fichiers

o Installer le logiciel - Administratif :

o S'authentifier

o Uploader les fichiers

o Downloader les fichiers

o Installer le logiciel

- Internet

o Néant - Routeur

o Néant

24

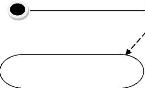

3.1 DIAGRAMME DE CAS D'UTILISATION POUR TELECHARGER LE

FICHIER

Figure no6 : diagramme d'activité pour

télécharger le fichier

25

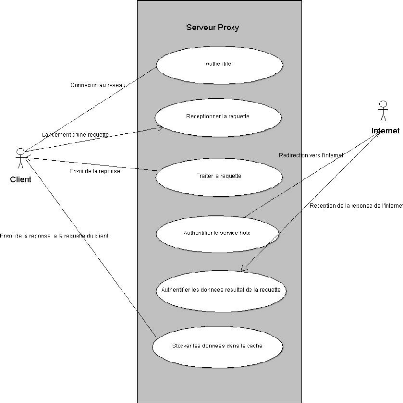

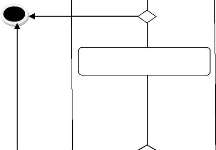

3.2 DIAGRAMME DE CAS D'UTILISATION POUR LE SERVEUR

PROXY

Figure no7 : diagramme d'activité pour le

proxy

26

3.3 DESCRIPTION TEXTUELLE DES CAS D'UTILISATION

Sommaire d'identification Titre : télécharger les

fichiers

Résumé : ce cas d'utilisation (principal) permet

à toute personne connectée au réseau internet de

copier les fichiers du serveur sur son ordinateur.

Acteur : Etudiants ; Enseignant, Administratif et Administrateur

(Principaux), Routeur (Secondaire)

Date de création : Date de mise à jour :

Version : 1.0 Responsable :

DESCRIPTION DES SCENARIOS

Préconditions :

- L'université doit avoir la connexion

- Le serveur doit avoir au moins un fichier

SCENARIO NOMINATIF

1. Les acteurs (principaux) se connectent au réseau

2. Ils se connectent au serveur avec un compte

3. Les acteurs accèdent au serveur

4. Les acteurs recherchent les fichiers voulus

5. Ils les téléchargent sur leurs machines

6. Ils se déconnectent du serveur

7. Ils se déconnectent de réseau

27

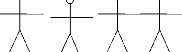

3.4 ENCHAINEMENT ALTERNATIF

1. Connexion au réseau échoué

Le processus de connexion commence

Serveur

Routeur

Etu Admin Ens Adminis

Verification de Mac

Autorisé

Déconnexion du serveur

Téléchargement

Recherche de fichier

Ok

Login

Fichier disponible

Connexion au reseau

Déconnexion du réseau

Figure no8: Enchainement alternatif

28

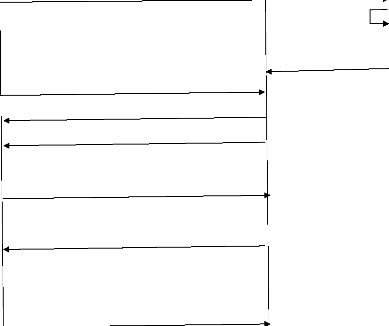

3.4 DIAGRAMME D'ACTIVITES POUR TELECHARGER LE

FICHIER

Demande Connexion

Et. Ens. Admin. Adminis. Réseau Serveur

|

Authentification de Mac

(Connexion)

|

Connecté au réseau

Mac non reconnue

Mac reconnue

Login

Refusé

Accepté

Connexion au serveur des fichiers

Fichier non trouvé

Fichier trouvé

Recherche de fichier

Téléchargement

Déconnexion du Serveur

Déconnexion du réseau

Figure no9 : Diagramme d'activité pour le

téléchargement de fichier

29

|