UNIVERSITE PEDAGOGIQUE NATIONALE

B.P 8815 KINSHASA

FACULTE DES SCIENCES

ANNEE ACADEMIQUE 2015 - 2016

TSHIAMUA MUDIKOLELE Juslin

Assistant

RAPPORTEUR : Armel MBENZA

Dr Professeur

DIRECTEUR : Pierre KAFUNDA

KATALAY

ORIENTATION : CONCEPTION DES SYSTEMES

D'INFORMATIONS

MEMOIRE DE FIN DE D'ETUDES PRESENTE ET DEFENDU EN VUE DE

L'OBTENTION DU TITRE DE LICENCIE EN SCIENCES

L2 CONCEPTION DES SYSTEMES D'INFORMATION

MISE EN OEUVRE D'UN SYSTEME DISTRIBUE POUR

L'IDENTIFICATION ET SUIVI DU CASIER JUDICIAIRE

« Cas du Service de casier judiciaire de

Kinshasa »

DEPARTEMENT DES MATHEMATIQUES ET INFORMATIQUE

Epigraphe

En informatique, laminiaturisation augmente la puissance de

calcul. On peut être plus petit et plus intelligent.

Bernard Weber

Dédicace

A Toi Eternel Dieu, source intarissable ; Toi qui nous as

rendus complètement, complètement et absolument complets en

Christ Jésus. Gloire et honneur sont à Toi pour Ton amour

incommensurable envers nous depuis Ta préscience.

A nos parents : Marie Léonie MILOLO TSHIAMUA et

Jean Oscar NYEMBUE TSHIMANGA, qui nous ont soutenu, fortifié et

encouragé, sur tous les plans, durant notre parcourt

académique.

A vous nos frères et soeurs : Suzanne KALANGA

MUAMBADIMUE et votre époux Christian KANKU, Jean Pierre NGANDU MULUMBA

MUPANGA, Marguerite NGALULA TSHIENAMUILA et votre époux Henri MUABILA,

Pauline MILOLO DIKEBELE, Petit Jean NYEMBUE TSHIMANGA, Xavier KENATSHIANDI

BIPENDU et Madeleine YUWANGA KAKUMESA.

A vous oncles : Jean Pierre BADIBANGA TSHIPAMBA et

Albertine KABENA, Jean François BUTEKA.

A vous tous nos cousins et cousines ;

A vous nos frères et soeurs en Christ ;

A vous nos très chers, vous avec qui l'estime est

partagée : Christian LUKETA KANYINDA Browser, Aaron NTUMBA NGINDU

et Goshen MULANGA TSHIVUILA, Rebecca MULUNDA MUIMPE.

A tous ceux que nous aimons et qui nous aiment ;

A tous ceux, de loin ou de près, ont participé

à l'élaboration de ce travail ;

Je dédie ce travail.

Avant-propos

Au terme du cycle de licence, et selon des dispositions

réglementaires régissant l'organisation de l'Enseignement

Supérieur et Universitaire en République Démocratique du

Congo, un travail scientifique doit être présenté par tout

finaliste en vue de sanctionner la fin de sa formation.

C'est à ce titre que ce travail, le fruit de multiples

sacrifices et durs labeurs, a été rédigé.

Puisse-t-il dore et déjà constituer une documentation pour le

monde scientifique en général et pour quiconque serait

passionné d'abonder dans ce même domaine en particulier.

Sur ce, saisissons-nous cette ultime opportunité en vue

de nous acquitter d'un noble devoir, celui d'exprimer notre gratitude au regard

de tous ceux qui ont contribué d'une manière ou d'une autre

à sa complète réalisation.

Nous remercions avec vivacité les Corps

Académique et scientifique de la Faculté des Sciences en

général et celui du Département de Mathématique et

Informatique en particulier, d'avoir mis à notre disposition d'aussi un

personnel qualifié pour notre formation.

A vous Monsieur le Professeur Docteur KAFUNDA KATALAY Pierre,

nonobstant la charge de votre calendrier, avez fait montre d'une preuve

d'éducateur au style rare et dont nous rendons témoignage.

L'élève étant le meilleur inspecteur de son

maître ! Vos remarques et suggestions ainsi que vos conseils si

stratégiques ont pu marquer notre coeur.

A nos parents : Maman Marie Léonie MILOLO TSHIAMUA

et Papa Jean Oscar NYEMBUE TSHIMANGA, ce travail est le fruit de votre amour et

le souci de notre avenir.

A toi notre frère Jean Pierre NGANDU MULUMBA MUPANGA,

tu es dans nos accolades pour aussi bien tes conseils, ta morale que ton

soutien. Nos cordiales gratitudes !

A vous camarades, vous qui avez tenu ensemble d'avec nous

durant tous les cinq ans durant : NGALULA MULUMBA Dyna, TSHIPAMBA KAPUKU

Thierry, MUAMBAYI KALONJI Arnold, MAWETE MALONGO Lovecia, KABAMBA NGOLO Marcel,

MUAKA NTELA Difi, LIKOTELO BINENECamile, MUAMBA MUKENDI Emmanuel ;

Nos cordiales gratitudes à vous tous qui nous avez

aidé d'une façon ou d'une autre, nous pensons à

l'assistant Eddy KIOMBA KAMBILO, à mon frère Sébastien

KASONGA KAYASA.

Notre particulière gratitude s'adresse également

à nos collègues de services, Alain MITEU MUAMBA, Basile MUAMBA

NDUBA, Ange KULUTU NGIMI et à toute la famille AMISTECH.

Nous ne saurons terminer sans remercier de tout coeur toutes

les personnes, membres des familles, toutes comprises, amis et connaissances

qui ont cru à cet aboutissement, qu'ils veuillent bien se

reconnaître dans ce travail.

A vous tous enfin, dont l'anonymat n'affecte en rien cet

attachement indélébile qui nous lie, trouvez ici l'expression de

notre gratitude ainsi que notre sympathie de reconnaissance. Merci !

Liste des

abréviations

|

ACID :

Atomicité-Cohérence-Isolation-Durabilité

|

|

ADN : Acide Désoxyribonucléique

|

|

BD : Base de Données

|

|

BOT : Begin Of Transaction

|

|

BP : Bordereau de Paiement

|

|

CJ : Casier Judiciaire

|

|

CN : Certificat de Naissance

|

|

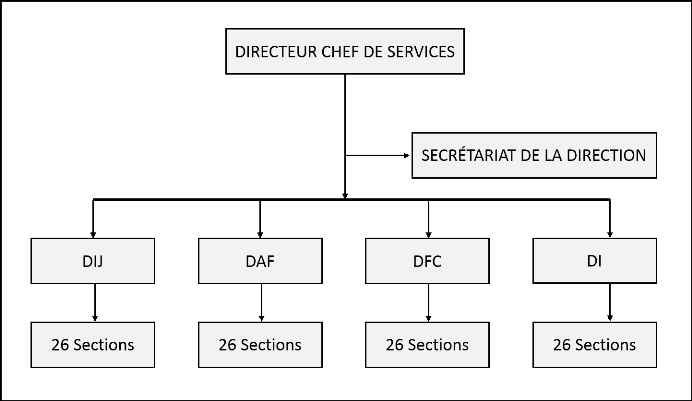

DAF : Division Administrative et Financière

|

|

DFC : Division du Fichier Central

|

|

DI : Division Informatique

|

|

DIJ : Direction de l'Identité Judiciaire

|

|

ECJ : Extrait du Casier Judiciaire

|

|

ED : Empreinte Digitale

|

|

EOT : End Of Transaction

|

|

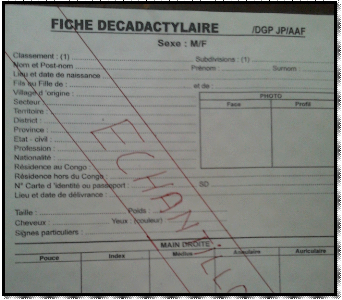

FD : Fiche Décadactylaire

|

|

OLAP :OnLineAnalyticalProcessing

|

|

OLTP : OnLine Transaction Processing

|

|

P2P : Peer-to-peer

|

|

PID : Pièce d'Identité

|

|

RMI : Remote Method Invocation

|

|

SGBD : Système de Gestion de Bases de

Données Réparties

|

|

SQL : StructuredQueryLanguage

|

|

UML : UnifiedModelingLanguage

|

|

VSAT : Very SamllAparture Terminal

|

Liste des figures

Figure I.1 : Représentation d'un Système

Distribué

Figure I.2 : Exemple d'un Système

Distribué

Figure I.3 : Fonctionnement du modèle

Client-Serveur

Figure I.4 : Architecture pair à pair

Figure II.5 : Exemple de Base de données

répartie

Figure II.6 : Types de Base de données

répartie

Figure II.7 : Représentation de la conception

ascendante

Figure II.8 : Représentation de la conception

descendante

Figure II.9 : Représentation asymétrique

synchrone

Figure II. 10 : Représentation asymétrique

asynchrone

Figure II.11 : Représentation symétrique

synchrone

Figure II.12 : Représentation symétrique

asynchrone

Figure II.13 : Représentation d'une transaction

Figure II.14: Architecture peer-to-peer

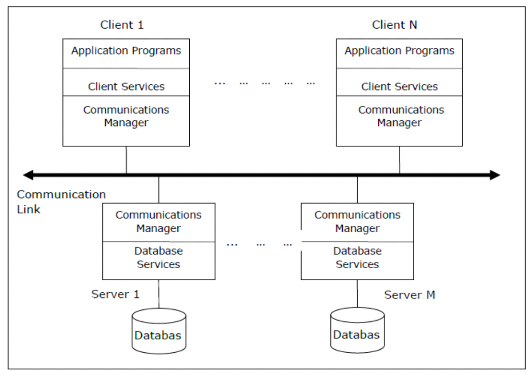

Figure II.15: Architecture Client Serveur de SGBD

Répartie

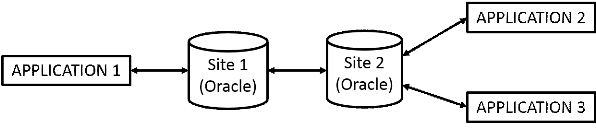

Figure II.16 : Architecture répartie avec SGBD

répartie homogène

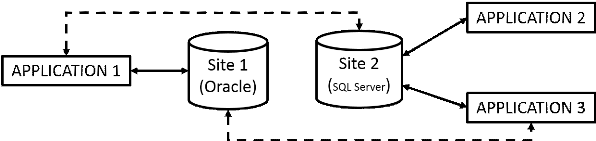

Figure II.17 : Architecture avec Multi SGBD

Figure II.18 : Architecture répartie avec SGBD

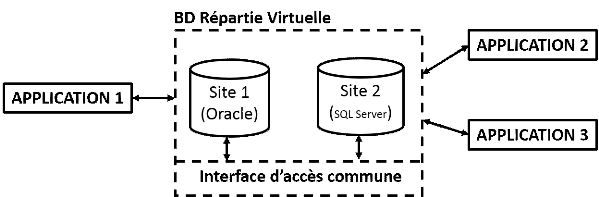

fédérée

Figure III.19 : Représentation d'une architecture

d'un système biométrique

Figure III.20 : Capture d'une empreinte digitale

Figure III.21 : Exemple des catégories des

empreintes digitales

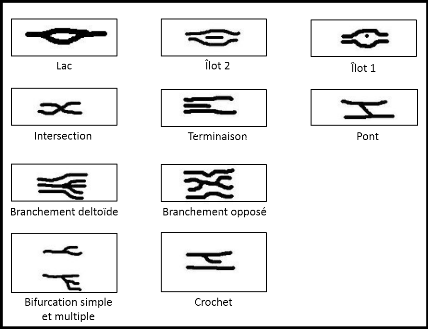

Figure III.22 : Différentes formes des minuties

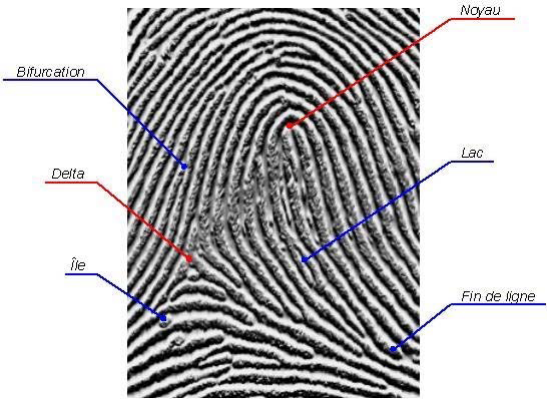

Figure III.23 : Points singuliers d'une empreinte

digitale

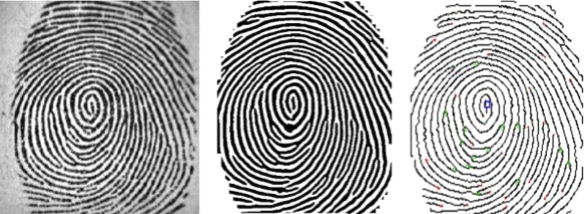

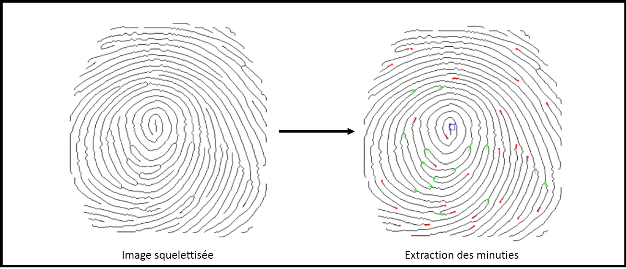

Figure III.24 : Squelettisation des empreintes

digitales

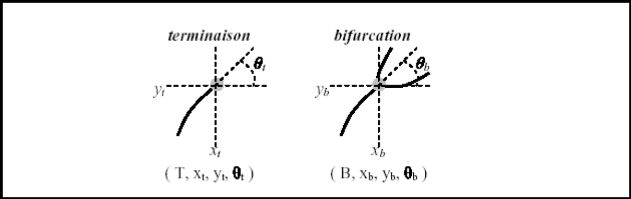

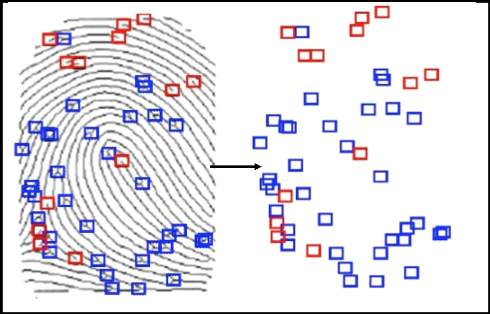

Figure III.25 : Exemple de repérage des

minuties

Figure III.26 : Extraction des minuties d'une empreinte

digitale

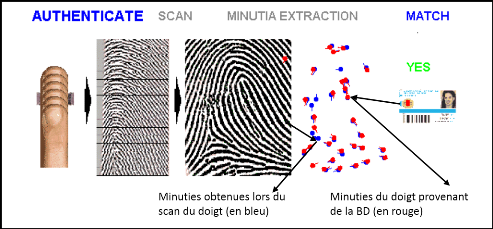

Figure III.27 : Authentification par empreinte

digitale

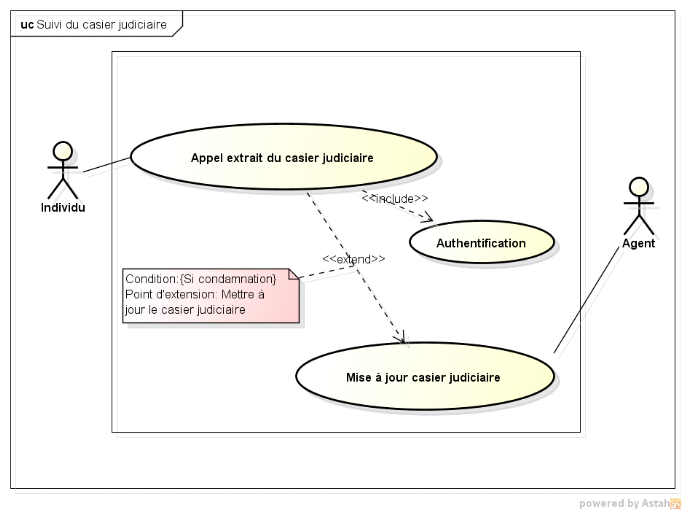

Figure VI.28 : Représentation du diagramme de cas

d'utilisation

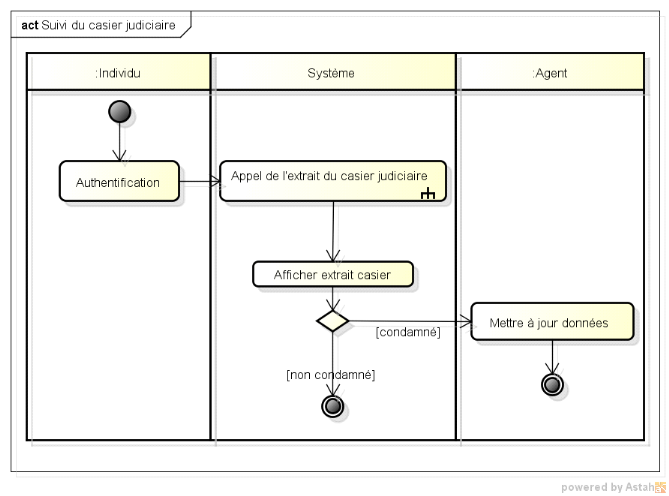

Figure VI.29 : Représentation du diagramme

d'activité

Figure VI.30 : Représentation du diagramme de

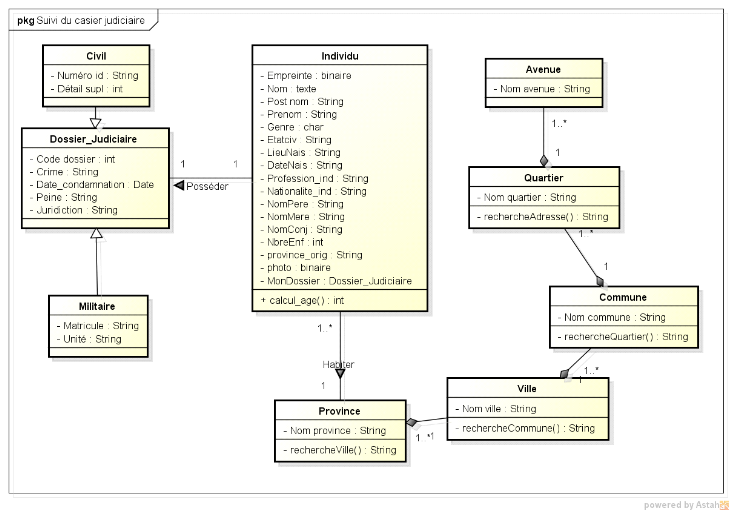

classe

Figure VI.31 : Représentation du schéma

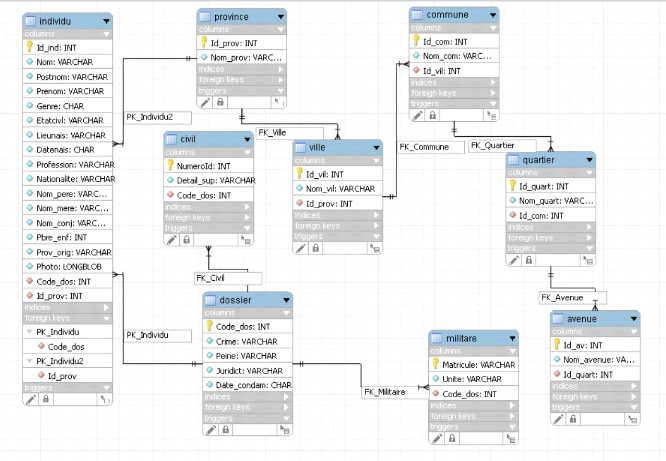

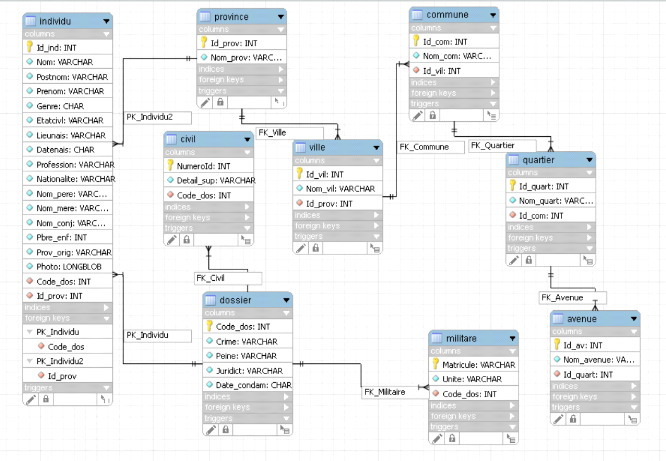

global

Figure VI.32 : Représentation du schéma

local

0. INTRODUCTION

Actuellement, toute organisation se veut d'un fonctionnement

approprié dans le cadre d'une gestion optimale des informations dont

elle engage. Etant donné qu'il y ait une masse d'informations devant

être gérée, un besoin de base de données

bien-maintenue s'impose pour assumer cette gestion.

Certes, au jour le jour, la course à la

productivité se fait sentir et le besoin d'innover se fait voir dans le

but de faire avancer de plus en plus des nouvelles technologies de sorte que

les ressources que dispose chaque entité soient partagées en

toute facilité au sein d'une organisation.

La même problématique se pose dans le secteur

judiciaire, lorsqu'il y a des crimes qui se commettent d'une façon ou

d'une autre et aussi d'un coin à un autre. En effet, l'on ne parvient

pas à maitriser l'état d'une personne ayant été

détenue pour un délit à un endroit lorsqu'elle a eu

à en commettre à un autre.

De ce fait, la maitrise de ce mécanisme serait

quasi-impossible aussi longtemps que ce système s'opère

manuellement dans toute l'étendue de la République

Démocratique du Congo et principalement dans la ville province de

Kinshasa.

Or, l'informatique a apparu pour faciliter le traitement

automatique des processus dans le monde actuel en faisant naitre

différentes technologies pour parvenir à tout contrôler et

à bien développer beaucoup de secteurs là où le

traitement manuel semblait encore inefficace.

De nos jours, nos établissements ou institutions

contiennent des informations importantes à gérer tout en

étant géographiquement dispersées dans toute

l'étendue du pays alors qu'elles ne cessent d'accroitre au jour le jour

aussi.De ce fait, il devient de plus en plus important de mettre en place des

systèmes tendant à gérer dans des environnements

complexes.

Ceci étant, nos organisations judiciaires,aujourd'hui,

fonctionnent sous une mission stratégique pour laquelle les informations

de chaque individu ayant un dossier judiciaire devraient êtredisponibles

partout dans le but d'un suivi permanent de ceux-ci quelque soit leur position

géographique.

C'est ainsi que le recours à la technique de

système distribué est très nécessaire pour arriver

à prendre en compte tout ce processus en vue d'arriver à un

fonctionnement approprié. Ce concept reste un aspect plus motivant dans

l'amélioration des performancesdans le cadre du partage des ressources

d'une organisation.

C'est dans ce cadre que notre travail émet son

importance au travers ce concept de système distribué dans le

processus de suivi du casier judiciaire.

0.1. PROBLEMATIQUE

Le service du casier judiciaire est le seul en charge de

sceller le passé et de suivre la conduite de chaque individu en

République Démocratique du Congo. Ceci étant, le grand

problème s'enregistre dans le cadre de traitement des informations

relatives à chaque individu aussi longtemps que ce travail, demeurant

encore manuel, s'effectue de façon centralisée.

De ce fait, toutes les données de chaque province sont

compilées et envoyées à la direction centrale à

Kinshasa pour être traitées afin d'identifier chaque individu et

de ficher ses informations s'il est condamné afin de le suivre. Ce qui

est théoriquement faisable mais pratiquement de la mer à

boire.

Par-dessus tout, ce travail ne pourra arriver à

satisfaire de façon optimale le pays en matière de suivi

permanent, vu sa complexité, alors que chaque institution judiciaire,

quelque soit son cercle géographique, doit avoir en temps réel,

les données de chaque individu de la république concerné

afin de garantir son suivi.

En effet, l'objectif poursuivi dans ce travail est de

développer une application informatique distribuée, après

une bonne étude sur les systèmes distribués, qui permettra

à nos institutions judiciaires de coopérer facilement grâce

à la disponibilité des données et au partage des

informations afin de suivre en temps réel le casier judiciaire de chaque

citoyen congolais concerné par le cas.

Eu égard à ce qui précède, nous

nous sommes posé des questions suivantes dans le but de mettre en oeuvre

un système distribué de suivi de casier judiciaire :

· Comment arriver à garantir la

disponibilité des services dans des institutions judiciaires pour

un suivi permanent des individus aussi longtemps que ces premières sont

dispersées géographiquement dans toute la

République ?

· Le traitement éventuel des informations

relatives à chaque individu peut-il être facilité par la

distribution ?

· Lors d'un crime ou délit commis par un

prévenu, le système pourrait-il être à mesure de

fournir des informations fiables à son propos?

· L'instauration du casier judiciaire informatisé

pourrait-il occasionner une réduction de taux de crimes ou de

délits en République Démocratique du Congo ?

0.2. HYPOTHESE

La disponibilité des services reste une

caractéristique évidente au sein des organisations actuelles

voulant des grandes performances dans le traitement de leurs informations. Pour

ce faire, la grande solution à mettre en oeuvre reste l'implantation des

systèmes distribués lorsqu'il y a augmentation de la

globalité en vue de permettredavantage le partage des ressources en vue

d'un fonctionnement approprié.

0.3. CHOIX ET INTERET DU

SUJET

L'intérêt de ce travail est d'ordre scientifique

parce qu'il présente le cas pratique de l'application concret du concept

de système distribué.

D'une part, il nous permet d'enrichir les connaissances

acquises en matière des systèmes d'objet répartis, de

bases de données réparties à travers les

réplications en vue de montrer à des institutions qui ont des

succursales éloignées géographiquement et qui sont

ignorantes à la connaissance des systèmes distribués, les

avantages que peut apporter cette notion.

D'autre part, une fois accepté par le jury, ce travail

nous permettra d'obtenir notre diplôme de licence en conception des

Systèmes d'informations.

0.4. DELIMITATION DU SUJET

En vue d'être précis et d'éviter de faire

une étude généralisée, nous délimitons notre

travail dans le temps et dans l'espace.

0.4.1. Dans le temps

Nos recherches ont été menées dans la

période allant de décembre 2015 à Juin 2016.

0.4.2. Dans l'espace

Le cadre spatial de notre travail se limite sur l'étude

et la mise en oeuvre d'un système distribué pour apporter une

solution aux problèmes que traverse notre pays dans le cadre de suivi du

casier judiciaire. Nous allons considérer

trois provinces pour ce travail dont la ville province de Kinshasa, la province

de Congo central ainsi que celle du Kasaï central.

0.5. METHODES ET TECHNIQUES

UTILISEES

0.5.1. METHODES

Pour l'élaboration de notre travail, nous avons

utilisées les méthodes suivantes :

0.5.1.1. Méthode Structuro-fonctionnelle

Cette méthode permet à un chercheur de

comprendre et de découvrir un fait à travers la structure et le

fonctionnement d'une institution.

Elle nous a permis de comprendre la structure et le

fonctionnement du service du casier judiciaire de la Gombe.

0.5.1.2. Méthode Comparative

Elle consiste à observer les faits dans deux ou

plusieurs institutions afin de pouvoir être en mesure de comprendre et

d'expliquer un problème d'une organisation.

Cette méthode nous a permis de faire une étude

comparative de suivi du casier judiciaire d'une institution judiciaire à

une autre.

0.5.2. TECHNIQUES

Les techniques sont des moyens permettant à un

chercheur de recueillir les informations dont il a besoin pour atteindre ses

objectifs. Ainsi, pour la récolte des informations relatives à

notre travail, nous avons utilisé les techniques suivantes :

0.5.2.1. Technique d'interview

Cette technique permet une entrevue entre les personnes

intéressées et le chercheur lors de la récolte des

informations.

C'est elle qui nous a beaucoup aidé à atteindre

nos objectifs en nous entretenant avec le personnel du servicedu casier

judiciaire de la Gombepour des éventuelles précisions et

réponses à toutes nos difficultés.

0.5.2.2. Technique documentaire

Elle consiste à consulter les documents susceptibles en

rapport avec une étude afin de récolter les données dont

on a besoin.

Cette technique nous a servi à la réalisation de

ce travailen faisant recours aux bibliothèques, aux recherches sur

Internet ainsi qu'à d'autres documents qui se rapportent à notre

étude.

0.6. SUBDIVISION DU TRAVAIL

Hormis l'introduction et la conclusion, le présent

travail comporte cinq chapitres que voici :

· Le premier chapitre parle des

généralités sur le système distribué.

· Le deuxième chapitre s'intéresse aux

bases de données réparties.

· Le troisième chapitre parle de

l'authentification par empreintes digitales

· Le quatrième chapitre traite de l'analyse

préalable

· Le cinquième chapitre s'intéresse

à la conception et implémentation du système

CHAPITRE Ière :

GENERALITES SUR LES SYSTEMES DISTRIBUES [1] [6] [4]

Vue l'augmentation de leurs ressources, les entreprises

multi-sites doivent pouvoir compter sur une infrastructure informatique hautes

performances, à même d'assurer l'exécution transparente de

leurs processus informatiques et une communication fiable, en interne (entre

les différents sites) comme en externe (avec les partenaires et

clients). Cela exige une surveillance continue de la disponibilité des

ressources et de l'utilisation de la bande passante des réseaux

localement distribués.

Les systèmes distribués proposent des solutions

d'améliorer l'agilité globale du système d'information au

travers des architectures orientées services (SOA). Ces systèmes

permettent aussi de mettre en place des architectures informatiques permettant

d'améliorer les performances ainsi que la disponibilité des

systèmes informatiques.

Dans ce chapitre, nous décrivons l'architecture et le

fonctionnement des systèmes distribués, tout en présentant

leurs caractéristiques, avantages ainsi que leur mode de

communication.

I.1. Définitions

Un système distribué est un système

disposant d'un ensemble d'entités communicantes, installées sur

une architecture d'ordinateurs indépendants reliés par un

réseau de communication, dans le but de résoudre en

coopération une fonctionnalité applicative commune.

Autrement dit, un système distribué est

défini comme étant un ensemble des ressources physiques et

logiques géographiquement dispersées et reliées par un

réseau de communication dans le but de réaliser une tâche

commune. Cet ensemble donne aux utilisateurs une vue unique des données

du point de vue logique.

Un système distribué est un ensemble

d'entités autonomes de calcul (ordinateurs, PDA, processeurs, processus,

processus léger etc.) interconnectées et qui peuvent

communiquer.

Figure 1: Représentation d'un Système

distribué

I.2. Intérêt des

systèmes distribués

Les systèmes distribués ont plusieurs raisonsde

leur existence.

· Partage des ressources (données, programme,

services) qui permet un travail collaboratif ;

· Accès distant, c'est-à-dire qu'un

même service peut être utilisé par plusieurs acteurs

situés à des endroits différents ;

· Amélioration des performances : la mise en

commun de plusieurs unités de calcul permet d'effectuer des calculs

parallélisables en des temps plus courts ;

· Confidentialité : les données brutes

ne sont pas disponibles partout au même moment, seules certaines vues

sont exportées ;

· Disponibilité des données en raison de

l'existence de plusieurs copies ;

· Maintien d'une vision unique de la base de

données malgré la distribution ;

· Réalisation des systèmes à grande

capacité d'évolution ;

· Augmentation de la fiabilité grâce

à la duplication de machines ou de données,ce qui induit à

une réalisation des systèmes à haute

disponibilité.

I.3. Quelques domaines

d'application des systèmes distribués

Les systèmes distribués sont rencontrés

dans notre vie quotidienne :

· La gestion intégrée des informations

d'une entreprise (guichet de banque, agence de voyage,..) ;

· Internet : l'internet, aujourd'hui, constitue un

grand exemple d'un système distribué le plus large au monde

contenant de nombreux sous-systèmes selon le protocole

considéré. Exemple : Web (http), bittorrent (peer-to-peer).

Des nombreux utilisateurs partout dans le monde peuvent utiliser des services

offerts par l'internet comme le WWW, le FTP (File Transfert Protocol) et tant

d'autres applications. On remarque ici une collection deréseaux

d'ordinateurs interconnectés. Et les programmes s'y exécutant

interagissent grâce aux échanges de messages en utilisant un moyen

de communication ou un autre ;

· Le WWW représente un système

distribué logique consistant en un nombre considérable de

ressources (pages web, fichiers de données et services)

référencées par des URL (Uniform Ressource

Locator) ;

· Les téléphones portables ;

· Le contrôle et organisation d'activités en

temps réel (télévision interactive)

I.4. Difficulté de mise

en oeuvre

La mise en oeuvre des systèmes distribués

engendre un certain nombre de difficultés dont voici

quelques-unes :

· Gestion de

l'hétérogénéité et Cohérence des

données

Lors de la mise en place d'un système distribué,

il est nécessaire que l'ensemble des composants travaillent avec des

données cohérentes.Cette cohérence des données est

d'autant plus problématique lorsque l'on commence à redonder

certains composants pour augmenter la capacité de traitement et/ou la

disponibilité du système.

En effet, les données comme le cache applicatif, le

contenu d'une base de données ou bien les variables de session des

utilisateurs Web doivent être synchronisées entre les

différentes instances d'un composant afin d'assurer une cohérence

dans les traitements réalisés.

· Gestion des composants

Un système distribué étant composé

d'un ensemble de composants logiciels répartis sur plusieurs serveurs

physiques. Il est nécessaire pour assurer la maintenance corrective et

évolutive du système de dresser une cartographie complète

de ce système.

· Disponibilité et détection

d'arrêts

Dans un système distribué,

l'indisponibilité d'un seul composant du système (serveur, base

de données, ...) peut rendre indisponible le système complet. On

mesure alors la disponibilité de ce type de système à

celle de son maillon le plus faible.

Pour couvrir ce risque, il est nécessaire de mettre en

place en amont une architecture permettant d'assurer la disponibilité

cible pour tous les composants. Une fois que cette architecture est en

production, des opérateurs doivent à l'aide de logiciels

s'assurer de la détection au plus tôt d'une défaillance de

l'un des composants de l'architecture.

· Gestion de la séquentialité

La mise en place d'un cluster de type actif/actif provoque la

création de deux points d'entrée au système. Dans le cas

d'un système distribué d'échange de données par

exemple, il est alors possible que deux modifications successives du même

objet soient dirigées vers deux noeuds différents du cluster, ce

qui dans l'absolu peut aboutir à une situation où le message le

plus récent est diffusé en premier vers l'application

destinataire.

Si aucune gestion de la séquentialité des

messages n'est faite, le message le plus ancien viendra écraser dans

les applications destinataires le message le plus récent.

I.5. Caractéristiques

des systèmes distribués

La performance d'un système distribué se

révèle dans ces caractéristiques. Ces

caractéristiques ci-dessous devraient être prises en compte lors

de la conception d'un système distribué.

I.5.1.

Interopérabilité

Dans un système distribué, ilse pose un vrai

problème de coopération entre différents composants du

système. En effet, ce problème peut être vu au niveau de la

couche matériel (différents réseaux physiques et

plateforme matérielle), de la couche système d'exploitation

(divers OS utilisés(UNIX, Windows, Mac OS, Solaris)), de la couche

application (langages de programmation différents) et de la couche

middleware (.NET pour Microsoft, Corba pour le Consortium OMG). On parle de

l'hétérogénéité, un problème dans le

partage des ressources dans un système distribué.

L'interopérabilité est une

caractéristique importante qui désigne la capacité

à rendre compatibles deux systèmes quelconques. A son tour, la

compatibilité est la capacité qu'ont deux systèmes

à communiquer sans ambiguïté.

En effet, l'interopérabilité vise à

réduire le vrai problème de

l'hétérogénéité en la masquant par

l'utilisation d'un protocole unique de communication (exemple de TCP/IP pour

l'Internet). Pour les échanges des messages, il faut utiliser des

standards qui cachent les différences entre les différentes

plateformes.

Actuellement, il existe deux approches principales de

standardisation pour masquer

l'hétérogénéité : les middlewares et

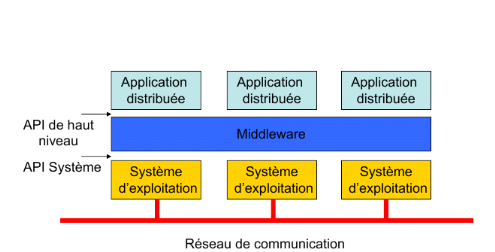

les machines virtuelles.

Concrètement, un middleware est

représenté par des processus et des ressources d'un ensemble

d'ordinateurs, qui interagissent les uns avec les autres. Ils middlewares

améliorent la communication en offrant des abstractions telles

que :

· Le RMI (Remote Method Invocation) qui est la

possibilité, pour un objet, d'invoquer la méthode d'un autre

objet situé sur une plateforme distante ;

· La notification d'événement pour la

propagation d'informations d'une plateforme vers une autre ou plusieurs autres

plateformes ou composants d'une application distribuée ;

· La communication entre groupe de processus ;

· La gestion de la duplication des données

partagées ;

· La transmission de données multimédia en

temps réel.

Les machines virtuelles permettent de supporter le code mobile

désignant la possibilité de transfert de code d'une machine

source à une machine de destination et son exécution sur cette

machine. Au cas des différentes plateformes, le code produit sur l'une

ne peut fonctionner sur l'autre. Pour éviter ce problème, le code

mobile est généré d'un langage source pour une machine

virtuelle donnée (exemple de la JVM). En effet, chaque plateforme doit

disposer d'une couche logicielle qui implémente la machine virtuelle car

cette dernière représente une généralisation des

middlewares offrant les mêmes services.

Figure 2: exemple d'un système

distribué

I.5.2. Partage des

ressources

Le partage des ressources est le facteur principal de

motivation pour construire les systèmes répartis. Des ressources

telles que des imprimantes, des dossiers, des pages Web ou des disques de base

de données sont contrôlées par des serveurs du type

approprié. Par exemple, les serveurs Web contrôlent des pages Web

et d'autres ressources d'enchaînement. Des ressources sont

consultées par des clients - par exemple, les clients du web des

serveurs s'appellent généralement les browsers

(navigateurs) ;

I.5.3. Ouverture

Cette caractéristique fait mention de

l'extensibilité dans la mesure où des composants peuvent

être ajoutés, remplacés ou supprimésdans un

système distribué sans en affecter les autres. Et lorsque nous

parlons des composants, nous voyons les matériels (les

périphériques, mémoires, interfaces, etc.) et les

logiciels (protocoles, pilote, etc.). L'ouverture nécessite que les

interfaces logicielles soient documentées et accessibles aux

développeurs d'applications.

Il se pose un vrai problème avec l'ouverture au sens

que les composants d'un système distribué sont

hétérogènes. Alors, cette qualité d'ouverture est

accordée aux systèmes supportant sans ambages :

a) L'ajout de l'ordinateur au niveau de la couche

matérielle ;

b) L'ajout de nouveaux services au niveau application,

middleware et système d'exploitation ;

c) La réimplantation des services anciens.

I.5.4. Expansible

Nous disons qu'un système distribué est

expansible lorsque les modifications du système et des applications ne

sont pas nécessaires quant à l'augmentation de la taille de ce

système.

I.5.5. Performance

Dans ce cas, le système doit s'adapter à bien

fonctionner même quand le nombre d'utilisateurs ou de ressources

augmentent.

I.5.6. Transparence

« To the user, a distributed system should look exactly

like a nondistributed system. »

La transparence cache aux utilisateurs l'architecture, la

distribution des ressources, le fonctionnement de l'application ou du

système distribué pour apparaître comme une application

unique cohérente.

La norme ISO (1995) définit différents niveaux

de transparences telle que la transparence d'accès, de localisation, de

concurrence, de réplication, de mobilité, de panne, de

performance, d'échelle).

o Transparence d'accès :il s'agit

d'utiliser les mêmes opérations pour l'accès aux ressources

distantes que pour les celles locales ;

o Transparence à la localisation :

l'accès aux ressources indépendamment de leur emplacement doit

être inconnue à l'utilisateur ;

o Transparence à la concurrence : il

s'agit de cacherà l'utilisateur l'exécution possible de plusieurs

processus en parallèle avec l'utilisation des ressources

partagées en évitant des interférences ;

o Transparence à la réplication :

la possibilité de dupliquer certains éléments/ressources

(fichiers de base de données) pour augmenter la fiabilité et

améliorer les performances doit être cachée à

l'utilisateur ;

o Transparence de mobilité : il s'agit de

permettre la migration des ressources et des clients à

l'intérieur d'un système sans influencer le déroulement

des applications ;

o Transparence de panne : il s'agit de permettre

aux applications des utilisateurs d'achever leurs exécutions

malgré les pannes qui peuvent affecter les composants d'un

système (composants physiques ou logiques) ;

o Transparence à la modification de

l'échelle : il s'agit de la possibilité d'une extension

importante d'un système sans influence notable sur les performances des

applications.

o Transparence à la reconfiguration: il s'agit

de cacher à l'utilisateur la possibilité de reconfigurer le

système pour en augmenter les performances en fonction de la

charge ;

En effet, la transparence n'est pas toujours possible dans

certains cas. Notons le cas de la duplication d'une imprimante des

caractéristiques différentes pour besoin des performances dans le

système. Cependant, l'utilisateur doit toutefois avoir la

possibilité de spécifier concrètement sur quelle

imprimante il souhaite imprimer ses documents.

I.5.7.

Sécurité

Le problème de sécurité se pose dans tout

système informatique. Dans un système distribué, les

ressources doivent être protégées contre des utilisations

abusives et malveillantes. En particulier, le problème de piratage des

données sur le réseau de communication. En ces raisons, il est

préférable d'utiliser des périphériques ou

logiciels licenciés. Outre, les connexions doivent être

sécurisées par authentification avec les éléments

distants ainsi que les messages circulant sur ce réseau doivent

être cryptés en vue d'éviter des conséquences

graves.

Le concept de sécurité des systèmes

d'information recouvre un ensemble de méthodes, techniques et outils

chargés de protéger les ressources d'un système

d'information afin d'assurer :

· la disponibilité des services : les

services (ordinateurs, réseaux, périphériques,

applications...) et les informations (données, fichiers...) doivent

être accessibles aux personnes autorisées quand elles en ont

besoin ;

· la confidentialité des informations :

les informations n'appartiennent pas à tout le monde ; seuls peuvent y

accéder ceux qui en ont le droit ;

· l'intégrité des systèmes

: les services et les informations (fichiers, messages...) ne peuvent

être modifiés que par les personnes autorisées

(administrateurs, propriétaires...).

I.5.8. Concurrence

Le problème de la concurrence permet l'accès

simultané à des ressources par plusieurs processus. Ce

problème se pose pour les systèmes distribués comme pour

les systèmes centralisés. En effet, il y a bien d'autres

ressources dont l'accès simultané n'est pas possible. Dans ce

cas, leur manipulation ne peut se faire que par un processus à la fois.

Le cas des ressources physiques telles que l'imprimante mais aussi des

ressources logiques telles que les fichiers, les tables des bases de

données, etc. Dans ce cas, les applications distribuées

(reparties)actuelles autorisent l'exécution de plusieurs services en

concurrence (cas de l'accès à une base de données). Chaque

demande est prise en compte par un processus simple appelé thread ;

et la gestion de la concurrence fait appel aux mécanismes de

synchronisation classiques.

I.5.9. Tolérance aux

pannes

Une panne peut être comprise comme une faille au sein du

système pouvant conduire à des résultats erronés

comme aussi engendrer l'arrêt de toute ou partie d'un système

distribué.Les pannes peuvent résulter des différentes

couches et se propager éventuellement aux autres. Peut-être, c'est

une raison matérielle ou logique liée à la conception des

applications, des middlewares et des systèmes d'exploitation.

Ainsi, un système distribué doit être

conçu pour masquer ce genre des pannes aux utilisateurs. La panne de

certains serveurs (ou leur réintégration dans le système

après la réparation) ne doit pas perturber l'utilisation du

système en terme de fonctionnalité.

I.5.10.

Disponibilité

Dans un système distribué,

l'indisponibilité d'un seul composant du système (serveur, base

de données, ...) peut rendre indisponible le système complet

alors qu'il doit rendre en permanence des services et d'une façon

correcte. On mesure alors la disponibilité de ce type de système

à celle de son maillon le plus faible.

Ces risques d'indisponibilité du système peuvent

être dus :

· aux pannes empêchant le système ou

à ses composants de fonctionner correctement ;

· aux surcharges dues à des sollicitations

excessives d'une ressource ;

· aux attaques de sécurité pouvant causer,

d'une façon ou d'une autre, des dysfonctionnements, les

incohérences et pertes de données et même l'arrêt du

système.

Pour couvrir ce risque, plusieurs solutions peuvent être

envisageables :

· mettre en place en amont une architecture permettant

d'assurer la disponibilité cible pour tous les composants. Une fois que

cette architecture est en production, des opérateurs doivent à

l'aide de logiciels s'assurer de la détection au plus tôt d'une

défaillance de l'un des composants de l'architecture.

· veiller à la réplication des

données au sein de ce système (c'est la solution que nous avons

choisi dans le cadre de notre travail).

I.6. Architecture

distribuée

L'architecture d'un environnement informatique ou d'un

réseau est distribuée lorsque toutes les ressources ne se

trouvent pas au même endroit ou sur la même machine. Ce concept

s'oppose à celui d'architecture centralisée dont une version est

l'architecture client-serveur que nous allons aussi voir dans cette partie.

En effet, la programmation orientée objet a permis le

développement des architectures distribuées en fournissant des

bibliothèques de haut-niveau pour faire dialoguer des objets

répartis sur des machines différentes entre eux. Les objets

distribués sur le réseau communiquent par messages en s'appuyant

sur l'une des technologies telles que CORBA, RMI, les services web XML, .Net

Remoting, Windows Communication Foundatation, etc.

Les architectures distribuées reposent sur la

possibilité d'utiliser des objets qui s'exécutent sur des

machines réparties sur le réseau et communiquent par messages au

travers du réseau.

I.6.1. Avantages des

architectures distribuées

· Augmentation des ressources : la

distribution des traitements sur les ordinateurs d'un réseau augmente

les ressources disponibles;

· Répartition des données et des

services : (cas de l'architecture 3-tiers à la base de la

plupart des applications distribuées de commerce électronique

permettant d'interroger et de mettre à jour des sources de

données réparties) ;

I.6.2. Types d'architecture

distribuée

I.6.2.1. Architecture client-serveur

Le client server est avant tout un mode de dialogue entre deux

processus. Le premier appelé client, demande l'exécution de

services au second appelé serveur. Le serveur accomplit les services et

envoi en retour des réponses. En général, un serveur est

capable de traiter les requêtes de plusieurs clients. Un serveur permet

donc de partager des ressources entre plusieurs clients qui s'adressent

à lui par des requêtes envoyées sous forme de messages.

Par extension, le client désigne également

l'ordinateur sur lequel est exécuté le logiciel client, et le

serveur, l'ordinateur sur lequel est exécuté le logiciel

serveur.

Le client serveur étant un mode de dialogue, il peut

être utilisé pour réaliser de multiples fonctions.

Figure 3:Fonctionnement du mode client-serveur

Parlant de l'architecture client-serveur, nous distinguons

trois types d'acteurs principaux:

1) Client

Un client est un processus demandant l'exécution d'une

opération à un autre processus (fournisseur des services) par

l'envoi d'un message contenant le descriptif de l'opération à

exécuter et attendant la réponse à cette opération

par un message en retour.

Caractéristiques d'un client :

· Il est actif le premier (ou maître) ;

· Il envoie des requêtes au serveur ;

· Il attend et reçoit les réponses du

serveur.

Parlant aussi de client, nous en distinguons trois types :

Ø Client léger : est une

application accessible via une interface web consultable à l'aide d'un

navigateur web.

Ø Client lourd : est une application

cliente graphique exécuté sur le système d'exploitation de

l'utilisateur possédant les capacités de traitement

évoluées.

Ø Client riche : est une combinaison du

client léger et client lourd dans lequel l'interface graphique est

décrite avec une grammaire basée sur la syntaxe XML.

2) Serveur

On appelle serveur un processus accomplissant une

opération sur demande d'un client et lui transmettant le

résultat. Il est la partie de l'application qui offre un service, il

reste à l'écoute des requêtes du client et répond au

service demandé par lui.

En effet, un serveur est généralement capable de

servir plusieurs clients simultanément.

Caractéristiques d'un serveur :

· Il est initialement passif (ou esclave, en attente

d'une requête) ;

· Il est à l'écoute, prêt à

répondre aux requêtes envoyées par des clients ;

· Dès qu'une requête lui parvient, il la

traite et envoie une réponse.

Nous distinguons plusieurs types de serveur en fonction des

services rendus : Serveur d'application, serveur de base de données,

serveur des fichiers, etc.

3) Middleware

Le middleware est l'ensemble des services logiciels qui

assurent l'intermédiaire entre les applications et le transport de

données dans le réseau afin de permettre les échanges des

requêtes et des réponses entre client et serveur de manière

transparente.

Le client serveur étant un mode de dialogue, il peut

être utilisé pour réaliser de multiples fonctions. Il

existe donc différents types de client-serveur qui ont été

définis : le client serveur de présentation, le client

serveur de données et le client serveur de procédures.

I.6.2.2. Architecture pair-à-pair (peer-to-peer ou

P2P)

Le pair-à-pair est un modèle de réseau

informatique proche du modèle client-serveur mais où chaque

ordinateur connecté au réseau est susceptible de jouer tour

à tour le rôle de client et celui de serveur.

P2P est une architecture pouvant être centralisée

(les connexions passant par un serveur central intermédiaire) ou

décentralisée (les connexions se faisant directement). Le

pair-à-pair peut servir au partage de fichiers en pair à pair, au

calcul distribué ou à la communication entre noeuds ayant la

même responsabilité dans le système.

La particularité des architectures pair-à-pair

réside dans le fait que les données peuvent être

transférées directement entre deux postes connectés au

réseau, sans transiter par un serveur central. Cela permet ainsi

à chaque ordinateur d'être à la fois serveur de

données et client des autres. On appelle souvent noeud les

postes connectés par un protocole réseau pair-à-pair.

Outre, les systèmes de partage de fichiers

pair-à-pair permettent de rendre les ressources d'autant disponibles

qu'elles sont populaires, et donc répliquées sur un grand nombre

de noeuds. Cela permet alors de diminuer la charge (en nombre de

requêtes) imposée aux noeuds partageant les fichiers dans le

réseau. C'est ce qu'on appelle le passage à

l'échelle. Cette architecture permet donc de faciliter le partage

des ressources. Elle rend aussi la censure ou les attaques légales ou

pirates plus difficiles.

Figure 4: Architecture pair-à-pair

Ces atouts font des systèmes pair-à-pair des

outils de choix pour décentraliser des services qui doivent assurer une

haute disponibilité tout en permettant de faibles coûts

d'entretien. Toutefois, ces systèmes sont plus complexes à

concevoir que les systèmes client-serveur.

Dans ce chapitre, nous nous sommes focalisé

sur les conceptsde base des systèmes distribués. Nous avons

donné en détail les caractéristiques des systèmes

distribués, leurs architectures ainsi que les domaines concrets de leur

application. Dans le prochain chapitre, nous abordons le concept Base de

données répartie.

CHAPITRE

IIème : LES BASE DE DONNEES REPARTIE[3][5][7][9]

L'évolution technologique actuelle depuis quelques

décennies permet d'adapter les outils informatiques à l'ensemble

d'activités au sein des entreprises du point de vue organisationnel.

La puissance des micro-ordinateurs et la croissance des

stations de travail, la fiabilité et la souplesse des systèmes

informatiques répartis et de leurs architectures, les performances des

réseaux permettent d'envisager une répartition des ressources

informatiques tout en préservant l'intégrité et la

cohérence des bases de données.

En effet, les bases de données restent totalement

indispensables dans notre vie courante du fait qu'elles sont un des moteurs

fondamentaux du progrès économique des entreprises actuelles.

Aujourd'hui même, l'information stockée dans une base de

données de l'entreprise peut l'aider à une prise de

décision en vue de veiller sur les objectifs.

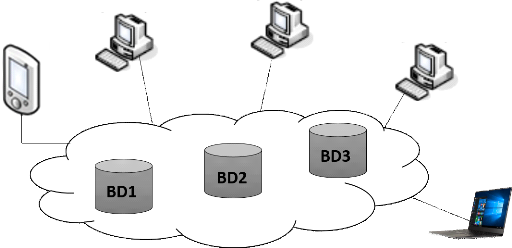

II.1. Définitions

Une base de données distribuée est un

ensemble des différentes bases de données stockées sur des

sites (géographiquement distants), reliés par un réseau.

La réunion de ces différentes bases forme la base de

données repartie.

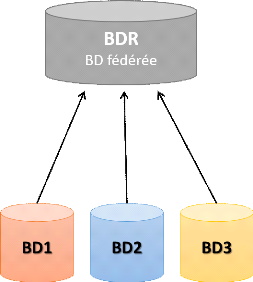

Figure 5: Exemple de bases de données

réparties

II.2.

Caractéristiques

Une base de données répartie doit

répondre aux caractéristiques suivantes :

§ La distribution de données : les

données n'appartiennent pas à un seul processus ;

§ La corrélation logique des

données: les données possèdent les

propriétés qui les tiennent ensemble ;

§ Une structure de contrôle

hiérarchique basée sur un administrateur des bases de

données globales qui est le responsable central sur les bases de

données réparties entières et sur les administrateurs des

bases de données locales, qui ont la responsabilité de leur base

de données respective ;

§ L'indépendance des données et la

transparence de répartition.

§ La redondance des données, une grande

caractéristique permettant l'accroissement de l'autonomie des

applications et la disponibilité des informations en cas de panne d'un

site ;

§ Un plan d'accès réparti

écrit soit par le programmeur ou produit automatiquement par un

optimiseur ;

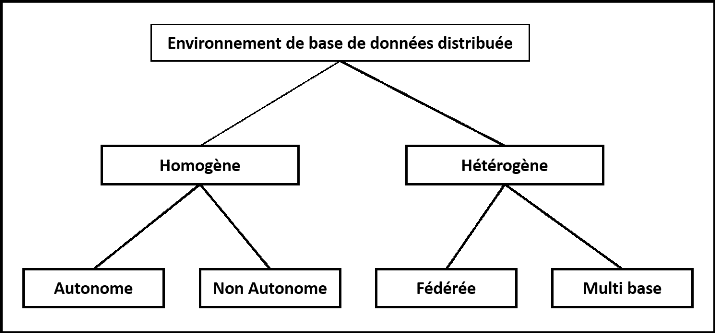

II.3. Types de bases de

données réparties

Des bases de données réparties peuvent

être largement classifiées dans les environnements

homogènes et hétérogènes de base de données

répartie, chacun avec d'autres subdivisions, comme montré dans

l'illustration suivante.

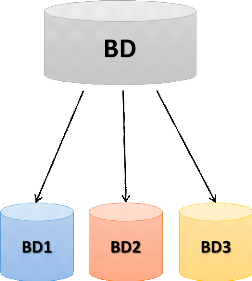

Figure 6: Types de base de données

répartie

II.3.1. Base de données

répartie homogène

Dans une base de données répartie

homogène, tous les sitesutilisent le système de gestion de bases

de données identique et les systèmes d'exploitation.Ses

propriétés sont :

· Les sites utilisent les mêmes logiciels ;

· Les sites utilisent le même SGBD;

· Chaque site se rend compte de tous autres et

coopère entre eux pour traiter des requêtes

d'utilisateur ;

· L'accès à la base de données se

fait par une interface simple comme si c'est une seule base de

données.

II.3.1.1. Types de base de données répartie

homogène

Il y a deux types de ces bases de données

a) Autonome : chaque base de données est

indépendante que des fonctions. Elles sont intégrées par

une application de contrôle et utilisent le message passant pour le

partage des mises à jour de données.

b) Non autonome : des données sont

distribuées à travers les noeuds homogènes et un

système de gestion de bases de données central ou maître

coordonne des mises à jour de données à travers les

sites.

II.3.2. Base de données

hétérogène

Dans une base de données répartie

hétérogène, les différents sites ont

différents systèmes d'exploitation, différents

systèmes de gestion de bases de données et différents

modèles de données.Ses propriétés sont :

a) Les différents sites utilisent les schémas et

le logiciel différents ;

b) Le système peut se composer de variété

de SGBD répartis, relationnel, réseau, hiérarchique ou

orienté objet ;

c) Le traitement de requêtes est complexe dû aux

schémas différents ;

d) Le traitement transactionnel est complexe dû au

logiciel différent ;

e) Une coopération limitée dans le traitement de

requêtes de clients due aux transparences des sites.

II.3.2.1. Types de base de données répartie

hétérogène

· Fédérée : Les

systèmes de base de données hétérogène sont

indépendants en nature et sont intégrés ensemble de sorte

qu'ils fonctionnent comme système simple de base de données.

· Non fédérée : Les

systèmes de base de données utilisent un module central

coordonné par lequel les bases de données sont

consultées.

II.4. Conception d'une base de

données

Une base de données répartie doit être

gérée par plusieurs processeurs ou SGBD. Elle est aussi donc

stockée sur différents ordinateurs situés dans un

même endroit ou étant dispersées sur un réseau

d'ordinateurs interconnectés. Chaque ordinateur de ce réseau

constitue un noeud. La question importante consiste à savoir comment ces

noeuds vont interagir et communiquer entre eux.

En effet, la mise en place d'une base de données

répartie se résume par la conception du schéma global, la

conception de la base de données physique locale dans chaque site, la

conception de la fragmentation ainsi que la conception de l'allocation des

fragments.

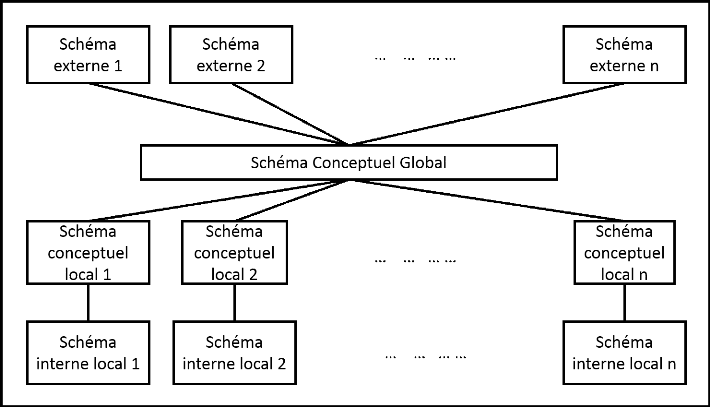

II.4.1. Conception du

schéma global

Le schéma global se subdivise en trois schémas

dont :

II.4.1.1. Schéma Interne

Ce schéma décrit l'accès physique aux

occurrences des relations, il est constitué de l'ensemble des

descriptions des fichiers et/ou par un ensemble des schémas de relations

internes.

II.4.1.2. Schéma conceptuel

C'est l'ensemble des schémas des relations de base et

l'ensemble des contraintes d'intégrités, c'est la vue globale de

la base de données. Le schéma conceptuel est composé de

relations fragmentées ou d'une relation composée d'une ou de

plusieurs sous-relations, la distinction de deux approches dans sa mise en

oeuvre.

II.4.1.3. Schéma externe

Le schéma conceptuel est un sous-ensemble du

schéma conceptuel composé de l'ensemble des schémas de

relations abstraites définies sur la relation de base du schéma

conceptuel.

II.4.2. Conception de la base

de données physique locale dans chaque site

Nous distinguons deux façons de concevoir une base de

données répartie dont la conception ascendante et la conception

descendante.

II.4.2.1. Conception ascendante (bottom up design)

L'approche se base sur le fait que la répartition est

déjà faite, mais il faut réussir à intégrer

les différentes bases des données locales existantes en un seul

schéma global. En d'autres termes, les schémas conceptuels locaux

existent et il faut réussir à les unifier dans un schéma

conceptuel global.

Figure 7: Représentation de la conception

ascendante

Cette démarche s'avère la plus difficile

puisqu'en plus des problèmes techniques identiques à ceux

inhérent à une conception descendante, il faudra résoudre

des problèmes d'hétérogénéité du

système ou même de la sémantique de l'information.

II.4.2.2. Conception descendante (top down design)

La conception descendante se fait par la définition

d'un schéma conceptuel global de la base de données

répartie. Ensuite, on distribue sur les différents sites en des

schémas conceptuels locaux.

L'approche top down est intéressante parce que l'on

part du néant en définissant un schéma global qu'on

subdivisera en différentes bases locales. Si les bases des

données existent déjà la méthode bottom up design

est utilisée.

Figure 8: Représentation de la conception

descendante

Outre, il faut ensuite définir la répartition

des données qui s'effectue en trois étapes dont la partition ou

la fragmentation, la réplication et l'hybride.

La répartition se fait donc en deux

étapes : la première étant la fragmentation, et la

deuxième, l'allocation de ces fragments aux sites.

II.4.3. Conception de la

fragmentation

II.4.3.1. Fragmentation

La fragmentation est la tâche de diviser une table en

ensemble de plus petites tables. Cette division doit se faire sans perte

d'informations. Les sous-ensembles de la table s'appellent les fragments.La

fragmentation peut être de trois types :horizontal,

vertical, et hybride (combinaison d'horizontal et de

vertical).

II.4.3.1.1. Avantages de la fragmentation

· Puisque des données sont stockées

près du site de l'utilisation, l'efficacité du système de

base de données est augmentée ;

· Les techniques locales d'optimisation de requêtes

sont suffisantes pour la plupart des requêtes puisque les données

sont localement disponibles ;

· Puisque les données non pertinentes ne sont pas

disponibles aux sites, la sécurité et l'intimité du

système de base de données peuvent être maintenues.

II.4.3.1.2. Limites de la fragmentation

· Lorsque l'on a besoindes données de

différents fragments, les vitesses d'accès peuvent être

très hautes ;

· En cas de fragmentations récursifs, le travail

de la reconstruction aura besoin de techniques chères ;

· Le manque de copies de secours des données dans

différents emplacements peut rendre la base de données inefficace

en cas d'échec d'un emplacement.

II.4.3.1.3. Types de fragmentation

a) Fragmentation Horizontale (Répartition

des occurrences)

Elle consiste à partitionner ou à

découper une table en sous tables par l'utilisation des prédicats

permettant de sélectionner les lignes appartenant à chaque

fragment selonun ou plusieurscritères de sélection suivant les

valeurs d'un ou plusieurs champs.La fragmentation se fait par sélection,

et la reconstitution de la table (relation) initiale se fait grâce

à l'union de sous tables.

Ce type de fragmentation est adapté à la

régionalisation ou départementalisation dans une entreprise. Par

exemple, considérons qu'une base de données du casier judiciaire

contient tous les enregistrements des individus condamnés dans une table

individu ayant le schéma suivant.

|

Id

|

Nom

|

Prenom

|

Genre

|

Mention

|

Province

|

Crime

|

|

1

|

TSHIAMUA

|

Juslin

|

M

|

Avec antécédent judiciaire

|

Kinshasa

|

Viol

|

|

2

|

LUKETA

|

Christian

|

M

|

Avec antécédent judiciaire

|

Kinshasa

|

Vol

|

|

3

|

MULANGA

|

Goshen

|

F

|

Avec antécédent judiciaire

|

Congo central

|

xxx

|

|

4

|

LIKOTELO

|

Camile

|

M

|

Avec antécédent judiciaire

|

Congo central

|

yyy

|

|

5

|

NTUMBA

|

Aaron

|

M

|

Avec antécédent judiciaire

|

Kasaï central

|

zzz

|

Tableau 1: Illustration de la fragmentation

Au cas où le détail de tous les individus de la

province de Congo central doit être envoyé dans la province du

Kasaï central, alors le concepteur réduira horizontalement la base

de données comme suit :

|

CREATE TABLE IND_CONGO_CENTRALAS

SELECT * FROM INDIVIDU WHERE PROVINCE

IN(«CONGO CENTRAL»);

|

Résultat:

|

Id

|

Nom

|

Prenom

|

Genre

|

Mention

|

Province

|

Crime

|

|

3

|

MULANGA

|

Goshen

|

F

|

Avec antécédent judiciaire

|

Congo central

|

xxx

|

|

4

|

LIKOTELO

|

Camile

|

M

|

Avec antécédent judiciaire

|

Congo central

|

yyy

|

Tableau 2: Exemple d'une fragmentation horizontale

b) Fragmentation Verticale (Répartition des

attributs)

Elle se fait non au niveau des données mais de la

structure même de la base où certains champs sont envoyés

dans un fragment et d'autres ailleurs.

La fragmentation verticale consiste à partitionner une

relation en groupes d'attributs et une clé doit apparaitre dans tous les

groupes. Toutes les valeurs des occurrences pour un même attribut se

trouvent dans le même fragment.

Une fragmentation verticale est utile pour distribuer les

parties des données sur le site où chacune de ces parties est

utilisée.Elle se fait par projection et la reconstruction de la relation

initiale se fait grâce à des jointures en vue d'éviter les

pertes d'informations.

Par exemple, dans le schéma individu, on veut juste

savoir le crime de chaque individu, le concepteur réduira la base comme

suit :

|

CREATE TABLEIND_MENTION AS

SELECT ID, CONCAT(NOM,' ',PRENOM)

AS NOMS, CRIME FROM INDIVIDU;

|

Résultat :

|

Id

|

Noms

|

Crime

|

|

1

|

Juslin TSHIAMUA

|

Viol

|

|

2

|

Christian LUKETA

|

Vol

|

|

3

|

Goshen MULANGA

|

Xxx

|

|

4

|

Camile LIKOTELO

|

Yyy

|

|

5

|

Aaron NTUMBA

|

Zzz

|

Tableau 3: Exemple d'une fragmentation verticale

c) Fragmentation hybride (Répartition des

valeurs)

C'est la combinaison des deux techniques de fragmentation

précédentes, horizontale et verticale. Les occurrences et les

attributs peuvent donc être répartis dans des partitions

différentes.C'est la technique de fragmentation la plus flexible

puisqu'elle produit des fragments avec l'information étrangère

minimale.Cependant, la reconstruction de la table originale est souvent une

tâche ardue.

La fragmentation hybride peut être faite de deux

manières alternatives :

· Au début, produire d'un ensemble de fragments

horizontaux ; produire alors des fragments verticaux d'un ou plusieurs des

fragments horizontaux.

· Au début, produire d'un ensemble de fragments

verticaux ;produire alors des fragments horizontaux d'un ou plusieurs des

fragments verticaux.

L'opération de partitionnement est une combinaison de

projections et de sélections et celle de recomposition est une

combinaison de jointures et d'unions.

|

CREATE

TABLEIND_MENTIONASSELECT ID,

CONCAT(NOM,' ',PRENOM) AS NOMS, CRIME

FROM INDIVIDU WHERE PROVINCE

IN(`KINSHASA');

|

Résultat :

|

Id

|

Noms

|

Crime

|

|

1

|

Juslin TSHIAMUA

|

Viol

|

|

2

|

Christian LUKETA

|

Vol

|

Tableau 4: Exemple de fragmentation hybride

II.4.3.1.4. Règles de fragmentation

La fragmentation doit tenir aux trois règles

suivantes :

a) La complétude : pour toute

donnée d'une relation R, il existe un fragment Ri de la relation R qui

possède cette donnée.

b) La reconstruction : pour toute relation R

décomposée en un ensemble de fragments Ri, il existe une

opération inverse de reconstruction : la jointure pour les

fragmentations verticales et l'union pour celles horizontales.

a) La disjonction : aucune donnée ne doit

se trouver dans plus d'un fragment sauf dans le cas d'une fragmentation

verticale où la clé primaire doit être présente

dans l'ensemble des fragments issus d'une relation.

II.4.4.Conception de

l'allocation des fragments

Ayant mis en oeuvre la fragmentation de la base, le

problème réside sur la localisation du fragment. En effet, un

schéma d'allocation doit être élaboré afin de

déterminer la localisation de chaque fragment et sa position dans le

schéma global : c'est l'allocation.

II.4.4.1. Schéma d'allocation

L'affectation des fragments sur le site est

décidée en fonction de l'origine prévue des requêtes

qui ont servi à la fragmentation. Le but est de placer les fragments sur

les sites où ils sont le plus utilisés, dans le but de minimiser

les transferts de données entre différents sites.

II.4.4.2. Techniques de répartition

avancée

D'une part, la méthode classique d'allocation des

fragments est appliquée et d'autre part, si cette méthode ne

s'avère pas satisfaisante, des techniques plus puissantes mais aussi

complexes à mettre en oeuvre doivent être envisagées :

II.4.4.1.1. Allocation avec duplication

Au travers cette technique, certains fragments sont

dupliqués sur un site ou sur l'ensemble de sites selon les besoins. Une

technique très importante car elle offre une amélioration

considérable des performances du système en termes de temps

d'exécution des requêtes étant donné que

l'accès aux données est local grâce aux fragments qui sont

un peu partout dupliqués.

Cependant, la difficulté des mises à jour de

tous les fragments dupliqués reste un inconvénient majeur pour

cette technique.

II.4.4.1.2. Allocation dynamique

Avec cette technique, l'allocation d'un fragment peut changer

en cours d'utilisation d'une base de données répartie. Ce qui

fait qu'un fragment se trouvant sur un site A à l'instant T, peut

être retrouvé sur un autre site B à l'instant T+1.

Néanmoins, elle reste une technique très efficace lorsqu'il y a

le maintien et la mise à jour du schéma d'allocation ainsi que

des schémas locaux.

II.4.4.1.3. Fragmentation dynamique

Cette technique consiste au changement d'allocation dynamique

des fragments ; ce qui peut rendre possible deux fragments

complémentaires (verticalement ou horizontalement) de se retrouver sur

un même site. C'est alors qu'intervient la fusion de ces fragments.

A l'inverse, si une partie est appelée sur un autre

site, il peut être intéressant de décomposer ces fragments

et de ne faire migrer que la partie concernée. Ces modifications du

schéma de fragmentation se répercutent sur le schéma

d'allocation et sur les schémas locaux.

II.4.4.1.4. clichés (snapshots)

Un cliché est une copie figée d'un fragment. Il

représente l'état du fragment à un instant donné et

n'est jamais mis à jour contrairement aux vues et aux copies qui

répercutent toutes les modifications qui ont lieu sur le fragment

original.

L'intérêt d'un cliché diminue donc au fur

et à mesure que le temps passe car toutefois, l'information contenue

dans la base de données peut ne pas rester figée (cas d'un

changement d'adresse non signalé, par exemple). Dans ce cas,

l'utilisation des clichés est intéressante lorsque l'on juge que

la gestion des copies multiples se révélerait trop lourde pour la

base de données considérée alors que des copies même

peu anciennes et non à jours seraient largement suffisantes.

Néanmoins, les deux critères qui sont à

prendre en compte pour définir l'intérêt d'un cliché

sont d'une part l'ancienneté du cliché, et d'autre part le temps

d'attente qui serait nécessaire avant d'obtenir l'information originale

(à jour).

II.5.Réplication des

données

Toute application de base de données repose sur un

modèle client-serveur. Suivant ce modèle, le client se connecte

au SGBD pour passer des ordres. Ces ordres sont de deux natures : lecture (on

parle alors de requêtes) ou mise à jour (on parle alors de

transactions).

Pour les transactions il y a une modification des

données sur le serveur, mais cela reste des ordres de courte

durée. A l'inverse, dans le cas d'une lecture, il n'y a pas de

modification des données mais les traitements peuvent être longs

et porter sur une grande masse de données ; ce qui se passe dans le

cadre d'une application web par exemple, où un nombre important de

requêtes peut surcharger partiellement (ou complètement) le

serveur.

De ce fait, il existe plusieurs solutions pour palier à

ce genre de problèmes et, la réplication en est une.

II.5.1. Définition

La réplication est un processus qui consiste

à copier l'ensemble d'une base de données (la structure et les

données) sur chaque noeud. Elle implique aussi la redondance des

informations dans différents sites.

II.5.2. Objectifs la

réplication

L'objectif principal de la réplication est d'assurer la

fiabilité du système et de faciliter l'accès aux

données en augmentant la disponibilité. Ceci soit parce que les

données sont copiées sur différents sites permettant de

répartir les requêtes, soit parce qu'un site peut prendre la

relève lorsque le serveur principal s'écroule.

Une autre application tout aussi importante est la

synchronisation des systèmes embarqués non connectés en

permanence. Ce qui permet d'éviter les transferts de données et

d'assurer la croissance de la résistance aux pannes.

Grâce à la réplication, les utilisateurs

ne s'en aperçoivent pas lorsqu'un site est momentanément

inaccessible car un autre peut correctement le remplacer.

II.5.3. Technique de la

réplication

La technique de la réplication, qui met en jeu au

minimum deux SGBD, est assez simple et se déroule en trois étapes

:

· La base maître reçoit un ordre de mise

à jour (INSERT, UPDATE ou DELETE).

· Les modifications faites sur les données sont

détectées et stockées dans un fichier ou une file

d'attente en vue de leur propagation.

· Le processus de réplication prend en charge la

propagation des modifications à faire sur une seconde base dite esclave.

Il peut bien entendu y avoir plus d'une base esclave.

Bien entendu, il est tout à fait possible d'appliquer

la réplication dans les deux sens (de l'esclave vers le maître et

inversement). On parlera dans ce cas-là de réplication

bidirectionnelle ou symétrique. Dans le cas contraire où elle se

fait du maitre vers l'esclave, on parle d'une réplication

unidirectionnelle ou en lecture seule ou encore asymétrique. Outre ceci,

la réplication peut être faite de manière synchrone ou

asynchrone.

II.5.4. Avantages de la

réplication

L'intérêt majeur de la réplication

réside dans l'amélioration des performances et l'augmentation de

la disponibilité des données. Les avantages sont les

suivants :

· Fiabilité: en cas d'échec de

n'importe quel site, le système de base de données continue

à fonctionner puisqu'une copie est disponible à un autre

site ;

· Réduction de charge de réseau :

puisque les copies locales des données sont disponibles, le traitement

de requêtes peut être fait avec l'utilisation réduite de

réseau, en particulier pendant des heures de grand travail.La mise

à jour de données peut être faite aux heures

non-principales ;

· Une réponse plus rapide : la

disponibilité des copies locales des données assure le traitement

rapide de la requête et par conséquent le temps de réponse

rapide ;

· Des transactions plus simples :les

transactions exigent moins de nombre de jointures des tables situées

à différents sites et à coordination minimale à

travers le réseau.Ainsi, elles deviennent plus simples en nature.

II.5.5. Limites de

réplication

Si la réplication présente de nombreux

avantages, les problèmes soulevés sont multiples. Tout d'abord,

il faut assurer la convergence des copies.

· Conditions de stockage accrues : Le maintien

des copies multiples des données est associé aux coûts

accrus de stockage. L'espace mémoire exigé est dans les multiples

du stockage exigé pour un système centralisé ;

· Plus grands coût et complexité des

données mises à jour : Chaque fois qu'une donnée

élémentaire est mise à jour, la mise à jour doit

être reflétée dans toutes les copies des données aux

différents emplacements.Ceci exige des techniques et des protocoles

complexes de synchronisation.

· Application indésirable - accouplement de

base de données :Si des mécanismes complexes de mise

à jour ne sont pas employés, le déplacement des

données d'inconsistance exige la coordination complexe au niveau

d'application. Ceci a comme conséquence l'application indésirable

- accouplement de base de données.

II.5.6. Techniques de diffusion

des mises à jour

La diffusion automatique des mises à jour

appliquée à une copie aux autres copies doit être

assurée par le SGBD réparti. Plusieurs techniques de diffusion

sont possibles parmi lesquelles, on distinguera celles basées sur la

diffusion de l'opération de mise à jour, de celles basées

sur la diffusion du résultat de l'opération.

Diffuser le résultat présente l'avantage de ne

pas devoir réexécuter l'opération sur le site de la copie,

mais l'inconvénient de nécessiter un ordonnancement identique des

mises à jour en tous les sites afin d'éviter les pertes de mises

à jour.

Ces mises à jour peuvent de faire d'une manière

synchrone ou asynchrone.

II.5.6.1. Mise à jour synchrone (synchronous

update)

C'est un mode de distribution dans lequel toutes les sous

opérations locales effectuées suite à une mise à

jour globale sont accomplies pour le compte de la même Transaction.

Lors de l'exécution d'une requête en lecture, la

base de données répartie va décomposer la requête

globale en sous requêtes locales à l'aide des

métadonnées de distribution.

a) Avantages

L'avantage essentiel de la mise à jour synchrone est de

garder toutes les données au dernier niveau de mise à jour. Le

système peut alors garantir la fourniture de la dernière version

des données quel que soit la copie accédée.

De ce fait, ce mode de distribution est très utile,

lors des copies, lorsque les mises à jour effectuées sur un site

doivent être prises en compte immédiatement sur les autres

sites ; ce qui garantit l'absence des conflits entre les différents

sites en permettant le maintien de toutes les copies en cohérence.

b) Limites

Ce mode de distribution présente des multiples limites.

Ceci conduit beaucoup d'application à éviter la gestion des

copies synchrones.

En effet, ces limites sont d'une part la

nécessité de gérer les transactions multi listes

coûteuses en ressources ; ce qui demande plus de ressources

réseaux et matérielles, et d'autres parts la complexité

des algorithmes de gestion de concurrence et de panne d'un site. Raison pour

laquelle l'on préfère souvent le mode de mise à jour

asynchrone (encore appelé mise à jour différée). On

notera aussi la perte des performances du fait de la mise en oeuvre de la

validation en deux phases (préparation de l'écriture des

résultats de mises à jour et la validation).

II.5.6.2. Mise à jour asynchrone (asynchronous

update)

Mode de distribution dans le quel certaines sous

opérations locales effectuées suite à une mise à

jour globale sont accomplies dans des transactions indépendantes en

temps différé.

Le temps de mise à jour des copies peut être plus

ou moins différé ; c'est-à-dire que les transactions

de report peuvent être lancées dès que possible où

à des instants fixés, par exemple le soir ou en fin de

semaine.

a) Avantages

Les avantages sont la possibilité de mettre à

jour en temps choisi des données, tout en autorisant l'accès aux

versions anciennes avant la mise à niveau. Il demande moins de

ressources réseau et matériel que le mode synchrone, ce qui

implique une meilleure disponibilité et une meilleure performance.

b) Limites

L'accès à la dernière version n'est pas

garanti, ce qui limite les possibilités de mise à jour à

cause de certains conflits avec les données.

En effet, il y a possibilité d'avoir des conflits avec

les données, dont voici les trois types :

1. conflit de mise à jour : deux ou plusieurs

sites réalisent de transaction de modification sur la même ligne

pratiquement en même temps.

2. conflit d'unicité : Il provient d'une

transaction d'insertion réalisée par deux ou plusieurs sites

différents tentant d'insérer dans une table une donnée

comportant la clé primaire. Autrement dit quand la réplication

d'une ligne tente de violer l'intégrité d'une entité.

3. conflit de suppression : lorsqu'une transaction

tente de modifier ou de supprimer une ligne qui n'existe plus du fait de sa

suppression par un autre site quelque temps plutôt. Cette ligne ne peut

donc être modifiée ou supprimer.

II.5.7. Types de

réplication

II.5.7.1. Réplication asymétrique

Au-delà des techniques de diffusion des mises à

jour se pose le problème du choix de la copie sur laquelle appliquer les

mises à jour. La réplication asymétrique rompt la

symétrie entre les copies en distinguant un site maître

appelé site primaire, chargé de centraliser les mises à

jour. Il est le seul autorisé à mettre à jour les

données, et chargé de diffuser les mises à jour aux copies

dites secondaires.

Le grand défi dans cette gestion asymétrique est

la panne du site primaire. Dans ce cas, il importe à l'administrateur de

choisir un remplaçant si l'on veut continuer les mises à jour, ce

qui nous amène alors à une technique asymétrique mobile

dans laquelle le site primaire change dynamiquement.

On peut donc distinguer l'asymétrique synchrone et

l'asymétrique asynchrone :

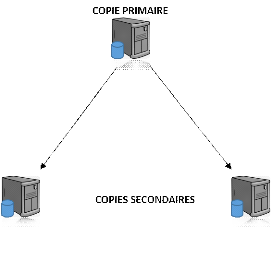

a) Réplication asymétrique

synchrone

Figure 9: Représentation asymétrique

synchrone

Elle utilise un site primaire qui pousse les mises à

jour en temps réel vers un ou plusieurs sites secondaires. La table

répliquée est immédiatement mise à jour pour chaque

modification par utilisation de trigger sur la table dite maître.

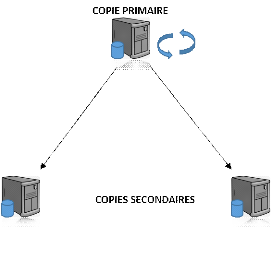

b) Réplication asymétrique

asynchrone

Dans ce cas, le site primaire pousse les mises à jour

en temps différé via une file persistante. Les mises à

jour seront exécutées ultérieurement, à partir d'un

déclencheur externe, l'horloge par exemple.

Figure 10: Représentation asymétrique

asynchrone

II.5.7.2. Réplication symétrique

A l'opposé de la réplication asymétrique,

la réplication symétrique ne privilégie aucune

copie ; c'est-à-dire chaque copie peut être mise à

jour à tout instant et assure la diffusion des mises à jour aux

autres copies. C'est une technique de gestion de copies permettant les mises

à jour simultanées de toutes les copies par les transactions

différées.

En effet, cette technique pose un problème de la

concurrence d'accès risquant de faire diverger les copies. Sur ce, une

technique globale de résolution de conflits doit être mise en

oeuvre (exemple : mise à jour d'une copie maitre qui est ensuite

propagée).

On distingue pour ce cas, la réplication

symétrique synchrone et la réplication symétrique

asynchrone.

a) Réplication symétrique

synchrone

Lors de la réplication symétrique synchrone, les

mises à jour s'effectuent à partir de n'importe quel site maitre

et sont diffusées en temps réel.

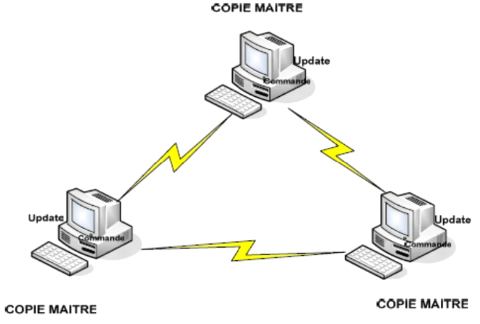

Figure 11: représentation symétriques

synchrone

b) Réplication symétrique

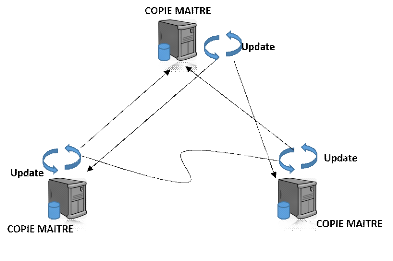

asynchrone

Lors de cette réplication, les mises à jour sur

des tables répliquées sonteffectuées par n'importe quel

site en différées. Cette technique risque de provoquer des

incohérences de données car il est tout à fait impossible

de défaire une transaction validée.

Figure 12: Représentation symétriques

asynchrone

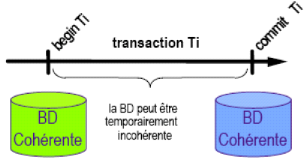

II.6. Gestion des transactions

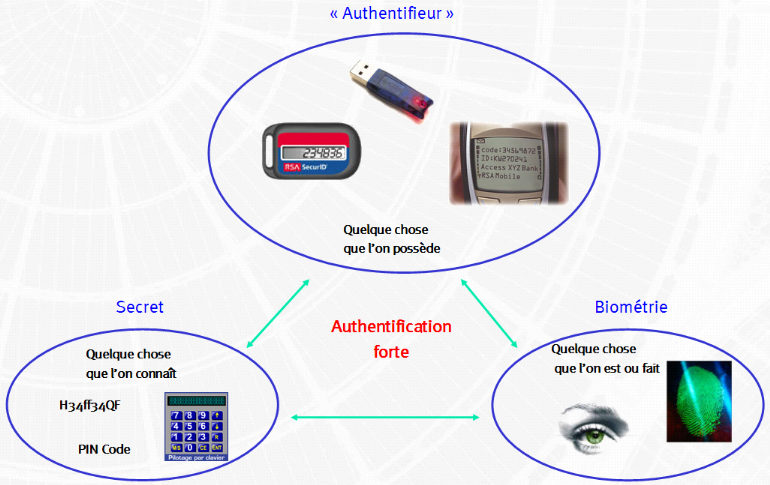

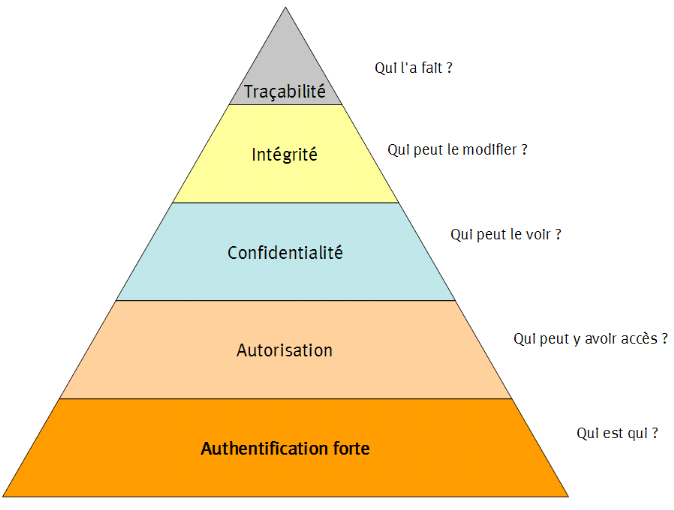

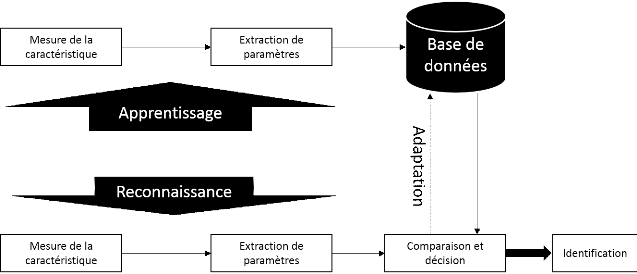

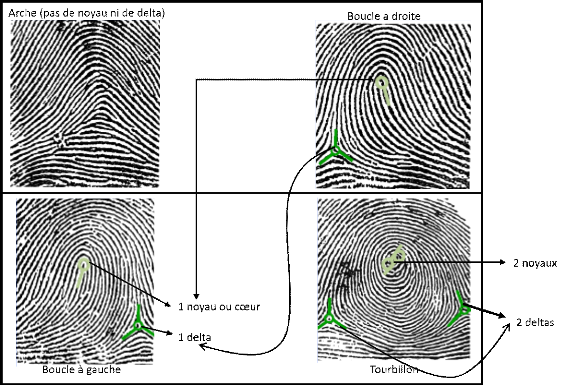

réparties