EPIGRAPHE

Si les mathématiques offraient mille exemples

différents d'une même règle, la preuve d'un seul de ces

exemples démontrerait l'exactitude de tous les autres.

« MARY BAKER

Eddy»

DEDICACE

A l'Eternel, Père-Mère Dieu ;

A toute ma famille ;

A ma future épouse.

Je dédie ce travail.

REMERCIEMENTS

Nos sincèrement remerciements au Professeur Dr. MANYA

NDJADI Léonard, qui a bien voulu assurer la direction de ce travail

malgré ses multiples occupations.

Nous pensons également à tous les Professeurs,

Chefs des travaux et Assistants de la Faculté des Sciences en

Générale et du Département de Mathématiques et

Informatique en particulier, pour la formation qu'ils ont assurée durant

toutes ces années d'études.

Nous pensons aussi à tous nos compagnons de lutte.

Enfin, nous remercions très sincèrement toutes

les personnes qui ont contribué d'une manière où d'une

autre pour la réussite de nos études.

INTRODUCTION

Les nombres aléatoires jouent un rôle

important en cryptographie. Ils sont utilisés pour générer

des clés, à chiffrer les messages ou à masquer les

contenus de certains protocoles en les associant avec une séquence

aléatoire. Claude Shannon a montré que dans un système

cryptographique, si la clé est générée de

manière aléatoire et que cette clé n'est plus

utilisée, alors ce système est parfaitement sûr.

On distingue deux types des

générateurs de nombres : les générateurs de

nombres aléatoires non déterministes et les

générateurs de nombres aléatoires déterministes.

Les générateurs de nombres aléatoires non

déterministes sont basés sur des mécanismes physiques tels

que le lancer des dés, roulette, le bruit thermique dans les

résistances de circuits électroniques, etc. La reproduction d'une

séquence du générateur non déterministe est

impossible. Tandis que les générateurs de nombres

aléatoires déterministes sont basés sur des moyens

mathématiques, la séquence est initialisée par une valeur

appelée germe ou graine. La reproduction de la séquence est

possible.

Dans ce travail, nous étudions comment

produire une séquence binaire aléatoire cryptographiquement

sûr, indépendante, imprédictible et équiprobable

à utiliser pour clés au chiffrement par flot ou au chiffrement

de Verman.

Notre travail est subdivisé en quatre

chapitres. Dans le premier chapitre, nous parlons des quelques

éléments de la théorie des nombres. Nous avons beaucoup

plus détaillé la notion des résidus quadratiques qui

constitue l'outil de base du générateur utilisé. Dans le

second chapitre, nous présentons les généralités

sur la cryptographie et ensuite nous présentons l'aspect d'un

système cryptographique parfaitement sûr. Le troisième

chapitre concerne les générateurs pseudo-aléatoires. Nous

avons présenté quelques générateurs

pseudo-aléatoires ; ensuite nous nous sommes concentrés sur

le générateur utilisé : Blum-Blum-Shub. Et enfin, au

quatrième chapitre, nous présentons l'implémentation du

générateur Blum-Blum-Shub et l'interprétation des

résultats obtenus.

[1], [2], [3], [13], [14], [15], [16]

CHAPITRE I : ELEMENTS

DE LA THEORIE DES NOMBRES

I.1.Quelques notions de base

Définition

Un entier

est dit premier s'il est différent de

est dit premier s'il est différent de

et s'il n'admet aucun diviseur positif différent de

et s'il n'admet aucun diviseur positif différent de

et

et

.

.

Un nombre qui n'est pas premier est appelé nombre

composé.

Proposition

Il existe une infinité de nombres premiers

Preuve

Montrons par l'absurde. Supposons qu'il n'existe qu'un nombre

fini

d'entiers premiers, soit

. On peut alors montrer un entier qui n'est divisible par aucun de ces

nombres premiers, ce qui est contradictoire compte tenu du fait que cet entier

possède un diviseur premier. En effet, considérons

. On peut alors montrer un entier qui n'est divisible par aucun de ces

nombres premiers, ce qui est contradictoire compte tenu du fait que cet entier

possède un diviseur premier. En effet, considérons

: si

: si

divisait

divisait

, alors

, alors

diviserait

diviserait

, ce qui est absurde.

, ce qui est absurde.

Lemme de Gauss.

Si des entiers

et

et

sont tels que

sont tels que

divise

divise

et

et

premier avec

premier avec

alors

divise

divise

.

.

Preuve

Comme

est premier avec

est premier avec

, on peut écrire

, on peut écrire

pour des entiers

pour des entiers

. Ainsi

. Ainsi

et comme

et comme

divise

divise

(car il divise

(car il divise

) et

) et

(car il divise

(car il divise

), il divise la somme qui vaut

), il divise la somme qui vaut

.

.

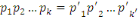

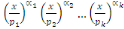

Théorème (Décomposition en

facteurs premiers)

Ce théorème est appelé

théorème fondamental de l'arithmétique.

Soit un entier

se décompose d'une et d'une seule manière en un

produit de nombres premiers. Autrement dit, pour tout entier

se décompose d'une et d'une seule manière en un

produit de nombres premiers. Autrement dit, pour tout entier

, il existe des nombres premiers deux à deux distincts

, il existe des nombres premiers deux à deux distincts

et des

et des

entiers strictement positifs

, uniquement déterminés à l'ordre près,

tels que :

, uniquement déterminés à l'ordre près,

tels que :

Preuve

Le théorème reste bien vrai pour

: il faut choisir

: il faut choisir

, le produit d'aucun entier étant par convention égal

à 1.

, le produit d'aucun entier étant par convention égal

à 1.

Commençons par l'existence de la décomposition.

On raisonne par récurrence sur

. Pour

. Pour

alors ça s'écrit comme un produit de nombres premiers,

étant lui-même premier.

alors ça s'écrit comme un produit de nombres premiers,

étant lui-même premier.

Soit

un entier. Supposons que tous les entiers strictement inferieurs

à

un entier. Supposons que tous les entiers strictement inferieurs

à

s'écrivent comme le précise le théorème et

montrons que la conclusion subsiste pour l'entier

s'écrivent comme le précise le théorème et

montrons que la conclusion subsiste pour l'entier

. Il y a deux cas : soit

. Il y a deux cas : soit

est premier, soit il ne l'est pas. Le premier cas est vite

réglé :

est premier, soit il ne l'est pas. Le premier cas est vite

réglé :

premier s'écrit bien comme un produit de nombres premiers.

Supposons donc que

premier s'écrit bien comme un produit de nombres premiers.

Supposons donc que

soit composé.

soit composé.

Ainsi, il s'écrit

avec

avec

et

et

. Les entiers

. Les entiers

et

et

relèvent de l'hypothèse de récurrence et on peut

écrire :

relèvent de l'hypothèse de récurrence et on peut

écrire :

pour des nombres premiers

et

et

Il ne reste plus qu'à effectuer le produit pour conclure.

Il ne reste plus qu'à effectuer le produit pour conclure.

Montrons l'unicité :

Supposons que

Pour certains nombres premiers

Pour certains nombres premiers

et

et

.

.

On veut montrer que

et que les

et que les

sont égaux aux

sont égaux aux

à l'ordre près.

à l'ordre près.

Raisonnons ensuite par l'absurde. Le nombre premier

divise le produit

divise le produit

donc par le lemme précédent, il divise

donc par le lemme précédent, il divise

.

.

Or, les diviseurs de

(qui est premier) ne sont que 1 et

(qui est premier) ne sont que 1 et

. Comme

. Comme

il ne reste plus que la possibilité

il ne reste plus que la possibilité

On peut alors simplifier l'égalité :

On peut alors simplifier l'égalité :

en divisant par

,on obtiens une contradiction et l'unicité est prouvé.

,on obtiens une contradiction et l'unicité est prouvé.

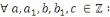

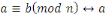

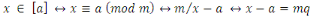

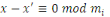

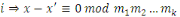

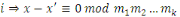

I.2. La congruence

Définition

Soient

et

et

des entiers, alors on dit que

des entiers, alors on dit que

est congru à

est congru à

modulo

modulo

, ce qui s'écrit

, ce qui s'écrit

si

si

;

;

est le module de la congruence.

est le module de la congruence.

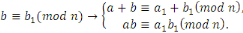

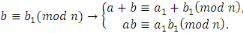

Propriétés de la congruence

-

-  et

et

ont le même reste dans la division par

ont le même reste dans la division par

-

-  (réflexivité).

(réflexivité).

-

-  (symétrie).

(symétrie).

-

-  et

et

(transitivité).

(transitivité).

-

-  et

et

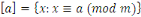

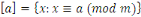

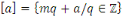

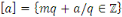

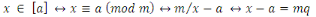

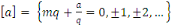

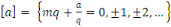

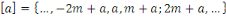

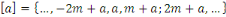

I.3. Classes des

résidus

Soit

Pour chaque entier

Pour chaque entier

on définit

on définit

, en d'autres termes

, en d'autres termes

est l'ensemble de tous les entiers qui sont congrus à

est l'ensemble de tous les entiers qui sont congrus à

modulo

modulo

. Les autres auteurs appellent

. Les autres auteurs appellent

la classe congruence ou la classe d'équivalence de

la classe congruence ou la classe d'équivalence de

modulo

modulo

Théorème.

Pour

on a :

on a :

.

.

Preuve

Supposons

pour tout

. Notons que

. Notons que

dépends de

dépends de

On a deux façons d'écrire l'équation

ci-haut :

ou

ou

Tout élément

est une représentation de la classe de résidu

est une représentation de la classe de résidu

.

.

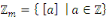

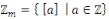

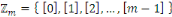

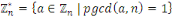

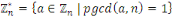

I.4. Ensemble réduit des

résidus

Définition

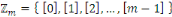

On défini

, alors

, alors

est l'ensemble de toutes les classes modulo

est l'ensemble de toutes les classes modulo

. Nous appelons

. Nous appelons

l'anneau des entiers

l'anneau des entiers

.

.

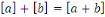

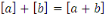

Addition et multiplication dans

Pour

, on a :

, on a :

et

et

Exemple

Pour

et

et

Notons que puisque

et

et

,nous avons

,nous avons

et

et

. Nous pouvons aussi écrire

. Nous pouvons aussi écrire

et

et

I.5. La fonction d'Euler ou

fonction totient

Définition

Pour

,soit

,soit

le nombre d'entiers premiers avec

le nombre d'entiers premiers avec

dans l'intervalle

dans l'intervalle

. La fonction

. La fonction

est la fonction d'Euler.

est la fonction d'Euler.

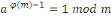

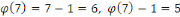

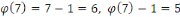

Exemple

Pour

, il y a

, il y a

différentes classes de résidu modulo

différentes classes de résidu modulo

; les classes

; les classes

et

et

ne sont pas premiers avec

ne sont pas premiers avec

; ainsi seules les classes

; ainsi seules les classes

et

et

sont premiers avec

sont premiers avec

:alors

:alors

.

.

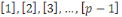

Si

est un premier, toutes les

est un premier, toutes les

classes

classes

sont premiers avec , alors

sont premiers avec , alors

Exemple :

|

2

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

12

|

15

|

|

2

|

2

|

4

|

2

|

6

|

4

|

6

|

4

|

4

|

8

|

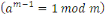

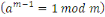

Théorème (Euler)

Soit

, alors

, alors

Ceci permet de calculer l'inverse modulaire définit

par :

Exemple

Quel est l'inverse de

on sait que

on sait que

On a

d'où

d'où

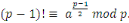

Théorème (Petit théorème

de Fermat)

Soit

un premier et

un premier et

un entier tel que

un entier tel que

alors

alors

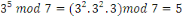

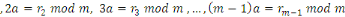

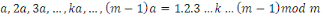

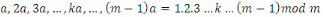

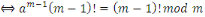

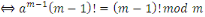

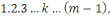

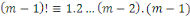

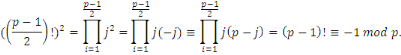

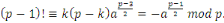

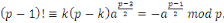

Preuve

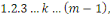

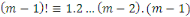

Considérons les

entiers suivants :

entiers suivants :

ainsi que leurs restes dans la division euclidienne par

ainsi que leurs restes dans la division euclidienne par

notés :

notés :

Ces restes sont compris entre

Ces restes sont compris entre

En effet, d'après le même de Gauss, si

divisait un des ces produits

divisait un des ces produits

diviserait

diviserait

puisque

puisque

et

et

sont premiers entre eux, mais ceci est impossible puisque

sont premiers entre eux, mais ceci est impossible puisque

De plus les restes de division de

De plus les restes de division de

par

par

sont tous différents. Si on trouvait des restes identiques pour

sont tous différents. Si on trouvait des restes identiques pour

et

et

alors le reste de

alors le reste de

par

par

serait nul, ce qui est impossible d'après ce qui

précède.

serait nul, ce qui est impossible d'après ce qui

précède.

Notons que ces restes sont donc des entiers compris entre

et

et

.

.

En multipliant membre à membre les

congruences :

Alors nous obtenons :

Par définition de la congruence, cette

égalité signifie que

divise

divise

Or

Or

ne divise aucun des entiers

ne divise aucun des entiers

il est également premier avec leur produit

il est également premier avec leur produit

Ainsi d'après le lemme de Gauss

divise

divise

c'est-à-dire

c'est-à-dire

.

.

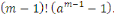

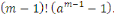

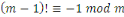

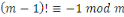

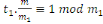

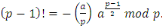

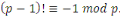

Théorème de Wilson

Si

est un premier, alors

est un premier, alors

Preuve

Considérons la congruence

Alors

Alors

, ainsi les seules solutions sont

, ainsi les seules solutions sont

et

et

Donc, pour chaque

Donc, pour chaque

, il existe qu'un inverse unique

, il existe qu'un inverse unique

de

de

,

,

. Ainsi lorsque nous groupons des inverses en pairs, nous

obtenons :

. Ainsi lorsque nous groupons des inverses en pairs, nous

obtenons :

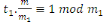

Théorème du reste Chinois

Soit

des entiers et

des entiers et

des entiers relativement premiers entre eux, alors le

système des congruences

des entiers relativement premiers entre eux, alors le

système des congruences

,

,

admet une unique solution modulo

Preuve

Soit

,et considérons

,et considérons

.Ceci est relativement premier à

.Ceci est relativement premier à

ainsi il existe un entier

ainsi il existe un entier

tel que

tel que

.

.

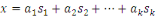

En conséquence, soit

. Alors

. Alors

et

et

D'une manière similaire,

D'une manière similaire,

il existe un

il existe un

tel que

tel que

et

et

,

,

Alors

Alors

est une solution du système ci-haut.

est une solution du système ci-haut.

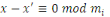

Soit

une autre solution, alors

une autre solution, alors

pour tout

I.6. Résidus

quadratiques

Soit

un entier positif , et

un entier positif , et

tel que

tel que

On dit que

est un résidu quadratique

est un résidu quadratique

si

si

tel que

tel que

.

.

Si un tel

n'existe pas,

n'existe pas,

est un non-résidu quadratique

est un non-résidu quadratique

.

.

Avec

- Si

et

et

sont des résidus quadratique

sont des résidus quadratique

,alors leur produit est

,alors leur produit est

- Si

est un résidu quadratique

est un résidu quadratique

, et

, et

un non-résidu quadratique

un non-résidu quadratique

, alors

, alors

est un non-résidu quadratique

est un non-résidu quadratique

- Le produit de deux résidus quadratiques

n'est pas nécessairement un résidu quadratique

n'est pas nécessairement un résidu quadratique

.

.

Théorème 1

Soit

un nombre premier impair. Exactement la moitie des

éléments de

un nombre premier impair. Exactement la moitie des

éléments de

sont des résidus quadratiques.

sont des résidus quadratiques.

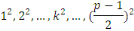

Preuve

Chaque résidu quadratique modulo

est congru à un des

est congru à un des

résidus suivants :

résidus suivants :

On montre que ces classes des résidus sont tous

distincts. Pour

,

,

si et seulement si

si et seulement si

est divisible par

est divisible par

, ceci est impossible puisque chacun de

, ceci est impossible puisque chacun de

et

et

est petit que

est petit que

.

.

Corollaire 1

Soit

un nombre premier impair, le produit de deux non résidus

est un résidu quadratique.

un nombre premier impair, le produit de deux non résidus

est un résidu quadratique.

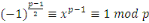

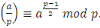

Théorème 2

Soit

un nombre premier impair.

un nombre premier impair.

est un résidu quadratique

est un résidu quadratique

si et seulement si

si et seulement si

.

.

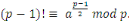

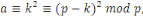

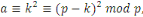

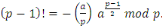

Preuve

Si

, alors par le petit théoreme de Fermat :

, alors par le petit théoreme de Fermat :

. Ceci signifie que

. Ceci signifie que

est pair, et

est pair, et

. Inversement si

. Inversement si

, l'entier

, l'entier

est pair. Par le théorème de Wilson,

est pair. Par le théorème de Wilson,

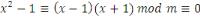

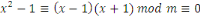

Les solutions de

sont donc

sont donc

.

.

Voici les racines carrés de

pour les 20 premiers nombres premiers de la forme

pour les 20 premiers nombres premiers de la forme

:

:

|

5

|

13

|

17

|

29

|

37

|

41

|

53

|

61

|

73

|

89

|

97

|

101

|

109

|

113

|

137

|

149

|

157

|

173

|

181

|

193

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Théorème 3

Il y a une infinité des nombres premiers de la

forme

Preuve

Supposons qu'il y a une finité des nombres premiers

de la forme

de la forme

Considérons le produit

Considérons le produit

Notons que

. Puisque

. Puisque

est grand que chaque

est grand que chaque

, il ne peut pas être premier, ainsi il doit y avoir un facteur

premier

, il ne peut pas être premier, ainsi il doit y avoir un facteur

premier

différent de

différent de

Mais alors modulo ,-1 est une racine. Par le théorème

précédent,

Mais alors modulo ,-1 est une racine. Par le théorème

précédent,

doit être de la forme

doit être de la forme

, une contradiction.

, une contradiction.

Dans la table ci-dessus nous montrons pour les nombres

premiers

, les résidus quadratiques ainsi que leurs racines

carrés. Il est à noter que les racines carrées entrent en

pairs. Par exemple, l'entrée (2,7) pour le nombre premier 47 serait

interpréter comme disant que les deux solutions de la congruence

, les résidus quadratiques ainsi que leurs racines

carrés. Il est à noter que les racines carrées entrent en

pairs. Par exemple, l'entrée (2,7) pour le nombre premier 47 serait

interpréter comme disant que les deux solutions de la congruence

sont

sont

Aussi, pour les nombres premiers de la forme

Aussi, pour les nombres premiers de la forme

, puisque -1 est un résidu quadratique modulo

, puisque -1 est un résidu quadratique modulo

, on liste seulement les résidus quadratiques plus petit que

, on liste seulement les résidus quadratiques plus petit que

. Ceux qui sont plus grands que

. Ceux qui sont plus grands que

peuvent être trouvé avec l'aide des racines carrés

de -1.

peuvent être trouvé avec l'aide des racines carrés

de -1.

|

3

|

(1,1)

|

|

7

|

(-1,2) (1,1) (2,3) (4,2)

|

|

11

|

(1,1) (3,5) (4,2) (5,4) (9,3)

|

|

13

|

(-1,5) (1,1) (3,4) (4,2)

|

|

17

|

(-1,13) (1,1) (2,6) (4,2) (8,5)

|

|

19

|

(1,1) (4,2) (5,9) (6,5) (7,8) (9,3) (11,7) (16,4)

(17,6)

|

|

23

|

(1,1) (2,5) (3,7) (4,2) (6,11) (8,10) (9,3)

(12,9) (13,6) (16,4) (18,8)

|

|

29

|

(-1, 12) (1,1) (4,2) (5,11) (6,8) (7,6) (9,3) (13,10)

|

|

31

|

(1,1) (2,8) (4,2) (5,6) (7,10) (8,15) (9,3)

(10,14) (14,13) (16,4) (18,7)

(19,9) (20,12) (25,5) (28,11)

|

|

37

|

(-1, 6) (1,1) (3,15) (4,2) (7,9) (9,3) (10,11) (11,14) (12,7)

(16,4)

|

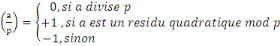

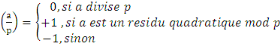

I.6.1.Le symbole de Legendre

Soit

un premier. Pour un entier

un premier. Pour un entier

, on définit le symbole de Legendre

, on définit le symbole de Legendre

Lemme 1

Preuve

Ceci est équivalent de dire que, le produit de deux

résidus quadratiques

(respectivement non-résidu

(respectivement non-résidu

) est un résidu quadratique

) est un résidu quadratique

, et le produit d'un résidu quadratique

, et le produit d'un résidu quadratique

et un non-résidu quadratique

et un non-résidu quadratique

est un non résidu quadratique

est un non résidu quadratique

.

.

Pour un premier impair

,

,

. Ceci est une répétition du théorème 2 que

-1 est un résidu quadratique

. Ceci est une répétition du théorème 2 que

-1 est un résidu quadratique

si et seulement si

si et seulement si

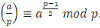

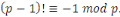

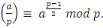

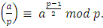

Théorème (Euler)

Soit

un premier impair. Pour chaque entier

un premier impair. Pour chaque entier

non divisible par

non divisible par

Preuve

Supposons que

est un non-résidu quadratique

est un non-résidu quadratique

. Les résidus quadratique

. Les résidus quadratique

sont partitionnés en pairs en satisfaisant l'équation

sont partitionnés en pairs en satisfaisant l'équation

. Dans ce cas,

. Dans ce cas,

Cas l'autre sens, si

est un résidu quadratique, avec

est un résidu quadratique, avec

à part 0,

à part 0,

, le reste de

, le reste de

éléments de

éléments de

peut être partitionné en pairs satisfaisant

peut être partitionné en pairs satisfaisant

En résumant, on obtient

Notons qu'en mettant

on obtient le théorème de Wilson :

on obtient le théorème de Wilson :

Par comparaison, on obtient une formule pour

Par comparaison, on obtient une formule pour

:

:

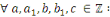

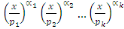

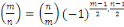

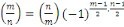

I.6.2.Le symbole de Jacobi

Définition

Le symbole de Jacobi est une généralisation du

symbole de Legendre utilisant la décomposition en produit de facteurs

premiers du nombre du dessous. Sa définition est la suivante :

Soit

un entier impair supérieur à 2 et

un entier impair supérieur à 2 et

la décomposition de n en facteurs

premiers.

la décomposition de n en facteurs

premiers.

Alors, pour tout entier

, le symbole de Jacobi

, le symbole de Jacobi

vaut :

vaut :

Propriétés du symbole de

Jacobi

Le symbole de Jacobi possède de très nombreuses

propriétés :

1. Si

est premier, le symbole de Jacobi et le symbole de Legendre

sont équivalents.

est premier, le symbole de Jacobi et le symbole de Legendre

sont équivalents.

2.

2.

3.

3.  si et seulement si

si et seulement si

et

et

ne sont pas premiers entre eux.

ne sont pas premiers entre eux.

4.

4.  si

si

est impair.

est impair.

5. Si

alors

alors

si

si

est impair.

est impair.

6.

6.

7.

7.  vaut 1 si

vaut 1 si

et -1 si

et -1 si

8.

8.  vaut 1 si

vaut 1 si

ou

ou

et -1 si

et -1 si

ou

ou

si

si

et

et

sont impairs, autrement dit

sont impairs, autrement dit

sauf si

sauf si

et

et

sont tous deux congrus à

sont tous deux congrus à

auquel cas

auquel cas

Les énoncés généraux sur les

résidus quadratiques faisant intervenir le symbole de Legendre ne

s'étendent pas au symbole de Jacobi. Cependant, si

alors

alors

n'est pas un résidu quadratique de

n'est pas un résidu quadratique de

puisque

puisque

n'est pas le résidu quadratique d'un des

n'est pas le résidu quadratique d'un des

divisant

divisant

.

.

Dans le cas où

, il est impossible de dire si

, il est impossible de dire si

est un résidu quadratique de

est un résidu quadratique de

. Puisque le symbole de Jacobi est un produit de symboles de Legendre,

il y a des cas ou deux symboles de Legendre sont égaux à -1 et le

symbole de Jacobi est égal à 1.

. Puisque le symbole de Jacobi est un produit de symboles de Legendre,

il y a des cas ou deux symboles de Legendre sont égaux à -1 et le

symbole de Jacobi est égal à 1.

[5], [12], [13], [14], [15], [17], [18], [20]

CHAPITRE II : GENERALITES SUR LA

CRYPTOGRAPHIE

II.1 Définitions

Cryptologie: Science des messages secrets, elle est

composée en deux disciplines: la Cryptographie et la cryptanalyse.

Cryptographie: Art de transformer un message clair en un

message inintelligible par celui qui ne possède pas les clés de

chiffrement.

Cryptanalyse: Art d'analyser un message chiffré afin de

le décrypter.

Chiffrement: Procédé qui consiste à

transformer une donnée (généralement un message texte)

afin de la rendre incompréhensible à toute personne qui ne

connait pas la clé.

Déchiffrement: Procédé qui consiste

à retrouver le texte clair à partir du texte chiffré.

Cryptogramme: Texte chiffré ou message

chiffré.

Clé: Séquence sécrète en bits qui

permettent de chiffrer ou de déchiffrer un message donné.

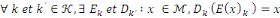

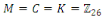

II.1.1. Définition d'un

système cryptographique

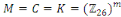

Soit

un ensemble fini, appelé l'alphabet de

définition.

un ensemble fini, appelé l'alphabet de

définition.

Soit

un ensemble appelé l'espace des messages clairs.

un ensemble appelé l'espace des messages clairs.

Soit

un ensemble appelé l'espace des messages

chiffrés.

un ensemble appelé l'espace des messages

chiffrés.

Soit

un ensemble appelé l'espace des clés.

un ensemble appelé l'espace des clés.

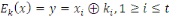

Chaque

, détermine une injection

, détermine une injection

de

de

vers

vers

, appelée fonction de chiffrement,

, appelée fonction de chiffrement,

est appelé clé de chiffrement.

est appelé clé de chiffrement.

A chaque

est associé un

est associé un

, tel que

, tel que

dénote une injection de

dénote une injection de

vers

vers

, appelée fonction de déchiffrement,

, appelée fonction de déchiffrement,

est appelé clé de déchiffrement.

est appelé clé de déchiffrement.

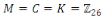

Un système cryptographique (cryptosystème)

est un quintuple

tel que

tel que

II.2 Cryptosystème

symétrique et asymétrique

II.2.1 Cryptosystème

symétrique

Les algorithmes de cryptographie

symétrique utilisent les mêmes clés lors du chiffrement et

du déchiffrement.

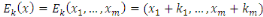

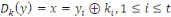

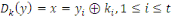

Considérons un ensemble fini de fonctions de

chiffrement

et un autre ensemble fini de fonctions de déchiffrement

et un autre ensemble fini de fonctions de déchiffrement

, nous avons:

, nous avons:

Dans un système symétrique, la

sécurité repose sur la clé. La clé doit rester

inconnue aux tierces personnes. La génération des clés est

choisie d'une manière aléatoire dans l'espace des clés.

L'avantage du cryptosystème symétrique est

basé sur sa rapidité et son désavantage réside dans

la distribution des clés. Pour un système à

utilisateurs, il y aura

utilisateurs, il y aura

paires des clés.

paires des clés.

II. 2.1.1 Exemples des chiffrements symétriques

II.2.1.1.1 Chiffrement symétriques

classiques

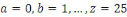

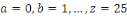

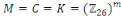

Identifions l'alphabet usuel avec

par

par

et les opérations sont réalisées dans

et les opérations sont réalisées dans

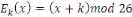

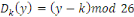

1. Chiffrement par décalage

Soit

Soit

Et soit

et

et

et

et

Ainsi pour

nous avons le chiffrement de César.

nous avons le chiffrement de César.

Exemple: Avec

, le texte clair '' politique'', nous obtenons le texte

chiffré '' srolwltxh''

, le texte clair '' politique'', nous obtenons le texte

chiffré '' srolwltxh''

Ce système de chiffrement est facilement cassable

puisque l'espace des clés ne contient que 26 éléments (26

clés possibles).

2. Chiffrement par substitution

Soit

L'espace des clés est l'ensemble des permutations

de

.

.

Chacune des lettres est remplacée par une autre lettre

de l'alphabet.

Pour

, nous avons :

, nous avons :

et

et

où

et

et

est la permutation inverse de

est la permutation inverse de

Le nombre de clés possibles est

, une recherche exhaustive n'est pas possible. Cette méthode est

facilement cassable suite à la fréquence des lettres.

, une recherche exhaustive n'est pas possible. Cette méthode est

facilement cassable suite à la fréquence des lettres.

Exemple:

|

a

|

b

|

c

|

d

|

e

|

f

|

g

|

h

|

i

|

j

|

k

|

l

|

m

|

n

|

o

|

p

|

q

|

r

|

s

|

t

|

u

|

v

|

w

|

x

|

y

|

z

|

|

f

|

l

|

h

|

j

|

a

|

r

|

c

|

p

|

u

|

x

|

d

|

i

|

q

|

y

|

m

|

k

|

b

|

t

|

g

|

w

|

n

|

z

|

s

|

v

|

o

|

e

|

Soit la permutation suivante :

Le texte clair ''symétrique'' est chiffré en ''

goqawtubna'

3. Chiffrement du Vigenère

Soit

Soit

Soit

Alors

et

où

Le nombre de mots-clés possibles de longueur

est

est

, une recherche exhaustive est impossible.

, une recherche exhaustive est impossible.

Exemple:

Soit le mot en clair '' Faculté '' et la clé ''

Ornela ''

|

Texte

claire

|

f

|

a

|

c

|

u

|

l

|

t

|

e

|

|

5

|

0

|

2

|

20

|

11

|

19

|

4

|

|

Clé

|

o

|

r

|

n

|

e

|

l

|

a

|

o

|

|

14

|

17

|

13

|

4

|

11

|

0

|

14

|

|

Texte

chiffré

|

19

|

17

|

15

|

24

|

22

|

19

|

18

|

|

t

|

r

|

p

|

y

|

w

|

t

|

s

|

4. Chiffrement par permutation

Soit

Soit

Soit

l'ensemble des permutations de

l'ensemble des permutations de

Pour

nous avons :

nous avons :

et

et

où

et

et

est la permutation inverse de

est la permutation inverse de

Exemple :

Si

et

et

est la permutation qui envoie (

est la permutation qui envoie (

sur

sur

alors le texte clair `' cryptographie '' est chiffré en `'

prctoyprghea `'.

alors le texte clair `' cryptographie '' est chiffré en `'

prctoyprghea `'.

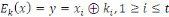

5. Chiffrement de Verman

Le chiffrement de Verman est aussi appelé Masque

jetable, en Anglais One- time pad est définit sur les bits,

Ainsi pour un message binaire

est modifié par une clé

est modifié par une clé

binaire de même taille, comme suit:

binaire de même taille, comme suit:

Le chiffrement est incassable si la clé est choisie

aléatoirement, et si cette même clé n'est plus jamais

utilisée.

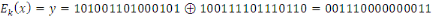

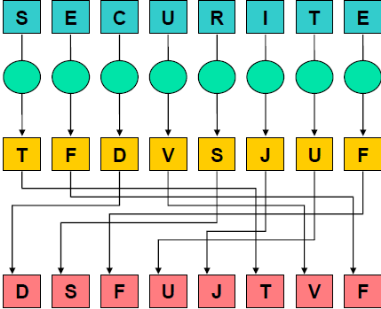

Exemple:

Soit le message clair `' 101001101110101 `' et la clé

`' 100111101110110 ''

On a :

I.2.1.1.2 Chiffrement par bloc

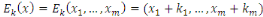

Un chiffrement par bloc

est une fonction prenant en paramètre une clé

est une fonction prenant en paramètre une clé

et un texte clair

et un texte clair

d'une longueur finie. Alors

d'une longueur finie. Alors

génère un texte chiffré de longueur finie à

partir d'un message clair et d'une clé.

génère un texte chiffré de longueur finie à

partir d'un message clair et d'une clé.

Principe:

1. Remplacer les caractères du message par des bits

2. Segmenter cette chaine en blocs de chacun n bits

3. Chiffré successivement chaque bloc:

- Appliquer l'opération logique bit par bit avec une

clé

- Déplacer certains bits du bloc

- Recommencer un certain nombre de fois l'opération

3.

4. Passer au bloc suivant et retourner au point 3

jusqu'à ce que tout le message soit chiffré.

Il existe trois catégories de chiffrement par bloc:

- Chiffrement par substitution

- Chiffrement par transposition

- Chiffrement par produit

1. Chiffrement par substitution

Le chiffrement par substitution consiste à remplacer

les symboles par d'autres symboles.

Exemple:

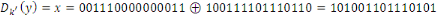

Fig.1.Exemple de chiffrement par substitution

2. Chiffrement par transposition

Le chiffrement par transposition est un chiffrement dans

lequel est réalisé une permutation sur les symboles de chaque

bloc à chiffré.

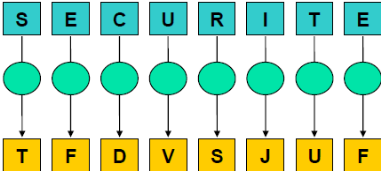

Fig.2.Exemple de chiffrement par transposition

Exemple:

3. Chiffrement par produit

Le chiffrement par produit est la combinaison

du chiffrement par substitution et du chiffrement par transposition.

Le chiffrement par substitution ou par transposition ne

garantie pas un niveau de sécurité élevée, on

obtient en combinant ces deux transformations, un chiffrement ayant un niveau

de sécurité élevée.

Les algorithmes les plus utilisés sont: DES, 3DES, AES,

RC5.

Exemple

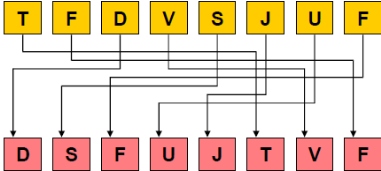

Fig.3.Exemple de chiffrement par produit

II. 2.1.1.2 Chiffrement par flot

Le chiffrement par flot est un chiffrement par

bloc de longueur égale à un. Cette opération s'effectue

sur chaque caractère, bits. La structure d'un chiffrement par flot

réside sur un générateur de clés qui produit une

séquence des clés

(voir chapitre 3). C'est la qualité du générateur

qui détermine la sécurité du chiffrement par flot. Si la

séquence des clés est infinie et aléatoire, on a un

One-time pad.

(voir chapitre 3). C'est la qualité du générateur

qui détermine la sécurité du chiffrement par flot. Si la

séquence des clés est infinie et aléatoire, on a un

One-time pad.

Texte

Clair

Texte

Clair

Clé k

Chiffrement

Texte

Chiffré

Clé k

Déchiffrement

Fig.3. Schéma du chiffrement à flot

Une erreur dans

n'affecte qu'un bit de

n'affecte qu'un bit de

. La perte ou l'ajout d'un bit de

. La perte ou l'ajout d'un bit de

affecte tous les bits suivants de

affecte tous les bits suivants de

après déchiffrement.

après déchiffrement.

II.2.2 Cryptosystème

asymétrique

Dans un Cryptosystème asymétrique,

chaque interlocuteur possède deux clés, l'une étant

privée (secrète) et l'autre publique, elles sont

mathématiquement liées avec impossibilité de

déduire la clé privée à partir de la clé

publique. La clé privée doit rester secrète tandis que la

clé publique sera distribuer; la clé publique permet de

chiffré un message et la clé privée permet de

déchiffré un message.

Soit un ensemble fini de fonctions de chiffrement

et de déchiffrement

et de déchiffrement

, pour toutes paires de transformation

, pour toutes paires de transformation

, il est impossible (ou très difficile) de trouver le message

clair

, il est impossible (ou très difficile) de trouver le message

clair

tel que

tel que

Considérons deux interlocuteurs Alice et

Bob qui désirent communiquer ensemble, Bob sélectionne une paire

de clés

et envoie

et envoie

à Alice. Alice après avoir reçu

à Alice. Alice après avoir reçu

, envoie un message

, envoie un message

à Bob. Alice calcule

à Bob. Alice calcule

puis le fait parvenir à Bob. A la réception, Bob calcule

la transformation inverse

puis le fait parvenir à Bob. A la réception, Bob calcule

la transformation inverse

.

.

II.2.2.1 Exemples de chiffrement asymétrique

Nous distinguons plusieurs méthodes de

chiffrements asymétrique tels que : RSA, CCE, Rabin, El Gamal, Mc

Eliece, Merkle-Hellman, Gold wasser-Micali, etc.

- Méthode RSA

RSA est basé sur le calcul exponentiel; sa

sécurité repose sur la fonction unidirectionnelle et la

difficulté de factoriser un grand nombre en deux facteurs premiers.

a. Génération des

clés

- choisir aléatoirement deux grands premiers distincts

et

et

approximativement de la même taille

approximativement de la même taille

- calculer

et

et

- choisir un entier

aléatoire dans

aléatoire dans

tel que

tel que

- calculer l'unique

tel que

tel que

- La clé publique est

et la clé privée est

et la clé privée est

b. Chiffrement

Soit le message

à chiffrer,

à chiffrer,

Calculer

c. Déchiffrement

est déchiffré en calculant :

est déchiffré en calculant :

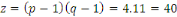

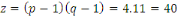

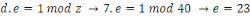

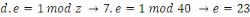

Exemple :

Considérons

et

et

très petits,

très petits,

et

et

Nous avons :

On peut choisir

(7 est premier avec 40)

(7 est premier avec 40)

On calcule

tel que :

tel que :

On obtient :

Clé publique :

Clé privée :

Soit le texte clair à chiffrer `' IMAGE `'

1. Chiffrement

- I :

- M :

- A :

- G :

- E :

2. Déchiffrement

- 14 :

- 52 :

- 1 :

- 13 :

- 15 :

La distribution des clés ne pose pas problème,

chaque utilisateur possède une paire de clés. L'utilisateur

après avoir chiffré le message du destinataire ne sera plus

capable de déchiffrer son propre message, seul le détenteur de la

clé gardée secrète pourra déchiffrer le message. On

utilise le chiffrement asymétrique aussi pour chiffrer les nombres

aléatoires qui servent de clés secrètes pour les

algorithmes de chiffrement symétrique; on l'utilise également

pour assurer l'authenticité d'un message.

II.3. Sécurité

d'un système cryptographique

On distingue deux approches fondamentales dans l'étude

de la sécurité d'un cryptosystème : la

sécurité parfaite de Shannon et la sécurité

calculatoire.

II.3.1. Notions

élémentaires de probabilité

Définition classique de

probabilité

Considérons une expérience aléatoire

possédant la symétrie mutuelle et

possédant la symétrie mutuelle et

un événement quelconque relatif à

un événement quelconque relatif à

La probabilité de l'événement

La probabilité de l'événement

est le nombre

est le nombre

, où

, où

est le nombre de cas favorables à

est le nombre de cas favorables à

et

et

le nombre total des éventualités rattaché à

l'épreuve.

le nombre total des éventualités rattaché à

l'épreuve.

Définition axiomatique de

probabilité

Une mesure de

définie sur un espace probabilisable

définie sur un espace probabilisable

, l'application

, l'application

qui vérifie les 3 axiomes suivants :

qui vérifie les 3 axiomes suivants :

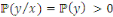

1.

1.

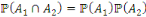

2. Si

pour

pour

alors

;

;

3.

3.

Le triplet

est appelé espace probabilisé.

est appelé espace probabilisé.

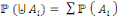

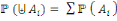

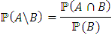

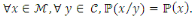

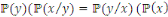

Probabilité conditionnelle

Soient

et

et

deux événement telque

deux événement telque

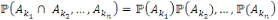

On appelle probabilité conditionnelle de

l'événement

par rapport à l'événement

par rapport à l'événement

, ou encore la probabilité de A étant donné

B :

, ou encore la probabilité de A étant donné

B :

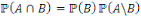

La probabilité conditionnelle nous permet de calculer

la probabilité de l'intersection :

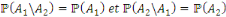

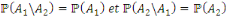

Indépendance stochastique des

événements

Deux événements

et

et

sont indépendant si

sont indépendant si

si

et

et

et que les événement

et que les événement

et

et

sont indépendants alors

sont indépendants alors

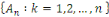

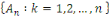

Les événements

sont indépendants si

sont indépendants si

Théorème de Bayes

Si

est un système complet d'événements et

est un système complet d'événements et

est un événement quelconque.

est un événement quelconque.

Supposons que

puisse se produire qu'en combinaison avec l'un des

événements de

puisse se produire qu'en combinaison avec l'un des

événements de

, c'est-à-dire

, c'est-à-dire

.

.

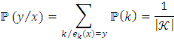

, alors on a la formule de Bayes

, alors on a la formule de Bayes

Preuve. Voir [12]

II.3.2. La

sécurité calculatoire

La sécurité calculatoire est basée sur la

mesure de la quantité de calcul nécessaire pour casser un

système. On dit qu'un procédé est sûr au sens de la

théorie de la complexité si le meilleur algorithme pour le casser

nécessite

opérations où

opérations où

est un nombre beaucoup trop grand pour que cet algorithme soit

applicable en pratique. Dans la pratique, on dit souvent qu'un système

est sûr si la meilleure attaque connue ne peut se faire avec une

quantité raisonnable de temps de calcul. Le problème de cette

approche c'est qu'un cryptosystème peut être sûr pendant un

moment puis ne plus l'être lorsque l'on découvre un algorithme

plus efficace.

est un nombre beaucoup trop grand pour que cet algorithme soit

applicable en pratique. Dans la pratique, on dit souvent qu'un système

est sûr si la meilleure attaque connue ne peut se faire avec une

quantité raisonnable de temps de calcul. Le problème de cette

approche c'est qu'un cryptosystème peut être sûr pendant un

moment puis ne plus l'être lorsque l'on découvre un algorithme

plus efficace.

II.3.3 La

sécurité parfaite de Shannon

Claude Shannon en 1949 dans son article

intitulé « Communication Theory of Secrecy

System » introduit la notion des systèmes cryptographiquement

sûrs, qui eut une influence considérable sur l'étude de la

cryptographie.

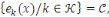

Considérons l'ensemble fini

de textes clairs, l'ensemble fini

de textes clairs, l'ensemble fini

de textes chiffrés, l'ensemble fini

de textes chiffrés, l'ensemble fini

de clés.

de clés.

Supposons qu'une clé

est utilisée une et une seule fois.

est utilisée une et une seule fois.

Notons que l'ensemble des textes clairs

est muni d'une probabilité

est muni d'une probabilité

ainsi que l'ensemble des clés

ainsi que l'ensemble des clés

muni d'une probabilité

muni d'une probabilité

Supposons que les clés sont choisies

indépendamment des textes clairs.

Ainsi les deux probabilités

et

et

induisent une probabilité sur l'ensemble des textes

chiffrés

induisent une probabilité sur l'ensemble des textes

chiffrés

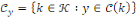

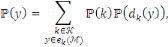

Nous pouvons calculer la probabilité

Nous pouvons calculer la probabilité

que le texte chiffré

que le texte chiffré

soit transmis.

soit transmis.

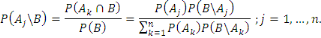

Pour une clé

, notons que

, notons que

représente l'ensemble des textes chiffrés avec la

clé

représente l'ensemble des textes chiffrés avec la

clé

nous définissons

nous définissons

, qui est l'ensemble de toutes les clés possibles qui permettent

d'obtenir le chiffré

, qui est l'ensemble de toutes les clés possibles qui permettent

d'obtenir le chiffré

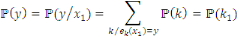

Nous avons alors la probabilité de

donnée par :

donnée par :

L'événement « le texte chiffré

est

» n'est possible que si

» n'est possible que si

ou

ou

.

.

La probabilité d'avoir le « texte

chiffré

» est la somme de toutes les probabilités mutuelles

» est la somme de toutes les probabilités mutuelles

les événements « le texte clair est

les événements « le texte clair est

» et « la clé est

» et « la clé est

» sont supposés indépendants, alors cette

probabilité est égale à

» sont supposés indépendants, alors cette

probabilité est égale à

.

.

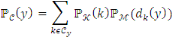

et

et

,nous pouvons calculer la probabilité conditionnelle

,nous pouvons calculer la probabilité conditionnelle

(la probabilité que

(la probabilité que

soit le texte chiffré en sachant que

soit le texte chiffré en sachant que

est la texte clair) par

est la texte clair) par

où

où

.

.

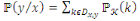

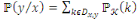

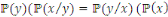

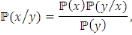

En utilisant le théorème de Bayes, nous

avons :

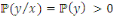

II.3.4. Système

cryptographique parfaitement sûr

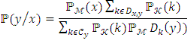

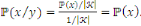

Un système cryptographique parfaitement sûr si on

a :

En d'autres termes : la probabilité que le texte clair soit

En d'autres termes : la probabilité que le texte clair soit

sachant que le texte chiffré est

sachant que le texte chiffré est

est égale à la probabilité que le texte clair soit

est égale à la probabilité que le texte clair soit

Dans ce cas le texte chiffré n'apporte aucune information sur le

texte clair.

Dans ce cas le texte chiffré n'apporte aucune information sur le

texte clair.

Lemme 1

Un système cryptographique vérifiant la

propriété de sécurité parfaite et tel que

alors :

alors :

Démonstration

Fixons

tel que

tel que

, on a :

, on a :

, d'après le théorème de Bayes :

, d'après le théorème de Bayes :

donc

donc

ceci signifie qu'il exite au moins une clé

ceci signifie qu'il exite au moins une clé

telle que

telle que

.

.

Par suite

, comme

, comme

est injective on a :

est injective on a :

Théorème

Un système cryptographique vérifiant

ainsi que

ainsi que

il est à la sécurité parfaite si et seulement si

les deux conditions suivantes sont réalisées :

il est à la sécurité parfaite si et seulement si

les deux conditions suivantes sont réalisées :

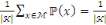

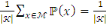

a. Toutes les clés sont équiprobables,

b. Pour chaque

et chaque

et chaque

existe une unique clé

existe une unique clé

vérifiant

vérifiant

.

.

Démonstration

Supposons les conditions vérifiées. Alors

, on a successivement :

, on a successivement :

=

,

,

=

D'autre part pour

et

et

, puisqu'il n'y a qu'une clé

, puisqu'il n'y a qu'une clé

qui vérifie

qui vérifie

on a :

on a :

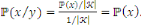

En appliquant le théorème de Bayes :

La sécurité est donc parfaite.

La sécurité est donc parfaite.

Réciproquement, supposons que la sécurité

est parfaite. Comme dans le lemme précédent, on montre que pour

chaque couple

, il existe une clé

, il existe une clé

telle que

telle que

.

.

Pour

fixé on a donc

fixé on a donc

ce qui montre que pour

ce qui montre que pour

fixé l'ensemble des

fixé l'ensemble des

est de cardinal

est de cardinal

. Ces

. Ces

sont donc distincts deux à deux et pour chaque

sont donc distincts deux à deux et pour chaque

la clé

la clé

vérifiant

vérifiant

est unique.

est unique.

Pour deux clés

et

et

, comparons

, comparons

et

et

. Pour cela fixons

. Pour cela fixons

et désignons

et désignons

et

et

les uniques éléments de

les uniques éléments de

vérifiant

vérifiant

et

et

(chaque

(chaque

est injective et donc ici bijective.

est injective et donc ici bijective.

Par le théorème de Bayes, et à la

sécurité parfaite on obtient :

Le même calcul peut être fait avec

Ce qui prouve que

Ce qui prouve que

Les clés sont donc équiprobables.

Les clés sont donc équiprobables.

Exemple

Le chiffrement de Verman ou le one-time-pad ou encore le

masque jetable vérifie les conditions du théorème

précédent. C'est un système parfaitement sûr. Il

utilise une clé secrète très longue (séquence

aléatoire binaire) où chaque bit est indépendant des

autres et une probabilité

d'être

d'être

ou

ou

. Une nouvelle clé est utilisée à chaque

chiffrement, la clé est aussi longue que le texte clair. La construction

de cette clé aussi longue sera l'objet de notre chapitre suivant.

. Une nouvelle clé est utilisée à chaque

chiffrement, la clé est aussi longue que le texte clair. La construction

de cette clé aussi longue sera l'objet de notre chapitre suivant.

[4], [6], [7], [8], [9], [10], [11], [14] , [17],

[19],[20], [21], [22], [23], [24],[25], [26],

[27]

CHAPITRE III :

GENERATEURS PSEUDO-ALEATOIRES

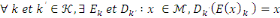

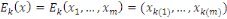

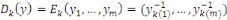

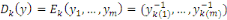

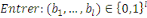

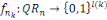

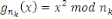

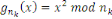

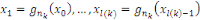

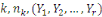

Définition

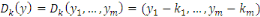

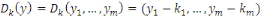

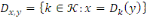

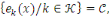

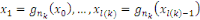

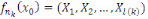

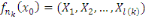

Soit

un ensemble fini appelé espace d'états, un

générateur pseudo-aléatoires est défini

par :

un ensemble fini appelé espace d'états, un

générateur pseudo-aléatoires est défini

par :

,

,

et l'état s'évolue selon :

,

,

l'état initial

s'appelle germe ou graine.

s'appelle germe ou graine.

Autrement dit un générateur

pseudo-aléatoire est un procédé qui, à partir d'une

initialisation de taille fixée appelée germe ou graine, engendre

de manière déterministe une séquence de très grande

longueur.

Cette séquence consiste à imiter une

séquence de variables aléatoires.

Définition

Une séquence binaire

constituée de

constituée de

bits est dite aléatoire lorsque les

bits est dite aléatoire lorsque les

bits sont indépendants, imprédictibles et

équiprobables.

bits sont indépendants, imprédictibles et

équiprobables.

Un générateur de nombres

pseudo-aléatoires et un générateur de bits

aléatoires ont pour buts de générer une séquence

de mots aléatoires. Les mots appartiennent à l'alphabet fini

Dans le cas d'un générateur de bits aléatoires,

l'alphabet est de dimension 2 c'est.-à-dire.

Dans le cas d'un générateur de bits aléatoires,

l'alphabet est de dimension 2 c'est.-à-dire.

On distingue plusieurs générateurs

pseudo-aléatoires tels que Générateur à congruence

linéaire, Générateur

carré-médian, Générateur à

congruence additive, Générateur de type «

multiplication avec retenue », Générateur de Blum-Blum-Shub

ou Générateur quadratique etc....

III.1. Exemples de quelques

générateurs pseudo-aléatoires

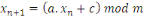

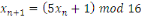

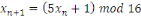

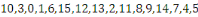

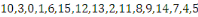

1. Générateur à congruence

linéaire

Le générateur à congruence

linéaire est un algorithme inventé par Lehmer en 1948. C'est une

suite définie par la relation suivante :

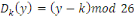

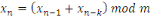

où

est appelé multiplicateur,

est appelé multiplicateur,

est l'incrément, et

est l'incrément, et

est le module (le maximum plus un des nombres de la suite). La suite

est initialisée par le germe

est le module (le maximum plus un des nombres de la suite). La suite

est initialisée par le germe

. Tous ces nombres sont positifs.

. Tous ces nombres sont positifs.

Pours avoir une période maximale, les paramètres

suivants doivent être respecté avec

non nul :

non nul :

-

-  et

et

doivent être premiers entre eux

doivent être premiers entre eux

-

-  doit être multiple de

doit être multiple de

,

,

nombre premier diviseur de

nombre premier diviseur de

Exemple :

Avec

, la suite est :

, la suite est :

2. Générateur

carré-médian

Le générateur carre-médian

est construit de la manière suivante : on

élève au carré un nombre de

-chiffres et on prend les

-chiffres et on prend les

-chiffres du milieu du produit (de

-chiffres du milieu du produit (de

chiffres). Il fut historiquement l'un des premiers

générateurs utilisés mais c'est un très mauvais

générateur ; si l'on tombe sur zéro tous les autres termes

de la suite seront nuls et de manière générale sa

période est trop courte.

chiffres). Il fut historiquement l'un des premiers

générateurs utilisés mais c'est un très mauvais

générateur ; si l'on tombe sur zéro tous les autres termes

de la suite seront nuls et de manière générale sa

période est trop courte.

Exemple :

|

12

|

14

|

19

|

36

|

29

|

84

|

5

|

2

|

0

|

0

|

|

0144

|

0196

|

0361

|

1296

|

0841

|

7056

|

0025

|

0004

|

0

|

0

|

3. Générateur à congruence

additive

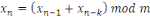

Le générateur à congruence additive est

défini de la manière suivante :

Soient

des entiers naturels, pour

des entiers naturels, pour

Pour

on obtient la suite de Fibonacci.

on obtient la suite de Fibonacci.

Cette méthode a deux inconvénients :

1. Il nécessite de stocker

nombres.

nombres.

2. Si

est petit les nombres présentent une forte

corrélation.

est petit les nombres présentent une forte

corrélation.

4. Générateur Blum-Blum-Shub

Définition

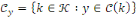

L'ensemble des résidus quadratiques

est noté par

est noté par

et l'ensemble des non-résidus quadratiques

et l'ensemble des non-résidus quadratiques

est noté par

est noté par

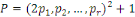

Définition

Un entier de Blum est un produit de deux premiers distincts

dont tous deux congrus à 3 modulo 4.

Proposition

Soit

un entier de Blum et soit

un entier de Blum et soit

un carrée de

un carrée de

alors

alors

possède quatre racines carrées dont une (et une

seule) est un carrée de

possède quatre racines carrées dont une (et une

seule) est un carrée de

. Cette racine est appelée racine principale de

. Cette racine est appelée racine principale de

Preuve

Comme le nombre de racines carrées de

est quatre, on peut écrire que ces racines carrées

sont :

est quatre, on peut écrire que ces racines carrées

sont :

dans

dans

(qui s'identifie à

(qui s'identifie à

grâce au théorème des restes chinois), seul le

couple formé par les deux racines principales de

grâce au théorème des restes chinois), seul le

couple formé par les deux racines principales de

modulo

modulo

et modulo

et modulo

est un carré modulo

est un carré modulo

Définition

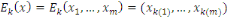

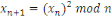

Le générateur Blum-Blum-Shub est définit

de la manière suivant :

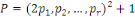

Soit

un entier de Blum tel que

un entier de Blum tel que

et

et

On choisit un nombre

d'une manière aléatoire tel que

d'une manière aléatoire tel que

, alors le germe de la suite est calculé par :

, alors le germe de la suite est calculé par :

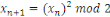

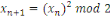

. Et les autres termes de la suite sont définis par :

. Et les autres termes de la suite sont définis par :

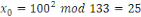

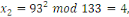

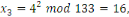

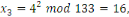

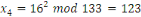

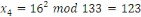

Exemple

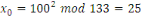

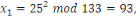

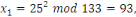

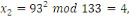

Soit

et

et

. Alors

. Alors

. Les autres termes sont :

. Les autres termes sont :

. La sortie en bit : 1, 0, 0,1, avec

. La sortie en bit : 1, 0, 0,1, avec

.

.

III.2.

Générateurs cryptographiquement sûrs

Du point de vue de la formalisation de la

sécurité d'un générateur pseudo-aléatoire,

il faut d'une part définir le problème de sécurité,

d'autre part il faut définir ce qu'est l'attaque. Un attaquant est

considéré comme un algorithme réalisable qui sort un

résultat relatif au problème de sécurité

posé. La notion d'algorithme réalisable est extrêmement

importante car comme on travaille souvent sur des situations finies on peut

décrire théoriquement des algorithmes qui cassent la

sécurité des systèmes. Mais ces algorithmes ne sont pas

réalisables en pratique à cause de la durée des calculs.

On cherche donc à assurer la sécurité calculatoire.

Nous allons utiliser le générateur de

Blum-Blum-Shub qui est cryptographiquement sûr.

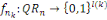

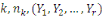

Définition

Soit

un paramètre, appelé paramètre de

sécurité.

un paramètre, appelé paramètre de

sécurité.

Définition

Soit

une fonction en

une fonction en

telle que

telle que

Un générateur pseudo-aléatoire est une fonction

Un générateur pseudo-aléatoire est une fonction

calculable en temps polynomial en

calculable en temps polynomial en

de

de

dans

dans

.

.

Lorsque nous composons la distribution uniforme sur

avec

avec

, nous obtenons une distribution sur

, nous obtenons une distribution sur

appelée la distribution induite par

appelée la distribution induite par

.

.

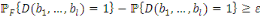

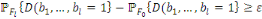

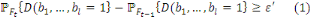

Définition

Soit

un générateur pseudo-aléatoire et

un générateur pseudo-aléatoire et

. Un

. Un

-distingueur pour

-distingueur pour

est un algorithme

est un algorithme

probabiliste polynomial

probabiliste polynomial

tel que

tel que

où

signifie que les bits

signifie que les bits

sont choisis selon la distribution induite par

sont choisis selon la distribution induite par

et

et

qu'ils sont choisis selon la distribution uniforme.

qu'ils sont choisis selon la distribution uniforme.

Définition

Un générateur pseudo-aléatoire

est dit cryptographiquement sûr s'il n'existe d'

est dit cryptographiquement sûr s'il n'existe d'

-distingueur pour

-distingueur pour

que pour des fonctions

que pour des fonctions

négligeables (par rapport au paramètre

négligeables (par rapport au paramètre

III.3. Extrapoleurs

Définition

Soit

un générateur pseudo-aléatoire,

un générateur pseudo-aléatoire,

un entier, et

un entier, et

. On note

. On note

des bits choisis suivant la distribution induite par

des bits choisis suivant la distribution induite par

sur

sur

. Un extrapoleur d'ordre

. Un extrapoleur d'ordre

pour

pour

d'avantage

d'avantage

est un algorithme probabiliste polynomial calculant le bit

est un algorithme probabiliste polynomial calculant le bit

en fonction des précédents

en fonction des précédents

avec probabilité

avec probabilité

.

.

Ainsi à partir d'un extrapoleur

d'ordre

d'ordre

et d'avantage

et d'avantage

pour

pour

, nous obtenons un

, nous obtenons un

-distingueur

-distingueur

pour

pour

comme suit :

comme suit :

La probabilité que

soit égal à

soit égal à

vaut au moins

vaut au moins

lorsque

lorsque

est choisi selon la distribution induite par

est choisi selon la distribution induite par

et vaut

et vaut

lorsque

lorsque

est choisi selon la distribution uniforme.

est choisi selon la distribution uniforme.

Théorème de Yao

Un générateur pseudo-aléatoire

est sûr si et seulement si, pour chaque

est sûr si et seulement si, pour chaque

entier, il n'existe pas d'extrapoleur pour

entier, il n'existe pas d'extrapoleur pour

autres que d'avantage négligeable.

autres que d'avantage négligeable.

Preuve

D'après la construction de distingueur à partir

d'un extrapoleur,

ne peut être sûr que si tout extrapoleur n'est que

d'avantage négligeable.

ne peut être sûr que si tout extrapoleur n'est que

d'avantage négligeable.

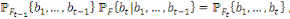

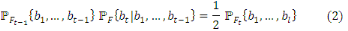

Inversement, supposons que

ne soit pas sûr. Pour

ne soit pas sûr. Pour

, notons

, notons

la distribution sur

la distribution sur

selon laquelle les

selon laquelle les

premiers bits

premiers bits

sont produits par

sont produits par

et les autres

et les autres

sont choisis uniformément au hasard. Ainsi,

sont choisis uniformément au hasard. Ainsi,

est la distribution uniforme et

est la distribution uniforme et

celle induite par

celle induite par

. Par hypothèse, il existe un

. Par hypothèse, il existe un

-distingueur

-distingueur

pour

pour

telle que

telle que

ne soit pas négligeable, c'est-à -dire

ne soit pas négligeable, c'est-à -dire

Donc il existe un

et une fonction

et une fonction

pas négligeable tels que

pas négligeable tels que

Considérons l'algorithme

suivant :

suivant :

Nous allons montrer que

est un extrapoleur d'avantage

est un extrapoleur d'avantage

pour

pour

On a tout d'abord

et

et

.

.

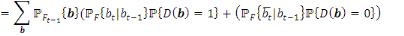

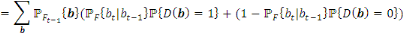

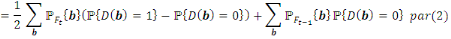

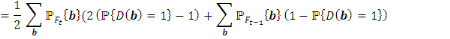

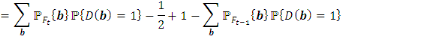

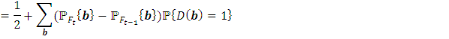

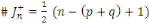

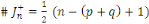

On a aussi

donc

donc

Pour alléger les notations, nous posons

et

et

. La probabilité que

. La probabilité que

prévoie le bit

prévoie le bit

correctement est donnée par

correctement est donnée par

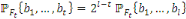

III.4 Sécurité du

générateur Blum-Blum-Shub

III.4.1 Problème de la

résiduosité quadratique

Le problème de la résiduosité quadratique

est comme suit : étant donné un nombre

il faut déterminer si

il faut déterminer si

est un carré modulo

est un carré modulo

ou non.

ou non.

Lorsque

un premier, le problème sera résolu en temps polynomial

en la taille de

un premier, le problème sera résolu en temps polynomial

en la taille de

par le calcule du symbole de Legendre

par le calcule du symbole de Legendre

Puisqu'on sait que

Puisqu'on sait que

est un résidu quadratique modulo

est un résidu quadratique modulo

si et seulement si son symbole de Legendre est 1.

si et seulement si son symbole de Legendre est 1.

Lorsque

est un nombre composé dont on ne connait pas la factorisation,

aucun algorithme polynomial en la taille de

est un nombre composé dont on ne connait pas la factorisation,

aucun algorithme polynomial en la taille de

sera disponible pour résoudre le problème de la

résiduosité quadratique.

sera disponible pour résoudre le problème de la

résiduosité quadratique.

Supposons que

où

où

et

et

deux premiers distincts. Si la factorisation de

deux premiers distincts. Si la factorisation de

est connue alors le problème de la résiduosité

quadratique se résout en temps polynomial en cherchant tout simplement

si

est connue alors le problème de la résiduosité

quadratique se résout en temps polynomial en cherchant tout simplement

si

et

et

sont des résidus quadratiques par le calcul de leurs symboles de

Legendre. Mais lorsqu'on ne connait pas la factorisation de

sont des résidus quadratiques par le calcul de leurs symboles de

Legendre. Mais lorsqu'on ne connait pas la factorisation de

,il sera impossible de résoudre le problème en temps

polynomial.

,il sera impossible de résoudre le problème en temps

polynomial.

Un autre problème s'oppose à savoir

l'extraction d'une racine carrée modulaire : sachant qu'un nombre

est un résidu quadratique

est un résidu quadratique

, comment déterminer un nombre

, comment déterminer un nombre

tel que

tel que

Nota

Soit

un entier de Blum,

un entier de Blum,

un élément de symbole de Jacobi 1 et

un élément de symbole de Jacobi 1 et

son carré modulo

son carré modulo

On sait que

On sait que

, et possède 4 racines carrées dont deux ont pour symbole

de Jacobi 1 :

, et possède 4 racines carrées dont deux ont pour symbole

de Jacobi 1 :

et

et

. Une et une des deux valeurs

. Une et une des deux valeurs

et

et

est dans

est dans

En outre

En outre

et

et

ont des parités différentes. Autrement dit, si on

disposait d'un algorithme capable de déterminer avec une

probabilité de succès non négligeable, à partir de

ont des parités différentes. Autrement dit, si on

disposait d'un algorithme capable de déterminer avec une

probabilité de succès non négligeable, à partir de

quelle est la parité de la racine carrée qui est

elle-même un carré, on pourrait déterminer avec la

même probabilité de succès si

quelle est la parité de la racine carrée qui est

elle-même un carré, on pourrait déterminer avec la

même probabilité de succès si

est un carré ou non.

est un carré ou non.

III.4.2 Détails sur la

sécurité du générateur Blum-Blum-Shub

On va noter

l'ensemble des entiers

l'ensemble des entiers

de symbole de Jacobi

de symbole de Jacobi

valant 1.

valant 1.

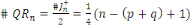

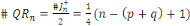

Les nombres d'éléments de

est donné par :

est donné par :

Et aussi

alors

alors

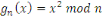

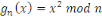

Comme

est un entier de Blum, par conséquent l'application

est un entier de Blum, par conséquent l'application

de

de

dans lui-même définie par

dans lui-même définie par

est une bijection.

est une bijection.

Soit

la taille de l'entier

la taille de l'entier

qui servira de paramètre de sécurité. On dispose

d'un algorithme probabiliste polynomial en

qui servira de paramètre de sécurité. On dispose

d'un algorithme probabiliste polynomial en

qui étant donné en entrée le paramètre de

sécurité

qui étant donné en entrée le paramètre de

sécurité

construit au hasard un environnement de travail, c'est-à-dire

un entier de Blum

construit au hasard un environnement de travail, c'est-à-dire

un entier de Blum

de taille

de taille

(pour notre cas). Soit la fonction

(pour notre cas). Soit la fonction

d'élévation au carrée modulo

d'élévation au carrée modulo

On note

On note

l'ensemble des environnements possibles.

l'ensemble des environnements possibles.

Soit

un algorithme probabiliste polynomial en

un algorithme probabiliste polynomial en

dont l'entrée est le paramètre de sécurité

dont l'entrée est le paramètre de sécurité

le nombre

le nombre

et un élément

et un élément

de

de

et la sortie un bit

et la sortie un bit

dont on souhaite qu'il détermine avec succès si

dont on souhaite qu'il détermine avec succès si

est un élément de

est un élément de

ou non.

ou non.

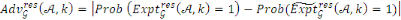

Considérons les expériences :

L'avantage de l'attaquant

est définie par :

est définie par :

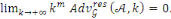

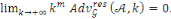

Le problème de la résiduosité quadratique

est sûr par l'hypothèse de la difficulté de la

résiduosité quadratique, c'est-à-dire que pour tout

attaquant polynomial

et pour tout entier

et pour tout entier

Autrement dit tout attaquant polynomial a un avantage qui est une

fonction négligeable du paramètre de sécurité

Autrement dit tout attaquant polynomial a un avantage qui est une

fonction négligeable du paramètre de sécurité

.

.

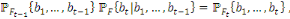

Les algorithmes d'extrapolation

Soit

le paramètre de sécurité,

le paramètre de sécurité,

un entier de Blum de taille

un entier de Blum de taille

et

et

le générateur des nombres pseudo-aléatoire

définie par :

le générateur des nombres pseudo-aléatoire

définie par :

, où pour tout

, où pour tout

le calcul de

le calcul de

se fait de la façon suivante :

se fait de la façon suivante :

1. La bijection

de

de

dans lui-même définie par

dans lui-même définie par

permet de calculer

permet de calculer

2. Chaque

donne un bit

donne un bit

3.

3.

Lemme

Soit

et

et

un algorithme probabiliste polynomial qui étant donnés

les bits

un algorithme probabiliste polynomial qui étant donnés

les bits

prédit le bit

prédit le bit

avec un avantage non négligeable. Alors on fournit en

entrée de cet algorithme probabiliste polynomial, les

avec un avantage non négligeable. Alors on fournit en

entrée de cet algorithme probabiliste polynomial, les

bits

bits

d'un

d'un

, il prédit le bit

, il prédit le bit

avec le même avantage non négligeable.

avec le même avantage non négligeable.

Preuve

Du fait

est une bijection, la loi de probabilité du terme calculé

est une bijection, la loi de probabilité du terme calculé

est la même que la loi de probabilité du terme tiré

au sort dans

est la même que la loi de probabilité du terme tiré

au sort dans

qui sert de germe

qui sert de germe

Pour prouver que le générateur BBS est

sûr, on montrera que s'il existe un extrapoleur probabiliste polynomial

qui prédit le bit

avec un avantage non négligeable, alors, il existe un algorithme

probabiliste polynomial qui possède un avantage non négligeable

pour résoudre le problème de la résiduosité

quadratique.

avec un avantage non négligeable, alors, il existe un algorithme

probabiliste polynomial qui possède un avantage non négligeable

pour résoudre le problème de la résiduosité

quadratique.

Soit

un algorithme polynomial probabiliste, dont les entrées sont

un algorithme polynomial probabiliste, dont les entrées sont

et dont l'avantage de prédiction du bit

et dont l'avantage de prédiction du bit

n'est pas une fonction négligeable de

n'est pas une fonction négligeable de

. Construisons l'algorithme

. Construisons l'algorithme

dont les entrées sont (

dont les entrées sont (

où

où

et sort un bit.

et sort un bit.

Par le nota précédent, on voit que l'algorithme

ainsi construit, a un avantage

ainsi construit, a un avantage

non négligeable pour le problème de la

résiduosité quadratique. En tenant compte de la difficulté

de la résiduosité quadratique, on conclut que le

générateur Blum-Blum-Shub est sûr.

non négligeable pour le problème de la

résiduosité quadratique. En tenant compte de la difficulté

de la résiduosité quadratique, on conclut que le

générateur Blum-Blum-Shub est sûr.

CHAPITRE IV :

IMPLEMENTATION ET INTERPRETATION DES RESULTATS

Dans ce chapitre nous présentons

l'implémentation de l'algorithme de Blum-Blum-Shub et

l'interprétation des résultats obtenus.

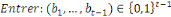

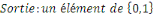

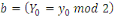

Voici l'algorithme de Blum-Blum-Shub :

Générer

et

et

Faire

Choisir

Calculer le germe :

La séquence est

Sortie est :

Nous avons implémenté l'algorithme de

Blum-Blum-Shub en c++ à partir du compilateur DEV-C++.

Voici les codes du programme :

#include <iostream>

#include<conio.h>

using namespace std;

int main()

{

int i,B;

unsigned long long int X,n,p,q,s;

cout<<endl<<"Entrer la valeur de p:";// p un

entier congru à 3 modulo 4

cin>>p;

cout<<endl<<"Entrer la valeur de q:";//q un

entier congru à 3 modulo 4

cin>>q;

n=p*q;//ceci calcule l'entier de blum

cout<<endl<<" L'entier de Blum

est:"<<n;

cout<<endl<<"Entrer la valeur pour calculer

le germe:";//Le germe,un entier premier avec n

cin>>s;

X=(s*s);

X=X%n;//calcule du germe

for(int i=1;i<=10000;i++)

{

X=(X*X)%n;//

B=X%2;//calcule les bits de la séquence

cout<<B;

}

getch ();

}

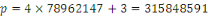

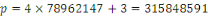

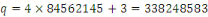

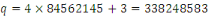

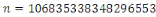

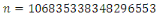

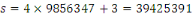

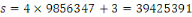

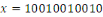

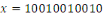

Nous savons que l'entier de Blum est défini par

, où

, où

et

et

sont tous deux congrus à 3 modulo 4. En d'autres termes

sont tous deux congrus à 3 modulo 4. En d'autres termes

et

et

. Nous prenons

. Nous prenons

et

et

petits, avec

petits, avec

et

et

.

.

Alors

et

et

, alors

, alors

,prenons

,prenons

, puisque

, puisque

,la séquence comportera 10.000 bits.

,la séquence comportera 10.000 bits.

La séquence était produite en 1,20 secondes dans

un ordinateur dont les caractéristiques sont :

Ø Dual Core , Processeur AMD Sempron (tm) 2.10 GHz

Ø 3.00 Go de RAM

Voici la sequence :