|

REPUBLIQUE DEMOCRATIQUE DU CONGO

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

INSTITUT SUPERIEUR D'INFORMATIQUE ET DES TECHNIQUES

APPLIQUEES

I.S.I.T.A

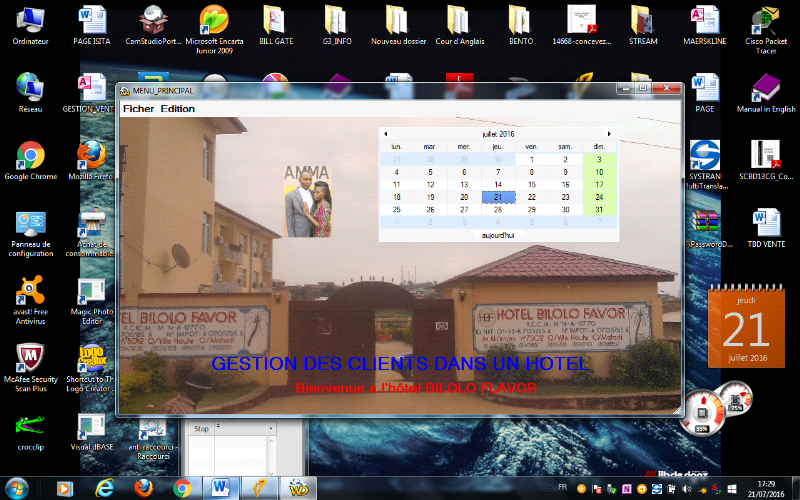

CONCEPTION D'UN SYSTÈME INFORMATISE POUR LA

GESTION DES CLIENTS DANS UN HOTEL

« Cas de l'hôtel BILOLO

FLAVOR »

Kongo Central / Matadi

SECTION INFORMATIQUE DE

GESTION

BENTO SAMBU Rodrigue

Travail de fin d'études présenté et

défendu en vue de l'obtention de Titre de Gradué en Sciences

Informatiques

OPTION : Informatique de

gestion

Directeur : Prof MBUYU MASENGA

Docteur

en Génie Informatique

Année Académique 2015-2016

EPIGRAPHE

Avec le temps, notre nom tombera dans l oubli, nul ne se

souviendra de nos oeuvres, notre vie passera comme les traces d un nuage, elle

se dissipera comme un brouillard que chassent les rayons du soleil et qui

abat sa chaleurs.

Livre de la sagesse 2 :4

DEDICACE

A mon père MAKUNGA NIANGI Max SIMON pour le soutient

incontestable qu'ils ont fait de moi ce que je suis devenir aujourd'hui l'homme

utile

A ma mère PHEMBA MAVINGA Madelene pour leur conseil,

encadrement, affection, amour, ainsi que tous ses efforts consentir pour la

réussite de mes études qu'elle trouve ici le fruit de ses

efforts.

A mon pasteur Samuel VITIKA TUTONDELE pour soutient spirituel

des sacrifices, des prières et des conseils.

REMERCIERMENT

Le présent travail est le fruit de notre formation en

informatique de gestion suivi entièrement à l'Institut

Supérieur d'Informatique et Techniques Appliquées ISITA/Matadi en

sigle.

Ainsi nous tenons à remercier Dieu tous puissant pour

nous avoir dotés sa grâce, protection et l'intelligence durant

trois ans de formation à l'I.S.I.T.A/Matadi.

Nos sincères remerciements au président

fondateur de l'I.S.I.T.A à l'égard de Monsieur Daniel NZUNGU pour

nous avoir doté la dite institution qui fait de nous de personne

très utile dans la société.

Nos gratitudes vont particulièrement au professeur

Daniel MBUYU MASENGA pour avoir accepté ; assure la direction de

cette étude malgré ses occupation et ainsi que chef de travaux

Charles Bromains MADIMA MULONGO dont le conseil et suggestions nous ont

été utiles.

Aux corps professoral de l'institut supérieur

d'informatique et techniques appliquées

« I.S.I.T.A » en sigle et ceux de l'informatique de gestion

en particulier pour les sacrifices offerts sur le plan d'encadrement et

enseignement dont nous avons été

bénéficières tout au long de notre cycle d'étude

nous citons : CT Turpin MASOLA MANZAMBI, CT Charles Bromains MADIMA

MULONGO, Ass Augustin BINGU , AssJean-jacques, Ass Jean pierre TSHILUNGA, Ass

Lord MBUMBA MINEKI, AssRaziel KUMBU, AssGlody, Ass JC MAKAYA ;

A nos frère et soeur, qui n'ont cessés nous

apporter leur assistance de prés ou de loin durant nos

études : MPAKU MAVINGA Rea gan, Tresor MBUMBA, Soph MBAYA, Thethe

TUMUA PHEZO, Credo KIMINU NIANGI, Gracia MAKUNGA NGIMBI, Lea PHEMBA MAKUNGA,

Julienne NIANGI MAKOSO, Ruth MASIALA, Armeline BASOLUA, Elisabeth PHANZU,

Pascaline PHANZU, Silvie PHANZU, Lydie KOBO, Rose NZAU, Dieudonné

PHANZU, Ketsia MAMBUKU, Jemima DIMBI, nous sommes reconnaissant

Au couple Maurice SANGAVALA MAMBUKU et sa femme

Thérèse LUYINDULA pour leur soutien de m'avoir acquérir

dans leurs parcelle et leurs conseil pour mes étude.

Aux collègues et camarades étudiants qui ont

apport un plus à la réalisation de ce dernier Philppe LEMA,

Lackys MBIZI, Astrid MAKUMBU, Gloria MUAKASA.

Que tous ceux qui de prés ou de loin ont contribues

tant soit peur à notre épanouissement scientifique, dont leurs

noms ne sont pas cites ci-haut, trouvent à trouver cette étude

l'expression de nos sincères gratitudes

Rodrigue BENTO SAMBU

0. INTRODUCTION

La première machine arithmétique à

calculer (inventée par Blaise Pascal en 1642) vient de subir des

métamorphoses spectaculaires, caractérisées plus

particulièrement par l'avènement de l'ordinateur, grâce

auquel il est désormais possible d'exécuté en un rien de

temps, de lourdes tâches jadis différence dont cet outil permet de

fiabiliser les résultats en libérant des facteurs, tels que la

fatigue, le stress, l'incompétence, la subjectivité, et toutes

implications dont nul n'ignore jusqu'ici les conséquences ;

l'oubli, la lenteur, etc.

Sans doute l'ordinateur et informatique sont la

révolution la plus importante et la plus innovante qui a marqué

la vie de l'humanité moderne. En effet, les logiciels informatiques

proposent maintenant des solutions à un nombre croissant de

problème de la vie, aussi bien dans les domaines professionnels que pour

les applications. Et leurs méthodes de conception et de

développement ont vue l'avènement d'autant de technologies qui

facilitent leur mise en place et leur donnent des fonctionnalités et des

possibilités de plus en plus étendues.

Vu la complexité des activités d'une entreprise,

la concurrence sur le marche, l'exigence liée à la nature du

client, l'utilisation de l'outil informatique ainsi que l'informatisation par

des logiciels sont des éléments clés qui facilitent une

bonne gestion pour une meilleurs prise des décisions dans le but

d'orienter la politique générale de l'entreprise ainsi que

l'amélioration de la qualité des services offerts aux clients.

1. ÉTAT DE LA QUESTION

La présente étude est un projet informatique qui

va permettre une transparence dans la gestion au sein de l'hôtel BILOLO

FLAVOR grâce à la mise en place d'un système

informatisé devant prendre en charge la saisie de données et

l'impression des besoins des utilisateurs tels que : l'identification des

clients, ainsi que les occupations des chambres à une période

données.

2. PROBLEMATIQUE

La gestion étant un ensemble des décisions qui

se déroulent dans une entreprise, ou plus généralement,

dans une organisation (administration, association, groupe etc.)

nécessite un suivi délicat qui pourra permettre aux responsables

de celle-ci d'appliquer un contrôle efficace, de bien traiter les

informations comptables, financières, etc.

Sous cette optique, la gestion d'un hôtel n'est pas

chose aisé. Ainsi les agents de l'hôtel BILOLO FLAVOR rencontre

bon nombre de difficulté dans l'exercice de leur fonction dont :

· La difficulté d'obtenir en un temps

escompté les informations sur les occupations de chambres en une

période données?

· La difficulté d'obtenir les informations sur

l'identification des clients ayant passé leur séjour à

l'hôtel ?

· La difficulté de pouvoir conserver les

informations ainsi que les documents en rapport à gestion ?

3. HYPOTHESES

Est une réponse envisagée en rapport avec la

problématique ci haut présenté. Sur ce, nous

préconisons la mise en place d'un système informatisé pour

la gestion des occupations de chambres dans un hôtel, cas de

l'hôtel BILOLO FLAVOR.

4. CHOIX ET INTERET DU SUJET

Enfin de mettre en pratique les connaissances acquises au

cours de notre formation à l'SITA/Matadi et de permettre au lecteur et

futur chercher de considéré ce travail comme manuel de

référence, voilà l'objet qui nous a poussé à

rédiger ce modeste travail.

Et l'intérêt pour nous est de mettre à la

disposition des agents de l'hôtel BILOLO FLAVOR un outil gestion devant

les accompagnés dans leur travail quotidien.

5. DELIMITATION DU TRAVAIL

Ce travail tiendra compte de la délimitation

spatio-temporelle.

a) Dans le temps

Il faut souligner que les recherches menées couvrent

la période allant de Novembre 2015 au mois de Juin 2016.

b) Dans l'espace

Notre travail est focalisé sur la gestion des clients

dans un hôtel, cas de l'hôtel BILOLO FLAVOR.

5. METHODES ET TECHNIQUES ENVISAGEES

Pour atteindre notre objectif, nous avons recouru aux

méthodes et techniques suivantes :

a) Méthodes

Méthode historique :Permettra de

prendre connaissance de l'historique de l'hôtel BILOLO FLAVOR.

Méthode structuro-fonctionnelle :

Nous aidera à mieux comprendre le fonctionnement et l'organigramme de

l'hôtel BILOLO FLAVOR.

b) Technique

Technique d'interview : Facilitera de

questionner les agents de l'hôtel BILOLO FLAVOR en vue d'obtenir les

informations utiles à l'élaboration de notre travail.

Technique documentaire : Nous a permis

d'être en possession de différentes documentations de

l'hôtel BILOLO FLAVOR.

7. SUBDIVISION DU TRAVAIL

Hormis l'introduction générale et la conclusion

générale, notre travail comprendra trois chapitres dont nous

pouvons le résumer de la manière suivante :

Le chapitre premier exposera les considérations

générales et théoriques qui nous permettrons de mettre en

place les concepts de base se rapportant avec notre sujet d'étude.

Le deuxième chapitre portera sur l'analyse de

l'existant et la modélisation informatique qui grâce à la

méthode Merise nous aidera à faire l'analyse

détaillé de notre système d'information.

Le troisième chapitre s'attèlera à la

réalisation et à la mise en oeuvre du système qui nous

permettra de mettre en place une base de données correspondante à

notre étude.

CHAPITRE PREMIER : CONSIDERATIONS GENERALES ET

THEORIQUES

Nous ne pouvons pas entrer dans le bain de notre sujet sans pour

autant le garnir d'une bonne théorie. Et ce chapitre nous donne

l'opportunité de mettre en place les théories de base en rapport

avec notre travail d'étude.

I.1 Définition opérationnelle des concepts

clés utilisés

I.1.1 Les concepts de base

Les concepts de base qui fait l'essence qui notre sujet

d'étude sont le suivants :

Conception : (littéraire)

aptitude à comprendre quelque chose, manière particulière

de comprendre une question, opinion représentation, idée que l'on

fait de quelque chose.1(*)

Base des données : La base de

données est un conteneur informatique permettant de stocker- le plus

souvent dans un même lieu - l'intégralité des informations

en rapport avec une activité. Une base de données permet de

stocker et de retrouver un ensemble d'informations de plusieurs natures et

ainsi que les liens qui existent entre les différentes

informations ;2(*)

Données : une donnéeest

une information codifier et transmissible. Elle permet la transaction des

informations et une représentation conventionnelle d'une information ou

de certain de ses aspects sous une forme physique convenant à son

traitement par des moyens automatiques.

Information : est

unélément de connaissance, source de connaissance ou support de

connaissance susceptible d'être codée ou d'être

conservée et d'être traitée. L'information est donc une

ressource essentielle de la vie sociale.

Programme : Un programme est une suite

des instructions enregistrées dans la mémoire de l'ordinateur lui

permettant d'exécuter des tâches données.3(*)

Application : Une application est un

programme destiné à aider un utilisateur à effectuer une

tâche déterminée

I.1.2 Les systèmes-Entreprises et

Organisations

a) Système-Entreprises

Un système peut être défini comme un

ensemble de processus qui permet de produire un résultat. Tandis qu'une

entreprise est la plus petite combinaison d'unités légales qui

constitue une unité organisationnelle de production de biens et de

services jouissant d'une certaine autonomie de décision, notamment pour

l'affectation des ses ressources courantes. Et un système-entreprises

est un ensemble d'entreprises en relation, chacune pouvant être

considéré comme un système.

I.1.3 L'informatique et la gestion

a)L'informatique

L'informatique tire son origine de la contraction des mots

« information » et « automatique ». Ce

mot que l'on doit à Philippe DREYFUS, est une science de traitement

rationnel et automatique de l'information par des machines

spécialisées appelé ordinateur.

b) La gestion

Et la gestion est un ensemble des techniques qui permet de

gérer une entreprise ou une organisation. Et du point de vue gestion,

l'informatique fait preuve dans le traitement des informations automatiques

remplaçant autre fois le fichier manuel.

c) L'informatique de gestion

Est l'ensemble des connaissances, des technologies, et des

outils en rapport avec la gestion de données, c'est-à-dire la

collecte, la vérification et l'organisation de grandes quantités

d'informations. En informatique de gestion les informations sont souvent

placées dans des bases données et traitées par

l'intermédiaire des logiciels spécialisés. 4(*)

I.1.4Les méthodes d'études en informatique

La réalisation d'un système d'information fait

appelle à des méthodes de conception dont la merise

(Méthode d'étude et de réalisation

informatique pour le système d'entreprise)qui est certainement le

langage de spécification le plus répandu dans la

communauté de l'informatique des systèmes d'informations.

I.1.5 Les programmes informatiques

Un programme

informatique est une

séquence d'

instructions

qui spécifie étape par étape les opérations

à effectuer pour obtenir un résultat. Il est exprimé sous

une forme qui permet de l'utiliser avec une machine comme un

ordinateur pour

exécuter les instructions.5(*)

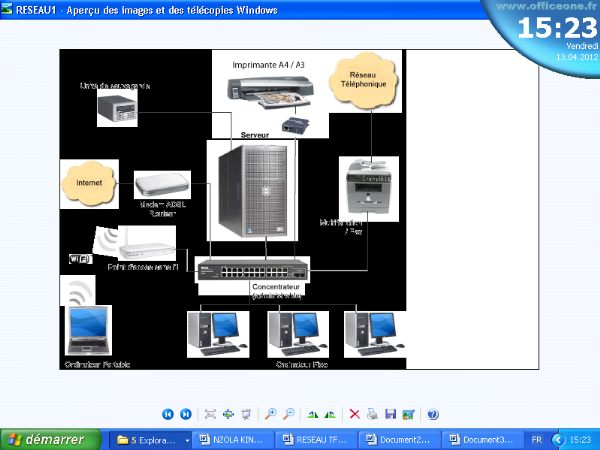

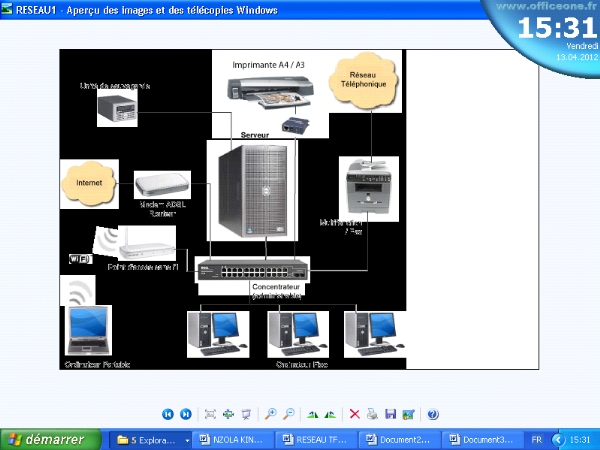

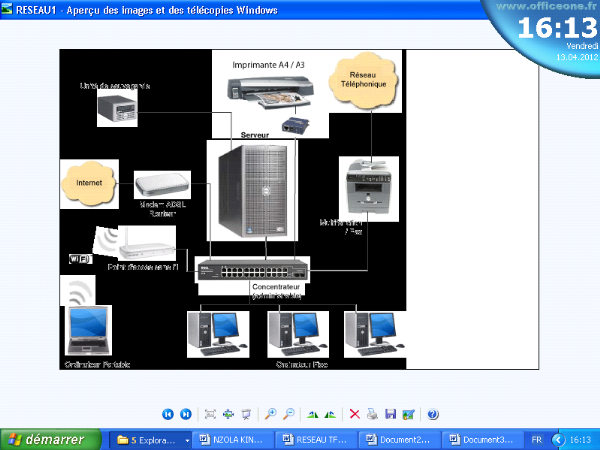

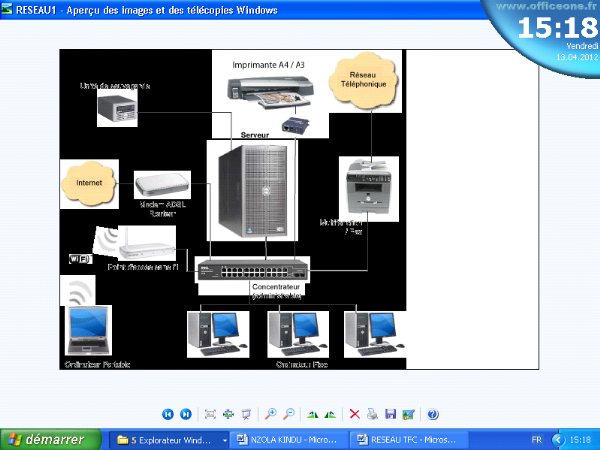

I.1.6 Les réseaux informatiques

1. Définitions

Un réseau informatique, un ensemble

d'équipements informatiques interconnectés permettant de faire

les échanges des informations sous forme de données

binaires.6(*)

2. Type de réseaux informatiques

Ils existent généralement trois types de

réseaux informatiques lequel on peut citer :

Le réseau LAN

Un LAN (Local Area Network)est un réseau connectant des

équipements informatiques, les uns très proches des autres. Par

exemple un ensemble d'équipements informatique connectés et

échangeant des informations au sein d'une sale, ou d'un appartement ou

d'un building forme un réseau LAN. Plusieurs bâtiments proches

peuvent aussi constituer un réseau local.

Le réseau MAN

Le MAN (Métropolitain Area Network) interconnecte

plusieurs LAN géographiquement proches (au maximum quelques dizaines de

kilomètres). Le réseau MAN aussi appelé réseau

intermédiaire, est un réseau à l'échelle d'une

ville.

Le réseau WAN

Le WAN (Wide Area Network) est un réseau connectant des

équipements informatiques à des grandes distances, les uns

à la suite des autres. Plusieurs équipements informatiques

connectés à partir de plusieurs points du globe peuvent former un

réseau étendu. Le réseau internet (international network)

est le réseau étendu le plus connu.

CHAPITRE DEUXIEME : ANALYSE DE L'EXISTANT ET

MODELISATION INFORMATIQUE

Section 1 : Étude préalable

En abordant l'étude préalable, nous voulons

connaître l'entreprise qui fait d'objet de notre étude, son

historique, sa situation géographique, sa structure et son

fonctionnement.

2.1.1 Description générale sur l'entreprise

2.1.1.1 Historique

Monsieur MASUANGI NKUANGA Antoine BILOLO est un

opérateur économique il a commence ses activités au centre

commercial au Tshanga-nord ver l'année 1985 il a élargie des

activités des huile de palme pour vendre au capital de Kinshasa et les

activités de café il vende sa aux importateur de depuis Bandundu,

Tshikapa, Kikwit. Ver l'année 1998 Monsieur Jean BATISPTE NLANDU LANGU

à été désigne comme chef d'agence de Matadi pour

la première fois il a émerge dans les activités de

transport et il été agréer au transporteur par la MIDEMA

pour transporte la farine, mais suite à conque rance de loyale des autre

patries dans le domaine de transport, il a cerce dans le transport a propos de

notre autoroute n'été pas bon par nos véhicule.

L'année 2010 comme il avait son propres terrain il a

change la vision pour la construction de l'hôtel pendant 4 ans la

construction se fait jour et nuit il travail après au mois de Mai 2015

ce le début des activités l'inauguration de l'hôtel

baptiser l'hôtel BILOLO FLAVOR avec une salle polyvalent, un restaurant

de haut st andine et 24 chambre, 4 appartement tous bien occupe, une bureau

d'administratif l'hôtel se trouve dans la province du Kongo central

sur l' se trouve dans la province du Kongo central sur l'avenu Akilimani

N°7502

2.1.1.2 Situation géographique

L'hôtel BILOLO FLAVOR est situé sur l'avenu

AKILIMANI N°7502, quartier ville haute dans la commun de Matadi,

référence dans l'entre clinique de Kinkanda.

2.1.1.3 Objectif

L'hôtel BILOLO FLAVOR a pour l'objectif de rendre

agréable le séjour des clients qui sollicitent ses services et de

répondre à leurs exigences.

2.1.1.4 Organisation structurelle et

fonctionnelle

2.1.1.4 .1 Organisation structurelle

Administrateur Gérant

Directeur d'exploitation

Directeur administration finance

SCE Maintenance

Maitre d'hôtel

Caisse central

SCE d'hébergement

Caisse barra man

Charge des achats

SCE nettoyage

Buanderie

Cuisine

2.1.14.2Organisation fonctionnelle

Administrateur gérant : il est le

décideur numéro un de l'hôtel, il est carnet l'image de

patron ;

Directeur d'exploitation : il s'occupe

de tout ce qui est technique de l'hôtellerie ;

Directeur administratif et finance : il

est le financier numéro un de l'hôtel, il a l'influence sur toute

la gestion financier de l'hôtel ;

Service maintenance : il s'occupe

à la technique et la propriété ;

Maitre d'hôtel : il est le

superviseur de la restaurant et le terrasse, il a sur le bon fonctionnement de

la restauration de l'hôtel ;

Caisse central : il est ensemble toute

recette de l'hôtel ensuite il est exécuter le dépense sous

la supervision du directeur administratif et finance ;

Service hébergement:il est à la

réception pour l'accueille des clients ensuite le garçon des

chambre fond partie aussi au service hébergement ;

Caisse barra man : il est là pour

la vente des boissons aussi il est établir les facture, à la

restaurant et au terrasse, ce lui le responsable de stock de restaurant ainsi

terrasse ;

Charge des achats : celui qui fait le

courses approvisionnement des produits alimentaire de l'hôtel ;

Buanderie : il est la pour nettoyer tout

les linges de l'hôtel ainsi que tenu de tous les agents ;

Cuisine : il est la pour la

préparation la nourriture selon le demande des clients ;

2.2 Description sur le domaine d'étude

2.2.1 Organisation structurelle et

fonctionnelle

2.2.1.1 Organisation structurelle

Administrateur gérant

Directeur d'exploitation

Réception

Caissier

2.2.1.2 Organisation fonctionnelle

Administrateur gérant : il est le

décideur numéro un de l'hôtel, il est carnet l'image de

patron ;

Directeur d'exploitation : il s'occupe de

tout ce qui est technique de l'hôtellerie ;

Caissier : Il a charge de percevoir le

montant à payer par les clients pour les occupations de chambres.

Service hébergement : il est à la

réception pour l'accueille des clients ensuite le garçon des

chambre fond partie aussi au service hébergement ;

2.2.2 Procédure de traitement

2.2.3 Narration

Arrive du client se présente à la

réception pour formuler sa demande, celle-ci le reçoit et

consulte le plan de l'hôtel pour vérifier les chambres disponibles

et le tarif. Si la demande est favorable, elle enregistre les identités

du client dans le bulletin d'inscription et le registre des clients et dans le

plan de l'hôtel pour signaler l'occupation de la chambre tout en

indiquant l'heure et le jour d'entrée ainsi que le jour de sortie (jour

de départ), on établit la facture en deux exemplaires dont une

à conserver dans les archives du Motel et l'autre à remettre au

client, si le client est prêt, paie sa facture, dans le cas contraire, il

paie avant de quitter l'hôtel, en fin, on lui donne la clé de la

chambre pour l'occuper.

A la fin de la journée, la réception

établit un rapport donnant la situation globale de toutes les chambres

occupées et sur tous les clients reçus ou partant dans la

journée pour le rapport est envoie à la Directeur d'exploitation

pour vérification ensuite le rapport est envoie à la Directeur

administratif et finance pour vérifier et valide à la fin envoi

chez l'Administration gérant.

2.2.4 Diagramme de contexte

Gestion des clients dans un hôtel « BILOLO

FLAVOR »

CLIENTS

Flux 1

Flux 2

Réception

Client

Directeur d'exploitation

Directeur adm&finance

Administrateur gérant

2.2.5 Diagramme des flux

Flux1

Flux3 Flux 2

Flux 4

Flux 4

Flux 5

2.2.6 Description des flux

|

Flux

|

Acteur émetteur

|

Acteur récepteur

|

Document

|

Distance

|

|

Flux 1

|

Client

|

Réceptionniste

|

|

#177;1m

|

|

Flux 2

|

Réceptionniste

|

Client

|

Plan et tarif de l'hôtel

|

#177;1m

|

|

Flux 3

|

Réception

|

Directeur d'explo

|

Rapport journal

|

#177;2m

|

|

Flux 4

|

Directeur d'exploitation

|

Directeur admin&finance

|

RJ valide

|

#177;2m

|

|

Flux5

|

Directeur admin&finance

|

Administrateur gérant

|

RJ

|

#177;3m

|

2.2.7 Matrice des flux

|

Client

|

Réception

|

Directeur d'exploitation

|

Directeur admin& finance

|

Administrateur gérant

|

|

Client

|

|

Flux 1

|

|

|

|

|

Réception

|

Flux 2

|

|

Flux 3

|

|

|

|

Directeur d'exploitation

|

|

|

|

Flux 4

|

|

|

Directeur admin& finance

|

|

|

|

|

Flux 5

|

|

Administrateur gérant

|

|

|

|

|

|

2.2.8 Schéma des circulations des

informations

|

CLIENT

|

RECEPTION

|

DIRECTEUR D'EXPLOITATION

|

DIRECTEUR ADM&FINANCE

|

ADMINISTRATEUR GERANT

|

|

100

|

200

|

300

|

400

|

500

|

201

201

102 Réception

Établissement bulletin d'inscription

B.INSC

202

202

103 Établir la facture e

FACT

101

201 Réception client

102

P.H

Consulte plan de l'hôtel

102

202 Enregistrer client dans bulletin d'inscription

Établissement facture

B.INS

Fin J

FA

103

RJ

301

203

301 Réception de rapport

Vérification et valide

401

RJ

Envoie au daf

301

401 Réception du rapport journalière

Évalue et signature, envoie au AG

501

RJ

401

501 Réception du rapport

Signature et classement dans archiver

RJ

2.3 Étude sur les moyens de traitement

employés

2.3.1 Moyens humains

|

N°

|

Poste

|

Effectifs

|

Sexe

|

Niveau d'étude

|

Ancienneté

|

|

1

|

Réceptionniste

|

2

|

M

|

G3

|

1ans

|

|

2

|

Caissier

|

1

|

F

|

G3

|

1ans

|

|

3

|

Directeur d'exploitation

|

1

|

M

|

L2

|

1ans

|

|

4

|

Directeur admin& finance

|

1

|

M

|

L2

|

1ans

|

|

5

|

Administrateur gérant

|

1

|

M

|

L2

|

1ans

|

2.3.2 Moyens matériels

|

N°

|

Libelle

|

Nombre

|

État

|

Année d'acquisition

|

|

1

|

|

|

Bon

|

2015

|

|

2

|

|

|

Bon

|

2015

|

|

3

|

|

|

Bon

|

2015

|

|

4

|

|

|

Bon

|

2015

|

|

5

|

|

|

Bon

|

2015

|

|

6

|

|

|

Bon

|

2015

|

|

7

|

|

|

Bon

|

2015

|

|

8

|

|

|

Bon

|

2015

|

2.4 Études sur les documents

utilisés

2.4.1 Rôles des documents

|

N°

|

CODE

|

LIBELLE

|

ROLE

|

EMETEUR

|

RECEPTEUR

|

SUPPORT

|

FREQUENCE

|

|

1

|

BULINS

|

Bulletin d'inscription

|

Document pour enregistre client

|

Réception

|

Client

|

Papier

|

Journalière

|

|

2

|

OCCUCHAMB

|

Occupation de chambre

|

|

Réception

|

Client

|

Papier

|

Journalière

|

2.4.2 Modèle des documents

· HOTEL BILOLO FLAVOR (Montant en

chiffres)

RCC: M/14-A-12770

Id. Nat. 1-93-K 705765 A

N° Impot: A 0705765 A

Avenue Akilimani n°7502

MATADI/KONGO-CENTRAL

REÇU N° .............

Reçu de:

........................................................................

La somme de (en lettres)

Motif :...........................................................................

....................................................................................

Matadi, le ........................

Signature

Carnet de reçu

· Bulletin d'inscription

HOTEL BILOLO FLAVOR Matadi, le ...../....

/20....

RCC: M/14-A-12770 CHAMBRE N° ..............

Id. Nat. 1-93-K 705765 A SEXE :.............

N° Impot: A 0705765 A

Avenue Akilimani n°7502

MATADI/KONGO-CENTRAL

BULLETIN D'INSCRIPTION N°

............

Nom :....................................... Post-nom et

prénom :................................. Lieu et date de

Naissance :..............

État-civil :.....................................

Domicile :..................................................

Nationalité :.......................................

Profession :.........................................

Téléphone :........................................ Nature

des pièces :......................

Lieu et date d'Émission :...........................

Numéro des pièces

d'identité :...................................

Accompagne :............... enfant moins de 14 ans, Date

d'arrivée :.............................. Heure

d'arrivée :.............

Lieu où il se rend :..............................

Date de départ :...................... But du

voyage :............................

2.4.3 Description des documents

· Bulletin d'inscription

|

Désignation

|

Code

|

Nature

|

Taille

|

|

Nom client

Post-nom client

Sexe client

Lieu de naissance

Date de naissance

État-civile

Adresse client

Nationalité client

Profession

Téléphone client

Nature des pièces

Lieu et date Émission

Numéro de pièce

Accompagné

Lieu d'où vient

Date d'arrivée

Heure d'arrivée

Date de départ

But du voyage

|

Nomcli

Pstncli

Sexcli

Lieunais

Datenais

etatciv

Adrecli

Nationcli

profes

Telcli

Naturepie

Lieudat

Numpièce

Accomp

Lieudvien

Datearri

Heurarriv

Datedep

butvoy

|

AN

AN

AN

AN

D

AN

AN

AN

AN

N

AN

AN

AN

AN

AN

D

H

D

AN

|

15

15

1

20

8

20

30

10

20

12

16

20

20

10

20

8

8

8

16

|

· Occupation de chambre

|

N°

|

Code

|

Libelle

|

Nature

|

Taille

|

|

1

|

Ch

|

Chambre

|

AN

|

12

|

|

2

|

Prése

|

Présents

|

AN

|

14

|

|

3

|

Dep

|

Departs

|

AN

|

10

|

|

4

|

Arr

|

Arrive

|

AN

|

10

|

|

5

|

S/reel

|

s/réelle midi

|

AN

|

12

|

|

6

|

Fir

|

Firme

|

AN

|

6

|

2.5 Critique sur le domaine d'étude

La critique de l'existant est primordiale pour un chercheur

car elle est un diagnostic objectif et précis. Elle s'effectué

sur l'observation préalable du système existant et permet de

déterminer les avantages et les inconvénients qui créent

le dysfonctionnement de l'application.

2.5.1 Les atouts sur le domaine

d'étude

L'hôtel BILOLO FLAVOR fait partie parmi l'hôtel

moderne de la ville de Matadi, il disposée la salle de fête de

qualité, des chambres standard, et des chambres ordinaire

L'hôtel pour diminuer la charge de personnel a pu

supprimer quelques postes pour ne parler que de la réception. Ainsi, que

cette suppression des services fait que tout soit centralisée à

la réception, sauf rien. Donc, nous rencontrons ce qu'on appelle cumul

des postes, entre autre : enregistrer les clients, établir les

factures, détenir les clés, percevoir de l'argent, établir

les rapports journalier des clients etc.

2.5.2 Les faiblesses sur les domaines

d'étude

Sur les moyens de traitement utilisés a l'hôtel

BILOLO FLAVOR sont inefficaces, c'est-à dire le traitement est manuel et

cause une lenteur et occasionne toujours des erreurs ; il y a une mauvaise

protection des données et difficulté d'avoir accès aux

données désirées.

Sur le circuit des informations après l'observation

faites sur le circuit information, nous signalons qu'il y a trop de

tâches à exécuter au poste de la réception lors de

l'arrivée du client. Cette centralisation des tâches crée

une lenteur et la perte de temps à la gestion.

2.6 Les solutions de substitutions

2.6.1 Solution manuelle

réorganisée

Pour une bonne gestion efficace, il faut qu'il y ait d'abord

la motivation consiste à mettre à la disposition des agents les

matériels adéquats pour la bonne exécution de travail.

2.6.1.1 Avantage

· Le coût moins élevé pour le

fonctionnement de l'hôtel

· L'obtention des résultats en un temps

raisonnable

· Possibilité de travailler lors de la coupure du

courant car l'absence de l'électricité n'handicape en rien le

fonctionnement de système.

2.6.1.2 Inconvénients

· Trop de perte de documents.

· Lourdeur dans le fonctionnement de l'hôtel

· Multiplicité de tâches difficiles à

résoudre à court terme.

2.7 Les solutions informatiques

Pour faire face aux problèmes liés à une

bonne gestion de clients, nous souscrivons à l'automatisation

modernisée de l'application (traitement des informations). Ceci consiste

à doter le centre d'un service informatique moderne permettant

d'organiser les données des documents et le traitement des informations

en vue d'écarter toute erreur et lourdeur due à la

procédure manuelle de traitements. Cette solution informatique

remédie aussi au manque d'efficacité.

2.7.1 Avantage

· Manipulation facile et souplesse des données

à temps voulu.

· Adaptation aux technologies nouvelle.

· Partage des tâches et reste en contact par

réseaux.

· Sauvegarde les données à temps

précis et à une période donnée.

2.7.2 Inconvénients

· Très coûteuse (par l'acquisition de

matériel)

· Stationnement des travaux lors de la coupure du

courant

2.8 Choix de la meilleure solution

Pour aboutir à un meilleur proposées et qui

pourront améliorer la qualité des services offerts à la

clientèle ainsi qu'une gestion efficace sont :

· Mettre en place un système informatique en

créant une application de gestion des clients de hôtel avec comme

avantages, enregistrement de tous les clients dans la base données,

rapidités dans les réservations, sécurité sur les

données relatives aux clients, élaboration des statistiques par

exemple le nombre de client par jour, par semaine, par mois et pourquoi pas par

an ;

· La dotation de l'hôtel d'un équipement

informatique moderne et de bonne qualité

Section 2 : ETUDE DETAILLE

2.2.1 Introduction

L'étude détaille nous permet de connaitre les

réalités du système d'informations en rapport avec notre

sujet d'étude.

2.2.2 Règle de gestion

R1 : Un agent enregistrer un ou plusieurs clients

Un client est enregistré par un et un seul agent

R2 : Un client occupe un ou plusieurs chambres

Un chambre est occupe par un ou plusieurs clients

2.2.3 Élaboration du modèle conceptuel des

données

2.2.3.1 Recensement et description des objets

a) Recensement des objets

Après avoir fait une étude approfondie, nous avons

recensées les objets ci-après :

· Agent

· Client

· Chambre

b) Description des objets

Elle représente de façon claire et nette les

éléments constituants les entités énumérer

ci-dessus :

· Agent

|

Désignation

|

Code

|

Nature

|

Taille

|

Identifiant

|

Rôle

|

|

Matricule agent

Nom agent

Post-nom agent

Sexe agent

Fonction agent

Adresse agent

Téléphone agent

|

Matrag

Nomag

Pstnag

Sexag

Fonctag

Adreag

Teleag

|

N

AN

AN

AN

AN

AN

AN

|

10

15

15

1

25

30

12

|

*

|

Cette entité qui gérer tout le mouvement

|

· Client

|

Désignation

|

Code

|

Nature

|

Taille

|

Identifiant

|

Rôle

|

|

Numéro client

Nom client

Post-nom client

Sexe client

Lieu de naissance

Date de naissance

État-civile

Adresse client

Nationalité client

Profession

Téléphone client

Nature des pièces

Lieu et date Émission

Numéro de pièce

Accompagné

Lieu d'où vient

Date d'arrivée

Heure d'arrivée

Date de depart

But du voyage

|

Numcli

Nomcli

Pstncli

Sexcli

Lieunais

Datenais

etatciv

Adrecli

Nationcli

profes

Telcli

Naturepie

Lieudat

Numpièce

Accomp

Lieudvien

Datearri

Heurarriv

Datedep

butvoy

|

AN

AN

AN

AN

AN

D

AN

AN

AN

AN

N

AN

AN

AN

AN

AN

D

H

D

AN

|

10

15

15

1

20

8

20

30

10

20

12

16

20

20

10

20

8

8

8

16

|

*

|

Client qui viennent faire réserve ou occupe la chambre

|

· Chambre

|

Désignation

|

Code

|

Nature

|

Taille

|

Identifiant

|

Rôle

|

|

Numéro chambre

Type chambre

|

Numch

Tych

|

AN

AN

|

12

10

|

*

|

Permet pour dormir

|

2.2.3.2 Recensement et description des

relations

a) Recensement des relations

Les différentes relations nous avons recensées

sont :

· Enregistrer

· Occuper

2.2.3.4 Dictionnaire de données

|

Désignation

|

Code

|

Nature

|

Taille

|

Identifiant

|

|

Matricule agent

Nom agent

Post-nom agent

Sexe agent

Fonction agent

Adresse agent

Téléphone agent

Numéro client

Nom client

Post-nom client

Sexe client

Lieu de naissance

Date de naissance

État-civile

Adresse client

Nationalité client

Profession

Téléphone client

Nature des pièces

Lieu et date Émission

Numéro de pièce

Accompagné

Lieu d'où vient

Date d'arrivée

Heure d'arrivée

Date de départ

But du voyage

Code catégorie

Libelle catégorie

Numéro chambre

Désignation chambre

prix

Code Nationalité

Libelle nationalité

Date arrive

Heur arrive

Date de départ

Heur de départ

|

Matrag

Nomag

Pstnag

Sexag

Fonctag

Adreag

Teleag

Numcli

Nomcli

Pstncli

Sexcli

Lieunais

Datenais

etatciv

Adrecli

Nationcli

profes

Telcli

Naturepie

Lieudat

Numpièce

Accomp

Lieudvien

Datearri

Heurarriv

Datedep

Butvoy

Codcat

Libcat

numch

désgnch

prix

codNation

libnation

datarr

heurarr

datdep

heurdep

|

N

AN

AN

AN

AN

AN

AN

AN

AN

AN

AN

AN

D

AN

AN

AN

AN

N

AN

AN

AN

AN

AN

D

H

D

AN

AN

AN

AN

AN

AN

AN

AN

D

H

D

H

|

10

15

15

1

25

30

12

10

15

15

1

30

10

12

10

15

15

1

20

8

20

30

10

20

12

16

20

20

10

20

8

8

8

16

25

15

12

10

|

*

*

*

*

*

|

2.2.3 5 Les cardinalities

La cardinalités d'une relation est composes d'un couple

comportant une borne maximale et une borne minimale, intervalle dans laquelle

la cardinalité peut sa valeur :

· La borne minimale : décrit le nombre minimal

de fois qu'une entité peut participer à une relation

· La borne maximale : décrit le nombre maximale

de fois qu'une entité peut participer à une relation ;

· La cardinalité (1,n) signifie que chaque

entité appartenant à une classe d'entité participe au

moins une fois et au plus plusieurs fois a la relation

· La cardinalité (0,n) signifie que chaque

entité appartenant à une classe d'entité ne participe pas

forcement à la relation

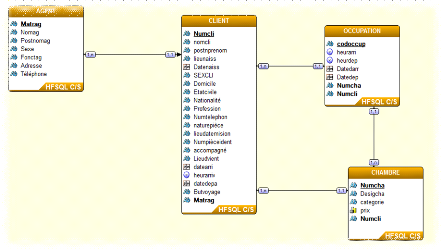

2.2.3.6 Présentation du MCD

AGENT

Matrag

Nomag

Pstnag

Sexag

Fonctag

Adreag

Teleag

CLIENT

Numcli

Nomcli

Pstncli

Sexcli

Lieunais

Datenais

etatciv

Adrecli

Nationcli

profes

Telcli

Naturepie

Lieudat

Numpièce

Accomp

Lieudvien

Datearri

Heurarriv

Datedep

Butvoy

CHAMBRE

numch

désgnch

Codcat

Occuper

Enregistre

1, n

1, n

1, n

1, 1

01 Consulte le plan d'hôtel

OK KO

02 Enregistrement dans bulletin d'inscription

OK KO

03 Établissement de facture

OK KO

04 Établissement rapport journalière

OK KO

05 Vérification rapport journalière

OK KO

06 Signature de rapport journalière

Toujours

07 Classement Rapport Journalière

Toujours

Archivée

RJ validé

ET

Réception RJ

ET

RJ vérifié

RJ non signe

ET

RJ établir

Réception RJ

ET

FA établir

Fin journée

FA non établir

ET

Bulletin établir

Réception

Bulletin nonétablir

ET

Plan validé

Plan non validé

Accueil

2.2.4 Élaboration du modèle conceptuel des

traitements

2.2.5 Passage du MCD au MOD

Le passage du MCD au MOD se fait en appliquant les deux

règles suivantes :

· Supprimer tous les objets et toutes les relations avec

leurs propriétés qui ne peuvent pas être

mémorisés dans le modèle organisationnel de

données ;

· En cas de nécessité, créer des objets

ou les relations qu'on a supprimes

Pour notre cas que notre MCD est égal au MOD.

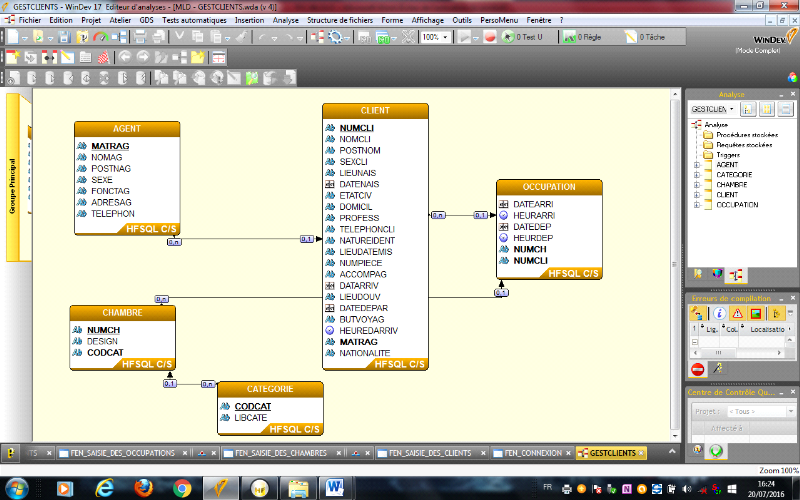

2.2.6 Présentation du MOD

AGENT

Matrag

Nomag

Pstnag

Sexag

Fonctag

Adreag

Teleag

CLIENT

Numcli

Nomcli

Pstncli

Sexcli

Lieunais

Datenais

etatciv

Adrecli

Nationcli

profes

Telcli

Naturepie

Lieudat

Numpièce

Accomp

Lieudvien

Datearri

Heurarriv

Datedep

Butvoy

CHAMBRE

numch

désgnch

Codcat

Occuper

Enregistre

1, n

1, n

1, n

1, 1

Section 3 : ETUDE TECHNIQUE

2.3.1 Introduction

L'étude technique nous permet de concrétiser ou

de mettre en place physiquement la structure de notre application.

2.3.2 Besoins des utilisateurs

Les besoins des utilisateurs sont les états en sorties

qui permettent l'impression des enregistrements selon une représentation

définie préalablement.

Les états que nous disposons pour notre application

sont les suivant :

· Liste des clients enregistres

· Liste des occupations des chambres effectuées

· Situation d'une occupation

2.3.3 Choix du SGBD à utiliser

Un SGBD représente un ensemble de logiciel qui permet

de décrire, manipulé, traiter les ensembles des données

formant la base. Il doit également assurer la sécurité et

la confidentialité des données dans un environnement où de

nombreux utilisateurs ayant des besoins varié peuvent interagir

simultanément sur ces données.

Toutefois il existe actuellement plusieurs types de SGBD. Nous

portons le choix sur Hyper File SQL Client/serveur qui est système de

gestion de base de données fourni avec WinDev utilisant les fichiers au

format WinDev à l'extension de fichier « .ana »

2.3.4 Passage du MOD au MLD

Le passage du MOD au MLD brut doit respecter les règles

suivantes :

· Les objets deviennent des entités dans le sens

mathématique du terme ; donc les lignes aux colonnes sous forme de

table ;

· Les propriétés des objets deviennent des

attributs des tables ;

· Les identifiants des entités deviennent des

clés primaires ;

Les relations dans le sens conceptuel ou sémantique

subissent plusieurs traitements selon le cas notamment :

· La relation du type père et fils

disparaît, mais la sémantique sera maintenue.

· Comme la table fils dépend de la table

père, elle va recevoir la clé de son père et cette

dernière (clé) sera migrée dans la table fils comme

clé étrangère.

· Pour la relation du type autre que père et

fils ; cette relation devient la table et ses attributs seront la

concaténation des clés de deux autres tables. Si la relation

portait une propriété, celle-ci demeurera dans la table comme

attribut

2.3.5 Présentation du modèle logique de

données

2.3.6 Normalisation du MLD

L'opération de la normalisation consiste à

supprimer les redondances qui peuvent encore se trouver dans le MLD brut. Cela

veut dire qu'au niveau de l'étape conceptuelle, nous n'avons pas tenu

compte des règles de vérification des objets pour que leurs

propriétés ne soient pas répétitivité.

Cette opération de la normalisation nous octroie trois

formes normales à respecter afin de pouvoir valider notre MLD

Première forme normal

Une table est, en première forme, normale, si tous ses

attributs sont élémentaires, c'est-à-dire non

décomposables, non répétitifs, et qu'elle porte une

clé primaire ou concaténée.

Deuxième forme normale

Une table est, en deuxième forme, normale, si

étant déjà en première forme normale, et ses

attributs dépendent pleinement de la clé primaire de cette

table.

Troisième forme normale

Une table est, en troisième forme, normale, si

étant déjà en deuxième forme normale, les attributs

qu'elle porte ont une dépendance fonctionnelle directe avec la

clé sans passer transitivement à un autre attribut non

clé. Il faut s'assurer aussi qu'il n y a pas de tables qui soient

cachées parmi les autres.

2.3.7 Présentation du MLD valide

2.3.8 Schémas logiques associés au MLD

validé

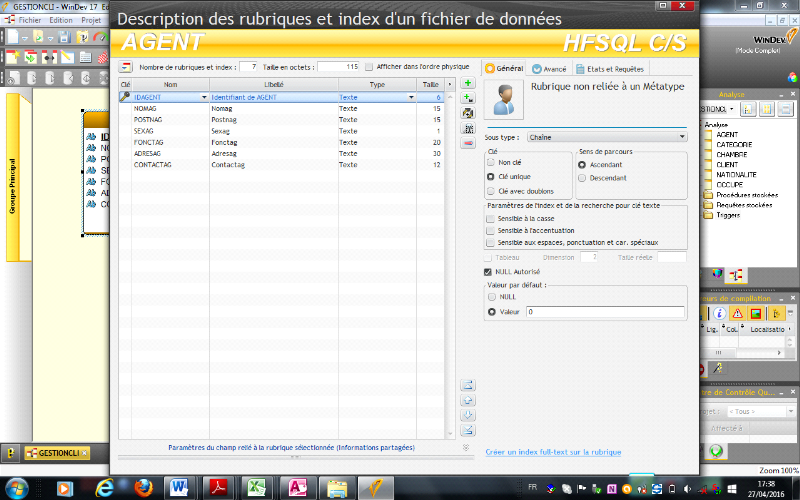

Agent : {#Matrag : texte [6],

nomag : texte [15], postnag : texte [15], Sexag :

texte [1], Fonctag : texte [20], adreag : texte [30],

contactag : texte [12]}

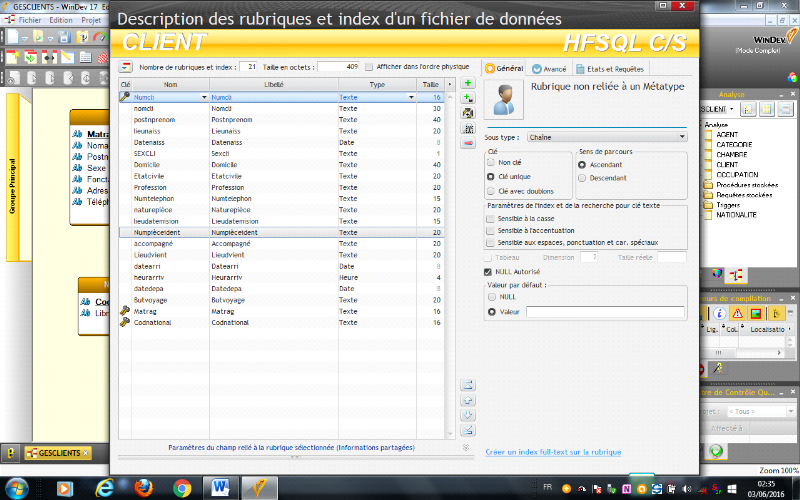

Client :{#numcli : texte [6],

nomcli : texte [15], pstn&Prencli : texte [30], sexcli :

texte [1], lieunais : texte [20], Datenais : date [8], Etatciv :

texte [20], adrescli : texte [30],#codnation : texte

[20],Profes : texte [20], nutelecli : texte [12], natupiec :

texte [15], lieu&datem : texte [15], numpiec : texte [18],

accomp : texte [10], lieudvien : texte [20], datearri : date

[8], datedep : date [8], butvoy : texte [10],#matrag : texte

[6], codcham : texte [6]}

Chambre :{#numcha : texte [20],

desigcha : texte [30], prix :monaie [10], #codcateg : texte

[20]}

Occuopation :{datarr :date [8],

heurarr : h[4], heurdep :h [4], datdep : date[8],

motifdepla :texte [20], #matrag : texte [6], #numcli : texte[6],

#numcha :texte[20]}

Categorie :{#codcateg :texte[6],libcateg :

texte[30]}

01 Consulte le plan d'hôtel

OK KO

02 Enregistrement dans bulletin d'inscription

OK KO

03 Établissement de facture

OK KO

04 Établissement rapport journalière

OK KO

05 Vérification rapport journalière

OK KO

06 Signature de rapport journalière

Toujours

07 Classement Rapport Journalière

Toujours

Archivée

RJ validé

ET

Réception RJ

ET

RJ vérifié

RJ non signe

ET

RJ établir

Réception RJ

ET

FA établir

Fin journée

FA non établir

ET

Bulletin établir

Réception

Bulletin nonétablir

ET

Plan validé

Plan non validé

Accueil

2.3.9 Élaboration du modèle organisationnel

de traitement

|

Déroulement

|

Procédure fonctionnelle

|

NATURE

|

POSTE

|

|

8H à16h00

8H00à16h

15h00 à 22h

8hoo à 15h

15h00 à 19h

8h30 à 15h

|

|

TM

TA

TA

TA

TR

TM

TR

|

Réception

Réception

Caisse

Réception

D d'explo

DAF

AG

|

Chapitre III : REALISATION ET MISE EN OEUVRE

3.1 Introduction

Cette étape permet de mettre d'obtenir le logiciel

correspondant à notre sujet d'étude.

3.2 Modélisation logique des

traitements

Le modèle logique de traitement va porter sur le

domaine de l'informaticien et de sa responsabilité. Il servira à

construire une solution technique répondant aux spécifications du

modèle organisationnel des traitements.

3.2.1 Passage du MOT au MLT

Le passage du MOT au MLT concerne la réflexion et ou

l'imagination du développeur de l'application, selon sa maîtrise

et ou sa pensée dans laquelle il appliquera sur la conception de ses

interfaces graphiques.

Cependant, nous allons éliminer à partir du MOT

les tâches qui ne seront pas informatisées et les tâches

restantes. Celles-ci détermineront l'unité logique de traitement

où les événements fonctionnels disparaissent et

cèdent la place aux actions des utilisateurs notamment : clique,

saisie, etc. les tâches deviennent des unités logiques de

traitement ; les procédures fonctionnelles deviennent

procédure logique ; l'ensemble des procédures logiques

constitue le MLT et les postes de travail deviennent des sites.

3.2.2 Présentation du modèle logique de

traitement

Début de la procédure logique de

Gestclient

ULT00

AFFICHAGE LOGO

+ Affichage Interface Logo

Pendant 5 secondes

ULT01

CONNEXION

+ Affichage Interface Connexion

Ø Saisir, cliquer

OK

QUITTER

ULT 05

ULT 04 04

ULT 03 0303

Fin de la procédure logique

GestClient

ULT02

APPEL MENU PRINCIPAL

+ Affichage Menu Principal

- cliquer

FICHIER

QUITTER

CONSULTATION

EDITION

1°) ULTO 2 : MENU PRINCIPAL

MENU PRINCIPAL

ULT02

Edition

Consultation

Tables

Programme

|

Agent

|

|

Client

|

|

Occupation

|

|

Chambre

|

|

catégorie

|

|

|

|

|

|

|

|

|

Fonction

|

|

Service

|

|

Fonction

|

|

|

Recevoir

|

|

Reçu

|

|

Service

|

GAGENT

G CLIENT

Saisie

Modification et suppression

Liste de des clients du jour

Quitter

ULT 03

ULT 04

ULT 05

ULT 06

ULT 08

3.3 Modèle physique des traitements

3.3.1 Passage du MLT au MPT

Le modèle physique de traitement n'est rien d'autre qu'une

représentation graphique de la structure de notre programme de

gestion.

LOGO

QUITTER

AGENT

CLIENT

CHAMBRE

CATEGORIE

OCCUPATION

CONNEXION

FICHIER

CONSULTATION

MENU PRINCIPAL

EDITION

AGENT

CLIENT

CHAMBRE

CATEGORIE

OCCUPATION

Enregistrer

Rechercher

Modifier

Effacer

Supprimer

Quitter

Enregistrer

Rechercher

Quitter

LISTE DES CLIENTS

3.3.2 Présentation du MPT

3.3.2 Passage du MLD au MPD

Le passage du modèle logique de données au

modèle physique de données sera effectué grâce au

système de gestion de base de données(SGBD) que nous avons

choisi

3.3.3 Présentation du modèle physique de

données

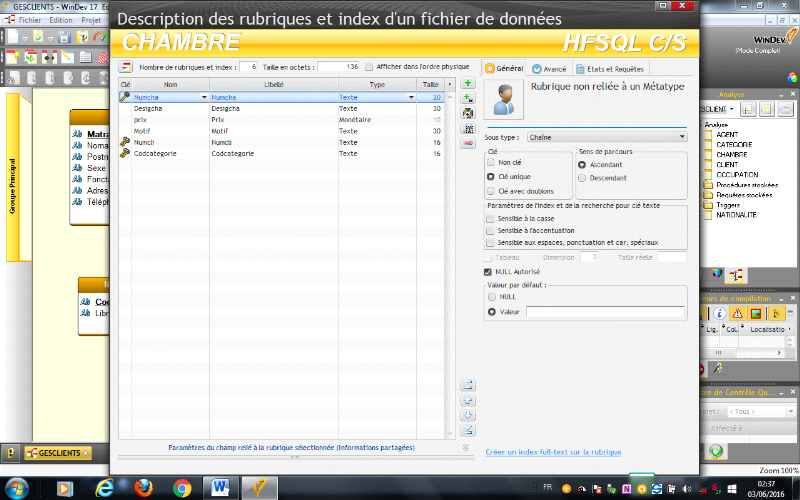

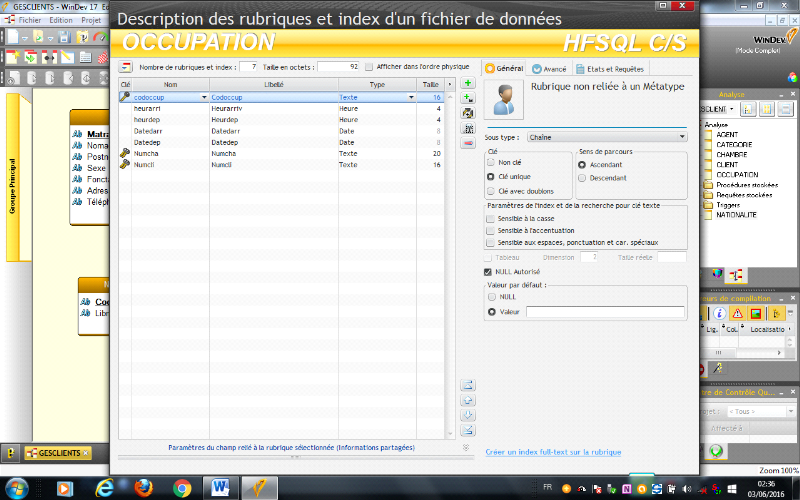

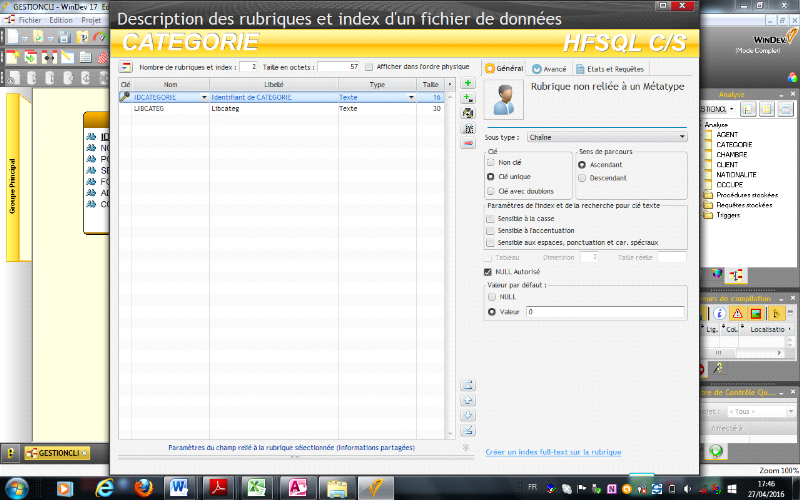

La présentation du MPD n'est rien d'autre qu'une

représentation des tables en mode création en WinDev.

· Table Agent

· Table Client

· Table Chambre

· Table Occupe

· Table Catégorie

3.3.4 Implantation de la base de

données

Au paravent, les données des applications étaient

organisées dans les fichiers, en d'autres termes, la gestion de

données et de traitement étaient dépendants à

l'aide de la méthode classique.

Celle-ci comme conséquences :

· La redondance

· La dépendance entre données et programme

· Le manque de normalisation au niveau de stockage

Vu tout les méfaits précisés, il fallait

organiser les données pour permettre leur mise en commun, les partages

entre plusieurs utilisateurs et applications. C'est cette nouvelle approche

dite « l'analyse ou base de données ».

1. Lancement de WinDev 17

Pas beaucoup d'effort pour lancé WinDev 17 si celui-ci est

installé dans votre ordinateur. Une fois que vous cliquez sur le menu

démarrer, faire tous les programmes, fichiers WinDev, ensuite WinDev 17

ou rien qu'à partir du bureau Windows, double cliquer sur le raccourci

WinDev 17.

2. Création de l'analyse(ou base de

données)

Dans l'environnement de WinDev, la base de données est

appelé l'analyse et son extension c'est « .ana »,

les étapes de l'assistant de création d'analyse sont les

suivant :

· Indiquez le nom et le répertoire de l'analyse. Par

défaut, le nom de l'analyse correspond au nom du projet et le

répertoire de l'analyse est un

répertoire «.ana » dans le répertoire du

projet.

· Ensuite choisissez le type de bases de données

manipulées par le projet. Nous allons travailler sur les fichiers de

donnéesHyper File SQL Client/serveur. Passe à l'écran

suivant ;

· Conserver les options par défaut et passe à

l'écran suivant ;

· Cliquez sur bouton vert pour valider le fichier de

données est automatiquement crée dans l'analyse.

3. Terminologie

Un projet WinDev permet de créer une application, avant de

commencer réellement à travailler avec WinDev, revenons sur les

termes utilisés dans cet environnement :

3.1. Dans l'analyse

· Fichier : l'analyse permet de

décrire la structure des fichiers de la base de données. Le terme

« fichier » correspond dans certaines bases de

données à « une table », dans WinDev, le

terme table est réservé pour designer un objet graphique

permettant de visualiser le contenu d'un fichier de données sous forme

de tableau.

· Enregistrement : un enregistrement

est quelquefois également appelé ligne. L'enregistrement d'un

fichier de données correspond à l'ensemble des rubriques

définies pour les fichiers.

· Rubrique : dans l'analyse, le terme

rubrique désigne une zone d'un fichier de données. L'ensemble des

rubriques d'un fichier de données permet définir la structure

d'un enregistrement.

· Les clés : permettent

d'accélérer les accès aux données ou faciliter les

parcours de fichiers de données. Il sera possible de faire des

recherches ou des parcours sur cette rubrique.

3.2. Dans les fenêtres d'états

· Les fenêtres : les

fenêtres permettent d'afficher ou de saisir à l'écran des

informations. Les fenêtres sont également appelées

« Écrans »ou boites de dialogue, l'utilisateur peut

agir directement sur les fenêtres par l'intermédiaire de champs,

de bouton,

· État : les états

permettent d'obtenir une vue personnalisée d'informations. Ces

informations peuvent provenir de la base de données, de fichiers texte,

de champs présents dans les fenêtres les états

peuvent-être visualisés à l'écran, imprimés

sur papier, générés en PDF ou en HTML,

· Champs : le mot champs est le terme

utilisé pour désigner les différents objets graphiques

affichés dans une fenêtre ou dans un état.

· Gabarit : le gabarit permet de

définir le look de l'application : apparence visuelle des

fenêtres, des boutons, dans un état.

· Style : le style regroupe les

caractéristiques graphiques d'un élément : image de

fond, bordure, police, les styles des différents éléments

constituant l'interface d'une application WinDev sont regroupés dans une

feuille de styles.

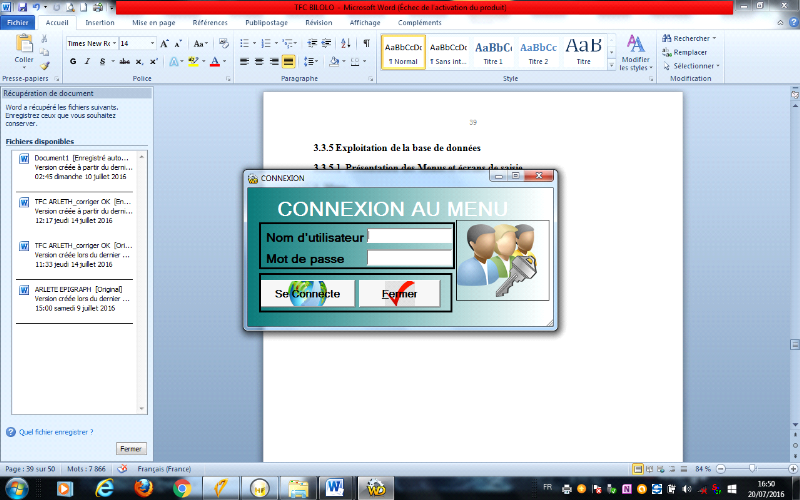

3.3.5 Exploitation de la base de

données

3.3.5.1 Présentation des Menus et écrans

de saisie

1. Logo

2. Connexion

3. Menu principal

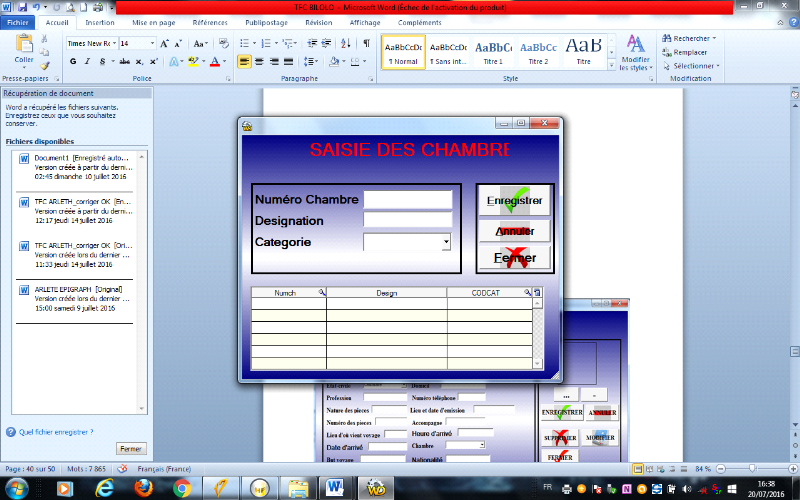

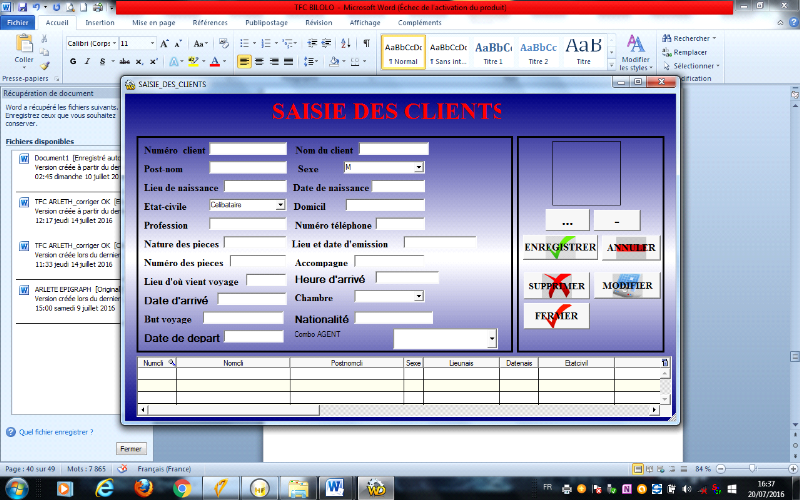

4. Interface de saisie

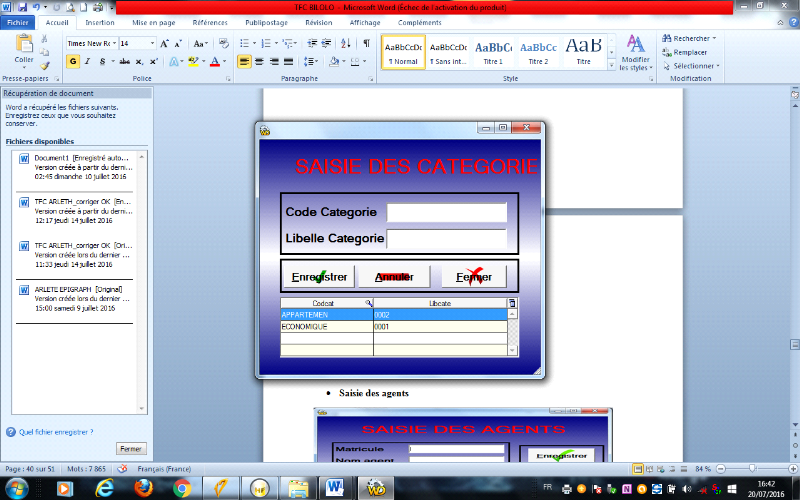

· Saisie catégorie

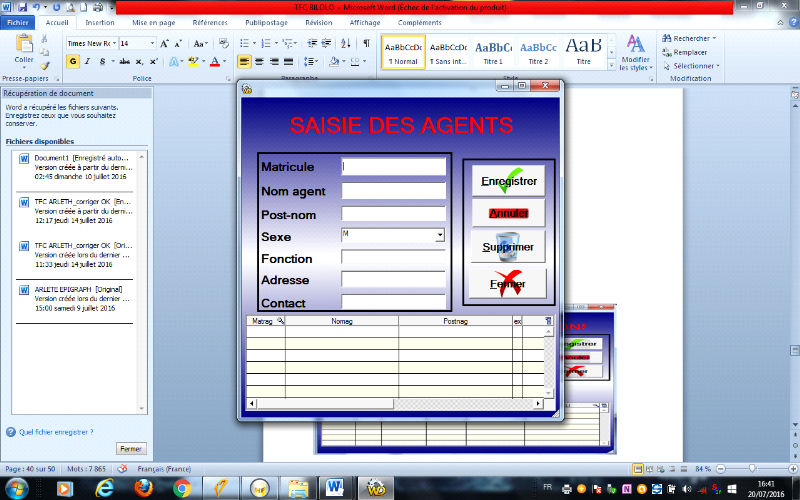

· Saisie des agents

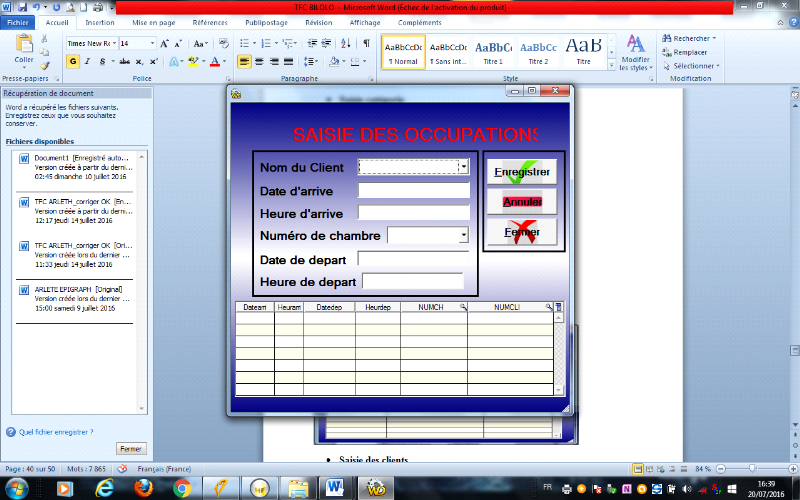

· Saisie des occupations

· Saisie des chambres

· Saisie des clients

3.3.6 Programmation de l'application

1. Définition

La programmation est un processus, permet tant contre

d'établir un programme exécutable sur la machine. Par contre un

programme est une suite ordonnée d'instruction enregistrée sur un

support, permettant d'exécuter une série d'opération.

3.3.6.2 Méthode de programmation

L'écriture d'un programme est liée à

plusieurs paramètres dont nous avons :

· La méthode de programmation

· Le langage de programmation

A chaque langage de programmation est liée une

méthode de programmation. Ainsi nous avons de différentes

méthodes de programmation à savoir :

· Classique

· Structure et modulaire

· P.O.O (Programmation orienté objet)

3.3.7.3 Choix de l'unité de traitement

Notre choix porte sur la programmation orientée objet,

avec comme langage de programmation W-langage (WinDev 17) au quel nous avons

une large maitrisé.

3.3.7.4 Code source de l'application

Bouton d'enregistrer

CLIENT.NUMCLI=SAI_Numcli

CLIENT.NOMCLI=SAI_NOM

CLIENT.POSTNOM=SAI_POSTNOM

CLIENT.SEXCLI=COMBO_SEXE

CLIENT.LIEUNAIS=SAI_Lieunais

CLIENT.DATENAIS=SAI_Datenai

CLIENT.ETATCIV=COMBO_ETatcivil

CLIENT.DOMICIL=SAI_Domicil

CLIENT.PROFESS=SAI_Profess

CLIENT.TELEPHONCLI=SAI_Numtel

CLIENT.NATUREIDENT=SAI_NATUREPIEC

CLIENT.LIEUDATEMIS=SAI_Lieudatemiss

CLIENT.NUMPIECE=SAI_Numpiec

CLIENT.ACCOMPAG=SAI_ACCOMPAG

CLIENT.LIEUDOUV=SAI_Lieuvieny

CLIENT.HEUREDARRIV=SAI_Heurdarr

CLIENT.DATARRIV=SAI_datdarri

CLIENT.NUMCH=COMBO_numchambr

CLIENT.BUTVOYAG=SAI_Butvoy

CLIENT.NATIONALITE=SAI_nationalite

CLIENT.DATEDEPAR=SAI_Datedep

CLIENT.MATRAG=COMBO_AGENT

CLIENT.photo=IMG_Photo

//1:Enregistrement avec Succés

//2:Echec d'enregiæstrement

//1 : &Enregistrer

//2 : &Ne pas enregistrer

SELON Dialogue("Voulez-vous enregistrer cet client?")

// &Enregistrer

CAS 1

HAjoute(CLIENT)

// &Ne pas enregistrer

CAS 2

Info("l'enregistrement à echoué!")

FIN

TableAffiche(TABLE_CLIENT,taDébut)

SAI_Numcli=""

SAI_ACCOMPAG=""

SAI_Butvoy=""

SAI_datdarri=""

SAI_Datedep=""

SAI_Datenai=""

SAI_Domicil=""

SAI_Heurdarr=""

COMBO_SEXE=""

COMBO_ETatcivil=""

COMBO_numchambr=""

COMBO_AGENT=""

SAI_Lieudatemiss=""

SAI_Lieunais=""

SAI_Lieuvieny=""

SAI_nationalite=""

SAI_NATUREPIEC=""

SAI_NOM=""

SAI_Numpiec=""

SAI_Numtel=""

SAI_POSTNOM=""

SAI_Profess=""

IMG_Photo=""

COMBO_AGENT=""

RepriseSaisie(SAI_Numcli)

Bouton Annuler

SAI_Numcli=""

SAI_ACCOMPAG=""

SAI_Butvoy=""

SAI_datdarri=""

SAI_Datedep=""

SAI_Datenai=""

SAI_Domicil=""

SAI_Heurdarr=""

COMBO_SEXE=""

COMBO_ETatcivil=""

COMBO_numchambr=""

COMBO_AGENT=""

SAI_Lieudatemiss=""

SAI_Lieunais=""

SAI_Lieuvieny=""

SAI_nationalite=""

SAI_NATUREPIEC=""

SAI_NOM=""

SAI_Numpiec=""

SAI_Numtel=""

SAI_POSTNOM=""

SAI_Profess=""

IMG_Photo=""

COMBO_AGENT=""

RepriseSaisie(SAI_Numcli)

Bouton supprimer

EcranVersFichier(FEN_SAISIE_DES_CLIENTS,CLIENT)

HSupprime(CLIENT,hNumEnrEnCours)

TableAffiche(TABLE_CLIENT,taDébut)

SAI_Numcli=""

SAI_ACCOMPAG=""

SAI_Butvoy=""

SAI_datdarri=""

SAI_Datedep=""

SAI_Datenai=""

SAI_Domicil=""

SAI_Heurdarr=""

COMBO_SEXE=""

COMBO_ETatcivil=""

COMBO_numchambr=""

COMBO_AGENT=""

SAI_Lieudatemiss=""

SAI_Lieunais=""

SAI_Lieuvieny=""

SAI_nationalite=""

SAI_NATUREPIEC=""

SAI_NOM=""

SAI_Numpiec=""

SAI_Numtel=""

SAI_POSTNOM=""

SAI_Profess=""

IMG_Photo=""

COMBO_AGENT=""

RepriseSaisie(SAI_Numcli)

Bouton modifier

CLIENT.NUMCLI=SAI_Numcli

CLIENT.NOMCLI=SAI_NOM

CLIENT.POSTNOM=SAI_POSTNOM

CLIENT.SEXCLI=COMBO_SEXE

CLIENT.LIEUNAIS=SAI_Lieunais

CLIENT.DATENAIS=SAI_Datenai

CLIENT.ETATCIV=COMBO_ETatcivil

CLIENT.DOMICIL=SAI_Domicil

CLIENT.PROFESS=SAI_Profess

CLIENT.TELEPHONCLI=SAI_Numtel

CLIENT.NATUREIDENT=SAI_NATUREPIEC

CLIENT.LIEUDATEMIS=SAI_Lieudatemiss

CLIENT.NUMPIECE=SAI_Numpiec

CLIENT.ACCOMPAG=SAI_ACCOMPAG

CLIENT.LIEUDOUV=SAI_Lieuvieny

CLIENT.HEUREDARRIV=SAI_Heurdarr

CLIENT.DATARRIV=SAI_datdarri

CLIENT.NUMCH=COMBO_numchambr

CLIENT.BUTVOYAG=SAI_Butvoy

CLIENT.NATIONALITE=SAI_nationalite

CLIENT.DATEDEPAR=SAI_Datedep

CLIENT.MATRAG=COMBO_AGENT

CLIENT.photo=IMG_Photo

//1:Enregistrement avec Succés

//2:Echec d'enregistrement

//1 : &Enregistrer

//2 : &Ne pas enregistrer

SELON Dialogue("Voulez-vous enregistrer cet client?")

// &Enregistrer

CAS 1

HModifie(CLIENT)

// &Ne pas enregistrer

CAS 2

Info("l'enregistrement à echoué!")

FIN

TableAffiche(TABLE_CLIENT,taDébut)

SAI_Numcli=""

SAI_ACCOMPAG=""

SAI_Butvoy=""

SAI_datdarri=""

SAI_Datedep=""

SAI_Datenai=""

SAI_Domicil=""

SAI_Heurdarr=""

COMBO_SEXE=""

COMBO_ETatcivil=""

COMBO_numchambr=""

COMBO_AGENT=""

SAI_Lieudatemiss=""

SAI_Lieunais=""

SAI_Lieuvieny=""

SAI_nationalite=""

SAI_NATUREPIEC=""

SAI_NOM=""

SAI_Numpiec=""

SAI_Numtel=""

SAI_POSTNOM=""

SAI_Profess=""

IMG_Photo=""

COMBO_AGENT=""

RepriseSaisie(SAI_Numcli)

Bouton de rechercher

HLitRecherche(CLIENT,NUMCLI,SAI_Numcli)

SI HTrouve(CLIENT)ALORS

SAI_NOM=CLIENT.NOMCLI

SAI_POSTNOM=CLIENT.POSTNOM

COMBO_SEXE=CLIENT.SEXCLI

SAI_Lieunais=CLIENT.LIEUNAIS

SAI_Datenai=CLIENT.DATENAIS

COMBO_ETatcivil=CLIENT.ETATCIV

SAI_Domicil=CLIENT.DOMICIL

SAI_Profess=CLIENT.PROFESS

SAI_Numtel=CLIENT.TELEPHONCLI

SAI_NATUREPIEC=CLIENT.NATUREIDENT

SAI_Lieudatemiss=CLIENT.LIEUDATEMIS

SAI_Numpiec=CLIENT.NUMPIECE

SAI_ACCOMPAG=CLIENT.ACCOMPAG

SAI_Lieuvieny=CLIENT.LIEUDOUV

SAI_Heurdarr=CLIENT.HEUREDARRIV

SAI_datdarri=CLIENT.DATARRIV

COMBO_numchambr=CLIENT.NUMCH

SAI_Butvoy=CLIENT.BUTVOYAG

SAI_nationalite=CLIENT.NATIONALITE

SAI_Datedep=CLIENT.DATEDEPAR

COMBO_AGENT=CLIENT.MATRAG

IMG_Photo=CLIENT.photo

FIN

Bouton fermer

Ferme(FEN_SAISIE_DES_CLIENTS)

Bouton de parcours

sImage est une chaîne// déclaration d'une

variable

sImage=fSélecteurImage("","","Selectionnez une

image...")//Ouvre le sélecteur d'images

SI sImage<>"" ALORS

IMG_Photo=sImage

FIN

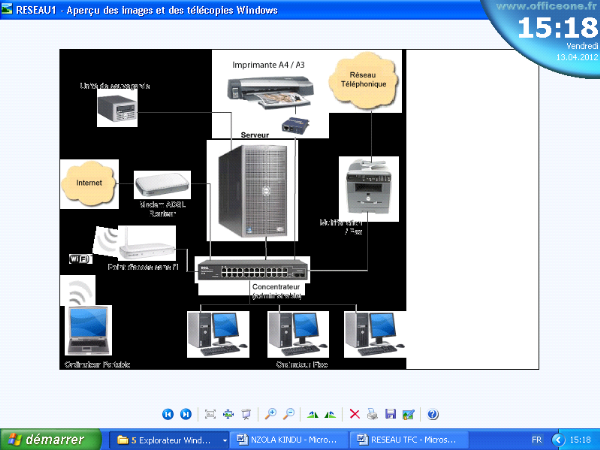

3.4 Mise en réseau de la base de

données

3.4.1 Choix des outils

3.4.1.1 Outils logiques

|

N°

|

Outils

|

Choix et motivation

|

|

1

|

Type de réseau

|

LAN

|

|

2

|

Topologie physique

|

Etoile

|

|

3

|

Topologie logique

|

Ethernet

|

|

4

|

Architecture

|

Client / Serveur

|

|

5

|

Système d'exploitation serveur

|

Windows 2008 Serveur

|

|

6

|

Système d'exploitation client

|

Windows 8

|

|

7

|

Protocole

|

FTP

|

|

8

|

Anti-virus

|

AVAST 2016

|

3.4.1.2 Outils Physique

|

N°

|

Matériels

|

performance

|

|

processeur

|

Cap Disque dur

|

Capacité Mémo Ram

|

|

1

|

Ordinateur serveur

|

DPS

|

1 To

|

8Giga

|

|

2

|

Ordinateur client

|

4Go

|

350Go

|

4Giga

|

|

3

|

Switch

|

12 Port

|

|

|

|

4

|

routeur

|

2Port

|

|

|

|

5

|

Support de transmission

|

Câble coaxial

|

TCP

|

|

|

6

|

connecteur

|

Rj 45

|

|

|

|

7

|

goulotte

|

NOIR

|

19''

|

|

|

8

|

Ondulaire serveur /client

|

5000w

|

2000W

|

|

|

9

|

imprimante

|

LASER Jet

|

|

|

3.4.1.3 Répartition des

matériels

|

N°

|

Utilisateur

|

Ordi. fixe

|

Ordi. portable

|

Imprimante

|

Onduleur

|

|

1

|

Administrateur

|

|

1

|

|

0

|

|

2

|

Réception

|

1

|

|

1

|

1

|

|

3

|

Directeur d'explo

|

1

|

|

|

1

|

|

4

|

Directeur adm&fin

|

1

|

|

|

1

|

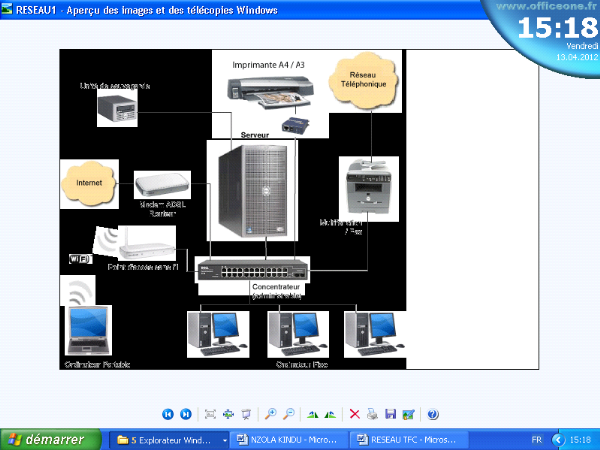

3.4.1.4 Schéma fonctionnel du

réseau

3.4.1.5 Paramétrage du réseau

|

N°

|

Noms des postes

|

Domaine

|

Adresse IP

|

Masque de sous réseau

|

Passerelle

|

|

1

|

Administrateur

|

|

192.168.25.1

|

255.255.255.0

|

-

|

|

2

|

Réception

|

|

192.168.25.2

|

255.255.255.0

|

192.168.25.1

|

|

3

|

Directeur d'exploitation

|

|

192.168.25.3

|

255.255.255.0

|

192.168.25.2

|

|

4

|

Directeur adf

|

|

192.168.25.4

|

255.255.255.0

|

|

3.4.1.6 Administration et sécurité de la

base de données

L'administrateur aux principales taches ci-après :

· Gérer les utilisateurs

· Gérer les privilèges et les

rôles

· Surveiller l'usage de la base de données

(Audit)

· Deux niveaux de sécurité

· Les comptes utilisateurs : login et mot de passe

· Rôles, privilèges et profils :

contrôle l'accès aux objets et aux commandes systèmes

· Sans oublier la sécurité du SE pour les

fichiers, et la sécurité"physique\ des serveurs

· N'installer que ce qui est nécessaire

· Sécuriser les compte par de faut après

installation

· Utiliser des mots de passe sécurises, renouveler

régulièrement

· Toujours accorder le minimum de privilèges aux

utilisateurs

· S'assurer de la sécurité du SE

· S'assurer de la sécurité du réseau

3.4.1.7 Évaluation du cout

|

N°

|

Matériels

|

Quantité

nécessaires

|

Quantité

Existant

|

Quantité

à acheter

|

PU

|

PT

|

|

1

|

Ordinateur serveur

|

|

1

|

1

|

4600€

|

4800€

|

|

2

|

Ordinateur client

|

4

|

|

5

|

250$

|

1250$

|

|

3

|

Câble

|

100m

|

|

80m

|

15OOF

|

10500F

|

|

4

|

Connecteur RJ45

|

Pièces

|

|

Pièces

|

500F

|

10000F

|

|

5

|

Les attaches

|

100Piéces

|

|

1Kg

|

1500F

|

1500F

|

|

6

|

Switch

|

1

|

|

1

|

130$

|

130$

|

|

7

|

Routeur

|

1

|

|

1

|

155$

|

155$

|

|

8

|

Support de transmission

|

|

|

|

|

|

|

9

|

Connecteur

|

20

|

|

15

|

600F

|

9000F

|

|

10

|

Goulotte

|

Pièces

|

|

Pièces

|

600F

|

18000F

|

|

11

|

Onduleur serveur

|

1

|

|

1

|

205$

|

205$

|

|

12

|

Onduleur client

|

|

4

|

1

|

25$

|

100$

|

|

13

|

Imprimante

|

1

|

|

1

|

80$

|

80$

|

|

14

|

Disjoncteur

|

1

|

|

1

|

18000F

|

18000F

|

|

15

|

Extincteur

|

5

|

|

1

|

25$

|

25$

|

|

Main d'oeuvre :

|

|

Total :

|

CONCLUSION

Notre travail de fin d'études a porté sur

laconception d'un système informatisé pour la gestion des clients

dans un hôtel, cas de l'hôtel BILOLO FLAVOR nous a servi de cadre

de recherche.

Trois chapitres ont constitués son ossature et a

traité essentiellement ce qui suit :

Le premier a consisté aux considérations

générales et théoriques grâce auxquelles nous avons

pu exploiter les concepts des bases se rapportant au sujet d'étude.

Le second chapitre s'est attelé sur l'analyse de

l'existant et la modélisation informatique qui, avec la méthode

Merise, nous avons pu spécifier chaque étape de notre analyse.

La réalisation et la mise en place de la base de

données ont constituéle dernier chapitre et notre point de chute

faisant l'objet de la mise en place d'un logiciel correspondant à notre

dossier de spécification détaillée.

Après plusieurs analyses le long de l'étude,

nous sommes parvenus à mettre en place une base de données. Et

nous estimons qu'elle serait à mesure de répondre aux

préoccupations des clients a l'hôtel BILOLO FLAVOR qui, avant se

présentaient comme des moyens obstacles.

BIBLOGRAPHIE

1. Ouvrages

· Dominique NANCI et Bernard ESPINASSE, Merise

deuxième génération ; ingénierie des

systèmes d'information 4 emeEd.

· Jean-Louis Batiste, merise-guide-pratique,

www.worldmediafiles.com,

26/01/2015 à 12 :47

· GEORGES GARDARIN, Base de données, EDITIONS

EYROLLES 61, bd, Saint-Germain 75240 Paris cedex 05,

www.editions-eyrolles.com

· DIONISI Dominique, L'Essentiel sur Merise,

2è Ed. Paris, 1998

2. Webographie

http://wikipedia.org/wiki/Index.php?

http://wikipedia.og/wiki/Merise_Informatique

3. Notes de cours

· Lord-Maîtreya MBUMBA MINEKI, Notes de cours de MAI

I, 2014-2015, Notes de cours de MAI II, Notes de cours technique de banque de

données 2015-2016, ISITA/Matadi

· Daniel NZUNGU, Notes de cours d'Algorithme1, 2013-2014,

Algorithme2, 2014-2015

· MAKAYA JC, Notes de cours de réseaux informatique,

2015-2016, ISITA/Matadi

· NDUKUTA BAZOLA Glody, Notes de cours de WinDev 17,

2015-2016, ISITA/Matadi

TABLE DES MATIERES

I

II

III

1

1

1

2

2

2

2

2

2

3

3

4

4

4

4

4

5

5

5

6

6

7

7

7

7

7

7

8

9

I.

Epigraphe.........................................................................................

II.

Dédicace..........................................................................................

III.

Remerciements.................................................................................

0.

INTRODUCTION..........................................................................

1.

PROBLEMATIQUE.......................................................................

2.

HYPOTHESE(S)...........................................................................

3. OBJET ET INTERET DE

L'ETUDE...................................................

4. DELIMITATION DU

TRAVAIL........................................................

a. Dans le

temps.......................................................................

b.

Dansl'espace........................................................................

5. METHODES ET TECHNIQUES

ENVISAGEES.....................................

6. DIFFICULTE(S)

RENCONTREE(S)...................................................

7. Etat de la

Question.........................................................................

8. SUBDIVISION DU

TRAVAIL..........................................................

Chapitre premier : CONSIDERATIONS GENERALES ET

THEORIQUES..........

Introduction...............................................................................

1.1 Définition opérationnelle des concepts

clés utilisés.................................

1.1.1 Les concepts de

base...............................................................

1.1.2 Les systèmes- Entreprises et

Organisations....................................

1.1.3 L'informatique et la

gestion.....................................................

1.1.4 Les méthodes d'études en

informatique.......................................

1.Méthodes

MERISE................................................................

1.1.5 Les programmes

informatiques..................................................

1.1.6 Les réseaux

informatiques........................................................

Chapitre deuxième : ANALYSE DE L'EXISTANT ET

MODELISATION INFORMATIQUE........

Section 1: ETUDE

PREALABLE.............................................................

Introduction............................................................................

1.1.1 Description générale sur

l'entreprise.................................................

1.1.2

Historique...............................................................................

1.1.3 Situation

géographique...............................................................

1.1.4 Organisation structurelle et

fonctionnelle...........................................

1.2 Description sur le domaine

d'étude.....................................................

1.2.1 9

9

9

10

10

10

11

11

11

12

13

13

13

13

13

13

13

13

14

14

14

15

15

15

15