Page | 1

AVANT-PROPOS

Nous remercions infiniment notre seigneur Jésus Christ,

Dieu tout puissant pour nous avoir accordé le privilège d'arriver

au terme de cet ouvrage en fin de franchir le cap.

Nos remerciements s'adressent à Monsieur MABOTI NSIALA,

le Directeur Général de l'Ecole Supérieur des

métiers d'informatique et de commerce, ESMICOM en sigle.

Nous nous adressons plus particulièrement au professeur

ordinaire M'VIBUDULU KALUYIT Jacques qui, en dépit de ses multiples

occupations, a bien voulu prendre la direction de ce travail.

Nous remercions et témoignons notre gratitude

au CT OKIT'OLEKO ON'OKOKO qui, malgré ses multiples occupation

a accepté la codirection de ce travail.

Nos pensées vont tous droit aux collègues de

l'auditoire à qui nous avons passé des bons moments et des

mauvais quarts d'heure à l'ESMICOM, plus précisément,

MOTUTA MOLEKA Tropique, EMINA BOB Jean Bosco, KALONJI Charles et son

épouse NELISWAMA Albertine, KUNDA Tonton, ZAWADI Sarah...

Nous nous faisons l'obligation de remercier, le corps

professoral de l'ESMICOM entre autre l'appariteur BASOSILA, l'appariteur

PUKUTA, Mr BOALE, Mr George YANNY, Mr TUZOLANA, Mr MAVINGA, Dieudonné

BETUKUMESU, pour ne citez que cela.

Nous disons merci à tous ceux qui de près et de

loin, nous ont soutenus d'une manière ou d'une autre, pendant cette

longue et pénible grossesse, particulièrement mes frères

et soeurs, mes cousins et cousines, mes oncles et tantes, amis et

connaissances.

Que tout ceux dont nous n'avons pas cité ne nous tienne

pas rigueur mais se rassure de notre gratitude.

TOLE SANGANA Robert

Page | 2

I. INTRODUCTION

Depuis l'antiquité jusqu'à nos jours,

l'homme intelligent n'a cessé de se dépasser pour

développer en lui un esprit d'innovation pouvant lui permettre

d'améliorer sa vie quotidienne grâce à l'évolution

des nouvelles technologiques de l'information et de communication NTIC en

sigle.

I.' PRESENTATION DU SUJET

A cet effet, l'informatique étant au centre de

nos préoccupations actuelles pour faire face au défi de la

mondialisation, nous avons pensé apporter notre modeste contribution

à travers le sujet intitulé : « MISE EN PLACE ET

ADMINISTRATION SOUS NOS D'UN SYSTEME D'INFORMATION INFORMATISE DEPLOYE EN

RESEAU POUR LE SUIVI DES PATIENTS DANS LES HOPITAUX MILITAIRES DE LA REPUBLIQUE

DEMOCRATIQUE DU CONGO» CAS DE L'HÔPITAL MILITAIRE REGIONAL DE

KINSHASA

I.2 PROBLEMATIQUE

Elle désigne l'ensemble des problèmes

posés dans un domaine spécifique de recherche par observation

pour en vérifier la vérité'.

En ce qui concerne notre travail les problèmes

rencontrés au sein de l'Hôpital Militaire Régional de

Kinshasa sont les suivants :

- Le traitement manuel du système

d'information

- La mauvaise conservation des données et la

lenteur importante de partage des ressources

- Le suivi des patients n'est pas géré

automatiquement à cause de l'absence totale de la base de données

et le réseau pour son déploiement

- La mémorisation, le traitement et la

distribution des flux d'informations ne s'effectuent pas en temps record par

manque des outils des nouvelles technologies de l'information et de

communication NTIC en sigle.

Ainsi, autour de cette thématique choisie,

nous allons réfléchir aux différentes interrogations qui

font l'objet de nos préoccupations à savoir :

- Qu'apportent de nouveau respectivement la gestion

informatisée de suivi des patients et le réseau dans cet

hôpital ?

- Cette information de suivi des patients va-t-il

influencer les décideurs pour la prise des décisions rationnelles

?

- Que faut-il faire pour permettre aux agents

appartenant aux différents services de partager les informations sans

moindre déplacement d'un poste de travail à un autre quelque soit

leur emplacement distant ?

1 TUZOLANA, cours des méthodes de

recherche scientifique, L2 informatique/ ESMICOM 2011-2012, Op.cit. 1.

inédit

Page | 3

Voilà en quelque sorte les questions aux

quelles nous devons chercher à répondre à travers nos

investigations en vue de trouver des pistes des solutions aux problèmes

posés au niveau de la problématique.

I.3 HYPOTHESE

Pour remédier aux problèmes

posés ci-haut, nous proposons provisoirement une série des

réponses plausibles à confirmer ou infirmer au niveau de la

conclusion à savoir :

- La mise en place d'un système d'information

informatisé déployé en réseau serait la meilleur

solution préconisée pour faciliter le suivi des patients en temps

réel ;

- L'architecture client/serveur permettra la

centralisation du nouveau système d'information et le partage des

informations pour les personnels concernés par cette

application.

I.4 CHOIX ET INTERET DU SUJET

Dans un travail scientifique, les théories ne

trouvent d'intérêt et d'appréciation que lorsqu'on arrive

à les localiser dans un champ d'action bien déterminé sans

oublier le choix pour l'apprentissage.

I.4.1 Choix du sujet

Partant du constant fait, lesquels les formations

hospitalières occupent une place capitale dans la santé des

êtres humains, nous avons fait notre choix pour les raisons

ci-après :

- Mettre en pratique les connaissances

théoriques acquises en informatique au second cycle option ARGBD/ESMICOM

;

- Contribuer efficacement à

l'intégration des nouvelles technologies de l'information et de

communication au sein de l'Hôpital Militaire Régional de Kinshasa

pour le suivi des patients ;

- Maitriser l'organisation interne d'un centre

hospitalier ciblé pour notre application.

I.4.2 Intérêt du sujet

Vu, les difficultés qu'elle traverse pour le

manque du suivi automatique des patients, nous mettons à la disposition

de cette entité un ouvrage pouvant leur permettre de mettre en place un

système d'information informatisé déployé en

réseau pour le suivi des patients.

Page | 4

La mise en place de ce nouveau système

permettra à l'entité ciblée d'acquérir un outil de

travail efficace, rationnel et moderne de traitement automatique des

informations de suivi des patients tout en garantissant une amélioration

de gestion par partage en réseau.

I.5 METHODES ET TECHNIQUES UTILISEES

I.5.1. Méthodes

D'abord, la méthode est l'ensemble des

opérations intellectuelles par les quelles, une discipline cherche

à atteindre les vérités qu'elle poursuit, en vu de les

dénombrer et de les vérifier2.

Cependant, pour la réalisation de ce projet,

nous avons fait recours aux méthodes suivantes :

a. Méthode Historique

Elle nous a permis de nous référer au

passé de l'hôpital Militaire Régional de Kinshasa, pour

bien appréhender sa situation actuelle et dégager les

perspectives pour son avenir.

b. Méthode structuro-fonctionnelle

Elle nous a permis de connaître et comprendre

l'organisation interne de cette entité ciblée ainsi que son

fonctionnement partant de son organigramme ;

c. Méthode analytique

Elle consiste à décomposer les

éléments d'un système afin de mieux les définir,

tel a été notre cas.

d. Méthode comparative

Elle nous a servi pour établir une comparaison

entre l'analyse effectuée sur le suivi de la gestion des patients

manuelle et celle informatisée en vue de prendre la décision

selon les avantages et inconvénients de chacune.

e. Méthode de Pert

Elle nous a permis de représenter le

problème d'ordonnancement au moyen de graphe.

f. Méthode UML

Elle nous a facilité la conception d'un nouveau

système d'informatisation

2 TUZOLANA, cours des méthodes de

recherche scientifique, L2 informatique/ ESMICOM 2011-2012, Op.cit. 1

inédit

Page | 5

I.5.2. Techniques

En général, la technique est l'outil de

base, dont se sert le chercheur en vue de bien récolter les

données relatives à l'objet de sa

recherche3.

Dans le cadre de notre travail, nous avons utilisé

les techniques suivantes :

a. Technique d'interview

Elle nous a permis d'entrée en contact,

d'échanger et de discuter avec certaines autorités de

l'hôpital ainsi que quelques patients, pour acquérir les

informations nécessaires sur l'étant de déroulements des

activités au sein de cet établissement ciblé.

b. Technique d'observation

Elle consiste à récolter les

informations à partir de nos cinq sens (l'oui, l'odorant, le nez, le

toucher et le goût).

Elle est scindée en deux :

- L'observation directe : Elle est participante, par

elle nous avons pus récolter beaucoup des données sur

terrain.

- Observation indirecte : Elle nous a permis

d'observer tout fait à travers les documents (ouvrages, revues, cours,

mémoires, etc.)

c. Technique Auxiliaire

Celle-ci nous a permis de compléter nos

informations au moyen des questions par écrit.

d. Technique de sélection

Elle consiste à sélectionner les

éléments sur les quelles on doit travailler.

I.6 DELIMITATION DU SUJET

Elle s'est effectuée de la manière suivante

:

- Dans le temps, notre travail couvre la

période des récoltes de données allant de 2011 à

2012.

- Dans l'espace, notre champ d'investigation concerne

l'Hôpital de Militaire Régional de Kinshasa pour la mise en place

d'un système d'information informatisé de suivi des patients

déployé en réseau.

3 TUZOLANA, cours des méthodes de

recherche scientifique, L2 informatique/ ESMICOM 2011-2012, Op.cit. 1

inédit

Page | 6

1.7 SUBDIVISION DU TRAVAIL

Hormis l'introduction et la conclusion, notre modeste

travail comprend six parties dont chacune est détaillée en

quelques chapitres à savoir :

n PREMIERE PARTIE APPROCHE THEORIQUE

Elle nous permet de préparer notre analyse

à travers deux chapitres :

- Concepts clés du sujet

- Généralité sur le réseau

informatique.

n DEUXIEME PARTIE : ETUDE PREALABLE Elle comprend

:

- Analyse de l'existant ; dans cette approche analytique

nous avons fait un examen portant sur le mécanisme du système

existant ;

- Critique de l'existant et proposition des nouvelles

solutions.

n TROISIEME PARTIE : CADRAGE DU PROJET

Elle comprend un seul chapitre à savoir

:

- Planning prévisionnel du projet.

n QUATRIEME PARTIE : CONCEPTION

Il s'agit bien de procéder à la

formalisation conceptuelle qui traitera de la modélisation du projet

informatique pour une bonne préparation à sa réalisation.

Elle a trois chapitres à savoir :

- Analyse conceptuelle ;

- Modélisation logique ;

- Phase physique ou opérationnelle.

n CINQUIEME PARTIE : DEPLOIEMENT DU NOUVEAU SYSTEME EN

RESEAU

Elle contient un seul chapitre qui stipule sur la

façon dont les différentes ressources matérielles seront

déployées en réseau et la manière dont le

système en réseau pour le suivi des patients va

fonctionner.

n SIXIEME PARTIE : IMPLEMENTATION

Elle stipule sur l'implémentation ou

réalisation ou encore développement du système,

c.à.d., il consiste à mettre en place le système

d'information informatisé, à faire le choix d'un langage de

programmation pour réaliser notre projet, mais aussi présenter un

guide d'utilisateur afin de bien exploiter le programme qui sera mis sur pied.

Il comprend trois chapitres à savoir :

- La phase préparatoire ;

- Implémentation proprement dite ;

- Administration système et

réseau.

Page | 7

PREMIERE PARTIE : APPROCHE THEORIQUE

Page | 8

Chapitre I. CONCEPTS CLES DU SUJET

I.1 MISE EN PLACE

Elle n'est rien d'autre que la mise en oeuvre,

élaboration, concrétisation, accomplissement, production,

fabrication, conception, invention.

I.2 Administrateur système

Gestionnaire, personne chargée de gérer

un système informatique, qui en est le responsable, que ce soit au

niveau de sa sécurité, de son fonctionnement, de son exploitation

ou de son évolution. Un administrateur peut avoir à gérer

un réseau, une base de données, un système ou un serveur

(tout ceci étant souvent réuni sous le nom d'Administrateur

Système, mais on peut dire « Administrateur Réseau » ou

« Administrateur de Base de Données ». Voir aussi admin,

sysop. Est parfois surnommé par dérision Dieu par les

utilisateurs d'Unix. Pour ce dernier il n'est que root.4

Ses fonctionnalités sont les suivantes

:

- Installer, configurer des serveurs, des postes

clients, des périphériques, etc.

- Faire marché le réseau ;

- Gérer les utilisateurs ;

- Gérer les ressources, c.à.d. partage de

données, programmes, services,

périphériques via le réseau

;

- Gérer et Administrer la base de données

;

- Mettre en oeuvre une politique pour sauvegarder les

données des utilisateurs et

les programmes ;

- Assurer la sécurité en protégeant

le piratage interne et externe ;

- Surveiller les utilisateurs ;

- Former les utilisateurs ;

- Protéger le système au moyen d'un

antivirus et mettre à jour les services.

I.3 Système d'information

C'est l'ensemble des ordinateurs, des logiciels et

tous les éléments du réseau d'un organisme tel qu'une

entreprise. Tout ce qui lui permet de manipuler automatiquement de

l'information.5

C'est l'ensemble de processus informatiques qui

centralisent les informations relatives aux domaines de gestion d'une

entreprise, comme les ressources humaines, la comptabilité et la

production6

4 Roland TRIQUE, Jargon Informatique version 1.3.3,

2005 5IDEM

6 Dicos Encarta 2009

Page | 9

I.4 Informatiser

C'est mettre en place un plan d'informatisation7.

Le mot informatisation découle du mot informatique,

qui est défini comme étant une science du traitement

rationnel de l'information, notamment par machine automatique,

considérée comme support des connaissances et des communications,

dans les domaines technique, économique et

social8.

Et par là nous en déduisons que

l'informatisation est la mise en place d'un système de traitement

automatique de l'information, dans un service n'utilisant pas l'informatique au

préalable.

I.5 Le suivi des patients

C'est une surveillance attentive et prolongée,

régulier, cohérent dans le déroulement. Gestion

administrative à long terme9 . Un contrôle

régulier et permanant des patients.

I.6 Hôpital

Administrativement par là, c'est un

établissement public apte à recevoir en consultation et à

soigner les personnes nécessitant des soins ou une intervention

chirurgicale. Exemple : hôpital militaire, hôpital

mixte.10

I.7 réseau informatique

Ensemble des moyens matériels et logiciels mis en

oeuvre pour assurer les communications entre ordinateurs, stations de travail

et terminaux informatiques.11

I.8 Circuit de l'information

Intervient pour rendre la démonstration plus parlante

suivant toutes les opérations liées à la prise en charge

pour les soins de santé.

Les opérations sont présentées dans

l'ordre chronologique de la manière ou elles doivent être

effectuées. Cet ordre chronologique a une raison d'être, il

simplifie ces opérations et en rend la vérification plus

aisée.

7 Roland TRIQUE, Jargon Informatique version 1.3.3,

2005

8 Professeur MWENZE, cours informatique

général. Session spéciale 2006 à l'FCK, page 3.

Inédit

9 Dicos Encarta 2009

10 IDEM

11 Roland TRIQUE, Jargon Informatique

version 1.3.3, 2005

Page | 10

I.9 Contexte de l'activité dans un hôpital

En principe c'est l'ensemble des actions et des

opérations effectuées dans un hôpital).

Plusieurs activités sont exercées au sein de

l'hôpital, entre autre :

- Les activités liées aux soins de

santé, qui ont double caractères, notamment ; le caractère

préventif et le caractère curatif.

- Les activités liées à la finance, sous

double faces notamment ; la gestion des revenues de l'hôpital et la

gestion des fonds alloués par les partenaires.

En ce qui concerne notre étude, nous resterons

très attachés dans le contexte des activités liées

aux soins. Pour la simple raison que l'Hôpital Militaire Régional

de Kinshasa, choisis comme une étude de cas, de part son statut, ne

réalisant formellement aucun revenu, toutes les activités y

exercées sont en charge de l'Etat de la République

Démocratique du Congo à travers le Ministère de la

Défense Nationale et Ancien Combattant (MDNAC en sigle).

Page | 11

Chapitre II. GENERALITES SUR LE RESEAU INFORMATIQUE

La communication entre ordinateurs ne peut pas être

distinguée de celle des hommes. Dans les temps passés

l'ordinateur n'était qu'un simple calculatrice aux mains de

scientifiques, mais au fil et en mesure que les jours évolues celui-ci a

créé à son tour une véritable révolution

technologique qui devient un support de base très importante de la

communication entre les humains, d'où réseau informatique.

II.1 FONDAMENTAUX DES RESEAUX LOCAUX II.1.1

Définition:

Un réseau informatique est un ensemble

d'équipements informatiques (ordinateurs, imprimantes, scanners etc.)

reliées entre eux par des médias (câbles, Fibre optique,

ondes radio-électriques, infrarouges et faisceaux hertziens) pour

échanger des informations et partager des ressources matériels et

logiciels.

II.1.2 But

Les réseaux locaux permettent aux ordinateurs de

communiquer entre eux sur un site, un Bâtiment, une Agence, un Bureau.

Pour communiquer rapidement on utilise une technologie permettant de

communiquer à courte distance tout au plus 100 mètres.

Ils sont interconnectés entre eux par des liaisons

spécialisées permettant de transporter l'information sur des

longues distances. Et leurs interconnexions se font à l'aide des

ordinateurs spécialisés appelés Routeurs.

II.1.3 Ses Avantages

- Partage de données et des ressources ;

- Centralisation de l'administration.

II.1.4 Inconvénients

- Le Coût d'implantation est important;

- La vulnérabilité aux instruisions des pirates

et les virus, d'où la nécessité de la

sécurité par des mécanismes de sécurité

avancés.

Page | 12

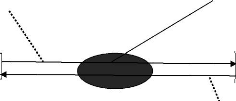

II.2. SCHEMAS DE PRINCIPE GENERAL

Serveur

Routeu

Réseau local 1

PC3

P

Routeur

PC5

PC4

PC5

PC1 P PC3 PC4

PC1

Liaison spécialisée

Réseau local 2

Routeur

PC1 P PC3

PC4

Serveur

Réseau local 3

Serveur

Figure 1 : Interconnexion des réseaux

locaux

Page | 13

II.3. ARCHITECTURES UTILISEES

Nous distinguons deux types d'architectures

respectivement logique et physique à savoir :

a. Architectures Logiques Il s'agit de :

- Le modèle OSI (Open System

Interconnexion)

- Le modèle TCP/IP (Transport Contrôle

Protocol / Internet Protocol)

b. Architectures Physique Il s'agit de :

- Architecture Poste à poste ;

- Architecture Client/serveur.

12

II.3.1 Modèle OSI

Pour faire circuler l'information sur un

réseau on peut utiliser principalement deux stratégies

ci-après :

- L'information est envoyée de façon

complète ;

- L'information est fragmentée en petits morceaux

(paquets), chaque paquet est envoyé séparément sur le

réseau, les paquets sont ensuite réassemblés sur la

machine destinataire.

Dans la seconde stratégie on parle

réseau à commutations de paquets. La première

stratégie ne pas utilisée car les risques d'erreurs et les

problèmes sous-jacents sont trop complexes à

résoudre.

Le modèle OSI est un modèle à 7

couches qui décrit le fonctionnement d'un réseau à

commutations de paquets. Chacune des couches de ce modèle

représente une catégorie de problème que l'on rencontre

dans un réseau. Découper les problèmes en couches

présente des avantages lorsque l'on met en place un réseau, il

suffit de trouver une solution pour chacune des couches. L'utilisation des

couches permet également de changer de solution technique pour une

couche sans pour autant être obligé de tout repenser.

Chaque couche garantit à la couche qui lui est

supérieur que le travail qui lui a été confié a

été réalisé sans erreur.

12 Bruno Péan, Support de

cours de réseaux EISTI (P. 7)

Page | 14

II.3.1.1. Principe du modèle OSI

Les communications entre 2 machines utilisent des

protocoles différents structurés en couche.

Chaque couche fournit des services pour la couche

au-dessus.

Chaque couche est responsable d'un aspect particulier

de communication. Quand des données sont transférées sur

un réseau, elles doivent passer par chaque couche de modèle OSI.

Lorsque les données traversent chaque couche, l'information est

ajoutée aux données. Quand les données atteignent la

destination, elles doivent encore passer par les couches de modèle OSI,

et l'information additionnelle est enlevée à chaque

couche.13

II.3.1.2 Description des différentes

couches

- Niveau 1 Couche Physique

Elle s'occupe principalement des matériels

(support physique pour le réseau) c'est-à-dire, les

propriétés physiques du support de données.

- Niveau 2 Couche Liaison

Celui-ci assure la fiabilité de la transmission

des données par la couche 1, sur le support réseau. Elle nous

indique comment deux stations sur le même support physique vont

être identifiées.

L'adressage des ordinateurs est réalisé

dans cette couche par les adresses définies de manière fixe sur

les cartes réseau.

La couche liaison est matérialisée et

exécutée par un logiciel résidant en ROM sur la carte

réseau.

- Niveau 3 Couche Réseau

La couche réseau prend en charge l'optimisation

des chemins de transmission entre les ordinateurs distants. Les paquets de

données sont transmis grâce à l'établissement d'une

connexion logique entre les ordinateurs, qui peut comprendre plusieurs

noeuds.

- Niveau 4 Couche Transport

La couche transport prend en charge le pilotage du

transport des données entre l'expéditeur et le destinataire

(communication bout à bout). Cette fonction est réalisée

par les protocoles TCP (Transmission Control Protocol) et UDP(User Datagram

Protocol).

13 Richard KABAMBA ILUNGA, Question

spéciale des RX, Support de cours en L1 Informatique /ESMICOM 2010-2011,

P.13-14. inédit

Page | 15

- Niveau 5 Couche Session

Cette couche gère l'échange des

données sur la connexion établie par les couches 1 à 4. En

particulier, c'est cette couche qui détermine lequel des ordinateurs

connectés doit émettre les données et lequel doit les

recevoir.

- Niveau 6 Couche présentation

C'est dans cette couche qu'est réalisée

l'adaptation de la représentation des données en fonction de

l'architecture des ordinateurs. Par exemple, l'échange de données

entre un ordinateur central IBM. Qui utilise le codage de caractères

EBCDIC, et un PC qui utilise le codage ASCII impose que les données

soient d'abord converties au format réseau avant la transmission vers le

destinataire. Celui-ci doit alors convertir les données reçues

dans le format réseau pour les présenter dans Le format qu'il

peut utiliser en fonction de l'application. En grosso modo, elle s'occupe de la

manière dont les données sont échangées entre les

applications.

- Niveau 7 Couche application

La couche application est l'interface entre

l'application et le réseau. Cette interface est désignée

par le terme Transport Loyer Interface (TLI) C'est ainsi que le modèle

permet d'assurer l'indépendance de l'application vis-à-vis des

accès réseau, exécutés par les couches

inférieures. Certains programmes tels que FTP, RCP ou Rlogin, et des

services système comme NFS (Network File System) ou NIS (Network-

Information Service) exploitent cette interface.

II.3.2 Modèle TCP/IP

Le modèle TCP/IP ne suit pas la recommandation

du modèle OSI. Par contre pour la transmission des informations, les

données émises d'un système A à un autre est

encapsulé par le système A. Et quand le système B veut

comprendre les données émises par le système A, il

décapsule les couches successives. Cependant cette famille de protocole

sui également un schéma en couche.

1. Couche Application

Cette couche rassemble l'ensemble des applications qui

utilisent le réseau TCP/IP pour échanger des données. Les

applications les plus courantes sont :

· TELNET : Network Terminal Protocol

· FTP : File Transfer Protocol

· SMTP : Simple Mail Transfer Protocol

· DNS : Domain Name Service

· RIP : Routing Information Protocol

· NFS : Network file system

14 OKIT'OLEKO ON'OKOKO, note de cours

Télématique et réseau I, L1 Informatique/ESMICOM

2010-2011, page25.inédit

Page | 16

Il faut savoir que la majorité des applications

fonctionnent au-dessus de TCP ou UDP, il existe toutefois des services, comme

Extension Gateway Protocol (EGP), qui utilisent directement la couche

IP

2. Couche Transport

La couche transport fait le relais entre la couche IP

et les applications utilisant les ressources du réseau ou encore elle

assure le transfert d'un site à un autre.

On discerne deux protocoles

différents14 :

- Transmission Control Protocol (TCP) fonctionne en mode

connecté ; et effectue-la détection et le contrôle des

erreurs

- User Datagram Protocol(UDP) fonctionne en mode non

connecté ; Pas de contrôle d'erreur.

3. Couche Internet

Définie les datagrammes et leur routage. La

couche IP se situe directement au dessus de la couche physique chargée

de placer les données sur le médium. IP est un protocole qui

n'est pas connecté, donc il n'y a pas d'établissement de

connexion et de vérification de la validité des datagrammes. Ses

principales fonctions sont :

· définir des datagrammes (unité de

base de la transmission TCP/IP)

· aiguiller les datagrammes jusqu'à leur

adresse de destination

· transférer les données entre la

couche physique et la couche transport

· fragmenter et réassembler les

datagrammes

4. Couche Physique

Cette couche a pour fonction, l'encapsulation des

datagrammes provenant de la couche IP et la traduction des adresses en adresses

physiques utilisées sur le réseau (ensemble de

routines d'accès au média). Il y a donc autant de versions de la

couche physique qu'il y a de type de moyen de transport des données.

Ainsi, par exemple, la couche physique est différente suivant que l'on

est sur un réseau X25 ou FDDI ou bien même TOKEN RING.

II.3.3. Architecture poste à poste

Chaque poste ou station fait d'office de serveur, les

données ne sont pas centralisées.

Son avantage est le faible coût en

matériels (les ordinateurs et leurs cartes réseaux). Son

inconvénient est que le réseau ne supporte pas beaucoup des

machines. A plus de 10 la gestion du réseau devient compliquer, car

autant des

15 Jacques

SORNET, Analyse et partage des bases de données, 2e

édition DUNOD, Page 129-130

Page | 17

utilisateurs, autant des mots de passes sur chaque station de

service pour leur permettre de travailler sur n'importe quel machine.

II.3.4. Architecture client serveur

Est un modèle de coopération entre plusieurs

ordinateurs parmi les quels l'un ou plus fonctionnent sur des systèmes

particuliers ou encore avec des programmes spécifiques. Chacun

contrôlant ses ressources et disposant de sa propre capacité de

traitement. Par contre les autres ordinateurs utilisés comme station de

travail ou machines clientes fonctionnent sur des systèmes

d'exploitations ordinaire, tel que Windows, Dos, Ubuntu, etc.

Il se définit, en fonction du degré de

répartition des traitements entre les clients et le serveur. Pour le

type serveur de données, un serveur de bases de données

gère la base et traite les requêtes SQL que les clients lui

soumettent en fonction de leurs besoins. Quant un réseau fonctionne

selon l'architecture client serveur, les échanges entre machines se font

par une série de question-réponse (il y a

généralement plusieurs clients pour un ou plusieurs serveurs)

15.

Il est à noté que les Serveurs sont des postes

plus puissants et très dynamiques dédiés à des

tâches bien précises. Ces sont eux qui centralisent toutes les

données relatives au bon fonctionnement du système.

Son avantage est qu'il facilite la gestion du système

comportant plusieurs machines.

Schèma de principe

Ordinateur serveur

Partage réseau

Demande d'information (Requête)

Ordinateur serveur

BD

Ordinateur client

Réseau Réponse

Figure 3 : Architecture client serveur

Son inconvénient est le coût élevé en

matériel.

16 OKIT'OLEKO ON'OKOKO, note de cours

Télématique et réseau I, L1 Informatique/ESMICOM

2010-2011, page30.inédit

Page | 18

II.4. CLASSIFICATION DES RESEAUX

II.4.1 Selon l'Etendue

1. Le LAN (Local Area Network)

C'est le type le plus exploité dans les

Entreprises. Il relie des dispositifs se rapprochant les un aux autres, tel que

dans un même bâtiment, bureau ou autre installation comme le campus

etc. Il intervient sur une étendue allant de 10 mètres à 1

Kilomètre conformément aux exigences des installations en

question.

2. Le MAN (Metropolitan Area Network)

C'est une collection des réseaux locaux

interconnecté se trouvant dans une même entité

géographique bien définie. Tel qu'une ville, Village etc. Il

intervient sur une distance d'environs dix kilomètres.

3. Le WAN (Wide Area Network)

C'est l'ensemble des réseaux locaux et

réseaux métropolitains reliés entre eux. Le WAN est un

réseau à plus grande étendue, peuvent être

situé sur tout un pays, un continent ou alors au tour du

monde.

II.4.2 Selon les Topologies

D'abord, la topologie c'est la manière dont les

machines sont connectées. Nous en distinguons deux sortes à

savoir :

- Topologie Physique qui consiste à la

configuration du câble ou du media ;

- Topologie Logique, est celle qui définit de

quelle façon les hôtes accèdent aux médias pour

envoyer des données.

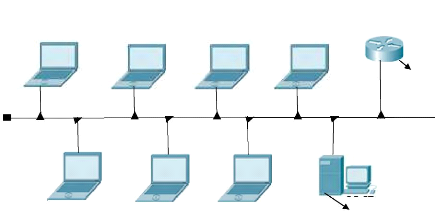

II.4.2.1 Topologies Physiques II.4.2.1.1 En

Bus

Cette topologie est une organisation le plus simple du

réseau. En effet, les ordinateurs sont reliés à une

même ligne de transmission par l'intermédiaire du câble

généralement coaxial. Le mot Bus indique la ligne physique qui

relie les machines du réseau. Dans ce type de Topologie, un câble

relie plusieurs ordinateurs et les informations circulent jusqu'à la

destination sur l'ensemble des machines.

La méthode d'accès utilisée est

le Carrier Sens Multiple Acces/ Collusion Détection. CSMA/CD en cigle.

La vitesse fixée par la norme est de 10Mbits/seconde, et est

représente la technologie 10Base216

Page | 19

a. Avantage :

- Facile à mettre en oeuvre et le fonctionnement est

facile.

b. Inconvénients :

- Très vulnérable, si une fois, une des connexions

est défectueuse, c'est l'ensemble du réseau qui est

paralysé en aval du point de rupture ; - L'absence des terminators aux

extrémités provoquent la Collision.

a. Schéma de principe

Route

PC1 P PC3 PC4

PC5 PC6 PC7

Serveur

Figure 4 : Représentation d'un réseau

en Bus

Page | 20

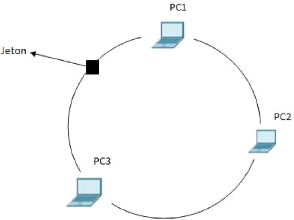

II.4.2.1.1. En Anneau à Jeton ou

circulaire

Dans ce cas, une trame vide circule en permanence sur

le fil qui relie l'ensemble des machines. Cette trame s'appelle le Jeton. Dans

la machine, le jeton peut y insérer des données. Mais lorsque le

jeton est, perdu. Le temps de réaction à cette perte encadre la

dimension du réseau et le nombre des machines qui peuvent s'y connecter.

Les anneaux se comportent mieux et sont fortes.

a. Schéma de principe

Figure 5 : Représentation d'un réseau

avec la topologie en Anneau

b. Avantage

Chaque station possède sa propre ligne

ça permet d'éviter des conflits et l'Administration du

réseau est facilitée grâce au noeud central.

c. Inconvénient

Si un noeud, c'est-à-dire une station, ne

fonctionne plus, le réseau est en panne.

Page | 21

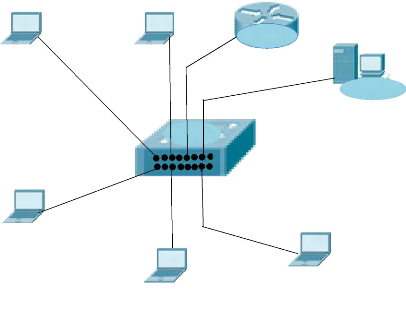

II.4.2.1.2. En Etoile

Les ordinateurs du réseau sont reliés

à un système matériel appelé Concentrateur. Qui a

comme rôle d'assurer la communication des différentes jonctions.

Ici le support est constitué de deux paires de fils torsadés

(Twisted pairs), prolongés par des connecteurs d'extrémité

appelés RJ45. Ces câbles vont dans des appareils appelés

concentrateurs, qui connectent les machines. Sur ce type de réseau, si

un câble est endommagé une seul machine est privée de

réseau et non pas l'ensemble du système comme sur les

réseaux en Bus.

a. Schéma de principe

Router

PC1

P

Serveur

Switch

PC3

PC4

PC5

Figure 6 : Topologie en Etoile

a. Avantages

Le temps d'accès est déterminé

(une machine sait à quel moment elle va pouvoir parler)

b. Ses inconvénients

Longueur de câble importante.

Page | 22

II.4.2.2 Topologie Logique II.4.2.2.1

Ethernet'7

Elle a été développée par

Xérox Corporation au Palo Alto Center, PARC, vers le milieu des

années70. Il fait suite au développement d'un projet de

réseau ALOA de l'Université de Hawaii. A cette époque, le

concept de réseau local n`existe pas, le micro-ordinateur non plus. Bref

un peu de paléontologie. ETHERNET est novateur car la vitesse

d'échange entre ordinateurs n'excédait guère 64 Kilo bits

par seconde. Le principe est donc de mettre un support physique en commun et de

faire du très haut débit sur des distances moyennes

(>100m).

Elle est caractérisée par les

éléments ci-après :

- Un débit de 10 Mbits/seconde ;

- Une méthode d'accès CSMA/CD ; - Etendue 2 Km ;

- Media en Bus (linéaire).

L'Ethernet est l'architecture la plus utilisée en

établissant des nouveaux réseaux. Les messages par Ethernet sont

appelés des trames. Ils se présentent sous deux formats

notamment, les Trames V2 et les trames 802.3. Le réseau Ethernet est

probabiliste, c'est-à-dire il est possible de déterminer les

tours de chaque station.

II.4.2.2.2 Token ring

C'est une topologie mis au point par IBM pour se

démarquer d'ETHERNET. Un jeton tourne, va de station en station. Le

jeton est une trame qui circule de station en station. Si vous l'avez et qu'il

est vide, vous pouvez y ajouter vos données. Quand on émet, le

récepteur prend l'information, indique dans l'en-tête qu'il a lu

les données, le récepteur vérifie cette lecture et rend le

jeton vide. Avantage aussi, sous forte charge, le réseau ne

s'écroule pas, tout le monde a le même temps de parole. Par contre

sous faible charge, il est plus lent. Les trames sont plus longues. On peut

insérer des stations ou des MAU (MAU= medium access unit) à

chaud. Les MAU sont alimentées par les stations. Donc le matériel

est très fiable. C'est un réseau de transmission en Anneau,

appelé aussi Terminus Asynchrone et d'Acquittement. Car il

mémorise les événements précédant. Le Token

ring s'appelle aussi MAC, parce que nous somme dans la sous-couche MAC. Sa

normalisation est liée à IEEE 802.3 et ISO 802.5. Le

réseau Token ring est déterministe, c'est-à-dire qu'il est

possible de déterminer le laps de temps au bout du quel une station

obtiendra le jeton.18

17 D. Lalot, Les Réseaux informatique, édition

Eyrolles, Page 16

18 IDEM

Page | 23

II.4.2.2.3 FDDI (Fiber Distributed Data

Interface)19

C'est une topologie à double anneau, et sa

normalisation est le 802.4, qui utilise la fibre optique, avec le débit

nominal de 100 Mbits/s et la distance maximale de 100Km. Elle émet les

Trames maximum de 45000 octets. La FDDI supporte Jusqu'1000 stations distantes

l'une de l'autre de moins de 2 Km. La méthode d'accès est

similaire à celle du réseau Token Ring. C'est-à-dire, pour

accéder au support une station doit posséder le jeton ; elle

émet les données et génère un nouveau Jeton. Chaque

station retire de l'anneau les données qu'elle va

déposer.

II.5. LES SUPPORTS DE TRANSMISSION

L'objectif de la couche physique est d'assurer le

transfert de bits d'information entre deux équipements informatique

terminaux, à travers un support de transmission.

De nombreux supports sont utilisés en transmission

de données à savoir:

· des supports avec guide physique :

- les câbles électriques ; - les fibres

optiques.

· des supports sans guide physique :

- les ondes radio-électriques ; - les ondes

lumineuses, etc.

II.5.1 Le câble

Dans le choix du câble, il faut tenir compte des

différents aspects suivants:

- La vitesse de transmission nécessaire ou

désirée ;

- La distance maximale à couvrir ;

- Les interférences éventuelles du monde

extérieur ;

- La sécurité des données circulant

dans le média ;

- La disposition des lieux ;

- La topologie du réseau.

II.5.1.1 Les câbles électriques à

paires torsadées

C'est une simple paire de fils métalliques

entourés d'un isolant. Le problème majeur avec cette

catégorie de support est l'affaiblissement. Pour compenser cet

affaiblissement, on utilise des répéteurs. La paire

torsadée peur être blindée afin d'être mieux

protégée contre les interférences.

19 Richard KABAMBA ILUNGA, note de cours, Questions

spéciales des réseaux, L1 Informatique/ESMICOM 2010-2011 page

13.inédit

Page | 24

II.5.1.2 Le câble coaxial

Il comprend deux catégories comme suit :

· Le coax fin (thin Ethernet) connu sous le nom de RG

58U dont les caractéristiques sont les suivantes :

- Une vitesse de transmission élevée ;

- Une bonne tolérance aux interférences du milieu

;

- Une excellente qualité de transmission des signaux

numériques appelée couramment transmission en bande de base.

· Le coax gros (thick Ethernet) avec

caractéristiques ci-après :

- Une excellente qualité de transmission des signaux

analogiques ;

- Une excellente qualité pour les transmissions plus

élevées, ce qui se traduit par des segments de câble de

plus grandes distances par rapport au câble coax fin.

II.5.1.3 La fibre optique

C'est un support essentiel et complémentaire du cuivre

pour les liaisons grandes distance (au delà de 100m).

Elle permet la transmission des signaux binaires sous la

forme d'impulsions lumineuses. Le principe de transmission répose sur la

réflexion totale de la lumière, c'est-à-dire sans

réfraction à l'intérieur de la fibre optique.

Ses trois composants sont les suivants :

- Le coeur dans lequel se propagent les ondes optiques ;

- La gaine optique confine les ondes optiques dans le coeur ;

- Le revêtement de protection assure la protection

mécanique de la fibre.

Page | 25

DEUXIEME PARTIE : ETUDE PREALABLE

Page | 26

Chapitre III. ANALYSE DE L'EXISTANT

Les objectifs généraux visés

pour l'implémentation d'un système d'information

informatisé dans les hôpitaux militaires en République

Démocratique du Congo, sont fixés et clairement exprimés,

d'où il est aussi pertinent d'analyser la situation actuelle et de faire

un diagnostic organisationnel, technique et une évaluation des besoins

en informatique. Ce chapitre présente d'une façon

synthétique, l'entité ciblée pour notre

projet.

III.1 PRESENTATION DE L'HOPITAL MILITAIRE REGIONAL DE

KINSHASA

III.1.1. Historique20

Une Institution telle que l'Hôpital Militaire

Régional de Kinshasa, n'est pas un résultat d'un fait

spontané mais celui de tout un processus.

Ainsi, en 1920, il y eut création d'une

infirmerie de la force publique. Dans son évolution en 1972,

l'infirmerie devint un centre de santé pilote, CSP en sigle.

En 1985, il y eut ouverture de la salle

d'opération et construction de deux bâtiments abritant

actuellement la maternité et l'hôpital sous la dénomination

: « Centre Médico-chirurgical Militaire MAMAN BOBILA DAWA, CMCM-MBL

en sigle.

En 1997, avec l'entrée de l'AFDL (Alliance des

Forces Démocratique pour la libération), il eut inauguration d'un

troisième bâtiment pour les consultations et quelques services

Médicaux-techniques sous la dénomination : « HOPITAL

MILITAIRE DE REFERENCE, HMR en cigle.

En 2007, on a procédé à

l'inauguration d'un quatrième bâtiment abritant les soins

intensifs, la pharmacie, la médecine interne et la

chirurgie.

Le 11 Juillet 2007, création d'une

Unité Médicale d'Intervention Rapide, UMIR, sous commandement du

Colonel Docteur BOKOLOMBE APANDA Médecin chef de staff.

Les commandants qui se sont succédé

à la direction de l'Hôpital Militaire de

référence de Kinshasa depuis sa

création sont :

- Colonel Docteur MOZO de 1972 à 1985

;

- Colonel Docteur SHAMBA de 1985 à 1997

;

- Colonel Docteur KAKUDJI ILUNGA de 1997 à 2008

;

- Colonel Docteur Jérémie BODIKA MPUNGA de

2008 à nos jours.

20 Source

d'information: Service d'Administration et Gestion hospitalier HMR Kinshasa

2011-2012

Page | 27

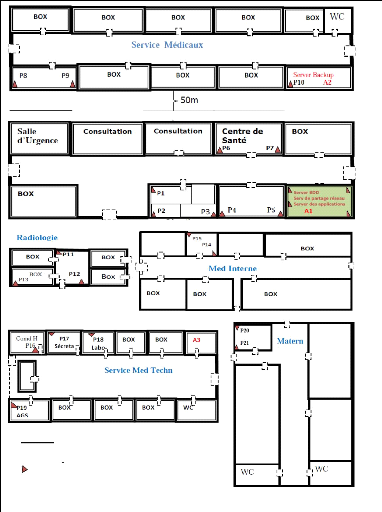

III.1.2. Situation Géographique

L'Hôpital Militaire régional est construit dans le

camp Lieutenant Colonel

KOKOLO, situé dans la commune administrative de

BANDALUNGWA et délimité de

la manière suivante :

- AU NORD, par la commune de Lingwala ;

- AU SUD, par la commune de Ngalima et de Kintambo ;

- A L'EST, par la commune de Bandalungwa ;

- A L'OUEST, par la commune de la Gombe.

III.1.3 Activités Exercées

Les activités organisées par l'Hôpital

Militaire de Régional de Kinshasa

sont :

· Consultations Générales comme suit : -

consultations spécialisées ; - interventions chirurgicales ; -

Accouchements.

· Médecine préventive repartie de la

manière ci-après :

- Promotionnelle, vaccination, C.P.N ; - Réhabilitation

Nutritionnelle, C.P.S.

· Investigation :

- Laboratoire-imagerie, Radio-Echo ;

- ECG

· Encadrement des stagiaires Médecins et

Infirmiers.

III.1.4 Objectifs poursuivis

L'Hôpital Militaire de Référence de Kinshasa

a pour objectifs ci-après : - Assurer les soins de santé curatif,

préventif et promotionnel à la population et aux malades venant

d'autres hôpitaux ou zone de santé ;

- Assurer l'hospitalisation des malades ;

- Servir de milieu de recherche dans le domaine de la

santé ;

- Assurer l'encadrement des stagiaires.

Page | 28

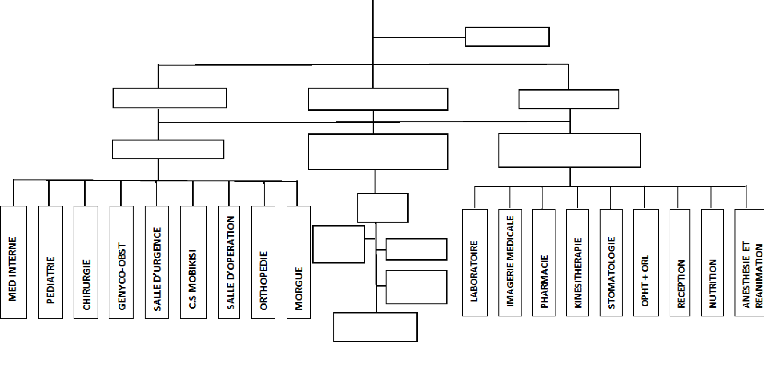

III.1.5 ORGANIGRAMME DE L'HOPITAL MILITAIRE DE REFERENCE /

KINSHASA (HMR/Kin)21

COMD HÔPITAL MILITAIRE

DE REFERENCE /KINSHASA

SECRETARIAT

MEDECIN CHEF

SERVICE MEDICAUX

SERVICE MEDICAUX ET

TECHNIQUES

BUREAU MOUVEMENT

RECEPTION

COMPT

ABILITE

ARCHIVES

CAISSE ET

DEPENSE

STATISTIQUE

AGIS

S3-DIRECTEUR DE NURSING

AGIS TITULAIRE

21 Source : Direction de Nursing HMRK/KKL, 2011-2012

Page | 29

III.1.6 Attribution des Taches Elle se présente comme suit

:

A. Le Commandant de l'Hôpital Militaire de

Référence/Kinshasa représente les autorités

hiérarchiques et a pour tâches suivantes :

- Mettre en application les décisions et les

recommandations de la hiérarchie des Forces Armés de la

République Démocratique du Congo ; - Veuillez à la gestion

de la logistique ;

- Etablir le rapport au niveau de la hiérarchie.

B. Le Médecin chef de staff a pour rôle

ci-après :

- Coordonner toutes les activités médicales au

sein de l'hôpital

C. Directeur de Nursing a pour rôle de :

- Coordonner toutes les activités de soins infirmiers et

des activités medico-techniques.

D. L'Administrateur gestionnaire titulaire accomplit les

tâches ci-après :

- De coordonner toutes les activités du bureau mouvement,

établir les documents nécessaires relatifs au mouvement des

patients ;

- Elaboration des différents rapports pour la

hiérarchie ;

- Contrôler les financements c.à.d. les

entrées et sorties des fonds alloués à l'hôpital

;

- S'occupe de la gestion des produits et des matériels

alloués à l'hôpital ; - Il s'occupe également de

:

· La sécurité ;

· La restauration ;

· L'entretien des installations.

E. La réception s'occupe de l'enregistrement des nouveaux

patients, prélever les plaintes des patients, remplir leurs fiches et

les orientés pour la consultation.

F. Le Bureau archive s'occupe de l'archivage des documents

nécessaires des malades tel que les fiches des consultations, les copies

des transferts Out et les transferts IN, les billets d'envoies IN et Out,

copies des certificats des décès, copies des bon des sorties, les

différents registres, etc.

G. Le Bureau Statistique s'occupe d'élaboration des

rapports épidémiologiques, de renseigner sur le rendement global

à propos du fonctionnement de l'hôpital.

Page | 30

III.2. ETUDE DES MOYENS UTLISES

III.2.1 Moyens Humains

|

SPECIALITE

|

NIVEAU D'ETUDE

|

NOMBRE

|

|

Chirurgie

|

Médecin

|

01

|

|

Gynécologie

|

Médecin

|

01

|

|

Interniste

|

Médecin

|

01

|

|

Autres médecins spécialistes

|

Médecin

|

03

|

|

Médecin généraliste

|

Médecin

|

48

|

|

Chirurgien dentiste

|

Médecin

|

04

|

|

Pharmacien

|

-

|

02

|

|

Infirmier

|

L2 et A1

|

110

|

|

Autres infirmiers

|

|

326

|

|

Techniciens

|

L2 et A1

|

03

|

|

Administrateur gestionnaire

|

L2 et G3

|

02

|

|

Personnel administratif

|

-

|

60

|

|

Personnel de maintenance

|

-

|

18

|

|

Autre

|

-

|

77

|

III.2.2 MOYENS MATERIELS

Les moyens matériels mis à la disposition de

l'Hôpital Militaire de Référence de Kinshasa sont les

suivant :

a. Matériels scientifiques

- Pour la pédiatrie, il y a un unibiseur ;

- Pour l'orthopédie, il y a deux Esculapes dont un est

électrique et un autre manuel ;

- Pour l'anesthésie, il y a un aspirateur et un

extracteur d'oxygène ;

- Pour la génécologie, il y a l'Echographie

;

- En fin la Radiographie.

b. Matériels non scientifiques

- 31 Motos ; 08 Boîtes isothermes ; 02 Ordinateurs ; 31

Photocopieuses, 1. Stencil uses, 31 Phonies.

III.2.3 Moyens Financiers

L'Hôpital Militaire de Référence de

Kinshasa, reçois un financement en provenance du budget du

ministère de la défense national et ancien combattant, du

ministère de la santé de la République Démocratique

du Congo, des différents partenaires entre autre : l'OMS, l'Union

Européenne,

Page | 31

III.2.4 Etude des documents utilisés

N°S

|

DESIGNATION

|

Nature

|

ORGAN EMETTEUR

|

SERVICE RECEPTEUR

|

Rôle

|

PERIODICITE

|

Nombre

d'exemplaire

|

01

|

Billet d'envoi

|

Circulant

|

Médecin Chef

|

Hôpital de destination

|

Permet au patient la prise en charge au frais de l'Etat à

l'hôpital de la destination

|

Indéterminée

|

02

|

02

|

Fiche de consultation

|

Circulant

|

Réception

|

Médecin

|

Reprend les différents diagnostics, effectués sur

un patient

|

Indéterminée

|

01

|

03

|

Bon de laboratoire

|

Circulant

|

Consultation

|

Laboratoire

|

On y indique les différents examens que doit subir le

patient

|

Indéterminée

|

01

|

04

|

Ordonnance médicale

|

Circulant

|

Médecin

|

Patient

|

On y indique les différents produits que doit se procurer

un patient

|

Indéterminée

|

01

|

05

|

Certificat de décès

|

Circulant

|

Médecin chef

|

Resp patient

|

Confirme le décès effectif d'un patient

|

Indéterminée

|

01

|

06

|

Transfert médical

|

Circulant

|

Médecin chef

|

Hôpital de destination

|

Permet au patient d'aller

poursuivre les soins dans un autre hôpital

|

Indéterminée

|

02

|

07

|

Attestation d'aptitude physique

|

Circulant

|

Médecin

|

Patient

|

Atteste sur l'état physique du patient

|

Indéterminée

|

01

|

08

|

Certificat de naissance

|

Circulant

|

Médecin

|

Patient

|

Confirme la naissance de la personne dans cette formation

|

Indéterminée

|

01

|

09

|

Certificat de vaccination

|

Circulant

|

Médecin

|

Patient

|

Indique que la personne a reçue les vaccins

|

Indéterminée

|

01

|

10

|

Prise en charge TBC

|

Circulant

|

Médecin

|

Patient

|

Signifie que la personne est prise en charge pour les soins de

TBC

|

Indéterminée

|

01

|

11

|

Carte d'identité de patient

|

Circulant

|

patient

|

Réception

|

Permet à la réception d'identifier la personne qui

désire se faire soigné

|

Indéterminée

|

01

|

12

|

Bon de sortie

|

Circulant

|

AGIS

|

Patient

|

C'est la fin des soins

|

Indéterminée

|

01

|

13

|

Registre des patients

|

Fixe

|

Réception

|

@@@@@@@@@@@@@

|

Reprend tout les patients reçus tout au long de la

journée

|

Indéterminée

|

01

|

|

Page | 32

Chapitre IV. Critique de l'Existant et proposition des

nouvelles solutions

IV.1 BUT

Cette étude consiste à faire une critique

sans complaisance du système existant pour en dégager les

défauts à corriger et les qualités à

renforcer.

IV.2 CRITIQUE DES MOYENS UTILISES

Les moyens humains sont suffisamment aguerris, et comme

constant, le travail s'effectue dans un bon climat de

collaboration.

Quant aux moyens matériels, il y a la

nécessité de renforcer les équipements

spécialisés pour permettre aux prestataires de bien apporter leur

expertise avec précision jusqu'aux dernières

énergies.

IV.3 CRITIQUE DES DOCUMENTS UTILISES

Les documents utilisés pour le suivi des

patients dans l'Hôpital Militaire de Référence de Kinshasa

sont largement suffisant et nous les maintenons comme tel sans

objection.

IV.4 SYNTHESE DES ANOMALIES CONSTATEES

Etant donné que le traitement est manuel, les

problèmes suivants sont tout fois inévitables :

- Lenteur dans le traitement de

l'information,

- La perte des informations antérieures par la

mauvaise conservation des archives,

- Manque de précision dans le traitement des

informations.

IV.5 RECHERCHE DES CAUSES DES ANOMALIES

Ces différentes anomalies constatées

sont dues à l'absence d'une politique de planification des besoins

urgents.

IV.6 LES QUALITES DE L'EXISTANT

- La gratuité des soins pour les militaires et

leurs familles, ainsi qu'à la population victime des catastrophes

naturels;

- La prise en charge des transferts médicaux

en provenance des autres formations hospitaliers ou soit des centres de

santés environnantes ;

- L'administration des soins sans conditions, pour

des cas extrêmement urgents à toute couche de la

population.

Page | 33

IV.7. PROPOSITION DES SOLUTIONS ET CHOIX D'UNE

SOLUTION

Après avoir examiné le système

existant nous avons relevé certaines anomalies. Pour cela nous proposons

au décideur :

- Soit de réaménager le système

manuel,

- Soit d'informatiser le système.

IV.7.1 Réaménagement du système

manuel

Celui-ci état un système à

moindre coût, car ne faisant pas allusion à de matériels

informatique il pourra être intéressant, dans le contexte ou

l'urgence, la précision et la rapidité dans le traitement des

informations ; la confidentialité, la disponibilité et la

sécurité des informations ne sont pas une priorité. Pour

ce faire l'amélioration des conditions de travail en équipant

tout les locaux les équipements nécessaires et adéquats,

la motivation du personnel soignant par l'octroi des primes quantitatives

s'avère indispensable.

IV.7.2 Informatisation du système

La solution d'informatisation, faisant l'objet des

matériels informatique, malgré son coût très

élevé, elle permettra à l'hôpital de jouir aux

avantages que nous offre la nouvelle technologie, parmi les quels serrai la

solution à une grande partie des anomalies constatées dans

l'ancien système. Certes il y a à croire dans la rapidité,

fiabilité, disponibilité, confidentialité sur le

traitement de l'information.

Page | 34

TROISIEME PARTIE : CADRAGE DU PROJET

Page | 35

Chapitre V. PLANNING PREVISIONNEL DU PROJET

Un projet est un ensemble d'activités inter

reliées, poursuivant un ou plusieurs objectifs pendant une

période de temps bien précis. Sa planification est rarement

complète au départ. Elle doit être adjointe à une

date fixée au plus tard après la date au plus

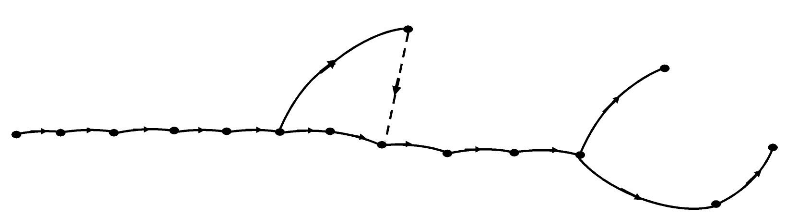

tôt.22

Pour le planning prévisionnel de notre projet, nous

allons déterminer la durée optimale de sa réalisation au

moyen de la méthode Programme Evaluation Research Task, PERT en sigle,

bien qu'il y en à plusieurs entre autre, méthode de GANTT,

méthode des potentiels Metra, MPM, ...

La méthode PERT, consiste à représenter

sous forme de graphe, un réseau de tâche dont l'enchainement

permet d'aboutir à l'atteinte des objectifs d'un projet.23

V.1 IDENTIFICATION ET CLASSIFICATION DES TACHES

Code tâche

|

Libellé de tâche

|

Tâche antérieure

|

Tâche

précédente

|

A

|

Interview et Enquête

|

-

|

B

|

B

|

Cadrage du projet

|

A

|

C

|

C

|

Analyse et étude de l'existant

|

B

|

D

|

D

|

Proposition des nouvelles solutions

|

C

|

E

|

E

|

Conception du nouveau système

|

D

|

F,G

|

F

|

Désignation de l'équipe de travail

|

E

|

I

|

G

|

Commande et livraison des matériels et

logiciels

|

E

|

I

|

H

|

Aménagement des locaux

|

F

|

I

|

I

|

Révision des installations électrique et

câblage

|

H,G

|

J

|

J

|

Reconditionnement et déploiement des

matériels

|

I

|

K

|

K

|

Implantation du nouveau système

|

J

|

N

|

L

|

Formation des utilisateurs

|

K

|

N

|

M

|

Test et Jeu d'essais

|

K

|

N

|

N

|

Lancement du projet

|

M

|

-

|

|

22 MANYONGA support de cours,

Méthode de Conduite des Projets Informatiques, page 2-16, L2/ESMICOM

2011-2012, inédit

23 UMEZIDI, support de cours, Recherche

opérationnelle, page 16, L1/ESMICOM 2010-2011, inédit

Page X 36

V.2 ESTIMATION COUT ET DUREE

Code tâche

|

Libellé de tâche

|

Tâche antér

|

Durée jours

|

Coût en $ USA

|

A

|

Interview et Enquête

|

-

|

07

|

500

|

B

|

Cadrage du projet

|

A

|

10

|

2.000

|

C

|

Analyse et étude de l'existant

|

B

|

20

|

1.000

|

D

|

Proposition des nouvelles solutions

|

C

|

03

|

1.000

|

E

|

Conception du nouveau système

|

D

|

30

|

10.000

|

F

|

Désignation de l'équipe de

travail

|

E

|

15

|

8.000

|

G

|

Commande et livraison des matériels

et

logiciels

|

E

|

30

|

100.000

|

H

|

Aménagement des locaux

|

F

|

15

|

600

|

I

|

Révision des installations électrique

et

câblage

|

H,G

|

20

|

1.000

|

J

|

Reconditionnement et déploiement des

matériels

|

I

|

10

|

1.000

|

K

|

Implantation du nouveau système

|

J

|

04

|

20.000

|

L

|

Formation des utilisateurs

|

K

|

45

|

800

|

M

|

Test et Jeu d'essais

|

K

|

60

|

50.000

|

N

|

Lancement du projet

|

M

|

01

|

500

|

|

Page | 37

V.3 GRAPHE PERT BRUT(DESORDRE)

G(30)

13

G'(0)

L(45)

A(7) B(10) C(20) D(3) E(3)

2 3 4 5 6

H(15)

J(10) K(4)

8 12

9

10 11

F(15)

1

I(20)

M(60)

7

15

N(1)

14

NB :

- Notre Graphe Pert brut contient 15 Sommets, 14

Tâches réelles et une tâche fictive ;

- Chaque lettre alphabétique correspond à

une tâche et les chiffres qui sont mis entre parenthèses

représente la durée pour chaque

tâche ;

- Les chiffres classés en bas du graphe sont des

sommets, ils indiquent le début et la fin pour chaque tâche

;

- La tâche fictive est représentée

par la ligne verticale formée par des traits, et sa durée est

égale à zéro.

Page | 38

V.4 MATRICE BOOLEENNE

C'est un outil de vérification du

graphe.24

Dans notre matrice booléenne ci-dessous, La

première ligne comprend les sommets d'arrivés et La

première colonne comprend les sommets de départs. Par contre le

chiffre UN (1) indique la présence d'arc dans le graphe, le chiffre ZERO

(0), indique l'absence d'arc dans le graph ; excepté les chiffres se

trouvant dans la colonne des sommets d'arrivés et ceux de sommets des

départs.

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

11

|

12

|

13

|

14

|

15

|

1

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

2

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

3

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

4

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

5

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

6

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

7

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

8

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

9

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

10

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

11

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

12

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

1

|

0

|

13

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

14

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

15

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

|

24 MANYONGA support de cours,

Méthode de Conduite des Projets Informatiques, page 29, L2/ESMICOM

2011-2012

Page | 39

V.5 MATRICE VALUE

Dans celle-ci, le chiffre UN (1) qui indiquer la

présence de l'arc dans le graphe, est remplacé par la

durée de la tâche.

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

11

|

12

|

13

|

14

|

15

|

1

|

0

|

7

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

2

|

0

|

0

|

10

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

3

|

0

|

0

|

0

|

20

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

4

|

0

|

0

|

0

|

0

|

3

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

5

|

0

|

0

|

0

|

0

|

0

|

30

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

6

|

0

|

0

|

0

|

0

|

0

|

0

|

30

|

15

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

7

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

20

|

0

|

0

|

0

|

0

|

0

|

8

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

15

|

0

|

0

|

0

|

0

|

0

|

0

|

9

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

20

|

0

|

0

|

0

|

0

|

0

|

10

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

10

|

0

|

0

|

0

|

0

|

11

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

4

|

0

|

0

|

0

|

12

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

45

|

60

|

0

|

13

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

14

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

15

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

|

V.6 MISE EN ORDRE DU GRAPHE PERT

V.6.1 Identification des étapes et recherche des

niveau

a. Sommets

I G (ascendants)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15 14

~

1

2

3

4

5

6

8

9, 7

10

11

12

12

6

b. Niveau

R0 = {1}

R1 = {2}

R2 = {3}

R3 = {4}

R4 = {5}

R5 = {6}

R6 = {7, 8}

R7 = {9}

R8 = {10}

R9 = {11}

R10 = {12}

R11 = {13, 14}

R12 = {15}

Page | 40

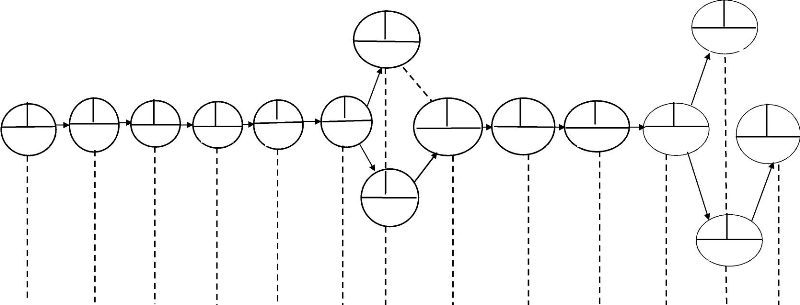

V.6.2 Graphe PERT en ordre

179 179

100100

13

7

G(30)

G(0)

L(45)

0 0

1

A(7) B(10) C(20) D(3) E(30)

7

2

7

1717

3737

4

4040

5

7070

6

100100

9

I(20)

0

12012

10

J(10)

130130 134134

11

K(4)

12

195195

15

F(15)

8585

H(15)

M(60)

N(1)

8

194194

14

R0 R1 R2 R3 R4 R5 R6 R7 R8 R9 R10 R11 R12

NB : Notre Graph PERT ordonné comprend :

- 15 Etapes ;

- 14 Taches réelles, et une tache fictive ;

- 12 Niveaux.

Page | 41

V.7 RECHERCHE DE DTO ET DTA DES ETAPES V.7.1 Date au plus

tôt (DTO) d'une étape

a. Définition du concept

On appelle date au plus tôt de l'étape x

notée f(x), la première date à la quelle il est il est

possible de réaliser l'étape x, étant donné les

contraintes et les durées des tâches.25

b. Formule

DTO (y) = Max {DTO (x) + d (i)}

c. Calcul de DTO

|

DTO (1) = 0

DTO (2) = DTO (1) + d (A) = 0+7 = 7 DTO (3) = DTO (2) + d (B) =

7+10 =

|

17

|

|

|

DTO (4) = DTO (3) + d (C) = 17

|

+ 20

|

=

|

37

|

|

DTO (5) = DTO (4) + d (D) = 37

|

+ 3 = 40

|

|

DTO (6) = DTO (5) + d (E) = 40

|

+ 30

|

=

|

70

|

|

DTO (7) = DTO (6) + d (G) = 70

|

+ 30

|

=

|

100

|

|

DTO (8) = DTO (6) + d (F) = 70

|

+ 15

|

=

|

85

|

|

DTO (9) = DTO (8) + d (H) = 85

|

+ 15

|

=

|

100

|

|

DTO (10) = DTO (9) + d (I) = 100 + 20 = 120

|

|

DTO (11) = DTO (10) + d (J) = 120

|

+ 10 =

|

130

|

|

DTO (12) = DTO (11) + d (K) = 130

|

+ 4 = 134

|

|

DTO (13) = DTO (12) + d (L) = 134

|

+ 45 =

|

179

|

|

DTO (14) = DTO (12) + d (M) = 134

|

+ 60 =

|

194

|

|

DTO (15) = DTO (14) + d (N) = 194

|

+ 1 = 195

|

|

25 UMEZIDI, support de cours, Recherche

opérationnelle, page 19, L1/ESMICOM 2010-2011, inédit.

Page | 42

V.7.2 Date au plus tard (DTA) d'une

étape

a. Définition du concept

On appelle date au plus tard de l'étape x,

notée f(x), la date à la quelle il faut nécessairement

terminer à réaliser l'étape x pour terminer le projet dans

une durée minimale.26

b. Formule

DTA (x) = Min {DTA (y) - d(i)}

c. Calcul de DTA

DTA (15) = DTA (15) = 195

DTA (14) = DTA (15) - d (N) = 195 - 1 = 194 DTA (13) = DTO (13) =

174

DTA (12) = DTA (14) - d (M) = 194 - 60 = 134 DTA (11) = DTA (12)

- d (K) = 134 - 4 = 130 DTA (10) = DTA (11) - d (J) = 130 - 10 =120 DTA (9) =

DTA (10) - d (I) = 194 - 60 = 134 DTA (8) = DTA (9) - d (H) = 134 - 4 = 130 DTA

(7) = DTA (7) =100

DTA (6) = DTA (7) - d (G) = 100 - 30 = 70 DTA (5) = DTA (12) - d

(K) = 70 - 30 = 40 DTA (4) = DTA (11) - d (J) = 40 - 3 = 37 DTA (3) = DTA (10)

- d (I) = 37 - 20 = 17 DTA (2) = DTA (9) - d (H) = 17 - 10 = 7 DTA (1) = DTA

(2) - d (A) = 7 - 7 = 0

26 UMEZIDI, support de cours, Recherche

opérationnelle, page 20, L1/ESMICOM 2010-2011, inédit.

Page | 43

V.8 Recherche de Marge libre (ML) et de Marge Totale

(MT)

a. Définition

La marge libre de la tâche (i) notée ML

(i), le délai de flottement dont on dispose pour la mise en

exécution de la tâche (i) sans modifier la date au plus tôt

(DTO) de l'étape y.27

b. Formule

ML (i) = DTO (y) - DTO (x) - d (i)

c. Calcul de Marge Libre (ML)

ML (A) = DTO (2) - DTO (1) - d (A) = 7 - 0 - 7 =

0

ML (B) = DTO (3) - DTO (2) - d (B) = 17 - 7 - 10 =

0

ML (C) = DTO (4) - DTO (3) - d (C) = 37 - 17 - 20 =

0

ML (D) = DTO (5) - DTO (4) - d (D) = 40 - 37 - 20 =

0

ML (E) = DTO (6) - DTO (5) - d (E) = 70 - 40 - 30 =

0

ML (G) = DTO (7) - DTO (6) - d (G) = 100 - 70 - 30 =

0

ML (F) = DTO (8) - DTO (6) - d (F) = 85 - 70 - 15 =

0

ML (H) = DTO (9) - DTO (8) - d (H) = 100 - 85 - 15 =

0

ML (I) = DTO (10) - DTO (9) - d (I) = 120 - 100 - 20 =

0

ML (J) = DTO (11) - DTO (10) - d (J) = 130 - 120 - 10 =

0

ML (K) = DTO (12) - DTO (11) - d (K) =134 - 130 - 4 =

0

ML (L) = DTO (13) - DTO (12) - d (L) = 179 - 134 - 45 =

0

ML (M) = DTO (14) - DTO (12) - d (M) = 194 - 134 - 60 =

0

ML (N) = DTO (15) - DTO (14) - d (N) = 195 - 194 - 1 =

0

27 UMEZIDI, support de cours, Recherche

opérationnelle, page 23, L1/ESMICOM 2010-2011, inédit.

Page | 44

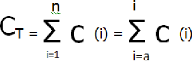

V.8.2 Marge Totale (MT)

a. Définition

La marge totale de la tâche (i) notée MT

(i), le délai de flottement dont on dispose pour démarrer la

tâche (i) sans modifier la DTA de l'étape

y.28

b. Formule

MT (i) = DTA (y) - DTO (1) - d(A)

c. calcul de Marge Totale (MT)

MT (A) = DTA (2) - DTO (1) - d (A) = 7 - 0 -7 =

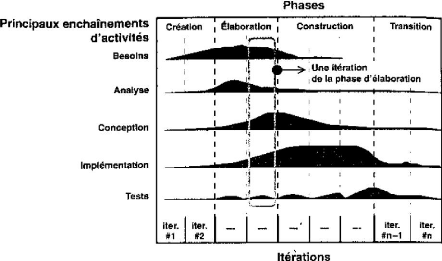

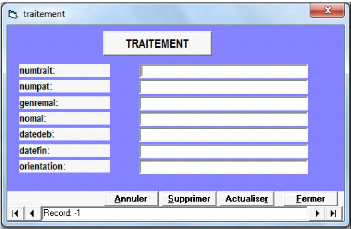

0