EPIGRAPHE

Les ordinateurs sont comme les dieux de l'ancien

testament ; beaucoup de règles et aucune pitié.

Joseph Campbell

DEDICACES

A vous mes très chers parents, KADIATA KASENGA

Symphorien et KAYUMBA NGOIE Stéphanie pour votre affection,

vos sages conseils et pour votre assistance inoubliable, trouvez ici

le fruit de tous vos sacrifices consenti pour moi.

A tous mes frères et soeurs : Kevin KADIATA,

Astrid KADIATA, Sabine KADIATA, Ruffin KADIATA, Blandine KADIATA, Laetitia

KADIATA, Beatrice KADIATA, Pierre KADIATA, Consolâtes KADIATA,

Jephté KADIATA, Josué et Caleb KADIATA sans oublier le petit

couple du soir porteur de joie, que ce travail vous soit

dédié.

A mes belles mères : Kazy KAZADI, Mamie NGOY, et

Pascaline MUJINGA, que ce travail vous soit également

dédié.

A tous mes cousins particulièrement à

Séraphin KAZADI, Patient MUKADI, Daniel TSHIBANDA, Seydou MUSASA

et à toute sa famille ;

Ainsi à tous ceux-là dont les noms passent sous

silence je dédie ce travail,

Je dédie ce travail.

REMERCIEMENTS

L'élaboration de ce travail nous aurait mis en face des

nombreuses difficultés, les unes techniques, les autres

financières, pour surmonter, nous avons bénéficié

du concours multiples de certaines personnes physique et morales. Ainsi nous

nous faisons l'obligation de leur rendre ici hommage qu'elles

méritent.

Nous remercions nos formateurs, nous pensons également

à l'académique de l'université protestante de Lubumbashi

ainsi qu'a tous les professeurs, chefs de travaux et assistant, guides de notre

épanouissement scientifique.

Dans cette même logique d'idée, nous tenons

à exprimer nos sincères remerciements à tous ceux qui de

près ou de loin ont contribué à la réalisation de

cet édifice scientifique.

Nous pensons plus particulièrement à l'assistant

MIKE CHEY MAYHONG qui, malgré ses multiples occupations, a

accepté de diriger ce travail.

Nos sentiments de gratitude d'adressent à la famille du

PASTEUR ILUNGA pour le soutien tant spirituel que moral lors de notre formation

académique.

Nous remercions nos Tantes et Oncles : la famille

TSHIBANDA MUKADI Daniel (TMD), NYOL KABAMBI, MARCEL MUKADI BOLOSO.

Notre reconnaissance va également à nos cousins,

cousines, nièces et neveux Patient MUKADI, Séraphin KAZADI,

César ILUNGA, Daniel TSHIBANDA, Rufin ILUNGA, Daga Daga, Alice BINENE,

Emma KATOMBE, Bosco KAZADI, Inès MITONGA.

La société nous traiterait d'ingrat si nous

oublions de remercier nos amis, collègues et connaissances, plus

particulièrement : Philipe KABULO, Michael A-SANGA, Joe ZAKWANI,

Jessica NGALULA, Olga NYEMBO, Hussein MIKOMBE, Arsène LENGE, Ben SONGE,

Djo TSHEPELA, Faveur NGOY, Reby MWAYA.

Que tous ceux qui pensent être oublies et qui nous sont

chers trouvent ici notre reconnaissance.

Nous ne pouvons pas clôturer notre liste de remerciement

sans dire merci à DIEU tout puissant lui qui nous a donné et

continue à nous faire grâce.

INTRODUCTION GENERALE

L'informatique est devenue centrale dans toutes les

entreprises et les associations. Elle a un impact fort sur l'efficacité

du travail qui y est produit ainsi que sur la sécurité des

informations qu'elle enregistre. Elle joue donc un rôle important dans la

qualité et la pérennité de l'activité des

structures et est un enjeu stratégique de leur croissance.

Une infrastructure informatique bien gérée est

d'abord celle qui efficace et sécurisée : elle répond aux

besoins de ses utilisateurs sans risque pour eux et pour leurs données.

Pour que celle ci soit efficace et bien gérée, trois axes nous

semblent importants : premièrement : déployer les bonnes

procédures de gestion ; deuxièmement mettre en place une bonne

gouvernance ; et troisièmement établir une cartographie

précise de la plage réseau informatique.

De nos jours, le réseau est en train de devenir

obligatoire pour tout le domaine de la vie. La gestion des réseaux donc

est indispensable. Il faut souvent avoir recours à des techniques

d'administration pour pouvoir contrôler son fonctionnement mais

aussi afin d'exploiter au mieux les ressources disponibles, et de

rentabiliser au maximum les investissements réalisés.

La gestion des réseaux informatiques constitue un

problème dont l'enjeu est de garantir au meilleur coût non

seulement la qualité du service global rendu aux utilisateurs mais aussi

la réactivité face aux besoins de changement et

d'évolution.

La gestion des réseaux informatiques se

définit comme étant l'ensemble des moyens mis en oeuvre

(connaissances, techniques, méthodes, outils) pour superviser,

exploiter des réseaux informatiques et planifier leur

évolution en respectant les contraintes de coût et de

qualité. La qualité de service se décline sur plusieurs

critères, du point de vue de l'utilisateur final, notamment la

disponibilité, la performance (temps de réponse), la

fiabilité, la sécurité...

Partant de ces idées, nous avons décidé

d'établir une mise en place d'un système d'audit et d'inventaire

dans une infrastructure réseau informatique d'une entreprise.

Ainsi ce travail est scindé sur quatre parties

primordiales qui vous serons dites en détail dans la subdivision du

travail.

1. CHOIX ET INTERET DU SUJET

a. CHOIX

Aucune entreprise ne pourra être fiable si les

équipements qu'elle utilise ne sont pas performants. C'est la raison

pour laquelle, le choix de notre sujet s'est fixé sur la mise en place

d'un système d'audit et d'inventaire dans une infrastructure

d'entreprise à l'entreprise minière BOSS MINING.

b. INTERET

Ø Sur le plan individuel

Etant étudiant qui poursuit un souhait d'être un

jour ingénieur en réseau, ce travail sera un pas de plus dans ma

connaissance sur le plan gestion du réseau d'entreprise dans le cadre

d'audit et d'inventaire réseau d'entreprise.

Ø Sur le plan scientifique

Ce travail consistera une documentation supplémentaire,

dans le domaine informatique particulièrement aux chercheurs qui

s'intéressent à la recherche permanente de voie et moyens pour

l'efficacité des entreprises dotées d'un système

informatique notamment dans le domaine du réseau informatique.

Ø Sur le plan social

Ce travail restera une référence pour les

administrateurs des réseaux d'entreprises en général dans

la mesure où il attire leurs attentions sur la gestion du réseau

dans le plan d'audit et d'inventaire.

2. PROBLEMATIQUE

L'évolution de la technologie prouve que l'informatique

nous est d'une grande importance dans tous les domaines de la vie. Il est rare

aujourd'hui de trouver un service qui ne dispose pas d'outil informatique.

La bonne gestion de l'information procure un

développement rapide aux institutions, elle ne peut se faire qu'avec

l'informatique car, les taches informatisées permettent d'éviter

des manipulations fastidieuses et les entreprises en tirent des grands

profits.

Dans notre pays, beaucoup d'institutions n'arrivent pas

à bénéficier de l'usage de l'ordinateur dans leur mode de

gestion, et par conséquent, traitent encore manuellement l'information

ou avec des logiciels non adaptés et avec risque d'erreurs.

L'entreprise BOSS MINING n'étant pas

épargnée, le système d'audit et d'inventaire dans son parc

informatique est traité avec le logiciel livrant des services

informatiques limités.

Nous avons remarqué que BOSS MINING n'est pas

doté d'un bon système d'audit et d'inventaire pour la bonne

gestion de ses équipements. Toutes ces informations ou ces rapports

d'inventaire n'ont pas l'environnement de stockage et cela ne présentant

aucune sécurité.

A la recherche d'une bonne stratégie d'audit et

d'inventaire informatique, un nombre important des questions suscitent notre

attention :

ü Quel système d'audit et d'inventaire pourra

permettre le scan du réseau et la consolidation des informations

collectées dans une base de données communes ?

ü Le système d'audit et d'inventaire

permettra-t-il la prise de décision au moment opportun ?

3. HYPOTHESE

L'hypothèse étant définie comme une

réponse provisoire aux questions posées dans la

problématique, nous tenterons de répondre dans les phrases

suivantes : 1(*)

A titre d'hypothèse, nous proposons l'usage de

l'application WinReporter qui permettra de scanner le réseau et de

consolider les informations collectées dans une base de données.

Cela permettra par la suite d'effectuer des requêtes sur ces

données et de générer des rapports qui aideront à

BOSS MINING dans ses prises de décisions.

4. ETAT DE LA QUESTION

De nos jours, la plus part d'entreprises cherchent à

mettre en place une stratégie de d'inventaire et d'audit dans le

système d'information pour le suivi et la sécuriser de leurs

infrastructure informatiques, ainsi que les ressources qui leurs sont

confidentielles et constitues la composantes principale dans la prise de

décision de la gestion de l'organisation ou de l'entreprise.

Tout travail scientifique ayant un caractère cumulatif,

nous ne prétendons pas être les premiers à aborder ce type

de sujet, car il y a un certain nombre de nos prédécesseurs qui

ont à analyser ce type de problématique chacun selon son

contexte.

Nous pouvons citez un sujet intitulé «Audit et

Sécurité Informatique d'un Réseau Local D'entreprise»

travail rédigé par Riadh Abdelli, l'étudiant a eu

l'intention de renforcer le niveau de l'audit de sécurité du

réseau d'entreprise. L'idée maitresse de l'étudiant est de

mettre en place un système qui pourra permettre d'automatiser l'audit de

sécurité dans un réseau local au sein d'une entreprise.

Mais la particularité de notre étude se focalise

sur une mise en place d'un système d'audit et d'inventaire informatique

d'une infrastructure réseau d'entreprise de manière

générale et plus particulière celle de BOSS MINING, toute

la plage informatique sera scanner par WinReporter enfin de donner les

résultats d'audit et d'inventaire utiles a la prise de décisions.

5. METHODES ET TECHNIQUES

La rédaction d'un travail informatique exige

l'utilisation des méthodes et techniques. Pour notre part nous avons

utilisé les méthodes et techniques ci-après :2(*)

a. Méthodes

Ø Méthode analytique :

Permet d'analyser et comprendre le fonctionnement d'un système

d'information.

Ø Méthode fonctionnelle :

Elle consiste à faire une étude sur la structure et le

fonctionnement du système actuel.

b. Techniques

La technique est un ensemble des procédés

exploité par les chercheurs dans la phase de collecte des données

qui intéressent notre travail.2

Ø Technique d'interview : C'est

une technique qui consiste à la descente sur terrain et à

interroger le personnel concernée.

Ø Technique documentaire: qui nous a

permis de récolter les informations utiles pour la réalisation de

notre projet dans diverses sources écrites: le livre, l'article, les

mémoires, le travail de fin de cycle pour arriver à bien

comprendre le problème en vue de proposer une solution adéquate.

Ø Technique d'observation

directe : elle nous a permis de cerner l'environnement et

d'observer l'infrastructure réseau et différents matériels

de transmission ainsi que leurs rôles.

6. DELIMITATION DU TRAVAIL

Compte tenu du processus d'élaboration de notre travail

scientifique, il est limité par rapport à l'espace et le temps.

Ø Du point de vue spéciale : notre travail est

limité sur l'infrastructure réseau de BOSS MINING S.P.R.L., qui

est situé à KAKANDA dans le territoire de KAMBOVE repartie en

deux pour l'exploitation une partie à KAKANDA et l'autre partie à

LUITA 15km de KAKANDA.

Ø Du point de vue temporaire : suite à la

situation qu'on les entreprises ou des entités organisationnelles en

général et plus particulièrement BOSS MINING S.P.R.L.,

nous avons élaborés ce travail dans la période allant de

Janvier à Aout 2015.

7. SUBDIVISION DU TRAVAIL

Vu la grandeur du sujet que nous avons abordé, notre

travail sera subdivisé en quatre chapitres hormis l'introduction et la

conclusion générale.

De façon non-exhaustive ce travail présentera

d'abord le premier chapitre qui est consacré aux

généralités sur les réseaux informatiques ; le

deuxième chapitre nous donnera une présentation de l'entreprise

et l'étude de l'existant ; le troisième se basera sur

l'étude du futur système et en fin le quatrième et dernier

chapitre nous présentera le déploiement de la solution.

CHAP I. GENERALITES SUR LES

RESEAUX INFORMATIQUES

SECTION 1 :

DEFINITIONS DES CONCEPTS FONDAMENTAUX SUR LE RESEAUX INFORMATIQUES

I. INTRODUCTION

Les réseaux sont nés du besoin d'échanger

des informations de manière simple et rapide entre des machines. En

d'autres termes, les réseaux informatiques sont nés du besoin de

relier des terminaux distants à un site central puis des ordinateurs

entre eux, et enfin des machines terminales, telles que les stations à

leur serveur.

Dans un premier temps, ces communications étaient

uniquement destinées au transfert des données informatiques, mais

aujourd'hui avec l'intégration de la voix et de la vidéo, elle ne

se limitent plus aux données mêmes si cela ne va pas sans

difficulté.

II. DEFINITION DU

RESEAU INFORMATIQUE

Un réseau informatique est un regroupement des

ordinateurs et d'autres dispositifs interconnectés entre eux par des

câbles ou non, permettant la communication entre eux et partage des

ressources (informations et matériels). En informatique, on peut

élaborer un réseau sans fil (wifi) ou un réseau avec

fil.3(*)

III. CLASSIFICATION DES RESEAU

INFORMATIQUES

1. LA TOPOLOGIE

Un réseau informatique est constitué des

ordinateurs reliés entre eux grâce à des matériels

(câble, carte réseau ainsi que d'autres équipements

permettant d'assurer la bonne circulation des données) ;

l'arrangement physique de ces éléments est appelé

topologie physique (elle est aussi la configuration spéciale,

visible du réseau). Il en existe trois :

· La topologie en bus

· La topologie en étoile

· La topologie en anneau

Il existe aussi la topologie logique qui représente la

façon selon laquelle les données transitent dans les

câbles.

Les topologies logiques les plus courantes sont :

· ETHERNET

· TOKEN RING

· FDDI

A. La Topologie Physique

a. Topologie en Bus

Une topologie en bus est l'organisation la plus simple d'un

réseau avec un débit de 10 Mb/s. En effet, dans une topologie en

bus, tous les ordinateurs sont reliés à une même ligne de

transmission par l'intermédiaire des câbles,

généralement coaxiaux. Le mot bus désigne la

ligne physique qui relie les machines du réseau.

Fig.I.1. Topologie en bus

b. Topologie en Anneau

Dans un réseau de topologie en anneau, les ordinateurs

communiquent chacun à leur tour ; forment une boucle d'ordinateurs

sur la quelle chacun d'entre eux va « avoir la parole »

successivement.

Le débit est de l'ordre de quelque Mbit/s. Il s'agit de

topologie en bus que l'on renferme sur elle-même.

Fig.I.2. Topologie en anneau

En réalité les ordinateurs d'un réseau de

topologie en anneau sont reliés à un

répétiteur appelé MAU, « Multi station

Access Unit » qui va gérer la communication entre les

ordinateurs qui lui sont reliés en impartissant à chacun d'entre

eux un temps de parole.

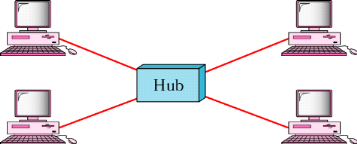

c. Topologie en Etoile

Dans une topologie en étoile, les ordinateurs du

réseau sont reliés à un système matériel

appelé Hub ou concentrateur. Il s'agit d'une boite comprenant

un certain nombre des jonctions auxquelles on peut connecter les câbles

en provenance des ordinateurs. Celui-ci a pour rôle d'assurer la

communication entre les différentes jonctions. Le débit est de

100Mb/s.

Fig. I.3. Topologie en étoile

B. Topologie Logique

Les dispositifs matériels mis en oeuvre ne sont pas

suffisants à l'utilisation du réseau local. En effet, il est

nécessaire de définir une méthode d'accès standard

entre les ordinateurs, afin que ceux-ci connaissent la manière par

laquelle les ordinateurs échangent les informations, notamment dans le

cas où plus d'un ordinateur se partagent le support physique. Cette

méthode d'accès est appelée topologie

logique. La topologie logique est réalisée par un

protocole d'accès. Les protocoles d'accès le plus utilisés

sont :

· Ethernet

· Token ring

· FDDI

a. Topologie Ethernet

Tous les ordinateurs d'un réseau Ethernet sont

reliés à une même ligne de transmission, et la

communication se fait à l'aide d'un protocole appelé CSMA/CD

(Carrier Sense Multiple Access with Collision Detecte) ce qui signifie qu'il

s'agit d'un protocole d'accès multiple avec surveillance de porteuse

(carrier sensé et détection de collision). Avec ce protocole,

toute machine est autorisée à émettre sur la ligne

à n'importe quel moment et sans notion de priorité entre les

machines. Cette communication se fait de façon simple.

Chaque machine vérifie qu'il n'y a aucune communication

sur la ligne avant d'émettre. Les machines interrompent leur

communication et attendent un délai aléatoire, puis la

première ayant passé ce délai peut alors remettre. Ce

principe est basé sur plusieurs contraintes. Les paquets de

données doivent avoir une taille maximale et Il doit y avoir un temps

d'attente entre deux transmissions.

On distingue différentes variantes de technologies

Ethernet suivant le diamètre des câbles utilisés :

|

Technologie

|

Type des câbles

|

Vitesse

|

Portée

|

|

10 Base - 2

|

Câble coaxial de faible diamètre

|

10 Mb/s

|

185 m

|

|

10 Base - 5

|

Câble coaxial de gros diamètre

|

10 Mb/s

|

500 m

|

|

10 Base - T

|

Double paire torsadée

|

10 Mb/s

|

100 m

|

|

100 Base - Tx

|

Double paire torsadée

|

100 Mb/s

|

100 m

|

|

1000 Base - Sx

|

Fibre optique

|

1000 Mb/s

|

500 m

|

Fig. I. 4. Technologie Type des câbles

b. Topologie FDDI

La technologie LAN FDDI (Fiber Distributed Data Interface) est

une technologie d'accès au réseau sur des lignes type optique. Il

s'agit en fait d'une paire d'anneaux, l'un est dit « primaire »,

l'autre, permettant de rattraper les erreurs du primaire, est dit

« secondaire ». Le FDDI est un anneau à jeton

à détection et correction d'erreurs (c'est là que l'anneau

secondaire prend son importance).

Le jeton circule entre la machine à une vitesse

très élevée. Si celui-ci n'arrive pas au bout d'un certain

délai, la machine considère qu'il y a eu une erreur sur le

réseau.

La topologie FDDI ressemble de près à celle de

TOKEN RING à la différence près qu'un ordinateur faisant

partie d'un réseau FDDI peut aussi être relié à un

concentrateur MAU « Multi station Access Unit » d'un second

réseau ; on parle alors de système bi

connecté.

c. Topologie Token Ring

L'anneau à jeton (en anglais Token Ring) est une

technologie d'accès au réseau basé sur le principe de

communication au tour à tour, c'est-à-dire que chaque ordinateur

du réseau a la possibilité de parler à son tour. C'est un

jeton (un paquet de données), circulant en boucle d'un ordinateur

à un autre, qui détermine lequel a le droit d'émettre des

informations lorsqu'un ordinateur est en position du jeton, il peut

émettre pendant un temps déterminé, après le quelle

il remet le jeton à l'ordinateur suivant.

2. ETENDU GEOGRAPHIQUE

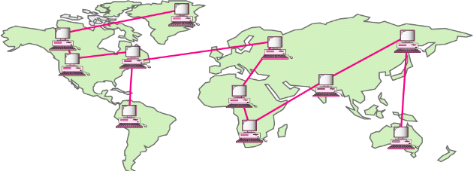

A. Les réseaux LAN

Les réseaux LAN (Local Area Network) sont des

réseaux ne dépassant pas 10 km (exemple d'un immeuble) ; Ils

sont privés. Le débit peut aller de quelque Mb/s à 100

Mb/s. Le réseau LAN permet de relier des ordinateurs

généralement situés dans le même édifice. Ils

sont privés.

Fig. I. 5. Réseaux LAN

Fig. I. 5. Réseaux LAN

B. Les réseaux

MAN

Les réseaux MAN (Métropolitain Area Network) ne

dépassent pas 200 km. Permettent de relier des réseaux locaux par

exemple à l'étendue d'une ville. Ils peuvent être

privés ou publics ; ces réseaux

« fédérateurs » permettent aussi de relier

plusieurs LAN entre eux.

Fig. I.6. Réseau MAN

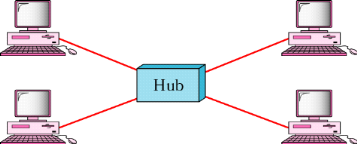

C. Les réseaux WAN

Les réseaux WAN (WIDE AREA NETWORK) sont des

réseaux à échelle nationale ou internationale. La plus

part sont publics, les débits dépendent du support, des

réseaux et font 56 KGB/s pour les modems les plus performants à

l'heure actuelle à plus de 512 KGB/s. Ils permettent de relier des

réseaux locaux séparés par de longue distance par

exemple : cinq continents différents.

Fig. I. 7. Réseaux WAN

Il existe deux autres types de réseaux : les TAN (Tina

Area Network) sont identiques aux LAN mais moins étendus (2 à 3

machines) et les CAN (Campus Area Network) identiques aux MAN (avec une bande

passante maximale entre tous les LAN du réseau).

3. MODE DE COMMUNICATION

A. Architecture du Réseau Poste

à Poste

Dans le cas où tous les postes ont un rôle

identique et sont à la fois clients pour des ressources et serveurs pour

d'autres, on parle de réseau d'égale à égale, de

paire à paire ou encore de poste à poste.

Dans le réseau poste à poste, chaque utilisateur

administre son propre poste.

D'autre part, tous les utilisateurs peuvent partager leur

ressource comme ils le souhaitent.

Fig. I. 8. Réseaux poste à poste

B. L'architecture d'un réseau

client/ serveur

Des nombreuses applications fonctionnent selon client/

serveur, cela signifie que des machines clientes (des machines faisant partie

du réseau) contactent un serveur, une machine généralement

très puissante en terme de capacité d'entrée - sortie, qui

leur fournit des services. Ces services sont des programmes fournissant des

données telles que l'heure, des fichiers, une connexion,...

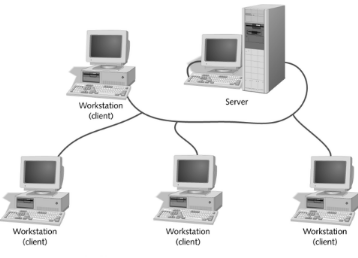

Fig. I.9. Architecture d'un réseau client - serveur

IV. MODELES DE COMMUNICATIONS

1. MODELE OSI

Le modèle OSI (Open Systems Interconnection)

d'interconnexion des systèmes ouverts décrit un ensemble de

spécifications pour une architecture réseau permettant la

connexion d'équipements hétérogènes ; le

modèle OSI normalise la manière dont les matériels et

logiciels coopèrent pour assurer la communication réseau. Le

modèle OSI est organisé en 7 couches successives.

Le modèle OSI est plus connu et le plus utilisé

pour décrire et expliquer un environnement réseau.

|

Numéro

|

Nom

|

Fonction

|

|

7

|

APPLICATION

|

Une Interface pour l'accès au réseau

|

|

6

|

PRESENTATION

|

Le format des données

|

|

5

|

SESSION

|

La gestion d'une connexion

|

|

4

|

TRANSPORT

|

La gestion des paquets

|

|

3

|

RESEAU

|

La gestion d'adressage

|

|

2

|

LIAISON

|

La gestion des trames

|

|

1

|

PHYSIQUE

|

La gestion des signaux sur le câble

|

L'architecture du modèle OSI

Fig. I. 10. Modèle OSI

Chaque couche est spécialisée dans une

tâche bien précise. On dit que chaque couche propose une

fonctionnalité ou un « service ». A chaque niveau,

un traitement est réalisé, et des informations sont codées

ou décodées (ajoutées ou en levées du paquet).

2. TCP/IP

TCP/IP désigne communément une architecture

réseau, mais cet acronyme désigne en fait 2 protocoles

étroitement liés : un protocole de transport,

TCP (Transmission

Control Protocol) qu'on utilise "par-dessus" un protocole réseau,

IP (Internet

Protocol) 5. Ce qu'on entend par "modèle TCP/IP", c'est en

fait une architecture réseau en 4 couches dans laquelle les protocoles

TCP et IP jouent un rôle prédominant, car ils en constituent

l'implémentation la plus courante. Par abus de langage, TCP/IP peut donc

désigner deux choses : le modèle TCP/IP et la suite de deux

protocoles TCP et IP.4(*)

V. LOCAL AREA NETWORK (LAN)

1. Définition

C'est un ensemble d'ordinateurs et équipements

informatique reliés les uns aux autres dans un même

bâtiment, site ou dans des sites différents ayant une aire

géographiquement proche ne dépassant pas 10 Km.4

2. Notion d'adressage

Une adresse IP (avec IP pour Internet Protocol) est

le numéro qui identifie chaque ordinateur connecté à

Internet, ou plus généralement et précisément,

l'interface avec le réseau de tout matériel informatique

(routeur, imprimante) connecté à un réseau informatique

utilisant l'Internet Protocol.

Il existe des adresses IP de version 4 et de version

6. La version 4 est actuellement la plus utilisée : elle est

généralement notée avec quatre nombres compris entre

0 et 255, séparés par des points ; exemple :

212.85.150.134.

2.1. Détermination et utilisation des adresses

dans un réseau IP

Dans la version 4 du protocole, l'adresse IP d'un

ordinateur lui est généralement automatiquement transmise et

assignée au démarrage par un serveur grâce au protocole

Dynamic Host Configuration Protocol (DHCP). Il est également possible de

fixer l'adresse IP d'un ordinateur dans la configuration de son

système d'exploitation ; d'autres mécanismes d'auto

configuration existent également.

Dans la version 6, le principe de l'auto configuration est

renforcé.

Chaque paquet de données transmis par le

protocole Internet est étiqueté avec deux adresses IP pour

identifier l'expéditeur et le destinataire. Le réseau utilise

l'adresse de destination pour transmettre la donnée. Le

destinataire sait à qui répondre grâce à

l'adresse IP de l'expéditeur. Chaque composant connecté au

réseau doit donc posséder au moins une adresse IP pour

établir des connexions.

2.2. Plus techniquement

Dans chaque paquet envoyé à l'aide du

protocole IP, l'en-tête spécifie le couple (adresse IP du

destinataire, adresse IP de l'émetteur) afin de permettre au protocole

de routage de router le paquet correctement et à la machine

destinataire de connaître l'origine des informations qu'elle

reçoit, donc d'y répondre si besoin est.

Une ou plusieurs adresses IP peuvent être

assignées à un hôte. Cette assignation pourra se

faire soit manuellement (notamment en IPv4), soit automatiquement par

le biais d'un protocole adéquat (comme DHCP ou RARP ou en IPv6).

L'adresse IP est principalement utilisée pour acheminer

les données jusqu'au réseau où se trouve la machine

de destination, ensuite, dans le cas d'Ethernet, c'est la table ARP de la

dernière passerelle qui est sollicitée pour associer l'adresse IP

à une adresse MAC.

2.3. Adresse IPv4

Une adresse IPv4 est une adresse IP dans la version 4 du

protocole IP (IPv4). Cette adresse permet d'identifier chaque machine

connectée sur un réseau informatique utilisant le protocole

IPversion 4 Cette adresse à une taille de quatre octets. Par convention

(dite dot-decimal notation, ou encore dotted quad notation), on écrit

généralement une adresse IPv4 en considérant chaque

octet comme un entier non signé, donc ayant une valeur de 0

à 255 (28 -1), en séparant les valeurs des quatre

octets par des points, et en ordonnant de l'octet ayant le poids le

plus fort à celui de poids le plus faible ; par exemple :

212.85.150.133. Il y a donc au maximum 232 soit 4 294 967 296

adresses IPv4 possibles.

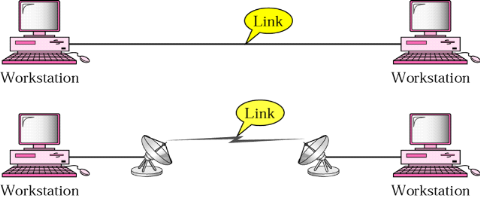

3. Matériels d'interconnexion

A. SUPPORTS DE TRANSMISSION

C'est le support (généralement filaire, c'est -

à - dire sous forme de câble ou non câble) permettant de

relier les ordinateurs entre eux.

Les principaux supports les plus utilisés en

réseau local sont :

· Le câble coaxial

· La paire torsadée

· La fibre optique

· Les ondes radio

1. Le câble coaxial

Câble de mise en réseau à haute

capacité, les câbles coaxiaux sont composés d'un blindage

externe en cuivre, tressé et creux, recouvrant un conducteur en cuivre

avec une isolation plastique entre les deux couches conductrices. Ce type de

câble ne produit généralement aucune interférence et

est capable de transmettre à des vitesses très

élevées sur longues distances.

Fig. I. 11. Câble Coaxial

Ø La gaine permet de protéger le câble de

l'environnement extérieur. Elle est habituellement en

caoutchouc ;

Ø Le blindage (enveloppe métallique) entourant

le câble permet de protéger les données transmises sur le

support des parasites pouvant causer une distorsion des

données ;

Ø L'isolant entourant la partie centrale est

constitué d'un matériau diélectrique permettant

d'éviter tout contact avec le blindage, provoquant des interactions

électriques (court - circuit).

Ø L'âme, accomplissant la tâche de

transport des données, est généralement composée

d'un seul brin en cuivre ou de plusieurs brins torsadés.

2. La paire torsadée

Dans sa forme la plus simple, le câble à paire

torsadée (en anglais Twisted-pair câble) est

constitué de deux brins de cuivre entrelacés en torsade et

recouverts d'isolants.

On distingue généralement deux types de paires

torsadées :

· les paires blindées (STP :

Shielded Twisted-Pair) ;

· les paires non blindées (UTP :

Unshielded Twisted-Pair).

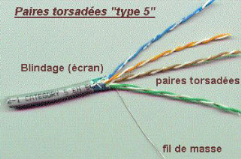

2.1. La paire torsadée blindée (STP)

Le câble STP (Shielded Twisted

Pair) utilise une gaine de cuivre de meilleure qualité qui est plus

protectrice que la gaine utilisée par le câble UTP. Il contient

une enveloppe de protection entre les paires et autour des paires.

Dans le câble STP, les fils de cuivre d'une paire sont

eux-mêmes torsadés, ce qui fournit au câble STP un excellent

blindage, c'est-à-dire une meilleure protection contre les

interférences). D'autre part il permet une transmission plus rapide et

sur une plus longue distance.

Fig. I. 12. La paire torsadée blindée

Fig. I. 12. La paire torsadée blindée

2.2. La paire torsadée non blindée

Le câble UTP obéit à la

spécification 10BaseT. C'est le type de paire torsadée le plus

utilisé et le plus répandu pour les réseaux locaux. Voici

quelques caractéristiques :

· Longueur maximale d'un segment : 100 mètres

· Composition : 2 fils de cuivre recouverts d'isolant

· Normes UTP : conditionnent le nombre de torsions par

pied (33 cm) de câble en fonction de l'utilisation prévue

Le type de câble utilisé détermine la

vitesse maximale de transmission des données, ainsi que le standard de

connexion des réseaux. Dans le cas de la paire torsadée, on

utilise le câble téléphonique. Néanmoins, ces

câbles sont repris suivant leurs caractéristiques physiques

(diamètre, isolant, longueur des torsades) dans différentes

catégories.

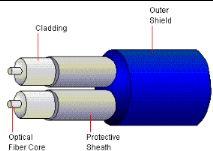

3. La fibre optique

Encore nettement plus chère, parce qu'elle permet des

débits élevés et est insensible aux parasites, commence

à faire une percée dans les réseaux locaux à gros

besoins de bande passante (calcul technique) mais sert surtout pour

interconnecter plusieurs réseaux locaux. La fibre optique est

chère, fragile et fastidieuse à installer. Elle se casse

facilement sous l'effet de la torsion.

Fig. I. 14. Câble à fibre optique

4. Les ondes radio

Les ondes radio ou ondes hertziennes sont des ondes

électromagnétiques qui se propagent de deux

façons :

· Dans l'espace libre (propagation rayonnée,

autour de la Terre par exemple) ;

· Dans des lignes (propagation guidée, dans un

câble coaxial ou un guide d'onde).

Le domaine des fréquences des ondes radio

s'étend de 9 kHz à 3000 GHz.

Il peut être essentiel de comprendre les principes de la

propagation des ondes pour pouvoir prédire les échanges et les

conditions d'établissement d'une liaison radio entre deux points de la

surface de la terre ou entre la terre et un satellite.

B. LES EQUIPEMENTS

DU RESEAU

Les réseaux Ethernet surtout en topologie en

étoile et mixte trouvent leur existence sur les équipements de

connexion réseau. Ces différents équipements,

appelés souvent les concentrateurs Ethernet sont : les hubs, les

Switch, routeurs, les modems,... Au niveau d'installation, la technique de

câblage est quasiment la même. Le choix du type de concentrateur

varie suivant l'importance du réseau, l'emplacement du concentrateur et

l'interconnexion de réseaux.

1. Hub (répétiteur)

Les Hub sont utilisés en Ethernet base 10 et base100.

L'hub est le concentrateur le plus simple. Ce n'est pratiquement qu'un

répétiteur (c'est son nom en français).

Il amplifie le signal réseau pour pouvoir le renvoyer

vers tous les PC connectés. Toutes les informations arrivant sur

l'appareil sont donc renvoyées sur toutes les lignes. Dans le cas de

réseaux locaux importants par le nombre de PC connectés ou par

l'importance du flux d'informations transférées, on ne peut

utiliser des HUB : dès qu'un PC communique, tous les ordinateurs

l'entendent et quand chacun commence à transmettre, les vitesses de

transmissions chutent. Les Hub sont caractérisés par un nombre de

connexion : 4, 8, 16, 24, ...

2. Switch (commutateur)

En recevant une information, un Switch décode

l'entête pour connaître le destinataire et l'envoie

uniquement vers le port Ethernet associé. Ceci

réduit le trafic sur l'ensemble du câblage réseau par

rapport à un hub qui renvoie les données sur tous les ports,

réduisant la bande passante en provoquant plus de collisions. Les Switch

travaillent sur niveau 1 et 2 du modèle OSI (3 pour certains

modèles mangeables et même pseudo 4), pour seulement les couches 1

dans le cas du HUB'S.

3. Routeur

Un routeur réunit des réseaux au niveau de la

couche réseau (couche 3), il permet de relier 2 réseaux avec une

« barrière » entre les deux. En effet, il filtre les

informations pour n'envoyer que ce qui est effectivement destiné au

suivant. L'utilisation la plus courante est la connexion de multiples stations

vers INTERNET. Les données transitant sur réseau local (non

destinées à Internet) ne sont pas transmises à

l'extérieur.

Fig. I.15. Routeur

Fig. I.15. Routeur

4. Modem

Le modem est le périphérique utilisé pour

transférer des informations entre plusieurs ordinateurs via un support

de transmission filaire et non filaire (ligne téléphonique par

exemple). Les ordinateurs fonctionnent de façon numérique, ils

utilisent le codage binaire (une série de 0 et de 1), mais les lignes

téléphoniques sont analogiques. Les signaux numériques

passent d'une valeur à une autre, il n'y a pas de milieu, de

moitié, c'est du (tout ou rien) « un ou

zéro ».

Les signaux analogiques par contre n'évoluent pas

«par pas ». Ils évoluent de façon continue. Ainsi,

le modem module les informations numériques en ondes analogiques. En

sens inverse, il démodule les données analogiques pour les

convertir en numérique. Le mot « modem » est ainsi

un acronyme pour « MODULATEUR/DÉMODULATEUR ».

Fig. I.16. Modem

Fig. I.16. Modem

SECTION 2 : NOTION

SUR L'AUDIT ET L'INVENTAIRE

1. L'inventaire informatique

A. Définition

Un inventaire est une opération permettant de collecter

le maximum d'informations sur le parc informatique dans le temps le plus court

possible.5(*)

B. Types

On distingue trois types d'inventaires :

ü Inventaire initial : c'est le plus

long. Il s'agit de recenser tous les matériels et logiciels

gérés et nécessite la plupart du temps de passer "

physiquement " sur chaque PC.

ü Inventaire de contrôle : il

s'agit de valider que les données gérées sont à

jour. L'inventaire de contrôle permet de valider que des matériels

n'ont pas été achetés ou mis en place sans en informer le

service informatique.

ü Inventaire permanent : il

nécessite l'utilisation d'un logiciel d'inventaire automatisé qui

scanne régulièrement (tous les mois ou toutes les semaines) les

postes connectés au réseau. Ce type d'inventaire permet

d'effectuer un suivi des installations de logiciels et de se protéger

contre les vols de composants matériels.

C. Peut-on se passer d'un inventaire ?

Non. Toute gestion d'un parc informatique a pour objet de

fournir des données statistiques qui serviront de base aux prises de

décisions.

Ne pas faire d'inventaire au moins une fois pour le

démarrage signifierait que les données gérées ne

sont pas fiables. Or, on ne peut prendre de décision fiable sur des

données parcellaires.

D. Faut-il viser la fiabilité à 100 %

?

Non. Les données collectées par l'inventaire ne

seront jamais justes à 100 %. Un inventaire qui dure plusieurs jours

signifie qu'il peut y avoir des modifications durant la période de

l'inventaire. De nouveaux logiciels peuvent être installés

après le passage de l'inventoriste, des matériels

déplacés, de nouveaux matériels installés...

Mais cela ne signifie pas qu'il ne faut pas faire

d'inventaire. Des chiffres précis à 99% sont largement suffisants

pour prendre des décisions en connaissance de cause. De plus, il faut,

parallèlement à l'inventaire, mettre en place des

procédures de suivi des changements : notification d'arrivée de

nouveaux matériels, comptes-rendus d'installation de logiciels, etc.

E. Equipements à inventorier

Réaliser un inventaire passe par la définition

des objets que l'on veut inventorier. A ce titre, on établira la liste

exhaustive de ces matériels.

Cette liste servira de base à la construction des

référentiels, en particulier des familles de postes et de

périphériques.

Quelques contraintes sont à prendre en compte :

· Plus il y a d'éléments à

inventorier, plus l'inventaire sera long et comportera de risques d'erreurs.

· Tous les éléments ne doivent pas

être inventoriés. Par exemple : si les claviers ne sont pas

gérés de manière unitaire, il est parfaitement inutile de

relever leur numéro de série. De même si les adresses IP

sont attribuées par un serveur DHCP...

F. Données à collecter

Le détail de l'information collectée

dépend de la finalité de l'inventaire. S'il s'agit d'avoir une

vision technique précise du parc, on collectera plus de données

que s'il s'agit d'un contrôle pour mise à jour de la

déclaration de taxe professionnelle.

Autre élément important :

l'outil utilisé. Si l'inventaire se fait au moyen d'un outil logiciel,

il ne coûte rien de collecter le maximum d'informations. Si par contre il

se fait avec des fiches papier, il est recommandé de se limiter au

strict minimum. On prendra garde, dans cet exercice, à bien

évaluer ces informations suivant les critères suivants :

L'information est-elle toujours valide et à qui s'adresse-t-elle ?

(techniciens, services administratifs ...) ? Quelle est sa fréquence de

changement ? Est-elle indispensable à la gestion du parc ? Sera-t-on

capable de faire vivre cette information (changements, mises à jour ...)

?

G. Quel outil utiliser ?

ü Logiciel d'inventaire

automatisé : c'est la solution qui permet de collecter un

maximum d'informations en un minimum de temps. De plus, un logiciel

d'inventaire automatisé est quasiment indispensable si l'objectif de

l'inventaire inclut un suivi des logiciels installés.

De même, des informations techniques comme la

fréquence du processeur ne sont souvent disponibles qu'en effectuant des

manipulations techniques complexes et dangereuses (lecture du Bios) si on les

collecte autrement qu'avec un outil automatisé.

ü Inventaire manuel : c'est la solution

la plus économique, mais aussi la plus consommatrice en temps.

ü Inventaire PDA : une solution

originale proposée par certains prestataires de service et

particulièrement adaptée pour les inventaires de contrôle

de localisation. Une liste des matériels gérés est

téléchargée sur un assistant personnel (PalmPilot ou

PocketPC) qui sert ensuite à effectuer des mises à jour.

ü Inventaire lecteur code barre : la

solution la plus utilisée dans le domaine industriel n'est pas

nécessairement la meilleure dans le cas d'un environnement informatique.

Un lecteur code barre permet de relever aisément des informations

complexes et peu nombreuses (les numéros de série par exemple).

Mais la programmation de lecteurs code barre reste fastidieuse et son

utilisation réservée aux très gros parcs informatique. De

plus, lorsqu'il s'agit de relever un nombre important de

caractéristiques pour un matériel inventorié, les lecteurs

code barre ne sont absolument pas pratiques.

H. Faut-il passer physiquement sur chaque poste de

travail ?

Les logiciels d'inventaire automatisé savent

aujourd'hui collecté des informations via une connexion réseau.

Mais un certain nombre d'opérations sont indispensables et

nécessitent un passage sur le poste de travail :

ü Etiquetage physique des postes.

ü Saisie de la localisation du poste : aucun logiciel ne

sait identifier le bureau dans lequel est posé un équipement.

ü Saisie des périphériques

connectés : la détection des périphériques

connectés via un logiciel d'inventaire est rarement fiable. La plupart

du temps, le logiciel d'inventaire détecte les drivers présents

pour accéder à un équipement et non l'équipement

lui-même.

ü Identification des matériels passifs : hubs,

Switch... mais aussi fax ou photocopieurs ne sont pas reconnus par les

logiciels d'inventaire automatisé.

I. Etapes à respecter

ü Avant l'inventaire : préparer la

procédure pour les inventoristes et prévenir les utilisateurs.

ü Pendant l'inventaire : vérifier

régulièrement (de préférence sur une base

quotidienne) la qualité des informations collectées.

ü Après l'inventaire : mettre en place une

stratégie claire de suivi des changements dans le parc informatique pour

une mise à jour en temps réel des informations. Il faut entre

autres identifier les entrées de nouveaux matériels dans le parc.

Sachant qu'un parc informatique est en moyenne renouvelé tous les 3 ans,

le fait de ne pas suivre les changements après un inventaire fait que

l'inventaire est faux à 33 % un an seulement après la fin de

l'inventaire.

J. Communication menée autour de

l'inventaire

Le poste de travail informatique est très souvent

considéré comme un outil personnel. Le fait de passer pour

relever un certain nombre d'informations peut être perçu comme un

acte "d'espionnage " de la part des utilisateurs. Pour éviter ce type de

réactions, il est indispensable d'expliquer l'opération.

Communication préliminaire : Etant donné que chaque utilisateur

sera concerné par l'inventaire (voire dérangé dans son

travail), il convient d'avertir la population de l'entreprise en expliquant le

"pourquoi " et le " comment " : maîtrise des configurations,

réduction de la taxe professionnelle, recensement des licences

logicielles, rapprochement avec les immobilisations...

ü Communication post-inventaire: une fois l'inventaire

réalisé, remercier les utilisateurs de leur coopération et

leur faire connaître quelques chiffres intéressants

(répartition des machines par type, par service...). Cette phase peut

aussi être l'occasion de les sensibiliser sur l'intérêt

d'avertir le service informatique lors des changements liés au parc

(installation de nouveaux équipements,

déménagements...).

Dans tous les cas, il est indispensable d'identifier le

responsable de la communication pour le projet, le moyen d'information à

utiliser (courrier, note interne, messagerie...), ainsi que la cible

visée lors de la première communication: chef de service ou

utilisateur final.

Points importants à signaler dans le message : pas de

volonté de " flicage ", rappel de la loi en matière de piratage,

accès libres aux sites...

K. Durée d'inventaire

Un inventoriste préparé et disposant de tous les

outils passera 20 à 30 minutes par postes, soit 20 postes par jour. Une

phase pilote sur une partie représentative du parc permettra d'obtenir

des délais plus précis. De nombreux facteurs sont à

prendre en compte :

ü dispersion géographique,

ü précision de l'inventaire,

ü outils utilisés (un inventaire logiciel est plus

rapide qu'un inventaire papier).

ü Niveau de sécurité : un inventaire

logiciel peut nécessiter le passage d'une disquette d'inventaire sur

chaque poste. Dans ce cas, il est recommandé d'intégrer à

la procédure un contrôle anti-virus. Dans le cas contraire,

l'inventoriste risque de propager un virus en sommeil sur un poste de travail.

2. Audit Réseaux

En Informatique le terme « Audit » apparu dans les

années 70 a été utilisé de manière

relativement aléatoire. Nous considérons par la suite un «

audit de sécurité informatique » comme une mission

d'évaluation de conformité sécurité par rapport

à un ensemble de règles de sécurité.6(*)

Une mission d'audit ne peut ainsi être

réalisée que si l'on a définit auparavant un

référentiel, un ensemble de règles organisationnelles,

procédurales ou technique de référence. Ce

référentiel permet au cours de l'audit d'évaluer le niveau

de sécurité réel de terrain par rapport à une

cible.

A. Définition

Un audit de sécurité consiste à s'appuyer

sur un tiers de confiance afin de valider les moyens de protection mis en

oeuvre.

Un audit de sécurité permet de s'assurer que

l'ensemble des dispositions prises par l'entreprise sont réputées

sures.

B. Contenu de l'audit

L'opération d'audit prend notamment en compte des

éléments suivants :

· Descriptif des matériels, logiciels et

documentations.

· Appréciation globale de l'adéquation

entre les besoins et le système d'information existant.

· Examen des méthodes d'organisation, de

contrôle et de planification des services informatiques.

· Appréciation de la formation, de la

qualification et de l'aptitude du personnel.

· Appréciation de la qualité, de

l'accès, de la disponibilité et de la facilité de

compréhension de la documentation.

C. la qualité des services de

sécurité :

1. Définition :

La qualité de service désigne l'ensemble de

paramètre échangé pendant une communication avec connexion

pour que les informations passent correctement.

Appliquée aux réseaux à commutation de

paquets « réseau basé sur l'utilisation de routeurs »,

la qualité de service « QOS » désigne l'aptitude

à pouvoir garantir un niveau acceptable de perte de paquets,

défini contractuellement, pour un usage donné.

Les services de sécurité peuvent avoir des

niveaux de performance très différents selon les

mécanismes employés .ces niveaux couvrent :

· l'efficacité des services de

sécurité.

· leur robustesse (puissance)

· leur mise sous contrôle.

1.1. L'efficacité des services de

sécurité :

De même que certaines serrures (fermetures) sont plus

faciles à violer que d'autre, les services de sécurité

sont conçus pour résister à des niveaux d'attaque

variables, selon les mécanismes mis en oeuvre, ce qui les rend plus ou

moins efficaces.

1.2. Leur robustesse :

De même que certaines protections actives devenir

défaillantes sans que cela provoque une réaction, les services de

sécurité peuvent être étudiés pour

détecter toute anomalie par des mécanismes

complémentaires, ce qui les rend plus ou moins robustes.

1.3. Leur mise sous contrôle

De même qu'un responsable ne sera véritablement

sur de la protection apportée par la serrure de sécurité

que s'il s'assure que les occupants ferment effectivement à clé

l'issue concernée ;, les services de sécurité peuvent

être accompagnés de mesure de contrôle destinés

à garantir la pérennité des mesures pratiques mises en

place, ce qui les rend plus ou moins ( sous contrôle).

D. Les risques de sécurité informatique

:

1. Les types de risques :

En ce qui concerne l'analyse de risque, on a défini 12

types de menaces.

Ø Accidents physiques.

Ø Malveillance physique

Ø Panne du SI

Ø Carence de personnel.

Ø Interruption de fonctionnement du réseau.

Ø Erreur de saisie.

Ø Erreur de transmission.

Ø Erreur d'exploitation.

Ø Erreur de conception/ développement.

Ø Copie illicite de logiciels.

Ø Indiscrétion/ détournement

d'information

Ø Attaque logique du réseau.

2. Classification des risques

2.1. Les risques Humains :

Les risques humains sont les plus importants, ils concernent

les utilisateurs mais également les informaticiens.

Ø Malveillances : Certains

utilisateurs peuvent volontairement mettre en danger le système

d'information en y introduisant en connaissance de causes des virus, ou en

introduisant volontairement de mauvaises informations dans une base de

données.7(*)

Ø Maladresse : Comme en toute

activité les humains commettent des erreurs, ils leur arrivent donc plus

ou moins fréquemment d'exécuter un traitement non

souhaité, d'effacer involontairement des données ou des

programmes.

Ø Inconscience : De nombreux

utilisateurs d'outils informatiques sont encore inconscients ou ignorants des

risques qu'ils encourent aux systèmes qu'ils utilisent, et introduisent

souvent des programmes malveillants sana le savoir.

2.2. Les risques Techniques :

Ø Programmes malveillants : C'est un

logiciel développé dans le but de nuire à un

système informatique. Voici les principaux types de programmes

malveillants :

· Le virus : Programme se dupliquant sur

d'autres ordinateurs.

· Le ver : Exploite les ressources d'un

ordinateur afin d'assurer sa reproduction.

· Le Cheval de Troie : Programme

à apparence légitime qui exécute des routines nuisibles

sans l'autorisation de l'utilisateur.

Ø Accidents : il s'agit là d'un

évènement perturbant les flux de données en l'absence de

dommages aux équipements (panne, incendie, dégâts des eaux

d'un serveur ou centre informatique,..).

Ø Erreurs : que ce soit une erreur de

conception, de programmation de paramétrage ou de manipulation de

données ou de leurs supports, l'erreur désigne les

préjudices consécutifs à une intervention humaine dans le

processus de traitement automatisé des données.

Ø Technique d'attaques par messagerie

: en dehors de nombreux programmes malveillants qui se propagent par la

messagerie électronique, il existe des attaques spécifiques tels

que :

· Le Pourriel (Spam) : Un courrier

électronique non sollicité, la plus part du temps de la

publicité. Ils encombrent le réseau.

· l'Hameçonnage : un courrier

électronique dont l'expéditeur se fait généralement

passer pour un organisme financier et demandant au destinataire de fournir des

informations confidentielles.

Ø Attaques sur le réseau : les

principales techniques d'attaques sur le réseau sont :

· Le Sniffing : technique permettant de

récupérer toutes informations transitant sur le réseau.

Elle est généralement utilisée pour

récupérer les mots de passe des applications qui ne chiffrent pas

leurs communications.

· La Mystification (Spoofing) :

technique consistant à prendre l'identité d'une autre personne ou

d'une autre machine. Elle est généralement utilisée pour

récupérer des informations sensibles.

CHAP II. PRESENTATION DE

L'ENTREPRISE ET ETUDE DE L'EXISTANT

SECTION 1 :

PRESENTATION DE BOSS MINING

1. HISTORIQUE

BOSS MINING est une société privée a

responsabilité limitée enregistrée au nouveau registre de

commerce de Lubumbashi en République Démocratique du Congo, sous

le numéro 8980 et à l'identification nationale congolaise, ayant

l'identification fiscal n° A0905972C.

v Siege social

Le siège de la société est situé

au n° 238 de la route Likasi, dans la commune annexe, à Lubumbashi,

en République démocratique du Congo et son siège

d'exploitation est établi à LUITA à 16 km de KAKANDA.

2. LIMITES GEOGRAPHIQUES

L'entreprise BOSS MINING est une entreprise d'exploitation

minière située à KAKANDA ancien site minier de la GECAMINE

situé au KATANGA dans le District de LUBUDI à 60 km de la ville

de LIKASI. L'entreprise minière de KAKANDA est la pour le glissement de

cuivre et cobalt qu'elle renferme et elle repartie en deux pour l'exploitation

une partie à KAKANDA et une autre à LUITA 15 km de KAKANDA.

3. ORGANISATION DE L'ENTREPRISE

v Activités de l'entreprise BOSS

MINING

Les activités de la dite entreprise sont basées

sur les prospections, la recherche et l'exploitation minière. Les

opérations de concentration, de traitement métallurgique,

chimique et transformations ; la commercialisation, l'exploitation de ces

substances et de leurs dérivés ainsi que les activités de

développement dans les gisements curpo-cobaltiferes localisés

dans la concentrée de KAKANDA.

v Part Social

Les parts sociales de BOSS MINING Sprl sont actuellement

reparties à raison de 70 pourcent à la société

ENRC AFRICA HOLDINGS Ltd et 30 pourcent (han dilua blés) à la

société GECAMINE Sarl, pour un capital d'USD 20.000.000.

v Objectifs

BOSS MINING à pour objectifs :

· La recherche et l'exploitation de cuivre ; cobalt

et toutes substances minérales concessibles ;

· Les opérations de concentration, de traitement

métallurgique, chimique et de transformation ;

· La commercialisation et l'exploitation de ces

substances et de leurs dérivés repris sur les titres miniers.

v Technologies utilisées

La société BOSS MINIG recourt à une

technologie de pointe pour ses différents travaux d'exploitation et de

traitement des minerais :

En vue de préparer les minerais au traitement

métallurgique, une réduction granulométrique s'impose.

Celle-ci passe par des étapes de reprise sur les sites de stockage aux

fins de concassage criblage et classement selon les granulométries

requise. Les unités de concassage peuvent être fixées aux

mobiles.

Les sites de concassage se trouvent, à présent,

à LUITA et à KAKANDA. Des unités de lavage y sont

associés afin de débarrasser les concassés de la boue,

très gênante pour les opérations de lixiviations

(consommation exercice des réactifs notamment). Le traitement de

minerais est généralement réalisé soit à

LUITA soit à KAKANDA.

KAKANDA

BOSS MINING dispose de deux usines de concentrations à

savoir :

§ Une usine de concentration par flottation

dénommée CONCENTRATEUR DE KAKANDA (en abrégé

KDC) ;

§ Une deuxième unité de concentration par

liqueur danse appelée DMS ; a ce jour, il y opère une

extension avec un nouveau concentrateur de haute technologie.

LUITA

§ BOSS MINING a érigé un complexe

métallurgique comprenant :

Une unité de lixiviation en tas (heopleoching) de

cuivre constituée actuellement de 14 loges de 60 m x150 m et une

vingtaine de bassins de 4000 m chacun pour stockage et recirculation des

solutions cuivreuses.

§ Une nouvelle extension de l'entité de

lixiviation en tas de même capacité (40 000

T/loges) ;

§ Une usine de concentration par flottation d'une

capacité de 880 000 T/an qui est en une transformation pour

améliorer les performances métallurgiques ;

§ Une usine d'electrowing du cuivre qui aura au stade

final une capacité de 30.000 Tcu/an ; des ateliers ;

§ Une usine d'électro wing de cobalt d'une

capacité de 12.000 T/an de cobalt cathodique.

v Missions

But principal de BOSS MINING

La société BOSS MINING a comme but principal

l'exploitation des produits miniers.

Objectif social de BOSS MINING

Entant que S.P.R.L à caractère industriel minier

et commerciale de la personnaliste juridique et placer sous la tutelle du

ministre de mine, elle a pour objectif :

§ L'exploitation des minerais, la construction et

l'étude des mines

§ L'exploitation des services de mines de carrière

de la GECAMINE

§ L'exploitation des différents services de

connexes activités.

v DIRECTEUR GENERAL

ORGANIGRAMME DE BOSS MINING DIRECTION ADMINISTRATIVE DE

LUBUMBASHI

ASSISTANT DU DG

DMS

SX-PLANT

ACIDE PLANT

ELECTROLYSE

CONCENTRATEUR

DIRECTION PRODUCTION

TRAFIC LUITA

TRAFIC KAKANDA

POOL EST

PLAN

POOL SUD

CTRL FINANCIER ET AUDIT

VENTES

MAGASIN ET APPRO

COMPTABILITE

CP LUITA

DRH-S

CP KAKANDA

MTN LUITE

MTN KAKANDA

SECURITE

DEPARTEMENT INFORMATIQUE

CONSTRUCTION

GENIE CIVIL

DIRECTION GEO EXPLOITATION

DIRECTION TRAFIC

DIRECTION MINES

DIRECTION FINANCIER

DIRECTION TECHNIQUE

DIRECTION ADMINISTRATIVEE

DIRECTION DE PROJET

SECTION 2 : ANALYSE

DE L'EXISTANT

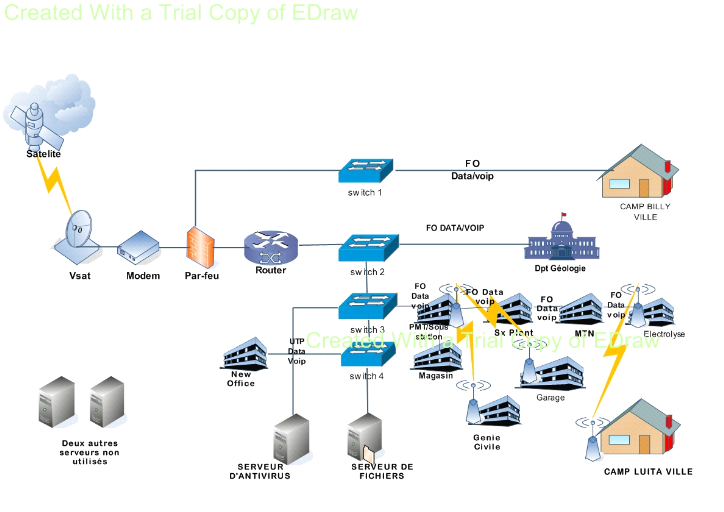

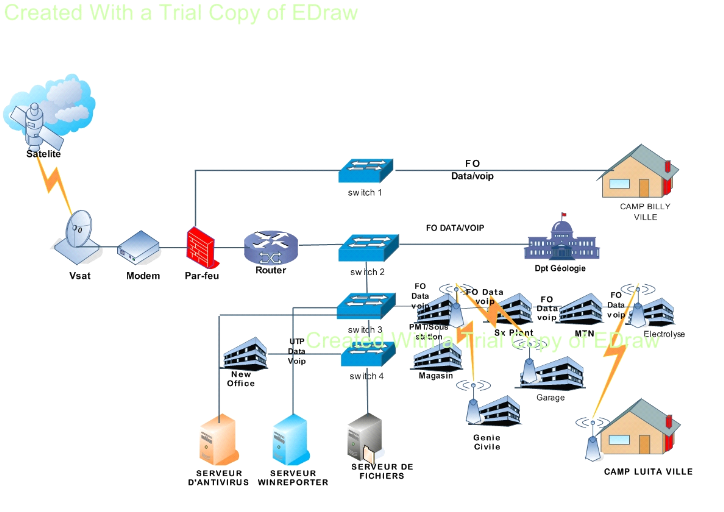

L'infrastructure réseau informatique de Boss Mining

s'étend sur différents bâtiments pour différents

départements et service de l'entreprise, en commençant par le

bâtiment new office. Elle utilise une technologie de réseau

Ethernet. Ce réseau est optimisé pour une bonne gestion de

données.

A cet effet nous d'une part le département de :

· La géologie

· La maintenance

· Hydro-métallurgique (SX-Plant)

· La sécurité industrielle (GI)

· Sous station (service électrique)

· Garage

· Magasin

· Génie civil

· Etc.

A par ces départements le réseau s'étend

aussi sur le camp Billy ville et Luita ville, aussi sur le bâtiment PMT

(PMT : un petit hôpital de secours placer dans les

installations).

N.B : New office est un bâtiment administratif et

dans ce bâtiment ont trouve plusieurs directions par lesquelles on peut

citer : la direction générale, la direction technique, la

direction de mines, direction trafic, direction IT, sécurité de

travail, magasin et approvisionnement etc. hors mis ces différentes

directions on trouve aussi la salle serveur.

Pour ce fait la connexion quitte la Vsat vers la salle serveur

à new office, dans cette salle serveur on y trouve deux serveurs

implémentés (serveur de fichier et d'antivirus) et

différents équipements d'interconnexions. Dès la salle

serveur vers les bureaux de new office et les bureaux se trouvent dans

différents département précité ci-haut.

N.B : A part ces deux serveurs implémentés,

il ya aussi deux autres que l'entreprise à payer mais non

implémentés.

Il ya aussi les maisons pour le camp Billy et Luita ville.

En effet ces camps ont été construits par

l'entreprise pour les expatriés.

Chaque maison à une connexion internet, la connexion de

Billy ville viens aussi de new office via un câble à fibre optique

et arrive dans une petite salle ou il ya les équipements

d'interconnexions qui, à leurs tour dispache dans différentes

maisons se trouvant dans ce camp (il ya au moins près 71 maisons). Quant

au camp Luita ville la connexion est prise à SX-Plant par la voie sans

fil (wifi) a l'aide d'un Access Point.

Il est à noter que la liaison entre la salle serveur et

certains bâtiments se fait à l'aide de la fibre optique à

cause de la distance et le câble UTP pour les bureaux. Par ailleurs

certains bâtiments prend leur connexion à d'autres bâtiments

connectés a la salle serveur par wifi, donc il ya les points

d'accès (Antenne Ubiquiti) placer sur quelque bâtiments

connectés à la salle serveur. Chaque bâtiment à une

connexion câblé et wifi.

A. DESCRIPTION DU

SYSTEME INFORMATIQUE

1. Inventaires des Ordinateurs et serveurs

L'entreprise dispose un certain nombre des bureaux dont chaque

bureau dispose d'un certains nombre d'ordinateur ainsi que les serveurs dont

nous donnons les détails dans cette suite :

· Les ordinateurs fixes HP 8200, DELL, TOSHIBA et ACER

pour les bureaux et portables pour les travailleurs de terrain.

· Ces ordinateurs fixes ont des processeurs DUAL CORE,

DUAL CORE 3 et certains ont DUAL CORE 7 et a une vitesse chacune de 3 Ghz.

· La mémoire RAM de chacun des ordinateurs est de

4Gb.

· Le HDD de 500Gb pour chaque ordinateur.

· Les imprimantes HP Laser jet 1522 pour les bureaux,

KONICA BUZHUB C452 et C360 pour la communauté.

· Du coté serveur, l'entreprise Boss Mining

dispose a son sein 4 serveur dont deux sont non utilisés et les autres

fonctionne l'un est un serveur d'Antivirus pour la sécurité et

l'autre est un serveur des fichiers.

2. Inventaires des logiciels et système

d'exploitation

· OS Windows Seven pour les machines clientes et Windows

2003 server pour les serveurs.

· Microsoft Office 2010

· Internet explorer pour la navigation sur internet

· PDF Reader pour la lecture des documents PDF, PDF

creator pour la conversion Word-PDF.

· Winrar pour l'archivage de fichiers.

· Etc.

3. Inventaire des équipements

réseaux

· L'antenne Vsat qui reçoit le signal au satellite

de fournisseur d'accès internet (FAI).

· Modem Indirect 5 pour la modulation et

démodulation du signal

· Un pare-feu

· Un routeur Cisco 2900 série : ce routeur

dans ce réseau de Boss mining ne fait pas le routage, plutôt il

fait l'inter Vlan entre le différents Vlan de l'entreprise.

· Switch Cisco managable(administrable) et HP Procure

1810G-24 et 2810G-48 pour l'interconnexion des ordinateurs en réseau.

N.B : Les Switch ont les ports Ethernets et optiques pour

coïncider la fibre optique et Utp.

· Splice boxe par ou entre et sort la fibre optique (pour

le câblage de la fibre optique)

· Patch panel (Panneau de brassage) pour dispatcher les

câbles dans différents bureaux.

· Téléphones IP Cisco 7911 pour le VOIP

· Docking Station (station d'accueil) utilisé par

certains utilisateurs de certains départements pour la connexion de

plusieurs écrans sur un même ordinateur.

· Antennes UBIQUITI et WAVION pour le point

d'Accès sans fil.

B. ASPECT SECURITE

Dans son aspect sécurité l'entreprise Boss

Mining dispose d'un Pare-feu pour la sécurité du réseau

(filtrage du trafic d'informations), ce pare-feu fait aussi le routage des

paquets de données. Elle a aussi un serveur d'antivirus sous son

sein.

C. CRITIQUES DE L'EXISTANT

1. Points forts

· Le réseau est sécurisé par un

pare-feu qui assure le filtrage des trafics d'informations entre l'internet et

le réseau local c'est-à-dire de bloquer les fichiers

malveillants, empêcher les utilisateurs d'accéder à certain

site non utile à l'entreprise, empêcher les accès non

autorisé au réseau local, ce pare-feu fait aussi le proxy et le

routage des paquets entre deux réseaux distants.

· BOSS MINING a à son sein une main d'oeuvre

qualifiée.

· Elle dispose d'un bon nombre d'équipement

informatiques.

2. Point faibles

Comme points faibles au fonctionnement de BOSS MINING ;

nous avons constaté que ce dernier manque de service d'audit

réseau et manque des logiciels a jours capable d'assurer

l'administration du réseau et l'inventaire automatisé de la plage

informatique.

Voici donc les différents besoins de BOSS

MINING :

· Assurer la communication entre différents

services sans déplacement du personnel, partager les informations avec

sécurité.

· Assurer la confidentialité des documents

importants.

Enfin d'assurer le bon fonctionnement de cette entreprise

ainsi que l'amélioration dans la gestion, nous suggérons le

facteur de mettre en place un système d'audit et d'inventaire au niveau

de l'infrastructure réseau de cette entreprise.

Voici comment se présente l'architecture réseau

de Boss Mining.

Fig I. 1. : Architecture réseau Boss Mining

de KAKANDA.

Source : Département informatique, le

11/08/2015.

CHAP III. ETUDE DU FUTURE

SYSTEME

A. CONCEPTION LOGIQUE

1. Présentation de l'audit et l'inventaire des

matériels

Introduction

l'inventaire et L'audit informatique collectionnent le

maximum d'informations sur le parc informatique et évaluent les

risques d'un environnement informatique ou d'une application, (par

exemple, gestion des salaires ou de la facturation). 8(*)

L'audit et l'inventaire d'un environnement informatique

peut concerner l'évaluation des risques informatiques de la

sécurité physique, de la sécurité logique, de la

gestion des changements, du plan de secours, etc. Ou bien un ensemble de

processus informatiques ce qui est généralement le cas

pour répondre à une demande précise du client. Par

exemple, apprécier la disponibilité des informations et des

systèmes.

a. Approche générale

Un audit et l'inventaire informatique se fait selon 4 phases:

· Définition précise du plan de

travail, récolte d'information, recherche et schématisation

des processus métiers et/ou informatiques à apprécier,

définition des rôles et responsabilités, analyse des forces

- faiblesses.

· Analyse des processus importants, définition des

risques, évaluation préliminaire des risques, de

l'efficacité des contrôles.

· Tests des contrôles.

· Tests de matérialité.

L'audit et l'inventaire informatique ne concerne pas

nécessairement la sécurité. En effet, il peut servir

à évaluer des aspects stratégiques ou de

qualité des systèmes d'information.9(*) Par exemple, répondre

à la question suivante : Est-ce que les systèmes

d'information de l'entreprise répondent efficacement aux besoins

des services métiers ? La démarche est très similaire,

en choisissant et évaluant les processus informatiques qui

répondent le mieux à la demande et aux objectifs du client.

b. Audit et l'inventaire d'une infrastructure

informatique

- Mission

Il s'agit d'évaluer les risques des systèmes

d'information nécessaires au fonctionnement des applications. Par

exemple : Sécurité physique, sécurité logique,

sécurité des réseaux, plan de secours.

- Livrable

Rapport contenant les faiblesses relevées, leur niveau

de risque et les mesures correctives proposées.

c. Audit d'une application informatique

- Mission

Apprécier une application informatique en production,

par exemple une application de gestion des salaires, une application

financière, etc. Très souvent plusieurs domaines font partie d'un

audit d'une application, en particulier:

· les données opérationnelles,

· les données de base,

· les paramètres,

· les interfaces entre l'application et d'autres

applications,

· la gestion des droits d'accès à

l'application.

Bien entendu, tout audit d'une application doit

également apprécier la sécurité de l'infrastructure

informatique nécessaire au fonctionnement de l'application.

- Livrable :

Rapport contenant les faiblesses relevées, leur niveau

de risque et les mesures correctives proposées.

2. Protocole SNMP et ICMP

A. LE PROTOCOLE SNMP

a. Introduction

Le protocole SNMP (Simple Network Management Protocol) a

été développé pour permettre à

l'administrateur d'interroger les éléments de son réseau

sans se déplacer. Le principe de SNMP est très simple : sur

chacune des machines, on installe un petit programme : l'agent SNMP. Cet

agent enregistre en permanence des informations relatives à la machine.

Il stocke ces informations dans une base de

données appelée MIB (Management Information

Base).10(*)

Ainsi, de son ordinateur, l'administrateur peut interroger

chacune de ses machines et obtenir les informations souhaitées, comme

par exemple le nombre d'octets reçus et envoyés... Il peut aussi

en modifier certaines.

b. Fonctionnement

Le protocole SNMP est basé sur un fonctionnement

asymétrique. Il est constitué d'un ensemble de requêtes, de

réponses et d'un nombre limité d'alertes. Le manager envoie des

requêtes à l'agent, lequel retourne des réponses. Lorsqu'un

événement anormal surgit sur l'élément

réseau, l'agent envoie une alerte (trap) au manager.

SNMP utilise le protocole UDP [

RFC 768]. Le port 161

est utilisé par l'agent pour recevoir les requêtes de la station

de gestion. Le port 162 est réservé pour la station de gestion

pour recevoir les alertes des agents.

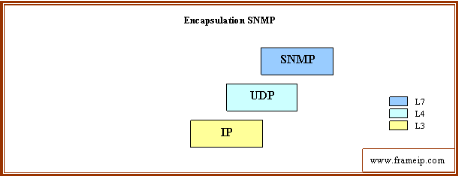

Fig III.1. Encapsulation SNMP

- Les requêtes SNMP

Il existe quatre types de requêtes: GetRequest,

GetNextRequest, GetBulk, SetRequest.

§ La requête GetRequest permet la recherche d'une

variable sur un agent.

§ La requête GetNextRequest permet la recherche de

la variable suivante.

§ La requête GetBulk permet la recherche d'un

ensemble de variables regroupées.

§ La requête SetRequest permet de changer la valeur

d'une variable sur un agent.

- Les réponses de SNMP

A la suite de requêtes, l'agent répond toujours

par GetResponse. Toutefois si la variable demandée n'est pas disponible,

le GetResponse sera accompagné d'une erreur noSuchObject.

- Les alertes (Traps, Notifications)

Les alertes sont envoyées quand un

événement non attendu se produit sur l'agent. Celui-ci en informe

la station de supervision via une trap. Les alertes possibles sont:

ColdStart, WarmStart, LinkDown, LinkUp,

AuthentificationFailure.

c. Les MIBS

La MIB (Management Information base) est la base de

données des informations de gestion maintenue par l'agent, auprès

de laquelle le manager va venir pour s'informer.

Deux MIB publics ont été normalisées: MIB

I et MIB II (dite 1 et 2)

Un fichier MIB est un document texte écrit en langage

ASN.1 (Abstract Syntax Notation1) qui décrit les variables, les tables

et les alarmes gérées au sein d'une MIB.

La MIB est une structure arborescente dont chaque noeud est

défini par un nombre ou OID (Object Identifier).Elle contient une partie

commune à tous les agents SNMP en général, une partie

commune à tous les agents SNMP d'un même type de matériel

et une partie spécifique à chaque constructeur. Chaque

équipement à superviser possède sa propre MIB. Non

seulement la structure est normalisée, mais également les

appellations des diverses rubriques. Ces appellations ne sont présentes

que dans un souci de lisibilité. En réalité, chaque niveau

de la hiérarchie est repéré par un index numérique

et SNMP n'utilise que celui-ci pour y accéder.

Voici un exemple de structure de table MIB :

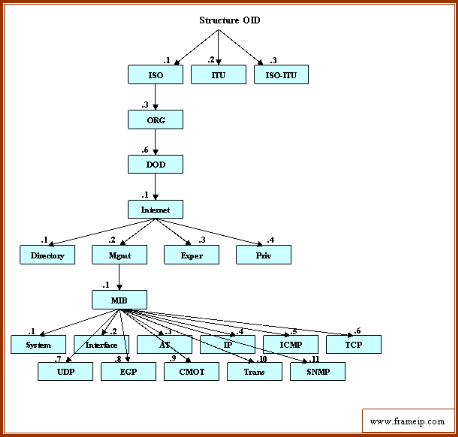

Fig III.2. Structure de table MIB

Ainsi, pour interroger les différentes variables

d'activité sur un appareil, il faudra explorer son arborescence MIB.

Celle-ci est généralement fournie par le constructeur mais il est

aussi possible d'utiliser un explorateur de MIB tel que « Getif MIB

Browser ».

Ensuite, pour accéder aux variables souhaitées,

on utilisera l'OID (Object Identification) qui désigne l'emplacement de

la variable à consulter dans la MIB. On aura par exemple sur un

commutateur Nortel Passport l'OID .1.3.6.1.4.1.2272.1.1.20 désignant le

taux de charge du CPU.

B. LE PROTOCOLE ICMP

a. Définition

Est un protocole permettant de véhiculer des messages

de contrôle sur des réseaux IP. L'acronyme ICMP correspond

à Internet Control Message Protocol. Cela semble explicite, mais

nombreux sont ceux, pour qui le protocole ICMP se limite à la commande

`ping', un bon moyen de tester si une machine peut être jointe à

travers le réseau et en combien de temps un paquet effectue un

aller-retour à travers le réseau.

b. Fonctionnement du Protocole ICMP

Il faut reconnaître que les fonctions ping et

trace-route sont des outils vraiment intéressants pour les

administrateurs réseau... Mais, il y a bien plus à dire sur ICMP

et les avantages qu'il peut fournir pour administrer et diagnostiquer un

réseau. Au total, ICMP peut être utilisé pour envoyer plus

de 20 types de messages de contrôle. Quelques-uns sont juste des

messages, d'autres sont un moyen pour les équipements IP ou les routeurs

d'indiquer l'occurrence d'une erreur.

- PING

Le Ping est la commande simple à utiliser reposant sur

des messages ICMP (»echo request»); Elle envoie à une

adresse réseau (ou vers un nom DNS qui sera traduit en adresse IP) un

paquet de requête ICMP écho (»echo request»).

L'équipement destinataire peut alors renvoyer un paquet de

réponse écho (»echo reply»). L'émetteur de la

requête sera alors en mesure de savoir si le destinataire est joignable

sur le protocole ICMP ou non, et il recevra une évaluation du temps

qu'ont mis les messages ICMP pour atteindre le destinataire et revenir.

Ping est fréquemment utilisé pour tester la

disponibilité d'une machine et pour évaluer le temps de

réponse du réseau. Le TTL (« Time To Live »

ou durée de vie) indiqué correspond au TTL original fixé

par l'émetteur auquel est soustrait le nombre de sauts

nécessaires pour atteindre la destination.

Par exemple, ici la durée de vie originale (TTL du

paquet echo request fixée par l'émetteur) est de 64 (voir le

screenshot du sniffer), ce qui signifie que le message ICMP a transité

par 10 routers (64-10=54) pour atteindre

www.google.com.

xxx@xxx:~$ ping www.google.com PING

www.l.google.com(209.85.227.103)56(84)bytes of data.

64 bytes from

wy-in-f103.google.com(209.85.227.103): icmp_seq=1 ttl=54 time=12.9 ms

64

bytes from wy-in-f103.google.com(209.85.227.103): icmp_seq=2 ttl=54 time=12.5

ms

64 bytes from wy-in-f103.google.com(209.85.227.103): icmp_seq=3 ttl=54

time=11.9 ms

64 bytes from wy-in-f103.google.com(209.85.227.103): icmp_seq=4

ttl=54 time=12.4 ms

64 bytes from wy-in-f103.google.com(209.85.227.103):

icmp_seq=5 ttl=54 time=12.4 ms

64 bytes from

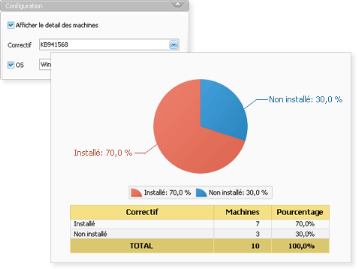

wy-in-f103.google.com(209.85.227.103): icmp_seq=6 ttl=54 time=13.1 ms

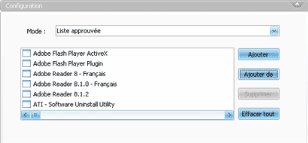

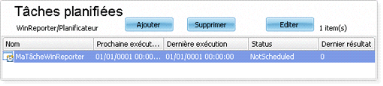

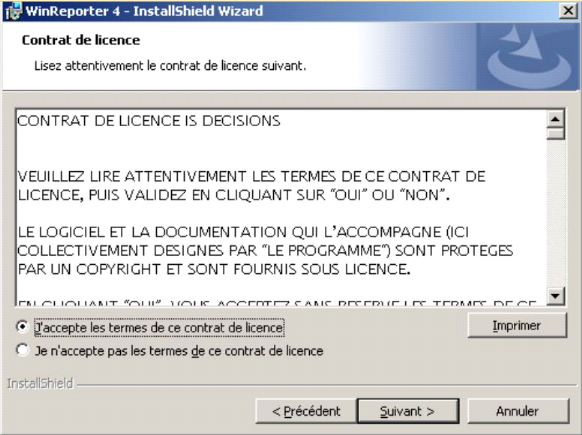

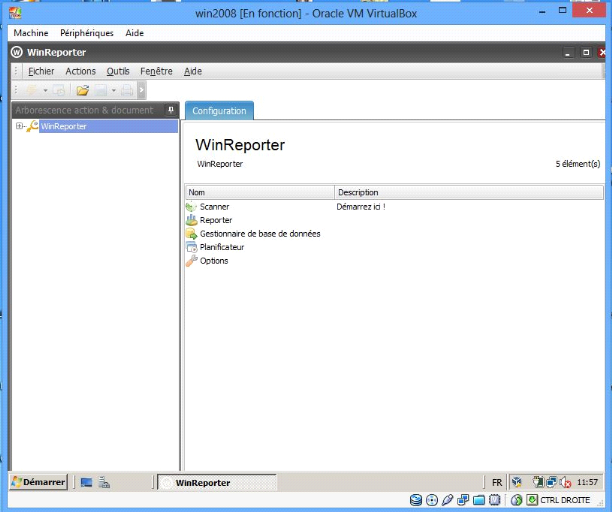

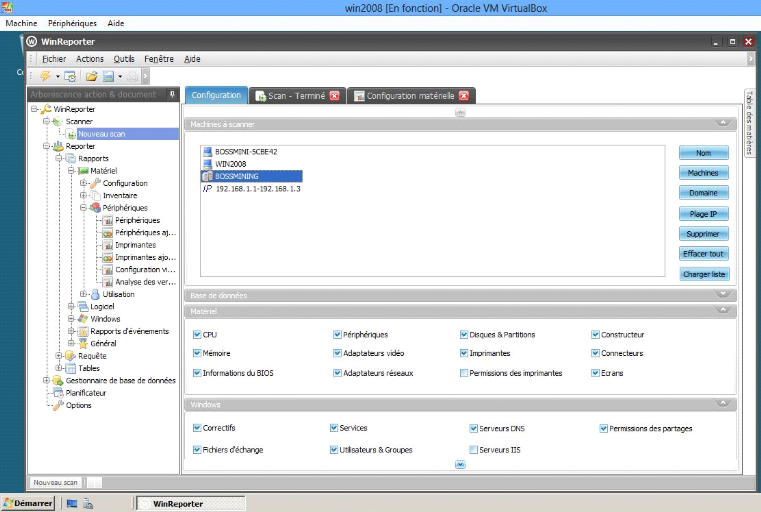

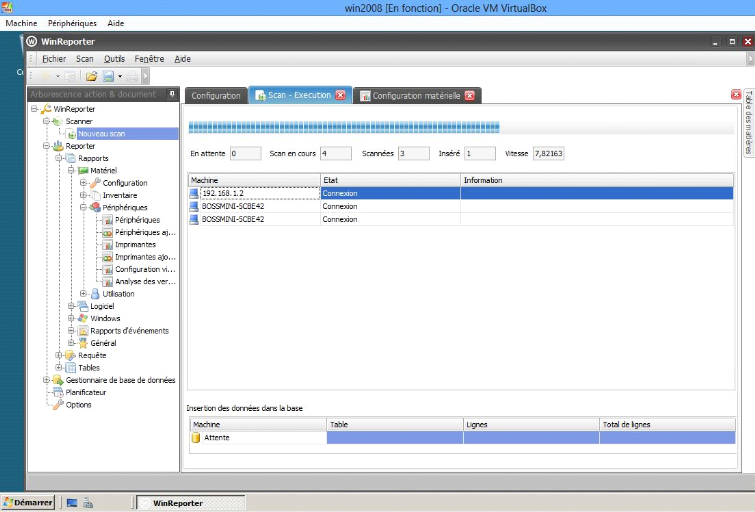

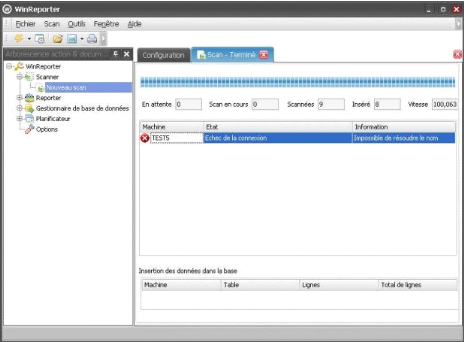

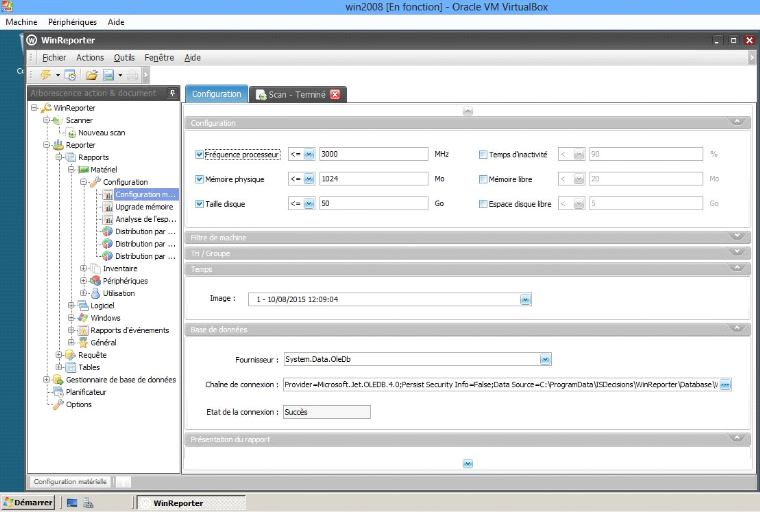

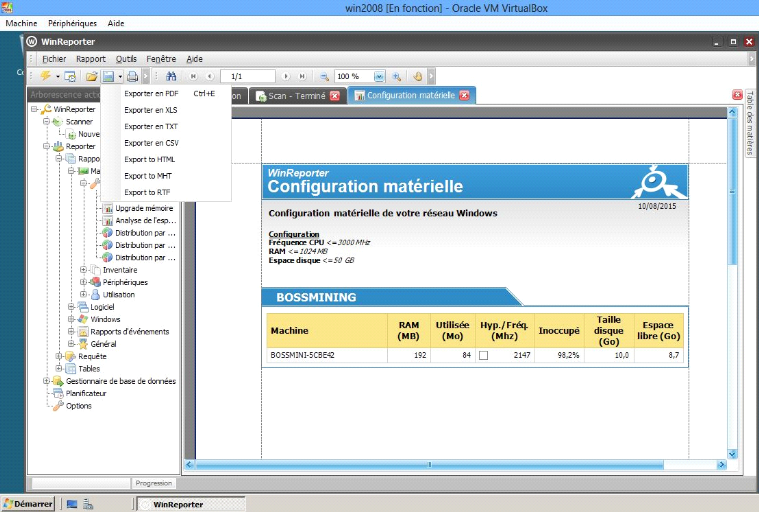

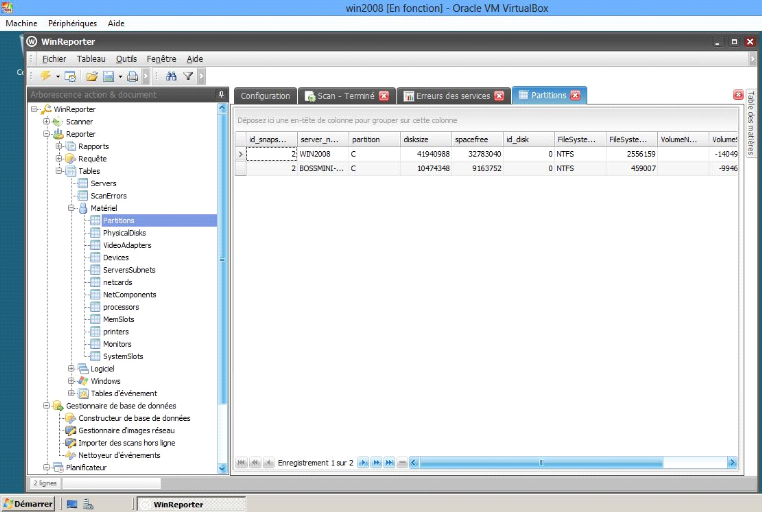

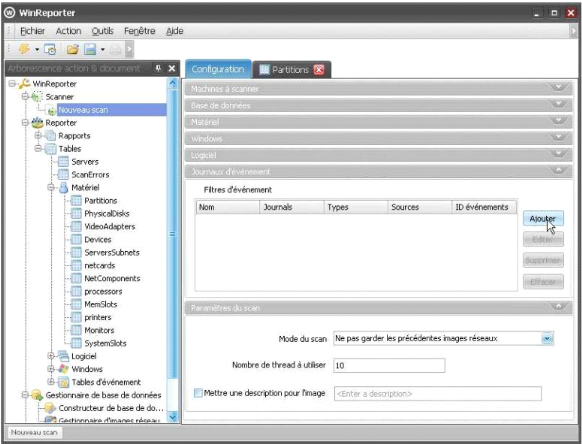

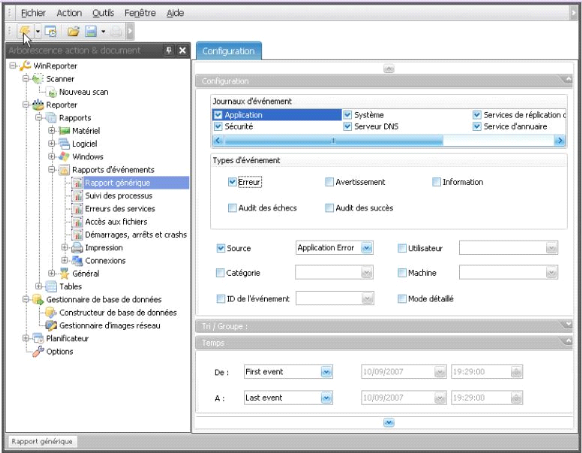

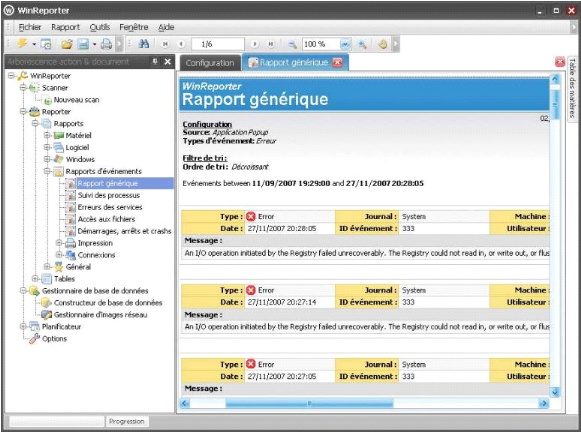

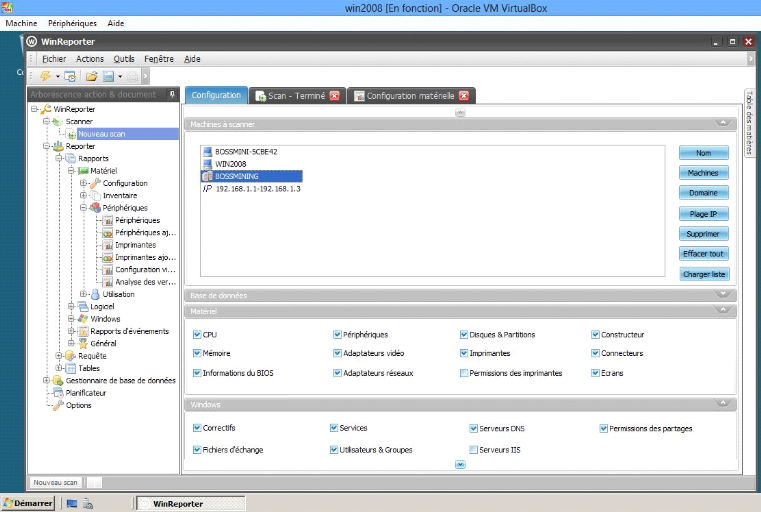

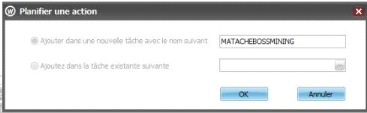

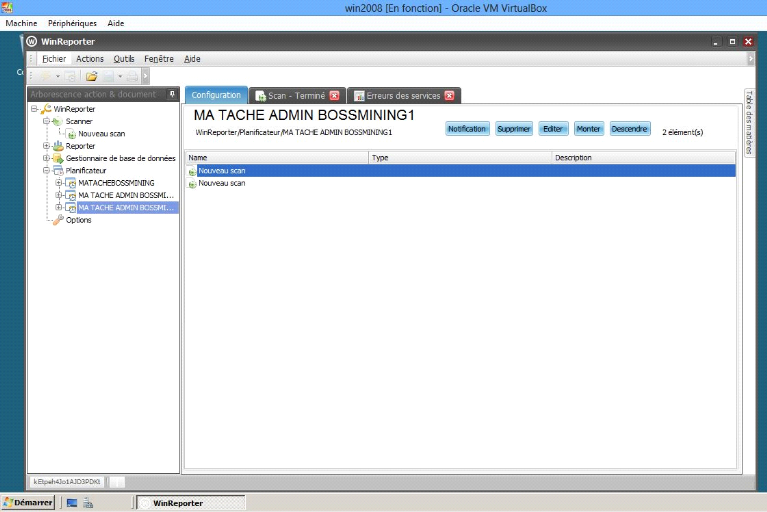

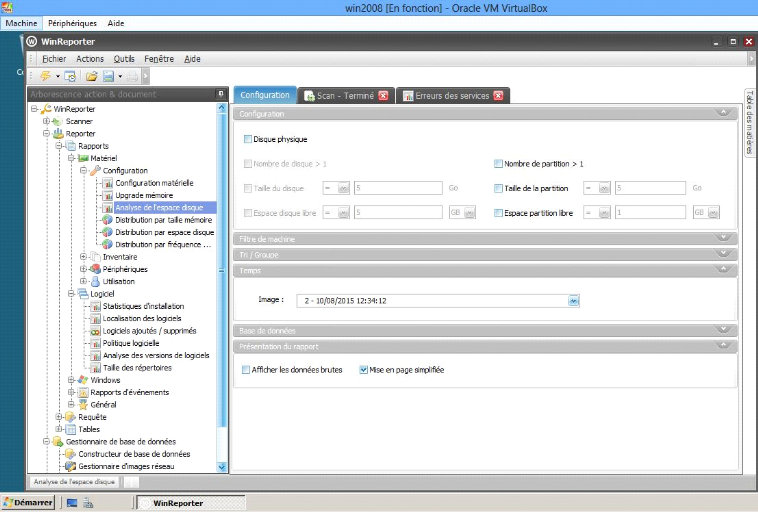

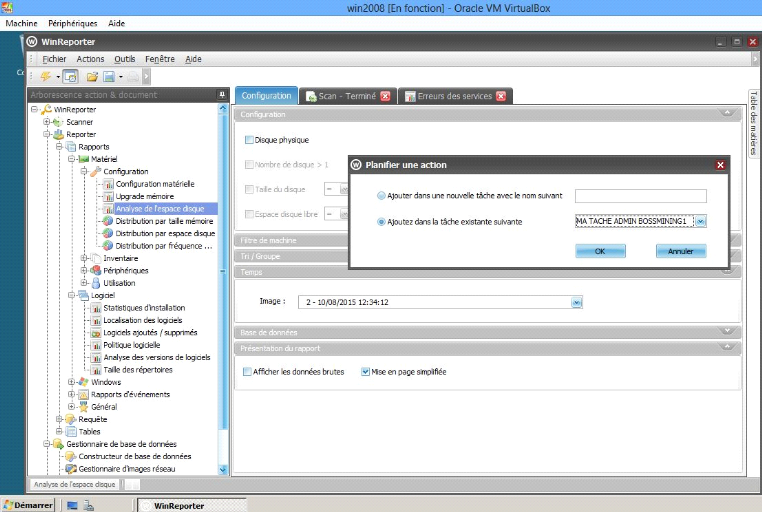

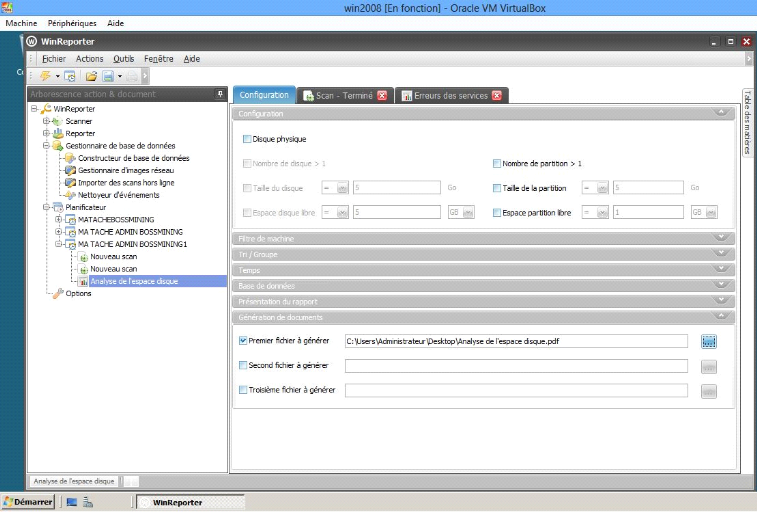

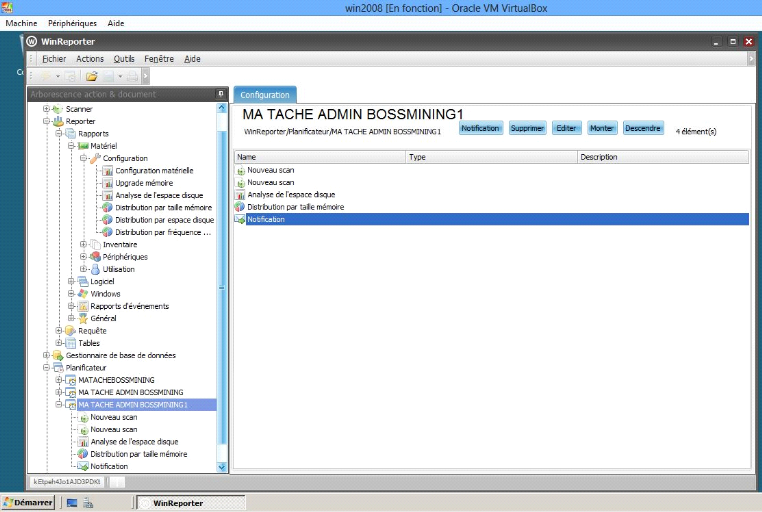

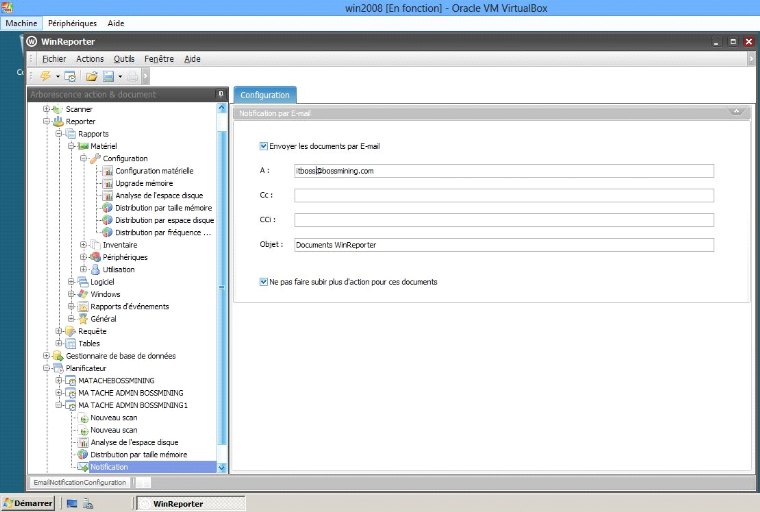

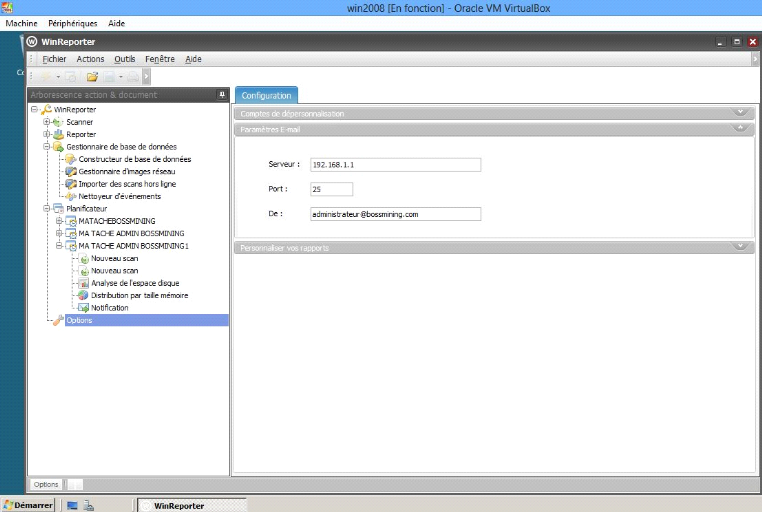

64