INTRODUCTION GENERALE

Avant d'énoncer la profondeur des concepts qui seront

qui seront développé dans ce travail, nous essayons de donner aux

lecteurs un bref aperçu théoriques des concepts informatiques

suivants :

· FIABILISATION : veut dire ce qui

inspire de la confiance.

· INDEMNISATION : veut dire la

rémunération.

· ATOUT MAJEUR : les

éléments de chances.

· INFORMATIQUE : définit

comme la science de traitement automatique et rationnel des informations

à l'aide des appareils électronique.

Suite à la connaissance des administrations exigeant un

traitement rapide des données, une automatisation des taches manuelles

afin de réaliser des économies significatives en temps et en

cout, en suite le suivi réel de la production de l'entreprise, un

nouveau concept est né pour répondre à ces

différentes préoccupations, ainsi l'informatique vu le jour.

Dès les années 1960, les entreprises ainsi que

les administrations réalisèrent l'avantage du

développement d'une branche de l'informatique, cet état de chose

les amenèrent à embaucher dans les services informatiques

internes des nouvelles compétences telles que1(*) :

· LES ANALYSTES :

spécialiste chargé d'effectuer les opérations

intellectuelles de décomposition des éléments d'un

système, à l'essentiel afin de saisir des rapports et de

données des schémas d'ensemble.

· LES PROGRAMMEURS :

spécialiste dans l'écriture de programmes (suite d'instructions

composées de codes dans un langage de programmation) suivant un

algorithme dressé par l'analyste.

· LES OPERATEURS DE SAISIE :

personnel spécialisé dans les techniques de

saisie (dactylographe, encodeur) d'un ordinateur en remplacement dans la

machine à écrire.

L'informatique étant élément primordial

et de surcroit, l'essence même de l'informatique de gestion, elle

facilite et accélère les différents traitements tels que

la consultation, la recherche, l'interrogation, la modification, la suppression

etc.... pour réaliser ces différentes taches, il faut

créer une base de données : définit

comme un ensemble structuré de données enregistrés des

supports accessibles par l'ordinateur pour satisfaire simultanément

plusieurs utilisateurs de façon sélective et en temps

opportun.2(*)

I. CHOIX ET INTERET DU SUJET

1.1. Choix du sujet

La gestion des indemnisations des Agents victimes d'accidents

du travail constitue une fonction primordiale au sein de cette organisme, car

elle permet d'identifier tous les cas d'accidents du travail afin

d'établir de prévision à leurs égards.

1.2. Intérêt du sujet

L'étude que nous abordons nous offre un triple

intérêt :

· Le changement ou l'amélioration du

système manuel au système automatique

· Palier la théorie apprise par rapport à

la pratique

· OEuvre scientifique à la portée de tout

le monde.

II. PROBLEMATIQUE

Dans ce travail intitulé : « La

base de données comme atout majeur pour la fiabilisation des

résultats dans la gestion des indemnisations des Agents

déclarés Invalides », nous essayons de nous poser les

questions dont les solutions présentées demanderont à

réfléchir en vue de la réalisation du nouveau

système d'information informatisé à mettre en place dans

ce travail.

Les questions posées dans la problématique nous

permettront d'évoluer tout au long de ce travail avec des points de

références.

Notre problématique s'articule autour des questions

suivantes :

· Comment les Agents déclarés Invalides

sont ils indemnisés ?

· Quel mécanisme est-il mise en place pour prendre

en charge les Agents déclarés Invalides ?

· Y a-t-il moyen d'informatiser cette gestion pour

en fiabiliser les résultats ?

III. HYPOTHESE

Par définition, l'hypothèse est le fait de

prendre position en n'ayant aucune certitude.3(*) C'est aussi une réponse anticipative au

problème posé.

En effet, cette application permettra de concilier les

connaissances acquises à la fois en informatique et en gestion

basée sur la résolution des problèmes concrets et des

difficultés.

Toutes fois les questions posées ci-haut nous

amènent à opter pour l'outil informatique par

l'implémentation d'une base de données en vue de faciliter la

gestion d'indemnisation des Agents déclarés Invalides et de ce

fait acquérir de la rapidité dans le traitement des

données et l'élimination des erreurs.

IV. METHODES ET TECHNIQUES UTILISES

IV.1. METHODES UTILSEES.

Tout travail scientifique doit démontrer sa

crédibilité en suivant une logique qui consiste à mettre

en place une théorie explicative des opérations intellectuelles

en vue de la valider.

Etant donné que le but suivi consiste à

analyser un système d'information, tenant compte des données et

des traitements afin de décrire les différents modèles

d'opérations au nouveau système d'information automatisé,

notre choix de méthode porte sur

« MERISE »4(*).

La méthode MERISE est adaptée

à l'informatique de gestion, pour une petite histoire, cette

méthode est née dans les années 1970 et fait suite

à une consultation nationale lancée en 1977 par le

Ministère de l'Industrie dans le but de choisir des

sociétés de conseil en informatique afin de définir une

méthode de conception de système d'information.

Les deux principales sociétés ayant mis au

point celle méthode sont le CTI (Centre Technique

d'Informatique) chargé de gérer le projet et le CTE

(Centre d'Etudes Technique de l'Equipement) afin de mettre au

point une méthode de troisième génération de

conception, réalisation de système d'information.

La naissance de MERISE marque donc une date

importante dans l'histoire de traitement de l'information.

IV.2. TECHNIQUES UTILISEES

Pour mieux cerner l'environnement d'investigation

(système d'information), il nous est indispensable de nous renseigner

sur la structure de l'administration en disséquant les informations

reçues pour une vue claire, nous obligeant d'adopter des techniques

scientifiques que nous allons citer ci-dessous :

a. Interview et entretien

Interview : revêt des techniques

journalistiques consistant à interroger l'interviewé sur des

points afférents à l'étude ou la recherche

effectuée dans son champs d'application.

L'entretien : D'après

le Micro Robert, est l'action d'échanger des paroles avec un ou

plusieurs personnes.

b. Technique documentaire

Consistant à étayer par des preuves nos

recherches mais aussi de compléter par des différents

documents justificatifs présentés au sein de l'administration

dans le circuit d'information en place.

V. DELIMITATION DU SUJET

Notre sujet se limite dans le temps et dans l'espace.

Dans le temps, nous allons nous

intéressés du flux d'information allant de la période 2007

à nos jours.

Dans l'espace, notre étude va cerner la gestion des

indemnisations des Agents déclarés Invalides au sein du

département de risque professionnel.

VI. SUBDIVISION DU TRAVAIL

Notre travail sera subdivisé en trois parties

Ière Partie : ETUDE D'OPPORTUNITE

CHAP I : ETUDE DE L'EXISTANT

CHAP II : CRITIQUE DE L'EXISTANT

CHAPITRE III : PROPOSITION ET CHOIX DE LA

MEILLEURE SOLUTION

IIème Partie : CONCEPTION D'UN NOUVEAU

SYSTEME D'INFORMATION

1er PHASE : CONCEPTION D'UN SYSTEME

D'INFORMATION

ORGANISATIONNEL (CSIO)

CHAPITRE I : ETAPE CONCEPTUELLE

CHAPITRE II : ETAPE ORGANISATIONNELLE

2ème PHASE : CONCEPTION D'UN SYSTEME

D'INFORMATION

INFORMATISE (C.S.I.I.)

CHAPITRE III : ETAPE LOGIQUE

CHAPITRE IV : ETAPE PHYSIQUE

IIIème Partie : REALISATION DE LA BASE

DE DONNEE

CHAPITRE I : IMPLATATION DE LA BASE DE DONNEES

CHAPITRE II : PROGRAMATION

VII. DIFFICULTES RENCONTREES

Certes, la récolte des données au sein de

l'Entreprise n'étaient pas faciles. Nous étions mal compris au

début auprès des Agents travaillant au Département

ciblé, grâce au cours de la déontologie professionnel

appris à l'Institut, nous étions à même de surmonter

et de dévier toutes les contraintes.

PREMIERE PARTIE : ETUDE PREALABLE

CHAPITRE I : ETUDE D'OPPORTUNITE

INTRODUCTION

Afin de mieux cerner l'environnement de recherche, les

principes, les objectifs, la gestion en place, il nous est indispensable de

recueillir et de diagnostiquer chaque information nous permettant de lister les

différents problèmes en vue de faciliter le passage de la

situation actuelle à la solution future qui doit être

résolu par un système d'information informatisé, c'est

ainsi qu'intervient la première partie de notre travail

appelée : « ETUDE D'OPPORTUNITE

».

SECTION 1 : ANALYSE DE L'EXISTANT

I .1. PRESENTATION DE L'ENTREPRISE

L'Institut National de Sécurité Social en sigle

INSS a son siège social et administratif de la Commune de la Gombe, au

N°85 sur Boulevard du 30 Juin entre le Bâtiment abritant le

Ministère du Travail et de la Prévoyance Sociale et l'ex Banque

de Commerce et de Développement.

I.1.1. HISTORIQUE DE L'ENTEPRISE

Elle existait en République Démocratique du

Congo et certains pays de Grands Lacs dont le Rwanda et le Burundi, des

Régions de sécurité sociale dont les unes étaient

destinées aux européens et les autres aux Congolais et aux

populations de colonies voisines.

Les régimes destinés aux européens

étaient mise en place les premiers et s'inspiraient de la

législation ci-après :

1. La Caisse Coloniale des Pensions pour les

Employés

2. Les Fonds Spéciales d'Allocation

3. Les Fonds Coloniales d'Allocation pour les

Employés

Chacun de ses trois organismes jouissaient d'une

personnalité civile et avait son propre statut. Les Congolais et les

populations des colonies voisines, les Régimes de pensions et

d'allocation était le 1er Janvier 1957 et les régimes

fut géré par un organisme autonome dénommé :

« Caisse des Pensions de Travailleurs placé sous le

contrôle et la garantit de l'Etat ». C'est à partir de

cette période qu'au cours du deuxième semestre de l'année

1960, le Gouvernement de l'époque préoccupé par la

réalisation d'une vaste réforme de la sécurité

sociale avait promulgué en date du 29 Juin 1961 placé sous la

garantit de l'Etat qui exerce sa tutelle par le Ministère du Travail et

de la Prévoyance Sociale (Tutelle financière).

L'Institut National de Sécurité Social a

succédé aux anciennes caisses de sécurité sociale

d'avant l'indépendance du pays à savoir : la Caisse des

Pensions de Travailleurs, la Caisse des Compensations des Allocations

Familiales et le Fonds Colonial des invalidités.

Il a pour but l'organisation et la gestion de réforme

Congolais de sécurité sociale comprenant trois branches à

savoir :

1. La Branche des pensions (Invalidités, Retraite

et décès)

2. La Branche des Risques Professionnels (accident de travaux

et maladies professionnelles)

3. La Branche des allocations familiales (charge familiale)

Actuellement, l'INSS s'efforce de remplir sa mission de

façon la plus économique et à la satisfaction des usagers

et des pouvoirs publics.

I.2. MISSION ET OBJECTIF DE L'ENTREPRISE

L'INSS a pour objectif de s'occuper de la gestion du

régime de sécurité en République

Démocratique du Congo.

I.2.1. SITUATION GEOGRAPHIQUE

L'Institut se trouve dans la Commune de la Gombe au N°85

sur Boulevard du 30 Juin entre le Bâtiment abritant le Ministère

du Travail et de la Prévoyance Sociale et l'ex Banque de Commerce.

I.3 Organisation STRUCTURO FONCTIONNELLE

Source : DAS\D

I.3.2. ORGANIGRAMME SPECIFIQUE

Le Service de Prestation Sociale et Risque Professionnel est

composé d'un Chef de Service, de son Adjoint et de trois Sections dont

voici l'organigramme :

Source : AD & DPS

I.3.2.1. PRESENTATION DES POSTES

v Chef de service

v Adjoint

v Section des personnes

v Section de risque professionnel

v Section de prestation sociale

I.3.2.2. DESCRIPTION DES POSTES

1. . CHEF DE SERVICE : sert à

coordonner toutes les activités se déroulant au sein du

département.

2. ADJOINT : intervient qu'en cas

d'empêchement de celui-ci.

3. SECTION DES PERSONNES : s'occupe des

agents.

4. SECTION DE RISQUE PROFESSIONNEL :

s'occupe de tous les agents déclarés Invalides.

5. SECTION DE PRESTATION SOCIALE : sert

à payer les Agents.

SECTION 2 : ETUDE DES MOYENS

Dans ce paragraphe, nous allons évoqués trois

moyens de traitement des informations ; il s'agit de :

· MOYENS HUMAINS

· MOYENS MATERIELS

· MOYENS FINANCIERS

2.1. Moyens Humains

En ce qui concerne les moyens humains, le service comprend

à son sein 9 personnes réparties en 3 Sections dont voici les

postes, leurs niveaux d'études, anciennetés et fonctions.

|

Nombre des

Postes

|

Nbre des

Personnes

|

Niveau d'études

|

Fonctions

|

Spécialité

|

Ancienneté

|

|

Section PP3

Rédacteur

Commis

Chef de Division

Section de Section

Rédacteur Principal

Section de Pension

Chef de Section

Calcul

Rédacteur

Rédacteur Principal

|

1

1

1

1

1

1

1

1

1

1

1

|

G3 Sciences

PP5

PP4

A6

A6

-

G2

-

P4

-

+3ans compt.

|

Chef de Section

Rédacteur

Commis

Chef de Division

Chef de Section

Rédacteur

|

-

-

-

-

-

-

-

-

-

-

-

|

26 ans

9 ans

28 ans

29 ans

25 ans

24 ans

-

17 ans

17 ans

31 ans

-

|

Il est à noter également que ce service à 4

femmes et 5 hommes qui assurent le bon fonctionnement du service.

2.2. MOYENS MATERIELS

Pour ce qui concerne les moyens matériels, le service

précité est doté d'une calculatrice de marque

TOSHIBA, BJ3901, 12 digital de l'année 2008, les

classeurs, fardes, papiers imprimés et les registres.

|

EQUIPEMENT

|

NOMBRE

|

|

Calculatrice

Classeurs

Fardes

Papiers

|

2

10

15

3 Rames

|

2.3. MOYENS FINANCIERS

L'INSS étant une institution étatique ou publique

dépend totalement du budget du Gouvernement, mais également des

différentes cotisations versées par les employeurs des

différentes sociétés affichées à l'INSS

SECTION 3 : ETUDE DES DOCUMENTS

3.1 PRESENTATIONS DES DOCUMENTS

Ce paragraphe consiste à étudier et à

inventorier tous les documents concernés par l'application.

Nous avons 5 documents concernés par l'application. Il

s'agit de :

1. Déclaration d'Accident du Travail (Model A1)

2. Certificat de première constatation (Model A2)

3. Certificat de prolongation d'incapacité (Model

A3)

4. Certificat de guérison, de décès de

consolidation de lésions (Model A4)

5. Bordereau d'assignation

3.2. Description de documents

1. Déclaration d'accident du

Travail

a. Rôle :

Connaître toutes les informations nécessaires de

l'accident survenu à l'Agent victime.

b. Description

|

Code

|

Désignation

|

Type

|

Taille

|

|

NUM DECL

NOM

POST

SEXE

LIEU NAIS

NOM PERE

NOM MERE

ADR PAIE

LOCALITE

COLLECTIVITE

ZONE

RUE

NUM

VILLE

NUM EMP

POST

RAISON ENT

ADRES

SIEGE

DATE ENT

DATE ACCI

NUM AFF EMP

|

Numéro déclaration

Nom du Travailleur

Post-nom du Travailleur

Sexe

Lieu de naissance

Nom du Père

Nom de la Mère

Adresse de paiement

Localité

Collectivité

Zone

Rue

Numéro d'immatriculation

Ville

Nom de l'employeur

Post-nom de l'employeur

Raison sociale de l'entreprise

Adresse de l'entreprise

Siège de l'exploitation

Date d'entrée en service victime

Date du jour de l'accident

Numéro d'affiliation de l'employeur

|

N

AN

AN

AN

AN

Date

AN

AN

AN

AN

AN

AN

AN

AN

AN

AN

AN

AN

AN

Date

Date

N.

|

05

25

25

01

25

10

25

25

20

25

25

10

25

25

25

20

25

10

10

15

10

15

|

2. Certificat de première

constatation

a. Rôle

Connaître l'état de la victime et son taux

d'incapacité.

b. Description

|

Code

|

Désignation

|

Type

|

Taille

|

|

NOM

POST NOM

PRENOM

SURNOM

LIEU NAIS

DATE DE NAIS

NOM MERE

NOM MERE

ADRESSE PAIE

NUM IMM

NUM CARTE

DATE ACCI

NOM MEDECIN

RAISON

ADRESSE ENT

NOM MED TRAT

ADRESSE

INCAP. TOT

INCAP PART

|

Nom de la victime

Post de la victime

Prénom de la victime

Surnom de la victime

Lieu de naissance de la victime

Date de naissance de la victime

Nom du Père de la victime

Nom de la Mère de la victime

Adresse de paiement

Numéro d'Immatriculation

Numéro de Carte d'Identité

Date de l'accident

Nom du Médecin examinateur

Raison sociale de l'Entreprise

Adresse de l'Entreprise

Nom du Médecin Traitant

Adresse du Médecin Traitant

Incapacité totale

Incapacité partielle

|

AN

AN

AN

AN

AN

Date

AN

AN

AN

N

Date

AN

AN

AN

AN

AN

AN

AN

|

25

25

15

10

15

10

25

25

25

10

10

25

30

25

25

15

10

10

|

3. Certificat de prolongation

d'incapacité

a. Rôle

Permet de connaître si l'Agent peut pour un temps

reprendre son travail ou s'il est déclaré invalide.

b. Description

|

Code

|

Désignation

|

Type

|

Taille

|

|

NOM

POST

PRENOM

SURNOM

SEXE

LIEU NAIS

DATE DE NAIS

NOM MERE

NOM MERE

ADRESSE PAIE

DATE ACC

NOM EMP

POST

RAISON SOCIALE

NOM MED EX

ADRESSE

DENOM HOP

INCAP. TOT

INCAP PART

|

Nom de la victime

Post de la victime

Prénom de la victime

Surnom de la victime

Sexe

Lieu de naissance

Date de naissance

Nom du Père de la victime

Nom de la Mère de la victime

Adresse en vue de paiement

Date de l'accident

Nom employeur

Post-nom employeur

Raison sociale

Nom du Médecin examinateur

Adresse du Médecin examinateur

Dénomination de l'hôpital

Incapacité totale

Incapacité partielle

|

AN

AN

AN

AN

AN

Date

AN

AN

AN

AN

Date

AN

AN

AN

AN

AN

AN

AN

AN

|

25

20

25

01

25

10

10

15

18

20

10

25

25

25

20

20

18

18

|

4. Certificat de guérison de

décès ou de consolidation des lésions

a. Rôle

Etablir la fixité du taux d'incapacité soit la

victime est guérie, soit décédés soit

consolidés.

b. Description

|

Code

|

Désignation

|

Type

|

Taille

|

|

NOM

POST

PRENOM

SURNOM

SEXE

LIEU NAIS

DATE DE NAIS

ADRESSE PAIE

DATE ACC

NOM EMP

POST EMP

PRENOM EMP

RAISON SOCIALE

ADRESSE

NOM MED TRAIT

ADRESSE

DATE GUER

TAUX INC

DUREE HOP

DUREE SOIN

SERVICE PRESTEE

|

Nom de la victime

Post de la victime

Prénom de la victime

Surnom de la victime

Sexe

Lieu de naissance

Date de naissance

Adresse en vue de paiement

Date de l'accident

Nom de l'employeur

Prénom de l'employeur

Raison sociale de l'Entreprise

Adresse de l'entreprise

Nom du Médecin Traitant

Adresse du Médecin Traitant

Date de guérison ou de

consolidation de lésion

Taux d'incapacité

Durée d'hospitalisation

Durée de soin

Service presté

|

AN

AN

AN

AN

AN

AN

Date

AN

Date

AN

AN

AN

AN

AN

AN

Date

Date

N

N

AN

AN

AN

|

25

25

15

25

01

20

10

15

10

20

20

20

25

20

20

10

10

15

15

15

20

|

SECTION 4 : ETUDE DES CIRCUITS DES

INFORMATIONS.

4.1. NARRATION

L'INSS considère un certain nombre de critère

avant de prendre toute décision relative à l'octroi d'une

indemnité en faveur de l'agent victime d'accident du travail.

En cas d'accident de travail, l'employeur est censé

informer l'INSS.

· Il se présente au Département de risque

professionnel et demande le formulaire de déclaration d'accident de

travail.

· Le Département l'enregistre sur un cahier

registre et lui donne le formulaire à remplir. Après avoir

rempli, on lui remet une copie et l'autre copie sera transmise au Directeur

Provincial.

· Le Directeur reçoit le dossier, le paraphe et

l'envoi auprès du Médecin légiste qui examine le dossier

et la victime.

· Il établit un certificat de première

constatation et un certificat de prolongation d'incapacité tout en

déterminant le taux d'incapacité et envoi le dossier au Chef de

Service.

· Le Chef de Service reçoit le dossier et observe

le taux d'incapacité déclaré par le Médecin tout en

se référant du taux du Barème d'incapacité et

décide le % qui doit être octroyé à la victime et

envoi le dossier à la constitution pour clôturer.

· La Section constitution classe le dossier aux archives

et transmet deux copies de Bordereaux d'assignation et la copie originale

à la section paiement.

· La Section paiement à son tour classe les deux

copies de Bordereaux chez lui et transmet l'originale de la grille à la

Direction Technique pour la mécanisation et l'établissement de

Bon de paiement et envoi le dossier à la Section prestation sociale.

· La Section prestation sociale reçoit le Bon de

paiement et paie la victime.

4.2. PRESENTATION DE SCHEMA DE CIRCULATION

4.3. DESCRIPTION DES TACHES

|

N°

|

Poste

|

Fiches

|

Commentaires

|

|

01

|

100

|

101

|

Présentation de l'employeur pour demander le formulaire

de Déclaration d'Accident de Travail.

|

|

|

102

|

Réception du formulaire et son remplissage

|

|

|

103

|

Réception du Bon de paiement et son archivage

|

|

02

|

200

|

201

|

Réception de l'Agent, expression de besoin et

enregistrement dans le Cahier Registre.

|

|

|

202

|

Réception de la copie du formulaire de

Déclaration d'Accident de Travail.

|

|

03

|

300

|

301

|

Réception du formulaire auprès du Directeur

Provincial et le paraphe puis envoi du formulaire chez le Médecin.

|

|

04

|

400

|

401

|

Réception du formulaire de la victime pour examen puis

établissement du Certificat de première constatation et de

prolongation d'incapacité.

|

|

05

|

500

|

501

|

Réception de tous les documents auprès du Chef

de Service, les paraphes et l'envoi à la Section Constitution.

|

|

|

502

|

Réception du Bordereau d'Assignation et

établissement du Bon de paiement.

|

|

06

|

600

|

601

|

La Section Constitution reçoit le dossier et le

classe.

|

|

|

602

|

La Section constitution établit le Bordereau

d'Assignation à deux exemplaires et la copie originale, on l'envoie

à la Section paiement.

|

|

07

|

700

|

701

|

La Section paiement reçoit le Bordereau d'Assignation,

le classe

|

|

08

|

800

|

801

|

La Section prestation sociale reçoit le Bon de paiement

et paie la victime.

|

4.4. LEGENDE ET ABREVIATION UTILISEES

A. Symboles utilisés

Document circulant Document permanent

Expression verbale

Classé

X

Document permanent à plusieurs

exemplaires Archivé

B. Abréviations utilisées

- FDAT : Formulaire de Déclaration d'Accident de

Travail

- C.P.C. : Certificat de Première Constatation

- C.R. : Cahier Registre

- C.P.I. : Certificat de Prolongation

d'Incapacité

- B.A. : Bordereau d'Assignation

- B.P. : Bon de Paiement

CHAPITRE 2 : CRITIQUE DE L'EXISTANT

Il revient à noter qu'une critique de l'existant est un

jugement objectif sur l'organisation qui vient d'être

présentée. Celle-ci permet de déceler les causes qui sont

à la base du disfonctionnement du sujet et de son alourdissement dans

l'exécution de ces taches.

Pour qu'on arrive à implanter une plus performant

et plus fiable. Il faudrait que cela se passe par une critique sans

complaisance.

2.1. Critique sur l'organisation

Pour ce qui concerne l'organisation, les données sont

mal conservées, entassées comme de colis dans les armoires,

dépourvus des portes au risque de défection rapide, vol,

perte.

La mauvaise installation des tables, prête souvent

confusion aux visiteurs qui ne savent pas à quel sein se vouer à

cause de la fusion des sections dans un local où il n'y pas même

les signaux indicatifs.

2.2. Critiques des moyens humains

Le niveau très bas des agents ou du personnel de

service rend l'encadrement des étudiants difficiles.

2.3. Critiques des moyens matériels

L'utilisation du cahier registre permet de tracer le parcours

des documents et facilite l'identification, il est bien fait et organisé

et à tel point que la lecture, la compréhension, le remplissage

sont très facile. Conséquence : gaspillage d'ancre et du

temps

2.4. Critiques des moyens financiers

L'INSS étant une institution étatique ou

publique dépend du Gouvernement qui finance l'Organisme en dépit

des différentes cotisations perçues des différentes

entreprises affiliées à l'INSS.

2.5. Critique du flux d'information

Le schéma de circulation des informations est trop

long entraînant comme conséquence la lourdeur administrative, des

réclamations permanentes et tapageuses des Agents car les

résultats sont tardifs

CHAPITRE 3 : PROPOSITION ET CHOIX DE LA MEILLEURE

SOLUTION

SECTION 1 : PROPOSITION DES SOLUTIONS

Après une étude détaillée de

l'organisation en place, traitée dans le chapitre

précédent, il nous est possible maintenant d'apporter des

solutions aux besoins des utilisateurs ou à l'amélioration des

failles rencontrées.

Une solution étant le résultat d'une

réflexion permettant de résoudre un problème, de venir

à but d'une difficulté, nous apporterons des solutions probables

aux différentes tâches en décortiquant les avantages et les

inconvénients.

1.1. Solution manuelle

La solution manuelle fait allusion à une

réorganisation du système en place où l'homme est au

centre de tout, c'est-à-dire que l'homme ne prend aucun soutient

matériel.

b. Avantage

· Continuité de travail même s'il y a

coupure de l'électricité ;

· Pas de fermeture spécifique.

b. Inconvénient

· Temps de réponse relativement longue ;

· Rendement de personnel selon leur humeur.

1.2. Solution informatique

La solution informatique consiste à automatiser les

tâches relatives, en élaborant un circuit d'information

informatisé utilisant comme premier atout des logiciels (Tableur,

Traitement de texte et de matériels informatiques, Unité central,

Scanner, Modem, etc.).

a. Avantage

· Rapidité dans le Traitement ;

· Simplification de l'organisation des informations

· L'amélioration de condition de travail ;

· Communication facile des rapports et de données

aux différents environnements de travail (Cas d'installation d'un

réseau).

b. Inconvénient

· Coût élevé d'acquisition des

matériels informatiques ainsi que leurs entretiens ;

· Formation permanente du personnel

SECTION 2 : CHOIX DE LA MEILLEURE SOLUTION

Nous proposons aux responsables de l'INSS la solution

informatique pour un rendement plus efficace des indemnisations des Agents

déclarés Invalides mais aussi pour une sécurité des

données.

DEUXIEME PARTIE : CONCEPTION DU SYSTEME

D'INFORMATION

CHAPITRE 1. CONCEPTS THEORIQUES SUR LES BASES DE

DONNEES ET LES SYSTEMES

A. Base de données

Le terme base de donnés peut se

diviser en 2 mots clés base et données.

La notion de données nécessite une connaissance

préalable de celle d'information.

Une information est définie comme

étant un message, un renseignement ou encore un événement

susceptible d'être communiqué entre les hommes ; et suffisamment

explicite pour pouvoir déclencher une action ou une réaction

auprès du destinataire. A titre illustratif, un mandat provenant du

gouverneur de la ville pour affectation d'un agent.

Ainsi, On appelle donnée une suite de

caractères numériques, alphanumériques,

alphabétiques, des signaux lumineux, des ondes...représentant une

information et qui se prêtent à un traitement machinal. En

d'autres termes, une donnée est une information codée

envoyée à une machine et dont la réaction aboutie à

un traitement machinal.

B . Système.

Une notion très importante à maîtriser est

également celle de système. Voyez un

système comme un ensemble d'éléments

matériels ou immatériels (hommes, machines, méthodes,

règles,...) en interaction dynamique, évoluant dans un

environnement donné doté d'une structure et transformant par un

processus des éléments appelés « Entrées

» en d'autres appelé « Sortie » en vue de réaliser

des objectifs précis.

Il est subdivisé en trois systèmes :

ü Le système de gestion ou

système de pilotage qui dirige le système.

ü Le système opérant ou

système physique qui exécute les ordres venant

du système de pilotage en transformant les éléments

d'entrée (matières premières, informations, flux

financiers) en éléments de sortie (produits finis, informations,

flux financiers).

ü Le système d'information,

reçoit les décisions provenant du système de pilotage et

les émet vers le système opérant sous forme d'ordres ou

des commandes à exécuter. A son tour, il comporte de

sous-système tel que le système automatisé

d'informations. C'est un sous-système du système

d'informations dans lequel toutes les transformations significatives

d'informations sont effectuées par des ordinateurs.

A retenir qu'un système automatisé d'informations

est dit « intégré » si une information

saisie qu'une seule fois en un point du système est

répercutée automatiquement dans tous les fichiers lui concernant.

Cette intégration est rendue possible grâce à l'utilisation

des bases de données.

C Les bases des données

On appelle base de données (data base) un ensemble de

données, en interaction structurée, stockées dans des

mémoires accessibles à l'ordinateur. Une base de données

doit répondre à trois critères dont :

ü L'exhaustivité : exigeant

qu'une base de données contienne toutes les informations ayant trait

à l'application concernée.

ü La non redondance : qui implique que

dans une base de données, il ne doit pas y avoir

répétition d'une même information (données).

ü La structure : signifie qu'une base de

données doit être à mesure de supporter le volume de

données qu'exige l'application tout en tenant compte des logiciels qui

les exploiteront

Ces données sont stockées pour être

utilisé par des programmes et des utilisateurs différents. Ainsi,

la notion de base de données est généralement

couplée à celle de réseau afin de pouvoir mettre en commun

ces informations, d'où le nom de base.

Une base de données est utilisée pour conserver

une masse importance d'informations dont on envisage s'en servir

ultérieurement. Elle permet de mettre ces données à la

disposition d'utilisateurs pour une consultation, une saisie ou une mise

à jour.

Une base de données peut être locale,

c'est-à-dire utilisable sur une machine par un utilisateur, ou bien

répartie, c'est-à-dire que les informations sont stockées

sur des machines distantes et accessibles par réseau.

L'avantage majeur de l'utilisation de bases de données

est la possibilité de pouvoir être accédées par

plusieurs utilisateurs simultanément.

D. Gestion d'une base de données

Pour gérer une base de données, l'ordinateur se

sert d'un programme appelé Système de Gestion de Base de

Données : SGBD (Data Base Management

System : DBMS).

Par définition, un SGBD est un ensemble des logiciels

systèmes permettant, à l'aide d'un langage

spécialisé, de gérer une base de données. La

gestion d'une base de données sous-entend : la définition des

données, leurs stockages, leurs recherches ou leurs interrogations et

leurs mises à jour en mémoire.

Signalons également qu'il existe 5 types de bases de

données différenciées d'après leur structure ou

modèle d'organisation de données. On citera entre autre : le

modèle réseau, le modèle hiérarchique, le

modèle relationnel (le plus utilisé), le modèle

déductif, le modèle relationnel objet.

CHAPITRE II : CONCEPTION DU SYSTEME D'INFORMATION

ORGANISATIONNEL (CSIO)

La phase du système d'information organisationnel est

la première dans la conception du système d'information

SECTION1 : ETAPE CONCEPTUELLE

L'étape conceptuelle correspond à une

formalisation du système d'informations indépendamment de toute

contrainte d'organisation. Il faudrait y distinguer la formalisation des

données mémorisées dans la base d'information (aspect

statique) et celle des traitements réalisés par le processus

d'information (aspect dynamique).5(*)

La formalisation des données, au niveau conceptuel

constitue la modélisation conceptuelle des données du

système d'information. Celle des traitements constitue la

modélisation conceptuelle de traitement. A cette étape, le

concepteur tentera de répondre à la question

« QUOI ? » quel objet pour quel traitement ?

1.1. MODELISATION CONCEPTUELLE DES DONNEES (M.C.D).

La modélisation conceptuelle des données (MCD) a

pour but de modéliser les données mémorisées du

système d'information. Le MCD est élaboré grâce aux

concepts du formalisme individuel qui sont :

v Objet (Entité) ;

v Relation (Association) ;

v Propriété ;

v Contraintes ;

v Cardinalités ;

v Occurrence.

1.1.1. DEFINITION DES CONCEPTS DE BASE

v Modélisation : c'est la description d'un

système réel de façon formelle c'est-à-dire de

façon à pouvoir le manipuler par l'ordinateur.

v Objet (Entité) : c'est la représentation

dans le système d'information d'un objet matériel ou

immatériel ayant une existence propre et conforme aux choix de gestion

de l'entreprise. 6(*)

v Une relation : c'est une association ou lien existant

entre deux ou plusieurs objets.

v Propriété : c'est une donnée

élémentaire et indécomposable du système

d'information. Elle est aussi la petite quantité d'information

manipulée par le système d'information que l'on perçoit

sur une entité ou sur une relation entre entité.7(*)

v Une occurrence : une occurrence d'une entité ou

objet est un élément individualise appartenant a cette

entité tandis qu'une occurrence d'une relation est une relation

individualisée constituée d'une et d'une seule occurrence des

entités participant à la relation.8(*) C'est aussi chaque valeur prise par une

propriété.

v Un identifiant ; c'est une propriété

particulière de l'entité telle qu'à chaque valeur de la

propriété correspond une et une seule occurrence de

l'entité l'identifiant est soit souligné ou soit

précédé du signe.

v Une cardinalité ; elle permet de

caractériser le lier qui existe entre un objet et la relation à

quelle elle est reliée. elle s'exprime par deux nombres appelés

cardinalité minimale et maximale.

1.1.2. FORMALISME DE LA MODELISATION CONCEPTUELLE DES

DONNEES

Le formalisme est le respect scrupuleux des formes, des

formalités ; attachements excessif aux formes extérieures de

l'étiquettes.9(*) Le

formalisme nous facilite l'emploi de techniques de validation de

cohérence de différents éléments. Le modèle

conceptuel des données se fait en utilisant le formalisme

entité- relation normalisé en 1982.

Nom de l'entité 1

Propriété 1

Propriété2

Propriété3

Propriété4

Propriété n

Nom de l'entité 2

Propriété 1

Propriété2

Propriété3

Propriété4

Propriété n

Nom de la relation

(Min, max)

(Min, max)

1.2. RECENSEMENT ET DESCRIPTION DES OBJETS.

1.2.1 RECENSEMENT DES OBJETS

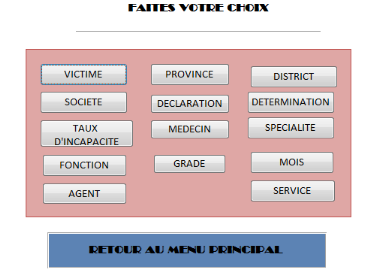

Dans le cadre de notre étude, nous avons recensé

les entités ci-après :

v Victime ;

v Déclaration ;

v Société ;

v Service ;

v Médecin ;

v Taux d'incapacité

v Agent ;

v Mois

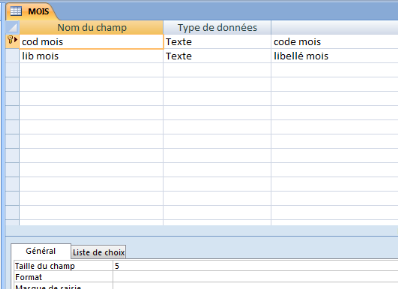

1.2.2. DESCRIPTION DES OBJETS

|

N°

|

OBJET

|

PROPRIETE

|

CODE

|

IDENTIFIANT

|

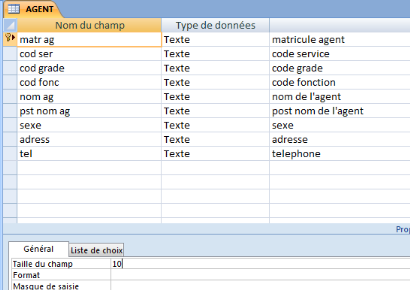

|

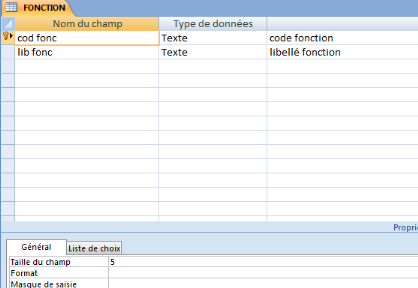

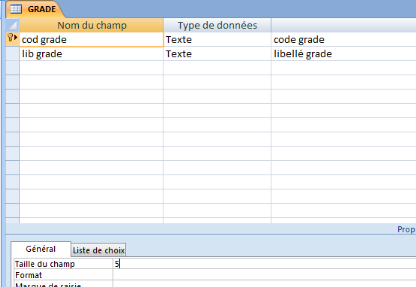

1

|

Agent

|

Matricule agent

Nom de l'agent

Post nom de l'agent

Sexe

Adresse

Fonction

Date de naissance

Date d'engagement

Etat-civil

|

Matr

|

#

|

|

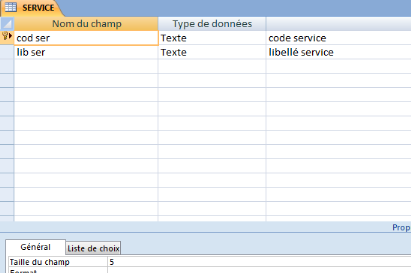

2

|

Service

|

Code service

Libellé service

|

Codser

|

#

|

|

3

|

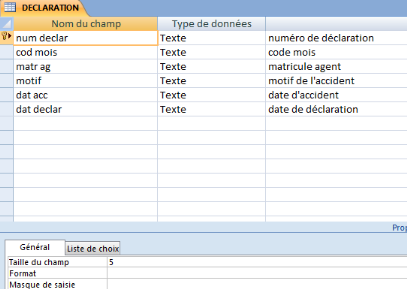

Déclaration

|

Numéro de la déclaration

Date d'accident

Motif

|

Numdécl

|

#

|

|

4

|

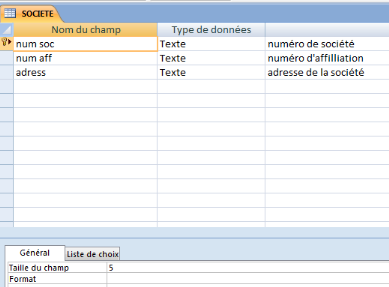

Société

|

Numéro de la société

Numéro d'affiliation

Nom de la société

Adresse

|

Numsoc

|

#

|

|

5

|

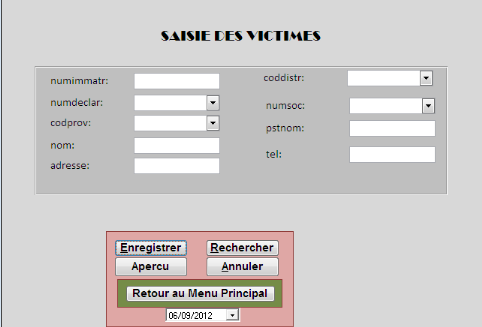

Victime

|

Numéro d'immatriculation à la

sécurité sociale

Nom de la victime

Post nom de la victime

Date de naissance

Nom du père

Nom de la mère

Province

District

Adresse

|

N°imm

|

#

|

|

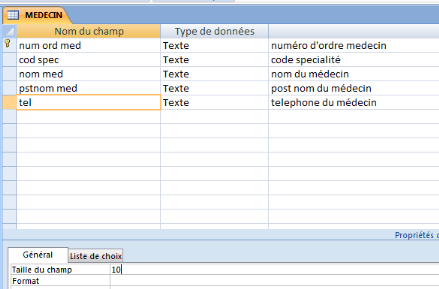

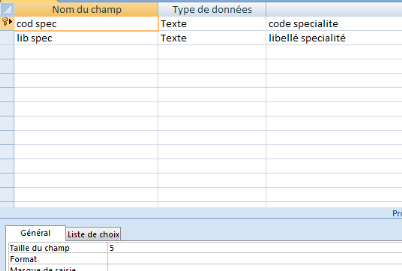

6

|

Médecin

|

Numéro d'ordre médecin

Nom du médecin

Post nom du médecin

Spécialité du médecin

Adresse du médecin

|

Num med

|

#

|

|

7

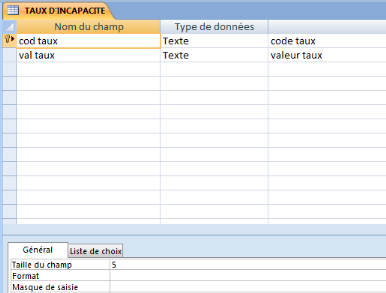

|

Taux d'incapacité

|

Code taux

Valeur taux

|

Cod taux

|

#

|

|

8

|

Mois

|

Code mois

Libellé mois

Montant cotisation

|

Cod mois

|

#

|

1.2.3. RECENSEMENT DES RELATIONS

Dans le cadre de notre étude, nous avons pu recenser

les relations suivantes :

v Solliciter ;

v Appartenir ;

v Travailler ;

v Déterminer ;

v Etablir ;

v Concerner.

1.2.4. DESCRIPTION DES RELATIONS

|

N°

|

RELATION

|

DIMENSION

|

OBJETS ASSOCIES

|

PROPRIETES

|

CARDINALITE

|

|

1

|

Appartenir

|

BINAIRE

|

Agent-Service

|

-----------

|

1, n 1, 1

|

|

2

|

Solliciter

|

BINAIRE

|

Victime-Déclaration

|

------------

|

1, 1 1, n

|

|

3

|

Travailler

|

BINAIRE

|

Victime-Société

|

-------------

|

1,1 1, n

|

|

4

|

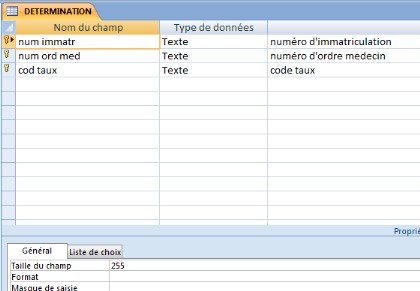

Déterminer

|

TERNAIRE

|

Victime-Taux-Médecin

|

-------------

|

1, n 1, n

|

|

5

|

Etablir

|

BINAIRE

|

Déclaration-Agent

|

--------------

|

1, 1 1, n

|

|

6

|

Concerner

|

BINAIRE

|

Déclaration-Mois

|

--------------

|

1,1 1,n

|

1.2.5. REGLE DE GESTION

1.2.5.1. REGLES D'ACTIONS

Les règles d'action reflètent l'aspect dynamique

(action à accomplir) du réel perçu et sont dont

particulièrement liées aux traitements. Les règles

d'action de notre cas d'étude sont les suivantes :

RA1 : Un agent peut appartenir dans un

et un seul service ;

A un service peuvent appartenir un ou plusieurs agents.

RA2 : Un agent peut remplir une ou

plusieurs déclaration d'accident du travail ;

Une déclaration peut être remplie par un et un

seul agent.

RA3 : Une victime peut solliciter une ou

plusieurs déclarations ;

Une déclaration peut être sollicitée par

une ou plusieurs victimes.

RA4 : Une victime peut travailler dans

une et seule société ;

Dans une société peuvent travailler un ou

plusieurs victimes.

RA5 : Une victime peut détenir un

ou plusieurs éléments d'indemnités ;

Un élément d'indemnité peut être

détenu par une ou plusieurs victimes.

5.2. Règle de calcul

Cotisation des 3 derniers Mois avant la victime ait

rencontrée l'accident

1er Mois retenu INSS

2ème Mois retenu INSS

3ème Mois retenu INSS

RMM = ? Mois (Retenus INSS) x 30/90

Total :

%

Taux d'incapacité

Montant Mensuel (MM)

MM = ? Mois (Retenus INSS) x 85% x Taux

d'incapacité %

Montant Trimestriel (MTR)

MTR = MM x 3

Montant Annuel (MAN)

MAN = MM x 12

5.3. DEFINITION DES CONTRAINTES

5.3.1. CONTRAINTE DE CARDINALITE

La cardinalité d'une entité par rapport à

une relation est représentée par un couple de nombres et signifie

le nombre de fois possible qu'une occurrence de cette entité peut

participer à la relation. Ce couple de nombres est composé d'une

cardinalité minimale et d'une cardinalité maximale.

La cardinalité minimale égale

généralement à 0 ou 1, elle est le nombre de fois qu'une

occurrence d'une entité participe à une relation.

La cardinalité maximale est généralement

égale à 0 ou n, correspond au nombre maximum de fois qu'une

occurrence participe aux occurrences de la relation.

A. CONTRAINTES D'INTEGRITE FONCTIONNELLE

(C.I.F)

Une contrainte d'intégrité fonctionnelle

traduit la détermination complète d'un objet à partir d'un

autre. Un CIF sur deux objets participant tous à une relation

donnée exprime que l'un des deux objets (objet fils) est totalement

déterminer par la connaissance de l'autre objet (objet père).

Une sorte de dépendance fonctionnelle est alors traduite par l'objet

« fils » de cardinalité (0,1) ou (1, n) qui pointe

ainsi l'objet « père » de cardinalité (0, n)

ou (1, n).

Cardinalité de l'objet 2

Nom de l'entité 1

Propriété 1

Propriété2

Propriété3

Propriété4

Propriété n

Nom de l'entité 2

Propriété 1

Propriété2

Propriété3

Propriété4

Propriété n

Nom de la relation

(min2, max2) (min1,

max1)

Cardinalité de l'objet 1

5.4. PRESENTATION DE MODELISATION CONCEPTUELLE DE DONNEES

(MCD).

Le modèle conceptuel de données (MCD) a pour but de

modéliser les données mémorisées par un

système d'information sans tenir compte des aspects techniques,

économiques, ni des problèmes de stockage d'information et de

condition d'utilisation.

VICTIME

#num immatr

Nom

Post nom

Prénom

Sexe

Province

District

Adresse

Téléphone

DECLARATION

#num declar

Motif

Date déclar

Date accident

SOCIETE

#Cod ser

Libellé service

AGENT

#matr ag

Nom ag

Post nom ag

Sexe

Fonction

Grade

Adresse

Téléphone

*

MOIS

# Cod mois

Libelle mois

Montant cotisation

MEDECIN

# num d'ordre med

Nom med

Post nom med

Specialité

Téléphone

TAUX D'INCAPACITE

#Cod taux

Val taux

SERVICE

#Cod ser

Libellé serv

Solliciter

Concerner

Etablir

Appartenir

Déterminer

Travailler

1, 1

1, n

1, n

1, 1

1, n

1, n

1, 1

1, n

1, n

1, 1

1, n

1, 1

1, n

1.3. MODELISATION CONCEPTUELLE DE TRAITEMENT (MCT).

1.3.1. Définition des concepts de Base

v Evénement : Constitue

l'élément déclencheur par l'exécution dans un

processus

v Opération : Une

opération est constituée d'un ensemble d'action à

accomplir par le système d'information qui est exécutable sans

interruption en réalisation d'un ou plusieurs

éléments.

v Synchronisation : Est

représentée par le concept « et » et

« ou », permettant de définir les conditions

d'exécution de l'opération.

v Processus : Un processus constitue un

sous ensemble de l'activité de l'entreprise dont les points

d'entrée et de sortie sont stables et surtout indépendant des

choix organisationnel10(*).

1.3.2. FORMALISME

1.3.3. PRESENTATION DE MODELE CONCEPTUEL DE TRAITEMENT

(MCT).

Arrivée de la victime

ACCUEIL

TOULOURS

Victime accueillie

Présence de l'agent

ET

DECLARATION

OK KO

TOULOURS

Déclaration effectuée

Déclaration non effectuée

ENREGISTREMENT

TOULOURS

Enregistrement effectué

Présence du médecin

ET

FIXATION DU TAUX

OK KO

Taux d'incapacité fixé

Taux d'incapacité non fixé

A

CALCUL

TOULOURS

Victime indemnisée

SECTION 2 : ETAPE ORGANISATIONNELLE

L'objet de cette étape est de mettre en évidence

l'organisation à mettre en place pour que le système

d'information atteigne son objectif. La démarche consistera à

déterminer :

v La répartition des traitements entre l'homme et la

machine ;

v Le mode de fonctionnement (temps réel ou temps

différé ;

v L'affectation des données et de traitements par site

organisationnel et par poste de travail.

A ce niveau, les modèles qui y sont associés

sont :

v Pour les données, le modèle organisationnel des

données (MOD) qui représente l'ensemble des données par

site organisationnel. son formalisme est celui de MCD ;

Pour les traitements, le modèle organisationnel des

traitements (MOT) qui permet de représenter par procédure les

phases et les taches exécutées par chaque poste de travail. Son

formalisme est celui de MCT.

2.1. MODELISATION ORGANISATIONNEL DE DONNEES (MOD).

2.1.1. BUT DE MODELISATION ORGANISATIONNELLE DES

DONNEES

La modélisation organisationnelle de données

permettra de prendre en compte en compte des éléments relevant de

l'utilisant des ressources de mémorisation.

· Le choix des informatisations à mémoriser

informatiquement ;

· La quantification (ou volume) et la durée de la

vie des informations à mémoriser ;

· La répartition de données

informatisées entre unités organisationnelles.

· L'accès aux données informatisées

pour chaque unité organisationnelle.

Ces différentes préoccupations nous conduisent

à définir deux niveaux de modélisation organisationnelle

des données : le MOD GLOBAL, directement

dérivé du MCD et les MOD

LOCAUX, spécifiques chacun à une unité

organisationnelle. Les MOD LOCAUX seront dérivés

du MOD GLOBAL en prenant en compte des choix

d'organisation.

2.1.2. REGLES DE PASSAGE DU MCD AU MOD GLOBAL.

Le modèle organisationnel des données ainsi

obtenu est de niveau global et ne prend pas en compte les choix d'utilisation

repartie. Les règles de passage du modèle conceptuel des

données au modèle organisationnel des données sont les

suivantes ;

· Supprimer des éléments (entités,

relations, propriétés) qui ne seront pas

mémorisés informatiquement ;

· Modifier certains éléments

(entités, relations, propriétés, cardinalités,....)

compte tenu du choix de mémorisation informatisé ;

· Ajouter de nouvelles informations pour permettre de

faire le lien entre les données mémoriser et les données

restées manuelles ; par exemple la références des

fiches, des dossiers, etc. mais aussi pour mémoriser des états du

système d'information consécutif au déroulement des

traitements dans le modèle organisationnel de traitement.

Si le modèle conceptuel de données contient des

informations qui sont toutes mémorisables informatiquement, alors ce

modèle devient organisationnel de données globales.

2.1.3. PRESENTATION DU MODELE ORGANISATIONNEL DES

DONNEES GLOBAL (MOD GLOBAL).

VICTIME

#num immatr

Nom

Post nom

Prénom

Sexe

Province

District

Adresse

Téléphone

DECLARATION

#num declar

Motif

Date déclar

Date accident

SOCIETE

#num soc

Lib soc

adress

AGENT

#matr ag

Nom ag

Post nom ag

Sexe

Fonction

Grade

Adresse

Téléphone

*

MOIS

# Cod mois

Libelle mois

Montant cotisation

MEDECIN

# num d'ordre med

Nom med

Post nom med

Specialité

Téléphone

TAUX D'INCAPACITE

#Cod taux

Val taux

SERVICE

#Cod ser

Libellé serv

Solliciter

Concerner

Etablir

Appartenir

Déterminer

Travailler

1, 1

1, n

1, n

1, 1

1, n

1, n

1, 1

1, n

1, n

1, 1

1, n

1, 1

1, n

2.2. QUANTIFICATION DES PROPRIETES

A ce stage, nous allons faire connaitre la taille des

propriétés en termes des nombres de caractères. En suite,

nous allons calculer la taille de chaque objet et de chaque relation à

partir des tailles des propriétés. Certes cette

évaluation est discutable car,..... Suivant la technique des

mémorisations retenue aux niveaux logique et physique, l'occupation en

octets peut être très variable. De plus, selon certains

systèmes, le choix du mode de représentation informatique peut

être un paramètre d'optimisation.11(*)

2.2.1. TABLEAU DE QUANTIFICATION DES PROPRIETES DES

OBJETS.

|

OBJET

|

CODE

|

TYPE

|

TAILLE

|

TAILLE OBJET

|

|

Agent

|

MATR

NOM

PST NOM

SEXE

FONCT

GRADE

ADRES

|

AN

AN

AN

AN

AN

AN

AN

|

10

15

15

01

05

05

25

|

71

|

|

Service

|

CODSER

LIBSER

|

AN

AN

|

05

25

|

30

|

|

Déclaration

|

NUM DECL

MOTIF

DATE D'ACC

DATE DECL

|

AN

AN

DATE

DATE

|

10

25

10

10

|

|

|

Société

|

NUM SOC

NOM

ADRESS

|

AN

AN

AN

|

05

05

25

|

35

|

|

Victime

|

NUM MMATR

NOM

PST NOM

SEXE

VILLE

PROVINCE

DISTRIC

ADRES

|

AN

AN

AN

AN

AN

AN

AN

AN

|

08

10

15

01

12

11

30

25

|

86

|

|

Taux d'incapacité

|

Code taux

Val taux

|

AN

AN

|

05

25

|

30

|

|

Médecin

|

Numéro d'ordre m

Nom

Post nom

Spécial

Adress

|

AN

AN

AN

AN

AN

|

05

10

15

10

25

|

50

|

|

Mois

|

Code mois

Libellé mois

Montant cotisation

|

AN

AN

AN

|

05

25

15

|

45

|

2.2.2. QUANTIFICATION DU VOLUME DU MOD GLOBAL

La quantification du modèle organisationnel des

données s'effectue essentiellement au niveau du modèle

organisationnel des données global. Elle permettra entre autres le

mieux évaluer les possibilités de répartition

organisationnel des données et en conséquence de dériver

les MOD locaux. Cette quantification permet essentiellement de

déterminer approximativement le volume des données à

mémoriser.

|

OBJETS

|

NOMBRES D'OCCURENCES

|

|

Agent

|

200

|

|

Service

|

12

|

|

Déclaration

|

80

|

|

Société

|

250

|

|

Victime

|

150

|

|

Taux d'incapacité

|

75

|

|

Médecin

|

10

|

|

Mois

|

12

|

2.2.3. QUANTIFICATION DE LA MULTIPLICITE

Le calcul du volume implique la connaissance du nombre maximum

d'occurrence. Comme nous l'avons dit un peu plus haut, ce dénombrement

s'effectue à partir du nombre d'occurrence d'un objet de sa collection

et de la quantification de la cardinalité de la patte. Il faudra alors

procéder à la quantification des cardinalités multiples et

trouver les cardinalités moyennes par la formule :

CM= [(min+2mo+max)/4]* P

Avec :

· Cm : cardinalité moyenne ;

· Min : Cardinalité minimale de l'objet (0

exclu) ;

· Mo : Valeur modale ;

· Max : Cardinalité maximale (nombre

d'occurrences maximum) ;

· P : Taux de participation ; notons que P

appartient toujours à l'intervalle fermé [0,1].

P=effectif présent/effectif total=Mo/Max

Si les valeurs ne sont pas connues avec précision, le

taux de participation conseillé est celui de 95% c'est-à-dire

que l'effectif présent devrait représenter les 95% d l'effectif

total. Et c'est cet effectif qui peut être considérer comme la

valeur modale.

Etant donné que la cardinalité moyenne ne

s'opère que pour des relations du type autre que père et fils,

pour notre application, nous avons pu recenser qu'une seule relation du type et

fils : c'est la relation DETERMINER

VICTIME

MAX=3000

MO=3000

TAUX D'INC

MAX=100

MO=80

DETERMINER

1, n 1, n

MEDECIN

MAX=50

MO=30

La cardinalité moyenne se présente comme

suit :

P= 3000/3000= 1

Cm= [(1+2*3000+3000)/4] * 1 = ( ) * 1 ) * 1

Cm=2. 250,25 2,250

D'où le nombre d'occurrence par la relation

DETERMINER

= 100 x 22,50

= 20.500

2.2.4. CALCUL DU VOLUME DES OBJETS

Après avoir dégagé la taille ainsi que le

nombre maximum d'occurrences de chaque, nous pouvons trouver le volume

de chaque objet grâce à la formule suivante :

Vo=To*No

- Vo : Volume de l'objet

- To : Taille de l'objet

- No : Nombre maximum d'occurrences de l'objet

|

OBJET

|

TAILLE OBJET

|

NOMBRE D'OCCURENCE

|

VOLUME OBJET

|

|

Agent

|

71

|

200

|

14200

|

|

Service

|

30

|

12

|

360

|

|

Déclaration

|

55

|

80

|

4400

|

|

Société

Victime

Médecin

|

63

86

50

|

250

150

10

|

15750

12900

500

|

|

Taux d'incapacité

|

30

|

75

|

2250

|

|

Mois

|

45

|

12

|

540

|

|

? VOLUME DES OBJETS

50900

|

2.2.5. CALCUL DU VOLUME THEORIQUE DU MOD

En final, le volume théorique du modèle conceptuel

des données s'obtient comme suit :

Volume utile = (? volume objets + ?

volume relations)*coefficient de sécurité

Pour notre cas, le volume de relation est égal à 0,

d'où la somme est aussi 0.

Coefficient de sécurité variant entre 1,5 et 3

selon les technologies avec :

Volume utile = (50900 + 0)*3

Volume= 50900 *3

Volume utile =152700 CARACTERES.

2.3. DERIVATION DES MOD LOCAUX A PARTIR DU MOD GLOBAL

Cette étape nous permet de créer une gestion

distribuée en réseaux et permettant la répartition des

données et des traitements entre les clients (ordinateur qui accordent

aux ressources partagées à un ou plusieurs serveurs) et serveur

(ordinateur fournissant des ressources partagées aux utilisateurs) par

un serveur de réseau.

Ainsi le MOD global logé dans un serveur sera

interrogé par des clients possédant une partie du MOD Global

appelée MOD Local ou site (Site1, Site2............Site) regroupant un

type d'acteur, tous limités par un droit d'accès tel que la

consultation, mise à jour (MAJ). Le site est un ensemble de type

d'acteurs regroupé sur un critère organisationnel et/ou

fonctionnel. (Ex. Service, payement, facturation).

2.3.1. PRISE EN COMPTE DE LA SECURITE DES DONNEES.

L'un des points forts d'une gestion d'information

informatisée est la sécurité de la base de données,

de ce fait, il est indispensable de définir des restrictions

d'accès aux différentes

données mémorisées en vue de l'utilisation des

catégories d'acteurs regroupés dans des sites.

Il existe 4 paramètres de restriction qui sont :

lecture ou consultation (L), création (C), Modification (M), suppression

(S).

La sécurité d'accès passe par la

définition de catégories ou de profils d'utilisateurs. Pour

chaque profil, on précise les éventuelles restrictions

d'accès envisagées. L'application de la répartition des

informations informatisées en unités organisationnelles ainsi que

leurs accessibilités et sécurités à notre cas

d'étude se trouve présentée sur les différents

schémas suivants ;

SITE1 : DECLARATION D'ACCIDENT DU TRAVAIL

AGENT

C

L

M

SERVICE

L

VICTIME

C

L

M

S

DECLARATION

C

L

M

APPARTENIR

REMPLIR

APPARTENIR

SITE2 : FIXATION DE TAUX D'INCAPACITE

VICTIME

L

C

M

S

ELEMENT D'INDEM

L

C

M

S

SOCIETE

L

DETENIR

TRAVAILLER

2.4. . MODELISATION ORGANISATIONNELLE DES TRAITEMENTS

(MOT)

Le MOT est une dynamique de traitement qui permet, de

décrire les contraints dues à l'environnement (organisationnel,

spatial et temporel). Il répond à trois questions

notamment :

1. Quand

2. Comment

3. Ou

La 1ère question Quand :

Détermine le moment, la fréquence, la

périodicité

La 2ème question Comment : Ici la

question pousse à réfléchir de quelle manière es

fera, le travail, défunt la nature du tâche

· Par l'homme : Tâche exécutée

manuellement TM

· Par Machine : Tâche exécutée

informatiquement T.I ou T.A

· Par l'homme et Machine : Tâche

exécutée en temps réelle TR

· La 3ème question ou indique le poste

de travail (environnement de travail)12(*).

Règle de passage

Il est à noter que le passage de MCT en MOT se fait de

la manière suivante

On ramène fidèlement le MCT tels qu'il est, on

ajoute trois colonnes :

1ère Colonne : Quand

2ème Colonne : Comment

3ème Colonne : OU

2.4.1. Formalisme

Le formalisme de MOT est identique au MCT sauf il y a ajout de

3 colonnes :

· Quand

· Comment

· Où

|

Quand

|

Procédure

|

Comment

|

Où

|

Opération

Règle

Résultat

Événement

|

Type tâche

TR-UI

TM-UI

TA-LD

|

Poste

Concerne

|

|

2.4.2. PRESENTATION DU MODELISATION ORGANISATIONNELLE

DE TRAITEMENT (MOT)

Arrivée de la victime

ACCUEIL

TOULOURS

Victime accueillie

Présence de l'agent

ET

DECLARATION

OK KO KO

TOULOURS

Déclaration effectuée

Déclaration non effectuée

ENREGISTREMENT

TOULOURS

Enregistrement effectué

Présence du médecin

ET

FIXATION DU TAUX

OK KO

Taux d'incapacité fixé

Taux d'incapacité non fixé

A

TEMPS PROCEDURE

FONCTIONNELLE NATURE POSTES

8H00

TM-UI RECEPTION

TM-UI RECEPTION

TR-UI

DEP RISQ

TM-UI

CENTRE HOSP

CALCUL

TOULOURS

Victime indemnisée

17H

TR-UI

RISQ

CHAPITRE III : CONCEPTION DU SYSTEME D'INFORMATION

INFORMATISE (SII)

Contrairement à la phase qui est celle de la conception

du système d'information organisationnelle, la présente phase

prend en compte les contraintes techniques de l'information. L'implication de

ces contraintes est telle que le vocabulaire jusque là employé

sera affecté par des termes informatiques. Il s'agira, pour nous, de

répondre à la question « comment ? » qui

demande de démontrer la manière et les procédures qui

seront mises en oeuvre pour parvenir à mettre sur pied un logiciel de

gestion d'indemnisation des agents déclarés invalides, mais tout

en compte des éléments définis au niveau organisationnel.

Bref, la détermination du matériel (hard ware)

et du logiciel (soft ware) à utiliser ainsi que ceux de

différents niveaux de réalisation de notre logiciel et les

considérations inhérentes à sa concrétisation

doivent être notre préoccupation.

Cette phase comporte deux étapes de description qui

sont :

· L'étape logique ;

· L'étape physique.

SECTION 1 : SCENARION DE MISE EN OEUVRE

1.1. PRESENTATION DU HARD WARE

Etant donné que l'institut national de

sécurité ne possède pas de matériel informatique

précisément au département de risque professionnel qui est

notre service concerné ou spécifique, nous nous sommes permis de

présenter le cahier de charge suivant en rapport avec un

ordinateur ;

· Processeur (CPU) : 2.5GHz (PENTUIM IV)

· Disque dur : 80 Giga-octets

· Mémoire RAM : 512 Megaoctets

· Lecteur optique : Lecteur/Graveur DVD

· Lecteur disquette : 3 ½ pouces (HD

1,44 Mb)

· Moniteur : SVGA 17 pouces

· Clavier USB : Azerty

· Souris USB

Et :

· Un ondulaire (1000 Va)

· Une imprimante lazer.

1.2. Présentation software

· Système d'exploitation : Windows XP service

page 2

· Logiciels d'application : Microsoft office 2007,

Visual basic 6.0, Antivirus Avast.

· Estimation du cout de

réalisation

Les moyens financiers à engager dans la

réalisation de ce projet avoisinent un cout global d'au moins

2.000 dollars américains, incluant l'achat d'un

ordinateur, des logiciels appropriés précités pour son

bon fonctionnement ainsi que pour la formation informatique des agents du

service du département du risque professionnel qui auront à

utiliser l'application qui fait de l'aboutissement de notre travail de fin

cycle.

SECTION 2 : SCENARIO DE DEVELOPPEMENT

2.1. Système de gestion de base de données

(SGBD)

Un SGBD être perçu comme un

ensemble de logiciels systèmes permettant aux utilisateurs

d'insérer, de modifier et de rechercher efficacement des données

spécifiques dans une grande masse d'informations (pouvant atteindre

quelques milliards d'octets) et parfois partagée par ces multiples

utilisateurs13(*). C'est

aussi un logiciel de haut niveau qui permet de manipuler les informations

stockées dans une base de données.

L'avantage qu'il ya à utiliser un SGBD relationnel ou

SGBDR réside dans le fait que ce type de SGBD ;

· Permet l'économie d'espace disque en

réduisant au maximum les redondances ;

· Permet une répartition de la base de

données en tables tout en créant des connexions ou relation entre

elles ;

· Permet de rechercher d'information pat des

requêtes en langage simple (SQL) ;

· Dispose d'une indépendance physique car on peut

modifier le niveau physique indépendamment du niveau

conceptuel ;

· Permet la capacité d'accès aux

données ;

· Permet de partager les données.

Parmi les fonctionnalités reconnues aux SGBDR, citons

principalement ;

· La description de la structure de la base de

données ;

· La manipulation des données au moyen des

requêtes écrites généralement en SQL ;

· La sécurisation des données qui se

résume en sauvegarde des données (Back Up) et à

restauration des données (RESTORE) ;

· La confidentialité en résumant par la

restriction d'accès aux différents utilisateurs et par le

cryptage des données.

CHOIX DU SGBD

Le choix d'un SGBD doit généralement être

bien réfléchi car on doit tenir compte des aspects de

performance technique du volume de la base de données et du nombre

d'utilisateurs dans le système.

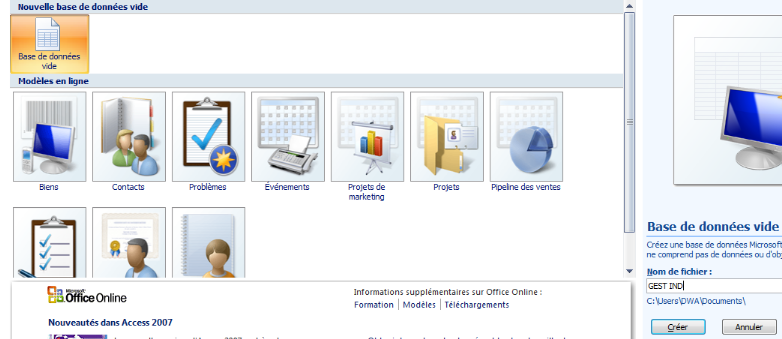

Nos portons notre choix sur SGBDR Access pour les raisons

suivantes :

· Il permet le stockage de données dans les tables

à deux dimensions c'est-à-dire sur des lignes et des

colonnes ;

· Il permet à partir de sa version2002, de stocker

un peu plus de 2Go de maximum ;

· Chaque table peut comporter deux millions

d'enregistrements au maximum ;

· Il peut servir de 5 à 10 utilisateurs

simultanément ;

· Il est totalement relationnel, permettant ainsi de

vérifier :

ü Le critère d'intégrité

d'entité (toute table doit posséder une clé primaire dont

la valeur ne doit pas être nulle) ;

ü Le critère d'intégrité de

référence (les données d'une table doivent être

cohérentes entre elles, de plus lorsque les éléments font

références à d'autres, ces derniers doivent être

présents) :

ü Le critère d'un langage d'interrogation ayant la

puissance algébrique : la sélection, la projection et la

jointure.

2.2. LANGAGE DE PROGRAMMATION

Les premiers langages de programmation étaient

généralement constitués d'une suite d'instructions

s'exécutant de façon linéaire. Dans ce contexte, le

lancement d'un programme détaillant débutait par

l'exécution de la première instruction du fichier source et se

poursuivait ligne après ligne jusqu'à la dernière

instruction du programme, « ........ Cette approche

linéaire, bien que simple à mettre en oeuvre, a très

rapidement montré ses limites ». En effet, les programmes

monolithiques ne se prêtent guère à l'écriture de

grosses applications et ne favorisent pas la réutilisation du code.

En conséquence, d'autres langages qui proposaient une

approche radicalement différente sont apparus ; l'approche

procédurale. Cette approche dite aussi modulaire consistait à

découper le programme en une série de fonctions ou

procédures ou contenant des instructions ayant pour but d'accomplir une

tache bien déterminée.

Ainsi, dans cette approche, un programme était un

assemblage de plusieurs fonctions s'appelant entre elle, les

inconvénients de cette approche procédurale est que, d'une part

elle a tendance à dissocier les données des fonctions qui les

traitent, et d'autres part, elle n'offre pas des techniques permettant de

favoriser la spécialisation des fonctions existantes.

Dès le début des années 80, une nouvelle

technologie a été créée afin d'améliorer ce

mode de fonctionnement : la programmation orientée objet(POO).

Cette technique est destinée à améliorer la

réutilisation des outils existants et favoriser la spécialisation

de ces mêmes outils. Dans ce même contexte, une nouvelle

entité a été créée pour regrouper les

fonctions et les données ; l'objet. Les objets sont devenus des

acteurs incontournables de développement informatique

professionnel.14(*)

CHOIX DU LANGAGE DE PROGRAMMATION

En ce qui concerne, le langage de programmation, notre choix

s'est porté sur Microsoft Visual Basic 6.0 qui est une

plate forme de développement des applications Windows utilisant le Basic

comme langage de programmation. Cette plate forme utilise l'approche

orientée objet, conçu pour faciliter le

d développement, VISUAL BASIC offre les

possibilités de développement graphiques ou des objets

(contrôles) réagissent à des événements

(actions sur ces objet) déclenchée que par

l'événement pour le quel elles ont été

destinées.

2.3. PRISE EN COMPTE DES BESOINS DES UTILISATEURS

Les besoins des utilisateurs sont la finalité

même de notre démarche car, le système à mettre en

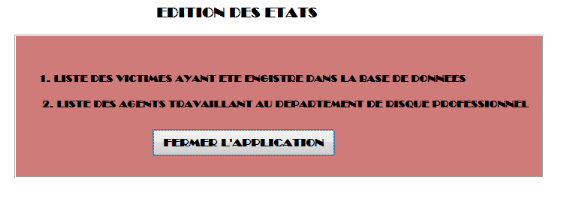

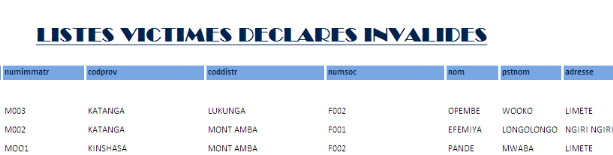

place doit être capable de les remplir. Ainsi, les besoins des

utilisateurs du futur système s'exprime en terme de :

- Liste des victimes indemnisées

- Liste des victimes indemnisées par provinces

- Listes des agents déclarés Invalides.

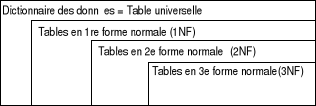

SECTION 3 : ETAPE LOGIQUE

Les modèles conceptuels et organisationnels ont permis

de présenter un système technologique nous intéressent et

nous guident .notons quand même qu'une indépendance logique

(possibilité de modifier un schéma externe sans mettre en cause

le modèle conceptuel) assure l'indépendance entre le

différent utilisateur en permettant à chacun de manipuler une

partie de la base de données par une structuration propre.

3.1. MODELISATION LOGIQUE DES DONNEES

3.1.1 BUT DE LA MODELISATION LOGIQUE DES

DONNEES

La modélisation logique des données est une

représentation des données, issue de la modélisation

conceptuelle puis organisationnelle des données. Elle est

exprimée dans un formalisme général et compatible avec

l'état de l'art technique et tient compte des aspects couts/performances

lieu aux traitements. La modélisation logique des données

conduire aux opérations suivantes :

· Transformation du MOD, exprimé en formalisme

entité-relation, en un MLD exprimé dans un formalisme logique

adapté au SGBD envisagé.

· Quantification en volume du modèle logique.

· Valorisation de l'activité

générée par les modèles logique.

· Traitement (taches du MOT).

· Optimisation générale.

Le modèle relationnel a été défini

par E.F CODD en 1970.le modèles relationnel présente deux aspects

fondamentaux : une algèbre permettant de manipuler des tables ou

relations et une démarche de conception permettant de définir une

collection de relations.

3.1.2 REGLES DE PASSEGE DU MOD AU MLD BRUT

- Pour les entités :

ü les entités ou objets deviennent des

tables ;

ü les propriétés des entités

deviennent leurs attributs ;

ü les identifiants deviennent des clés primaires

des tables.

-La relation du type « père - fils

» de cardinalité (0, N)-(1 ,1) : ou (1, N)-(1 ,1)

ü elles disparaissent ;

ü le père envoie sa clé au fils qui le

pointe et, celle-ci devient une clé étrangère ;

ü si la relation possédait des attributs, ceux-ci

émigrent dans la tale « fils ».

ILLUSTRATION

OBJET FILS

TABLE FILS

TABLE PERE

OBJET PERE

LIAISON

E1

#P1

P2

P3

E1

#P1'

P2

P3

T1

#P1

#P1'

P2

P3

T2

#P1

P2'

P3'

R1

Règle de passage

RELATION

· les relations du type autre que « père

-fils » de cardinalité (0, N)-(1, N) ou (1, N)-(1, N)

ü iles se transforment en tables dont la clé est

une concaténation des clés tables participant à la

relation,

ü la table ainsi créée pointe les tables

d'où elle tire ses clés ;

ü si la relation portait des propriétés,

celle-ci deviennent ses attributs.

ILLUSTRATION

E1

#P1

P2

P3

E2

#P2'

P2'

P3'

T1

#P1

P2

P3

T1

#P1

#P2'

P1''

T2

#P2'

P2'

P3'

Règle de passage

R1

P1''

RELATION

· Cap particuliers

ü (0,1)-(1,1) et (1,1) -(0,1) : considérer

l'objet ayant 0,1 pour cardinalité comme objet père

et appliquer la règle pour la relation du type « père

-fils » ;

ü (0,1)-(0,1) : faite le choix entre les deux objets

pour designer l'objet père et appliquer la règle pour la relation

du type « père -fils » ;

ü Pour des relation d'une dimension supérieure

à deux ,quelles que soient les cardinalité ,elle se transforment

en tables dont la clé est une concaténation des clés

appartenant à toutes les tables participant à la

relation .si la relation porte une propriété ,celle -ci

devient un attribut ;

ü Pour des relations unaires :

-solution 1 : la relation devient une

tables avec pour clé la duplication de la clé de l'objet

participant à la relation tout en la changeant d'appellation.

-solution 2 : la relation disparait,

mais la table est modifiée et on procède à la

multiplication de la clé tout en changeant d'appellation.

Le MLD découlant de l'appellation de toutes ces

règles est un MLD Bru

3.1.3. PRESENTATION DU MODELE LOGIQUE DES DONNEES BRUT

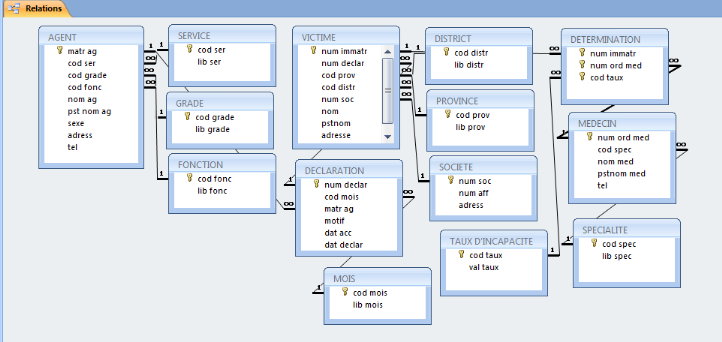

(MLD BRUT)

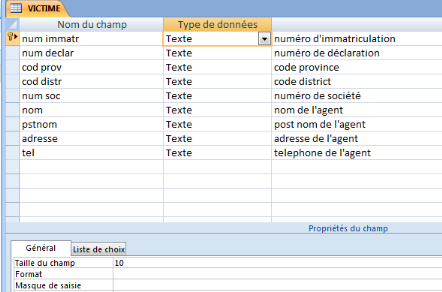

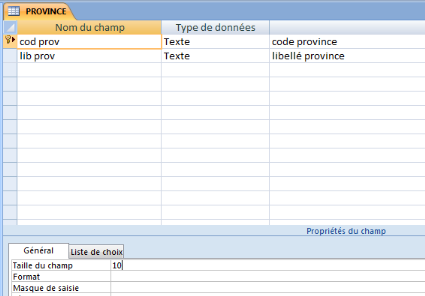

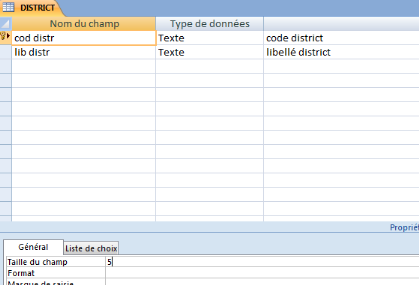

VICTIME

#NUM IMMATR

#NUM DECLAR

#COD PROV

#COD DISTR

#NUM SOC

NOM