|

EPIGRAPHE

Nous sommes nés pour rendre manifeste la gloire de Dieu

qui est en nous et quand nous laissons notre propre lumière

brulée, nous donnons sans en être confiant la possibilité

aux autres de faire de même.

Placide N.K

DEDICACE

Au Seigneur Jésus-Christ, mon précieux

rédempteur,

A mon très cher Papa

PlacideNKASHAMA MUYEMBI, vous m'avez prouvé de quoi

vous êtes un vrai père capable, en me faisant licencié et

ma très belle maman Mado MUDIBU WA KABASUBAMBU pour vos

sacrifices.

A toi Israël la nation bénie de

Dieu.

Je dédie ce mémoire.

AVANT-PROPOS

Nietzsche Friedrich a dit : « Aucun voyage

n'est long une fois trouver ce qu'on cherchait » ainsi après

avoir effectué un long parcours d'environ cinq ans, notre Dieu que nous

disons merci, a permis que nous puissions aujourd'hui mettre un terme à

notre dernier cycle universitaire dans sa bienveillance.

Ainsi, pour n'est pas devenir ingrat, nous remercierons de

tout coeur le Professeur MANYA NDJADI Léonard qui a disponibilité

son temps en acceptant la direction de ce présent mémoire, que

mon Dieu vous bénisse.

Au Chef de Travaux TSHIELA NKUNA Alice à qui nous

devons plus de reconnaissance pour sa suivie de près de ce

mémoire, malgré ses multiples occupations entant que la Doyenne

de la faculté d'informatique et à toutes les autorités de

l'Université Notre Dame du Kasayi, en particulier de la faculté

de sciences informatiques pour votre formation.

Au Révérend Pasteur Moise

KATENGA NGOMBUA pour votre soutien moral et spirituel et à tous les

Frères et Soeurs de la Fondation Gloire Tabernacle pour vos soutient

dans les prières, en particulier au majore Freddy NGOY et Capitaine Jean

BWAMBA.

Mes frères et soeurs de la

famille : Patrick MUYEMBI, Adolphine TSHIBOLA, Angel BIPENDU, Madeleine

MUDIBU, Fernand TSHISHIMBI, Divine MBEMBE, Godelive BADIADIA, Junior NKASHAMA,

Juliette KAMUANYA.

Mes amis et connaissances : Jean Claude BUKASA, Bernard

KABUATILA, Joel TSHIBUABUA, Dieudonné MBUYA, Vicky KANYEMBA, mes amis de

lutte.

IT Daddy NKASHAMA Placide.

INTRODUCTION GENERALE

0.1.

Contexte de la recherche

Les réseaux composent la structure de base du

septième continent qui se forme sous nos yeux. Par l'immense

séisme qu'il engendre en ce début de siècle, la

planète entre dans une ère nouvelle. Ce nouveau continent est

celui de la communication. Constitué de réseaux et se parcourant

à la vitesse de la lumière, il représente une

révolution analogue à celle de l'apparition de l'écriture

ou de la grande révolution industrielle.

Le transport des données informatiques sur les

réseaux, transparent pour les utilisateurs, est le fruit de technologies

complexes. Elles offrent des services nombreux et variés. Les nouvelles

technologies de l'information et de la communication (NTIC) permettent une

souplesse de raccordement aux réseaux, à laquelle l'Internet

n'est pas étranger.

Le rôle des réseaux a sensiblement

évolué ces dernières années, il ne se limite pas au

transfert de l'information en toute sécurité mais aujourd'hui il

contribue largement à la rationalisation des utilisateurs et à

l'optimisation des performances applicatives. De ce fait on a besoin d'un

ensemble des moyens et techniques permettant la diffusion d'un message

auprès d'un groupe plus ou moins vaste et

hétérogène.

L'automatisation de l'information dans le monde moderne

s'avère indispensable pour les entreprises qui deviennent de plus en

plus compétitives. Le monde aujourd'hui est dominé par les

nouvelles technologies de l'information et de la communication (NTIC), dont

l'investissement dans les NTIC serait l'un des principaux moteurs de cette

compétitivité.Chaque année le forum économique

mondial publie un indice défini en fonction de la place, l'usage et de

bénéfice que peut tirer un pays de technologies de l'information

et de communication.

Les NTIC regroupant un ensemble des ressources

nécessaires pour manipuler l'information et particulièrement les

ordinateurs, programmes et réseaux nécessaires pour la convertir,

la stocker, la gérer, la transmettre et la retrouver.

Elles offrent désormais une grande

variété d'outils pouvant améliorer les services rendus par

un service d'information,cette dernière étant d'une grande

importance, sa disponibilité, son intégrité et sa

confidentialité deviennent une préoccupation pour l'ONG/PRISE qui

est une institution d'utilité publique axée sur les

données rurales. Ainsi notre sujet portant sur la mise en place d'un

mini-chat dans unLan (réseau local) au sein de cette institution en

vue d'une communication en temps réel des agents et en vue

d'éviter aussi la distorsion d'information entre agents.

Cette application facilitera aux agents de cette organisation

à échanger les informations entre eux en local concernant leur

travail et cela en se retrouvant tous dans un forum de discussion

instantanée sans payer aucun frais, ce qui contribuera à la bonne

marche decette organisation non gouvernementale dans le domaine

informationnel.

0.2. Problématique et Hypothèse

0.2.1. Problématique

Dans son cours de Méthodes d'analyse Informatique II,

Emmanuel TSHIBAKA définit la problématique comme étant un

questionnement appliqué à la recherche d'une solution

informatique laquelle repose sur la conception et réalisation

technologique1(*).

Parallèlement dans la recherche scientifique, la

problématique est définie comme l'ensemble des problèmes

posés dans un domaine de recherche, elle est aussi définie comme

des questions principales autour desquelles notre travail tournera ou encore

c'est une question que chaque chercheur se pose pour résoudre un certain

problème2(*). Elle

peut-être d'une manière affirmative ou interrogative.

L'ONG PRISE/Kananga est une institution d'utilité

publique chargée du développement dans le domaine rural, il se

retrouve dans la difficulté d'échange d'informations entre agents

et cela cause un vas et vient de différents membres qui sont

appelés par leur chef d'antenne dans son bureau et aussi ça

fatigue l'huissier qui est envoyé en tout temps.

Alors, connaissant que toutes ces contraintes calfeutrent la

bonne marche des travaux au sein de l'ONG PRISE/Kananga, nous nous sommes

posés quelques questions telles que :

v Est-il opportun pour cette institution

d'améliorer sa bonne marche par l'utilisation de ces technologies de

l'information et de communication dans son sein ?

v Si oui, comment alors procéder pour y

parvenir ?

0.2.2. Hypothèse

Comme définie par PINTOR et GRAWITZ M,

l'hypothèse est l'ensemble des propositions des réponses aux

questions qu'on se pose à propos de l'objet de la recherche

formulée de telle sorte que l'observation et l'analyse puisse fournir

une réponse3(*).

Avec les nouvelles technologies de l'information et de

communication, l'informatisation d'une entreprise facilite le travail et

réduit sensiblement le temps, les informations échangées

sont sécurisées et peuvent être traitées en temps

réel et cela par les ayants droits c'est-à-dire les agents de

l'entreprise.

Au regard de tout ce qui

précède, l'ONG PRISE/KANANGA pourrait grâce aux

technologies de l'information et de communication en son sein améliorer

son système d'information par la mise en place d'un mini-chat dans un

réseau local pouvant permettre aux différents acteurs du

système de communiquer selon les normes et les règles bien

définies ; le tout étant centré sur l'architecture

client-serveur.

0.3. Choix et

Intérêt du sujet

Avec l'avènement de

l'informatique dans le monde et particulièrement dans notre pays, vu

comment cette nouvelle science s'est rependue dans toutes les couches de la

population, a créé un véritable raz-de-marée.

Actuellement, tout est mis en oeuvre pour que chaque homme ou chaque entreprise

puisse accéder à cette technologie, une grande partie du

quotidien est devenue gérable et cela en quelques clics.

Vu les avantages qu'offre

cette nouvelle technologie dans l'échange des informations et

communication, aucune entreprise ne peut s'en empêcher l'utilisation. Et

l'ONG PRISE étant une institution focalisée sur les

données rurales pour cadrer le financement de ses projets ne fera jamais

l'exception. Elle présente un besoin majeur dans l'échange

d'information et communication et notre travail essaie donc de satisfaire

à ce besoin.

Raison pour laquelle notre dévolu est tombé sur

le sujet intitulé « La Mise en place d'un mini-chat dans

un LAN pour l'ONG PRISE/Kananga ».

Notre dévolu porté sur ce sujet offre les

intérêts ci-après :

Æ Au niveau scientifique : ce sujet constitue un

privilège pour nous en tant qu'ingénieur en réseaux

informatiques d'approfondir nos connaissances dans ce domaine de la messagerie

par la mise en d'une application concrète et objective.

Æ Au niveau sociétal : ce sujet servira de

référence aux scientifiques et d'autres chercheurs dans ce

domaine d'approfondir les notions de bases dans le domaine de la messagerie

instantanée en local et aux tiers, de prendre connaissance de ces

notions et des bienfaits de l'informatique dans le monde actuel.

Æ Aux agents de PRISE, ce sujet serait une satisfaction

à leurs besoins longtemps insatisfaits dans le domaine informationnel et

pourra aider d'autres gestionnaires se trouvant dans les mêmes situations

et présentant le besoin similaire de trouver remède aux

difficultés qu'ils font face.

0.4.1. Méthodes

La méthode analytique a été de mise aussi

dans ce travail. Il nous a aidés de faire une analyse du système

concerné par notre étude et dans le cadre de notre étude,

le système concerné est l'entreprise entière car chaque

service de cette dernière est concerné.

A part ces méthodes citées ci-haut, nous avons

eu à se référer aussi à la Méthode MPM pour

le planning prévisionnel de réalisation de notre projet et le

langage UML comme une méthode de modélisation.

0.4.2. Techniques

Pour maitriser la réalité du système,

nous nous sommes appuyés sur les techniques suivantes :

v Technique documentaire : elle nous a permis de

récolter diverses informations contenues dans les documents

existants,

v Technique d'interview : qui nous a

aidés d'entrer en contact direct avec certains membres du système

pour nous éclairer sur la situation de l'entreprise,

v Technique d'observation : elle nous a permis

de comprendre et de connaitre le système d'information de l'entreprise

et d'autres réalités ou informations qui ne nous étaient

pas fournies par les membres de l'entreprise.

0.5. Délimitation du

Sujet

Ce travail est limité dans le

temps et dans l'espace. Sur le plan spatial, nous ciblons l'ONG

PRISE/Kananga ; et sur le temporel, nous prenons la date du début

du projet de développement rural de PRISE/Kananga qui est de 2015

à Juin 2016.

0.6. Subdivision du

travail

Excepté l'introduction générale et la

conclusion générale, notre travail comprend quatre chapitres

à savoir :

1. Chapitre I : Réseau local et Messagerie

;

2. Chapitre II : Présentation de la structure

d'accueil ;

3. Chapitre III : Modélisation ;

4. Chapitre IV : Déploiement d'un mini-chat.

CHAPITRE I : RESEAU

LOCAL ET MESSAGERIE

Introduction

Dans cette partie de notre travail, nous

allons essayer de donner une idée générale sur les

réseaux locaux et sur la messagerie, quelques équipements qui

entrent en fonction ; Voir aussi le principe de fonctionnement.

I.1. RESEAU LOCAL4(*)

I.1.1. Définition

Un réseau local d'entreprise (RLE)

représente un système de communication locale

reliant plusieurs ordinateurs (serveurs, stations de travail et

périphériques) permettant de transférer des données

à des vitesses élevées, sur des courtes distances et dans

les limites d'une enceinte privée.

I.1.2. Utilité

Le réseau local a pour but :

· Le partage des fichiers

· Le partage d'application : compilation, SGBD

· Partage de ressources matérielles :

l'imprimante, disque...

· Télécharger des applications et des

fichiers

· L'interaction avec les utilisateurs

connectés : messagerie électronique, conférences

électroniques, ....

· Le transfert de données en

général: réseaux informatiques

· Le transfert de la parole : réseaux

téléphoniques

· Le transfert de la parole, de la vidéo et

des données : réseauxnumérique à intégration

de services RNIS ou sur IP.

Chaque utilisateur peut travailler en autonomie avec ses

propres logiciels tout en bénéficiant des données d'autres

utilisateurs, stockées au niveau du serveur (ou d'un poste faisant

office de serveur).

Le partage de ressources matérielles permet de

réaliser des économies substantielles (achat d'une seule

imprimante pour plusieurs postes) ; Le partage de données ou de

programmes permet un gain de temps considérable : les mises à

jour des programmes se font par le réseau, les documents

créés par un utilisateur peuvent être mis à la

disposition des autres à travers le réseau ; Le

développement des intranets améliore considérablement la

communication (les informations d'entreprise sont consultables sur le site Web

Intranet, les échanges entre les services peuvent avoir lieu en

utilisant la messagerie locale).

I.1.3. Classification d'un

réseau local5(*)

Les réseaux locaux se classent en deux

catégories :

1) Réseau d'égal à

égal (poste à poste)

Toutes les machines du réseau sont sur le même

pied d'égalité, chaque ordinateur dans un tel réseau est

un peu serveur et un peu client. Cela signifie que chacun des ordinateurs du

réseau est libre de partager ses ressources. Un ordinateur relié

à une imprimante pourra donc éventuellement la partager afin que

tous les autres ordinateurs puissent y accéder via le réseau.

Les réseaux d'égal à égal ont

énormément d'inconvénients :

o Ce système n'est pas du tout centralisé, ce

qui le rend très difficile à administrer ;

o La sécurité est très peu

présente.

Ainsi, les réseaux d'égal à égal

ne sont valables que pour un petit nombre d'ordinateurs

(généralement une dizaine), et pour des applications ne

nécessitant pas une grande sécurité (il est donc

déconseillé pour un réseau professionnel avec des

données sensibles).

Ils présentent comme avantages :

o Un coût réduit (les coûts

engendrés par un tel réseau sont le matériel, les

câbles et la maintenance) ;

o Une simplicité dans l'implantation.

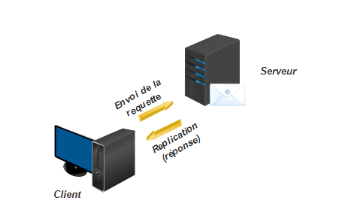

2) Réseau « Client-Serveur

»

C'est un réseau dans laquelle toutes les informations

sont localisées sur des ordinateurs ayant le rôle de serveur, et

accessible aux ordinateurs clients.Un serveur peut être

spécialisé en serveur d'applications, de fichiers, de terminaux,

ou encore de messagerie électronique.

Figure I.1. Client serveur

Æ Le serveur : c'est une entité

capable de rendre un service bien identifié, par la réalisation

d'un traitement sur une ressource et a comme caractéristiques

principales :

§ Il est passif (ou maître) ;

§ Il est fournisseur de services ;

§ Il fait le contrôle d'accès distant ;

§ Il est à l'écoute, prêt à

répondre simultanément aux requêtes envoyées par des

clients ;

§ Dès qu'une requête lui parvient, il la

traite et envoie directement une réponse.

Æ Le client : c'est une entité

demandant à une entité serveur la réalisation d'un service

et le compte-rendu de cette réalisation et a aussi comme

caractéristiques principales :

§ Il est actif (ou esclave) ;

§ Il est consommateurs de services ;

§ Il est proactif : à l'origine de la demande ;

§ Il envoie des requêtes au serveur ;

§ Il attend et reçoit les réponses du

serveur.

Avantages

§ Le modèle client-serveur est

particulièrement recommandé pour des réseaux

nécessitant un grand niveau de fiabilité, ses principaux atouts

sont :

§ Des ressources centralisées ;

§ Une meilleure sécurité ;

§ Une administration au niveau serveur ;

§ Un réseau évolutif.

Inconvénient

§ Un coût élevé dû à la

technicité du serveur ;

§ Un maillon faible : le serveur est le seul maillon

faible du réseau client/serveur, étant donné que tout le

réseau est architecturé autour de lui.

I.1.4. Topologie des

réseaux locaux6(*)

Nous distinguons généralement les topologies

suivantes :

· Topologie en bus

· Topologie en étoile

· Topologie en anneau

· Topologie hybride

1) Topologie en bus

Une topologie en bus

est l'organisation la plus simple d'un réseau. En effet, dans une

topologie en bus tous les ordinateurs sont reliés à une

même ligne de transmission par l'intermédiaire de câble,

généralement le câble coaxial. Le mot

« bus » désigne la ligne physique qui relie les

machines du réseau.

Figure I.2. Topologie en bus

Cette topologie a pour avantage d'être facile à

mettre en oeuvre et de posséder un fonctionnement simple. En revanche,

elle est extrêmement vulnérable étant donné que si

l'une des connexions est défectueuse, l'ensemble du réseau en est

affecté.

2) Topologie en étoile

Dans cette topologie en étoile, les

ordinateurs du réseau sont reliés à un système

matériel central appelé concentrateur (en

anglais hub, littéralement moyen de roue). Il s'agit

d'une boîte comprenant un certain nombre de jonctions auxquelles il est

possible de raccorder les câbles réseau en provenance des

ordinateurs. Celui-ci a pour rôle d'assurer la communication entre les

différentes jonctions.

Figure I.3. Topologie en étoile

Contrairement aux réseaux

construits sur une topologie en bus, les réseaux suivant une topologie

en étoile sont beaucoup moins vulnérables car une des connexions

peut être débranchée sans paralyser le reste du

réseau. Le point névralgique de ce réseau est le

concentrateur, car sans lui plus aucune communication entre les ordinateurs du

réseau n'est possible.

En revanche, un réseau à topologie en

étoile est plus onéreux qu'un réseau à topologie en

bus car un matériel supplémentaire est nécessaire (le

hub).

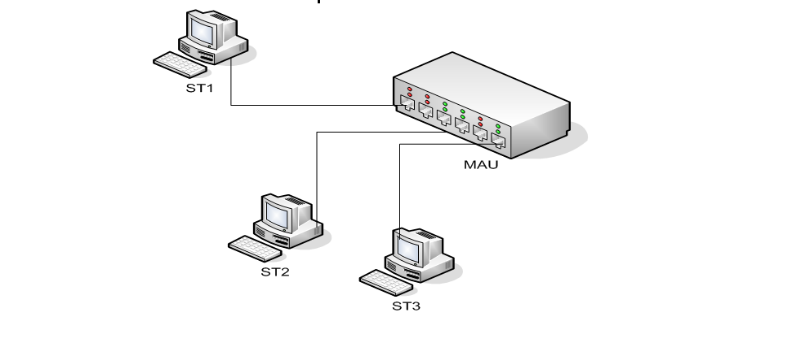

3) Topologie en anneau

Dans un réseau possédant

une topologie en anneau, les ordinateurs sont situés

sur une boucle et communiquent chacun à leur tour.

Figure I.4. Topologie en anneau

En réalité, dans une topologie anneau, les

ordinateurs ne sont pas reliés en boucle, mais sont reliés

à un répartiteur (appelé MAU,

Multistation Access Unit) qui va gérer la communication entre

les ordinateurs qui lui sont reliés en impartissant à chacun

d'entre eux un temps de parole.

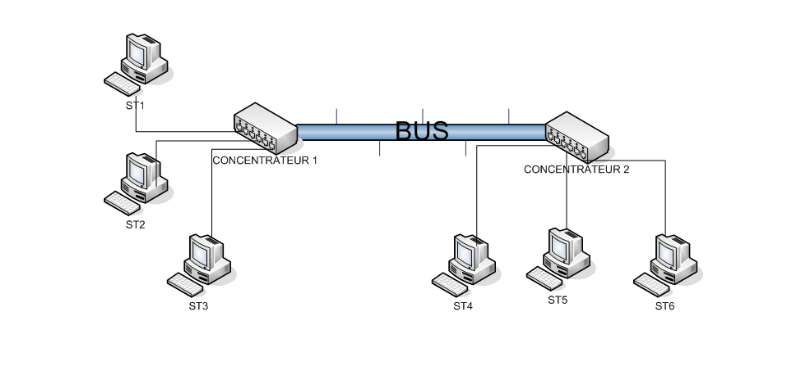

4) Topologies hybrides

Æ L'anneau en étoile : Elle

utilise une topologie physique en étoile et une topologie logique token

ring. MAU: Medium Access Unit (concentrateur token ring), c'est dans ce

concentrateur que se forme l'anneau.

Figure I.5. Topologie hybride : anneau en

étoile.

Æ Bus en étoile: dans cette

topologie, les groupes de stations de travail sont disposés en

étoile et ces groupes sont reliés entre eux par l'entremise d'un

bus. Ces types de réseaux permettent d'isoler le domaine de collision.

Figure I.6. Topologie hybride : bus en

étoile.

I.1.5. Équipements

nécessaires en réseau local7(*)

1) La carte réseau

La carte réseau se présente sous la forme d'une

carte d'extension connectée à un bus (généralement

PCI). Elle permet le raccordement du PC au réseau et prend en charge la

gestion des collisions (une collision se produit lorsque deux machines

émettent en même temps).

Chaque carte réseau comporte une adresse physique

unique (adresse MAC).

Une carte réseau doit être installée :

? Sur chaque poste du réseau ;

? Sur le serveur ;

? Sur chaque imprimante reliée directement

au réseau.

2)Le serveur : Le serveur est une

machine plus performante que les autres et plus puissante en terme de

capacité de disque dur, RAM, Processeur.

Figure I.7. Les serveurs

3)Un ordinateur (client)

Figure I.8. Ordinateur client.

4) Le hub (concentrateur) et le switch

(commutateur)

Dans un réseau en étoile, les postes sont

connectés soit à un hub soit à un switch :

? Le hub est plus économique mais il

répartit la bande passante entre tous les postes (si un poste envoie un

message sur le réseau, tous les postes le reçoivent, quitte

à le rejeter s'ils n'en sont pas destinataires).

Figure I.9. Hub.

? Le switch en revanche permet de segmenter

le trafic, la bande passante reste la même (un message envoyé par

un poste sera transmis directement au destinataire sans passer par l'ensemble

des postes).

Figure I.10. Switch.

Protocole de transport

utilisé dans un réseau local

Ø Présentation du protocole

TCP

La communication entre les machines dans un réseau

local s'établit grâce à un protocole qui garantit un

acheminement fiable des données. Le protocole TCP/IP (Transport Control

Protocol / Internet Protocol) reste le plus utilisé dans les

réseaux locaux. C'est le protocole aussi utilisé sur

l'Internet.

Les données émises par une station sont

découpées en paquets ce qui permet un meilleur

trafic (toutes les stations du réseau peuvent alors envoyer des

données sans que l'une d'elle ne monopolise la bande passante, obligeant

les autres stations à attendre la fin de l'envoi des données).

Ø L'adresse IP

Toute machined'un réseau local utilisant TCP/IP est

identifiée par une adresse IP unique composée de

4octets. Un masque de sous-réseau composé également de 4

octets permet de déterminer d'une part l'adresse de réseau (ou de

sous-réseau) et l'adresse de la machine d'autre part.

Exemple : 192.168.0.0 255.255.255.0

5)Le routeur

Le routage est la technique qui permet

d'échanger des informations d'un poste d'un réseau vers un autre

poste situé sur un autre réseau, le routage fait appel à

un équipement matériel : le routeur.

Le routeur comporte trois fonctions principales

1) Permettre la communication entre des machines n'appartenant

pas au même réseau ;

2) Offrir un accès Internet à des utilisateurs

d'ordinateur en réseau local ;

3) Il comporte un système de filtrage des paquets IP

qui bloque les accès non autorisés à un réseau, ce

système s'appelle un pare-feu (firewall).

Figure I.11. Routeur.

I.1.6. Les services

réseaux

Un service réseau est une

application exécutée depuis la couche d'application

réseau. Il fournit des capacités de stockage, de manipulation, de

présentation, de communication ou d'autres services qui sont souvent

mises en oeuvre en utilisant une architecture client-serveur ou pair à

pair basée sur un protocole de communication de la couche

« application ».

En réseaux informatiques, nous distinguons plusieurs

services dont voici quelques-uns :

· Le service de DNS (Domaine Name Service) : c'est

un service principal qui permet d'intégrer les utilisateursdu

réseau dans un même espace d'échange ;

· Le service de la messagerie : qui permet de

s'envoyer les messages à temps réel ;

· Le service FTP (File Transfert Protocol) : un

service permettant l'échange des fichiers entre les différents

services au lieu de se déplacer d'un endroit à l'autre ;

· Le service de la VOIP (Voice over Internet

Protocol) : permet la communication entre usagers dans un réseau

informatique.

I.2. Messagerie8(*)

I.2.1. Définition

Par définition, la messagerie est

l'ensemble des dispositifs informatiques (machines et logiciels) qui permettent

:

· La création d'un message sur un ordinateur et

son expédition ;

· L'acheminement du message vers son ou ses

destinataires ;

· La réception et la lecture du message.

Analogie avec la Poste :

· On écrit une lettre et on l'envoie ;

· La Poste l'achemine ;

· Le destinataire la reçoit dans sa boite aux

lettres et la lit.

I.2.2. Quelques concepts

de la messagerie9(*)

Ø La messagerie instantanée (MI)

C'est une méthode de communication

bidirectionnelle qui est à mi-chemin entre l'e-mail (pour son

caractère écrit) et le téléphone (pour ses

échanges en temps réel) en se créant son propre

réseau de correspondants. Ce contact pourrait s'apparenter à une

partie de « ping-pong écrit ». A la différence du chat,

il s'agit de dialoguer avec des correspondants faisant partie d'une liste

privée dans laquelle sont intégrées uniquement les

personnes souhaitées. Un logiciel est

indispensable.

La messagerie instantanée devient un moyen de plus en

plus populaire pour communiquer dans les entreprises ; des études

prévoient qu'aux USA, la moitié des communications

professionnelles transitera par ce système. Certaines, comme B&G

Internet Group, l'utilisent déjà pour offrir un service à

la clientèle ou une assistance en temps réel. De tous les

procédés de messagerie en direct, elle est la seule à

pouvoir trouver sa place dans l'entreprise, ce procédé apporte

effectivement de réels avantages (des échanges de messages, de

documents, de travailler en direct en temps réel), mais il comporte

néanmoins des inconvénients (la sécurité : une

messagerie instantanée est très facile à pirater et les

pièces jointes sont susceptibles de contenir des virus, aucune

possibilité de savoir à quelles fins est utilisé l'outil,

l'incompatibilité des différents logiciels, de leur version et

des systèmes d'exploitation, la compréhension des messages :

limite du nombre de mots, utilisation d'un langage abrégé); de

plus, utiliser des services à l'origine destinés au grand public,

non conçus pour un usage professionnel et souvent sans en avertir le

service informatique, peut faire aussi courir des risques importants à

l'entreprise.

Ø Le chat

C'est un moyen de communiquer en direct avec des groupes de

personnes via un réseau. Les clients se connectent à des serveurs

qui sont eux-mêmes reliés entre eux, formant un réseau.

Tous les clients sont donc susceptibles de communiquer entre eux en temps

réel à travers le réseau.

Ø Groupe de discussion

Technologie permettant d'échanger des idées et

des informations sur des sujets généralistes ou précis par

mails interposés, les groupes de discussion utilisent le réseau

(un réseau comparable à Internet, mais dédié

à l'échange de messages des groupes de discussion) Comme les

messages sont reçus directement sur les ordinateurs.

Ø Forum

Ici, la communique en passant par un serveur sur Internet qui

centralise les messages.

I.2.3. Les différents

Protocoles de la messagerie

Le fonctionnement de la messagerie repose

sur une série de protocoles de communication destinés à

envoyer ses messages, de serveur à serveur, à travers l'Internet.

Les principaux protocoles sont les suivants : SMTP, POP3 ou encore IMAP4,

chacun jouant un rôle bien précis.

a) SMTP (Simple Mail Transfer Protocol) est

le protocole standard permettant de transférer le courrier entre deux

serveurs de messagerie : celui de l'expéditeur et celui du

destinataire. Il spécifie aussi l'entête des courriers (from :, to

:, etc...), les possibilités d'envoi groupé, la gestion des

heures ou encore le format des adresses des utilisateurs.

b) POP3 (Post Office Protocol) permet

d'aller récupérer son courrier sur un serveur distant (le serveur

POP). Ce protocole est nécessaire pour les personnes qui ne sont pas

connectées en permanence à l'Internet messagerie. Mais ce

protocole n'est, en revanche, pas sécurisé. Dans un logiciel de

courrier, il faut toujours donner l'adresse de son serveur POP qui prendra

généralement la forme suivante : pop. Nom_de_domaine

Exemple : pop.yahoo.fr.

c) IMAP4 (Interactive Mail Access

Protocol), moins utilisé que POP, offre plus de possibilités.

Cependant, de plus en plus de FAI utilisent ce protocole.IMAP4 pourrait,

à terme, remplacer progressivement POP3. La principale innovation

d'IMAP4 réside dans la possibilité de gérer son courrier

directement sur le serveur de son FAI. Tous les courriers et dossiers de

messages restent sur le serveur.

Autres protocoles du niveau application les plus connus sont

:

· HTTP (Hyper Text Transfer Protocol)

permet l'accès aux documents HTML et le transfert de fichiers depuis un

site WWW.

· FTP (File Transfer Protocol) pour le

transfert de fichiers s'appuie sur TCP et établit une connexion sur un

serveur FTP.

· Telnet pour la connexion à

distance en émulation terminal, (à un hôte).

· SNMP (Simple Network Management

Protocol) pour l'administration du réseau.

· NFS (Network File System) pour le

partage des fichiers Unix/Linux.

Le protocole de communication entre applications est

identifié par un numéro de protocole et l'application par un

numéro de port, par exemple, les serveurs HTTP dialoguent de

manière traditionnelle par le port 80.

I.2.4. Les clients de

messagerie

I.2.4.1. Les clients lourds

Un client de messagerie de type lourd, est un logiciel qui

permet de lire, d'écrire et d'expédier des courriers

électroniques. Il s'installe sur un poste client qui se connecte au

serveur de messagerie. Le client lourd a l'avantage de récupérer

nos messages et de les copier sur notre poste local, en mode connecté au

serveur. Ainsi en mode hors connexion, nous avons accès à nos

messages.

I.2.4.2. Les clients

légers ou Web mail

Un client de messagerie de type léger est un logiciel

qui est installé sur un poste client, permet de se connecter au serveur

de messagerie via un navigateur web (Internet explorer, Firefox). Il fonctionne

uniquement en mode connecté et ne copie pas en local les messages

stockés sur le serveur. Ainsi, en mode hors connexion nous n'avons plus

accès à nos courriers.

Conclusion partielle

Pour conclure dans ce premier chapitre, nous avons eu à

présenter quelques notions et équipements et services qu'on peut

retrouver dans un réseau local. Le domaine des réseaux

informatiques étant très vaste, nous ne pouvons prétendre

avoir fait un tour d'horizon complet. Néanmoins nous nous sommes

attelés à présenter les fonctionnements de bases des

principaux équipements qui constituent les réseaux informatiques

actuels.

CHAPITRE II :

PRESENTATION DE LA STRUCTURE D'ACCUEIL

Introduction

Nous présenterons dans ce chapitre notre organisme

d'accueil, son organisation, son fonctionnement et nous essayerons de faire une

étude de l'existant suivi d'une critique pouvant nous permettre de

proposer des pistes de solutions qui amélioreront le système

existant.

II.1. Contexte du projet

L'informatique est une discipline à la mode très

variée et très riche. Elle est devenue indispensable dans tous

les domaines, vu les avantages majeurs qu'elle offre. Elle rend le travail plus

facile, plus précis et surtout bien géré et provoque une

nouvelle révolution de l'organisation du travail. Elle est aujourd'hui

présente dans la plupart des domaines de la vie professionnelle et

privée.

Vu la relation qu'a chaque agent envers l'autre dans

l'évolution du travail, mettre une messagerie instantanée sera

une aide pour unir les agents en vue de s'informer à chaque instant pour

la suivie du travail. C'est dans ce cadre que se situe le présent projet

de fin d'étude de licence en réseaux informatiques.

II.2. Présentation de l'organisme d'accueil10(*)

Le projet de Renforcement des Infrastructures

Socio-Economiques dans la Région Centre, en abrégé PRISE,

est un projet de développement qui est en conformité avec le

Document de Stratégie de Croissance et de Réduction de la

Pauvreté (DSCRP 2011-2015) de la RDC, notamment son troisième

pilier qui porte sur « l'amélioration de l'accès aux

services de base et le renforcement du capital humain ». Le projet

concerne la zone Centre, définie autour de l'axe Ilebo-Tshikapa-

Kananga-Mbuji-Mayi, qui constitue l'une des cinq zones prioritaires de

développement du Gouvernement pour la période allant de 2013

à 2016. Il s'intègre dans le programme national Villages et

Ecoles Assainis (PNVEA) qui s'inscrit dans le DSCRP comme une priorité

pour l'approvisionnement en eau potable en milieu rural.

Le projet PRISE est aussi en conformité avec la

stratégie d'intervention de la Banque en RDC (DSP 20132017),

particulièrement son pilier 1 : « Développement des

infrastructures de soutien à l'investissement privé et à

l'intégration régionale ».

Par ailleurs, le projet PRISE appuie

l'autonomisation économique des femmes et des jeunes à travers

des actions portant sur : des études sur les débouchés,

planification et budgétisation en genre horizon 2030 ; des formations

axées sur les initiatives des Activités

génératrices des revenus (AGR) ; la construction et

équipement d'un Centre Multifonctionnel en Genre ; et la mise en place

d'un fonds expérimental de micro réalisation aux associations des

femmes, des pécheurs et des jeunes.

En somme, le projet PRISE s'inscrit dans les orientations de

la stratégie 2013-2022 de la Banque qui privilégie un engagement

renforcé dans les Etats fragiles et le développement des

infrastructures pour une croissance inclusive. Il est ainsi conforme à

la stratégie de développement urbain de la Banque et au plan

stratégique de l'initiative pour l'eau et l'assainissement en milieu

rural.

L'objectif général ou principal du projet PRISE

est « la contribution à l'amélioration du cadre de vie

des populations congolaises par un meilleur accès à l'eau potable

et à l'assainissement, ainsi qu'à la santé et à

l'éducation » dans la Région du Centre de la RDC

couvrant les deux (2) zones d'intervention que constitue le PRISE, à

savoir : le Kasaï Occidental et le Kasaï Oriental.

II.3. Organigramme de

l'ONG PRISE11(*)

Ministère

de Développement Rural

Point focal Education

Point focal Santé

Point focal Genre

Point focal Assainissement

Coordination Nationale

REGIDESO

Comité de d

Pilotage du Projet

Auditeur Interne

Consultant en appui à la

Coordination

du projet

q

Expert en gestion du projet

q

Gestion Administrative et Financière

q

Comptabilité

q

Passation des Marchés

q

Suivi Evaluation

q

Infrastructures d'AEPA

q

Genre et Développement Social

Secrétaire

Chauffeurs

Gardiens

Comités Provinciaux de Pilotage

Secrétaire

Chauffeurs

Gardiens

Equipe d'Appui

Anten

ne du Kasaï Oriental

Antenne du Kasaï Occidental

Ingénieurs AEPA

Infrastructures d'Eau

Potable et d'Assainissement

Point Focal EPSP

Point focal Santé

Point focal Genre

Infrastru

ctures Scolaires,

CM

G

et de Santé

Assistant Comptable

Gestion Administrative

Et Comptab

ilité

Suivi et Intermédiation Sociale

Activités d'IEC

Secrétariat Général

d

u Développement Rural

II.4. Description des postes et des documents pour PRISE

Kananga

II.4.1. Description des

postes

1. Chef d'antenne (CA)

Au sein de l'Unité d'Exécution du Projet PRISE

et sous l'autorité directe du Coordonnateur National, le Chef d'Antenne,

assure la gestion de l'Antenne et gère les activités quotidiennes

liées à l'exécution du Projet dans la province de son

affectation, notamment : Gérer les ressources humaines,

matérielles et financières de l'Antenne ; Coordonner et

superviser l'exécution des activités du projet, etc.

2. Ingénieurs en eau potable et

assainissement (IEPA)

Sous la Supervision directe du Chef d'antenne,

l'Ingénieur en Eau et Assainissement, assume les responsabilités

suivantes : Assister le Chef d'Antenne dans la coordination et le suivi des

activités techniques du projet au niveau de la Province ; Participer

activement à l'identification des sites des travaux, à

l'évaluation, la supervision et le contrôle des travaux des

infrastructures (AEP, écoles, centres de santé, latrines et

autres) ; Participer activement aux études initiées dans le cadre

du Projet, à la récolte des données de base pour la

préparation des TDRs ; Elaborer la liste des prix des matériaux

locaux et des travaux pour la préparation des devis.

3. Charge de suivi-évaluation

(CSE)

Sous la Supervision directe du Chef d'Antenne, le

Chargé de Suivi-Evaluation à la l'Antenne Provinciale, assume les

responsabilités suivantes : faire le suivi des activités et de

réalisation des indicateurs, tels que définis dans le cadre

logique du projet par rapport aux composantes ; Evaluer le niveau d'atteinte

des cibles et justifier les écarts et assurer le suivi des suppositions

ou préalables qui conditionnent l'atteinte des objectifs du projet au

niveau de l'Antenne.

4. L'assistant comptable

Sous l'autorité directe du Chef d'Antenne (CA),

l'Assistant Comptable, assume les responsabilités

suivantes : préparer le budget de l'Antenne ; Tenir les

comptabilités (générale, analytique et budgétaire)

de l'Antenne à l'aide d'un logiciel comptable multi site

;Préparer les éléments de la DRF (Formulaire A2) ;

Préparer les demandes de fonds de l'Antenne.

5. Secrétaire-caissier (e)

Sous la supervision du Chef d'Antenne (CA), le

Secrétaire Caissier (SECA/Antenne) assume les responsabilités

suivantes : organiser de façon pratique le secrétariat pour

permettre la gestion efficace du courrier et courriel entrant et sortant ;

Tenir, collecter et classer les pièces comptables liées à

la caisse ; Garder les fonds de la petite caisse de l'Antenne.

6. Gardien

Sous l'autorité directe du Secrétaire de

l'Antenne, le Gardien, assume les responsabilités suivantes : Recevoir

et orienter les visiteurs ; Assurer la sécurité des personnes,

des biens et locaux du projet ; Enregistrer le mouvement du personnel, des

biens et matériels du projet.

7. Chauffeur

Sous la supervision du Secrétaire, le Chauffeur assume

les responsabilités suivantes : Conduire le véhicule du projet ;

Vérifier l'état complet du véhicule (huile moteur, eau,

carburant, etc.) et faire rapport au Secrétaire sur tout problème

de fonctionnement du véhicule ; Maintenir le véhicule dans un

état de propreté absolue, tant à l'extérieur

qu'à l'intérieur ;Effectuer les courses de service

autorisées.

8. Points focaux

Sous la supervision du Chef d'antenne, le Point Focal

provincial en Genre du projet PRISE exécute les tâches suivantes :

Apporter son assistance au Chef d'Antenne du projet PRISE pour intégrer

la dimension genre dans les activités du projet au niveau de l'Antenne

suivant la politique nationale et les instruments internationaux ;Suivre la

réhabilitation des infrastructures scolaires, l'encadrement social et

technique et le taux scolarisation et d'alphabétisation dans la zone du

projet ; Assurer le suivi des activités de la Santé et de

l'hygiène et les impacts sociaux (ONG, Associations,

coopératives, Groupements et mouvements paysans, Eglises, AGR, etc.)

dans le cadre du Projet.

II.4.2. Description des

documents

1. Demande de fonds

C'est un document établi par l'assistant comptable et

envoyé par le chef d'antenneau niveau national.

2. Rapport

C'est un document établi par : le gardien, le

chauffeur, l'ingénieur en eau et assainissement, le comptable. Il

contient les informations telles que le libellé du rapport, la date du

rapport, le contenu du rapport, l'observation faite, etc.

3. Etat de besoin

C'est un document établi par : le gardien, le

chauffeur, l'ingénieur en eau et assainissement et remis au chef

d'antenne pour étude.

II.5. Etude de l'existant

L'objectif de cette étude est de comprendre le

système actuel, déceler ses points forts et ses points faibles et

arriver à proposer des solutions adéquates pour améliorer

son côté négatif tout en se basant sur d'autres

systèmes existants.

II.5.1. Audit des moyens humains

L'ONG PRISE/Kananga comprend en son sein 10 agents à

temps plein. Tous ces agents sont des cadres universitaires dans les domaines

différents. Mais aucun informaticien ne figure parmi ces agents et il

recourt au consulting en cas d'une urgence dans le domaine informatique. Tous

ces agents, chacun dans ses attributions, essaie de donner le meilleur de

lui-même. Nous proposons pour cela le recrutement d'un informaticien au

sein de cet organisme pour l'antenne de Kananga.

Voici le tableau résumant tout ce que nous avons dit

précédemment :

|

N°

|

Noms & Post nom

|

Grade

|

Fonction

|

Ancienneté

|

|

01

|

Sebastien NKASHAMA

|

L2

|

Chef d'antenne

|

4ans

|

|

02

|

Yve Tosa

|

L2

|

Ingénieur en eau

|

3 ans

|

|

03

|

Josué KAYEMBE

|

L2

|

Assistant Comptable

|

2 ans

|

|

04

|

Brijitte Bakabamba

|

L2

|

Secrétaire-caissière

|

3 ans

|

|

05

|

Fiston Ilunga

|

G3

|

Point focal

|

3 ans

|

|

06

|

Dieudoné Hungu

|

L2

|

Point focal

|

3 ans

|

|

07

|

Pascal Mulundu

|

L2

|

Chargé de suivi

|

3 ans

|

|

08

|

Vethouna Kalala

|

L2

|

Chauffeur

|

3 ans

|

|

09

|

Alex Tentebe

|

L2

|

Chauffeur

|

4 ans

|

|

10

|

Mathieu MUTOMBO

|

D6

|

Gardien

|

3 ans

|

Tableau II.5.1. Tableau des moyens humains

II.5.2. Audit des moyens matériels

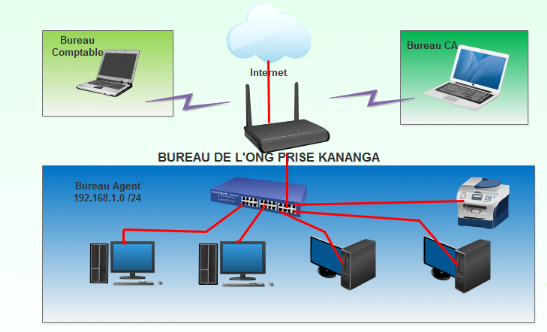

L'ONG PRISE est un établissement bien

équipé en ressources matérielles. Il comprend 6

ordinateurs placés dans les différents bureaux, 2 imprimantes

laser, un scanneur. Ces ordinateurs sont équipés des logiciels

applicatifs utiles pour leurs fins. Les matériels présents au

sein de PRISE permettent le traitement rationnel et fiable de l'information.

Mais ces matériels ne sont pas effectivement utilisés. C'est

pourquoi nous proposons une mise en place d'un mini-chat, une application qui

sera hébergée sur un serveur et utilisée localement dans

son sein, et accessible par les concernés au moment opportun.

Voici le tableau récapitulatif de certains

matériels disponibles :

|

N°

|

Libellé materiel

|

Utilisateur

|

Performance

|

Date Acquisition

|

Nombre

|

Logiciels utilizes

|

|

1

|

Ordinateur 1

|

Chef d'antenne

|

2.5 GHz, 4 RAM, 500 Go(HDD)

|

17/04/2014

|

1

|

Excel, Word et Mozila

|

|

2

|

Ordinateur 2

|

Comptable

|

2.5 GHz, 4 RAM, 500 Go(HDD)

|

17/04/2014

|

1

|

Excel, Word, Mozila et TOMPRO

|

|

3

|

Ordinateur 3

|

Chargé de suivi

|

2.5 GHz, 4 RAM, 500 Go(HDD)

|

17/04/2014

|

1

|

Excel, Word, Mozila et TOMPRO

|

|

4

|

Ordinateur 4

|

Secrétaire

|

2.5 GHz, 4 RAM, 500 Go(HDD)

|

17/04/2014

|

1

|

Excel, Word et Mozila

|

|

5

|

Ordinateur 5

|

Ingénieur en eau

|

2.5 Ghz, 4 RAM, 500 Go(HDD)

|

17/04/2014

|

1

|

Excel, Word, Mozila

|

|

6

|

Ordinateur 6

|

Point Focal

|

2.5 GHz, 4 RAM, 500 Go(HDD)

|

17/04/2014

|

1

|

Excel, Word et Mozila

|

|

7

|

Ordinateur 7

|

Point Focal

|

2.5 GHz, 4 RAM, 500 Go(HDD)

|

17/04/2014

|

1

|

Excel, Word, Mozila

|

Tableau II.5.2. Tableau des moyens matériels

II.5.3. Audit des moyens financiers

Le Gouvernement

de la République Démocratique du Congo a négocié un

financement du Groupe de la Banque Africaine de Développement (BAD) pour

financer le « Projet de Renforcement des Infrastructures

Socio-économiques dans la Région du Centre », en sigle

PRISE. Ce projet est couvert par quatre (4) protocoles d'accord de Don et de

Prêt signés entre la République Démocratique du

Congo et la Banque Africaine de Développement et le Fonds Africain de

Développement qui se résument comme suit :

? Don n° : 2100155026317 - Projet n° : P-CD-E00-002

du 07 janvier 2014 (43,525 millions d'UC) ;

Prêt n° : 2100150030344 - Projet n° :

P-CD-E00-002 du 07 janvier 2014 (1,575 million d'UC) ;

? Don n° : 5800155001251 - Projet n° : P-CD-E00-002

du 07 janvier 2014 (5,180 millions d'UC) ;

? Don n° : 5900155005901 - Projet n° : P-CD-E00-002

du 07 janvier 2014 (55,000 millions d'UC).

Le Projet est encore cofinancé par : un prêt FAD

; un don FAD ; un don de la Facilité en faveur des Etats Fragiles (FEF)

; et un don du Fonds Fiduciaire de l'Initiative pour l'alimentation en eau

potable et assainissement en milieu rural.

II.5.4. Rapport de faisabilité

Ayant étudié le coût de notre projet par

rapport au budget de notre organisme d'accueil (PRISE/KANANGA), nous avons

trouvé qu'aucune contrainte ne pourra être envisagée sur le

plan financier, car au départ, cet organisme possède

déjà tous les matériels nécessaires pour la mise

place de notre application. En plus, le besoin de mettre en place une telle

application demeure constante pour cet organisme qui a enfin formulé sa

demande.

II.5.5. Planning prévisionnel avec la méthode

MPM

|

Tâches

|

ACTIVITES /Sous-activités

|

Antériorité

|

Durée

(Nbre de jour)

|

MOIS

|

|

A

B

C

D

E

F

G

H

I

J

K

L

M

N

O

P

Q

R

S

T

U

V

W

W1

W2

W3

X

Y

Z

|

1. ETUDE PREIMINAIRE

Etude d'opportunité

Etude de faisabilité

Analyse de l'existant

Diagnostic de l'existant

Proposition des solutions

Rédactions de rapport de l'étude

préliminaire

2. SPECIFICATION DES BESOINS

a) Besoins non fonctionnels

Recensement de toutes les contraintes techniques et

sécuritaires

b) Besoins fonctionnels

Elaboration du cahier des charges

Identification des acteurs

Définition des besoins fonctionnels

d) Modélisation UML

Conception des diagrammes.

Diagrammes de cas d'utilisation

Digramme de séquence

Diagramme de classes

Validation de la modélisation

Rédaction d'un rapport de la modélisation.

3. DEPLOIEMENT DE MINI-CHAT

a) Réorganisation de LAN

b) Choix des outils

Choix du logiciel qui répond mieux au message

instantané

Installation

c) Test et maintenance de l'application.

Simulation des données

Interprétation des résultats

Maintenance et correction.

Rédaction de rapport de conception.

Rédaction d'un rapport général et

présentation du livrable du projet fini.

|

-

A

B

B

B, C

E

C

G

G

C,G

I

K

L

G

G

G

G

G

J, K, O

Q

R

S

S

U

V

W,W1,W2

W3

X, Y

|

10

8

16

2

3

10

4

3

4

4

2

2

3

2

2

2

3

3

3

3

3

20

2

2

2

2

5

7

5

7

4

|

Décembre, Janvier,

Février.

Mars

Avril

Mai

Juin

|

|

TOTAL

|

--

|

148 jours

|

7 mois

|

Tableau II.5.5. Tableau du planning

prévisionnel

Conclusion partielle

Ce chapitre nous a permis de définir le contexte de

notre projet, d'auditer les différentes ressources (matérielles,

humaines, financières) ; d'étudier l'existant tout en

cernant les points négatifs sur lesquels nous nous sommes basés

pour donner les pistes de solutions. En plus dans ce chapitre nous avons

montré les résultats attendus de notre application, son rapport

de faisabilité et enfin le planning prévisionnel de sa

réalisation. Ceci nous permet d'élaborer notre cahier des charges

et de spécifier les besoins qui seront développés

dans les lignes qui suivent.

CHAPITRE III.

MODELISATION

Introduction

Dans ce chapitre, nous allons réaliser une

spécification détaillée de notre système. Nous

allons commencer d'abord par élaborer notre cahier des charges, puis

définir les besoins fonctionnels et non fonctionnels, et en fin nous

allons nous baser sur un langage de modélisation UML pour identifier les

différents acteurs de notre système, construire les

différents diagrammes (cas d'utilisation, séquences, classes) et

faire la maquette comme aperçue de notre projet.

III.1.1. Cahier des charges

L'ONG PRISE étant un projet de Renforcement des

Infrastructures Socio-Economiques dans la Région Centre, il veut avoir

les informations fiables à sa hiérarchie c'est-à-dire au

niveau national, ainsi pour que le niveau national soit alimenté en

information sûres, il faut qu'au niveau provincial, les informations

soient d'abord vérifiables. C'est dans cette optique qu'il est

nécessaire de mettre tous les agents de cet organisme ensemble dans le

partage des informations en vue d'éviter les erreurs lors de la

transmission au niveau national, ils doivent être tous d'accord au niveau

provincial puis le niveau national.

III.1.2. Spécification des besoins non fonctionnels

Ø Contrainte technique

Notre application doit être à mesure de

fonctionner sans ambigüité ni problème sur n'importe quel

système d'exploitation.

Ø Contrainte ergonomique

En mettant en place notre application, le point le plus

important est la satisfaction de l'utilisateur, on vise souvent à

faciliter la manière d'utilisation. En effet, notre application doit

inclure des pages web claires et communes.

III.1.3. Spécification de besoin fonctionnel

Mettre les agents ensemble en vue de partage des informations,

cette application permet aux agents de PRISE d'être ensemble dans le

partage d'informations journalières et cela sans effectuer trop de

mouvement, permet aussi d'éviter la distorsion des informations.

III.2. MODELISATION

Pour développer une application ou déployer, il

faut d'abord organiser les idées, les documenter avant de commencer la

réalisation tout en définissant les modules et les étapes,

on appelle cette démarche « modélisation ».

Et la modélisation utilisée dans notre cas est la

modélisation objet.

La modélisation objet produit des modèles

discrets permettant de regrouper un ensemble de configurations possibles du

système et pouvant être implémentés dans un langage

de programmation objet. Elle présente de nombreux avantages à

travers un ensemble de propriété (classe, encapsulation,

héritage et abstraction, paquetage, modularité,

extensibilité, adaptabilité, réutilisation) qui lui

confère toute sa puissance et son intérêt. Et c'est l'UML

qui est utilisée comme méthode d'analyse et de conception de

notre système.

Ø C'est quoi UML ?

Ce langage commun s'appelle UML (`Unified Modeling Language').

UML est une notation basée principalement sur les méthodes OOD

(de Booch), OMT (de Rumbaugh) et OOSE (de Jacobson) ; UML a

été proposé afin de standardiser les produits du

développement (modèles, notations, diagrammes) sans standardiser

le processus de développement. Il est en effet très difficile de

standardiser le processus de développement qui dépend des

personnes, des applications, des cultures, etc. UML se propose de créer

un langage de modélisation utilisable à la fois par les humains

(forme graphique) et les machines (syntaxe précise).12(*)

III.2.1. Diagrammes UML13(*)

UML permet de construire plusieurs modèles d'un

système, certains montrent le système du point de vue des

utilisateurs, d'autres montrent sa structure interne, d'autres encore en

donnant une vision globale ou détaillée. Ces modèles se

complètent et peuvent être assemblés. Ils sont

élaborés tout au long du cycle de vie du développement

d'un système. Et ces modèles sont appelés

« diagrammes ». Ils permettent de décrire les

différents aspects d'un système. Et sont présentés

sous 5 vues (vue logique, vue implantation, vue externe, vue logique dynamique,

vue déploiement).

III.2.1.1.Le diagramme de cas

d'utilisation

1. Définition

Le diagramme des cas d'utilisation représente les

relations entre les acteurs et les fonctionnalités du système. Il

montre l'ensemble des processus du domaine d'étude.

Le diagramme des cas d'utilisation permet de formaliser les

besoins et de modéliser les services offerts par le

système ; c'est donc une vue du système dans son

environnement extérieur. Il modélise à la fois des

activités (fonctionnalités) et des communications (interactions)

pour les entités concernées (acteurs).

Bref, le diagramme de cas d'utilisation permet de recueillir,

d'analyser et d'organiser les besoins, c'est avec lui que commence

l'étape d'analyse d'un système.

2. Identification des acteurs

Un acteur est un utilisateur qui communique avec le

système (opérateur, autres systèmes) et en réponse

le système lui fournit le service correspondant à son besoin.

Un acteur représente un rôle joué par une

personne, un groupe des personnes ou par un composant logiciel (un autre

système) ou matériels qui interagit avec le système. Il

est parfois difficile de déterminer la limite du système vu que

tout système dispose deux types d'acteurs ; les acteurs internes et

les acteurs externes.14(*)

Dans cette optique, notre application sera exploitée

essentiellement à travers les interfaces graphiques (pages web) par les

agents (acteur) de l'ONG PRISE.

Le tableau suivant explique bien cette étape :

|

Utilisateurs

|

Rôles

|

|

Les agents de l'ONG PRISE

|

Sont des personnels de l'entreprise qui se connectent à

notre application pour s'échanger des informations.

|

|

Administrateur

|

L'administrateur est aussi un acteur principal de notre

application. Il se connecte à notre application pour gérer les

droits d'accès à l'application en ajoutant de nouveaux

utilisateurs ou en supprimant d'autre.

|

Tableau III.1 Tableau définissant les acteurs du

système et leurs rôles

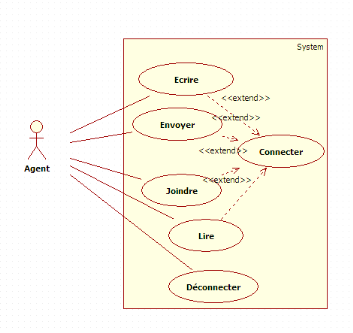

3. Présentation de diagramme de cas

d'utilisation

§ Diagramme de cas d'utilisation relatif à

l'envoi du message par l'agent de l'ONG

Chaque agent (utilisateur) de l'application peut facilement

accéder à la session message pour envoyer un message en importe

quel autre utilisateur ou lire le message envoyé des autres

utilisateurs, et si ce dernier nous concerne, il peut rapidement

répondre.

La figure ci-dessous illustre cette idée :

Fig.3.1. Diagramme de cas d'utilisation relatif à

l'envoi du message par l'agent de l'ONG

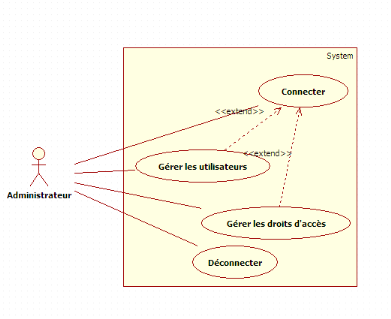

§ Diagramme de cas d'utilisation relatif à

l'administrateur

L'administrateur est le maitre du système dans le sens

qu'il a la possibilité de gérer les utilisateurs, gérer

les droits d'accès (Ajouter ou supprimer un utilisateur), faire la mise

à jour et cela à partir de la base de données.

Illustrons notre idée par la figure qui suit :

Fig.3.2.Diagramme de cas d'utilisation relatif à

l'administrateur

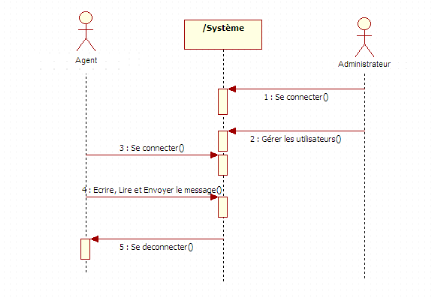

III.2.1.2. Le diagramme des

séquences

Le diagramme de séquence est une variante du diagramme

de collaboration. Il permet de mieux visualiser la séquence des messages

en mettant l'accent sur les aspects temporels. Il représente la

succession chronologique des opérations effectuées par un acteur

pour la réalisation d'un cas d'utilisation. Il indique les objets que

l'acteur va manipuler et les opérations qui font passer d'un objet

à un autre.15(*)

Il est à signaler que toutes les opérations

mentionnées dans les différents diagrammes de cas d'utilisation

se ressemblent. Dans ce sens, nous présenterons le diagramme de

séquencequi donne à l'utilisateur l'accès à la

discussion (écriture, lecture et envoi des messages) pour une meilleure

compréhension.

La figure suivante illustre bien cette idée :

Figure 3.3. Figure montrant le diagramme des

séquences donnant l'accès à la discussion

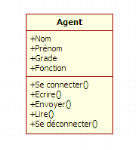

III.2.1.3. Le diagramme des

classes

Les Diagrammes de classe expriment de manière

générale la structure d'un système en utilisant des

classes et des relations entre elles.16(*)

Une classe permet de décrire un ensemble d'objet ayant

des attributs et des méthodes.

En pratique, l'intérêt majeur du diagramme de

classes est de modéliser les entités du système

d'information. C'est une description purement statique d'un système.

Ainsi, dans notre cas, nous allons présenter la classe

« Agent » avec ses différents attributs et

méthodes.

Présentation du diagramme de

classe

Figure 3.4. Figure montrant le diagramme de classe pour

l'agent.

III.3. Maquette de notre

projet

Figure 3.5. Maquette du projet

Conclusion partielle

Nous voici arrivé à la fin de notre

troisième chapitre où nous avons eu à spécifier les

différents besoins de notre projet et ce qui nous aussi permit de faire

la modélisation du projet, en identifiant les différents acteurs

qui entrent en fonction et cela en explicitant avec les différents

diagrammes utilisés dans la méthode UML, en chutant par la

présentation de la maquette de notre projet.

CHAPITRE IV. DEPLOIEMENT DE

MINI-CHAT

Introduction

Ce chapitre, qui est le dernier, fera l'objet de mise en place

ou déploiement de mini-chat dans le réseau local du projet PRISE

/ Kananga. Nous essayerons d'énumérer les différents

logiciels de mini-chats et faire le choix du logiciel qui répond mieux,

une fois le choix fait, nous procéderons à son installation et sa

configuration.

IV.1.Choix de logiciel de

Mini-chat

La messagerie à temps réel est donc un moyen de

communiquer en privé avec d'autres personnes de son choix. Cela est

possible grâce à un logiciel de la messagerie ou à travers

un serveur dans lequel on a configuré le service de la messagerie.

Ainsi, voici quelques logiciels permettant de faire la

messagerie dans un réseau local :

? Omnichat avec ses différentes versions ;

? Intramessenger ;

? Beebeep avec ses différentes versions ;

? Winpopup-lan-messenger ;

? Druid ;

? Softros Lan Messenger ;

? Exchange ;

? Zimbra.

Il s'agit là, quelques logiciels utilisés pour

mettre en place la messagerie dans un réseau local, mais à ce qui

nous concerne, pour le déploiement de mini-chat dans le réseau

local de l'ONG PRISE Kananga, notre choix est tombé sur le Softros Lan

Messenger.

IV.2.1. Présentation de

Softros LAN Messenger

Softros LAN Messenger est un outil de messagerie

instantanée (IM) sécurisé en Local Area Network (LAN) pour

des échanges sécurisés entre ordinateurs de messages et de

fichiers sur les réseau d'entreprises. Il ne nécessite pas de

serveur et est très facile à installer. Softros LAN IM propose

une variété de fonctionnalités pratiques comme la

messagerie de PC à PC, les chat rooms de groupe en LAN, la diffusion de

messages pour notifier rapidement des individus ou des groupes sur un

événement, et un transfert en glisser-déposer pour

échanger des fichiers et des dossiers entre les membres du personnel.

Tous les messages et fichiers sont cryptés de manière

sécurisée et ne sortent jamais du réseau local de

l'entreprise, garantissant qu'aucune partie non-autorisée ne puisse lire

un jour votre correspondance privée ou accéder à vos

données sensibles.

IV.2.2. Fonctionnalités

clés de Softros Lan Messenger

· Sécurité et

confidentialité

Le logiciel de chat en LAN de Softros crypte toutes les

données avec un cryptage AES-256 et fonctionne de manière

sécurisée dans votre réseau d'entreprise. Ceci permet aux

utilisateurs d'échanger des messages et des fichiers en toute

sécurité tout en les empêchant de chatter avec des gens

hors de l'entreprise. Cela économise également de la bande

passante de votre Internet et minimise le nombre de ports pare-feux ouverts qui

pourraient favoriser des attaques pirates extérieures et des risques de

sécurité.

· Facilité d'installation et

d'utilisation

Softros Instant Messenger dispose d'une interface utilisateur

intuitive et peut être facilement intégré sans formation

formelle. Le programme a simplement besoin d'être installé et

lancé sur chaque ordinateur du réseau par un IT.

· Architecture sans serveur

Softros Instant Messenger n'a pas besoin de mettre en place ni

de maintenir un serveur de messagerie dédié. L'IM de Softros est

une application autonome en peer-to-peer.

· Conversations individuelles et de

groupe

Échangez des messages avec seulement un utilisateur ou

menez une conversation avec de multiples utilisateurs en même temps.

· Messagerie de groupe

Notifiez des utilisateurs individuels ou tout un groupe

d'utilisateurs à propos d'un événement en envoyant un

message diffusé.

· Messagerie hors ligne

Envoyez des messages aux utilisateurs même lorsqu'ils

sont hors ligne. Les messages hors ligne sont reçus par les utilisateurs

une fois qu'ils reviennent en ligne. Aucun serveur ni stockage

dédié n'est nécessaire pour cette

fonctionnalité.

· Transfert de fichier

Échangez facilement des documents avec vos

collègues. Faites simplement un glisser-déposer avec un fichier

ou un dossier sur l'icône de la liste d'utilisateur du

récipiendaire ou placez-le dans une conversation active.

· Groupe d'utilisateurs

Associez des collaborateurs et des équipes en groupes

par département, fonction ou nom d'équipe. Vous pouvez

également ajouter des utilisateurs à de multiples groupes en

même temps.

· Partage de bureau à distance

Les utilisateurs peuvent demander une assistance à

distance en utilisant LAN Messenger pour se connecter immédiatement aux

professionnels IT ou l'équipe d'assistance. Une fois la connexion

établie, le personnel IT peut se connecter en toute

sécurité à votre bureau pour vous aider à

configurer Windows, installer une application, ou résoudre un

problème technique.

· Historique de message

Gardez la trace de vos messages en les sauvegardant localement

ou vers un lecteur réseau partagé. Visualisez, recherchez et

imprimez votre correspondance avec d'autres salariés en utilisant le

visualisateur d'historique intégré.

· Prise en charge de services du

terminal

Prise en charge complète de Microsoft et des

environnements de Services de terminal Citrix, y compris les technologies de

virtualisation d'application RemoteApp et XenApp.

· Prise en charge de LAN, WAN, VPN et

VLAN

La fonctionnalité améliorée de

l'application de chat local Softros permet de lier les emplacements ou

sous-réseaux d'entreprise à un seul environnement de messagerie.

Connectez simplement vos sous-réseaux physiquement, virtuellement ou

avec un VPN.

· Déploiement de la politique de groupe

réseau

Le logiciel de messagerie Softros, les fichiers de licence et

les paramètres peuvent facilement être déployés

à travers tout le réseau via la Politique de groupe.

· Importer, Exporter et Pré-configurer les

paramètres d'utilisateur

Softros LAN Messenger vous permet d'automatiser la

distribution de ses paramètres (paramètres réseau, groupes

utilisateur, fichier de licence, restrictions administratives) en utilisant les

fonctionnalités intégrées.

· Restreindre l'accès utilisateur

Les administrateurs peuvent sélectivement restreindre

l'accès à la plupart des fonctionnalités du logiciel de

communication Softros.

· Plateformes supportées:

2000, XP, 2003, 2008, 2012, 2016, Vista, Windows 7,

Windows 8, Windows 10,

Mac OS X 10.7 - 10.12, Android 4.x, 5.x, 6.x, 7.x.

· Protocoles supportés : TCP/IP.

· Réseaux supportés :

Intranet, LAN et WAN.

IV.3. Installation et

Configuration de Softros Lan Messenger

IV.3.1. Installation de

Softros Lan Messenger

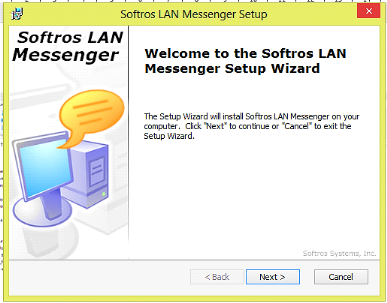

Pour installer Sftros Lan Messenger, il suffit d'avoir d'abord

son setup sur CD ou sur HD et puis lancer le setup. En le lançant, voici

ce qui suit :

Figure 4.1. Premier message du lancement de softros Lan

Messenger pour l'Installation.

Il s'agit de la première interface de Softros Lan

Messenger qui se lance quand on exécute le setup de Softros, c'est le

message de bienvenu de notre logiciel.

Une fois le message de bienvenu affiché, appuyer sur

l'onglet « Next » et appuyant sur ce dernier, nous

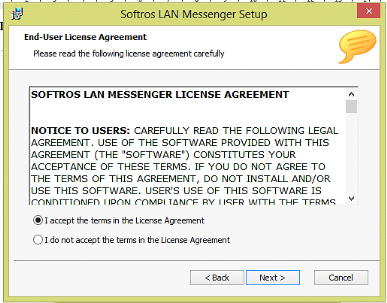

avons :

Figure 4.2. Message de la licence de Softros Lan

Messenger.

Poursuivre l'étape prochaine en appuyant toujours sur

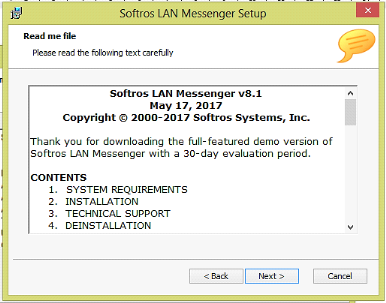

« Next » et on a :

Figure 4.3. Message de la version de softros Lan

Messenger.

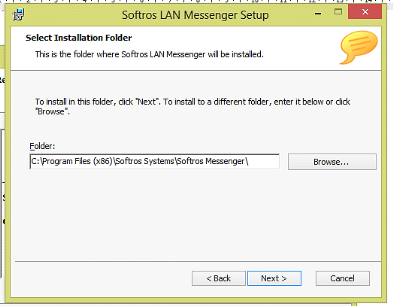

Appuyer sur « Next », nous avons cette

interface qui nous demande de choisir l'emplacement où doit être

stocké les différents fichiers de Softros, par défaut, ces

différents fichiers sont stockés dans la racine qui est le disque

principal de l'ordinateur, désigné par la lettre C :

Figure 4.4. Choix de l'emplacement de Softros Lan

Messenger.

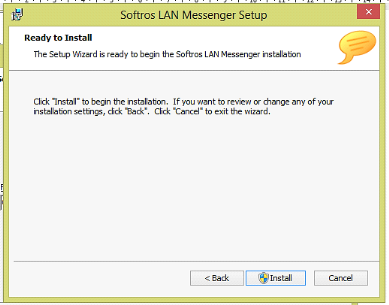

L'emplacement étant choisis, on lance l'installation de

Softros Lan Messenger en cliquant sur « Install » :

Figure 4.5. Lancement de l'installation de Softros Lan

Messenger.

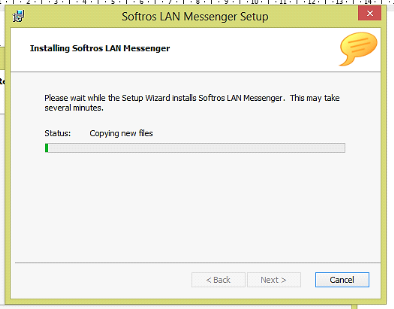

Progression de l'installation de Softros Lan Messenger.

Figure 4.6. Progression de l'installation de Softros Lan

Messenger.

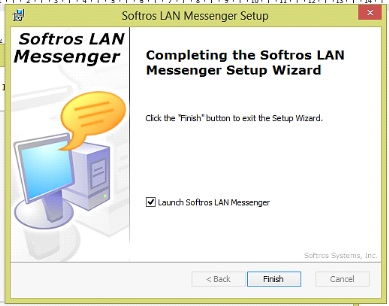

Fin complète de l'installation de Softros Lan

Messenger.

Figure 4.7. Fin de l'installation de Softros Lan

Messenger.

IV.3.2. Configuration de

Softros Lan Messenger

Une fois finie l'installation, nous passons à la

configuration de Softros Lan Messenger, dont voici l'interface nous permettant

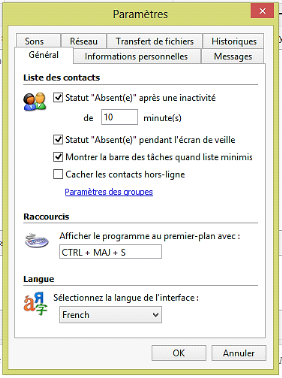

de changer la langue de notre logiciel :

Figure 4.8. L'interface de configuration de langue de

Softros Lan Messenger.

Il s'agit ici de l'option qui nous permet de saisir les

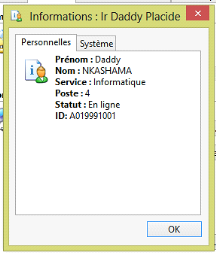

informations concernant de l'utilisateur

Figure 4.10. L'interface de configuration de l'information

del'utilisateur de Softros Lan Messenger.

Figure 4.11. L'interface du résume de l'information

sur l'utilisateur de Softros Lan Messenger

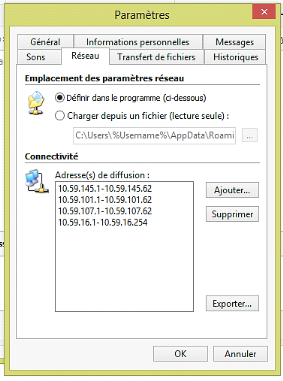

Le menu illustré dans l'interface suivante, nous donne

la possibilité de voir les différentes adresses de diffusion de

notre réseau :

Figure 4.12. Les adresses de diffusion

résumées par Softros Lan Messenger

La configuration terminée, nous allons maintenant se

connecter au réseau pour ouvrir la discussion instantanée ou le

chat.

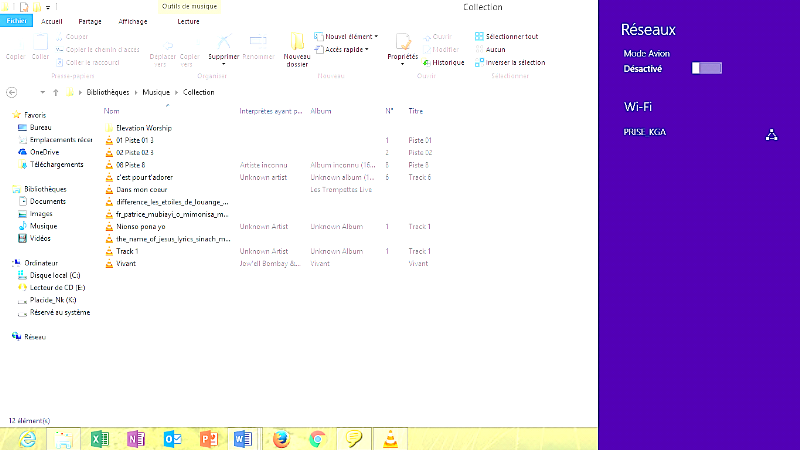

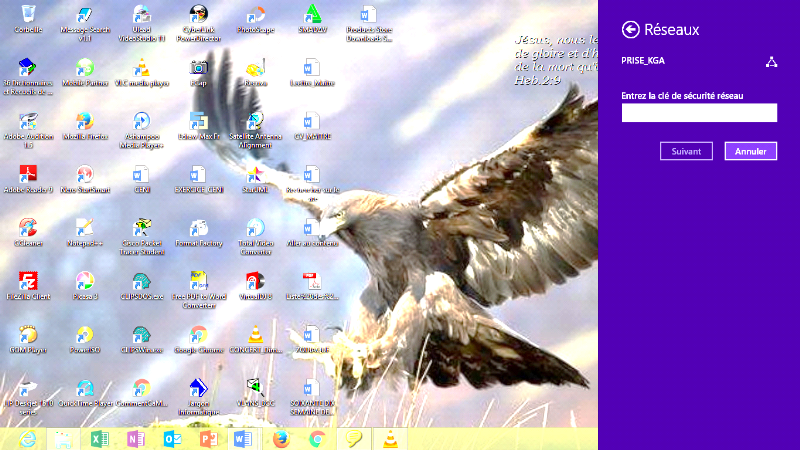

Figure 4.13. Détection du réseau

PRISE_KGA

Une fois détecté le réseau, on peut se

connecter et pour se connecter il faut connaitre la clé du réseau

donc le réseau est protégé avec un mot de passe, ce qui

constitue la sécurité du réseau de l'ONG PRISE Kananga.

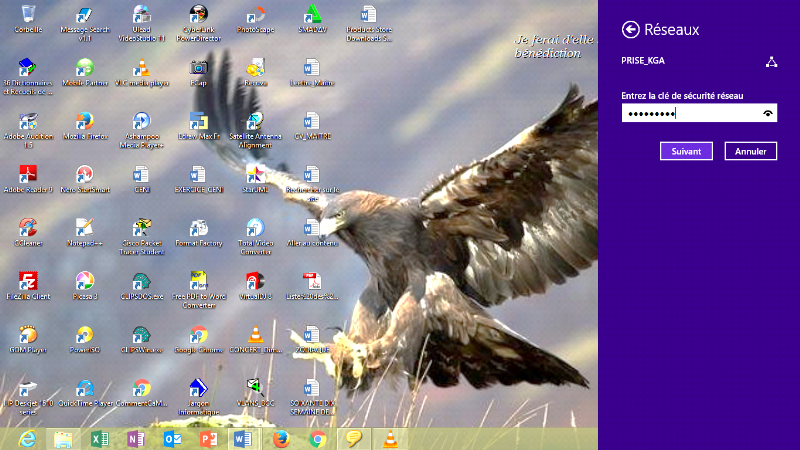

Figure 4.14. Saisie de la clé du réseau

PRISE_KGA

Le mot de passe ou la clé du réseau ainsi saisi, on

est connecté au réseau PRISE_KGA.

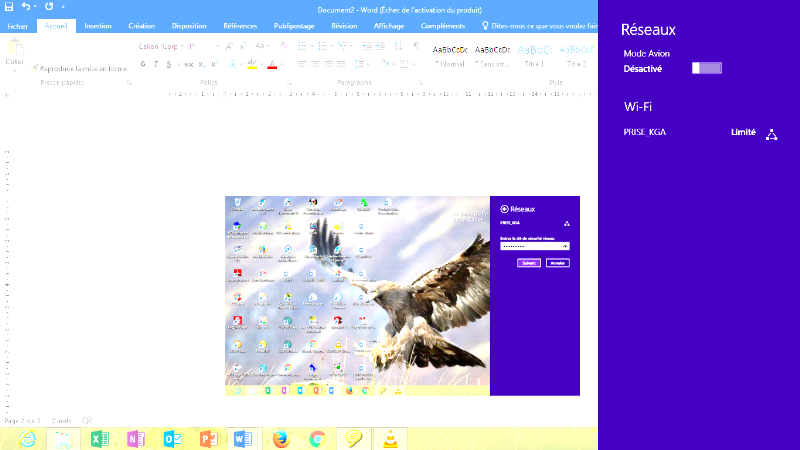

Figure 4.15. Connexion au réseau PRISE_KGA

La connexion ainsi établie, on lance Softros Lan

Messenger pour ouvrir la discussion en temps réel.

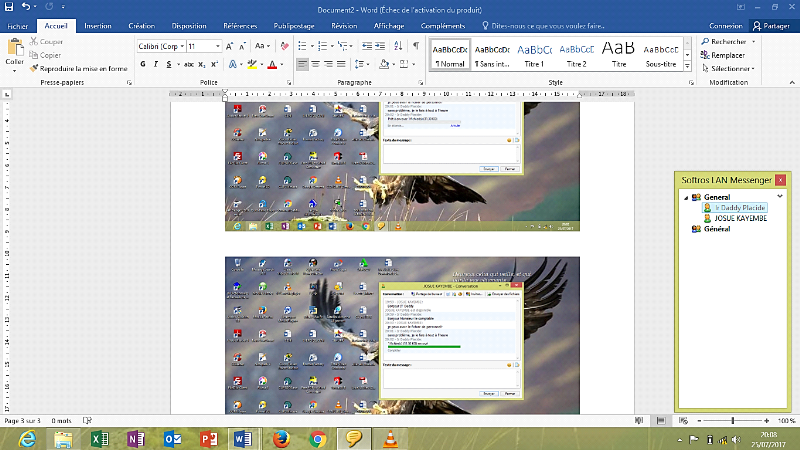

Figure 4.16. Lancement de Softros Lan Messenger

Pour ouvrir la conversation, il suffit de cliquer sur un

personnel ou un utilisateur qui est en ligne et en cliquant là-dessus,

nous avons cette interface :

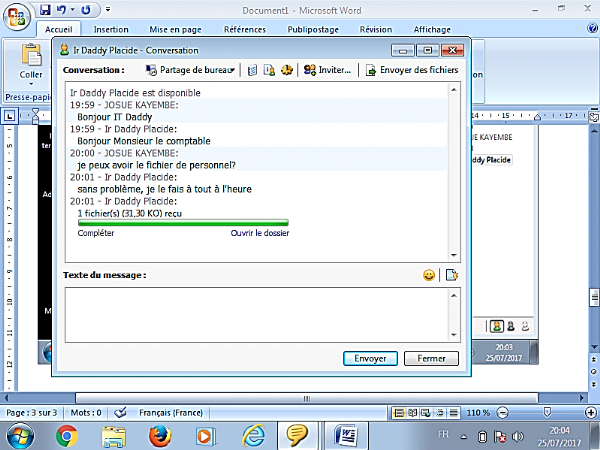

Figure 4.17. Interface de conversation de Softros Lan

Messenger

Dans cette interface, nous voyons la conversation en temps

réel entre L'IT et le comptable (deux ordinateurs connectés au

réseau PRISE_KGA), s'échangeant même le fichier du

travail.

Conclusion partielle

Ainsi dit ainsi fait, nous voici arrivé

à la fin de notre dernier chapitre de notre travail où nous avons

eu à déployer le mini-chat et cela avec un logiciel

spécifique qui a été choisi parmi les autres dont les

explications de différentes étapes sont illustrées par les

différentes interfaces.

CONCLUSION GENERALE

Au terme de ce projet, nous avons pu exploiter nos

connaissances théoriques et pratiques utilisées pour faire la

messagerie dans un réseau local. Il s'agit d'un complément

précieux à notre formation estudiantine.

L'intérêt principal que nous avons tiré de

cette étude est que nous avons bien affronté la vie

professionnelle de notre domaine, nous avons évalué les

différentes étapes de réalisation d'un projet ainsi que

les techniques développées par les spécialistes du domaine

pour assurer l'efficacité et la bonne réalisation des travaux en

se limitant sur un cas bien précis.

La mise en oeuvre d'une messagerie interne ou externe, devient

de plus en plus la solution de communication et d'échanges de

données au sein des grandes entreprises, des grandes institutions. C'est

le cas de l'ONG PRISE Kananga.

Ainsi, après avoir fait une étude sur notre

structure d'accueil, nous avons élaboré la

solution à retenir qui est la messagerie instantanée ou le chat

au sein du réseau local PRISE_KGA. Cette solution présente les

meilleures caractéristiques et tient compte des aspirations de l'ONG

PRISE Kananga et répond à sa difficulté dans le demain de

l'information entre agents.

A travers cette étude, il serait vivement

recommandé qu'un accent soit mis sur la formation et la sensibilisation

de tout le personnel pour lui montrer les avantages de la messagerie

instantanée et aussi lui faire comprendre les notions

élémentaires d'un système informatique en

général.

BIBLIOGRAPHIE

I.

Ouvrages

1) Annie-Claude COZE et Martine LE GRANDla messagerie

instantanée, éd. creg.ac-versailles,Paris, 2004.

2) BLANC Xavier et Ali, UML 2 pour les

développeurs, cours avec exercices corrigés, éd.

Eyrolles, Paris, 2010.

3) CHARROUX B. et Ali, UML 2 Pratique de la

modélisation, 2ème éd. Dunod, Paris,

2009.

4) DI GALLO

Frédéric : Intégration de système

client-serveur, éd. Dunod, Paris, 2001-2002.

5) F. REDONNET.Les réseaux locaux, éd.

BTS CGO 2ème année, Paris, 2010.

6) Guy Pujolle. Les réseaux informatiques,

éd.Eyrolles, Paris, 2008.

7) Harris.P. Rôle des équipements

réseaux, O'REILLY 3e éd, Paris, Novembre 2004.

8) Olivier Sigaud, Introduction à la

modélisation orientée objets avec UML, EditionEyrolles,

Paris, 2005-2006.

9) PINTOR et GRAWITZ M, Méthodes des sciences

sociales, éd. Dallez, Paris, 1977.

10) TERRIER F. et Ali, Introduction à

UML,éd. DSM-DAPNIA, Paris, 2002.

11) Walhain., Initiation à la messagerie,

éd. UCP, Paris, décembre 2010.

II.

Cours

12)TSHIBAKA E. « Cours de

Méthodes d'Analyse Informatique », G2 Gestion Informatique,

UPN, 2015-2016, inédit.

13) KAFUNDA P., « Cours de méthodes de

recherche scientifique », inédit, G2 informatique, U. KA,

2013-2014.

14) KASONGO Patient « Support de cours

de réseaux informatiques », G2 info/U. KA, 2013-2014.

III.

Autres

15)36

Dictionnaires (logiciel informatique),

16)Jargon Informatique (logiciel

informatique),

17) Comment ça marche

(logiciel informatique).

TABLE DES MATIERES

EPIGRAPHE

Erreur ! Signet non

défini.

DEDICACE

II

AVANT-PROPOS

III

0. INTRODUCTION GENERALE

1

0.1. Contexte de la

recherche

1

0.2. Problématique et

Hypothèse

2

0.2.1.

Problématique

2

0.2.2.

Hypothèse

3

0.3. Choix et Intérêt du

sujet

3

0.4.1. Méthodes

4

0.4.2. Techniques

4

0.5. Délimitation du Sujet

5

0.6. Subdivision du travail

5

CHAPITRE I : RESEAU LOCAL ET MESSAGERIE

6

Introduction

6

I.1. RESEAU LOCAL

6

I.1.1. Définition

6

I.1.2. Utilité

6

I.1.3. Classification d'un réseau

local

7

1) Réseau

d'égal à égal (poste à poste)

7

2) Réseau

« Client - Serveur »

7

I.1.4. Topologie des réseaux

locaux

9

1) Topologie en

bus

9

2) Topologie en

étoile

9

3) Topologie en

anneau

10

4) Topologies

hybrides

11

I.1.5. Équipements

nécessaires en réseau local

11

Protocole de transport utilisé

dans un réseau local

13

I.1.6. Les services

réseaux

14

I.2. Messagerie

14

I.2.1. Définition

14

I.2.2. Quelques concepts de la

messagerie

15

I.2.3. Les différents Protocoles de

la messagerie

16

I.2.4. Les clients de

messagerie

17

I.2.4.1. Les clients lourds

17

I.2.4.2. Les clients légers ou Web

mail

17

Conclusion partielle