Chapitre 2. MAC IEEE 802.11

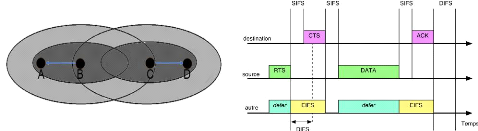

de manière similaire l'acquittement), 802.11

impose qu'un noeud doit attendre pendant un temps EIFS lorsque le canal

redevient libre mais que le paquet n'a pas étécompris, la longeur

de EIFS étant suffisante pour que l'envoi du CTS ou de l'ACK se

déroule dans de bonnes conditions.

FIGURE 2.6 - Configuration à quatre noeuds. FIGURE 2.7 -

Extended Inter Frame Spacing.

5. Les intertrames IFS

Les temps intertrames (Inter-Frame Spacing)[20] permettent de

varier la prioritéd'accès au médium de certains paquets.

Plus l'intertrame est courte pour une station, plus son accès est

prioritaire. Les quatre durées IFSs utilisées dans la norme

802.11 sont les suivantes :

1. SIFS (Short Inter-Frame Spacing) : c'est

la durée la plus courte. Elle permet

àl'accuséde réception ACK, au paquet de

contrôle CTS ou au fragment suivant de précéder toute autre

émission sur le canal qui veut débuter en même temps;

2. PIFS (Point Coordination Inter-Frame

Spacing) : elle est employée dans le mode d'accès PCF par le

point d'accès AP pour gagner l'accès au canal radio avant tout

autre mobile. Sa valeur est égale à (SIFS +

aSlotTime);

3. DIFS (Distributed Inter-Frame Spacing) :

cette durée, plus longue que SIFS et PIFS, est égale à

(SIFS + 2 × aSlotTime). Elle est utilisée avant

l'envoi d'un paquet dans le mode d'accès DCF;

4. EIFS (Extented Inter-Frame Spacing) : cette durée

est utilisée si la couche PHY détecte une activitésur le

canal qu'elle ne comprend pas. EIFS assure la transmission d'accusés de

réception provenant d'autres mobiles. C'est la durée la plus

longe entre les IFSs. Elle est égale à (SIFS +

ACKtime + DIFS) (ou ACKtime

représente le délai de transmission de l'accuséde

réception ACK). Si pendant le temps EIFS le mobile

concernéintercepte un signal qui peut décoder, alors l'EIFS est

interrompu et le mobile repasse au defering.

Les durées IFSs sont des éléments

importants dans l'évaluation de performance de 802.11, car

leurs valeurs influent directement sur l'utilisation globale de la bande

passante par les stations.

27

Chapitre 2. MAC IEEE 802.11

|

Paramètres

|

802.11a

|

802.11b (FH)

|

802.11b (DS)

|

802.11 (High Rate)

|

|

aSlotTime (sis)

|

9

|

50

|

20

|

20

|

|

SIFS (sis)

|

16

|

28

|

10

|

10

|

|

PIFS (sis)

|

25

|

88

|

30

|

30

|

|

DIFS (sis)

|

34

|

128

|

50

|

50

|

|

EIFS (sis)

|

92.6

|

396

|

364

|

268 ou 364

|

|

aCWmin (SlotTime)

|

15

|

15

|

31

|

31

|

|

aCWmax (SlotTime)

|

1023

|

1023

|

1023

|

1023

|

TABLE 2.4 - Intertrames et CW pour les différentes couches

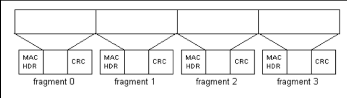

physiques. 6. Mécanisme de fragmentation

La fragmentation[21] et un mécanisme proposépour

réduire le taux d'erreurs par paquet. En raison du taux d'erreurs par

bit élevédu canal radio, la probabilitéque le paquet soit

erronéaugmente avec la taille de celui-ci. Ce mécanisme consiste

à deviser (fragmenter) une trame MAC en un ensemble de fragments 2.8.

Pour savoir si une trame doit être fragmentée, sa taille est

comparée à un seuil dit

»Fragmentation-Threshold».

Les fragments d'une même trame sont envoyés et

acquittés séparément d'une manière

séquentielle et seul une durée SIFS sépare deux

séquences Fragment/ACK (Figure 2.9) afin de permettre à

l'émetteur de ne libérer le canal qu'une fois l'envoi de tous ses

fragments sera terminé. Dans le cas oùun ACK n'est pas

reçu, l'émetteur libère le canal et essaie d'y

accéder à nouveau. Il recommence la transmission à partir

du dernier fragment non acquitté. Enfin, si le mécanisme

RTS/CTS est utilisé, seul le premier fragment

envoyéutilise les trames RTS/CTS.

FIGURE 2.8 - Mécanisme de fragmentation.

28

|