REPUBLIQUE DU SENEGAL

Année académique : 2018-2019

Un peuple - un but - une foi

Ministère de l'enseignement supérieur, de

la recherche et de l'innovation

Direction générale de l'enseignement

supérieur

Direction de l'enseignement supérieur

privé

Ecole supérieure de technologie et de

management

Mémoire de fin de cycle pour l'obtention de la

licence en Téléinformatique

Option : Génie logiciel et

Administration réseaux

Intitulé

Inspection du trafic pour la détection et la

prévention d'intrusions

Présenté et soutenu par : Sous la direction

de :

M. Frèse YABOUI M. Youssef KHLIL

Spécialité : Cryptographie

I

Dédicace

Dédicace à mes chers parents M. Emmanuel

YABOUI et Mme Julienne OKOUYA en guise de

reconnaissance et de gratitude pour leur amour, leur patience, leur soutien,

leur encouragement et leur sacrifice. Aucun mot, aucune dédicace ne

pourrait exprimer mon respect, ma considération, ainsi que l'expression

de mon profond amour. Puisse Dieu vous accordé santé, bonheur et

longue vie afin que je puisse un jour combler de joie vos vieux jours.

Je dédie également ce travail à mon

père spirituel Dr. Cyrille KINHOEGBE qui m'a soutenu

moralement dans l'élaboration de ce travail. Son encouragement m'a

permis de garder le cap afin d'atteindre mon objectif.

II

Remerciements

Tout d'abord, je tiens à remercier Dieu le

Père de notre Seigneur Jésus-Christ de

m'avoir donné la force, la volonté et le courage pour arriver

à l'achèvement de ce travail.

De plus, j'ai la fierté et le plaisir de

présenter mes sincères remerciements à mon encadreur

M. Youssef KHILL, pour m'avoir guidé tout au long de

mon travail, m'aider à trouver des solutions pour avancer et le temps

qu'il m'a accordé pour mon encadrement.

Je tiens à remercier tous les enseignants qui ont

contribué à la formation pendant tout mon cycle. En effet, leur

aide m'a été précieuse pour arriver au terme de ce

travail.

Je tiens aussi à remercier le Directeur des Etudes de

ESTM, M. Félix KAMPAL pour m'avoir accepté au

sein de cet établissement. Permettez-moi de vous exprimer mon admiration

pour vos qualités humaines et professionnelles.

J'exprime également mes remerciements à mes

frères Régis NDOSSANI, Hanniel

COULIDIATI SOUANDAMBA, Grâce GOTRON,

Fortunet GUINDOGBA WEMON, Juste Emmanuel YABOUI

et à mes soeurs Christen GUIMBETY,

Jeannice ROBOTY, Fulberte KPODE, NZASSI

Sheirole, Juliema YABOUI, Frèsia YABOUI et Karina

YABOUI Zinnia qui m'ont soutenu moralement dans l'élaboration

de ce travail. Leur encouragement m'ont permis de garder le cap afin

d'atteindre mon objectif.

J'associe nos remerciements aux membres du Jury pour avoir

accepté de siéger pour la perfection de ce mémoire.

Enfin, je tiens à remercier tous ceux qui ont

participé de près ou de loin à l'élaboration de ce

mémoire.

III

Avant-propos

L'Ecole Supérieure de Technologie et de Management a

été créée en 2002. Spécialisée entre

autres dans les domaines de l'informatique, de la

télécommunication et du management des entreprises, elle a pour

missions de former les étudiants qui ont toujours su se faire distinguer

sur le marché du travail, de par leurs connaissances et

compétences acquises à l'issue de leur formation. Forte de son

expérience, elle a toujours su se hisser parmi les meilleures

écoles de la place évoluant dans le même secteur

d'activité. Les diplômes délivrés sont la licence et

le master homologués par les institutions académiques (CAMES)

africaines.

Pour l'obtention de la licence en

téléinformatique, l'ESTM exige à ses étudiants

l'élaboration d'un mémoire de fin de cycle. C'est dans cette

perspective que nous avons rédigé ce document qui s'intitule

Inspection du trafic pour la détection et la prévention

d'intrusions.

Dans ce sujet il s'agira de mettre en place un système

de détection et de prévention d'intrusions en utilisant des

outils libres. Ce système de sécurité permettra de

détecter et d'y remédier aux intrusions sur le réseau

aussi bien que sur les équipements du système d'information.

Ce document représente notre premier travail de

recherche. A cet effet, nous sollicitons de la part du jury beaucoup

d'indulgence quant à l'évaluation.

IV

Sommaire

Introduction générale 1

I. Cadre théorique et méthodologique

3

1.1. Cadre méthodologique 3

1.1.1. Présentation de l'ESTM 3

1.1.2. Problématique 4

1.1.3. Objectifs 4

1.1.4. Délimitation du sujet 4

1.2. La sécurité informatique

5

1.2.1. Qu'est-ce que la sécurité ? 5

1.2.2. Objectifs de la sécurité 5

1.2.3. Les enjeux de la sécurité 6

1.2.4. Les vulnérabilités 6

1.2.5. Les menaces 7

1.2.6. Les logiciels malveillants 7

1.2.7. Les intrusions 7

1.2.8. Les attaques 8

1.2.9. Les moyens de sécuriser un réseau 15

1.2.10. Mise en oeuvre d'une politique de sécurité

21

II. Cadre conceptuel 22

2.3. Système de détection et de

prévention d'intrusions 23

2.3.1. Système de détection d'intrusions (IDS)

23

2.3.2. Systèmes de prévention d'intrusions (IPS)

38

2.4. Etude des solutions 44

2.4.1. Systèmes de détection d'intrusions

basée sur l'hôte (RIDS) 44

2.4.2. Systèmes de détection d'intrusions

réseau (NIDS) 47

2.4.3. Choix des solutions 50

2.4.4. Présentation générale de SNORT 50

2.4.5. Présentation générale d'OSSEC 57

III. Mise en oeuvre 63

3.5. Architecture et prérequis 63

3.5.1. Architecture 63

V

3.5.2. Prérequis 64

3.6. Configuration et tests 65

3.6.1. SNORT 65

3.6.2. Installation de Barnyard2 69

3.6.3. Installation de PulledPork 72

3.6.4. Création de Scripts SystemD 74

3.6.5. Installation de B.A.S.E 75

3.6.6. OSSEC 76

3.6.7. Tests d'intrusions 79

Conclusion générale 82

VI

Glossaire

ACID: Analyse Consol for Intrusions Database

ADODB: Active DATA Objects DATA Base

ARP: Address Resolution Protocol

ASA: Adaptive Security Appliance

CD ROM: Compact Disc Read OnlyMemory

CERT: Computer Emergency Response Team

CIDR: Classless Inter-Domain Routing

CGI: Information Systems and Management Consultants

CIS: Center for Internet Security

CPU: Central Processing Unit

DAQ: Data Acquisition

DDoS: Distributed Denial of Service

DHCP: Dynamic Host Configuration Protocol

DMZ: DeMilitarized Zone

DNS: Domain Name Service

DVD: Digital Versatile Disc

ESTM: Ecole Supérieure de Technologie et de

Management

FTP: File Transfer Protocol

H-IDS: Host Based Intrusions Detection System

HIPS: Host Kernel Intrusion Prevention System

HTTP: HyperText Transfer Protocol

HTTPS: HyperText Transfer Protocol Secure

ICMP: Internet Control Message Protocol

IDS: Intrusions Detection System

IDWG: Intrusions Detection exchange formatWorking Group

IETF: Internet Engineering Task Force

IGRP: Interior Gateway Routing Protocol

IOS: Internetwork Operating System

IPS: Intrusions Prevention System

IPSec: Internet Protocol Security

IPX: Internetwork Packet Exchange

ISS: Internet Secure System

VII

KIPS: Kernel Intrusion Prevention System

LAN: Local Area Network

NFS: Network File System

NNIDS: Node Network Intrusion Detection System

NIPS: Network Intrusion Prevention System

NMAP: Network Mapper

NTP: Network Time Protocol

OSPF: Open Shortest Path First

OSI: Open Systems Interconnection

PCI: Peripheral Component Interconnect

PHP: Hypertext Preprocessor

POP3: Post Office Protocol Version 3

PSSI: Politique de Sécurité des Systèmes

d'Information

RIP: Routing Information Protocol

RPC: Remote Procedure Call

SI: Système d'Information

SIEM: Security Information and Event Management

SGBD: Système de Gestion de Base de

Données

SIM: Security Information Management

SMB: Server message block

SMTP: Simple Mail Transfer Protocol

SNMP: Simple Network Management Protocol

SSH: Secure Shell

SSI: Sécurité des Systèmes

d'Information

SSL: Secure Socket Layer

SUID: Set User IDentifier

TCP/IP: Transmission Control Protocol /Internet Protocol

TLS: Transport Layer Security

TTL: Time-To-Live

UDP: User Datagram Protocol

URI: Uniform Resource Identifier

URL: Uniform Resource Locator

USB: Universal Serial Bus

VPN: Virtual Private Network

VIII

Liste des figures

Figure 1.1 : Architecture du réseau de l'ESTM 3

Figure 2.1 : Attaque directe 9

Figure 2.2 : Attaque indirecte par rebond 9

Figure 2.3: Attaque indirecte par réponse 10

Figure 2.4: Attaque par interruption 10

Figure 2.5: Attaque par interception 11

Figure 2.6: Attaque par modification 11

Figure 2.7: Attaque par fabrication 12

Figure 2.8: L'attaque SYN Flood 12

Figure 2.9: DDos attaque 13

Figure 2.10: Firewall 16

Figure 2.11: Architecture DMZ 17

Figure 2.12: Principe d'un VPN 18

Figure 2.13: Système de détection d'intrusions

18

Figure 2.14: Système de prévention d'intrusions

19

Figure 2.15: Un tunnel IPSec entre deux sites d'entreprise

21

Figure 4.1: Différentes positions possible de SNORT

dans un réseau informatiques 51

Figure 4.2: Architecture de SNORT 52

Figure 4.3: Les différents champs d'une règle

SNORT 54

Figure 4.4: architecture d'OSSEC 59

Figure 5.1 : Architecture du projet 64

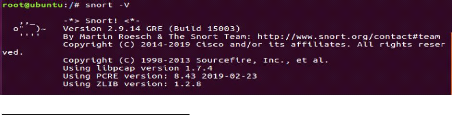

Figure 6.1: Test du binaire SNORT 66

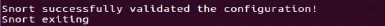

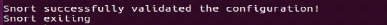

Figure 6.2: Validation du fichier de configuration 69

Figure 6.3: Validation de la nouvelle règle 69

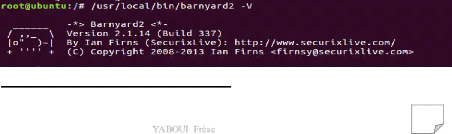

Figure 6.4: Test d'installation de Barnyard2 70

Figure 6.5: Vérification d'enregistrement des

événements par Barnyard2 72

Figure 6.6: Oinkcode 72

Figure 6.7: Test de fonctionnement de PulledPork 73

Figure 6.8: Exécution manuelle de PulledPork 74

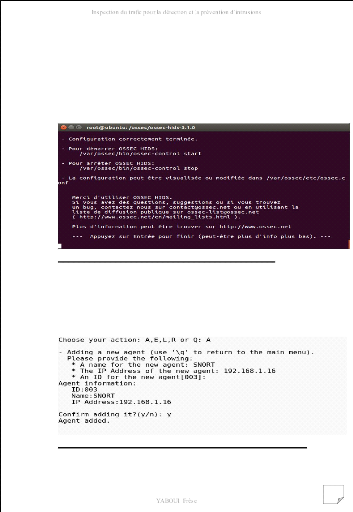

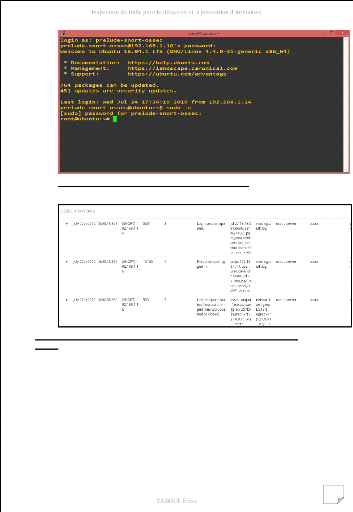

Figure 6.9: Installation de l'agent OSSEC sur la machine

Ubuntu 77

Figure 6.10: Ajout de la machine Ubuntu comme agent du serveur

OSSEC 77

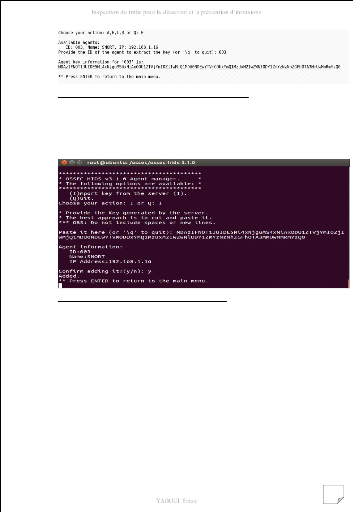

Figure 6.11: Extraction de la clé pour la machine

Ubuntu 78

Figure 6.12: Ajout de la clé sur la machine Ubuntu

78

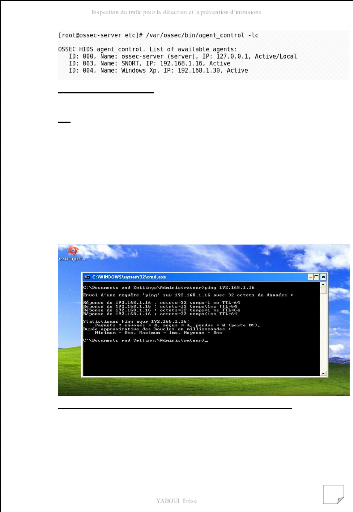

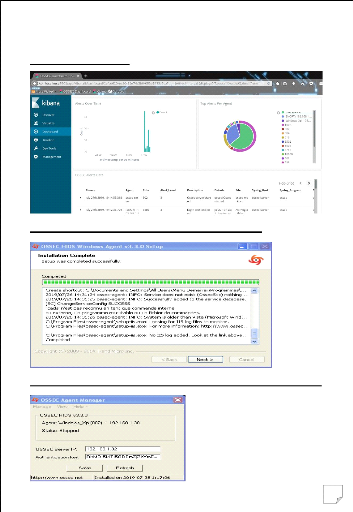

Figure 6.13: Agent connecté 79

Figure 6.14 : Ping de la machine Windows XP vers la machine

Ubuntu 79

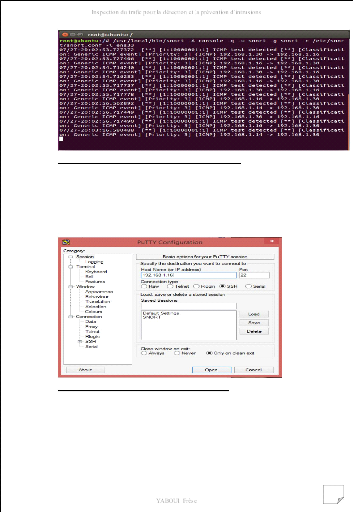

Figure 6.15 : Détection du ping par la machine Ubuntu

80

Figure 6.16 : Connection SSH à la machine Ubuntu 80

Figure 6.17 : Accès au compte root de la machine Ubuntu

81

Figure 6.18 : Connection SSH détectée par le

serveur OSSEC via le Dashboard Kibana 81

Figure 6.19 : Connection SSH détectée par le

serveur OSSEC via le fichier alerts.log 82

IX

Liste des tableaux

Tableau 3.1: Avantages et inconvénient de l'approche

comportementale 33

Tableau 3.2: Avantages et inconvénient de l'approche

par scénario 34

Tableau 3.3 : Avantages et limites d'un IDS 38

Tableau 4.1: Comparaison des HIDS 46

Tableau 4.2 : Comparaison des NIDS 49

Tableau 4.3 : Systèmes et périphériques

pris en charge par OSSEC 62

Inspection du trafic pour la détection et la

prévention d'intrusions

Introduction générale

Les réseaux informatiques sont devenus beaucoup plus

important qu'ils en aient il y a quelques années. De nos jours les

entreprises dès leur création n'hésitent pas à

mettre en place un réseau informatique pour faciliter la gestion de leur

infrastructure, c'est pour cela que la sécurité de ces

réseaux constitue un enjeu crucial. Vu le nombre sans cesse croissant

d'attaques et d'incidents, et à titre d'exemple de WannaCry en 2017 dont

200 000 ordinateurs auraient été infectés sur tous les

continents. Etre réactif et proactif dans la détection et la

gestion des incidents cybers est une préoccupation de toutes les

structures.

Un système de détection d'intrusion (IDS) est un

mécanisme écoutant le trafic réseau de manière

furtive afin de repérer des activités anormales ou suspectes et

permettant aussi d'avoir une action de prévention sur les risques

d'intrusion. Il existe deux grandes familles distinctes d'IDS à savoir

les NIDS (Network Based Intrusion Detection System) et les

HIDS (Host Based Intrusion Detection System). Le but des NIDS

est de regarder les paquets transitant dans le réseau pour

déterminer si une attaque a lieu. Ainsi, un NIDS ne pourra

protéger que les ordinateurs se trouvant sur le même réseau

que lui, sauf dans le cas où il existe des machines routant les

informations d'un système différent vers l'IDS. Un

désavantage des NIDS est que tout paquet chiffré ne pourra pas

être compris par les NIDS, qui doivent lire le contenu des paquets. Ce

désavantage peut disparaître en utilisant des HIDS qui vont

obtenir les informations après leur déchiffrement sur la machine.

C'est dans cette logique qu'on se pose la question de savoir quel

système de sécurité mettre en place afin de

détecter et d'y remédier aux intrusions sur le réseau

aussi bien que sur les équipements du système d'information ?

L'objectif général de notre travail est de

mettre en place une solution de détection et de prévention

d'intrusions en utilisant des outils libres. Aussi pour remédier

à certaines limites que présentent ces logiciels libres que nous

utiliserons dans notre projet, nous écrirons des scripts qui

exécuteront certaines tâches bien définies. Et comme

objectifs spécifiques, nous aurons à faire une étude sur

les différentes solutions présentes sur le marché,

identifier la meilleure solution pour la mise en place de notre système

de détection d'intrusion réseau (NIDS) et l'implémenter,

identifier la meilleure solution pour la mise en place de notre système

de détection d'intrusion hôte (NIDS) et l'implémenter et

faire des tests d'intrusions.

Vu la panoplie des systèmes de détection et de

prévention d'intrusions efficaces sur le marché, raison pour

laquelle notre choix s'est porté sur ce sujet. Il sera question de

mettre à la

1

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

disposition des entreprises et des particuliers une solution

de sécurité pour prévenir contre toute tentation

d'intrusion au sein de leurs systèmes d'informations.

Pour matérialiser notre projet nous pouvons

considérer les hypothèses suivantes :

D'une part qu'on mette en place un système de

détection d'intrusion réseau (NIDS) pour sécuriser le

trafic sur le réseau. Et d'autre part qu'on mette en place un

système de détection d'intrusion hôte (HIDS) pour

sécuriser les équipements physiques du système

d'information.

Afin de prendre en compte la réalité des besoins

de la sécurité des systèmes d'information au sein des

entreprises qu'aussi au niveau des particuliers, nous nous sommes

appuyés sur une base assez conséquente de documents fiables

provenant des autorités d'organisation de ce domaine et le web. Aussi

nous nous sommes basés sur des idées novatrices tirées

d'échanges entre plusieurs acteurs du domaine de la

sécurité des systèmes d'information.

Ainsi notre travail s'articulera sur trois parties. Nous

commencerons par faire la présentation générale en

définissant les cadres théorique et méthodologique.

Ensuite nous passerons au cadre conceptuel de notre système. Enfin nous

terminerons par sa mise en oeuvre en abordant sa réalisation et son

test.

2

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

I. Cadre théorique et

méthodologique

Les cadres théoriques et méthodologiques feront

l'objet de notre première partie qui sera consacré à la

présentation générale de la structure d'accueil et des

concepts de la sécurité informatique.

1.1. Cadre méthodologique

1.1.1. Présentation de l'ESTM

ESTM (Ecole Supérieure de Technologie et de Management)

est une école d'ingénieurs et de spécialistes du

management à la pointe des dernières technologies qui a

été créée en 2002. Elle s'appuie sur un corps

professoral très expérimenté émanant de structures

universitaires et professionnelles de haut niveau. Elle possède un

environnement matériel interconnecté, qui vous permet

d'accéder à l'ensemble des ressources informatiques de

l'école.

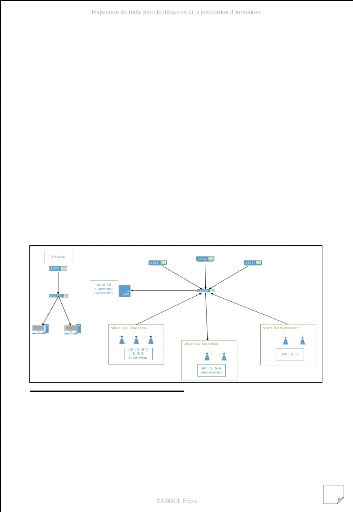

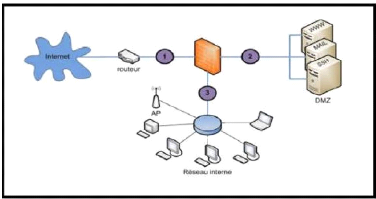

Figure 1.1 : Architecture du réseau de

l'ESTM

Vu le nombre sans cesse croissant d'attaques et d'incidents,

l'ESTM se doit d'investir dans la sécurisation de son système

d'information et dans la qualité de service fournit aux clients.

Cependant il revient à souligner l'absence d'un système de

sécurité au sein de l'ESTM permettant d'identifier ces attaques

bien avant afin de les éradiquer pour ainsi assurer la protection de son

système d'information.

3

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

1.1.2. Problématique

Le système d'information (SI) est un

élément central d'une entreprise ou d'une organisation.

Il permet aux différents acteurs de véhiculer des informations et

de communiquer grâce à un ensemble de ressources

matérielles, humaines et logicielles. Un SI permet de créer,

collecter, stocker, traiter, modifier des informations sous divers formats. Le

système d'information est l'objet de nombreuses attaques et d'incidents.

C'est pourquoi, il sera nécessaire d'avoir un bon système de

sécurité pouvant défendre le système d'information

contre ces attaques et ces incidents. Ainsi, mettre en place un système

de sécurité afin de détecter et d'y remédier aux

intrusions sur le réseau aussi bien que sur les équipements du

système d'information.

1.1.3. Objectifs

Dans ce travail, l'objectif général sera de mettre

en place un système de détection et de prévention

d'intrusions en utilisant des outils libres. Ainsi, comme objectifs

secondaires, on peut citer :

? étudier et analyser tous les aspects traités par

un système de détection d'intrusions ; ? étudier et

analyser tous les aspects traités par un système de

prévention d'intrusions ;

? faire une étude sur les systèmes de

détection et de prévention d'intrusions disponibles sur le

marché ;

? identifier le système de détection et de

prévention d'intrusions le plus efficace, l'étudier et

l'implémenter ;

? faire des tests d'intrusions.

1.1.4. Délimitation du sujet

Ce travail n'a pas été effectué avec les

outils physiques de l'ESTM, mais l'architecture de l'ESTM ainsi que les

configurations ont été réalisé dans un

environnement virtuel.

On a consacré ce chapitre à la

présentation l'organisme d'accueil qui nous a permis de

comprendre la place qu'occupe cette structure dans le domaine.

L'étude du réseau ESTM nous a permis de mieux comprendre son

architecture et les stratégies utilisées pour sa

sécurisation.

4

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Dans le chapitre suivant nous allons présenter les

concepts liés à la sécurité informatique dans un

réseau et l'importance de la mise en place d'une politique de

sécurité.

1.2. La sécurité informatique

L'informatique et en particulier l'Internet jouent un

rôle grandissant dans le domaine des réseaux. Un grand nombre

d'applications critiques d'un point de vue de leur sécurité sont

déployées dans tous les secteurs professionnels. La

sécurité de ces réseaux constitue un enjeu crucial, le

contrôle des informations traitées et partagées au sein de

ces réseaux devient alors un problème majeur d'autant plus que

les réseaux sont interconnectés entre eux, ce qui complexifie

donc la tâche des responsables de la sécurité.

Tout au long de ce chapitre, notre intérêt se

portera sur les principales menaces pesant sur la sécurité des

réseaux ainsi que les mécanismes de défense.

1.2.1. Qu'est-ce que la sécurité ?

La sécurité informatique, d'une manière

générale, consiste à assurer que les ressources

matérielles ou logicielles d'une organisation sont uniquement

utilisées dans le cadre prévu.

1.2.2. Objectifs de la sécurité

La sécurité informatique vise

généralement cinq principaux objectifs :

? L'intégrité,

c'est-à-dire garantir que les données sont bien celles que l'on

croit être ;

? La confidentialité,

consistant à assurer que seules les personnes autorisées aient

accès aux ressources échangées ;

? La disponibilité,

permettant de maintenir le bon fonctionnement du système d'information

;

? La non-répudiation,

permettant de garantir qu'une transaction ne peut être niée ;

? L'authentification,

consistant à assurer que seules les personnes autorisées aient

accès aux ressources.

5

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

1.2.3. Les enjeux de la sécurité

? Enjeux économique : Les organismes

ou entreprises à but lucratif ont presque toujours la même

finalité : c'est de réaliser des bénéfices sur

l'ensemble de leurs activités. Cette réalisation est rendue

possible grâce à son système d'information

considéré comme moteur de développement de l'entreprise.

D'où la nécessité de garantir la sécurité de

ce dernier. La concurrence fait que des entreprises s'investissent de plus en

plus dans la sécurisation de leurs systèmes d'information et dans

la qualité de service fournit aux clients.

? Enjeux politiques : La plupart des

entreprises ou organisations se réfèrent aux documents officiels

de sécurité élaborés et recommandés par

l'État. Ces documents contiennent généralement des

directives qui doivent être appliquées par toute structure

engagée dans un processus de sécurisation du réseau. Dans

le cadre du chiffrement des données par exemple, chaque État

définit des cadres et mesures d'utilisation des algorithmes de

chiffrement et les recommande aux entreprises exerçant sur son

territoire. Le non-respect de ces mesures et recommandations peut avoir des

conséquences graves sur l'entreprise. A ce niveau, l'enjeu est plus

politique parce que chaque État souhaite être capable de

décrypter toutes les informations circulant dans son espace.

? Enjeux juridiques : Dans un réseau,

on retrouve de l'information multiforme (numérique, papier, etc.). Le

traitement de celle-ci doit se faire dans un cadre bien définit et dans

le strict respect des lois en vigueur. En matière de juridiction, le

non-respect des lois et exigences relatives à la manipulation des

informations dans un système d'information peut avoir des

conséquences graves sur l'entreprise.

1.2.4. Les vulnérabilités

En sécurité informatique, une

vulnérabilité est une faiblesse dans un système

informatique permettant à un attaquant de porter atteinte à

l'intégrité du système d'informations.

Ces vulnérabilités sont la conséquence de

faiblesses dans la conception d'un logiciel ou d'un site web liées

à des erreurs de programmation ou à de mauvaises pratiques.

Ces dysfonctionnements sont en général

corrigés à mesure de leurs découvertes, mais l'entreprise

reste exposée à une éventuelle exploitation tant que le

correctif n'est pas publié et

6

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

installé. C'est pourquoi il est important de maintenir les

logiciels à jour avec les correctifs fournis par les éditeurs de

logiciels et d'avoir un site web proprement maintenu.

1.2.5. Les menaces

Une menace est un événement, d'origine

accidentelle ou délibérée, capable s'il se

réalise de causer un dommage au sujet

étudié. Le réseau informatique comme tout autre

réseau informatique est en proie à des menaces de toutes sortes

qu'il convient de recenser.

On peut également classer les menaces en deux

catégories :

? Les menaces passives : consistent

essentiellement à copier ou à écouter l'information sur le

réseau, elles nuisent à la confidentialité des

données. Dans ce cas, celui qui prélève une copie

n'altère pas l'information elle-même ;

? Les menaces actives : consistent à

altérer des informations ou le bon fonctionnement d'un service.

1.2.6. Les logiciels malveillants

Ce sont des logiciels développés par des hackers

dans le but de nuire à un système d'informations.

Les chevaux de Troie : Un cheval de Troie est

une forme de logiciel malveillant déguisé en logiciel utile. Son

but : se faire exécuter par l'utilisateur, ce qui lui permet de

contrôler l'ordinateur et de s'en servir pour ses propres fins.

Généralement d'autres logiciels malveillants seront

installés sur votre ordinateur, tels que permettre la collecte

frauduleuse, la falsification ou la destruction de données.

Les logiciels espion : (Espiogiciel ou

logiciel espion) est un programme ou un sous-programme, conçu dans le

but de collecter des données personnelles sur ses utilisateurs et de les

envoyer à son concepteur, ou à un tiers via Internet ou tout

autre réseau informatique, sans avoir obtenu au préalable une

autorisation explicite et éclairée desdits utilisateurs.

Le spam : correspond à l'envoi

intempestif de courriers électroniques, publicitaires ou non, vers une

adresse mail. Le spam est une pollution du courrier légitime par une

énorme masse de courrier indésirable non sollicité.

1.2.7. Les intrusions

7

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Une intrusion est définie comme une faute malveillante

d'origine interne ou externe résultant d'une attaque qui a réussi

à exploiter une vulnérabilité. Elle est susceptible de

produire des erreurs pouvant provoquer une défaillance vis-à-vis

la sécurité, c'est-à-dire une violation de la politique de

sécurité du système. Le terme d'intrusions sera

employé dans le cas où l'attaque est menée avec

succès et où l'attaquant a réussi à s'introduire

et/ou compromettre le système.

1.2.8. Les attaques 1.2.8.1 Définition

Une attaque est définie comme faute d'interaction

malveillante visant à violer une ou plusieurs propriétés

de sécurité. C'est une faute externe créée avec

l'intention de nuire, y compris les attaques lancées par des outils

automatiques : vers, virus, etc. La notion d'attaque ne doit pas être

confondue avec la notion d'intrusions.

1.2.8.2. Anatomie d'une attaque

Fréquemment appelés « les 5 P » dans la

littérature, ces cinq verbes anglophones

constituent le squelette de toute attaque informatique :

Probe, Penetrate, Persist, Propagate, Paralyze.

? Probe (Analyser) : dans un premier temps,

une personne mal intentionnée va chercher les failles pour

pénétrer le réseau.

? Penetrate (Pénétrer) : une

fois une ou plusieurs failles identifiées, le pirate va chercher

à les exploiter afin de pénétrer au sien du SI.

? Persist (Persister) : une fois le

réseau infiltré, le pirate cherchera à y revenir

facilement. Pour cela, il installera par exemple des back doors. Cependant, en

général, il corrigera la faille par laquelle il s'est introduit

afin de s'assurer qu'aucun autre pirate n'exploitera sa cible.

? Propagate (Propager) : le réseau est

infiltré, l'accès est facile. Le pirate pourra alors explorer le

réseau et trouver de nouvelles cibles qui l'intéresseraient.

? Paralyze (Paralyser) : les cibles

identifiées, le pirate va agir et nuire au sein du SI.

8

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

1.2.8.3. Types d'attaques

Les hackers utilisent plusieurs techniques d'attaques. Ces

attaques peuvent être regroupées en trois familles

différentes :

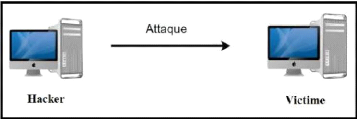

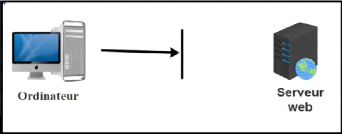

v Les attaques directes : c'est la plus

simple des attaques. Le hacker attaque directement sa victime à partir

de son ordinateur. La plus part des hackers utilisent cette technique. En

effet, les programmes de hack qu'ils utilisent ne sont que faiblement

paramétrable, et un grand nombre de ces logiciels envoient directement

les paquets à la victime.

Figure 2.1 : Attaque directe

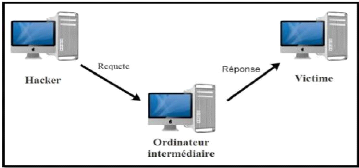

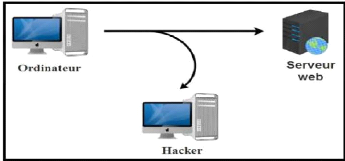

v Les attaques indirectes par rebond : cette

attaque est très prisée des hackers. En effet, le rebond a deux

avantages :

· masquer l'identité du hacker ;

· utiliser les ressources de l'ordinateur

intermédiaire car il est plus puissant pour attaquer. Le principe en

lui-même, est simple : Les paquets d'attaque sont envoyés à

l'ordinateur intermédiaire, qui répercute l'attaque vers la

victime. D'où le terme par rebond.

Figure 3.2 : Attaque indirecte par

rebond

9

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

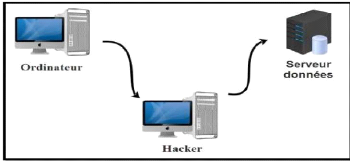

? Les attaques indirectes par réponse :

cette attaque est une dérivée de l'attaque par rebond.

Elle offre les mêmes avantages, du point de vue du hacker. Mais au lieu

d'envoyer une attaque à l'ordinateur intermédiaire pour qu'il la

répercute, l'attaquant va lui envoyer une requête. Et c'est cette

réponse à la requête qui va être envoyée

à l'ordinateur victime.

Figure 4.3: Attaque indirecte par réponse

1.2.8.4. Catégorie des attaques

Il existe quatre catégories d'attaques :

· Attaques par interruption : c'est une

attaque protée à la disponibilité. La destruction d'une

pièce matérielle (tel un disque dure), la coupure d'une ligne de

communication, ou la mise hors service d'un système de gestion de

fichiers en sont des exemples.

Figure 5.4: Attaque par interruption

· Attaque par interception : c'est une

attaque portée à la confidentialité. Il peut s'agir d'une

personne, d'un programme ou d'un ordinateur. Une écoute

téléphonique dans le

10

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

but de capturer des données sur un réseau, ou la

copie non autorisée de fichiers ou de programme en sont des exemples.

Figure 6.5: Attaque par interception

· Attaque par modification : il s'agit

d'une attaque portée à l'intégrité. Changer des

valeurs dans un fichier de données, altérer un programme de

façon à bouleverser son comportement ou modifier le contenu de

messages transmis sur un réseau sont des exemples de telles attaques.

Figure 7.6: Attaque par modification

· Attaque par fabrication : c'est une

attaque portée à l'authenticité. Il peut s'agir de

l'insertion de faux messages dans un réseau ou l'ajout d'enregistrements

à un fichier.

11

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Figure 8.7: Attaque par fabrication

1.2.8.5. Quelques attaques courantes

Le Déni de Service : ce genre

d'attaques (denial of service en anglais ou DoS) sont des attaques qui visent

à rendre une machine ou un réseau indisponible durant une

certaine période. Cette attaque est dangereuse quand elle vise les

entreprises dépendantes de leur infrastructure réseau.

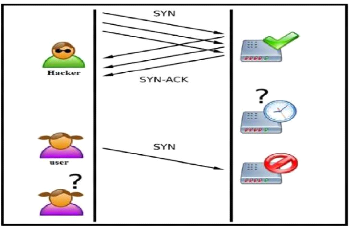

Le SYN flood : cette attaque utilise des

paquets TCP contenant le flag SYN. Ce flag signifie initier une connexion avec

la cible. En envoyant un nombre très important de ces paquets, on oblige

le serveur à démarrer un socket de connexion pour chaque

requête, il enverra donc des paquets contenant les flags SYN, ACK pour

établir la connexion mais ne recevra jamais de réponses. Le

serveur ayant arrivé à saturation à cause de la grande

fille d'attente de connexion ne pourra plus pouvoir répondre aux

connexions légitimes des utilisateurs.

Figure 9.8: L'attaque SYN Flood

12

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Le PING flood : elle consiste à

simplement envoyer un nombre maximal de PING simultané jusqu'à

saturer la victime. On utilise généralement la commande Ping sous

Linux mais une des conditions pour que l'attaque soit efficace est de

posséder plus de bande passante que la victime.

Le Smurf : les attaques Smurf profite d'une

faiblesse d'IPv4 et d'une mauvaise configuration pour profiter des

réseaux permettant l'envoi de paquets au broadcast. Le broadcast est une

adresse IP qui permet de joindre toutes les machines d'un réseau.

L'attaquant envoie au broadcast des paquets contenant l'IP source de la victime

ainsi chaque machine sur le réseau va répondre à la cible

à chaque requête de l'attaquant. On se sert du réseau comme

un amplificateur pour perpétrer l'attaque, cette méthode porte

aussi le nom d'attaque réfléchie permettant à l'attaquant

de couvrir ces traces et de rendre l'attaque plus puissante.

Teardrop Attack : elle consiste à

envoyer des paquets IP invalides à la cible, ces paquets peuvent

être fragmentes, ou contenir des données corrompues ou qui

dépassent la taille réglementaire. Sur certains systèmes

comme les Windows avant 98 ou les Linux avant 2.0.32, ces paquets ne peuvent

être interprétés et rendrons la machine

inopérante.

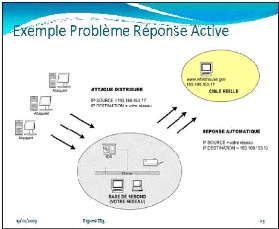

Les attaques distribuées : la plupart

des attaques, citées plus haut, peuvent être

exécutés de manière distribuée, on parle de DDoS

pour Distributed Denial of Service. Les attaques distribuées se basent

sur ce fait : attaquer une cible toute seule se traduit souvent par un

échec, alors que si un grand nombre de machines s'attaquent à la

même cible alors l'attaque a plus de chance de réussir.

Figure 10.9: DDos attaque

ARP spoof : l'ARP spoof est une attaque

très puissante qui permet, en général, de

sniffer le trafic sur le réseau en s'interposant entre

une ou des victimes et la passerelle. Elle

13

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

permet même de sniffer et récupérer des

mots de passes sur des connexions sécurisés SSL. L'attaque inonde

le réseau avec des trames ARP liant l'adresse physique de l'attaquant

avec la passerelle. De cette manière, le cache ARP des victimes est

corrompu et tout le trafic est redirige vers le poste de l'attaquant.

DNS spoof : de la même manière,

on peut corrompre le DNS d'une victime. Normalement, ceci permet de rediriger

la victime vers des sites pirates que l'on contrôle mais dans le cadre

d'un déni service, on corrompt le cache DNS de fausses informations qui

rendront impossible l'accès aux sites web.

IV Spoofing : il existe plusieurs types d'IP

Spoofing. La première est dite Blind Spoofing, c'est une attaque "en

aveugle". Les paquets étant forgés avec une adresse IP

usurpée, les paquets réponses iront vers cette adresse. Il sera

donc impossible à l'attaquant de récupérer ces paquets. Il

sera obligé de les "deviner". Cependant, il existe une autre technique

que le Blind Spoofing. Il s'agit d'utiliser l'option IP Source Routing qui

permet d'imposer une liste d'adresses IP des routeurs que doit emprunter le

paquet IP. Il suffit que l'attaquant route le paquet réponse vers un

routeur qu'il contrôle pour le récupérer. Néanmoins,

la grande majorité des routeurs d'aujourd'hui ne prennent pas en compte

cette option IP et jettent tous paquets IP l'utilisant.

Les chevaux de Troie : leur objectif est le

plus souvent d'ouvrir une porte dérobée ("backdoor") sur le

système cible, permettant par la suite à l'attaquant de revenir

à loisir épier, collecter des données, les corrompre,

contrôler voire même détruire le système. Certains

chevaux de Troie sont d'ailleurs tellement évolués qu'ils sont

devenus de véritables outils de prise en main et d'administration

à distance.

Les virus informatiques : un virus

informatique peut est « caché » dans un logiciel

légitime ou sur un site web et infecte l'ordinateur. Comme tout bon

virus, le virus informatique est contagieux. Tous les éléments

qui ont été en contact avec celui-ci sont porteurs et contaminent

les autres réseaux. Les virus peuvent être classés suivant

leur mode de propagation et leurs cibles:

? Le virus de boot : il est chargé en

mémoire au démarrage et prend le contrôle de l'ordinateur

;

? Le virus d'application : ils infectent les

programmes exécutables, c'est-à-dire les programmes (.exe, .com

ou .sys) en remplaçant l'amorce du fichier, de manière à

ce que le virus soit exécuté avant le programme infecté.

Puis ces virus rendent la main au programme initial, camouflant ainsi leur

exécution aux yeux de l'utilisateur ;

14

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

? La macro virus : il infecte des logiciels

de la suite Microsoft Office les documents bureautiques en utilisant leur

langage de programmation, qui contaminera tous les documents basés sur

lui, lors de leur ouverture.

Les buffers overflow : un buffer overflow est

une attaque très efficace et assez

compliquée à réaliser. Elle vise

à exploiter une faille, une faiblesse dans une application pour

exécuter un code arbitraire qui compromettra la cible.

Le Mail Bombing : elle consiste à

envoyer un nombre faramineux d'emails (plusieurs milliers par exemple) à

un ou des destinataires. L'objectif étant de :

? saturer le serveur de mails ;

? saturer la bande passante du serveur et du ou des

destinataires ;

? rendre impossible aux destinataires de continuer à

utiliser l'adresse électronique.

Social Engineering : c'est une

technique qui a pour but d'extirper des informations à

des personnes. Contrairement aux autres attaques, elle ne

nécessite pas de logiciel. La seule force de persuasion est la

clé de voûte de cette attaque. Il y a quatre grandes

méthodes de social engineering : par téléphone, par

lettre, par internet et par contact direct.

1.2.9. Les moyens de sécuriser un réseau

La sécurité d'un réseau c'est la

sécurité des éléments qui le compose, il

existe plusieurs mécanismes et dispositifs de sécurité,

parmi eux :

Les Antivirus

Les antivirus sont des logiciels conçus pour

identifier, neutraliser et éliminer des logiciels malveillants. Ceux-ci

peuvent se baser sur l'exploitation de failles de sécurité, mais

il peut également s'agir de programmes modifiant ou supprimant des

fichiers, que ce soit des documents de l'utilisateur de l'ordinateur

infecté, ou des fichiers nécessaires au bon fonctionnement de

l'ordinateur. Un antivirus vérifie les fichiers et courriers

électroniques, les secteurs de boot (pour détecter les virus de

boot), mais aussi la mémoire vive de l'ordinateur, les médias

amovibles (clefs USB, CD, DVD, etc.), les données qui transitent sur les

éventuels réseaux (dont internet), etc.

Les mises à jour système

Pour éviter les dénis de services applicatifs, on

doit maintenir tous les logiciels de son

système à jour puisque les mises à jour

permettent souvent de corriger des failles logicielles,

15

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

qui peuvent être utilisées par un attaquant,

pour mettre l'application hors service, ou pire, le serveur. Il est donc

impératif de mettre son système à jour très

régulièrement C'est un moyen très simple à mettre

en place pour se protéger des attaques applicatives. Editer des options

dans les fichiers de configuration qui stockent des données concernant

chaque connexion reçue par la machine telle l'adresse IP source, le

numéro de port, l'âge de la connexion. En analysant ces

données, on peut facilement détecter les comportements suspects

et éviter certains types d'attaque.

Les firewalls

En français on dit pare-feu ou garde-barrière,

c'est un système permettant de protéger un ordinateur ou un

réseau d'ordinateurs des intrusions provenant d'un réseau tiers

(notamment internet). Le pare-feu est un système permettant de filtrer

les paquets de données échangés avec le réseau, il

s'agit ainsi d'une passerelle filtrante comportant au minimum les interfaces

réseaux suivantes :

· une interface pour le réseau à

protéger (réseau interne) ;

· une interface pour le réseau externe.

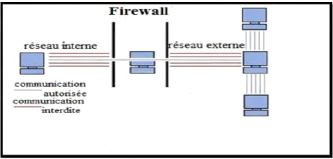

Figure 11.10: Firewall

Le système firewall est un système logiciel,

reposant parfois sur un matériel réseau dédié,

constituant un intermédiaire entre le réseau local (ou la machine

locale) et un ou plusieurs réseaux externes. Il est possible de mettre

un système pare-feu sur n'importe quelle machine et avec n'importe quel

système pourvu que :

· La machine soit suffisamment puissante pour traiter le

trafic ;

· Le système soit sécurisé ;

· Aucun autre service que le service de filtrage de

paquets ne fonctionne sur le serveur.

16

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Fonctionnement d'un système pare-feu

C'est un ensemble de différents composants

matériels (physique) et logiciels (logique) qui contrôlent le

trafic intérieur/extérieur selon une politique de

sécurité. Un système pare-feu fonctionne la plupart du

temps grâce à des règles de filtrage indiquant les adresses

IP autorisées à communiquer avec les machines aux réseaux,

il s'agit ainsi d'une passerelle filtrante. Il permet d'une part de bloquer des

attaques ou connexions suspectes d'accéder au réseau interne.

D'un autre côté, un firewall sert dans de

nombreux cas également à éviter la fuite non

contrôlée d'informations vers l'extérieur. Il propose un

véritable contrôle sur le trafic réseau de l'entreprise, Il

permet donc d'analyser, de sécuriser et de gérer le trafic

réseau.

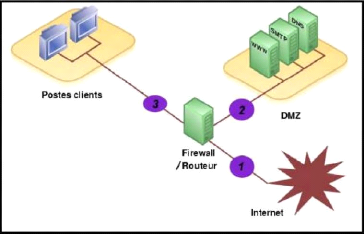

Architecture DMZ

Une DMZ (Demilitarized zone) est une zone d'un réseau

d'entreprise, située entre le réseau local et Internet,

derrière le pare-feu. Il s'agit d'un réseau intermédiaire

regroupant des serveurs ou services (HTTP, DHCP, mails, DNS, etc.). Ces

serveurs devront être accessibles depuis le réseau interne de

l'entreprise et, pour certains, depuis les réseaux externes. Le but est

ainsi d'éviter toute connexion directe au réseau interne.

Figure 12.11: Architecture DMZ

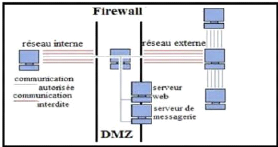

Les VPN

Dans les réseaux informatiques, le réseau

privé virtuel (Virtual Private Network en anglais, abrégé

en VPN) est une technique permettant aux postes distants de communiquer de

manière sûre, tout en empruntant des infrastructures publiques

(internet). Un VPN repose sur un protocole, appelé protocole de

tunnelisation, c'est-à-dire un protocole permettant aux données

passant d'une extrémité à l'autre du VPN d'être

sécurisées par des algorithmes de cryptographie.

17

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Figure 13.12: Principe d'un VPN

Les IDS

La détection d'intrusion est définie comme

étant un mécanisme écoutant le trafic réseau de

manière furtive, afin de repérer des activités anormales

ou suspectes et permettant ainsi d'avoir une stratégie de

prévention sur les risques d'attaques. Il existe différents types

d'IDS, que l'on classe comme suit :

· Système de détection d'intrusion

réseau (NIDS) : un NIDS analyse de manière passive les

flux transitant sur le réseau et détecte les intrusions en temps

réel, en d'autres termes, un NIDS écoute tout le trafic

réseau, puis analyse et génère des alertes si des paquets

semblent dangereux ;

· Système de détection d'intrusion

de type hôte (HIDS) : un HIDS est généralement

placé sur des machines sensibles, susceptibles de subir des attaques et

possédant des données sensibles pour l'entreprise ;

· Système de détection d'intrusion

de type hybride : il s'agit d'un système capable de

réunir des informations provenant d'un système RIDS ainsi que

d'un NIDS. Généralement utilisé dans un environnement

décentralisé, il permet de réunir les informations de

diverses sondes placées sur le réseau.

Figure 14.13: Système de détection

d'intrusions

18

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

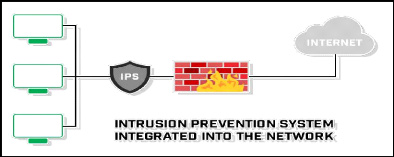

Les IPS

L'IPS est un Système de Prévention/Protection

contre les intrusions et non plus seulement de reconnaissance et de

signalisation des intrusions comme la plupart des IDS. La principale

différence entre un IDS (réseau) et un IPS (réseau) tient

principalement en deux caractéristiques :

· le positionnement en coupure sur le réseau de

l'IPS et non plus seulement en écoute sur le réseau pour l'IDS

(traditionnellement positionné comme un sniffer sur le réseau)

;

· la possibilité de bloquer immédiatement

les intrusions et quel que soit le type de protocole de transport

utilisé et sans reconfiguration d'un équipement tierce, ce qui

induit que l'IPS est constitué en natif d'une technique de filtrage de

paquets et de moyens de blocages.

Figure 15.14: Système de prévention

d'intrusions

La Sensibilisation du personnel

Les politiques de sécurité informatique des

entreprises s'appuient généralement sur des techniques de

protection et des plans d'urgence mais négligent souvent un aspect : le

personnel. La stratégie idéale dans le domaine de la

sécurité informatique ne se limite pas à des techniques de

protection et à des consignes complexes. Elle nécessite

également une formation appropriée du personnel. Faute d'une

sensibilisation de ce dernier, les mesures de sécurité

informatique ne sont qu'à moitiés efficaces.

Audits de sécurité

19

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Un audit de sécurité consiste à

s'appuyer sur un tiers de confiance (généralement une

société spécialisée en sécurité

informatique) afin de valider les moyens de protection mis en oeuvre, au regard

de la politique de sécurité. L'objectif de l'audit est ainsi de

vérifier que chaque règle de la politique de

sécurité est correctement appliquée et que l'ensemble des

dispositions prises forme un tout cohérent. Un audit de

sécurité permet de s'assurer que l'ensemble des dispositions

prises par l'entreprise sont réputées sûres.

Contrôle d'accès

L'accès au système d'information exige une

identification et une authentification préalable. L'utilisation de

comptes partagés ou anonymes est interdite. Des mécanismes

permettant de limiter les services, les données, les privilèges

auxquels à accès l'utilisateur en fonction de son rôle dans

l'organisation doit être mis en oeuvre.

Les accès aux serveurs et aux réseaux doivent

être journalisés L'attribution et la modification des accès

et privilèges d'un service doivent être validées par le

propriétaire du service.

Pour les services sensibles, un inventaire

régulièrement mis à jour en sera dressé. Il importe

de bien différencier les différents rôles et de n'attribuer

que les privilèges nécessaires.

Les protocoles de sécurité

Un protocole est un ensemble de règles et de

procédures à respecter pour émettre et recevoir des

données sur un réseau. Sur Internet, les protocoles

utilisés font partie d'une suite de protocoles TCP/IP, tel que la plus

part de ces protocoles ne sont pas sécurisés lors de la

transmission des données sur le réseau. Les protocoles

sécurisés ont été mis au point, afin d'encapsuler

les messages dans des paquets de données chiffrées. On cite parmi

ces protocoles les suivants :

? Protocole SSH (Secure Shell) : c'est un

protocole qui permet à des services TCP/IP

d'accéder à une machine à travers une

communication chiffrée appelée « tunnel » ; ?

Protocole SSL (Secure Socket Layer) : c'est un procédé

de sécurisation des échanges,

il a été conçu pour assurer la

sécurité des transactions effectuées via Internet ;

? Protocole HTTPS : HTTPS n'est rien d'autre

que HTTP encapsulé dans la couche de chiffrement TLS (Transport Layer

Security). En général le serveur est authentifié par un

certificat X509, l'internaute peut s'authentifier par l'intermédiaire

d'un serveur RADIUS, ou par un des autres procédés

proposés par les logiciels serveur ;

20

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

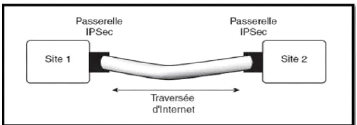

· IPSec (IP Security) : IPSec

(Internet Protocol Security) est conçu pour sécuriser le

protocole IPv6. La lenteur de déploiement de ce dernier a imposé

une adaptation d'IPSec à l'actuel protocole IPv4. On établit un

tunnel entre deux sites, et IPSec gère l'ensemble des paramètres

de sécurité associés à la communication. Deux

machines passerelles, situées à chaque extrémité du

tunnel, négocient les conditions de l'échange des informations :

quels algorithmes de chiffrement, quelles méthodes de signature

numérique ainsi que les clés utilisées pour ces

mécanismes. La protection est apportée à tous les trafics

et elle est transparente aux différentes applications.

Figure 16.15: Un tunnel IPSec entre deux sites

d'entreprise

Les Algorithme de chiffrements

Il existe deux grandes familles d'algorithmes de

chiffrements, ceux à clés symétriques et ceux à

clés asymétriques.

· Algorithme de chiffrement symétrique :

il consiste à utiliser la même clé pour le

chiffrement ainsi que pour le déchiffrement. Il est donc

nécessaire que les deux interlocuteurs se soient mis d'accord sur une

clé privée, ou ils doivent utiliser un canal

sécurisé pour l'échanger.

· Algorithme de chiffrement asymétrique :

c'est une méthode cryptographique faisant intervenir une paire

de clés asymétrique (une clé publique et une clé

privée). Elle utilise cette paire de clés pour le chiffrement et

le déchiffrement. La clé publique est rendue publique et elle est

distribuée librement, la clé privée quant à elle

n'est jamais distribuée et doit être gardé

secrète.

1.2.10. Mise en oeuvre d'une politique de

sécurité

21

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

La politique de sécurité des systèmes

d'information est un plan d'actions définies pour

maintenir un certain niveau de sécurité. Elle

reflète la vision stratégique de la direction de l'entreprise en

matière de sécurité des systèmes d'informations

(SSI).

Une politique de sécurité s'élabore

à plusieurs niveaux :

? sécuriser l'accès aux données de

façon logicielle (authentification, contrôle

d'intégrité) ; ? sécuriser l'accès physique aux

données : serveurs placés dans des salles blindées avec

badge d'accès,...

? un aspect très important pour assurer la

sécurité des données d'une entreprise est de sensibiliser

les utilisateurs aux notions de sécurité, de façon

à limiter les comportements à risque ;

? enfin, il est essentiel pour un responsable de

sécurité de s'informer continuellement, des nouvelles attaques

existantes, des outils disponibles de façon à pouvoir maintenir

à jour son système de sécurité et à combler

les brèches de sécurité qui pourraient exister.

Dans ce chapitre, nous avons présenté un

aperçu sur la sécurité informatique dans un réseau

et l'importance de la mise en place d'une politique de sécurité

en traçant les besoins et les objectifs voulus afin de remédier

aux menaces constantes que subi un réseau informatique.

Ces menaces se manifestent généralement sous

forme d'attaques informatiques que nous avons illustrées dans le but de

montrer l'intensité de danger. Enfin nous avons proposé quelques

solutions existantes afin de se protéger et réduire les

risques.

Cette partie était consacrée à tout ce

qui est présentation de l'organisme d'accueil, la problématique,

les objectifs, la délimitation du sujet, et les concepts liés

à la sécurité informatique. Elle nous a permis de

détailler le cadre général de notre travail. Nous allons

sans plus tarder nous lancer la présentation de la notion de

système de détection d'intrusions puis de système de

prévention d'intrusions, ensuite nous allons faire une étude sur

quelques solutions disponibles sur le marché et enfin une

présentation de la solution choisie.

II. Cadre conceptuel

22

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

De nos jours, les systèmes d'informations des

entreprises subissent des différents attaques qui peuvent entrainer des

pertes conséquentes, vue leurs évolution sur les plans

d'échange d'informations d'une part et l'ouverture sur le monde

extérieur d'autre part. Alors les systèmes de détection et

prévention d'intrusion sont largement répandus pour la

sécurité de ces systèmes informatiques puisqu' ils

permettent à la fois de détecter et de répondre à

une attaque en temps réel ou en hors-ligne.

En effet, dans cette partie nous allons d'abord

présenter la notion de système de détection d'intrusions

puis de système de prévention d'intrusions, ensuite nous allons

faire une étude sur quelques solutions disponibles sur le marché

et enfin une présentation de la solution choisie.

2.3. Système de détection et de

prévention d'intrusions

La meilleure façon de protéger un réseau

ou un système informatique est de détecter les attaques et de se

défendre avant même qu'elles ne puissent causer des dommages.

Ainsi beaucoup font appel à cet effet aux systèmes de

détection d'intrusion (IDS : intrusion detection system) ou aux

systèmes de prévention d'intrusion (IPS : intrusion prevention

system) les plus polyvalents.

Dans ce chapitre nous présentons tout d'abord la

notion de système de détection

d'intrusions ainsi que son architecture et ses limites. Nous

présentons également la notion de système de

prévention d'intrusions ainsi que ses types de réponses aux

attaques et ses limites.

2.3.1. Système de détection d'intrusions

(LDS)

En 1980, James Anderson introduit un nouveau concept de

système de détection d'intrusion qui ne connaîtrait un

réel départ du domaine qu'en 1987 avec la publication d'un

modèle de détection d'intrusion. Par la suite, la recherche s'est

développée et la détection d'intrusion est devenue une

industrie mature et une technologie éprouvée, pratiquement tous

les problèmes simples ont été résolus et aucune

grande avancée n'a été effectuée dans ce domaine

ces dernières années et les éditeurs de logiciels se

concentrent plus sur la perfection des techniques de détection

existantes.

2.3.1.1. Définition

23

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

La détection des intrusions est le processus de

surveillance des événements qui se trouvent dans un

système des ordinateurs ou du réseau et les analysant pour

détecter les signes des intrusions, défini comme des tentatives

pour compromettre la confidentialité, l'intégrité, la

disponibilité ou éviter des mécanismes de

sécurité de l'ordinateur ou du réseau. L'intrusion est

causée par les attaques accédant au système via Internet,

autorisée l'utilisateur du système qui essaye de gagner les

privilèges supplémentaires pour lesquels ils n'ont pas

été autorisés, et autorisé les utilisateurs qui

abusent les privilèges donnés. Le système de

détection des intrusions est un logiciel ou un matériel qui

automatise des surveillances et les processus analysés.

Les IDS protègent un système contre les

attaques, les mauvaises utilisations et les compromis. Ils peuvent

également surveiller l'activité du réseau, analyser les

configurations du système et du réseau contre toute

vulnérabilité, analyser l'intégrité de

données et bien plus.

Selon les méthodes de détection que vous

choisissez de déployer, il existe plusieurs avantages directs et

secondaires au fait d'utiliser un IDS.

Un IDS a quatre fonctions principales : l'analyse, la

journalisation, la gestion et

l'action.

? Analyse: analyse des journaux du

système pour identifier des intentions dans la masse de données

recueillie par l'IDS. Il y a deux méthodes d'analyses : L'une

basée sur les signatures d'attaques, et l'autre sur la détection

d'anomalies.

? Journalisation: enregistrement des

évènements dans un fichier de log.

? Exemples d'évènements : arriver d'un paquet,

tentative de connexion.

? Gestion: les IDS doivent être

administrés de manière permanente. On peut assimiler un IDS

à une caméra de sécurité.

? Action: alerter l'administrateur quand une

attaque dangereuse est détectée.

2.3.1.2. Présentation d'un système de

détection d'intrusions

Dans cette section nous allons décrire les

systèmes de détection d'intrusions.

2.3.1.2.1. Architecture d'un IDS

Plusieurs schémas ont été proposés

pour décrire les composants d'un système de

détection d'intrusions. Parmi eux, nous avons retenu

celui issu des travaux d'Intrusions Detection exchange formatWorking Group

(IDWG) de l'Internet Engineering Task Force

24

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

(IETF) comme base de départ, car il résulte d'un

large consensus parmi les intervenants du domaine.

L'objectif des travaux du groupe IDWG est la définition

d'un standard de

communication entre certains composants d'un système de

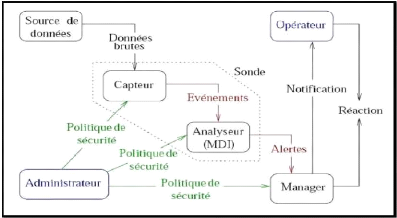

détection d'intrusions. La figure illustre ce modèle et permet

d'introduire un certain nombre de concepts :

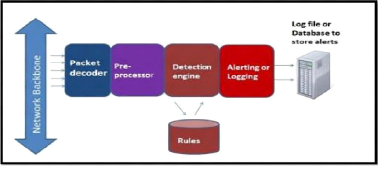

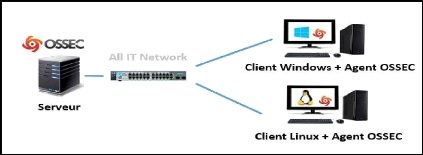

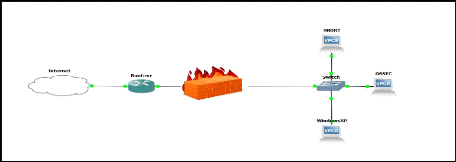

Figure 3.1 : Modèle générique de

la détection d'intrusions proposé par l'IDWG

L'architecture IDWG d'un système de détection

d'intrusions contient des capteurs qui

envoient des événements à un analyseur. Les

capteurs couplés avec un analyseur forment une sonde, cette

dernière envoie des alertes vers un manager qui la notifie à un

opérateur humain.

· Administrateur : personne

chargée de mettre en place la politique de sécurité, et

par conséquent, de déployer et configurer les IDS.

· Alerte : message formaté

émis par un analyseur s'il trouve des activités intrusives dans

une source de données.

· Analyseur : c'est un outil logiciel

qui met en oeuvre l'approche choisie pour la détection (comportementale

ou par scénarios), il génère des alertes lorsqu'il

détecte une intrusion.

· Capteur : logiciel

générant des événements en filtrant et formatant

les données brutes provenant d'une source de données.

· Evénement : message

formaté et renvoyé par un capteur. C'est l'unité

élémentaire utilisée pour représenter une

étape d'un scénario d'attaques connu.

25

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

· Manager : composant d'un IDS

permettant à l'opérateur de configurer les différents

éléments d'une sonde et de gérer les alertes reçues

et éventuellement la réaction.

· Notification : la méthode par

laquelle le manager d'IDS met au courant l'opérateur de l'occurrence

d'alerte.

· Opérateur : personne

chargée de l'utilisation du manager associé à l'IDS. Elle

propose ou décide de la réaction à apporter en cas

d'alerte. C'est, parfois, la même personne que l'administrateur.

· Réaction : mesures passives ou

actives prises en réponse à la détection d'une attaque,

pour la stopper ou pour corriger ses effets.

· Sonde : un ou des capteurs

couplés avec un analyseur.

· Source de données : dispositif

générant de l'information sur les activités des

entités du système d'information.

Dans ce modèle qui représente le processus

complet de la détection ainsi que l'acheminement des données au

sein d'un IDS. L'administrateur configure les différents composants

(capteur(s), analyseurs(s), manager(s)) selon une politique de

sécurité bien définie. Les capteurs accèdent aux

données brutes, les filtrent et les formatent pour ne renvoyer que les

événements intéressants à un analyseur. Les

analyseurs utilisent ces événements pour décider de la

présence ou non d'une intrusion et envoient dans le cas

échéant une alerte au manager, qui notifie l'opérateur

humain, une réaction éventuelle peut être menée

automatiquement par le manager ou manuellement par l'opérateur.

2.3.1.2.2. Vocabulaire de la détection

d'intrusions

La détection d'intrusions utilise un vocabulaire bien

définis et qui est comme suit :

· Attaque ou intrusion : action qui permet

de violer la politique de sécurité ;

· Audit de sécurité :

c'est l'ensemble des mécanismes permettant la collecte

d'informations sur les actions faites sur un système d'information ;

· Détection d'intrusions :

recherche de traces laissées par une intrusion dans les

données produites par une source ;

· Faux positif : alerte en l'absence

d'attaque ;

· Faux négatif : absence

d'alerte en présence d'attaque ;

26

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

· Vulnérabilité : faille

de conception, d'implémentation ou de configuration d'un système

logiciel ou matériel ;

· Log (trace d'audit) : c'est un

fichier système à analyser ;

· Exploit : terme utilisé pour

désigner un programme d'attaque ;

· Scénario : suite

constituée des étapes élémentaires d'une attaque

;

· Signature : suites des étapes

observables d'une attaque, utilisée par certains analyseurs pour

rechercher dans les activités des entités, des traces de

scénarios d'attaques connus ;

· Système de détection

d'intrusions : ensemble constitué d'un ou plusieurs capteurs,

un ou plusieurs analyseurs et un ou plusieurs managers ;

· Corrélation : c'est

l'interprétation conceptuelle de plusieurs événements

(alertes) visant à leur assigner une meilleure sémantique et

à réduire la quantité globale d'événements

(d'alertes).

2.3.1.2.3. Emplacements d'un système de

détection d'intrusions

Il existe plusieurs endroits stratégiques où il

convient de placer un IDS.

Le schéma suivant illustre un réseau local ainsi

que les positions que peut y prendre

un IDS :

Figure 3.2: endroits typiques pour un

système de détection d'intrusions

27

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

· Position (1): sur cette position,

l'IDS va pouvoir détecter l'ensemble des attaques frontales, provenant

de l'extérieur, en amont du firewall. Ainsi, beaucoup trop d'alertes

seront remontées ce qui rendra les logs difficilement consultables ;

· Position (2): si l'IDS est

placé sur la DMZ, il détectera les attaques qui n'ont pas

été filtrées par le firewall et qui relèvent d'un

certain niveau de compétence. Les logs seront ici plus clairs à

consulter puisque les attaques bénins ne seront pas recensées

;

· Position (3): l'IDS peut ici rendre

compte des attaques internes, provenant du réseau local de l'entreprise.

Il peut être judicieux d'en placer un à cet endroit étant

donné le fait que 80% des attaques proviennent de l'intérieur. De

plus, si des trojans ont contaminé le parc informatique (navigation peu

méfiante sur internet) ils pourront être ici facilement

identifiés pour être ensuite éradiqués.

2.3.1.2.4. Classification des systèmes de

détection d'intrusions

Nous pouvons classifier les systèmes de

détection d'intrusions selon cinq critères :

· la source des données à analyser ;

· le lieu de l'analyse des données ;

· la fréquence de l'analyse ;

· le comportement en cas d'attaque détectée

;

· la méthode de détection utilisée.

? Sources des données à

analyser

Les sources possibles de données à analyser

sont une caractéristique essentielle des systèmes de

détection d'intrusions puisque ces données constituent la

matière première du processus de détection. Les

données proviennent soit de logs générés par le

système d'exploitation, soit de logs applicatifs, soit d'informations

provenant du réseau, soit encore d'alertes générées

par d'autres IDS.

o Source d'information système

Un système d'exploitation fournit

généralement plusieurs sources d'information :

· Commandes systèmes : presque

tous les systèmes d'exploitation fournissent des commandes pour avoir un

« instantané » de ce qui se passe ;

28

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

? Accounting : l'accounting fournit de

l'information sur l'usage des ressources partagées par les utilisateurs

(temps processeur, mémoire, espace disque, débit réseau,

applications lancées, ...) ;

? Audit de sécurité : tous les

systèmes d'exploitation modernes proposent ce service pour fournir des

événements système, les associer à des utilisateurs

et assurer leur collecte dans un fichier d'audit. On peut donc potentiellement

disposer d'informations sur tout ce que font (ou ont fait) les utilisateurs :

accès en lecture à un fichier, exécution d'une

application, etc.

o Source d'information réseau

Des dispositifs matériels ou logiciels (snifer)

permettent de capturer le trafic réseau. Cette source d'information est

particulièrement adaptée lorsqu'il s'agit de rechercher les

attaques en déni de service qui se passent au niveau réseau ou

les tentatives de pénétration à distance. Le processus

d'interception des paquets peut être rendu quasiment invisible pour

l'attaquant car on peut utiliser une machine dédiée juste

reliée à un brin du réseau, configurée pour ne

répondre à aucune sollicitation extérieure et dont

personne ne soupçonnera l'existence. Néanmoins, il est difficile

de garantir l'origine réelle de l'attaque que l'on a

détectée car il est facile de masquer son identité en

modifiant les paquets réseau.

o Source d'information applicative

Les applications peuvent également constituer une

source d'information pour les IDS. Les capteurs applicatifs sont de deux

natures :

? Capteur interne : le filtrage sur les

activités de l'application est alors exécuté par le code

de l'application ;

? Capteur externe : le filtrage se fait

à l'extérieur de l'application. Plusieurs méthodes sont

utilisées : un processus externe peut filtrer les logs produits par

l'application ou bien l'exécution de l'application peut être

interceptée (au niveau de ses appels de librairies ou d'un proxy

applicatif).

Prendre ses informations directement au niveau de

l'application présente plusieurs avantages. Premièrement, les

données interceptées ont réellement été

reçues par l'application.

Il est donc difficile d'introduire une

désynchronisation entre ce que voit passer le capteur applicatif et ce

que reçoit l'application contrairement à ce qu'il peut se passer

avec les capteurs réseau. Ensuite, cette source d'information est

généralement de plus haut niveau que

29

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

les sources système et réseau. Cela permet donc

de filtrer des événements qui ont une sémantique plus

riche. Finalement, si l'on prend l'exemple d'une connexion web chiffrée

par SSL, un capteur réseau ne verra passer que des données

pseudo-aléatoires tandis qu'un capteur associé au serveur web

pourra analyser le texte en clair de la requête.

o Source d'information basée IDS

Une autre source d'information, souvent de plus haut niveau

que les précédentes, peut être exploitée. Il s'agit

des alertes remontées par des analyseurs provenant d'un IDS. Chaque

alerte synthétise déjà un ou plusieurs

événements intéressants du point de vue de la

sécurité.

Elles peuvent être utilisées par un IDS pour

déclencher une analyse plus fine à la suite d'une indication

d'attaque potentielle. De surcroît, en corrélant plusieurs

alertes, on peut parfois détecter une intrusion complexe de plus haut

niveau. Il y aura alors génération d'une nouvelle alerte plus

synthétique que l'on qualifie de méta-alerte.

? Localisation de l'analyse des

données

On peut également faire une distinction entre les IDS

en se basant sur la localisation réelle de l'analyse des données

:

? Analyse centralisée : certains IDS

ont une architecture multi-capteurs (ou multisondes). Ils centralisent les

événements (ou alertes) pour analyse au sein d'une seule machine.

L'intérêt principal de cette architecture est de faciliter la

corrélation entre événements puisqu'on dispose alors d'une

vision globale. Par contre, la charge des calculs (effectués sur le

système central) ainsi que la charge réseau (due à la

collecte des événements ou des alertes) peuvent être

lourdes et risquent de constituer un goulet d'étranglement ;

? Analyse locale : si l'analyse du flot

d'événements est effectuée au plus près de la

source de données (généralement en local sur chaque

machine disposant d'un capteur), on minimise le trafic réseau et chaque

analyseur séparé dispose de la même puissance de calcul. En

contrepartie, il est impossible de croiser des événements qui

sont traités séparément et l'on risque de passer à

côté de certaines attaques distribuées.

? Fréquence de l'analyse

Une autre caractéristique des systèmes de

détection d'intrusions est leur fréquence d'utilisation :

30

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

? Périodique : certains

systèmes de détection d'intrusions analysent

périodiquement les fichiers d'audit à la recherche d'une

éventuelle intrusion ou anomalie passée. Cela peut être

suffisant dans des contextes peu sensibles (on fera alors une analyse

journalière, par exemple) ;

? Continue : la plupart des systèmes

de détection d'intrusions récents effectue leur analyse des

fichiers d'audit ou des paquets réseau de manière continue afin

de proposer une détection en quasi temps-réel. Cela est

nécessaire dans des contextes sensibles (confidentialité) et/ou

commerciaux (confidentialité, disponibilité). C'est toutefois un

processus coûteux en temps de calcul car il faut analyser à la

volée tout ce qui se passe sur le système.

? Comportement après détection

Une autre façon de classer les systèmes de

détection d'intrusions consiste à les classer par type de

réaction lorsqu'une attaque est détectée :

? Passive : la plupart des systèmes de

détection d'intrusions n'apportent qu'une réponse passive

à l'intrusion. Lorsqu'une attaque est détectés, ils

génèrent une alarme et notifient l'administrateur système

par e-mail, message dans une console, voire même par beeper. C'est alors

lui qui devra prendre les mesures qui s'imposent ;

? Active : d'autres systèmes de

détection d'intrusions peuvent, en plus de la notification à

l'opérateur, prendre automatiquement des mesures pour stopper l'attaque

en cours. Par exemple, ils peuvent couper les connexions suspectes ou

même, pour une attaque externe, reconfigurer le pare-feu pour qu'il

refuse tout ce qui vient du site incriminé. Des outils tels que

RealSecure ou NetProwler proposent ce type de réaction. Toutefois, il

apparait que ce type de fonctionnalité automatique est potentiellement

dangereux car il peut mener à des dénis de service

provoqués par l'IDS. Un attaquant déterminé peut, par

exemple, tromper l'IDS en usurpant des adresses du réseau local qui

seront alors considérées comme la source de l'attaque par l'IDS.

Il est préférable de proposer une réaction facultative

à un opérateur humain (qui prend la décision finale).

? Méthode de détection

Deux approches de détection ont été

proposées :

31

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

? L'approche comportementale : cette approche

se base sur l'hypothèse selon laquelle nous pouvons définir un

comportement normal de l'utilisateur et que toute déviation par rapport

à celui-ci est potentiellement suspect ;

? L'approche par signature : elle s'appuie

sur un modèle constitué des sections interdites dans le

système d'informatique, ce modèle s'appuie sur la connaissance

des techniques employées par les attaquants : on tire des

scénarios d'attaque et on recherche dans les traces d'audit leur

éventuelle survenue.

o L'approche comportementale

Les détecteurs d'intrusions comportementaux reposent

sur la création d'un modèle de référence

représentant le comportement de l'entité surveillée en

situation de fonctionnement normal. Ce modèle est ensuite utilisé

durant la phase de détection afin de pouvoir mettre en évidence

d'éventuelles déviations comportementales. Pour cela, le

comportement de l'entité surveillée est comparé à

son modèle de référence. Une alerte est levée

lorsqu'une déviation trop importante (notion de seuil) vis-à-vis

de ce modèle de comportement normal est détectée.

Le principe de cette approche est de considérer tout

comportement n'appartenant pas au modèle de comportement normal comme

une anomalie symptomatique d'une intrusion ou d'une tentative d'intrusion.

On peut distinguer deux catégories de profils :

? Profils construits par apprentissage

Parmi les méthodes proposées pour construire les

profils par apprentissage, les plus marquantes sont les suivantes :

? Méthode statistique : le profil est

calculé à partir de variables considérées comme

aléatoires et échantillonnées à intervalles

réguliers. Ces variables peuvent être le temps processeur

utilisé, la durée et l'heure des connexions, etc. Un

modèle statistique est alors utilisé pour construire la

distribution de chaque variable et pour mesurer, au travers d'une grandeur

synthétique, le taux de déviation entre un comportement courant

et le comportement passé ;

? Système expert : ici, c'est une base

de règles qui décrit statistiquement le profil de l'utilisateur

au vu de ses précédentes activités. Son comportement

courant est comparé aux règles, à la recherche d'une

anomalie. La base de règles est rafraîchie

régulièrement ;

32

YABOUI Frèse

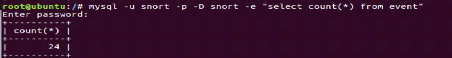

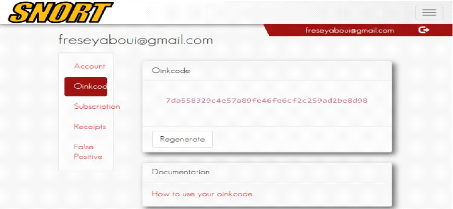

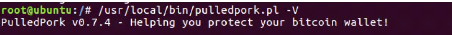

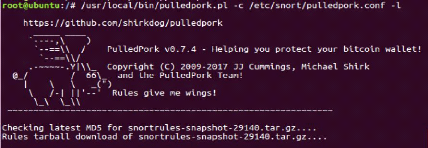

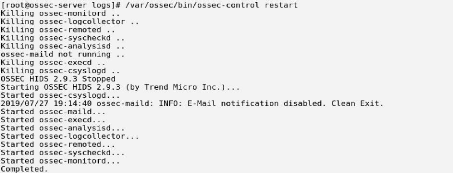

Inspection du trafic pour la détection et la