2.4.4. Présentation générale de

SNORT

SNORT est un NIDS écrit par Martin Roesch, disponible

sous licence GNU, son code source est accessible et modifiable à partir

de l'URL : «

http://www.snort.org ».

SNORT a la capacité d'effectuer l'analyse du trafic en

temps réel et effectuer l'analyse

de protocole, la recherche de contenu. Il utilise une sonde

pour détecter les attaques, le débordement système, les

scans de port etc.

SNORT peut être configuré pour fonctionner en trois

modes :

? Le mode sniffer : dans ce mode, SNORT lit les

paquets circulant sur le réseau et les affiche d'une façon

continue sur l'écran ;

? Le mode « packet logger » : dans ce

mode SNORT journalise le trafic réseau dans des répertoires sur

le disque ;

? Le mode détecteur d'intrusions réseau

(NIDS) : dans ce mode, SNORT analyse le trafic du réseau,

compare ce trafic à des règles déjà définies

par l'utilisateur et établi des actions à exécuter.

2.4.4.1. Positionnement de SNORT dans le réseau

L'emplacement physique de la sonde SNORT sur le réseau

a un impact considérable sur son efficacité.

50

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

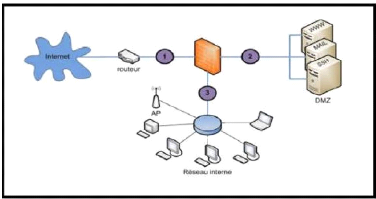

Dans le cas d'une architecture classique, composée

d'un Firewall et d'une DMZ, trois positions sont généralement

envisageables :

· Avant le Firewall ou le routeur filtrant :

dans cette position, la sonde occupe une place de premier choix dans

la détection des attaques de sources extérieures visant

l'entreprise. SNORT pourra alors analyser le trafic qui sera

éventuellement bloqué par le Firewall. Les deux

inconvénients de cette position du NIDS sont:

o Le risque engendré par un trafic très important

qui pourrait entraîner une perte de fiabilité ;

o Etant situé hors du domaine de protection du firewall,

le NIDS est alors exposé à d'éventuelles attaques pouvant

le rendre inefficace.

· Sur la DMZ : dans cette position, la

sonde peut détecter tout le trafic filtré par le Firewall et qui

a atteint la zone DMZ. Cette position de la sonde permet de surveiller les

attaques dirigées vers les différents serveurs de l'entreprise

accessible de l'extérieur ;

· Sur le réseau interne : le

positionnement du NIDS à cet endroit nous permet d'observer les

tentatives d'intrusions parvenues à l'intérieur du réseau

d'entreprise ainsi que les tentatives d'attaques à partir de

l'intérieur. Dans le cas d'entreprises utilisant largement l'outil

informatique pour la gestion de leur activités ou de réseaux

fournissant un accès à des personnes peu soucieuses de la

sécurité (réseaux d'écoles et

d'universités), cette position peut revêtir un

intérêt primordial.

Figure 17.1: Différentes positions possible

de SNORT dans un réseau informatiques

|