III. Mise en oeuvre

Pour la mise en place de notre système de

détection et de prévention d'intrusions nous allons tout d'abord

présenter l'architecture de notre cadre de travail et les

prérequis à considérer puis nous allons passer à la

configuration et terminer par une simulation de quelques tests d'intrusions et

la détection de celles-ci.

3.5. Architecture et prérequis

Dans ce chapitre nous allons présenter l'architecture de

notre cadre de travail ainsi que les prérequis à

considérés.

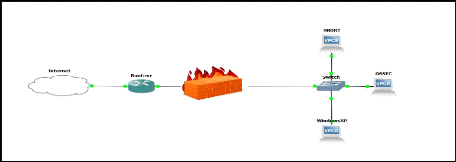

3.5.1. Architecture

Dans ce mémoire, nous nous limiterons à mettre en

place un système de détection et

de prévention d'intrusions en utilisant SNORT et OSSEC

dans un réseau local afin de détecter et de prévenir les

menaces internes qui découlent du réseau de l'entreprise.

Il est plus recommandé de placer SNORT à cet

endroit étant donné que 80% des attaques proviennent de

l'intérieur.

63

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Endian Firewall

Figure 21.1 : Architecture du projet

3.5.2. Prérequis

Afin de tester notre proposition de travail, nous allons

utiliser des outils d'émulation

et de virtualisation (VMware) qui sont des hyperviseurs de

type 2. A cet effet pour une bonne simulation de travail, nous aurons besoins

de trois machine dont :

· Une machine avec un système d'exploitation

Ubuntu 16 sur laquelle sera installé SNORT. Elle aura pour Ram 1Go, un

processeur de 64 bits ;

· Une machine qui contiendra l'appliance d'OSSEC. Elle

aura pour Ram 4Go, un processeur de 64 bits;

· Et une machine cliente avec un système

d'exploitation Windows XP pour les éventuels tests. Elle aura pour Ram

512Mo, un processeur de 64 bits.

NB : en ce qui concerne le serveur

OSSEC, une appliance virtuelle contenant les installations

· CentOS 7.4

· OSSEC 2.9.3

· Elasticsearch-Logstash-Kibana (ELK) 6.1.1

· Cerebro 0.7.2

a été mise en place par les fabricants d'OSSEC.

Donc il suffit juste de télécharger l'appliance avec ce lien

http://updates.atomicorp.com/channels/atomic/virtual-machines/ossec-vm-2.9.3.ova

et de l'importer dans l'hyperviseur (VMware).

Télécharger l'agent OSSEC Windows à

partir de ce lien

http://updates.atomicorp.com/channels/atomic/windows/ossec-agent-win32-3.3.0-7006.exe

64

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

On a consacré ce chapitre à la

présentation de l'architecture de notre projet ainsi que les

prérequis à considérés. Dans le chapitre suivant

nous allons configurer notre système et nous allons terminer par la

réalisation de quelques tests d'intrusions ainsi que la détection

de celles-ci.

|