3.6.3. Installation de PulledPork

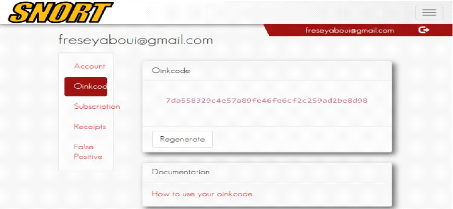

Pour télécharger le jeu de règles

gratuit principal de SNORT, vous avez besoin d'un code Oink. Enregistrez-vous

sur le site Web SNORT et enregistrez votre code Oink avant de continuer, car le

code Oink est requis pour le jeu de règles gratuit le plus populaire.

Figure 27.6: Oinkcode

Installer les pré-requis de PulledPork:

72

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

sudo apt-get install -y libcrypt-ssleay-perl

liblwp-useragent-determined-perl

Télécharger le dernier PulledPork et l'installer

:

cd /snort_src

wget

https://github.com/shirkdog/pulledpork/archive/master.tar.gz

-O pulledpork-

master.tar.gz

tar -xzf pulledpork-master.tar.gz

cd pulledpork-master/

Copier le fichier perl réel vers /usr/local/bin

et les fichiers de configuration

nécessaires vers /etc/snort :

sudo cp

pulledpork.pl

/usr/local/bin

sudo chmod +x /usr/local/bin/

pulledpork.pl

sudo cp etc/*.conf /etc/snort

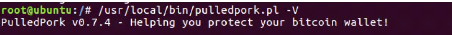

Tester que PulledPork s'exécute en exécutant la

commande /usr/local/bin/

pulledpork.pl

-V suivante, en recherchant la sortie ci-dessous:

Figure 28.7: Test de fonctionnement de

PulledPork

Maintenant que nous sommes sûrs que PulledPork fonctionne,

nous devons le configurer:

sudo nano /etc/snort/pulledpork.conf

Ligne 74: changer en:

rule_path=/etc/snort/rules/snort.rules

Ligne 89: changer en:

local_rules=/etc/snort/rules/local.rules

Ligne 92: changer en:

sid_msg=/etc/snort/sid-msg.map

Ligne 96: changer en: sid_msg_version=2

Ligne 119: changer en:

config_path=/etc/snort/snort.conf

Ligne 133: changer en: distro=Ubuntu-12-04

Ligne 141: changer en:

black_list=/etc/snort/rules/iplists/black_list.rules

Ligne 150: changer en:

IPRVersion=/etc/snort/rules/iplists

73

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

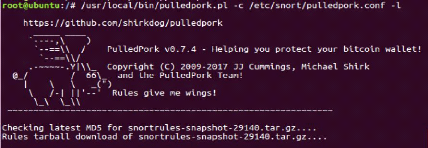

Nous voulons exécuter PulledPork une fois

manuellement pour vous assurer que cela fonctionne :

sudo /usr/local/bin/

pulledpork.pl

-c /etc/snort/pulledpork.conf -l

NB : Cela prend du temps.

Figure 29.8: Exécution manuelle de

PulledPork

Maintenant que nous sommes sûrs que PulledPork fonctionne

correctement, nous voulons ajouter PulledPork au crontab de la racine pour

s'exécuter quotidiennement:

sudo crontab -e

Ajouter la ligne suivante :

00 18 * * * /usr/local/bin/

pulledpork.pl

-c /etc/snort/pulledpork.conf -l

3.6.4. Création de Scripts SystemD

Créer le service SNORT systemD comme suit :

? Editer un fichier snort.service : sudo nano

/lib/systemd/system/snort.service

? Ajouter le les lignes suivantes : [Unit]

Description=Snort NIDS Daemon After=syslog.target

network.target [Service]

Type=simple

74

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

ExecStart=/usr/local/bin/snort -q -u snort -g snort -c

/etc/snort/snort.conf -i ens160 [Install]

WantedBy=multi-user.target

· Ajouter le service snort au démarrage :

sudo systemctl enable snort

· Lancer le service snort : sudo systemctl start

snort

Créer le service Barnyard2 systemD comme suit :

· Editer un fichier barnyard.service : sudo nano

/lib/systemd/system/barnyard.service

· Ajouter le les lignes suivantes :

[Unit]

Description= Barnyard2 Daemon

After=syslog.target network.target

[Service]

Type=simple

ExecStart=/usr/local/bin/barnyard2 -c

/etc/snort/barnyard2.conf -d /var/log/snort

-f snort.u2 -q -w /var/log/snort/barnyard2.waldo -g

snort -u snort D -a

/var/log/snort/archived_logs

[Install]

WantedBy=multi-user.target

· Ajouter de service barnyard au démarrage :

sudo systemctl enable barnyard2

· Lancer le service barnyard : sudo systemctl start

barnyard2

|