1.2.8.2. Anatomie d'une attaque

Fréquemment appelés « les 5 P » dans la

littérature, ces cinq verbes anglophones

constituent le squelette de toute attaque informatique :

Probe, Penetrate, Persist, Propagate, Paralyze.

? Probe (Analyser) : dans un premier temps,

une personne mal intentionnée va chercher les failles pour

pénétrer le réseau.

? Penetrate (Pénétrer) : une

fois une ou plusieurs failles identifiées, le pirate va chercher

à les exploiter afin de pénétrer au sien du SI.

? Persist (Persister) : une fois le

réseau infiltré, le pirate cherchera à y revenir

facilement. Pour cela, il installera par exemple des back doors. Cependant, en

général, il corrigera la faille par laquelle il s'est introduit

afin de s'assurer qu'aucun autre pirate n'exploitera sa cible.

? Propagate (Propager) : le réseau est

infiltré, l'accès est facile. Le pirate pourra alors explorer le

réseau et trouver de nouvelles cibles qui l'intéresseraient.

? Paralyze (Paralyser) : les cibles

identifiées, le pirate va agir et nuire au sein du SI.

8

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

1.2.8.3. Types d'attaques

Les hackers utilisent plusieurs techniques d'attaques. Ces

attaques peuvent être regroupées en trois familles

différentes :

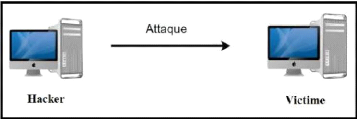

v Les attaques directes : c'est la plus

simple des attaques. Le hacker attaque directement sa victime à partir

de son ordinateur. La plus part des hackers utilisent cette technique. En

effet, les programmes de hack qu'ils utilisent ne sont que faiblement

paramétrable, et un grand nombre de ces logiciels envoient directement

les paquets à la victime.

Figure 2.1 : Attaque directe

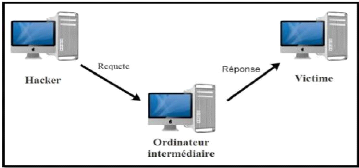

v Les attaques indirectes par rebond : cette

attaque est très prisée des hackers. En effet, le rebond a deux

avantages :

· masquer l'identité du hacker ;

· utiliser les ressources de l'ordinateur

intermédiaire car il est plus puissant pour attaquer. Le principe en

lui-même, est simple : Les paquets d'attaque sont envoyés à

l'ordinateur intermédiaire, qui répercute l'attaque vers la

victime. D'où le terme par rebond.

Figure 3.2 : Attaque indirecte par

rebond

9

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

? Les attaques indirectes par réponse :

cette attaque est une dérivée de l'attaque par rebond.

Elle offre les mêmes avantages, du point de vue du hacker. Mais au lieu

d'envoyer une attaque à l'ordinateur intermédiaire pour qu'il la

répercute, l'attaquant va lui envoyer une requête. Et c'est cette

réponse à la requête qui va être envoyée

à l'ordinateur victime.

Figure 4.3: Attaque indirecte par réponse

|