1.2.9. Les moyens de sécuriser un réseau

La sécurité d'un réseau c'est la

sécurité des éléments qui le compose, il

existe plusieurs mécanismes et dispositifs de sécurité,

parmi eux :

Les Antivirus

Les antivirus sont des logiciels conçus pour

identifier, neutraliser et éliminer des logiciels malveillants. Ceux-ci

peuvent se baser sur l'exploitation de failles de sécurité, mais

il peut également s'agir de programmes modifiant ou supprimant des

fichiers, que ce soit des documents de l'utilisateur de l'ordinateur

infecté, ou des fichiers nécessaires au bon fonctionnement de

l'ordinateur. Un antivirus vérifie les fichiers et courriers

électroniques, les secteurs de boot (pour détecter les virus de

boot), mais aussi la mémoire vive de l'ordinateur, les médias

amovibles (clefs USB, CD, DVD, etc.), les données qui transitent sur les

éventuels réseaux (dont internet), etc.

Les mises à jour système

Pour éviter les dénis de services applicatifs, on

doit maintenir tous les logiciels de son

système à jour puisque les mises à jour

permettent souvent de corriger des failles logicielles,

15

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

qui peuvent être utilisées par un attaquant,

pour mettre l'application hors service, ou pire, le serveur. Il est donc

impératif de mettre son système à jour très

régulièrement C'est un moyen très simple à mettre

en place pour se protéger des attaques applicatives. Editer des options

dans les fichiers de configuration qui stockent des données concernant

chaque connexion reçue par la machine telle l'adresse IP source, le

numéro de port, l'âge de la connexion. En analysant ces

données, on peut facilement détecter les comportements suspects

et éviter certains types d'attaque.

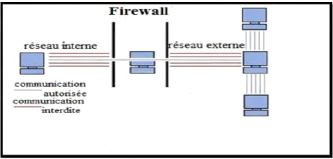

Les firewalls

En français on dit pare-feu ou garde-barrière,

c'est un système permettant de protéger un ordinateur ou un

réseau d'ordinateurs des intrusions provenant d'un réseau tiers

(notamment internet). Le pare-feu est un système permettant de filtrer

les paquets de données échangés avec le réseau, il

s'agit ainsi d'une passerelle filtrante comportant au minimum les interfaces

réseaux suivantes :

· une interface pour le réseau à

protéger (réseau interne) ;

· une interface pour le réseau externe.

Figure 11.10: Firewall

Le système firewall est un système logiciel,

reposant parfois sur un matériel réseau dédié,

constituant un intermédiaire entre le réseau local (ou la machine

locale) et un ou plusieurs réseaux externes. Il est possible de mettre

un système pare-feu sur n'importe quelle machine et avec n'importe quel

système pourvu que :

· La machine soit suffisamment puissante pour traiter le

trafic ;

· Le système soit sécurisé ;

· Aucun autre service que le service de filtrage de

paquets ne fonctionne sur le serveur.

16

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Fonctionnement d'un système pare-feu

C'est un ensemble de différents composants

matériels (physique) et logiciels (logique) qui contrôlent le

trafic intérieur/extérieur selon une politique de

sécurité. Un système pare-feu fonctionne la plupart du

temps grâce à des règles de filtrage indiquant les adresses

IP autorisées à communiquer avec les machines aux réseaux,

il s'agit ainsi d'une passerelle filtrante. Il permet d'une part de bloquer des

attaques ou connexions suspectes d'accéder au réseau interne.

D'un autre côté, un firewall sert dans de

nombreux cas également à éviter la fuite non

contrôlée d'informations vers l'extérieur. Il propose un

véritable contrôle sur le trafic réseau de l'entreprise, Il

permet donc d'analyser, de sécuriser et de gérer le trafic

réseau.

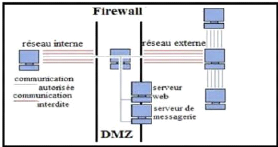

Architecture DMZ

Une DMZ (Demilitarized zone) est une zone d'un réseau

d'entreprise, située entre le réseau local et Internet,

derrière le pare-feu. Il s'agit d'un réseau intermédiaire

regroupant des serveurs ou services (HTTP, DHCP, mails, DNS, etc.). Ces

serveurs devront être accessibles depuis le réseau interne de

l'entreprise et, pour certains, depuis les réseaux externes. Le but est

ainsi d'éviter toute connexion directe au réseau interne.

Figure 12.11: Architecture DMZ

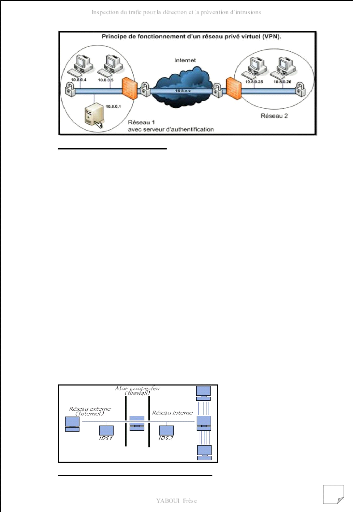

Les VPN

Dans les réseaux informatiques, le réseau

privé virtuel (Virtual Private Network en anglais, abrégé

en VPN) est une technique permettant aux postes distants de communiquer de

manière sûre, tout en empruntant des infrastructures publiques

(internet). Un VPN repose sur un protocole, appelé protocole de

tunnelisation, c'est-à-dire un protocole permettant aux données

passant d'une extrémité à l'autre du VPN d'être

sécurisées par des algorithmes de cryptographie.

17

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Figure 13.12: Principe d'un VPN

Les IDS

La détection d'intrusion est définie comme

étant un mécanisme écoutant le trafic réseau de

manière furtive, afin de repérer des activités anormales

ou suspectes et permettant ainsi d'avoir une stratégie de

prévention sur les risques d'attaques. Il existe différents types

d'IDS, que l'on classe comme suit :

· Système de détection d'intrusion

réseau (NIDS) : un NIDS analyse de manière passive les

flux transitant sur le réseau et détecte les intrusions en temps

réel, en d'autres termes, un NIDS écoute tout le trafic

réseau, puis analyse et génère des alertes si des paquets

semblent dangereux ;

· Système de détection d'intrusion

de type hôte (HIDS) : un HIDS est généralement

placé sur des machines sensibles, susceptibles de subir des attaques et

possédant des données sensibles pour l'entreprise ;

· Système de détection d'intrusion

de type hybride : il s'agit d'un système capable de

réunir des informations provenant d'un système RIDS ainsi que

d'un NIDS. Généralement utilisé dans un environnement

décentralisé, il permet de réunir les informations de

diverses sondes placées sur le réseau.

Figure 14.13: Système de détection

d'intrusions

18

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

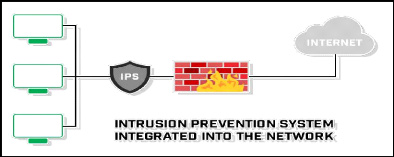

Les IPS

L'IPS est un Système de Prévention/Protection

contre les intrusions et non plus seulement de reconnaissance et de

signalisation des intrusions comme la plupart des IDS. La principale

différence entre un IDS (réseau) et un IPS (réseau) tient

principalement en deux caractéristiques :

· le positionnement en coupure sur le réseau de

l'IPS et non plus seulement en écoute sur le réseau pour l'IDS

(traditionnellement positionné comme un sniffer sur le réseau)

;

· la possibilité de bloquer immédiatement

les intrusions et quel que soit le type de protocole de transport

utilisé et sans reconfiguration d'un équipement tierce, ce qui

induit que l'IPS est constitué en natif d'une technique de filtrage de

paquets et de moyens de blocages.

Figure 15.14: Système de prévention

d'intrusions

La Sensibilisation du personnel

Les politiques de sécurité informatique des

entreprises s'appuient généralement sur des techniques de

protection et des plans d'urgence mais négligent souvent un aspect : le

personnel. La stratégie idéale dans le domaine de la

sécurité informatique ne se limite pas à des techniques de

protection et à des consignes complexes. Elle nécessite

également une formation appropriée du personnel. Faute d'une

sensibilisation de ce dernier, les mesures de sécurité

informatique ne sont qu'à moitiés efficaces.

Audits de sécurité

19

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Un audit de sécurité consiste à

s'appuyer sur un tiers de confiance (généralement une

société spécialisée en sécurité

informatique) afin de valider les moyens de protection mis en oeuvre, au regard

de la politique de sécurité. L'objectif de l'audit est ainsi de

vérifier que chaque règle de la politique de

sécurité est correctement appliquée et que l'ensemble des

dispositions prises forme un tout cohérent. Un audit de

sécurité permet de s'assurer que l'ensemble des dispositions

prises par l'entreprise sont réputées sûres.

Contrôle d'accès

L'accès au système d'information exige une

identification et une authentification préalable. L'utilisation de

comptes partagés ou anonymes est interdite. Des mécanismes

permettant de limiter les services, les données, les privilèges

auxquels à accès l'utilisateur en fonction de son rôle dans

l'organisation doit être mis en oeuvre.

Les accès aux serveurs et aux réseaux doivent

être journalisés L'attribution et la modification des accès

et privilèges d'un service doivent être validées par le

propriétaire du service.

Pour les services sensibles, un inventaire

régulièrement mis à jour en sera dressé. Il importe

de bien différencier les différents rôles et de n'attribuer

que les privilèges nécessaires.

Les protocoles de sécurité

Un protocole est un ensemble de règles et de

procédures à respecter pour émettre et recevoir des

données sur un réseau. Sur Internet, les protocoles

utilisés font partie d'une suite de protocoles TCP/IP, tel que la plus

part de ces protocoles ne sont pas sécurisés lors de la

transmission des données sur le réseau. Les protocoles

sécurisés ont été mis au point, afin d'encapsuler

les messages dans des paquets de données chiffrées. On cite parmi

ces protocoles les suivants :

? Protocole SSH (Secure Shell) : c'est un

protocole qui permet à des services TCP/IP

d'accéder à une machine à travers une

communication chiffrée appelée « tunnel » ; ?

Protocole SSL (Secure Socket Layer) : c'est un procédé

de sécurisation des échanges,

il a été conçu pour assurer la

sécurité des transactions effectuées via Internet ;

? Protocole HTTPS : HTTPS n'est rien d'autre

que HTTP encapsulé dans la couche de chiffrement TLS (Transport Layer

Security). En général le serveur est authentifié par un

certificat X509, l'internaute peut s'authentifier par l'intermédiaire

d'un serveur RADIUS, ou par un des autres procédés

proposés par les logiciels serveur ;

20

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

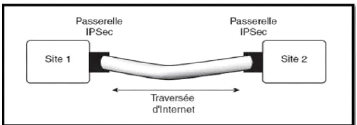

· IPSec (IP Security) : IPSec

(Internet Protocol Security) est conçu pour sécuriser le

protocole IPv6. La lenteur de déploiement de ce dernier a imposé

une adaptation d'IPSec à l'actuel protocole IPv4. On établit un

tunnel entre deux sites, et IPSec gère l'ensemble des paramètres

de sécurité associés à la communication. Deux

machines passerelles, situées à chaque extrémité du

tunnel, négocient les conditions de l'échange des informations :

quels algorithmes de chiffrement, quelles méthodes de signature

numérique ainsi que les clés utilisées pour ces

mécanismes. La protection est apportée à tous les trafics

et elle est transparente aux différentes applications.

Figure 16.15: Un tunnel IPSec entre deux sites

d'entreprise

Les Algorithme de chiffrements

Il existe deux grandes familles d'algorithmes de

chiffrements, ceux à clés symétriques et ceux à

clés asymétriques.

· Algorithme de chiffrement symétrique :

il consiste à utiliser la même clé pour le

chiffrement ainsi que pour le déchiffrement. Il est donc

nécessaire que les deux interlocuteurs se soient mis d'accord sur une

clé privée, ou ils doivent utiliser un canal

sécurisé pour l'échanger.

· Algorithme de chiffrement asymétrique :

c'est une méthode cryptographique faisant intervenir une paire

de clés asymétrique (une clé publique et une clé

privée). Elle utilise cette paire de clés pour le chiffrement et

le déchiffrement. La clé publique est rendue publique et elle est

distribuée librement, la clé privée quant à elle

n'est jamais distribuée et doit être gardé

secrète.

|