|

UNIVERSITE LIBERTE

FACULTE DES SCIENCES INFORMATIQUES

ETUDE, CONCEPTION ET MISE EN OEUVRE D'UN SYSTEME DE

SURVEILLANCE PAR DETECTION D'INTRUSION DANS UN RESEAU INFORMATIQUE

(CAS DE LA BANQUE FINCA)

Présenté par

BANYISHAYI NKITABUNGI Donatien

Travail présenté et défendu en

vue de l'obtention du grade d'Ingénieur en Sciences

Informatiques

Option : Réseaux et

Télécommunications

JUILLET 2017UNIVERSITE

LIBERTE

FACULTE DES SCIENCES INFORMATIQUES

ETUDE, CONCEPTION ET MISE EN OEUVRE D'UN SYSTEME DE

SURVEILLANCE PAR DETECTION D'INTRUSIONDANS UN RESEAU INFORMATIQUE

(CAS DE LA BANQUE FINCA)

Par BANYISHAYI NKITABUNGI Donatien

Dirigé par ProfesseurBlaise FYAMA

MWEPU

Co-directeur: Assistant Cyrille Paul

MYAMPI

ANNEE ACADEMIQUE

2016-2017

PLAN SOMMAIRES

PLAN SOMMAIRES

I

EPIGRAPHE

III

DEDICACE

IV

AVANT-PROPOS

I

LISTE DES ABREVIATIONS

VIII

LISTE DES TABLEAUX

VIIII

TABLE DES ILLUSTRATIONS

IXI

INTRODUCTION GENERALE

1

1. CONTEXTE D'ELABORATION

1

2. PROBLEMATIQUE ET HYPOTHESES

1

3. METHODES ET TECHNIQUES

3

4. CHOIX ET INTERET DU SUJET

5

5. ETAT DE LA QUESTION

5

6. DELIMITATION DU SUJET

7

7. SUBDIVISION DU TRAVAIL

8

CHAPITRE PREMIER : NOTIONS DE SYSTEME DE

DETECTION D'INTRUSION DANS UN RESEAU INFORMATIQUE

9

1.0. INTRODUCTION

9

1.1. DEFINITION

9

1.2. ROLE ET FONCTION DE L'IDS

10

1.3. ARCHITECTURE GENERALE DU SYSTEME

17

1.4. QUALITES REQUISES DES SYSTEMES DE DETECTION

D'INTRUSIONS

20

1.5. AVANTAGES ET INCONVENIENTS DES METHODES DE

DETECTION

20

1.6. STRATEGIE UTILISEE POUR UNE DETECTION

D'INTRUSIONS

21

1.7. PRESENTATION DE SOLUTION BRO IDS

24

1.8. CATEGORIES D'ATTAQUES

29

1.9. UTILISATION DES AGENTS MOBILES DANS LES

SYSTEMES DE DETECTION D'INTRUSIONS

33

1.10. CONCLUSION PARTIELLE

36

CHAPITRE DEUXIEME : PRESENTATION DE

L'INFRASTRUCTURE INFORMATIQUE DE LA BANQUE FINCA

37

2.0. INTRODUCTION

37

2.1. PRESENTATION DE L'ENTREPRISE FINCA

37

2.2. EFFECTIF SALARIAL/ORGANISATION DES SERVICES DE

FINCA RDC

42

2.3. INFRASTRUCTURE INFORMATIQUE

44

2.4. DIAGNOSTICS PROPOSES

47

2.5. CONCLUSION PARTIELLE

48

CHAPITRE TROISIEME : TECHNIQUE DE

CONCEPTION DE L'INFRASTRUCTURE RESEAU DE LA BANQUE FINCA

49

3.0. INTRODUCTION

49

3.1. IDENTIFICATION, ANALYSE DES OBJECTIFS, LES

BESOINS ET LES CONTRAINTES FONCTIONNELLES

49

3.2. LA GESTION DU RISQUE

51

3.3. CONCEPTION D'ARCHITECTURE AVEC TOP DOWN

DESIGN

66

3.4. CONCLUSION PARTIELLE

74

CHAPITRE QUATRIEME : MISE EN PLACE

D'UN SYSTEME DE SURVEILLANCE PAR DETECTION D'INTRUSION DANS LE RESEAU DE LA

BANQUE FINCA

75

4.0. INTRODUCTION

75

4.1. PREREQUIS

75

4.2. INSTALLATIONS ET CONFIGURATIONS DES OUTILS

80

4.3. OUTILS DE TESTS DE MAINTENANCE

88

4.4. CONCLUSION PARTIELLE

90

CONCLUSION GENERALE

91

BIBLIOGRAPHIE

92

TABLE DES MATIERES

94

EPIGRAPHE

« Ne vous fiez pas aux protections et aux

pare-feu pour protéger vos informations. Surveillez les points les plus

vulnérables. Vous constaterez que c'est votre personnel qui constitue le

maillon faible »

" L'art de la Supercherie', Kevin D. Mitnick et William

L. ; éditions Campus Press.

«Qui connaît l'autre et se connaît, en

cent combats ne sera point défait; qui ne connaît l'autre mais se

connaît, sera vainqueur une fois sur deux; qui ne connaît pas plus

l'autre qu'il ne se connaît sera toujours défait.»

L'art de la guerre - Sun Tzu

DEDICACE

Je dédie ce mémoire à mon père

Bertin NKITABUNGI et ma mère Pauline

BUAKUDIYI.

BANYISHAYI NKITABUNGI Donatien

V

AVANT-PROPOS

Avant d'entamer notre présent mémoire, nous

tenons à adresser nos remerciements à Dieu tout Puissant et

Grand, qui a les noms advint.

Je tiens à remercier tous ceux ou celles qui, de

près ou de loin, ont contribué à la réussite de ce

travail. Je désire remercier tout particulièrement mon directeur

de recherche, le Professeur Msc Phd. Blaise FYAMA MWEPU sans qui cette aventure

n'aurait vu son épilogue si tôt. J'ai beaucoup appris avec lui et

m'a fait aimer le travail propre. Votre modestie, support, vos conseils et

encouragements m'ont de m'améliorer. J'ai adoré votre

façon de me guider tout en me laissant la liberté de

décider. Merci pour tout.

Mention spéciale à l'Assistant Cyrille Paul

MYAMPI qui en a assuré la Co-direction, qui a pris le temps de relire et

de corriger tout ce mémoire, chapitre par chapitre a?n de le

dépouiller de toutes sortes d'erreurs.

Nous avons l'insigne honneur de remercier toutes les

autorités académiques, ainsi qu'au corps professoral de

l'université Liberté « UL » en sigle pour

leurs conseils et formations dont nous sommes bénéficière,

qu'elles trouvent ici l'expression de notre profonde gratitude.

Ma profonde gratitude à mon berger spirituel KAZADI

WA KALENGA, à mes frères et soeurs pour vos encouragements entre

autre : Jean-Paul KAPUKU, Bernard LUSAMBA, Annie NGALULA, Monique KAPINGA,

Thérèse TSHITA, Jean-Bosco NGALAMULUME, Célestin LUPATI,

Patric KANYINDA, Junior NTUMBA, Modeste KAMBALA, Gentil KAYEMBE à mes

neveux, nièces, cousins, cousines, beaux-frères, belles-soeurs

pour plusieurs actes de soutien de leur part que je ne saurai pas

décrire ici.

Mes remerciements sincères vont également

à l'encontre de tous ceux et celles qui ont rendu agréable ce

séjour à Lubumbashi et précisement à

l'Université Liberté surtout en sciences informatiques des

réseaux et télécommunications plus importants pour moi

(mes compagnons) entre autres : Isaac KABUYI, John BWALESO, Chadrack

KIBEMBE, Daniel KABAMBA, Robert ILUNGA, Elie NTUMBA, Ambrice CHILOMBO, Reagan

MUHIYA, Mardochée MONGA, Jean MWILAMBWE, Marjorie ILUNGA, Guellord

MUTOMBO, Benjamin MUJINGA, Céléstin TSHILOMBO, Delphin MUKONKOLE,

Guy-Mika MWIMANIKA, Beatrice MBUYItous les compagnons que nous n'avions

cités sentez-vous à l'aise et sans oubliez mes amis et

connaissances Augustin AKULAYI, Trésor MPUTU, Salomon LUISHIYE, Salomon

KASEYA, Pierrot KABUAYI, Moise KANYINDA, Clément NTUMBA MULUME, Cardozo

MUAMBA, Grégoire TSHIBWABWA, Arthur NGONGO pour vos encouragements dans

les pires et bons moments passés.

En?n, mon dernier et plus gros mot de remerciement va

à ceux qui m'ont donnée naissance ainsi qu'à tous mes

grands-mères qui n'ont jamais cessé de m'encourager. Grâce

à vous et que mon Dieu vous benisse.

BANYISHAYI NKITABUNGI Donatien

VI

LISTE DES ABREVIATIONS

· ANSSI : Agence Nationale Française de la

Sécurité des Systèmes d'Information

· BCC : Banque Central du Congo

· BDD : Base de Données

· Bro IDS: Brother Intrusion Detection System

· Demilitarized zone (zone démilitarisée)

· DNS : Domain Name System (système de noms

de domaine)

· EBIOS : Expression des Besoins et Identification

des Objectifs de Sécurité

· FAI : Fournisseur d'Accès Internet

· FINCA/RDC : The Foundation International Community

Assistance/République Démocratique du Congo

· FTP: File Transfert

Protocol;

· GNS3: Graphical Network Simulator 3

· GnuPG : Gnu Privacy Gard

· GSA: Gestion Superior Administration

· HIDS: Host Intrusion Detection System

· Hypertext Transfer Protocol (protocole de transfert

hypertexte)

· ICMP : Internet Control Message Protocol

· IDS: Intrusion Detection System

· IPS: Intrusion Post System

· ISO : International Standard

Organization ;

· KIPS: Kernel IPS

· NAT: Network Address Translation

· NIDS: Network Intrusion Detection System

· OCTAVE: Operationally Critical Threat, Asset, and

Vulnerability Evaluation

· ONG : Organisation Non Gournemental

· OS: Operating System

· OS: Operating System (système d'exploitation)

· OSI : Open System Interconnexion (interconnexion

de systèmes ouverts

· RIP: Routing Information Protocol;

· SAN: Storage Area Network

· SIBF : Système d'information bancaire de

FINCA

· SMTP : Simple Mail Transfer Protocol (protocole de

transport de courriel)

· SPAM: Shoulder of Pork and Ham

· TCP/ IP: Transmission Control Protocol/ Internet

Protocol

· TIC : Technologies de l'information et de la

communication

· TOE: Target Of Evaluation (cible

d'évaluation)

· UDP: User Datagram Protocol;

· VPN : Virtual Private Network

· WAN: Wide Area Network

VII

LISTE DES TABLEAUX

Tableau 1.I:Comparaison des deux principes de

détection d'intrusions

1

Tableau 2.I: Identification du produit Bro IDS

24

Tableau 3.II: Synthétique des

équipements réseau utilisés par le FINCA

46

Tableau 4.II: Les logiciels utilisés

46

Tableau 5.II: Points forts et points faibles

48

Tableau 6.III: Echelle de disponibilité

retenue

59

Tableau 7.III:Echelle d'intégrité

retenue

59

Tableau 8.III: Echelle de confidentialité

retenue

59

Tableau 9.III: Echelle de gravité

retenue

60

Tableau 10.III: Echelle de gravité

retenue

60

Tableau 11.III: Les biens essentiels

identifiés

60

Tableau 12.III: Les biens supports

60

Tableau 13.III: Liens entre biens supports et bien

essentiels

61

Tableau 14.III: Les mesures de

sécurité existantes

61

Tableau 15.III: Étude des

événements redoutés

63

Tableau 16.III: Evaluation des

événements redoutés

65

Tableau 17.III: Les risques identifié

65

Tableau 18.III: le cahier de charges

67

Tableau 19.III : Plan d'adressage/source

personnelle

70

Tableau 20.III : Le plan de nommage des

équipements/Source personnelle

70

Tableau 21.III : Choix de FAI

73

VIII

TABLE

DES ILLUSTRATIONS

Figure 1.I:Approche par scénario ou par

signature

1

Figure 2.I:Illustration de l'approche

comportementale

12

Figure

3.I: Caractéristiques et Fonctionnement des IDS

13

Figure 4.I: Choix du Placement d'un

IDS

15

Figure 5.I: Architecture générale du

système de sécurité à trois niveaux

18

Figure 6.I:Diagramme de l'algorithme de politique

de sécurité à trois niveaux

19

Figure 7.I: Stratégie d'analyse du trafic

réseau

23

Figure 8.I:Exemple d'intégration de Bro dans

un réseau

26

Figure 9.I: Schémas fonctionnelles de BRO

IDS

28

Figure 10.I: Catégories

d'attaque

29

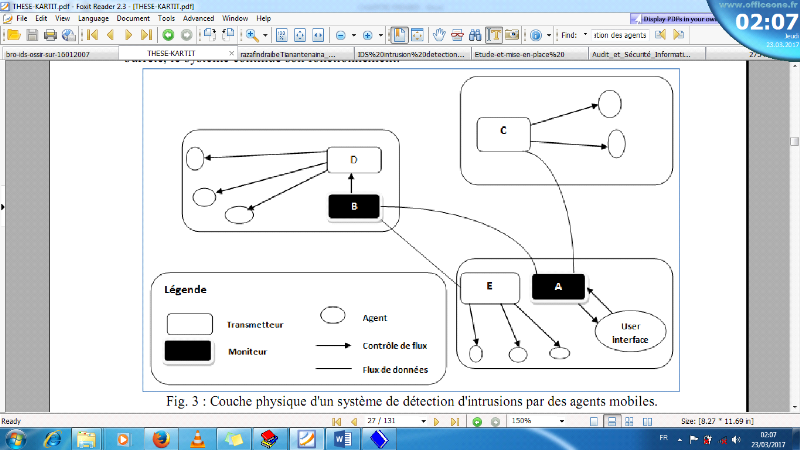

Figure 11.I: Couche physique d'un

système de détection d'intrusions par des agents

mobiles.

35

Figure 12.II: Vue satellitaire de la banque

FINCA

38

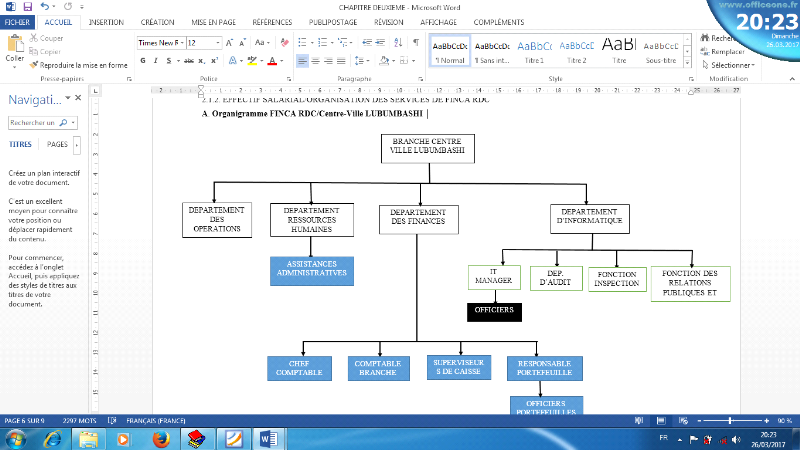

Figure

13.II: Organigramme FINCA RDC Centre-Ville Lubumbashi

42

Figure 14.II: Organigramme service informatique

FINCA

45

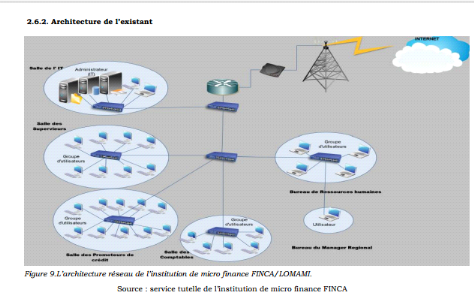

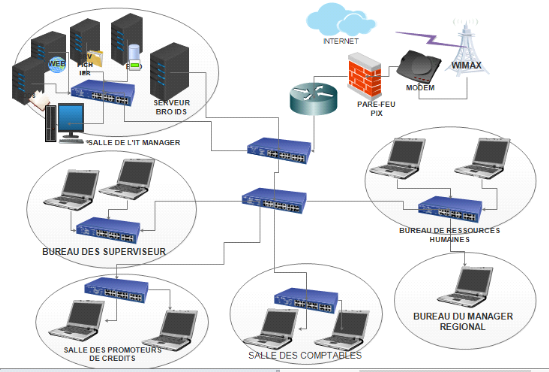

Figure 15.II: Architecture existante de FINCA

47

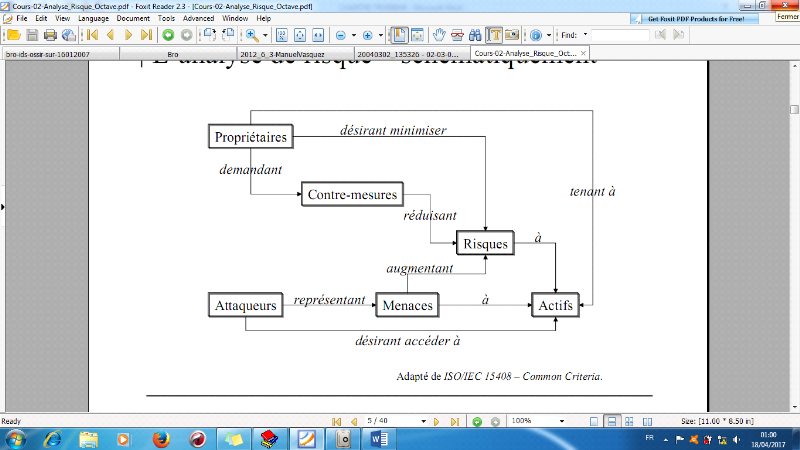

Figure 16.III: L'analyse de risque -

schématiquement

52

Figure 17.III: Le modules

d'EBIOS

55

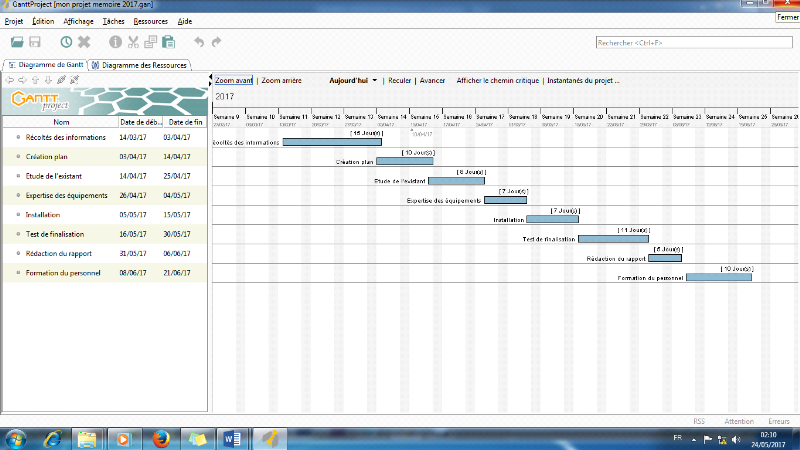

Figure 18.III: Planification d'étude

(diagramme de Gantt)

68

Figure 19.III: Architecture réseau

proposée

74

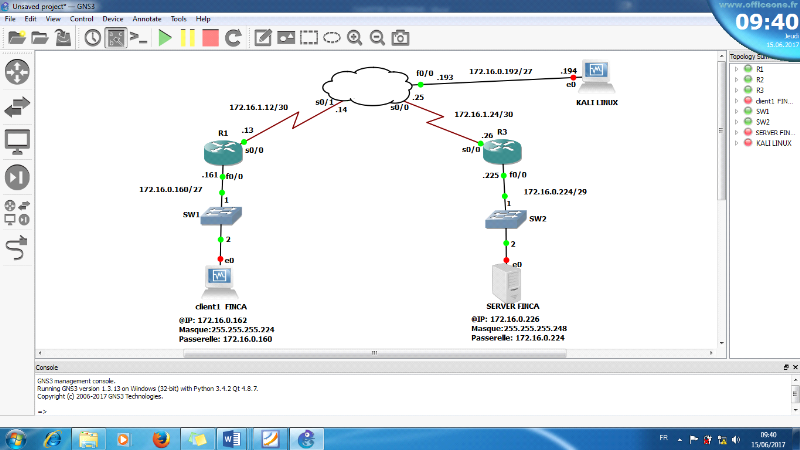

Figure 20.IV: Architecture simulée sous

GNS3:Conception personnelle

76

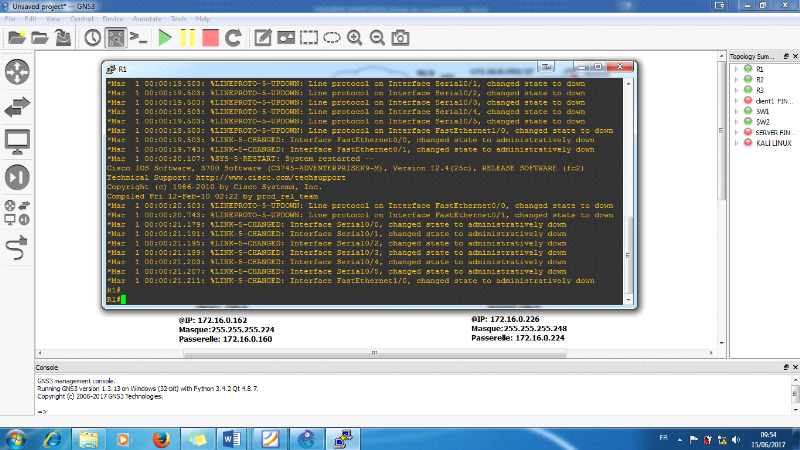

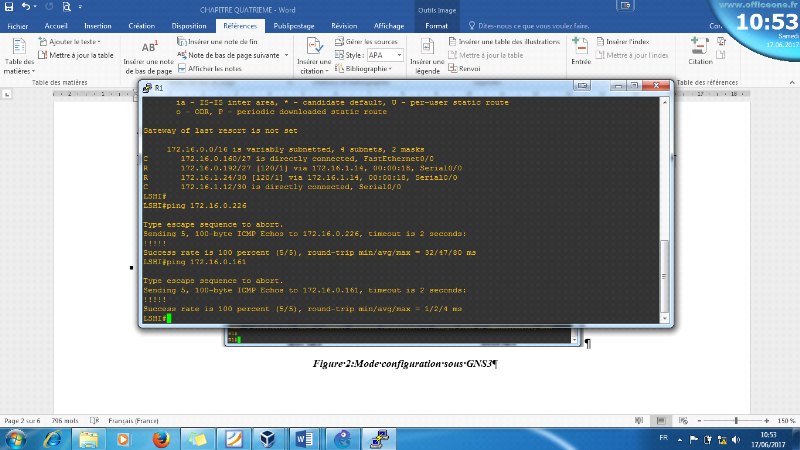

Figure 21.IV: Mode configuration sous GNS3

76

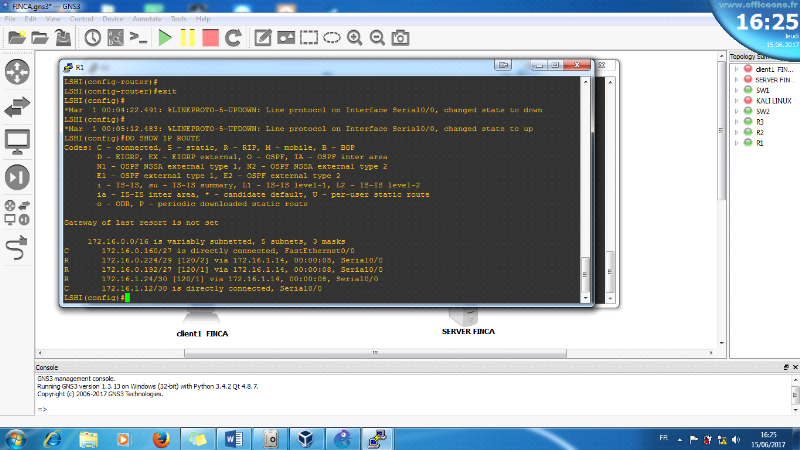

Figure 22.IV: Test de connexion R1 vers R3

79

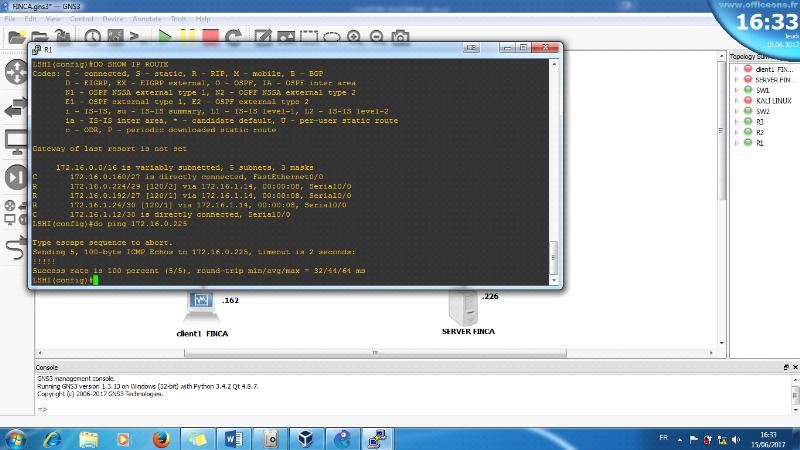

Figure 23.IV: Lister les routes configurées

avec le protocole RIP

79

Figure 24.IV: Test de connexion de GNS3 vers le

serveur FINCA

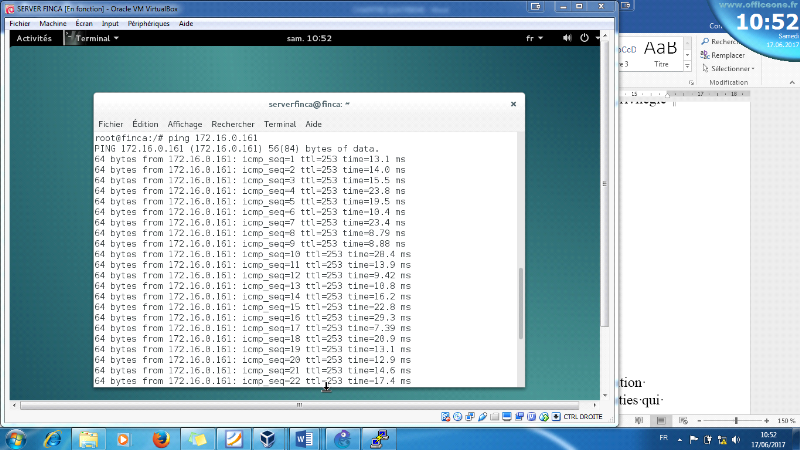

80

Figure 25.IV: Test de connexion du serveur FINCA

vers le R1 sous GNS3

80

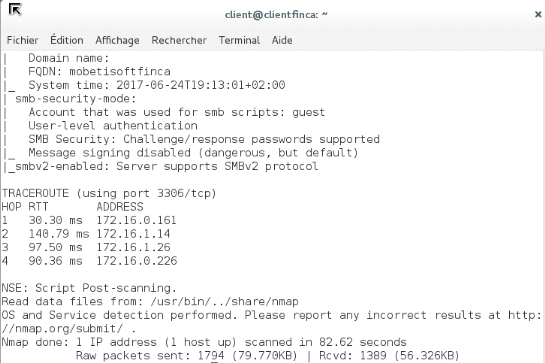

Figure 26.IV: Le scan de port avec NMAP

82

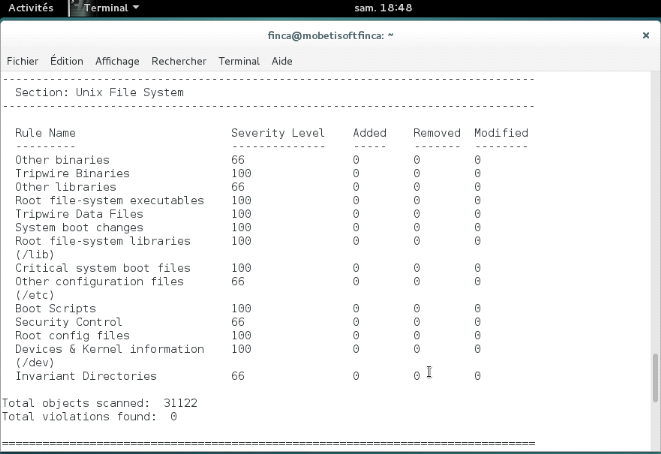

Figure 27.IV: Status de la sécurité

avec Tripwire

84

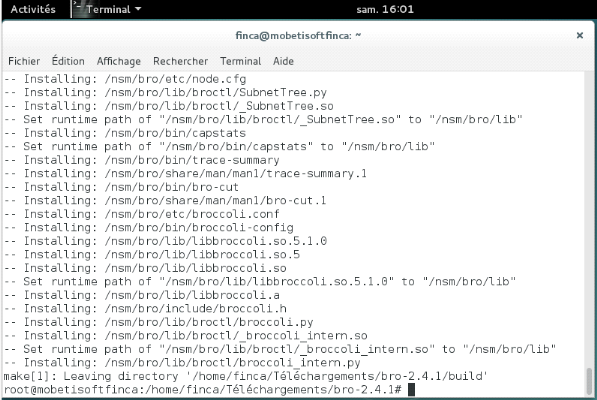

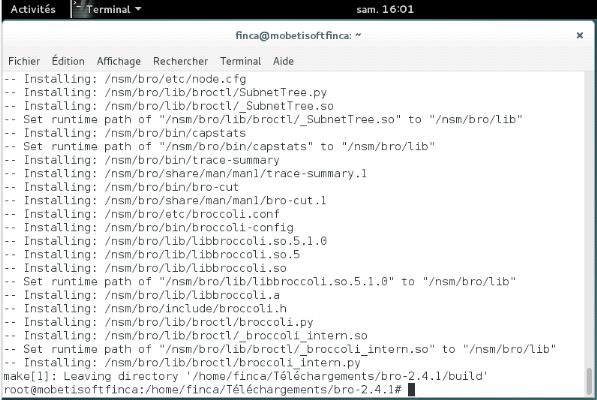

Figure 28.IV : Installation de Bro IDS

86

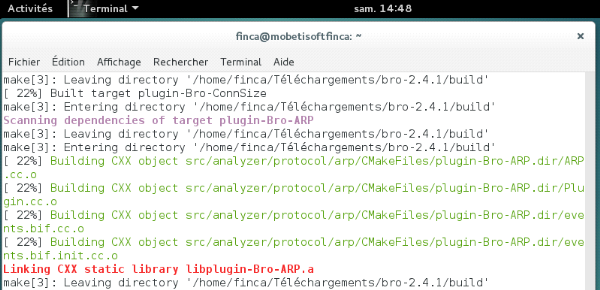

Figure 29.IV: Construction des paquets Bro IDS

86

Figure 30.IV: Construction et installation BRO

IDS

86

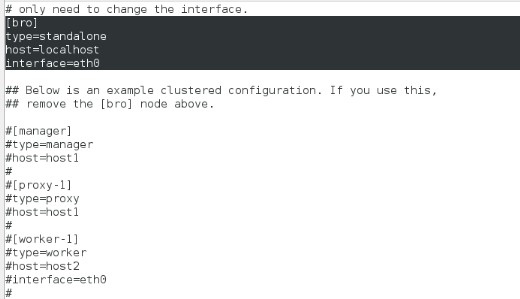

Figure 31.IV: Interface Bro IDS Ethernet

87

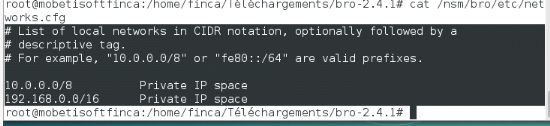

Figure 32.IV: Interface Networks Bro IDS

87

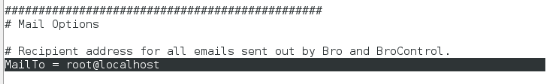

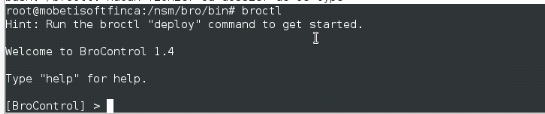

Figure 33.IV: Interface de control de Bro IDS

87

Figure 34.IV: Interface de Control

d'exécution de Bro IDS

87

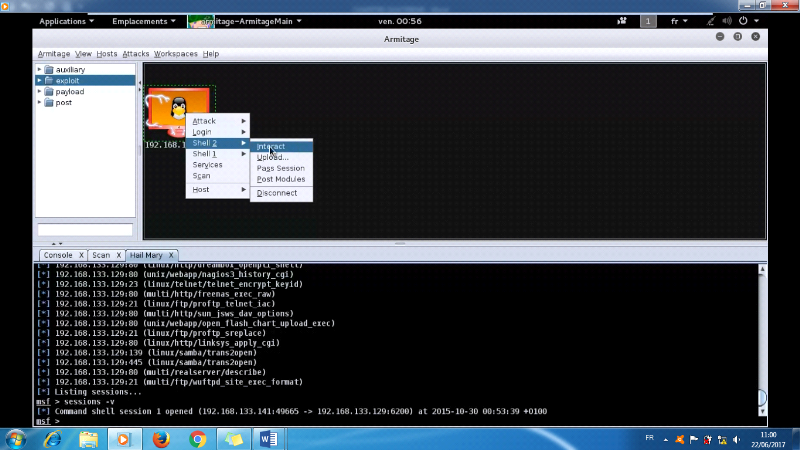

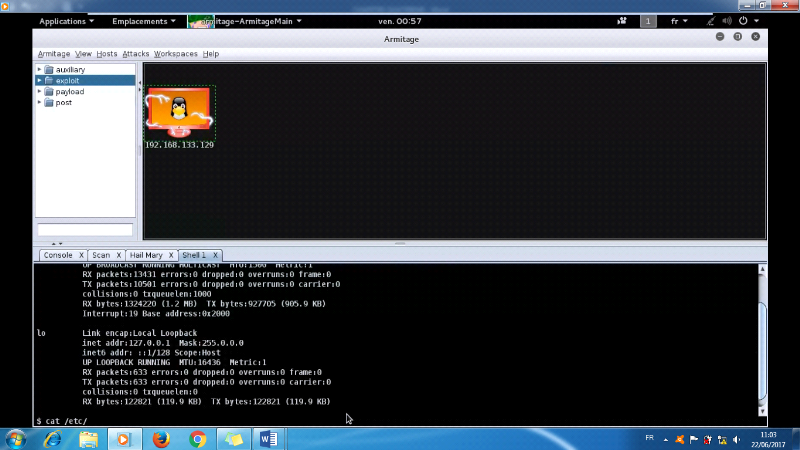

Figure 35.IV: Interface Kali Linux

88

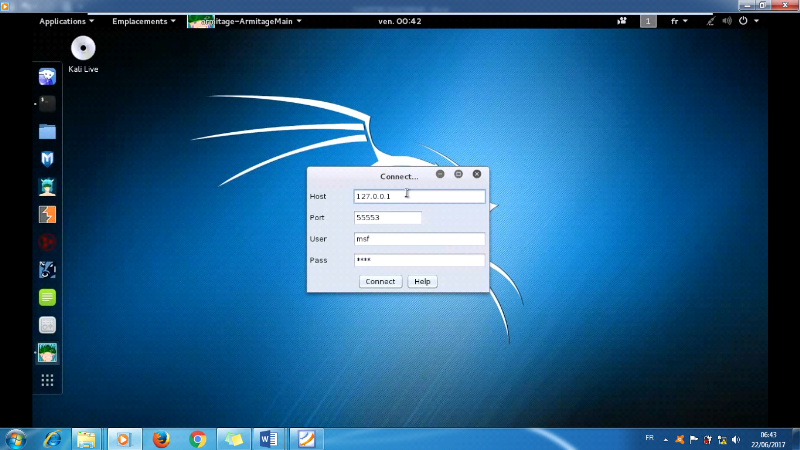

Figure 36.IV: Interface connexion armitage kali

linux

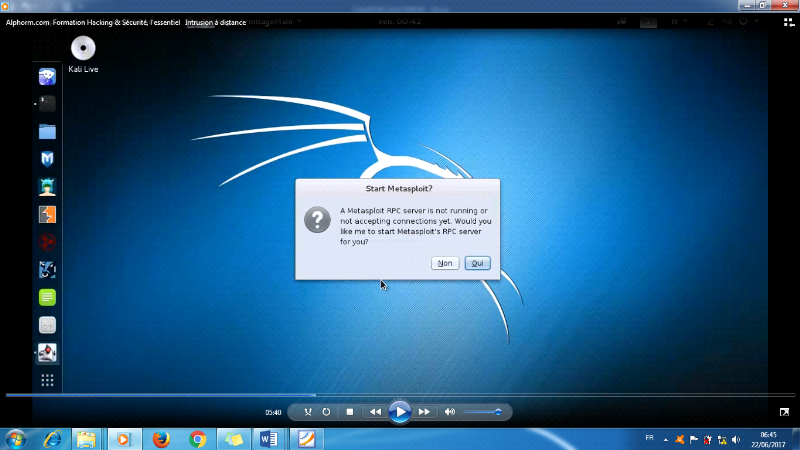

89

Figure 37.IV: Démarrage de Metasploit

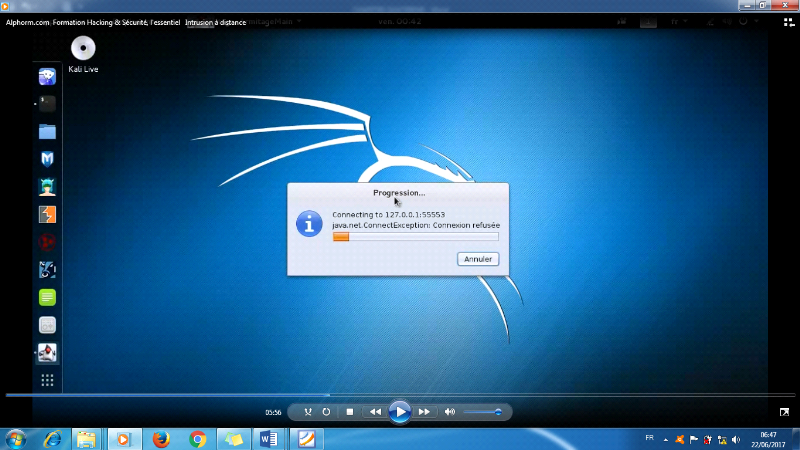

89

Figure 38.IV: Progression de la connexion à

la base de données Metasploit

89

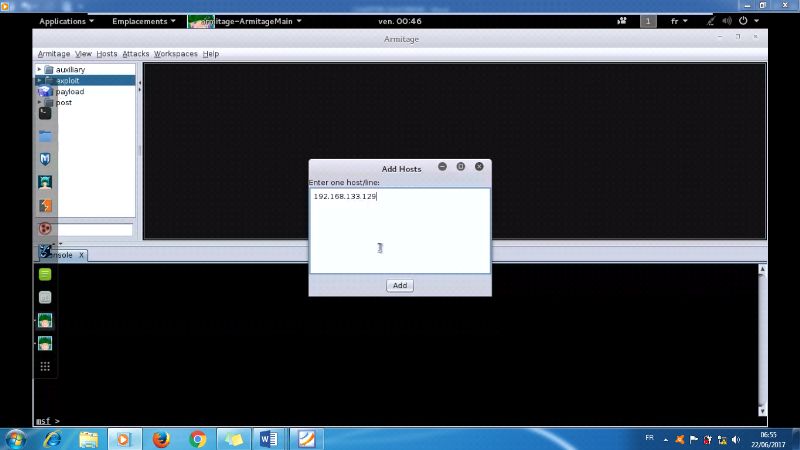

Figure 39.IV: Interface armitage pour l'ajout des

hôtes

89

Figure 40.IV: Interface de test pour la

vulnérabilité

90

Figure 41.IV: Interface montrant que nous sommes

à l'intérieur de l'hôte

90

INTRODUCTION GENERALE

1. CONTEXTE D'ELABORATION

Au jour d'aujourd'hui, les entreprises centralisaient ayant

plus de sites, en stockent une grande partie de l'information, qui est

numérisée sur des supports électroniques et par

conséquent, elle devient plus facile d'accès par

l'intermédiaire de réseaux d'ordinateurs ou Internet. C'est

pourquoi sécuriser les accès réseaux, les données

confidentielles et serveurs devient un des premiers soucis de l'entreprise.

D'où il est nécessaire de mettre en place un système de

détection d'intrusion pour compléter les autres systèmes

de sécurité, consistant à identifier ou analyser des

attaques ou des violations de sécurité issues du réseau de

surveillance et des activités hébergées ; il

découvre le scénario d'attaque et l'exploitation non conforme du

système informatique. Cette surveillance contribue à

éviter le renouvellement des attaques en bloquant les sources d'attaques

et en corrigeant les vulnérabilités du système et en plus

une détection précoce d'un scénario d'attaque permet de

stopper rapidement son développement pour éviter des

dégâts plus graves et mettre fin à l'introduction sans

autorisation dans un lieu dont l'intrus n'est pas propriétaire à

l'intérieur du réseau local ou celles passées

inaperçues à travers ce dernier.

En effet, un outil de gestion comme PortSentry, Tripwire,

Logcheck et Bro IDS visent à atteindre quatre buts fondamentaux lors du

déploiement de politiques de sécurité : l'exactitude, la

confidentialité, la sécurité et la vitesse. Et partant de

l'objectif de la banque FINCA qui vise à fournir des services financiers

aux entrepreneurs de faibles revenus du monde permettant ainsi de créer

des emplois, générer des capitaux, et améliorer leur

niveau de vie faible via les cartes bancaires, etc.

Donc, notre travail s'inscris dans le cadre d'étudier,

concevoir et mettre en oeuvre un système de surveillance par detection

d'intrusions dans un réseau informatique pour la Banque FINCA afin de la

faire survivre avec peu de menaces.

2. PROBLEMATIQUE ET HYPOTHESES

2.1. Problématique

«Même si la sécurité informatique ne

se limite pas à celle du réseau, il est indéniable que la

plupart des incidents de sécurité surviennent par les

réseaux, et vise les réseaux »[1].

Depuis déjà plusieurs dizaines d'années,

la Banque FINCA a étendu ses activités sur l'ensemble du

territoire national de la République Démocratique du Congo. A cet

effet, plusieurs succursales ont été ouvertes. Cette situation a

nécessité à la Banque FINCA de se doter des moyens humains

et techniques conséquents basés essentiellement sur les nouvelles

technologies de l'information et de la communication. L'avènement de

cette firme dans la province du Haut-Katanga a changé la donnée

du marché et les besoins auprès des consommateurs ; elle a su

remettre en cause le système monopoleur. Avec cela, la concurrence a

pris une toute autre tournure et pour cela, la Banque FINCA a besoin, pour

assurer sa pérennité et son avantage économique, de

sécuriser l'ensemble de son infrastructure réseau.

En effet, l'infrastructure actuelle est de type en

étoile centralisée c'est-à-dire que l'on se connecte

à distance via VPN sur le réseau WAN pour accéder aux

applications de gestion comme l'Orbit banking. Un modem pour la connexion et un

routeur VPN est placé à l'entrée du réseau interne

afin de le sécuriser des accès non autorisés. Mais il se

pose un sérieux problème de piratage, interruption et l'intrusion

dans leur réseau.

Car depuis quelques mois déjà, il ne

répond pas efficacement : manque d'un système de détection

d'intrusion physique et logique pour limiter les intrusions, manque des

post-détecteurs pour bloquer les scannages des ports par les intrus, le

redémarrage inattendu des ordinateurs, le flux des réseaux

à l'entrée aléatoire. Cette situation est de plus en plus

préoccupante du fait que sa maintenance n'est effectuée que par

les techniciens du GEA1(*).

Ce qui coûte à l'entreprise et crée parfois des

interruptions de service et un manque à gagner à la Banque FINCA.

Hors les enjeux de sécurité s'accroissent et il

convient de tenir compte des nouvelles attaques et au mieux de les

prévenir.

Partant de ce constat, une problématique majeure se

pose dont les questions sont élucidées comme suit :

· Comment étudier et cerner les impacts des

problèmes ci-haut cités sur l'infrastructure réseau de

FINCA ?

· Quelle solution idéale propre pour

résoudre les imperfections ?

· Comment rendre opérationnelle la

sécurité optimale après étude et analyse ?

2.2. Hypothèses

L'hypothèse est une proposition de réponse aux

questions que l'on se pose à propos de l'objet de la recherche

formulée en terme tel que l'observation et analyse puissent fournir une

réponse. [2]

Pour nous, une hypothèse est une réponse

provisoire aux questions que le chercheur s'est posé dans la

problématique. En effet, elle devra tenir compte d'un certain nombre

d'éléments inhérents à la sécurisation des

systèmes en vue de répondre efficacement à cette

problématique :

· En faisant une analyse des risques, évaluer ce

qui est critique en vue de minimiser les interruptions, les piratages et

réduire à un niveau acceptable les problèmes ci-haut

cités ;

· La solution à cette question revient à

dire que, c'est en faisant le déploiement d'un système de

détection d'intrusion sur l'infrastructure réseau, qui permettra

de répondre aux imperfections de cette architecture pour limiter les

redémarrages inattendus des ordinateurs ;

· C'est en implémentant, la solution BRO IDS

accouplés avec les post-détecteurs sur serveur Linux

connecté sur un switch central pour analyser tout paquets suspects

circulant sur le réseau et alerter l'administrateur réseau par un

e-mail ou les fichiers log à l'amiable en vue de bloquer les menaces

sans qu'il endommage le système.

3. METHODES ET TECHNIQUES

3.1. Methodes

Pour une bonne rédaction, tout travail scientifique

nécessite et oblige l'utilisation des méthodes et techniques. Le

mot « méthode » tire son origine du grecque

« méta » qui signifie chemin à suivre pour

atteindre l'objectif.

La méthode est l'ensemble des opérations

intellectuelles par lesquelles une discipline cherche à atteindre les

vérités qu'elle poursuit, les démontrées et de

vérifier.[3]

C'est pourquoi faisant abstraction aux méthodes

scientifiques générales et en utilisant les méthodes

utilisées dans notre domaine et dans ce dernier, nous avons fait l'usage

des méthodes suivantes :

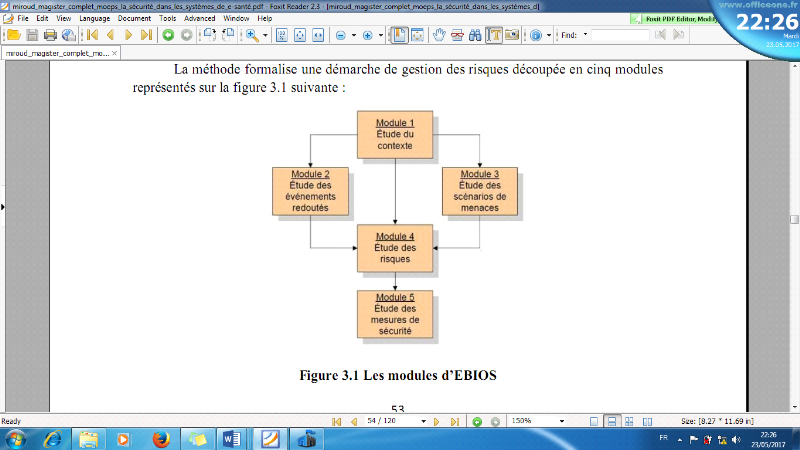

· La méthode EBIOS

(Expression des Besoins et

Identification des Objectifs de

Sécurité), est une méthode assez reconnue

et fait référence dans le domaine de la gestion des risques des

systèmes d'information et consiste à formaliser les objectifs et

les exigences de sécurité adaptés au contexte du

système étudié. Cette méthode vise la

sécurisation des « gros » systèmes d'information et

s'appuie sur le standard ITsec. La démarche méthodologique permet

d'impliquer l'ensemble des acteurs du système d'information dans la

problématique de la sécurité.

· La

méthodeOCTAVE(Operationally

Critical Threat, Asset,

and Vulnerability

Evaluation) s'oriente vers la gestion des risques

portant sur les systèmes opérationnels (information,

systèmes, logiciel, matériel, personnes) qui ont un effet

immédiat sur l'organismeet couvre l'ensemble des processus

métiers de l'entreprise aux nouveaux organisationnels et technique.

Cette dernière suppose la constitution d'une équipe

pluridisciplinaire comprenant des membres de tous les services de l'entreprise

et leur permettra d'améliorer leur connaissance de leur entreprise et de

mutualiser les bonnes pratiques de sécurité ;

· La méthode Top-down design est

une méthodologie qui commence au plus haut niveau d'un concept de design

et se dirige vers le plus bas niveau permettant de limiter et de conceptualiser

rapidement le projet et de le diviser en sous-parties aisément

manipulables. Elle permet donc d'avoir une estimation rapide, bien

qu'approximative, de sa complexité et de son coût avec comme les

étapes suivantes : l'identification de besoins et objectifs des

utilisateurs (clients), la conception de l'architecture logique du

réseau ; la conception de l'architecture physique du réseau

et le Test, validation et documentation du réseau, en se basant sur

l'approche par signature et par comportement.

3.2. Techniques

Les techniques sont des procédés ou pratiques

pouvant aider à concrétiser les principes fixés par la

méthode.[4], faisant abstraction pour les techniques

générales et nous avons utilisés ce qui est pour notre

domaine et pour notre cas nous avons fait usage de : la technique

de la gestion de réseau : une démarche algorithmique,

d'analyser l'architecture d'un réseau informatique ; de choisir des

éléments physiques ; d'optimiser les fonctionnalités

du système d'exploitation d'une station de travail ; d'assurer la

sécurité des éléments physiques et logiques du

réseau informatique ; d'assurer la gestion du parc informatique, de

superviser le fonctionnement du réseau informatique, de choisir des

logiciels ; d'assurer la gestion de son temps et de la qualité de

son travail ; d'assurer le soutien à la clientèle du

réseau informatique.

4. CHOIX ET INTERET DU SUJET

4.1. Choix du sujet

Le choix comme l'ensemble d'éléments qui

motivent un chercheur d'opter pour un tel sujet plutôt que d'un autre.

[5] C'est pourquoi, suite aux interruptions, aux intrusions, vols et

falsifications de données dont sont victimes les systèmes

informatiques des entreprises, il nous a semblé nécessaire

d'étudier les mécanismes de sécurisation desdits

systèmes par la mise en oeuvre d'un système de surveillance par

détection d'intrusion au sein de Banque FINCA pour limiter

l'accès aux personnes non autorisées dans ce dernier.

4.2. Intérêt du

sujet

Nous portons l'intérêt de notre sujet sur deux

niveaux différents entre autre sur le plan social et scientifique.

· Sur le plan social :

s'inscrit dans une perspective devant permettre aux

administrateurs systèmes et aux responsables de la

sécurité, de trouver des moyens ou outils comme le BRO IDS,

PortSentry, Tripwire et Logcheck répondant au mieux à leur

contexte de sécurité réseau ;

· Sur le plan scientifique :

ce dernierconstitue une référence et une source

d'inspiration pour d'autres investigateurs soucieux d'expérimenter ce

domaine en ce moment où les scientifiques s'adonnent à

écrire dans ce domaine.

5. ETAT DE LA QUESTION

C'est une recherche de savoir « comment d'autres

chercheurs ont posé, décomposé et solutionné une

équation sociale, semblable sous d'autres cieux ou certaines

époques ». [6]

Pour nous, nous définissons l'état de la

question comme une recension c'est-à-dire le fait de parcourir la

littérature scientifique pour découvrir ce que les autres ont

déjà écrit, si le même sujet a été

déjà abordé ou traité en vue de faire une

démarcation entre les prédécesseurs.L'état de la

question sur un sujet de recherche est l'ensemble des conclusions auxquelles

ont abouti les travaux antérieurs.

De ce fait, nous ne prétendons pas être le

premier à traiter ce sujet, qui parle de l'étude, conception et

mise en oeuvre d'un système de surveillance par détection

d'intrusion.

Pour plus de précisions, nous rappelons que ce sujet a

été déjà traité par d'autres chercheurs qui

sont passés avant nous, mais sous une autre forme avec

différentes technologies qui sont :

1. Réalisé par DABOUR Imane et HADJI

Imène: « Etude et mise en place d'un système de

détection/prévention d'intrusion (IDS/IPS) réseau. Etude

de cas SNORT», Université Abou Bekr Belkaid Tlemcen,

facultés des sciences, département d'informatique, licence en

informatique, option informatique générale, 2013-2014 ; les

points forts, la mise en place l'IDS Snort pour limiter les intrusions dans un

réseau, la maitrise de l'environnement Linux et les points faibles, le

snort peut être assimilés à de simples alarmes qui se

déclenchent une fois qu'ils découvrent une intrusion, ce qui

constitue la limite notoire pour l'IDS Snort, ce dernier non appliqué

à l'entreprise. Solution :mettre en place

des outils ou mécanismes

« post-détection »,c'est à dire des outils

àvocation « actives » (permettant par exemple de bloquer la

connexion de la machine source) en cas d'intrusion ;

2. Présenté par RAZAFINDRAIBE

Tianantenaina : « Etude de sécurité

réseaux et mise en place d'un système de détection

d'intrusion sous linux », Université d'Antananarivo,

école supérieure polytechnique, département

télécommunication, 23 Mai 2012 ;les points forts, mise en

place de firewall, mise en place de Snort IDS et les points faibles,

déploiement assez couteux et difficile à gérer ;

solution : la mise en place d'une architecture

virtualisé qui permet de déployer plus rapidement et simplement

la sécurisation des serveurs ;

3. Présenté par MARFALL N'DIAGA FALL,

« Sécurisation formelle et optimisée de

réseaux informatiques », Mémoire

présentéà la Faculté des études

supérieures de l'Université Lavaldans le cadre du programme de

maîtrise en informatiquepour l'obtention du grade de Maître

ès sciences (MSc.), en octobre 2010; les points forts, la

définition de la projection d'une politique de sécurité

sur une paire quelconque de noeuds d'un réseau, la définition

d'un opérateur de renforcement permettant de générer une

configuration sécuritaire et optimale d'un réseau ; les

points faibles, manque d'un prototype mettant en oeuvre toute l'approche, sans

la méthode de conception de l'architecture réseau de

sécurité ; solution :

Implémenter un prototype mettant en oeuvre toute l'approche,

l'utilisation de la méthode de conception de réseau

sécurisé est nécessaire ;

4. Présenté par KAFWAMBA NYEMBO,«

mise en oeuvre d'un système de prévention et de détection

d'intrusion sous la plate-forme TMG 2010 », mémoire

présenté à la faculté de sciences informatiques,

option réseaux et télécommunication, Université

protestante de Lubumbashi(UPL), 2012 - 2013 ; le point fort, la mise en

place de TMG 2010 plus sécurisé ; le point faible, manque

d'un mécanisme de post-détection ;

solution : mettre un mécanisme de

post-détection pour renforcer le TMG 2010 est indispensable.

Ainsi, pour notre cas, nous relèverons les défis

ci-haut pour déployer une politique orientée entreprise, nous

allons spécifierles méthodesutilisées pour concevoir une

architecture qui répond aux normes et un système à trois

niveaux, prévoir un système de test pour voir si nos solutions

sauront résistée, et enfin, nous utiliserons des technologies

accouplées pour un système persistant. Et voici en

résumé les outils que nous aurons à utiliser pour

concrétiser notre défis entre autres : le BRO IDS qui est

outil réseau incorporant les fonctionnalités de Snort pour

détecter les tentatives d'attaque réseau, PortSentry qui permet

de surveiller les ports de leur système et il effectue une action

(généralement d'un blocage) s'il détecte une tentative de

connexion sur un port dont nous ne souhaitons pas qu'il soit

écouté, Tripwire qui contrôle les changements des fichiers

systèmes pour l'analyse d'intégrité, LogCheck qui permet

une analyse efficace des logs et enfin le système Kali Linux qui est un

outil de test, etc. Tous ces outils sont configurés en parallèles

pour apporter une sécurité accrue pour mettre la Banque FINCA

dans un refuge.

6. DELIMITATION DU SUJET

Il est vraiment illusoire, si pas extravagant, à un

chercheur de baser son étude sur l'ensemble de la planète terre

car ces résultats seront infidèle. D'où, nous avons

jugé bon de circonscrire dans un cadre spatio-temporel notre dit

travail.

6.1. Cadre spatial

En ce qui concerne le cadre spatial, notre étude

portera sur la Banque FINCA sise avenue Lomani, l'agence de la ville de

Lubumbashi dans la commune de Lubumbashi.

6.2. Cadre temporel

Quant au cadre temporel et pour éviter toute

évasion scientifique, notre travail est rédigé au cours du

mois d'octobre 2016 jusqu'au mois de juillet 2017.

7. SUBDIVISION DU TRAVAIL

Il faut diviser pour mieux régner dit-on, en d'autre

terme scinder pour bien évoluer, ainsi, mise à part

l'introduction et la conclusion, ce mémoire sera subdivisé en 4

chapitres qui sont :

- Le chapitre premier s'articulera sur

lesNotions de système de detection d'intrusion dans un

réseau informatique, nous avons montré, comment

fonctionne un système de détection d'intrusion ? Quelles

sont les méthodes utilisées par l'IDS pour détecter

l'intrusion dans un réseau informatique ? Le diagramme

utilisé pour détecter un paquet malveillant circulant dans un

réseau, ses qualités requises, ses avantages, ses

stratégies utilisées pour détecter une intrusion, ses

catégories d'attaques et l'utilisation des agents mobiles dans le

système de détection d'intrusion ;

- Le chapitre deuxième portera sur la

présentation de l'infrastructure informatique de la banque

FINCA, ici il s'agira de la présentation de la Banque FINCA

sise avenue Lomani, l'agence de la ville de Lubumbashi dans la commune de

Lubumbashi, qui est notre cadre d'étude ; de son analyse critique

de son architecture réseau existante afin de relever les anomalies ou

les points forts et les pointsfaibles dans le réseau FINCA pour y

apporter notre contribution ;

- Le chapitre troisième qui est

technique de conception de l'infrastructure réseaude la banque

FINCA, nous allons faire une étude de l'identification de notre

projet, de la conception d'un nouveau système de sécurité

en analysant les besoins fonctionnels et contraintes liées à la

mise en place de l'infrastructure réseau ;

- Le chapitre quatrième parlera

sur la mise en place d'un système de surveillance par

détection d'intrusion dans un réseau de la banque FINCA,

dans celui-ci il s'agira de l'implémentation de notre solution type de

sonde réseau qui sont des outils réseaux pour détecter les

tentatives d'attaque réseau et test de ce dernier.

Et enfin dans la conclusion générale, nous

parlons de notre contribution, de ces limites ainsi que des perspectives

futures de nos travaux.

CHAPITRE PREMIER : NOTIONS DE

SYSTEME DE DETECTION D'INTRUSION DANS UN RESEAU INFORMATIQUE

INTRODUCTION

La plupart des entreprises continue à mettre en place

des pare-feux comme moyen de protection principal afin d'empêcher les

utilisateurs non autorisés d'accéder à leurs

réseaux. Toutefois, la sécurité réseau s'apparente

beaucoup à la sécurité "physique", dans la mesure

où une seule technologie ne peut répondre à tous les

besoins, mais qu'une défense à plusieurs niveaux donne les

meilleurs résultats. Les entreprises se tournent de plus de plus vers

des technologies de sécurité supplémentaires, pour se

protéger des risques et vulnérabilités auxquels les

pare-feux ne peuvent faire face. Les solutions IDS (Intrusion Detection System)

pour réseaux garantissent une surveillance du réseau permanente.

Ces systèmes analysent le flux de paquets de

données du réseau, à la recherche de toute activité

non autorisée, telle que les attaques menées par les pirates

informatiques (hackers), permettant de ce fait d'y remédier rapidement.

Lorsqu'une activité non autorisée est détectée, un

système IDS peut envoyer à une console de gestion des alertes

accompagnées d'informations détaillées concernant

l'activité suspecte. Un IDS peut également ordonner à

d'autres équipements, tels que des routeurs, d'arrêter les

sessions non autorisées.Ce chapitre a pour but d'aider à

distinguer les différents types d'attaques informatiques et

classification de l'IDS existants, mais il vise également à

expliquer le fonctionnement et la mise en place de différents

systèmes de détection d'intrusions afin de protéger les

informations publiques et privées.

1.1. DEFINITION

Un système de détection d'intrusions (IDS)est un

mécanisme destiné à repérer des activités

anormales ou suspectes sur une cible donnée afin de remédier aux

problèmes dans les plus brefs délaiset le processus de

surveillance des événements se trouvant dans un système

des ordinateurs ou du réseau et les analysant pour détecter les

signes des intrusions, défini comme des tentatives pour compromettre la

confidentialité, intégrité, disponibilité ou

éviter des mécanismes de sécurité de l'ordinateur

ou du réseau ou ensemble de composants logiciels et matériels

dont la fonction principale est de détecter et analyser toute tentative

d'effraction (volontaire ou non).[7]

1.2. ROLE ET FONCTION DE L'IDS

Pour surveiller la circulation des paquets sur le

réseau. Vous pouvez considérer l'IDS comme une caméra

installée devant votre port. Ça pour savoir qui essaye à

attaquer à votre réseau.Quand une tentative est réussie en

passant votre par-feu, il va peut-être provoquer des menaces. Alors, vous

pouvez diminuer des fautes positives en connaissant ces tentatives. Dans

l'environnement de NAT est aussi un profit parce qu'il nous permet de tenir

l'adresse réelle de la source par mettre en corrélation avec des

événements entre le système IDS qui situe avant

d'après le par-feu.

Cette technologie vous permettra de vérifier que votre

ligne de base du par-feu est suivi, ou que quelqu'un a fait une erreur en

changeant une règle de par-feu. Si vous savez que votre ligne de base

du par-feu proscrivent l'utilisation de ftp et votre système IDS montre

des alertes de ftp, alors vous savez que le par-feu ne bloquepas de trafic de

ftp. C'est juste un effet secondaire et ne devrait pas être la seule

manière que vous vérifiez la conformité à votre

ligne de base.

1.2.1. Principes de fonctionnement

des IDS

1.2.1.1. Méthodes de détection des

IDS

Pour bien gérer un système de détection

d'intrusions, il est important de comprendre comment celui-ci fonctionne :

Comment reconnaître/définir une intrusion ?Comment une intrusion

est-elle détectée par un tel système ?Quels

critères différencient un flux contenant une attaque d'un flux

normal ?

Ces questions nous ont amené à étudier le

fonctionnement interne des IDS. Il existe plusieurs méthodes permettant

de détecter une intrusion :

· La première consiste à détecter

des signatures d'attaques connues dans les paquets circulant sur le

réseau : l'approche par scénario ou par

signature.

· La seconde, consiste quant à elle, à

détecter une activité suspecte dans le comportement de

l'utilisateur : l'approche comportementale ou par anomalie.

Ces deux techniques, aussi différentes soient-elles,

peuvent être combinées au sein d'un même système afin

d'accroître la sécurité.

1.2.1.1.1.Approche par scénario ou par

signature

Cette technique s'appuie sur la connaissance des techniques

utilisées par les attaquants pour déduire des scénarios

typiques.Elle ne tient pas compte des actions passées de l'utilisateur

et utilise des signatures d'attaquesexistantes (ensemble de

caractéristiques permettant d'identifier une activité intrusive :

une chaîne alphanumérique, une taille de paquet inhabituelle, une

trame formatée de manière suspecte, ...).

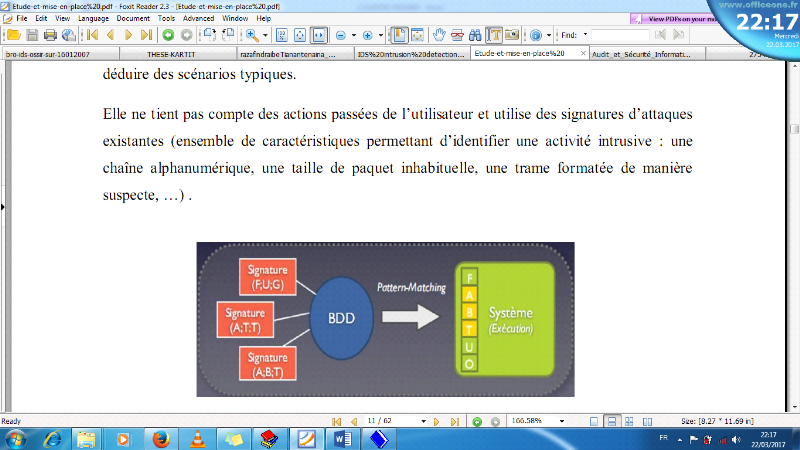

Figure 1.I:Approche par scénario ou par

signature

Cette technique se base sur :

- La recherche de motifs (pattern matching) :

C'est la méthode la plus connue et la plus facile à comprendre.

Elle se base sur la recherche de motifs (chaînes de caractères ou

suite d'octets) au sein du flux de données. L'IDS comporte une base de

signatures où chaque signature contient les protocoles et ports

utilisés par une attaque spécifique ainsi que le motif qui

permettra de reconnaître les paquets suspects.

De manière analogue, cette technique est

également utilisée dans les anti-virus. En effet un anti-virus ne

peut reconnaître un virus que si ce dernier est reconnu dans sa base de

signatures virale, d'où la mise à jour régulière

des anti-virus.

- Recherche de motifs dynamiques : Le

principe de cette méthode est le même que

précédemment mais les signatures des attaques évoluent

dynamiquement. L'IDS est de ce fait doté de fonctionnalités

d'adaptation et d'apprentissage.

- Analyse de protocoles : Cette

méthode se base sur une vérification de la conformité des

flux, ainsi que sur l'observation des champs et paramètres suspects dans

les paquets. L'analyse protocolaire est souvent implémentée par

un ensemble de préprocesseurs (programmes ou plug-in), où chaque

préprocesseur est chargé d'analyser un protocole particulier

(FTP, HTTP, ICMP, ...). Du fait de la présence de tous ces

préprocesseurs, les performances dans un tel système s'en voient

fortement dégradées (occupation du processeur).

L'intérêt fort de l'analyse protocolaire est

qu'elle permet de détecter des attaques inconnues, contrairement au

pattern matching qui doit connaître l'attaque pour pouvoir la

détecter.

- Analyse heuristique et détection

d'anomalies : Le but de cette méthode est, par une analyse

intelligente, de détecter une activité suspecte ou toute autre

anomalie (une action qui viole la politique de sécurité

définie dans l'IDS).

Par exemple : une analyse heuristique permet de

générer une alarme quand le nombre de pings vers un réseau

ou hôte est très élevé ou incessant (Ping de la

mort).

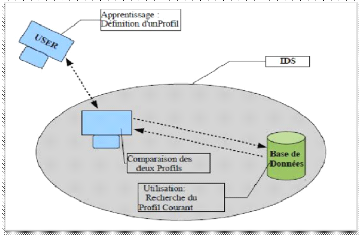

1.2.1.1.2. L'approche comportementale (Anomaly

Detection)

Cette technique consiste à détecter une

intrusion en fonction du comportement passé de l'utilisateur. Il faut

préalablement dresser un profil utilisateur à partir de ses

habitudes et déclencher une alerte lorsque des événements

hors profil se produisent. Cette technique peut être appliquée non

seulement à des utilisateurs mais aussi à des applications et

services.

Plusieurs métriques (paramètres) sont possibles

: la charge CPU, le volume de données échangées, le temps

de connexion sur des ressources, la répartition statistique des

protocoles et applications utilisés, les heures de connexion, ...

Figure 2.I:Illustration de l'approche

comportementale

1.2.2. Architecture des IDS

Un IDS est essentiellement constitué d'un sniffer

couplé avec un moteur qui analyse le trafic et entreprend des actions

suivants les règles définies dans l'IDS. Ces règles

décrivent le comportement de l'IDS selon le trafic analysé trafic

: Alertes, journalisation des événements dans des fichiers

logs.

Un IDS peut analyser les couches suivantes : la couche

réseau (IP, ICMP), la couche transport (TCP, UDP) et la couche

application (HTTP, Telnet).

Selon le type de trafic, l'IDS accomplit certaines actions

définies dans les règles. Certains termes sont souvent

employés quand on parle d'IDS :

- Faux positif : une alerte provenant d'un

IDS mais qui ne correspond pas à une attaque réelle (Fausse

Alerte) ;

- Faux négatif : une intrusion

réelle qui n'a pas été détectée par

l'IDS.

Le schéma suivant illustre le fonctionnement et les

caractéristiques d'un IDS :

Figure 3.I: Caractéristiques et Fonctionnement

des IDS

Système de détection d'intrusion

Sources de données

Méthode de détection

Comportement après détection

Mode de fonctionnement

Architecture

OS

Applications

Réseau

Autres IDS

Approche comportementale

Approche par scénarios

Centralisée

Distribuée

Périodique

Contenue

Informatif

Défensif

Contre-attaquant

1.2.2.1. Différents types IDS

Il existe plusieurs types d'IDS, mais on peut les classer en

deux familles :

· Les NIDS : Network IDS, système de

détection d'intrusion réseau ;

· Les HIDS : Host IDS, système de détection

d'intrusion de type hôte.

Les autres IDS sont en réalité des

dérivées de ces familles : les IDS Hybrides, les IPS

(systèmes de prévention d'intrusions).Les IDS sont disponibles

sous formats :Les logiciels : permettent à n'importe quel administrateur

de réseau de l'installer sur son OS. Ils sont faciles à

installer, configurer et contrôler. Cependant, cet OS (Windows, Linux)

est une distribution dont les failles peuvent être connues des hackers.

Il est plus vulnérable si les patchs (programmes de mise à jour)

ne sont pas régulièrement installés et que les modules

inutilisés de l'OS sont conservés.

- Les NIDS : Les NIDS sont des IDS

dédiés aux réseaux. Ils comportent

généralement une sonde (machine par exemple) qui «

écoute" sur le segment de réseau à surveiller, un capteur

et un moteur qui réalise l'analyse du trafic afin de détecter les

intrusions en temps réel. Un NIDS écoute donc tout le trafic

réseau, puis l'analyse et génère des alertes si des

paquets semblent dangereux.

- Les IPS : Les IPS ont pour fonction

principale d'empêcher toute activité suspecte

détectée au sein d'un système : ils sont capables de

prévenir une attaque avant qu'elle atteigne sa destination.

Contrairement aux IDS, les IPS sont des outils aux fonctions

« actives », qui en plus de détecter une intrusion, tentent de

la bloquer.

Le principe de fonctionnement d'un IPS est analogue à

celui d'un IDS, ajoutant à cela l'analyse des contextes de connexion,

l'automatisation d'analyse des logs et la coupure des connexions suspectes.

Contrairement aux IDS classiques, aucune signature n'est utilisée

pourdétecter les attaques.

On peut classer les IPS en deux groupes suivants leurs

domaines d'utilisation :

· Les NIPS : Network IPS

dédiés aux réseaux. Ils ont les mêmes fonctions que

les IDS classiques, sauf qu'ils ont la capacité d'anticiper une

attaque ;

· Les HIPS/KIPS : Host IPS, plus connu

sous l'appellation de systèmes de préventiond'intrusions «

kernel » (KIPS), spécifiques aux hôtes. Ils supervisent

l'intégralité desactivités sur la machine où elle

est déployée.

L'utilisation d'un détecteur d'intrusions au niveau

noyau peut s'avérer parfois nécessaire pour sécuriser une

station.

Le KIPS peut également interdire l'OS d'exécuter

un appel système qui ouvrirait un Shell de commandes. Puisqu'un KIPS

analyse les appels systèmes, il ralentit l'exécution : c'est

pourquoi c'est une solution rarement utilisée sur des serveurs souvent

sollicités.

Exemple de KIPS : Secure IIS, qui est une surcouche

du serveur IIS de Microsoft.

Cependant les IPS possèdent quelques

inconvénients : ils bloquent toute activité qui semble

suspecte.

1.2.2.2. Choix du placement d'un IDS

Le placement des IDS va dépendre de la politique de

sécurité définie dans le réseau. Mais il existe des

positions qu'on peut qualifier de standards, par exemple il serait

intéressant de placer des IDS :

· Dans la zone démilitarisée (attaques contre

les systèmes publics) ;

· Dans le (ou les) réseau(x) privé(s)

(intrusions vers ou depuis le réseau interne) ;

· Sur la patte extérieure du firewall

(détection de signes d'attaques parmi tout letraficentrant et sortant,

avant que n'importe quelle protection intervienne).

Il est crucial de bien définir les zones sensibles du

système (réseau), ainsi que les zones les plus attractives pour

un pirate. Il faut aussi voire qu'au-delà de l'architecture du

réseau, il faut prendre en compte l'organisation de la

sécurité existante :Recherche-t-on une administration

centralisée ?Quel est l'existant organisationnel de la surveillance du

réseau ? Et Quels sont les compétences et les moyens en internes

pour gérer les IDS ?

Figure 4.I:Choix du

Placement d'un IDS

1.2.2.3. Quelques systèmes de détection

d'intrusion (IDS)

Face aux menaces d'intrusions, il existe plusieurs solutions

concernant le choix d'un IDS. Il existe des solutions commerciales aussi bien

qu'Open Source. Les solutions Open Source n'ont rien n'à envier aux

solutions commerciales. Mieux les solutions commerciales se basent même

sur les Open Source pour améliorer leur produit.

La différence notoire entre ces deux solutions se

trouve essentiellement sur le déploiement (éventuellement sur le

prix !). Elle nécessite beaucoup de prés-requis telles que des

utilitaires de base ou encore des connaissances sur le système où

le produit va être déployé. Cette situation se

présente surtout quand on est dans un environnement Linux ! Dans

l'environnement Windows on ne fait que suivre les instructions du produit en

cochant/décochant des cases, faisant des « suivant ».

Pour les solutions commerciales et open source nous avons

entre autres :

· Zone Labs Integrity (commerciale) est

une solution client/serveur distribuée qui protège tous les

réseaux d'ordinateur personnel (PC). La protection des points finals de

multicouche de l'intégrité sauvegarde chaque PC contre des

menaces connues et inconnues, bloquant les entrés et les sorties non

autorisées de réseau et les connexions d'application. Le serveur

central d'intégrité offre un système flexible et

facilement administré pour d'établissement des règles de

sécurité de réseau; Le serveur donne également

à des administrateurs un outil puissant avec lequel pour

équilibrer pour la protection de réseau et la productivité

des employés pour la sécurité dans le monde

réel ; Le Zone Labs Integrity est un principal créateur des

solutions de sécurité de point final et d'un des marques de

confiance dans la sécurité d'Internet, protégeant les 20

millions PCs finis dans le monde entier. Vous pouvez trouver des informations

plus détaillées introduisant les caractéristiques de la

Zone Labs Integrity sur l'adresse

http://download.zonelabs.com/bin/media/flash/integrity/main.swf,

son inconvénient la Zone Labs Integrity ne supporte que le

système d'exploitation Windows pour toutes les versions ;

· Symantec Client Security (commerciale)

fournit la protection des clients contre des menaces complexes sur l'Internet

en intégrant l'antivirus, le par feu et la détection des

intrusions, travers la gestion et la réponse centralisées. Il

vous aide à protéger votre entreprise contre les virus, les

pirates et les menaces combinées. Cette nouvelle solution fournit un

déploiement commun et fonction de mise à jour pour des

technologies de sécurité multiples, permettant une

sécurité plus complète de client. Symantec™ Client

Security est une solution facile à administrer qui garantit une

sécurité multi couches performante. En protégeant votre

entreprise avec Symantec, vous bénéficiez d'une protection

constamment à jour contre les virus, les pirates et les menaces

combinées, ainsi que d'un support de renommée mondiale. Pour plus

d'information sur

www.symantec.com;

· BRO IDS : c'est un IDS open

source, est destiné à la détection sur des réseaux

Gbps à fort trafic, développé essentiellement par une

équipe du Lawrence Berkeley National Laboratory. Bro se base sur un

ensemble de règles décrivant des signatures d'attaques ou des

activités inhabituelles. Le comportement après détection

de trafic suspect peut être paramétré : simple log,

alerte en temps réel à l'administrateur ou exécuter un

programme (par exemple pour reconfigurer un routeur).

NB : Suite aux présentations des

méthodes qui utilisent les IDS citées précédemment,

nous avions jugé de prendre Bro IDS comme une solution pour

déployer un système de surveillance par détection

d'intrusion.

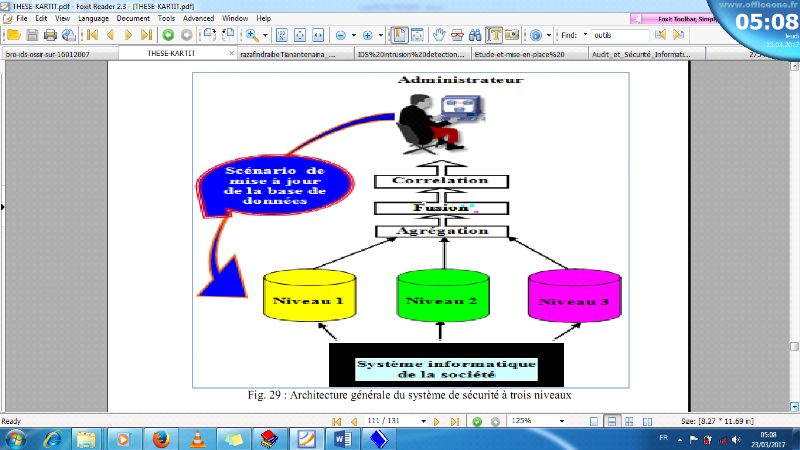

1.3.

ARCHITECTURE GENERALE DU SYSTEME

Comme nous avions vu précédemment sur les

catégories d'attaques, les quatre classes d'attaques illustrées

à la figure 5 violent les différentes propriétés de

sécurité des systèmes informatiques qui sont la

confidentialité, l'intégrité, l'authentification et la

disponibilité. C'est pourquoi, il est important de basé notre

système sur la politique de sécurité à trois

niveaux. Nous avons besoin de recueillir les journaux

d'événements des trois niveaux différents, alors nous

pouvons les regrouper, filtrer les alertes chroniques et, enfin, on peut

corréler nos données afin de réduire leurs volumes pour en

faciliter l'analyse et l'optimisation de temps de traitement à la

recherche de quelques intrusions.

Dans le cas d'une intrusion de niveau 2 ou 3, l'administrateur

peut regrouper les données ensemble afin de savoir exactement comment

les événements se sont déroulés.

Cette méthode est appelée "la reconstruction de

l'événement » et elle est vraiment utile pour les

administrateurs, car ils peuvent ainsi :

- Avoir une meilleure compréhension des besoins de

leurs réseaux ;

- Identifier les faiblesses du système et

améliorer les politiques de sécurité ;

- Prévenir l'abus de ces faiblesses par des attaquants

internes et externes ;

- Mettre à jour la base de connaissances de niveau 1

;

- Nous aider à résoudre le problème des

faux positifs et négatifs, de réduire leurs nombres, et donc de

réduire le nombre d'alertes et d'accélérer le traitement

par la suite;

- Améliorer, en permanence, les performances de notre

système.

Figure 5.I: Architecture générale du

système de sécurité à trois niveaux

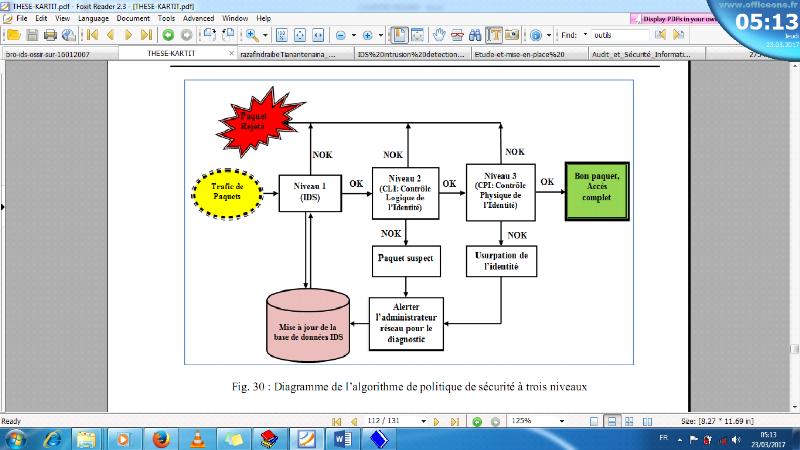

1.3.1. Diagramme du

systèmede détection d'intrusion

Comme le montre le schéma de la figure 6, lorsque le

trafic de paquet arrive, il passe à travers le premier niveau où

l'IDS est installé. Si c'est un paquet intrusif et son scénario

est inclus dans la base de données IDS, le paquet sera rejeté, si

ce n'est pas le cas, il passe par le deuxième niveau où nous

vérifions le type de service effectué ou demandé par

l'utilisateur derrière cette machine, s'il est autorisé à

utiliser le service demandé ou non. S'il n'a pas le droit

d'accéder à des services demandés et / ou de ressources,

la demande sera rejetée et l'administrateur réseau sera

notifié par une alerte pour lancer les diagnostics, si oui, le paquet

passe par le troisième niveau.

Dans ce niveau, nous vérifions si l'utilisateur est

présent dans l'entreprise ou non. Si c'est oui, l'utilisateur aura un

accès complet aux services et / ou aux ressources demandées. S'il

est absent, il n'aura pas le droit d'y accéder à distance, le

paquet sera rejeté et l'administrateur du réseau sera

informé par une alerte pour lancer les diagnostics. L'analyse de paquet

intrusif fournie à l'administrateur réseau pour déterminer

l'origine de l'attaque à l'aide de la reconstruction des

événements afin de souligner ce qui s'est exactement

passé, et mettre en oeuvre des contre-mesures pour ce nouveau type

d'attaque et par la suite, mettre à jour la base de données de

l'IDS de premier niveau.

Figure 6.I:Diagramme de l'algorithme de politique de

sécurité à trois niveaux

1.3.2. Système a trois

niveaux

Nous avons fait une description des différentes

étapes du système de politiques de sécurité

à trois niveaux :

· Niveau 1 : Stratégies de

protection externe, le premier niveau de détection d'intrusions consiste

à utiliser un système de détection d'intrusions bien connu

en utilisant une approche classique ayant des avantages des approches

susmentionnées. Il sera placé donc au sein de pare-feu pour

prévenir les attaques du réseau provenant de l'extérieur

en refusant les tentatives de connexion malveillantes de tiers non

autorisés situés à l'extérieur ;

· Niveau 2 : Politiques de

sécurité fonctionnelle, le deuxième niveau de

détection consiste à définir des politiques de

sécurité fonctionnelles, ce qui signifie que les politiques sont

en fonction des tâches assignées aux utilisateurs dans

l'entreprise par la segmentation du réseau en VLAN « Virtual Local

Area Network » et l'utilisation des ACL « Access Control

List" ;

· Niveau 3 : Politiques de

sécurité opérationnelle, le troisième niveau de

détection d'intrusions consiste à la définition d'une

politique de sécurité opérationnelle par un

mécanisme qui corrèle les informations de la liste des

contrôle d'accès physique à la société et les

informations de la liste des contrôle d'accès logique aux

hôtes de l'utilisateur. Cela signifie, refuser l'accès au

réseau aux utilisateurs qui ne sont pas réellement

opérationnels (c'est à dire ceux qui sont absents ou

définitivement démissionnés) de la société

à ce moment-là.

1.4. QUALITES REQUISES DES

SYSTEMES DE DETECTION D'INTRUSIONS

Les systèmes de détection d'intrusions actuels

tendent à garantir les cinq propriétés suivantes [9]:

· Exactitude de détection : elle

se traduit par une détection parfaite des attaques avec un risque

minimal de faux positifs ;

· Performance : une détection

rapide des intrusions avec une analyse approfondie des événements

est indispensable pour mener une détection efficace en temps

réel ;

· Complétude : une

détection exhaustive des attaques connues et inconnues ;

· Tolérance aux fautes : les

systèmes de détection d'intrusions doivent résister aux

attaques ainsi qu'à leurs conséquences ;

· Rapidité : une analyse rapide

des données permet d'entreprendre instantanément les contres

mesures nécessaires pour stopper l'attaque et protéger les

ressources du réseau et du système de détection

d'intrusions.

1.5. AVANTAGES ET INCONVENIENTS

DES METHODES DE DETECTION

Nous avons présenté les deux principes de la

détection d'intrusions : l'approche comportementale et l'approche

basée sur la connaissance. D'une part l'approche comportementale

détecte toute déviation importante dans le comportement habituel

d'un utilisateur. Diverses techniques de détection existent à

savoir l'approche statistique, l'apprentissage automatique, l'approche

immunologique, la spécification des programmes et la théorie

d'information. D'autre part, la détection basée sur la

connaissance cherche directement les activités malveillantes en

s'appuyant sur les descriptions des attaques connues. Parmi les techniques

employées nous citons les systèmesexperts, les automates, les

algorithmes génétiques, la fouille de données et le

filtrage de motifs.

Nous résumons dans le tableau 1 les avantages et les

inconvénients de ces deux principes de détection

évoqué ci-haut :

Tableau 1.I:Comparaison des deux principes de

détection d'intrusions

|

Détection par anomalie

|

Détection basée par la

connaissance

|

|

Avantages

|

· Détection de nouvelles attaques.

|

· Explication facile des scénarios d'attaques.

· Génération minimale des faux positifs.

|

|

Inconvénients

|

· Apprentissages inexacte : si ce dernier se base

sur des données supposées être normale mais contenant des

attaques inconnues.

· Evolution du comportement normal ce qui exige un

apprentissage adaptatif => risque d'un apprentissage progressif

initié, par un intrus.

· Génération abondante des faux

positifs.

· Sélection cruciale des paramètres utiles

lors de la phase d'apprentissage puisque des paramètres en trop

représentent un bruit alors que ceux en moins dégradent la

qualité de détection.

· Définition difficile des seuils exacts

d'anomalie

· Fixation difficile des durées nécessaires

à l'apprentissage.

|

· Non détection de nouvelles attaques,

· Expertise requise pour construire efficacement des

signatures d'attaque

· Mise à jour continue de la base de

règles

· Augmentation rapide du nombre de règles qui

généralement manquent d'abstraction

· Délais important entre la découverte des

attaques et la définition des signatures.

|

1.6. STRATEGIE UTILISEE POUR UNE

DETECTION D'INTRUSIONS

Afin de résoudre quelques problèmes de la

détection d'intrusions basée réseau, nous proposons une

nouvelle stratégie de vérification du trafic. Nous divisons le

processus de détection en deux étapes.

Une première étape de division du trafic suivie

par une étape de détection d'intrusions. La première

étape tient compte des propriétés du trafic et des

caractéristiques des IDS pour partager la charge de l'analyse sur

plusieurs IDS.

1.6.1. Phase de la division du

trafic

La division du trafic réseau sert principalement

à mieux gérer le haut débit et à choisir la

méthode de détection convenable à chaque classe du trafic.

D'autres avantages liés à la tolérance aux fautes, la

réduction des faux positifs et la gestion des journaux de

sécurité sont explorées au fur et à mesure dans

cette sous-section.

· Support du haut débit : les

systèmes de détection d'intrusions doivent supporter le haut

débit afin d'assurer la sécurité des futurs

réseaux. La rapidité du trafic réduit le temps

alloué au traitement des paquets sous peine de l'augmentation du taux

des paquets rejetés ;

· Tolérance aux pannes: les IDS

sont des systèmes ouverts en cas de panne (fail-open devices) qui

analysent une copie du trafic qui passe à travers le réseau. Les

attaquants essaient de les désactiver en menant dessus des attaques par

déni de services. Le succès de ces tentatives facilite les

futures intrusions portées sur le réseau et minimise le risque de

détection ;

· Efficacité de détection

: la classification des paquets tient compte non seulement de la nature du

trafic, mais également des serveurs fournissant les services

analysés. Par exemple un flux HTTP peut être inspecté

différemment selon que ce trafic est généré par un

serveur Web interne de l'entreprise ou par un autre serveur de

l'extérieur ;

· Optimisation des fichiers de

sécurité : l'élaboration des journaux de

sécurité constitue une des dernières étapes du

processus de détection d'intrusions et elle reflète la

qualité de l'analyse effectuée sur le trafic.

1.6.2. Phase de la

détection d'intrusions

Suite à la division du trafic, nous décidions du

traitement que subira chaque classe du trafic. Diverses actions sont

envisageables durant cette deuxième étape d'analyse :

- Simple filtrage du trafic : afin

d'accélérer l'analyse, nous sélectionnons les

règles possibles de détection d'attaques. Ensuite, nous

inspectons le contenu des paquets à la recherche des motifs

d'attaques,

- Analyse protocolaire : nous supervisons

quelques classes du trafic jusqu'au niveau application ce qui permet de mieux

protéger les services fournis par l'entreprise (services web, mail,

ftp...) ;

- Direction vers un pot de miel : cette

action permet d'analyser le comportement des attaquants et par suite

d'apprendre leur plan d'attaques pour mieux définir les signatures

d'attaques ;

- Ignorer l'analyse : cette opération

s'avère intéressante pour gérer les situations de

surcharge réseau. Par exemple lors des pics du trafic, l'analyse peut se

restreindre à des classes plus prioritaires. Nous attribuons alors

à chaque classe de trafic un ordre de priorité ;

- Stopper les trafics nocifs : l'action

implémente une stratégie de prévention contre les attaques

ou de réponse aux attaques détectées.

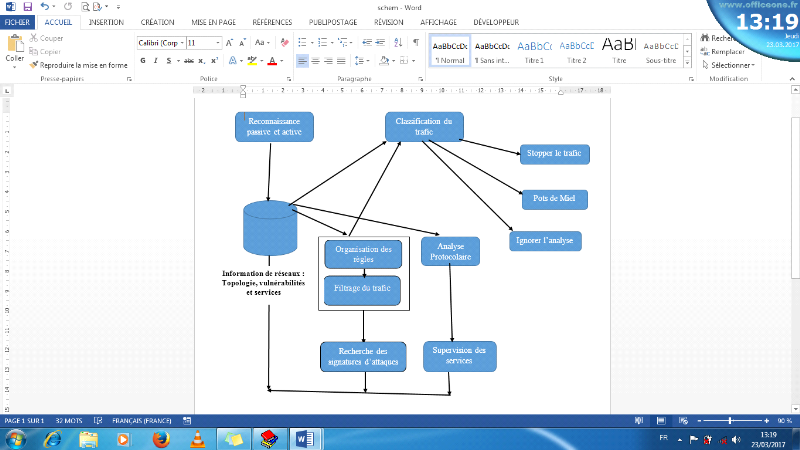

Nous présentons dans la figure 7 les deux phases

d'analyse du trafic réseau. D'abord, la division du trafic s'appuie sur

des règles de division définies par l'administrateur. Ces

règles dépendent des propriétés du trafic circulant

sur le réseau et des méthodes de détection d'intrusions

déployées sur le site de l'entreprise. Ensuite divers traitements

sont possibles à chaque classe du trafic. Les résultats de ces

analyses permettent de mieux comprendre les propriétés du trafic

ce qui contribue à mieux formuler les règles de division du

trafic et par suite adapter le diviseur.

Figure 7.I: Stratégie d'analyse du trafic

réseau

1.7.

PRESENTATION DE SOLUTION BRO IDS

1.7.1. Identification du produit

BRO IDS

Tableau 2.I: Identification du produit Bro IDS

|

Éditeur

|

Lawrence Berkeley National Laboratory University of

California, Berkeley USA

|

|

Lien vers l'éditeur

|

http://www.bro-ids.org/license.html

ICSI Center for Internet Research (ICIR) International

Computer Science Institute Berkeley, CA USA

Contact : vern@icir.org (Vern Paxson)

|

|

Nom commercial du produit

|

BRO

|

|

Numéro de version évaluée

|

2.4.1 (17 octobre 2013)

|

|

Catégorie de produit

|

Sonde de détection d'intrusions réseau (NIDS)

|

L'architecture de Bro est définie en trois couches

principales :

- Le module Packet Capture :

chargé d'écouter le trafic en mode sniffer et de transmettre tous

les paquets à la couche supérieure ;

- Le module Event Engine : classe les

flux par protocole, crée une table d'états pour les connexions,

contrôle l'intégrité (checksum), réassemble les

fragments et analyse les flux. Ce module génère des

événements qu'il transmet à la troisième

couche ;

- Le module Policy Layer : utilise les

scripts écrits dans le langage de Bro pour traiter les

événements.

1.7.2. Description du produit

1.7.2.1. Description générale

Bro est un système de détection d'intrusions

réseau (« Network Intrusion Detection System ») open source,

disponible pour les systèmes d'exploitation de type Unix (dont Linux,

FreeBSD et open BSD), qui analyse le trafic réseau à la recherche

de toute activité suspecte. L'analyse se fait de manière passive

et transparente, c'est-à-dire qu'il n'altère pas les paquets

réseaux qu'il traite.2(*)

. Bro détecte les intrusions en deux temps :

- Le premier consiste à capter le trafic réseau

et à décoder les différentes couches protocolaires (de

manière à en extraire la sémantique applicative). Cette

étape fournit des événements de « haut-niveau »

qui pourront par la suite être analysés ;

- Le second consiste à analyser les

événements générés lors de la

première étape par des scripts d'analyse. Ces scripts comparent

ces événements par rapport à des motifs

caractérisant des comportements réputés anormaux. Cette

analyse permet à la fois la détection d'attaques connues au

préalable (qui sont décrites en termes de signatures ou

d'événements) et d'anomalies (par exemple, la présence de

connexions de certains utilisateurs vers certains services ou l'occurrence de

tentatives de connexions infructueuses).

Bro utilise un langage spécifique qui permet d'adapter

son fonctionnement au contexte du réseau à surveiller. Si Bro

détecte un scénario d'attaque, il peut réagir de

différentes manières :

- Il peut générer une entrée de

journal(en utilisant éventuellement le système de gestion de

journaux de l'OS) ;

- Il peut alerter l'opérateur par courriel (le rapport

étant chiffré via GPG) ;

- Il peut exécuter une commande définie par

l'administrateur (par exemple, de mettre fin à une connexion ou de

bloquer un hôte malveillant à la volée). Ce système

permet donc à l'administrateur d'adapter le type de réponse.

Bro peut générer des journaux

détaillés qui sauvegardent les différents

événements observés. Ces journaux peuvent s'avérer

utiles lors de la phase de diagnostic réalisée lorsqu'une attaque

est détectée (analyse post mortem).

Bro permet de surveiller des réseaux à haut

débit (Gbps). Tout en fonctionnant sur du matériel de type PC,

Bro est en mesure d'atteindre les performances nécessaires à la

surveillancede réseau à fort trafic en réalisant une

combinaison judicieuse de techniques de filtrage de paquets. Il constitue donc

une solution peu coûteuse permettant de surveiller le trafic d'une

connexion Internet.

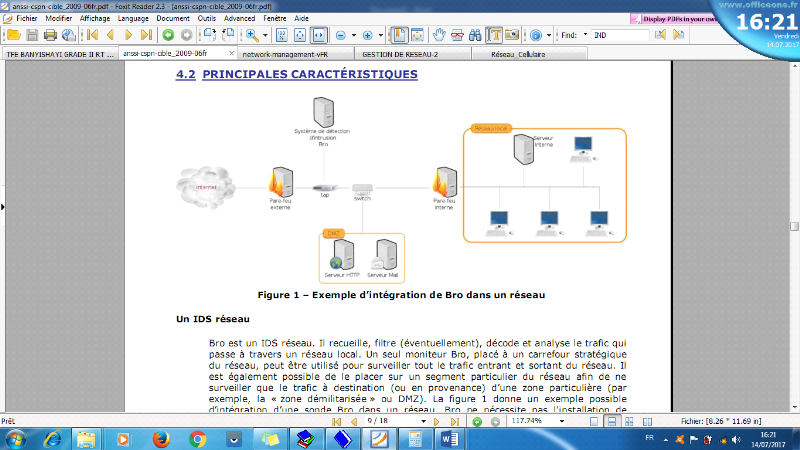

1.7.2.2. Principales caractéristiques

Figure 8.I:Exemple d'intégration de Bro dans un

réseau

Un IDS réseau : Bro est un IDS

réseau. Il recueille, filtre (éventuellement), décode et

analyse le trafic qui passe à travers un réseau local. Un seul

moniteur Bro, placé à un carrefour stratégique du

réseau, peut être utilisé pour surveiller tout le trafic

entrant et sortant du réseau. Il est également possible de le

placer sur un segment particulier du réseau afin de ne surveiller que le

trafic à destination (ou en provenance) d'une zone particulière

(par exemple, la « zone démilitarisée » ou DMZ). La

figure 8 donne un exemple possible d'intégration d'une sonde Bro dans un

réseau. Bro ne nécessite pas l'installation de logiciel client

sur chaque ordinateur du réseau. En revanche, il s'agit d'une solution

logicielle qui nécessite le support d'une architecture matérielle

et d'un OS (de type UNIX).

Analyse détaillée de la couche

applicative : Bro a la capacité de comprendre de

manière détaillée de nombreux protocoles d'application, et

ce, par le biais de codes spécifiques ou « analyseurs ». Ces

derniers génèrent un flux d'événements

décrivant l'activité observée au niveau sémantique.

Ces événements ne constituent pas des alertes3(*) de sécurité, mais

fournissent plutôt les entrées pour d'autres traitements

réalisés par Bro. Ces traitements sont développés

dans un langage de script spécifique.

Langage de script spécifique :Les

scripts décrivant les politiques d'analyse de Bro sont des programmes

écrits dans un langage de script spécifique à Bro. Ils

contiennent les « règles » qui décrivent les

activités considérées comme problématiques. Ils

interprètent les événements issus de l'activité

réseau et lancent des traitements complémentaires.

L'apprentissage du langage peut nécessiter du temps et des efforts mais

une fois maitrisé, l'administrateur Bro dispose d'un outil puissant lui

permettant de définir des politiques de détection et d'analyse

propres aux besoins du réseau qu'il administre.

Politiques par défaut :Bro est

livré avec un ensemble de scripts conçus pour détecter les

attaques Internet les plus communes. L'utilisation de ces scripts ne

nécessite pas de connaître le langage de script de Bro ni le

mécanisme de mise en oeuvre des politiques Bro.

Mécanisme de reconnaissance de signatures

d'attaques :Bro comprend un mécanisme de reconnaissance de

signatures qui permet d'identifier des contenus spécifiques dans le

trafic capté. Pour Bro, ces signatures sont exprimées à

l'aide d'expressions régulières, plutôt que d'utiliser de

simples chaînes de caractères. La richesse du langage Bro

complète utilement le mécanisme de reconnaissance de signatures.

Il permet en effet de prendre en compte le contexte du réseau à

surveiller. Par exemple on pourra définir les types de machines

présentes dans le système d'informations ainsi que les services

qu'elles offrent. Il sera ainsi possible de réduire potentiellement le

nombre de faux positifs.

L'analyse de trafic réseau :Bro

recherche des motifs d'attaques par rapport aux signatures dont il dispose,

mais il peut aussi analyser les protocoles réseau, les connexions, les

transactions, les volumes de données et de nombreuses autres

caractéristiques du réseau afin d'y détecter l'occurrence

de comportements anormaux. Il dispose de mécanismes permettant de

stocker les informations relatives aux événements observés

par le passé afin de l'intégrer dans l'analyse de nouvelles

activités.

Détection, suivi d'une

action :Les scripts Bro peuvent générer des

enregistrements de l'activité dans des fichiers de sortie (y compris

l'activité normale et non agressive). Ils peuvent également

générer des alertes vers le journal d'événements du

système d'exploitation, y compris le système de gestion de

journaux syslog. Les scripts peuvent également exécuter des

programmes (script bash, etc.) définis par l'administrateur. Ceci peut

permettre :

- D'envoyer des courriels à l'utilisateur en charge de

la supervision ;

- De mettre fin automatiquement à des connexions

existantes ;

- D'insérer des règles de contrôle

d'accès à un routeur, etc.

Compatibilité avec le logiciel Snort :

Snort est un système de détection d'intrusions

réseau (NIDS) par signature. Il est largement répandu et son

langage de signature constitue ainsi un standard de fait. Bro inclut un outil

de conversion des signatures de l'IDS Snort vers son propre format de

signatures : snort2bro.

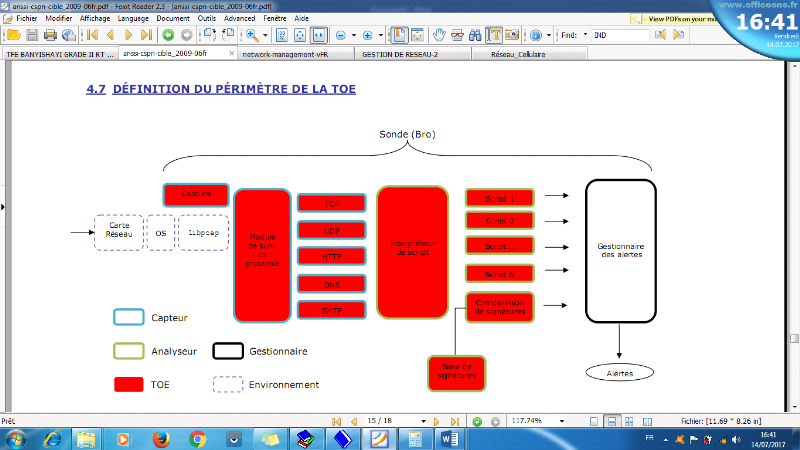

Schéma fonctionnels de BRO

IDS :

Figure 9.I: Schémas fonctionnelles de BRO

IDS

En effet, l'échec du processus dedétection

d'intrusions peut conduire à l'absence de prise en

compted'éventuels incidents de sécurité, si le

système surveillé est effectivement vulnérable et si aucun

mécanisme de protection n'a été à même de le

protéger. Ces fonctions sont les suivantes :

- La capture et le décodage de

protocole, qui sont assurés pour Bro par les modules

précédents :

· Le module de capture (qui constitue

l'interface avec la bibliothèque de capture) ;

· Le module de suivi des protocoles avec

les scripts nécessaires au suivi des protocoles utilisés durant

l'évaluation (TCP, UDP, HTTP, DNS et SMTP).

- L'analyse des événements, qui

est assurée pour Bro par les modules suivants :

· Le mécanisme de comparaison et de gestion en

mémoire des signatures ;

· L'interpréteur de script ainsi que les scripts

de détection activés par défaut ;

· Les signatures définies par défaut.

1.8.

CATEGORIES D'ATTAQUES

1.8.1. Définition

Une attaque est une exploitation d'une

vulnérabilité présente dans un système. De ce fait,

réduire les attaques ne peut se faire qu'avec une bonne

compréhension du système et des possibles sources de

vulnérabilité afin de trouver les remèdes convenables. Le

motvulnérabilité exprime toutes les faiblesses des ressources

informatiques qui peuventêtreexploitées par des personnes

malintentionnées.

1.8.2. Les différents types

d'attaques

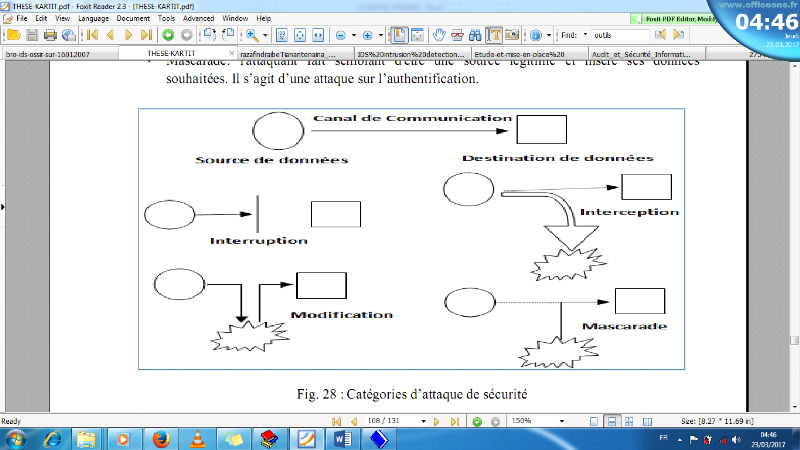

Nous savons que la fonction principale des systèmes

informatiques est de fournir des informations et des ressources aux

utilisateurs. Par conséquent, il ya un flux de données

échangées entre une source et une destination sur un canal.

La tâche du système de sécurité est

de limiter l'accès aux données et aux ressources seulement pour

les parties autorisées (personnes ou processus) qui sont

autorisés à les utiliser, selon les politiques de

sécurité établies. Le flux normal de données ou

d'informations est visé par plusieurs catégories d'attaques de

sécurité [9]qui sont illustrées dans la figure 10.

· Interruption : le système est détruit ou

devient indisponible. Il s'agit d'une attaque sur la disponibilité,

· Interception : une partie non autorisée ait

accès aux données par l'écoute dans le canal. Il s'agit

d'une attaque sur la confidentialité ;

· Modification : les données sont non seulement

interceptées, mais également modifié par un tiers non

autorisé. Il s'agit d'une attaque sur

l'intégrité ;

· Mascarade : l'attaquant fait semblant d'être une

source légitime et insère ses données souhaitées.

Il s'agit d'une attaque sur l'authentification.

Figure 10.I:

Catégories d'attaque

1.8.3. Cinq phases d'attaques et

outils de sécurisation

1.8.3.1. Cinq phases d'attaques

Il existe 5 (cinq) phases d'attaques avec les outils qu'on

utilise quand un système informatique est piraté :

1. La phase de reconnaissance :

rassemble l'ensemble des techniques permettant à l'attaquant de prendre

le maximum d'informations sur la cible. Le logiciel utilisé est

SamSpade,

2. La phase de balayage : une fois que

les attaques choisissent leur cible, beaucoup d'entre eux passent des mois

à la recherche d'un moyen, lentement mais sûrement, en balayant

nos systèmes à la recherche d'une bonne voie. Les logiciels

utilisés sont : THC-Scan, Nmap & Nessus ;

3. La phase d'accès : Cette phase

est la plus importante, certaines attaques n'ont pas besoin de pirater

l'accès au réseau direct à nuire à votre machine.

Les logiciels utilisés sont : John The Ripper, LC6, NetCat &

Sniffit ;

4. La phase de maintien d'accès, les

pirates peuvent choisir de continuer à attaquer et d'exploiter le

système cible, ou d'explorer plus profondément dans le

réseau cible et chercher d'autres systèmes et de services, le

logiciel utilisé est : VNC ;

5. La phase de couverture de pistes, les

attaquants utilisent de nombreuses techniques pour couvrir leurs traces sur un

système. L'utilisation de ces tactiques, les méchants peuvent se

cachaient en silence sur une machine pendant des mois voire des années,