1.3.

ARCHITECTURE GENERALE DU SYSTEME

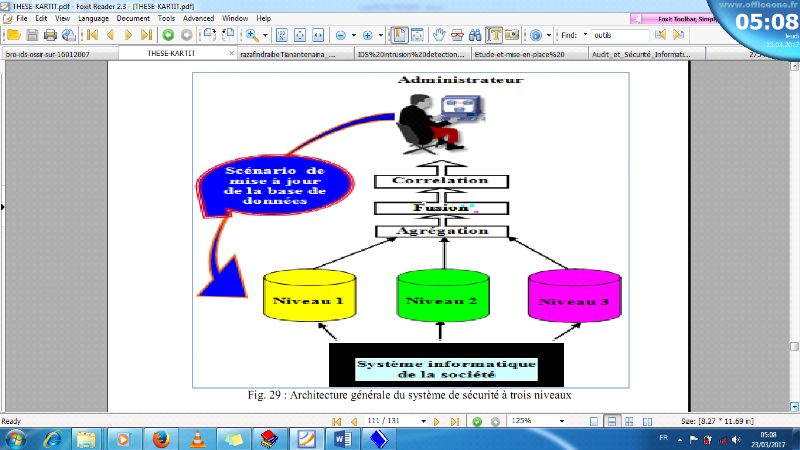

Comme nous avions vu précédemment sur les

catégories d'attaques, les quatre classes d'attaques illustrées

à la figure 5 violent les différentes propriétés de

sécurité des systèmes informatiques qui sont la

confidentialité, l'intégrité, l'authentification et la

disponibilité. C'est pourquoi, il est important de basé notre

système sur la politique de sécurité à trois

niveaux. Nous avons besoin de recueillir les journaux

d'événements des trois niveaux différents, alors nous

pouvons les regrouper, filtrer les alertes chroniques et, enfin, on peut

corréler nos données afin de réduire leurs volumes pour en

faciliter l'analyse et l'optimisation de temps de traitement à la

recherche de quelques intrusions.

Dans le cas d'une intrusion de niveau 2 ou 3, l'administrateur

peut regrouper les données ensemble afin de savoir exactement comment

les événements se sont déroulés.

Cette méthode est appelée "la reconstruction de

l'événement » et elle est vraiment utile pour les

administrateurs, car ils peuvent ainsi :

- Avoir une meilleure compréhension des besoins de

leurs réseaux ;

- Identifier les faiblesses du système et

améliorer les politiques de sécurité ;

- Prévenir l'abus de ces faiblesses par des attaquants

internes et externes ;

- Mettre à jour la base de connaissances de niveau 1

;

- Nous aider à résoudre le problème des

faux positifs et négatifs, de réduire leurs nombres, et donc de

réduire le nombre d'alertes et d'accélérer le traitement

par la suite;

- Améliorer, en permanence, les performances de notre

système.

Figure 5.I: Architecture générale du

système de sécurité à trois niveaux

1.3.1. Diagramme du

systèmede détection d'intrusion

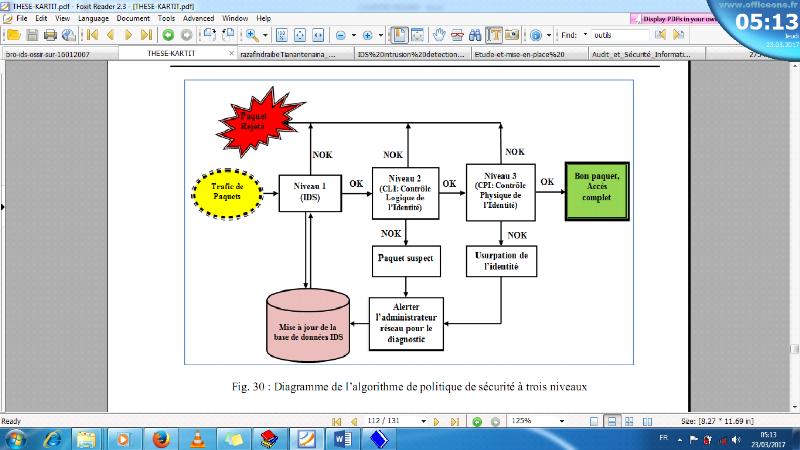

Comme le montre le schéma de la figure 6, lorsque le

trafic de paquet arrive, il passe à travers le premier niveau où

l'IDS est installé. Si c'est un paquet intrusif et son scénario

est inclus dans la base de données IDS, le paquet sera rejeté, si

ce n'est pas le cas, il passe par le deuxième niveau où nous

vérifions le type de service effectué ou demandé par

l'utilisateur derrière cette machine, s'il est autorisé à

utiliser le service demandé ou non. S'il n'a pas le droit

d'accéder à des services demandés et / ou de ressources,

la demande sera rejetée et l'administrateur réseau sera

notifié par une alerte pour lancer les diagnostics, si oui, le paquet

passe par le troisième niveau.

Dans ce niveau, nous vérifions si l'utilisateur est

présent dans l'entreprise ou non. Si c'est oui, l'utilisateur aura un

accès complet aux services et / ou aux ressources demandées. S'il

est absent, il n'aura pas le droit d'y accéder à distance, le

paquet sera rejeté et l'administrateur du réseau sera

informé par une alerte pour lancer les diagnostics. L'analyse de paquet

intrusif fournie à l'administrateur réseau pour déterminer

l'origine de l'attaque à l'aide de la reconstruction des

événements afin de souligner ce qui s'est exactement

passé, et mettre en oeuvre des contre-mesures pour ce nouveau type

d'attaque et par la suite, mettre à jour la base de données de

l'IDS de premier niveau.

Figure 6.I:Diagramme de l'algorithme de politique de

sécurité à trois niveaux

|