1.6.1. Phase de la division du

trafic

La division du trafic réseau sert principalement

à mieux gérer le haut débit et à choisir la

méthode de détection convenable à chaque classe du trafic.

D'autres avantages liés à la tolérance aux fautes, la

réduction des faux positifs et la gestion des journaux de

sécurité sont explorées au fur et à mesure dans

cette sous-section.

· Support du haut débit : les

systèmes de détection d'intrusions doivent supporter le haut

débit afin d'assurer la sécurité des futurs

réseaux. La rapidité du trafic réduit le temps

alloué au traitement des paquets sous peine de l'augmentation du taux

des paquets rejetés ;

· Tolérance aux pannes: les IDS

sont des systèmes ouverts en cas de panne (fail-open devices) qui

analysent une copie du trafic qui passe à travers le réseau. Les

attaquants essaient de les désactiver en menant dessus des attaques par

déni de services. Le succès de ces tentatives facilite les

futures intrusions portées sur le réseau et minimise le risque de

détection ;

· Efficacité de détection

: la classification des paquets tient compte non seulement de la nature du

trafic, mais également des serveurs fournissant les services

analysés. Par exemple un flux HTTP peut être inspecté

différemment selon que ce trafic est généré par un

serveur Web interne de l'entreprise ou par un autre serveur de

l'extérieur ;

· Optimisation des fichiers de

sécurité : l'élaboration des journaux de

sécurité constitue une des dernières étapes du

processus de détection d'intrusions et elle reflète la

qualité de l'analyse effectuée sur le trafic.

1.6.2. Phase de la

détection d'intrusions

Suite à la division du trafic, nous décidions du

traitement que subira chaque classe du trafic. Diverses actions sont

envisageables durant cette deuxième étape d'analyse :

- Simple filtrage du trafic : afin

d'accélérer l'analyse, nous sélectionnons les

règles possibles de détection d'attaques. Ensuite, nous

inspectons le contenu des paquets à la recherche des motifs

d'attaques,

- Analyse protocolaire : nous supervisons

quelques classes du trafic jusqu'au niveau application ce qui permet de mieux

protéger les services fournis par l'entreprise (services web, mail,

ftp...) ;

- Direction vers un pot de miel : cette

action permet d'analyser le comportement des attaquants et par suite

d'apprendre leur plan d'attaques pour mieux définir les signatures

d'attaques ;

- Ignorer l'analyse : cette opération

s'avère intéressante pour gérer les situations de

surcharge réseau. Par exemple lors des pics du trafic, l'analyse peut se

restreindre à des classes plus prioritaires. Nous attribuons alors

à chaque classe de trafic un ordre de priorité ;

- Stopper les trafics nocifs : l'action

implémente une stratégie de prévention contre les attaques

ou de réponse aux attaques détectées.

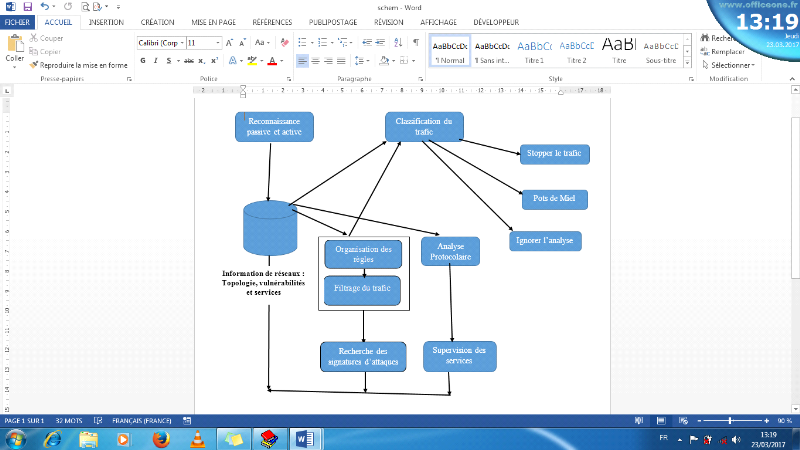

Nous présentons dans la figure 7 les deux phases

d'analyse du trafic réseau. D'abord, la division du trafic s'appuie sur

des règles de division définies par l'administrateur. Ces

règles dépendent des propriétés du trafic circulant

sur le réseau et des méthodes de détection d'intrusions

déployées sur le site de l'entreprise. Ensuite divers traitements

sont possibles à chaque classe du trafic. Les résultats de ces

analyses permettent de mieux comprendre les propriétés du trafic

ce qui contribue à mieux formuler les règles de division du

trafic et par suite adapter le diviseur.

Figure 7.I: Stratégie d'analyse du trafic

réseau

|