DEDICACE

/.0 me etio dew iza,teato Seee 7s1i711,1DS 7latitfeD9

et DoitcaoN10296-09 ,fill/gWeS izoaft touted ee4 fteiaeo emeet o,

toate4 eeo itivatioao et oacitelyice4 coadeatieo izoaft Pete de ma

at kmeme eagzoittaat dam ea doce t ,

;V "Ned &zed et oceeeto Ilie014,4 7/64444, ROO

~vadt, Vela ,f17002, Didiet 751`920t7,S, 71,4acet ,f4117/(0,0 et

9eofta ,P.O.5(9729t9 izoaft Mat de coajeaace, d'amoaft de fiateeace

et

d'ai~ catioa,

;V toad wax fae out fanticift de eioao oa de pito 3

ea f aoate de ma joitration,

9e d die ce ttavait, suit de 000

eiljoitto,

II

AVANT-PROPOS

Il est pour nous un devoir de rendre grace a notre DIEU

tout Puissant createur du Ciel est de la Terre qui nous a guide et

protégé tout au long de notre vie, jusqu'a ce jour.

Au terme de notre travail qui sanctionne la fin de notre

premier cycle en Informatique Generale, nous tenons a remercier tout le corps

professoral de l'Universite Protestante de Lubumbashi et ceux de la Facultes

des Sciences Informatiques.

Nous remercions aussi l'Ass Felix MUKENDI qui

malgré ses multiples occupations n'a pas hésité un seul

instant a assurer la direction de ce travail.

Nos sincéres remerciements sont aussi

adressés :

A tous les membres de ma famille, tant restreinte

qu'élargie.

A Mr Aimé KAYEMBE Inspecteur de l'Informatique

DGD A KATANG A.

A Mr Jean Felix TSHIEND A, Mr Didier TANZEY, Mr

Herve

M ANSONGI, Mr Erick PANGU et Mr Prince ANTUKA pour leur

soutien technique et moral.

A Mr Dede ILAKA et Mr Sam PAMY qui ont &taient pour

moi des eclaireurs plus qu'indispensables tout au long de mes trois ans de

graduats plus particulierement pendant l'elaboration de mon

travail.

A mes tres chers collegues Esrom TAMB A, Freddy CISU AKA,

Gaby DUNIA et Yannick TSHIBUYI.

A la famille Nyembo Mukwilima et plus particulierement a

Guy-anne NYEMBO pour son soutien toujours present tout au long de ce

cycle.

tous ceux dont les noms ne figurent pas dans ce

travail.

INTRODUCTION GENERALE

L'informatique est le domaine d'activité

scientifique, technique et industrielle en rapport avec le traitement

automatique de l'information par des machines telles que les ordinateurs, les

consoles de jeux, les robots, etc. Parlant d'un réseau informatique,

c'est l'ensemble des ressources de communication (matérielles et

logicielles), d'ordinateurs et des clients cherchant a exploiter ces

ressources, en d'autres termes, c'est l'ensemble d'équipements

partageables et géographiquement distribues.1

Historiquement parlant, les premiers outils de

communications a distance utilisés par les hommes furent la

fumée, du feu, la lumiére, le tam-tam... Ces moyens de

communication antiques ont évolué surtout dans le domaine

militaire, et ont permis de communiquer plus rapidement et en se

déplagant le moins possible.

Aujourd'hui, ils ont abouti a toutes les technologies

informatiques et télécoms que nous connaissons dans le monde

entier.

En R.D. Congo, l'avénement de l'informatique

dans les secteurs publics et privés a permis, comme partout ailleurs,

d'automatiser bon nombre de torches, en tant que concept novateur, les

technologies de l'information et de la communication représentent

aujourd'hui un outil majeur et incontournable de compétitivité et

de développement des entreprises.

C'est dans cette optique que la Direction

Générale des Douanes et Accises, DGD A en single progressivement,

s'est aussi concue un vaste systéme informatique. Ce systéme lui

permet aujourd'hui d'accomplir plus efficacement sa mission.

Une mission qui a pour but :

La perception des droits, taxes et redevances a

caractére douanier et fiscal, présents et a venir, et qui sont

dus soit du fait de l'importation ou de l'exportation des marchandises de toute

nature, soit du fait de leur transit ou de leur séjour en entrepôt

douanier ;

La perception des droits d'accises présents et a

venir ;

1

http://olivieraj.free.fr/fr/linux/information/firewall

La surveillance des frontiéres

douaniéres;

La recherche et de la constatation des infractions en

matiére de douane et accises et aux législations connexes, sur

tout l'étendue du territoire congolais, en ce compris les eaux

territoriales ;

La formation du personnel aux techniques modernes de

gestion dans le domaine de douanes et accises.

Cette croissance dans le domaine de l'informatique,

rend les activités des sociétés qui y adhérent

dépendantes de la technologie, en particulier celles de la DGD

A.

Un system informatique n'est jamais parfait, y compris

celui de la DGD A, bien qu'il a toujours supporté de fagon

générale le flux des données et les applications que les

utilisateurs y véhiculent, il y a toujours quelques petites

défaillances ou insuffisances quelque part, quelque chose qu'il serait

bien d'ajouter ou de retrancher, me-me si globalement tout semble

fonctionner normalement. Ces défaillances ou insuffisances que nous

aurons a épingler lors de l'analyse, nous ont poussé a proposer

quelques modifications par l'optimisation du réseau en utilisant

certaines techniques de bases et l'implémentation du routeur os

Mikrotik.

L'objectif principal de notre étude est

d'assurer une gestion ordonnée des utilisateurs du réseau et du

systéme d'accés au réseau, et de remonter la

fiabilité de ce dernier. Cette étude peut e-tre

bénéfique, non seulement pour la DGD A, mais aussi pour toute

autre structure possédant un réseau informatique.

Afin de mieux entamer notre sujet, nous avons

consulté quelques ouvrages et fait de nombreuses recherche et aussi

quelques implémentations afin de se rassurer de l'efficacité de

ce travail.

Dans notre développement, nous

présenterons tout d'abord la structure qui nous a accueillis, a savoir

la Direction Générale des Douanes et Accises, en donnant par la

suite les points contextuels de notre sujet de réflexion. Nous ferons

ensuite une étude technique qui nous permettra de critiquer

objectivement le réseau existant et d'apporter les solutions

adéquates aux différentes insuffisances

descellées.

Enfin nous présenterons de fagon

détaillée toutes les technologies retenues avec leur mise en

oeuvre, et pour achever notre étude, nous évaluerons

financièrement notre projet.

I. ETAT DE LA QUESTION

De nos jours, une entreprise ou entité qui

aspire a l'évolution cherche par tous les moyens possibles de rendre son

système informatique plus fiable, que nous parlions du domaine de la

gestion d'une base des données, de l'usage de l'internet ou autres

applications, l'infrastructure du réseau est la première

étape.

Elle doit Ctre adaptée a l'environnement, aux

types de travaux que fait la société, au moyen financier de cette

dernière, ainsi qu'aux objectifs que se fixe la société

tout en minimisant le coat pour arriver a un travail productif, moins

coutant.

Cette fiabilité dans le réseau devient

une condition indispensable et nécessaire pour le développement

économique des entreprises modernes. L'économie industrielle,

ainsi que sa croissance reposent a présent sur la technologie de

l'information et de la communication.

Voila ce qui nous a poussé a parler de ce

sujet, a savoir : « L'Analyse et l'optimisation de la fiabilité

d'un réseau N en se basant sur la gestion des utilisateurs dans le cas

de la DGDA-KATANGA.

Nous ne pouvons pas affirmer Ctre les premiers a faire

des recherches dans ce domaine, avant nous nos ainés ont eu a parler de

l'optimisation d'un réseau. De tous les auteurs nous citons

:

KAYEMBE BUKOKO Patie nt2 qui se

penche plus sur l'implémentation des VLAN dans un réseau afin de

rattraper sa performance.

2 Etude d'optimisation du réseau informatique

de la Banque Centrale du Congo, TFC, INFO GEN/UPL Octobre 2009,

Inédit.

|

KABASELE LENGE Moss3 qui se penche

sur l'optimisation d'une infrastructure réseau par la mise en place de

la technologie g Terminal Server D.

|

2. PROBLEMATIQUE ET HYPOTHESE DU TRAVAIL

La problématique étant définie

comme un ensemble des préoccupations ou des problémes qu'a

l'auteur ou le chercheur par rapport a son sujet d'étude4, en

d'autres termes, c'est la présentation d'un probléme sous

différents aspects, elle donne l'expression de la préoccupation

majeure qui circonscrit de maniére précise et

déterminée avec une clarté absolue, les dimensions

essentielles de l'objet de l'étude que le chercheur propose de

poursuivre.

Dans le cadre de notre travail, les conséquences

de posséder un réseau moins fiable se font sentir qu'en cas de

panne du réseau.

Parlant de la DGD A, vu son infrastructure réseau,

une panne peut avoir deux origines, a savoir :

Origine interne : par ses utilisateurs.

Le manque de contrôle des utilisateurs, qui

utilisent abusivement le réseau, par des applications non

autorisées. Ceci perturbe sensiblement le bon déroulement du

trafic dans un réseau informatique. Pour la DGD A, c'est un

probléme trés pertinent.

Origine externe : par les partenaires, et les

utilisateurs se trouvant dans les sites distants.

Au regard de son dimensionnement, les problémes

suivants se posent :

n L'infrastructure ne dispose pas de sous

réseau

n Le chevauchement des Switch entraine et accroit le

domaine de collision avec toutes ses conséquences.

3

Etude d'optimisation d'une architecture réseau par la

technologie terminal server, TFE, RESEAUX INFORMATIQUES/UPL Octobre 2010,

Inedit.

4

COLLECTIF, Dictionnaire Encarta, 2002-2009 Microsoft

Corporation. Tous droits réservés

n Le manque d'un serveur DHCP, est la cause des

multiples conflits d'adresses dans le réseau.

n Tout utilisateur se trouvant dans le réseau,

peut se connecter sans l'autorisation de l'informatique.

Cependant, la question qui se pose est la suivante

: Quelles techniques pour optimiser le réseau informatique de la

DGDA du point de vu accès au réseau et gestion des utilisateurs

(sécurité et control de trafic), dans le but de diminuer le cout

de gestion et d'exploitation de son infrastructure ?

3. HYPOTHESE

L'hypothêse est une proposition admise comme

donnée d'un problême ou pour la démonstration d'un

théorême, une proposition relative a l'explication des

phénomênes naturels, admises provisoirement avant d'être

soumise au contrôle de l'expérience.

Dans le but d'assurer les meilleures performances dans

les réseaux informatiques de la DGD A a un coat appréciable, nous

avons pensé a optimiser la fiabilité du réseau local tout

en garantissant l'utilisation du programme Sydonia ++ qui représente la

base du service douanier actuel.

D'oti l'idée de recourir aux techniques

d'administration réseau avec le systême MIKROTIK ROUTEUR OS qui

est un systême d'exploitation indépendant basé sous

Linux.

Ce systême tourne sur un PC standard et fourni

plusieurs fonctionnalités três avancées qui seront

énumérées avec détails plus bas, en plus du routeur

OS MIKROTIK, cette solution sera renforcée par l'adoption d'une

infrastructure réseau qui tient compte des aspects physiques et

logiciels qui nous permettrons aussi de rattraper la performance du

réseau local de la DGD A.

4. CHOIR ET INTERET DU SUJET

Le choix s'inscrit dans le cadre de la formation

dispensée par les éminents professeurs, laquelle formation suivie

tout au long de notre premier cycle.

Le choix est venu s'imposer apres avoir fait une

longue recherche, avec le souci de mettre sur pied une application pouvant

reellement servir tout en coutant moins, il a ete guide par l'attention

accordee sur les differentes methodes d'optimisation d'un reseau

informatique.

L'interet que prouve ce travail se situe a trois niveaux

:

Au niveau scie ntifique : la coutume

universitaire nous le recommande etant donne que nous somme plonge dans la

formation et surtout dans un domaine technique, plus precisement en

informatique.

Au niveau acadentique : cette dissertation

repond a l'exigence reglementaire en matiere d'obtention des grades

academiques.

Au niveau pratique : Il ne suffit pas

seulement d'implanter un reseau, la tache la plus pertinente est celle de sa

gestion, de sa securisation.

La fiabilite d'un reseau devient aujourd'hui la

preoccupation des entreprises dont la vision d'evoluer est leur but. Ce qui

leur permet de garantir les donnees a traiter ainsi a perseverer dans la

croissance economiques.

L'optimisation de la fiabilite d'un reseau

informatique devient interessante dans le cas oa elle peut etre atteinte en

utilisant moins des ressources financieres tout en atteignant le

but.

Cependant, notre choix porte sur l'utilisation du

system Mikrotik, qui est performant, puissant, facile a utiliser et moins

cher.

5. METHODES ET TECHNIQUES

A. METHODES

La methodologie scientifique definit, entre autres,

les exigences theoriques et operatoires de l'observation; un ensemble de

procedes et de techniques permettant l'acquisition des

connaissances5.

5

GIVADINOVITCH, Comment rédiger des notes et

rapports. Ed de Vecchi, Paris 1987, p280

Toute connaissance scientifique suppose un certain nombre

de conditions :

ü La maitrise d'un ensemble de connaissances

liées a une discipline

ü La maitrise des théories

explicatives

ü La maitrise d'outils

ü La maitrise d'instruments de collecte et de

vérification de données non directement observables

ü La maitrise d'outils de traitement et d'analyse

de données quantitatives et qualitatives6.

Comme méthode, nous avons adopté l'approche

descendante

connue sous l'appellation de g TOP DOWN.

Méthodologie Top Down Design

Top-Down Design est une méthodologie qui

commence au plus haut niveau d'un concept de design et se dirige vers le plus

bas niveau. Cette méthode se penche sur les sept couches du

Modèle OSI pour la conception d'un projet.7

Voici les grandes étapes qui caractérisent

la méthode top-down Desig n7

a. Identification des besoins et des objectifs du

client (entreprise).

b. Conception de l'architecture

logique.

c. Conception de l'architecture

physique.

d. Test, Optimisation et Documentation du

réseau.

Cette méthode de conception nous permis dans ce

présent travail, d'atteindre notre but partant d'une démarche

similaire a la disposition des sept couches du modèle OSI, donc de la

septième a la première couche.

B. TECHNIQUES

Comme techniques, nous avons adopté la technique

d'interview, la technique d'observation et celle de

l'expérimentation.

6

GIVADINOVITCH, Comment rédiger des notes et

rapports. Ed de Vecchi, Paris 1987, p280

7

www.proetutorials.com/tutorials_tdd/Tutorials.htm

8

F. MUKENDI, Conception des architectures des réseaux,

Partie I, L2 I.S.T.C, 2010-2011, Inédit.

La technique d'i nterview

Elle consiste a une communication verbale entre

enquêteur et son enquêté en vue de permettre au premier de

récolter les données nécessaires pour son travail ainsi

que les oignons autours d'un sujet bien déterminé. Cette

technique nous permettra d'avoir des avis et considérations des

personnes travaillantes a la DGDA, plus précisément celles de la

Division de l'Informatique.

La technique de l'observatio n

directe

Cette technique consiste a être en contact

directe avec le sujet a observer sans qu'il y ait d'intermédiaire, cette

technique nous a permis d'expérimenter de nous-mêmes les

fonctionnements du réseau avant et aprés l'implémentation

de nos solutions.

La technique de l'observatio n i

ndirecte

Cette méthode consiste a récolter dans

les individus, c'est-A-dire, en se référant a des documents, elle

consiste également pour l'auteur de ne pas entrer en contact direct avec

le fait, il y a toujours un intermédiaires entre l'auteur et le sujet a

observer. Par cette technique, nous avons pu récolter les données

dont on avait besoin pour l'élaboration de ce travail en utilisant

d'autres sources telles que :

>

Les livres ;

> L'Internet ;

> Les différents autres

documents,...9

La technique de l'expérime ntatio

n

L'expérimentation est également un

instrument au service de la découverte. Certains types

d'expériences, dites cruciales, permettent, selon Francis Bacon,

d'infirmer ou de confirmer une hypothése. Selon cette méthode

expérimentale, on imagine une hypothése avant l'expérience

proprement dite, puis on met celle-ci a l'épreuve, afin de la

vérifier ou de l'infirmer.

Cette technique nous a permis d'implémenter ou de

mettre en oeuvre nos propositions et ainsi de mieux faire nos

critiques.

9

E. ASUMANI ., Syllabus d'initiation à la recherche

scientifique, UPL, 2005-2006, p.7

6. DELIMITATION DU TRAVAIL

Delimitation spatiale

Notre travail va se limiter a l'étude du

fonctionnement et de l'accés au réseau de la Direction

provinciale de la D.G.D. A./Direction de LUBUMBASHI, afin de proposer des

techniques pour une gestion bien contrôler des utilisateurs du

réseau, ce qui aura pour conséquence positive, l'optimisation de

la fiabilité du réseau informatique.

Delimitation temporelle

Notre travail s'est étendu de la période

allant du mois de décembre 2010 jusqu'à la fin du mois de

Septembre 2011. Période pendant laquelle nous avons rédigé

notre travail.

Delimitation typologique

Notre travail est axé sur la gestion du

systéme d'accés des utilisateurs dans le réseau

informatique de la Direction Générale de Douanes et Accises, afin

de parvenir a une optimisation de la fiabilité du

réseau.

Ce réseau se situe a deux niveaux; au niveau

interne (utilisateurs locaux) et au niveau externe (utilisateurs

distants).

Le service informatique de la DGD A KATANG A nous a

permis de limiter notre travail sur la gestion des utilisateurs en local ainsi

que ceux des partenaires se trouvant sur la boucle réseau

local.

Quant aux utilisateurs se trouvant dans les sites

distants, un plan de travail est en cours d'élaboration par la dite

inspection.

Ceci limite notre travail a la gestion des

accés des utilisateurs locaux et partenaires de la douane

7. SUBDIVISION DU TRAVAIL

Mise a part l'introduction et la conclusion

générale, ce travail est constitué en trois chapitres : le

premier chapitre porte sur les généralités, le second est

la présentation du cadre de recherche ou le lieu du travail et le

troisiéme portera sur la mise en oeuvre des solutions retenues pour

optimiser la fiabilité du réseau.

CHAP I. GENERALITES SUR LES RESEAUX

~'une maniére générale, un

réseau n'est rien d'autre qu'un ensemble d'objets ou des personnes

connectés ou maintenus en liaisons et dont le but est d'échanger

des informations ou des biens matériels, par contre, le réseau

informatique, c'est l'ensemble des ressources de communication

(matérielles et logicielles), d'ordinateurs et des clients cherchant a

exploiter ces ressources, en d'autres termes, c'est l'ensemble

d'équipements partageables et géographiquement

distribués.10

Notre travail se situe dans le domaine de

l'informatique plus précisément dans sa branche du réseau,

de ce fait il serait mieux de parler de quelques

généralités sur les réseaux informatiques tout en

définissant certains concepts.

Un réseau informatique est identifié

selon une topologie, qui décrit la maniére dont les nceuds sont

connectés, cependant, on parle de la topologie physique et la topologie

logique.

La topologie physique

Elle décrit comment les machines sont

raccordées au réseau, c'est la connexion physique entre les

machines.

La topologie logique

En effet, il est nécessaire de définir

une méthode d'accés standard entre les ordinateurs, afin que

ceux-ci sachent la maniére dont les messages seront

échangés. Cette méthode d'accés s'appelle TOPOLOGIE

LOGIQUE, elle est réalisée par un protocole d'accés, les

protocoles d'accés les plus utilisés sont : Ethernet et Token

Ring.11

10

http://olivieraj.free.fr/fr/linux/information/firewall

11 G. Pujolle, LES RESEAUX 6ème

Edition, Eroylles, Septembre 2007

Section I : CONCEPTS GENERAUX SUR LES RESEAUX

INFORMATIQUES

).1. Les topologies Physiques

I.1.1. Topologie e n BUS :

Dans cette topologie, tous les equipements sont

connectes a un cable commun parfois appele epine dorsale (Backbone),

l'information emise par une station est diffusee sur tout le reseau. L'avantage

de cette topologie est qu'une station en panne, ne penalise pas le reseau car

les differentes stations du reseau sont reliees au cable commun par des

connecteurs en T, en plus sa mise en place est facile a realiser.

Son inconvenient majeur, est que la coupure du cable

commun (bus) rend le reseau inutilisable, et du fait que le signal n'est pas

regenere, la longueur du cable commun doit etre limitee. Le media utilise dans

ce cas, est le cable coaxial 10 base 2 et 10 base 5.

De nos jours, cette topologie n'est plus utilisee dans

les reseaux locaux, elle est remplacee par la topologie en Etoiles de type

Ethernet. Neanmoins, on l'utilise pour le raccordement des reseaux entre eux

(WAN) avec comme media de transmission : la fibre

optique.12

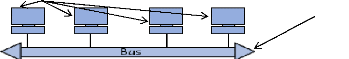

Ordinateurs du réseau

Câble commun

Fig1. Topologie en Bus

I.1.2. Topologie e n anneau :

Elle se caracterise par une connexion circulaire de la

ligne de communication. Le transfert des donnees entre deux ordinateurs sur le

reseau peut donc se faire suivant deux directions. Developpee par IBM, cette

architecture est principalement utilise dans les reseaux dont le protocole

d'accés est token ring et FDDI.

12

www.materiel-informatique.be/bus.php

Son principe de fonctionnement est que les

informations circulent de stations en stations en suivant l'anneau. Un jeton

circule en boucle et permet de a chaque station de prendre la parole a son

tour. La station qui posséde le jeton, émet des informations qui

font le tour de l'anneau, lorsque les données reviennent, la station qui

les a envoyées les élimine du réseau et passe le droit

d'émettre a son voisin, et ainsi de suite...

La topologie en anneau permet d'avoir un débit

de bande passante proche de 90%. Ici le signal est

régénéré par chaque station. Par contre, la panne

d'une station rend l'ensemble du réseau inutilisable dans un sens. Cette

architecture étant la propriété d'IBM, les prix sont

élevés et la concurrence quasiment inexistante. IBM ne

développe plus cette technologie depuis 200013.

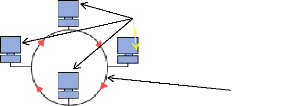

Ordinateurs du réseau

Anneau de communication

Fig.2 Topologie en anneau

1.1.3 Topo/ogie e n étoi/e :

Dans cette topologie, chaque

périphérique (ordinateur client, serveur, imprimante

réseau,...) est relié a un point central. Ce point de

raccordement centrale est appelé concentrateur réseau. Ce sont

des Switch ou des hubs, éventuellement des routeurs pour la liaison

inter-réseaux.

Différents groupes de PC sont reliés sur

un point central. Les points centraux se relient directement entre eux. Dans

cette topologie, la communication entre deux ordinateurs ne peut se faire que

par un seul chemin possible.

C'est la topologie la plus employée

actuellement, notamment par les réseaux dont le protocole d'accés

est Ethernet. Elle est facile a implanter, une panne dans cette topologie, est

relativement simple a vérifier. Dans le

13www.materiel-informatique.be/anneau.php

cas d'un cable défectueux, une seule station est

déconnectée, éventuellement deux groupes lorsqu'il s'agit

d'un cable reliant deux concentrateurs.

Par contre, une panne dans le Switch (ou le hub)

provoque la panne compléte d'un groupe des ordinateurs ou du

réseau. C'est le principal défaut.14

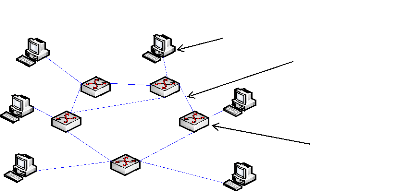

Ordinateurs du réseau

Medias de transmission Fig.3. Topologie en

etoile

1.1.4. Topologie maillée :

C'est une des topologies réseaux dont la

structure est hybride reprenant un cablage en étoile regroupant

différents nceuds de réseau. Ce type de topologie n'est

utilisé que pour les réseaux internet. Contrairement a un

réseau étoile, chaque concentrateur peut utiliser plusieurs

routes différentes pour relier deux ordinateurs entre-deux. Ceci

nécessite des matériels d'interconnexion intelligents, entre

autre des routeurs et des Switch multicouches. Chaque routeur choisit la ligne

de communication la plus rapide possible en fonction de la distance au du

trafic sur une branche du réseau.15

14

www.materiel-informatique.be/topologie-etoile.php

15

www.materiel-informatique.be/maille.php

Ordinateurs du réseau

Media de transmission

Concentrateur intelligent

16

Fig.4. topologie maillée

1.2. Les topologies logiques

1.2.1 Ethernet :

Ethernet est un réseau local a bande de base

qui utilise la méthode d'accés au média dite la contention

de type CSM A/CD (CARRIER SENSE MULTIPLE ACCES/Collision Detection), ce qui

veut dire que tout le monde peut prendre la parole quand il le souhaite, mail

fonctionnalité g CD D permet d'éviter les collisions. Cette

technologie est aujourd'hui le type de réseau local le plus

répandu au monde, sa diffusion dépasse de trés loin le

Token-Ring.

Le succés remarquable d'Ethernet repose sur

plusieurs facteurs parmi lesquels :

ü La capacité d'évolution

ü La fiabilité

ü Disponibilité des outils de

gestion.

1.2.2. Token Ring :

Les technologies Token Ring sont implantées

dans une topologie physique en anneau. Toute fois la topologie physique est en

étoile et c'est par le concentrateur que se font les liaisons d'un

ordinateur a l'autre. Elle utilise comme méthode d'accés le

passage de jeton (méthode d'accés de l'anneau a jeton) qui

n'autorise que son détenteur a utiliser le réseau.

1.2.3. ATM (Asynchronous Transfer Mode) :

ATM fait partie de la norme UIT de relais de cellules

dans laquelle des informations destinées a différents types de

services (voix, vidéo, données) sont transmises en paquets

(cellules) de longueur fixe.

1.2.4. FDDI (Fiber Distributed Data Interconnect):

FDDI spécifie un réseau a jeton a 100

Mbit/s utilisant un cable a fibre optique. Pour assurer la redondance de niveau

physique, il utilise une architecture a double anneau. Voici une

illustration.

Fig.5. Réseau utilisant la technologie

FDD1

1.3. Types de réseaux

Le langage courant distingue les réseaux selon

différents critéres. La classification traditionnelle

fondée sur la notion d'étendue géographique, correspond a

un ensemble des contraintes que le concepteur devra prendre en compte lors de

la réalisation de son réseau, généralement, on

adopte la terminologie suivante : 16

.3.1. Réseaux locaux : (LAN, Local Area

Networks e n a nglais

et RLE, Réseaux Locaux d'Entreprise e n

français) :

C'est un réseau de communication au sein d'une

organisation de couverture géographique limitée (environ 1

km).

Ce type réseau posséde un débit

élevé et par conséquent un taux d'erreur

faible.

1.3.2. Réseaux a grande distance (Wide Area

Networks, WAN) : C'est la communication entre des organisations diverses, en

d'autres termes, c'est l'interconnexion des différents réseaux

locaux(LAN).

16 C. SERVIN, Réseaux et

Télécoms, DUNOD, Paris 2003

Contrairement au LAN, dans ce cas il existe des

diverses administrations, la couverture géographique est étendue,

il peut couvrir un pays, ou toute la planéte. Le débit est

variable, le taux d'erreur est parfois négligeable.

/.3.3. Réseaux métropolitai ns

(Métropolitai n Area Networks,

MANA :

Ce type de réseau est intermédiaire

entre le réseau LAN et le réseau WAN, c'est en quelque sorte un

réseau local dont la couverture géographique est d'environ. Il

peut couvrir quelque dizaines de kilométres, et couvre km, il peut alors

couvrir une région ou une ville.

I.4. Le modèle OSI et le modèle TCP/IP

Les constructeurs informatiques ont proposé

des architectures réseaux propres a leurs équipements. Par

exemple, IBM a proposé SNA, DEC a proposé

DNA... Ces architectures ont toutes le me-me défaut : du

fait de leur caractére propriétaire, il n'était pas facile

de les interconnecter, a moins d'un accord entre constructeurs.

Afin d'éviter la multiplication des solutions

d'interconnexion d'architectures hétérogénes,

l'/S0 (International Standard Organisation), a développer un

modèle de référence appelé : « Modéle

OSI (Open System Interconnexion), qui devait permettre l'interconnexion des

systémes hétérogénes.17

17 C. SERVIN, Réseaux et

Télécoms, DUNOD, Paris 2003

6

|

|

|

|

Protocole de transport

|

|

|

|

|

|

|

|

|

|

|

|

Présentation

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Protocole de

|

|

|

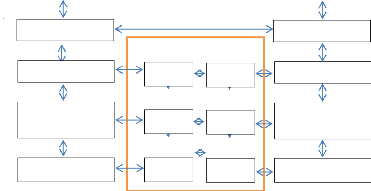

I.4.1. Les sept couches du modèle OSI

APDU

PPDU

SPDU TPDU

Paquet

|

Protocole d'application

|

|

|

Application

|

|

7

|

|

|

|

|

|

Trame

bit

4

Protocole de transport

3

2

1

Transport

Réseaux

Liaison

de

données

Physique

Transport

Réseaux

Liaison

de

données

Physique

Routeurs Routeurs

Hôte A Hôte B

Frontière de sous réseau

Fig 6. Representation du modele

OSI

Les couches 1, 2, 3 et 4 sont necessaires a

l'acheminement des informations entre les extremites concernees et dependent du

support physique. Les couches hautes (5, 6 et 7) sont responsables du

traitement de l'information relative a la gestion des echanges entre systemes

informatiques.

La couche Physique (1) : Elle s'occupe de la

transmission des bits de fagon brute sur un canal de communication. Cette

couche doit garantir la parfaite transmission des donnees, un bit ''1'' envoye

doit etre recu comme bit valant ''1''. Cette couche doit normaliser les

caracteristiques electriques, mecaniques et fonctionnelles des circuits de

donnees et les procedures d'etablissement de maintien et de liberation du

circuit de donnees.

La couche de liaison de do nnées(2) :

Elle transforme la couche physique en une liaison a priori exemptée

d'erreurs de transmission pour la couche réseau, elle fractionne les

données d'entrée de l'émetteur en trames, transmet ces

trames en séquences et gére les trame d'acquittement

renvoyées par le récepteur.

Au cas ou il y a des problémes sur la ligne de

transmission, cette couche est capable de renvoyer la trame concernée,

en conclusion cette couche a pour role important; la détection et la

correction d'erreurs intervenues sur la couche physique, et le contrôle

du flux pour éviter l'engorgement du récepteur.

La couche réseau (3) : Elle permet de

gérer les sous réseaux, c'est-à-dire, le routage des

paquets sur ce sous réseaux et l'interconnexion des différents

sous réseaux entre eux, également l'engorgement des sous

réseaux.

La couche transport (4) : Elle est

responsable du bon acheminement des messages complets au destinataire. Le role

principale de la couche transport est de prendre les messages de la couche

session, de le découper s'il le faut en unités plus petites et de

les passer a la couche réseau, tout en s'assurant que les morceaux

arrivent correctement de l'autre coté, elle effectue aussi le

réassemblage du message a la réception des morceaux, elle

optimise le réseau...

Elle est aussi responsable du type de service a

fournir a la couche session et finalement aux utilisateurs du réseau

tout en gérant l'ensemble du processus de connexion, avec toutes les

contraintes qui y sont liées.

La couche session (5) : Elle organise et

synchronise les échanges entre taches distantes. Elle réalise le

lien entre les adresses logiques et les adresses phtisiques des taches

reparties. Elle établit également une liaison entre deux

programme d'application devant coopérer et commende leur dialogue (qui

doit parler, qui parle...) ceci s'appelle la gestio n du jeto

n.

La couche pr6sentation (6) : Elle s'occupe de

la syntaxe et de la sémantique des données transmises : c'est

elle qui traite l'information de maniére a la rendre compatible entre

taches communicantes. Elle va assurer l'indépendance entre l'utilisateur

et le transport de l'information.

Typiquement cette couche peut convertir les

données, les reformater, les crypter et les compresser.

La couche application (<) : Cette couche

est le point de contact entre l'utilisateur et le réseau, c'est donc

elle qui va apporter a l'utilisateur les services de base offerts par le

réseau, comme par exemple le transfert de fichier, la

messagerie...

I.4.2. Le model TCP/IP18

TCP/IP désigne communément une

architecture réseau, mais cet acronyme désigne en fait 2

protocoles étroitement liés : un protocole de transport, TCP

(transmission control Protocol) qu'on utilise X'par-dessus'' un protocole

réseau, IP (internet Protocol).

Ce qu'on entend par TCP/IP, c'est en fait une

architecture réseau en 4 couches dans laquelle les protocoles TCP et IP

jouent un role prédominant, car ils en constituent

l'implémentation la plus courante. Par abus, de langage, TCP/IP peut

donc designer deux choses : le modéle TCP/IP et la suite de deux

protocoles TCP et IP. L'origine du TCP/IP remonte au réseau ARP NET qui

est un réseau de télécommunication concu par l'ARPA

(Advanced Research Projetcts Agency), l'agence de recherche du ministére

américain de la défense.

Outre la possibilité de connecter les

réseaux hétérogénes, ce réseau devait

résister a une éventuelle guerre nucléaire, contrairement

au réseau téléphonique habituellement utilisé pour

les télécommunications mais considéré trop

vulnérable. Il a alors été convenu qu'ARPANET utiliserait

la technologie de communication par paquet (mode datagramme), une technologie

émergeante promettant. C'est donc dans cet objectif et ce choix

technique que le protocole TCP et IP furent inventés en

1974.

18 G. Pujolle, LES RESEAUX 6ème

Edition, Eroylles, Septembre 2007

22

APPLICATION

APPLICATION

PRESENTATION

SESSION

TRANSPORT

INTERNET

TRANSPORT

RESEAU

LIAISON

2

PHYSIQUE

HOTE-RESEAU

1

7

6

5

4

3

MODEL TCP/IP MODELE OSI (de

référence)

Fig 7. Parallelisme entre TCP/IP et

OS

Le modéle TCP/IP peut en effet Ctre décrit

comme une architecture réseau à 4 couches :

La couche hate réseau : Elle regroupe

les couches physiques et liaison du modéle OSI. Dans le modéle

TCP/IP, elle permet, d'envoyer des paquets IP sur le réseau.

La couche i nternet : C'est la clé de

voute de l'architecture, elle réalise l'interconnexion des

réseaux hétérogénes distants sans connexion, Son

role, est de permettre l'injection des paquets dans n'importe quel

réseau et l'acheminement de ces paquets indépendamment les uns

des autres jusqu'à destination.

Comme aucune connexion n'est établie au

préalable, les paquets peuvent arriver dans les désordres ; le

contrôle de l'ordre de remise est éventuellement la tAche des

couches supérieures.

Du fait du role imminent de cette couche dans

l'acheminement des paquets, le point critique de cette couche est le routage.

C'est en ce sens que l'on Apeut se permettre de comparer cette couche avec la

couche réseau du modéle OSI. Le protocole IP (internet protocole)

est une implémentation officielle que posséde la couche

internet.

La couche transport : Elle joue le

me-me rôle que la couche transport du modéle OSI, celle

de permettre a des entités paires de soutenir une conversation,

officiellement, cette couche n'a que deux implementations : le protocole TCP

(transmission Control Protocol) et le protocole UDP (User Datagram Protocol).

TCP est un protocole fiable orienté connexion qui permet l'acheminement

sans erreur des paquets issus d'une machine du me-me

internet.

Tant dis que UDP est en revanche un protocole

trés simple que TCP, il est non fiable, son utilisation presuppose que

l'on n'a pas besoin ni du contrôle de flux, ni de la conservation de

l'ordre de remise des paquets.

La couche application : Contrairement au

modéle OSI, c'est la couche immédiatement supérieure a la

couche transport, tout simplement parce que les couches presentation et session

sont apparues inutiles. On s'est en effet apergu avec l'usage que les logiciels

réseau n'utilisent que trés rarement ces deux couches, et

finalement, le modéle OSI dépouille de ces deux couches ressemble

fortement au modéle TCP/IP. Tous les protocoles de haut niveau se

retrouve sur cette couche, par exemple : Telnet, TFTP (trivial file transfert

Protocol), http (hyper Text transfert Protocol).

Le point important pour cette couche est le choix de

du protocole a utiliser, par exemple : TFTP, surtout utilise sur réseaux

locaux, utilisera UDP, car on part du principe que les liaisons physiques sont

plus fiables et le temps de transmission suffisamment courts pour qu'il n'y ait

pas d'inversion de paquets a l'arrivée.

Ce choix, rend TFTP plus rapide que le protocole FTP

qui utilise TCP. A l'inverse, SMTP utilise TCP car pour la remise du courrier

electronique, on veut que tous les messages parviennent integralement et sans

erreur.

1.5. Notion sur les protocoles

Comme définition générale, le

protocole réseau représente le langage utilisé sur la

connexion pour communiquer entre les machines. Chaque ordinateur ou

périphérique d'un réseau doit utiliser les me-mes

protocoles pour pouvoir se comprendre, il commande le déroulement des

communications. Ils se basent soit sur le modéle OSI, soit sur le

modéle TCP/IP.19

Plusieurs protocoles peuvent exister sur un

me-me réseau, on distingue les protocoles routables et les

non routables.

Par protocoles routables, on voit : ceux qui

permettent l'utilisation des routeurs et donc de transmettre des informations

entre des réseaux différents, tandis que les non routables ne

permettent pas l'usage des routeurs et donc pas de transmission de

l'information entre différents réseaux.

19

www.materiels-informatique.be/protocole.php

Voici quelques protocoles :

Nom du

Protocole

|

Caractéristiques

|

ROUTABLE

|

NetBeui

|

-Niveau 4 du modéle OSI, -Peu encombrant en

ressources, -Utilisé que sur des petits segments de réseau, si

non la communication est paralysée, -Il était surtout

utilisé par le DOS de Microsoft.

|

NON

|

IPX

|

-INTERNET PACKET EXCHANGE PROTOCOL -Niveau 3 du

modéle OSI, - Principalement utilisé dans les réseaux

Netware développés par Novell, -Assure les fonctions d'adressage

et de routage des paquets.

|

OUI

|

SPX

|

-SEQUENCED PACKET EXCHANGE

PROTOCOL)

-C'est une extension du IPX basée sur le niveau 4

de la couche OSI.

|

OUI

|

TCP/IP

|

-C'est le plus important, -permet la

communication entre différents systémes

d'exploitations, - Implanté sur le niveau 3 de la couche OSI,

-Utilise TCP (mode connecté) ou UDP (mode non

connecté) pour la communication, - Par rapport a PBX, il inclut des

protocoles de niveau supérieur (d'application) comme :

*SMTP (Simple Mail Transfert Protocol pour

les mails), *.FTP (File Transfert Protocol pour les Fichiers),

*SNMP (gestion des ordinateurs a distances), *http (HyperText

Transfer Protocol pour les documents internet) et l'UPnP (gestion des

périphériques), - IMAP (Internet Access Protocol) : il

est utilisé dans la réception des courriers électroniques,

-Il utilise d'autres

protocoles pour la connexion comme PPP(

point to point Protocol), PPPoE et PPPoA

utilisés pour les connexions via un routeur, ICMP et ARP pour la

correction d'erreur et la correspondance d'adresse

Ethernet/Physique.

|

OUI

|

|

Tableau 1. Quelques protocoles en

reseau

1.6. Les medias de transmission20

Les supports réseaux permettent a des systemes de

communiquer entre eux.

Il existe différents types de supports

adaptés a un besoin ainsi qu'a un budget ou une contrainte

technique.

20 D.DROMARD-D.SERET, Synthèse de Cours

d'Architecture des Réseaux, Ed Person, Paris 2009

1.6.1. Le Cable Coaxial :

Utilisé dans la topologie réseau en

bus, et dans des applications comme la transmission TV. Il est utilisé

dans les transmissions en mode large bande (bande passante

découpée en plages de fréquence, chacune étant

attribuée a un canal). Les réseaux en topologie Etoile Ethernet

actuels fonctionnent en bande de base (toutes les stations émettent sur

un me-me canal occupant la totalité de la bande

passante).

Fig 8. Cable coaxial

Le blindage permet de protéger les

données transmises sur le support dans un environnement des parasites

(bruits) pouvant causer une distorsion de l'information, puis d'un blindage

métallique tressé et enfin d'une gaine extérieure qui

permet de protéger le cable de l'environnement

extérieur.

Elle est habituellement en caoutchouc. Grace a son

blindage, le cable coaxial peut e-tre utilisé sur des longues distances

et a haut débit, on le réserve toutefois pour des installations

de base.

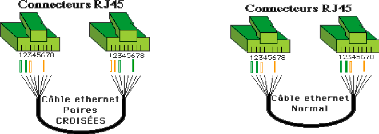

1.6.2. La Paire Torsadée :

La paire torsadée décrit un

modéle de cablage ou les lignes de transmission de deux conducteurs

enrôlés l'un de l'autre dans le but de maintenir

précisément la distance entre deux fils et de diminuer la

diaphonie.

Le maintien de la distance entre deux fils permet de

définir une impédance caractéristique de la paire, pour

supprimer les réflexions des signaux. Les contraintes

géométriques (épaisseur de l'isolant/diamétre du

fil) maintiennent cette impédance autour de 100 ohms

Fig 9. Cable a paires torsadees (droit et

croise)

Il existe deux types de paires torsadées

:

Paire Torsadée non bli ndée :

unshielded twisted pair (UTP) est un cable non protéger par un blindage

;

Paire Torsadée bli ndée :

shielded twisted pair (FTP) posséde une couche conductrice de blindage,

de fagon similaire a un cable coaxial, lui permettant une meilleure protection

contre les interférences.

1.6.3. La fibre optique :

C'est un type de connexion utilisé pour le

transfert de données numériques, principalement cablage de

réseau informatiques mais également pour le transfert de

données entre serveur.

Le cablage est constitué d'un connecteur en

verre ou en plastique entouré d'une gaine protectrice, le conducteur

permet uniquement de transférer la lumiére et nécessite a

chaque coté du cablage un émetteur/récepteur lumineux

(d'oU l'appellation optique). La vitesse de transfert dépend

principalement de la longueur d'onde utilisée.

Deux types de fibre sont utilisés

:

La mo nomode : Réservé au

réseau WAN, ce mode utilise un seul canal de transfert a

l'intérieur du conducteur, le cheminement du rayon est linéaire

avec pratiquement pas de dispersion du signal, les performances atteignent les

100 Gb/s au kilométre. Une installation avec ce type de fibre optique

coute chére car elle nécessite une source avec rayon

laser.

La multi mode : Utilise un cceur plus large,

l'émetteur est une simple diode LED, elle est donc moins chere, dans ce

type d'installation, les rayons peuvent suivre différents trajet suivant

l'angle de réfraction et donc différents temps de propagations.

Les données doivent donc e-tre reconstituées a l'arrivée.

Si les performances atteignent le Gb/s, elles ne sont utilisées que pour

les courtes distances en réseau LAN.

I.7. Les Adresses IP (Internet Protocol)

Le systeme d'adresse IP offre des fonctions

similaires au systeme postal ou un code qui sert a envoyer des informations a

une personne et d'en recevoir des autres personnes. Ce systeme d'adresse

utilise la troisieme couche du modele OSI pour transmettre des informations au

destinataire, et nous avons les adresses IP version 4 et version 6 (noté

respectivement IP v4 et IP v6), dans ce travail, il sera question de travailler

avec les adresse IP v4.

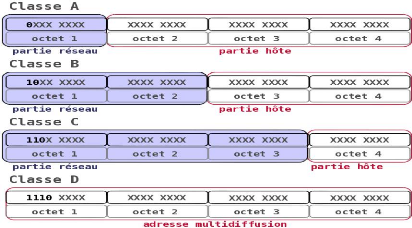

I.7.1. Adresses IP v4 et les Classes d'adressage :

Une adresse IP v4 est une adresse codée sur 32

bits notée sous forme de 4 nombres entiers allant de 0 a 255 et

séparés par des points.

Elle est constituée de deux parties :

ü Une partie des nombres qui identifie le

réseau qui est commune a l'ensemble des hôtes d'un

me-me réseau.

ü Une autre partie qui identifie les nombres des

machines appartenant a ce réseau, c'est la partie

hôtes.

A l'origine, plusieurs groupes d'adresses ont

été définis dans le but d'optimiser le cheminement (ou le

routage) des paquets entre les différents réseaux. Ces groupes

ont été baptisés classes d'adresses IP. Ces classes

correspondent a des regroupements en réseaux de me-me taille.

Les réseaux de la me-me classe ont le me-me nombre

d'hôtes maximum.

Classe A : Le premier octet a une valeur comprise

entre 1 et 126 ; soit un bit de poids fort égal a 0. Ce premier octet

désigne le numéro de réseau et les 3 autres correspondent

a l'adresse de l'hôte. L'adresse réseau 127.0.0.0 est

réservée pour les communications en boucle locale.

Classe B : Le premier octet a une valeur comprise

entre 128 et 191 ; soit 2 bits de poids fort égaux a 10. Les 2 premiers

octets désignent le numéro de réseau et les 2 autres

correspondent a l'adresse de l'hôte.

Classe C : Le premier octet a une valeur comprise

entre 192 et 223 ; soit 3 bits de poids fort égaux a 110. Les 3 premiers

octets désignent le numéro de réseau et le dernier

correspond a l'adresse de l'hôte.

Classe D : Le premier octet a une valeur comprise

entre 224 et 239 ; soit 3 bits de poids fort égaux a 111. Il s'agit

d'une zone d'adresses dédiées aux services de multidiffusion vers

des groupes d'hôtes (host groups).

~~~~~~

|

+~~!"~

~~~~~"

|

~'~~~~~~ ~~~~~"

|

~~~,~~ '~

reseaux

|

~~~,~~ './0

par reseau

|

A

|

255.0.0.0

|

1. 0. .

0 _0

126.255.255.255

|

126

|

16777214

|

B

|

255.255.0.0

|

128. 0 _0

0. .

191.255.255.255

|

16384

|

65534

|

C

|

255.255.255.0

|

192. 0 _ 0

0. .

223.255.255.255

|

2097152

|

254

|

D

|

240.0.0.0

|

224.0.0.0 -

239.255.255.255

|

adresses uniques

|

adresses uniques

|

|

Tableau 2. Espace d'adressage

1.7.2. Le Masque :

Un masque réseau (en anglais netmask) est un

ensemble de chiffre qui se représente sous la forme de 4 octets

séparé par des points (comme une adresse IP), qui comprend (dans

sa notation binaire) des zéros au niveau des bits de l'adresse IP que

l'on veut annuler et des 1 au niveau de ceux que l'on désire

conserver.

L'intérêt d'un masque est de pouvoir

connaitre le réseau associé a une adresse I P.

En effet, comme expliqué

précédemment, le réseau est déterminé par un

certain nombre d'octets de l'adresse I P.

En généralisant, on obtient les masques

suivants pour chaque

classe :

Pour une adresse de classe A, le masque aura la forme

suivante : 11111111.00000000.00000000.00000000 en binaire, c'est-A-dire en

notation décimale : 255.0.0.0

Pour une adresse de classe B, le masque aura la forme

suivante : 11111111.11111111.00000000.00000000 c'est-A-dire En notation

décimale : 255.255.0.0

Pour une adresse de classe C, le masque aura la

forme

11111111.11111111.11111111.00000000 en binaire,

c'est-A-dire en notation décimale : 255.255.255.0

I.B. Les équipements d'un réseau

Faire dialoguer des ordinateurs ne nécessite

pas seulement des medias de transmission, mais aussi des équipements qui

pourront acheminer l'information sur ces medias, mais aussi permettre a

plusieurs ordinateurs de pouvoir dialoguer entre eux. Ces différents

équipements peuvent e-tre de la première couche, de la

deuxième couche ou de la troisième couche du modèle

d'OSI.

Nous allons citer :

~.8.1. Co nce ntrateur ou Hub :

Le Hubs sont utilisés en réseaux Ethernet

base 10 et base 100 (pas en Giga Ethernet), dans les topologies en Etoiles

utilisant un cablage RJ45.

Le hub est le concentrateur réseau le plus

simple qui fonctionne sur la couche physique du modèle OSI. Ce n'est

pratiquement qu'un répéteur qui amplifie le signal pour le

renvoyer vers tous les PC (un message recu est envoyé a tous les ports

ralentissant ainsi l'ensemble du réseau). Dans le cas ou on est dans des

réseaux locaux importants par le nombre de PC, ou par la quantité

des flux de données a transférer, les Hub sont remplacés

par des Switch.

.8.2. Commutateur ou Switch :

C'est aussi un concentrateur réseau

utilisé dans la topologie Etoile, notamment les réseaux

Ethernets. La différence avec un Hub, vient de la méthode de

renvoi des données vers le destinataire, le Switch garde en

mémoire dans une table l'adresse du destinataire.

Il décode au préalable le message pour

l'envoyer uniquement sur le port réseau (ordinateur associé). Une

autre différence est qu'un Switch peut travailler en full duplex, donc

il peut émettre et recevoir les données sur un me-me

port réseau simultanément.

1.8.3. Le pont (bridge) :

Les ponts sont des dispositifs matériels

permettant de relier des réseaux travaillant avec le me-me

protocole et faisant partie de la deuxième couche du modèle de

référence OSI.

Un pont est capable de filtrer les trames en ne

laissant passer que

celles dont l'adresse correspond a une machine

située a l'opposé du pont. Il permet de segmenter un

réseau en conservant au niveau du réseau local les trames

destinées au niveau local et en transmettant les trames destinées

aux autres réseaux.

Cela permet de réduire le trafic (notamment

les collisions) sur chacun des réseaux et d'augmenter le niveau de

confidentialité car les informations destinées a un hôte ne

peuvent pas e-tre écoutées par les autres.

.8.3. Le routeur :

Les routeurs sont des commutateurs

évolués permettant la communication de données entre deux

réseaux Ethernet de classes différentes ou me-me de

protocoles différentes différents. C'est une passerelle

réseau, sa fonction principale est de déterminer la meilleure

route pour atteindre le réseau suivant lors du transfert de

données. Le routage utilise la couche réseau (3) du modéle

OSI. Autres particularités, il peut exercer des fonctions telles que :

serveur DHCP, Firewall, NAT,... éventuellement serveur

proxy.

Sa principale utilisation est le partage de connexion

Internet a partir d'un réseau local mais il peut également

permettre l'accés entre 2 réseaux locaux dans des classes

d'adresses IP différentes.

Section II: Explicitatio n des termes et co ntexte de

travail

Cette partie du chapitre va nous permettre de comprendre

de quoi il s'agira dans ce travail, et aussi les sens de certains

termes.

11..1. Analyser un réseau :

C'est la décomposition de son ensemble afin de

mettre en évidence les éléments qui le constituent, et de

faire pour chaque constituant un examen détaillé tout en

ressortissant leurs rapports, leurs points forts ainsi que leurs points

faibles.

11.2. Optimiser un réseau :

C'est la mise au point des moyens de maximisation du

fonctionnement du réseau afin d'atteindre le rendement

souhaitable.

11.3. Fiabilité d'un réseau :

C'est la probabilité que présente un

réseau de fonctionner correctement durant un temps bien

déterminé, en d'autres termes, c'est le niveau de confiance qu'on

peut accorder au fonctionnement du réseau.21

Vu ce qui précéde, notre travail se

penchera sur l'amélioration de la gestion des accés des

utilisateurs au réseau de la DGD A, ceci aura un impact positif dans

l'ensemble du system informatique de la DGD A.

Se référant a la méthode choisie,

nous allons dans les points qui suivent, étaler les besoins et les

objectifs de l'entreprise.

21 C. SERVIN, Réseaux et

Télécoms, DUNOD, Paris 2003

CHAP II : PRESENTATION DU CADRE DU TRAVAIL

Section I : Historique et Presentation

1.1. Creation de la DGDA (ex OFIDA)

La Direction Generale des Douanes et Accises, DGD A

en sigle a ete cree par l'ordonnance No 79/114 du 15 mai 1979 sous forme

d'etablissement public rattache au ministere de finance. Sa premiere

appellation etait Office des Douanes et Accises, OFID A en sigle. C'est une

institution a caractere economique, administratif et financier dotee de la

personnalite civile et juridique.

De ce fait, elle est regie par la loi N° 78/002

du 16 janvier 1978 portant dispositions generales applicables aux entreprises

publiques. Les agents sont regit par la convention collective dont la deuxieme

edition a ete publiee le 1 janvier 1949. Le fonctionnement quotidien de la DGD

A et sa ligne de conduite sont contenues dans un document appele «

LEGISLATION DOU ANIERE D qui a pris force du decret du 29 janvier 1949

l'ordonnance N° 39/09 du 6 janvier 1939 portant sa mission.

1.2. La DGDA et ses missions

La Direction des Douanes et Accises, a plusieurs

missions, la liste etant exhaustive, nous retiendrons a titre principale ce qui

suit :

ü La perception des droits, taxes et redevances

a caractere douanier et fiscal, present et a venir qui sont dues soit a

l'importation et l Dexportation des marchandises de toutes natures, soit encore

de leur transit et de leur sejour en entrepôt douanier ;

ü La perception des droits d'accises presents et

a venir;

ü La recherche et la constatation des

infractions en matiere des douanes et accises et aux legislations connexes sur

toute l'etendue du territoire congolais;

ü La formation du personnel aux techniques modernes

et gestion dans le domaine des douanes et accises;

ü Le versement dans le trésor public, dans

leurs totalités et dans les meilleurs délais, tous les

impôts, taxes pergus;

ü Assurance du contrôle a posteriori par la

formation des techniciens douaniers spécialisés;

ü Réglementation de la profession des

commissionnaires en douanes ;

ü Systématisation de la

vérification physique primaire et la contre vérification

documentaire des marchandises, cette derniére, est session de recourir a

l'informatique ;

ü Quantification et valorisation sur base des

déclarations douaniéres du flux des marchandises

importées.

1.3. Röle des droits de douane

Le rôle des droits de douane est de double aspect

a savoir :

ü Aspect fiscal

ü Aspect économique :

Aspect fiscal : L'aspect fiscal est le fait de

procurer au trésor public les ressources sociales a la couverture des

dépenses publiques de l'état. Les droits des douanes a eux seuls

contribuent A plus de 60 % au budget de l'état.

Aspect économique

ü role prohibitif : qui est la

protection de la production nationale contre les produits importés. Dans

ce cas la douane pour lutter contre cette compétitivité, doit

taxer durement les produits étrangers, dans le but de sauvegarder et

surtout favoriser la production locale.

ü role i ncitatif : les droits des

douanes constituent un moyen pour atteindre l'un des principaux objectifs du

développement de notre pays par la diminution des importations des

produits de luxe...Ils sont utilisé également pour favoriser le

développement des certaines branches de production.

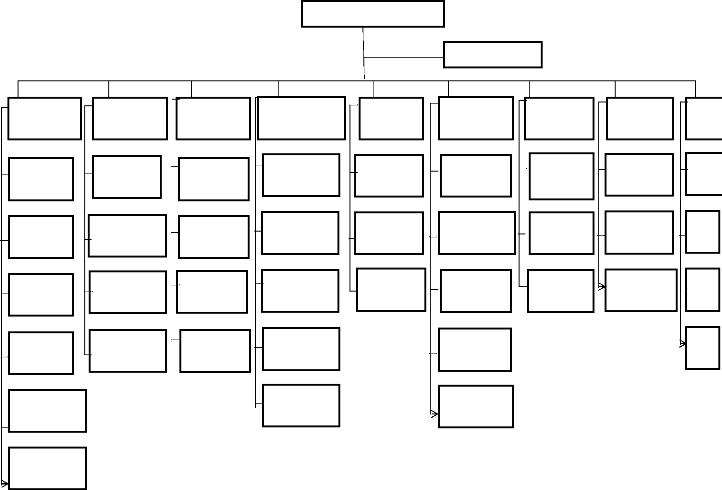

1.4. Organisation de la DGDA

Dans ses différentes missions lui

confiées, la Direction Générale des Douanes et Accises est

chapoté par un conseil d'administration et un comité de gestion

ayant a sa tête un Chargé de Mission anciennement appelé

Administrateur Délégué General (ADG).

En plus de la direction générale il

comprend également des directions divisionnaires et divisions

provinciales a l'exception de la direction de KINSHASA et de la province de B

ANDUNDU, leurs compétences territoriales s'étendent a l'ensemble

de l'entité administrative provinciale.

La direction générale comprend 12

divisions:

ü la division des services généraux

;

ü la division des recettes ;

ü la division des ressources propres ;

ü la division des douanes ;

ü la division des accises ;

ü la division du personnel ;

ü la division des contentieux ;

ü la division des recherches ;

ü la division de l'informatique ;

ü la division juridique ;

ü la division dite interne et

ü la division des formations.

Notons que chaque division est dirigée par un

directeur, les différentes directions sont les suivantes : -la direction

provinciale du Katanga, -du Nord Kivu, -du Sud Kivu, -du Kasai Oriental, -du

Kasai Occidental, -de Kinshasa aéroport, -de Kinshasa Est, -du Bas

Congo,... Chaque direction est dirigée par un directeur

provincial.

Pour la réalisation de ses objectifs, l'OFID A

collabore avec certains organismes notamment :

l'Office Congolais de Contrôle (OCC) ;

l'Office de Gestion du Fret Maritime (OGEFREM)

;

la Banque Nationale de Congo (B.N.C).

Ces organismes l'aident a réaliser ses

objectifs soit en assurant la sécurité et le contrôle dans

l'importation, soit dans l'identification des échanges

internationaux.

Notre travail est géographiquement

limité dans la Province du Katanga, plus précisément dans

la ville de Lubumbashi, de ce fait nous allons présenter la Direction

provinciale du Katanga.

La direction Provinciale du Katanga est l'une des

grandes directions en terme des recettes, elle est chapeautée par un

Directeur Provincial communément appelé D.P.

Ce dernier est secondé par des Sous-Directeurs,

notamment: Sous-Direction de l'Administration et Finances (SDAF), qui

s'occupe de l'administration et des finances, chapeautée par un

Sous-Directeur, elle regorge les divisions ci-aprés :

-division de comptabilité, -division de

l'informatique, -division des services

généraux.

Sous-Direction des Douanes et Accises

(SDDA), qui s'occupe des affaires douaniéres et de la production

locale. Elle renferme en son sein les divisions suivantes : -division des

douanes, -division des accises, -division des contentieux, -division des

statistiques, -division de valeur, -division de contrôle a posteriori et

sélectivité.

Sous-Direction des Produits Pétroliers

(SDPP), qui s'occupe des tous les processus de dédouanement ayant

trés aux produits pétroliers, il gére aussi des divisions,

et s'occupe de tous les entrepôts pétroliers qui font les

dédouanements.

Sous-Directeur de Brigade (SDB), qui

gére les processus de dédouanement en matiéres de

sécurité, elle regorge en son sein quelques divisions comme

:-IAP, IPR et ISF.

Sous-Direction du guichet unique (SDGU),

elle est né avec l'avénement de l'informatisation du processus de

dédouanement et renferme en elle les divisions suivantes :-division de

la prise en charge, -division de vérification, -division des imports et

exports, division des recettes, division de la modification ou contre

écriture.

Sous-direction de Kasumbalesa, c'est l'une

des plus importantes sous-directions parce que pour le moment, presque toutes

les marchandises passent par cette frontiére, on y retrouve plusieurs

services entre autres :-la prise en charge, -brigade, - recette,

-vérification et contre écriture. Tous ces services sont

directement sous la dépendance du Sous-Directeur de

Kasumbalesa.

Les sous-directions suivantes ainsi que les

Divisions, représentent la DGD A là ou elles sont

implantées. Elles exercent la quasi-totalité des activités

douaniéres. Il s'agit de :

Sous-Direction de Kolwezi, sous la

responsabilité d'un sousdirecteur.

Sous-Direction de Tenke Fungurume, sous la

responsabilité d'un sous-directeur.

Sous-Direction de Kalemie, sous la

responsabilité d'un sousdirecteur

La Division de l'Aéroport LUANO, sous la

responsabilité d'un chef de division (inspecteur)

La Division de Sakania-Mokambo, sous la

responsabilité d'un chef de division (inspecteur)

Les entrepots douaniers, sous la

responsabilité des Chef de division

Une division est constitué de :

ü Un Chef de division

ü Un ou plusieurs Contrôleurs

ü Un ou plusieurs Vérificateurs

ü Un ou plusieurs Vérificateurs Assistants

...

Un chef de division dépend directement d'un

Sous-Directeur, et le sous-directeur dépend du Directeur Provincial.

Avec l'informatisation des processus de dédouanement, toutes les

Sous-Directions et les Division forment un réseau bien

élaboré et dont les roles sont bien

spécifiés.

Dans ce nouveau systéme, la Division de

l'i nformatique est la piéce maitresse, car elle gére la

base de données (utilisateurs y compris) et le réseau

informatique de la province, et veille au bon déroulement du

systéme dans son entiéreté.

Nous présenterons l'organigramme de la DGD A,

et parlerons de la Division de l'i nformatique qui nous a recus

pendant notre stage, et qui nous a aidé a réaliser ce travail

dans la deuxiéme section de ce travail.

SECRETARIAT

DIRECTEUR PROVINCIAL

RECETTE

KALEMIE

SD DOUANES ET ACCISES

INSP DOUANES

INSP. CONT AFF.

INSP. VALEUR

INSP. SELECT.

INSP. STATISTIQUE

INSP. ACCISES

SD PRODUITS PETROLIERS

INSP PRISE CHARGE

RECETTE PPL SEP. CONGO

INSP. VER. SEP-CONGO

INSP. VERIF. PROD. PET

IPSG

I RESS PROPRES

INSP. INFORMAT.

IDE COMPT

SD ADMIN & FINANCES

RECETTE PP KSA

SD KALEMIE

CONTROLE BRIGADE

IDE VERIF

SD GU/L'SHI

INSP. P CHARGE

INSP IMPORT EXPORT

INSP. VERIF

RECETTE PPL

INSP CONTRE

SD KOLWEZI

INSP VERIF

BRIGADE

RECETTE

ISF

RECETTE

INSP VERIF

BRIGADE

SD TFM

SD B

SDB

IAP

IPR

SD KASUMBALESA

INSP SAKAN NOK

INSP. P CHARGE

INSP. VERIF

INSP IMPORT BRIGADE

I.5. ORGANIGRAMME DE LA DGDA

SECTION II : PRESENTATION ET ANALYSE DU RESEAU

EXISTANT

II.1. Presentation Fonctionnelle

Avant d'entrer en détails sur le

fonctionnement du réseau informatique, nous allons commencer par la

présentation de cette division. Le projet d'informatisation a

commencé a KINSHASA, et est arrivé a Lubumbashi vers

2007.

Jusqu'au mois d'avril 2008, ce ne sont que les travaux

d'implémentation et d'essai, le mois de mai 2008 était

consacré a l'inauguration du guichet unique grace a l'informatisation de

la DGD A KATANG A, nous pouvons noter que la Division de l'Informatique a

réellement commencé son travail au Katanga.

Cette division est chapeautée par un Chef de

Division communément appelé Inspecteur. Dans sa

division(Inspection), il gére le personnel et le matériel, comme

personnel, nous avons :

ü Trois Vérificateurs

ü Trois Vérificateurs Assistants

et

ü Un Rédacteur Principal

Role de la Division de l'informatique

ü Gérer la base des données sydonia

++ (y compris les utilisateurs)

ü Gérer le réseau

informatique

ü Gérer et maintenir les matériels

informatiques dans un bon état.

ü Formation des utilisateurs de la base de

données sydonia++, ainsi que leur recyclage.

Breve aperçue sur Sydonia ++

Sydonia veut tout simplement dire g systéme

douanier informatisé, et en anglais c'est Automated System for

Custom Data, ASYCUDA en sigle. C'est un logiciel client serveur

qui permet aux douaniers de stoker et manipuler les données ayant trait

avec les processus de dédouanement.

En 1980, le premier logiciel Sydonia a

été congu pour les pays membres de la CD AO (communauté

des pays d'Afrique de l'ouest) grace a l'Organisation Mondiale de la Douane qui

avait un but statistique leur permettant de faire la compensation.

Ce logiciel a été

amélioré et est arrivé dans notre pays sous la version

2.7, qui a aussi été améliorée et aujourd'hui nous

parlons de la version ++, une autre version sera mise en place dés

l'année prochaine, c'est la version a world N. Actuellement, la

province du Katanga utilise la version ++.

11.2. Presentation de l'infrastructure informatique de la

DGDA

11.2.1. Etude de l'exista nt

Une bonne compréhension de l'environnement

informatique aide a déterminer la portée du projet

d'implémentation de la solution. Il est essentiel de disposer

d'informations précises sur l'infrastructure réseau physique et

les problémes qui ont une incidence sur le fonctionnement du

réseau. En effet, ces informations affectent une grande partie des

décisions que nous allons prendre dans le choix de la solution et de son

déploiement.

11.2.2. Prése ntatio n de l'architecture

réseau de la DGDA

Le réseau de la DGDA est un réseau

Ethernet commuté a 100 Mb/s, il est basé sur la topologie en

Etoile, c'est un réseau plat, il ne contient pas de sous réseau,

ce qui réduit ses performances compte tenu du nombre important du trafic

qui en découle.

Ce réseau est connecté a internet via

deux antennes V-S AT, aprés chacune des V-S AT, le signal passe par deux

modems distincts, en suite par deux routeurs distincts. Les sorties de ces deux

routeurs vont sur un seul Switch, bien entendu, ces matériels sont dans

un Rack de 42 unités.

Comme nous l'avons dit précédemment, le

systéme informatique de la DGD A est de type clients

serveurs.

La machine serveur est celle qui posséde la

base de données, elle gére les accés de tous les

utilisateurs (nom du compte ou login et mot de passe nécessaires pour y

accéder). Il y a une machine serveur dite de

production qui est la principale renfermant la base de

données, ce serveur est secondé par d'autres a savoir

:

Serveur de standby : possede les mêmes

caractéristiques avec le serveur de production, son role et de copier

intégralement les données de la production apres un intervalle de

temps bien déterminé (c'est une mise a jour automatique qui se

passe toutes les 30 minutes).

Serveur de back up : possede les caractériels

internes identique a celle de la production, il y en a 2, leur role est de

copier en fin de journée toute les donnée de la production, nous

pouvons dire qu'ils font leur mise a jour a chaque arrêt du system. Cette

mise a jour n'est pas automatique, mais manuelle.

Serveur de fichier et contrôleur de domaine :

c'est un ordinateur fixe qui a été transformé en serveur,

il possede le systeme Windows server 2003, son role est de

récupérer les donnée dans la bases des données et

les mettre a la disposition des partenaires suivants : OCC, OGEFREM, LES B

ANCS, DGI, DGRAD. Il gere l'acces de ces partenaires pendant la

récupération des données.

Les machines clientes sont celles qui, étant

dans le réseau de la DGD A, lancent des requêtes a la base de

données du serveur, ce dernier leur répond avec des

résultats correspondants aux requêtes.

Le réseau a pour media, cable coaxial entre VS

AT et Modem, et le cable a paires torsadées entre les modems et les

routeurs et aussi entre les autres machines (serveurs, ordinateurs, Switch,

routeur, les téléphones IP).

Une machines se trouvant dans un autre site de la DGD

A par exemple : Kasumbalesa, Kolwezi, TFM..., se connecte a la base de

données via le routage existant entre le site pilote de Lubumbashi et

les autres sites.

Les partenaires et les agences en douane se connectent

a la base des données via la boucle radio local constituant aussi un

autre réseau que nous devons analyser apres.

La DGD A posséde un provider pour la connexion

internet ainsi que le transfert des données, c'est CYBERNET.

Les partenaires et les agences en douanes quant a

eux, se connectent au serveur via une boucle radio local, mise en place et

gérée par la Societe Key-Tech et le

provider GBS (Global Broadband Solutions).

11.2.3. Tableau illustra nt les types et la qua

ntité des matériels qui so nt utilisé dans ce

réseau :

TYPE

|

QTE

|

MARQUE

|

CARACTERISTIQUES

|

Serveur

|

6

|

Dell-PowerEdge 2900

|

* Rackable, *Hdd(4x160 Go), *Processeur Xeon Core

Duo-1.6GHz, Linux Red Hat.

|

Serveur

|

1

|

Dell Optiplex 745

|

*non racable, Hdd 160 Go, *Pocesseur Intel Pentuim D,

Ram 2Gb

|

Ordinateur

|

20

|

Dell, Optiplex 330 et

320

|

*Desktop, *Processeur Pentium 4-1.6 GHz, *1Go DDR2, *80

Go HDD, *Lecteur-graveur DVD, Xp-Sp2

|

Ordonnateur

|

45

|

Dell, Optiplex 745 et

755

|

*Desktop, *Processeur Pentium M et D -1.6 GHz, *2Go

DDR2, *80 et 120 Go HDD, *Lecteur-graveur DVD, Xp-Sp2

|

Ordinateur

|

30

|

Dell, Optiplex 360 MT et 380 MT

|

*Desktop, *Processeur Core Duo 2GHz, *2Go DDR2, *160

et 320 Go HDD, *Lecteur-graveur DVD, Xp-Sp2 et Windows 7.

|

Ordinateur

|

15

|

HP DX 2290 MT

|

*Desktop, *Processeur Pentium D, 1.6GHz,

*1Go

DDR2, *160Go HDD, *Lecteur-graveur DVD,

XpSp3.

|

Imprimante

|

15

|

Lexmark E350d

|

*Port USB et Paralléle, *noir blanc

|

Imprimante

|

20

|

Hp laserjet P2015

|

*Port USB, *noir blanc

|

Vsat

|

2

|

|

|

Modem

|

1

|

Hughes HN7740S

|

|

Modem

|

1

|

Idirect X3

|

|

Routeur

|

2

|

Cisco 1800 series

|

|

Switch

|

10

|

Dlink, CISCO

|

Simple

|

Switch

|

4

|

Hp procurve 2610-24 et Dell PC 5324

|

Catalyst

|

Routeur

|

3

|

DLink Dir-635

|

Routeur sans fil

|

Telephone IP

|

12

|

IP-PHONE

|

|

|

Tableau 3. Materiels installés dans le

réseau de la DGD

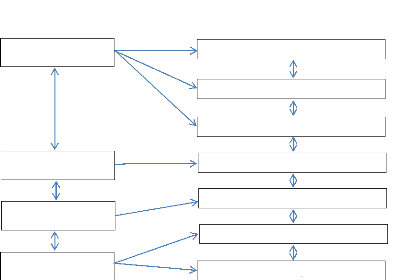

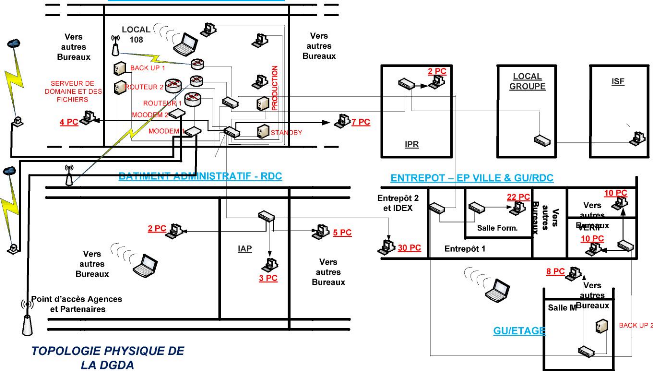

11.2.3. Représe ntatio n de réseau de la

DGDA par la topologie Physique

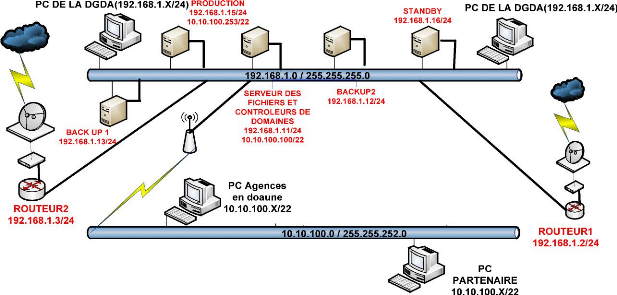

11.2.4. Représe ntatio n de réseau de la

DGDA par la topologie Logique

Il est tres important d'avoir la connaissance de

certains aspects, a savoir :

Les types d'utilisateurs du réseau

Les types d'application et de services

Les types de protocoles

Ces éléments nous permettront de nous

situer dans ce que nous devons faire, de mieux résoudre le probleme de

l'optimisation de la fiabilité du réseau et de répondre

aux questions telles que :

ü Qui fait quoi

ü Qui doit y accéder et comment

ü Quelles applications et quels protocoles tournent

ou doit tourner sur le réseau.

11.2.5. UT1L1SATEURS ET N1VEAUX D'ACCES AU RESEAU

ACTUEL

Types d'utilisateurs

|

Nombre

d'utilisateurs

|

Acces

Internet

|

Acces Sydonia

|

Acces G.0

|

Internes

ou

Externes

|

Directeurs

|

6

|

Full

|

Partiel

|

Non

|

Internes

|

Informaticien

|

8

|

Full

|

Full

|

Full

|

Internes

|

Inspecteurs

|

39

|

Full

|

Partiel

|

Non

|

Internes

|

Contrôleurs

|

58

|

Full

|

Partiel

|

Non

|

Internes

|

Verificateurs

|

95

|

Full

|

Partiel

|

Non

|

Internes

|

Partenaires

|

15

|

Non

|

Partiel

|

Partiel

|

Externes

|

Declarants

|

100

|

Non

|

Partiel

|

None

|

Externes

|

|

11.2.6. APPL1CAT1ONS UT1L1SATEURS

N°

|

NOM

|

TYPE

|

PROTOCOL

|

PORT

|

1MPORTANCE

|

1

|

Messenger, Skype...

|

vidéo Messagerie Instantanée

|

TCP

|

|

Faible

|

2

|

Windows serveur 2003

|

Acces, Transfert et partage des fichiers

|

TCP, UDP

|

|

Elevé

|

3

|

Sydonia++

|

Acces, Partage de

la BDD

|

TCP

|

5000

|

Elevé

|

4

|

Mozilla, internet

explorer, Google

chrome...

|

Navigateur web,

messagerie électronique

|

TCP

|

80

|

Moyen

|

5

|

Telnet, Putty

|

Remonte terminal

|

UDP

|

22/23

|

Elevé

|

6

|

Téléphonie

|

VOIP

|

|

|

Moyen