3.4 L'instabilité de la connexion Internet

L'usage du portail captif fait avec l'usage en parallèle

du protocole HTTP (Hypertext

Transfer Protocol) n'assure pas la

stabilité du lien de connexion et sa sécurité.

Ainsi,

l'utilisateur-client, peut-il se retrouver en train de perdre sa

connexion internet, sans pré-

2. ARP (Address Resolution Protocol) est un protocole

effectuant la traduction d'une adresse de protocole de couche réseau

(typiquement une adresse IP) en une adresse MAC (typiquement une adresse

Ethernet), ou même de tout matériel de couche liaison.

avis. Cette perte n'empêchant pas le NAS de continuer le

décompte des droits d'autorisation aux ressources de

l'utilisateur-client. En effet ni le NAS, ni le client n'est informé de

la rupture du lien, ce dernier ne se rendra compte que lors de sa prochaine

requête web, avec possibilité de perte de tous ses droits.

3.5 L'absence de confidentialité des

échanges

Tout individu disposant des compétences

nécessaires et voulant remettre en question la confidentialité

des échanges, a à sa disposition différents outils,

notamment snort, wire-shark, et dsniff, lui permettant d'écouter le

réseau, de repérer des requêtes intéressantes et

d'insérer des réponses adaptées et malicieuses, pour

accéder aux ressources du système.

En effet, une attaque telle que celle de l'homme du milieu (Man

In the Middle Attack) par

détournement de session par DNS

spoofing3 est réalisable. Le pirate procède de la

sorte :

1. Il exécute l'outil dnsspoof inclus dans dsniff sur sa

machine, pour écouter les requêtes DNS sur le réseau;

2. L'utilisateur-client A envoie une requête DNS, afin de

communiquer avec l'hôte B; par exemple le NAS qui est la passerelle par

défaut;

3. L'outil dnsspoof intercepte cette requête est

répond rapidement avec une fausse correspondance (adresse IP du site

pirate);

4. L'utilisateur-client A se connecte au site pirate, pensant se

trouver sur le site de l'hôte B;

5. A ce stade, tout le trafic peut être

interprété par le pirate.

3. Le DNS spoofing consiste à corrompre un serveur DNS

(Domain Name Server) de manière à rediriger l'appel à un

site légitime vers un autre site (site pirate). L'outil dnsspoof inclus

dans dsniff permet de réaliser une telle attaque.

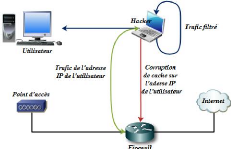

3.6 L'usurpation d'identité

La confidentialité d'identité d'utilisateur est

menacée du fait de l'usage du portail captif. En effet, son usage passe

par l'utilisation d'un serveur d'accès distant identifiant un

utilisateur par le couple adresse MAC et adresse IP, deux paramètres qui

sont facilement usurpables. Ainsi, le support de communication étant un

médium ouvert (Wifi), une attaque telle que la corruption de cache ARP

est possible.

Les conversations du type « who-is », en mode

diffusion, génèrent du trafic réseau et un système

de cache ARP est utilisé pour ne pas demander à chaque fois qui

est qui. Ainsi, exécuter une requête ARP en unicast pour demander

une conversion revient à usurper une adresse IP de l'hôte et

à bâtir une trame avec l'adresse MAC de l'usurpateur, pour se

faire passer pour l'hôte et se voir attribuer son trafic.

Aussi, cette opération occasionne-t-elle une mise

à jour du cache ARP du destinataire (NAS) avec de fausses

données. Plus tard le destinataire enverra à l'adresse IP de

l'attaquant toutes les trames destinées à l'hôte dont

l'identité réseau aura été usurpée. Deux cas

de figures sont envisageables.

D'une part, l'hôte est isolé et le pirate

bénéficie de tous ses droits, avec pour conséquence

notable, pour le cas d'espèce, l'épuisement des droits

d'autorisation du client légitime, et pour le cas général

la fuite d'informations critiques. La figure 3.1 sur l'isolement d'un

hôte par corruption de cache illustre ce propos.

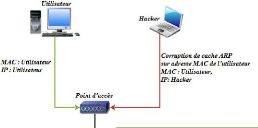

D'autre part, le pirate et l'hôte cohabite en se

partageant le trafic de ce dernier, avec pour conséquence notable une

perte pécuniaire pour le FAI, car pour ce dernier, le trafic n'est

à l'usage que par l'hôte. La figure 3.2 sur la cohabitation

hôte/hackeur par corruption de cache illustre ce propos.

FIGURE 3.1 Isolement d'un hôte par corruption de cache

ARP

Source: D'après le document Wifi et Portails

captifs, Principes et limitations.

(Blancher, 2007)

FIGURE 3.2 Cohabitation hackeur/hôte par corruption de

cache ARP

Source: D'après le document Wifi et Portails

captifs, Principes et limitations.

(Blancher, 2007)

|