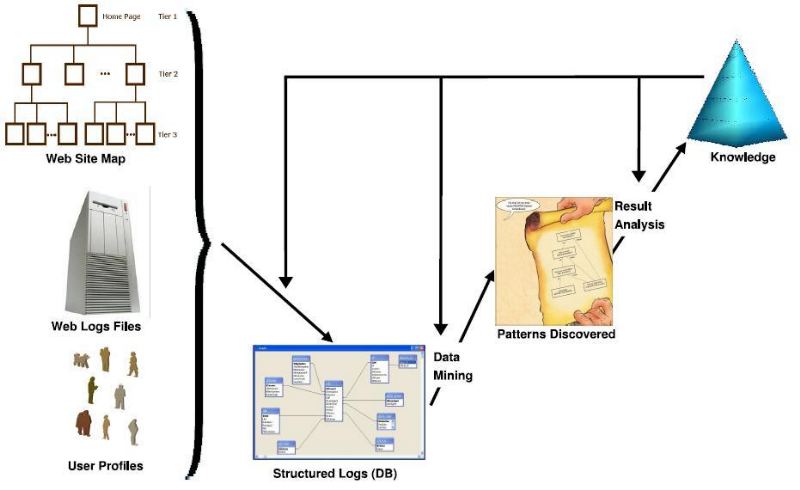

2.4- Processus du Web Usage Mining :

Le WUM consiste en «l'application des techniques

de fouille des données pour découvrir des patrons d'utilisation

à partir des données du Web dans le but de mieux comprendre et

servir les besoins des applications Web». La première étape

dans le processus de WUM, une fois les données collectées, est le

prétraitement des fichiers Logs qui consiste à nettoyer et

transformer les données. La deuxième étape est la fouille

des données permettant de découvrir des règles

d'association, un enchaînement de pages Web apparaissant souvent dans les

visites et des «clusters» d'utilisateurs ayant des comportements

similaires en termes de contenu visité. L'étape d'analyse et

d'interprétation clôt le processus du WUM. Elle nécessite

le recours à un ensemble d'outils pour ne garder que les

résultats les plus pertinents.

Un processus WUM comporte trois étapes principales :

prétraitement, fouille de données et analyse de motifs

extraits.

En résumé, le processus général du

Web usage Mining se représente selon figure2:

Figure 5 : Processus

général du Web usage Mining

Conclusion

Ce premier chapitre a servi d'introduction au domaine

lié à notre étude. Nous avons défini certaines

notions relatives au Web Mining et plus particulièrement, au Web Usage

Mining sur lequel porte notre étude. Et dans le chapitre qui suit nous

allons nous intéressé à la structure d'un fichier log.

|