|

SOMMAIRE.........................................................................................................1

AVANT

PROPOS...................................................................................................2

REMERCIEMENT

..................................................................................................

2

DADICACE...........................................................................................................4

INTRODUCTION....................................................................................................5

PARTIE A...ETUDE DE

L'EXISTANT.......................................................................................6

I.PRESENTATIONDUPROJET :....................................................................................7

1.1

contexte...............................................................................................................7

1.2 problematique

.............................................................................................7

II- ETUDE DE

L'EXISTANT................................................................................7

2.1 Description de

l'existant.................................................................................7

2.2 Diagnostic de

l'existant...................................................................................8

PARTIE B......REALISATION DU

PROJET....................................................................9

I.

GENERALITE....................................................................................................10

1.1 Le reseau

filaire..........................................................................................10

1.1.1 Les architectures des reseaux

filaires...............................................................10

L'arcitecture client /

serveur..............................................................................10

L'architecture d'égal à égal ou

poste à

poste..............................................................11

1.1.2 Les topologies des réseaux

filaires..................................................................11

La topologie physique

......................................................................................11

La topologie

logique.......................................................................................13

1.2 Le réseau

Wifi....................................................................................................14

1.2.1 Equipements

d'interconnexion..............................................................................14

Routeur

Wifi............................................................................................................14

Le point d'accès

.............................................................................................14

1.2.2 Etude comparative du réseau filaire et du

réseau Wifi..........................................15

II. INTERCONNEXION D'UN RESEAU FILAIRE A UN RESEAU

WIFI...........................16

2.1 Configuration d'un routeur Wifi Belkin

7630......................................................

16

2.2 Configuration d'un point d'accès Wifi EUSSO

GL2454-API

et de la carte réseau

PCMCIA...................................................................................19

2.2.1 Configuration d'un point d'accès Wifi

EUSSO GL2454-API..................................19

2.2.2 Configuration de la carte réseau

PCMCIA (Carte réseau sans fil WPCI810G).............24

III. SECURITE DU RESEAU

WIFI...........................................................................26

3.1 Modes de

fonctionnement..............................................................................26

3.2 Les protocoles de

sécurité...............................................................................27

3.2.1 Le Wired Equivalent Privacy

(WEP)........................................................................27

3.2.2 Le Wireless Access Point

(WPA)...................................................................28

CONCLUSION........................................................................................................29

BIBLIOGRAPHIE....................................................................................................30

AVANT-PROPOS

L'institut de technologies et de spécialités (ITES)

est une école qui a été crée par l'arrête

n° 1076 / METPF/DEP du 27-081989 réponse a l'appel du gouvernement

invitant des operateurs prives a s'intéresse aux secteurs de la

formation professionnelle.

Il a pour Directeur Mr DIETY FELIX, diplôme de

l'école de télécommunication de PARIS 13°

Depuis sa création, ites a grandi en passant par les

étapes suivantes :

1989 - 1990 : les locaux de

l'établissement construit à ABOBO (ABIDJAN) sont ouverts avec le

BEP option électronique comme filière de formation

1990 - 1991 : les résultats du BTS

consacrent ITES au premier plan national.

L'école reçoit les félicitations du ministre

de l'enseignement technique et de la formation professionnelle qui l'encourage

et autorise l'ouverture du cycle baccalauréat série F2.

1991 - 1993 : grâce a la constance

des ces résultats au examen du BEP, TES ouvert autorise à ouvrir

le cycle de BTS en électronique, informatique industrielle et

maintenance. ITES s'installe dans ses nouveaux locaux construit sur un hectare

aux 2 plateaux et ajoute la filière informatique de gestion a celles

déjà existantes.

1997 - 1998 : ITES est présent sur

internet (site web : www ites.ci/email :

info@ites.ci) avec un réseau

spécialité multi accès permettant a plus de milles

étudiant de naviguer simultanément.

2002 - 2003 : toujours dans sa logique de

répondre aux besoins de nombreux employeurs, l'institut ouvre la

filière NTIC (Nouvelle Technologie de l'Information et de la

Communication).

2003 - 2004 : ITES fait une ouverture vers

les filières tertiaires et ouvre le cycle de BTS finance

comptabilité.

2004 - 2005 : ouverture du cycle en gestion

commerciale

9 juin 2005 : ITES lance l'inauguration de

la liaison satellitaire pour internet.

REMERCIEMENT

Ce rapport est un moment opportun pour moi

d'exprimer mes vifs et sincères remerciements à Monsieur DJE

RICHARD (professeur de réseau) d'ITES, au personnel du groupe ITES,

à mon père et ma mère pour les conseils qu'ils ont

prodigués.

A tous mes amis pour leur soutien moral.

Et à tous ceux d'une

manière ou d'une autre, ont contribué à la réussite

de ce travail.

DEDICACE

Je dédie ce document, fruit de mes deux

années d'effort à DIEU le Tout PUISSANT pour la

santé, la sagesse et pour tous les biens dont il m'a fait

bénéficier durant ces deux années de formation en

qualité d'informaticien industriel et maintenance. Je dédie aussi

ce document à mon Père BONIO ZAN.

Je dédie également ce présent à

toute la famille KABORE qui, de loin ou de près a contribué

à la réalisation de ce document.

INTRODUCTION

Le vingt et unième siècle est

caractérisé par des progrès faramineux de la science qui

ont donné naissance à l'informatique, science du traitement

automatique de l'information.

L'évolution de cette science s'est faite aussi

rapidement que nous assistons, depuis les années 90, à

l'apparition de la planète des Nouvelles Technologies de l'Information

et de la Communication (NTIC) permettant la communication à travers le

monde extérieur.

Les techniques de communication entre réseaux

hétérogènes se sont multipliées ces

dernières années, au point que les entreprises se sont vues,

aujourd'hui, obligées de s'approprier ou de s'accommoder de ces

nouvelles formes d'échanges.

L'institut de technologies et de spécialités qui

à en sa charge la formation et l'éducation des étudiants

ne veut pas rester en marge de cette vision technologique.

C'est dans cette optique qu'il nous a été

soumis, comme thème de rapport de stage :

« Interconnexion d'un réseau filaire

à un réseau wifi sécurisé ».

Pour ce faire, notre étude consistera à traiter

ce thème en deux parties. Dans un premier temps, nous ferons

l'étude de l'existant et enfin, nous passerons à la phase de

réalisation du projet.

PARTIE A

I. PRESENTATION DU PROJET

1.1 Contexte

Un réseau informatique est un ensemble d'ordinateurs

interconnectés pouvant communiquer entre eux. Certes, le Wifi qui est

une nouvelle technique de communication inter opérable avec le

réseau filaire existant, garantit une grande souplesse sur la topologie

du réseau.

Cependant, l'interconnexion de deux réseaux

hétérogènes est d'une grande importance.

C'est dans cette optique qu'il nous a été

demandé de réaliser l'interconnexion d'un réseau filaire

à un réseau wifi sécurisé.

1.2 Problématique

Un réseau informatique est appelé à

évoluer, pour la simple raison que l'entreprise connaît

très souvent un développement permanent du fait de son personnel,

de ses activités ou de ses services.

L'interconnexion d'un réseau filaire existant à

un réseau Wifi apparaît donc comme une solution à

l'extension du réseau. Aussi, un réseau Wifi a l'avantage de

permettre une mobilité dans le travail quel que soit l'endroit, s'il est

couvert par le réseau.

II. ETUDE DE L'EXISTANT

2.1 Description de l'existant

Le schéma, ci-dessous, montre la configuration du

réseau informatique d'ITES. Il indique l'interconnexion des

différents sites.

Figure1 : Schéma de l'architecture du

réseau existant.

2.2 Diagnostic de l'existant

Le schéma, ci-dessus, présente un grand

réseau reliant plusieurs sites assez distants les uns des autres.

Cependant, nous avons aussi constaté que chaque site est en grande

partie constitué de câbles. Il s'agit donc, d'un réseau

essentiellement filaire qui est peu propice pour une mobilité dans le

travail.

Comme solution, nous devrons interconnecter ce réseau

filaire existant avec un réseau Wifi afin de permettre plus d'aisance

dans le travail et d'éviter la complexité d'installation d'un

réseau filaire.

PARTIE B

I. GENERALITES

Dans cette partie, nous allons donner un bref aperçu

en ce qui concerne les deux types de réseaux que nous devons

interconnecter :

o le réseau filaire ;

o le réseau Wifi.

1.1 Le réseau filaire

Par définition, un réseau filaire est un

réseau informatique qui est un ensemble d'ordinateurs

interconnectés entre eux et qui peuvent se communiquer.

1.1.1 Les architectures des réseaux filaires

On distingue généralement deux grands types bien

différents, ayant tout de même des similitudes :

o L'architecture client / serveur

De nombreuses applications fonctionnent selon un

environnent client / serveur, cela signifie que les machines clientes (des

machines faisant parties du réseau) contactent un serveur, une machine

généralement très puissante en terme de capacités

d'entrée-sortie, qui leur fournit des services. Ces services sont des

programmes fournissant des données telles que l'heure, des fichiers, une

connexion,

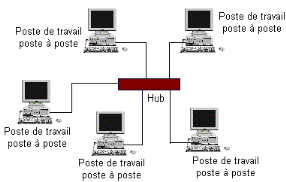

Un système client / serveur fonctionne selon le

schéma suivant (figure 2)

Figure 2 : Fonctionnement d'un système

client/serveur.

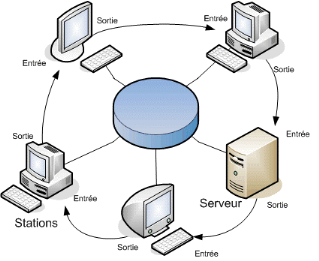

o L'architecture d'égal à égal

ou poste à poste

Dans une architecture poste à poste,

contrairement à une architecture de réseau de type client /

serveur, il n'y a pas de serveur dédié. Chaque ordinateur est

à la fois, client et serveur (figure 3).

Figure 3 : Architecture d'égal à

égal ou poste à poste.

1.1.2 Les topologies des réseaux filaires

Un réseau informatique est constitué

d'ordinateurs reliés entre eux grâce à du matériel

(câblage, cartes réseau), ainsi que d'autres équipements

permettant d'assurer la bonne circulation des données. L'arrangement

physique de ces éléments est appelé topologie physique.

On distingue la topologie physique de la topologie

logique.

Ø La topologie physique

Il en existe trois principales :

· la topologie en BUS.

· la topologie ETOILEE.

· la topologie en ANNEAU.

· la topologie en BUS.

Dans une topologie en Bus, tous les ordinateurs sont

reliés à une même ligne de transmission par

l'intermédiaire de câble, généralement coaxial. Le

mot << bus>> désigne la ligne physique qui relie les

machines du réseau. La figure 4 indique ce type de topologie.

Figure 4: Schéma d'une topologie en

bus.

· La topologie en ETOILE

Dans une topologie en étoile, les ordinateurs

du réseau sont reliés à un système matériel

appelé hub ou concentrateur. Il s'agit d'une boite comprenant un certain

nombre de jonctions auxquelles on peut connecter les câbles en provenance

des ordinateurs. Celui-ci a pour rôle d'assurer la communication entre

les différentes jonctions (figure 5).

Figure 5: Schéma d'une topologie en

étoile.

· La topologie en ANNEAU

Dans une topologie en anneau, les ordinateurs communiquent,

chacun à son tour c'est à dire de manière sporadique

Figure 6 : Schéma d'une topologie en

anneau.

Ø La topologie logique

La topologie logique représente la façon

selon laquelle les données transitent dans les câbles. Les

topologies logiques les plus courantes sont Ethernet, Token Ring et FDDI.

· La topologie Ethernet

C'est une technologie très répandue. Elle

fait appel au protocole CSMA/CD (Carrier Sense Multiple Access with Collision

Détection) entre les stations du réseau. Ethernet est

défini par la norme 802.3.

· La topologie Token Ring

Elle utilise la méthode d'accès du

''Jeton''. Ce jeton autorise son détenteur à émettre des

infos sur le réseau. Elle est définie par la norme 802.5.

· La topologique FDDI

Elle utilise la méthode d'accès de la

topologie Token ring à la seule différence des débits de

transfert avec la topologie FDDI qui sont élevés parce que la

FDDI utilise la fibre optique.

1.2 Le réseau Wifi

Le réseau Wifi (en abrégé Wireless

Fidelity) est aussi un

réseau

informatique qui connecte différents postes entre eux par

ondes

radio. Le Wifi est composé de plusieurs normes qui opèrent sur

des fréquences radios différentes.

1.2.1 Equipements d'interconnexion

Ce sont des équipements qui permettent de mettre les

machines dans le réseau. Il en existe deux :

- Le routeur Wifi

- Le point d'accès

Ø Le routeur Wifi

C'est un matériel de communication de réseau wifi

destiné au routage des informations (figure 7)

Figure 7 : Routeur Wifi.

Ø Le point d'accès

En anglais, il porte la dénomination «Access

point » et est parfois appelé borne sans fil. Sa principale

vocation est d'offrir la possibilité au réseau filaire auquel il

est raccordé d'avoir un accès aux différentes stations

avoisinantes dotées de cartes wifi.

Il se pose donc comme un relais entre les

ordinateurs

portables et le

réseau

câblé. Un point d'accès peut être apte à

supporter un nombre très important de clients.

En d'autres termes, plus les utilisateurs sont nombreux moins

l'équipement fait montre de performance. On signalera toutefois que,

pour un nombre oscillant entre vingt cinq et cinquante, le point d'accès

offre des résultats très satisfaisants (Figure 8).

Figure 8 : Point

d'accès.

1.1.3 Etude comparative du réseau filaire et du

réseau Wifi

|

RESEAU FILAIRE

|

RESEAU WIFI

|

|

AVANTAGES

|

La sécurité est bien

déterminée.

La topologie et l'architecture sont bien disposées.

Facilité de redéploiement.

Peu coûteux.

|

Suppression des câbles.

Faibles coûts d'acquisition.

Mobilité des utilisateurs.

L'interopérabilité avec les réseaux

filaires existants garantit une grande souplesse sur la topologie du

réseau.

Mise en oeuvre d'une nouvelle technique de communication.

|

|

INCONVENIENTS

|

Absence de mobilité du réseau.

|

Redéploiement difficile.

Sécurité peu fiable.

Etre dans la zone de couverture pour garantir une meilleure

communication.

|

II. INTERCONNEXION D'UN RESEAU FILAIRE A UN RESEAU

WIFI

2.1 Configuration d'un routeur Wifi Belkin 7630

Dans cette partie, nous avons pris un routeur Belkin 7630 qui

intègre la fonction de modem ADSL.

Avant de commencer

l'installation, il faut vérifier que le routeur et les PC sont bien hors

tension.

Maintenant, il vous faut relier une

extrémité d'un câble réseau Ethernet à l'un

des ports LAN situés à l'arrière du routeur et l'autre

extrémité au port Ethernet d'un PC.

Branchez la prise RJ11 (celle qui est relié à la

prise téléphonique) à votre routeur.

Ensuite,

allumez votre routeur puis votre PC relié au routeur.

Maintenant

il faut configurer votre PC.

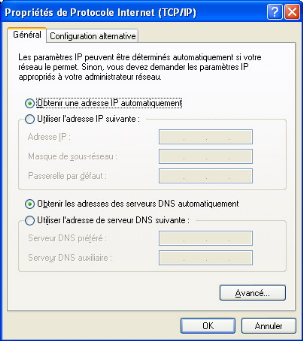

Cliquez sur le bouton « Démarrer

», puis « Panneau de configuration ».

Cliquez deux fois sur

l'icône « Connexion réseau ».

Sélectionnez

l'icône « Connexion au réseau local » pour l'adaptateur

Ethernet utilisé et cliquez deux fois sur « Connexion au

réseau local ».

A présent, faites un clic droit puis

« propriété » sur la connexion réseau et

vérifiez que la case en regard de « Protocole Internet (TCP/IP)

» est cochée.

Mettez « Protocole Internet en

surbrillance, puis cliquez sur le bouton « Propriété ».

Vous devrez voir apparaître cette fenêtre

illustrée à la Figure 9.

Figure 9: Configuration du protocole TCP/IP.

Dans cette fenêtre, sélectionnez « Obtenir

une adresse IP automatiquement ».

Enfin, cliquez sur Ok pour terminer

la configuration du PC puis redémarrez votre ordinateur.

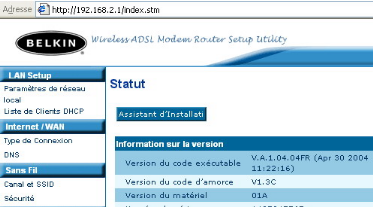

Maintenant que votre ordinateur à redémarrer,

ouvrez Internet explorer et entrer dans la barre d'adresse, l'adresse IP du

routeur, 192.168.2.1 (par défaut)

Vous devriez arriver sur

la page connexion du routeur, où il vous est demander un mot de passe,

passer outre et cliquez sur envoyer.

Pour des raisons de sécurité, vous devrez

mettre un mot de passe.

Vous voila arrivé sur l'interface du modem

routeur Belkin.

Vous devez voir à l'écran un assistant de

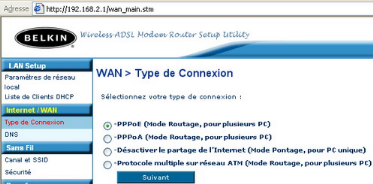

connexion, cliquez sur « type de connexion » sur votre gauche dans la

section Internet WAN (écran : WAN>TYPE DE CONNEXION) illustrée

à la Figure 10.

Figure 10: Interface du modem routeur

Belkin.

Vous avez le choix entre PPOE ou PPOA ou ATM... puis cliquez

sur suivant (Figure 11).

Figure11 : Type de connexion.

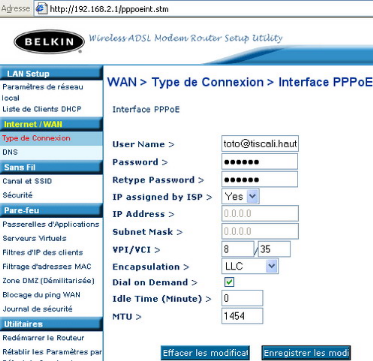

Rentrez votre nom de connexion et mot de passe de connexion

Exemple : Wanadoo : fti/..., AOL : adresse email

complète (Figure 12).

Figure 12 :

Identification.

Il est conseillé de fixer le paramètre «

IDLE time minute » à 0 min comme ça, votre modem routeur va

rester connecter sur Internet en permanence.

Valider en cliquant sur « Enregistrer les modifications

» et attendez environ 1 min, le modem routeur est en train d'essayer de se

connecter a partir des paramètres de connexion que vous avez

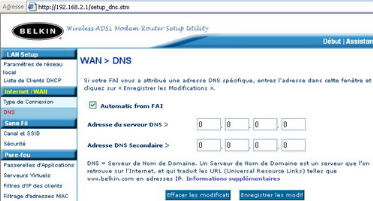

rentré. Entrez les dans la page de DNS en décochant « DNS

automatique du FAI » (Figure 13).

Figure 13 : Adressage DNS.

Si vous avez rentrez les bons paramètres, la

configuration de votre routeur est terminée pour la partie WAN.

Et enfin, l'option « Diffusion de l'ESSID », est pour

configurer la diffusion du SSID sur le réseau. Lorsque les clients

chercheront à se connecter à un réseau sans fil, ils

détecteront votre SSID si vous l'avez diffusé. Pour des raisons

de sécurité, il est parfois utile de cacher cette information.

Pour sauvegarder la configuration de votre routeur, cliquez sur le bouton

« Enregistrer les modifications ».

Votre routeur est bien configuré il peut fonctionner

normalement

2.2 Configuration d'un point d'accès Wifi

EUSSO GL2454-API

et de la carte réseau PCMCIA

2.2.1 Configuration d'un point

d'accès Wifi EUSSO GL2454-API

Les technologies sans fil font de plus en plus

parler d'elles et montrent un intérêt non

négligeable.

L'objectif de ce rapport est d'interconnecté un

réseau filaire à un réseau Wifi sécurisé, et

ainsi permettre aux PC autorisés et équipés d'une carte

réseau Wifi de se connecter au réseau

existant.

Matériel utilisé :

- Modem USB/Ethernet ADSL ;

- Point d'accès Wifi EUSSO GL2454-API ;

- Portable avec carte PCMCIA EUSSO GL2454-01 ;

- Un Switch ou hub (10/100Mb/s).

Figure 14 : Schéma de montage

d'interconnexion.

Une fois le montage terminé,

installez le logiciel de configuration du CD, livré avec le point

d'accès Wifi, sur le PC passerelle par exemple. Après

installation, cliquez sur l'icône suivante qui doit se trouver sur le

bureau (figure 15)

Figure 15 : Icône du navigateur

Wifi.

Le logiciel se lance et cherche sur le

réseau le point d'accès Wifi, qu'il trouve avec une adresse IP

par défaut : 192.168.1.100

Changez cette adresse en faisant un clic

droit sur la ligne suivante (Set IP Address) ou allez dans le menu : Admin >

Set IP Adress...illustré à la Figure 16.

Figure 16 : Interface de l'adressage

IP.

Une fenêtre apparaît, rentrez les paramètres

suivants (sauf si vous avez un serveur DHCP) et confirmez (figure 17).

Figure 17 : Configuration IP.

Connectez-vous ensuite au point d'accès pour le

configurer par le menu : "File>connect"

Une

fenêtre d'authentification apparaît, par défaut il n'y a pas

de login et le mot de passe est "admin" (on pourra le changer

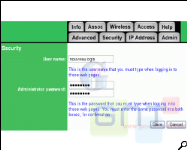

par la suite) illustrée à la Figure 18

Figure 18: Interface d'authentification du point

d'accès.

Une fois connecté, vous accédez à la page

info du Point d'Accès (P.A.) Wifi.

On va commencer par changer le

login et le mot de passe du P.A.

Allez sur l'onglet Admin et rentrez le

nouveau login et le mot de passe, puis cliquez sur "Save", en

bas de la page. Le P.A confirme le succès du changement (figure 19).

Figure 19 : Administration de

sécurité

.

On va s'occuper maintenant du portable, dont la carte PCMCIA

Wifi a été préalablement installée et

configurée dans propriété connexion>TCP/IP.

Nous avons besoin de l'adresse MAC (adresse

physique de la carte) pour que le portable soit le seul autorisé

à se connecter au point d'accès. Pour cela dans

"Démarrer>exécuter", tapez la commande

"cmd", une fenêtre apparaît puis tapez

"ipconfig/all" la configuration de la carte apparaît,

ainsi que son adresse MAC

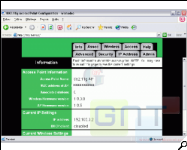

(Figure 20).

Figure 20: Configuration du

portable.

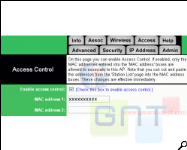

Allez dans l'onglet "Access", ici cochez

la case "enable access control" et rentrez l'adresse MAC

(adresse physique) que vous venez de noter, puis confirmer en cliquant sur

"reboot" en bas de la page (Figure 21)

Figure 21 : Contrôle

d'accès.

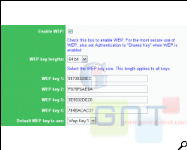

Nous allons maintenant passer à la configuration du

cryptage des données entre le P.A. et le portable.

Allez dans l'onglet "Security", cochez la case "Enable

WEP" et choisissez la taille de cryptage de la clé (64 ou 128

bits). Si votre carte PCMCIA est capable de décrypter/encrypter une

clé en 128 bits. (Figure 22)

Figure 22 : Configuration du cryptage.

la création des clés (WEP key)

se remplissent automatiquement, Puis cliquez sur "save" (Voir

figure 23).

Figure 23 : Création des

clés.

Le Point d'accès Wifi est configuré.

Allez dans afficher les connexions>connexion réseau

sans fil (clic droit)>propriétés>configuration

réseaux sans fil. Normalement si votre carte Wifi est bien

configurée, elle a dû trouver votre P.A. Wifi (nom ESS-ID que l'on

peut changer dans l'onglet "Advanced" de la configuration du

P.A.) illustrée à la Figure 24.

Figure 24 : Propriétés de

connexion.

Allez ensuite dans "configurer".

Dans l'onglet "association", cochez la case "Cryptage

de données". Puis rentrez les clés réseaux

notées un peu avant, en fonction de leur index.

Cliquez sur ok et sortez des propriétés

réseaux en confirmant toutes les fenêtres ouvertes (Figure

25).

Figure 25 : cryptage de données.

Si la connexion n'est pas effective, cliquez sur

l'icône de la connexion Wifi dans la barre de tâche, une

fenêtre s'ouvrira et vous demandera si vous voulez vous connecter,

répondez par l'affirmative.

C'est terminé !votre réseau

peut fonctionner.

Vous pourrez admirer ceci dans la configuration

réseau du portable (Figure 26)

Figure 26 : Connexion établie.

La configuration terminée, vous pouvez admirer la

beauté de votre réseau avec les meilleures matérielles et

logicielles.

2.1.1 Configuration de la carte réseau

PCMCIA

(Carte réseau sans fil

WPCI810G)

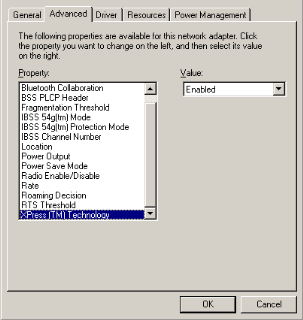

Vous pouvez effectuer la configuration des fonctions

avancées à partir de cet écran. Concentrez-vous sur les

zones IBSS Channel Number (Numéro de canal IBSS), Location (Emplacement)

et Xpress™ Technology (Technologie Xpress™).

Ø Cliquez sur Démarrer, puis sur Paramètres,

et enfin sur Panneau de configuration.

Ø Cliquez sur Système et

sélectionnez l'onglet Matériel.

Ø Cliquez sur Gestionnaire de

périphériques.

Ø Cliquez sur Cartes réseau.

Ø Cliquez sur Motorola Wireless Network Adapter

WPCI810G (Carte réseau sans fil WPCI810G), puis

sélectionnez l'onglet Avancé (Figure

27).

Figure 27 : Choix de la technologie.

Ø Pour modifier la valeur de toute propriété

sur la liste, cliquez sur Propriété.

Ø Modifiez la valeur dans la zone Value (Valeur), en

cliquant sur la flèche Valeur ou encore en entrant une nouvelle valeur,

selon le cas.

Les valeurs par défaut de ces propriétés

sont configurées pour obtenir le meilleur

rendement possible.

|

Champ Description

IBSS Channel

Number (Numéro

de canal IBSS)

|

Cette option sélectionne le numéro de canal de la

carte. La carte

WPCI810G est réglée en usine pour être

utilisée sur les canaux.

Ces valeurs sont légales dans la plupart des pays.

Certains pays

en autorisent l'utilisation sur d'autres canaux.

Si vous voyagez dans l'un de ces pays, vous pouvez modifier

la

valeur du numéro de canal IBSS à 12, 13 et 14.

|

|

Location

(Emplacement)

|

Vous permet de vous conformer aux critères de la

réglementation du

pays où vous utilisez la carte.

Trouvez le pays où vous utilisez la carte.

|

|

Xpress™

Technology

(Technologie

Xpress™)

|

Sélectionnez cette option si le réseau utilise

l'éclatement des trames

(Frame Bursting). La valeur par défaut est

Activé.

|

Ø Cliquez sur OK pour enregistrer vos

modifications et quitter.

III. SECURITE DU RESEAU WIFI

3.1 Modes de fonctionnement

Les réseaux Wifi sont prévus pour deux modes

de fonctionnement :

- Le mode Ad Hoc ;

- Le mode Infrastructure.

3.1.1 Le mode Ad Hoc (aussi appelé mode

indépendant)

Il permet de mettre en relation directe des ordinateurs

équipés d'une carte réseau Wifi. Il n'est pas

nécessaire de disposer d'un matériel annexe mais en contrepartie,

il est impossible de communiquer avec un réseau fixe. Le mode Ad Hoc est

idéal pour échanger des informations dans une salle de

réunion qui ne dispose pas d'une infrastructure réseau. Les

réseaux Ad Hoc sont donc généralement

éphémères : Ils existent le temps de transférer des

fichiers... La mise en oeuvre de ce type de réseau se résume

à une case à cocher sous Windows XP.

Figure 28 : Le mode Ad Hoc.

3.1.2 Le mode Infrastructure

Il porte très bien son nom. Les liaisons sans fil

passent par un ou des points d'accès qui servent de ponts entre les

ordinateurs équipés en Wifi et permettent de communiquer avec un

réseau filaire. Le mode infrastructure est utilisé dans les

bâtiments afin d'offrir un accès réseau permanent.

Ce mode est largement utilisé pour offrir un

accès sans fil à Internet et à un réseau local que

ce soit dans le monde SOHO ou en entreprise. A noter que chaque point

d'accès doit être configuré par un SSID (Service Set

Identifier) pour définir un BSS (Basic Server Set) (Figure 29).

Figure 29 : Le mode infrastructure.

3.2 Les protocoles de sécurité

Le Wifi permet la connexion entre plusieurs ordinateurs via

des ondes. Mais nous nous demandons comment protéger les

données qui y transitent pour ne pas qu'on puisse y accéder ?

La réponse est le cryptage. Le Wifi crypte les

données qui transitent. Ainsi, les

Données ne peuvent être lues que si vous

connaissez la clef.

Le Wifi supporte deux normes de cryptage qui

sont :

- WEP ;

- WPA.

Pour remédier aux problèmes de

confidentialité des échanges sur un réseau sans fil, le

standard 802.11 intègre un mécanisme simple de chiffrement de

données.

3.2.1 Le Wired Equivalent Privacy (WEP).

Ce cryptage travaille avec l'algorithme RC4 pour chiffrer les

données et utilise des clés statiques de 64 ou 128 voire 152 bits

suivant les constructeurs.

Le principe du WEP consiste à

définir une clé sécrète qui doit être

déclarée au niveau de chaque adaptateur sans fil du réseau

ainsi que sur le point d'accès.

La clé sert à créer un nombre pseudo

aléatoire d'une longueur égale à la longueur de la trame.

Chaque élément du réseau voulant communiquer entre eux

doit connaître la clé secrète qui va servir au cryptage

WEP. Une fois mis en place, toutes les données transmises sont

obligatoirement cryptées. Il assure ainsi l'encryptage des

données durant leur transfert ainsi que leurs intégrités.

Cependant, le WEP possède un grand nombre de

faille, le rendant vulnérable. En effet, le cryptage RC4 présente

des faiblesses. La clé de session partagée par toutes les

stations est statique. Cela signifie que pour déployer un grand nombre

de stations Wifi, il est nécessaire de les configurer en utilisant la

même clé de session ceci ayant pour conséquence que la

connaissance de la clé est suffisante pour déchiffrer les

communications. De plus, 24 bits de la clé servent uniquement pour

l'initialisation, ce qui signifie que seuls 40 bits de la clé de 64 bits

servent réellement à chiffrer et 104 bits pour la clé de

128 bits.

Dans le cas d'une clé de 40 bits, une attaque par force

brute c'est à dire essayer toutes les possibilités de

clés peut très vite amener le pirate à trouver la

clé de session. Egalement, il existe différents logiciels, comme

« WEPCrack » sous Linux ou « Aircrack » sous Windows, qui

permettent de déchiffrer la clé en quelques minutes.

Concernant l'intégrité des données, le CRC32

implanté dans le WEP comporte une faille permettant la modification de

la chaîne de vérification du paquet à comparer à la

chaîne finale issue des données reçues, ce qui permet

à un pirate de faire passer ses informations pour des informations

valides.

A noter également que l'utilisation du WEP

réduit le débit de la connexion du fait du

cryptage/décryptage des paquets.

Néanmoins, il s'agit d'une

solution de sécurité existant dans tous les équipements

Wifi, ce qui explique qu'il soit très utilisé par le grand public

ainsi que par certaines entreprises.

3.2.2 Le Wireless Access Point (WPA)

Le WPA permet un meilleur cryptage de données qu'avec le

WEP car il utilise des clés TKIP (Temporal Key Integrity Protocol)

dites dynamiques et permet l'authentification des utilisateurs grâce au

802.1x protocole mis au point par l'IEEE et à l'EAP (Extensible

Authentification Protocol).

Ainsi, le WPA permet d'utiliser une clé par

station connectée à un réseau sans fil, alors que le WEP,

lui, utilisait la même clé pour tout le réseau sans fil.

Les clés WPA sont en effet générées et

distribuées de façon automatique par le point d'accès sans

fil - qui doit être compatible avec le WPA.

De plus, un vérificateur de

données permet de vérifier l'intégrité des

informations reçues pour être sûr que personne ne les a

modifiées.

CONCLUSION

L'interconnexion d'un réseau filaire à un

réseau wifi sécurisé pour l'institut de technologies et de

spécialités est une action capitale en ce sens qu'à

travers elle, ITES pourra communiquer facilement en toute

sécurité et en toute liberté avec le monde

extérieur.

En effet, le Wifi est actuellement une roue de secours

intéressante dans le cadre d'une installation temporaire (entreprise qui

loue des bureaux, par exemple) ou pour communiquer avec un bâtiment

éloigné (un voisin, une construction annexe, etc.). Mais encore,

le Wifi est une solution où l'utilisation des câbles reste un

problème du point de vue installation, maintenance et

réaménagement du réseau.

Cependant, le véritable inconvénient du Wifi

demeure sa sécurité qui, malgré ses améliorations,

reste toujours vulnérable. Quand bien même la faiblesse du Wifi

est la sécurité, force est de reconnaître qu'il offre de

nombreux avantages.

Ce rapport nous a donc permis d'avoir une notion approfondie

sur le wifi qui est une nouvelle technologie et aussi de comprendre son

fonctionnement dans toute sa dimension.

Par ailleurs, la réalisation de ce rapport nous a

été très profitable en ce sens qu'elle nous a permis de

mettre en pratique nos connaissances théoriques et pratiques

reçues à l'école et de nous confronter aux

réalités de l'entreprise.

BIBLIOGRAPHIE

§

www.securemulticast.org/gsec/gsec_ietf53_singer.pdf

§ www.commentcamarche.com

§ www.ybet.be

§

www.nouvellegeneration.com

§

www.standard.iee.org.getieee802.11

§

www.wifi-france.net/htmlautrans2002

§

www.Dlink.com/products/digitalhome/digitalvideo/dcs1000w

§

www.bluesocket.com/maginotline.html

§

www.cisco.com/marp/public/cc/pd/witc/a0350approdlit1680_pp.htm

§

www.atica.pm.gouv.fr/dossier/document/reseaux_locaux-sans_fil.sth

§

www.iee802.org/15/pub/tg3/html

§ www.generation-nt.com.

|