PARTIE B

I. GENERALITES

Dans cette partie, nous allons donner un bref aperçu

en ce qui concerne les deux types de réseaux que nous devons

interconnecter :

o le réseau filaire ;

o le réseau Wifi.

1.1 Le réseau filaire

Par définition, un réseau filaire est un

réseau informatique qui est un ensemble d'ordinateurs

interconnectés entre eux et qui peuvent se communiquer.

1.1.1 Les architectures des réseaux filaires

On distingue généralement deux grands types bien

différents, ayant tout de même des similitudes :

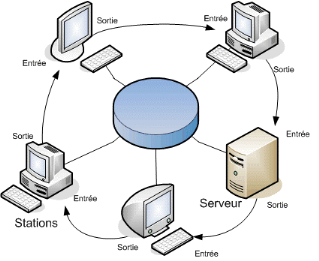

o L'architecture client / serveur

De nombreuses applications fonctionnent selon un

environnent client / serveur, cela signifie que les machines clientes (des

machines faisant parties du réseau) contactent un serveur, une machine

généralement très puissante en terme de capacités

d'entrée-sortie, qui leur fournit des services. Ces services sont des

programmes fournissant des données telles que l'heure, des fichiers, une

connexion,

Un système client / serveur fonctionne selon le

schéma suivant (figure 2)

Figure 2 : Fonctionnement d'un système

client/serveur.

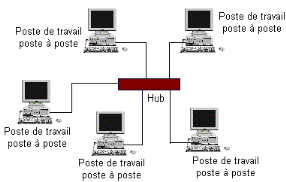

o L'architecture d'égal à égal

ou poste à poste

Dans une architecture poste à poste,

contrairement à une architecture de réseau de type client /

serveur, il n'y a pas de serveur dédié. Chaque ordinateur est

à la fois, client et serveur (figure 3).

Figure 3 : Architecture d'égal à

égal ou poste à poste.

1.1.2 Les topologies des réseaux filaires

Un réseau informatique est constitué

d'ordinateurs reliés entre eux grâce à du matériel

(câblage, cartes réseau), ainsi que d'autres équipements

permettant d'assurer la bonne circulation des données. L'arrangement

physique de ces éléments est appelé topologie physique.

On distingue la topologie physique de la topologie

logique.

Ø La topologie physique

Il en existe trois principales :

· la topologie en BUS.

· la topologie ETOILEE.

· la topologie en ANNEAU.

· la topologie en BUS.

Dans une topologie en Bus, tous les ordinateurs sont

reliés à une même ligne de transmission par

l'intermédiaire de câble, généralement coaxial. Le

mot << bus>> désigne la ligne physique qui relie les

machines du réseau. La figure 4 indique ce type de topologie.

Figure 4: Schéma d'une topologie en

bus.

· La topologie en ETOILE

Dans une topologie en étoile, les ordinateurs

du réseau sont reliés à un système matériel

appelé hub ou concentrateur. Il s'agit d'une boite comprenant un certain

nombre de jonctions auxquelles on peut connecter les câbles en provenance

des ordinateurs. Celui-ci a pour rôle d'assurer la communication entre

les différentes jonctions (figure 5).

Figure 5: Schéma d'une topologie en

étoile.

· La topologie en ANNEAU

Dans une topologie en anneau, les ordinateurs communiquent,

chacun à son tour c'est à dire de manière sporadique

Figure 6 : Schéma d'une topologie en

anneau.

Ø La topologie logique

La topologie logique représente la façon

selon laquelle les données transitent dans les câbles. Les

topologies logiques les plus courantes sont Ethernet, Token Ring et FDDI.

· La topologie Ethernet

C'est une technologie très répandue. Elle

fait appel au protocole CSMA/CD (Carrier Sense Multiple Access with Collision

Détection) entre les stations du réseau. Ethernet est

défini par la norme 802.3.

· La topologie Token Ring

Elle utilise la méthode d'accès du

''Jeton''. Ce jeton autorise son détenteur à émettre des

infos sur le réseau. Elle est définie par la norme 802.5.

· La topologique FDDI

Elle utilise la méthode d'accès de la

topologie Token ring à la seule différence des débits de

transfert avec la topologie FDDI qui sont élevés parce que la

FDDI utilise la fibre optique.

|