|

REPUBLIQUE DU SENEGAL

UNIVERSITE CHEIKH ANTA DIOP de DAKAR

FACULTE DES SCIENCES ET TECHNIQUES

Département de Mathématiques et

Informatique

Mémoire de DEA d'Informatique

Option : Réseaux

~~cAsv7sMcE ~~~~~ ~~~~~~~ ~~ 1YECOQTAE~~E ~~

SE~YIC'ES DJ4WS £ES Ç~~LLES 1YE CJ4LC'VL

Présenté et soutenu par

Marie

Hélène Wassa Mballo

Samedi 25 juillet 2009

Sous la direction de :

Ibrahima NIANG Maître Assistant UCAD

Yahya SLIMANI Professeur Tunisie

Devant le jury composé de : Président

:

Chérif BADJI Professeur UCAD

Membres

:

Mamadou SANGHARE Professeur UCAD

Ibrahima NIANG Maître Assistant UCAD

Mbaye SENE Maître Assistant UCAD

Samba NDIAYE Maître Assistant UCAD

Abdourahmane RAIMY Maître Assistant UCAD

Karim KONATE Maître Assistant UCAD

REPUBLIQUE DU SENEGAL

FACULTE DES SCIENCES ET TECHNIQUES

Département de Mathématiques et

Informatique

Mémoire de DEA d'Informatique

Option : Réseaux

~~C~~~SME qyE cJYECO~4EqFE CD'E S SE~~IOFCD$jVS

£~~

ç~~~c's qy~ t)L gLc

Présenté et soutenu par

Marie Hélène Wassa

Mballo

Samedi 25 juillet 2009

Sous la direction de :

Ibrahima NIANG Maître Assistant UCAD

Yahya SLIMANI Professeur Tunisie

Devant le jury composé de : Président

:

Chérif BADJI Professeur UCAD

Membres

:

Mamadou SANGHARE Professeur UCAD

Mbaye SENE Maître Assistant UCAD

Samba NDIAYE Maître Assistant UCAD

Abdourahmane RAIMY Maître Assistant UCAD

Karim KONATE Maître Assistant UCAD

Résumé

Les grilles de calcul sont des systèmes

distribués à large échelle dont l'objectif est

l'agrégation et le partage de ressources

hétérogènes géographiquement réparties pour

répondre aux besoins des applications de haute performance. La

découverte de services constitue un des problèmes majeur pour ces

grilles. En effet, Plusieurs approches comme l'utilisation des services web ou

les ontologies sont proposées. Cependant, ces mécanismes de

découverte offerts présentent des insuffisances vu que les

critères de recherche de service obtenus sont limités et souvent

non pertinents pour un utilisateur. Dans cet, article nous proposons un

mécanisme de découverte de services flexible et optimisé

basé sur des critères multiples et fournissant des

résultats plus exhaustifs aux utilisateurs.

Mots clés : grilles de calcul, découverte de

services, service web, arbre, recherche multicritère

[Marie Hélène Wassa Mballo] Page 1

DEDICACES

? Je dédie ce travail :

? à mes très chers parents Michel Bocar

Mballo et Bernadette Thiaw ; des êtres exceptionnels qui m'ont permis

d'arriver à ce stade de ma vie

? à mes frères Ernest, Françis et

Alexandre.

? à tous mes professeurs de l'école primaire

à l'université.

? à mes amis de toujours, ceux-là avec qui

je partage mes inquiétudes et mes peines, mes joies et mes

espérances.

[Marie Hélène Wassa Mballo] Page

2

[Marie Hélène Wassa Mballo] Page 3

Remerciements

Je commencerais par remercier Dieu le tout puissant qui m'a

permis de réaliser ce

travail.

Mes remerciements vont aussi à l'endroit de mes

professeurs et encadreurs : Mr Ibrahima NIANG professeur au département

de mathématique-informatique et directeur du centre de calcul et Mr

Yahya SLIMANI professeur à l'université de Tunis, pour leur

confiance, leur aide, leur soutien sans faille, leur modestie, leur

disponibilité, et qui m'ont mis dans de bonnes condition de travail, les

membres du jury : Mr Chérif BADJI, Mr Mamadou SANGHARE, Mr Mbaye

Sène, Mr Samba NDIAYE, Mr Abdourahmane RAIMY, Mr Karim KONATE.

Ma reconnaissance va aussi à l'endroit de ceux qui

m'ont soutenu et qui m'ont aidé tout au long de ma scolarité. Je

pense à mes chers parents : mon père Michel Bocar Mballo qui nous

pousse tout le temps à étudier ma mère Bernadette Thiaw la

meilleur des mamans, je n'ai pas les mots pour la décrire tellement elle

est unique, à mes frères Ernest, Françis, Alexandre

(Boudio) que je taquine tout le temps, à Tonton Charles un ami de la

famille qui est toujours à nos cotés pour nous soutenir mes

oncles, tantes, cousins et cousines.

Merci à tous les camarades de la promotion

spécialement à Pascal Mbissane FAYE(mon cousin) qui a

été vraiment disponible durant mon travail sur le mémoire

avec ses conseils qui m'ont aidé réellement , Ndeye Arame DIAGO

une amie très fidèle , Ibrahima DiANE mon très cher

délégué avec qui j'ai partagé une même salle

durant tout le mémoire, Adama Ndiaye Mme MBOW qui est actuellement en

France qui m'a convaincu à faire la licence informatique et je ne le

regrette pas, Adèle Siga FAYE, Fatoumata BALDE Mme KASSE, Aissatou

GASSAMA, Baba Oumou Ly, Bassirou DIENE, Ousmane DIALLO, Massamba GAYE, Bassirou

NGOM, Ibrahima GUEYE, Fodé CAMARA, Ismaela THIOBANE, Macoumba GUEYE,

Lenad Ahmed, pour toutes ces années d'apprentissage, avec lesquels j'ai

partagé de grands moments.

Merci également à Déthié SARR et

Malick NDOYE qui sont mes aînés, pour leur conseil et leur aide au

début de mon mémoire.

[Marie Hélène Wassa Mballo] Page 4

Merci au personnel du centre de calcul spécialement au

directeur Mr NIANG que je cite encore, à Babacar NGOM, à Bassirou

KASSE, à Assane SECK, à Alboury FALL, à Mandikou BA pour

tout leur aide.

Merci à mes amies Jeannette DIANDY, Rose Michèle

D'ERNEVILLE (Ma star de tous les jours) à mes amis Antoine MANE, Lamine

SARR et particulièrement à Stéphane BASSENE.

Merci aux professeurs du département d'informatique

notamment Mr Joseph NDONG, Mr Idrissa SARR, Mr Mouhamed OULD DEYE, Mr Djamal

SECK, Mr Youssou KASSE, Mr Modou GUEYE, Mr THIOGANE.

Merci aux responsables des salles de cours Mr Cheikh KHOULE,

Mr. Mamadou NDIAYE, Mr Mamadou DJIGO.

Et enfin un grand merci pour toutes les personnes qui me sont

chères et qui m'aiment.

[Marie Hélène Wassa Mballo] Page

5

Titre : 2MDS-Mécanisme multicritère de

découverte de services dans les grilles

Résumé

Les grilles de calcul sont des systèmes

distribués à large échelle dont l'objectif est

l'agrégation et le partage de ressources

hétérogènes géographiquement réparties pour

répondre aux besoins des applications de haute performance. La

découverte de services constitue un des problèmes majeur pour ces

grilles. En effet, Plusieurs approches comme l'utilisation des services web ou

les ontologies sont proposées. Cependant, ces mécanismes de

découverte offerts présentent des insuffisances vu que les

critères de recherche de service obtenus sont limités et souvent

non pertinents pour un utilisateur. Dans ce mémoire nous proposons un

mécanisme de découverte de services flexible et optimisé

basé, sur des critères multiples et fournissant des

résultats de recherche plus exhaustifs pour les utilisateurs.

Mots clés : grilles de calcul, découverte de

services, service web, arbre, recherche multicritère

Title:2MSD- A new Multi-criteria Mechanism for Service

Discovery in grid computing

Abstract

Grid computing are systems distributed on a wide scale whose

objective is the aggregation and the sharing of heterogeneous resources

geographically distributed to come up the high performance applications needs.

The services discovery is one of the major problems for these grids. Indeed,

approaches such as the use of web services and ontologies are proposed.

However, these discovery mechanisms present deficiencies seeing that the obtain

results are limited and often irrelevant. In this paper we propose a mechanism

for services discovery flexible and optimized, based on multiple criteria for

research and providing more comprehensive results for users.

Keywords: grid computing, service discovery, web services, trees,

multicriterion search

[Marie Hélène Wassa Mballo] Page 6

Sommaire

INTRODUCTION GENERALE 11

CHAPITRE 1: LES GRILLES 14

1.1 LES SYSTEMES DISTRIBUES 15

1.1.1 LA NOTION DE TRANSPARENCE DANS LES SYSTEMES DISTRIBUES

16

1.1.2 AVANTAGES DES SYSTEMES DISTRIBUES 18

1.1.3 INCONVENIENTS DES SYSTEMES DISTRIBUES 19

1.1.4 LIMITES DES SYSTEMES DISTRIBUES 20

1.2 LES GRILLES 21

1.2.1 LES TYPES DE GRILLES 22

1.2.1.1 les grappes 22

1.2.1.2 Les grilles de calcul 23

1.2.1.3 Les grilles de données 24

1.2.2 ARCHITECTURE D'UNE GRILLE 25

1.2.4 LES CARACTERISTIQUES D'UNE GRILLE 27

1.3 PROBLEMATIQUES POSEES PAR LES GRILLES 28

CHAPITRE 2:LES SERVICES WEB 30

2.1 LA PROGRAMMATION ORIENTEE OBJET 31

2.2 LA PROGRAMMATION ORIENTEE COMPOSANT

32

2.3 LA PROGRAMMATION ORIENTEE SERVICE

35

2.4 LA GESTION DES SERVICES WEB 37

2.4.1 IMPLANTATION D'UN SERVICE WEB 38

2.4.2 RECHERCHE D'UN SERVICE WEB 39

CHAPITRE 3 : LA REHERCHE DE SERVICE DANS LES GRILLES

41

3.1 LES METHODES ET TECHNIQUES DE DECOUVERTE

42

3.1.1 RECHERCHE DE SERVICE BASEE SUR LA DESCRIPTION ONTOLOGIQUE

43

3.1.2 RECHERCHE BASEE SUR LE WEB SERVICE 45

3.1.2.1 L'utilisation de l'annuaire UDDI 45

[Marie Hélène Wassa Mballo] Page 7

3.1.2.2 Approche basée sur le web service modeling

ontology(WSMO) 46

3.1.3 ETUDE COMPARATIVE DES DIFFERENTES APPROCHES 48

3.2 APPLICATION DES RECHERCHES DE SERVICE DANS LES

INTERGICIELS 49

3.2.1 LA GESTION DES RESSOURCES DANS GLOBUS 49

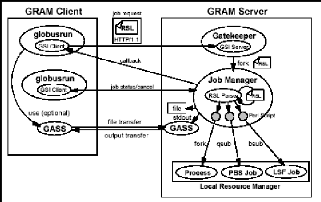

3.2.1.1 Globus Toolkit 2 50

3.2.1.2 Globus Toolkit3 56

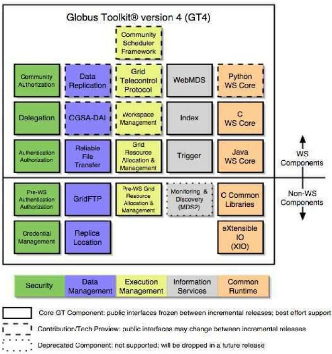

3.2.1.3 Globus toolkit4 60

3.2.2 LA GESTION DES RESSOURCES DANS GLITES 62

3.2.3 COMPARAISON DES DIFFERENTS INTERGICIELS 64

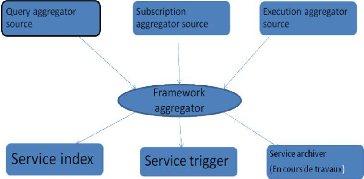

CHAPITRE 4 :MECANISME MULTICRITERE DE DECOUVERTE DE

SERVICE DANS LES

GRILLES (2MDS) 66

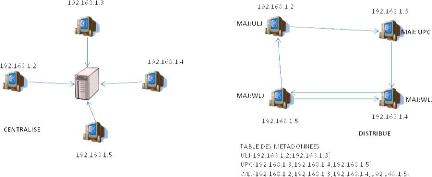

4.1 CONSTRUCTION ET FONCTIONNEMENT DE L'ARBRE

67

4.1.1 CHOIX DE NOTRE ARCHITECTURE 67

4.1.2 DESCRIPTION GENERALE 67

4.1.3 LES ALGORITHMES DE GESTION DE SERVICES 69

4.1.3.1 Insertion d'un service 69

4.1.3.2 La recherche au sein de l'arbre 72

4.1.3.3 La suppression d'un service 77

4.2 PLACEMENT DE L'ARBRE DANS LE RESEAU PHYSIQUE

80

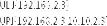

4.2.1 APPROCHE CENTRALISEE 80

4.2.1.1 Principes et fonctionnement 80

4.2.1.2 Gestion des services 81

4.2.1.3 Tolérance aux pannes 82

4.2.1.4 Avantages et inconvénients 83

4.2.2 APPROCHE DISTRIBUEE 83

4.2.2.1 Principes et fonctionnement 83

4.2.2.2 Gestion des services 85

4.2.2.3 Tolérance aux pannes 86

4.2.2.4 Avantages et inconvénients 86

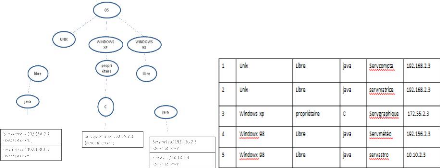

4.3 VALIDATION THEORIQUE 87

4.3.1 APPROCHE CENTRALISEE VS APPROCHE DISTRIBUEE 87

4.3.2 2MDS VS ANNUAIRE UDDI 90

4.4 EXEMPLE D'APPLICATIONS 93

4.4.1 INSERTION D'UN SERVICE 93

4.4.2 RECHERCHE D'UN SERVICE 94

4.4.3 Suppression d'un service 95

[Marie Hélène Wassa Mballo] Page

8

CONCLUSION GENERALE 96

REFERENCE ..103

TABLE DES FIGURES

FIGURE1.1 :EVOLUTION DE L'INFORMATIQUE 21

FIGURE1.2 : ARCHITECTURE D'UNE GRILLE

26

FIGURE 2.1 : LES TROIS ACTEURS DE LA SOP

35

FIGURE 2.2 :ILLUSTRATION DU ROLE DE PASSERELLE

JOUE PAR UNE

SERVLET..................................................................................................................................................39

Figure 2.3: découverte de service web à

partir de l'annuaire UDDI 40

FIGURE 3.1 PROCESSUS DU MATCHMAKING

44

FIGURE 3.2 FORMAT D'UN DOCUMENT WSMO

47

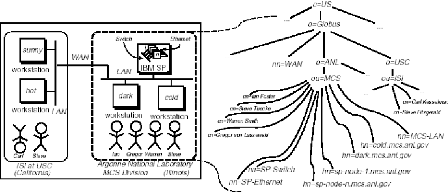

FIGURE 3.3 : MODULES DE GLOBUS 50

FIGURE 3.4: VUE D'ENSEMBLE DE GRAM

52

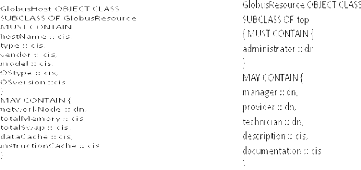

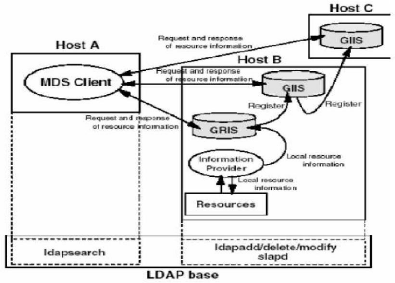

FIGURE 3.5 : DEFINITION DE DEUX CLASSES D'OBJET DE MDS

GLOBUSHOST ET

GLOBUSRESOURCE 54

FIGURE 3.6: REPRESENTATION D'UNE MACHINE A PARTIR

DU MDS 54

FIGURE 3.7: SOUS ENSEMBLE DU DIT DEFINI PAR MDS

55

FIGURE 3.8 MODELE CONCEPTUEL DE MDS

56

FIGURE 3.9 : UTILISATION DES WEB SERVICES DANS LA

GRILLE 58

FIGURE 3.10 VUE D'ENSEMBLE DE GLOBUS TOOLKIT 4

62

FIGURE 3.11 INTRODUCTION DU SERVEUR BDII

63

FIGURE 3.12: LES TROIS NIVEAUX DE BDII

63

FIGURE 3.13: BASE DE DONNEES VIRTUELLE DE R-GMA

64

FIGURE 4.1: STRUCTURE DE L'ARBRE DE SERVICE

68

FIGURE 4.2 ARCHITECTURE D'UNE APPROCHE CENTRALISEE

DE RECHERCHE DE

SERVICES 81

FIGURE 4.3 STRUCTURE DE L'APPROCHE DISTRIBUEE POUR

LA RECHERCHE DE SERVICES

84

[Marie Hélène Wassa Mballo] Page

9

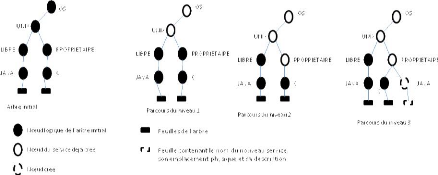

FIGURE 4.4 : EXEMPLE DE METADONNEES U: UNIX, L:

LIBRE, J: JAVA, P: PROPRIETAIRE 85

FIGURE 4.5 : COUT DE MISE A JOUR DANS LES DEUX

APPROCHES 88

FIGURE 4.6 : REPRESENTATION DE L'INFORMATION AVEC

LE 2MDS 92

FIGURE 4.7 : REPRESENTATION DE L'INFORMATIONS AVEC

L'ANNUAIRE UDDI 92

FIGURE 4.8 : PROCESSUS D'INSERTION D'UN SERVICE

93

[Marie Hélène Wassa Mballo] Page

10

TABLE DES TABLEAUX

TABLEAU 3.1 TABLEAU COMPARATIF DES PRINCIPALES

TECHNIQUES DE DECOUVERTE DE

SERVICE 48

TABLEAU 3.2 :TABLEAU DES INTERFACES DEFINIS PAR

OGSA 57

TABLEAU 3.3 : TABLEAU COMPARATIF DES

INTERGICIELS 65

TABLEAU 4.1 VARIATION DU TEMPS DE TRAITEMENT

SUIVANT L'AUGMENTATION DU

NOMBRE DE MACHINES 89

TABLEAU 4.2 COMPARAISON APPROCHE CENTRALISEE VS.

APPROCHE DISTRIBUEE 90

TABLEAU 4.3 COMPARAISON ENTRE L'APPROCHE PROPOSEE

ET LES APPROCHES

BASEES SUR L'ANNUAIRE UDDI 93

[Marie Hélène Wassa Mballo] Page

11

INTRODUCTION

GENERALE

[Marie Hélène Wassa Mballo] Page 12

L'ordinateur occupe, de plus en plus, une place importante

dans nos vies quotidiennes, Les applications informatiques actuelles et futures

utilisent de très larges ensembles de données qui

nécessitent des puissances de calcul et des capacités de stockage

de plus en plus importantes. Il s'est avéré nécessaire de

mettre en place des infrastructures qui peuvent supporter ces charges de calcul

et de stockage [1,2]. Or, un calculateur unique, une grappe

d'ordinateurs ou même un supercalculateur spécialisé, ne

suffisent pas pour mettre à la disposition des utilisateurs les

capacités informatiques dont ils ont besoin pour exécuter leurs

applications

Pour répondre à ces besoins, les grilles de

calcul et de données ont été définies

[3]. L'objectif visé de ces grilles est de mettre

à la disposition des utilisateurs un très grand nombre

d'ordinateurs, (des stations de travail, des supercalculateurs, mais aussi des

bases de données sécurisées et des instruments tels que

des capteurs météorologiques et des dispositifs de visualisation

[4]). Les composants d'une grille sont bien évidemment

distribués car reliés entre eux à travers le réseau

Internet, avec comme objectif de les faire fonctionner comme un ordinateur

unique et très puissant [5].

Du point de vue des utilisateurs, les grilles peuvent

être perçues comme des fournisseurs de services. D'ou un des

problèmes essentiels relatif à l'exploitation d'une grille est

celui de la découverte de services [6]. En effet les

services peuvent être définis comme un ensemble d'applicatifs que

des serveurs mettent à disposition des utilisateurs. Partant du fait que

ces clients ne connaissent pas a priori les ressources disponibles sur la

grille, ils souhaiteraient découvrir les services afin d'exécuter

leurs applications à distance sur les serveurs [5].

Il est important de noter que les mécanismes actuels de

découverte de services manquent de fonctionnalités efficaces et

flexibles. et ils deviennent

inefficaces dans des environnements dynamiques à large échelle

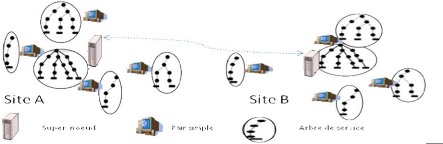

comme dans les systèmes pair à pair.

Dans le cadre de notre travail, nous abordons cette

problématique de découverte de services, en proposant des

méthodes de découverte flexibles basé sur une recherche

multicritère. Notre solution est

[Marie Hélène Wassa Mballo] Page 13

utilisable dans un environnement dynamique à large

échelle (systèmes pairs à pairs) et tient compte de la

topologie du réseau physique sous-jacent.

Dans ce mémoire, Nous commençons d'abord

commencer par un état de l'art sur les grilles. Nous abordons ensuite

les paradigmes de programmation qui vont aboutir à la notion de service

web.

Dans la troisième partie, nous présentons les

méthodes de découverte de service qui ont été

proposées. Dans cette section, les techniques de découverte des

intergiciels globus et glite seront mis en exergue. Et une étude

comparative des solutions étudiées sera proposée Dans la

quatrième partie de notre travail, nous proposons un mécanisme de

découverte de services au sein des grilles. Cette solution sera

validée théoriquement avec des exemples d'application. Enfin nous

terminons par la conclusion et perspectives.

[Marie Hélène Wassa Mballo] Page

14

CHAPITRE 1:

LES GRILLES

[Marie Hélène Wassa Mballo] Page 15

Actuellement dans notre monde, les recherches et les

évolutions autour des techniques de réseaux, des microprocesseurs

et des supports de stockage de données ont fortement contribué

à l'émergence de l'informatique distribuée. Les

applications informatiques modernes (calcul scientifique, datamining,

simulation, météorologie, bioinformatique, traitement du

génome, etc.) sont de plus en plus courantes et nécessitent des

capacités de calcul et de stockage que ne peuvent pas offrir les

ordinateurs classiques. Pour cela la communauté informatique s'est

intéressé aux architectures distribuées à large

échelle, afin d'offrir des solutions pour le stockage de données

et le calcul réparti à un plus grand nombre d'applications et

d'utilisateurs. Parmi ces architectures, nous pouvons mentionner les grilles de

calcul et les grilles de données

1.1 Les systèmes distribués

Un système distribué 171 est un

ensemble de machines indépendantes agissant du point de vue de ces

utilisateurs comme un seul et unique système cohérent. Ces

machines sont connectées à l'aide d'un réseau de

communication 181.

Chaque machine exécute des composantes, par exemple des

séquences de calculs, issues du découpage d'un calcul global, et

utilise un intergiciel (middleware) qui a pour rôle d'activer les

composantes et de coordonner leurs activités.

Le concept de système distribué s'oppose au

concept de système centralisé tel qu'il existait dans les

années 60 191. Un système informatique d'une

entreprise était composé d'une seule et unique machine totalement

monolithique. Cette machine était partagée par tous les

utilisateurs, tous les processus tournaient sur le même processeur.

Si cette machine tombait en panne, c'est tout le

système informatique qui était indisponible. La plupart du temps

le système informatique se trouvait dans une seule salle, avec un seul

poste de contrôle. L'augmentation des besoins de l'entreprise impliquait

l'achat d'une nouvelle machine.

Un système distribué est aussi un système

qui s'adapte facilement à la charge. Le fait d'avoir plusieurs

composants permet facilement d'en ajouter de nouveaux ou alors remplacer un des

composants sans avoir à reconfigurer tout le système.

[Marie Hélène Wassa Mballo] Page 16

Une des propriétés fondamentales d'un

système distribué est sa robustesse . Si un des composants tombe

en panne, ce n'est pas tout le système informatique qui est

indisponible. Il est possible que certains services soit indisponibles

temporairement, mais dans un un système distribué robuste, des

mécanismes ont été mis en place pour que les services

restent disponibles même si une machine tombe en panne. Au pire les

performances du service pourraient baisser. Dans un système

distribué, toutes les procédures pour tolérer la panne de

machines et/ou de services, réparer, remplacer les

éléments défaillants, ajouter de nouveaux

éléments pour s'adapter à l'évolution de besoins

doivent se faire de manière transparente, de telle sorte que

l'utilisateur ne puisse pas se rendre compte de ces pannes

[8].

1.1.1 La notion de transparence dans les systèmes

distribués

Une propriété importante des systèmes

distribués est que la distribution doit être cachée aux

utilisateurs et aux développeurs d'applications. Le système est

vu comme un seul et unique élément .La transparence [8]

est un concept très important dans les systèmes

distribués. En effet, lorsqu'un service est délivré par un

système distribué, la localisation et la complexité de son

fonctionnement doivent être complètement cachées aux

utilisateurs. Nous distinguons plusieurs types de transparence :

· Accès

Un système distribué doit cacher aux

utilisateurs la façon dont les donnés sont obtenues et

manipulées. Par exemple, une application sous Windows ne doit pas avoir

à se préoccuper du fait que les données auxquelles elle

accède se trouvent sur un serveur sous UNIX, que l'accès se fait

de manière séquentielle, indexée ou directe. Cet aspect de

la transparence permet de concevoir des applications distribuées

totalement hétérogènes et indépendantes des

supports physiques.

· Localisation

La localisation physique des donnés dans le

système doit être cachée aux utilisateurs. Pour cela, il

faut attribuer des noms uniques (qui n'ont aucun lien avec leur location

physique) aux ressources du système. Grâce à cette

abstraction, la location d'une ressource n'a pas à être connue de

l'utilisateur. Un exemple de ce type de transparence, est l'utilisation des

URL's. Lorsque qu'un utilisateur tape l'adresse d'un site web, il ne sait pas

où le serveur, qui héberge le site, se trouve

·

[Marie Hélène Wassa Mballo] Page 17

Migration

Un système distribué doit permettre la

migration des applications et des donnés sans que l'utilisateur s'en

aperçoive. Cette migration est utilisée pour répondre

à divers objectifs : régulation de charge, amélioration

des performances, etc.

· Relocation

Il s'agit d'un type de transparence encore plus fort,

puisqu'il s'agit de pouvoir changer la location d'une ressource alors qu'elle

est en cours d'utilisation.

· Réplication

Dans ce type de réplication, c'est la présence

de plusieurs copies d'une donnée qui est cachée à

l'utilisateur. Pour cela, la transparence de location est nécessaire.

L'utilisateur utilise toujours la même adresse, mais c'est le

système qui décide de la copie qui sera utilisée.

· Concurrence

Un système distribué doit cacher le fait que

plusieurs utilisateurs accèdent à une même ressource de

manière concurrente. Cela implique l'utilisation de mécanismes et

techniques pour garder la ressource dans un état cohérent

· Défaillance

Un système distribué doit cacher à

l'utilisateur une défaillance d'un de ses composants, de telle sorte que

l'utilisateur ne doit pas se rendre compte de cette défaillance. Il ne

doit pas également se rendre compte que le système est en train

d'exécuter une procédure de tolérance de panne.

· Persistance

Ce type de transparence existe aussi sur les systèmes

centralisés. Il s'agit de cacher à l'utilisateur que les

données qu'il manipule sont dans la mémoire volatile (RAM) ou sur

le disque dur.

1.1.2 avantages des systèmes distribués

[Marie Hélène Wassa Mballo] Page 18

Les systèmes distribués contrairement aux

systèmes centralisés présentent un certain nombre

d'avantages tels que [10] :

Utilisation et partage des ressources

distantes

Les matériels, logiciels et données peuvent

être accédé à partir de n'importe quelle machine.

· La robustesse

Dans un système distribué, plusieurs machines

travaillent ensemble pour fournir un service ce qui confère au service

une meilleure robustesse comparé à un système

centralisé.

· Scalabilité (extensibilité) :

La Scalabilité d'un système est une

propriété qui lui permet de s'adapter facilement à une

augmentation de sa charge. Typiquement, un système scalable reste

performant lorsque que le nombre de ses utilisateurs augmente. Dans un

système distribué, cela est possible simplement en ajoutant une

nouvelle machine dans le système. De plus cela peut s'avérer une

solution beaucoup plus économique que dans le cas d'un système

centralisé.

· Disponibilité :

La disponibilité est la probabilité qu'un

service soit disponible à un moment donné. Dans le cas d'un

système centralisé, si le serveur est indisponible, le service

l'est aussi. Dans le cas d'un système distribué, la

présence de plusieurs machines permet une conception conférant au

service la possibilité de rester disponible, même si l'un des

serveurs est indisponible.

La puissance

La possibilité de combiner la puissance de plusieurs

machines est très avantageuse, en effet, non seulement les plus

puissants ordinateurs actuels sont extrêmement chers, mais en plus, ils

n'ont pas la puissance nécessaire pour exécuter les calculs en

des temps raisonnables. Combiner la puissance de plusieurs machines de

puissance moyenne revient bien moins cher et l'ajout de nouvelles machines

augmente la puissance globale du système.

[Marie Hélène Wassa Mballo] Page 19

Souplesse

Les systèmes distribués offrent une certaine

souplesse, dans la mesure où ils peuvent faire face aux problèmes

de montée en charge. Plusieurs mécanismes et outils sont

utilisés pour s'adapter à la charge, tels que la

réplication et la migration de tâches et/ou de données.

Tolérance aux pannes

Les systèmes distribués permettent d'être

plus tolérants aux pannes que les systèmes centralisés, en

utilisant la technique de réplication des composants physiques et

logiques qui les composent.

Hétérogénéité

Les composants physiques et logiques d'un système

distribués sont généralement

hétérogènes sur plusieurs niveaux : architectural (niveau

physique), systèmes d'exploitation, langages de programmation,

environnements de développement, environnement d'exécution,

protocoles de réseaux, etc.

1.1.3 Inconvénients des systèmes

distribués

Malgré leurs multiples avantages, les systèmes

distribués ont néanmoins un certain nombre d'inconvénients

que nous allons lister dans ce qui suit :

Certains systèmes distribués utilisent la

notion de serveur central pour répondre à des besoins

spécifiques. Dans ce cas, la panne de ce serveur peut avoir des

conséquences sur le fonctionnement global du système, sauf si des

techniques de tolérance aux pannes ont été mises en

place.

La communication représente l'un des problèmes

fondamentaux des systèmes distribués, et il est d'ailleurs

considéré comme étant la principale faille de ces

systèmes. Deux éléments peuvent avoir une

[Marie Hélène Wassa Mballo] Page 20

conséquence sur les performances d'un système

distribué : (i) une panne partielle ou totale du réseau ; (ii) la

surcharge du réseau.

La sécurité, qui est un problème

transversal aux systèmes distribués, devient plus importante dans

ce type de systèmes qui sont sujets à beaucoup d'attaques, issues

de sources différentes.

Un dernier inconvénient des systèmes

distribués est celui lié à leur gestion et à leur

administration. Etant donné qu'un système distribué

regroupe différentes machines, celles-ci utilisent

généralement des politiques de gestion et d'administration qui

sont hétérogènes et parfois incompatibles. Il faut donc

coordonner l'ensemble de ces politiques pour tirer profit des

potentialités des systèmes distribués.

1.1.4 limites des systèmes distribués

L'augmentation sans cesse croissante de la quantité de

données à traiter, dûe à l'utilisation des

technologies modernes de l'information, tend à rendre l'utilisation d'un

ordinateur classique totalement obsolète. D'une part, les ordinateurs

actuels n'arrivent plus à répondre aux besoins des applications

modernes, et les utilisateurs ont den nouvelles exigences, d'autre part.

Ceux-ci souhaiteraient pouvoir accéder à de l'information

à tout moment de n'importe où, et à partir de n'importe

quel dispositif physique (ordinateur, PDA, téléphone portable,

etc.

Or les systèmes distribués actuels sont

incapables de répondre, de manière satisfaisante et à

moindre coût, à ces exigences.

Une des solutions consisterait à agréger les

capacités de plusieurs ordinateurs pour satisfaire les besoins,

même les plus exigeants, des utilisateurs. Les infrastructures de type

grille permettent de réaliser ce type d'intégration. Cela rend

les possibilités d'évolution quasiment infinies mais pose tout de

même un certain nombre de problèmes dont il faudra

nécessairement prendre en compte. Ces problèmes sont de trois

types : (i) comment mettre en place des infrastructures de type grille

(problème de déploiement) ; (ii) comment profiter, au niveau des

applications, des potentialités de ces infrastructures ; et, enfin,

(iii) comment gérer ces infrastructures.

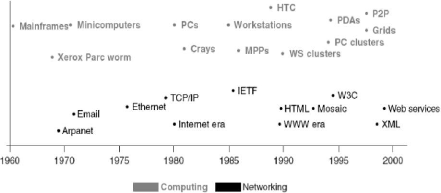

Pour terminer cette présentation, la figure 1.1 suivante

résume l'évolution de l'informatique depuis les années 60

jusqu'à l'apparition des grilles [11]

Figure 1.1: Evolution de

l'informatique

1.2 Les grilles

Une grille [12] informatique est une

infrastructure virtuelle constituée d'un ensemble de ressources

informatiques potentiellement partagées, distribuées,

hétérogènes, délocalisées et autonomes. Ces

systèmes de grille peuvent répondre à divers besoins des

utilisateurs.

Les grilles vont apporter des solutions par rapport à

certains problèmes [13,14] rencontrés par les

scientifiques dans le domaine de leur calcul tels que : permettre une

adaptabilité, une extensibilité et une évolutivité,

permettre aux différents systèmes administratifs

d'interopérer, permettre une qualité de service ...

La grille est qualifiée de virtuelle car les relations

entre les entités qui la composent n'existent pas sur le plan

matériel mais d'un point de vue logique.

[Marie Hélène Wassa Mballo] Page 21

[Marie Hélène Wassa Mballo] Page 22

Une grille se distingue des autres infrastructures dans son

aptitude à répondre adéquatement à des exigences

(accessibilité, disponibilité, fiabilité, ...) compte tenu

de la puissance de calcul ou de stockage qu'elle peut fournir .

Une grille se compose de ressources informatiques

[14] : tout élément qui permet

l'exécution d'une tâche ou le stockage d'une donnée

numérique. Cette définition inclut bien sûr les ordinateurs

personnels, mais également les téléphones mobiles, les

calculatrices et tout objet qui comprend un composant informatique .

1.2.1 Les types de grilles

Le terme « grille de calcul », a été

introduit pour la première fois en 1990 aux Etats-Unis par I. Foster

[12], elle a été définie pour

décrire une infrastructure de calcul répartie utilisée

dans des projets de recherche scientifique et industrielle

[15].

La notion de grille de calcul s'inspire de la grille

d'électricité (power grid) [12]. Vers le

début des années 1990, la génération

d'électricité était déjà technologiquement

possible et de nouveaux équipements utilisant la puissance

électrique avaient fait leur apparition. Cependant le fait que chaque

utilisateur opère son propre générateur

d'électricité était un obstacle majeur à l'adoption

de cette technologie. Ainsi la vraie révolution était la

construction de grille électrique et les réseaux de transmission

et de distribution associés. L'électricité est ainsi

devenue universellement disponible. C'est cette disponibilité

universelle et économiquement viable (bon marché) qui a permis

aux industries d'adopter cette technologie et d'évoluer et de se

développer par son biais.

Le concept de grille est né en fait d'une constatation

très simple [11]: les nombreux cycles de processeurs

inutilisés des ordinateurs peuvent être cédés,

échangés ou prêtés en vue de les

récupérer lors d'un besoin intensif de ressources de calcul.

Très vite, l'idée s'est étendue pour toutes les autres

ressources informatiques, aussi bien matérielles que logicielles.

Plusieurs types de grilles sont notés, notamment les

grilles de calcul, de données, d'information... même les grappes

peuvent être considérés comme des grilles. Dans la suite

nous verrons quelques types de grille [4].

[Marie Hélène Wassa Mballo] Page

23

1.2.1.1 les grappes

Une grappe (cluster en anglais) est un ensemble d'ordinateurs

reliés en réseau et considérés comme une ressource

unifiée de calcul [16].

Les grappes de calcul haut performance sont des solutions

puissantes, évolutives et rentables pour les environnements de calcul

intensif. La particularité des grappes est que les machines sont

situées dans un même endroit. D'autre part, son administration est

relativement simple car c'est une seule entité qui gère

l'ensemble des composants de la grappe [16].

Les grappes de calcul présentent plusieurs avantages tels

que :

· L'augmentation de la disponibilité

· La facilité de gestion de la montée en

charge

· La répartition de la charge

· La facilité de la gestion des ressources (CPU,

mémoire, disque, bande passante réseau)

Il faut noter que les grappes de calcul représentent

une infrastructure peu coûteuse, car elle consiste à

interconnecter plusieurs ordinateurs, généralement

homogènes, en réseau qui vont apparaître comme un seul

ordinateur ayant plus de capacités. Ce type de grappes est

essentiellement utilisé dans le cadre du calcul parallèle. Ainsi,

il n'est pas nécessaire d'acquérir une machine multiprocesseur

qui couterait beaucoup plus cher que le déploiement d'une grappe

à partir d'ordinateurs séparés et qui offrirait la

même puissance de calcul.

En effet, le coût d'une grappe de calculateurs

évolue linéairement par rapport au nombre de processeurs, ce qui

n'est pas le cas des architectures multiprocesseurs.

1.2.1.2 Les grilles de calcul

La grille de calcul a été mise en place pour

résoudre le problème de manque de puissance de calcul afin de

permettre à des applications complexes de s'exécuter dans des

délais raisonnables [17]. Il serait

[Marie Hélène Wassa Mballo] Page 24

bien évidemment possible d'exécuter ces

applications sur une seule et même machine mais les temps de traitement

seraient rédhibitoires (de l'ordre de plusieurs années pour la

décomposition du génome humain par exemple). Pour cela, il est

donc nécessaire et indispensable d'utiliser des infrastructures plus

performantes.

Dans la panoplie des grilles de calcul nous distinguons

principalement deux types de grilles: les grilles à base de stations de

travail où le service voulu est déployé à la

demande et non préinstallé et les grilles de serveurs qui

requièrent une plus grande puissance de calcul car elles sont

dédiées à des applications de calcul haute performance.

Les avantages des grilles de calcul peuvent se résumer

comme suit :

· Exploiter les ressources sous utilisés

: des études ont montré que les ordinateurs personnels

et les stations de travail sont inactifs la plupart du temps. Le taux

d'utilisation varie entre 5% et 30% . Les grilles de calcul permettront ainsi

d'utiliser les cycles processeurs durant lesquels les machines sont inactives

afin de les mettre à la disposition d'une application nécessitant

une puissance de calcul importante et que les machines qui lui sont

dédiées n'arrivent pas à assurer. Le même

raisonnement peut s'appliquer aux capacités de stockage.

· Fournir une importante capacité de

calcul parallèle : le fait de pouvoir fournir une importante

capacité de calcul parallèle constitue une caractéristique

importante des grilles de calcul. En plus du domaine académique, le

milieu industriel bénéficiera énormément d'une

telle capacité : bioinformatique, exploration pétrolière

etc.

· Meilleure utilisation de certaines ressources

: en partageant les ressources, une grille pourra fournir

l'accès à des ressources spéciales comme des

équipements spécifiques (microscope électronique, bras

robotique ...) ou des logiciels dont le prix de la licence est

élevé. De ce fait ces ressources exposées à tous

les utilisateurs seront mieux utilisées et partagées et ainsi

nous éviterons d'avoir recours à installer du nouveau

matériel ou acheter de nouvelles licences.

·

[Marie Hélène Wassa Mballo] Page 25

Fiabilité et disponibilité des services

: du fait que les ressources fédérées par une

grille de calcul soient géographiquement dispersées et

disponibles en importantes quantités permet d'assurer la

continuité du service si certaines ressources deviennent inaccessibles.

Les logiciels de contrôle et de gestion de la grille seront en mesure de

soumettre la demande de calcul à d'autres ressources.

1.2.1.3 Les grilles de données

Dans les grilles de données les ressources de stockage

et les échanges de données sont essentielles pour

l'efficacité de l'exécution des applications

[4].

Certaines applications, comme la physique des particules,

peuvent générer de larges ensembles de données pouvant

atteindre plusieurs téraoctets voir des pétaoctets. Ainsi il est

impossible de les stocker sur une seule et même machine, d'où la

nécessité de créer des espaces de stockage très

larges en mettant en commun les espaces de stockage de différentes

machines.

Une grille de données ne permet pas seulement de

fragmenter des fichiers et de les stocker dans plusieurs machines. Elle doit

également offrir des mécanismes de recherche, d'indexation,

d'intégrité et de sécurité pour assurer un

accès fiable et permanent aux données. Il faut aussi que la

répartition des données soit transparente pour l'utilisateur

final. En effet, il est impossible de savoir avec exactitude l'endroit

où chaque donnée est stockée. Par exemple un fichier peut

être découpé en plusieurs morceaux et réparti sur

plusieurs machines.

Pour une garantir meilleure disponibilité des

fichiers, il est possible de les répliquer sur plusieurs entités

du réseau. Il faudra alors avoir un mécanisme qui puisse à

la fois répartir la charge sur chaque serveur et garantir la

cohérence des différentes répliques d'un même

fichier.

Pour répondre à ces différentes

problématiques, un certain nombre de projets ont été

lancés à travers le monde. A titre d'exemple, nous pouvons citer

le projet DataGrid [18] qui est utilisé par le CERN,

l'agence spatiale européenne et le CNRS.

1.2.2 Architecture d'une grille

[Marie Hélène Wassa Mballo] Page 26

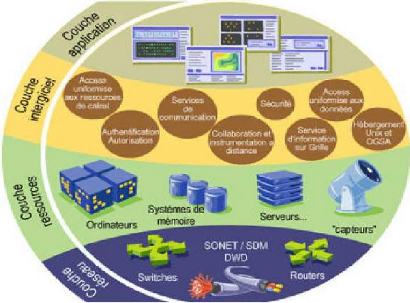

Une grille se définit une architecture en couches, dont

chacune assure une fonction spécifique [16]. D'une

façon générale, les couches hautes sont axées sur

l'utilisateur, tandis que les couches basses sont plus centrées sur le

matériel (voir figure 1.3).

Figure1.2 : architecture

d'une grille

Dans ce qui suit, nous allons présenter les

différentes couches d'une grille [4] :

Couche réseau : elle assure la connexion

des entre les différentes ressources qui composent une grille.

Couche ressource : cette couche est

constituée des ressources physiques faisant partie de la grille, telles

que les ordinateurs, les systèmes de mémoire, les catalogues de

données électroniques ou d'autres instruments

(électroniques) qui peuvent être connectés directement au

réseau

[Marie Hélène Wassa Mballo] Page 27

Couche intergicielle : les principaux

problèmes rencontrés par les concepteurs de grilles sont souvent

liés à la couche logicielle. En effet, il faut arriver à

rendre invisible l'accès aux couches inférieures (réseaux,

mémoires,...) pour permettre aux développeurs des couches hautes

de faire abstraction de tous les aspects liés aux ressources physiques,

aux systèmes d'exploitation, aux environnements de développement

et aux réseaux de communication. Cette abstraction est supportée

par une couche fondamentale dans les grilles (comme dans les systèmes

distribués), qui est appelée intergiciel ou middleware.

Cette couche va permettre une interaction entre les

utilisateurs, les applications et les ressources de la grille.

Un exemple très connu de middleware pour les grilles

est l'environnement Globus, qui est devenu un standard dans le

domaine des solutions pour le calcul distribué et la

fédération des ressources à une très grande

échelle.

Couche application : dans cette couche, nous

trouvons les applications des utilisateurs.

1.2.4 Les caractéristiques d'une grille

Différents éléments peuvent

caractériser une grille. Parmi les caractéristiques fondamentales

d'une grille, nous pouvons mentionner [6] :

> Existence de plusieurs domaines administratifs

: les ressources sont géographiquement distribuées et

appartiennent à différentes organisations dont chacune dispose de

sa propre politique de gestion et de sécurité. Il s'avère

important de respecter les politiques de chacune de ces organisations.

> Hétérogénéité

des ressources : dans une grille les ressources sont de nature

hétérogène. Cette

hétérogénéité s'applique aux

matériels, aux réseaux et aux logiciels.

> Passage à l'échelle

(scalabilité) : une grille peut être composée de

quelques dizaines de ressources mais également de millions voire des

dizaines de millions de ressources. Cela pose

de nouvelles contraintes sur les applications et les algorithmes

de gestion de ressources.

[Marie Hélène Wassa Mballo] Page 28

> Nature dynamique des ressources : dans

les grilles, le caractère dynamique des ressources est la règle

et non une exception comme dans le cas des systèmes distribués

qui sont plus ou moins stables. Cela pose des contraintes sur les applications

telles que l'adaptation au changement dynamique du nombre de ressources, la

tolérance aux pannes et aux délais...

1.3 Problématiques posées par les

grilles

Les principales difficultés rencontrées avec les

grilles informatiques sont [6] :

· la communication et la coopération des

matériels distants et hétérogènes (par leur mode de

fonctionnement comme par leur performance)

· le développement de systèmes permettant

de gérer et de distribuer efficacement les ressources disponibles dans

une grille

· la conception d'outils de programmation adaptés

au caractère distribué et parallèle de

l'exécution.

· les besoins en terme de réseaux, et qui sont

très importants, engendrent toute une série de contraintes, comme

par exemple le partage de la bande passante entre les différents

composants d'une grille.

· Equilibrage de charge :

l'homogénéité et la stabilité des ressources font

défaut dans les grilles de calcul. Par exemple le passage à

l'échelle peut être à la fois important et brusque. D'autre

part, les réseaux d'interconnexion au niveau des grilles

présentent des performances très diversifiées en ce qui

concerne les largeurs des bandes passantes. Enfin, les tâches soumises au

système peuvent être de nature très

irrégulière. Ces différentes caractéristiques

montrent qu'il est difficile, voire impossible de définir un

système d'équilibrage qui puisse intégrer tous ces

facteurs.

· [Marie Hélène Wassa Mballo] Page 29

La gestion de la sécurité et de l'identification

pose également des problématiques nouvelles dans le cas

grilles

> La notion de service dans les

grilles

Du point de vue utilisateur, une grille peut être

considérée comme un ensemble de services mis à la

disposition des utilisateurs [19]. De ce point de vue, une des

problématiques essentielles, pour l'utilisation d'une grille, concerne

la recherche de service. En effet, un utilisateur, pour utiliser un service,

devra d'abord le localiser. Pour cela, il faut qu'il dispose d'outils qui

l'assistent dans cette recherche de service. La mise en oeuvre de ces outils

nécessite de définir la notion de service de grille. Nous pouvons

définir un tel service, comme un service web particulier qui fournit,

à travers le réseau Internet, des interfaces bien définies

et qui suit des conventions spécifiques [20]. Un

service web peut être localisé grâce à un annuaire

(UDDI).

Nous venons de voir dans ce chapitre l'historique de la

grille, c'est à dire ce qui a motivé son apparition. Nous avons

parlé des différents types de grille, des caractéristiques

d'une grille. Nous avons également noté les inconvénients

de la grille dont le principal est la découverte de services.

Ces services sont définis comme des applications

mises à la disposition des clients, de ce fait au chapitre nous allons

quels outils utilisés pour développer ces services.

[Marie Hélène Wassa Mballo] Page

30

CHAPITRE 2:

LES SERVICES WEB

[Marie Hélène Wassa Mballo] Page 31

Les services étant définis comme des

applications, il est important de savoir comment les développer. De ce

fait nous allons parler des paradigmes de programmation, comme

définition nous pouvons dire que le paradigme est un style fondamental

de programmation informatique qui traite de la manière dont les

solutions aux problèmes doivent être formulées dans un

langage de programmer.

Actuellement avec les besoins des scientifiques

augmentant de jour en jour, les paradigmes de programmation ont connu de

grandes améliorations.

2.1 La programmation orientée objet

Un objet [21] est une structure de

données valuées et qui répond à un ensemble de

messages. Cette structure de données définit son

état tandis que l'ensemble des messages qu'il comprend

décrit son comportement

La programmation orientée objet consiste à

modéliser informatiquement un ensemble d'éléments d'une

partie du monde réel (que l'on appelle domaine) en un ensemble

d'entités informatiques. Ces entités informatiques sont

appelées objets. Il s'agit de données informatiques regroupant

les principales caractéristiques des éléments du monde

réel (taille, couleur, ...). La modélisation objet consiste

à définir, à qualifier dans un premier temps les

éléments sous forme de types, donc indépendamment de la

mise en oeuvre cette phase est appelée l'analyse orientée

objet ou OOA (Object Oriented Analysis).

Après cette phase une solution a été

proposée pour représenter les éléments

définis dans le système informatique, c'est ce qu'on appelle la

conception orientée objet ou OOD

(Object Oriented Design). A la fin de cette phase le modèle de

conception est établi, maintenant il est possible au développeur

de donner corps, au modèle, dans un langage de programmation, c'est qui

est appelée la programmation orientée objet

ou OOP (Object Oriented Programming).

> Avantages de la POO

Un problème se posait avant l'apparition de la POO, en

effet victimes de leur succès, les programmes informatiques doivent

répondre à l'accroissement continu du niveau de complexité

des applications à développer : ils deviennent de plus en plus

complexes et volumineux, donc ces programmes deviennent difficiles à

maintenir.

[Marie Hélène Wassa Mballo] Page 32

Un certain nombre de questions se posent : comment

réutiliser les programmes déjà développés

plutôt que de les réécrire, ce qui signifie comment

gérer la complexité ? Avec l'évolution de l'outil

informatique notamment la montée en puissance des processeurs, la

programmation objet a permis de répondre à ces questions

Dans la programmation orientée objet il faut s'assurer

à identifier les objets pertinents et à faire en sorte qu'ils

collaborent, et ces objets peuvent être réutilisés dans

d'autres contextes applicatifs et c'est ce qui fait tout l'art de l'analyse et

de la conception objet.

> Inconvénients de la POO [22]

Bien que la programmation orientée objet ait vraiment

servie dans la mise en place des logiciels des limites ont été

signalées par rapport à ses offres, en effet avec la crise du

logiciel leur taille et leur complexité croissent plus vite que les

ressources que nous sommes capable de consacrer à leur

développement.

Dans le paradigme orienté objet toutes les

préoccupations ne peuvent pas être encapsulé dans des

modules dominants, ce qui aura pour résultat d'avoir du code

dispersé à travers les modules avec des appels croisés

d'un module à l'autre

De ce fait des soucis de performance et d'efficacité

ont poussé à développer de nouveaux paradigmes

[23], dont le but premier est de programmer plus vite, et plus

simplement pour répondre aux attentes du marché informatique

2.2 La programmation orientée composant

La programmation par composants est un nouveau paradigme de

programmation post-objets qui répond à certaines faiblesses de la

programmation orienté objet. Donc la programmation orientée

composant est juste une évolution de la programmation orientée

objet.

La POC [24,25] n'est pas sans similitudes

avec la POO, puisqu'elle revient à utiliser une approche objet, non pas

au sein du code, mais au niveau de l'architecture générale du

logiciel.

[Marie Hélène Wassa Mballo] Page 33

La POC est particulièrement pratique pour le travail en

équipe et permet d'industrialiser la création de logiciels.

La programmation par composant est donc basée sur le

fait d'intégrer, d'emboîter des composants entre eux pour former

notre programme.

> Le composant

Le composant est une unité indépendante de

production et de déploiement qui est combinée à d'autres

composants pour former une application. L'objet reste au centre du composant

mais l'objectif diffère.

Le code d'un composant peut en effet être

séparé en deux parties. Tout d'abord, les méthodes et

données internes. Un composant peut implémenter des fonctions

qu'il utilise "pour son compte personnel", et qui ne sont pas accessibles de

l'extérieur. On parle de méthodes "privées". Ensuite, le

composant, pour pouvoir être utilisé, doit fournir un moyen de

communication avec les programmes clients. Certaines fonctions sont donc

accessibles de l'extérieur, et dévolues à être

appelées par ces programmes. On parle de méthodes publiques, ou

d'interface.

> Les avantages offerts par la programmation

orientée composant sont les suivants :

· spécialisation:

L'équipe de développement peut-être divisée

en sous-groupes, chacun se spécialisant dans le développement

d'un composant.

· sous traitance: Le

développement d'un composant peut-être externalisé,

à condition d'en avoir bien réalisé les

spécifications au préalable.

· facilité de mise à jour:

La modification d'un composant ne nécessite pas la

recompilation du projet complet.

· facilité de

livraison/déploiement: Dans le cas d'une mise à jour,

d'un correctif de sécurité, ... alors que le logiciel à

déjà été livré au client, la livraison en

est facilitée, puisqu'il n'y a pas besoin de re-livrer

l'intégralité du projet, mais seulement le composant

modifié.

· choix des langages de développement:

Il est possible, dans la plupart des cas, de développer les

différents composants du logiciel dans des langages de programmation

différents. Ainsi, un composant nécessitant une

fonctionnalité particulière pourra profiter de la puissance

d'un

[Marie Hélène Wassa Mballo] Page 34

langage dans un domaine particulier, sans que cela n'influe le

développement de l'ensemble du projet.

· productivité: La

réutilisabilité d'un composant permet un gain de

productivité non négligeable car elle diminue le temps de

développement, d'autant que le composant est réutilisé

souvent.

Bien que la programmation orientée composant soit une

évolution de la POO elle commençait à faire à

certaines limites face aux applications qui demandaient de plus en plus de

ressource

> inconvénients de la programmation

orientée composant [26]

La POC est réellement appréciable dans la

conduite d'un projet de développement, cependant elle pose quelques

désagréments.

Tout d'abord, la POC est une méthode dont le

bénéfice se voit surtout sur le long terme. En

effet, lorsque l'on parle de réutilisation, de facilité de

déploiement, c'est que le développement est sinon achevé,

du moins bien entamer. Mais factoriser un logiciel en composants

nécessite un important travail d'analyse. La

rédaction des signatures des méthodes devra être

particulièrement soignée, car modifier une signature

nécessitera de retravailler toutes les portions de codes du projet qui

font appel au composant, et l'on perdrait alors les bénéfices de

l'indépendance des briques logicielles.

En un mot, si la POC industrialise le développement,

la phase de conception du logiciel prendra un rôle encore plus

important.

Le fait de ne pas connaître l'implémentation

d'un composant (à moins d'avoir accès à la source), peut

également gêner certains chefs de projets qui veulent garder un

contrôle total sur leur logiciel.

Un autre problème qui se pose également c'est

avec les systèmes distribuées à large échelle il

faudra mettre en place des mécanismes qui permettront aux applications

de s'adapter à ces environnements.

Dans la prochaine section nous allons voir un autre type de

paradigme qui est beaucoup utilisé de actuellement

[Marie Hélène Wassa Mballo] Page

35

2.3 La programmation orientée service

Le terme de la programmation orientée service

(SOP) [27] désigne le fait de se concentrer sur «

que fait un bout de code ». Tout comme la POC, la SOP se base sur la

POO.

Dans la SOP les composants coopèrent via des

comportements. Un comportement, ou service, ou interface, permet de

séparer ce qui doit être réalisé (le contrat) de la

manière de le réaliser (implantation)

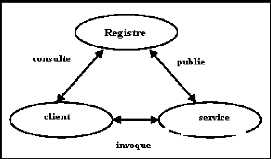

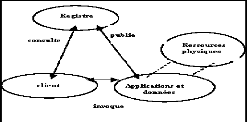

La SOP fait intervenir fait intervenir 3 acteurs [28]

dans la mise en place d'une application :

· Le client : correspond à

l'application cliente il peut correspondre également à un autre

service

· Le service : le client fait appel au

service pour une tâche précise

· Le registre : appelé

répertoire de service, le client y trouvera les informations à

propos du client. Ce répertoire peut être privé

c'est-à-dire interne à l'entreprise ou public

Figure 2.1 : les trois

acteurs de la SOP

Le service répond à trois fonctionnalités

caractéristiques :

· Il est indépendant

·

[Marie Hélène Wassa Mballo] Page 36

Il peut être découvert et appelé de

manière dynamique

· Il fonctionne seul

Le répertoire de service a un rôle primordial

dans la POS. C'est lui qui reçoit la requête du consommateur, lui

qui découvrira le service approprié, et lui agira en tant que

intermédiaire entre le consommateur et le service. En s'assurant que les

fournisseurs de services informent régulièrement les

répertoires de leurs nouveautés, le consommateur peut constamment

profiter de celles-ci sans pour autant devoir mettre à jour ses

méthodes.

> Apport de la programmation orientée

service

La programmation orientée service répond

à un besoin d'abstraction qui lui-même découle de la

complexité grandissante des projets informatiques, mieux

développer, et surtout mieux maintenir les fonctionnalités

conçues.

Ce paradigme va aider à gérer

l'hétérogénéité des milieux applicatifs, son

objectif est d'autoriser les applications ou service à communiquer et de

travailler ensemble quelque soit leur plate forme respective, donc la POS va

permettre l'accès et la manipulation des données partout.

La POS facilite non seulement les échanges entre les

applications de l'entreprise mais surtout permet une ouverture vers les autres

entreprises

L'architecture suit le modèle de programmation donc

nous aurons une architecture orientée service. Cette architecture repose

fondamentalement sur les services web, en effet elle utilise tous les standards

dédiés aux services web (XML, http, WSDL...) pour s'assurer de

l'interopérabilité de son fonctionnement

Il faudra faire la différence entre une architecture

orientée service (SOA) et les web services, en effet une SOA n'est pas

une technologie mais un principe de conception, tandis que les services web en

sont une implémentation technologique.

[Marie Hélène Wassa Mballo] Page

37

2.4 La gestion des services web

La création de services Web se justifie par

l'architecture orientée service, c'est-à-dire la volonté

de rendre accessible un service qui implémente un logique métier

cachée à des utilisateurs.

Un service web est un service offert par l'intermédiaire

du web. Autrement dit, le web est le média de communication

utilisé, et tous les services accessibles via ce média peuvent

être qualifiés de services web.

L'architecture des services web est constituée d'un

triplet qui assure toutes les caractéristiques requises:

UDDI (Universal Description Discovery and Integration)

[29]

Le référentiel UDDI permet d'exporter des

services Web pour ensuite les offrir à des applications clientes qui

viendront les trouver en effectuant des recherches à partir de plusieurs

critères. IL est essentiellement composé de quatre

éléments:

· businessEntity : contient les

informations sur chaque unité organisationnelle qui publie des

services.

· businessService : décrit

chaque service qu'un businessEntity offre, cette information est purement

descriptive et ne comporte d'instructions pour accéder ou utiliser un

service

· bindingTemplate: regroupe plusieurs

informations techniques destinées à décrire les points

d`accès aux services. Il représente le lien entre les

descriptions abstraites du businessService et des paramètres dont ces

services sont accédés.

· tModel: est le standard qui peut

décrire des détails spécifiques sur un businessService ou

un bindingTemplate. Pour la description il utilise une liste de paire

clé-valeur qui peut être associé à plusieurs objets

de la base de données UDDI.

WSDL (Web Service Description Language)

Permet de définir précisément quels sont

les services disponibles ainsi que la façon dont nous devons interagir

avec ceux-ci. Le WSDL est également fondé sur le formalisme

XML.

· Définition d'importation : le

document WSDL peut importer un autre document XML

· Définition des messages : un

message correspond aux données qui seront véhiculées entre

les participants, c'est-à-dire les applications clientes et les services

web

·

[Marie Hélène Wassa Mballo] Page 38

Définition des opérations : cette

définition est effectuée par l'intermédiaire de la section

portType qui est une énumération de descriptions

d'opérations.

· Définition des liaisons :

l'objectif de cette section est de préciser comment les

opérations vont être traitées par un protocole de

communication. Le protocole de communication utilisée ici est le

protocole SOAP

· Définition des services : cette

section définit le service en question, c'est-à-dire la liste de

ses points d'accès.

SOAP (Simple Object Access Protocol)

Un protocole de communication qui utilise le formalisme XML

pour, à la fois, définir les messages envoyés entre les

applications et représenter les données échangées ;

ce protocole appelé SOAP (Simple Object Access Protocol),

spécifié au sein du W3C. Ce protocole offre un mécanisme

de communication aussi bien pour l'intranet que pour l'Internet. Ce qui

signifie plus précisément, qu'une application envoie un message

SOAP vers une application, que celle-ci traite la demande effectuée par

ce message et renvoie un message de réponse à l'application

appelante.

2.4.1 Implantation d'un service web

La technologie des services web est une évolution des

environnements répartis, en effet beaucoup de fournisseurs

d'environnements répartis présentent aujourd'hui ces

environnements comme des plates formes d'implantation des services web.

En effet un service web n'est qu'une vue d'un service offert

sur le web ou du moins accessible via l'Internet, le comportement du service

offert doit être implanter ; cela implique l'utilisation de technologies

traditionnelles comme l'accès à des bases de données,

l'exécution des procédures de calculs, ..., toute la panoplie des

actions offertes par les plates formes du type environnement réparti.

C'est pour cela les plates formes réparties

traditionnelles telles que CORBA (Common Object Request Broker Architecture),

DCOM (Distributed Component Object Model), J2EE intègrent

progressivement le support des services web.

[Marie Hélène Wassa Mballo] Page 39

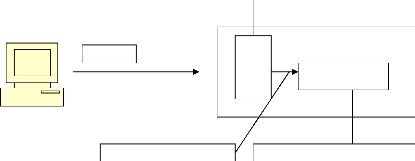

La mise en oeuvre d'un service web consiste à

développer une application qui répond à des messages SOAP.

Dans le cas d'une mise en oeuvre du type SOAP/http, la mise en oeuvre d'une

application serveur consiste à développer une servlet qui va

jouer le rôle de passerelle.

Actuellement plusieurs technologies tentent à

intégrer les services web. Nous avons l'environnement J2EE (Java 2

enterprise Edition) défini par Sun pour offrir un environnement de

développement d'applications serveurs écrites en java.

Tomcat qui est un outil de référence en terme de

conteneur de servlets et de JSP (Java Server Page), développé par

la fondation Apache (ASF, apache Software Foundation) sera combiné

à J2EE.

L'intérêt grandissant de tomcat s'explique du fait

que Sun et Apache ont annoncé que ce dernier deviendrait

l'implémentation officielle des spécifications des servlets et

des JSP.

Servlet jouant le rôle de paserelle

SOAP

Appel java vers le code

Implantation du service web

Figure2.2 : Illustration du rôle de passerelle

joué par une servlet

2.4.2 Recherche d'un service web [29]

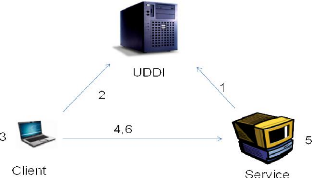

Le référentiel UDDI permet d'exporter des

services Web pour ensuite les offrir à des applications clientes qui

viendront les trouver en effectuant des recherches à partir de plusieurs

critères.

Nous allons détailler les étapes pour la recherche

de service

1.

[Marie Hélène Wassa Mballo] Page 40

Tout d'abord le service doit s'inscrire auprès d'un

référentiel UDDI en indiquant plusieurs de ses

caractéristiques, y compris sa description WSDL

2. L'application cliente va consulter un

référentiel UDDI afin de sélectionner le service web qu'il

souhaite utiliser

3. Une fois le service sélectionné, sa

description WSDL peut être consultée pour savoir comment interagir

avec celui-ci. Cette description permet de savoir quel message SOAP est

à envoyer et quel message SOAP sera reçu en retour du traitement

souhaité.

4. Il faut à présent contacter le service web

et donc établir la communication avec ce dernier.

5. Le message reçu du coté service Web implique

un traitement. Le service web pouvant être un frontal d'un environnement

réparti, le traitement en cours peut nécessiter à son tour

diverses interactions au sein même du système d'information

impliqué dans le traitement.

6. Si aucune erreur ne se produit, une réponse est

émise à l'application cliente.

Figure 2.3: découverte de service web

à partir de l'annuaire UDDI

Dans ce chapitre nous venons de voir la programmation

objet qui a joué un rôle très important dans le

développement des logiciels, ce paradigme a connu des

améliorations avec les limites qui ont été notées,

de ce fait son évolution a aboutit à la notion de programmation

orienté composant et la programmation orienté service qui va

donner les services web.

Dans le chapitre suivant nous verrons la découverte

de service au sein des grilles, les mécanismes mis en place pour

localiser les services désirés.

[Marie Hélène Wassa Mballo] Page

41

CHAPITRE 3 :

LA REHERCHE DE

SERVICE DANS LES

GRILLES

[Marie Hélène Wassa Mballo] Page 42

Une des problématiques essentielles pour les

grilles est la découverte de service, en effet un service doit d'abord

être localisé avant son utilisation Dans cette partie nous allons

mettre l'accent sur notre problématique d'étude qui est la

découverte de service dans les grilles. La couche intergicielle permet

de découvrir les services dont nous avons besoin en effet il ya

répertoire qui permet d'accéder à des informations de la

grille.

Le gestionnaire de resources [30,31]

est l'élément central de la grille. La gestion des

ressources comprend la découverte de ressource, la surveillance des

ressources, l'inventaire des ressources, la prSovision des ressources,

l'isolation des pannes, un niveau de service de gestion des

activités.

3.1 Les méthodes et techniques de

découverte

Le gestionnaire de ressources est l'élément

central de la grille. La gestion des ressources comprend la découverte

de ressource, la surveillance des ressources, l'inventaire des ressources, la

provision des ressources, l'isolation des pannes, un niveau de service de

gestion des activités. Dans notre mémoire nous allons

plutôt nous intéresser à la découverte de

ressources. Des mécanismes de découverte de service ont

été proposés et dans cette partie nous allons en voir un

certain nombre. Nous étudions les différentes approches en nous

basant sur les critères ci dessous

Langage

Le langage va permettre de formuler une requête ainsi la

description d'un service est crucial pour le processus de découverte. Il

est important d'évaluer l'expression du langage et comment formuler des

requêtes facilement.

Scalabilité

La scalabilité montre comment le système

réagit par rapport aux changements des utilisateurs, des ressources...

il est important d'analyser comment le système réagit face

à une augmentation ou un retrait de ressources. Un autre aspect qui doit

être considéré est comment la scalabilité des sous

systèmes ou des systèmes connexes, affectent la

scalabilité du système général

[Marie Hélène Wassa Mballo] Page 43

Algorithme

Dans un processus de découverte un algorithme est

utilisé pour exécuter ce processus, l'étude de performance

de l'algorithme rend compte de la fiabilité de l'approche

utilisée.

Complexité

L'algorithme utilisé doit pouvoir permettre d'avoir des

résultats dans un temps raisonnable. Un algorithme peut demander

beaucoup de ressources (mémoire, temps, espace disque...) pour parvenir

à un résultat, tandis qu'autre mieux conçu le ferait de

manière plus efficace

brokering

Le brokering consiste à utiliser un agent [32] pour la

découverte de service. L'utilisation d'agents dans le processus de

découverte offre plusieurs avantages car les agents ont un comportement

autonome et sont très intelligents.

3.1.1 Recherche de service basée sur la description

ontologique

Actuellement nous parlons beaucoup de description ontologique

et il est important de connaître sa définition, donc l'ontologie

est un ensemble structuré de termes et concepts représentant le

sens d'un champ d'informations. L'ontologie constitue en soi un modèle

de données représentatif d'un ensemble de concepts dans un

domaine, ainsi que les relations entre ces concepts.

L'ontologie se réfère à la description

d'un service, la description ontologique améliore

l'interopérabilité entre les organisations virtuelles. Dans [33]

IL nous propose un framework de découverte de service avec un

mécanisme de matchmaking de service basé sur la

connaissance ontologique.

Un langage de description est utilisé pour ce type de

description et le premier langage à être utilisé est le RDF

(Resource description Framework Schema) [33,34] qui est un langage de

représentation d'information sur des ressources dans le World Wide Web.

La description des données se fait sous format xml. Pour identifier les

ressources RDF utilise les identifiants web appelés URI et les

données seront représentées sous forme de graphe.

[Marie Hélène Wassa Mballo] Page 44

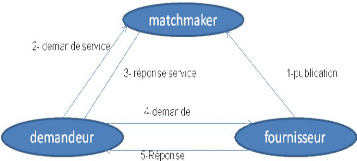

La description ontologique se base sur l'utilisation d'un

agent qui sera chargé de la description du service en tant que tel et en

donnant tous les détails nécessaires. Dans cette approche la

découverte de service s'effectue en utilisant le processus de

matchmaking, dans ce Framework trois composants sont nécessaires, il

s'agit:

Du fournisseur de service: envoie ses services

au matchmaker

Du matchmaker: joue le rôle

d'intermédiaire entre le fournisseur de service et le demandeur. Ce

dernier est chargé de stocker l'information par rapport aux services

fournis par les fournisseurs.

Du demandeur: permet à l'application

cliente d'utiliser le service voulu. Il consulte le matchmaker pour savoir quel

fournisseur peut lui répondre par rapport à ses besoins.

Le processus de découverte dans le processus de

matchmaking est le suivant:

1) Le fournisseur de service enregistre la description du

service dans un répertoire d'une base de données

2) Le client qui a besoin d'un service envoie la

requête au matchmaker

3) Le matchmaker retourne les résultats au service

demandeur

4) Le service demandeur décide ensuite à quelle

ressource sera utilisé pour satisfaire les besoins de l'utilisateur

Figure 3.1 processus du matchmaking Les

étapes pour le processus de matchmaking :

2. Publication

3. Demande de service

4. Nom de service

5. Demande

6. Réponse

[Marie Hélène Wassa Mballo] Page 45

Cette approche ontologique se base sur un mécanisme de

matchmaking, un matchmaking qui est tout simplement un processus de

découverte d'un fournisseur approprié pour un demandeur en

utilisant un agent médian. L'agent sera chargé de prendre la

requête et de parcourir les noeuds pour faire une correspondance avec les

critères de recherche

> Limitation de l'approche ontologique

Cette approche présente une limite liée à

la gestion centralisée qui s'appuie sur un agent qui est chargé

de parcourir les pairs de la grille, dans le but de savoir si le service est

disponible, et les ressources qui interviennent dans l'exécution du

service

3.1.2 Recherche basée sur le Web service

3.1.2.1 L'utilisation de l'annuaire UDDI

Dans le chapitre 2 nous avons vu comment nous effectuons la

recherche d'un service web à partir de l'annuaire UDDI. Il est possible

d'effectuer la recherche dans le référentiel UDDI sous plusieurs

critères telles que par catégorie, par

service, par fournisseur de service ou en

utilisant le tmodel. Le référentiel donne

l'information nécessaire au client pour accéder au service web

choisi.

> Limitations des services web

· Les web services ne traitent que la syntaxe et pas la

sémantique. L'utilisation de XML permet de structurer et

spécifier les étapes dans la construction d'un document. Ils ne

permettent pas de spécifier le sens à donner au document.

· Les services web ne sont qu'un mécanisme de

transfert de données/ d'informations d'un système à

l'autre. Les services web n'apportent, en aucun cas, plus de valeurs à

l'information déjà possédée. Ils permettent juste

une meilleure diffusion auprès des clients et des fournisseurs.

· Il serait intéressant pour l'utilisateur qu'il

ait des résultats assez pertinents pour la recherche c'est-à-dire

qu'il obtienne des informations sur la fonctionnalité du service. un

autre problème qui se pose également est la recherche par

catégorie, en effet un service peut appartenir à

[Marie Hélène Wassa Mballo] Page 46

plusieurs catégories la question qui se pose c'est ou

classer ce service, et aussi en lançant une recherche nous pouvons avoir

un ensemble de résultats assez vaste.

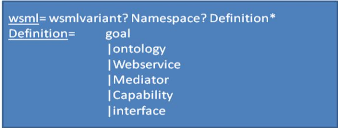

3.1.2.2 Approche basée sur le web service

modeling ontology(WSMO)

Cette approche est un modèle hybride combinant service

web et la description ontologique. Cette méthode répond en partie

aux limitations des services web.

Nous avons vu que l'information transmise par les services de

grille n'était pas très détaillée et il serait

préférable de faire une description sémantique et c'est ce

qui sera fait avec le web servie modeling ontology

Le Web Service Modeling Ontologie (WSMO) utilise l'ontologie

[35] pour la description de divers les aspects liés au

service web sémantique [36] qui est une infrastructure

permettant l'utilisation de connaissances formalisées en plus du contenu

informel actuel du web. Le WSMO se base sur le Web Service Modeling Framework

(WSMF).

Le WSMO est considéré comme un

méta-modèle pour relater les aspects des services web

sémantiques. La spécification Meta Object Facility (MOF), qui est

un standard de l'OMG (Object Management Group) s'intéressant à la

représentation des métamodèles et leur manipulation, est

utilisée pour spécifier ce modèle, de ce fait nous aurons

une architecture à quatre couches:

· La couche information: comprenant les

données à décrire. Dans cette couche se trouve les

ressources décrites par les ontologies et échangées

à travers les services web.

· La couche modèle comprenant

les métadonnées qui décrivent les données de la

couche information. Dans cette couche nous avons les quatre notions du WSMF qui

sont les ontologies, les services web, les objectifs et les

médiateurs.

· La couche méta-modèle

comprenant les descriptions qui définissent la structure et la

sémantique des métadonnées. Correspondant au WSMO en tant

que tel.

· La couche

méta-méta-modèle comprenant la description de la

structure et la sémantique de la méta-métadonnée.

Le langage de description utilisée dans le WSMO correspond à

cette couche.

[Marie Hélène Wassa Mballo] Page 47

Le WSMF [37] est composé de quatre

principaux éléments pour la description des Web Services

sémantiques:

· Les ontologies qui fournissent de la

terminologie utilisée par d'autres éléments

· Les objectifs qui définissent les

problèmes qui devraient être résolus par des services

Web

· La description des services Web, qui

définissent les divers aspects d'un service Web

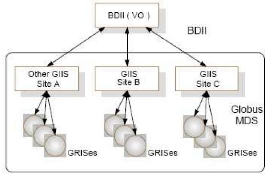

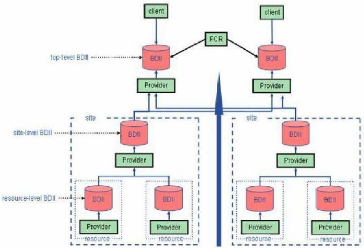

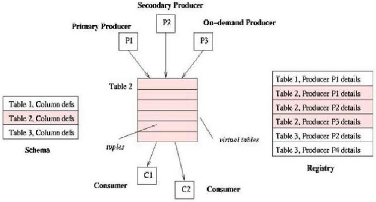

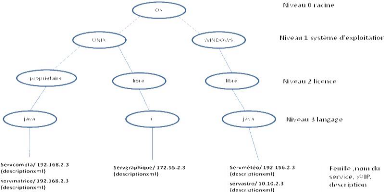

· Les médiateurs qui permettent de