1.11 2.6. LE MODELE « RBAC »

Le modèle de sécurité RBAC (Rôle

Based Accès Control) est principalement issu d'Internet afin de prendre

en compte des applications déployées sur de vastes organisations

ou des applications inter-organisations (Extranet par exemple). Ce

modèle permet en particulier de simplifier l'administration des droits

et de prendre en compte la délégation de l'administration

Les concepts du RBAC ont servi de base à la norme

établie par American National Standard et

référencée sous le N°:AXSI INCITS 359-20W

(approuvée le 19 Février 2004).

Ce modèle tend à se généraliser

dans l'industrie et un nombre croissant de produits supportent un modèle

d'habilitation "oriente rôles"

Le modèle RBAC se distingue du modèle DAC

(Discretionary Access Control) popularisé par Unix. Le modèle DAC

est centre sur les ressources physiques (fichier, exécutable. etc.) et

identifie un propriétaire ainsi que des groupes d'utilisateurs ayant des

droits sur la ressource (lecture, écriture, etc.).

Le modèle RBAC modélise des fonctions

métiers plutôt que des accès à des ressources

informatiques. Un rôle correspond à une fonction au sein d'une

organisation. Le principe de base du RBAC est que deux utilisateurs ayant les

mêmes rôles ont les mêmes droits sur le système.

L'administration des rôles est ainsi facilement

compréhensible par des administrateurs métiers et peut être

déléguée. Les associations entre les rôles et les

ressources physiques sont modélisées séparément par

les concepteurs d'application et maitrise d'ouvrage métier.

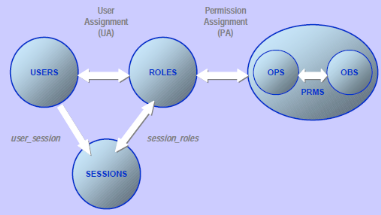

2.6.1.

Modèle de base RBAC

Le standard propose un modèle de base (Core RBAC).

Les concepts manipulés par le modèle RBAC sont

les suivants :

o USERS (Utilisateurs) : comptes permettant aux utilisateurs

de se connecter au système.

o ROLES (Rôles) : fonctions métiers dans des

organisations ou des périmètres donné; (par exemple :

vendeur résidentiel dans l'agence X).

o OBS (Objets) : objets informatiques

àprotéger.

o OPS (Opérations) : opérations possibles sur

les objets.

o RMS (Permissions) : autorisation d'effectuer 1

opération X sur l'objet Y.

o SESSIONS (Sessions) : session temporelle, chaque session est

associée à un utilisateur pour une période de temps

limitée.

o un utilisateur possédé un rôle sur un

périmètre donne.

o un rôle donne droit à des permissions.

o une permission est un ensemble d'opération sur un

objet

o le contrôle d'accès se déroule au cours

d'une session.

o au cours d'une session. il peut être nécessaire

qu'un utilisateur n'ait qu'un et un seul rôle. C'est la notion de

rôle actif

o le périmètre est porte par un rôle et il

est transmis de manière aveugle à l'application (la

permission).

Note : le rôle est généralement

accompagné par un périmètre (par exemple le numéro

de compte client). La sémantique du périmètre est propre

à l'application et n'est généralement pas

contrôlée par le système de contrôle d'accès

Cette information est toutefois renseignée au cours du processus de

déclaration des droits et participe pleinement aux contrôles de

sécurité faits par l'application. Le système de

contrôle d'accès joue simplement le rôle de courtier pour

cette information.

FIGURE V-2 MODÈLE DE BASE RBAC

|