1.12 2.7. AUTRES MODELES

D'autres modèles de sécurité existent,

plus orientés ressources. Ces modèles tels que DAC et MAC sont

ces utilises dans certains contestes (militaire) mais sont moins adaptés

que le modèle RBAC à l'approche actuelle de la gestion des

identités;

2.7.1. Modèle DAC

Le DAC (Discretionary Access Controls) est un modèle

conceptuel dont le principe est de limiter l'accès à des objets

en regard de l'identité des utilisateurs (humain, machines, etc.) et/ou

des groupes auxquels ils appartiennent. Les contrôles sur une ressource

sont dit; discrétionnaires dansle sens où un utilisateur avec une

autorisation d'accès définie est capable de la transmettre

(indirectement ou directement) à n'importe quel autre utilisateur.

Ce modèle est principalement utilisé au sein

d'implémentations informatiques car les notions

développéessont surtout adaptéesa la gestion

d'accès sur des ressources informatiques Ainsi, les

implémentations adhérant à ce concept, doivent mettre en

oeuvre des mécanisme; permettant d'enregistrer un ensemble de droit;

d'accès ou d'action; représentée; sous la forme d'une

matrice de contrôle d'accès.

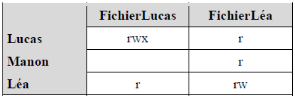

TABLEAU V-1MATRICE DE CONTRÔLE

D'ACCÈS

Parmi les différentes implémentations

réalisées les plus connues sont :

o Protection Bits Popularisée par le;

systèmes Unix, cette implémentation représente la matrice

de droits d'accès par colonne. Son principe consiste à

définir pour une ressource si elle est partagée pour tous les

utilisateurs, un groupe ou seulement son propriétaire.

o AccessControl Lists (ACLs) : Le principe

des ACLs implémente la matrice de contrôle d'accès par

colonne en créant des listes d'utilisateurs pouvant accéder

à la ressource et ou des listes d'utilisateurs interdits d'accès

à celle-ci

o Capabilities : Comme pour les ACL une liste

est créée, mais elle est liée à un utilisateur et

non à -une ressource, ainsi la représentation de la matrice est

faite par ligne.

Ce modèle convient à des systèmes

gérant l'accès d'objets peut sensibles et donne l'avantage de

minimiser les coûts d'administration car celle-ci peut-être

déléguée aux utilisateurs. Par contre, ses principes ne

sont pas suffisants au sein d'une organisation qui a défini une

politique de sécurité basée sur la sensibilité des

ressources ou le profil métiers des utilisateurs

2.7.2.

Modèle MAC

2.7.2.1. Introduction

En opposition avec le DAC ou le propriétaire d'une

ressource jouit de tous les droits sur une ressource qu'il a

créée, le modèle Mandatory Access Control est

utilisé quand la politique de secunté d'une organisation

définit que :

o les décisions de protection d'une ressource ne

doivent pas être sous la responsabilité de son

propriétaire.

o le système doit mettre en oeuvre les

mécanismes permettant de respecter la politique de

sécurité et interdire au propriétaire d'une ressource

d'agir à sa guise

Afin d'aboutir a ces principes, ce modèle introduit la

notion d'accès aux ressources en regard de la sensibilité des

informations qu'elles contiennent et repose sur la labellisation

systématique de ces ressources et des utilisateurs du système

considéré. En hiérarchisant ces entités en

plusieurs niveaux de confiance et sensibilité, puis en les

labélisant en conséquence, on aboutit à une

décomposition à laquelle il faudra ensuite ajouter de;

règle; d'accès. On notera qu'un système informatique

adhérant à ce principe est dit multi-levelsecuritv (MLS).

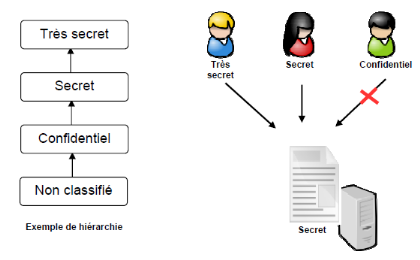

FIGURE V-3 EXEMPLE DE L'HABILITATION

Les labels suivent une logique hiérarchique (est

Confidentiel, Secret, Très secret, non classifié) et

décrivent ainsi différents niveaux d'habilitation. Les droits

d'accès aux ressources sont attribués en fonction du niveau

d'habilitation de l'utilisateur et sont définis selon la

problématique de sécurité à adresser :

Confidentialité ou Intégrité.

L'émergence de travaux sur ce sujet date de la

période de la Guerre Froide où la NSA a lancé

différents projets visant à publier des

référentiels pouvant être mis en application au sein des

organisations gouvernementales américaines

|