|

UNIVERSITE LIBERTE

FACULTE DES SCIENCES INFORMATIQUES

MISE EN PLACE D'UN SYSTÈME DE TELEPHONIE PAR

VoIP VIA LE SERVEUR TRIXBOX

(CA de la SNEL-DPK)

Par KALEND A TSHIAM Arsène

Travail présenté et défendu en

vue de l'obtention du grade de gradué(e) en Sciences

Informatiques

Option : Réseaux et

Télécommunications

SEPTEMBRE 2016

UNIVERSITE LIBERTE

FACULTE DES SCIENCES INFORMATIQUES

MISE EN PLACE D'UN SYSTÈME DE TELEPHONIE PAR

VoIP VIA LE SERVEUR TRIXBOX

(CAS de la SNEL-DPK)

Par KALEND A TSHIAM Arsène

Dirigé CT. MASANGU ILUNGA

ANNEE ACADEMIQUE 2015-2016

Epigraphe

L'association de L'informatique et de la communication avec le

développement des applicationsappropriées, fait que ce monde

devienne plus petit qu'on peut le transporter dans notre poche.

Arsène Jean-Luc KALEND

Dédicace

Nous dédions ce travail à toute la

communauté de l'Université Liberté ainsi qu'à tous

les enseignants (professeurs, chefs de travaux, assistants) et

ingénieurs informaticiens oeuvrant en Réseaux et

Télécommunications.

Avant-propos

Ce travail qui met fin à notre cycle de graduat en

Sciences Informatiques après trois ans d'études, est le fruit de

la formation reçue tout au long de notre cursus académique et

aussi beaucoup d'effort, de patience et de persévérance de notre

part. Etant un grand sacrifice, ce travail ne serait réalisé sans

la volonté et l'aide de Dieu que nous remercions pour la force le

souffle de vie.

Nous tenons à remercier tous les professeurs, chefs de

travaux et assistants de la faculté des sciences informatiques pour

avoir contribuéà notre formation intellectuelle.

Le plus grand mérite revient à notre directeur

le CT. MASANGU ILUNGA, pour son assistance,et son encadrement minutieuxdu

début jusqu'à la fin de notretravail de fin de cycle.Nous le

remercions de tout coeur.

Nos sincères remerciements s'adressent à ma

Mère Chantal TSHILAY,mon Père Apollinaire TSHIAM,mes

grands-parents, oncles, tantes, cousines, cousins, neveux,nièces dont

Patient NGANDU, David ILUNGA, Tolérant HIANDA, Patrick TSHIAMALA,

Jean-Paul MUAMBA, Justine KABWANG, Nadège MIANDABU,Séraphin

MPOYO, Valentine NSEYA, Dieudonné TSHIAMpour l'amour qu'ils m'ont

témoigné.

Nous formulons égalementles remerciements en l'endroit

de :

Nos ainés dans le domaine scientifique à savoir

Daniel KABAMBA, Gloire ILUNGA, qui n'ont cessé de nous soutenir et de

partager avec moi leurs expériences.

Mes meilleurs ami(e)s, collègues, connaissances et

compagnons de lutte notamment, Fernand NDIBU, Jean-Paul ILUNGA , Sylvain

KABALA, Pierrette MUJINGA, Guellord ILUNGA, Boniface NTAMBWE,Boniface MACARA,

Meda KASAJ, Jolina NSENGA, Natasha ASHA, Sylvain TSHIMBILA, Ariel TSHIYOMBO,

Gracia MASENGO, Ursule MBUYI, Jonathan TSHONDO, Ephraïm ILUNGA,Evariste

KABWE, Emery NDUMBI, Toussaint KABUNDI, Mami's SHAURI, Confiance CISUAKA, et

d'autres dont nous n'avons pas peut être cités, tous pour leurs

collaborations, ils ont cru en moi . Sans oublier qu'ils m'ont aidé

à faire naitre le meilleur de moi en plus de m'avoir toujours

remonté le moral quand j'en avais besoin, grand merci à vous

les gars.

Table des illustrations

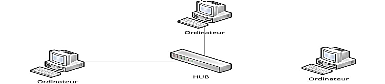

Figure 1 : Architecture Poste à Poste

1

Figure 2 : Architecture Client/serveur

9

Figure 3 : Topologie en bus

10

Figure 4 : Topologie en étoile

11

Figure 5 : Topologie en anneaux

11

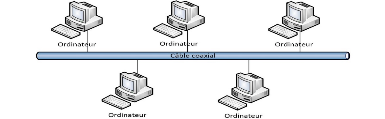

Figure 6 : Architecture générale de

la VoIP

18

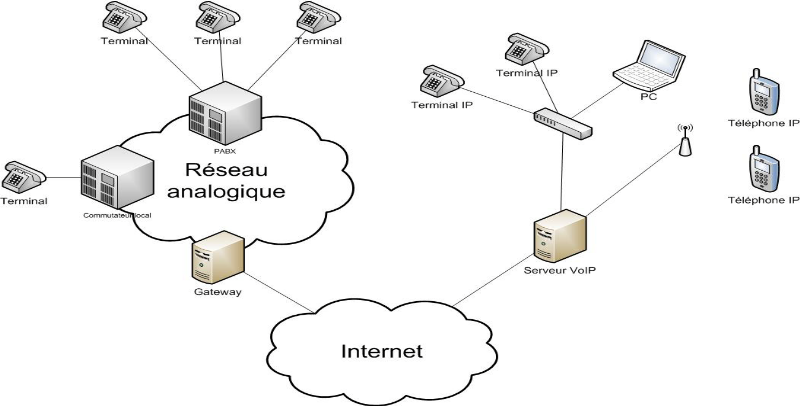

Figure 7 : Processus de numérisation de la

Voix

19

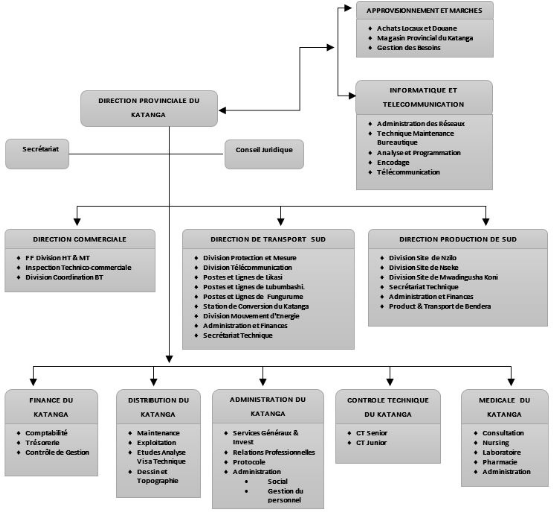

Figure 8 : Organigramme de la SNEL-DPK

26

Figure 9 : Architecture réseau actuelle de

la SNEL-DPK

29

Figure 10 : Architecture proposée

34

Figure 11 : Page de démarrage d'installation

TrixBox

37

Figure 12 : Choix de la langue

37

Figure 13 : Choix du fuseau horaire

37

Figure 14 : Définir son mot de passe

38

Figure 15 : Installation du serveur TrixBox

38

Figure 16 : Identification au serveur

38

Figure 17 : Commande pour accéder à

l'interface d'adresse

39

Figure 18 : Choix d'interface

39

Figure 19 : Attribution de l'adresse IP

39

Figure 20 : Test de la connexion entre le serveur

et le client

40

Figure 21 : Accès à l'interface de

création des utilisateurs ou extensions

40

Figure 22 : Connexion pour l'accès aux

paramètres de configuration

41

Figure 23 : Accès au paramètre

PBX

41

Figure 24 : Accès au paramètre

d'extension

41

Figure 25 : Ajout d'extensions

42

Figure 26 : Enregistrement d'un utilisateur

42

Figure 27 : Configuration du Voicemail

42

Figure 28 : Enregistrement de modification

43

Figure 29 : Mise à jour des utilisateurs

43

Figure 30 : Listes des extensions

créées

43

Figure 31 : Utilisateurs non connectés

44

Figure 32 : Installation du softphone X-Lite

44

Figure 33 : Configuration X-Lite

45

Figure 34 : Connexion au compte

45

Figure 35 : Emission et réception

d'appel

46

Figure 36 : Utilisateurs entrent en contact

46

Figure 37 : Nombre d'utilisateurs

connectés

47

Figure 38 : Ajout d'un utilisateur

47

Figure 39 : Communication entre deux

utilisateurs

48

Liste des Tableaux

Tableau 1 : Equipement réseau de la SNEL

1

Tableau 2 : Anciennes applications

31

Tableau 3 : Nouvelles applications

32

Tableau 4 : Evaluation du coût

33

Tableau 5 : Equipement du réseau future le

da SNEL

33

Liste

d'abréviations

VOIP : Voice Over Internet Protocol

PC : Personal Computer

PAD : Public Access Device

LAN : Local Area NetWork

MAN : Metropolitan Area NetWork

WAN : Wide Area NetWork

TCP/IP : Transmission Control Protocol / Internet Protocol

MAU : Multistation Access Unit

OSI : Open System Interconnect

SMTP : Simple Mail Transfer Protocol

FTP : File Transfer Protocol

UDP : User Datagram Protocol

ARP : Address Resolution Protocol

ICMP : Internet Control Message Protocol

PABX : Private Automatic Branch eXchange

RTC : Réseau téléphonique commuté

RTP : Real-time Transport Protocol

RTCP : Real-time Transport Control Protocol

PCM : Pulse Code Modulation

SIP : Session Initiation Protocol

SNEL : Société Nationale d'Electricité

DPK : Direction Provincial du Katanga

HT : Haute Tension

BT : Basse Tension

DHCP : Dynamic Host Configuration Protocol

URL : Uniform Ressource Locator

Introduction

0.1. Présentation du sujet

La voix sur IP (Voice over Internet Protocol) est un nouveau

moyen de communication vocale efficace qui est en voie de révolutionner

le monde des télécommunications. La technologie qui permet de

réunir la voix, les données et la vidéo sur un même

réseau est maintenant rendue fiable et accessible. Son utilité,

en fait un outil indispensable pour être efficace dans le monde des

affaires d'aujourd'hui.

Pour être plus précis, le signal numérique

obtenu par numérisation de la voix est découpé en paquets

qui sont transmis sur un réseau VoIP vers une application qui se

chargera de la transformation inverse (des paquets vers la voix). Au lieu de

disposer à la fois d'un réseau informatique et d'un réseau

téléphonique commuté, votre entreprise peut donc,

grâce à la VoIP, tout fusionner sur un même réseau.

Cela est dû au fait que la téléphonie devient de

la « data ». Les nouvelles capacités des

réseaux à haut débit permettent de transférer de

manière fiable ces types de données en temps réel. Ainsi,

les applications audio et vidéoconférence ou de

téléphonie sont maintenant accessibles par le mode VoIP.

La différence essentielle par rapport à la

téléphonie commutée est que l'information vocale n'est pas

transmise sur un réseau téléphonique via une connexion

dédiée mais, est divisée en paquets IP à

réassembler par le récepteur téléphonie. L'avantage

principal par rapport à la téléphonie classique est que la

Voix sur IP utilise l'infrastructure réseau existante et donc ne

requiert qu'un seul réseau.

0.2. Choix et intérêt du sujet

0.2.1. Choix du sujet

Il est vrai que, dans notre pays la République

Démocratique du Congo en générale, et dans notre Province

le Haut-Katanga en particulier, la plupart des entreprises sont butées

aux problèmes de télécommunication en interne

malgré leurs réseaux locaux.

Ayant observé et analysé le fonctionnement du

réseau local d'une entreprise de la place, en occurrence la

Société Nationale d'Electricité (SNEL en sigle), son

environnement réseau ainsi que la manière de communiquer entre

différents utilisateurs réseaux, nous avons constaté qu'au

sein de cette entreprise, le réseau local est uniquement utilisé

pour le partage des informations via les ordinateurs, mais pas pour une

communication vocale d'un utilisateur réseau à un autre au sein

de cette organisation.

Nous pensons aussi que pour certains ordres de services, un

message vocal permet de clarifier l'ordre et il n'est pas aisé d'imiter

la voix de quelqu'un.

C'est sur base de ces préoccupations que nous avons

essayé de formuler notre sujet « Mise en place d'un

système de téléphonie par VoIP via le serveur

TRIXBOX ». A ceci, il faut ajouter le souci d'approfondir nos

connaissances dans le domaine de télécommunication. Ainsi le

choix de notre sujet trouve ainsi sa justification.

0.2.2. Intérêt du sujet

a. Intérêt scientifique

La réalisation de ce travail sera une documentation de

plus dans le domaine de réseau informatique et de

télécommunication sur base de laquelle des futures chercheurs

pourraient se référer pour réaliser une oeuvre

scientifique.

b. Intérêt social

La télécommunication interne est très

importante et intéresse toutes les organisations en

général, et la Société Nationale

d'Electricité en particulier. Ce travail permettra aux utilisateurs

réseaux de cette entreprise de réaliser leur plus grand

rêve, celui d'échanger la voix entre eux via leur propre

réseau.

0.3. Etat de la question

L'état de la question est l'étude approfondie

des travaux antérieurs similaires. L'étude de ces travaux se fait

par critique et inventaire de travaux déjà élaborés

pour dégager un thème diffèrent et un objet

original.[1]

Prétendre mener cette étude sans avoir à

référer à celles de nos prédécesseurs sera

pour nous une façon de flouer la réalité. Par

conséquent, nous devons reconnaître les apports non

négligeables des autres dans le domaine de réseau

informatique.

En rapport avec notre thème, plusieurs de nos

prédécesseurs ont essayé de l'aborder le sujet par

différentes facettes, c'est que nous citons :

- Erich MAROGA-AZOCHRY, étude et mise en place de la

téléphonie sur IP via VAST.

Nous remarquons que les pensées de nos

prédécesseurs ne sont pas orientées dans le même

sens que nous, cependant, en ce qui nous concerne particulièrement, nous

allons de façon concrète mettre en place le système de

téléphonie par VoIP à la SNEL en utilisant le serveur

TRIXBOX.

0.4. Problématique et Hypothèse

0.4.1. Problématique

La problématique est un jeu de questions, liées

entre elles et tirées du sujet lui-même auxquelles le

développement du travail va progressivement répondre ; en

d'autres termes la problématique est un programme de questionnement

élaboré à partir des questions posées par le sujet

en tant que programme de traitement du sujet.[1]

Quant à la problématique, nous avons

constaté les problèmes suivants :

- Difficulté pour différents utilisateurs

d'effectuer une communication vocale entre eux via leur réseau local.

- Difficulté pour le responsable réseau de

centraliser les communications vocales au sein du réseau local de

l'entreprise SNEL.

Compte tenu de ce que nous avons énuméré

comme problèmes, voici les questions que nous nous sommes

posées :

- Comment faciliter les utilisateurs réseau de

l'entreprise SNEL d'effectuer une communication vocale entre eux via leur

réseau local ?

- Quel mécanisme mettre en place pour y

parvenir ?

- Quel outil (logiciel) choisir pour leur

réseau ?

0.4.2. Hypothèse

Une hypothèse est une réponse

hypothétique envisagée à la question formulée. Elle

peut se définir comme une explication à priori d'un

phénomène ou d'un ensemble de phénomènes,

explication destinée à être vérifiée par

l'expérience.[1]

Nous avons essayé de répondre aux questions

posées dans la problématique. Il semble que pour faciliter les

utilisateurs réseaux de la Société Nationale

d'Electricité d'effectuer une communication vocale entre eux via leur

réseau local, il serait nécessaire de mettre en place un

système qui pourrait apporter les avantages suivants:

- Faciliter aux utilisateurs d'échanger les messages

vocaux entre eux via leur réseau local.

- Permettre au responsable réseau de centraliser les

communications vocales sur le réseau local.

- Eviter la mauvaise interprétation des ordres de

travail.

0.5. Méthodes et techniques

0.5.1. Méthodes

La méthode est une opération intellectuelle de

traitement de données relatives à une réalité

sociale étudiée en fonction d'un objectif bien

précis.[1]

Méthode expérimentale

L'expérimentation est l'étude des faits dans des

conditions établies par le chercheur. Elle a pour but la

vérification de l'existence d'une relation entre les faits (ou les

variables). Cette découverte de la relation est le fruit de

l'observation.

Par cette méthode, nous avons fait une étude des

conditions de fonctionnements du système par une vérification des

activités existantes afin de tester notre solution.

b.Méthode Top-Down network-design

La méthode top-down est une méthodologie qui

commence au plus haut niveau d'un concept et se dirige vers le plus bas niveau.

Cette méthode nous a permis de représenter l'architecture du

réseau existant afin de ressortir les vrais problèmes du

système. L'approche a été effectuée du

général au particulier.

0.5.2. Techniques

La technique est un moyen ou un outil d'investigation

scientifique que le chercheur utilise tout au long de son travail (collecte,

dépouillement, arrangement, analyse et interprétation des

données-résultats) pour arriver à une

interprétation facile de ses résultats.[1]

a. Techniques documentaire

Cette technique nous a permis d'analyser et d'enregistrer les

informations nécessaires à travers la lecture des documents qui

cadrent avec notre objet d'étude. Pour la réalisation de notre

travail, nous avons consulté des livres, syllabus, travaux

scientifiques, articles, sites internet, parlant de la VoIP.

b. Techniques d'observation

Par cette technique, nous avons palpé la

réalité du système en faisant une descente sur terrain et

en y effectuant une observation systématique du déroulement de la

communication sur le réseau local de la Société Nationale

d'Electricité.

0.6. Délimitation du sujet

Pour bien analyser, le thème de la recherche doit

être délimité dans le temps et dans l'espace.

0.1.1. Délimitation dans le temps

Sur le plan temporel, la réalisation de ce travail est

partie de l'analyse de l'ancien système de la SNEL jusque à

l'implémentation de la solution, soit une période allant de

Novembre 2015 au septembre 2016.

0.1.2. Délimitation dans l'espace

Sur le plan spatial, notre recherche s'est focalisée au

réseau informatique de la Société Nationale d'

Electricité en sigle SNEL, situé au numéro 119 de l'avenue

Shangungu au Quartier Industrielle dans la Commune de Kampemba, Ville de

Lubumbashi.

0.7. Subdivision du travail

Mise à part l'introduction et la conclusion

générale, notre travail est subdivisé en 4

chapitres :

Le premier chapitre s'intitule

« Généralité sur les réseaux

informatiques » dans celui-ci, il sera question de définir

certain concepts de base du réseau informatique.

Le deuxième chapitre se rapporte sur

« Généralités sur la VoIP » cette

partie présentera l'introduction de la voix sur IP et ses

éléments, la description et les explications de son architecture

et ses protocoles, ainsi que l'énumération de ses points forts

et faible de ce domaine.

Le troisième chapitre portera sur

« l'étude préalable ». Dans ce chapitre nous

parlerons de l'historique de l'état de lieu, de ses objectifs, le

fonctionnement ainsi que la solution proposée.

Le quatrième chapitre intitulée

« implémentation de la solution VoIP basée sur

TrixBox » présente différentes maquettes de la

configuration de notre solution.

I. Généralités sur les réseaux

informatiques

L'Informatique est une science du traitement rationnel,

notamment par machines automatiques, de l'information considérée

comme le support des connaissances humaines et des communications dans les

domaines technique, économique et social.[2]

Comme notre travail se situe dans le domaine de l'informatique

précisément dans la branche du réseau, il serait mieux de

définir certains concepts fondamentaux y afférant.

I.1. Un Réseau informatique

Un réseau informatique peut être défini

comme un ensemble d'équipements électroniques (PC, Imprimante,

PAD,...) interconnectés par un media de transmission dans le but

d'échanger et/ou de partager les ressources.[2]

I.2. Intérêt d'un réseau informatique

Un ordinateur est une machine permettant de manipuler

automatiquement des données. L'homme, en tant qu'être

communiquant, a rapidement compris l'intérêt qu'il pouvait y avoir

à relier ces ordinateurs entre-deux afin de pouvoir échanger des

informations. Un réseau informatique peut servir plusieurs buts

distincts[3] :

- Le partage de ressources (fichier, applications ou

matériels, connexion à internet, etc...)

- La communication entre personnes (courrier

électronique, discussion en direct, etc...)

- La communication entre processus (entre des ordinateurs

industriels par exemple)

- La garantie de l'unicité et de l'universalité

de l'accès à l'information (base de données en

réseau)

- Le jeu vidéo multi-joueurs.

I.3. Différents types des réseaux

On distingue différents types de réseaux selon

quelques critères précis dont : (l'envergure, l'ouverture

ainsi que le mode de communication).[2]

I.3.1. Selon l'envergure

a. Le LAN

Les réseaux locaux (LAN) sont des réseaux

à caractéristique haut débit, faible pourcentage

d`erreurs, couvrant un espace relativement peu étendue (jusqu`à

quelques centaines de mètres). Ils relient des postes de travail, des

périphériques sans un immeuble ou une région

géographique limitée.

b. Le MAN

Le réseau métropolitain (MAN) est un

réseau qui s`étend sur une région métropolitaine.

Généralement, un réseau métropolitain

s`étend sur une région géographique plus vaste que celle

d`un réseau « local », mais plus petite que celle d`un

réseau « longue distance ». C`est un réseau à

étendu d`une ville.

c. Le WAN

Les réseaux étendus (WAN) Wide Area

Network ou réseau étendu) interconnecte plusieurs LANs

à travers de grandes distances géographiques de l'ordre de la

taille d'un pays ou d'un continent.

I.3.2. Selon l'ouverture

- Intranet

Un Intranet est une configuration desréseaux locaux

très répandue, il s'étend généralement au

niveau d'une entreprise ou organisation donnée. Les serveurs Web

Intranet diffèrent du serveur web public en ce sens que les utilisateurs

du précédent doivent posséder des privilèges et

mots de passe pour accéder.

- Extranet

Le terme extranet fait référence à des

applications et des services qui sont basés sur Intranet, et qui

utilisent un accès étendu et sécurisé pour les

utilisateurs ou entreprises externes.

- Internet

Nous avons coutume de le définir comme le réseau

des réseaux, reposant sur architecture généralisée

du protocole de communication TCP/IP. L'Internet permet aujourd`hui

d'interconnecter des millions d`utilisateurs, de serveurs Web et des dizaines

de millions d`utilisations d`un protocole unique et standard. Il s`agit d`un

réseau grand public.

I.3.3. Selon le mode de communication

a. Les réseaux Peer to Peer ou poste à

poste

Les réseaux Peer to Peer ou poste à poste ne

comportent en général que peu de postes, moins d'une dizaine de

poste, parce que chaque utilisateur fait office d'administrateur de son propre

ordinateur, il n'y a pas d'administrateur central, ni de super utilisateur, ni

de hiérarchie entre les postes, ni entre les utilisateurs.

Figure 1 : Architecture Poste

à Poste

b. Les réseaux client/serveur

Les réseaux Client/serveur comportent en

général plus de dix postes. La plupart des stations sont des

« postes clients », c'est à dire des ordinateurs dont se

servent les utilisateurs auxquels on rajoute d'autres postes plus puissants,

dédiés.On dit alors ces derniers sont des serveurs. Les «

postes serveurs » sont en général de puissantes machines,

elles fonctionnent à plein régime et sans

discontinuité.

Figure 2 : Architecture

Client/serveur

I.4. Topologie des réseaux

La topologie est une représentation d'un réseau.

Cette représentation peut être considérée du point

de vue de l'emplacement des matériels (câbles, postes, dispositifs

de connectivité,...), alors on parle de « topologie physique»,

ou du point de vue du parcours de l'information entre les différents

matériels, alors on parle de « topologie logique ».[2]

I.4.1. Topologie physique

Une topologie physique correspond à la disposition

physique d'un réseau, mais ne spécifie pas les types de

périphérique, les méthodes de connectivité ou les

adresses d'un réseau. Les topologies physiques sont disposées

selon trois principaux groupes de formes géométriques : le

bus, l'anneau et l'étoile.

a. Topologie en bus

Une topologie en bus est l'organisation la plus

simple d'un réseau. En effet, dans une topologie en bus tous les

ordinateurs sont reliés à une même ligne de transmission

par l'intermédiaire de câble, généralement coaxial.

Le mot « bus » désigne la ligne physique qui relie

les machines du réseau.[4]

Figure 3 : Topologie en bus

b. Topologie en étoile

Dans une topologie en étoile, les ordinateurs du

réseau sont reliés à un système matériel

central appelé concentrateur (en anglais hub,

littéralement moyen de roue). Il s'agit d'une boîte

comprenant un certain nombre de jonctions auxquelles il est possible de

raccorder les câbles réseau en provenance des ordinateurs.

Celui-ci a pour rôle d'assurer la communication entre les

différentes jonctions.[4]

Figure 4 : Topologie en

étoile

c. Topologie en anneaux

Dans un réseau possédant une topologie en

anneau connu aussi sous le nom de `Token ring', les ordinateurs sont

situés comme sur une boucle et communiquent chacun à leur

tour. En réalité, les ordinateurs ne sont pas reliés

en boucle, mais sont reliés à

un répartiteur (appelé MAU, Multistation

Access Unit) qui va gérer la communication entre les ordinateurs qui lui

sont reliés en accordant à chacun d'entre-eux un temps de

parole.[4]

Figure 5 : Topologie en anneaux

I.4.3. Topologie logique

Le terme topologie logique désigne la façon avec

laquelle les postes vont accéder aux supports.[5]

I.5. Architecture réseaux

I.5.1. Le modèle OSI

Au début des années 70, chaque constructeur a

développé sa propre solution réseau autour d'architecture

et de protocole privés et il s'est vite avéré qu'il serait

impossible d'interconnecter ces différents réseaux si une norme

internationale n'était pas établie.[6]

Cette norme établie par l'organisation standard

internationale standard organisation (ISO) est la norme open system

interconnexion (OSI, interconnexion de systèmes ouverts). Le premier

objectif de la norme OSI a été de définir un modèle

de toute architecture de réseau base sur découpage en sept

couches, chacun de ces couches correspondant à une fonctionnalité

particulière d'un réseau.

a. La couche physique

Elle définit les caractéristiques techniques,

électriques, fonctionnelles et procédures nécessaires

à l'activation et à la désactivation des connexions

physiques destinées à la transmission de bits entres deux

entités de la couche liaisons de données.

b. La couche liaison

Elle définit les moyens fonctionnels et

procéduraux nécessaires à l'activation et à

l'établissement ainsi qu'au maintien et à la libération

des connexions de liaisons de donnes entre les entités du réseau.

Cette couche détecte et corrige, quand cela est possible, les erreurs de

la couche physique et signale à la couche réseau les erreurs

irrécupérables.

c. La couche réseau

Elle assure toutes les fonctionnalités de services

entre les entités du réseau, c'est-à-dire, l'adressage, le

routage, le contrôle de flux, la détection et la correction

d'erreurs non résolues par la couche liaison pour préparer le

travail de la couche transport.

d. La couche transport

Elle définit le transfert de données entre les

entités en les déchargeant des détails d'exécution

(contrôle entre l'OSI et le support de transmission). Son rôle est

d'optimiser l'utilisation des services de réseau disponibles afin

d'assurer à moindre coût les performances requises par la couche

session.

e. La couche session

Cette couche fournit aux entités de la couche

présentation les moyens d'organiser et de synchroniser les dialogues et

les échanges de données. Il s'agit de la gestion d'accès,

de sécurité et d'identification des services.

f. La couche présentation

Cette couche assure la transparence du format des

données à la couche application.

g. La couche application

Cette couche assure aux processus d'application le moyen

d'accès à l'environnement OSI et fournit tous les services

directement utilisables par l'application (transfert de données,

allocation de ressources, intégrité et cohérence des

informations, synchronisation des applications).

I.5.2. Modèle TCP/IP

Les TCP/IP est une suite de protocoles. Le sigle TCP/IP

signifie « Transmission Control Protocol/internet

Protocol ». Il provient des noms des deux protocoles majeurs de la

suite de protocoles, c'est à dire le protocole TCP et IP.[7]

Le modèle TCP/IP, inspiré du modèle OSI,

reprend l'approche modulaire (utilisation de modules ou couches) mais en

contient uniquement quatre :

a. La couche d'accès réseau

Elle spécifie la forme sous laquelle les données

doivent être acheminées quel que soit le type de réseau

utilisé.

b. La couche internet

Elle est chargée de fournir le paquet de données

(datagramme).

c. La couche transport

Elle assure l'acheminement des données, ainsi que les

mécanismes permettant de connaître l'état de la

transmission.

d. La couche application

Elle englobe les applications standards du réseau

(Telnet, SMTP, FTP, ...).

I.6. Les équipements réseau

L'interconnexion de réseaux peut être locale, les

réseaux sont sur le même site géographique. Dans ce cas, un

équipement standard (Répéteur, routeur ...etc.)

réalise physiquement la liaison. L'interconnexion peut aussi concerner

des réseaux distants. Il est alors nécessaire de relier ces

réseaux par une liaison téléphonique (modems, etc..).

- Le switch (commutateurs)

Un switch également appelé commutateur

réseau, est un boitier doté de quatre à plusieurs

centaines de ports Ethernet, et qui sert à relier plusieurs câbles

ou fibres optiques dans un réseau informatique. Il permet de

créer des circuits virtuels, de recevoir des informations et de les

envoyer sur le réseau en les aiguillant sur les ports

adéquats.[8]

- Les ponts (Bridge)

Les ponts servent à relier entre eux deux

réseaux différents d'un point de vue physique. En plus, ils

filtrent les informations et ne laissent passer que celles qui doivent

effectivement aller d'un réseau vers l'autre. Ils peuvent être

utilisés pour augmenter les distances de câblage en cas

d'affaiblissement prématuré du signal.[8]

- Les routeurs (Router)

Ils relient des réseaux physiques et/ou logiques

différents, généralement distants. Comme les ponts ils

filtrent les informations mais à un niveau beaucoup plus fin (le niveau

logique), et l'on peut même s'en servir pour protéger un

réseau de l'extérieur tout en laissant des réseaux "amis"

accéder au réseau local.[8]

- Les passerelles (Gateway)

Sont des dispositifs permettant d'interconnecter des

architectures de réseaux différentes. Elles offrent donc la

conversion de tous les protocoles, au travers des 7 couches du modèle

OSI.[8]

L'objectif étant de disposer d'une architecture de

réseau évolutive, la tendance actuelle est d'interconnecter les

réseaux par des routeurs, d'autant plus que le prix de ceux-ci est en

baisse.

I.7. Réseau IP

Le réseau IP (Internet) devient nom seulement un moyen

de communication mais aussi un moyen de commerce globale de

développement et distribution. TCP/IP est très connu dans le

domaine des réseaux, il correspond à toute une architecture. Il

ne correspond pas à un seul protocole mais bien à un ensemble de

petits protocoles spécialisés appelés sous protocoles

(TCP, IP, UDP, ARP, ICMP,...).

La plu part des administrateurs réseaux

désignent ce groupe par TCP/IP.

- TCP (Transmission Control Protocol) qui est un protocole de

niveau message.

- IP (Internet Protocol) qui est un protocole de niveau

paquet.

I.7.1. Adressage IP

Une adresse IP est le numéro qui identifie chaque

ordinateur connecté à un réseau, ou plus

généralement et précisément, l`identité de

l'interface avec le réseau de tout matériel informatique

(routeur, imprimante) connecté à un réseau informatique

utilisant l`Internet Protocol.[2]

Il existe des adresses IP de version 4 et de version 6. La

version 4 est actuellement la plus utilisée : elle est

généralement notée avec quatre nombres compris entre 0 et

255, séparés par des points ; exemple : 192.168.10.100.

Comme l'Internet est un réseau, l'adressage est

particulièrement important. Les adresses IP ont été

définies pour être traitées rapidement. Les routeurs qui

effectuent le routage en se basant sur le numéro de réseau sont

dépendants de cette structure. Les adresses IP peuvent donc être

représentées sur 32 bits, Regroupée en quatre octets de 8

bits séparés par des points décimaux.

Ces 32 bit sont séparés en deux zones de bits

contiguës :

- Network ID : une partie servant à identifier le

réseau.

- Host ID : une partie servant à identifier un poste

sur ce réseau.

I.7.2. Classes d'adresses IP

Il existe 5 classes d'adresses IP. Chaque classe est

identifiée par une lettre allant de A à E. Ces

différentes classes ont chacune leurs spécificités en

termes de répartition du nombre d'octet servant à identifier le

réseau ou les ordinateurs connectés à ce réseau

:

- Une adresse IP de classe A dispose d'une partie net id

comportant uniquement un seul octet. Les adresses de la classe A sont comprises

entre 1 et 127. Un exemple d'adresse IP de classe A est : 10.50.49.13.

- Une adresse IP de classe B dispose d'une partie Net id

comportant deux octets. les adresses sont comprises entre 128 et 191.

Exemple : 172.16.1.20.

- Une adresse IP de classe C dispose d'une partie Net id

comportant trois octets. Les adresses sont comprises entre 192 et 223.

Exemple : 192.168.2.2.

- Les adresses IP de classes D et E correspondent à des

adresses IP particulières détaillées ci-dessous. Les

adresses de la classe D sont utilisées pour les communications

multicast, elles sont comprises entre 224 et 239. Les adresses de classe E sont

réservées pour la recherche. Un exemple d'adresse IP de classe E

est : 240.0.0.1 les adresses de classe E débutent en 240.0.0.0 et se

terminent en 255.255.255.255 réservées par IANA.

Les adresses suivantes ne sont pas (ou tout du moins ne

devraient pas être) routées sur Internet : elles sont

réservées à un usage local (au sein d'une organisation,

dans les limites de laquelle elles peuvent être routées) :

- 10.0.0.0 -- 10.255.255.255.

- 172.16.0.0 -- 172.31.255.255.

- 192.168.0.0 -- 192.168.255.255.

Conclusion partielle

Dans ce chapitre, nous venons de définir quelques

concepts fondamentaux spécifiques aux réseaux d'informatiques. De

prime à bord nous avons commencé par définir un

réseau informatique, son intérêt, les différents

types de réseaux, la topologie de réseaux, architecture de

réseaux, ainsi que quelques définitions en rapport avec le

réseau informatique.

II. Généralités sur la Voix sur IP

Ces dernières années, la VoIP est devenue

très populaire. Une grande majorité des entreprises modernes

l'utilise.

Son concept de base est l'utilisation du réseau

informatique pour supporter les communications téléphoniques.

A travers ce chapitre, nous allons faire une

présentation générale de la VoIP. Nous verrons en quoi

cela consiste, quels sont les avantages, comment cette technologie fonctionne,

etc....

II.1.

La Voix sur IP

La Voix sur IP est une technologie qui permet d'acheminer,

grâce au protocole IP, des paquets de données correspondant

à des échantillons de voix numérisée. Cette

technologie convertit les signaux vocaux en signaux digitaux qui voyagent par

Internet. Par la suite, ces paquets doivent être acheminés dans le

bon ordre et dans un délai raisonnable pour que la voix soit

correctement reproduite.[9]

Les fonctions offertes par VoIP ne se limitent pas à la

transmission de la voix. Grâce à VoIP, il est possible

d'émettre et de recevoir les messages vocaux, les emails, le fax, de

créer un répondeur automatique, d'assister à une

conférence audio et/ou vidéo, etc.

Souvent, les professionnels du domaine des réseaux

confondent les termes ToIP« Téléphonie IP » et VoIP

« Voix sur IP ».

La ToIP est un ensemble de techniques qui permettent la mise

en place de services téléphoniques sur un réseau IP.

Tandis que La VoIP est une technologie utilisée pour réaliser la

mise en place de ce type de service.[10]

II.2. Architecture VoIP

La VoIP étant une nouvelle technologie de

communication, elle n'a pas encore de standard unique. En effet, chaque

constructeur apporte ses normes et ses fonctionnalités à ses

solutions. Il existe plusieurs approches pour offrir des services de

téléphonie et de visiophonie sur des réseaux IP.[11]

La figure ci-dessous décrit, de façon

générale l'architecture VoIP, elle comprend toujours des

terminaux, un serveur de communication et une passerelle vers les autres

réseaux.

Figure 6 : Architecture

générale de la VoIP

Elle comprend toujours des terminaux, un serveur de

communication et une passerelle vers les autres réseaux.

L'architecture de la VoIP est composée des

éléments suivants[11] :

- Le routeur : permet d'aiguiller les données et le

routage des paquets entre deux réseaux. Certains routeurs permettent de

simuler un Gatekeeper grâce à l'ajout de cartes

spécialisées supportant les protocoles VoIP.

- La passerelle (Gateway) : permet d'interfacer le

réseau commuté et le réseau IP.

- Le PABX : est le commutateur du réseau

téléphonique classique. Il permet de faire le lien entre la

passerelle ou le routeur, et le réseau téléphonique

commuté (RTC). Toutefois, si tout le réseau devient IP, ce

matériel devient obsolète.

- Les Terminaux : sont généralement de type

logiciel (software phone) ou matériel (hardphone), le softphone est

installé dans le PC de l'utilisateur. L'interface audio peut être

un microphone et des haut-parleurs branchés sur la carte son, même

si un casque est recommandé. Pour une meilleure clarté, un

téléphone USB ou Bluetooth peut être utilisé.

II.3. Mode de fonctionnement de la VoIP

La voix sur IP (Voice over IP) caractérise

l'encapsulation d'un signal audio numérique (La voix) au sein du

protocole IP. Cette encapsulation permet de transporter la voix sur tout

réseau compatible TCP/IP. Le transport de la voix sur un réseau

IP nécessite au préalable sa numérisation. Il convient

alors de récapituler les étapes nécessaires à la

numérisation de la voix avant de continuer.[12]

Figure 7 : Processus de

numérisation de la Voix

II.3.1. Numérisation

Dans le cas où les signaux téléphoniques

à transmettre sont sous forme analogique, ces derniers doivent d'abord

être convertis sous forme numérique suivant le format PCM (Pulse

Code Modulation) à 64 Kbps. Si l'interface téléphonique

est numérique (accès RNIS, par exemple), cette fonction est

omise.[12]

II.3.2. Compression

Le signal numérique PCM à 64 Kbps est

compressé selon l'un des formats de codec (Compression /

décompression) puis inséré dans des paquets IP. La

fonction de codec est le plus souvent réalisée par un DSP

(Digital Signal Processor). Selon la bande passante à disposition, le

signal voix peut également être transporté dans son format

originel à 64 Kbps.[12]

II.3.3. Décompression

Côté réception, les informations

reçues sont décompressées- Il est nécessaire pour

cela d'utiliser le même codec que pour la compression - puis reconverties

dans le format approprié pour le destinataire (analogique, PCM 64Kbps,

etc...).[12]

II.4. Les codecs utilisés

Le mot codec vient de 'codeur-décodeur' et

désigne un procédé capable de compresser ou de

décompresser un signal, analogique ou numérique, en un format de

données. Les codecs encodent des flux ou des signaux pour la

transmission, le stockage ou le cryptage de données.[12]

D'un autre côté, ils décodent ces flux ou

signaux pour édition ou visionnage. Le but premier des codecs est de

pouvoir traiter un maximum de données avec un minimum de ressources.

Dans le monde de VoIP, les codecs sont employés pour coder la voix pour

la transmission à travers des réseaux IP. Les codecs pour l'usage

de VoIP sont désignés également sous le nom des vocodeurs,

pour des « encodeurs de voix ». Quelques codecs soutiennent

également la suppression de silence, où le silence n'est pas

codé ou n'est pas transmis.

II.5. Principaux protocoles de la VoIP

Le respect des contraintes temporelles est le facteur le plus

important lorsque l'on souhaite transporter la voix. Il faut alors penser

à implémenter un mécanisme de signalisation pour assurer

la connexion entre les utilisateurs.[12]

Plusieurs protocoles de VoIP ont vu le jour, les deux

protocoles les plus utilisés de nos jours sont H.323 et SIP.

II.5.1. Protocole H.323

Ce fût en 1996 la naissance de la première

version voix sur IP appelée H.323. Issu de l'organisation de

standardisation européenne ITU-T sur la base de la signalisation voix

RNIS (Q931), ce standard regroupe un ensemble de protocoles de communication de

la voix, de l'image et de données sur IP. Plus qu'un protocole, H.323

ressemble d'avantage à une association de plusieurs protocoles

différents et qui peuvent être regroupés en trois

catégories : la signalisation, la négociation de codec, et le

transport de l'information.[12]

1.1.1.1. Composants d'un système

H.323

L'architecture standard H.323 se compose des différents

éléments suivants :

- Terminal.

- Passerelle (Gateway)

- MCU (Multipoint Control Unit).

- Gatekeeper (garde-barrière).

II.5.2. Protocole SIP

SIP (Session Initiation Protocole) est un protocole

normalisé et standardisé par l'IETF qui a été

conçu pour établir, modifier et terminer des sessions

multimédia. Il se charge de l'authentification et de la localisation des

multiples participants. Il se charge également de la négociation

sur les types de média utilisables par les différents

participants en encapsulant des messages SDP (Session Description

Protocol).[12]

1.1.1.2. Rôles et fonctionnalités du

protocole SIP

Les rôles du protocole SIP sont :

- Réutiliser les bases des protocoles existants. Par

exemple, SIP ayant été créé bien après http,

utilise les URL pour l'adressage.

- Pouvoir associer ses fonctions aux protocoles existants et

aux applications telles que les navigateurs Web.

- Permettre aux personnes disposant d'une adresse SIP

d'être constamment joignable quelques soit l'endroit où elles se

trouvent. Une adresse ou un numéro SIP suivra la personne lorsqu'elle se

déplacera d'un lieu à un autre.

Les 4 fonctionnalités principales de SIP :

- Permettre l'allocation du nom d'un utilisateur à son

adresse au sein d'un réseau.

- Permettre la gestion d'appels : ajouter, supprimer ou

transférer un participant à une session.

- Modifier les caractéristiques d'une session pendant

que celle-ci est déjà ouverte.

- Fonctionner avec HTTP, SOAP, XML, WSDL, SDP et bien

d'autres.

1.1.1.3. Composants d'un système

SIP

L'architecture standard SIP se compose des

éléments suivants :

- Terminal (PDA, Phone, Messenger,. . .).

- Serveur de localisation.

- Serveur d'enregistrement.

- Serveur de redirection.

- Proxy.

- Passerelle (Gateway).

- Router

II.5.3. Protocole RTP et RTCP

RTP (Real time Transport Protocol) est un protocole qui a

été développé par l'IETF afin de faciliter le

transport en temps réel de bout en bout des flots données audio

et vidéo sur les réseaux IP, c'est à dire sur les

réseaux de paquets.

Le protocole RTCP (Real-time Transport Control Protocol) est

fondé sur la transmission périodique de paquets de contrôle

à tous les participants d'une session.C'est le protocole UDP qui permet

le multiplexage des paquets de données RTP et des paquets de

contrôle RTCP.

Les protocoles RTP et RTCP sont

indépendants mais néanmoins, leur association apporte une

cohérence dans le traitement de l'information en temps réel afin

d'optimiser les conditions de transport des flux IP multimédia ainsi que

la qualité de service générale.

II.6. Réseau téléphonique

commuté

Le RTC est tout simplement le réseau

téléphonique que nous utilisons dans notre vie de tous les jours

et qui nous donne accès à de multiple fonction. En effet outre le

fait de pouvoir téléphoner, le RTC nous permet d'utiliser de

multiples services tel que la transmission et réception de fax,

l'utilisation d'un minitel, accéder à Internet etc... Il

représente donc l'un des protocoles de discussion utilisé sur la

paire de cuivre boucle locale.[11]

II.7. Points forts de la VoIP

Notre travail étant de mettre en place un

système de téléphonie par VoIP, il est nécessaire

pour nous de donner les points forts de cette technologie, ce qui poussera peut

être aux entreprises de migrer vers cette nouvelle technologie de

communication. En voici ci-dessous :

- La flexibilité : Les solutions

de téléphonie sur IP sont conçues pour assumer une

stratégie d'émigration à faible risque à partir de

l'infrastructure existante. La transition de la solution actuelle vers la

téléphonie sur IP peut donc s'effectuer en douceur.

- La réduction des coûts :

En effet le trafic véhiculé à travers le réseau RTC

est plus couteux que sur un réseau IP. Réductions importantes

pour des communications internationales en utilisant le VoIP, ces

réductions deviennent encore plus intéressantes dans la

mutualisation voix/données du réseau IP intersites (WAN). Dans ce

dernier cas, le gain est directement proportionnel au nombre de sites

distants.

- Un transfert voix, vidéos et données

(à la fois ou triple Play) ou multimédia : En

positionnant la voix comme une application supplémentaire du

réseau IP, l'entreprise ne va pas uniquement substituer un transport

opérateur RTC à un transport IP, mais simplifier la gestion des

trois réseaux (voix, données et vidéo) par ce seul

transport.

- L'accessibilité : Les

utilisateurs peuvent accéder à tous les services du réseau

partout où ils peuvent s'y connecter notamment par la substitution de

postes, ce qui permet de maximiser les ressources et mieux les gérer

afin de réaliser des économies substantielles sur

l'administration et l'infrastructure.

- Un service PABX distribué ou

centralisé : Les PABX en réseau

bénéficient de services centralisés tel que la messagerie

vocale et la taxation. Cette même centralisation continue à

être assurée sur un réseau VoIP sans limitation du nombre

de canaux.

II.8. Point faible de la

VoIP

- Attaque de virus : Si le serveur VoIP

est infecté par un virus, les utilisateurs risquent dene plus pouvoir

accéder au réseau téléphonique. Le virus peut

également infecter d'autresordinateurs connectés au

système.

- Vol : Les attaquants qui parviennent

à accéder à un serveur VoIP peuvent également

accéder aux messages vocaux stockés et au même au service

téléphonique pour écouter des conversations ou effectuer

des appels gratuits aux noms d'autres comptes.

- Fiabilité et qualité sonore

:un des problèmes les plus importants de la téléphonie sur

IP est la qualité de la retransmission qui n'est pas encore optimale. En

effet, des désagréments tels la qualité de la reproduction

de la voix du correspondant ainsi que le délai entre le moment où

l'un des interlocuteurs parle et le moment où l'autre entend peuvent

être extrêmement problématiques. De plus, il se peut que des

morceaux de la conversation manquent (des paquets perdus pendant le transfert)

sans être en mesure de savoir si des paquets ont été perdus

et à quel moment.

Conclusion partielle

Nous voici arrivé au terme de cette brève

présentation de la VoIP, bien entendu, cette présentation

était loin d'être complète. Il faudrait bien d'autres

articles pour y arriver à être complet. Néanmoins, nous

avons pu aborder certains points importants, de manière à avoir

un premier aperçu de ce qu'est la VoIP.

III. Etude préalable

L'étude préalable va nous aider à

étudier l'existant afin de savoir comment implémenter notre

solution qui est la VoIP au sein de l'entreprise.

Tout au long ce chapitre nous parlerons sur la

présentation,son historique, ses objectifs, fonctionnement d'état

de lieu ainsi que la solution proposé sur l'entité de travail

c.-à-d. la SNEL.

III.1.

Présentation de le SNEL-DPK

III.1.1. Situation géographique

La Société Nationale d'Electricité

Direction Provinciale de Katanga en sigle SNEL-DPK, se situe aux numéros

5 et 6 de l'avenue LUVUNGI au Quartier Industriel dans le Commune de Kapemba,

Ville de Lubumbashi.

III.1.2. Historique

La société Nationale de l'Electricité en

sigle SNEL est un établissement de droit public à

caractère industriel et commercial créer par

m'emménagement hydro-électrique du site Inga. En effet, soucieux

de répondre aux besoins énergétiques du pays, les pouvoirs

publics par l'ordonnance présidentielle n° 67-391 du 23 Septembre

1967, instituaient le comité de contrôle technique et financiers

d'Inga qui sera remplacer en 1970 par la SNEL. C'est à la suite de

la mise en service de la centrale d'INGA I, le 24 novembre 1972, que SNEL

devenait effectivement producteur, transporteur et distributeur

d'énergie électrique.

Au cours de la même année, le gouvernement mit en

marche le processus d'absorption progressive de ses sociétés

privées par SNEL. Ce qui déboucha à la loi n°74/012

du 14 juillet 1974 portant la reprise par la SNEL de droits, obligation et

activité des anciennes sociétés privées à

savoir :

- COMETRICK

- FORCE DE L'EST

- FORCE DU BAS CONGO

- SOGEFOR

- SOGELEC

- COGELIN

Toutefois, en ce qui concerne le REGIDESO, la reprise totale

de ses activités électriques par SNEL, y compris ses centrales

n'interviendra qu'en 1979. Depuis lors, SNEL contrôle en

réalité toutes les grandes centrales hydroélectriques et

thermiques du pays, à l'exception de quelques micros et mini centrales

hydroélectriques du secteur minier et des petites centrales thermiques

intégrées aux installations d'entreprise isolées relevant

du secteur privé. Erigée à l'époque sous forme de

société d'état, régie par la loi cadre sur

l'entreprise publique et l'ordonnance n°78/196 du 5 mai 1978, SNEL fut

placée sous la tutelle technique du ministre ayant l'énergie dans

ses attributions, la tutelle ayant été confiée au

ministère du portefeuille.

III.1.3. Organigramme de la SNEL-DPK

Figure 8 : Organigramme de la

SNEL-DPK

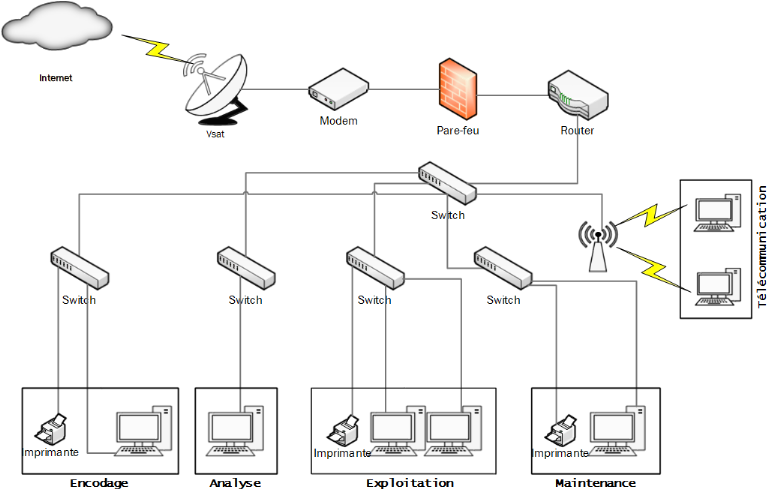

III.2. Architecture réseau existant de la SNEL-DPK

1.1.2. Organisation du service

informatique

1. Organisation de services informatique et

télécommunication

A propos de l'organisation du service Informatique et

Télécommunication de la SNEL où nous avons passé

notre stage, il convient de dire que, qu'il est subdivisé en cinq

entités qui sont :

- La Maintenance et Bureautique.

- L'Analyse et Programmation.

- L'Encodage.

- L'Exploitation (Salle Machine).

- La Télécommunication.

1.1. La maintenance et bureautique

Cette entité s'occupe de:

- La réparation des ordinateurs c'est-à-dire

les pannes hard et soft;

- L'entretien des matériels informatiques et

bureautiques;

- L'installation et la réparation des systèmes

d'exploitation;

- La configuration des imprimantes (nouvelles

acquisitions);

- Ediction des caractéristiques techniques pour

l'acquisition des nouvelles machines...

1.2. Analyse et programmation

Cette entité s'occupe de:

- La gestion de la base des données sur le Serveur;

- L'édition des factures Basse et Moyenne Tension;

- L'édition des différents états de la

paie (Bulletins, listing farine....)

1.3. Encodage

Elle s'occupe de:

- La saisie des différents mouvements dans le fichier

signalétique des abonnés Basse Tension, c'est-à-dire la

suppression, l'ajout et la modification des données;

- La saisie des index pour le traitement de la facturation

Moyenne Tension;

- La saisie des mouvements pour les paies d'Agents

d'Exécution ainsi que pour les Agents Cadres et Maitrises;

- L'apurement des coupons des factures......

- La saisie de la gestion commerciale des UED pour le

traitement qui s'effectue à MUKABO, SAKANYA, PWETO, KASENGA et KIPUSHI;

avec 7 modules qui sont : abonnés, relève, facturation,

paiement, recouvrement, utilisateurs, tables et paramètres.

1.4. Exploitation (sale machine)

Cette entité s'occupe de :

- C'est l'emplacement deux Serveurs (Serveurs GCO-BT, et WIN

DEV);

- C'est une salle hautement sécurisée vu le

nombre d'équipements sensibles y logés.

1.5. Télécommunication

Elle s'occupe de :

- La gestion de la communication des Motorola;

- La gestion de l'internet

- Le contact avec des maisons VODACOM et AIRTEL pour le

téléchargement en unités de communication.

1.1.3. Les équipements constituants

le réseau de la SNEL-DPK

Dans le tableau ci-dessous nous trouverons les colonnes

bureaux, marques d'ordinateur et système d'exploitation

utilisé.

|

N°

|

Bureaux

|

Marques

|

Système d'exploitation

|

|

01

|

La Maintenance et Bureautique

|

DELL

|

Seven

|

|

02

|

L'Analyse et Programmation.

|

HP

|

XP

|

|

03

|

L'Encodage.

|

HP

|

Seven

|

|

04

|

L'Exploitation (Salle Machine).

|

DELL

|

XP

|

|

05

|

La Télécommunication.

|

DELL

|

Seven

|

Tableau

1 : Equipement réseau de la SNEL

1. Autres équipements

- Modem :X3 évolutions

- Routeur :Cisco

1.1.4. Topologie du réseau

informatique de la SNEL

a. Topologie physique

La topologie physique de la SNEL est une topologie en

étoile, ce qui veut dire que toutes les informations passent par un

seul équipement qui est par exemple switch ou concentrateur.

b. Topologie logique

La topologie logique est celle du Peer to Peer,ce qui veut

dire que tous les éléments du réseau sont égaux.

c. Analyse critique de l'architecture réseau de la

SNEL

Le service du réseau informatique de la SNEL ne

dispose pas d'un serveur d'administration permettant de centraliser toutes

lesressources, ni d'un serveur de téléphonie, et puis toutes les

machines ne sont pas connecté au réseau en plus les machines du

réseau n'utilisent pas le même système d'exploitation pour

le bon fonctionnement du réseau.

1.1.5. Architecture actuelle du

réseau de la SNEL

Figure 9 : Architecture

réseau actuelle de la SNEL-DPK

1.2. Identification

de besoins et objectifs techniques de l'entreprise

1.2.1. Objectifs

Dans Cette étape, nous allons nous concentrer plus sur

l'analyse des objectifs de notre entreprise. De ce fait, les objectifs de

cettedernière résident dans la capacité d'exécuter

des applications réseau, partant de cela, les objectifs principaux de

l'entreprise sont de :

- Faciliter aux utilisateurs d'échanger les messages

vocaux via leur réseau local.

- Permettre au responsable réseau de centraliser les

communications vocales sur le réseau local.

- Eviter la mauvaise interprétation des ordres de

travail.

1.2.2. Besoins

Les besoins comprennent l'ensemble des applications

réseau nécessaires pour atteindre les objectifs de l'entreprise.

Pour y arriver, il serait important d'implémenter un système de

téléphonie par VoIP. Et comme application, nous utiliserons le

serveur VoIP TrixBox et les softphones.

1.2.3. Contraintes fonctionnelles

A cette étape, nous avons pensé à ce

qui pourrait arriver en cas du non satisfaction des utilisateurs. Pour ce

faire, nous nous sommes posé et répondu à ces deux

questions directement.

- Que se passera-t-il si la solution tombait en panne ou si

une fois installée, ne fonctionne pas normalement ?

- Dans quelle mesure le comportement imprévisible de la

nouvelle solution va perturber les opérations des utilisateurs ?

Les réponses à ces deux questions sont les

suivantes :

- Dans notre cas, si la solution ne fonctionnait pas

normalement ou tombait en panne, il serait raisonnable pour nous de recourir

à la l'ancienne solution, celle du RTC (Réseau

Téléphonique Commuté) ou celle de Motorola Juste le temps

que tous rentrent en ordre.

- Le comportement imprévisible va perturber les

utilisateurs dans le cas où il n'y aura pas une solution d'urgence au

cas où l'autre cessera de fonctionner. Mais pour éviter cela,

nous nous sommes dit que nous ferons recourt à l'ancienne

méthode.

1.2.4. Détermination de laportée de notre

projet

La portée de notre projet se limitera dans le

réseau local (LAN Lubumbashi) de la Société Nationale

d'Electricité, il faut aussi noter qu'ici nos nous intéresserons

qu'aux ordinateurs qui sont connectés au réseau local.

1.2.5. Identification des applications réseau de

d'utilisateurs

Apres avoir identifié les objectifs et la

portée du projet, nous allons maintenant nous concentrer sur

l'identification des applications d'utilisateurs.

a. Anciennes applications

Le tableau ci-dessous contient les anciennes applications que

les utilisateurs utilisaient avant la proposition de notre solution.

|

N°

|

Applications

|

Type

|

Nouvelle

|

Critique

|

Commentaire

|

|

01

|

Nouvelle écriture

|

Comptabilité

|

non

|

Non critique

|

Comptabilité sur le système OHADAN

|

|

02

|

HT manager SEVEN

|

Facturation

|

non

|

Non critique

|

Facturation clients HT

|

|

03

|

GRH Win

SEVEN

|

Gestion

|

non

|

Non critique

|

Gestion personnelle paye

|

|

04

|

GCO XP

|

Facturation

|

non

|

Non critique

|

Facturation clients BT et MT

|

Tableau

2 : Anciennes applications

b. Application nouvelles

Ce tableau contient les nouvelles applications qui feront

fonctionner notre solution proposée.

|

N°

|

Applications

|

Type

|

Nouvelle

|

Critique

|

Commentaire

|

|

01

|

Serveur d'application

|

Application de la SNEL

|

oui

|

Non critique

|

Gérer toutes les applications

|

|

02

|

Serveur d'annuaire

|

Control des utilisateurs

|

oui

|

Nom critique

|

Gérer les utilisateurs pour renforcer la

sécurité

|

|

03

|

X-lite

|

Softphone

|

oui

|

Non critique

|

Passer et recevoir les appelles

|

|

04

|

Serveur TrixBox

|

Voix sur IP

|

oui

|

Non critique

|

Serveur de téléphonie VoIP

|

Tableau

3 : Nouvelles applications

1.2.6. Cahier de charge

Le cahier de charge va nous permettre d'identifier le projet

ainsi que son objectif principal tout en déterminant les couts de

différents matériels.

a. Identification du projet

Notre projet s'intitule la mise en place d'un système

de téléphonie par VoIP (cas de la Société Nationale

d'Electricité, SNEL).

b. Objectif du projet

Actuellement, pour communiquer au sein de la SNEL, les

utilisateurs se servent du système MOTOROLA et de

téléphone portable, ce dernier inclus la recharge des

unités, ce qui augmente encore plus le coût. Et avec le

système MOTOROLA, son central prend en charge un nombre limité

d'utilisateurs, ce qui veut dire que tous les utilisateurs ne sont pas

connectés à ce central. Par contre, notre projet aura comme

objectif de mettre en place un système de téléphonie par

VoIP qui permettra aux utilisateurs qui à travers leur réseau

local, communiquent gratuitement sans payer le moindre coût comme les

crédits par exemple.Ceci va apporter un gain de temps dans le

déroulement des activités.

c. Evaluation du coût

Dans le tableau ci-dessous, nous allons montrer les

matériels ou équipements dont nous aurons besoin pour

réaliser notre projet, leurs caractéristiques, la

quantité, et enfin le montant ou le coût.

|

N°

|

Désignation

|

Quantité

|

Prix unitaire

|

Prix total

|

Mode d'acquisition

|

|

01

|

Logiciel open source TrixBox

|

1

|

Gratuit

|

Gratuit

|

A télécharger ici :

https://www.sourceforge.net/projects/asteriskathome/

|

|

02

|

Logiciel open source client Softphone

|

1

|

Gratuit

|

Gratuit

|

A télécharger ici :

http://www.counterpath.com/x-lite-download/

|

|

03

|

Ecouter avec micro

|

10

|

20$

|

200$

|

Acheter

|

|

04

|

Serveur

|

1

|

890.082$

|

890.082$

|

Commander ici :

http://www.hardware-attitude.com/fiche-1861-serveur-dell-poweredge-2900-tour.html

|

Tableau

4 : Evaluation du coût

Les mains-d'oeuvre est de 573.246$, et le prix du cout total

est 1184.066$.

1.2.7. Proposition d'Architecture future du réseau de

la SNEL

a. Matérielles et Ordinateurs du réseau

future de la SNEL

Dans le tableau ci-dessous se trouve les ordinateurs,

matérielles et système d'exploitation d'architecture de notre

proposition.

|

N°

|

Bureaux

|

Matériels

|

Système d'exploitation

|

|

01

|

La Maintenance et Bureautique

|

DELL

|

Seven

|

|

02

|

L'Analyse et Programmation.

|

HP

|

XP

|

|

03

|

L'Encodage.

|

HP

|

Seven

|

|

04

|

L'Exploitation (Salle Machine).

|

DELL

|

XP

|

|

05

|

La Télécommunication.

|

DELL

|

Seven

|

|

06

|

Serveur

|

DELL

|

TrixBox

|

Tableau

5 : Equipement du réseau future le da SNEL

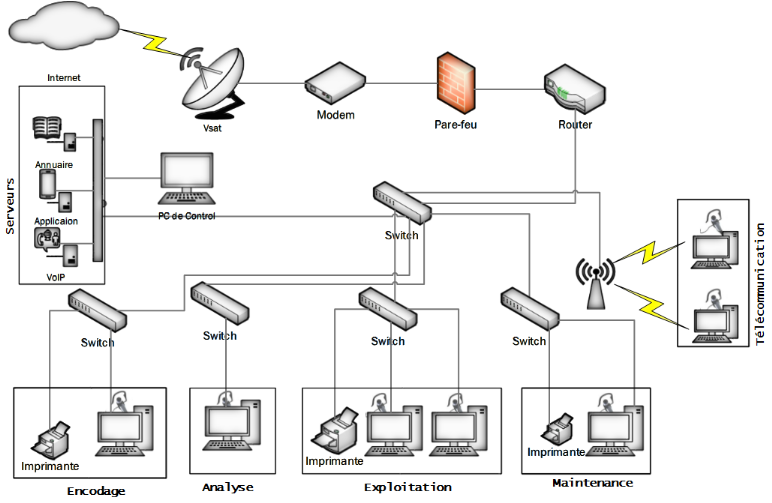

b. Architecture proposée

La figure ci-dessous montre l'architecture adoptée

intégrant le serveur VoIP basé de TrixBox.

Figure 10 : Architecture

proposée

a) Explication du matériel du réseau

future.

- Serveur VoIP TrixBox : nous permettra à

configurer et gérer tous les utilisateurs ayants un compte SIP.

- Serveur d'application : nous permettra à

installer et centraliser toutes les applicationsdont la SNEL a besoin

d'utilisé.

- Serveur d'annuaire : nous servira à constituer

un carnet d'adresse, authentifier des utilisateurs (grâce à un mot

de passe), définir les droits de chaque utilisateurs.[13]

- Ecouteurs : grâce au micro intégré,

les écouteurs nous aiderons à bien communiquer via

l'ordinateur.

- Serveur dell poweredge 2900 : c'est un serveur sur

lequel nous allons installer TrixBox

En plus nous suggérons à la SNEL de se disposer

une salle dans laquelle sera placé les serveurs

Conclusion partielle

Dans chapitre, nous avons commencé par une étude

de l'existant, les objectifs fonctionnels de l'entreprise, ses besoins,

contraintes par rapport à notre solution, identifications

d'applications, traçage d'un cahier de charge, conception logique, ainsi

que la proposition d'une nouvelle architecture adaptée à notre

solution.

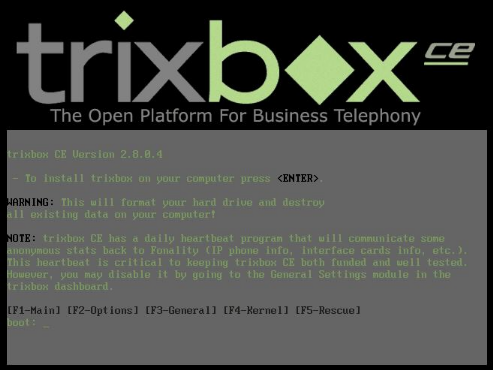

IV. Implémentation de la solution VoIP basée

sur TrixBox

TrixBox connu auparavant sous le nom d'Asterisk@Home, est un

autocommutateur téléphonique privée (IPBX) open source

pour les systèmes d'exploitation UNIX, il est publié sous licence

GPL.

Nous avons choisi le système TrixBox parce qu'il est un

IPBX applicatif open source installé sous CentOs permettant

d'interconnecter en temps réel des réseaux de voix sur IP via

plusieurs protocoles (SIP, H323, IAX et MGCP).

Notre objectif est d'assurer un service de voix sur IP avec

des coûts inférieurs à ceux du système existant

(RTC) grâce à l'utilisation d'une solution libre (Open Source).

L'intérêt de l'Open Source est qu'il permet également de

faire des économies hormis la gratuité du produit mais

également du fait d'éviter l'achat de matériel

coûteux dans certains cas.

Au cours de ce chapitre, nous montrerons les étapes

d'installation et de configuration de TrixBox, ainsi que l'installation et la

configuration de X-Lite qui est un téléphone VoIP softphone,

freeware.

4.1. Installation et configuration de

l'outil TrixBox 2.8.0.4

TrixBox est un ensemble d'outils et d'utilitaires de

télécommunication compilés pour devenir un

véritable IPBX. Il offre toutes les fonctions d'un IPBX et des services

associés comme :

- La conférence téléphonique,

- Les répondeurs interactifs,

- La mise en attente d'appels,

- Les mails vocaux, de la musique d'attente,

- L'envoi de Voicemail (mail avec le message vocal en

pièce jointe),

- La création de centres d'appels virtuels...

IV.1.1.Installation de TrixBox

Notre solution sera implémentée sur une machine

virtuelle. Celle-ci sera préalablement installée avec VMware, Une

fois la machine virtuelle démarrée, on lance le système de

l'outil TrixBox, la page d'installation de TrixBox s'affiche. La figure

ci-dessous le montre.

Figure 11 : Page de

démarrage d'installation TrixBox

Ensuite, on suit la démarche suivante :

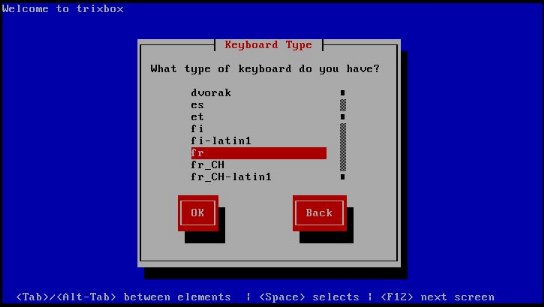

Choisir « Fr » pour la langue du clavier

puis « OK ».

Figure 12 : Choix de la langue

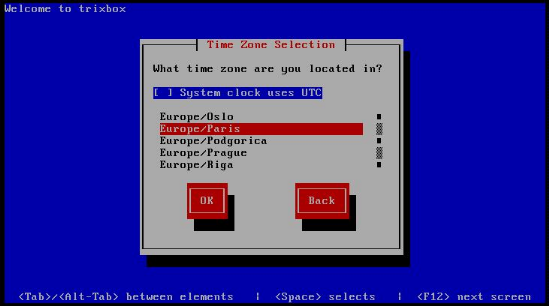

Choisir la zone d'heure « Europe/Paris »

puis « OK » via la touche TAB du clavier.

Figure 13 : Choix du fuseau

horaire

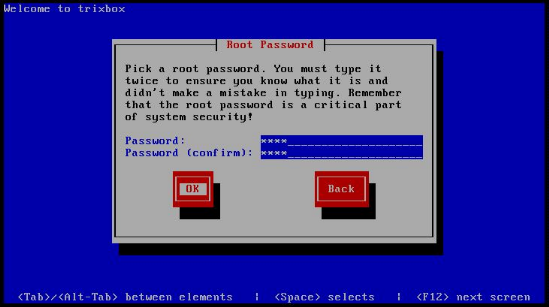

Définir un mot de passe pour sa session, puis cliquer

sur « OK » en utilisant la touche TAB du clavier.

Figure 14 : Définir son mot

de passe

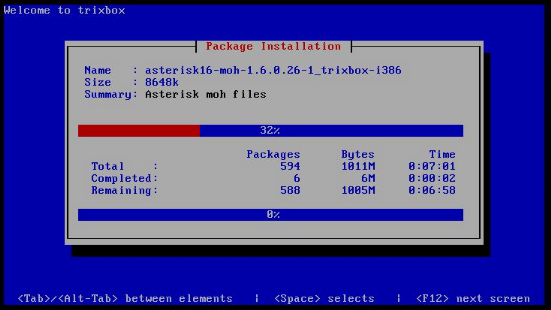

Ensuite, attendre que l'installation se poursuive.

Figure 15 : Installation du serveur

TrixBox

IV.1.2. Configuration de TrixBox

a. Attribution d'une adresse IP

statiquement

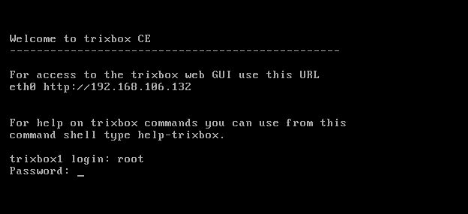

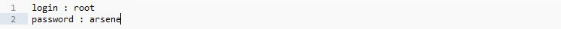

Une fois l'installation terminée, il faut se connecter

à la session pour attribuer une adresse IP statiquement au serveur

TrixBox. Pour se connecter, le login par défaut est

« root », et le mot de passe est celui défini lors

de l'installation. La figure ci-dessous le montre.

Figure 16 : Identification au

serveur

Note : Lors de l'identification au serveur, le mot de

passe que vous introduirez ne sera ni visible, ni masqué par les

astérisques, mais plutôt invisible. Apres le mot de passe, on

valide ce dernier avec la touche Enter du clavier.

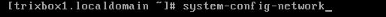

La commande qui permet d'accéder à l'interface

de configuration d'adresse IP est :

Figure 17 : Commande pour

accéder à l'interface d'adresse

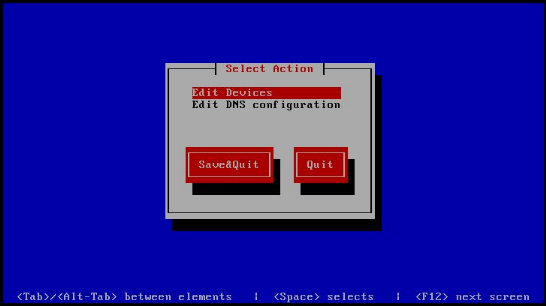

Après avoir introduit cette commande, on reçoit

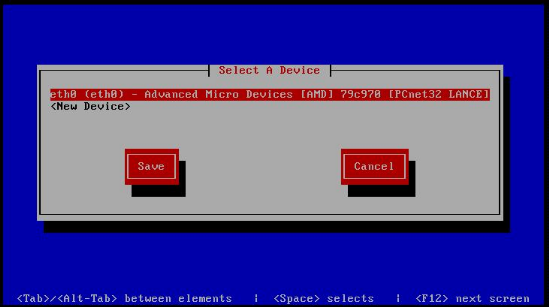

la fenêtre ci-dessous. Dans la première choisissez

« Edit Devices » et dans la deuxième choisissez

« eth0 ».

Figure 18 : Choix d'interface

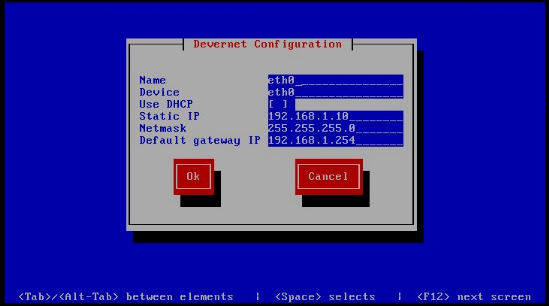

Apres avoir choisi « Edit Devices », et

« eth0 », et validé par

« Save », vous verrez la fenêtre ci-dessous.

Figure 19 : Attribution de

l'adresse IP

Note : Dans la fenêtre ci-dessus, il faut

décocher la case Use DHCP, après, utiliser la touche TAB jusque

sur OK puis enter pour tout enregistrer. Ensuite il faut redémarrer le

service pour mettre le serveur à jour, voici la commande dans la figure

ci-dessous.

Apres avoir redémarré le service, notre serveur

a enfin une adresse IP. L'étape suivante sera celle de la

création des comptes d'utilisateurs ou extensions.

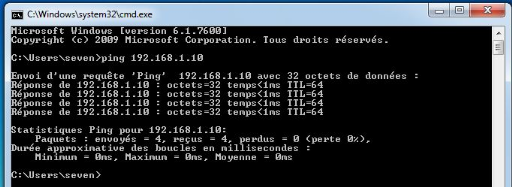

IV.1.3. Création des utilisateurs sur le serveur

TrixBox

La création des utilisateurs se fait à travers

une interface, qu'on peut accéder avec un navigateur (Internet Explorer,

Firefox, Chrome, Opera, Safari...). Mais avant de commencer cette

création, il faut d'abord faire un Ping de l'adresse IP du serveur sur

une machine cliente, pour voir si la connexion passe entre les deux

machines.

Figure 20 : Test de la connexion

entre le serveur et le client

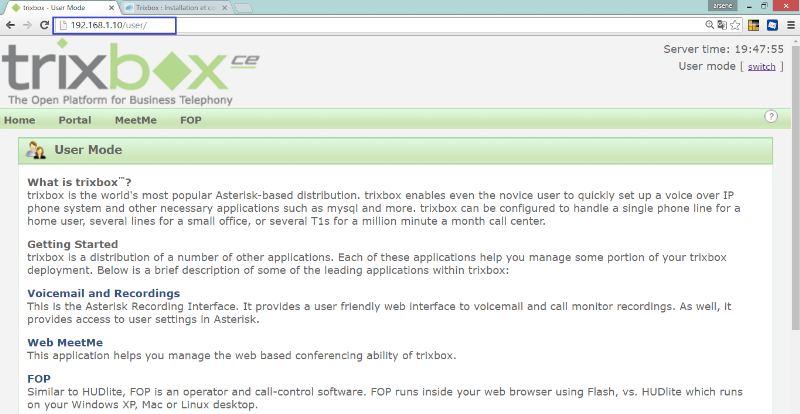

Apres avoir fait un Ping et être rassuré que la

connexion entre le serveur et le client passe, lancer alors le navigateur puis

mettez comme URL l'adresse IP du serveur TrixBox et cliquez sur la touche

Enter du clavier. Pour notre cas, l'adresse du serveur est 192.168.1.10. on

recoit la figure ci-dessous.

Figure 21 : Accès à

l'interface de création des utilisateurs ou extensions

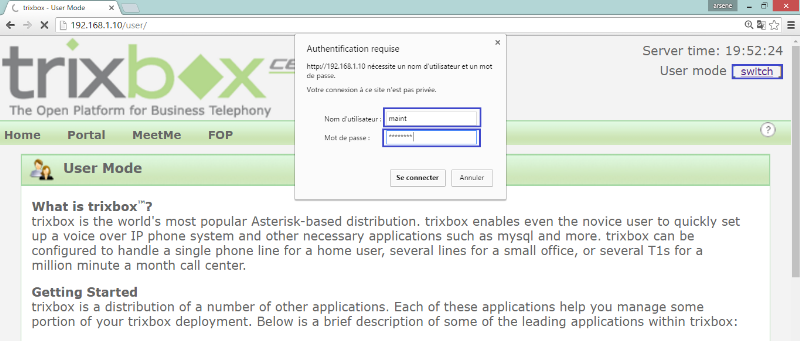

Après avoir accédé à l'interface,

il faut se connecter pour accéder au paramètre de configuration

en cliquant sur « switch ». Le nom d'utilisateur par

défaut est « maint », et le mot de passe par

défaut est « password ».

Figure 22 : Connexion pour

l'accès aux paramètres de configuration

Une foisque nous sommes connecté à notre

serveur, vient le temps de créer les utilisateurs. Voici ci-dessous les

étapes à suivre :

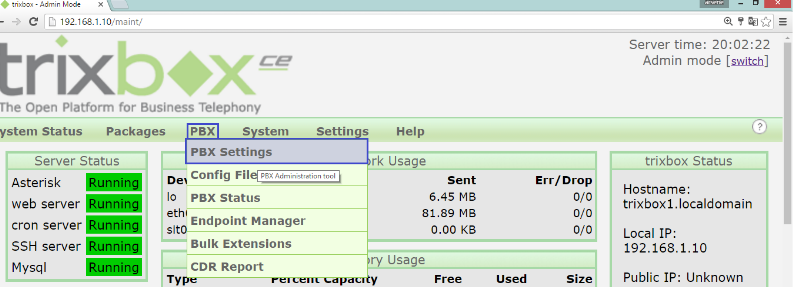

Cliquer sur « PBX », puis sur

« PBX Settings ».

Figure 23 : Accès au

paramètre PBX

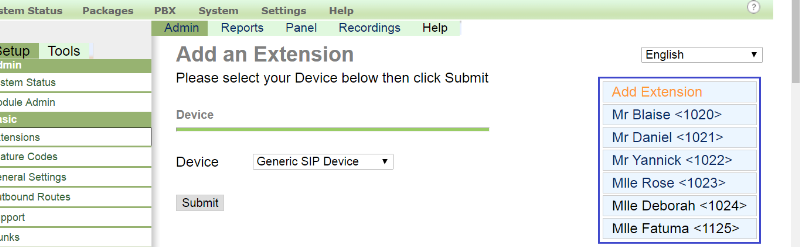

Cliquer sur « Extensions », vous aurez la

fenêtre ci-dessous.

Figure 24 : Accès au

paramètre d'extension

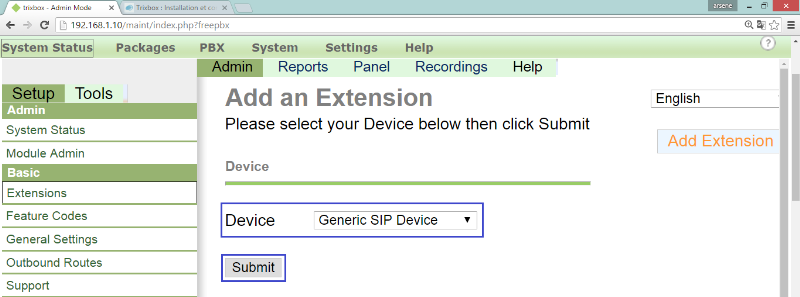

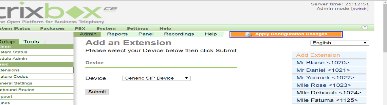

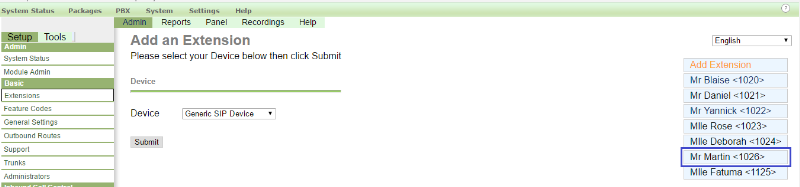

Sélectionnez le « Generic SIP

Device » sur « Device» ensuite cliquez sur

« Submit ».

Figure 25 : Ajout d'extensions

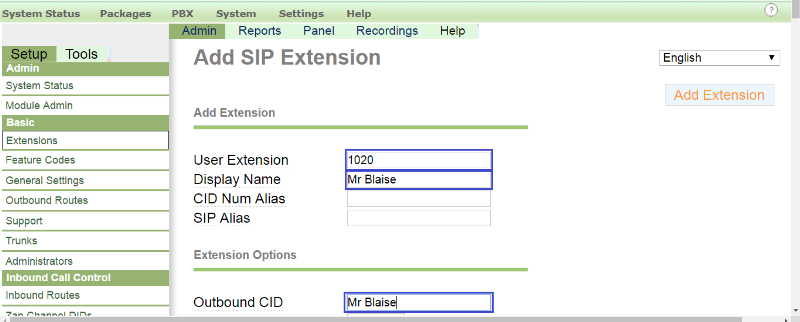

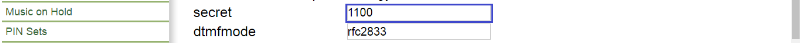

Renseigner les champs « User Extension »

qui est votre numéro de contact, « Display Name »

qui est votre nom d'utilisateur, « Outbound CID » qui est

votre nom d'utilisateur et « Secret » qui est votre

mot de passe pour vous connecter à votre compte. Le voici dans la figure

ci-dessous.

Figure 26 : Enregistrement d'un

utilisateur

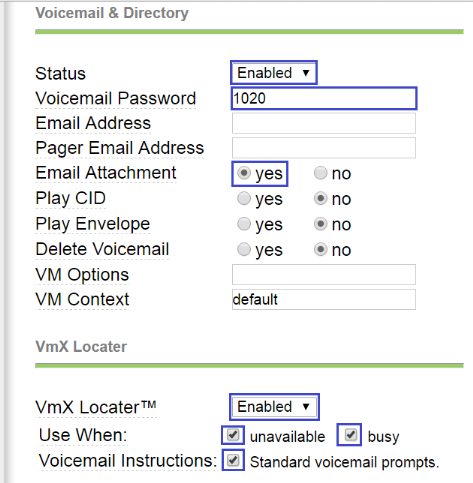

Pour commencer à enregistrer et accéder aux

messageries vocales, il faut remplir les champs ci-dessous.

Figure 27 : Configuration du

Voicemail

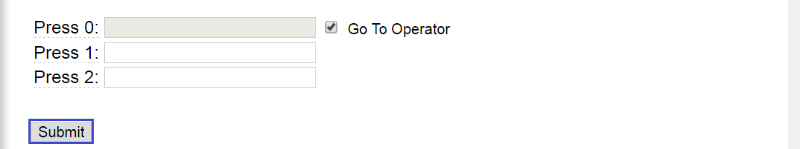

Une fois que tous ces champs sont remplis, cliquer sur

« Submit » pour enregistrer.

Figure 28 : Enregistrement de

modification

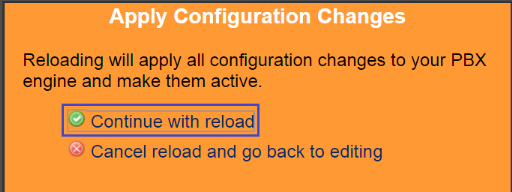

Pour mettre à jour toutes les modifications, cliquer

sur « Apply Configuration Changes », puis sur

« Continue with reload » pour terminer la mise à

jour. Voici la figure des actions ultérieures.

Figure 29 : Mise à jour des

utilisateurs

On obtient la liste des extensions déjà

créées dans la figure ci-dessous.

Figure 30 : Listes des extensions

créées

Les extensions sont enfin créées.Dans la figure

ci-dessous, nous voyons qu'aucun utilisateur n'est connecté, il

nousreste que d'installer et configurer notre softphone.

Figure 31 : Utilisateurs non

connectés

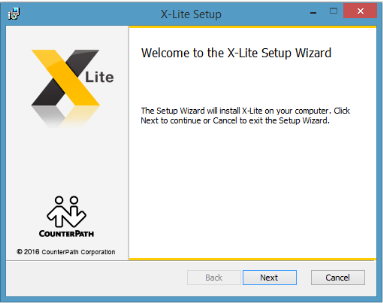

IV.2. Installation et configuration du softphone X-Lite

Dans cette partie, nous allons installer et configurer le

softphone « X-Lite », qui est un émulateur de

téléphone SIP.

IV.2.1. Installation

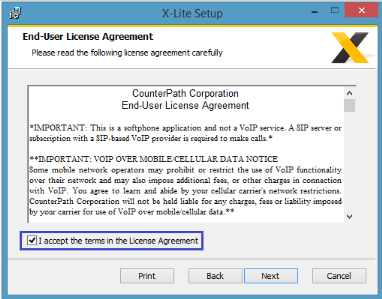

Les images ci-dessous montrent comment installer le softphone

X-Lite.

Figure 32 : Installation du

softphone X-Lite

IV.2.2. Configuration

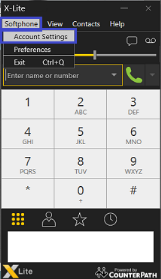

Après avoir installé notre softphone, il nous

reste à le configurer pour se connecter, pour le faire, cliquer sur

« Softphone » « Account Settings ».

Voici la figure ci-dessous.

Figure 33 : Configuration X-Lite

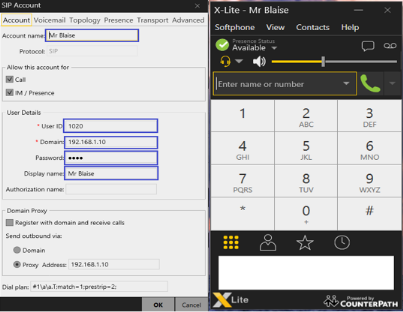

Remplissez les champs ci-dessous puis cliquez sur OK.

Figure 34 : Connexion au compte

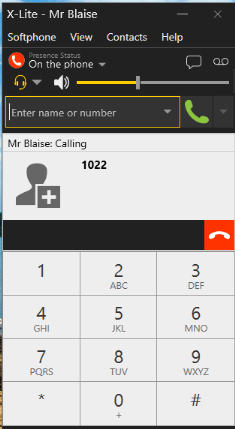

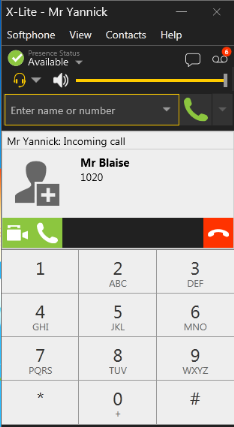

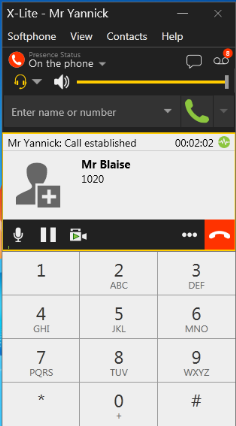

Les figures ci-dessous montrent l'utilisateur qui passe

l'appel téléphonique et l'autre qui reçoit l'appel.

Figure 35 : Emission et

réception d'appel

Les figures ci-dessous montrent les deux utilisateurs qui

entrent contacte

Figure 36 : Utilisateurs entrent en

contact

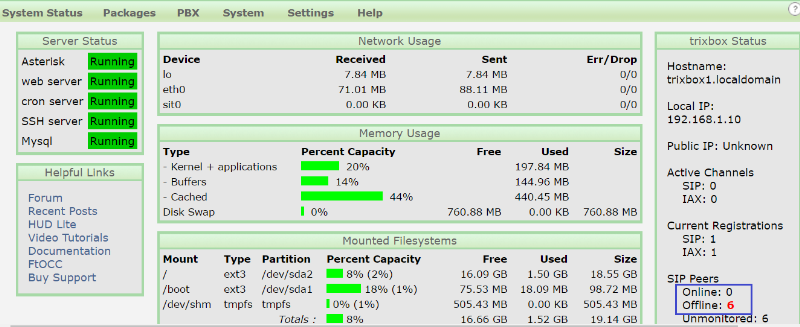

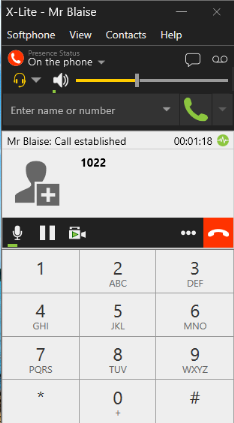

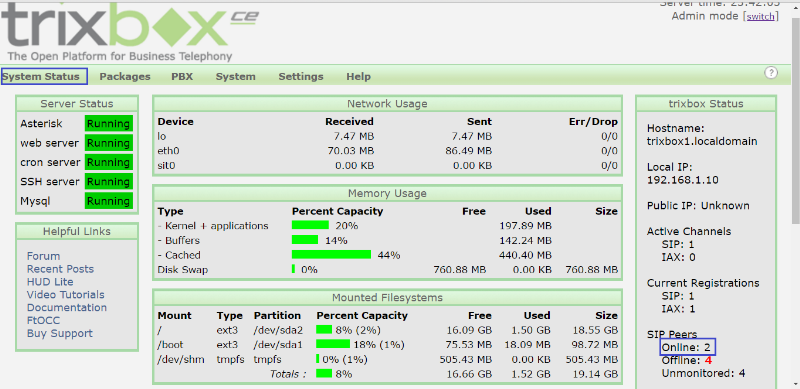

Pour voir Les nombres d'utilisateurs connectés, cliquer

sur « System status » dans l'interface web. Dans la figure

ci-dessous, nous verrons que sur six utilisateurs, il y a que deux qui sont

connecté.

Figure 37 : Nombre d'utilisateurs

connectés

IV.3. Mise en place de la

VoIP via TrixBox et X-Lite sur quelques machines de la SNEL

IV.3.1. Echantillon des

machines choisies

Apres que nous avions maitrisé l'installation du VoIP

à partir de notre machine et deux machines de nos camarades, nous avons

effectué quelques tests en connectant poste à poste notre PC avec

celui de notre directeur CT. MASANGU. Ensuite, nous avons proposé nos

services à la SNEL-DPK.

Notre préférence a été

orientée vers les utilisateurs de la salle informatique de la SNEL-DPK

et ceux de quelques bureaux avoisinants du fait qu'il existe déjà

un LAN entre leurs PC.

L'utilisateur Mr Martin a accepté qu'on se serve de sa

machine comme échantillon pour qu'on installer un softphone, notre

machine était connecté comme serveur.

Nous avons d'abord ajouté Mr Martin à notre

liste de contacts sur le serveur dans la figure ci-dessous.

Figure 38 : Ajout d'un

utilisateur

IV.3.3. Résultats de

test avec les utilisateurs

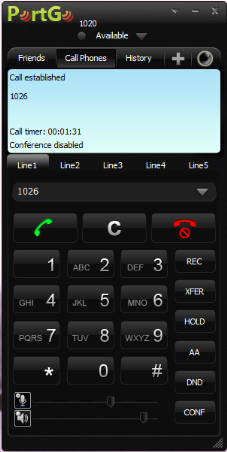

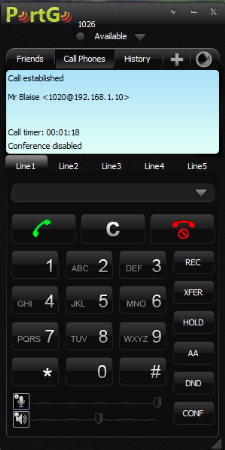

Nous avons installé le softphone PortGo sur la machine de

Mr Martin, nous nous sommes connecté avec son compte, puis nous avons

lancé un appel depuis son ordinateur.

Figure 39 : Communication entre

deux utilisateurs

Comme résultat, les deux utilisateurs ont pu se

connecté, puis ont causé chacun depuis sa propre machine.

Conclusion partielle

Dans ce dernier chapitre, il a été question de

la mise en place de notre solution, pour y parvenir, nous avons utilisé

TrixBox qui est un Open source IPBX, avec le softphone X-Lite que nous avons

installé sur les machines clientes.

Concernant notre implémentation, nous avons

sélectionné que les points plus importants des configurations,

qui commence par l'installation et la configuration du serveur TrixBox sur une

machine virtuelle, la création des extensions qui sont les identifiants,

ainsi que l'installation, la connexion et le teste de notre softphone X-Lite

sur les machines clientes.

Conclusion

En définitive, L'objectif de notre travail de fin de

cycle est de mettre en place un système de téléphonie par

VoIP au sein de la Société Nationale d'Electricité

(SNEL-DPK).

Afin d'arriver à mieux implémenter notre

solution, nous avons commencé dans lepremière chapitrepar une

étude générale sur les réseaux informatiques. Au

cours de ce chapitre nous avons défini les différents concepts de

base des réseaux informatiques, ainsi que les différentes

architectures et topologies existantes.

Dans le deuxième chapitre intitulé

`'Généralités sur la voix sur IP'', nous avons

parlé de la généralité de la VoIP en

commençant par l'introduction de ce dernier, la description et

l'explication de son architecture et ses protocoles, son fonctionnement, ainsi

que l'énumération de ses points forts et faibles. Il faut noter

que dans ce chapitre, nous n'avons pas parlé de façon

détaillée sur la VoIP, néanmoins nous avons

sélectionné des points cruciaux de cette technologie par rapport

à notre travail.