|

I S T A 2 0 1 4 - 2 0 1 5 Page | - 1 -

EPIGRAPHE

« Voici mon serviteur, que je soutiendrai, Mon

élu, en qui mon âme prend plaisir. J'ai mis mon esprit sur lui; Il

annoncera la justice aux nations»

ÉSAÏE 42 :1

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 2 -

DEDICACE

A vous Papa Léon IZATINA et

Maman Emilie

MBALA

Pour l'amour, la joie, la bonté et le

courage témoignés envers moi

tout au long

de ma vie jusqu'à ce jour.

A vous Sarah, Israël, Blessing, Emanuel et

Beni IZATINA

Pour votre soutien moral, financier et

matériel

A vous tous je dédie ce mémoire, qui

est le fruit de vos efforts et

sacrifices

I S T A 2 0 1 4 - 2 0 1 5 Page | - 3 -

Patrick IZATINA MBALA

REMERCIEMENTS

Un parcours de titans auquel les efforts et sacrifices

personnels ont été de mise, mais sans l'appui de certaines

personnes cela ne saurait être concret. C'est pourquoi, nous

réitérons notre gratitude à l'endroit des autorités

de l'ISTA et à tous le corps professoral pour la formation de

qualité que chacun d'eux a pu faire.

Nous tenons à remercier du fond de notre coeur le

Professeur Simon KIDIAMBOKO qui, malgré ses multiples occupations, a

accepté de diriger notre mémoire ainsi qu'au Chef de travaux

BULAMATARI.

Nos pensées vont également à tous les

membres de notre famille, tantes et oncles, Françoise NDUIPI, Pierre

BONTENGO, Béthanie KEDWA, Ruth KITENGE et Alain MBALA.

Nous pensons aussi à nos cousines et cousins,

Pierrette, Laurette, Glodie BONTENGO et Jonathan MBALA,

Nous pensons également à l'Eglise

Pentecôtiste Philadelphie, Alain MOKE, Adèle, Cosette MOKURA, Mado

MBUTA, Ornella MBEYA, Pasteur Léopold TSHISUAKA, Ketsia NAMBIDI, Deborah

MATADI, Sarah SANGUKA, Sylvie TSHABU, et à notre Pasteur David MBUTA et

l'Apôtre Onésime MATADI.

Nous n'avons pas oublié nos amis avec qui nous avons

passé six ans à l'Institut Supérieur de Techniques

Appliquées, Alex KASONGA, Ribri KHANDI, Jonathan KANGUKA et Oscar

RIMPOTSHE.

.

Nos sincères remerciements à tous ceux qui ont

contribué de près ou de loin à l'élaboration de ce

travail scientifique et à notre épanouissement dans le monde

intellectuel.

Votre étudiant, neveux, cousin et ami

I S T A 2 0 1 4 - 2 0 1 5 Page | - 4 -

Patrick IZATINA MBALA

AVANT-PROPOS

Les études universitaires arrivées à

terme sont sanctionnées par un travail de fin d'étude

appelé, mémoire, présenté et défendu en vue

de l'obtention du titre d'Ingénieur.

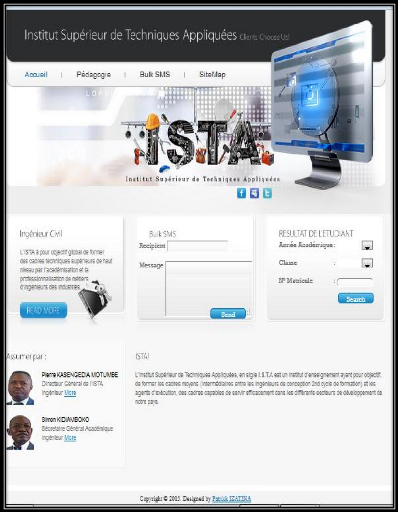

Pour ce qui est de notre cas, après nos six ans

passés à l'Institut Supérieur des Techniques

Appliquées, ISTA en sigle, dans la section Electronique, option

Génie Informatique Appliquée, nous avons choisi un sujet ayant

trait à la programmation web, base de données, système

d'information et réseau.

L'intitulé de notre mémoire est «

CONCEPTION D'UNE APPLICATION WEB POUR LA PUBLICATION DES RESULTATS

ACADEMIQUES DANS UN PORTAIL AVEC NOTIFICATION PAR SMS. (Cas de L'ISTA)

»

Par ailleurs, il convient de souligner que

l'implémentation de cette application web sera l'illustration d'une

parfaite collaboration des enseignants et la section dans la gestion des

côtes.

Nous osons croire que ce travail apportera un plus dans la

connaissance des lecteurs.

I S T A 2 0 1 4 - 2 0 1 5 Page | -

5 -

INTRODUCTION GENERALE

0.1. PROBLEMATIQUE

L'institut supérieur de techniques appliquées

ISTA en sigle, est une institution d'enseignements techniques de haut niveau

proposant des formations de pointes dans divers domaines. Les

télécommunications en particulier occupent une bonne place, dans

la mesure où elles constituent le moteur de développement de

l'économie et de la société.

Cette responsabilité que porte l'institution en tant

personne morale, devrait amener les autorités à organiser

continuellement la mise à niveau du contenu des enseignements, mais

aussi de l'outil de travail.

Le réseau informatique de l'institut supérieur

de techniques appliquées (ISTA) devait servir à la fois au

service de l'administration et à l'expérimentation des

étudiants, pour une meilleure assimilation.

Souvent, les étudiants sont ignorants de la date exacte

de la délibération. Ce qui leur cause préjudice aux

recours étant donné qu'il y a un temps prédéfini

pour le dépôt des recours : la connaissance des échecs ou

de manque des côtes et les modifications intempestives.

Face à cette nécessité et par souci

d'apporter notre contribution en matière de développement des

enseignements à l'ISTA et d'appropriation de nouvelles applications

réseaux, nous pensons que la « conception d'une application web

pour la publication des résultats académiques dans un portail

documentaire » sera une des solutions appréciables par

tous.

Dans cet ordre d'idées, il convient de se poser

quelques questions, telles que :

1. Est-il possible d'améliorer les moyens de

délibération et de la publication des résultats

académiques au sein de l'ISTA ?

2. Est-il possible d'implémenter un portail

documentaire pour la consultation des résultats dans le site web de

l'Institut Supérieur de Techniques Appliquées de Kinshasa ?

3. Comment sécuriser le portail documentaire qui sera

implémentée ?

4. Qui aura accès à ce portail ?

Telles sont les questions auxquelles nous allons tenter de

répondre dans la suite de notre travail.

0.2. HYPOTHESE DU TRAVAIL

I S T A 2 0 1 4 - 2 0 1 5 Page | - 6 -

Une hypothèse est une proposition à partir de

laquelle on raisonne pour résoudre un problème, ou pour

démontrer un théorème.

Elle est aussi considérée comme une proposition

résultant d'une observation soumise à l'expérimentation et

que l'on peut vérifier par déduction.

Les difficultés sont multiples au sein de l'ISTA en ce

qui concerne la délibération des étudiants et la

publication des résultats après délibération.

Ainsi, nous pensons que l'implémentation d'un portail

documentaire pour la consultation des résultats académiques par

internet avec notification SMS au sein de son site web, pourra faire

bénéficier au personnel oeuvrant dans l'administration d'envoyer

les côtes des étudiants dans la base de données sans qu'il

y ait modification.

L'implémentation de ce portail documentaire permettra

aussi aux étudiants en temps réel après

délibération, grâce à une notification SMS de savoir

que la délibération a eu lieu et peut voir son carnet de

côte par internet quel que soit l'endroit où il se trouve.

0.3. OBJECTIFS ET INTERET DU SUJET

En fonction des besoins réels de l'Institut

Supérieur de Techniques Appliquées, différents arguments

plaident en faveur d'un portail documentaire et sécurisé pour la

délibération, raison pour laquelle l'objectif principal poursuivi

dans ce travail est d'implémenter cette technologie au sein du site web

de l'ISTA.

Ainsi, trois raisons primordiales justifient le choix et

l'intérêt de cette monographie, à savoir :

? Nous nous acquittons de notre devoir légitime de

finaliste du second cycle, qui oblige à ce que chaque étudiant

rédige un mémoire, ainsi que le souci permanent d'approfondir nos

connaissances dans le domaine;

? Mise à la portée de Institut Supérieur

de Techniques Appliquées en sigle ISTA une application web pour la

consultation des résultats académiques après

délibération ;

? Mise à la disposition des uns et des autres une

source d'approvisionnement incontestable pour les futurs chercheurs qui

aborderont le même thème de la recherche que nous.

0.4. METHODES ET TECHNIQUES UTILISEES

0.4.1. METHODES

Toute oeuvre Scientifique, digne de son nom, nécessite

dans son élaboration une méthodologie qui lui crée les

voies et moyens afin d'atteindre le but escompté d'une manière

satisfaisante.

I S T A 2 0 1 4 - 2 0 1 5 Page | - 7 -

Ainsi, afin de mieux élaborer notre mémoire,

nous avons fait recours aux méthodes suivantes :

? La méthode structuro-fonctionnelle ; ? La méthode

analytique.

0.4.1.1. METHODE STRUCTURO-FONCTIONNELLE

Cette méthode est basée sur la notion de

structure et des fonctions. Son utilisation s'avérait utile juste pour

nous permettre de connaître la structure et le bon fonctionnement de

l'institution.

0.4.1.2. METHODE ANALYTIQUE

Celle-ci nous a permis de faire les analyses sur le

fonctionnement du réseau et de dégager les points forts et les

points faibles de ce dernier, en vue d'envisager des solutions adaptées

aux conditions particulières de l'Institut Supérieur de

Techniques Appliquées.

0.4.2. TECHNIQUES UTILISEES

Les techniques sont de moyens que nous avons utilisés

pour faciliter la récolte des informations dont nous avions besoin afin

de bien présenter le travail. Nous avons ainsi utilisé les

techniques suivantes :

? Technique de l'interview ;

? Techniques documentaires.

0.4.2.1. TECHNIQUE DE L'INTERVIEW

C'est la technique la plus utilisée pour étudier

le système existant. Elle nécessite une préparation et est

basée sur le choix d'interlocuteur auprès de qui on pose des

questions et ce dernier fournit des explications sur le fonctionnement de leur

système. Dans notre cas, nous avons eu à interroger les

responsables du réseau informatique de l'ISTA, et avons obtenu les

éléments nécessaires.

0.4.2.2. LA TECHNIQUE DOCUMENTAIRE

Elle nous a permis de parcourir un certain nombre d'ouvrages

scientifiques et techniques se rapportant au système informatisé,

à la technologie API SMS (Application Programming Interface short

message), mais également à l'Internet, qui à l'heure

actuelle constitue la référence incontournable de recherches.

Hormis l'introduction et la conclusion générale,

notre travail est articulé sur 4 chapitres comprenant chacun une

introduction partielle, ainsi

0.5. SUBDIVISION DU TRAVAIL

I S T A 2 0 1 4 - 2 0 1 5 Page | - 8 -

qu'une conclusion partielle. Les quatre chapitres se

présentent de la manière suivante :

CHAPITRE I : PRINCIPES GENERAUX SUR LES PORTAILS DOCUMENTAIRES

DANS UN SITE WEB ;

CHAPITRE II : L'INTRANET DE L'ISTA ET SES ENJEUX COMME OUTIL DE

COMMUNICATION DANS UN SITE WEB;

CHAPITRE III : ETUDE LOGIQUE DU SYSTEME D'INFORMATION ET LES

ETAPES NECESSAIRES A L'APPROCHE METHODIQUE ;

CHAPITRE IV : APPLICATION WEB POUR LA PUBLICATION DES RESULTATS

ACADEMIQUES.

I S T A 2 0 1 4 - 2 0 1 5 Page | - 9 -

CHAPITRE I : PRINCIPES GENERAUX SUR LE PORTAIL

DOCUMENTAIRE DANS UN SITE WEB

I.1. INTRODUCTION

Dans ce chapitre, nous allons présenter les principes

généraux sur l'organisation d'un portail documentaire au niveau

d'une institution d'enseignement.

I.2. L'HISTORIQUE DES PORTAILS1

Les bibliothèques et centres de documentation ont fait

évoluer leurs offres de services depuis les années 1970.

Cette évolution commence par leur information qui a

pour but l'automatisation des tâches répétitives, comme la

gestion des lecteurs, les prêts et les retours de documents. Cette

avancée technologique reste dans un but purement administratif. Il faut

attendre les années 1990 pour voir apparaître les Systèmes

Intégrés de Gestion Bibliothèques (SIGB) qui permettent de

faire la communiquer ensemble différents modules :

? Les On Line Public Acces Catalog (OPAC), possibilité

de consultation du catalogue sur ordinateur (internet) ;

? La gestion des abonnements des périodiques, qui

permet le suivi de la réception des abonnements ;

? La gestion des lecteurs, édition automatique de

lettres de rappel lors de retard dans le retour des documents, gestion des

réservations ;

? La gestion des statistiques, pour mieux connaître

l'activité tant au niveau des lecteurs, qu'au niveau de la gestion des

collectes.

Les SIGB continuent d'évoluer parallèlement au

développement d'Internet.

Dans les années 1990 apparaît la création

de catalogues collectifs notamment le SUDOC2. L'équipement

informatique des usagers lui aussi progresse, changeant les modes d'utilisation

des fonds des bibliothèques et, par conséquent, créant de

nouvelles demandes telles que consulter le catalogue et voir à quelle

date doit revenir le document et, éventuellement, réaliser une

réservation.

Les portails voient leurs apparition au sein des entreprises,

leur consultation se fait, souvent, via internet. Ils permettent la diffusion

d'une information spécifique comportant un degré

d'accessibilité en fonction du niveau d'accès. Cela permet

d'atteindre des publics différents (client, prospect, tout type

d'employés) et de diffuser une information générale comme

très pointue à partir d'une même plateforme.

1 SAUTRON, Jacques. Du SIGB au portail documentaire. In

QUEYRAUD, Franck, SAUTRON, Jacques. Outils web 2.0 en bibliothèqu-Manuel

pratique. Paris, ABF, 2008, p.89-100, ISBN 978-2-900177-31-0

2 Système Universitaire de Documentation, Catalogue

Collectif de l'ensemble des bibliothèques universitaires de France

I S T A 2 0 1 4 - 2 0 1 5 Page | - 10 -

Dans les années 2000 avec l'avènement du web

2.0, les portails de bibliothèque et de centres de documentation

commencent à se construire. En plus de proposer une consultation du

catalogue avec gestion du compte du lecteur (nombre de documents

empruntés, date de retour, réservation, etc.) il est possible

d'avoir des informations sur la bibliothèque (horaires d'ouverture,

animations, etc.). Dans un premier temps, la fonction dynamique n'est pas mise

en place, il n'est pas possible que le public interagisse sur les informations

diffusées sur le portail. Nous ne sommes encore que dans la proposition

d'un site internet. Nous sommes encore au stade des OPAC nouvelle

génération, en plus de donner la possibilité aux lecteurs

de consulter le fonds et leur compte ; ils offrent d'autre

fonctionnalité : affichage de la première de couverture,

navigation à facettes, nuage de mots. Rapidement à la fin des

années 2000, les OPAC de nouvelle génération des

bibliothèques évoluent vers des portails. Elles offrent, via un

site internet, un point d'entrée unique aux services numériques

qu'elles proposent et offre ma possibilité d'une participation des

utilisateurs, en leur donnant la possibilité de donner leur avis sur les

ressources proposées.

En effet, le web 2.0 offre la possibilité d'interaction

entre le diffuser de l'information via le portail et son public. Le public peut

donner son avis, diffuser l'information via son propre réseau. Il est

possible d'offrir des espaces collaboratifs, par exemple les professionnels de

l'information peuvent se créer un espace pour travailler ensemble et

à distance.

I.3. DU PORTAIL D'INFORMATION AU PORTAIL

DOCUMENTAIR1

Plusieurs types de portails peuvent être

distingués : portails d'informations, de gestion de contenu, portails

documentaires, collaboratifs, applicatifs, décisionnels. Mais une telle

typologie n'est pas très pertinente dans la mesure où le plus

souvent les solutions développées regroupent plusieurs de ces

caractéristiques. L'offre de portail documentaire de la

société Archimed inclut la recherche

fédérée, la gestion de contenu et les aspects

collaboratifs. Les portails pour la recherche et l'enseignement

développés pour la Maison des Sciences de l'Homme ont plusieurs

finalités :

? Organiser, publier, diffuser et gérer des ressources

;

? Fédérer d'autre sites autour d'un outil de

communication interne ;

? Offrir un lieu de travail virtuel aux chercheurs, et

faciliter la coordination de la recherche à distance.

Le portail se définit ainsi comme un lieu

d'information, de communication, de coopération et de travail pour une

communauté d'acteurs constituée autour de lui et accessible en

ligne.

1 KHALED, Barouni; HAMMOU, Fadili; EROL, Giraudy... [et al.];

Peter Stockinger, (coordonateur). Portails et collaboratoires pour la recherche

et l'enseignement. Paris : Hermès science publications : Lavoisier,

2003, 250 p.

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 11 -

Le portail inclut non seulement un regroupement de ressources

autour d'un secteur, d'une activité ou d'un service mais

également un ensemble de fonctionnalités techniques mises en

oeuvre autour de l'accès. Marc Maisonneuve de Tosca Consultants

définit le portail comme « le point d'entrée unique d'un

usager à un ensemble de ressources internes et externes. Il est

associé à des fonctions d'identification, d'authentification et

de gestion des droits d'accès en consultation, impression ou

déchargement.»1.

Cette définition marque une distinction entre deux

grandes catégories de portails : les portails d'information accessibles

à tous, et les portails dédiées qui nécessitent une

authentification.

Le portail documentaire fait partie de cette deuxième

catégorie. Marc Maisonneuve poursuit sa définition d'un portail :

« pour devenir un portail d'information documentaire, il faut que l'outil

intègre quelques fonctions supplémentaires : choix de bases

à solliciter dans une liste fermée, choix des accès

à utiliser, consultation simultanée des bases choisies, fusion

des résultats de la recherche et si possible affichage de ces

résultats par ordre de pertinence. »2 .

Au-delà d'une définition en termes de

fonctionnalités et d'outils, Lorcan Demsey3 aborde le portail

côté service à l'usager et architecture informatique. Pour

le vice-président et responsable stratégique de l'OCLC, le

portail documentaire, ou portail de bibliothèque, doit répondre

à deux objectifs majeurs : une offre de service à valeur

ajoutée qui intègre les usages de l'enseignement et de la

recherche, et sa capacité à s'intégrer facilement dans des

environnements évolutifs. Nous reviendrons sur ces deux approches, celle

de Marc Maisonneuve et de Lorcan Demsey, qui serviront de base à notre

réflexion

I.4. SYSTEME D'INFORMATION DOCUMENTAIRE (SID) ET

PORTAIL DOCUMENTAIRE

Un système d'information documentaire (SID) et un

portail documentaire sont souvent liés : ils sont des composants du

système d'information de l'université. Nous allons voir quelles

en sont les relations.

I.4.1. SYSTEME D'INFORMATION DOCUMENTAIRE

La définition du SID par Marie-Thérèse

Rebat (Sous-direction des bibliothèques et de l'information

scientifique) se rapproche de celle du portail documentaire de Marc

Maisonneuve.

1 MAISONNEUVE, Marc. « Recherche multibases :

de nouveaux outils pour accroître l'autonomie des usagers »,

Documentaliste sciences de l'information, 2003, Vol. 40, N°3-

p.214-217.

2 Ibid p.214-217.

3 Vice-président et responsable

stratégique de l'OCLC.

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 12 -

«Le système d'information documentaire est un

dispositif informatique global d'accès à la documentation, aux

ressources pédagogiques et à l'information multimédia,

depuis un poste de travail ou de consultation banalisé, grâce

à une interface unique rendant à l'usager transparents les

différents langages et normes des systèmes agrégés

constitutifs et lui permettant l'interrogation de bases de données et de

différentes ressources, ainsi que l'accès à des services,

tels que la commande, la réservation de documents ou d'autres

prestations, un album personnel ; ainsi le catalogue Opac du SIGB, le

réseau de CD-Rom, les documents internes numérisés

(thèses, cours), les abonnements électroniques, les bases de

données bibliographiques, textuelles, factuelles, les campus

numériques, etc., sont disponibles, selon les habilitations des usagers

(gérées par un annuaire central) sur l'Intranet de

l'établissement d'enseignement supérieur ou sur Internet,

localement ou à distance. Le SID est constitutif du système

d'information de l'établissement (ou portail) ; souvent, il en est la

pierre angulaire. Il résulte d'une organisation et d'une architecture

réfléchie au niveau de la direction de l'établissement et

de la mise en commun des savoir-faire de la bibliothèque, du centre de

ressources informatiques (CRI) et des enseignants-chercheurs pilotes dans les

TICE. »1

Le SID est constitutif du portail qui en est l'interface

d'interrogation. En fait, la notion de portail est intimement liée

à la consultation sur Internet, alors que le SID est d'abord le

système d'information d'un établissement. Cette distinction est

clairement faite par le SCD de l'université d'Artois : « Le portail

documentaire constitue le point d'entrée unique au SID et offre des

recherches fédérées sur toutes les ressources [...] ; des

services personnalisés pour chaque utilisateur selon son profil ; un

intranet des bibliothèques. »2

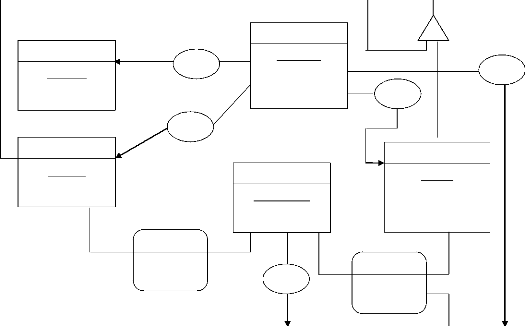

I.4.1.1. LES SYSTEMES D'INFORMATION3

I.4.1.1.1. DEFINITION

Un système d'information représente l'ensemble

des éléments et moyen participant à la gestion, au

stockage, au traitement, au transport et à la diffusion de l'information

au sein d'une organisation (institution, entreprise, association,...). La

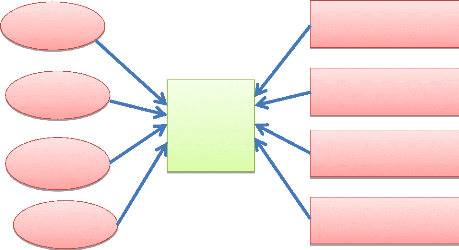

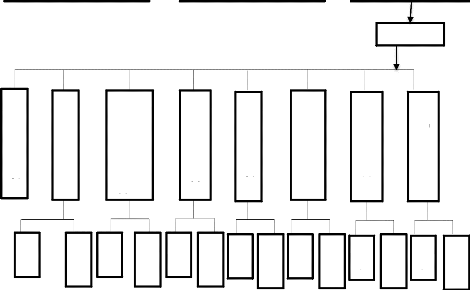

figure I.1 illustre un système d'information.

1 REBAT, Marie-Thérèse. Les TIC et la

documentation. Mai 2006. [En ligne]

http://www.sup.adc.education.fr/bib/

2 LEBLOND, Corinne. « Un système

d'information documentaire à l'université,

fédération des ressources et personnalisation des services : de

l'idéal du projet à la réalité des usages ».

In : PAPY, Fabrice (dir.). Usages et pratiques dans les bibliothèques

numériques. Paris : Hermes science publications : Lavoisier, 2007. p.

82

3 Rex R., Système d'information et

management des organisations, Vuibert, 4èmeédition, Paris

2002. P.25

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 13 -

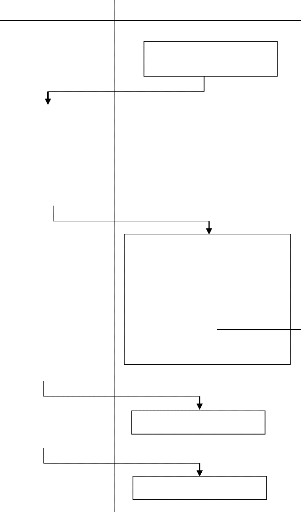

Personnel

Logiciels et procédures

Matériel

Données

Système

d'information

Acquérir des informations (Collecter)

Stocker les informations (Conserver)

Traiter les informations (Transformer)

Communiquer les

informations (diffuser)

Fig.I.1 : système

d'information

Le système d'information coordonne les activités

de l'entreprise. Il est le véhicule de la communication dans

l'organisation. De plus, le Système d'information représente

l'ensemble des ressources et systèmes (personnes, matériels,

logiciels) organisés pour les objectifs suivants :

? Saisie des informations ; ? Stockage des informations ; ?

Traitement des informations ; ? Restitution des informations ; ? Transmission

des informations.

On voit ainsi que bien gérer l'entreprise, c'est

gérer son avenir, ce qui veut dire gérer son information.

La gestion de l'information est devenue fondamentale au sein

d'une entreprise afin de coordonner son activité et d'atteindre les

objectifs fixés par sa stratégie.

La complexité de l'organisation des entreprises

nécessite la mise à disposition de ces informations qui sont

décrites dans un système d'information.

L'utilisation de moyens informatiques, électroniques et

la télécommunication permet d'automatiser et de

dématérialiser les opérations telles que les

procédures d'entreprises surtout en matière logistique.

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 14 -

1 Rex R., Système d'information et management des

organisations, Vuibert, 4èmeédition, Paris 2002. P.25

Actuellement, le système d'information automatique est

largement utilisé en lieu et place des moyens classiques basés

sur l'usage de formulaires, du papier et du téléphone.

Le terme système d'information possède les

significations suivantes :

> Un ensemble organisé de ressources (personnel,

données, procédures, matériel, logiciel,...) permettant

d'acquérir, de stocker, de structurer et de communiquer des informations

sous forme de textes, images, son, ou de données codées dans des

organisations. Selon leur finalité principale, on distingue de

systèmes d'information supports d'opérations (traitement de

transaction, contrôle de processus industriels, supports

d'opérations de bureau et de communication) et des systèmes

d'information supports de gestion (aide à la production de rapports,

aide à la décision...) ;

> Un système ou sous-système

d'équipement, d'information ou de télécommunications,

interconnectées dans le but de l'acquisition, du stockage, de la

structuration, de la gestion, du déplacement, du contrôle, de

l'affichage, de l'échange (transmission ou réception) de

données sous forme de textes, images, de sons et/ou, faisant intervenir,

du matériel et des logiciels ;

> Un système d'information est un réseau

complexe de relations structurées où interviennent hommes,

machines et procédures qui a pour but d'engendre des flux

ordonnés d'informations pertinentes provenant de différentes

sources.

I.4.1.1.2. LES DIFFERENTES NATURES DU SYSTEME

D'INFORMATION1

En général, on distingue trois grandes

catégories de systèmes, selon les types d'application

informatique :

> Les systèmes de conception : calcul

numérique, conception assistée par ordinateur ;

> Les systèmes industriels ou embarqués, qui

fonctionnent selon les techniques temps réel ;

> Les systèmes d'information de gestion, qui

s'emploient selon les techniques de gestion.

Du point de vue de la valeur financière du patrimoine

informatique, les systèmes d'information de gestion sont largement

majoritaires.

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 15 -

I.4.1.1.3. ENJEUX DU SYSTEME D'INFORMATON DANS UNE

ORGANISATION

Le système d'information est le véhicule de la

communication dans l'organisation. Il coordonne, grâce à

l'information, les activités de l'organisation et lui permet ainsi

d'atteindre ses objectifs.

Il se construit autour de processus «métier»

avec leurs interactions, de bases de données, ainsi que des logiciels

informatiques.

En cette grande avancée de Technologies de

l'Information et de la Communication, de façon relativement

variée, chaque personne se trouve en contact quasi-permanent avec un ou

plusieurs systèmes d'information. Ainsi, l'impact des systèmes

d'information sur la société, l'économie et la vie

quotidienne est incontestablement perceptible.

I.4.1.1.4. QUALITES D'UN SYSTEME D'INFORMATION

INFORMATISE

Pour être efficace, le système d'information

informatisé devra notamment assurer :

a. La rapidité et la facilité

d'accès aux informations :

Un système trop lent ou trop compliqué à

utiliser peut décourager les utilisateurs et diminuer

l'efficacité ou la pertinence des décisions. Il faut donc des

machines et des réseaux performants et des interfaces conviviales et

pratiques à utiliser.

b. La fiabilité, la pertinence et

l'intégrité des informations :

Les informations doivent être sûres et fiables,

le système doit fournir des informations à jour. Il est important

de noter que cette caractéristique est surtout liée à la

promptitude des saisies, donc de l'attitude des humains. Côté

machines, le système doit être disponible quand on en a besoin.

Les indispensables opérations de maintenance auront donc lieu de

préférence en dehors des heures de travail.

L'intégrité des informations implique que le

système sait réagir à des situations qui risquent de

rendre les informations incohérentes. Par exemple, si la communication

est coupée entre deux ordinateurs qui doivent synchroniser leurs

données, le système doit être capable de reconstituer une

situation correcte et ce pour les deux ordinateurs.

c. La sécurité et la

confidentialité des informations :

La sécurité du système est assurée

par des dispositifs qui permettent de sauvegarder régulièrement

les données. Si le système est critique, on utilisera des

machines à tolérance de panne élevée.

Le système doit également être

protégé de la malveillance et des attaques extérieures

grâce à des dispositifs matériels (routeurs filtrants) ou

logiciels (identification, anti-virus, pare-feu, détecteurs

d'intrusion...).

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 16 -

La confidentialité des données est un autre

aspect important de la sécurité des systèmes

d'information. Elle peut être assurée soit par des moyens

matériels (lecteurs de cartes, d'empreintes...) soit par des moyens

logiciels (identification, soit permissions sur des fichiers ou des bases de

données...).

I.4.1.2. LES BASES DE DONNEES RELATIONNELLE1

I.4.1.2.1. DEFINITION

Une base de données (son abréviation est BD, en

anglais DB, data base) est un ensemble de données

structurées non redondantes exhaustives. Ces données doivent

pouvoir être utilisées par des programmes, par des utilisateurs

différents.

Ainsi, la notion de base de données est

généralement couplée à celle de réseau, afin

de pouvoir mettre en commun ces informations, d'où le nom de base.

On parle généralement de système

d'information pour désigner toute la structure regroupant les moyens mis

en place pour pouvoir partager des données. La figure I.2 illustre une

base de données partagée en réseau.

Les clients les clients

fig.I.2 : base de données partagée dans

un réseau

On entend ici par entreprise toute collectivité

d'individus travaillant en coordination à la réalisation d'un

objectif commun.

Exemples de base de données :

? Pour la gestion du personnel, des étudiants, des cours,

des inscriptions,

1 Jean-Marie Ottelé, introduction aux

systèmes de gestion de base de données, LTECG Luxembourg

pp.18-20

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 17 -

> D'une université ou d'une école,

> Du système de réservation de places d'avion

des compagnies d'aviation,

> Pour la gestion des comptes des clients des

sociétés bancaires, etc.,... I.4.1.2.2. CRITERES D'UNE

BASE DE DONNEES

Une base de données doit répondre aux trois

critères suivants :

> L'exhaustivité : C'est la présence dans

cette base de tous les enseignements qui ont trait aux applications en question

;

> La non redondance des données : Non

répétition d'une donnée plusieurs fois ;

> La structure : C'est l'adaptation du mode de stockage de

données au traitement ; structuration que la base doit avoir est

liée à l'évolution de la technologie.

I.4.1.2.3. IMPORTANCE DE LA BASE DE DONNEES

Une base de données permet de mettre des données

à la disposition d'utilisateurs pour une consultation, une saisie ou

bien une mise à jour, tout en s'assurant des droits accordés

à ces derniers. Cela est d'autant plus utile que les données

informatiques sont de plus en plus nombreuses.

Une base de données peut être locale,

c'est-à-dire utilisable sur une machine par un utilisateur, ou bien

répartie, c'est-à-dire que les informations sont stockées

sur des machines distantes et accessibles par réseau.

L'avantage majeur de l'utilisation de bases de données

est la possibilité de pouvoir être accédées par

plusieurs utilisateurs simultanément.

I.4.1.2.4. LA GESTION DE LA BASE DE

DONNEES1

Afin de pouvoir contrôler les données ainsi que

les utilisateurs, le besoin d'un système de gestion s'est vite fait

ressentir. La gestion de la base de données se fait grâce à

un système appelé SGBD (système de

gestion de bases de données) ou en anglais DBMS (Data base management

system).

Le SGBD est un ensemble de services (applications logicielles)

permettant de gérer les bases de données, c'est-à-dire:

> Permettre l'accès aux données de façon

simple ;

> Autoriser un accès aux informations à de

multiples utilisateurs ;

> Manipuler les données présentes dans la

base de données (insertion, suppression, modification).

1

http://laurent-audibert.developpez.com/cours-bd/.

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 18 -

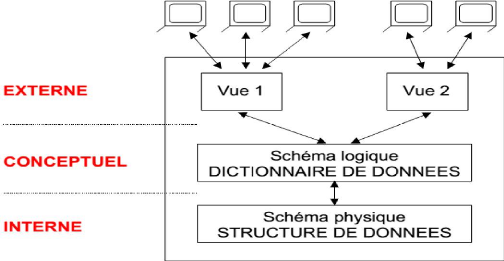

Le SGBD à trois niveaux de représentation des

données qui a été définis par ANSI/SPARC:

1. Niveau conceptuel : décrit la

structure de toutes les données de la base, leurs

propriétés (les relations qui existent entre elles : leur

sémantique inhérente), sans se soucier de l'implémentation

physique ni de la façon chaque groupe de travail voudra s'en servir. On

appelle cette description le schéma conceptuel;

2. Niveau interne : Correspond à la

manière dont la base est implantée sur les ordinateurs,

définit la politique de stockage ainsi que le placement des

données (description des enregistrements contenant les données

des index, etc.);

3. Niveau externe : Correspond à la

perception de tout ou partie de la base pour un groupe donné

d'utilisateurs, indépendamment des autres. On appelle cette description

le schéma externe ou "vue".

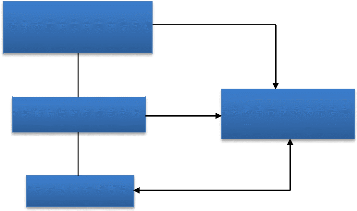

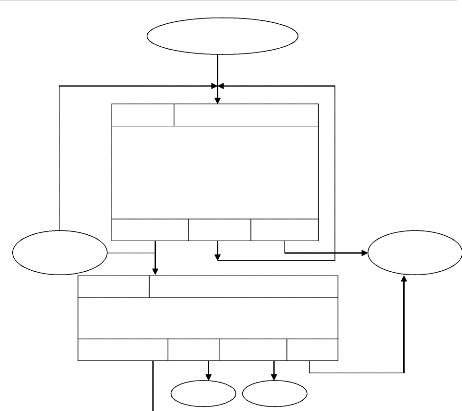

La figure I.3 ci-dessous illustre le niveau de

représentation des données

Fig. I.3 : SGBD niveaux de représentation des

données

I.4.1.2.5. CARACTERISTIQUE D'UN SYSTEME DE GESTION DE

BASE DE DONNEES1

D'une manière générale un SGBD doit avoir

les caractéristiques suivantes:

1. Indépendance physique: Le niveau

physique peut être modifié indépendamment du niveau

conceptuel. Cela signifie que tous les aspects matériels de la base de

données n'apparaissent pas pour

1

www.commentçamarche.net

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 19 -

l'utilisateur, il s'agit simplement d'une structure transparente

de représentation des informations ;

2. Indépendance logique: le niveau

conceptuel doit pouvoir être modifié sans remettre en cause le

niveau physique, c'est-à-dire que l'administrateur de la base doit

pouvoir la faire évoluer sans que cela gêne les utilisateurs ;

3. Manipulabilité: des personnes ne

connaissant pas la base de données doivent être capables de

décrire leur requête sans faire référence à

des éléments techniques de la base de données ;

4. Rapidité des accès: le

système doit pouvoir fournir les réponses aux requêtes le

plus rapidement possibles, cela implique des algorithmes de recherche rapides

;

5. Administration centralisée: le SGBD

doit permettre à l'administrateur de pouvoir manipuler les

données, insérer des éléments, vérifier son

intégrité de façon centralisée ;

6. Limitation de la redondance: le SGBD doit

pouvoir éviter dans la mesure du possible des informations redondantes,

afin d'éviter d'une part un gaspillage d'espace mémoire mais

aussi des erreurs ;

7. Vérification de

l'intégrité: les données doivent

être cohérentes entre elles, de plus lorsque des

éléments font références à d'autres, ces

derniers doivent être présents ;

8. Partageable des données:

le SGBD doit permettre l'accès simultané à la base de

données par plusieurs utilisateurs ;

9. Sécurité des

données: Le SGBD doit présenter des

mécanismes permettant de gérer les droits d'accès aux

données selon les utilisateurs. Chaque niveau du SGBD remplit

(réalise) un certain nombre de fonctions :

? Niveau Physique : gestion sur

mémoire secondaire (fichiers) des données, du schéma, des

index ; Partage de données et gestion de la concurrence d'accès ;

Reprise sur pannes (fiabilité) ; Distribution des données et

interopérabilité (accès aux réseaux) ;

? Niveau Logique : Définition de la

structure de données : Langage de Description de Données (LDD) ;

Consultation et Mise à Jour des données : Langages de

Requêtes (LR) et Langage de Manipulation de Données (LMD) ;

Gestion de la confidentialité (sécurité) ; Maintien de

l'intégrité ;

? Niveau Externe : Vues ; Environnement de

programmation (intégration avec un langage de programmation); Interfaces

conviviales ; Outils d'aides (ex. conception de schémas) ; Outils de

saisie, d'impression d'états.

I S T A 2 0 1 4 - 2 0 1 5 Page | - 20 -

I.4.1.2.6. LES DIFFERENTS MODELES DE BASE DE

DONNEES1

Les bases de données sont apparues à la fin des

années 60, à une époque où la

nécessité d'un système de gestion de l'information souple

se faisait ressentir. Il existe cinq modèles de SGBD,

différenciés selon la représentation des données

qu'elle contient :

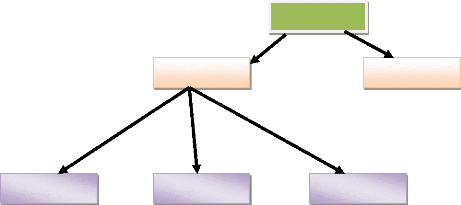

a. Le modèle hiérarchique

Dans le modèle hiérarchique, les données

sont classées hiérarchiquement, selon une arborescence

descendante. Ce modèle utilise des pointeurs entre les différents

enregistrements. Il s'agit du premier modèle de SGBD.

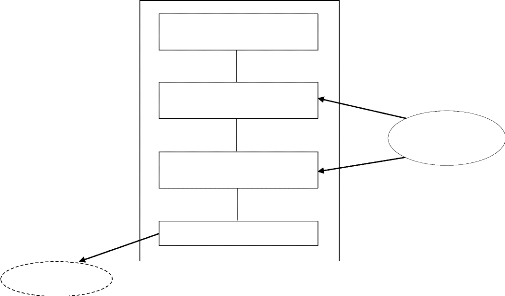

La figure I.4 ci-dessous illustre le modèle

hiérarchique

Fig. I.4 : modèle

hiérarchique

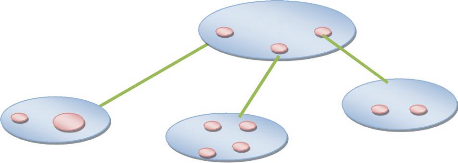

b. Le modèle réseau

Comme le modèle hiérarchique ce modèle

utilise des pointeurs vers des enregistrements. Toutefois la structure n'est

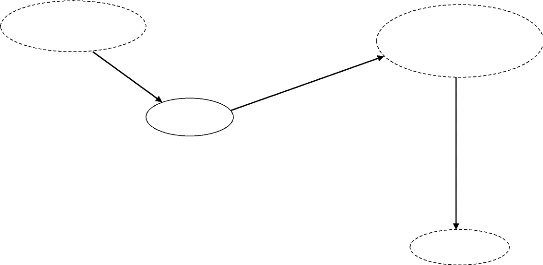

plus forcément arborescente dans le sens descendant. La figure

ci-dessous illustre le modèle réseau.

La figure I.5 ci-dessous illustre le modèle

réseau.

1

http://www.commentçamarche.com\bddintro.htm

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 21 -

Fig. I.5 : modèle

réseau

c. Le modèle relationnel (SGBDR,

Système de gestion de bases de données

relationnelles)

Les données sont enregistrées dans des tableaux

à deux dimensions (lignes et colonnes). Elles sont basées sur

l'algèbre relationnelle et un langage déclaratif

(généralement SQL). La manipulation de ces données se fait

selon la théorie mathématique des relations. Le tableau I.1 nous

montre une base relationnelle.

Tableau I.1 : base

relationnelle

|

Id. étudiant

|

Nom

|

Prénom

|

Moyenne

|

Domicile

|

|

1

|

IZATINA

|

Patrick

|

18

|

KINSHASA

|

|

2

|

KASONGA

|

Alex

|

18

|

MBUJI MAYI

|

|

3

|

RIMPOTSHE

|

Oscar

|

17,5

|

KINSHASA

|

|

4

|

MBEYA

|

Ornella

|

16

|

LUBUMBASHI

|

|

5

|

NAMBIDI

|

Ketsia

|

15

|

MATADI

|

d. Le modèle déductif

Dans ce modèle les données sont

représentées sous forme de table, mais leur manipulation se fait

par calcul de prédicats.

e. Le modèle objet (SGBDO,

Système de gestion de bases de données objet)

Les données sont stockées sous forme d'objets,

c'est-à-dire de structures appelées classes présentant des

données membres. Les champs sont des instances de ces classes.

La figure I.6 ci-dessous illustre le modèle objet.

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 22 -

Fig. I.6 : modèle

objet

I.4.1.2.7. CYCLE DE VIE D'UNE BASE DE

DONNEES1

On appelle conception d'une base de données la phase

d'analyse qui aboutit à déterminer le futur contenu de la

base.

Lorsqu'une entreprise décide, pour son informatisation,

d'adopter une approche base de données, le premier problème

à résoudre, peut-être le plus difficile, est de

déterminer les informations qu'il conviendra de mettre dans la base de

données.

Il faut ainsi que l'ensemble des utilisateurs actuels et

futurs de cette base de données se mettent d'accord sur la nature et les

caractéristiques des informations qu'il faut garder pour assurer la

gestion de l'entreprise.

Une fois que cet accord aura été établi,

il faudra pouvoir transmettre son contenu au logiciel SGBD choisi par

l'entreprise. Ceci sera fait au moyen d'un langage symbolique,

spécifique du logiciel choisi, que l'on appelle langage de description

de données (LDD). Une fois que le SGBD aura pris connaissance de cette

description, il sera possible aux utilisateurs d'entrer les données,

c'est-à-dire de constituer la première version, initiale, de la

base de données.

On appelle implantation de la base de données cette

phase qui consiste à décrire la base de données dans le

langage du SGBD et construire cette première version.

Une fois l'implantation terminée, peut commencer

l'utilisation de la base de données. Celle-ci se fait au moyen d'un

langage, dit langage de manipulation de données (LMD), qui permet

d'exprimer aussi bien les requêtes d'interrogation (pour obtenir des

informations contenues dans la base) que des requêtes de mise à

jour (pour ajouter de nouvelles informations, supprimer des informations

périmées, modifier le contenu des informations).

1

http://tecfa.unige.ch/staf/staf-h/tassini/staf2x/Heidi/last_bd.htm

: Dana Torres, Luis Gonzalez, SaraTassinim, Cours de Bases de

Données, Avril 2003 - Exercice DESS STAF

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 23 -

On appelle cycle de vie d'une base de données la suite

des phases conception, implantation, utilisation.

I.4.1.2.8. MODELES DE DONNEES ET SCHEMAS

Au cours des différentes phases de la vie d'une base de

données, plusieurs descriptions sont successivement

élaborées, chacune répondant à un objectif

déterminé et complémentaire.

Dans l'état actuel de l'art, ces descriptions ne

peuvent être faites avec le langage naturel (en français, par

exemple): celui-ci est trop ambigu et encore trop difficile à comprendre

par un ordinateur. On fait donc appel à un langage formel, basée

sur un certain nombre de concepts bien établis. Par exemple, les

concepts d'objet, de lien, de propriété.

On appelle modèle de données l'ensemble des

concepts qui permettent la description de données d'une base et les

règles d'utilisation de ces concepts.

On appelle schéma d'une base de données

l'expression de la description de la base de données d'une entreprise

obtenue en employant un modèle de données.

Les différents schémas établis pour

décrire les divers aspects d'une base de données sont les

suivants :

a. Lors de la phase de conception, il est nécessaire

que les utilisateurs puissent discuter de leurs besoins : il faudra donc qu'ils

puissent exprimer leur vision sous forme d'une description,

éventuellement partielle, de la future base de données. Dans

cette description, il n'est guère besoin de faire appel à des

concepts de l'informatique, dans la mesure où le problème

à traiter est de déterminer quelles sont les informations

nécessaires à la vie de l'entreprise, et ce indépendamment

de la solution informatique retenue.

Cette description s'appuiera donc sur un ensemble de concepts

qui ne font aucune référence à l'informatique : le

modèle utilisé est dit "conceptuel". La description ainsi obtenue

s'appelle schéma conceptuel des besoins.

Un modèle conceptuel comporte

généralement deux parties : le modèle statique, concepts

permettant de décrire la structure de données, et le

modèle dynamique, concepts permettant de décrire les

opérations sur les données.

b. Le schéma conceptuel des besoins décrit la

future base, indépendamment des choix techniques d'implantation. La

phase suivante, celle d'implantation, demande que la partie décrivant

les données de ce schéma soit traduite dans les concepts du

modèle utilisé par le SGBD choisi.

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 24 -

On appelle modèle logique, le modèle sur lequel

est construit un SGBD actuel. Il existe aujourd'hui plusieurs modèles

logiques (relationnel, CODASYL, hiérarchique, ...).

Le schéma obtenu en traduisant dans un modèle

logique le schéma conceptuel des besoins sera appelé ici le

schéma logique de la base de données. A noter cependant que, dans

la terminologie courante, ce schéma est souvent appelé le

schéma conceptuel de la base de données, ce qui ne va pas sans

ambiguïté avec le schéma conceptuel résultant de la

phase de conception.

c. L'implantation des données elles-mêmes,

c'est-à-dire le chargement de la base de données avec la version

initiale, nécessite que soient fixés les choix en matière

de structuration de données sur la mémoire secondaire (quels

types de fichiers ? quels index? ...).

Ces choix, ainsi que nous l'avons dit plus haut, ne sont pas

faits par les utilisateurs, mais par les administrateurs système qui, en

fonction de leur analyse des traitements qui vont être effectués

sur la future base de données, détermineront les

paramètres effectifs pour l'implantation de la base sous forme d'un

ensemble de fichiers.

L'ensemble de ces choix sera consigné dans ce que l'on

appelle le schéma interne de la base de données : description de

comment les données de la base sont enregistrées dans les

fichiers. Cette description fait donc appel à un nouveau modèle,

appelé modèle interne, où les concepts seront ceux de

fichier, organisation, index, chemin d'accès, clé, ...

d. Enfin, au cours de la phase d'utilisation de la base de

données, d'autres schémas sont élaborés pour

répondre aux besoins spécifiques des différents groupes

d'utilisateurs. Ceux-ci n'ont pas besoin de connaître l'ensemble du

contenu de la base, à savoir, toutes les informations sur chaque type

d'objet.

Chaque utilisateur a des exigences limitées (il n'est

intéressé que par certaines informations) et particulières

(il peut souhaiter une représentation des informations différente

de celle décrite dans le schéma conceptuel).

A chaque utilisateur (ou groupe d'utilisateurs) est donc

associé un schéma, dit son schéma externe, qui

définit le sous-ensemble de la base de données auquel il a

accès, structuré de façon à répondre

à ses besoins spécifiques.

Avantages de cette approche :

? Simplicité : chaque utilisateur n'a

dans son schéma externe que ce qui l'intéresse ;

? Protection : il n'est pas possible que, par

erreur ou par malveillance, un utilisateur accède aux données

d'autres utilisateurs non décrites dans son schéma externe.

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 25 -

Dans les SGBD actuels, le modèle de données

employé pour décrire les schémas externes est le

même que celui du schéma logique, mais on pourrait proposer des

modèles externes plus adaptés aux besoins spécifiques des

utilisateurs.

Ces capacités de traitement sont également

fortement appréciées par le fait qu'elles renforcent le

caractère « systémique » des données et

traitements réalisés : la cohérence et la consolidation

des activités lorsqu'elle est recherchée et bien conçue

permet d'accroitre la qualité du contrôle interne de la gestion

des organisations, même lorsque celles-ci sont

déconcentrées ou décentralisées.

I.4.2. LES PORTAILS DOCUMENTAIRES SUR LE WEB

Le développement des technologies de l'information est

un élément important pour faciliter la mutualisation des savoirs

au sein des réseaux documentaires. Cela a permis de faire tomber les

frontières géographiques et de réduire les contraintes

temporelles. Cet aspect facilitateur de la technologie dans les réseaux

est rendu possible grâce au choix des outils.

Nous allons ici évoquer les bénéfices de

la mise en place d'un portail documentaire tant au niveau des utilisateurs,

qu'au niveau des administrateurs. Nous allons aussi lister ses composants, ce

qu'ils apportent comme avantages dans la consultation et le travail en

réseau.

I.4.2.1. DEFINITION1

Un portail documentaire est un site web qui offre une porte

d'entrée commune à un large éventail de ressources et de

services accessibles sur l'Internet et centrés sur un domaine

d'intérêt ou une communauté particulière. Les

ressources et services dont l'accès est ainsi rassemblé peuvent

être des sites ou des pages web, des forums de discussion, des adresses

de courrier électronique, espaces de publication, moteur de recherche,

etc.

I.4.2.2. OBJECTIFS DU PORTAIL

Le portail documentaire a pour objectifs principales :

? Faciliter le travail collaboratif pour la création

d'un catalogue fédérateur de ressources documentaires :

alimentation partagée en interne dans les services et avec les

partenaires dans le cadre d'un réseau ;

? Améliorer la production des métadonnées

des documents primaires ; ? Capitaliser et valoriser la production interne ;

? Faciliter les circuits de validation des ressources avant

ouverture à la consultation ;

1

https://fr.wikipedia.org/wiki/Portail_web

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 26 -

1 MAISONNEUVE, Marc. Recherche multibases : de

nouveaux outils pour accroître l'autonomie des usagers. In

Documentaliste-Sciences de l'information, 2003, vol 40, n°3,

p.214-217.ISSN 0012-4508

> Faciliter les accès à toutes les ressources

;

> Fédérer les accès à

l'information produite ou acquise ;

> Faciliter les accès aux ressources primaires internes

/ externes ;

> Proposer des produits et services à plus forte valeur

ajoutée ;

> Donner une plus grande autonomie au public ;

> Rationaliser la chaîne de traitement de

l'information par service et de façon transversale ;

> Faciliter la veille sur ressources adaptées ou

accessibles ou spécialisées.

I.4.2.3. LES FONCTIONS PROPOSEES PAR LE PORTAIL

Le portail est un site web qui est un point d'accès

unique offrant des services. Il peut être soit généraliste

de type Yahoo et s'adresser à un public divers et varié, soir

être thématique et viser une population de spécialistes ou

des publics communautaires ; il s'adresse à un groupe d'individus

réunis par un intérêt commun. Il peut être mis en

place par une entreprise, publique ou privée, pour s'adresser tant aux

clients aux usagers qu'aux prospects, cela devient un portail commercial ou

institutionnel. Le portail documentaire comporte en plus une fonction

d'identification. Marc Maisonneuve1 le définit de la

façon suivante : « Un portail désigne le point

d'entrée unique d'un usager à un ensemble de ressources internes

et externes. Il est associé à des fonctions d'identification,

d'authentification et de gestion des droits d'accès en consultation,

impression ou déchargement.». Le portail doit proposer la

consultation de plusieurs bases, donner les réponses à la

requête demandée par ordre de pertinence.

Le portail donne la possibilité d'offrir des bouquets

de revues, des bouquets des services ; il permet l'autonomie de recherche aux

usages. Ces services sont consultables hors des murs de la bibliothèque

ou du centre de documentation. C'est une des attentes des usagers plus

prégnante à l'heure actuelle avec le développement des

technologies mobiles, comme les tablettes, smartphones. Les usagers sont

habitués de plus en plus à l'immédiateté et

à l'autonomie dans leur recherche d'information, afin de garder leur

légitimité, les lieux détenteurs de connaissances doivent

être visibles sur le web.

Il permet aussi de valoriser les services documentaires

proposés par la bibliothèque ou le centre documentaire

auprès de ses utilisateurs, mais aussi près de ses pairs.

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 27 -

I.4.2.4. LES COMPOSANTS D'UN PORTAIL

Les portails documentaires sont organisés avec

plusieurs composants qui dialoguent en permanence les uns avec les autres.

Nous avons vu précédemment qu'un portail est un

site web. Pour ce faire celui-ci est réalisé avec un Content

Management System (CMS). C'est l'élément du portail qui permet de

mettre en ligne et de gérer «facilement» du contenu, aussi

bien graphique que textuel. Il permet de gérer aisément et

facilement les pages statistiques et dynamiques du site web. Il possède

différentes fonctions :

> Permettre à plusieurs rédacteurs

d'intervenir sur un document. Un document peut être rédigé

par une personne, puis complété par une autre et mis en forme par

l'administrateur. Cela permet aussi de gérer les versions et de suivre

le flux des publications (worflow). Des droits de rédaction peuvent

être établis en fonction des rédacteurs, modification,

suppression, annotation, etc.

> Séparer les opérations de rédaction

et de mises en forme pour la publication sur le web. L'utilisation des feuilles

de style en cascade (Cascading style sheets (css)) permet de décliner

les versions graphiques du portail. Cette fonction peut être

utilisée pour un affichage par type d'utilisateurs en garantissant une

homogénéité dans la présentation.

> Offrir des services de communication entre usagers et les

administrateurs comme des forums de discussion, des fenêtres de chat,

etc.

> Permettre d'offrir aux utilisateurs d'accéder

à des contenus structurés, comme des flux RSS.

> Structure le site en page HTML offrant une navigation

facile.

Toutes ces fonctions facilitent la mise à jour par

l'administrateur du portail.

Marc Maisonneuve1, dans sa définition du

portail, met en avant la notion d'identification. Celle-ci se décompose

en trois phrases :

> Identification : l'usager doit s'identifier sur le

portail, généralement par la saisie d'un identifiant fourni par

le gestionnaire du portail ;

> Authentification : le portail vérifie

l'identité de l'usager, généralement par la saisie d'un

mot de passe. Le portail vérifie la concordance entre l'identité

et le mot de passe saisi ;

> Déterminer des autorisations d'accès :

lorsque l'identification et l'authentification sont effectuées par le

portail, le niveau de consultation aux informations est défini.

1 TOSCA CONSULTANT. Les logiciels portails pour

bibliothèques et centre de documentation : l'offre d'outils de recherche

fédérée et de gestion de contenu. Paris : ADBS

éditions, 2007, 215p.ISBN 978-284365-091-8 collection sciences et

techniques de l'information

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 28 -

L'authentification et les autorisations peuvent être

mises en place grâce à deux solutions techniques. Soit les

informations des usagers sont stockées par le gestionnaire de la

bibliothèque et le portail y accède en « juste à

temps» lors du contrôle de cohérence ; soit les informations

sont stockées par le portail, souvent dans un annuaire LDAP.

Le « juste à temps» permet une

authentification en cours de navigation, à l'opposé de

l'authentification à priori. Cette dernière demande une

authentification dès la page d'accueil, généralement mise

en place sur les portails des bibliothèques universitaires.

L'authentification peut permettre de proposer une

déclinaison des pages à consulter en fonction des groupes

d'utilisateurs : c'est que l'on appelle la customization.

La recherche fédérée1 est un

service proposé aux utilisateurs afin de consulter simultanément

plusieurs bases en une seule requête. Elle permet la consultation de

bases proposant des contenus hétérogènes autant au point

de vue des contenus que des formats. Le logiciel de fonction

fédérée dispose de différentes fonctions :

? La présentation structurée des sources

consultables, afin que l'utilisateur fasse sa sélection de sources

à interroger ;

? La requête de l'usager est transmise aux sources

sélectionnées dans une syntaxe adaptée à chacune

;

? Les résultats de la requête sont

affichés avec ou sans dé doublonnage et avec ou sans regroupement

de réponses.

La recherche fédérée permet aux

utilisateurs authentifiés de consulter leur historique de recherche, de

mémoriser les requêtes de recherche et de définir des

alertes reposant sur des requêtes définies. Lors de nouvelles

informations concernant la recherche de l'utilisateur, celui-ci est

prévenu, soit par SMS, soit par messagerie ou encore par un encart sur

la page d'accueil lors de sa connexion au portail.

I.5. CONCLUSION

Ce chapitre nous a permis de saisir et d'expliquer l'essentiel

des notions utiles pour le fond de ce travail. Après avoir

appréhendé les concepts de portails documentaires, système

d'information et base de données, nous allons étudier quelle

méthodologie pour leur mise en place et leurs apports auprès des

étudiants et les autres publics.

1 RAVET, Brice. De l'usager du web de

données pour une recherche efficace sur des ressources

disséminées et hétérogènes. La mise en place

d'un portail de recherche fédérée pour le Musée

National du Sport. Mémoire pour l'obtention du titre professionnel

« Chef de projet en ingénierie documentaire». Paris : INTD,

2011, 187 p.

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 29 -

CHAPITRE II. L'INTRANET DE L'ISTA ET SES ENJEUX COMME

OUTIL DE COMMUNICATION DANS UN SITE WEB

II.1. INTRODUCTION

Dans ce chapitre, nous allons décrire les enjeux et les

perspectives du réseau intranet comme plate-forme de communication d'un

site Internet dans une communauté universitaire (ISTA) au travers de son

site web. En effet, un portail documentaire s'organise autour d'un serveur http

qui mutualise les bases d'informations utiles pour un partage distributif.

L'important de cette technologie basée sur les applications du

réseau Internet, à savoir : logiciels, navigation, serveurs web

et moteurs et autres permettent la communication interne entre les individus

d'une même entité.

II.2. LE RESEAU INFORMATIQUE DE L'ISTA

II.2.1. APERCU HISTORIQUE DU CENTRE INFORMATIQUE DE

L'ISTA

Nous donnons ici une brève historique sur le Projet

UniversiTIC appuyé par la coopération Belge et le Centre

Informatique de l'ISTA où sont logés les différents

serveurs du réseau.

C'est pour la première fois, au printemps 2006, que la

CUD et le VLIR-UOS ont décidé d'un commun accord de mener une

politique spécifique concertée pour la RDC à travers une

coopération scientifique.

A cet effet, un nombre limité d'universités

congolaises ont été sélectionnées comme partenaires

pour une collaboration structurelle : l'Université de Kinshasa,

l'Université de Kisangani, l'Université de Lubumbashi,

l'Université Catholique du Congo, l'Université Catholique de

Bukavu, l'Institut Supérieur de Techniques Appliquées et

l'Université Pédagogique Nationale de Kinshasa, ainsi que le

CEDESURK.

La CUD et le VLIR-UOS collaborent pour conceptualiser et

mettre en oeuvre un programme NTIC transversal, appelé «

UniversiTIC », à l'intention des 7 universités partenaires

congolaises précitées. L'objectif de ce programme est d'ouvrir au

monde extérieur les 7 universités par le biais des NTIC, tant sur

le plan scientifique que dans d'autres domaines. Le développement des

capacités en matière de TIC est fait suivant une stratégie

commune favorisant l'émergence d'un sentiment d'appartenance à un

réseau tout en respectant les identités propres.

UniversiTIC a été lancé en mars 2007 avec

un atelier de formation à Lubumbashi en présence des 7 Recteurs

des universités partenaires. Depuis lors, les projets individuels

formulés par les universités sont en révision et le

programme commun transversal a démarré le 1er octobre 2007 par

une formation d'administrateurs réseau, organisée sous forme

modulaire avec des sessions à Kinshasa et Lubumbashi. Des missions

I S T A 2 0 1 4 - 2 0 1 5 Page | - 30 -

d'expertises en NTIC ont eu lieu et les projets individuels

étaient finalisés au cours d'une mission de formulation en

janvier 2009 à Kinshasa.

Le réseau informatique de l'ISTA a été

inauguré officiellement samedi, le 31/janvier/2009 à 13hoo

après une conférence des Recteurs organisée aux CNFK en

présence des groupes de pilotage du projet ; la cérémonie

avait eu lieu devant le centre informatique de l'ISTA comme illustre les

figures II.1 et II.2.

II.2.2. ANALYSE DU RESEAU INFORMATIQUE DE L'ISTA

II.2.2.1. DEPLOIEMENT DU RESEAU

Le déploiement de réseau informatique de l'ISTA

part du local serveur en fibre optique pour chuter vers le noeud qui est au

bureau de la section mécanique. Là nous avons un Switch Catalyst

Cisco 2960 avec trois convertisseurs fibre optique. Ces équipements sont

protégés par un petit onduleur de 300 W, 500 VA.

Parmi les trois convertisseurs qui sont au bureau de la

section mécanique, le premier reçoit le signal venant du local

serveur, le deuxième envoi le signal au bâtiment administratif et

le troisième envoi le signal au labo

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 31 -

électronique. Outre les trois convertisseurs et le

Switch, il y a aussi un point d'accès sans fil qui rayonne le signal

dans les périmètres du bâtiment des sections.

Au niveau du laboratoire électronique, il y a aussi un

convertisseur fibre optique, deux coffrets qui ont chacun un Switch. Le

deuxième coffret était prévu d'être installé

dans le laboratoire de télécommunication où on doit

aménager un labo commun entre la faculté polytechnique de

Kinshasa et l'ISTA, mais cela n'a pas été fait car on à

implanter le centre Cisco. C'est à partir de ces deux coffrets que tous

les autres laboratoires qui sont au premier niveau, sont alimentés en

signal y compris la section météo. A ce niveau, nous avons un

autre point d'accès qui se trouve dans le laboratoire de physique et un

coffret qui a un Switch simple de 24 ports. Le laboratoire

électrométrie n'a pas de Switch ni un point d'accès mais

il est alimenter à partir du laboratoire électronique.

Au niveau du bâtiment administratif, il y a aussi deux

convertisseurs fibre optique ; un qui reçoit le signal venant de la

section mécanique et l'autre envoi le signal vers le bâtiment

ITMAT, au premier niveau précisément au local finance.

Le coffret qui est au bâtiment administratif a un Switch

de 24 ports pour alimenter toutes les prises murales, mais il y a que 8 bureaux

qui ne sont pas alimentés par manque des connecteurs muraux RJ-45. Il

faudrait aussi placer un point d'accès sans fil pour permettre aux

utilisateurs du bâtiment d'accéder au réseau sans

câble.

Au bâtiment ITMAT, il y a un coffret, un Switch Cisco de

24 ports et un gros onduleur 1400W 2000VA qui protège les

équipements dans tout le bâtiment. Là aussi, il faudrait

placer un point d'accès pour permettre l'accès sans fil.

Du local finance, il y a un câble UTP qui descend vers

les locaux de services académiques (39, 40,41) où il y a aussi un

coffret avec un Switch simple de 24 ports, qui alimente tout le bâtiment,

malheureusement, l'onduleur qui protégeait les équipements

était tombé en panne lors de travaux d'aménagement de ces

locaux.

Enfin, l'ISTA est interconnecté par VPN avec le

CEDESURK, UCC, ISP/Gombe et ISC/Gombe avec la boucle radio local de

Microcom.

Voilà en bref le circuit de déploiement du

réseau ISTA. Comme nous venons de le constater, tout ISTA n'est pas

encore connecté au backbone nous voyons que la bibliothèque vient

à peine d'être connectée, elle comporte 15 pc sharing et un

Switch simple de 24 ports. Le home et la cellule de finance ne sont pas encore

connectés voir même certains bureaux de sections. Donc il y a

encore du travail à faire.

II.2.2.2. EQUIPEMENTS ET SERVEURS UTILISES

Actuellement, le réseau informatique de l'institut

Supérieur de techniques Appliquées de Kinshasa comporte au total

11 Switch (dont 5 sont Administrable et 6 non Administrable), 5 points

d'accès WIFI (dont 4 sont

I S T A 2 0 1 4 - 2 0 1 5 P a g e | - 32 -

des points d'accès WIFI simple et un point d'accès

routeur), un téléphone analogique et un routeur VPN.

Il comporte encore 5 antennes Wimax complète (INDOOR ET

OUTDOOR UNIT), une antenne Vsat complète et un modem Idirect 500. Le

tableau II.1 représente les équipements du réseau

informatique de l'ISTA.

Tableau II.1 : Les équipements du

réseau informatique de l'ISTA

|

Nombres

|

Marques

|

Séries

|

Ports

|

Observations

|

|

5 switch

|

Cisco

|

Catalist 2960

|

26

|

24 ports en Fast Ethernet et 2 ports en Gigabit Ethernet

|

|

4 Switch

|

D-LINK

|

DS-1024D

|

24

|

Tous les ports sont en Fast Ethernet

|

|

1 Switch

|

3-COM

|

|

24

|

Tous les ports sont en Fast Ethernet

|

|

3 points

d'accès

|

|

|

1

|

Sont des bornes WIFI simple en Fast

Ethernet.

|

|

1 point

d'accès

|

Linksys

cisco

|

|

5

|

C'est une borne WIFI routeur.

|

|

5

|

Alvarion

|

|

|

C'est sont les antennes Wimax complète.

|

|

1 antenne

Vsat

|

|

|

|

C'est l'antenne Vsat. LNB élément de

réception du signal, un BUC block up converter ou élément

de réception.

|

|

1

|

Idirect

|

5000

|

6

|

Modem satellite

|

|

1 Routeur

|

Planet

Broadband

|

|

4

|

Routeur VPN avec 4 ports LAN, 1 port WAN et 1 port DMZ

|

|

1

Téléphone

|

Panasonic

|

|

2

|

Téléphone analogique + adaptateur analogique

fournit par Microcom

|

N.B :

> Actuellement l'ISTA est sur la boucle radio locale avec

CIELUX comme F.A.I utilisant une bande passante de 512 Kbits/s dont 128 Kbits/s

en up et 384 en down ;

> L'ISTA dispose d'une permanence électrique

situé à la salle serveur équipée de 4 batteries de

12VA et un inverseur avec une autonomie de 8 heures. Pour ce qui est des

serveurs, le Data Center de l'ISTA Kinshasa comporte 8 serveurs (dont 4

dédicacés et 4 non dédicacés):

·

· Premier serveur : il comporte le service

DHCP, Pare-feu et fait aussi le routage ;

·

· Deuxième serveur : celui-ci fait

le proxy cache et l'authentification ;

·

· Troisième serveur : celui-ci joue le

rôle du DNS ;

·

· Quatrième serveur : Il joue le

rôle de service Web ;

·

· Cinquième serveur : C'est un

serveur qui fait le Miroir, grâce a ce dernier nous arrivons à

faire la mise à jour de système d'exploitation linux (Ubuntu et

Debian) ;

I S T A 2 0 1 4 - 2 0 1 5 Page | - 33 -

· . Sixième serveur : ce serveur nous permet de

faire le backup de la base de données qui gère les

étudiants, les cours, les frais, les enseignants, la

délibération et les inscriptions, ainsi que toutes les

configurations des différents serveurs ;

· . Septième serveur : c'est un serveur physique

qui héberge deux serveurs virtuels, dont un serveur virtuel contient une

base de données GP7 pour la gestion des étudiants, cours,

enseignants etc.... et un deuxième contient l'active directory (pour la

gestion des utilisateurs et ordinateurs sensé utilisé la base de

données GP7) ;

· . Huitième serveur : Enfin, celui-ci est

destiné à la bibliothèque.

Les caractéristiques physiques de chaque serveur sont

illustrées dans le tableau II.2 ci-dessous.

Tableau II.2 : Les caractéristiques physique

des serveurs utilisés

dans le réseau de

l'ISTA

|

Marques

|

Nombres

|

CPU

|

RAM

|

HDD

|

Obeservation

|

|

HP

ProLiant

DL160 G6

|

3

|

2.7 GHz X

2

|

16 Go

|

500 Go

et 250

Go

|

Ces trois serveurs sont

dédicacés, dont 2 sont en 200 Go de HDD

et un à 500 Go de HDD.

|

|

OPAC

|

3

|

1.6 GHz X

2

|

2 Go

|

160 Go

|

Ces trois serveurs sont non dédicacés (web, proxy,

Dns).

|

|

SIEMENS

|

1

|

Pentium III

630 MHz

|

512

Mo

|

20 Go

|

Ce serveur fait le routage, DHCP et le pare-feu.

|

|

Fujitsu

|

1

|

4.5 GHz X

2

|

4 Go

|

600 Go

|

Serveur dédicacé (destiné pour la

bibliothèque)Il donne la possibilité d'ajouter 7 disques durs et

3 processeurs

|

N.B : Tous ces serveurs de l'ISTA ont comme

OS Linux (distribution Debian squeeze) sauf deux qui utilisent le Windows

server 2008 R2 Datacenter (64bits) comme OS.

II.2.2.3. SUPPORTS DE TRANSMISSION UTILISES DANS LE

RESEAU INFORMATIQUE DE l'ISTA

L'ISTA utilise les supports de transmission suivants :

? La fibre optique : la fibre optique est

utilisée au sein du réseau intranet de l'ISTA, pour

interconnecter les différents bâtiments, en quittant la salle

serveur situé au centre informatique jusqu'au bâtiment I.T.M.A.T.

ce qui fait au plus 300 mètres.

? Les câbles torsadés : l'ISTA

utilise le torsadé blindé et non blindé à

l'intérieur des bâtiments ; dont les blindés dans de faux

plafond et le non blindé catégorie 5e pour connecter les

ordinateurs et autres équipements réseaux.

I S T A 2 0 1 4 - 2 0 1 5 Page | - 34 -

? Les supports sans fils : la norme

utilisée est IEEE 802.11g

II.2.2.4. SERVICES ET APPLICATIONS RESEAUX

UTILISEES

Dans le tableau II.3 ci-dessous nous présentons les

différents services et applications qui tournent dans le réseau

intranet de l'ISTA :

Tableau II.3 : Services et applications

utilisées dans le réseau

|

N°

|

Services et Applications

|

Paquets installés

|

Fonction ou Rôle

|

|

1

|

Pare-feu

|

Netfilter + iptables

|

un Firewall qui filtre tout, et qui

fait aussi office de

routeur entre le

réseau intranet et l'Internet.

|

|

2

|

Proxy

|

Squid3 + Squidguard

|

Permet de faire le cache en économisant la bande

passante, permet aussi de gérer l'accès des

utilisateurs aux ressources

réseau.

|

|

3

|

DHCP

|

Dhcp3-server

|

pour octroyer automatiquement

des adresses IP aux postes

clients.

|

|

4

|

DNS

|

Bind9

|

Pour la résolution de noms

|

|

5

|

Messagerie

|

Postfix, mysql 5.0,roundcube, amavis, spam assassin, postgres

|

Permet l'échange des mails en

interne, entre

différents

utilisateurs et de stocker les

messages.

|

|

6

|

Web

|

Apache2, php5,

MySQL 5.0

|

Pour la publication des

Applications web (Ex. site web

de

l'ista, glpi, wiki, etc...

|

|

7

|

GP7

|

SQL server 2008

|

Pour la gestion académique des

étudiants

|

|

8

|

MONITORING

|

Mrtg, munin,

smokeping, nagios

|

Pour la surveillance du réseau.

|

|

9

|

MIROIR

|

debmirror+rsync

|

Un miroir interne facilite la mise à

jour à

nos clients et serveurs linux

(Ubuntu et debian), nous

permettant ainsi

d'optimiser la

Bande passante.

|

|

10

|

WIKI

|

Mediawiki

|

Pour éditer les différentes

configurations

locale et échange

entre techniciens ou utilisateurs.

|

|

11

|

GLPI

|

GLPI

|

Pour la gestion du parc

informatique.

|

II.3. LA COMMUNICATION INTERNE DANS LES

ORGANISATION

La communication1 est un élément

essentiel dans la gestion des relations sociales au quotidien dans

l'entreprise. Souvent complexe et difficile à maitriser, elle doit

être claire, cohérente et ne pas laisser place à de

multiples interprétations, que l'on communique en interne ou vers

l'extérieur, aussi bien en temps de paix sociale que de turbulences.

1

http://www.hrmagazine.be/fr/news/marche-du-travail/Les

enjeux d'une bonne communication _ HRMagazine.htm

I S T A 2 0 1 4 - 2 0 1 5 Page | - 35 -

Alex Mucchielli rappelle que « la communication n'est pas

seulement l'art de faire passer et comprendre des informations. C'est aussi

l'art de piloter des échanges pour amener les acteurs à

rapprocher leurs points de vue et ainsi à mieux comprendre les

décisions managériales »1. La communication

interne permet de partager et de confronter informations, savoirs et

expériences. Elle participe à la construction collective d'une

définition commune et acceptée de la situation. La communication

interne engendre la motivation, donne du sens au travail de chacun. On

distinguera quatre « niveau » de communication : la communication

descendante, la communication ascendante, la communication transversale et la

communication informelle.

II.3.1. COMMUNICATION DESCENDANTE

C'est la communication typiquement institutionnelle,

empruntant la voie hiérarchique : on communique sur la politique de

l'entreprise, le contrat d'établissement, les organigrammes, les

rapports d'activités ; on diffuse des consignes, des notes de service,

ou tout autre type d'informations. La structure hiérarchique

centralisée, qui régissait les organisations a longtemps

engendré une communication exclusivement descendante.

II.3.2. COMMUNICATION ASCENDANTE

Il est important de ne pas négliger ce deuxième

sens, celui de la communication ascendante. Il s'agit de faire « remonter

» les informations, de diffuser avec transparence tous les travaux ou

documents élaborés par un groupe. La communication ascendante

permet à la hiérarchie d'être à l'écoute de

ce qui se fait et se dit au sein d'une organisation, d'être sûr que

les messages diffusés ont été bien compris ; elle permet

d'identifier dès leur origine, les tensions ou les

incompréhensions. La communication ascendante permet à chacun de

s'exprimer et de se situer dans l'organisation.

II.3.3. COMMUNICATION TRANSVERSALE

La communication transversale est liée à une

forme plus novatrice de management : de la même manière qu'une

organisation pyramidale privilégiera une communication descendante, une

organisation plus transversale, induira une communication plus

décentralisée et mieux partagée, et développera le

caractère horizontal des échanges. La communication transversale