|

Epigraphe

« La communication est une science difficile, ce n'est

pas une science exacte ça s'apprend ça se cultive »

Jean- Luc Lagardère

DEDICACE

Qu'il ne soit permis à travers ses lignes de

dédier ce travail de fin d'étude.

A mon père Bernard NZINGA LUZI qui a su amener ma

barque sans charrier par ses multiples conseils.

A ma mère DORIS MUTINI qui n'a pas cessé de me

considérer comme un enfant, me rappelant d'étudier avec

assiduité, trouvez ici l'expression de ma profonde gratitude et ma

sympathie

REMERCIEMENTS

Le présent travail de fin d'étude est

l'expression de notre endurance sur le parcours gracieux de notre apprentissage

et formation intellectuel à université William Booth (UWB).

Ce travail ne serait pas possible, si nous n'avions pas

bénéficié des encouragements, assistance et encadrement de

plusieurs bonnes volontés envers lesquelles nous voudrions aujourd'hui

témoigner de notre sincère gratitude.

Nous pensons au professeur KUTANGILA MAYOYA David, qui a

accepté, de dirige ce travail. Nous remercions également le chef

de travaux Denybothamatuba Est de même du chef de travaux DENIS BOTHA

qui malgré ses occupations et pour sa grande volonté de se rendre

disponible, au-delà de la précarité existentielle à

laquelle le corps scientifique est confronté, il s'est rendu disponible

dans notre travail. Nous témoignons aussi notre gratitude à tous

nos professeurs, chef de travaux et assistant de la grande faculté de

science informatique pour leur contribution à notre formation aussi bien

intellectuelle que morale pour nous encadrer durant tout notre parcours

universitaire.

Nos remerciements s'adressent à tous ceux qui de

près ou de loin, par leur amitié, affection, leur sentiment

à notre égard ont contribué à la réussite de

cette oeuvre scientifique.

Nous n'oublions pas d'adresser nos remerciements aux membres

des familles, aux amis et connaissances. Nous citons entre autre le professeur

TABA KALULU, MAMAN LOUISE NDEMBIKA, TANTINE WILLYS MATWA, MARIE-JEANNE MATWA,

TIME NZINGA, SOUZA NZINGA, NELLY NZINGA, SAFELY NZINGA, AS NZINGA, LEADER

NZINGA, SAFELY NZINGA, FREE NZINGA , TONTON MAVULU, CHRIS MAYUMA, HARDY

ZAKIYENDILA, POMPO KAPALU, CEDRICK KEBOLO, HORTENCE MULIELIE , ARNOLD

NTALAKWA , FALONE SUNGU, FAMILLE MAPOMBO, FAMILLE KINGUMBA, FAMILLE MOMEN,

FAMILLE MABUATI, PERSYDE LEMA, LERCILE TANZEYI, JOSEPHA MWAYI,

ROMIEL MAKITA, JOEL MUNONGO, MIKE KIPAKU, MIKE MARQUESTIAU,

ARISTOTE MAYENGO, YVON BOLENE, YANICK BAKOMBELE, ME TITI, TRANDY NGABENO, RANDY

NSIALA, ARMEL MBIMBI, ARMEL MBIMBI, JOEL SELEMANI, ARMEL BUKASA DOUGLASE

BOLEMBE, MBUMBA FINGU, JAREL KATENDA, ERIC MPIMPA, MYLORD MOYO, CLARA NDIWA,

GLODY ILITO, ESTER UBUNTU, NATRINE MATANDA, MIYAKE KAPALU, ESPERANT NSALA,

RODRIQUE LOKUMU.

Liste des figures

1. Description de l'architecture de fonctionnement de la

messagerie

2. Acheminement d'un message électronique

3. Pile protocolaire TCP/IP avec SSL

4. : Plan de localisation de la direction provinciale de

l'INPP Kinshasa

5. Organigramme de la Direction Provinciale de l'INPP

Kinshasa

6. Site de la direction provinciale de l'INPP

à

7. Réseau local de la Dipro-Kin

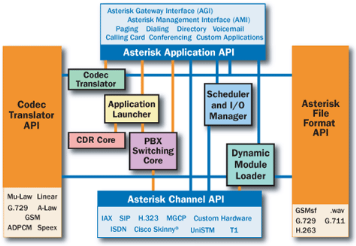

8. Architecture interne d'Asterisk

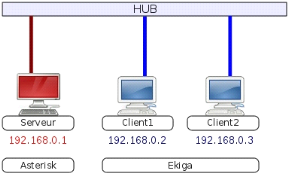

9. schéma synoptique

10. schéma physique

11. schéma Réalisation

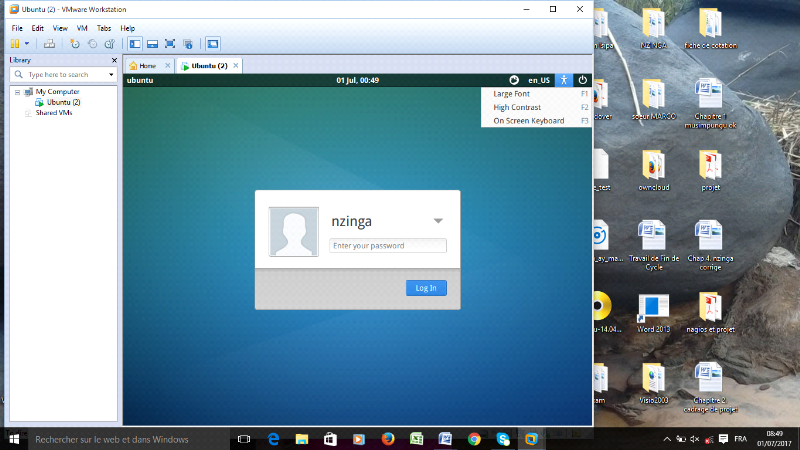

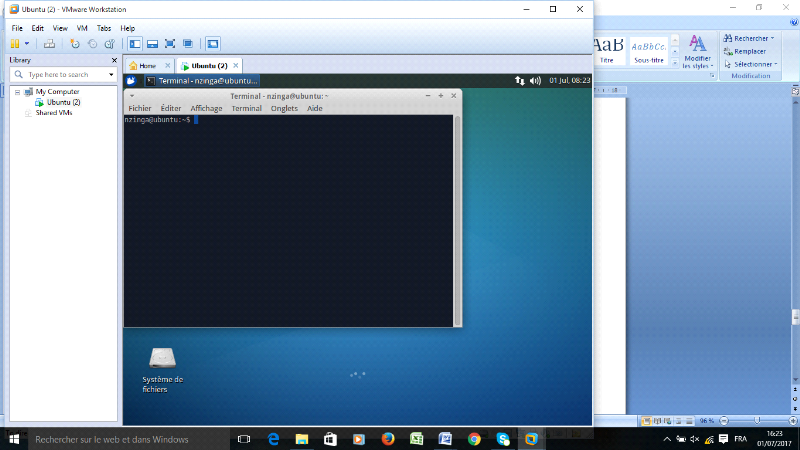

12. écran d'ouverture de session

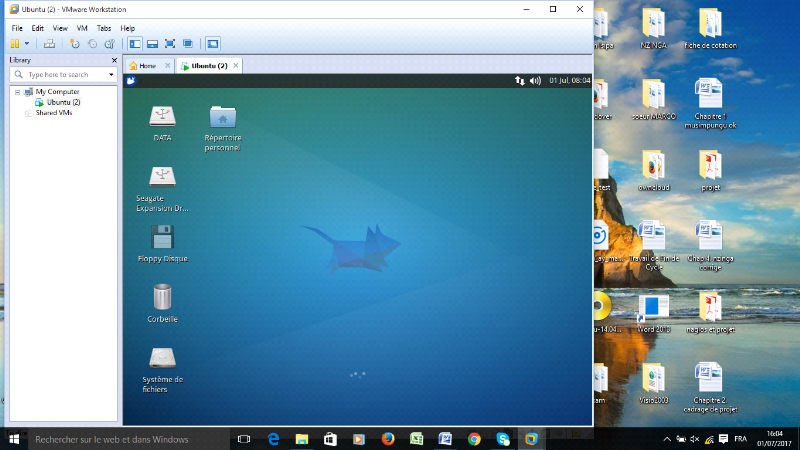

13. bureau du système Linux (XUbuntu)

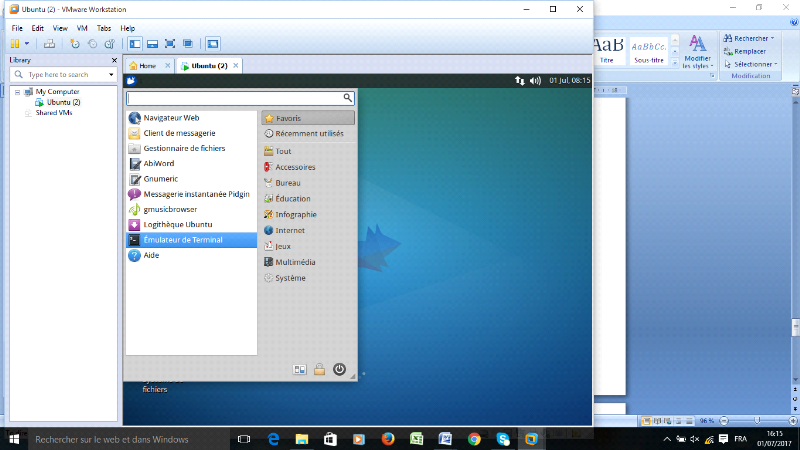

14. lancement d'émulateur te

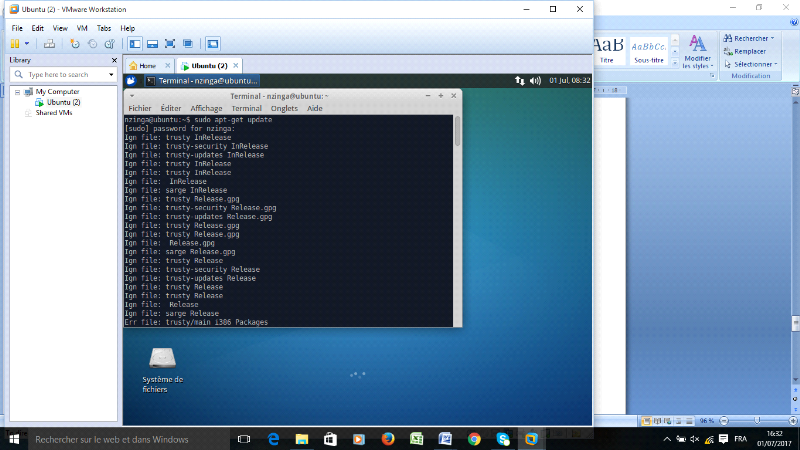

15. Mis en jour de paquet

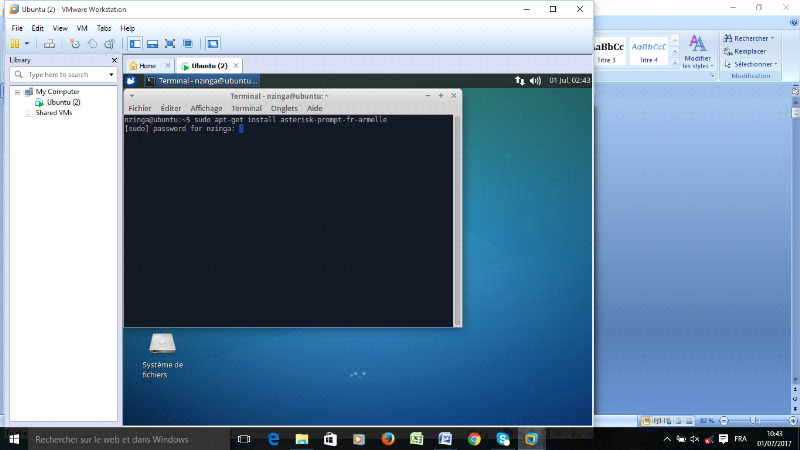

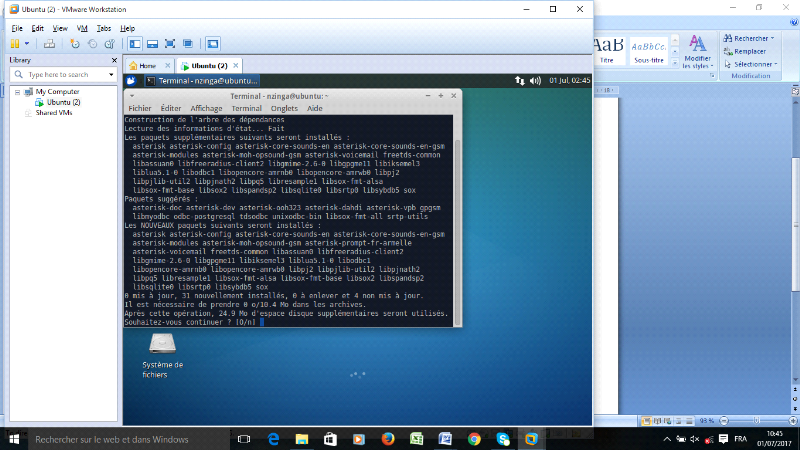

16. installation d'asterisk

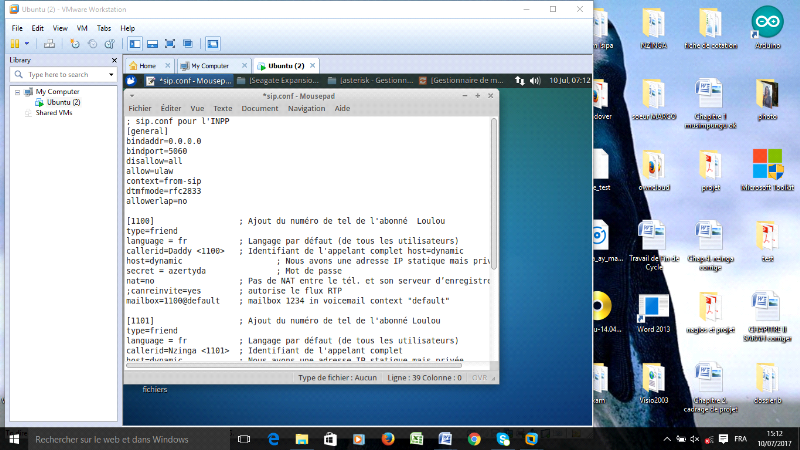

17. Configuration de sip

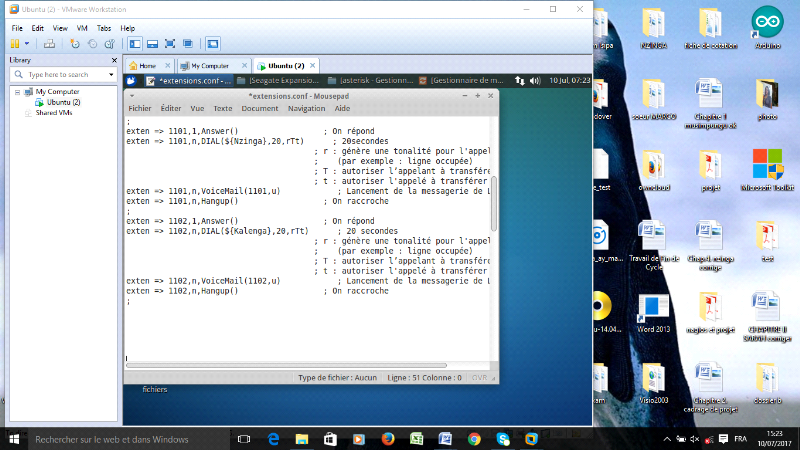

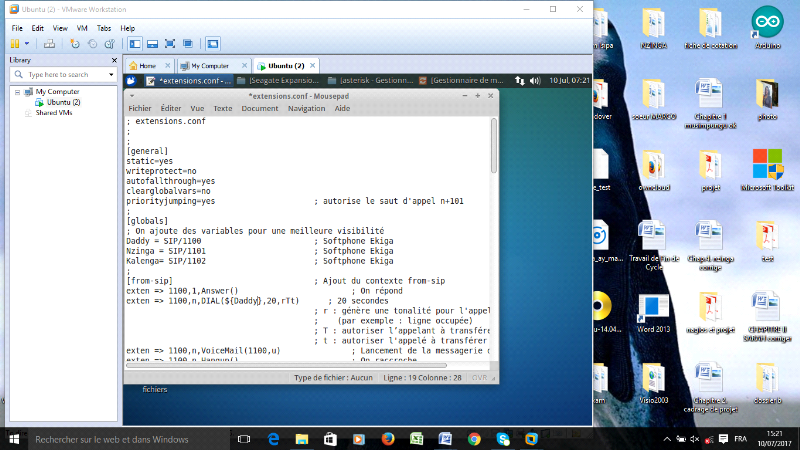

18. Configuration d'extension

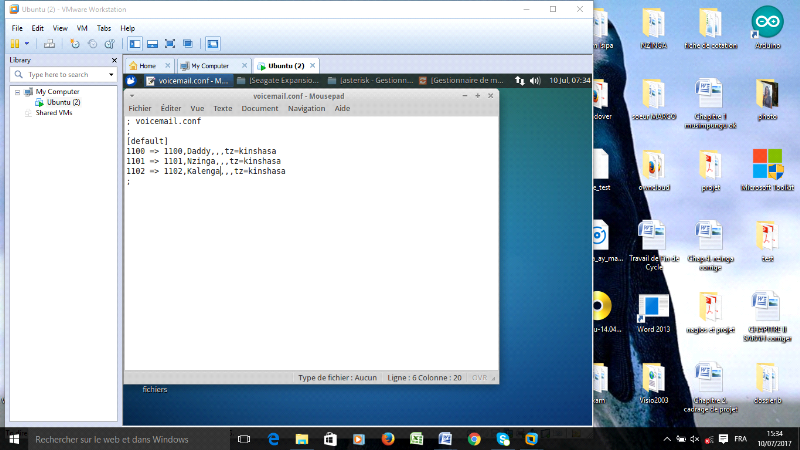

19. Configuration de Voice mail

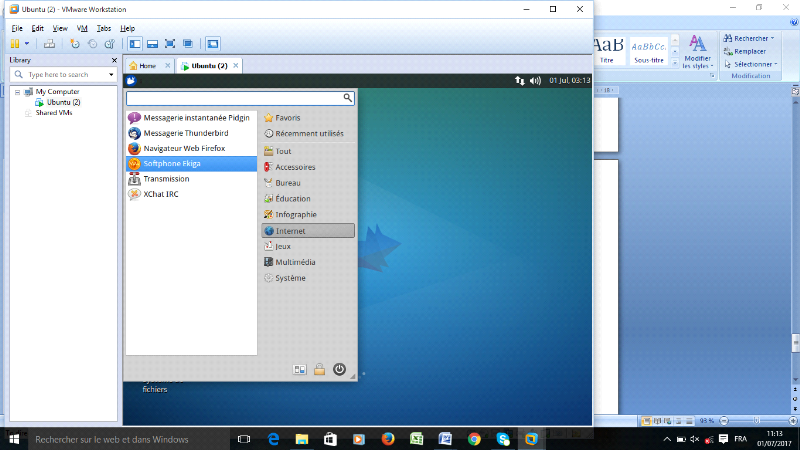

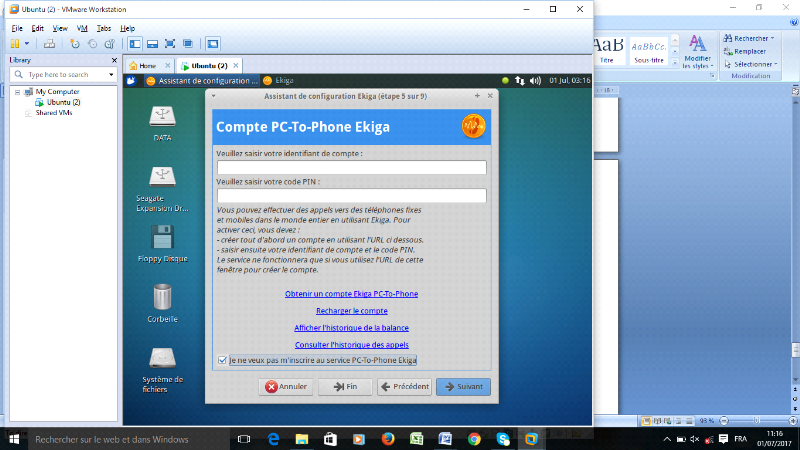

1. .20. Lancement d'ekiga sous linux

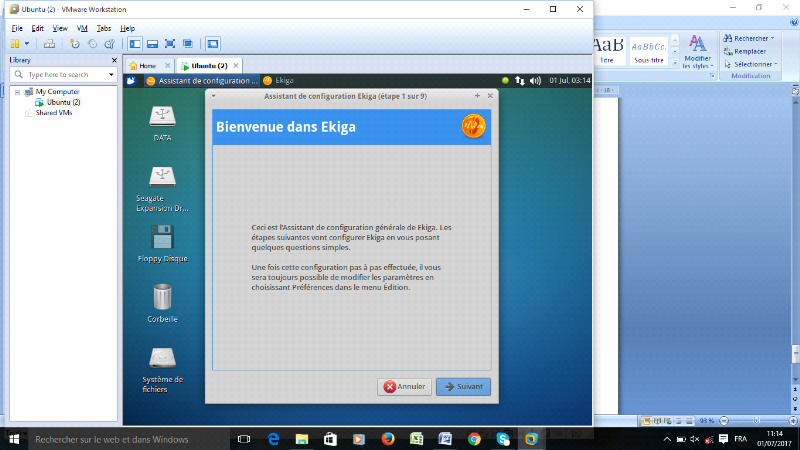

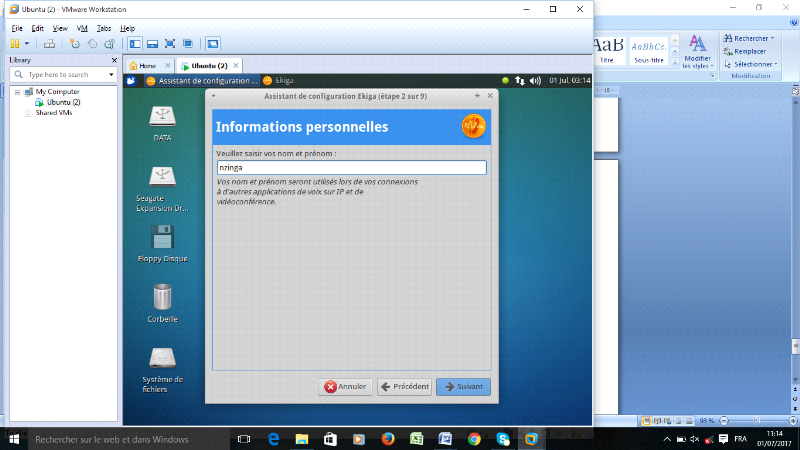

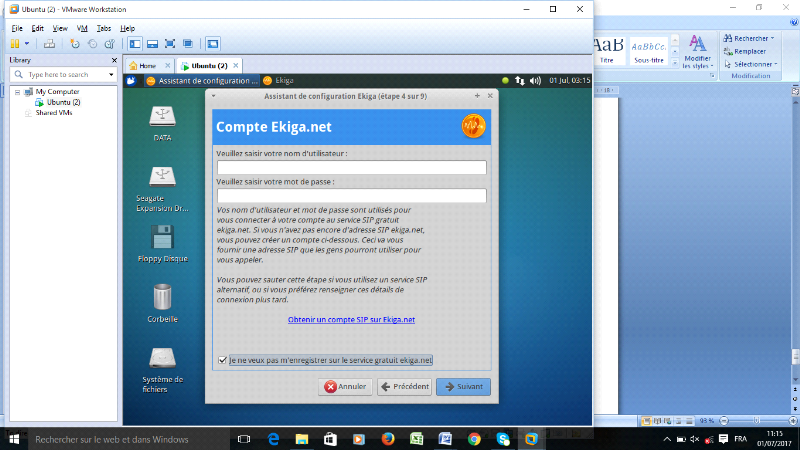

2. .21. Configuration d'ekiga

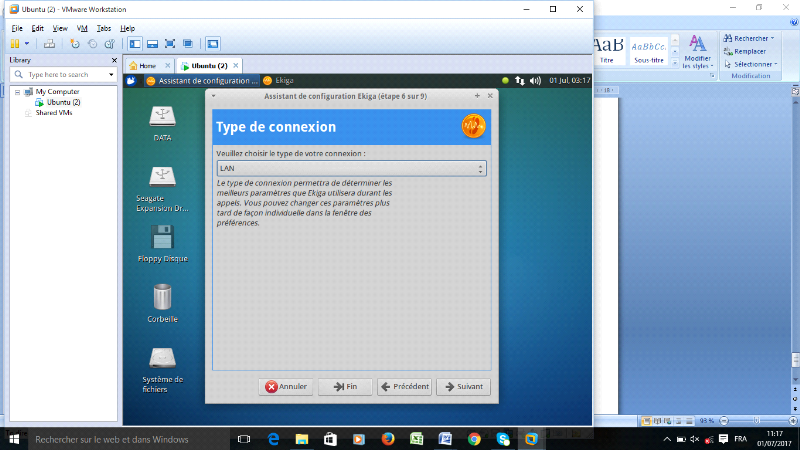

3. 22. Type de connexion

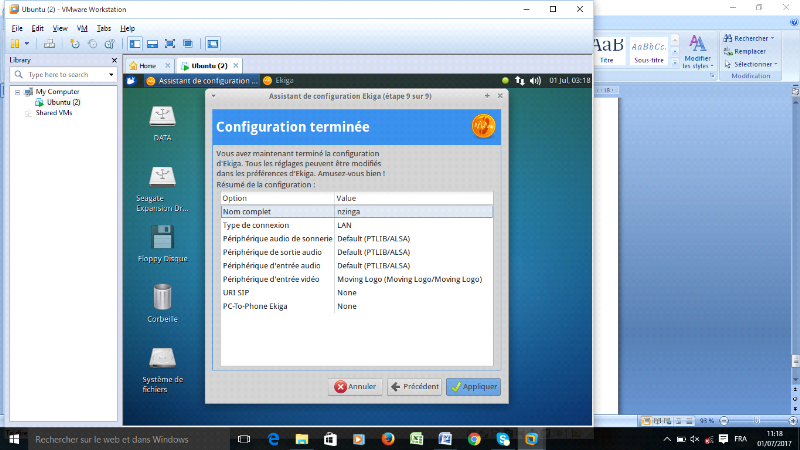

4. 23. Résume de la configuration d'ekiga

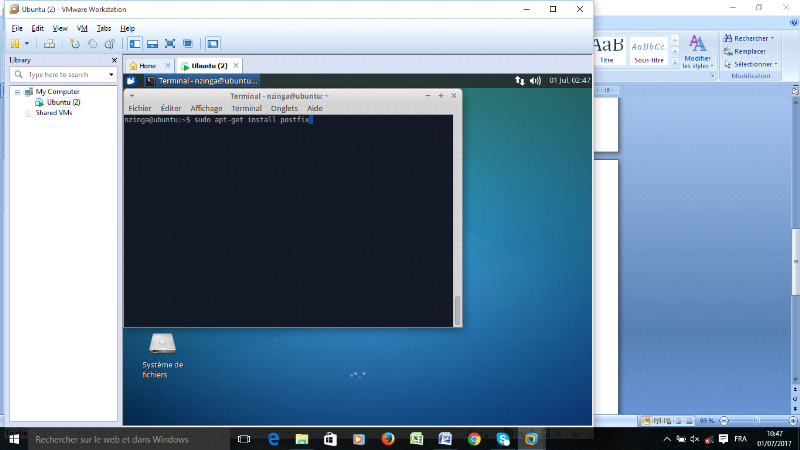

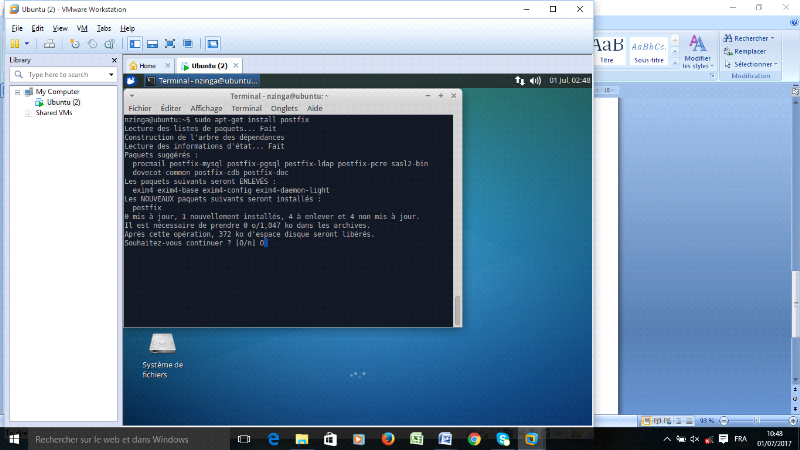

5. 24. Installation de postfix

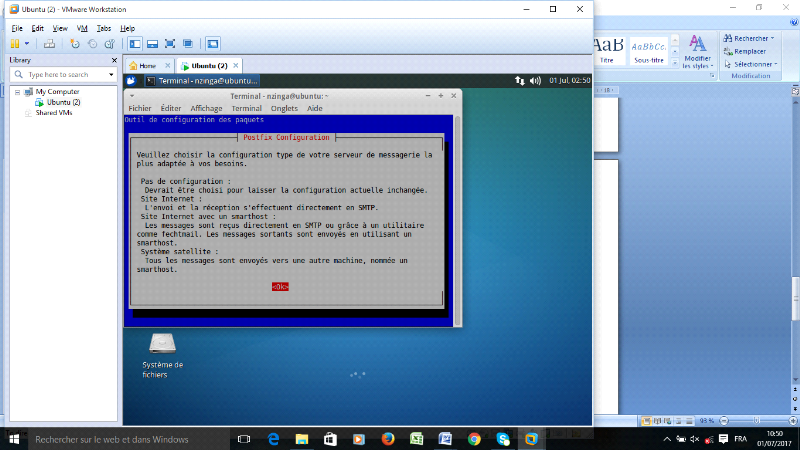

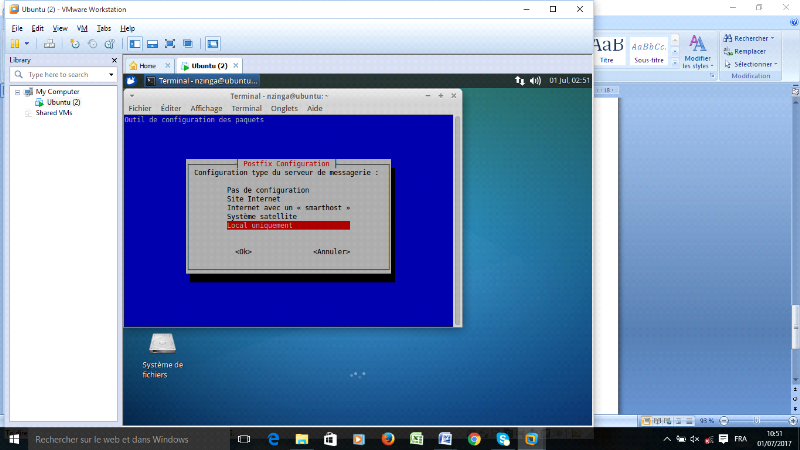

6. 25. Configuration de Postfix

INTRODUCTION GENERALE

Actuellement, du plus petit au plus grand, du Nord au Sud et

de l'Est à l'Ouest, personne n'est à l'abri de l'influence des

Technologies de l'Information et de la Communication (TIC). L'informatique

pénètre peu à peu tous les domaines de notre vie

quotidienne et rare sont les activités qui ne soient aujourd'hui

marquées de son sceau. Levier des technologies nouvelles, ils en

constituent à bien des égards la porte d'accès

obligée.

Ces progrès interviennent aujourd'hui de

manière très variée, conquête et domestication de

l'espace, exploitation des grands fonds marins, microchirurgie, images

synthétiques, nouveaux matériaux, biotechnologies, ateliers

flexibles : notre vie quotidienne est devenue indissociable de ces

technologies.

La voix sur IP (VoIP, Voice over IP) est une technologie de

communication vocale en pleine émergence. Elle fait partie d'un tournant

dans le monde de la communication. En effet, la convergence du triple play

(voix, données et vidéo) fait partie des enjeux principaux des

acteurs de la télécommunication aujourd'hui. Plus

récemment Internet s'est étendu partiellement dans l'Intranet de

chaque organisation, voyant le trafic total basé sur un transport

réseau de paquets IP surpasser le trafic traditionnel du réseau

voix (réseau à commutation de circuits).

Ainsi, l'une des solutions qui marquent le «boom»

de la voix sur IP au sein des entreprises est Astérix et postfix. Pour y

parvenir la communication sur IP apparait comme une source prometteuse qu'il

conviendrait d'exploiter.

1. PROBLEMATIQUE

La mise en place et le fonctionnement de centre d'appel et de

serveur de message sont une technologie presque inexistante dans notre pays la

République Démocratique du Congo et plus particulièrement

dans la ville province de Kinshasa. Il est difficile pour la plus part des

sociétés ou entreprises d'échanger les informations entre

elles ou avec leurs antennes se trouvant soit à Kinshasa ou à

l'intérieur du pays, voir même avec les partenaires à

l'étranger. Et pourtant, grâce au centre d'appel ce

problème n'en serait pas un à nos jours.

Pour contourner cette difficulté, nous offrons aux

sociétés le choix de mettre en place le centre d'appel qui est un

des outils puissant pour la communication des entreprises, des

sociétés ou des organismes. Un centre d'appels, du point de vue

technique et organisationnel, optimise l'outil téléphonique et

ses connexions avec l'informatique et d'autres médias de

communication : mail, fax, SMS, Internet, Intranet, Extranet et Mobiles.

Reflet de cette intégration, le centre d'appels et de

serveur de messagerie deviennent alors un centre de contact pour les

entreprises, des organismes ou les sociétés. Cela devient un

centre de relation avec les partenaires. L'alarmante situation de mise en place

de centre d'appels et serveur de messagerie nous pousse à nous poser

quelques questions qui nous permettrons de mieux approfondir notre

sujet :

- Le centre d'appel et serveur de messagerie fonctionnent t -

ils dans quel environnement ?

- Peut - on illustré cela par un cas ?

- Peut - on étudier sa mise en place ?

Toutes ses interrogations trouveront leurs réponses

sur les lignes qui suivent.

2. HYPOTHESE

Au lieu de disposer à la fois d'un réseau

informatique et d'un réseau téléphonique commuté

(RTC), l'entreprise peut donc, grâce à la VoIP, tout fusionner sur

un même réseau. Ça part du fait que la

téléphonie devient de la "data". Les nouvelles capacités

des réseaux à haut débit devraient permettre de

transférer de manière fiable des données en temps

réel. Ainsi, les applications de vidéo ou audioconférence

ou de téléphonie vont envahir le monde IP qui, jusqu'alors, ne

pouvait raisonnablement pas supporter ce genre d'applications.

Partant de notre problématique, serais-je la mise en

place d'un centre d'appel et de messagerie avec l'Asterisk et Postfix.

3. CHOIX ET INTERET DU SUJET

Le travail que nous présentons, permettra à

l'Institut National de Préparation Professionnelle et d'autres

entreprises qui recherchent des solutions efficaces susceptibles d'apporter une

réponse adéquate au problème de contact ou de

télécommunication avec les clients ou partenaires.

Le fait de mener cette étude et mise en place d'un

centre d'appel avec Asterisk nous aidera également à la

connaissance des matériels utilisés et la manière dont on

peut procéder avant sa mise en application.

4. DELIMITATION DU SUJET

Dans ce point, nous allons présenter nos champs

d'application. En tant qu'une oeuvre scientifique, notre travail est

délimité au déploiement d'un centre d'appel et un serveur

de messagerie avec asterisk et postefix à l'INPP

5. OBJECTIFS

L'objectif poursuivi dans ce travail est de mettre en

application un système de communication des voix par ip capable de

fonctionner au sein INPP

6. METHODES ET TECHNIQUES UTILISEES

6.1. Méthodes

Toute oeuvre scientifique, digne de son nom, nécessite

dans son élaboration une méthodologie qui lui crée les

voies et moyens afin d'atteindre le but escompté d'une manière

satisfaisante. Ainsi, afin de mieux élaborer notre travail, nous avons

fait recours aux méthodes suivantes :

- méthode structuro-fonctionnelle ;

- méthode analytique.

a. Méthode structuro-fonctionnelle

Cette méthode est basée sur la notion de

structure et des fonctions. Son utilisation s'avère utile pour nous

permettre de connaitre la structure et le bon fonctionnement de la VOIP.

b. Méthode analytique

Celle-ci nous permet de faire des analyses sur le

fonctionnement du réseau et de dégager les points forts et les

points faibles de ce dernier en vue d'envisager des solutions adaptées

aux conditions de la VOIP.

6.2. Techniques utilisées

Les techniques sont des moyens utilisés pour faciliter

la récolte des informations dont nous avons besoin afin de bien

présenter le travail. Nous utiliserons les techniques

suivantes :

- l'interview ;

- l'observation ;

- la documentation ;

a. Interview

C'est la technique la plus utilisée pour

étudier le système existant. Elle nécessite de propose au

choix de l'interlocution des questions auxquelles ce dernier fournit des

explications sur le fonctionnement du réseau VOIP.

b. Observation

L'observation consiste à analyse le système en

présence dans les différents sites que ce réseau

couvre.

c. Documentation

Elle permet de parcourir un certain nombre d'ouvrages

scientifiques et techniques se rapportant à la solution VOIP mais

également à l'internet qui à l'heure actuelle constitue un

outil de référence incontournable dans domaine de la

recherche.

7. DIFFICULTES RENCONTREES

Tout au long de nos investigations et de l'élaboration

du présent travail, notre parcours a été maillé de

nombreuse difficulté:

Ø Sur le plan documentaire, nous déplorons la

rareté des documents écrits sur ce sujet et la réticence

des certains informateurs.

Ø Sur le plan financier: les difficultés d'ordre

financier ont handicapé quelques peu nos déplacements et nos

opérations de photocopie sans mettre en doute la fiabilité des

résultats de notre travail, ces difficultés ont sûrement

empêché de scruter plus à fond certains

éléments.

8. SUBDIVISION DU TRAVAIL

Hormis de l'introduction et la conclusion, ce présent

travail est subdivise à quatre Chapitres :

Chapitre 1. Généralité sur le centre

d'appel et le serveur de messagerie

Chapitre 2. Le cadrage du projet

Chapitre 3. L'étude du site

Chapitre 4. Déploiement et mise en place

d'Astérix et postfix

Chapitre 1. Généralités sur le

centre d'appel et du serveur de message

1.1. INTRODUCTION

L'évolution rapide du marché de l'informatique

et de la télécommunication a fait naitre une nouvelle forme de

communication entre l'entreprise et ses clients. L'entreprise moderne est donc

orientée vers une gestion efficace de son capital client,

véritable source de sa rentabilité et de sa

pérennité. Ainsi avec les nouvelles technologies

de l'information et de la communication se sont développes le service de

centre d'appel avec les numéros de réservation et le serveur de

message qui est l'un de plus vieux et les plus utilisés sur Internet.

Nous allons parler dans ce chapitre sur le centre d'appels et

le serveur de message d'une manière générale.

1.2. Définitions de centre d'appel

Un centre d'appels « call

center » est constitué d'un ensemble de postes de travail

téléphonique et de téléopérateurs destines

à des actions de télémarketing. À l'origine un

centre d'appels traite les appels entrants et sortants.

En autres termes un centre d'appel est un ensemble de moyens,

humains, mobiliers et technique, qui permettent de prendre en charge la

relation à distance entre une marque et son marche.

1.3. Types de centre d'appel

1.3.1. L'internalisation

On parle d'internalisation ou "insourcring" d'un

centre d'appels lorsque celui-ci est pris en charge au sein de l'entreprise. Le

choix de cette alternative est conçu lorsque la firme souhaite maitriser

et contrôler l'ensemble des procédures et la totalité des

informations provenant de ses clients.

L'intégration présente plusieurs avantages dont

principalement :

Ø La proximité :Un centre

d'appels interne est proche de toutes les informations sur la clientèle

dont il a besoin. Le téléopérateur peut à tout

moment orienter son entretien téléphonique et satisfaire son

client tout en gardant la confidentialité des informations

échangées,

Ø La synergie : Les responsables

du centre travaillent en cohérence avec les autres départements

de l'entreprise. Celle-ci bénéfice d'une remontée de

données et d'informations,

Ø La connaissance du métier de

l'entreprise : Le téléconseiller interne est bien

formé au métier de l'entreprise. Il acquiert donc une expertise

de spécialité.

Ayant pour fin le maintien d'une relation directe et continue

avec les clients, l'intégration concerne surtout ces missions

stratégiques.

Ø La téléprospection et prise de

rendez-vous : L'optimisation de la force de vente est une parfaite synergie

avec celle-ci.

Ø La télévente : qui exige une

confidentialité des données.

Ø Le help desk ou le support technique : qui exige une

argumentation que seuls les spécialistes peuvent fournir.

L'entreprise détient ainsi un contrôle continu

sur ses employés assurant leur formation et l'évaluation de leur

travail. Ainsi, il serait important de communiquer en interne sur l'existence,

la raison d'être, le fonctionnement et les résultats du centre

d'appels, afin d'instaurer un partenariat efficace avec les autres

départements de l'entreprise.

1.3.2. Externalisation

L'externalisation ou "out sourcing" est le fait de

confier l'exploitation de centre à une société

juridiquement et physiquement extérieure à l'entreprise. La

sous-traitance est surtout utilisée pour assurer la régulation du

fonctionnement du service consommateurs en particulier la gestion des appels

entrants à certaines heures (soirées, nuits,

week-ends...).L'entreprise délègue son service client pour

plusieurs raisons (le manque de maîtrise de l'évolution

technologique ou des délais de mise en oeuvre ...).

Cette option présente tout de même plusieurs

avantages dont :

Ø L'expérience et le professionnalisme :

Les téléopérateurs extérieurs sont

compétents et opérationnels. Ils assurent ainsi une bonne gestion

de la relation client ;

Ø Le coût : La sous-traitance permet de minimiser

les investissements lourds de départ supportés par

l'entreprise ;

Ø La souplesse : La sous-traitance peut parfaitement

s'adapter à toutes les situations nouvelles et imprévues en

mettant à sa disposition des équipes formes et motivées en

très peu de temps ;

Toutefois, l'externalisation présente

l'inconvénient majeur de la transparence sur la concurrence. En effet le

téléopérateur peut externaliser des informations

confidentielles à une entreprise rivale. L'entreprise confie donc

à son prestataire une partie de ses activités, de sa culture, de

son fonds de commerce. Un climat de confiance s'avère donc utile

afin de bénéficier d'une remontée et de la

confidentialité des informations. De même un contrôle

permanent des différentes opérations commerciales permet de

garder un contact direct et continu avec les clients.

1.3.3. Une solution mixte

Cette option bénéficie des avantages des deux

autres alternatives. Dans ce cas l'entreprise dispose d'une cellule de

télémarketing dans ses locaux et des

téléopérateurs sélectionnés formés et

rémunérés par l'agence. Cette solution s'avère

être efficace lorsque le personnel du centre est appréhendé

à "la culture de l'entreprise".

Le sous-traitant peut aussi gérer l'aspect

matériel du centre ou les"pics" d'appels (nuit, week-end.). D'une

manière générale, l'entreprise délègue les

activités secondaires et assure elle-même les activités qui

demandent un contrôle continu de sa part (exemple : help desk) afin

de conserver sa clientèle.

Quel que soit son type (interne, externe, mixte), le centre

d'appels peut être en émission d'appels ou en réception.

Dans le premier cas il s'agit d'appels sortants de télévente, de

télémarketing et de télé -recouvrement et le centre

d'appels devient la traduction d'un dessin programmé. A l'inverse, un

centre d'appels en réception prend en charge l'information, la gestion

des réclamations, le support technique ou le "help desk". Dans ce cas,

il s'agit d'appels entrants où l'entreprise doit gérer sans cesse

l'imprévu et l'inattendu.

De même un centre d'appels peut être formel ou

informel. Un centre d'appels formel dispose d'une identité bien

déterminée dans l'organigramme de l'entreprise (locaux

identifiés, architecture technique spécialisée, une

organisation humaine spécifique, un responsable général,

rattachement à une direction particulière ...). Tandis qu'un

centre d'appel informel ne dispose pas de ces attributs.

Dans ce cas, il n'existe pas de département pour la

gestion des appels et les commerciaux peuvent traiter les appels tout en

effectuant leurs tâches principales.1(*)

1.4. les rôles d'un centre d'appel

D'une façon générale, le centre d'appels

remplit trois rôles auprès de sa clientèle :

Ø Fournir de l'information précise ;

Ø Résoudre des problèmes ;

Ø Effectuer des transactions.

Il s'agit ici de distinguer entre deux catégories de

missions, celles qui sont en réception d'appels et d'autres en

émission d'appels.

1.4.1. Les missions en réception

d'appels

C'est principalement le service consommateur (service client)

et l'assistance technique (help desk)

1.4.1.1. Service consommateur

C'est le service des renseignements

téléphoniques, il permet d'être en permanence à

l'écoute des clients.

Le service client à triple rôle :

Ø Informer : Il s'agit ici de fournir

à un client de l'information sur un produit ou sur les distributeurs

disposant du produit. L'information peut être municipale, touristique,

bancaire, financière, tarifaire, sur la disponibilité d'un

stock...

L'information par téléphone permet de

fidéliser et de conquérir de nouveaux clients en apportant une

valeur ajoutée supplémentaire à une offre de produit ou de

service. Les produits étant de plus en plus semblables, seuls les

services permettent de faire la différence ;

Ø Conseiller : Le rôle de conseiller joué

principalement pour les produits comptant un numéro vert indiqué

sur l'emballage. Même les groupes alimentaires utilisent ce genre de

prestation.

Les prestataires de service jouent et diffusent

également de plus en plus ce rôle de conseil. Ainsi des

établissements bancaires mettent à la disposition de leurs

clients ou prospects des numéros d'appels pour les conseiller dans leurs

placements. Ce genre de service permet d'augmenter la confiance du client et de

le traiter d'une manière personnalisée ;

Ø Gérer les réclamations: Lorsque le

produit est en mauvais état, le téléconseiller explique au

client la démarche à suivre pour le faire réparer ou

proposer un échange standard et obtenir un nouveau produit. Le centre

d'appels ne doit se contenter seulement de la gestion des plaintes des clients

mais leurs offrir un véritable accueil commercial. Pour bien informer,

conseiller et gérer les réclamations, il est nécessaire de

créer une base de données fiablegrâce aux informations

communiquées par le client.

1.4.1.2. L'assistance technique

La mission de l'assistance a été initiée

par les services médicaux (urgence, demandes de soins,...) et les

compagnies d'assurances (envoi de secours au souscripteur à n'importe

quel moment).L'assistance technique concerne plutôt le domaine des

technologies de l'information.Les téléopérateurs

fournissent une aide technique (help desk) aux consommateurs en

répondant à leurs diverses demandes d'information concernant un

produit particulier (installation d'un nouveau logiciel, problèmes de

spécification ou de configuration...). Ils prennent en charge les

activités de types "help line" ou "hot line" traditionnellement

assurées par le fabricant d'équipement ou le fournisseur de

logiciel.

Ainsi, les téléopérateurs doivent faire

état à la fois de connaissances techniques et linguistiques

puisqu'ils assurent une double mission : secourir efficacement des

utilisateurs en panne et fidéliser des consommateurs

momentanément déstabilisés.

1.4.2. Les missions en émission

d'appels

Avant d'étudier cette mission, il faut définir

ce concept: en effet "Le télémarketing est une méthode de

marketing direct combinant les services des télécommunication et

les bases de données pour communiquer avec les clients et les prospects.

C'est un moyen de communication directe de l'entreprise avec ses

différents publics".

Pour être efficace, le télémarketing doit

être en synergie avec le département marketing.

Il a plusieurs applications dont :

Ø L'appui à une compagne de publicité :

dans ce cas les téléacteurs appellent les prospects après

le lancement d'un nouveau produit pour recueillir des informations

intéressantes ;

Ø L'enquête de satisfaction clients : Elle permet

à l'entreprise de vérifier l'adéquation de son offre aux

besoins du marché et le taux de satisfaction de sa clientèle.

Cette démarche est un bon moyen de fidélisation

de la clientèle puisqu'elle permet à l'entreprise d'adapter son

offre selon les besoins et demandes anticipés de sa

clientèle ;

Ø La téléprospection: Il s'agit ici de

déterminer l'existence d'un besoin, de le définir par des

données quantitatives et qualitatives, d'évaluer les habitudes de

consommation de la cible, d'identifier les leviers et les pôles de

décision ... La téléprospection apporte ainsi un gain de

productivité commerciale en éliminant les contacts inutiles.

1.4.2.1 La télévente

Elle consiste à vendre par téléphone des

produits et des services. Il s'agit de produits qui sont déjà

connus et qui sont faciles à décrire au

téléphone.

La télévente acquiert un nouvel état

d'esprit centré sur la reconnaissance du client et sur la

personnalisation de la relation, la télévente peut s'appuyer sur

d'autres moyens de communication.

En effet, le télévendeur peut préparer

son appel et sensibiliser sa cible par l'envoi d'un mailing.Cette synergie

permet une plus grande réactivité et interactivité de la

cible.

La télévente permet un gain de

productivité (gain d'argent par rapport au contact face à face)

et une optimalisation de la fidélisation des clients.

1.4.2.2. La télé

recouvrement

La télé recouvrement consiste à relancer

par téléphone les clients n'ayant pas réglé leurs

dernières créances.Cette application est très

développée dans les secteurs de la banque, de l'assurance, de la

vente par correspondance et de la vente en grande distribution. Le centre

d'appels envoie des signaux d'alerte et anticipe tout retard de paiement.

Il ne s'agit pas ici de menacer le client mais d'obtenir le

respect d'un contrat de règlement de ses dettes tout en récoltant

le maximum d'information sur sa situation spécifique et en identifiant

les motifs de non-paiement. Ceci permet d'anticiper les litiges et de planifier

les actions nécessaires.

1.5. FONCTIONNEMENT D'UN CENTRE D'APPEL

Tout d'abord, il faut garder à l'esprit qu'un centre

d'appels est avant tout une équipe d'hommes et de femmes ayant pour

mission de répondre à la demande des utilisateurs. La plupart du

temps le canal privilégié est le téléphone, mais

une aide par Internet est également possible. Certains dispositifs

disposent d'un outil dit de "Web Call Back" qui permet aux utilisateurs

d'être rappelés par l'entreprise. Ils économisent ainsi les

coûts de communication et sont donc moins réticents pour rentrer

en contact avec l'entreprise.

Premièrement, les télés agents doivent

identifier leurs interlocuteurs. Le

couplage téléphonie-informatique est de plus en

plus utilisé afin de permettre aux opérateurs d'avoir à

disposition des informations concernant les utilisateurs. Ils peuvent ainsi

obtenir ces renseignements par simple saisie du numéro de

téléphone du client.

Il existe différents systèmes, comme par

exemple ACD (Automatic Call Distribution), qui donne la possibilité de

répartir les appels selon la disponibilité des opérateurs

ou encore CTI (Computer TelephonyIntegration), qui fait apparaître les

informations concernant le client sur un écran pendant l'appel.

Lorsque l'opérateur a identifié le client et

qu'il a bien vérifié son identité avec lui à l'aide

de questions (adresse, téléphone,...), l'opérateur ouvre

un ticket d'incident et peut prendre connaissance de son dossier via

l'interface du logiciel de Help Desk. L'ouverture d'un ticket d'incident

déclenche un chronomètre et l'opérateur est donc

chargé de donner une réponse à l'utilisateur dans un temps

le plus court possible.

Pour aider l'opérateur à être le plus

efficace possible, une base de données regroupant les questions les plus

fréquentes des utilisateurs lui permet de poser les "bonnes questions",

de diagnostiquer le problème et dans la mesure du possible de trouver

une solution. On parle ainsi de CBR (Case-BasedReasoning : Raisonnement

à base de cas) permettant de trouver une solution par des

questions/réponses successives.

Si l'opérateur ne parvient pas à résoudre

le problème, le client est alors redirigé vers un

spécialiste ayant une connaissance produit plus approfondie mais

coûtant bien sûr plus cher à l'entreprise.

Beaucoup de recherches ont été menées

sur ces techniques de travail. Les critiques les plus sévères les

comparaient à des usines modernes, à de l'élevage intensif

et y retrouvaient différents éléments du Taylorisme.

Paradoxalement, des indications évidentes prouvent que l'environnement

et les conditions de travail fournies dans la plupart des centres d'appels sont

en avance sur de nombreux bureaux traditionnels. Dans les centres d'appels, les

pressions viennent de l'équilibre à tenir entre la

nécessité de surveillance, le besoin de satisfaction du client et

l'effort pour motiver les employés.

1.6. Les objectifs d'un centre d'appels

Les objectifs d'un centre d'appel doivent être bien

étudies afin d'améliore d'avantage le service rendu aux

clients/prospect.

On peut les résumer en trois objectifs fondamentaux

à savoir :

1.6.1. LA FIDELISATION DES CLIENTS

Les besoins doivent être

détectés ainsi que les préférences de consommation.

Ceci permet de suivre le comportement d'achat des clients et de leurs proposer

une offre adéquate et sur-mesure.

Les téléopérateurs doivent être

à l'écoute en leur assurant un service personnalisé et un

accueil chaleureux .De même l'accès permanent au centre (7jours

sur 7) permet la résolution des problèmes des clients et par la

suite leur fidélisation.

1.6.2. LA REDUCTION DU COUT DES PRESTATIONS

Le centre d'appels minimise les

déplacements coûteux des commerciaux (la télévente)

assure des actions de prospection, garantit des rendez-vous aux commerciaux ...

Toutes ces actions permettent de rentabiliser l'activité du centre

d'appels.

1.6.3. L'AUGMENTATION DU CHIFFRE D'AFFAIRE

L'optimisation des appels,

l'automatisation des procédures et le suivi des fichiers clients aident

les deux divisions commerciales et marketing à rentabiliser leurs

activités

(Prise de rendez-vous, meilleure vision des attentes du

marché, accroissement des ventes,...).

Cette synergie entre les départements permet de garder

un contact direct avec les clients tout en améliorant la

productivité du centre d'appels.

Les objectifs du centre d'appels doivent être

atteignables, c'est-à-dire réalistes et ambitieux .Il est aussi

indispensable de quantifier ses objectifs (nombre des rendez-vous, nombre de

ventes réalisées, nombre de prospects qualifiés ...) pour

une gestion efficace de la relation client

1.7. Les avantages et inconvénients d'un centre

d'appel

1.7.1. Avantages

Les centres d'appels sont utilisés pour presque tous

les cas. Quand un centre d'appel est embauché par une entreprise, il est

considéré comme l'externalisation. L'externalisation à

travers un centre d'appel fournit des ressources d'une entreprise ne serait pas

normalement avoir. Les centres d'appels sont formés pour gérer un

grand volume et clients variés et services. Outsourcing à travers

un centre d'appel fournit également des mises à jour des

technologies. Les centres d'appels sont habitués à fournir ces

services et ont généralement toutes les dernières

technologies disponibles.

1.7.2. Inconvénients

Utilisation d'un centre d'appel a aussi des

inconvénients. La qualité du service n'est

généralement pas aussi solide que ce serait dans un cadre de

l'entreprise. La sécurité est un autre inconvénient. Les

travailleurs des centres d'appel ont accès aux renseignements personnels

de milliers de personnes. Cela peut conduire à des problèmes de

sécurité.

1.8. Serveur de message

Un serveur de messagerie électronique

est un logiciel serveur de

courrier

électronique. Il a pour vocation de transférer les messages

électroniques d'un serveur à un autre. Un utilisateur n'est

jamais en contact direct avec ce serveur mais utilise soit un

client de

messagerie, soit une

messagerieweb, qui

se charge de contacter le serveur pour envoyer ou recevoir les messages.

En d'autre terme, un serveur de message est un logiciel ou

ordinateur destiné à fournir un service à distance aux

applications clients connectées au réseau.

1.9. Types de serveur de messagerie

Parmi les différents types de serveurs, nous pouvons

citer notamment :

Ø Serveur web : chaque fois que

vous demandez une page web, vous passez par un réseau internet à

partir d'un serveur web ;

Ø Serveur de fichiers : il

conserve les fichiers partagés par plusieurs ordinateurs dans un

emplacement commun. Un utilisateur peut extraire un document depuis son

ordinateur, le traiter et l'enregistrer de nouveau sur le serveur ;

Ø Serveur d'application : il

stocke et permet de partager des données (commerciales,

comptabilité, etc....) accessibles depuis tous les postes reliés

au serveur informatique. Il peut traiter les informations de manière

à n'en extraire que les données souhaitées par

l'ordinateur ;

Ø Serveur d'impression : il

permet de partager une ou plusieurs imprimantes ;

Ø Serveur de message : il

gère les messages en distribuant le courrier électronique aux

ordinateurs et en les stockant de manière à permettre un

accès à distance.

1.10. Rôle de serveur de message

Le serveur de messagerie, c'est le serveur qui a pour

fonction de gérer les courriers électroniques qui circulent via

Internet. Son rôle est de faire transiter les messages

électroniques d'un serveur à un autre, ses deux fonctions

principales étant donc d'envoyer et de recevoir ces courriers

Ø Comment cela se

passe-t-il ?

Concrètement, aucun utilisateur ne se connecte

directement à un serveur de messagerie, mais il utilise ce que l'on

appelle un client de messagerie. Il s'agit d'un logiciel qui a pour fonction de

recevoir et d'envoyer les mails d'un serveur à un autre, donc par

exemple de l'expéditeur au destinataire. Ces clients de messagerie

peuvent être des logiciels comme le plus connu, Outlook, ou bien il peut

s'agir d'une interface Web, comme celle proposée par tous les FAI

(Fournisseurs d'Accès Internet), et qui permet également de

gérer ses courriers électroniques.

Lors de l'envoi d'un courrier électronique, le message

de l'expéditeur est transféré à son serveur.

Celui-ci envoie ensuite le message au serveur du destinataire, puis ce

même message est géré par le client de messagerie du

destinataire. Il arrive donc dans la boîte de réception du

logiciel ou de l'interface proposée par le FAI. La réception des

messages se fait de la même manière que l'envoi, le

tout étant géré par les serveurs des

expéditeurs et des destinataires.

Le rôle du serveur est donc très

simple : il est là pour assurer le fonctionnement d'une

messagerie, en faisant office d'intermédiaire entre un expéditeur

et un destinataire. C'est par le serveur que passent tous les mails, entrant et

sortant.2(*)

1.11. Architecture et Fonctionnement d'un serveur de

message

Les fonctionnalités de la messagerie

électronique ou du courrier électronique sont nombreuses et

s'apparentent aux différents services que propose la Poste.

On peut citer entre autres :

Ø La boîte aux lettres pour chaque

utilisateur ;

Ø La notification personnalisée qui interpelle

en temps réel le destinataire qu'un courrier vient de lui

parvenir ;

Ø L'accusé de réception informe

l'expéditeur que son message est bien arrivé ;

Ø La réponse à un courrier peut inclure

le message d'origine ;

Ø Les pièces jointes annexées au message

peuvent être de tous les formats possibles (textes, photos, sons,

vidéos, graphiques, feuilles de calcul, tables d'une base

de données,...) ;

Ø L'envoi en copie du même message à un

autre destinataire - L'expédition groupée d'un même message

à plusieurs destinataires ;

Ø L'annuaire (Directory en anglais) répertorie

tous les abonnés aux services de messagerie ;

Ø La récupération des messages

effacés par erreurs ;

Ø L'absence de bureau permet d'indiquer aux

correspondants que le destinataire du courrier n'est pas là et qu'il

reviendra bientôt ;

Ø Antivirus, antispam.

Une adresse électronique est formée de la

façon suivante : par exemple nzingadaddy@yahoo.fr. Il n'y a pas

d'espace dans l'adresse et aucune distinction entre majuscules et minuscules

n'est faite. Pour détacher l'adresse d'un utilisateur d'un serveur de

messagerie particulier, il est possible de former des adresses en indiquant

uniquement le nom du domaine de l'utilisateur.

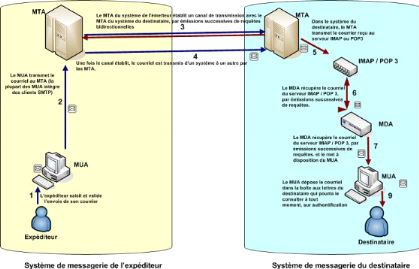

Figure .I.1. Description de l'architecture de

fonctionnement de la messagerie

Les différents éléments du

système de messagerie sont agencés selon une architecture

logique, pour en assurer le fonctionnement.

1- L'expéditeur communique son courriel via le

MUA ;

2- Le MUA transmet ce courriel au MTA (la plupart des MUA

intègrent des clients SMTP) ;

3 et 4- Le MTA du système de l'émetteur

établit un canal de transmission avec le MTA du système du

destinataire, par émissions successives de requêtes

bidirectionnelles ;

5- Une fois le canal établi, le courriel est transmis

d'un système à un autre par les MTA ;

6- Dans le système du destinataire, le MTA transmet le

courrier reçu au serveur IMAP ou POP3 ;

7, 8 et 9- Le MDA récupère le courriel du

serveur IMAP / POP 3, et le met à disposition du MDA ;

10- Le MDA dépose le courriel dans la boîte

aux lettres du destinataire qui pourra le consulter à tout moment, sur

authentification.

1.12. Les différents agents d'un serveur de

messagerie

1.12.1. Le Mail User Agent (MUA)

Le MUA est un programme qui sert à lire,

écrire, répondre, recevoir des messages. Il présente

généralement une interface graphique riche à la

disposition de l'utilisateur. Le MUA ne permet pas de transférer le

message au destinataire, pour cela il fait appel à un MTA.

1.12.2. Le Mail Transfert Agent (MTA)

Le MTA est un programme dédié à la

transmission des messages entre utilisateurs que ce soit en local ou sur des

machines distantes. En général on a un seul MTA par machine. Un

MTA reçoit, habituellement par le protocole SMTP, les emails

envoyés soit par des clients de messagerie électronique (MUA),

soit par d'autres MTA. Son rôle est de redistribuer ces courriers

à des Mail Delivery Agent (MDA) et/ou d'autres MTA.

Parmi les principaux MTA on trouve Qmail, Postfix, Sun ONE

Messaging Server, Send-mail et Sendmail Switch (version commerciale de

Sendmail).

1.12.3. Le Mail Delivery Agent (MDA)

Un Mail Delivery Agent marque la fin de l'acheminement du

mail vers la destination. C'est le MDA qui reçoit le message du MTA et

se charge de le placer dans la boite aux lettres de l'utilisateur. Il doit donc

gérer les éventuels problèmes tels qu'un disque plein ou

une boite aux lettres corrompue et doit impérativement signaler au MTA

toute erreur de délivrance. Parmi les MDA connus nous citons : Proc

mail, mail drop, etc.

1.13. Structure générale et format d'un

message

1.13.1. Structure d'un message

Les messages électroniques échangés

obéissent à une structure bien définie. Ils sont

organisés en trois parties, à savoir : L'entête : elle

comporte plusieurs informations générales mais très utiles

lors de l'envoi du message. Voici quelques exemples des champs de

l'entête :

1. Le Simple Mail Transfer Protocol (littéralement

<< Protocole simple de transfert de courrier >>),

généralement abrégé SMTP, est un protocole de

communication utilisé pour transférer le courrier

électronique vers les serveurs de messagerie électronique.

2. Proc mail est un outil permettant principalement de filtrer

des messages électroniques

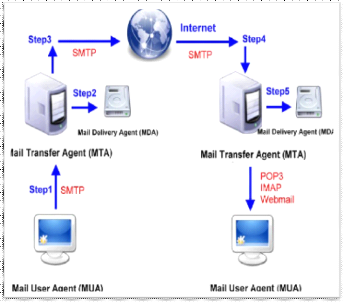

Figure. I.2. Acheminement d'un message

électronique

Ø Le champ FROM : contient

l'adresse source du message ;

Ø Le champ RECEIVED : chaque

machine qui reçoit un message ajoute son adresse dans ce champ ;

Ø Le champ DATE : contient la

date d'envoi du message ;

Ø Le champ TO : contient la liste

des destinataires séparés par des virgules ;

Ø Le corps : il contient les

données utiles, c'est à dire le contenu du message à

transmettre.

Il doit être impérativement séparé

de l'entête par une ligne vide. Il faut faire attention à ne pas

insérer des caractères non imprimables tels que les espaces ou

les tabulations sinon la structure du message sera erronée ;

Ø L'enveloppe : par analogie avec

l'enveloppe du courrier traditionnel, elle contientEssentiellement des

informations concernant le destinataire et l'expéditeur. Si le message

est destiné à plusieurs destinataires, chacun a sa propre

enveloppe mais le même entête et le même corps du message.

L'enveloppe est envoyée séparément du reste du message.

Elle sert à router le message vers une destination bien

déterminée.

1.13.2. Les formats standards de messages : la norme

MIME

Pour des raisons de compatibilité, plusieurs normes

ont été élaborées afin d'uniformiser la structure

des messages et de définir des formats standards. Parmi ces standards

nous citons Multipurpose Internet Mail Extension ou MIME. Les principaux

apports du standard MIME sont :

Ø Possibilité d'avoir plusieurs objets

(pièces jointes) dans un même message ;

Ø Une longueur de message illimitée ;

Ø L'utilisation de jeux de caractères

(alphabets) autres que le code ASCII ;

Ø L'utilisation de texte enrichi (mise en forme des

messages, polices de caractères, couleurs, etc.) ;

Ø Des pièces jointes binaires

(exécutables, images, fichiers audio ou vidéo, etc.) comportant

éventuellement plusieurs parties.

MIME utilise des directives d'entête spécifiques

pour décrire le format utilisé dans le corps d'un message, afin

de permettre au client de messagerie de pouvoir l'interpréter

correctement :

Ø MIME-Version : Il s'agit de

version du standard MIME utilisée dans le message. Actuellement seule la

version 1.0 existe ;

Ø Content-type : Décrit le

type et les sous-types des données ;

Ø Content-Transfer-Encoding

: Définit l'encodage utilisé dans le corps du

message ;

Ø Content-ID : Représente

un identificateur unique de partie de message ;

Ø Content-Description : Donne des

informations complémentaires sur le contenu du message ;

Ø Content-Disposition

: Définit les paramètres de la pièce jointe,

notamment le nom associé au fichier grâce à l'attribut file

Name.

1.14. Les principaux types de MIME

Le type MIME, utilisé dans l'entête

Content-Type, est utilisé pour typer les documents attachés

à un courrier.

Les principaux types de données, appelés

parfois " types de données discrets", sont les suivants :

Ø text: données textuelles

lisibles. text/rfc822 [RFC822] ; text/plain [RF646] ; text/html

[RF854] ;

Ø image: données binaires

représentant des images numériques image/jpeg , image/gif ,

image/png ;

Ø audio : données

numériques sonores audio/basic; audio/wav ;

Ø video : données

vidéos : video/mpeg ;

Ø application : données

binaires autres; application/octet-stream; application/pdf

1.15. Les différents protocoles

utilisés

1.15.1. Le protocole Simple Mail Transfert Protocol

(SMTP)

C'est un protocole de communication utilisé pour

transférer le courrier vers les serveurs de messagerie

électronique. Il est dédié exclusivement à l'envoi

des messages vers un serveur mais pas à la réception. Comme son

nom l'indique, il s'agit d'un protocole simple à utiliser.

On doit commencer par spécifier l'expéditeur du

message puis, la ou les destinations. Après vérification de leur

existence, le corps du message est transféré. SMTP utilise par

défaut le port 25 pour ses échanges.

Le logiciel sendmail est l'un des premiers serveurs de

messagerie électronique à utiliser SMTP. Aujourd'hui, la

quasi-totalité des clients email peuvent utiliser SMTP pour envoyer

leurs messages.

1.15.2. Les protocoles Post Office Protocol (POP) et

Internet Message Access Protocol (IMAP)

Bien qu'ils assurent la même finalité, leurs

manières de procéder par défaut diffèrent. Pour

POP, il se connecte au serveur, télécharge tous les messages sur

la machine locale en les marquant comme nouveaux messages, les efface du

serveur et se déconnecte. L'utilisateur peut alors consulter ses

messages hors connexion.

Pour IMAP, la consultation des messages se fait sur le

serveur, rien n'est téléchargé en local et rien n'est

effacé du serveur sauf suite à la demande explicite de

l'utilisateur.

1.15.3. Le protocole Secure Socket Layer

(SSL)

A la différence des protocoles

précédents, SSL n'est pas spécifique aux applications de

messagerie. Il s'agit d'un protocole de sécurisation des communications

sur un réseau informatique, notamment internet. En effet, avec le

développement d'internet et l'apparition de nouveaux domaines

d'activités assez sensibles tels que les transactions bancaires et le

e-commerce, le besoin d'une communication confidentielle et

sécurisée s'est fait sentir. Dès lors, plusieurs

mécanismes et protocoles de sécurisation ont vu le jour. L'un des

premiers à être développé et des plus

répandus aujourd'hui est SSL.

Développé à l'origine par Netscape, il a

été nommé TLS pour Transport Layer Security par

l'IETF (Internet Engineering Task Force) après le

rachat du brevet de Netscape en 2001. Par abus de langage on parle aujourd'hui

de SSL pour désigner indifféremment SSL ou TLS. Le protocole SSL

s'intercale entre la couche transport et la couche application de la pile

protocolaire TCP/IP (figure 3).

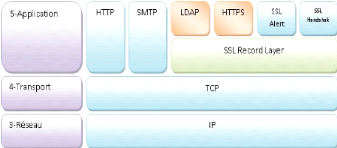

Figure I.3. Pile protocolaire TCP/IP avec

SSL

Netscape est une entreprise d'informatique américaine

qui a été pionnière du World Wide Web avec son navigateur

Web Netscape Navigator. L'entreprise a existé uniquement de 1994

à 2003, et en tant que filiale d'AOL à la fin.

Situé au-dessous de la couche applicative, SSL peut

être utilisé indépendamment du type d'application. Il peut

être utilisé au-dessous de http pour sécuriser simplement

des pages internet, au-dessous de SMTP, IMAP ou POP pour sécuriser les

échanges de messagerie,etc.

Bref, c'est un protocole de sécurisation de toute

sorte de trafic de données sur un réseau. SSL fonctionne suivant

un mode client-serveur. Il fournit quatre objectifs de sécurité

importants :

Ø L'authentification du serveur ;

Ø La confidentialité des données

échangées (session chiffrée) ;

Ø L'intégrité des données

échangées

Ø De manière optionnelle, l'authentification du

client avec un certificat numérique.

Pour son fonctionnement, SSL utilise une combinaison de

systèmes de cryptologie4 à clé

symétrique et à clé publique. Le premier système

est beaucoup plus rapide mais le second offre un meilleur niveau de

sécurité. Ainsi, SSL tire profil des deux. Une session SSL

commence avec un échange de messages appelé la phase de "

handshake ". Cette phase permet, en premier temps, au serveur de s'authentifier

auprès du client moyennant sa clé publique, puis le client et le

serveur coopèrent pour produire une clé symétrique qui

sera utilisée pour crypter, décrypter tous les échanges de

la session en cours.

1.16. Les avantages et inconvénients sur le

serveur de message

1.16.1. Avantages

Ø rapidité de circulation des

messages : temps réel

Ø l'asynchronisme :

- Possibilité d'envoyer un message même si le

destinataire n'est pas connecté ;

- Consultation de ses messages au moment choisi.

Ø l'abolition des distances ;

comme sur Internet en général

Ø L'économie :

- gratuité pour les utilisateurs ;

- coût très peu élevé pour les

serveurs.

Ø l'universalité

technique :

- la messagerie fonctionne sur tous types de matériels

de réseaux.

1.16.2. Inconvénients

Ø la rapidité de circulation des

messages : si la diffusion des messages en temps réel est

un atout, c'est aussi parfois un risque, une pression : envoi

précipité de messages ou d'informations, écriture trop

rapide (syndrome SMS...)

Ø la confidentialité des messages

réduite (mais protégée par la loi) : un

message électronique est comme une carte postale envoyée sans

enveloppe, visible par les facteurs...

Ø la propagation des virus :le

courrier électronique est le premier et principal vecteur de propagation

des virus informatiques

Ø les messages abusifs, le spam

1.17. LE CLIENT DE MESSAGERIE

Un client est le logiciel qui envoie des demandes à un

serveur il existe deux types de clients de la messagerie les clients lourd et

les clients légers

1. Les clients lourds

Un client de messagerie de type lourd, est un logiciel qui

permet de lire, d'écrire et d'expédier des courriers

électroniques il s'installe sur un poste client qui se connecte au

serveur de messagerie

Le client lourd à l'avantage de

récupérer un message et de copier sur le post local, en mode

connecte au serveur. Ainsi en mode hors connexions, nous avons accès

à nos messages.

A. Thunderbird du Mozilla

Il a les caractéristiques suivantes:

- Très léger

- Multi plate-forme (Windows, MAC os, linux)

- Rapide

- Extensible (peut recevoir de nouvelle

fonctionnalité)

- Les codes sources sont libres d'accès

- Installation et configuration simples

- Transfert de message avec pièce points

- Il est gratuit

B. zimbra desktop

Il se caractérise par :

- Multiplateforme (Windows, MacOs, linux)

- Multi plate-forme (Windows, Mac OS, Linux)

- Il est gratuit

- Codes sources sont libres

- Regroupe tous les comptes dans un seul répertoire

- Installation et configuration rapide, facile

- Transfert les messages avec pièces jointes

- Extensible

2. Les clients légers ou Web mail

Un client de messagerie de type léger est un logiciel

qui est installé sur un poste client, permet de se connecter au serveur

de messagerie via un navigateur web (Internet explorer, Firefox). Il fonctionne

uniquement en mode connecté et ne copie pas en local les messages

stockés sur le serveur. Ainsi, en mode hors connexion nous n'avons plus

accès à nos courriers.

A. MS Outlook Web Access

Outlook Web Access est une interface Web mail permettant aux

utilisateurs d'accéder à leur messagerie via une enveloppe web.

Il se caractérise par :

- Installation rapide et facile

- Très léger

- Codes sources ne sont pas libres

- Il n'est pas gratuit

- Uni plate-forme (MS Windows)

B. Web Mail Ajax de Zimbra

L'interface web mail de Zimbra a les particularités

suivantes :

- Installation automatique à la première

connexion au serveur via un navigateur web

- Multi plate-forme (MS Windows, Mac OS, Linux, etc.)

- Elle est Gratuite

- Codes sources libres

- Autorise le glisser/déposer des messages

- Autorise le clic droit de la souris

- Transfère les messages avec pièces jointes

- Permet les messages instantanés

1.18. CONCEPTS LIES AU CENTRE D'APPEL ET SERVEUR DE

MESSAGERIE

1.18.1. Communication

La communication est l'action de communiquer,

d'établir une relation, un lien avec autrui, de transmettre quelque

chose, un message ou une information.

1.18.2. Télécommunication

Les télécommunications sont définies

comme la transmission à distance d'informations avec des moyens à

base d'électronique et d'informatique.

Actuellement, les télécommunications concernent

généralement l'utilisation d'équipements

électroniques associés à des réseaux analogiques ou

numériques comme le téléphone fixe ou mobile, la radio, la

télévision ou l'ordinateur.

Celles-ci sont également une partie importante de

l'économie et font l'objet de régulations au niveau mondial.

1.18.3. IPBX

Il est un protocole datagramme sans connexion qui transmet

des paquets à travers un réseau local (LAN) et fournit aux

stations Netware et aux serveurs de fichiers des services d'adressage et de

routage inter-réseaux. Il s'agit donc d'un protocole de couche 3 du

modèle OSI

1.18.4. Commutation

Action d'associer temporairement des organes, des voies de

transmission ou des circuits de télécommunication pendant la

durée nécessaire au transfert de l'information.

1.18.5. Protocole

Un protocole est une méthode standard qui

permet la communication entre des processus (s'exécutant

éventuellement sur différentes machines), c'est-à-dire un

ensemble de règles et de procédures à respecter pour

émettre et recevoir des données sur un réseau.

1.18.6. Transmission

Le terme transmission s'applique à tout acheminement

d'un message d'un émetteur à un récepteur quand un

système peut effectuer la transmission dans les deux sens, on le dit

duplex.

1.19. Conclusion

La mise en place d'un centre d'appel et d'un serveur de

message optimise la productivité de toutes les activités de

l'entreprise

En effet il permet :

Ø Une amélioration de la qualité du

service rendu aux clients grâce à une personnalisions de la

relation avec eux

Ø Une satisfaction accrue des clients suite à un

meilleur suivi de leurs comportements

Ø Une réduction du cout des différentes

prestations

Ø Une augmentation du chiffre d'affaires de

l'entreprise

Ø Une valorisation de l'image de l'entreprise

Cependant pour aboutir à toutes ces fins, une

étude préalable lors de la mise en place du centre d'appel et de

serveur de message serait indispensable, les responsables doivent bien

identifier la cible, le type de centre d'appel et serveur de message a

utilisé et les objectifs assigné.

Il doit aussi évaluer les compétences à

recruter et le matériel téléphonique et informatique

à exploiter cette étude rigoureuse ainsi que la mesure permanente

de la qualité de centre d'appel et serveur de message permettant

d'atteindre les objectifs prédéfinis et approfondir par

conséquent la relation avec la clientèle

Chapitre II : CADRAGE DU PROJET

2.1. CADRE GENERAL

2.1.1. INTRODUCTION

Il est difficile de parle d'un projet avant d'avoir fait une

analyse détaillée du travail à faire.

Il est cependant nécessaire d'effectuer une

première estimation générale pour pouvoir

« cadrer le projet »

Dans ce chapitre nous allons mettre l'accent sur l'aspect du

cadrage du projet et faire une étude détaillée du

projet.

2.1.2. La définition du projet

Un projet est un processus unique, qui consiste en un

ensemble d'activités coordonnées et maitrisées comportant

des dates de début et de fin, entreprises dans le but d'attendre un

objectif conforme à des exigences spécifiques telles que des

contraintes des délais, de couts et de ressources.3(*)

2.1.3. But

Ce projet a pour but de mettre en place un plan de

communication afin d'acquérir une nouvelle clientèle et

d'améliorer le chiffre affaire.

2.1.4. Les objectifs du projet

Un projet repose sur trois objectifs principaux, à

savoir :

- Objectifs techniques : les résultats attendus et

du projet

- Objectif de délai : date de fin du projet les

dates intermédiaires

- Objectifs du cout : le cout raisonnable pour

réaliser ce projet.

2.1.5. Déroulement du projet

L'inventaire des besoins intégrant des fonctions

particulières qui est conduit comme un véritable projet. Il se

fait d'une manière précise, structurée et globale, en

essayant de se protéger dans les 5 à 10 ans à venir,

à partir d'un dossier type, et donne lieu à la rédaction

d'un "projet d'usage". Ce projet d'usage est défini par le personnel de

l'entité puis validé par le Maitre d'Ouvrage. Il sert de base

à l'élaboration d'une solution technique adaptée et propre

au site concerné.

Généralement, la solution technique

découlant du projet d'usage, est définie en plusieurs

étapes :

Ø D'abord la phase de programme, qui donne lieu

à un audit détaillé du site, et qui va répertorier

l'existant en matière de connectivite ; partant de cet existant, il

va déterminer ce qui est à conserver ou à supprimer. La

phase va ensuite déterminer la densité précise des prises

(informatiques, téléphoniques) dans chacun des lieux des

bâtiments, puis va proposer l'architecture générale.

Ø Ensuite vient la phase de l'étude technique

détaillée. Cette étude est menée par un Bureau

d'Etudes qui jouera le rôle de Maître d'oeuvre et qui aura à

sa charge la réalisation du projet. Pour ce faire, il devra produire

différents documents. Pour définir sa solution, le Maître

d'oeuvre s'appuiera donc sur le programme fourni par le Maître

d'Ouvrage. L'étude technique devra aboutir à un cahier des

charges techniques (CCT) suffisamment précis pour ne laisse aucune

ambiguïté au niveau de la réalisation.

En phase de réalisation des travaux, le Maître

d'OEuvre devra porter une attention particulière sur les prestations

intellectuelles que doivent réaliser les entreprises titulaires des

marchés.

En fin de chantier, le Maître d'oeuvre doit effectuer

l'assistance à la réception des travaux.4(*)

2.1.6. Périmètre de projet

Quel que soit le projet d'usage à traiter,

l'étude devra définir une infrastructure suffisamment extensible

pour répondre non seulement aux usages indiqués, mais

également à la nécessité de préserver des

usages futurs et la possibilité d'irriguer des zones non couvertes par

le projet initial. Dans la plupart des cas, la solution technique

proposée pour la réalisation doit comprendre la description de

tous les composants nécessaires à la constitution d'un

réseau informatique et téléphonique (courants faibles),

des composants nécessaires à l'alimentation électrique de

tous les équipements (courants forts), ainsi que des règles de

mise en oeuvre de tous ces composants.

2.1.7. CONTRAINTES DU PROJET (TRIANGE DE TRIPLE

CONTRAINTE)

Il y a trois contraintes qui sont liée au projet

à savoir :

- Contrainte du cout (budget) : tout le

monde doit être satisfait, si un geste commercial est envisagé, il

ne doit surtout pas impacter le nombre de jours estimé et donc le

planning. Outre le geste commercial, la simplification du cahier des

charges (souvent très vaste) peut être envisagée :

moins de développement, moins de test, moins de suivi donc

forcément un coût moins élevé.

- Contrainte des temps (début et

fin) : dans le cadre d'un projet conséquent, le

découpage en lots ainsi que les méthodologies agiles peuvent

permettre de respecter les délais. De plus, il ne faut pas se tirer une

balle dans le pied en avant-vente, les clients sont comme les enfants, ils

sont impatients de voir leur nouveau joujou au plus vite, mais rien

n'empêche d'entamer une discussion et de gagner quelques semaines quitte

à livrer une première version simplifiée.

- Contrainte techniques (qualité du

résultat) : il faut être transparent avec

le client, optimiser les processus de production et mettre en place une

réelle phase de recette en prévoyant également une

période de garantie et de TMA (Tierce Maintenance

Applicative). :

2.2. PLANIFICATIOND'ORDONNANCEMENTS

2.2.1. Introduction

La construction du planning d'un projet passe par la

modélisation d'un réseau de dépendance entre tâches

sous forme graphique. Il s'agit d'une décomposition structurée du

travail. Il faut décomposer le projet en sous-ensembles plus simples

Les méthodes d'ordonnancement des tâches

permettent d'avoir une représentation graphique (immuable ou non) d'une

réalisation en représentant chaque opération (ou

tâche) par un arc, une liaison, ou un rectangle qui peut être

proportionnel ou non à la durée. Ce graphique dans tous les cas,

permet le positionnement relatif des opérations dans le temps.

2.2.2. Méthodes d'ordonnancements

La réalisation d'un projet nécessite souvent

une succession de taches auxquelles s'attachent certaines contraintes : de

temps, d'antériorité et de production.

Les méthodes d'ordonnancements (techniques) dans le

cadre de la gestion d'un projet ont pour objectif de répondre au mieux

aux besoins exprimés par un client, au meilleur cout et dans les

meilleurs délais, en tenant compte des différentes contraintes.

Il existe trois méthodes d'ordonnancement, à la base de toute

construction d'un projet :

- Le diagramme de GANTT ;

- La méthode MPM (méthode des potentiels

Métra) ;

- La méthode PERT (program Evaluation

Reviewtechnic)5(*)

2.2.2.1. Méthode PERT (programme

évaluation review technique)

La méthode PERT est une technique américaine de

modélisation de projet. Elle consiste à mettre en ordre sous

forme de réseau plusieurs taches qui grâce à leurs

dépendances et à leur chronologie permettent d'avoir un produit

fini.

Les caractéristiques de PERT sont les

suivantes :

- Les taches sont représentées par des

flèches ;

- Le réseau visualise de dépendances entre

tache ;

- Limite de la technique PERT : pas de

représentation de notion de durée et de date

- Chaque tâche est représentée par un arc,

auquel on associe un chiffre entre parenthèses ;

- Entre les arcs figurent des cercles appelés

« sommets » ou

« évènements » qui marquent l'aboutissement

d'une ou plusieurs taches. Ces cercles sont numérotes afin de suivre

l'ordre de succession des divers évènements.

2.2.2.2. Méthode MPM

Cette méthode a été

développée par une équipe de chercheur français.

Les caractéristiques du MPM sont les

suivantes :

- Les tâches sont représentées par des

sommets et contrainte de succession par des sommets

- Chaque tâche est renseignée par date à

laquelle elle peut commencer (date au plutôt) et celle à laquelle,

elle doit se terminer (date au plus tard)

- A chaque arc est associée une valeur

numérique, qui représente soit une durée

d'opération (activité) soit un délai

2.2.2.3. Méthode GANTT

Le diagramme de Gantt est la technique

dereprésentation graphique permettant de renseigne et situer dans le

temps les phases, activités, tâches et ressources du projet.

En ligne, on liste les tâches et en colonne les jours,

semaine ou mois. Les tâches sont représentées par des

barres dont la longueur est proportionnelle à la durée

estimée.

Les tâches peuvent se succéder ou se

réaliser en parallèle entièrement ou

particulièrement

Ce diagramme a été conçu par un certain

Henry L. GANTT (en 1917) et est encore aujourd'hui la représentation la

plus utilisée.

2.2.3. Choix de la méthode

Dans le cadre de notre travail, nous choisissons la

méthode PERT (Program Evaluation and ResearchTask ou Program Evaluation

and ReviewTechnic). Il permet de mettre en ordre sous la forme d'un graphe,

plusieurs tâches qui grâce à leur dépendance et

à leur chronologie concoure nt tous à la réalisation de

notre projet.

2.2.4. Inventaire des tâches

Dans notre travail, nous avons recensé quelques

tâches qui feront l'objet de notre évaluation, à

savoir :

- Cadrage du projet;

- Etude préalable;

- Analyse détaillée;

- Analyse technique;

- conditionnement des locaux;

- Acquisition des matériels;

- Formation des utilisateurs;

- Acquisition des matériels;

- Formation des utilisateurs;

- Implémentation du nouveau système,

- Configuration des serveurs,

- Test et correction des erreurs,

- Lancement du nouveau système.

2.2.5. Tableau d'antériorité

Le recours à la Méthode des Potentiels

Métra suppose qu'aient été identifiées

préalablement les différentes tâches nécessaires

à la réalisation du projet, leur durée et leurs relations

d'antériorité.

Généralement ces indications sont

synthétisées dans un tableau du type suivant :

|

Taches

|

Activités

|

Durée

|

Antériorités

|

|

A

|

Cadrage du projet

|

10 jours

|

-

|

|

B

|

Etude préalable

|

15 jours

|

A

|

|

C

|

Analyse détaillée

|

25 jours

|

B

|

|

D

|

Analyse technique

|

20 jours

|

C

|

|

E

|

Conditionnement des locaux

|

6 jours

|

D

|

|

F

|

Acquisition des matériels

|

20 jours

|

D

|

|

G

|

Formation des utilisateurs

|

8 jours

|

E, F

|

|

H

|

Implémentation du nouveau système

|

6 jours

|

G

|

|

I

|

Configuration des serveurs

|

15 jours

|

G

|

|

J

|

Test et correction des erreurs

|

10 jours

|

H, I

|

|

K

|

Lancement du nouveau système

|

5 jours

|

J

|

Tableau. I.1. Représentation de la tâche

MPM

2.2.6. Construction du graphe P.E.R.T

2.2.6.1. Graphe P.E.R.T

non-ordonnée

2.2.6.2. Matrice booléenne

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

11

|

12

|

|

1

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

2

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

3

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

4

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

5

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

|

6

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

|

7

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

|

8

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

|

9

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

|

10

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

|

11

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

|

12

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

2.2.6.3. Calcul des rangs

Rn - 12=R0

n - 12=0

Soit n = 12

D'où, nous avons:

|

Rn = « R12 »

|

R12 - 12 = Ro = 1

|

|

Rn - 1 = « R11 »

|

R12 - 11 = Ro = 2

|

|

Rn - 2 = « R10 »

|

R12 - 10 = Ro = 3

|

|

Rn - 3 = « R9 »

|

R12 - 9 = Ro = 4

|

|

Rn - 4 = « R8 »

|

R12 - 8 = Ro = 5

|

|

Rn - 5 = « R7»

|

R12 - 7 = Ro = 6

|

|

Rn - 6 = « R6 »

|

R12 - 6 = Ro = 7

|

|

Rn - 7 = « R5 »

|

R12 - 5 = Ro = 8

|

|

Rn - 8 = « R4 »

|

R12 - 4 = Ro = 9

|

|

Rn - 9 = « R3 »

|

R12 - 3 = Ro = 10

|

|

Rn - 10= « R2 »

|

R12 - 2 = Ro = 11

|

|

Rn - 11= « R1 »

|

R12 - 1 = Ro = 12

|

2.2.6.4. Graphe P.E.R.T ordonne

Calcul de la date au plus tôt (DTO) et calcul de la date

au plus tard (DTA) Calcul de la date au plus tôt (DTO) et calcul de la date

au plus tard (DTA)

|

Calcul de la date au plus tôt

DTO

|

Calcul de la date au plus tard

DTA

|

|

DTO(A)= 0

DTO (B)= DTO(A) + d(A)

0+10=10

DTO(C)= DTO(B) + d(B)

10+15=25

DTO(D)= DTO(C) + d(C)

25+25=50

DTO(E) = DTO(D) + d(D)

50+20=70

DTO(F) = DTO(E) + d(E)

70+6=76

DTO(G)= MAX /DTO(E) + d(E)

DTO(F) + d(E)

70+6=76

70+0=70

DTO(H)= DTO(G) + d(G)

76+8=84

DTO(I) = DTO(H) + d(I)

76+15=91

DTO(J)=MAX /DTO(I) + d(H)

DTO(I) + d(H)

84+6=90

91+0=91

DTO(K)= DTO(J) + d(J)

91+10=101

DTO(L)= DTO(K) + d(K)

101+5 =106

|

DTA(L) = 106

DTA(K) = DTA(L) - d(k)

106-5=101

DTA(J)= DTA(K)- d(J)

101-10=91

DTA(I)= DTA(J) - d(I)

91-0=91

DTA(H) = DTA(J) - d(H)

91-6=85

DTA(G) = MIN /DTA(I) - d(I)

DTA(H) - d(G)

91-15=76

85-8=76

DTA(F)= DTA(G) - d(F)

76-0=76

DTA(E)= DTA(G) - d(E)

76-6=70

DTA(D)= Min /DTA(E) - d(D)

DTA(F) - d(F)

70-20=50

76-20=56

DTA(C)= DTA(D) - d(C)

50-25=25

DTA(B) =DTA(C) - d(B)

25-15=10

DTA(A) = DTA(B) - d(A)

10-10=0

|

CALCUL DE LA MARGE TOTALE ET DE LA MARGE

LIBRE

|

Calcul de la marge libre

|

Calcul de la Marge total

|

|

ML(A)= DTO(B) - DTO (A) - d(A)

10-0-10=0 C.C

ML(B)= DTO(C) - DTO (B) - d(B)

25-10-15=0 C.C

ML(C)= DTO(D) - DTO(C) - d(C)

50-25-25=0 C.C

ML(D)= DTO(E) - DTO (D) - d(D)

70-50-20=0 C.C

ML(E)= DTO(F) - DTO(E)- d(E)

70-70-6=6 C..C

ML(F)= DTO(G) - DTO(F) - d(F)

76-70-20=14 C.N.C

ML(G)= DTO (H) - DTO(G) - d(G)

84-76-8=0 C.C

ML(H)= DTO(I) - DTO(H) - d(H)

91-84-6=0 C.C

ML(I)= DTO(j) - DTO(I) - d(I)

91-91-15=15 C.C

ML(J)= DTO(K) - DTO(J) - d(J)

101-91-10=0 C.C

ML(K)= DTO(L) - DTO(K) - d(K)

106-101-5 =106

|

MT(A)= DTA(B) - DTO (A) - d(A)

10-0-10=0 C.C

MT(B)= DTA(C) - DTO (B) - d(B)

25-10-15=0 C.C

MT(C)= DTA(D) - DTO(C) - d(C)

50-25-25=0 C.C

MT(D)= DTA(E) - DTO (D) - d(D)

70-50-20=0 C.C

MT(E)= DTA(F) - DTO(E)- d(E)

76-70-6=6 C.C

MT(F)= DTA(G) - DTO(F) - D(F)

76-70-20=14 C.N.C

MT(G)= DTA (H) - DTO(G) - D(G)

85-76-8=1 C.N.C

MT(H)= DTA(I) - DTO(H) - D(H)

91-84-6=0 C.C

MT(I)= DTA(j) - DTO(I) - D(I)

91-91-15=15 C.C

MT(J)= DTA(K) - DTO(J) - d(J)

101-91-10=0 C.C

MT(K)= DTA(L) - DTO(K) - d(K)

106-101-5=0 C.C

|

CHEMIN CRITIQUE(C.C) : C.C = A B C D E G H J K

L

DUREE TOTAL

=d(A) + d(B) + d(C) + d(D) + d(E) + d(G) + d(H) + d(J) + d(K)

+ d(L)

= 10+15+25+20+6+8+6+10+5

=105

2.2.8. Coût

Le tableau ci-dessous nous donne le coût des

activités selon leurs contraintes.

|

Taches

|

Activités

|

Durée

|

Couts

|

|

A

|

Collecte des données

|

10

|

2000$

|

|

B

|

Analyse du système

|

15

|

3000$

|

|

C

|

Conception du nouveau système

|

25

|

6000$

|

|

D

|

Implémentation du nouveau système

|

20

|

6000$

|

|

E

|

Aménagement de locaux

|

6

|

7000$

|

|

F

|

Acquisition des matériels et mise en place

|

20

|

36000$

|

|

G

|

Installation du nouveau système

|

8

|

1000$

|

|

H

|

Configuration des serveurs

|

6

|

1000$

|

|

I

|

Correction des erreurs

|

15

|

1500$

|

|

J

|

Formation des utilisateurs

|

10

|

800$

|

|

K

|

Lancement du système

|

5

|

800$

|

Tableau. II.2. Coût projet

Le Coût Total de l'évaluation du projet est la

sommation des coûts des toutes les tâches ou activités

critiques ou non critiques, soit :

CTE =2000+3000+6000+6000+7000+36000+1000+1000+1500+800+800

= 65100$

2.2.9. Conclusion

Nous voici à la fin de notre deuxième chapitre,

qui nous a permis de faire une évaluation de notre projet.

En évaluant, nous avons remarqué que la plupart

des tâches n'admettent pas de retard dans leur exécution (A, B, C,

D, E, G, H, J, K, L) à l'instar de la tâche F et I qui admet un

retard respectif de 15 jours avant qu'elles sont réalisées, sans

remettre en cause les dates limites de ces tâches. Notre projet va

démarrer le 01 MARS2017 et va prendre fin le 11 juillet 2017 soit 101

jours ouvrables, en respectant la suite d'exécution des tâches

décrites par le graphe de PERT par son chemin critique où nous

avons pu bénéficier de 39 jours donc au lieu de 140 jours nous

devrons faire que 101 jours.

Chapitre 3. ETUDE DU SITE DE L'INPP/ DIPRO-KIN

3.1. Introduction

Ce chapitre présente succinctement l'Institut National

de Préparation Professionnel « INPP » en donnant

toutes les précisions possibles en ce qui concerne son historique, sa

situation géographique, sa structure organisationnelle ainsi que

fonctionnelle.

3.2. Présentation

de l'entreprise

Dans cette partie, nous allons présenter un

aperçu général sur l'Institut National de

Préparation Professionnelle, « INPP » en sigle.

3.2.1. Aperçu Historique

L'Institut National de Préparation Professionnelle

« INPP » en sigle, c'est une entreprise étatique

Créée depuis le 29 juin 1964. L'Institut National de

Préparation Professionnelle, INPP, a vu le jour au lendemain de

l'accession de la République Démocratique du Congo (RDC) à

l'indépendance en vue d'aider l'industrie nationale à