PREMIER CHAPITRE : REVUE DE LA LITTERATURE

Introduction

L'informatique est une science, un ensemble des techniques de

la collecte, du tri, de la mise en mémoire, de la transmission et de

l'utilisation des informations. Dans un système informatique,

l'information n'a de sens que si elle respecte les trois principes de la

sécurité dont l'authenticité, l'intégrité et

confidentialité. La technique permettant à mettre en place un tel

système est la cryptographie.

Vu notre problème, visant à concevoir un

système de payement sur internet, la technique expliquée ci-haut

nous est très utile, d'où la cryptomonnaie. Une cryptomonnaie,

appelée aussi cryptoactif, cryptodevise ou monnaie cryptographique, est

une monnaie utilisable sur un réseau informatique

décentralisé, de pair à pair. Elle est fondée sur

les principes de la cryptographie et intègre l'utilisateur dans les

processus d'émission et de règlement des transactions

(arstechnica, 2013). Le terme « cryptoactif » fait

référence à « des actifs virtuels stockés sur

un support électronique permettant à une communauté

d'utilisateurs les acceptant en paiement de réaliser des transactions

sans avoir à recourir à la monnaie légale (Vercy,

2018).

En France, la Banque différencie les cryptomonnaies des

titres de reconnaissance de dette. Elle les reconnaît sous la

définition de « tout instrument contenant sous forme

numérique des unités de valeur non monétaire pouvant

être conservées ou être transférées dans le

but d'acquérir un bien ou un service, mais ne représentant pas de

créance sur l'émetteur » (publications.banque-france,

2018).

8

En vue d'hériter cette appellation « cryptomonnaie

», le système de payement sur internet doit recourir à

quelques technologies.

- Un réseau informatique totalement

décentralisé dit pair-à-pair ou P2P ;

- Une technologie de stockage dit blockchain.

Dans ce chapitre, nous présentons les différents

niveaux de décentralisation des réseaux P2P, les tables de

hachage distribuées qui sont les principales structures de routage

distribuées dans les systèmes P2P, nous présenterons aussi

la technologie blockchain et ce qu'elle implique, enfin nous

présenterons notre système par rapport aux systèmes de

payement électronique au Congo.

Impact négatif d'une cryptomonnaie sur la masse

monétaire d'un pays

Ici il est question de savoir les vraies

caractéristiques d'une monnaie pour déterminer cet impact. Une

monnaie l'est si, c'est un instrument d'évaluation (unité de

compte), un instrument de paiement (circulation de la monnaie), et un bien

(actif patrimonial). De ce trois, s'ajoute son caractère légal

(VAUPLANE, 2014). Une cryptomonnaie aurait un impact sur la masse

monétaire si et seulement si elle serait reconnu comme monnaie

légale ; seule la monnaie légale recouvre les trois

caractéristiques or une cryptomonnaie n'est pas reconnue. Si elle n'est

ni une monnaie, ni un instrument de paiement, qu'est-ce ? VAUPLANE(2014) nous

montre que, vu qu' elle integre le système de minage qui permet de s'en

approcurer comme quand on cerchait de l'or, or celui-ci est une marchandise ;

comme toute marchandise fait l'objet d'un droit de propriété, on

peut juste considérer que la détention d'une unité de

cryptomonnaie conduit son détenteur à disposer des

caractéristiques de la propriété sur celui-ci et non

posséder une monnaie.

9

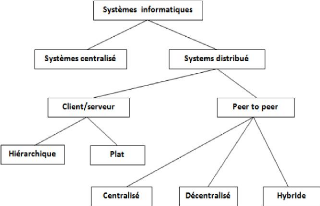

Propos des systèmes informatiques

Les systèmes informatiques peuvent être

classés en deux grandes catégories comme illustré dans la

figure 1 : les systèmes centralisés et les systèmes

distribués. Les systèmes distribués peuvent à leur

tour être selon deux modèles : le modèle client/serveur

plat ou hiérarchique et le modèle peer to peer qui peut

être centralisé, décentralisé ou hybride (

BENSLIMANE & OUAKKOUCHE, 2016).

Figure 1 : Classifications des systèmes

informatiques

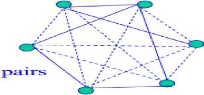

Réseau P2P.

Notions.

Un client P2P ou peer est une application s'exécutant

sur une machine (ordinateur, téléphone portable,..)

possédant une capacité de communiquer avec le autres peers.

La communication qu'effectue ce peer avec les autres peers

d'une manière décentralisée, c.à.d. n'ayant pas

d'une permission ou un point centrale pour effectuer la communication comme le

montre la figure ci-dessous (Goessens, 2012).

10

Figure 2: Structure du réseau

Caractéristiques des P2P.

? Tolérance aux fautes : Un réseau peer-to-peer

proprement dit doit être à

mesure de gérer quelques

fautes ou pannes hardware et/ou software qui peuvent survenir dans la

connexion.

? L'absence d'un point central dans un réseau P2P le

rend si intéressant dans la

mesure où il parvient à

maintenir la disponibilité des ressources malgré l'absence de ce

dernier, cette caractéristique est dite « Disponibilité

».

? Dynamisme : Les systèmes distribués peer to

peer sont caractérisés par un taux

élevé

d'arrivées et de départs de noeuds. Il est important que

l'insertion ou le retrait d'un noeud ne soient peu coûteux.

? Auto organisation, Equilibrage de charge et mutualisation

des ressources, le

système ne nécessite pas une entité

externe pour revenir à son état stable ; il est possible

d'équilibrer les traitements de requêtes en les

répartissant sur l'ensemble des noeuds, qui partagent la même

responsabilité.

? Passage à l'échelle : la principale limitation

des modèles clients serveurs vient

de l'incapacité des

serveurs à gérer un nombre élevé de clients et de

ressources. En effet, la machine qui prend en charge l'exécution du

serveur doit être suffisamment dotée en ressources de calcul, de

stockage et de communication ( BENSLIMANE & OUAKKOUCHE, 2016).

11

? Contrôle et Anonymat : Il est en effet relativement

aisé de contrôler le point

unique d'accès à l'information, qui est la

plupart du temps clairement identifiable ; le degré par lequel les

systèmes peer to peer tiennent compte des opérations non

identifiées doit être pris en compte.

Problèmes du P2P.

Dans son implémentation, ce système pose

certains problèmes ; la sécurité, vu que le

partage s'effectue de pair en pair, le fichier en cours de

téléchargement peut être infecté par un virus, et

peut atteindre l'ensemble du réseau (Bartlomiej, Kshemkalyani, &

Singhal, 2004).

Les noeuds lors de leur connexion au réseau, il utilise

des plateformes et technologies réseaux différentes, ceci est le

fait qu'il ait ce une l'interopérabilité difficile.

La découverte des ressources est difficile dans ce

réseau, la cause est qu'il n'y a pas de serveur central pour offrir ce

service de découverte des ressources. Le nombre de clients n'est pas

défini dans ce système et augmente très rapidement, cela

engendre des difficultés dans le trafic et le réseau devient

ainsi saturé, c'est le problème de la bande passante.

12

Architecture des réseaux P2P.

Architecture Description Avantages

Désavantages

Centralisée Cette architecture est

caractérisée par un index

centralisé(en zone stable) mais stockage

décentralisé(en zone instable). Le principe est simple, chaque

pair annonce à l'index la liste des ressources qu'il sert ; Un pair

requête l'index pour connaître la liste des pairs qui servent une

ressources ; Le chargement des données se fait de pair. Le cas de

Napster (Steffenel, 2008)

|

- Performance

- Contrôle d'accès

|

- Single point of failure

- Passage à l'échelle

- Modèle abandonné surtout à

cause des

implications légales

|

|

Décentralisée

Caractérisée par un index décentralisés

(en zone instable/stable) et Stockage décentralisé (en zone

instable).Principes, Découverte des pairs qui servent l'index ; les

pairs qui servent d'index peuvent s'annoncer (Steffenel, 2008).

|

Environnement P2P pur, tolérance aux fautes.

|

Performance dégradée sur des grands réseaux,

sécurité, disponibilité, fiabilité.

|

|

Hybride Le modèle super noeud a pour but

d'utiliser les

avantages des 2 types de réseaux (centralisé et

décentralisé). En effet sa structure permet de diminuer le nombre

de connexions sur chaque serveur, et ainsi d'éviter les problèmes

de bandes passantes (BUDAN, TEDESCHI, & VAUBOURG, 2003)

|

Le réseau n'est plus pollué

par les trames de

broadcast

|

Anonymat non assuré

|

13

Tableau 1. Architecture des réseaux P2P

Figures Architectures peer-to-peer.

Figure 5. Architecture centralisée Figure 4.

Architecture Hybride Figure 3. Architecture décentralisée

14

Table de hachage

Une fonction f d'un ensemble E vers un ensemble

F est dite injective si :

V(x, y) E E2, (x ?

y) = ((xf) ? (yf)) Ceci garantit donc que :

V(x, y) E E2, ((xf)

= f (y)) = (x = y)

Une fonction de hachage est une fonction injective d'un

ensemble de clés vers un ensemble de valeurs, qui, à une

chaîne d'octets de longueur quelconque associe une valeur unique (de

taille fixe).

Une table de hachage représente un tableau de

correspondance entre des clés et des valeurs liées par une

fonction de hachage, h.

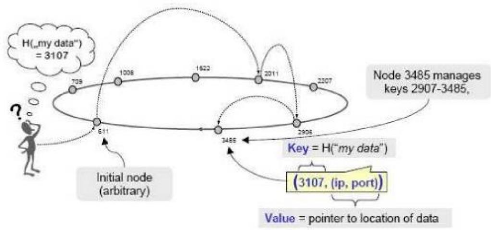

Une table de hachage distribuée (ou DHT pour

Distributed Hash Table) est une table de hachage partagée entre

tous les éléments actifs d'un système réparti

(Fayçal, 2010).

Lorsque un client se connecte au système, il

reçoit un identifiant unique dit nodeId, il en est de même pour

chaque ressource objectId, pendant la requête, nodeId rechercher est dit

key.

Les nodeId et objectId sont dans un

même espace logique K qui correspond à l'index global de

la DHT. Chaque pair est responsable d'une partie de cet espace. Cette partie

sera dite tout court : la DHT du pair. Dépendamment de

l'implémentation de la DHT, l'espace de hachage correspondant (et donc

la DHT) peut être visualisé(e) comme une grille, un cercle (ou

anneau), ou une ligne. L'implémentation de la DHT est spécifique

à l'algorithme de routage du protocole mis en oeuvre. Cet algorithme va

permettre de construire la DHT en associant chaque objectId au pair

responsable de l'objet correspondant. En d'autres termes, étant

donné une fonction de hachage h et un pair ayant une adresse IP

@IP et voulant partager sur le réseau une ressource r,

on a :

h(r) = k E K ; où

k est l'objectId

Et h(@IP) = i E K ; où

i le nodeId

15

La figure suivante représente les mécanismes de

routage qui s'effectuent dans un réseau overlay basé sur une

DHT.

Figure 6: DHT et mécanisme de routage dans un

réseau overlay

Technologie Blockchain

|