EPIGRAPHIE

La science restera toujours la satisfaction du

plus haut désir de notre nature, la curiosité, elle fournira

à l'homme le seul moyen d'améliorer son sort.

DEDICACE

Dans la fatigue et la peine, parcourant montagnes et

pleines, vous vous priva du plaisir, de la joie et de sommeil Papa

BAMUE KABASUA TSHINTU WA KUMPANYA Eugene et Maman

BAMANAKUAMBA Thérèse pour recouvrer l'enfant

NTAMBUE Pierre. A vous je dédie ce travail, acte

symptomatique exprimant ma profonde reconnaissance à vos sacrifices

longtemps et toujours endurées pour ma cause.

REMERCIEMENTS

A tout seigneur, tout honneur ! Savoir dire merci

aux acteurs qui ont donné vie à cette oeuvre scientifique est

l'acte impératif qu'un scientifique conscient et consciencieux puisse

poser.

Qu'il nous soit permis de dire Mercie, glorifier et magnifier

le Dieu de nos pères, le Père de notre Seigneur

Jésus-Christ et notre Père, non seulement pour avoir rendu

possible ce périple reflexionnel mais aussi et surtout pour m'avoir

fortifié de sa Puissance, éclairé de la sagesse de son

Fils Jésus le Sauveur et consolé par son Esprit Saint ;

à lui honneur louange et gloire.

A vous chers parents Eugene BAMUE KABASUA TSHINTU et

Thérèse BAMANA, pour vos sages conseils et pour nous avoir

porté toujours dans vos prières, sans vous rappeler de votre

soutient irréprochable ; spirituel soit-il, matériel que

financière, aujourd'hui ils ont donné le fruit au délice

de vos sacrifices.

Nos remerciements vont tout droit vers Maman Monique TSHIBOLA

pour son amour exprimé envers nous pendant les moments de sombrement

terrible de ce périple parcours.

Nous tenons à remercier nos autorités

académiques de l'Université Notre-Dame du Kasayi en

générale, et en particulier le Doyen de la faculté de

sciences informatiques le Professeur BANYINGELA KASONGA, pour avoir pris

à coeur notre formation scientifique.

Exprimons notre profonde gratitude à notre directeur le

Professeur MABELA Rostin et le co-directeur Chef de travaux NoblaTSHILUMBA qui

en dépit de leurs multiples occupations ont

délibérément partitionné leur temps pour guider

notre réflexion qui aujourd'hui n'est plus qu'un poussin qu'un oeuf.

Au Révérend Père Antoine MAKI, nous

adressons nos sincères remerciements pour son accompagnement spirituel

en ses qualités d'un bon pasteur soucieux de ses brebis dont j'en faits

parti.

Nous adressons un hommage digne et fier aux

Révérend Père Jean-Paul TSHISUNGU, JeanNico ILUNGA,

ValentinKUBANANGIDI ; en vos qualités de parents et oncles vous

m'avaient été d'un amour plus que paternel que maternel tout au

long de mon parcours universitaire.

A vous chers grands-parents ConstantinKAPANGA que la nature

nous a arraché au seul de notre affection et Thérèse

TSHITUKA pour vos sages conseils et pour nous avoir porté toujours dans

vos prières.

Puiser nos remerciements à ce niveau en vos titre

respectifs de Grands frères et Grandes soeurs Fiston KUMPAYI, Benoit

MUTUAKADILA, Révérende soeur Thérèse MUENGA,

Marguerite TSHIBOLA pour vos conseils édifiants, vos encouragements et

soutien.

Que la portée de mes remerciements atteigne vous mes

ainés scientifiques, à l'occurrence Jonas TSHIBOLA, Patient

KABUE, Nora TSHIELA, Passy PUMBU pour votre encadrement scientifique et

fraternel.

A vous Jean-Paul MALU, Jeanpy MANDE, Vincent KUNYIMA, Eddy

TSHIPAMBA, Clément BIDUAYA, YvonneBAMBI, BlandineKANKOLONGO,

ClémentMUTAMBA, FranckMUNAKEBE en vos qualités de compagnons de

lutte, trouvaient l'expression de nos sincères luttes aujourd'hui

conquise.

A vous ami(e)s et connaissances ne figurant pas nominalement

dans ce remerciement nous vous réitérons nos sentiments de

reconnaissance et vous disons merci.

SIGLES ET ABREVIATIONS

|

TCP

|

Transfer Control Protocol

|

|

IP

|

Internet Protocol

|

|

DoD

|

Departement of Defense

|

|

UDP

|

User Data gramme Protocol

|

|

FTP

|

File transfert Protocol

|

|

IEEE

|

Institute of Electronic and Electronics Engineers

|

|

LAN

|

Local Area Network

|

|

MAN

|

Metropolitain Area Networ

|

|

GAN

|

Global Area Network

|

|

HTTP

|

Hyper Text Transfer Protocol

|

|

WPAN

|

Wireless Personnel Area Network

|

|

WLAN

|

Wireless Local Area Network

|

|

CDKa

|

Caritas Développement Kananga

|

|

BDC

|

Bureau Diocésain Caritas

|

|

BDD

|

Bureau Diocésain de Développement

|

|

BDOM

|

Bureau Diocésain des OEuvres Médicales

|

|

CENCO

|

Conférence Episcopale Nationale du Congo

|

|

ASBL

|

Association Sans But Lucratif

|

|

CPCD

|

Comité Paroissiaux de la Caritas Développement

|

|

GLBP

|

Gateway Load BalancingProtocol

|

|

HSRP

|

Hot Standby Router Protocol

|

|

RSTP

|

Rapid SpanningTree Protocol

|

|

STP

|

spanning tree protocol

|

|

VRRP

|

virtual router redundancyprotocol

|

|

HSRP

|

hot standby routing protocol

|

|

GAN

|

Global Area Network

|

LISTE DES TABLEAUX

|

NUMERO DU TABLEAU

|

INTITILES

|

|

Tableau 1.1

|

Expression de la haute disponibilité

|

|

Tableau 1.2

|

Protocoles et normes

|

|

Tableau 2.1

|

Table de routage

|

|

Tableau 3.1

|

Analyse de matériels

|

|

Tableau 4.1

|

Plan d'adressage

|

|

Tableau 4.2

|

Configuration de HSRP

|

LISTE DES FIGURES

|

NUMERO DES FIGURES

|

INTITILES

|

|

Figure 1.1

|

Basculement des routeurs

|

|

Figure 1.2

|

Liaison de groupe de canaux

|

|

Figure 1.3

|

Redondance du premier saut

|

|

Figure 1.4

|

Changement du Routeur en veille

|

|

Figure 2.1

|

Vlan par port

|

|

Figure 2.2

|

Routage à état de lien

|

|

Figure 2.3

|

Réseau routé

|

|

Figure 3.1

|

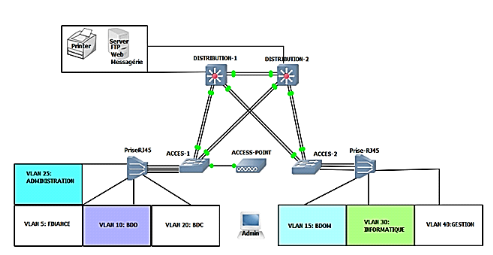

Architecture du réseau de l'existant

|

|

Figure 3.2

|

topologie du réseau existant

|

|

Figure 3.3

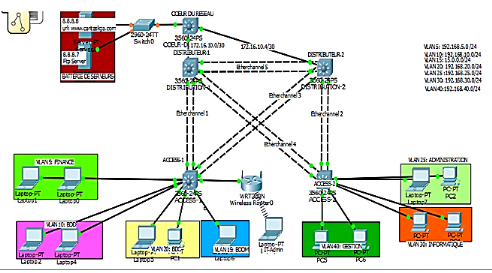

|

nouvelle architecture

|

|

Figure 3.4

|

Nouvelle topologie

|

|

Figure 4.1

|

Interface du switch

|

|

Figure 4.2

|

Serveur

|

|

Figure 4.3

|

Câble croisé

|

|

Figure 4.4

|

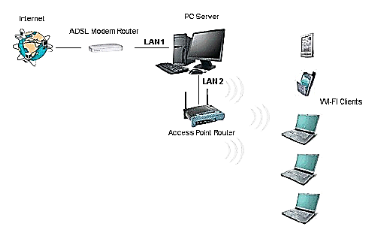

Access point

|

|

Figure 4.5

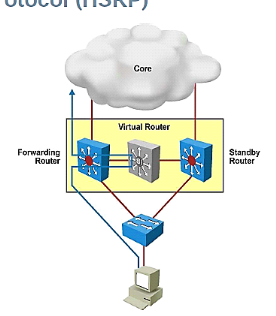

|

Redondance avec HSRP

|

|

Figure 4.6

|

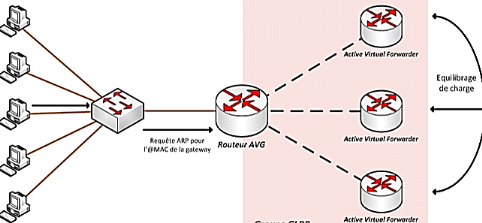

Equilibre de charge

|

|

Figure 4.7:

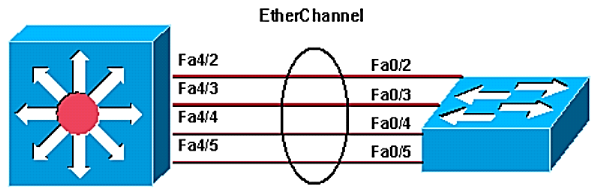

|

Etherchannel

|

|

Figure 4.8

|

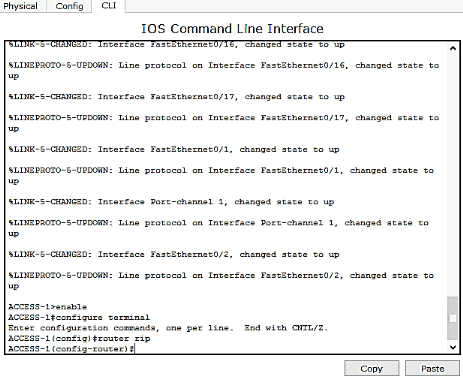

Switch d'accès

|

|

Figure 4.9

|

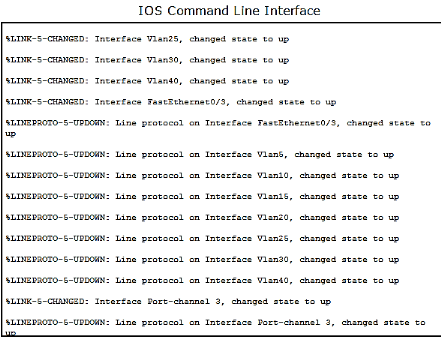

Switch distributeur

|

|

Figure 4.10:

|

Switch coeur

|

|

Figure 4 .11

|

Interface Access point

|

|

Figure 4.12

|

Interface serveur

|

|

Figure 4.13

|

Page web d'accueille

|

|

Figure 4.14

|

Page web nos contacts

|

INTRODUCTION GENERALE

Il est d'une notoriété publique que, la

révolution indiscutable et intangible numérique de l'informatique

a pondu un gain considérable dans le système accouplé. Les

systèmes matériels et logiciels ont gagné

régulièrement en complexité et en puissance. Ils ont

envahi toute notre vie quotidienne et sont désormais incontournables

dans la majorité des secteurs clefs de l'industrie et la vie courante.

Peu de domaines ont échappé à cette révolution au

point que la cohésion de nos sociétés fortement

industrialisées repose sur la disponibilité des systèmes

complexes qui rythment notre activité de tous les jours : les

transactions bancaires, les télécommunications, l'audiovisuel,

internet, le transport de personne ou de bien (avion train ou voiture), les

systèmes d'informations des entreprises et les services fournis par ces

dernières, etc.

Produire les systèmes stables demande de passer

beaucoup de temps en études et en analyses. Heureusement, il existe des

techniques simples permettant de pallier à la fiabilité des

systèmes complexes, qu'ils soient matériels ou logiciels.

Plutôt que de chercher à rendre ces systèmes stables, on

peut inverser la démarche et intégrer à la source la

notion de panne dans l'étude de ces systèmes : si l'on peut

prévoir la panne d'un composant matériel ou logiciel, on peut

alors l'anticiper et mettre en oeuvre une solution de substitution. On parle

alors de disponibilité du service, voire de Haute Disponibilité

selon la nature de l'architecture mise en place

Aujourd'hui, la trop grande importance que

révèlent les services qu'on offre impose un certain niveau de

sécurité, les solutions de RAID et autres viennent se greffer

à des nouvelles solutions pour assurer une haute disponibilité

des services vitaux, car en effet très souvent d'énormes revenus

sont liés à la disponibilité plus ou moins parfaite de

certains services et ce, en fonction des domaines d'activités.

Raison pour laquelle tout au long du présent travail

une insistance remarquable est portée sur la technologie de la haute

disponibilité qui est le cluster d'équilibrage de charge

réseau.

0.1 PROBLEMATQUE

Dans le souci de répondre efficacement à ses

objectifs assignés, la CARITAS/Kananga est dans l'obligation de faire

travailler en synergie tous ses services tous tournés vers une vision ou

objectif global. Cependant, pour viser une interaction en synergie des services

et un traitement automatique de données centralisé de la

Caritas/Kananga, lahiérarchie de ladite structure s'est dotée

d'une infrastructure réseau qui prend en charge la gestion des

différentes ressources nécessaires au traitement rationnel de

l'information responsable de la réussite et l'atteinte des objectifs

assignés.Il faut donc noter que chaque jour, ses différents

services par le biais de ses utilisateurs enregistrent une multitude des

données numériques le compte de cette institution.

En effet, en dépit des caractères positifs

observés sur son infrastructure réseau pendant notre

étude, il n'est pas exclu qu'elle présente des

défaillances, au niveau de sa structure techniques et en plus ses

utilisateurs ne cessent d'exprimer à nouveau des besoins dans le souci

de professionnaliser son travail et en atteignant de manière

professionnelle les objectifs assignés de l'institution. C'est pourquoi

après avoir scruté à fond le réseau existant, nous

y avons décelé des greffes qui sont loin d'être

perçu comme des simples ou fausses allégations :

Il a été remarqué qu'une partie

d'utilisateurs pendant une période étaient hors services,

c'est-à-direils ont vécushors connexion au réseau LAN de

la Caritas/Kananga ; une allégation que les travailleurs ont eu à

exprimer à travers un échange avec le chargé de l'IT de la

Division Urbaine. Cela a eu des conséquences non négligeables sur

le rendement de service rendu au niveau de la division. Car il suffisait qu'un

utilisateur (personnel) soit déconnecté pendant un bout de temps

pour qu'il y ait enregistrement d'une perte considérable de la fortune

un acte qui se serait posé pendant l'absence de la connexion. Une

indisponibilité de services clients était perceptible à

cause de l'état défectueux des supports de transmission du aux

flux et trafic considérables que supportent les liaisons physiques qui

interconnectaient le local de ces utilisateurs au commutateur principal

situé dans la salle de l'IT et surtout que c'est la seule liaison

câblée qui interconnecte le Switch du parc informatique (salle des

utilisateurs) vers celui du Switch principal de la salle serveur. Ce

problème rend indisponible un nombre important des services qui devra

concourir au bienêtre de la Caritas/Kananga. C'est dans cette optique que

nous nous somme posés une litanie des questions suivantes :

1. En dehors de l'informatique, quelle autre discipline peut

garantir à la CARITAS/Kananga une haute disponibilité de la

transmission en haut débit ?

2. A cause de ses effets nocifs dans la transmission des

données numérique comment peut ont arriver à

éliminer les boucles qui peuvent surgir dans un LAN à haute

disponibilité de transmission ?

3. A quel seuil se vouer pour l'applicabilité de la

tolérance des pannes dans un réseau LAN à haute

disponibilité de transmission ?

Passons par le boulevard d'analyse pour nous éviter

tout éventuel embouteillage interrogatoire. Mieux comprendre ce

périple réflexionnel nous invite à vous présenter

les quelques tentatives de réponses pratiques susceptible d'offrir un

traitement curatif aux symptômes ci-haut déchiffrés.

0.2 HYPOTHESE

A l'égard de la

problématique ci-haut décrite, nous formulons à priori

l'hypothèse principale suivante : la redondance matérielle

basée sur une conception d'architecture réseau selon le

modèle hiérarchique, laquelle redondance couplée à

un choix judicieux d'une gamme de technologie permettra d'acquérir la

haute disponibilité d'une infrastructure réseau. De cette

manière, l'infrastructure réseau de la Caritas/Kananga

bénéficiera d'un accès sans arrêt et global

c'est-à-dire se tendant jusqu'aux clients victimes d'un travail hors

paramètres numériques. Assurer une continuité de service,

soutenir la tolérance aux pannes et fournir un débit de

transmission raisonnable dans divers trafic réseau.

0.3 CHOIX ET INTERET DU

SUJET

Il n'a pas été un acte aléatoire,

nonchalant ou léthargique de porter notre choix sur cette

thématique. Sa raison primaire est celle d'apporter une solution qui

soit durable, sûr et de qualité à la Caritas/Kananga et aux

autres entreprises victimes de ces mêmes greffes. Approfondir nos

connaissances en réseau informatique en concrétisant la

théorie apprise durant une période bien déterminée

à la pratique est la seconde mission de ce périple reflexionnel

au-delà de l'obtention de la couronne d'Ingénieur en sciences

informatiques de Réseau.

0.4 DELIMITATION DU TRAVAIL

Il est certifié qu'un

travail scientifique pour être bien précis, il doit être

délimité. C'est ainsi que nous avons pensé limiter notre

travail dans le temps et dans l'espace.

0.4.1 DELIMITATION DANS L'ESPACE

L'espace

géographique de ce présent travail de la mise en place d'un

réseau hautement disponibleau sein d'une entreprise s'est inspiré

des difficultés exprimées par la Caritas/Kananga.

0.4.2. DELIMITATION DANS LE TEMPS

L'espace temporel de la

présente thématique va du mois de Juillet 2018 au mois de juillet

2019, en raison de douze mois d'étude intense.

0.5 METHODES ET TECHNIOQUE UTILISEES

Chaque travail scientifique repose sur des méthodes et

techniques appropriées pour atteindre le but poursuivis, le nôtre

aussi en tient compte.

0.5.1 METHODE

Pour l'élaboration de ce présent mémoire

nous avons utilisé la méthode structuro fonctionnelle du langage

UML.

0.5.2 TECHNIQUES

Trois techniques nous ont permis de collecter, récolter

et acquérir toutes les données nécessaires et obtenir tous

les documents possibles pour la réalisation de ce dernier. Nous en

citons succinctement :

1. Technique d'interview

Elle nous a permis de poser une série des questions

orales à l'administrateur réseau et aux divers utilisateurs du

LAN de la Caritas/Kananga dans le but de saisir leurs vrais

problèmes.

2. Technique documentaire

Elle est une technique qui nous a permis de parcourir les annales

des différents documents ayant trait à notre sujet sous

étude.

3. Technique d'observation

Elle nous a permis de comprendre le fonctionnement de

l'infrastructure réseau de la Caritas/Kananga par une constatation, par

une orientation ordonnée de notre regard sur ses éléments

saillants.

6.

PLAN METHODOLOGIQUE

- Chapitre 1 : Généralité sur les

réseaux à haute disponibilité

- Chapitre 2 : notion sur les vlan et les routages

- Chapitre 3 : présentation de l'entreprise

d'accueil

- Chapitre 4 : mise en place du nouveau système

7. DIFFICULTES RENCONTREES

Il est vrai que dans la réalisation de chaque travail

scientifique il y a toujours de difficultés rencontrées raison

pour laquelle dans la réalisation de ce dernier nous avons

rencontrées les difficultés telles que :

· Dans la plupart des cas les responsables des

différents services se sont comporté en personne aux rendez-vous

manqués ;

· La plus parts de document qui devraient nous fournir

une litanie d'information souffraient d'incomplétude

d'information au point même de déclarer certains documents

non existent, cependant les documents censés être disponible et

existant ;

· Un refus catégorique à l'accès aux

informations stratégiques de la Caritas/Kananga a été pour

nous un blocage primaire de notre périple reflexionnel.

CHAPITRE I :

GENERALITES SUR LA DISPONIBILITE DES RESEAUX

INTRODUCTION

Dans ce premier chapitre, nous allons premièrement

donner un aperçu sur les réseaux informatiques, ensuite parler de

la haute disponibilité, des protocoles de redondance, du basculement des

routeurs en cas de défaillance de l'un, et des mécanismes

d'amélioration de la disponibilité.

I.1 APERÇUS SUR LES

RESEAUX INFORMATIQUES

1(*)Par sa

définition, Un réseau est un ensemble d'éléments

reliés entre eux et réglés de manière qu'ils

puissent communiquer. Et les réseaux informatiques n'échappent

pas à cette règle. Afin de pouvoir communiquer, les êtres

humains ont été dotés d'un langage auditif et/ou visuel.

Dans le cas où notre interlocuteur ne comprend pas notre langue, alors

nous nous dotons tout simplement d'interprètes.

I.1.1 LES DIFFERENTS TYPES DE

RESEAUX

2(*)Il

existe différentes sortes de réseaux, en fonction de la taille,

du débit des informations, des types de protocoles de

communication : Les réseaux locaux (LAN), les

réseaux locaux virtuels (VLAN), les réseaux

métropolitains (MAN), les réseaux étendus

(WAN), les réseaux privés (VPN) et les

réseaux sans fil (wireless).

Tous ces réseaux sont conçus en se basant sur

les deux grandes familles de topologies, logique ou physique.

Nous verrons, dans les sections à venir, le

modèle OSI qui constitue le cadre de référence qui nous

permet de comprendre comment les informations circulent dans un

réseau.

I.1.2 LE MODELE OSI :

Constitue un cadre de référence qui nous permet

de comprendre Comment les informations circulent dans un réseau. C'est

aussi un modèle conceptuel d'architecture de réseau qui facilite

la compréhension théorique du fonctionnement des réseaux.

Il est constitué de sept couches (application, présentation,

session, transport, réseau, liaison et physique) chacune

définissant des fonctions particulières du réseau.3(*)

Figure 1.1: Modèle OSI

I.1.3 LA PILE TCP/IP

La famille de protocoles TCP/IP est ce que l'on appelle un

modèle en couche comme il est défini dans le modèle

OSI (Open System Interconnexion) édité par

l'ISO la différence du modèle OSI par au

modèle TCP/IP qu'on appelle parfois modèle

DoD(Department Of Defense), c'est au niveau de couche, le

modèle TCP/IP comprend que 4 couches qu'on peut

définir de la façon suivante (en partant des couches les plus

basses): couche d'accès au réseau, couche internet

(réseau) couche transport, couche application, ce sont là les

couches du modèle TCP/IP.

Figure 1.2: Modèle TCP/IP

I.1.4 COMPARAISON DU MODELE DOD(OU TCP/IP) AU MODELE OSI

4(*)Les

modèles de référence OSI et TCP/IP ont beaucoup de points

communs. Tout d'abord, ils reposent tous deux sur le concept de pile de

protocoles indépendants. Ensuite, leurs couches sont à peu

près identiques sur le plan fonctionnel. Par exemple, les couches

supérieures, couche transport incluse, ont pour rôle d'offrir un

service de transport de bout-en-bout indépendant du réseau aux

processus qui souhaitent communiquer. De la même manière, les

couches au-dessus de la couche transport sont des couches utilisatrices du

service de transport orientées application. Ces deux modèles

présentent également de nombreuses différences

fondamentales que nous nous proposons.

Avec ces quelques lignes, nous n'avons pas tout dit mais nous

pensons avoir dit un petit rien en passant sur les réseaux informatiques

et nous passons à un autre point qui nous parle de la haute

disponibilité.

I.2 LA HAUTE DISPONIBILITE

D'une manière générale, La haute

disponibilité est un terme souvent utilisé en informatique,

à propos d'architecture de système ou d'un service pour

désigner le fait que cette architecture ou se service a un taux de

disponibilité convenable. Cette situation concerne de plus en plus

d'entreprises. On appelle haute disponibilité (high avaibility) toutes

les dispositions visant à garantir la disponibilité d'un service,

c'est-à-dire à assurer le bon fonctionnement de ce dernier.

I.2.1 DEFINITION DE LA HAUTE

DISPONIBILITE

On définit la haute disponibilité comme un

système permettant d'assurer une continuité opérationnelle

d'un service sur une période donnée. Pour mesurer la

disponibilité, on utilise une échelle qui est composée de

9 échelons. Un service hautement disponible est à 99% disponible

soit moins de 365 jours par an.

5(*)La

haute disponibilité désigne le fait qu'un service ou une

architecture matérielle possède un taux de disponibilité

''correct'' Le taux de disponibilité se calcule en pourcentage

d'unités de temps où le service est disponible. Il s'exprime

souvent en années, le tableau sous dessous va nous éclairer

d'avantage.

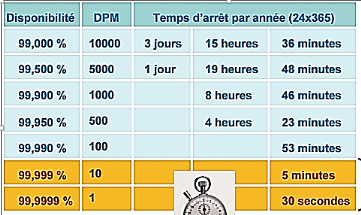

Tableau 1.1 : l'expression de la disponibilité

en temps d'arrêt par an.

Source : google.com

I.2.2 MESURE DE LA

DISPONIBILITE BRUTE6(*)

Les mesures de disponibilité ont ainsi deux principaux

objectifs :

Ø l'évaluation du service fourni aux

utilisateurs du réseau ;

Ø la mise en place d'outils destinés à

améliorer le service fourni à ces mêmes utilisateurs.

Les mesures de disponibilité ne se limitent pas

à celles du service mais elles constituent également un outil

stratégique pour l'améliorer. En ce qui concerne les connexions

réseaux, la meilleure estimation du niveau de service fourni aux

utilisateurs du réseau est la disponibilité des commutateurs de

la couche d'accès.

I.2.3 MESURE DE LA DISPONIBILITE

BRUTE D'UNE UNITE DONNEE7(*)

Deux PING sont en générale comme étant un

moyen de tester la haute disponibilité et ils sont

générés toutes les 15 à 20 secondes en direction de

chaque unité gérée. Si le serveur de gestion reçoit

au moins une réponse, il considère l'unité comme

fonctionnelle, autrement dit, disponible, sur cette période.

I.2.4 MESURE DE LA DISPONIBILITE

AJUSTEE

L'objectif d'une évaluation de la disponibilité

est de mesurer le niveau de service fourni aux clients. Les interruptions qui

ont une incidence sur les utilisateurs doivent être mesurées mais

les interruptions planifiées qui n'ont pas d'incidence doivent

être évaluées de manière différente et

ajustées afin de calculer le véritable niveau de service fourni

aux utilisateurs du réseau.

Les trois cas d'interruptions vont nous éclaircir dans la

suite de ce travail.

Interruption A :

L'interruption de service correspond à une mise

à jour planifiée du réseau, dans ce cas, les utilisateurs

sont prévenus en avance.

L'interruption B :

· le réseau PDC1 est indisponible de 21h00

à minuit le mardi soir ;

· l'interruption de service correspond à une mise

à jour planifiée du réseau ;

· les utilisateurs de ce centre de calcul ont

été prévenus à l'avance.

Les utilisateurs du centre de données ont

été affectés. Bien que la notification préalable et

l'intervention tardive réduisent quelque peu les conséquences de

cette interruption, le centre de calcul effectue des fonctions métiers

critiques 24 heures par jour, tous les jours de la semaine. Dans ce cas, la

disponibilité brute est la meilleure mesure de l'incidence sur les

utilisateurs du réseau.

L'interruption C :

L'interruption de service n'était pas prévue.

Dans ce cas ici les utilisateurs sont brusquement

empêchés de travailler pendant la quasi-totalité d'heures.

La disponibilité brute doit être mesurée en raison des

conséquences négatives de l'interruption sur les utilisateurs du

réseau. Vu tous ces cas d'interruptions qui parfois ne rendent pas un

réseau disponible, nous avons pensé évoquer la notion de

la gestion de changement pour épargner aux utilisateurs le retard ou la

défiance afin de déterminer une interruption prévue.

I.3 PROCESSUS DE GESTION DES

CHANGEMENTS

Le plus difficile et en même temps le plus important

dans cette stratégie est de déterminer les interruptions de

service prévues. Si le processus était manuel, il permettrait les

tricheries. Pour éliminer cette possibilité, on intègre un

processus de gestion des changements aux mesures de la disponibilité.

Les règles fondamentales du processus de gestion des changements sur le

réseau sont les suivantes :

· les demandes de gestion des changements doivent

être soumises avant le début des interruptions de service

correspondantes ;

· ces demandes doivent préciser le moment

où ces changements interviendront ainsi que toutes les unités qui

seront affectées ;

· les demandes doivent être systématiquement

approuvées par la direction ;

· les utilisateurs doivent être avertis en

conséquence ;

· tous les changements dans l'urgence pour lesquels il

est impossible de prévenir les utilisateurs suffisamment à

l'avance doivent être approuvés par le responsable

opérationnel compétent.

La plupart des changements s'effectue en dehors des heures

normales de travail et les approbations sont le plus souvent accordées

au cours de la réunion quotidienne. Les changements qui ont une

incidence lourde - comme une interruption de service dans les centres de calcul

- sont refusés lorsqu'ils ne sont pas prévus suffisamment

à l'avance.

Interruptions de service évitables et

inévitables

La disponibilité ajustée mesure le niveau de

service fourni aux utilisateurs. Parallèlement à cette

disponibilité, nous classons les interruptions de services en deux

catégories « évitables et

inévitables », et ces dernières sont illustrées

par les exemples suivants :

Exemples d'interruptions inévitables

:

· les pannes de courant,

· les catastrophes naturelles (dans la zone

touchée).

Par défaut, toutes les interruptions de service sont

considérées comme évitables.

Exemples d'interruptions de services

évitables :

· les pannes matérielles,

· les pannes logicielles,

· les erreurs humaines,

· les défaillances de processus,

· les attaques par saturation,

· les interruptions de service d'origine inconnue,

· les catastrophes naturelles (en aval de la catastrophe,

là où une redondance aurait dû être fournie).

Le classement d'une interruption de service dans l'une de ces

catégories permet d'identifier les problèmes qui peuvent

être prévenus à l'avenir et donne à la direction un

meilleur point de vue pour l'examen des principales interruptions. Evitable ou

non, lorsqu'une interruption n'a pas été planifiée, elle

affecte aussi bien la disponibilité brute qu'ajustée en raison de

son incidence sur le service. Alors nous passons directement aux

différentes étapes pour une meilleure disponibilité qui

est celle de 99.999%.

I.4 LES ETAPES POUR UNE

DISPONIBILITE DE 99 999 %

· Pour atteindre une disponibilité de 99,9 %

(8,7 heures d'interruptions de service par an), vous devez disposer d'un

réseau stable et bien conçu.

· Pour atteindre une disponibilité de 99,99 %

(53 heures d'interruptions de service par an), vous devez disposer d'un

réseau encore plus robuste.

· Pour atteindre une disponibilité de 99,999 %

(315 secondes d'interruption de service par an, soit moins d'une seconde par

jour), un réseau doit être presque parfait en tout point.

Pour certains départements informatiques, qui

déterminent la disponibilité de chaque unité toutes les 15

à 20 secondes, chaque appareil n'a pas le droit d'échouer

à plus d'une mesure de disponibilité toutes les trois semaines.

Un tel niveau de disponibilité est extrêmement difficile à

obtenir. Pour y parvenir sur un réseau LAN, il nous est

recommandé d'adopter toutes les étapes nécessaires aux

niveaux 99,9 % et 99,99 %, plus les trois étapes suivantes :

Etape 1 : Toutes les unités doivent être sur

un générateur de secours

Il est impossible d'atteindre moins d'une seconde de temps

d'arrêt par jour sur chaque unité et de subir une coupure

électrique imprévue. Dans les secteurs où le réseau

doit atteindre une disponibilité de 99,999 %, on place chaque

unité sur onduleur et générateur de secours pour

éviter les conséquences d'une panne

d'électricité.

Etape 2 : Contrôle automatique de la configuration

des commutateurs

Pour atteindre une disponibilité de 99,99 %, il faut

développer une configuration standard des routeurs et un contrôle

automatisé de cette configuration appuyé sur le système

RAT de www.cisecurity.org.

Une disponibilité de 99,999 % exige l'audit proactif de

la configuration standard des commutateurs, de préférence de

manière automatisée.

Etape 3 : Audit manuel semi-annuel

Même les plus intelligents des outils automatisés

d'audit de la redondance et des configurations ne peuvent pas faire face

à tout. Pour atteindre une disponibilité de 99,999 %, une

vérification manuellement est nécessaire, au moins tous les six

mois, l'ensemble des connectivités, de la topologie, des plans de

réseaux et des configurations. Plus particulièrement, il est

essentiel de vérifier la bonne tenue de la hiérarchie logique et

physique déployée pour atteindre une disponibilité de

99,99 %.

Malgré ces étapes citées ci-haut pour

atteindre une haute disponibilité, nous ne pouvons pas nous limiter

par-là, néanmoins il nous est aussi important de parler sur

l'équilibre de charge qui est une fonctionnalité standard.

I.5 DEFINITION DE L'EQUILIBRAGE

DES CHARGES

L'équilibre des charges est une fonctionnalité

standard du logiciel du routeur de Cisco IOS, et est disponible à

travers toutes les plateformes de routeur. Il est inhérent au processus

de transfert dans le routeur et est automatiquement activé si la table

de routage a plusieurs chemins vers une destination. Il est basé sur des

protocoles de routage standards, tels que le Protocole d'informations de

routage (RIP), (EIGRP) et (OSPF) ou dérivé de mécanismes

de transfert de paquets et de routes con?gurées statiquement. Tels que

ces quelques protocoles que nous allons dé?nir ci-dessous, Il permet

à un routeur d'utiliser plusieurs chemins vers une destination lors du

transfert de paquets.

I.6 PROTOCOLES DE MISE EN PLACE

DE LA HAUTE DISPONIBILITE 8(*)

Parmi les protocoles de la mise en place d'une haute

disponibilité, nous parlerons du protocole HSRP et VRRP.

I.6.1 LE PROTOCOLE HSRP (HOT

STANDBY ROUTING PROTOCOL)

HSRP est un protocole qui a pour fonction d'accroitre la haute

disponibilité dans un réseau par une tolérance aux pannes.

Cela se fait par la mise en commun du fonctionnement de plusieurs routeurs

physiques (au minimum deux) qui, de manière automatique, assurerons la

relève entre eux, c'est-à-dire d'un routeur à un autre.

Plus précisément, la technologie HSRP permettra au routeur

situé dans un même groupe que l'on nomme "standby group" de former

un routeur virtuel qui sera l'unique passerelle des hôtes du

réseau local. En se cachant derrière ce routeur virtuel aux yeux

des hôtes, les routeurs garantissent en e?et qu'il y est toujours un

routeur qui assure le travail de l'ensemble du groupe. Un routeur dans ce

groupe est donc désigné comme "actif" et ce sera lui qui fera

passer les requêtes d'un réseau à un autre. Pendant que le

routeur actif travaille, il envoie également des messages aux autres

routeurs indiquant qu'il est toujours "vivant" et opérationnel. Si le

routeur principal (élu actif) vient de tomber, il sera automatiquement

remplacé par un routeur qui était alors jusqu'à

présent "passif" et lui aussi membre du groupe HSRP. Aux yeux des

utilisateurs toutefois, cette réélection et ce changement de

passerelle sera totalement invisible car ils auront toujours pour unique

passerelle le routeur virtuel que forment les routeurs membres du groupe HSRP.

Le routeur virtuel aura donc toujours la même IP et adresse MAC aux yeux

des hôtes du réseau même si en réalité il y a

un changement du chemin par lequel transitent les paquets.

Figure 1.1 : basculement des routeurs

I.6.2 LE PROTOCOLE VRRP (VIRTUAL

ROUTER REDUNDANCY PROTOCOL)

VRRP est un protocole semblable au protocole HSRP plus

normalisé, il est implémenté sur les routeurs d'autres

marques que Cisco. Ce protocole est un protocole d'élection qui attribue

de façon dynamique les responsabilités d'un routeur virtuel

à l'un des routeurs VRRP présents dans le LAN. VRRP fournit un ou

plusieurs routeurs secondaires pour un routeur con?guré statiquement sur

le LAN. Le routeur maître est associé à l'adresse IP

virtuelle du groupe. C'est lui qui va répondre aux requêtes des

clients sur cette adresse IP. Un ou plusieurs routeurs de secours pourront

reprendre le rôle du maitre en cas de défaillance de celui-ci.

Après avoir dé?ni les réseaux campus et la haute

disponibilité. Apres avoir parlé de ces deux protocole de

routage, nous faisons recours à un mécanisme d'agrégation

de liaisons pour partager les charge entre les liaisons physique, raison pour

laquelle nous le point suivant va nous parler sur etherchannel.

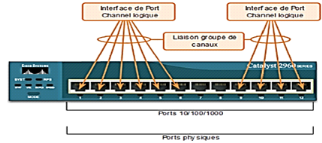

I.7 ETHERCHANNEL

9(*)L'agrégation de liaisons est la capacité

à créer une liaison logique en utilisant plusieurs liaisons

physiques entre deux périphériques. Cela permet de partager la

charge entre les liaisons physiques et d'éviter que STP bloque un ou

plusieurs liaisons. EtherChannel est une forme d'agrégation de liaisons

utilisée dans les réseaux commutés.

10(*)Un

EtherChannel peut être configuré manuellement ou

négocié en utilisant le protocole propriétaire de Cisco

PAgP ou le protocole LACP défini par la norme IEEE 802.3ad. La

configuration, la vérification et le dépannage d'EtherChannel

sont décrits. Il peut être possible d'utiliser des liaisons plus

rapides, 10 Gbit/s par exemple, pour la liaison entre les commutateurs de

couche d'accès et de couche de distribution.

I.7.1 LES AVANTAGES DE LA

TECHNOLOGIE ETHERCHANNEL

· La plupart des tâches de configuration peuvent

être réalisées sur l'interface EtherChannel plutôt

que sur chaque port, ce qui assure la cohérence de la configuration sur

toutes les liaisons.

· Un EtherChannel repose sur les ports de commutation

existants. Il n'est pas nécessaire de mettre à niveau la liaison

vers une connexion plus rapide et plus coûteuse pour avoir davantage de

bande passante.

· L'équilibrage de la charge se fait entre les

liaisons appartenant au même EtherChannel.

· EtherChannel offre de la redondance car la liaison

globale est considérée comme une seule connexion logique.

· EtherChannel peut être implémenté

en regroupant plusieurs ports physiques sur une ou plusieurs liaisons logiques

EtherChannel.

· L'EtherChannel offre une bande passante

bidirectionnelle simultanée jusqu'à 800 Mbs (Fast EtherChannel)

ou 8 Gb/s (Gigabit EtherChannel) entre deux commutateurs ou entre un

commutateur et un hôte.

Le but initial d'EtherChannel est d'augmenter les

capacités de vitesse de liaisons agrégées entre des

commutateurs.

Figure 1.2 : Liaison de groupe de canaux.

I.7.2 LE PROTOCOLE SPANNING TREE

(SPANNING TREE PROTOCOL)

La redondance du réseau est essentielle pour garantir

la fiabilité de celui-ci. La multiplication des liens physiques entre

les périphériques offre des chemins d'accès redondants. Le

réseau peut ainsi continuer à fonctionner, même lorsqu'un

port ou un lien donné est défaillant. Les liens redondants

permettent également de partager la charge du trafic et

d'accroître la capacité. Les chemins multiples doivent être

gérés de manière à ce qu'aucune boucle de couche 2

ne soit créée. Les meilleurs chemins sont

déterminés, puis un chemin alternatif est défini en cas de

défaillance du chemin principal. Les protocoles STP (SpanningTree

Protocol) sont utilisés pour gérer la redondance au niveau de la

couche 2.

Les périphériques redondants, tels que les

routeurs ou les commutateurs multicouches, donnent la possibilité au

client d'utiliser une passerelle par défaut différente en cas de

défaillance de la passerelle principale. Un client peut désormais

bénéficier de plusieurs chemins menant à plusieurs

passerelles par défaut possibles. Les protocoles de redondance au

premier saut sont utilisés pour gérer la manière dont un

client est associé à une passerelle par défaut, et pour

lui permettre d'utiliser une passerelle alternative en cas de

défaillance de la première. La redondance améliore la

disponibilité de la topologie du réseau en supprimant le risque

de points de défaillance uniques dans un réseau ; par exemple,

une panne d'un commutateur ou d'un câble du réseau. Lorsqu'une

redondance physique est intégrée à la conception, des

problèmes de boucle et de trames en double apparaissent. Ceux-ci ont des

conséquences désastreuses pour un réseau commuté.

Le protocole STP (SpanningTree Protocol) a été conçu afin

de résoudre ces problèmes.

Le protocole STP garantit l'unicité du chemin logique

entre toutes les destinations sur le réseau en bloquant

intentionnellement les chemins redondants susceptibles d'entraîner la

formation d'une boucle. Un port est considéré comme bloqué

lorsque les données utilisateur ne sont pas autorisées à

entrer ou à sortir du port, à l'exception des trames

d'unité BDPU (Bridged Protocol Data Unit) qui sont employées par

le protocole STP pour empêcher la formation de boucles. Le blocage des

chemins redondants est essentiel pour empêcher la formation de boucles

sur le réseau. Les chemins physiques sont préservés pour

assurer la redondance, mais ils sont désactivés afin

d'empêcher la création de boucles. Si le chemin est amené

à être utilisé en cas de panne d'un commutateur ou d'un

câble réseau, l'algorithme SpanningTree (STA) recalcule les

chemins et débloque les ports nécessaires pour permettre la

réactivation du chemin redondant.

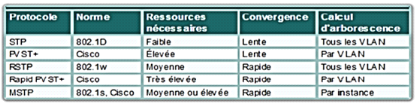

I.8. LES PROTOCOLES STP11(*)

Plusieurs protocoles SpanningTree sont apparus depuis la

création du protocole IEEE 802.1D d'origine.

Ceux-ci incluent :

· Protocole STP : version IEEE 802.1D

initiale (802.1D-1998 et versions antérieures) offrant une topologie

sans boucle dans un réseau avec liens redondants.

· PVST+ : version

améliorée du protocole STP proposée par Cisco, qui offre

une instance

· SpanningTree 802.1D séparée pour chaque

VLAN configuré dans le réseau.

· 802.1D-2004 : version mise à

jour du protocole STP standard, intégrant IEEE 802.1w.

· Protocole RSTP (Rapid SpanningTree Protocol) ou

IEEE 802.1w : version évoluée du protocole STP, qui

offre une convergence plus rapide.

· Rapid PVST+ : version

améliorée du protocole RSTP proposée par Cisco et

utilisant

· PVST+. Rapid PVST+ offre une instance 802.1w

séparée pour chaque VLAN. L'instance séparée prend

en charge PortFast, la protection BPDU, le filtre BPDU, la protection de racine

et la protection de boucle.

· Protocole MSTP (Multiple SpanningTree Protocol)

: version IEEE standard inspirée par l'implémentation

propriétaire de Cisco MISTP (Multiple Instance STP).

I.8.1 CARACTERISTIQUES DE

PROTOCOLES STP

Ci-dessous sont répertoriées les

caractéristiques des différents protocoles STP. Les termes en

italique indiquent si un protocole STP donné est propriétaire de

Cisco ou s'il s'agit d'une implémentation IEEE standard :

Protocole STP :

Suppose une seule instance SpanningTreeIEEE 802.1D

pour l'ensemble du réseau ponté, quel que soit le nombre de

VLAN. Étant donné qu'il n'existe qu'une seule instance, les

besoins en processeur et en mémoire pour cette version sont plus faibles

que pour les autres protocoles. Cependant, puisqu'il n'existe qu'une seule

instance, il n'existe qu'un pont racine et une arborescence. Le trafic pour

l'ensemble des VLAN passe par le même chemin, ce qui peut entraîner

des problèmes des flux de trafic peu performants. En raison des

limitations du protocole 802.1D, cette version offre une convergence peu

rapide.

Protocole PVST+ :

C'est une version améliorée du protocole STP

proposée par Cisco, qui offre une instance séparée de

l'implémentation Cisco 802.1D pour chaque VLAN configuré dans le

réseau. L'instance séparée prend en charge PortFast,

UplinkFast, Backbone Fast, la protection BPDU, le filtre BPDU, la protection de

racine et la protection de boucle.

Protocole RSTP (ou IEEE 802.1w) :

Version évoluée du protocole STP offrant une

convergence plus rapide que l'implémentation 802.1D d'origine.

Rapid PVST+ :

Version améliorée du protocole RSTP

proposée par Cisco et utilisant le protocole PVST+. Elle offre une

instance 802.1w séparée pour chaque VLAN.

Protocole MSTP :

De version IEEE 802.1s standard, Pour réduire

le nombre d'instance STP requises, MSTP mappe dans une même instance

SpanningTree plusieurs VLAN présentant les mêmes besoins en termes

de flux de trafic.

Protocole MST :

Elle fournit jusqu'à 16 instances du protocole RSTP

(802.1w) et combine plusieurs VLAN avec la même topologie physique et

logique au sein d'une instance commune du protocole RSTP.

Tableau 1 .2 : Les protocoles, leurs normes,

ressources et leurs convergences

Source : google.com

I.9 PROTOCOLES DE REDONDANCE AU

PREMIER SAUT12(*)

La liste suivante indique les options disponibles pour les

protocoles FHRP (First Hop RedundancyProtocols, protocoles de redondance au

premier saut), comme illustré dans la figure ci-contre.

Protocole HSRP (Hot Standby Router Protocol):

Protocole FHRP conçu pour permettre le basculement

transparent d'un périphérique IPv4 au premier saut. Il offre une

disponibilité de réseau élevée, par le biais d'une

redondance de routage au premier saut pour les hôtes IPv4 des

réseaux configurés avec une adresse de passerelle par

défaut IPv4. Il est utilisé dans un groupe de routeurs pour

sélectionner un périphérique actif et un

périphérique en veille.

HSRP pour IPv6 :

Protocole FHRP offrant la même fonctionnalité que

le protocole HSRP, mais dans un environnement IPv6. Un groupe HSRP IPv6

possède une adresse MAC virtuelle dérivée du numéro

de groupe HSRP et une adresse link-local IPv6 dérivée de

l'adresse MAC virtuelle HSRP

Protocole VRRPv2 (Virtual Router Redundancy Protocol

version 2):

Protocole de sélection non propriétaire qui

affecte dynamiquement la responsabilité d'un ou de plusieurs routeurs

virtuels aux routeurs VRRP d'un réseau local IPv4. Cela permet à

plusieurs routeurs de bénéficier d'un lien à accès

multiple pour utiliser la même adresseIPv4 virtuelle.

VRRPv3 :

Protocole offrant la capacité de prendre en charge les

adresses IPv4 et IPv6. Le protocole VRRPv3 fonctionne dans les environnements

multifournisseurs ; il est plus évolutif que VRRPv2.

Protocole GLBP (Gateway Load Balancing

Protocol):

Protocole FHRP protège le trafic de données en

provenance d'un routeur ou d'un circuit défaillant, tel que HSRP et

VRRP, tout en permettant un équilibrage de la charge (également

appelé partage de charge) au sein d'un groupe de routeurs redondants.

GLBP pour IPv6 :

Protocole FHRP offrant la même fonctionnalité que

le protocole GLBP, mais dans un environnement IPv6. Le protocole GLBP pour IPv6

offre un routeur de secours automatique pour les hôtes IPv6

configurés avec une passerelle par défaut unique, sur un LAN.

Protocole IRDP (ICMP Router Discovery

Protocol):

Solution FHRP héritée spécifiée

dans RFC 1256. Le protocole IRDP permet aux hôtes IPv4 de localiser les

routeurs offrant une connectivité IPv4 à d'autres réseaux

IP (non locaux).

I.9 REDONDANCE DE ROUTEUR

L'un des moyens permettant d'éliminer un point de

défaillance unique au niveau de la passerelle par défaut consiste

à implémenter un routeur virtuel. Pour implémenter ce type

de redondance de routeur, plusieurs routeurs sont configurés pour un

fonctionnement conjoint, de manière à présenter l'illusion

d'un routeur unique au regard des hôtes du LAN, comme illustré

dans la figure. En partageant une adresse IP et une adresse MAC, plusieurs

routeurs peuvent jouer le rôle d'un routeur virtuel unique.

L'adresse IP du routeur virtuel est configurée comme

passerelle par défaut pour les stations de travail sur un segment IP

spécifique. Lorsque les trames sont envoyées par les

périphériques hôtes vers la passerelle par défaut,

ces hôtes utilisent le protocole ARP pour résoudre l'adresse MAC

associée à l'adresse IP de la passerelle par défaut. La

résolution ARP renvoie l'adresse MAC du routeur virtuel. Les trames

envoyées à l'adresse MAC du routeur virtuel peuvent alors

être traitées physiquement par le routeur actif, au sein du groupe

de routeurs virtuel. Un protocole est utilisé pour identifier au moins

deux routeurs comme périphériques chargés de traiter les

trames envoyées à l'adresse MAC ou à l'adresse IP d'un

routeur virtuel unique. Les périphériques hôtes

transmettent le trafic à l'adresse du routeur virtuel. Le routeur

physique qui réachemine ce trafic est transparent pour les

périphériques hôtes.

Un protocole de redondance offre le mécanisme

nécessaire pour déterminer quel routeur doit être actif

dans le réacheminement du trafic. Il détermine également

quand le rôle de réacheminement doit être repris par un

routeur en veille. La transition d'un routeur de transfert à un autre

est transparente pour les périphériques finaux.

La capacité d'un réseau à effectuer une

reprise dynamique après la défaillance d'un

périphérique jouant le rôle de passerelle par défaut

est appelée « redondance au premier saut ».

Figure I.3 redondance du premier saut.

I.11 ETAPES RELATIVES AU

BASCULEMENT DU ROUTEUR

Lorsque le routeur actif est défaillant, le protocole

de redondance définit le rôle de routeur actif pour le routeur en

veille. Voici la procédure en cas de défaillance du routeur actif

:

1. Le routeur en veille cesse de voir les messages Hello du

routeur de transfert.

2. Le routeur en veille assume le rôle du routeur de

transfert.

3. Étant donné que le nouveau routeur de

transfert prend en charge l'adresse IP et l'adresse MAC du routeur virtuel,

périphériques hôtes ne perçoivent aucune

interruption de service.

Figure 1.4 : Changement d'un routeur en veille en virtuel

Le point suivant va nous donner une lumière sur

certaines techniques d'amélioration de la disponibilité quand il

s'agit de le faire comme tel est notre cas.

I.11 LES TECHNIQUES

D'AMELIORATION DE LA DISPONIBILITE

Plusieurs techniques permettent d'améliorer la

disponibilité, en fonction

Du niveau où l'on se situe:

AU NIVEAU MATERIEL :

- pour les disques durs: le raid (d'un niveau 1, 5 ou 10), les

SAN ;

- pour les cartes réseaux : timing / bonding (802.3ad)

;

- pour les serveurs : les lames ;

AU NIVEAU RESEAU :

- spanningtree (OSI 2) ;

- roaming (802.11r) ;

- routes statiques flottantes (OSI3) ;

- partage d'IP dynamique (HSRP).

AU NIVEAU SERVICE :

- système de maitre / esclave ;

- système de partage d'IP (UCARP, VRRP, ...) ;

- système de synchronisation à chaud (DRDB) ;

- reverse proxy / balance de charge (Squid / LVS / HA Proxy

CONCLUSION

Aux grands maux, les grands remèdes dit-on. Dans ce

chapitre, nous nous sommes attelés et fixé les

idées : l'aperçus sur les réseaux informatiques, la

haute disponibilité, les protocoles de redondance, le basculement de

routage en cas de défiance de l'un et nous avons chuté par les

mécanismes d'amélioration d'une disponibilité. Pour cela,

nous entamerons notre deuxième chapitre intitulé

« Notion sur les vlan et les

routages ».

CHAPITRE II : NOTIONS SUR LE

VLAN ET LE ROUTAGE

II.I NOTION SUR LE VLAN

II.I.1 INTRODUCTION

Le concept de réseau local virtuel (VLAN) est une

caractéristique importante de la commutation Ethernet. Un VLAN est un

groupement logique d'unités ou d'utilisateurs. Ces unités ou

utilisateurs peuvent être regroupés par fonction, par service ou

par application, quel que soit l'emplacement du segment LAN physique. Les

unités d'un VLAN peuvent uniquement communiquer avec les unités

de leur propre VLAN. Tout comme les routeurs permettent de relier des segments

LAN différents, ils permettent également de connecter des

segments VLAN différents. Les VLAN améliorent les performances

globales du réseau en regroupant les utilisateurs et les ressources de

manière logique.

II.1 .2 DEFINITION D'UN VLAN

13(*)

Un réseau local virtuel (VLAN) est un réseau

local (LAN) distribué sur des équipements de niveau 2 du

modèle OSI (couche liaison). Le domaine de diffusion se retrouve ainsi

réparti sur ces mêmes équipements de niveau 2. Ainsi, tous

les hôtes appartenant au même réseau local (domaine de

diffusion) constituent un groupe logique indépendant de la topologie

physique du réseau. Les VLAN ont été uniformisés

conformément à la spécification IEEE 802.1Q. Il subsiste

cependant des variantes d'implémentation d'un constructeur à

l'autre.

II.1.3 AGREGATION DES VLANS

Une agrégation est une liaison point à point

entre deux périphériques réseaux qui porte plusieurs VLANs

à l'ensemble d'un réseau. Une agrégation de VLAN

n'appartient pas à un VLAN spécifique, mais constitue

plutôt un conduit pour les VLANs entre les commutateurs et les routeurs.

II.1.4 FONCTIONNEMENT DU VLAN14(*)

Chaque port de commutateur peut être attribué

à un LAN virtuel différent. Les ports affectés au

même LAN virtuel partagent les broadcasts. Les ports qui n'appartiennent

pas à ce LAN virtuel ne partagent pas ces broadcasts. Cela

améliore les performances globales du réseau. Les VLAN statiques

sont dits « axés sur le port ». Lorsqu'un équipement

accède au réseau, il adopte automatiquement le VLAN

d'appartenance du port auquel il est connecté. Les VLAN dynamiques sont

créés par l'intermédiaire du logiciel d'administration

réseau. CiscoWorks 2000 ou CiscoWorks for SwitchedInternetworks est

utilisé pour créer des VLAN dynamiques.

II.1.5 AVANTAGES

Le principal avantage des VLAN est qu'ils permettent à

l'administrateur réseau d'organiser le LAN de manière logique et

non physique. Cela signifie qu'un administrateur peut effectuer les

opérations suivantes :

Ø Déplacer facilement des stations de travail sur

le LAN ;

Ø Ajouter facilement des stations de travail au LAN ;

Ø Modifier facilement la configuration LAN ;

Ø Contrôler facilement le trafic réseau

Ø Améliorer la sécurité;

II.1.6 LES TYPES DE VLANS

Les méthodes de construction d'un Vlan doivent

déterminer la façon dont le commutateur va associer la trame

à un Vlan. En pratique on présente trois méthodes pour

créer des VLAN : les vlan par port (niveau 1), les Vlan par adresses MAC

(niveau 2) et les Vlan par adresses IP (niveau 3).

1. Les Vlan par port (Vlan de niveau 1)

On affecte chaque port des commutateurs à un VLAN,

l'appartenance d'une trame à un VLAN est alors déterminée

par la connexion de la carte réseau à un port du commutateur, les

ports sont donc affectés statiquement à un VLAN. Si on

déplace physiquement une station il faut désaffecter son port du

Vlan puis affecter le nouveau port de connexion de la station au bon Vlan. Si

on déplace logiquement une station (on veut la changer de Vlan) il faut

modifier l'affectation du port au Vlan.

Figure.2.1 vlan par port

2. Les Vlan par adresse MAC (Vlan de niveau 2)

On affecte chaque adresse MAC à un VLAN, l'appartenance

d'une trame à un VLAN est déterminée par son adresse MAC,

en fait il s'agit, à partir de l'association Mac/VLAN, d`affecter

dynamiquement les ports des commutateurs à chacun des VLAN en fonction

de l'adresse MAC de l'hôte qui émet sur ce port.

L'intérêt principal de ce type de VLAN est l'indépendance

vis-à-vis de la localisation géographique. Si une station est

déplacée sur le réseau physique, son adresse physique ne

changeant pas, elle continue d'appartenir au même VLAN (ce fonctionnement

est bien adapté à l'utilisation de machines portables). Si on

veut changer de Vlan il faut modifier l'association Mac / Vlan.

3. Les Vlan par adresse IP (VLAN de niveau 3)

On affecte une adresse de niveau 3 à un VLAN.

L'appartenance d'une trame à un VLAN est alors déterminée

par l'adresse de niveau 3 ou supérieur qu'elle contient (le commutateur

doit donc accéder à ces informations). En fait, il s'agit

à partir de l'association adresse niveau 3/VLAN d`affecter dynamiquement

les ports des commutateurs à chacun des VLAN. Dans ce type de VLAN, les

commutateurs apprennent automatiquement la configuration des VLAN en

accédant aux informations de couche 3. Ceci est un fonctionnement moins

rapide que le Vlan de niveau 2. Les VLAN (Virtual LAN) suivent les mêmes

concepts que les VPN, mais appliqués aux réseaux locaux

d'entreprise.

Au départ, un VLAN est un domaine de diffusion

limité, qui se comporte comme un réseau local partagé. La

différence avec un vrai réseau local provient de l'emplacement

géographique des clients, qui peut être quelconque. L'idée

est d'émuler un réseau local et de permettre à des clients

parfois fortement éloignés géographiquement d'agir comme

s'ils étaient sur le même réseau local. Cette vision est

moins utilisée aujourd'hui, et les VLAN comme les VPN servent surtout

à mettre en place des fonctions de gestion de l'entreprise.

Pour fonctionner, un VLAN doit être doté de

mécanismes assurant la diffusion sélective des informations. Pour

cela, est ajoutée dans la trame une adresse spécifique, que l'on

peut associer à une adresse de niveau paquet. Les noeuds du

réseau supportant les VLAN doivent être capables de gérer

cette adresse supplémentaire. Les VLAN permettent d'éviter le

trafic en diffusion en autorisant certains flux à n'arriver qu'à

des points spécifiques, déterminés par le VLAN. Le VLAN

offre en outre à l'entreprise une solution à de nombreux

problèmes de gestion.

On peut assimiler un VLAN à un VPN qui utiliserait

comme réseau d'interconnexion le réseau local de l'entreprise au

lieu du réseau d'un opérateur. La définition d'un VLAN

peut prendre diverses formes, en fonction des éléments suivants :

· numéro de port ;

· protocole utilisé ;

· adresse MAC utilisée ;

· adresse IP ;

· adresse IP multicast ;

· application utilisée.

Un VLAN peut aussi être déterminé par une

combinaison des critères précédents ainsi que par d'autres

critères de gestion, comme l'utilisation d'un logiciel ou d'un

matériel commun.

Les VLAN offrent une solution pour regrouper les stations et

les serveurs en ensembles indépendants, de sorte à assurer une

bonne sécurité des communications.

Ils peuvent être de différentes tailles, mais il

est préférable de recourir à de petits VLAN, de quelques

dizaines de stations tout au plus. Il faut en outre éviter de regrouper

des stations qui ne sont pas situées dans la même zone de

diffusion. Si c'est le cas, il faut gérer les tables de routage dans les

routeurs d'interconnexion.

Raison pour laquelle nous passons au deuxième point de

ce chapitre qui stipule le routage.

II.2. LE ROUTAGE

II.2.1 DEFINITION

15(*)Le

routage est un processus qui permet de sélectionner des chemins dans un

réseau pour transmettre des données depuis un expéditeur

jusqu'à un ou plusieurs destinataires, cette fonction emploie des

algorithmes de routage et des tables de routage. Le principal

périphérique de routage est le routeur, ce dernier utilise des

adresses IP pour diriger les paquets d'un réseau à un autre et

doit aussi maintenir sa table de routage à jour et connaître les

changements effectués sur les autres appareils par lesquels il pourrait

faire transiter le paquet. Il existe deux manières pour remplir et

mettre à jour la table de routage, manuellement (routage statique) ou de

façon dynamique.

II.2.2 LES TYPES DE ROUTAGE

Il existe deux modes de routages bien distincts lorsque nous

souhaitons aborder la mise en place d'un protocole de routage, il s'agit du

routage statique et du routage dynamique :

· Le routage statique :

Dans le routage statique, les tables sont remplies

manuellement par l'administrateur réseau. Il est utilisé sur des

petits réseaux ou sur des réseaux d'extrémité.

L'administrateur doit faire la gestion des routes de chaque unité de

routage du réseau, les chemins statiques ne s'adaptent pas aux

modi?cations des environnements réseaux, les informations sont mises

à jour manuellement à chaque modi?cation topologique de

l'inter-réseau.

· Le routage dynamique:

Avec le routage dynamique, les tables sont remplies

automatiquement. On con?gure un protocole qui va se charger d'établir la

topologie et de remplir les tables de routage. On utilise un protocole de

routage dynamique sur des réseaux plus importants. Le routage dynamique

permet également une modi?cation automatique des tables de routage en

cas de rupture d'un lien sur un routeur. Il permet également de choisir

la meilleure route disponible pour aller d'un réseau.

II.2.3. LES PROTOCOLES DE

ROUTAGE

Tous les protocoles de routage ont pour objectif de maintenir

les tables de routage du réseau. Pour y parvenir, les protocoles

diffusent des informations de routage aux autres systèmes du

réseau a?n de transmettre les modi?cations des tables de routage.

16(*)

Un protocole de routage sert à améliorer la

vitesse de routage, à gagner du temps en évitant de devoir

con?gurer manuellement toutes les routes sur chaque routeur, à

améliorer la stabilité du réseau en choisissant à

chaque fois la meilleure route.

Pour notre cas nous parlons Les protocoles de routage peuvent

être classés en deux catégories :

· Les protocoles à vecteur de distance.

· Les protocoles à état de liens.

II.2.3.1 LES PROTOCOLES A VECTEUR DE DISTANCE

Un protocole de routage à vecteur de distance est celui

qui utilise un algorithme de routage qui additionne les distances pour trouver

les meilleures routes (Bellman-Ford). Souvent, il envoie

l'intégralité de la table de routage aux voisins.

Il est sensible aux boucles de routage. Ce type de

méthode compte le nombre de sauts qu'il y a entre deux endroits, et

c'est en fonction de ce nombre de sauts, qu'il va choisir le chemin le plus

court. Nous citerons RIP et IGRP :

Ø RIP :

Signi?eRouting Information Protocol (protocole d'information

de routage), Il s'agit d'un protocole de type Vector Distance (Vecteur

Distance), c'est-à-dire que chaque routeur communique aux autres

routeurs la distance qui les sépare (le nombre de sauts qui les

sépare).

Ainsi, lorsqu'un routeur reçoit un de ces messages il

incrémente cette distance de 1 et communique le message aux routeurs

directement accessibles. Les routeurs peuvent donc conserver de cette

façon la route optimale d'un message en stockant l'adresse du routeur

suivant dans la table de routage de telle façon que le nombre de sauts

pour atteindre un réseau soit minimal.

Ø IGRP :

Signi?eIntenior Gateway Routing Protocol, c'est un protocole

propriétaire développé par Cisco Systems, plus robuste que

le RIP et possédant moins de limitations. EIGRP (Extended Interior

Gateway Routing Protocol) est une version évoluée.

II.2.3.2 LE PROTOCOLE A ETAT DE LIENS

Un protocole de routage à état de liens utilise

un algorithme plus efficace (Dijkstra ou Shortest Path First). Les routeurs

collectent l'ensemble des coûts des liens et construisent de leur point

de vue l'arbre de tous les chemins. Les meilleures routes sont alors

intégrées à la table de routage. L'avantage de tels

algorithmes est d'offrir une convergence rapide sans boucles et à

chemins multiple. A titre illustratif OSPF :

· OSPF :

Ce protocole est plus performant que RIP et commence à

le remplacer petit à petit. Contrairement à RIP, il n'envoie pas

aux routeurs adjacents le nombre de sauts qui les sépare, mais

l'état de la liaison qui les sépare. De cette façon,

chaque routeur est capable de dresser une carte de l'état du

réseau et peut, par conséquent, choisir à tout moment la

route la plus appropriée pour un message.

De plus, ce protocole évite aux routeurs

intermédiaires d'avoir à incrémenter le nombre de sauts,

ce qui se traduit par une information beaucoup moins abondante, ce qui permet

d'avoir une meilleure bande passante utile qu'avec RIP.

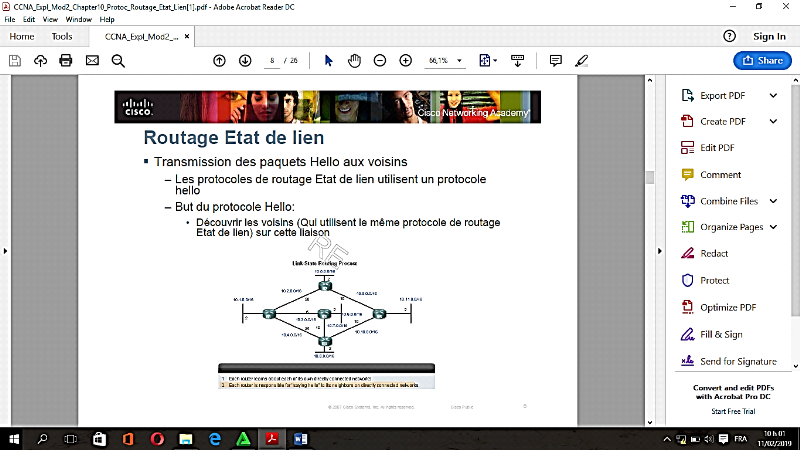

Figure 2.2 Routage à état de lien

III.2.3.2.1 FONCTIONNEMENT

Chaque routeur découvre son voisinage et conserve une

liste de tous ses voisins, ils doivent utiliser un protocole fiable pour

échanger les informations topologiques (LSA) avec ses voisins et stocke

les informations topologiques apprises dans leur base de données,

exécutent l'algorithme SPF pour calculer les meilleurs routes et ils

placent enfin la meilleure route vers chaque sous-réseau dans sa table

de routage.

II.2.3.2.2 LES AVANTAGES DE PROTOCOLE A ETAT DE

LIEN

Il a comme avantages :

· Une convergence rapide

· Robustesse face aux boucles de routages

· Les routeurs connaissent la topologie

· Les paquets sont séquencés,....

II.2.4. MODE DE ROUTAGE17(*)

Acheminer les informations, dans un réseau, consiste

à assurer le transit des blocs d'un point d'entrée à un

point de sortie désigné par son adresse. Chaque noeud du

réseau comporte des tables, dites tables d'acheminement

couramment appelées tables de routage. Dans un

même son de cloche le point qui suit va nous parler de table de

routage.

II.2.5 TABLE DE ROUTAGE

II.2.5.1 DEFINITION

Une table de routage est un ensemble des adresses liées

directement ou indirectement connecté au routeur.

Un routeur utilise une table de routage pour déterminer

le lieu d'expédition des paquets. La table de routage contient un

ensemble de routes. Chaque route décrit la passerelle ou l'interface

utilisée par le routeur pour atteindre un réseau donné.

Une route possède quatre composants principaux :

- le réseau de destination ;

- le masque de sous-réseau ;

- l'adresse de passerelle ou d'interface ;

- le coût de la route ou la mesure.

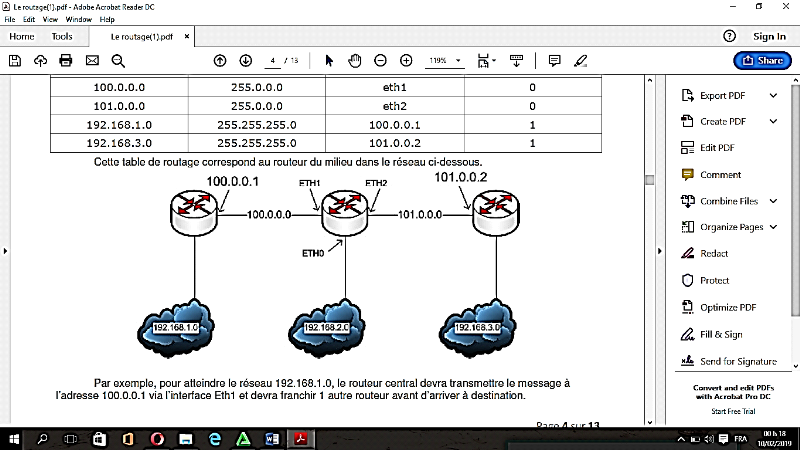

Tableau 2.1 : table de routage

|

RESEAU

|

MASQUE

|

MOYEN DE L'ATTEINDRE

|

MAITRIQUE

|

|

192.168.2.0

|

255.255.255.0

|

eth0

|

0

|

|

100.0.0.0

|

255.0.0.0

|

eth1

|

0

|

|

101.0.0.0

|

255.0.0.0

|

eth2

|

1

|

|

192.168.1.0

|

255.255.255.0

|

100.0.0.1

|

1

|

|

192.168.3.0

|

255.255.255.0

|

101.0.0.2

|

1

|

Source : google.com

Cette table de routage correspond au routeur du milieu dans le

réseau ci-dessous.

Figure 2.3 réseau routé

Une table de routage peut contenir différents types de

routes. Elles sont classées en 4 grandes catégories.

La table de routage ci-dessous présente ces

catégories.

· Routes directement connectées (C)

:

Il s'agit des réseaux directement reliés au

routeur.

· Routes statiques (S) :

Ce sont des routes programmées manuellement, en

indiquant l'adresse et le masque de destination, ainsi que la passerelle

correspondant.

· Routes dynamiques (R) ou (O) ou (D) :

Ces routes ont été envoyées au routeur

par les routeurs voisins. Il peut ainsi apprendre la configuration du

réseau en échangeant avec ses voisins. Il existe

différents protocoles dynamique, parmi lesquels on peut citer RIP, OSPF,

BGP.

· Route par défaut (S*) :

La route par défaut est un type de route statique qui

spécifie une passerelle à utiliser lorsque la table de routage ne

contient pas de chemin vers le réseau de destination. Si le

routeur ne trouve pas de route correspondant à l'adresse de destination

et qu'il ne possède pas de route par défaut, le message

est tout simplement détruit. L'expéditeur est alors

informé par un message icmp. Un routeur contient la plupart du temps ces

4 types de routes simultanément.

CONCLUSION

Nous sommes à la fin de notre deuxième chapitre,

qui a deux parties dont la première a parlé de la notion du vlan

et la deuxième du routage.

Nous avons mis l'accent particulier sur quelques aspects:

l'agrégation du vlan, fonction, avantage, les types de vlan. Dans la

deuxième partie du même chapitre, nous avons parlé du

routage, les types de routages, les protocoles à vecteur distant et

à état de lien, le mode de routage et afin la table de routage.

Pour cela, nous entamerons notre troisième chapitre

intitulé « présentation de l'entreprise

d'accueil ».

CHAPITRE III :

PRESENTATION DE L'ENTREPRISE D'ACCUEIL

INTRODUCTION

L'étude du réseau de

l'existant est une étape importante qui sert à

représenter les contraintes sous lesquelles se réalisera notre

projet. Dans ce chapitre, nous allons présenter premièrement

l'entreprise d'accueil, en suite l'analyse du réseau existant et

étude de la haute disponibilité en fin les propositions de la

nouvelle solution.

III.1 PRESENTATION DE

L'ENTREPRISE

III.1.1 BREUVE HISTORIQUE DE LA

CARITAS

La CDKa travaille au niveau local de l'Archidiocèse de

Kananga, province du Kasaï occidental au centre de la République

Démocratique du Congo. Elle a été officiellement

créée le 28 Août 1998 pour le Bureau diocésain de

Caritas ; mais les actions de charité, de développement et

d'appui sanitaires étaient déjà mise en oeuvre dans

différentes paroisses et congrégations religieuses du

diocèse.

L'archidiocèse de Kananga se situe dans la province

ecclésiastique de Kananga et il est limité au Nord- Ouest par le

diocèse de Kole, au Nord-est par le diocèse de Tshumbe, à

l'Est par le diocèse de Kabinda, au Sud-Est par le diocèse de

MbujiMayi, et le diocèse de Luiza, à l'Ouest par les

diocèses de Luebo et Mueka. Il s'étend sur une superficie de

#177; 29.252 km², avec une population totale de 2.504.537 (Projection PEV

2009) soit une densité de 86 hab/km².

Depuis 2009, la Caritas Développement Kananga est

intégrée, c'est-à-dire qu'elle est constituée de 3

Bureaux diocésains jadis autonomes mais, depuis lors, placés sous

une seule et même coordination administrative. Il s'agit du Bureau

Diocésain de la Caritas (BDC) pour des actions d'appui d'urgences et de

solidarité, du Bureau Diocésain des OEuvres Médicales

(BDOM) pour des actions préventives, curatives et promotionnelles dans

le cadre des soins de santé primaires ainsi que du Bureau

Diocésain de Développement (BDD) pour des actions d'appui

à l'autopromotion, sécurité alimentaire, protection et

réhabilitation de l'environnement, eau et assainissement, appuis aux

AGR, promotion de la femme et éducation aux droits sociaux.

Par souci de plus

d'efficacité, de plus d'efficience, d'équité et de

durabilité des résultats des actions menées sur terrain et

notamment pour rencontrer la vision de la Conférence Episcopale

Nationale du Congo (CENCO), une restructuration a été

opérée en vue de l'intégration de la CDKA. Les trois

Bureaux mentionnés ci-dessus qui la composent et qui jusque-là

fonctionné chacun en vase clos sont désormais, sous une

même coupole.

III.1.2 APERCU GEOGRAPHIQUE

Le siège de la Caritas Développement Kananga se

situe au N°96 de l'avenue du Commerce, Q\Tshinsambi, C\Kananga, Ville de

Kananga, Province du Kasaï Central. Il est borné :

· Au Nord par la brasserie/Kananga

· Au Sud par l'Institut Supérieur

Pédagogique (ISP)

· A l'Est par l'Institut Lumière des Nations

· A l'Ouest par le dépôt AMATO

III.1.3 OBJECTIFS POURSUIVIS ET MISSIONS

1. OBJECTIFS

La Caritas développement poursuit les objectifs

ci-après :

· Conscientiser et sensibiliser les communautés de

base, par l'animation sur les problèmes spécifiques et relatifs

à leur autoformation ;

· Amener les communautés de la base de

l'animation, à identifier leurs priorités et les traduire en

actions ;

· Accompagner les personnes vulnérables

(orphelins, veuves, et personnes vivant avec handicap, malades chroniques,

personnes de troisièmes âges) pour une vie digne ;

· Encourager les initiatives de la base et de guider les

promoteurs des projets de développement de la conception à la

réalisation ;

2. MISSIONS

La Caritas développement a pour mission, à l'instar

de la Caritas nationale, d'augmenter par la réflexion et l'action,

l'efficacité de la contribution de l'église aux efforts de

promotion intégrale de la personne et de la communauté humaine,

cela sans exclusive, conformément à la doctrine de l'Eglise,

notamment de mener cette communauté et chacun de ses membres à

l'accroissement de la charité et la solidarité ainsi que la

promotion de l'homme par lui-même.

c`est fort de cette mission que Caritas développement

Kananga s'emploie à contribuer à l'amélioration des

conditions de vie des groupes vulnérable et des populations

périurbaines, développement des mécanismes d'auto-prise en

charge et des solutions aux problèmes réels rencontrés

par les communautés de base, afin de réduire la pauvreté

pour que les gens vivent dans la dignité.

Ainsi l'approche de la Caritas développement Kananga

consiste à :

· Impliquer toutes les parties prenantes dans la

conception, le suivi et l'évaluation des actions menées sur

terrains ;

· Promouvoir la mobilisation sociale ;

III.1.4 ORGANIGRAMME DE LA CDKA

COMITES PAROISSIAUX DE CARITAS DEVELOPPEMENT

(CPCD)

Formations Sanitaires

Projets de Santé

Supervision

Chargés de projets

- Service Administratif

- Service de Logistique

- Service des Finances et

comptabilité

CONSEIL D'ADMINISTRATION

ARCHEVEQUE

COORDINATION DE LA CDKa

Direction BDOM

Direction BDC

Direction BDD

Structures de

Développement

Projets de Développement

Durable

Chargés de projets

Animateurs et encadreurs

Chargés de projets

OEuvres Sociales et

Caritatives

Projets D'Urgence

Animateurs et encadreurs

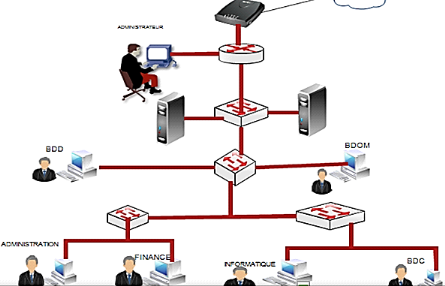

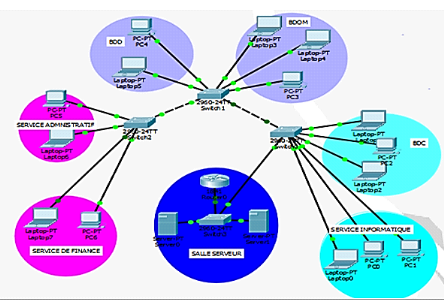

III.2 ANALYSE DU RESEAU

EXISTANT

Dans cette partie, nous allons analyser le réseau de

l'entreprise, par rapport à son fonctionnement, matériels et

logiciels utilisés.

III.2.1 LES MATERIELS ET

LOGICIELS UTILISES

Tout d'abord par rapport à son fonctionnement, le

réseau de la Caritas fonctionne normalement, appart les petits soucis

qui naissent pour sa disponibilité.

Le tableau suivant nous donne un détail sur les

matériels et logiciels utilisés dans le réseau de la CDKA.

|

NOM

|

MARQUE

|

CAPACITE

|

NOMBRE

|

RAM

|

S.E

|

VITESSE

|

|

ORDINATEUR

|

DEL

|

120GB

|

2

|

4G

|

Windows XP

|

2.75GHZ

|

|

ORDINATEUR

|

COMPACK

|

500GO

|

2

|

2G

|

Windows8

|

166MHZ

|

|

ORDINATEUR

|

HP

|

500GO

|

1

|

4G

|

Windows10

|

2.75GHZ

|

|

ORDINATEUR

|

HP

|

500GO

|

1

|

4G

|

Windows7

|

2.75GHZ

|

|

IMPRIMANTE

|

JET

|

-

|

2

|

-

|

-

|

-

|

|

SWITCH

|

CISCO

|

-

|

-

|

-

|

-

|

-

|

|

ROUTEURS

|

CISCO

|

-

|

-

|

-

|

-

|

-

|

|

CABLES

|

-

|

-

|

-

|

-

|

-

|

-

|

Tableau 3.1. : Tableau d'analyse

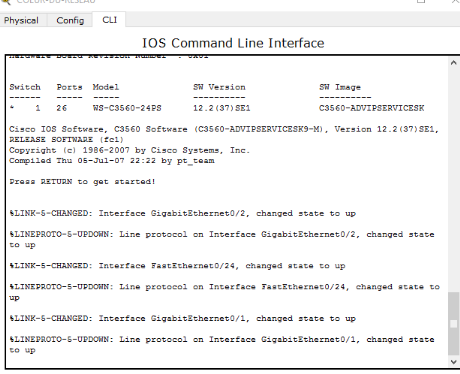

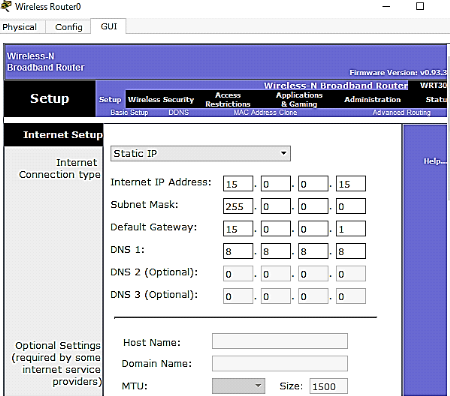

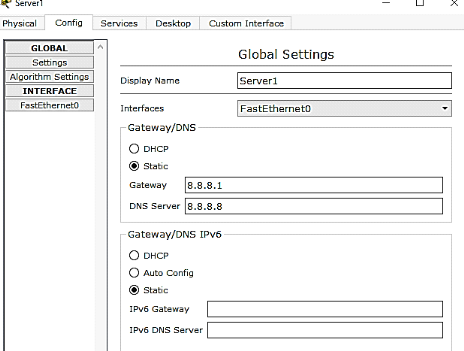

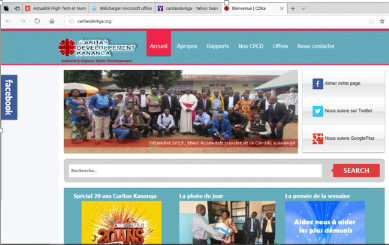

matérielle