|

Configuration et déploiement d'un serveur de messagerie interne à la direction provinciale de l'office des routes du Kwilupar Jean-Pierre Ndandula ATA Institut supérieur de commerce de Bandundu - Licence en informatique de gestion 2019 |

Voici alors un message y compris ses en-têtes 19: Received : from mail.do.com (128.168.100.1) By mail.d1.com with SMTP id gop78kd04899 Fri, 21 Décembre 2018 20 :17 :15 -0500 EST Received : frompc1.do.lan(192.168.0.1) helpo=pc1 By mail.do.com with SMTP id 16 uota-0006kt-00 For toi@d1.com; Fri, 21 Décembre 2018 08 :10 :15 +0100 Massage-ID : <006701cla56f$14a82000$1900a8cc0@pc1> From :»Gauthier Moi» moi@do.com To : `'Paul Toi» toi@d1.com 17 Guy PUJOLLE, Les réseaux 5ème édition, Eyrolles, Paris, 2006, P.27 18Gauthier Jean Paul, Messagerie Internet, Ed. UREC/CNRS, Paris, 1996, P.5 19 Idem Page 14 sur 95 Subject : Juste un petit message pour toi Date : Sun, 23 Déc 2018 20 :05 :08 +0100 Bonjour Gauthier, Comment vous allez dans l'ensemble ? Cordialement Gauthier Les en-têtes comme dit ci-haut renseignent sur le destinataire, l'expéditeur, le sujet ainsi que les différents serveurs à travers lesquels le message transite et ils sont constitués des champs normalisés par le RFC (Request For Comments) 822. Le message lui-même ensuite en dernière position. I.1.5.2. Format standard d'un messageLes messages ont été standardisés à travers une norme appelée MIME (Multipurpose Internet Mail Extensions) proposée par les laboratoires Bell communications en 1991 afin d'étendre les possibilités du courrier électronique (mail), c'est-à-dire de permettre d'insérer des documents (image, son, texte, ...) dans un courrier20. Son but est de 21:

5.2.1. Types de mimes Les types de mime expliquent à un navigateur web ou une application de messagerie comment traiter les fichiers reçus d'un serveur. Voici la liste de quelques types disponibles 22: 1. Type Application : c'est pour les fichiers pluri-usages ; et il est dit polyvalent. Ici, on peut citer : Application/EDI-X12, Application/ogg (données multimédia), 20 http://www.raphaello.univ-fconte.fr//les types de mime, consulté le 15/11/2018 à 12h02' 21 Gauthier Jean Paul, Op.Cit, P.10 22 http://Siguillaume.developpez.com/tutoriels/lunix/mise-en-place-syst-me-messagerie-électronique-sous-lunix/?pages=generalites, consulté le 20/09/2018 à 20h30' Page 15 sur 95 Application/pdf, Application/postScript, Application/msword : fichier Ms word (.doc). Application/octet-stream (flux de données arbitraire. On l'utilise souvent pour identifier des fichiers exécutables, ou des types inconnus ou encore des données binaires de type quelconque. Le paramètre Name est utilisé pour nommer l'objet) 2. Type Audio : audio/mpeg : Mp3 ou autres Mpeg, audio/X-ms-wma (windows media audio), Audio/X-wav- , etc.

On citera ici : Multipart/mixed ou Multipart/alternative (Mime courriel, il y a une ligne de type : content-type : multipart/mixed), Multipart/related (mime courriel utilisé pour MHTML (HTML Mail)), Multipart/parallel (le contenu des objets sera exécuté en parallèle, il y a du son et vidéo). Les types de Mime sont normalisés par un organisme appelé IANA (Internet Assigned Numbers Authority). Un type de MIME est constitué de la manière suivante : Content-type : type_mime_principal/sous_type_mime ; une image GIF a par exemple, le type mime suivant : content-type : image/gif. 5.2.2. Types de codages La norme MIME s'applique à l'envoi et à la réception des messages ; puisque c'est à travers le réseau, le message quitte de l'émetteur vers le destinataire en suivant un modèle de référence donnée qui peut être OSI ou TCP/IP. Page 16 sur 95 Ces modèles utilisent différentes couches dont l'information est obligée de parcourir pour atteindre la destination, raison pour laquelle plus on monte dans différentes couches du modèle, plus l'information devient difficile à être comprise. Dans le but du respect de la normalisation ISO, le courrier électronique circule toujours sous forme proche de l'alphabet Américain et le MTA peut changer l'information qui ne respecterait pas cette norme. L'encodage c'est la transformation des caractères non compris dans la norme par le MTA de façon à rester compatible avec le schéma de fonctionnement du transport du courrier. S'il s'agit d'un transfert binaire, il faut transformer tout l'ensemble de données. Nous aurons l'encodage et le décodage, cela à la destination du message au codage de données pour le rendre exploitable par le logiciel qui va le traiter. Cela étant, nous aurons les méthodes de codage disponibles telles que : ? Le codage Quonted-printable ; ? Le codage Uuencode.

Ce codage transforme un fichier à dominante binaire à une suite de caractères à 7 bits. Quand le 1/8 des 4 premiers kilo-octets de données est en dehors du code ASCII standard, c'est ainsi qu'on doit encoder le message. Section 2. PRINCIPAUX PROTOCOLES UTILISESLes messages électroniques prennent une place de plus en plus importante dans les moyens de communication modernes. Certaines entreprises organisent toute leur activité autour d'un système de messagerie et d'outils annexes tels que le calendrier, agenda, tâches, etc23. 23 MPOYI KALALA, Mise en place d'un système de messagerie avec l'outil Outlook « cas de la bibliothèque CEDESURK », Mémoire, ISC-GOMBE, 2016-2017, P.17 (Inédit) Page 17 sur 95 Dans un système de messagerie, il est nécessaire d'avoir un serveur qui implémente un protocole entrant. Les protocoles entrants permettent la réception et la distribution du courriel. Les plus généralement utilisés sont : POP3, IMAP qui sont tous basés sur TCP/IP. Et aussi plusieurs protocoles sont utilisés pour permettre aux serveurs de messagerie de communiquer entre eux, tels que : SMTP, UUCP (Unix-to-Unix Protocol), etc. et aussi pour permettre le transport des messages. Quelques-uns s'appuient sur le DNS, un serveur qui établit la corrélation entre une adresse IP et un nom convivial, tel que domaine.fr, mondomaine.com, etc ; par exemple SMTP qui est plus utilisé pour le mail. Dans la suite, nous allons énumérer quelques protocoles les plus utilisés dans le domaine de messagerie. I.2.1. The Simple Mail Transfert Protocol (SMTP)SMTP (en Français, protocole simple de transfert de courriel) fournit un mécanisme d'échanges et de transports pour le courrier électronique entre 2 hosts. Le protocole utilisé est très simple et existe depuis de nombreuses années. Il a évolué pour suivre les évolutions du courrier électronique24. Le protocole SMTP est indépendant du système de transmission et se situe au niveau de la couche 5 ou couche session du modèle OSI. Un agent de transport du courrier se place au niveau de la couche présentation25. SMTP est un protocole d'application TCP/IP connu qui est à la base de système de messagerie sur internet, et est un protocole client/serveur qui permet le transfert de courriers électroniques d'un hôte SMTP vers un autre sur un réseau interconnecté. Une série SMTP courante commence par une connexion suivie de plusieurs commandes26. SMTP, protocole qui se charge de l'envoi du courriel vers un serveur de messagerie, utilise des commandes courtes telles que Mail, Rcpt, Helo, etc. 24Alexandre Dulaunoy, Introduction à TCP/IP et aux routeurs de type IOS, Cisco, Version 0.1b, 2012, P.7 25Charlie Russel : Microsoft Windows Serveur 2003 Volume 2 26IVINZA LEPAPA, A.C., Introduction à la télématique et Réseaux informatique, Ed. Presses Universitaires de Bruxelles, Bruxelles, 2014, P.75 Page 18 sur 95 Pour envoyer un message, ce protocole vérifie l'existence d'un expéditeur ainsi que d'un destinataire puis transfert contenu du message et se connecte au Telnet par le port 25 dédié pour des échanges et non au port 23 dédié au serveur Telnet. Le logiciel Sendmail est l'un des premiers serveurs de messagerie électronique qu'à utiliser SMTP. Aujourd'hui, la quasi-totalité des clients email peuvent utiliser SMTP pour envoyer leurs messages. Il est de la famille des protocoles basés sur TCP/IP27. I.2.1.1. Phases de transaction SMTPIl y a trois principales phases de SMTP, notamment : i' Le dialogue établi entre client de messagerie (Outlook, Thunderbird (que nous allons utiliser), Eudora, etc.). Au cours de cette phase, le message est transféré dans une file d'attente ; i' Le service SMTP se charge de transporter le courriel en allant vers la machine qui gère le courrier du destinataire. C'est ici qu'a lieu l'intervention de l'Agent de transport du courrier ou MTA (Mail Transfert Agent) ; i' lin message peut transiter par plusieurs serveurs durant son voyage, avant d'atteindre la destination. Le protocole SMTP (Simple Mail Transfert Protocol) est défini dans le RFC 821, mais différentes extensions de ce protocole sont aussi définies dans la RFC (Request For Comments) 974 et 1870. 28 I.2.1.2. Limites de SMTPi' Il ne stocke pas les messages dans un dossier pour permettre la consultation ultérieure des utilisateurs ; i' Il est conçu uniquement que pour le transfert des courriers électroniques d'un hôte SMTP vers un autre ; i' La connexion permanente du client à un hôte SMTP pour recevoir et lire son courrier, au risque de le voir renvoyé à l'expéditeur. 27JEAN-LUC MONTAGNIER, Réseaux d'Entreprise par la pratique, éd. Eyrolles, Paris, 1998, P. 449 28Charlie Russel, Op.Cit P.3 Page 19 sur 95 Pour éviter cette connexion permanente, d'autres protocoles de messagerie internet ont été mis en place pour le stockage temporaire du courrier électronique. I.2.2. The Post Office Protocol (POP3) et Internet Message Access Protocol (IMAP).Bien qu'ils assurent la même finalité, mais leur manière de procéder par défaut diffère. I.2.2.1. The Post Office Protocol (POP3)A la différence au SMTP, le protocole POP permet à un utilisateur de lire ses mails (messages) même en off line (hors connexion). Le serveur de messagerie communique avec les clients par exemple Mozilla, Thunderbird à travers le protocole POP avec une synchronisation de connexion en supprimant les messages transférés à la demande du client et ce protocole est à sa 3ème version, raison pour laquelle il est appelé POP3 et utilise les ports 110 et 995 en mode sécurisé demandant un User Name et un password à l'établissement de la connexion chez les clients et la connexion se ferme par la commande Quit. Cette sécurisation lors de la connexion est fonction des algorithmes intégrés tels que MD5 (Message Digest 5, RFC 1321). I.2.2.2. Internet Message Access Protocol (IMAP)IMAP protocole amélioré de POP qui donne l'accès aux messages stockés au niveau du serveur de messagerie sans rapatriement systématique au niveau du client pour une consultation locale. Tous les messages restent au niveau du serveur et le client ne peut que consulter et télécharger par un choix élaboré de l'utilisateur à partir de leurs en-têtes. Hormis cette différence, ce protocole intègre les fonctionnalités liées à la gestion des accès simultanés avec un tri et rapatriement du courrier, avec une remise en place à la fin de session à la demande de l'utilisateur et la gestion des dossiers sur le serveur. IMAP disponibilise plusieurs commandes qui permettent la gestion des boites aux lettres, des messages, effectuer des recherches, le partage des boites aux lettres à plusieurs utilisateurs. Page 20 sur 95 29Accès aux boites à lettres des utilisateurs : POP3 ou IMAP, Transfert du courrier émis par SMTP vers le serveur

Figure 2. Accès aux boites aux lettres des utilisateurs POP3 OU IMAP du transfert de courrier émis par SMTP vers le serveur I.2.3. Les Autres protocoles de messagerie électroniqueI.2.3.1. Le Protocole Secure Socket Layer (SSL)Le protocole SSL s'intercale entre la couche transport et la couche application de la pile protocolaire TCP/IP et est considéré par certains comme protocole de niveau 5 (couche session). Bref, c'est un protocole de sécurisation de toute sorte de trafic de données sur un réseau. SSL fonctionne suivant un mode client/serveur. 1.1. Objectifs de sécurité SSL fournit quatre objectifs de sécurité importants : 1' L'intégrité des données échangées : ceci est assuré par l'utilisation des MACs (Message Authentification Code) basés sur les fonctions de la charge MD5 (16 octets) ou SHA-1 (20 octets) ; 1' Confidentialité des données échangées (session chiffrée) : on l'obtient par l'utilisation des algorithmes à chiffrement symétrique des blocs tels que ceux de FORTEZZA, IDEA, 3DES (R) ou par des algorithmes à chiffrement symétrique des flots comme RC4 ; 1' Authentification du serveur : il s'agit de l'authentification des données grâce aux MACs et cela suite à la requête du client ; 1' L'authentification du client : cela de manière optionnelle et avec son certificat que le serveur lui demandera. 29 Gauthier Jean Paul, Op.Cit. P.9 Page 21 sur 95 Pour son fonctionnement, SSL utilise une combinaison des systèmes de cryptologie à clé symétrique et à clé publique. Le premier système est beaucoup plus rapide mais le second offre un meilleur niveau de sécurité. Ainsi, SSL tire profit de deux. Une session SSL commence avec un échange des messages, appelé la phase de « Handshake ». Section 3. L'ARCHITECTURE DES RESEAUXRappelons avant tout qu'un réseau informatique est un ensemble d'équipements informatiques ou systèmes digitaux interconnectés les uns des autres via un média de transmission en vue de partager les informations (communiquer) et/ou les ressources. Peter O'DELL définit un réseau informatique « comme étant un groupe de deux ou plusieurs ordinateurs connectés entre eux à l'aide des moyens électroniques dans le but d'échanger des informations ou de partager un matériel informatique coûteux.... »30. Un réseau informatique est bien un ensemble d'ordinateurs reliés les uns avec les autres par des lignes physiques qui peuvent être le cuivre, la fibre optique ou l'air ; dans le but de partager des ressources qui peuvent être des informations ou des matériels et tout cela en suivant des règles bien établies appelées protocoles31. L'objectif principal d'un réseau informatique est l'échange des informations (communication) et le partage des ressources. Les architectures de réseaux d'entreprise sont souvent penchées sur l'organisation de celle-ci et s'adaptent aussi à la structure des échanges des informations. Le réseau informatique qui facilite l'échange ou le partage des ressources entre entités présente différentes architectures dans sa configuration dépendamment de l'organisation qui s'en serve. On peut citer l'architecture poste à poste, l'architecture Client/serveur. I.3.1. L'architecture Poste à Poste (Peer to Peer ou P2P)Le réseau Peer to Peer est un réseau où chaque noeud du réseau joue les deux rôles à la fois ; celui du serveur et celui du client. C'est la relation gré-à-gré. 30O'DELL Peter, Le Réseau Local d'entreprise, Ed. Radio, Paris, 1991, P.12 31 MAYOKO, J-C., Laboratoire Informatique I, Notes de cours, L1 Informatique, ISC/Bandundu, 2017-2018, Inédit Page 22 sur 95 On peut encore utiliser un groupe de travail dans lequel toutes les machines vont y appartenir. I.3.1.1. AvantagesCette architecture présente les atouts suivants : i' La simplicité et la rapidité d'être installé ; i' La mise en réseau des postes qui étaient au départ isolés 32; i' Chaque utilisateur peut décider de partager l'une de ses ressources avec les autres postes ; i' Dans un groupe de travail, l'imprimante peut être utilisée par tous ; i' Cette méthode est pratique et peu coûteuse pour créer un réseau domestique33. I.3.1.2. InconvénientsElle présente les limites suivantes : i' Les outils de sécurité sont très limités ; i' Chaque utilisateur a la responsabilité du fonctionnement du réseau ; i' Si un poste plante (est éteint) ses ressources ne sont plus accessibles ; i' Le système devient ingérable lorsque le nombre de postes augmente ; i' Lorsqu'une ressource est utilisée sur une machine, l'utilisateur de cette machine peut voir ses performances diminuer34. I.3.2. L'Architecture Client/serveurJadis, les architectures étaient centralisées autour des calculateurs centraux (Mainframe) de type IBM ou BELL. Pendant les années 1980, les micro-ordinateurs se sont imposés dans les entreprises en apportant des interfaces graphiques conviviales. Avec le traitement transactionnel et de bases de données relationnelles ; les architectures ont commencé à migrer vers des systèmes ouverts de type Unix35. Pendant les années 1990, les réseaux informatiques occupaient désormais une place centrale dans l'entreprise. Les interfaces, le partage de données et l'accès transactionnel deviennent des normes auxquelles on ne peut échapper. L'architecture type devient le client/serveur. Cette architecture est devenue l'un des concepts pivots de l'informatique en réseau. 32William Saint-Cricq, Introduction au Réseau Local, 1ère édition Février, 2002, P.10 33Christian CALECA, Les réseaux Informatiques, éd. Eyrolles, Paris, 2005, P.7 34 Idem 35 MAPELA MUBEY, Conception d'un réseau local dans une entité publique, Mémoire de fin d'études, ISC-KIN, 2015-2016, P.23 (Inédit) Page 23 sur 95 De nombreuses applications fonctionnent selon un environnement client/serveur, cela signifie que des machines clientes (des machines faisant partie du réseau) contactent un serveur, une machine généralement très puissante en termes de capacités d'entrée-sortie, qui leur fournit des services36. I.3.2.1. DéfinitionsL'architecture client-serveur est un « modèle d'architecture applicative où les programmes sont repartis entre processus clients et serveurs communiquant par des requêtes avec réponses »37. Dans une relation client/serveur, un programme (le client) demande un service ou une ressource à un autre programme (le serveur). Le modèle client/serveur peut être utilisé par des programmes d'un même ordinateur, mais le concept est surtout utile dans le cadre d'un réseau38. Le client et le serveur doivent bien sûr utiliser le même protocole de communication au niveau de la couche Transport du modèle OSI. I.3.2.2. Définitions des concepts1. Serveur lin serveur peut être considéré comme une machine de grande capacité détenant un programme serveur ou un processus capable de fournir des ressources aux autres. Ou encore, un serveur est l'ordinateur sur lequel est exécuté le logiciel serveur. On peut encore dire que les serveurs sont des ordinateurs dédiés au logiciel serveur qu'ils abritent et dotés des capacités supérieures à celles des ordinateurs personnels en terme de puissance de calcul d'entrée-sortie et de connexion réseau. Ainsi, un serveur est capable de servir plusieurs clients simultanément. Il existe une panoplie des types de serveurs et des clients en fonction de besoin notamment, i' lin serveur de messagerie électronique (le cas de notre projet) : envoie des mails à des clients de messagerie. Il sert aussi à gérer toutes les adresses électroniques d'une organisation ; i' lin serveur web : publie des pages web demandées par des navigateurs web ; 36 Dominique SERET, Réseaux et Télécommunications, UFR, Paris, 2005, P.104 37 GARDARIN, O., et GARDARIN, G., Le client-serveur, édition Eyrolles, Paris, 1996, P.18 38 Margaret Rouse : whatis.com//fr//architecture client/serveur, consulté le 17/10/2018 à 12h08' Page 24 sur 95 V' lin serveur de données : communique les données stockées dans la base de données. Il supporte le SGBD qui gère les différents types de données ; V' Le serveur d'impression : permet de partager une imprimante entre plusieurs utilisateurs de même réseau informatique. Il gère la file d'attente des documents à imprimer ; V' Le serveur DNS (Domaine Name Server) : permet d'associer l'adresse réseau d'un ordinateur à son adresse IP ; V' Le serveur DHCP (Dynamics Host Configuration Protocol) : permet d'attribuer automatiquement les adresses IP aux différentes machines se connectant à un réseau informatique39. V' Etc Quelques logiciels serveurs V' hMailServer V' Wampserver V' Windows serveur V' linixServer V' Exchange Server V' Etc. 2. Client lin client est un demandeur des services. Par extension, le client désigne également l'ordinateur sur lequel est exécuté le logiciel client. Les clients sont des ordinateurs personnels ou des appareils individuels (Téléphone, Tablette, etc.), mais pas systématiquement. 2.1. Type des clients Dans un environnement client/serveur, on a trois types de clients correspondant chacun à un type de client/serveur : V' Client Léger (Thin client, en Anglais) Aussi appelé client pauvre, le poste client effectue la présentation grâce à des interfaces web géré par HTML40. C'est une application où le traitement des requêtes du client est entièrement effectué par le serveur, le client recevant les réponses « toutes faites » ; intervient alors ici un type de client/serveur dit « Client/serveur de Présentation » où le client n'a que le module de présentation et non celui de traitement des données. 39 IVINZA LEPAPA, A.C., Etude Approfondies de N.O.S (Network Operating System), Notes de cours, L2 Info, ISC-BDD, 2018-2019 (Inédit) 40 PILLOU Jean François et CALLEREZ Pascal, Tout sur le système d'information : Grande, moyennes et petites entreprises, éd. Dunod, Paris, 2016, P.13 Page 25 sur 95 i' Client Lourd (Heavy client ou Fat client, en Anglais) Est une application où le traitement de requêtes du client est partagé entre le serveur et le client. Ce client se trouve dans un client/serveur de Données ou de Procédures ; le client contient ainsi le module ou la procédure de traitement de données ; i' Client Riche Le client riche vise à présenter des interfaces complexes grâce à des fonctionnalités proposées par XML. Ces fonctionnalités sont souvent intégrées dans le navigateur41. Ici le traitement de requêtes du client est effectué majoritairement par le serveur, le client recevant des réponses « semi-finies », les finalisant. C'est un client léger plus évolué permettant de mettre en oeuvre des fonctionnalités comparables à celles d'un client lourd. Le client se retrouve ainsi dans un client/serveur de Données et de Procédures ou de Rhabillage.

Une réponse est un message transmis par un serveur à un client suite à l'exécution d'une opération, contenant le résultat de l'opération42. I.3.2.2. Fonctionnement

Figure 3. Fonctionnement du modèle client/serveur i' Le client pour recevoir les informations du serveur, lui émet une requête passant par un port du PC (par exemple port 25 pour les mails, notre cas ici ; port 50 pour le web, port 21 pour le FTP.) ; 41IVINZA LEPAPA, A.C., Conception des Architectures des réseaux Informatiques, Notes de cours, L2 Info, ISC-BDD, 2018-2019 42 Robert Orfali, Dan Harkey et Jeri Edwards, Client / serveur, Guide de survie, 2e édition, Vuibert, Paris, 1998, P.4 Page 26 sur 95 i' Le serveur lui envoie ensuite les informations grâce à l'adresse IP de la machine cliente. Quelques mécanismes de fonctionnement - Le programme serveur : i' Il attend une connexion entrante sur un ou plusieurs ports réseaux locaux ; i' A la connexion d'un client sur le port en écoute, il ouvre un socket local au système d'exploitation ; i' A la suite de la connexion, le processus serveur communique avec le client suivant le protocole prévu par la couche application du modèle OSI. - Le programme client : i' Il établit la connexion au serveur à destination d'un ou plusieurs ports réseaux ; i' Lorsque la connexion est acceptée par le serveur, il communique comme le prévoit la couche application du modèle OSI. I.3.2.3. Classification des environnements clients/serveurs 1. Environnement à deux Niveaux (2-tiers en anglais) : ce type d'environnement caractérise les systèmes client/serveur où le poste client demande une ressource au serveur qui la fournit à partir de ses propres ressources ; En clair, le client se connecte directement au serveur pour demander les services.

Figure 4. L'Environnement client/serveur à 2 Niveaux 2. Environnement à 3 Niveaux (3-tiers en anglais) : Il existe ici un niveau supplémentaire, un client équipé d'une interface utilisateur, chargé de la présentation. Un serveur d'application (middleware) qui fournit la ressource, mais en faisant appel à un autre serveur des données qui fournit au serveur d'application les données requises pour répondre au client. Page 27 sur 95 Dans cette architecture, il existe un serveur jouant le rôle d'intermédiaire entre le client et le serveur ; par exemple, on peut avoir un serveur de données, un serveur d'application et un client ; donc le serveur d'application va jouer le rôle d'intermédiaire.

Figure 5. L'Environnement client/serveur à 3 Niveaux 3. Environnement à N-Niveaux : Cette architecture a été conçue pour lever les limitations de l'architecture trois tiers. Elle permet de distribuer librement le code applicatif à tous les trois niveaux43. On voit que l'environnement à N-niveaux permet de spécialiser les serveurs dans une tâche précise : avantage de flexibilité, de sécurité et de performance. Potentiellement, l'architecture peut être étendue sur un nombre de niveaux plus important : on parle alors dans ce cas : d'architecture à N-niveaux ou multi-tiers.

Figure 6. L'Environnement client/serveur à N-Niveaux 43IVINZA LEPAPA, A.C., Monétique et Transactions électroniques, Ed. PUB, Bruxelles, 2016, P.43 Page 28 sur 95 I.4. Conclusion Ainsi, nous avons fait le tour de différents éléments théoriques impliqués dans la réalisation d'un service de messagerie dans une entreprise (ou organisation). Cela est une tâche pas facile dont il est nécessaire de comprendre les rouages théoriques et les différentes technologies (ou notions) participantes dans la mise en oeuvre d'une telle solution, raison pour laquelle ce présent chapitre s'est consacré à présenter tous les concepts théoriques liés aux réseaux, messagerie, environnement client/serveur. Le réseau informatique, étant une solution facilitant l'interconnexion des équipements informatiques pour permettre un échange des ressources entre différents utilisateurs de différents postes ; devrait être abordé pour avoir une connaissance théorique en la matière car, la messagerie fait partie de service du réseau. La communication entre utilisateurs en matière de la messagerie présente un environnement client/serveur où les clients sont appelés à se communiquer entre eux grâce à un serveur capable de leur fournir des services facilitant cet échange, raison pour laquelle nous avons évoqué les notions relatives à l'architecture réseau qui est le client/serveur. Après ce tour d'horizon, nous allons procéder à la conception et mise en place du système de messagerie dans les pages qui suivent. Page 29 sur 95 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Application |

De - vers |

Objet |

Type de flux |

Système |

Périodicité |

|

Anti-virus |

Tous |

Protection des postes contre les virus |

Transactionnel |

Activation |

Sécurité des |

|

Rapport d'activités mensuelles et annuelles |

Service - Direction |

Préciser l'évolution des activités pour chaque service |

Transfert des fichiers |

Consultation et archivage |

Mensuelle et Annuelle |

|

Dossiers administratifs des agents |

Direction - Services |

Fournir les informations des agents |

Transfert des fichiers |

Rédaction et consultation |

Journalière |

|

Documents sur les finances publiques |

Tous |

Stocker les données manuellement |

Transfert des fichiers |

Rédaction et consultation |

Journalière |

|

Documents sur la présence des agents |

Service - Direction |

Suivre l'évolution sur la présence des agents |

Transfert des fichiers |

Rédaction, Consultation et Archivage |

Journalière |

|

Application de messagerie |

Tous |

Faciliter la communication au sein de l'entreprise |

Client/serveur |

Messagerie électronique (rédaction et consultation) |

Journalière |

Tableau 1. Identification des applications

III.1.1.2. Identification des flux applicatifs

Il existe ici, des flux applicatifs suivants :

1. Les flux client-serveur

L'approche client-serveur se décline en réalité sur plusieurs modèles et sa caractéristique dépend de la position de la base de données et du modèle client. Parmi les modèles dont cette approche se décline, on peut citer :

i' La base de données et la logique applicative sont situées au niveau du serveur ;

i' La logique applicative et les données sont reparties entre le serveur et le client ;

i' Les échanges sur le réseau sont aussi fréquents que les manipulations de la base ;

i' Etc.

Page 42 sur 95

2. Les flux de type transferts des fichiers

Dans ce type de flux, les échanges de messagerie s'effectuent en intra, la direction provinciale de l'Office des Routes du Kwilu réalisera ses échanges à la minute.

L'objectif principal de ces échanges, est l'annuaire centralisé ; d'où l'application du système de messagerie servira de l'échange entre différents postes avec le système comme e-mail qui favorise les transactions au sein de la société.

Les flux doivent ensuite être quantifiés, soit à partir de données existantes, soit sur base d'hypothèses. Si on part d'un réseau existant, soit pour optimiser, soit pour le faire évoluer, le consultant peut s'appuyer sur des statistiques indiquant les volumes échangés.

La formule est 46:

VJ = Vu * u

Où : - VJ= Volume Journalier pour un site ;

- Vu= Volume journalier pour un utilisateur ; - U= Nombre d'utilisateurs pour un site.

La volumétrie globale pour un site est généralement issue d'une volumétrie unitaire estimée pour un utilisateur et calculée par la formule ci-haut.

46JEAN-LUC, MONTAGNER, Pratique des réseaux d'entreprise : du câblage l'administration, du réseau local aux réseaux Télécom, Ed. Eyrolles, Paris, 1997, P.255

Page 43 sur 95

III.1.2.1. Tableau d'estimation de la volumétrie

|

Applications |

Nombre |

Volumétrie pour chaque utilisateur (Vu) |

Total |

|

Anti-virus |

10 |

100 |

1000 Ko |

|

Rapport d'activités mensuelles et annuelles |

10 |

100 |

1000 Ko |

|

Dossiers administratifs des agents |

3 |

100 |

300 Ko |

|

Documents sur les finances publiques |

8 |

750 |

6000 Ko |

|

Documents sur la présence des agents |

10 |

100 |

1000 Ko |

|

Messagerie |

10 |

10 Messages de 100 Ko |

10000 Ko |

|

Total général |

19.300 Ko |

||

Tableau 2. Estimation de la volumétrie

Le mode de calcul du débit instantané requise pour une application dépend du type de flux qu'elle génère. Elle est basée sur la volumétrie estimée lors de la phase précédente. Pour dimensionner une liaison, il convient tout d'abord d'estimer les besoins en termes de débit instantané, la formule généralement admise pour la calculer est la suivante47:

1

Di = VjxThxOvx Tux (8x1.024)

ü

Où :

Di : est le débit instantané (bande passante) que l'on veut calculer pour une liaison et qui est exprimé en kilo bit/seconde (kb/s) ;

ü Vj : est le volume journalier estimé en kilo-octet. Cette valeur est la somme des flux devant circuler sur le lien considéré et c'est le maximum pris entre les flux ;

ü Th : c'est le coefficient permettant d'effectuer des calculs graphiques. On considère aussi le trafic journalier sur le lieu chargé à cette hypothèse par le constat que les 8 heures du travail, les utilisateurs sont plus actifs sur deux périodes de point, la première circule de 10 heures à 11 heures ; et la deuxième entre 15 heures et 16 heures, les valeurs généralement sont comprises entre 20 et 30% du trafic journalier ;

ü Ov : est l'Over Head dû au protocole de transport TCP/IP. Ce coefficient est généralement affecté d'une valeur de 20% ;

47JEAN-LUC, MONTAGNER, Op. Cit. P.257

Page 44 sur 95

i' Tu : c'est le taux maximum d'utilisation de la bande passante du lien. Ce coefficient prend en compte le fait que l'on utilise rarement 100% du débit nominal d'un lien. Ce taux est généralement fixé à 80% de la valeur de la bande passante ce qui donne un surdimensionnement de l'ordre de 25%. Pour la liaison à haut débit, ce taux peut atteindre 90%.

i' Le rapport 1/3600 permet de ramener la volumétrie sur une heure en seconde tandis que

i' Celui de (8x 1024) permet de convertir le kilo-octet en kilo-bit (1 octet=8 bits).

Calcul :

Di=Vj ?? Th ?? Ov ??Tu 1 ?? (8 ??1.024)

|

???? = ????.???????? ?????? |

???? ?? ?? ?? ?? ???? /?????? ?? ?? (????????????) ?????? ???????? |

= 19.300 x 0,30 x 0,20 x 1/0,80 x 1/3600 x 8192

= 3293,8 Kb/sen Mégaoctets, ça donnera3293,8

1024 = ??,?? Mb/s considérés

comme le débit instantané (DI).

Ce débit nous fait voir que le réseau utilise une norme qui a une bonne vitesse car, nous venons d'inclure le système de messagerie mais cela nous donne une vitesse de 3,2 Mb/s donc l'ajout de cette application ne nous donne pas de peine car nous nous retrouvons dans une norme exagérée.

Puisqu'il s'agit de la solution Ethernet, pour notre implémentation, nous optons pour Ethernet 10 base T qui nous offre un débit permettant d'atteindre jusqu'à 10Mbit/s sur une distance de 100 mètres sans régénération du signal, cela avec une bonne vitesse de transmission.

Il s'agit de la norme IEEE (Institute of Electronic and Electricity Enggineers) 802.3, c'est la même norme existant que nous avons maintenue. Le réseau Ethernet (norme IEEE 802.3) est caractérisé par : i' Réseau LAN-Ethernet (IEEE 802.3)

i' Ethernet 10 base T ;

i' Débit de 1 à 10 Mbit/s ;

i' Transmission en bande passant (Manchester) ;

i' Supports physiques : câble à paires torsadées, catégorie 3 (UTP-3)-RJ45 ;

Page 45 sur 95

? Méthode d'accès CSMA/CD (Carrier Sense Multiple Acceswith Collision Detection, ce qui signifie en Français : Accès Multiple à Détection de la Porteuse) ;

? La topologie en étoile, centre : Switch ;

? Distance maximale Switch-station ou Switch-Switch : 100 m.

Le choix des matériels à utiliser constitue pour l'entreprise une étape important parce que la qualité des équipements conditionne aussi la qualité du réseau du point de vue de la bande passante et de taux de fréquence des pannes.

Voici dans le tableau ci-après, les matériels sur lesquels nous avons porté notre choix :

|

N° |

Désignation |

Qté |

Marque |

Fonction |

|

01 |

Routeur |

1 |

Cisco |

Pour la redirection vers un réseau externe. |

|

02 |

Ordinateurs |

10 |

Dell |

Pour servir des terminaux. |

|

03 |

Serveur |

1 |

- |

Pour centraliser les ressources comme la messagerie facilitant aux utilisateurs une bonne communication. |

|

04 |

Câbles |

12 |

- |

Pour interconnecter les différents équipements. |

|

05 |

Switch |

1 |

Cisco |

Faciliter l'interconnexion des différents équipements en réseau. |

|

06 |

Pare-feu |

1 |

- |

Pour la sécurité du réseau. |

|

07 |

Vsat |

1 |

- |

Pour servir de point d'accès. |

|

08 |

Imprimante IP |

1 |

Canon |

Pour imprimer les documents. |

Tableau 3. Choix des matériels

Le VSAT, pour Very Small Aperture Terminal (terminal à très petite ouverture) désigne une technique de communication par satellite bidirectionnelle qui utilise des antennes paraboliques dont le diamètre est inférieur à 3 mètres.

Page 46 sur 95

Sessions

Remise des messages

Serveur de Messagerie

Serveur Proxy

Sessions

Organisatio

n Exchange

Remise des messages

Remise des messages

Sessions

Serveur de Fichier

Banque de boîtes aux lettres

Serveur de Certification

Figure 9. Maquette du réseau avec architectures du réseau LAN intégrant le serveur de messagerie

La présente section est consacrée à l'installation ainsi que la configuration de la solution sur la messagerie électronique. Pour ce faire, le serveur à utiliser sera le hMailServer avec comme client le Thunderbird. Windows Server 2012 R2 sera le serveur à utiliser dans lequel le programme serveur (hMailServer) sera installé.

Le serveur de messagerie à utiliser est le hMailServer qui est un serveur de messagerie local. Il sera installé dans Windows Server 2012 R2.

III.2.1.1. Détermination des prérequis (matériels et logiciels)

Pour configurer la messagerie, il est nécessaire d'avoir installé et

configuré :

i' Windows server, dans l'une de ses versions ; comme dans notre cas c'est

Windows server 2012 R2 ;

i' Un nom de domaine ;

i' lin service d'Active Directory ;

i' Un service DHCP.

Continuer à appuyer sur Suivant puis on aura la page ci-dessous :

Page 47 sur 95

III.2.1.2. Procédure d'installation

Le programme qui nous servira de fournir le service de messagerie est le hMailServer. Il sera installé dans Windows Server 2012 R2 utilisant le nom de domaine de service DNS configuré. Chaque client bénéficiera d'une adresse IP automatique à travers le DHCP configuré suivant la plage d'adresses possibles et sera géré à partir de son compte dans l'annuaire Active Directory.

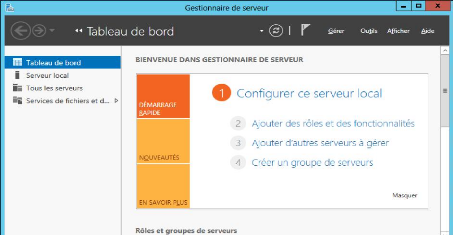

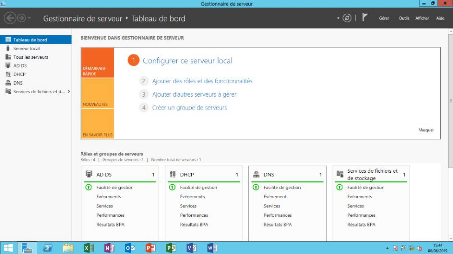

La figure ci-dessous présente le serveur installé avant l'installation des différents services :

Figure 10. Le tableau de bord Windows server

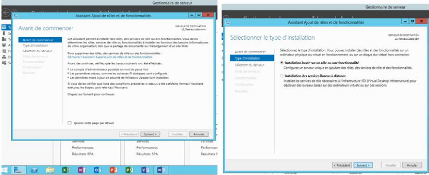

Appuyer sur Ajouter des rôles et des fonctionnalités pour configurer les différents services :

Figure 11. Configuration des services DNS et DHCP

Page 48 sur 95

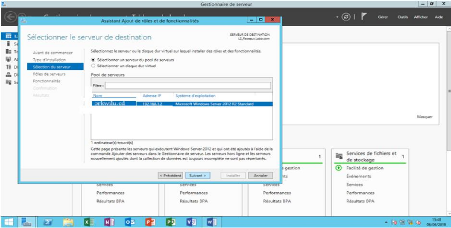

Figure 12. Vue de la sélection du serveur

La configuration continue, appuyer sur Suivant puis Installer pour avoir cette page de progression :

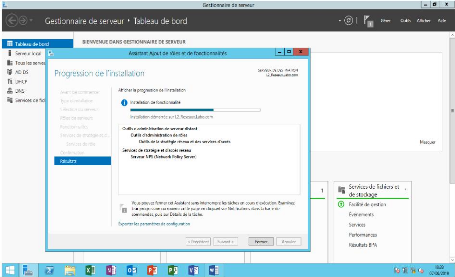

Figure 13. Progression de la configuration

affichée :

Après installation de ces différents services, l'image suivante sera

Page 49 sur 95

Figure 14. Vue de Windows server avec différents services installés

Pour le service DHCP, le tableau ci-dessous illustrera les différentes adresses et masque.

|

Adresse réseau |

Plage d'adresse possible |

Plage d'adresse exclue |

Masque de sous- réseau |

Adresse DNS |

Passerelle |

|

129.168.1.0/24 |

192.168.1.1 - 192.168.1.20 |

192.168.1.1 - 192.168.1.5 |

255.255.255.0 |

192.168.1.2 |

192.168.1.1 |

Tableau 4. Adressage

Dans la suite, nous présenterons les procédures d'installation de hMailServer et la configuration des clients pour finir par un test.

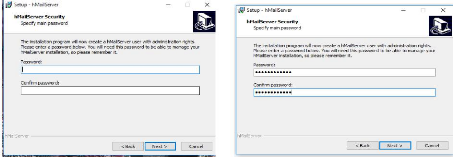

Pour installer le hMailServer, il suffit de cliquer sur le fichier exécutable du programme et suivre les étapes Jusqu'à l'authentification où un mot de passe administrateur sera demandé comme l'indique la figure ci-dessous :

Page 50 sur 95

Figure 15. L'authentification de l'installation du serveur

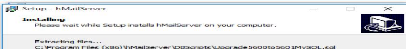

Puis cliquez sur suivant (Next) et cette page s'affiche :

Figure 16. Progression de l'installation

Après la progression, l'installation finit et le serveur donne la possibilité de pouvoir commencer toutes les configurations possibles.

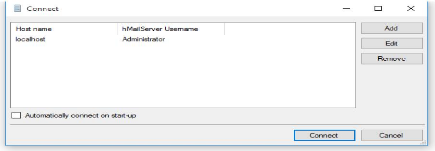

Avant de pouvoir commencer les configurations, il suffit de cliquer sur le logiciel serveur installé dans le serveur ; cette page s'affiche :

Figure 17. Authentification Administrateur pour accès serveur

Page 51 sur 95

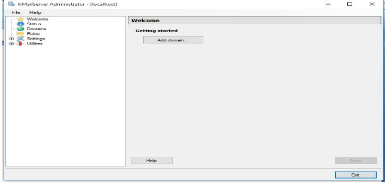

Cliquer sur Connect pour se connecter au serveur et s'affichera cette page :

Figure 18.Page d'accueil du serveur hMail

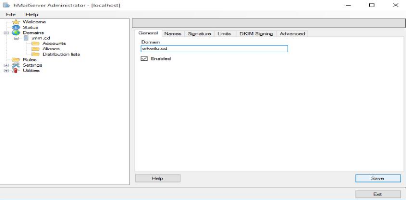

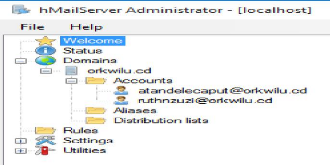

Aller sur Add domain pour insérer le nom de domaine tel que créé au niveau de Windows server par le service DNS ; dans le cas ici c'est orkwilu.cd.

Figure 19. Détermination de domaine

Cliquer sur Save puis le serveur vous donne la possibilité de pouvoir configurer les différents utilisateurs ou les différentes boîtes aux lettres.

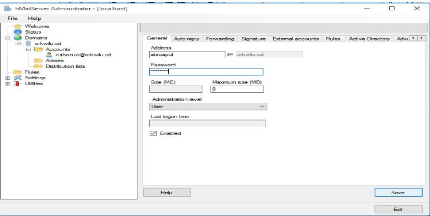

III.2.2.1. Création des boîtes aux lettres des utilisateurs

Après avoir créé et enregistré le nom de domaine, commence la

création des boîtes aux lettres des utilisateurs.

Par exemple :

atandelecaput@orkwilu.cd, ruthnzuzi@orkwilu.cd, etc.

Page 52 sur 95

Figure 20. Création des boîtes aux lettres des utilisateurs

Enfin cliquez sur Save pour ajouter l'utilisateur. Et cette page s'affichera avec différents utilisateurs créés :

Figure 21.Utilisateurs créés

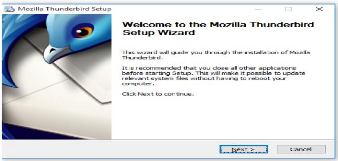

Avant de commencer la configuration des postes clients Thunderbird, il serait mieux de commencer par installer le client dans différents postes clients.

Vous aurez ces interfaces, après un clic sur le fichier exécutable Thunderbird :

Page 53 sur 95

Figure 22. Lancement de l'installation de Thunderbird

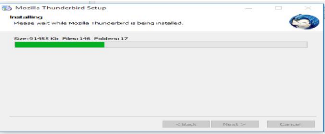

Cliquez sur Next, puis Next (Suivant) et vous aurez l'interface de progression :

Figure 23. Progression de l'installation de Thunderbird

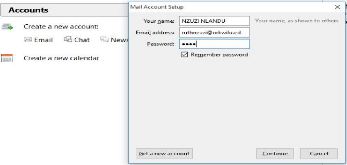

Puis cliquez enfin sur Terminé, pour finir l'installation et cela vous donnera lieu à pouvoir commencer les configurations possibles et cette page s'affiche :

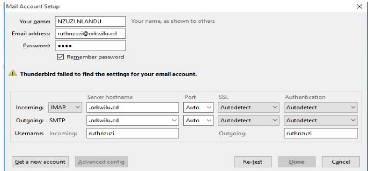

Figure 24. Configuration des clients Thunderbird

Après insertion de nom et post-nom (prénom) ; insérez le nom utilisateur et le mot de passe utilisés au niveau des configurations des utilisateurs au niveau du serveur puis cliquez sur Continue et la page suivante s'affiche :

Page 54 sur 95

Figure 25. Test de configuration du client

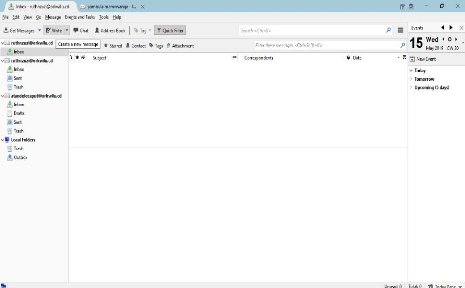

La configuration du client étant effective, il revient à l'utilisateur concerné de commencer l'échange avec d'autres utilisateurs. Les figures ci-dessous montrent un échange des messages avec des pièces jointes entre différents comptes de messagerie.

Figure 26. Interface client prête à envoyer/recevoir des messages

III.2.3.1. Test d'envoi et réception des mails

Avant d'envoyer un email, au clic du client d'un poste quelconque, s'affiche une interface comme celle-ci-haut ; alors cliquez sur Create a new message (créer un nouveau message) ou Write (écrire). Et cette page s'affichera :

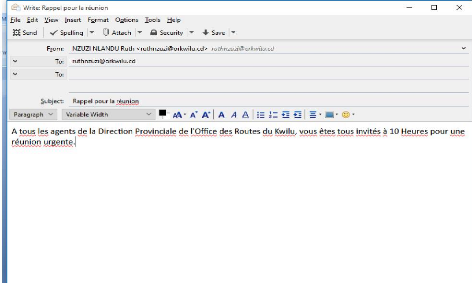

Page 55 sur 95

Figure 27. Test d'envoi des messages

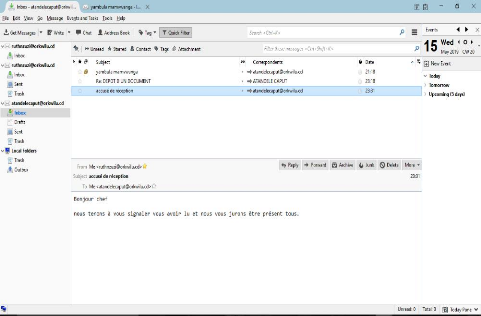

Sur cette interface, From désigne l'adresse de celui qui envoie, To désigne l'adresse du destinataire (celui qui recevra le mail), Subject désignera alors l'objet du message. Vous pouvez également envoyer les documents, les images et autres en pièces jointes en appuyant sur Attach puis choisir l'emplacement du fichier à joindre, cliquez enfin sur Send pour envoyer. A la réception, le destinataire aura l'interface suivante :

Page 56 sur 95

Figure 28. Test de réception des messages

Nous venons de configurer notre serveur de messagerie qui est hMailServer et ensuite les clients de messagerie Thunderbird ont été configurés ; ce qui rend de notre service de messagerie interne fin prêt.

Avant d'y arriver, nous avons d'abord commencé par concevoir notre nouvelle architecture réseau intégrant le système de messagerie, passant par le choix de la norme où la norme IEEE 802.3 dont le réseau Ethernet a été choisie, réseau offrant 10 base T ayant un débit pouvant atteindre jusqu'à 10Mbit/s sur une distance de 100 mètres sans régénération du signal, cela avec une bonne vitesse de transmission.

Ainsi, cette configuration n'a pas été tâche facile pour nous, ce qui demande beaucoup d'attentions et de concentrations. Cela étant, dans le chapitre suivant, nous passerons à la sécurité de notre réseau intégrant le système de messagerie.

Page 57 sur 95

ELECTRONIQUE

Ce chapitre sera basé sur la sécurité informatique de notre système de messagerie électronique, cela va commencer par la problématique de la sécurité, ensuite les risques attachés à celui-ci enfin on parlera des mécanismes de sécurités possibles.

Les données ne doivent être modifiables que par les personnes autorisées à le faire, donc l'intégrité des données est elle aussi importante. Une politique de sécurité correctement établie doit assurer aux utilisateurs une disponibilité constante dans les outils informatiques. Chacun doit pouvoir lancer les commandes sur lesquels il a reçu une autorisation48. Ainsi, il s'avère utile de sécuriser son réseau pour s'assurer de la disponibilité des informations et autres.

La messagerie est très utilisée et pose quelques problèmes de sécurité particuliers. De plus, la majorité des virus utilisent actuellement ce vecteur49.

La sécurité informatique est l'ensemble des moyens mis en oeuvre pour réduire la vulnérabilité d'un système contre les menaces accidentelles ou intentionnelles.50

Ou encore c'est l'ensemble des moyens matériels et logiciels permettant aux systèmes de fonctionner normalement. Cela implique une confidentialité dans aux données, qui ne devront être accessibles que par les personnes habilitées.

Il convient d'identifier les exigences fondamentales en sécurité informatique. Elles se caractérisent en ce à quoi s'attendent les utilisateurs des systèmes informatiques en regard de la sécurité, il s'agit notamment de la (l'):

1' Disponibilité : demande que l'information sur le système soit disponible aux personnes autorisées.

1' Confidentialité : demande que l'information sur le système ne puisse être lue que par les personnes autorisées.

48Alexandre Dulaunoy, Op.Cit, P.17

49LESCOP Yves, La Sécurité Informatique, Edition Post BTS, [ ?], 2002, P. 14

50 MAYOKO J-C., Notes de cours de Laboratoire II, L2 Informatique, ISC-BDD, 2018-2019 (Inédit)

Page 58 sur 95

i' Intégrité : demande que l'information sur le système ne puisse être modifiée que par les personnes autorisées.

La sécurité recouvre ainsi plusieurs aspects :

i' Intégrité des informations (pas de modification ni destruction) ;

i' Confidentialité (pas de divulgation à des tiers non autorisés) ;

i' Contrôle d'accès : uniquement les personnes autorisées peuvent émettre des messages ;

i' Authentification des interlocuteurs (signature) ;

i' Respect de la vie privée (informatique et liberté).

Du point de vue de la sécurité informatique, une menace est une violation potentielle de la sécurité. Cette menace peut être accidentelle, intentionnelle (attaque), active ou passive.

Généralement la problématique de la sécurité informatique est basée sur trois éléments, en l'occurrence la valeur, le coût et la durée de l'information. Ces trois éléments permettent à connaître les informations pertinentes à sécuriser.

IV.1.1. Valeur de l'information

La valeur de l'information est l'appréciation du dommage qu'entrainerait la diffusion, la destruction ou l'incapacité temporaire à manquer cette information51.

IV.1.2. Coût de l'information

Le coût de l'information est l'appréciation des efforts à effectuer pour prendre connaissance de cette information de manière frauduleuse soit pour la détruire, soit pour empêcher le propriétaire d'y accéder52.

IV.1.3. Durée de l'information

Il s'agit du temps pendant lequel une information pouvait avoir de la valeur, notamment c'est la découverte de celle-ci avant l'attaque terroriste. Et aussi, la connaissance de l'information après l'attentat, cette dernière a une valeur nulle.

Comme dit précédemment, pour sécuriser un système informatique, il faut d'abord tenir compte de la valeur de l'information à sécuriser, le coût et la durée que les pirates peuvent consommer pour accéder à l'information.

51 IVINZA LEPAPA, A-C., Notes de cours de Télématique et Réseaux Informatique II, L2 Info, ISC-Bandundu, 2018-2019, Inédit

52 Idem

Page 59 sur 95

Tenant compte de ces éléments et vu la valeur des informations (pas à très grande valeur) que possède la direction provinciale de l'Office des Routes/Kwilu, l'intégrité, la confidentialité et la disponibilité des informations doivent être garanties.

Les risques que peuvent courir un système de messagerie et un réseau de support peuvent être d'ordre accidentel, d'erreurs ou de malveillance.

De tous ces risques, ceux de malveillance sont vraiment fréquents ; indépendamment de la volonté des utilisateurs, ceux-ci surgissent, par exemple le virus, le vol des informations et autres ; mais ceux d'erreurs et accidentels peuvent surgir suite à l'inattention et/ ou indépendamment des utilisateurs du système. Dans ce cadre, on peut citer les pannes matérielles, les incendies du courant électrique, etc.

La sécurité informatique est basée sur deux principes essentiels. Ces principes sont :

> Principe du maillon le plus faible : La sécurité est une chaîne dont la résistance est égale à celle du maillon le plus faible.

> Principe de la protection adéquate : Les coûts de la protection doivent correspondre à l'importance et à la valeur de ce qu'on veut protéger.

Le risque en termes de sécurité est généralement caractérisé par l'équation suivante 53:

Vulnérabilité*Ménace

Risque =

Contre-mesure

Plus le taux de contre-mesure moins le risque diminue ; Moins le taux de contre-mesure plus le risque augmente.

53 MAYOKO, Op.Cit

Page 60 sur 95

Une attaque est une action de tout genre pouvant compromettre la sécurité informatique. Ou une attaque est une menace de sécurité.54

Généralement le Spamming et le Mailbombing sont deux techniques dangereuses qui prennent pour cible les boîtes aux lettres des utilisateurs pouvant les faire perdre du temps, voire des données ; ceci est fréquent dans le cas de la messagerie externe (en Internet).

? Le spam (Shoulder of Pork and hAM).

Un spam (Shoulder of Pork and hAM) désigne originellement du jambon en conserve de basse qualité

C'est un type de délit qui consiste à utiliser le serveur de messagerie d'un site pour envoyer des messages souvent publicitaires à un grand nombre de destinataires, en cachant son identité. Ou encore c'est la diffusion en masse de messages, publicitaires généralement, non désirés par les destinataires55.

? Le Mailbombing

C'est une variante belliqueuse du spamming qui consiste à encombrer volontairement la boîte aux lettres d'un destinataire par l'envoi de centaines de courriers électroniques vides, insultants ou volumineux, potentiellement accompagnés de virus en pièce jointe.

Mais toutefois, dans le cas d'une messagerie interne (en local), les attaques possibles pouvant être observées sont notamment :

1. L'utilisation des clés USB pouvant engendrer les virus informatiques ;

2. Accès dans des fichiers interdits ;

3. Mauvaise utilisation du système ;

4. Des pannes électriques ;

5. Usurpation de droit d'accès ;

6. Echauffement des postes.

54 MAYOKO J-C., Op. Cit

55Robert Longeon et Jean-Luc Archimbaud, Guide de la sécurité des systèmes d'information à l'usage des directeurs, Ed. CNRS-DIST, Paris, P. 14-15

Page 61 sur 95

En raison de garantir les informations qui circulent dans le réseau de la direction provinciale de l'Office des Routes du Kwilu, sous risque d'être modifiées ou piratées par les personnes mal intentionnées, nous allons procéder à des mesures de sécurité incluant quelques algorithmes de chiffrement pour les attaques externes.

Dès lors, plusieurs mécanismes de sécurité et protocoles de sécurisation ont vu le jour. L'un des premiers protocoles de sécurité à être développé et des plus rependus aujourd'hui est SSL.

1.1. Authentification

Il s'agit de s'assurer des identités de tous les agents utilisateurs du réseau. L'authentification est basée sur les 3 principes :

i' Savoir : login, mot de passe...

i' Être : biométrie (empreintes...)

i' Avoir : clés USB, carte à puce,« token».

Une authentification est dite forte lorsqu'elle utilise deux mécanismes différents (carte à puce avec mot de passe par exemple). "Nom + mot de passe + date" sont cryptés avec des clés publiques et privées (RFC1510). Le cryptage de la date évite la réutilisation éventuelle du message par un pirate56.

Par le cryptage on peut identifier de manière sûre l'utilisateur connecté. Pour éviter l'espionnage, la modification du contenu, l'ajout de message...on pourra utiliser la signature électronique (CRC crypté enfin de message) ou crypter toute l'information.

Les infrastructures PKI (Public Key Infrastructure) devraient se développer. Pour l'instant, le protocole SSL (Secure Socket Layer) domine toujours largement le marché de l'authentification sur les sites marchands. Radius, Tacacs ou IPSec (qui comporte un processus d'authentification dans son en-tête) constituent encore la solution retenue par la majorité des entreprises57.

1.2. Cryptographie

La cryptographie est l'étude des principes, des techniques et méthodes mathématiques liées aux aspects de la sécurité de l'information tels que la confidentialité, l'intégrité des données, l'authentification d'entités, et l'authentification de l'originalité des données.

56 Robert Longeon et Jean-Luc Archimbaud, Op.Cit P.20

57 Idem

Page 62 sur 95

La cryptographie nous permet de stocker les informations sensibles ou de les transmettre à travers des réseaux non sûrs (comme Internet) de telle sorte qu'elles ne peuvent être lues par personne, à l'exception du destinataire convenu. Ainsi, plusieurs termes sont liés à la Cryptographie notamment :

a) Le crypto-système

Un crypto-système est constitué d'un algorithme cryptographique, ainsi que toutes les clés possibles et tous les protocoles qui le font fonctionner.

b) Le chiffrement

C'est le procédé de conversion du texte clair en un texte incompréhensible, en un texte crypté.

c) Le déchiffrement

C'est la transformation effectuée sur un texte chiffré, en vue de l'obtention d'un texte clair.

d) La Cryptographie Moderne

Les crypto-modernes sont des systèmes à clé. Ils font appel à trois classes d'algorithmes :

i' Algorithmique à clé secrète (cryptographie symétrique) i' Algorithme à clé publique (cryptographie asymétrique) i' Algorithme irréversible (Fonction de hachage)

1. Cryptage symétrique

Une même clé est utilisée pour crypter et décrypter le message, très efficace et assez économe en ressources CPU cette technique pose le problème de la distribution des clés dans un réseau étendu (exemple DES, triple DES ou le récent AES).

2. Cryptage asymétrique

Chaque utilisateur dispose d'un jeu unique de clés, dont l'une est privée (secrète) et l'autre publique (exemple RSA). Pour recevoir des documents protégés, le détenteur d'un jeu de clés envoie sa clé publique à ses interlocuteurs, qui l'utilisent pour chiffrer les données avant de les lui envoyer. Seul le destinataire et détenteur des clés peut lire les informations en associant sa clé privée à sa clé publique. Cette technique nécessite des clés plus longues pour une sécurité équivalente.

Page 63 sur 95

3. Fonction de hachage

C'est un algorithme qui repose sur le principe que l'on peut crypter, mais on ne sera pas capable de décrypter.

1.2.1. Principe de fonctionnement

Un crypto-système est composé essentiellement d'un algorithme de cryptage (chiffrement) et d'un algorithme de décryptage (déchiffrement). D'une manière formelle, le crypto-système a cinq composants :

1. M : Message en texte clair ;

2. C : Message chiffré, crypté ;

3. K : ensemble de clés

4. Ek : M--*C, où k E K, ensemble de transformations de cryptage

5. Dk : C--*M, où k E K, ensemble de transformations de décryptage

Chaque transformation de cryptage Ek est définie par : i' Algorithme de cryptage ;

i' Une clé k

Chaque transformation du décryptage est définie par : i' Algorithme de décryptage ;

i' Une clé k.

Pour une clé donnée, Dk est l'inverse de Ek, ainsi : Dk(E(M))=M, pour chaque message en texte clair M.

Figure 29.Principe de Chiffrement

Il s'agit d'autres mesures sécuritaires pouvant réduire le risque ; et étant donné que notre système de messagerie est interne, nous avons pensé ajouter les mécanismes tels que la climatisation des locaux, l'utilisation des stabilisateurs et autres. A cela s'ajoutent, la politique d'administration, des locaux protégés, une formation des utilisateurs à la confidentialité....

Page 64 sur 95

Parmi les autres mécanismes, on peut citer :

1. La Non répudiation : utilisation d'un tiers de confiance. Ceci s'applique aux signatures et à la surveillance et la bonne localisation des informations reçues ou envoyées cela par une preuve irréfutable de son origine.

2. Contrôle d'intégrité : il s'agit de s'assurer que le message reçu émane bien de son prétendu auteur et non d'un adversaire mal intentionné qui l'aurait modifié au cours de son acheminent, ou même créé de toutes pièces58.

3. Un pare feu (Firewall) : ayant pour objectif de refuser tout ce qui n'est pas autorisé ; un par feu est un système physique (matériel) ou logique (logiciel) qui servira de complément à un IDS afin de bloquer les destructions détectées. Le pare-feu est également intéressant dans le sens où il constitue un point unique (goulot d'étranglement) où l'audit et la sécurité peuvent être imposés. Tous les échanges passeront par lui. Il pourra donner des résumés de trafic, des statistiques sur ce trafic, ou encore toutes les connexions entre les réseaux.

4. Un convertisseur (ou un stabilisateur) : pour stabiliser le réseau électrique ;

5. La climatisation : Pour donner une bonne aération afin de s'assurer longuement d'utilisation des matériels informatiques.

1. SSL de Netscape

Comme détaillé plus haut, ce protocole est le plus répandu pour établir une connexion sécurisée entre client et serveur. Il est situé entre les couches TCP et HTTP. Ce protocole public utilise une clé de 40 bits (version d'exportation) avec l'algorithme RSA pour chiffrer toute la transaction. Ce protocole ne peut garantir l'identité de l'interlocuteur.

2. SET (Secure Electronic Transaction)

C'est la convergence des deux procédures de sécurisation STT (Secure Transaction Technology) de Visa et Microsoft et SEPP (Secure Electronic Payment Protocol) de Mastercard, IBM et Netscape. Il permet de sécuriser les transactions par cartes bancaires (chiffrement par clés publiques/privées et authentification des parties).

58 TANENBAUM, A., Les Réseaux 4ème édition, Ed. Nouveaux Horizons, Paris, 2001, P. 772

Page 65 sur 95

3. C-SET (Chip Secure Electronic Transaction)

C'est l'adaptation du protocole SET à la carte à puce française.

4. S/MIME (Secure Multipurpose Internet Mail Extension)

C'est le protocole le mieux accepté pour la sécurisation des courriers électroniques.

Nous venons ainsi de parcourir les différents risques ou différentes attaques qui peuvent survenir dans le système de messagerie de la direction provinciale de l'Office des Routes du Kwilu et nous avons proposé les mesures sécuritaires. lin système informatique mérite une sécurisation importante car, il est exposé à plusieurs attaques externes ou internes.

Pour le système de messagerie de l'entreprise considérée, certaines attaques comme le spam, usurpation de droit d'accès, utilisation des clés USB, et autres ont été recensées et enfin, nous avons pensé au protocole SSL, à l'authentification, l'intégrité, la confidentialité, le pare feu, etc pour la sécurité de celle-ci.

Page 66 sur 95

Dans ce chapitre, nous allons déterminer la durée ainsi que le coût dans la réalisation de ce projet et montrer une philosophie qu'un chef de projet doit adopter pour contrôler l'exécution du projet à partir de l'ordonnancement de différentes tâches.

Un projet est un processus unique consistant à un ensemble d'activités coordonnées et maitrisées comportant des dates du début et de la fin, en vue d'atteindre un objectif conformément à des exigences spécifiques.

Un projet peut être encore défini comme un ensemble des actions à entreprendre à un besoin défini dans les délais fixés. Un projet étant une action temporaire avec un début et une fin, mobilisant des ressources identifiées (humaines et matérielles) durant sa réalisation59.

Dans la réalisation d'un projet, il faut l'ordonnancement des tâches pour éviter le chevauchement dans le fonctionnement du système et aussi on cherche à déterminer la planification, l'ordonnancement des étapes qui sont soumises au temps total de réalisation du projet.

Il s'agit ici d'indiquer et détailler la technique avec laquelle, nous allons prévoir la planification de notre projet, en énumérant toutes les tâches de ce dernier.

Les problèmes sont apparus au départ dans la planification de grands projets ; le but étant toujours celui de gagner de temps sur leur réalisation. Des tels projets sont constitués de nombreuses étapes appelées « tâches » où chacune des tâches est précédée et suivie par une étape. Un problème d'ordonnancement est donc celui d'organiser un projet.

Une étape est le commencement ou fin d'une tache. Une étape n'a pas de durée. On symbolise une étape (ou un noeud) sur le réseau par un cercle.

Une tâche est le déroulement dans le temps d'une opération. Contrairement à l'étape, la tâche est pénalisante car elle demande toujours une certaine durée, des moyens (ou ressources) et coute de l'argent.

59 O'Neill, Eric, Introduction à la gestion du projet, Ed. Eyrolles, Paris, 2005, P.150

Page 67 sur 95

Par définition, l'ordonnancement est une étape qui permet de prévoir le délai, contrôler l'avancement des travaux, de décommander ou d'intervenir en cas de retard.60

En toute généralité, le problème d'ordonnancement se pose comme suit : « Etant donné un objectif à atteindre et dont la réalisation suppose l'exécution de ses multiples tâches61».

Cela est soumis à plusieurs principes dans l'ordonnancement que nous citons quelques-uns :

i' Une étape doit commencer et se terminer à une date précise ;

i' Un certain nombre de tâches doivent être terminées pour pouvoir démarrer une autre ;

i' S'il arrivait que deux tâches sont censées être réalisées au même moment, cela donne lieu à la détermination du chemin critique que nous verrons plus loin ; car deux tâches ne peuvent pas être réalisées au même temps ;

i' Une étape doit commencer à une date précise ;

i' Etc.

La planification des tâches avec le principe d'ordonnancement, demande également d'indiquer les tâches qui ne peuvent souffrir dans le travail sans compromettre la durée totale du projet. Ainsi, il faudra utiliser les techniques et/ou méthodes d'ordonnancement des tâches telles que : PERT, MPM, CPM, ...

La technique ou méthode d'ordonnancement est celle qui permet au responsable du projet de prendre les décisions nécessaires dans les meilleures conditions possibles.

Dans la réalisation d'un projet ayant un nombre important des tâches successives, les techniques ou méthodes d'ordonnancement facilitent leurs réalisations dans un ordre logique et dans les délais voire la minimisation des coûts et temps de réalisation du projet.

A noter aussi que l'utilisation du matériel informatique s'avère importante dès que le nombre des tâches à traiter est également important.

Plusieurs méthodes et techniques d'ordonnancement sont utilisées actuellement, à savoir :

60 MVIBUDULU, J.A., MABALA et NKUSU, Initiation au modèle, méthodes et pratiques de la recherche opérationnelle, 2ème édition, Ed. CRSAT, 2007, P.168

61 Norbert, R., Ouellet, R., Parent, La recherche opérationnelle, Gaétan Morin, Paris, 1995, P.20

Page 68 sur 95

1' MPM : Méthodes des Potentiels Métra ; méthode française développé à la fin des années 50 ;

1' CPM : Critical path Method.

1' PERT : Programm Evaluation and ResearchTasks ;

Dans notre projet, nous allons nous servir de la méthode PERT (Programm Evaluation and Research (ou Review)Tasks) : ce qui peut se traduire en Français par Programme d'Evaluation et Révision (Recherche) technique des Tâches ; celle-ci est une méthode Américaine conçue à la fin des années 50(1958) par la marine Américaine en vue de la conduire à des gains importants de temps dans la réalisation des missiles OGIVE nucléaires POLARIS62.

PERT consiste à mettre en ordre sous forme des réseaux plusieurs tâches qui, grâce à leur dépendance et à leur chronologie concourent toutes à l'élaboration d'un point fini. C'est une méthode de gestion de projet visant à prévoir les propriétés du projet en termes de temps, délais et coûts63.

Dite « Méthode à chemin critique », PERT permet de résoudre le problème central d'ordonnancement par le graphe PERT, par l'analyse du projet en le découpant en tâches particulières.

Voici quelques étapes du planning pour élaborer un projet avec PERT :

1' Enumération de toutes les tâches ;

1' Etablissement du tableau de dépendance des tâches ; 1' Construction du réseau PERT ;

1' Calcul des durées maximale et minimale du projet ; 1' Préparation et détermination du chemin critique ; 1' Etc.

V.1.2.1. Planning d'exécution des taches

Nous allons ici, aligner toutes les tâches possibles pour la réalisation de notre projet. A chaque tâche est associée un prédécesseur ou une antériorité.

Dans le tableau ci-dessous, nous allons représenter toutes les tâches possibles pour la réalisation de notre projet et leurs antériorités ou prédécesseurs.

62 ANZOLA, Notes de cours de Recherche Opérationnelle et théorie de graphes, L1 Info, ISC-BDD, 2017-2018, (Inédit)

63 DERGON, P., Méthode de conduite de projet informatique, éd. L'Harmattan, Paris, 2006, P.200

64 MANYA NDJADI, L., Notes de cours de recherche opérationnelle, G3 Info, UNIKIN, 2014-2015, P.15, (Inédit)

Page 69 sur 95

|

N° |

TACHES |

DESIGNATION |

PREDECESSEUR |

DUREE |

|

01 |

A |

Prise de contact |

- |

1 Jour |

|

02 |

B |

Récolte des données |

A |

10 Jours |

|

03 |

C |

Analyse des besoins |

B |

15 Jours |

|

04 |

D |

Achat des matériels |

C |

5 Jours |

|

05 |

E |

Configuration de la messagerie |

C |

6 Jours |

|

06 |

F |

Déploiement |

D, E |

5 Jours |

|

07 |

G |

Test |

F |

3 Jours |

|

08 |

H |

Formation du personnel |

G |

7 Jours |

Tableau 5. Identification et dénombrement des tâches

Pour obtenir les tâches de niveau k, on raye dans P(x) toutes les tâches appartenant à ck-1 (de niveau k-1) où k=1, 2, 3, ... les tâches x correspondant aux lignes P(x) entièrement rayées sont de niveau k64.

Le niveau de chaque tâche est représenté par la lettre N suivi de l'indice ; cela allant de l'indice 0 jusqu'à la fin.

i' Le Niveau 0 (N0) : c'est le niveau des tâches n'ayant pas de prédécesseurs ou encore niveau des tâches non soumises à des contraintes d'antériorités ;

i' Le Niveau Z (NZ) : c'est le niveau de la dernière tâche de la réalisation du projet ;

i' Le Niveau 1 : pour l'obtenir, on doit rayer dans le tableau précédent toutes tâches de N0de la colonne P(x). Les tâches x correspondant aux lignes P(x) entièrement rayées sont du niveau 1.

Même procédure pour les autres niveaux et on aura pour notre projet les niveaux des tâches suivants :

i' N0={A} ; i' N4={F} ;

i' N1={B} ; i' N5={G} ;

i' N2={C} ; i' Nz={H}.

i' N3={D, E} ;

Page 70 sur 95

Un graphe permet de visualiser le chemin critique c'est-à-dire le chemin conduisant du début à la fin du projet et dont toute variation de durée d'une de ses tâches (tâches critiques) peut bouleverser la durée de réalisation du projet.

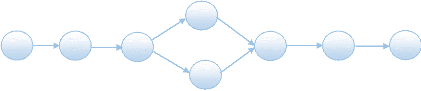

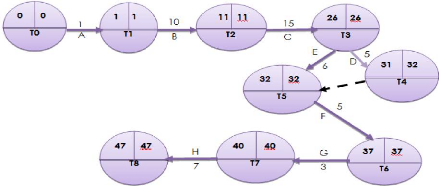

Il a pour but de décrire graphiquement les contraintes d'antériorités liant les tâches à exécuter pour la réalisation de ce projet et sa construction exige que les sommets soient placés de gauche à droite en fonction de leur niveau. Ainsi, voici le graphe PERT pour notre projet :

D

A B

C

F G H

E

Figure 30.Le Graphe PERT

Dans cette seconde section, nous allons traiter tout ce qui est relatif au calcul de durée et coût de notre projet.

V.2.1. Calcul des dates au plus tôt et au plus tard V.2.1.1. Calcul des dates au plus tôt (Tx)

A chaque sommet x, on affecte une date Tx qui est égale à la longueur du chemin le plus long allant du sommet 1au sommet x où Tx est la date attendue de l'évènement x ; elle correspond à la date du début au plus tôt de toutes les tâches partant de x.

En clair, ce calcul s'effectue en additionnant partant de 0 au niveau N0 à la durée de la tâche suivante, ainsi de suite.

T8=0

Dans le cas où Tx a deux antécédents, on prendra le plus long chemin ou celui qui a la plus grande valeur ;

Tx = Max (Tx' + dx)

Où x'= tâche antérieure et dx= durée de la tâche.

Page 71 sur 95

Ainsi, on aura : V' Pour la tâche A=0+1=1 V' Pour la tâche B=1+10=11 V' Pour la tâche C=11+15=26 V' Pour la tâche D=26+5=31

V' Pour la tâche E=26+6=32 V' Pour la tâche F=32+5=37 V' Pour la tâche G=37+3=40 V' Pour la tâche H=40+7=47

Comme vous le remarquez, la tâche F a eu deux antécédents ; et en rapport à ce que nous avons signalé ci-haut, nous avons pris la plus grande valeur (32) ou le plus long chemin.

V.2.1.2. Calcul des dates au plus tard (Ty)

Il s'agit de soustraire partant du dernier niveau Nz au niveau précédent, ainsi de suite. La date au plus tôt du dernier niveau correspond à la date au plus tard du niveau Nz.

Ty = Mim (Ty - dx)

Où ?? E {suivant de ??}

Au cas où il y a deux entrées, on prendra la plus petite valeur ou le plus court chemin. On aura alors :

V' Pour la tâche A : 11-10=1 V' Pour la tâche E : 37-5=32

V' Pour la tâche B : 26-15=11 V' Pour la tâche F : 40-3=37

V' Pour la tâche C : (37-5=32) et (32-6=26) V' Pour la tâche G : 47-7=40

V' Pour la tâche D : 32 V' Pour la tâche H : 47

Nota :

V' La tâche D n'a pas de durée pour son successeur, ainsi sa date au plus tard est égale à la date au plus tard de la tâche suivante ;

V' La tâche C a eu deux successeurs, alors on a pris la plus petite valeur qui est 26 ;

V' La tâche H est la dernière tâche et comme nous l'avons déjà dit, sa date au plus tard est égale à sa date au plus tôt qui est 47.

Page 72 sur 95

V.2.1.3. Estimation des durées du projet

|

N° |

Taches |

Prédécesseurs |

Durée |

Nbre des personnes |

|

01 |

A |

- |

1 Jour |

1 |

|

02 |

B |

A |

10 Jours |

1 |

|

03 |

C |

B |

15 Jours |

2 |

|

04 |

D |

C |

5Jours |

2 |

|

05 |

E |

C |

6 Jours |

2 |

|

06 |

F |

D, E |

5 Jours |

2 |

|

07 |

G |

F |

3 Jours |

2 |

|

08 |

H |

G |

7 Jours |

2 |

|

TOTAL |

47Jours |

|||

Tableau 6. Estimation des durées et coûts du projet

Il s'agit de l'ensemble de toutes les tâches dans lesquelles la date au plus tôt est égale à la date au plus tard ; cela étant, leurs marges sont nulles.

Une tâche critique est celle qui peut bouger l'exécution du projet, lorsqu'elle ne commence pas à la date prévue. L'utilisation du chemin critique offre les avantages suivants :

? Enchainement optimal des tâches permettant un gain de temps ;

? Diminution de pénalités de retard ;

? Etc.

Le formalisme utilisé est le suivant :

Où T : désigne le niveau ;

x : c'est le sommet désignant le nom de la tâche ;

Tx : désigne la date du début (au plus tôt) de la tâche x ;

Ty : indique la date au plus tard.

Voici alors le chemin critique de notre projet :

Page 73 sur 95

Figure 31. Chemin critique

Nota : Les tâches critiques de notre projet sont : A, B, C, E, F, G, H dont la durée est de 47 Jours (Toutes les tâches hachurées forment le chemin critique).

V.2.3.1. Calcul des marges totales (Mt)

La marge totale de la tâche jest le délai ou le retard maximum que l'on peut à la mise en route de cette tâche sans la répression sur le délai d'achèvement du programme65.

La Mt se calcule en soustrayant la date au plus tard à la date au

|

Mt(??)=????-???? |

dans laquelle : |

plus tôt. D'où la formule : y' Mt : Marge totale ; y' X : tâche ; y' Ty : date au plus tard ;

y' Tx : date au plus tôt.

Nous l'avons déjà dit plus loin que toutes les tâches du chemin critique (tâches critiques) ont pour marge totale zéro (0) ; Sauf pour les tâches non critiques. Ainsi, on aura :

|

y' Pour la tâche A : Mt(A) = 1 - 1 |

= |

0 |

y' Pour la tâche E: Mt€ = 32 - 32 = 0 |

||||

|

y' Pour la tâche B : Mt(B) = 11 - |

11 |

= |

0 |

y' Pour la tâche F : Mt(F) = 37 - 37 = |

0 |

||

|

y' Pour la tâche C : Mt(??) = |

26 |

- |

26 |

= |

0 |

y' Pour la tâche G : Mt(G) = 40 - 40 = |

0 |

|

? Pour la tâche D : Mt(D) = |

32 |

- |

31 |

= |

1 |

y' Pour la tâche H : Mt(H) = 47 - 47 = |

0 |

Nota : il n'y a que la tâche D qui a la marge totale égale à 6, car toutes les autres tâches sont critiques et leur marge totale est nulle.

65 LAURENT SMOCH, La méthode d'optimisation, 1ère édition, Septembre 2011, P.39

Page 74 sur 95

V.2.3.2. Calcul des marges Libres (ML)

Ml(X??) = ??????{T(????) - T(????) - ??(????)} Où

i' Ml : Marge totale ; i' Xj : date au plus tôt de la tâche suivante ;

i' T : tâche ; i' Xi : date au plus tôt de la tâche précédente.

i' dx: durée de la tâche.

On prendra la date au plus tôt de la tâche suivante qu'on va soustraire la durée et la date au plus tôt de la tâche qui l'a précédée ; ainsi de suite pour toutes les tâches. Cela étant, on aura :

i' Pour la tâche A : Ml(A) = 1 - 0 - 1 = 0

i' Pour la tâche B : Ml(B) = 11 - 1 - 10 = 0

i' Pour la tâche C : Ml(C) = 26 - 11 - 15 = 0

i' Pour la tâche D : Ml(D) = 32 - 26 - 5 = 1

i' Pour la tâche E : Ml(E) = 32 - 26 - 6 = 0

i' Pour la tâche F : Ml(F) = 37 - 32 - 5 = 0

i' Pour la tâche G : Ml(G) = 40 - 37 - 3 = 0

i' Pour la tâche H : Ml(H) = 47 - 40 - 7 = 0

Voici dans le tableau ci-après l'estimation des coûts de notre

projet :

|

$ 350,00 |

1 |

$ |

|||||

|

Désignation |

Prix estimé $ 1 500,00 |

Qté 1 |

$ |

Montant total |

|||

|

Routeur |

$ 2,00 |

12 |

$ |

350,00 |

|||

|

Serveur |

$ 70,00 |

1 |

$ |

1 500,00 |

|||

|

Câbles |

$ 300,00 |

1 |

$ |

24,00 |

|||

|

Switch Total |

$ |

70,00 |

|||||

|

Imprimante IP |

300,00 |

||||||

|

$ |

|||||||

|

$ |

2 244,00 |

||||||

|

2. Main d'oeuvres et Autres |

|||||||

|

Analyse des besoins |

300,00 |

||||||

|

Main d'oeuvre Maintenance 5% de la main d'oeuvre $ Total |

800,00 |

||||||

|

Imprévu 2% du coût total du projet. $ |

$ |

3 |

40,00 66,88 |

||||

|

$ 1 $ |

206,88 3 |

||||||

|

Coût total du projet |

344,00 |

||||||

Cout net

Tableau 7. Estimation des coûts du projet

Page 75 sur 95

Le tableau ci-dessous reprend d'une façon synthétisée la durée, les différentes tâches et les coûts de notre projet.

|

Tâches |

Durée |

Antériorité |

Niveau |

Tx |

Ty |

Mt(x) |

Ml(x) |

Coût |

|

A |

1Jour |

- |

0 |

1 |

1 |

0 |

0 |

- |

|

B |

10 Jours |

A |

1 |

11 |

11 |

0 |

0 |

- |

|

C |

15 Jours |

B |

2 |

26 |

26 |

0 |

0 |

300 $ |

|

D |

5 Jours |

C |

3 |

31 |

32 |

1 |

1 |

- |

|

E |

6 Jours |

C |

3 |

31 |

31 |

0 |

0 |

- |

|

F |

5 Jours |

D, E |

4 |

37 |

37 |

0 |

0 |

- |

|

G |

3 Jours |

F |

5 |

40 |

40 |

0 |

0 |

- |

|

H |

7 Jours |

G |

Z |

47 |

47 |

0 |

0 |

- |

|

TOTAL |

47Jours |

8 |

47 |

47 |

1 |

0 |

3.450,88 $ |

|

Tableau 8. Synthèse du projet

Légende

i' Durée : durée de chaque tâche ;

i' Antériorité : prédécesseur de chaque tâche ;

i' Niveau : niveau de chaque tâche ;

i' Tx : date au plus tôt de chaque tâche ;

i' Ty : date au plus tard de chaque tâche ;

i' Mt : Marge Totale de chaque tâche ;

i' Ml : Marge Libre de chaque tâche.

i' Coût : coût associé aux tâches et coût total du projet.

|

N° |

Tâches |

Date au plus tôt |

Durée |

Date au plus tard |

|

|

1 2 3 4 5 6 7 8 |

A B C D E F G H |

Vendredi, 10 Janvier 2020 |

1 jour |

Vendredi, 10 Janvier 2020 |

|

|

Samedi, 11 Janvier 2020 |

10 jours |

Jeudi, 23 Janvier 2020 |

|||

|

Vendredi, 24 Janvier 2020 |

15 jours |

Jeudi, 13 Février 2020 |

|||

|

Vendredi, 14 Février 2020 |

5 jours |

Jeudi, 20 Février 2020 |

|||

|

Vendredi, 21 Février 2020 |

6 jours |

Vendredi, 28 Février 2020 |

|||

|

Samedi, 29 Février 2020 |

5 jours |

Jeudi, 05 Mars 2020 |

|||

|

Vendredi, 06 Mars 2020 |

3 jours |

Mardi, 10 Mars 2020 |

|||

|

Mercredi, 11 Mars 2020 |

7 jours |

Jeudi, 19 Mars 2020 |

|||

|

TOTAL |

47 Jours |

||||

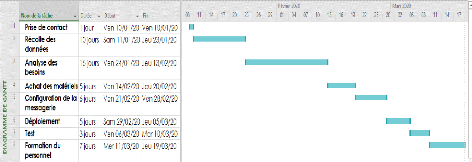

Tableau 9. Calendrier de réalisation du projet

Page 76 sur 95

Mis au point par l'Américain HENRY GANTT, ce diagramme représenté dans un tableau dont en lignes les différentes tâches et en colonnes, les unités de temps (exprimées en mois, semaines, jours, heures, etc).