|

EPIGRAPHE

« L'intégrité est une composante

essentielle de la sécurité. Et pas seulement en informatique

!»

Didier Hallépée

II

IN MEMORIAM

A mon défunt père Josué TSHIPETA BAKAJIKA et

ma défunte mère Mado LUSAMBA KALAMBA qui sont dans

l'au-delà, sans nul doute auraient, par ses jours contribués

à mon existence.

Zacharie MAMBATSHIPETA

III

DEDICACE

A mes parents MAMBA Zacharie et Godelieve NYEMBA pour leur

soutien incessant, Dieu seul vous récompensera.

Zacharie MAMBA TSHIPETA

IV

REMERCIEMENTS

Nous voici au terme de ce travail, mais aussi de notre

deuxième cycle de formation à l'Université Notre-Dame du

Kasayi (UKA) en sigle. Ainsi, nous avons pu rédiger ce travail

grâce à l'amour, aux encouragements et au soutien de plusieurs

personnes qui méritent notre reconnaissance.

En premier lieu, nous remercions notre Dieu le Roi des rois

pour son amour et ses actes qu'il accomplit tout le jour dans notre vie. Ses

bénédictions nous ont permis de franchir ce pas non seulement

d'enseignement supérieur et universitaire mais aussi d'obtenir ce titre

de licencié.

Nos remerciements vont à toutes nos autorités

académiques de l'Université Notre-Dame du Kasayi (UKA) en

sigle.

Nos sentiments de gratitude et de remerciement s'adressent

d'abord au Professeur Jean-Marie KABASELE TENDAY qui malgré ses

multiples occupations, a accepté de diriger ce travail comme

étant notre directeur et aussi notre Co-directeur Chef de travaux

Bernard KABUATILA.

Nous remercions ensuite tous les Professeurs, Chefs de travaux

et Assistants de la faculté d'Informatique, pour avoir contribué

d'une manière ou d'une autre à ce que nous devenons

aujourd'hui.

A nos parents MAMBA Zacharie et NYEMBA Godelieve qui ont

trouvé le courage de nous tenir mains fortes pour nos études

quelles que soient les difficultés encourues ; que le tout puissant vous

protège et vous guide. Nos remerciements également à mon

oncle André MUYAYA.

Un grand merci à nos soeurs et frères dont

Rebecca MUSHIYA, Julienne TSHIYA, Assy MASENGU, Elisé MBOMBO, Alexandre

TSHIAMA, Christine TSHISUMBA, Marthe MIANDA, Benjamin NGANDU, Gibert MBIYE,

José KABONGO, Louis NDAYE, Alain KALAMBA pour les conseils qu'ils ne

cessaient de nous prodiguer à notre égard et Pour leurs soutiens

et encouragements.

Nos gratitudes s'adressent également à mes amis

et connaissances : Stanis BAKAFUA, Joseph KATUKA, Isaac KATAMBWE,

Léonard BAKAJIKA, Julien MUAMBA, Bertin MAYI, Temps-Dieu MULOMBO, Samuel

KENGELA, Charlène NDAYA ... pour leurs idées qui nous ont permis

de surmonter une période difficile.

Que tous ceux qui n'ont pas été cités

trouvent ici l'expression de notre profonde gratitude.

Zacharie MAMBA TSHIPETA

V

LISTE DES ABREVIATIONS

AAA Authentication Autorisation and

Accounting

ADSL Asymmetric Digital Subscriber Line

AP Access Point

BDD Base de données

BSA Basic Service Area

BSS Basic Service Set

DHCP Dynamic Host Configuration Protocol

DMZ Delimitaize Zone

DNS Domain Name Server

DOD Departement of Defense

FAI Fournisseur d'Accès Internet

HTTPS Hyper Text Transfert Protocol

IBSS Independent Basic Service Set

IEEE Institute of Electrical and Electronics

Engineers

IETF Internet Engineering Task Force

IP Internet Protocol

NAS Network Access Server

NAT Network Address Translation

NPS Network Policy Server

RADIUS Remote Authentication Dial In User

Service

SI Système d'information

SSL Secure Sockets Layers

TCP Transmission Control Protocol

WEP Wired Equivalent Privacy

WIFI Wireless Fidelity

WIMAX Worlwide Interoperability for Microware

Access

WLAN Wireless Local Area Network

WMAN Wireless Metropolitain Area Network

WPA Wifi Protected Access

WPAN Wireless Personal Area Network

WUSB Ultra Wide Band

WWAN Wireless Wide Area Network

VI

LISTE DES FIGURES

Figure 1 : Appareil faisant partie du réseau UWB

Figure 2 : les réseaux WiMax

Figure 3. Un réseau Infrastructure composé d'une

seule cellule (BSS)

Figure 4. Plusieurs stations reliées directement entre

elles en mode Ad Hoc

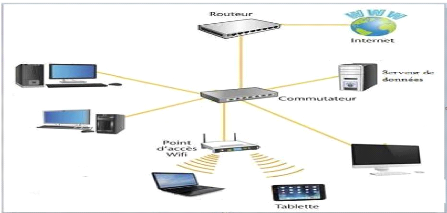

Figure 5 : figure de connectique

Figure 6 : wifi d'extension du réseau d'entreprise

Figure 7 : wifi à domicile

Figure 8 : wifi communautaire

Figure 9 : les 3 objectifs de la sécurité

Figure 10. La place d'un portail captif dans l'entreprise

Figure 11 : Architecture Radius

Figure 12 : Protocoles EAP et radius

Figure 13 : Organigramme de l'APROBES

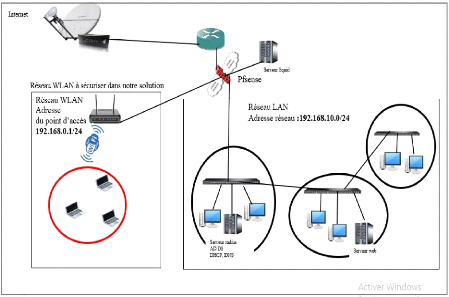

Figure 15 : Architecture du réseau existant

Figure 16 : Architecture du réseau

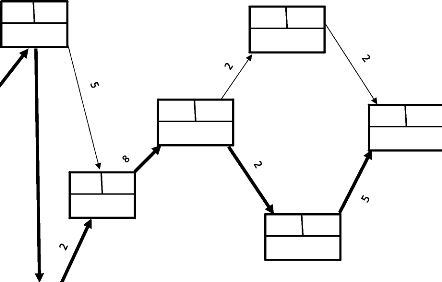

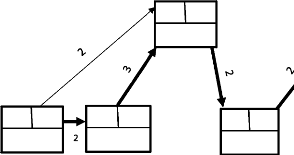

Figure 17 : Architecture logique du réseau

Figure 18 : Le graphe MPM

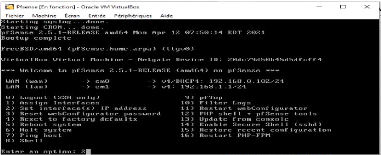

Figure 19 : Installation de Pfsense

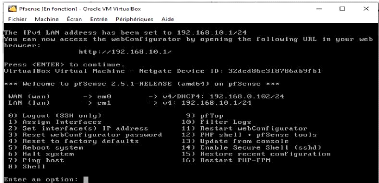

Figure 20 : Fenêtre de configuration de Pfsense

Figure 21 : Nouvelle configuration des interfaces

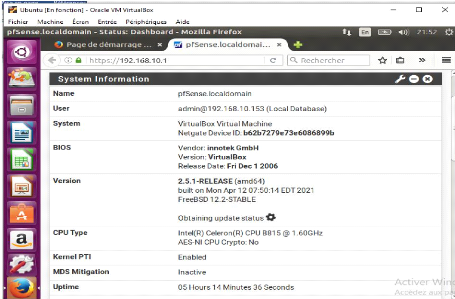

réseaux

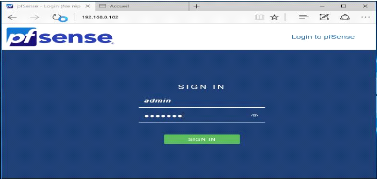

Figure 22 : Fenêtre d'accès à l'interface

graphique de Pfsense

Figure 23 : Fenêtre qui résume la première

configuration

Figure 24 : Fenêtre d'activation du protocole

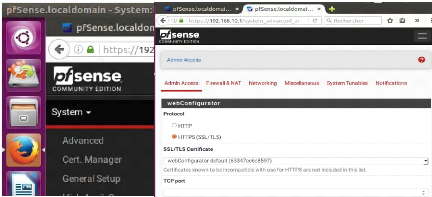

HTTPS(SSL/TLS)

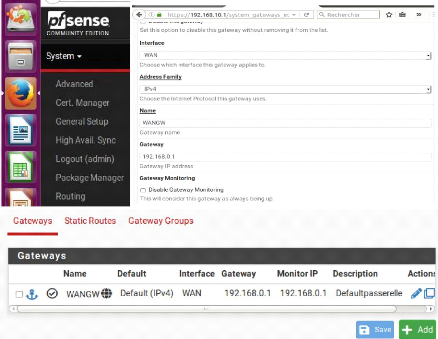

Figure 25 : Configuration du routage

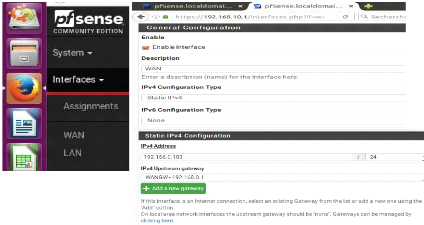

Figure 26 : Configuration de l'interface WAN

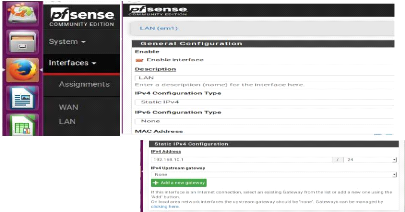

Figure 27 : Configuration de l'interface LAN

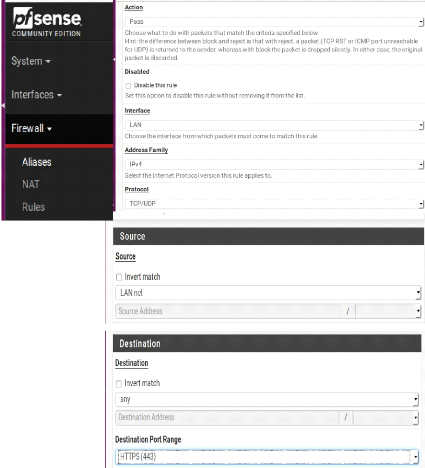

Figure 28 : Fenêtre de configuration des règles

du pare-feu l'interface LAN

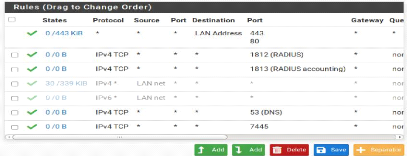

Figure 29 : Résultat après configuration

Figure 30 : commande Ping pour le test

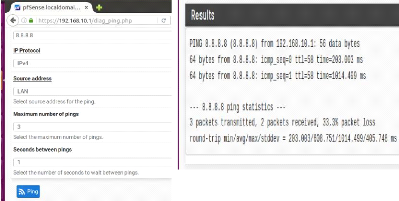

Figure 31 : Test entre utilisateur et l'internet

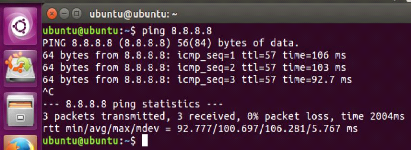

Figure 32 : Test de la connexion avec un navigateur

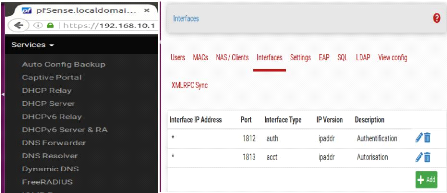

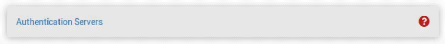

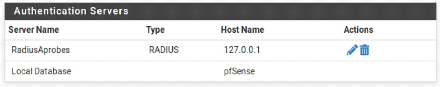

Figure 34 : Configuration des interfaces Radius

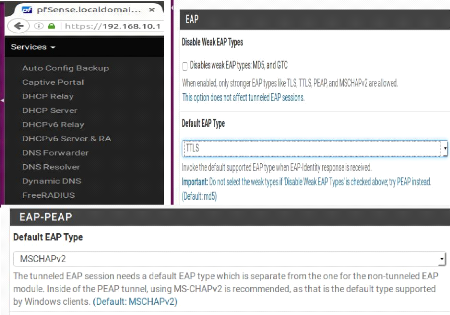

Figure 35 : Type de protocole d'authentification

Figure 36 : Serveur d'authentification

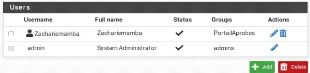

Figure 37 : Interface de création des utilisateurs

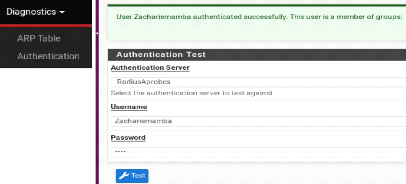

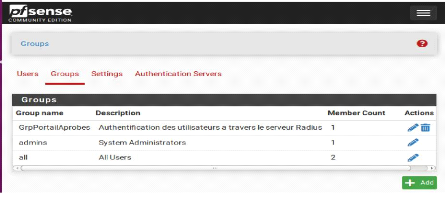

Figure 38 : Interface de création d'un groupe

Figure 39 : Test d'authentification d'un utilisateur au

serveur Radius

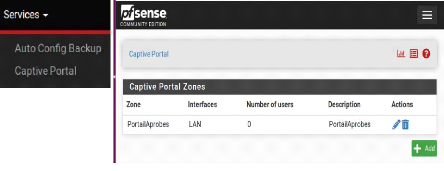

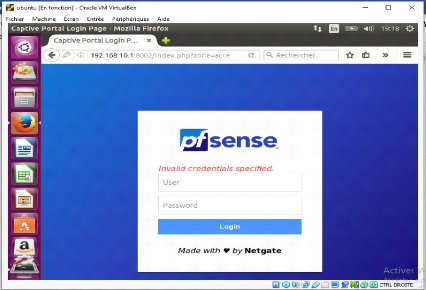

Figure 40 : Figure du portal captif

Figure 41 : Interface d'authentification (mot de passe

correcte)

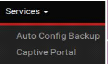

Figure 42 : Interface du portail captif

Figure 43 : Noms utilisateurs connectés et heure

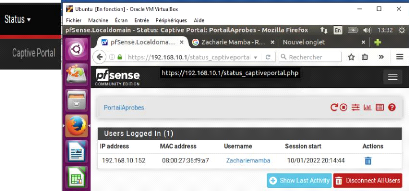

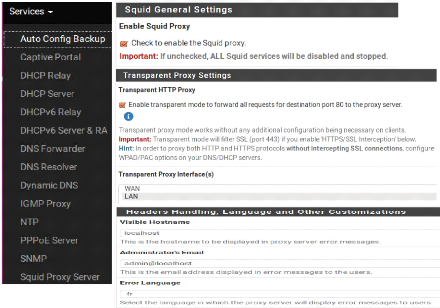

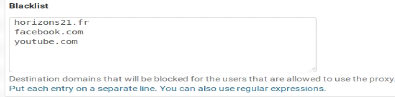

Figure 44 : Configuration de squid

Figure 45 : Bloquer les sites

Figure 46 : interface d'un site bloquer

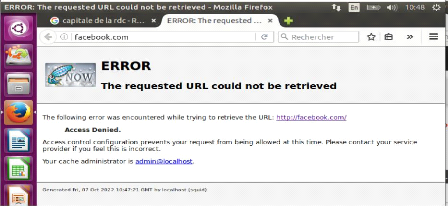

Figure 47 : Rapport d'accès utilisateur

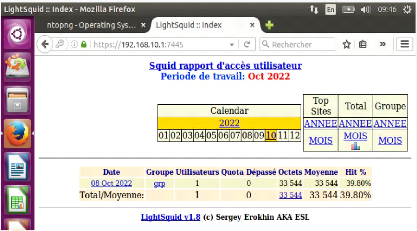

Figure 48 : Sites accédés par l'utilisateur

VII

LISTE DES TABLEAUX

Tableau 1 : Différentes variantes du Wifi. Tableau 2 :

Tableau des matériels Tableau 3 : Tableau des logiciels

Tableau 4 : matériels et logiciels à ajouter

Tableau 5 : tableau des tâches

1

INTRODUCTION

La montée en puissance de Nouvelles Technologies de

l'Information et de la Communication (NTIC) a fait aujourd'hui des

réseaux informatiques des ressources vitales et déterminantes

pour le bon fonctionnement des entreprises ; car grâce à ces

derniers il est devenu possible de relier les terminaux à

l'échelle mondiale. Cette ouverture, qui permet de faciliter la

communication, engendre malheureusement des risques importants dans le domaine

de la sécurité informatique ; cette sécurité est de

nos jours devenue un problème majeur dans la gestion des réseaux

d'entreprise ainsi que pour les particuliers.1

La connexion internet est devenue une tendance tout à

fait marquante dans des entreprises. Le besoin évident de

sécurité a engendré le développement de diverses

solutions de sécurité comme les firewalls, les routeurs

filtrants, etc.2

Notre étude tourne au tour d'une mise en place d'un

portail captif avec authentification radius pour la gestion des accès

sécurisés à un réseau WLAN d'une entreprise cas de

l'APROBES.

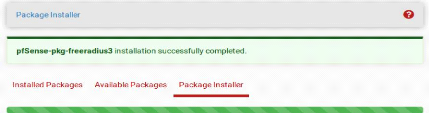

Nous allons configurer FreeRadius3 Server dans Pfsense pour le

déploiement du serveur Radius concernant notre étude.

L'essor des technologies sans fil offre aujourd'hui des

perspectives intéressantes dans le domaine des

télécommunications. L'évolution récente des moyens

de communication sans fil a permis la manipulation d'informations au travers

d'unités de calcul portables aux caractéristiques bien

particulières (faible capacité de stockage, source

d'énergie autonomie, puissance limitée, etc.) qui accèdent

au réseau par le biais d'une interface de communication sans

fil.3

La mise en place d'un réseau sans fil est facile, mais

sécurisé des données qui y sont transmises n'est pas

toujours assurée. Ceci est dû en grande partie aux

vulnérabilités de la liaison radio. Une attaque qui a pour but

d'interrompre, d'intercepter, de modifier ou de fabriquer les communications

peut avoir lieu si le canal n'est pas sécurisé, un utilisateur

malveillant peut accéder au réseau sans fil qu'il attaque en

utilisant une fausse identité.

Au cours de notre étude de recherche, nous allons

mettre en place un système capable de sécuriser le système

d'information et le trafic réseau de l'entreprise en déployant un

portail captif avec authentification radius celui-ci sera à mesure

d'aider l'administrateur système à centraliser les données

des utilisateurs tout en limitant les accès aux services réseaux

de l'entreprise. L'utilisateur qui doit

1 B. KABUATILA, « Etude de la sécurisation d'un

LAN par approche IDS/IPS. Application au cybercafé de l'U.KA

», in Revue de l'UKA, vol7-8, n.13-16, (2019-2020), P.157.

2 O. ANDRIEU, Internet guide de connexion, Ed. Eyrolles,

Paris, 1997, p. 24.

3 P. MUHLETHALER, 802.11 et les

réseaux sans fil, Edition EYROLLES, Paris, 2002, P.35.

2

utiliser le service est celui qui est autorisé à

y accéder, donc celui qui est enregistré dans la BDD du serveur

Radius et ses traces sont enregistrées par le serveur radius dans le but

de permettre à l'administrateur de faire la journalisation des

utilisateurs du système informatiques.

1. Problématique

L'informatique apparait aujourd'hui comme un mode

d'organisation répondant mieux aux besoins d'une entreprise, d'où

les entreprises nécessitent un réseau sécurisé pour

le transfert des données que ce soit entre les machines d'une même

entreprise ou avec des machines externes à travers le réseau.

A la lumière de ce qui précède, les

questions suivantes peuvent résumer la préoccupation de notre

réflexion scientifique et technique au cours de la rédaction de

ce travail :

Ø Quel mécanisme de sécurité peut-on

mettre en place pour contrôler les accès au réseau de

l'APROBES ?

Ø Quel rôle aura la politique de

sécurité, une fois mise en oeuvre sur le réseau de

l'APROBES ?

2. Hypothèse du travail

L'hypothèse étant définie comme une

réponse provisoire à une question posée, elle permet de se

rassurer sur la véracité de la question posée pour un

problème en étude.

· Le mécanisme de sécurité à

appliquer pour contrôler les accès au réseau de l'APROBES

serait le portail captif qui est une technique consistant à forcer les

clients HTTP d'un réseau de consultation à afficher une page web

spéciale (le plus souvent dans un but d'authentification) avant

d'accéder à Internet normalement ;

· Une fois la nouvelle politique de

sécurité mise en place, elle consistera de contrôler tous

les accès au réseau, des utilisateurs autorisés et non

autorisés à accéder au réseau de l'APROBES, mais

l'accès aux ressources du système d'information serait

conditionné par une authentification. La politique mise en place a pour

rôle de sécuriser le réseau sans fil de l'APROBES contre

les intrusions.

3. Choix et intérêt du sujet 3.1. Choix du

sujet

Notre choix de ce sujet est lié au renforcement de

mesures de sécurité, dans le but de maintenir le contrôle

d'accès au réseau pour réduire les risques d'attaques dans

le réseau.

3

3.2. Intérêt du sujet

Ce travail apporte la synthèse de notre connaissance

acquise durant notre formation et un exercice pratique de recherche

scientifique, en plus l'obtention du diplôme de licencié qui

marque la fin de notre deuxième cycle.

4. Méthodes et techniques

utilisées

La réalisation d'un travail scientifique n'est pas un

fait hasardeux, c'est ainsi que le travail scientifique trouve son

mérite sur l'efficacité et la rigueur des méthodes et

techniques utilisées à cette fin.

4.1. Les méthodes

· La méthode historique

Cette méthode consiste à étudier le

passé de l'entreprise. C'est grâce à cette méthode

que nous avons connu l'histoire de cette entreprise, son passé, afin de

comprendre sa situation actuelle et projeter ainsi son avenir.

· La méthode

structuro-fonctionnelle

Elle nous a permis d'étudier la structure de

l'entreprise et les différentes fonctions attribuées à

chaque poste de l'organigramme de cette entreprise.

· La méthode analytique

C'est une démarche qui est basée sur une

décomposition du domaine d'étude en des domaines, plus

réduits qui sont des sous-ensembles du domaine global.4 Cette

dernière nous a permis de vérifier l'opportunité oui ou

non on doit mettre en place notre solution.

4.2. Les techniques

· La technique d'interview

Nous a permis de nous entretenir avec les différents

responsables du système informatique de l'APROBES et d'obtenir plus des

données concernant cette entreprise.

· La technique documentaire

Elle nous a permis de consulter certains documents en rapport

avec notre sujet pour extraire les données nécessaires à

l'analyse de notre travail.

4 D. DIONISI, L'essentiel sur MERISE, 2ème

édition Eyrolle, Paris,1998, p.15

4

5. Délimitation du sujet

Un bon travail scientifique doit être limité

pour des raisons de précisions. Dans l'espace, notre environnement de

travail est l'APROBES et dans le temps, notre travail va de 2021 à

2022.

6. Subdivision du travail

Hormis l'introduction et la conclusion, notre travail est

subdivisé en quatre chapitres :

ü Le premier chapitre parle des notions sur les

réseaux sans fil ;

ü Le deuxième chapitre traite sur la

sécurité informatique, le portail captif et le serveur radius

;

ü Le troisième chapitre concerne l'analyse de

l'existant et le planning prévisionnel et

ü Le quatrième chapitre expose sur le

déploiement de la solution.

5

Chapitre I : NOTIONS SUR LES RESEAUX SANS FIL

Dans ce chapitre nous allons définir un réseau

sans fil, donner les catégories de ce réseau, ses

différentes technologies, présenter la norme wifi,

équipements utilisés, parler sur le mode de fonctionnement de

wifi, les applications de réseau wifi et chuter par les avantages et

inconvénients d'un réseau local wifi.

1.1. Définition du réseau sans

fil

Un réseau sans fil est un réseau informatique.

C'est un ensemble d'appareils connectés entre eux et qui peuvent envoyer

et recevoir des données sans aucune connexion filaire.5

1.2. Typologie des réseaux sans fil

Les réseaux sans fil sont classifiés en fonction

de leur étendue. Cela va de l'interconnexion entre quelques

équipements situés à quelques centimètres les uns

des autres à un réseau d'échelle planétaire comme

l'Internet.6

Un exemple de protocole réseaux très

répandu est l'Ethernet. On le trouve maintenant dans presque tous les

réseaux d'entreprise. Il se situe au même niveau que le WiFi

(couches 1 et 2 du modèle OSI) et est également

standardisé par l'IEEE (sous le numéro 802.3). Il permet à

des stations de communiquer entre elles par le biais de câbles en cuivre

(les câbles réseau les plus communs) ou en fibre optique à

des débits pouvant aller jusqu'à 10 Gb/s.

Nous avons :

Ø Réseaux Personnel sans fil (WPAN) ;

Ø Réseaux Local sans fil (WLAN) ;

Ø Réseaux Métropolitain sans fil (WMAN)

;

Ø Réseaux étendus sans fil (WWAN).

1.2.1. WPAN (Wireless Personnal Area Network)

Le réseau personnel sans fil appelé

également réseau individuel sans fil ou réseau domestique

sans fil, constitue des connexions entre des appareils

distants de seulement quelques mètres (Téléphone, PC,

Périphériques divers...). Ce type de réseau sans fil

recourt aux technologies suivantes : Bluetooth, Home RF (Home Radio

Frequency).

1.2.2. WLAN (Wireless Local Area Network)

Pour sa part, le WiFi a été conçu, comme

Ethernet dont il s'est inspiré, pour mettre en oeuvre des réseaux

locaux, mais, bien entendu, en s'affranchissant des fils grâce à

la magie des ondes électromagnétiques. On parle donc de

Wireless LAN (WLAN), c'est-à-dire « LAN sans fil ». Les

stations du réseau sans fil peuvent communiquer directement entre elles,

on parle alors de réseau de type Ad Hoc, ou

5 A. JEROME, Projet de Semestre : Réseaux sans

fil, Université de Genève,

2ème édition 2006-2007, p. 50.

6 G. AURELIEN, Wifi professionnel, la norme 802.11, le

déploiement, la sécurité, Paris,

3ème édition Dunod, 2009, p11.

6

par le biais de bornes relais appelées des points

d'accès (Access Points, AP) : il s'agit alors d'un

réseau de type Infrastructure. Le second type est de loin le

plus fréquent en entreprise.

Pour communiquer, chaque station doit, bien sûr,

être équipée d'un adaptateur WiFi et d'une antenne radio

(souvent intégrée dans l'adaptateur). De plus en plus

d'équipements informatiques sont vendus avec un adaptateur WiFi

intégré. Si ce n'est pas le cas, il faut en acheter un et le

connecter à la station.

Il existe plusieurs variantes du WiFi, le 802.11b et le

802.11g sont compatibles entre eux et fonctionnent tous deux avec les ondes

radio d'une fréquence de 2,4 GHz. Le 802.11b atteint un débit de

11 Mb/s et le 802.11g monte à 54 Mb/s. Le 802.11a fonctionne avec les

ondes radio d'une fréquence de 5 GHz. Il permet d'atteindre 54 Mb/s. Le

802.11n permet d'atteindre un débit réel supérieur

à 100 Mb/s. Il est capable de fonctionner à 2,4 GHz ou à 5

GHz et est compatible avec le 802.11b/g et le 802.11a. Malheureusement, la

plupart des équipements 802.11n disponibles aujourd'hui n'utilisent que

la bande de fréquences de 2,4 GHz.

|

Variante

|

Débit max

|

Fréquences

|

|

802.11a

|

2 Mb/s

|

2,4 GHZ

|

|

802.11a

|

54 Mb/s

|

5 GHZ

|

|

802.11b

|

11 Mb/s

|

2,4 GHZ

|

|

802.11g

|

54 Mb/s

|

2,4 GHZ

|

|

802.11n

|

>100 Mb/s

|

2,4 GHZ ou 5 GHZ

|

Tableau 1 : Différentes variantes du Wifi.

1.2.3. WMAN (Wireless Metropolitan Area

Network)7

Un réseau métropolitain sans fil connu sous le

nom de « Boucle Locale Radio », (BLR). Les WMAN sont fondés

sur la norme IEEE 802.16. La norme de réseau métropolitain sans

fil la plus connue est le « WIMAX », permettant d'obtenir des

débits de l'ordre de 70 Mbits sur un rayon de plusieurs

kilomètres.

1.2.4. WWAN (Wireless Wide Area Network)

Un réseau étendu sans fil, est également

connu sous le nom de « Réseau cellulaire mobile ». Il s'agit

des réseaux sans fil les plus rependus. Puisque tous les

téléphones mobiles sont connectés à un

réseau étendu sans fil. Les principales technologies sont : GSM

(Groupe System mobile), GPRS (General Packet Radio System) et UMTS (Universal

Mobile Télécommunication System).

Dans notre travail nous allons plus parler du réseau

WLAN qui concerne notre cas à sécuriser.

7 F. DI GALLO Wifi L'essentiel qu'il faut savoir...

», Extraits de source diverses Récoltées en 2003.

7

1.3. Différentes

technologies8

Il existe encore bien d'autres technologies radio,

susceptibles d'être plus intéressantes que le Wifi dans certains

contextes.

1.3.1. Bluetooth

Le Bluetooth est, avec l'infrarouge, l'une des principales

technologies sans fil développées pour réaliser des WPAN.

Cette technologie est mise en avant par le Bluetooth Special Interest

Group (Bluetooth SIG) qui a publié la première version de la

spécification Bluetooth en 1999.

La technologie Bluetooth utilise les ondes radios dans la

bande de fréquence de 2,4 GHz, ce qui permet de traverser certains

obstacles d'épaisseur modeste. On peut ainsi transférer des

données au travers des murs, des poches ou de porte-documents, ce dont

l'infrarouge est incapable. Il est important de noter que c'est la même

bande de fréquences que celle utilisée par le 802.11b/g, ce qui

peut poser des problèmes d'interférences entre les deux

technologies. Comme le WiFi, le Bluetooth connaît un succès

considérable : il existe des souris Bluetooth, des écrans

Bluetooth, des PDA Bluetooth, etc.

1.3.2. Les réseaux WiMedia, UWB et

WUSB9

WiMedia est une initiative visant à réaliser un

environnement sans fil à très haut débit (480 Mbit/s) pour

un réseau personnel. L'objectif est d'éliminer tous les fils

connectant les équipements vidéo, audio et de données que

l'on peut rencontrer dans un bureau ou un salon. Cette solution prend comme

base la normalisation des réseaux personnels de l'IEEE, et plus

particulièrement d'IEEE 802.15.3 UWB.

Une solution matérielle sera apportée par

l'interface WUSB (Wireless USB), dont l'objectif est de remplacer les

interfaces métalliques USB 2 par une interface sans fil à la

même vitesse de 480 Mbit/s.

Dans le groupe de travail IEEE 802.15.3, deux solutions ont

été développées, une sur la bande classique des 2,4

GHz, qui atteindra une vitesse de 54 Mbit/s effective, et une qui utilise

l'ensemble de la bande passante entre 3,1 et 10,7 GHz, mais à une

puissance très faible, en dessous du bruit ambiant.

Figure 1 : Différents appareils susceptibles de faire

partie d'un réseau UWB.

8 G. AURELIEN, Op. cit, p.24-28

9 G. PUJOLLE, Les réseaux, Paris,

5ème Ed. Eyrolles, 2006, p.570

8

1.3.3. Les réseaux ZigBee

Les réseaux ZigBee norme IEEE 802.15.4 sont l'inverse

des réseaux UWB. Leur objectif est de consommer extrêmement peu

d'énergie, de telle sorte qu'une petite batterie peut tenir presque

toute la durée de vie de l'interface, mais avec une vitesse

extrêmement faible. Deux types de transfert sont

privilégiés dans ZigBee : la signalisation et la transmission de

données basse vitesse.

1.3.4. Infrarouge

La lumière infrarouge est utilisée depuis de

nombreuses années pour la communication directe entre des

équipements proches l'un de l'autre, tels que votre

télécommande et votre télévision, par exemple. Ces

ondes ne sont pas capables de traverser les obstacles et la puissance du signal

se dissipe rapidement : la portée est donc faible. À courte

distance, le débit peut toutefois être assez

élevé.

1.3.5. Lazer

En concentrant le signal en un faisceau cohérent,

très étroit, à l'aide de diodes laser plutôt que de

simples Light-Emitting Diodes (LED), il est possible de

réaliser des liens de point à point sur plusieurs

kilomètres, mais dans la pratique il vaut mieux se limiter à

quelques dizaines de mètres seulement, car sinon la pluie et le

brouillard couperont fréquemment la connexion. Ici encore l'aspect

directionnel du laser et le fait qu'il n'interfère pas avec la radio

sont des avantages face au WiFi pour mettre en place une liaison point à

point en milieu urbain saturé en ondes radios.

1.3.6. Les ondes radios

La transmission par les ondes radios est utilisée pour

la création des réseaux sans fil qui a plusieurs kilos

mètres. Les ondes radios ont l'avantage de ne pas être

arrêtés par les obstacles car sont émises d'une

manière omnidirectionnelle. Le problème de cette technique est

les perturbations extérieures qui peuvent affecter la communication

à cause de l'utilisation de la même fréquence par

exemple.

1.3.7. WIFI10

Le WIFI est un ensemble de protocoles de communication sans

fil qui régit par les normes du groupe « IEEE 802.11

». Un réseau WIFI permet de relier sans fil

plusieurs appareils informatiques (ordinateurs, routeurs, décodeurs

Internet...), au sein d'un réseau afin de permettre la transmission de

données entre eux. Le terme WIFI suggère la contraction de :

Wireless Fidelity, par analogie au terme HI-FI (utilisé depuis 1950)

pour dire High Fidelity. Ce terme a été employé dans le

domaine audio, bien que le WIFI avec l'alliance ait elle-même

employée fréquemment ce terme dans divers articles de presse.

A savoir le terme WIFI a été utilisé pour

la première fois de façon commerciale en 1999, et a

été inventé par la société Interbrand,

spécialisé dans la

10 B. CLAUDE, Etude pour la mise en oeuvre d'un WLAN,

Paris, Edition ENI, 2015, p.50

9

communication de marque, afin de proposer un terme plus

attractif que la dénomination technique « IEEE 802.11b »

direct séquence.

Les normes IEEE 802.11 qui sont utilisées

internationalement, décrivent les caractéristiques d'un

réseau local sans fil (WLAN). Un réseau WIFI est en

réalité un réseau répondant à la norme

« 802.11 ». Grace aux normes WIFI,

il est possible de créer des réseaux locaux sans fil à

haut débit. Dans la pratique, le WIFI permet de relier des ordinateurs

portables, des machines de bureau, des assistants personnels, des objets

communicants ou même des périphériques à une liaison

haut débit de 11 Mbits/s théoriques ou 6 Mbits/s réels. La

portée est généralement entre une vingtaine et une

cinquantaine de mètres.

1.3.8. Les réseaux WiMax

L'initiative WiMax est partie de l'idée de

développer des liaisons hertziennes concurrentes des techniques xDSL

terrestres. Après de longues années d'hésitation, le vrai

démarrage de cette technologie a été favorisé par

l'arrivée de la norme IEEE 802.16.

À partir d'une antenne d'opérateur, plusieurs

répéteurs propagent les signaux vers des maisons individuelles,

leur donnant accès à la téléphonie et à

l'équivalent d'une connexion xDSL. La connexion à l'utilisateur

se fait en deux temps, en passant par un répéteur. Il est tout

à fait possible d'avoir une liaison directe entre l'utilisateur et

l'antenne de l'opérateur. Le groupe de travail 802.16 a mis en place des

sous-groupes pour s'attaquer à des problèmes distincts. Les

différences entre 802.16 et 802.11 sont nombreuses. D'abord, la

portée est beaucoup plus grande, puisqu'elle peut dépasser 10 km,

contre quelques dizaines ou centaines de mètres pour Wi-Fi. La

technologie 802.16 est en outre moins sensible aux effets multitrajet et

pénètre mieux à l'intérieur des bâtiments.

Elle est de surcroît mieux conçue pour assurer le passage à

l'échelle sur de grandes surfaces pour un canal de 20 MHz.

Figure 2 : les réseaux WiMax

Parmi toutes ces différentes technologies citées

ci-haut, nous allons aborder la technologie WIFI.

10

1.4. Différentes normes des standards

IEEE11

L'IEEE (Institute of Electrical and Electronics Engineers) est

composé d'un certain nombre de comités, eux-mêmes

subdivisés en groupes de travail. Les comités sont tout

simplement numérotés. Ainsi, le comité chargé des

réseaux LAN et MAN correspond au numéro 802. Au sein de ce

comité, les groupes de travail sont eux-mêmes

numérotés et celui qui est chargé de standardiser les

réseaux locaux sans fil porte le numéro 11. On le note donc

802.11 et il a donné son nom à la technologie. Avant le WiFi, le

comité 802 avait déjà défini une foule de standards

pour les réseaux, dont le plus connu et le plus répandu

aujourd'hui est l'Ethernet (802.3).

Le projet 802 divise le niveau physique en deux sous couches,

la première est nommée Contrôle d'Accès Média

ou Medium Access Control (MAC). Elle est propre à chaque type de

réseau. La seconde est nommée Contrôle de la Liaison

Physique ou Logical Link Control (LLC) est indépendante du type de

réseau. On peut citer parmi eux12 :

· 802.2 : Logical Link Control (LLC)

Working group ;

· 802.3 : Ethernet Working group (type

LAN) ;

· 802.11 : Wireless LAN working group

(type WLAN) ;

· 802.15 : Wireless Personal Area

network working group (type WPAN) ;

· 802.16 : Broadband Wireless Access

working group (type WMAN).

Nous allons parler sur la norme IEEE 802.11 Wifi dans notre

travail. 1.5. Présentation de la norme 802.11 (wifi)

Le WIFI est un ensemble de protocoles de communication sans

fil qui régit par les normes du groupe « IEEE 802.11

».13 Un réseau WIFI permet de relier sans fil plusieurs

appareils informatiques (ordinateurs, routeurs, décodeurs Internet...),

au sein d'un réseau afin de permettre la transmission de données

entre eux. Le terme WIFI suggère la contraction de : Wireless Fidelity,

par analogie au terme HI-FI (utilisé depuis 1950) pour dire High

Fidelity.

A savoir le terme WIFI a été utilisé

pour la première fois de façon commerciale en 1999, et a

été inventé par la société Interbrand,

spécialisé dans la communication de marque, afin de proposer un

terme plus attractif que la dénomination technique « IEEE 802.11b

» direct séquence.

Les normes IEEE 802.11 qui sont utilisées

internationalement, décrivent les caractéristiques d'un

réseau local sans fil (WLAN). Un réseau WIFI est en

réalité

11G. AURELIEN, Op. Cit., p. 14

12 P. ATELIN, Wifi. Réseaux sans fil 802.11 :

Technologie-Déploiement, Sécurisation, Paris, second Ed.,

ENI, 2003, p. 9.

13 B. CLAUDE, Op. Cit, p. 60.

11

un réseau répondant à la norme «

802.11 ». Grace aux normes WIFI, il est possible de créer des

réseaux locaux sans fil à haut débit. Dans la pratique, le

WIFI permet de relier des ordinateurs portables, des machines de bureau, des

assistants personnels, des objets communicants ou même des

périphériques à une liaison haut débit de 11

Mbits/s théoriques ou 6 Mbits/s réels. La portée est

généralement entre une vingtaine et une cinquantaine de

mètres.

1.6. Mode de fonctionnement de WLAN

Le standard 802.11 définit deux modes de

fonctionnement : le mode infrastructure dans les

réseaux de type Infrastructure, chaque périphérique est

relié au réseau via un point d'accès (AP) WiFi.

On dit que le périphérique est le « client » et l'AP le

« maître ». Un réseau de ce type s'appelle un Basic

Service Set (BSS) et couvre un espace qu'on appelle une « cellule

» ou Basic Service Area (BSA). Chaque BSS est identifié

par un nombre composé de 48 bits : c'est le BSSID. En mode

Infrastructure, ce BSSID correspond tout simplement à l'adresse MAC du

point d'accès. L'AP sert de relais entre les

périphériques, mais il peut aussi servir de relais vers un

réseau filaire, par exemple votre réseau d'entreprise. Plusieurs

points d'accès peuvent être déployés pour atteindre

une plus large couverture

Figure 3. Un réseau Infrastructure composé d'une

seule cellule (BSS).

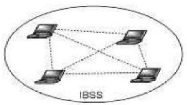

Et le mode ad hoc : dans les réseaux

de type Ad Hoc, chaque périphérique communique directement avec

les périphériques situés à sa portée, sans

passer par un intermédiaire. Ce mode est pratique pour l'échange

de données entre quelques stations en l'absence d'une quelconque

infrastructure réseau (aucun point d'accès). Le réseau

ainsi constitué s'appelle un Independent Basic Service Set

Figure 4. Plusieurs stations reliées directement entre

elles en mode Ad Hoc

(IBSS).

Dans notre travail nous allons mettre l'accent sur le premier

mode de fonctionnement qui est le mode infrastructure.

14 G. AURELIEN, Op. Cit, p. 83.

12

En mode infrastructure : chaque ordinateur

(station) se connecte à un point d'accès via une liaison sans

fil. L'ensemble formé par le point d'accès et les stations

situés dans sa zone de couverture est appelé ensemble de services

de base (en anglais basic service set, noté BSS) et constitue une

cellule. Chaque BSS est identifié par un BSSID, un identifiant de 6

octets (48 bits). Dans le mode infrastructure, le BSSID correspond à

l'adresse MAC du point d'accès.

Fonctionnement : Les appareils wifi

émettent sur différentes bandes de très hautes

fréquences, à environ 2,4GHz. Pour fonctionner et transmettre les

données, un réseau wifi utilise des ondes radio. Un ordinateur

raccordé en wifi possède un adaptateur réseau sans fil qui

permet de traduire ces mêmes données en signal radio. Dans un

second temps, ce signal est transmis à un décodeur, autrement

appelé le routeur. Lorsque les données transférées

ont été décodées, elles sont envoyées

à l'internet à l'aide d'une connexion Ethernet. Dans l'autre

sens, les données reçues d'Internet doivent passer par le routeur

pour être codées en signal radio qui sera reçu par

l'adaptateur wifi de l'ordinateur raccordé.

1.7. Equipements d'un réseau

Wlan15

1.7.1. Les adaptateurs

L'adaptateur Wifi est le composant matériel qui permet

à un équipement quelconque de communiquer en Wifi. Par exemple,

pour fonctionner, un AP utilise un adaptateur Wifi (voire plusieurs). Dans

certains AP, l'adaptateur peut même être détaché et

remplacé, ce qui permet de l'adapter à une nouvelle norme Wifi,

telle que le 802.11n ou le 802.11i, sans avoir à changer tout l'AP.

1.7.2. La connectique

Il existe des adaptateurs Wifi pour tous les goûts :

certains sont présentés sous la forme de cartes externes pouvant

être branchées à un port de type PCMCIA ou à un port

Compact Flash. Certains adaptateurs sont des cartes destinées à

être branchées à l'intérieur d'un ordinateur, sur un

port PCI, Mini-PCI ou ISA. D'autres se présentent sous la forme de

boîtiers ou bâtonnets (dongle ou stick)

connectés au port USB ou FireWire d'un ordinateur fixe ou portable. De

petits AP « ponts », peuvent servir d'adaptateur Wifi à

brancher sur le port Ethernet d'un ordinateur. Enfin, certains adaptateurs sont

conçus spécialement pour être « embarqués

» dans des ordinateurs portables qui intègrent la technologie Wifi

(par exemple les ordinateurs portables Centrino d'Intel).

15 G. AURELIEN, Op. Cit., p. 109-149

13

Figure 5 : figure de connectique 1.7.3. Le point

d'accès

Les points d'accès (AP) sont le coeur d'un

réseau sans fil de type Infrastructure. Ils gèrent de nombreuses

fonctions telles que l'authentification et l'association des stations, ou

encore l'acheminement des paquets Wifi entre les stations associées.

D'autres fonctions sont optionnelles mais très

fréquentes, par exemple :

- La gestion du hand-over : un utilisateur peut alors passer

sans déconnexion d'un AP à un autre. Pour cela, les AP

concernés doivent communiquer entre eux via le système

de distribution (DS) qui est le plus souvent un réseau filaire ;

- Le filtrage des périphériques

autorisés, en fonction de leur adresse MAC ; - Le cryptage des

données échangées et l'authentification des

périphériques grâce aux protocoles WEP, WPA ouWPA2.

En plus de ces fonctions Wifi, toutes sortes de services de

plus haut niveau peuvent être rajoutés. Ce sont ces fonctions qui

déterminent dans quelle catégorie un point d'accès se

situe : pont, routeur, contrôleur d'accès, etc.

1.7.4. Les périphériques de

bureautique

Ici nous avons les matériels tels que : Ordinateurs,

imprimantes, Tablet PC, Smartphones, télévision,

vidéoprojecteur, etc.

1.7.5. Les antennes wifi

Les antennes servent à la fois à

l'émission et à la réception du signal

électromagnétique : à l'émission, elles

transforment en ondes électromagnétiques les signaux

électriques générés par l'émetteur ;

à la réception, elles transforment en courant électrique

une onde électromagnétique émise par une autre antenne, de

sorte qu'un récepteur peut l'interpréter, etc.

1.8. Application de Wlan16

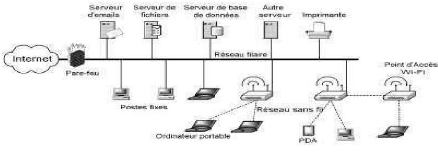

1.8.1. L'extension du réseau

d'entreprise

Bien que l'on trouve une multitude d'applications à la

technologie Wifi, il est clair que sa première cible est le

réseau d'entreprise. Comme nous l'avons vu,

16 G. AURELIEN, Op. Cit., p. 15-22

14

le Wifi a été conçu pour être une

version sans fil d'Ethernet et ce dernier se retrouve dans presque toutes les

entreprises. Dans la grande majorité des cas, une entreprise qui

décide de s'équiper d'un réseau Wifi possède

déjà un réseau filaire Ethernet. Il s'agit donc en

règle générale de bâtir une extension sans fil pour

un réseau filaire existant.

Figure 6 : wifi d'extension du réseau d'entreprise

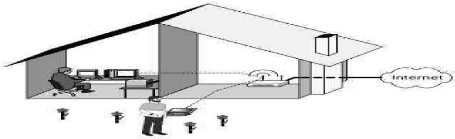

1.8.2. Le wifi à domicile

Le Wifi a atteint le grand public et de plus en plus de

particuliers s'équipent en Wifi pour construire un réseau

familial. Le but est le plus souvent de permettre la connexion à

Internet depuis n'importe quel endroit du domicile, ainsi que de partager cette

connexion entre les différents membres de la famille. Le plus souvent,

une seule borne WiFi suffit à couvrir un domicile de moins de 100 m2. En

outre, la plupart des Fournisseurs d'accès à Internet (FAI)

proposent l'option Wifi depuis 2005 : le modem/routeur ADSL (la « box

») sert alors également de point d'accès Wifi.

Figure 7 : wifi à domicile 1.8.3. Les

hotspots

Un hotspot est un point d'accès sans fil

à Internet (ou plus généralement à des services

web). Il s'apparente donc à un cybercafé, à ceci

près que le client utilise pour connecter son propre ordinateur

équipé de la technologie WiFi (ou son « smartphone

» compatible WiFi, comme l'iPhone par exemple). Ceci lui permet de

conserver, d'un hotspot à un autre, le même environnement

de travail : le sien. On trouve des hotspots dans de nombreux sites

où transitent des hommes d'affaires équipés d'ordinateurs

portables : des aéroports, des gares, des hôtels, des centres

de

15

conférence, mais aussi des cafés, des

restaurants, des universités et plus généralement presque

tout type de lieu public. On peut également parfois les trouver dans des

salles d'attente ou de réunion au sein de certaines entreprises

soucieuses de fournir à leurs clients ou fournisseurs de passage un lien

à Internet accessible et indépendant de leur propre

réseau.

1.8.4. Le WiFi communautaire

Chaque membre dispose chez lui d'un petit réseau sans

fil, ouvert à tous. Certaines associations ne font que fournir la liste

des sites où l'on peut se connecter ainsi gratuitement, d'autres vont

plus loin et relient entre eux les points d'accès, ce maillage permet

ainsi de partager les connexions à Internet. Ceci est

particulièrement intéressant pour les habitants de communes

où l'ADSL n'est pas disponible : ainsi, une seule connexion à

Internet par satellite (assez coûteuse) peut être distribuée

sur toute une commune grâce à un maillage serré de points

d'accès WiFi.

Figure 8 : wifi communautaire 1.8.5. Le WiFi dans

l'industrie

Une des preuves de la maturité du WiFi est le fait

qu'on l'utilise pour faire davantage que de simples réseaux :

l'industrie emploie de plus en plus d'applications variées qui reposent

sur le WiFi.

1.9. Avantages et inconvénients de

Wlan

Le réseau wifi présente les avantages suivants

:

- Mobilité : c'est évidemment le

principal avantage qu'offre un WLAN,

contrairement au réseau fixe, un utilisateur peut

accéder à des informations partagées ou se connecter

à Internet sans avoir à être relié physiquement au

réseau.

- Simplicité d'installation :

l'installation d'un WLAN est relativement

simple et rapide, comparée à celle d'un

réseau local, puisqu'on élimine le besoin de tirer des

câbles dans les murs et les plafonds.

- Un même réseau local pour tous les

membres d'un foyer : bien

entendu, le wifi est idéal pour

partager une connexion entre plusieurs membres d'un même foyer

simultanément, ces derniers peuvent profiter de tous les avantages du

réseau local.

16

- La possibilité de partager des

périphériques et des objets

connectés : le wifi permet de

partager une même connexion internet, mais pas seulement, tous les

périphériques utiles au quotidien, comme une imprimante, peuvent

être connectés et commandés par wifi ce qui leur permet

d'être partagés et d'être à la disposition de

tous.

- Coût : l'investissement

matériel initial est certes plus élevé que pour

un

réseau filaire, mais, à moyen terme, ces coûts se

réduiront. Par ailleurs, les coûts d'installation et de

maintenance sont presque nuls, puisqu'il n'y a pas de câbles à

poser et que les modifications de la topologie du réseau

n'entraînent pas de dépenses supplémentaires.

- Pas d'encombrement

Comme rien n'est jamais parfait, ce type de réseau

présente également quelques inconvénients

:

- Comme la communication se fait à travers un espace

ouvert, elle est

moins sécurisée ;

- Manque de fiabilité ;

- Problèmes liés aux ondes radio

(taux d'erreur plus important) ;

- Plus ouvert aux interférences ;

- Augmentation des chances de brouillage ;

- Effets sur la santé.

Conclusion partielle

Dans ce chapitre nous avons défini le réseau

sans fil, donné ses catégories, différentes technologies,

normes, parlé sur le mode de fonctionnement de wifi, ses applications,

équipements utilisés nous avons chuté par les avantages et

inconvénients de wifi.

Le deuxième chapitre parlera sur la

sécurité informatique, le portail captif et le serveur radius.

17

Chapitre II : LA SECURITE INFORMATIQUE, LE PORTAIL

CAPTIF ET LE SERVEUR RADIUS

Les attaques visant à pirater un système en

réseau dans le but de récupérer des informations sensibles

ou d'altérer les services existent à tous les niveaux, c'est

pourquoi dans ce chapitre nous allons introduire les notions de base de la

sécurité informatique, le risque d'un réseau local sans

fil, les attaques d'un réseau, les programmes malveillants, les

objectifs de la sécurité, importance de la

sécurité, le portail captif et le serveur radius.

SECTION 1 : LA SECURITE INFORMATIQUE 2.1.

Définition

La sécurité : est un ensemble

de stratégies, conçues et mise en place pour détecter,

prévenir et lutter contre une attaque.

Sécurité informatique : c'est

l'ensemble des moyens mis en oeuvre pour minimiser la

vulnérabilité d'un système contre des menaces

intentionnelles ou accidentelles.17

La sécurité permet de :

· S'assurer que rien de mauvais arrive ;

· Déduire les chances que quelque chose de mauvais

se produise ;

· Minimiser l'impact des mauvaises choses ;

· Fournir les éléments nécessaires

pour se remettre des mauvaises choses.18

2.2. Sortes de sécurité de

WLAN

Deux principaux types de mesures de sécurité

sont disponibles pour les réseaux locaux sans fil :

· L'authentification : L'identité de

l'utilisateur/appareil est vérifiée avant que l'accès au

réseau ne soit accordé.

· Le cryptage : les données échangées

entre les noeuds WLAN doivent être cryptées pour rendre illisibles

les données interceptées.

Diverses combinaisons de méthodes d'authentification

et de cryptage sont couramment utilisées pour fournir différents

niveaux de sécurité WLAN.

Tout au long de notre travail, nous allons parler sur

l'authentification comme mesure de sécurité pour permettre aux

utilisateurs d'avoir accès aux ressources mises à leurs

dispositions par l'entreprise.

17 C. CHEY, Sécurité réseaux pour les

nuls, New-York, first interactive, 2003, p. 102.

18 L. BLOCH et C. WOLFHUGEL, Sécurité

Informatique, Principes et méthodes, Paris, 2ème

édition Eyrolles, Paris, 2007, p. 59.

18

2.3. Les attaques d'un réseau

Avec la généralisation de l'internet et des

moyens de communication modernes, une nouvelle forme d'insécurité

s'est répandue, qui s'appuie sur l'utilisation des codes informatiques

pour perturber ou pénétrer les réseaux et les ordinateurs.

Ces attaques réseaux touchent généralement les trois

composantes suivantes d'un système19 :

- La couche réseau : qui se charge de connecter le

système au réseau ;

- Le système d'exploitation : qui se charge d'offrir

un noyau de fonction au système ;

- La couche applicative : qui se charge d'offrir des services

spécifiques.

Nous avons les attaques :

Passives : consistent à

écouter sans modifier des données ou le fonctionnement du

réseau. Elles sont généralement indétectables mais

une prévention est possible ;

Actives : consistent à modifier des

données ou des messages, à s'introduire dans des

équipements réseau ou à perturber le bon fonctionnement de

ce réseau. Noter qu'une attaque active peut être

exécutée sans la capacité d'écoute. De plus, il n'y

a généralement pas de prévention possible pour ces

attaques, bien qu'elles soient détectables.

2.4. Types de programmes malveillants

Il existe un nombre important de programmes malveillants ou

indésirables, sans le langage populaire, le terme virus est

utilisé couramment pour désigner l'ensemble des infections. Un

virus est un type d'infections. Le terme générique

définissant tous les types d'infections est « Malware ».

· Le virus

Le virus est un logiciel capable de s'installer sur un

ordinateur pour perturber son bon fonctionnement.

· Le vers

Ce type de malware utilise les ressources du réseau

pour se propager. Cette classe a été appelée « vers

» en raison de sa particularité de « glissement » d'une

machine à l'autre via le réseau, les courriels et autres canaux

d'informations. Grâce à cela sa vitesse de propagation est

très élevée. Les vers travaillent seuls, ils n'ont pas

besoin de parasiter un autre fichier comme un virus. Les vers

pénètrent dans l'ordinateur, en calculant les adresses

réseaux des autres ordinateurs et envoient des copies à ces

adresses. Outre, les adresses réseaux, les données de carnet

d'adresses

19 P. KAZADI MULUMBA, « La cybercriminalité et

la gestion des transactions bancaires », in Revue de l'UKA, vol5,

n.9-10, (mai-novembre 2017), P.82.

19

des messageries sont également utilisées.

Contrairement au virus, le ver n'endommage pas ou ne modifie pas les fichiers,

il vit dans la mémoire RAM de l'ordinateur, son but est de se propager

le plus possible à travers le réseau, une fois qu'il atteint son

but, dans des cas il provoque des dégâts en éteignant /

désactivant des composants réseaux, des services, ce qui peut

endommager un réseau d'entreprise et causer d'énormes pertes de

revenus.

· Cheval de Troie

Ce type de malware est un logiciel à part

entière qui s'apparente à un logiciel légitime,

l'infection n'est jamais automatique, elle requiert l'intervention d'un

utilisateur, soit une personne malveillante l'installe directement sur

l'ordinateur, soit l'utilisateur l'installe à son insu en pensant

installer autre chose. Le logiciel ouvre des portes d'accès dans

l'ordinateur infecté et communique certaines informations à un

destinataire qui voudrait en tirer parti. Une fois que les portes sont

ouvertes, ils donnent un accès complet au système, ce qui permet

un piratage complet de la machine. Le cheval de Troie en soit n'est pas

destructeur, c'est la personne malveillante qui le contrôle qui peut

être problématique, en en ayant un accès total au

système.

· Porte

dérobée20

Une porte dérobée (backdoor) est un

logiciel de communication caché, installé par exemple par un

virus ou par un cheval de Troie, qui donne à un agresseur

extérieur accès à l'ordinateur victime, par le

réseau.

· Bombe logique

Une bombe logique est une fonction cachée dans un

programme en apparence honnête, utile ou agréable, qui se

déclenchera à retardement lorsque sera atteinte une certaine date

ou lorsque surviendra un certain évènement, cette fonction

produira alors des actions indésirées, voir nuisibles.

· Logiciel espion

Un logiciel espion comme son nom l'indique collecte à

l'insu de l'utilisateur légitime des informations au sein du

système où il est installé et les communique à un

agent extérieur, par exemple au moyen d'une porte

dérobée.

· Courrier électronique non sollicité

(spam)

Le courrier électronique non sollicité (spam)

consiste en communications électroniques massives notamment de courrier

électronique sans sollicitation des destinataires à des fins

publicitaires ou malhonnêtes.

20 L. BLOCH et C. WOLFHUGEL, Op. Cit, p. 57.

20

2.5. Risques liés à la

sécurité d'un Wlan

L'étude de risques est une analyse qui tient compte de

l'identification des problèmes potentiels avec leurs solutions et

coûts associés.

2.5.1. Définition

Un risque est une probabilité qu'une menace exploite

une vulnérabilité. Autrement dit c'est une possibilité

qu'un fait dommageable se produise.

Menace x Vulnérabilté

R _

Contre mesure

Ø Menace : une menace représente une action

susceptible de nuire21 ;

Ø Vulnérabilité : c'est une faiblesse

inhérente à un système (software ou hardware).

Appelée parfois faille, elle représente le niveau d'exposition

face à la menace dans un contexte particulier ;

Ø Contre mesure : elle représente l'ensemble

des actions mises en oeuvre en prévention de la menace.

NB :

- Le risque est d'autant plus réduit que les

contre-mesures sont nombreuses ;

- Le risque est plus important si les

vulnérabilités sont nombreuses.

La Sécurité des Systèmes d'Information

est aujourd'hui un sujet important parce que le système d'information

est pour beaucoup d'entreprises un élément absolument vital. Les

menaces contre le SI entrent dans une des catégories suivantes :

atteinte à la disponibilité des systèmes et des

données, destruction de données, corruption ou falsification de

données, vol ou espionnage de données, usage illicite d'un

système ou d'un réseau, usage d'un système compromis pour

attaquer d'autres cibles. Les menaces engendrent des risques et coûts

humains et financiers : perte de confidentialité de données

sensibles, indisponibilité des infrastructures et des données,

dommages pour le patrimoine intellectuel et la notoriété. Les

risques peuvent se réaliser si les systèmes menacés

présentent des vulnérabilités.22

2.6. Quelques solutions contre le risque sur un

réseau local

ü Identifier et authentifier

Les personnes qui accèdent à une ressource non

publique doivent être identifiées ; leur identité doit

être authentifiée ; leurs droits d'accès doivent être

vérifiés au regard des habilitations qui leur ont

été attribuées : à ces trois actions correspond un

premier domaine des techniques de sécurité, les méthodes

d'authentification, de signature, de vérification de

l'intégrité des données et

21J-F. PILLOU et J-P. BAY, Tout sur la

sécurité informatique, Paris, Ed. Dunod, 2009, p.3. 22 L.

BLOCH et C. WOLFHUGEL, Op. Cit., p. 7-8.

21

d'attribution de droits. La sécurité des

accès par le réseau à une ressource protégée

n'est pas suffisamment garantie par la seule identification de leurs

auteurs.

V' Empêcher les intrusions

Mais ces deux méthodes de sécurité ne

suffisent pas, il faut en outre se prémunir contre les intrusions

destinées à détruire ou corrompre les données, ou

à en rendre l'accès impossible. Les techniques classiques contre

ce risque sont l'usage de pare-feu (firewalls) et le filtrage des

communications réseaux, qui permettent de protéger la partie

privée d'un réseau dont les stations pourront communiquer avec

l'Internet sans en être « visibles ».

V' Sauvegarder données et

documents23

La sauvegarde régulière des données et de

la documentation qui permet de les utiliser est bien sûr un

élément indispensable de la sécurité du

système d'information :

Ø Pour chaque ensemble de données il convient

de déterminer la périodicité des opérations de

sauvegarde en fonction des nécessités liées au

fonctionnement de l'entreprise ;

Ø Les supports de sauvegarde doivent être

stockés de façon à être disponibles après un

sinistre tel qu'incendie ou inondation : armoires ignifugées

étanches ou site externe ;

Ø Les techniques modernes de stockage des

données, telles que Storage Area Network (SAN) ou Network Attached

Storage (NAS), conjuguées à la disponibilité de

réseaux à haut débit, permettent la duplication de

données à distance de plusieurs kilomètres (voire plus si

l'obstacle financier n'est pas à considérer), et c'est

éventuellement en temps réel ou à intervalles très

rapprochés ; ce type de solution est idéal pour un site de

secours ;

Ø Les dispositifs et les procédures de

sauvegarde et, surtout, de restauration doivent être

vérifiés régulièrement (cf. la section suivante),

Etc.

V' Vérifier les dispositifs de

sécurité

Le dispositif de sécurité le mieux conçu

ne remplit son rôle que s'il est opérationnel, et surtout si ceux

qui doivent, en cas de sinistre par exemple, le mettre en oeuvre, sont eux

aussi opérationnels. Il convient donc de vérifier

régulièrement les capacités des dispositifs

matériels et organisationnels.

Les incidents graves de sécurité ne surviennent

heureusement pas tous les jours : de ce fait, si l'on attend qu'un tel

événement survienne pour tester les

23 L. BLOCH et C. WOLFHUGEL, Op. Cit., p. 16.

22

procédures palliatives, elles risquent fort de se

révéler défaillantes. Elles devront donc être

exécutées « à blanc » périodiquement, par

exemple en effectuant la restauration d'un ensemble de données à

partir des sauvegardes tous les six mois, ou le redémarrage d'une

application à partir du site de sauvegarde.

V' L'indispensable sécurité

physique24

Toute mesure de protection logique est vaine si la

sécurité physique des données et des traitements n'est pas

convenablement assurée. Il convient donc d'accorder un soin jaloux aux

points suivants :

Ø Qualité du bâtiment qui abrite

données et traitements, à l'épreuve des intempéries

et des inondations, protégé contre les incendies et les

intrusions ;

Ø Contrôles d'accès adéquats ;

Ø Qualité de l'alimentation électrique

;

Ø Certification adéquate du câblage du

réseau local et des accès aux réseaux extérieurs ;

la capacité des infrastructures de communication est très

sensible à la qualité physique du câblage et des connexions

;

Ø Pour l'utilisation de réseaux sans fil,

placement méticuleux des bornes d'accès, réglage de leur

puissance d'émission et contrôle des signaux en provenance et

à destination de l'extérieur.

V' Protéger le principal : système

d'exploitation

Afin d'être fiable, un système d'exploitation

digne de ce nom doit comporter des dispositifs et des procédures de

protection des objets qu'il permet de créer et de manipuler.

V' Vérification des droits, imposition des

protections

Il faut protéger les données et les processus

d'un utilisateur contre les processus des autres utilisateurs, protéger

le fonctionnement du système contre les processus des utilisateurs et

vice-versa, enfin protéger les uns des autres les processus d'un

même utilisateur, etc.

2.7. Mécanismes de sécurité d'un

WLAN

Pour la sécurité d'un réseau local sans

fil, nous avons les protocoles tels que :

·

· WEP

(Wired Equivalent Privacy)

C'est un protocole optionnel pour sécuriser un

système au niveau de la couche liaison de données du

modèle OSI. En effet, le WEP est chargé du cryptage des trames

802.11, utilisant l'algorithme symétrique RC4 avec des clés

d'une

24L. BLOCH et C. WOLFHUGEL, Op. Cit, p.35.

25 T. LOHIER et D PRESENT, Réseaux et

transmissions, protocoles, infrastructures et services, Paris,

6ème Ed., Dunod, 2016, p. 267-268.

23

longueur de 64 ou 128 bits. Ce dernier permet de crypter la

connexion par l'intermédiaire d'un mot de passe, qu'on appelle «

clé WEP ». Cependant le WEP a rapidement montré ses limites

laissant un niveau encore trop élevé de

vulnérabilité sur les réseaux WIFI. Il fut progressivement

remplacé par le WPA ;

v WPA (Wifi Protected Access)

Au départ, le WPA était une simple

amélioration du protocole WEP, mais le protocole s'est

étoffé au fil des versions. Le WPA2 a tout de même

été développé en parallèle pour continuer

à augmenter le niveau de protection des réseaux WIFI ;

v WPA2

Ce protocole s'est imposé comme le standard en termes

de sécurité des réseaux WIFI. Toutefois, des failles

existent encore à l'image de krack, une faille globale du WIFI

crypté en WPA2 fut détectée. C'est pour cette raison que

le WIFI a récemment annoncé la validation d'une nouvelle version

du protocole de sécurité, le WPA3 ;

v WPA3

Ce protocole est conçu pour réduire largement

des risques d'exposition d'un réseau aux attaques et augmentera par

conséquent la sécurité des utilisateurs, devenue un enjeu

majeur à l'heure où les cyber-attaques deviennent une monnaie

courante.

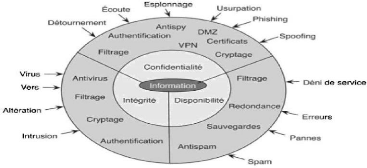

2.8. Les objectifs de la

sécurité25

Pour limiter les vulnérabilités (quelles que

soient les solutions, un système reste toujours vulnérable), la

sécurité informatique vise trois objectifs principaux :

1. L'intégrité : consiste

à garantir que les données n'ont pas été

altérées sur la machine ou durant la communication

(sécurité du support et sécurité du transport) ;

2. La confidentialité : consiste

à assurer que seules les personnes autorisées ont accès

aux ressources ;

3. La disponibilité : consiste

à garantir à tout moment l'accès à un service ou

à des ressources.

Un quatrième objectif peut être rajouté,

il s'agit de la non-répudiation qui permet de garantir qu'aucun des

correspondants ne pourra nier la transaction. Précisions que

l'authentification est un des moyens qui permet de garantir la

confidentialité.

24

Figure 9 : les 3 objectifs de la sécurité

2.9. Importance de la sécurité

La sécurité informatique protège

l'intégrité des technologies de l'information comme les

systèmes, les réseaux et les données contre les attaques,

les dommages, les accès non autorisés.

SECTION 2 : LE PORTAIL CAPTIF

Cette section décrit la fonctionnalité de

portail captif, qui permet de bloquer l'accès au réseau pour les

clients sans fil tant que la vérification de l'utilisateur n'a pas

été établie par le serveur radius.

La question de la sécurité est sans doute la

première que se pose une société lorsqu'elle se penche sur

le WiFi. Si l'on communique à travers les ondes, tout le monde peut

capter les communications, face à cette crainte, il existe à

présent des solutions très robustes pour rendre un réseau

sans fil tout aussi sécurisé qu'un réseau filaire.

1. Définition

Le portail captif est une technique consistant à

forcer les clients HTTP d'un réseau de consultation à afficher

une page web spéciale (le plus souvent dans un but d'authentification)

avant d'accéder à Internet normalement.

2. Fonctionnement

Le client se connecte au réseau par

l'intermédiaire d'une connexion filaire ou au point d'accès sans

fil pour du wifi. Ensuite un serveur DHCP lui fournit une adresse IP ainsi que

les paramètres de la configuration du réseau. Le client a juste

accès au réseau entre lui et la passerelle, cette dernière

lui interdisant, pour l'instant, l'accès au reste du réseau.

Lorsque le client va effectuer sa première requête de type web en

HTTP ou HTTPS la passerelle le redirige vers une page web d'authentification

qui lui permet de s'authentifier grâce à un login et un mot de

passe. Cette page est cryptée à l'aide du protocole SSL pour

sécuriser le transfert du login et du mot de passe. Le système

d'authentification va alors contacter une base

25

de données contenant la liste des utilisateurs

autorisés à accéder au réseau. Enfin le

système d'authentification indique si le client est authentifié

sur le réseau, finalement le client est redirigé vers la page Web

qu'il a demandé initialement, le réseau derrière la

passerelle/pare-feu lui est dorénavant accessible.

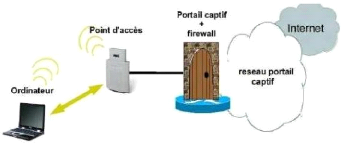

Figure 10. La place d'un portail captif

Sécuriser un réseau consiste donc à

prendre en compte tous les risques possibles, tels que les attaques

volontaires, les accidents, les défauts logiciels ou matériels,

ou encore les erreurs humaines et à les réduire autant que

possible.

Ø Le serveur de portail captif est déclaré

comme client dans la configuration du serveur Radius ;

Ø Le serveur Radius accepte les requêtes si elles

viennent du portail captif ;

Ø Le portail captif envoi comme identifiant le

login/password.

Il oblige les utilisateurs du réseau local à

s'authentifier avant d'accéder au réseau externe. Lorsqu'un

utilisateur cherche à accéder à l'internet pour la

première fois, le portail capte sa demande de connexion grâce

à un routage interne et lui propose de s'identifier afin de pouvoir

recevoir son accès. Cette demande d'authentification se fait via une

page web stockée localement sur le portail captif grâce au serveur

HTTP.

Comme nous l'avons vu, le pare-feu vise à filtrer les

flots de paquets sans empêcher le passage des flots utiles à

l'entreprise, flots que peut essayer d'utiliser un pirate. La structure de

l'entreprise peut être conçue de différentes

façons.

3. Présentation des solutions de contrôle

d'accès au réseau

Nous avons des solutions de contrôle d'accès au

réseau (NAC) libre et commerciales qui existent sur le marché ;

Netfilter, Pfsense, Ipcop, Endian Firewall, etc. qui sont libres et Palo Alto,

Cisco ASA, Sonic wall, Stone soft, etc. qui sont commerciales.

Dans notre cas d'étude nous allons utiliser une

solution libre Pfsense pour configurer le portail captif.

26

SECTION 3 : SERVEUR RADIUS

Le Remote Authentication Dial In User Service

(RADIUS), son nom peut être traduit par « service

d'authentification à distance pour des connexions d'utilisateurs

» est un protocole défini par l'IETF qui est le premier

organisme de normalisation internet, développant des standards ouverts

via des processus ouverts pour améliorer le fonctionnement d'Internet.

L'IETF est une grande communauté internationale ouverte de concepteurs

réseaux, d'opérateurs, de fournisseurs et de chercheurs soucieux

de l'évolution de l'architecture internet et du bon fonctionnement

d'internet.

Le protocole et le serveur Radius, qui servent avant tout

à identifier les utilisateurs d'un service. Ce protocole ne fait pas

partie de la norme 802.11 et il peut être utilisé dans bien

d'autres contextes que les réseaux sans fil. Cependant, il est tout

à fait central lorsque l'on met en oeuvre une architecture 802.1x, ce

qui est généralement le cas dans un réseau WiFi

d'entreprise protégé par les nouvelles solutions de

sécurité, le WPA, le WPA2 ou le WPA3.

1. Les fonctions du serveur Radius

Le serveur Radius a trois fonctions principales qui sont :

Authentication, Autorization, Accounting en anglais `'AAA en sigle»

traduit en français en Authentification, Autorisation et

Comptabilisation.

v L'authentification

La première fonction est de centraliser

l'authentification des utilisateurs qui cherchent à se connecter

à un réseau ou à un service quelconque26. Le

scénario élémentaire est le suivant

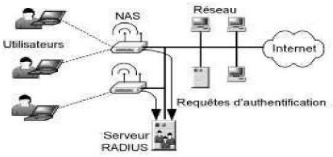

Figure 11 : Architecture Radius

v Un utilisateur souhaite accéder à un

réseau et pour cela il se connecte à un équipement qui

contrôle son accès : cet équipement s'appelle le

Network Access Server (NAS), c'est-à-dire le « serveur

d'accès au réseau » appelé client du

protocole Radius. Lorsque vous configurez un serveur Radius, faites attention

à ne pas confondre client et utilisateur ;

26 G. AURELIEN, Op. Cit., p. 307-308.

27

+ L'utilisateur fournit son identité au NAS, d'une

manière ou d'une autre : le protocole utilisé pour cela n'est pas

spécifié par RADIUS ; cela peut être n'importe quel

protocole ;

+ En utilisant le protocole RADIUS, le NAS communique alors

avec le serveur afin de valider l'identité de l'utilisateur. Si le

serveur RADIUS authentifie bien l'utilisateur, il en informe le NAS et celui-ci

laisse désormais l'utilisateur accéder au réseau.

Plusieurs NAS peuvent être configurés pour faire

appel au même serveur Radius et lui déléguer le travail

d'authentification des utilisateurs. De cette façon, il n'est pas

nécessaire à chaque NAS de posséder une copie de la liste

des utilisateurs : celle-ci est centralisée par le serveur

Radius27.

V' L'autorisation

Le rôle du protocole RADIUS ne s'arrête pas

à la simple authentification. En effet, lorsque le serveur informe le

NAS que l'utilisateur est bien authentifié, il peut en profiter pour

fournir au NAS toutes sortes de paramètres (on parle plutôt «

d'attributs ») utiles pour configurer la connexion de cet utilisateur. Par

exemple, il peut indiquer au NAS que cet utilisateur ne doit pas accéder

à telle ou telle partie du réseau.

V' La comptabilisation

La troisième et dernière fonction d'un serveur

Radius est de contrôler les connexions des utilisateurs. Voici comment

cela fonctionne : dès qu'un NAS a reçu du serveur la confirmation

de l'authentification d'un utilisateur accompagnée d'attributs

d'autorisation), il envoie une requête au serveur indiquant le

début de la session de l'utilisateur. Cette requête comporte de

nombreuses informations concernant la session et notamment :

+ L'identifiant de session (Acct-Session-Id) ;

+ L'identifiant de l'utilisateur (User-Name) ;

+ L'identifiant du NAS (NAS-Identifier) ;

+ L'adresse (MAC, en général) de l'utilisateur

(Calling-Station-Id) ; + L'adresse du NAS

(Called-Station-Id).

Le serveur enregistre ces informations ainsi que l'heure

exacte.

Lorsque l'utilisateur met fin à sa session, ou que le

NAS le déconnecte (ou encore si la connexion est coupée), le NAS

envoie une requête au serveur RADIUS afin de lui indiquer que la session

est terminée. Cette requête comporte à nouveau de

nombreuses informations au sujet de la session, parmi lesquelles on trouve en

général :

+ La durée totale de la session, en secondes

(Acct-Session-Time) ;

27G. AURELIEN, Op. Cit., p. 308.

28

+ Le volume total de données

téléchargées pendant la session, en nombre d'octets

(Acct-Input-Octets) ou en nombre de paquets (Acct-Input-Packets) ;

+ Le volume total de données envoyées pendant la

session, en nombre d'octets (Acct-Output-Octets) ou en nombre de paquets

(Acct-Output-Packets) ;

+ La cause de la fin de la session (Acct-Terminate-Cause), par

exemple la demande de l'utilisateur (User Request), la perte du signal (Lost

Carrier), la fin de la session (Session Timeout) ou encore une

inactivité trop longue (Idle Timeout) ;

+ Plus tous les attributs précédents :

Acct-Session-Id, User-Name, NAS-Identifier, Calling-Station-Id,

Called-Station-Id...

2. Critères d'authentification

Nous avons trois cas parmi les plus communément

répandus et les plus faciles à déployer :

y' Authentification avec l'adresse Ethernet (adresse

MAC)

L'adresse MAC de la carte Ethernet du poste de travail

identifie ce dernier. Cette adresse MAC n'est pas une preuve absolue

d'identité puisqu'il est relativement facile de la modifier et d'usurper

l'identité d'un autre poste de travail. Néanmoins, sur un

réseau filaire, cette adresse peut être suffisante puisque, pour

tromper le système d'authentification, il faudra tout de même

pénétrer sur le site, connaître une adresse MAC valide et

réussir à s'en servir.

y' Authentification par identifiant et mot de

passe

Ce type d'authentification correspond plutôt à

une authentification par utilisateur et suppose qu'il existe quelque part une

base de données qui puisse être interrogée par le serveur.

Plusieurs protocoles peuvent être mis en oeuvre pour assurer une

authentification par identifiant et mot de passe. Cependant, il convient

d'éliminer ceux pour lesquels le mot de passe circule en clair sur le

réseau ou bien est stocké en clair dans la base de

données. Le protocole 802.1X nous permettra de mettre en oeuvre des

solutions (EAP/PEAP ou EAP/TTLS) qui permettront de résoudre ces

problèmes.28

y' Authentification par certificat

électronique

Ce type d'authentification consiste à faire

présenter par le client un certificat électronique dont la

validité pourra être vérifiée par le serveur. Il

peut s'agir d'un certificat appartenant à un utilisateur. Dans ce cas on

parlera d'authentification par utilisateur. Mais il peut également

s'agir d'un certificat machine qui sera alors lié à la

machine.

28 G. BORDERES G., Op. Cit, p 17.

29

Dans ce travail nous allons gérer les accès au

réseau Wlan de l'entreprise avec le critère d'authentification

par identifiant et mot de passe.

3. Le protocole EAP29

Le protocole EAP (Extensible Authentication Protocol) est une

extension du protocole PPP, un protocole utilisé pour les connexions

à Internet à distance (généralement via un modem

RTC classique) et permettant notamment l'identification des utilisateurs sur l

réseau. Contrairement à PPP, le protocole EAP permet d'utiliser

différentes méthodes d'identification et son principe de

fonctionnement rend très souple l'utilisation de différents

systèmes d'authentification. EAP possède plusieurs

méthodes d'authentification, dont les plus connues sont :

EAP-MD5 : Authentification avec un mot de

passe ;

EAP-TLS : Authentification avec un certificat

électronique ; EAP-TTLS : Authentification du client

par login/password, met en oeuvre TLS Handshake puis TLS Record, le protocole

d'authentification du mot de passe circule dans le tunnel chiffré

EAP-PEAP : Authentification du client par login/password, met

en oeuvre TLS Handshake puis TLS Record, le protocole d'authentification du mot

de passe circule dans le tunnel chiffré.

Les types de paquets de base :

· EAP Request : Envoyé par le

contrôleur d'accès au client.

· EAP Response : Réponse du client

au contrôleur d'accès.

· EAP Success : Paquet envoyé au

client en fin d'authentification si elle est réussie.

· EAP Failure : Paquet envoyé au

client en fin d'authentification si elle est ratée.

Deux phases :

· TLS Handshake - Authentification des certificats ;

· TLS Record - Création d'un tunnel

chiffré.

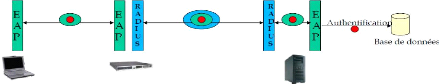

4. Les protocoles AEP et radius

La compatibilité EAP dans Radius est

réalisée au moyen d'un attribut supplémentaire

EAP-Message

- Lorsque l'équipement réseau reçoit un

paquet EAP du poste utilisateur, il le copie dans un attribut EAP-Message,

lui-même copié dans un paquet Access-Request ;

29 J-F. PILLOU et J-P. BAY, Op. Cit, P.167.

30

- Lorsque le serveur Radius reçoit ce paquet il

extrait le contenu de EAP-Message et le passe à un module EAP pour

dérouler le protocole qu'il contient.

- Ce qui suppose que le serveur Radius dispose de ce module

EAP (qui ne fait pas partie du protocole Radius)

Le troisième chapitre se basera sur l'analyse de

l'existant et le planning prévisionnel.

Figure 12 : Protocoles EAP et radius 5.

Intérêt d'un serveur Radius

Le serveur Radius est le « moteur » de la

mobilité, c'est un élément structurant du réseau

:

· Authentifier les machines/utilisateurs pour

l'accès au réseau local ;

· Utilisable en filaire et sans-fil ;

· Placer les machines dans des sous-réseaux virtuels

;

· Plusieurs moyens d'authentification ;

· Initialiser les algorithmes de chiffrement des

communications (WPA) ;

· Les communications WiFi peuvent être

sécurisées ;

· Interfaçage avec des logiciels de portails captifs

;

· Authentification distante par redirection de

requêtes (proxy)

· Utilisable par d'autres types de serveurs (VPN)

Nous allons configurer FreeRadius3 Server dans Pfsense pour

le déploiement du serveur Radius, Pfsense étant le NAS de

FreeRadius3.

Conclusion partielle

Dans ce chapitre, avons parlé sur la

sécurité, un système d'information est

sécurisé s'il assure la confidentialité,

l'intégrité des données, la disponibilité du

système, la non-répudiation et l'authentification, cela implique

de définir une politique globale de la sécurité et

d'assurer la sécurité à tous les échelons : en

particulier aux niveaux organisationnel, humain, données, logiciels,

réseau et physique. Les droits des utilisateurs doivent être

restreints pour éviter qu'une personne connectée au

réseau, comme un visiteur ou même un employé, puisse tout

faire.

31

Chapitre III : ANALYSE DE L'EXISTANT ET LE

PLANNING

PREVISIONNEL

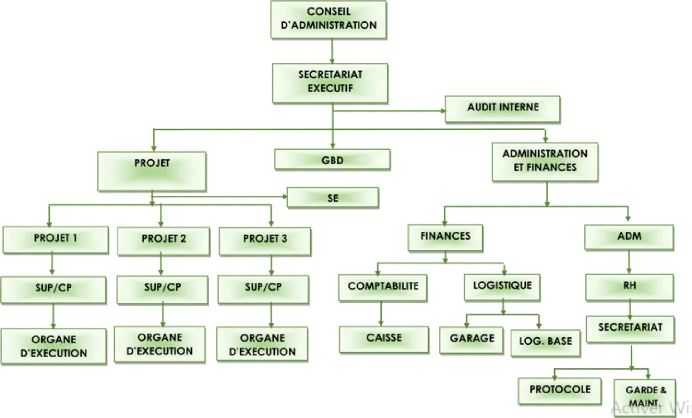

Dans ce chapitre nous allons faire une analyse sur

l'entreprise choisie en présentant de manière brève

l'historique de l'entreprise, son rayon d'action, son organigramme, ensuite

critiquer l'existant et proposer des solutions.

3.1. Présentation de l'entreprise

Notre champ d'investigation est l'Organisation

Non-Gouvernementale de Développement Action pour la Promotion du

Bien-être Social (ONGD-APROBES). Nous allons présenter

dans cette partie l'historique, le rayon d'action, l'aspect

géographique, la structure organisationnelle et fonctionnelle et

l'organigramme de cette ONGD.

3.2. Historique

En septembre 2003, lors de l'Assemblée Constitutive,

les Co-Fondateurs de l'ONG « Actions pour la Promotion du Bien-être

Social » se sont convenus de partager l'idée de création

d'une ASBL avec toute personne intéressée, qui consentirait

d'adhérer à la vision de « la recherche du bien-être

social » qui les a animés. L'idée s'est

concrétisée par l'élaboration des statuts qui

sanctionnaient la mise sur pied de cette ASBL dénommée «

Actions pour la Promotion du Bien-être Social », en sigle «

APROBES ».

Au cours des 17 années d'existence d'APROBES, le