C. Avantages d'UML

UML est un langage formel et normalisé qui facilite la

compréhension de représentations abstraites complexes et le

principal avantage d'UML est qu'il est devenu le standard en terme de

modélisation objet, son caractère polyvalent et performant et sa

souplesse en fait un langage universel.

Ces avantages sont multiples :

· UML est un langage formel et normalisé.

· Gain de précision.

· Gage de stabilité.

· Encourage l'utilisation d'outils.

· UML est un support de communication performant.

· Il cadre l'analyse.

· Il facilite la compréhension de

représentations abstraites complexes.

Le principal avantage d'UML est qu'il est devenu le standard

en termes de modélisation objet, son caractère polyvalent et

performant et sa souplesse en fait un langage universel.

II. $ AFhZIFtuAILIpnpADleLdILl'ISSOFItiK

En respectant la répartition en trois couches, nous avons

décomposé notre application en quatre « package » :

web, service, dao et model.

$ ISELW 113'PQ1SEIFI113ITAX, TlTMSEtIN lEnFIBMIRINIMIX sera

interceptée par le FRQ440e1C ESLI 113eIIieIBp0FliRncHI'EFIRn

E113iIuEIM113XESEFNEgI1« web » pour prendre en FIEUI

RENFIX-111 LlEF\IRQINE ESSITHIDn FILIEEQKRP

EIFI113eIARYIFINTESSELIMEnt EXSEFNEIe « service ») qui

représentent la logique applicatiY11113e11ESSOFEIiRn SRXTrEEMRERFIDOM

AEE FRP P XJFEIIRQ1111Enf NEVIIIMPWEFF I« service Interface »). Pour

accomplir sa tâche, la couche « service » aura besoin des

composants « DAO Implémentation » (du package « dao

a») 113eIlEWFROFKI113VEFFqVER

R113RCIIeKqDEIIFYSqlEX113MIIsuItEts sRXVIRIP 11113'REjets

(appartenant au package « model a 1 11XLIeSIIA11241t431113RP

EIQ-1113e1l1ESSOFEtARn. EQIQ UD E contrôleur

sélectionne la page de vue adéquate pour visualiser les

résultats de traitement.

III. Conception détaillée

Dans notre application, nous allons définir les

étapes suivantes : 1- Définir les acteurs et les

activités.

2- Définir les diagrammes des cas d'utilisations.

3- Définir les diagrammes de séquences.

4- Définir le diagramme de classes.

La démarche adoptée pour élaborer le

projet est la suivante : A partir de la définition des besoins, nous

allons identifier les acteurs et les activités, desquels nous

déduirons le diagramme de cas d'utilisation.

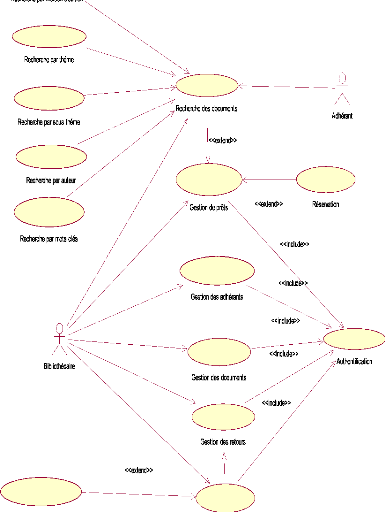

A. Les diagrammes de cas d'utilisation

On utilise les diagrammes des cas d'utilisation pour

représenter et structurer au niveau conceptuel, les besoins des

utilisateurs et les objectifs correspondants du système. Le but est

d'identifier les acteurs du domaine et leurs interactions avec l'interface. Ce

diagramme permet de déterminer le modèle objet sur lequel le

système reposera.

> Avantages

· Formalisme simple : Les concepts proposés sont

faciles à comprendre et à utiliser.

· Les modélisations résultats : Facile

à comprendre, à lire et à interpréter.

· Un bon moyen de communication.

> Identification des acteurs

Un acteur représente un rôle joué par une

entité externe qui interagit directement avec le système

étudié.

On distingue deux intervenants qui interagissent avec

l'interface : l'adhérant et le bibliothécaire.

> Identification des activités

Décrit l'ensemble des activités

effectuées par les acteurs du système en les décomposant

en sous activités et en spécifiant les contraintes relatives

à l'enchaînement de ces activités.

> ,SHAiIIHAiIn SR IEs SNAVAIANOSEBBIJIIANn de la

bibliothèque : Le bibliothécaire effectue :

· Recherche des documents,

· Gestion des documents,

· Gestion des prêts,

· Gestion des adhérents,

· Gestion des retours,

· Gestion des retards. L'adhérant effectue :

· Recherche des documents qui peut être selon un ou

plusieurs critères (par maison d'édition, par thème, par

sous thème, par auteur, par mots clés~).

Ces activités peuvent être résumées

par le diagramme suivant :

> Diagramme de cas d'utilisation

Dans notre contexte, le diagramme de cas d'utilisation comporte

les acteurs :

· Bibliothécaire.

· Adhérant.

Figure 10 : Diagramme de cas d'utilisation pour la

gestion de la bibliothèque.

> Description Textuelle :

Titre : Recherche des documents selon un

critère donné

Acteur principal : Adhérant,

Bibliothécaire.

Pré-conditions :

- Connexion internet établie

Objectif : faire une recherche sur les

documents, selon un critère donnée, existant dans la

bibliothèque. Scénarios :

|

Scénario Nominal

|

Scénario Alternatif

|

6F1pc11110311pFKEFs

|

|

Action des Acteurs

|

Réaction du Système

|

A1 : Champs obligatoires

vides.

Le Scénario Alternatif démarre

8)

9) Le système indique à

l'utilisateur qu'il y a

un champ obligatoire vide.

Le Scénario Nominal reprend au 5)

|

E1 : Refus de recherche.

Le Scénario d'Echecs démarre 9)

10) Le système indique à l'utilisateur que la

recherche est impossible.

11) Le cas d'utilisation se termine avec Echec.

|

|

1) L'utilisateur se connecte au

système.

3) L'utilisateur choisit

la recherche des documents.

4) L'utilisateur valide son choix.

6) L'utilisateur saisit les

informations relatives à la

recherche.

|

2) Le système affiche le menu

principal.

5) Le système affiche le formulaire relatif à la

recherche des documents.

|

|

7) L'utilisateur valide ses

|

8) Le système vérifie que tous les

|

|

|

informations.

|

champs obligatoires sont remplis.

|

|

|

|

9) le système affiche le résultat de la

recherche.

|

|

|

|

Tableau 4: Recherche des documents selon un

critère donné.

Titre : Gestion de prêts.

Acteur principal :

Bibliothécaire.

Acteur secondaire : Adhérant.

Pré-conditions :

- Connexion internet établie.

- Le document existe et disponible.

- L'adhérant a été reconnu par le

système. Post-conditions :

- L'adhérant prend le document preté pendant une

durée donnée. Scénarios :

|

Scénario Nominal

|

Scénario Alternatif

|

6IOKDURVOMIs

|

|

Action des Acteurs

|

Réaction du Système

|

A1 : Echec de l'authentification.

|

E1 : L'adhérant n'est pas inscrit.

|

|

1) L'adhérant se présente au

|

|

Le Scénario Alternatif démarre 7)

|

Le Scénario d'Echecs démarre 12)

|

|

guichet et demande un document.

|

|

8) Le système informe au

|

13) Le système indique au

|

|

2) Le bibliothécaire se connecte

|

3) Le système affiche le menu

|

bibliothécaire que

|

bibliothécaire que l'adhérant

|

|

au système.

|

principal.

|

l'authentification est échouée et lui

|

n'existe pas.

|

|

4) Le système demande au

|

demande de s'authentifier.

|

14) Le cas d'utilisation se termine

|

|

5) Le bibliothécaire s'authentifie.

|

bibliothécaire de s'authentifier.

|

Le Scénario Nominal reprend 4)

|

avec échec.

|

|

6) Le bibliothécaire valide ses

|

7) Le système vérifie la validité des

|

A2 : Champs obligatoires vides.

|

|

|

informations.

|

informations.

|

Le Scénario Alternatif démarre 12)

|

|

|

8) le bibliothécaire choisit

|

9) le système affiche le formulaire

|

13) Le système indique au

|

|

|

Emprunt document.

10) Le bibliothécaire saisit les

informations relatives à la

demande d'emprunt.

|

relatif à la demande de prêt.

|

bibliothécaire qu'il y a des champs obligatoires non

remplis.

Le Scénario Nominal reprend 9).

|

|

|

11) Le bibliothécaire valide les données.

|

12) Le système vérifie la validité des

données et que tous les champs obligatoires sont remplis.

|

|

|

|

14) Le bibliothécaire demande

d'enregistrer le prt et de mettre à jour l'état du

document.

|

13) Le système affiche à la

bibliothécaire toutes les informations relatives à

ce prêt.

|

|

|

|

15) Le bibliothécaire valide.

|

16) Le système informe au

|

|

|

|

bibliothécaire que le prêt a été

|

|

|

|

enregistré et l'état du document a

été

|

|

|

|

mis à jour.

|

|

|

Tableau 5: Gestion de prêts.

Titre : Gestion des adhérents.

Acteur principal :

Bibliothécaire.

Pré-conditions :

- Connexion internet établie. Post-conditions :

- Un nouveau adhérant ajouté ou mis à jour

ou supprimé.

Objectif : La gestion des

adhérents est effectuée par le bibliothécaire.

Scénarios :

|

Scénario Nominal

|

Scénario Alternatif

|

6 IfpatIlpfpFKFIs

|

|

Action des Acteurs

|

Réaction du Système

|

A1 : Echec de l'authentification. Le Scénario

Alternatif démarre 6) 7) Le système indique au

bibliothécaire l'échec de

|

E1 : Refus de faire l'opération.

Le Scénario d'Echecs démarre 13) 14) Le

système indique au

bibliothécaire que l'opération n'a

|

|

1) Le bibliothécaire se connecte au système.

|

2) Le système affiche le menu principal.

3) Le système demande au

|

4) Le bibliothécaire s'authentifie.

5) Le bibliothécaire valide.

17

|

bibliothécaire de s'authentifier.

6) Le système vérifie la validité des

informations.

7) Le système affiche l'interface

|

l'authentification et lui demande de s'authentifier.

Le Scénario Nominal reprend 3)

A2 : Les champs obligatoires sont

|

pas pu être effectuée.

15) Le cas d'utilisation se termine avec échec.

|

8) Le bibliothécaire choisit la

|

personnelle.

|

vides.

|

|

gestion des adhérents.

|

9) Le système affiche le formulaire

|

Le Scénario Alternatif démarre 12)

|

|

10) Le bibliothécaire remplie tous

|

|

relatif.

|

13) Le système indique au

|

|

|

|

les champs obligatoires.

|

|

bibliothécaire qu'il y a un champ

|

|

11) Le bibliothécaire valide.

|

12) Le système vérifie que les

|

obligatoire vide.

|

|

|

champs obligatoires sont remplis.

|

Le Scénario Nominal reprend 9).

|

|

14) Le bibliothécaire se

|

13) Le système affiche que

|

|

|

|

déconnecte.

|

l'opération (ajout, modification,...) a été

effectuée.

|

|

|

Tableau 6: Gestion des adhérents.

Titre : Gestion des documents.

Acteur principal : Bibliothécaire.

Pré-conditions :

Connexion internet établie.

Post-conditions :

Un nouveau document ajouté ou mis à jour ou

supprim

Objectif : La gestion des documents est

effectuée par le bibliothécaire. Scénarios :

|

Scénario Nominal

|

Scénario Alternatif

|

Scénario d'échecs

|

|

Action des Acteurs

|

Réaction du Système

|

A1 : Echec de l'authentification.

|

E1 : Refus de faire l'opération.

|

|

1) Le bibliothécaire se connecte

|

2) Le système affiche le menu

|

Le Scénario Alternatif démarre 6)

|

Le Scénario d'Echecs démarre 13)

|

|

au système.

|

principal.

|

7) Le système indique au

|

14) Le système indique au

|

|

3) Le système demande au

|

bibliothécaire l'échec de

|

bibliothécaire que l'opération n'a pas

|

|

4) Le bibliothécaire

|

bibliothécaire de s'authentifier.

|

l'authentification et lui demande de

|

pu être effectuée.

|

|

s'authentifie.

|

|

s'authentifier.

|

15) Le cas d'utilisation se termine

|

|

5) Le bibliothécaire valide.

|

6) Le système vérifie la validité des

informations.

|

Le Scénario Nominal reprend 3)

A2 : Les champs obligatoires sont

|

avec échec.

|

|

8) Le bibliothécaire choisit la

|

7) Le système affiche l'interface

|

vides.

|

|

|

gestion des documents.

|

personnelle.

|

Le Scénario Alternatif démarre 12)

|

|

|

10) Le bibliothécaire remplie les

|

9) Le système affiche le formulaire

|

13) Le système indique au

|

|

|

champs obligatoires.

|

relatif.

|

bibliothécaire qu'il y a un champ

|

|

11) Le bibliothécaire valide.

|

12) Le système vérifie que tous les champs

obligatoires sont remplis.

|

obligatoire vide.

Le Scénario Nominal reprend 9).

|

|

14) Le bibliothécaire se

déconnecte.

|

13) Le système affiche que

l'opération a

été effectuée.

|

|

|

Tableau 7: Gestion des documents.

Titre : Gestion de retours.

Acteur principal : Bibliothécaire.

Acteur secondaire : Adhérant.

Pré-conditions :

- Connexion internet établie.

- Le document existe et est déjà

prêté.

- L'adhérant a été reconnu par le

système. Post-conditions :

- L'adhérant rend le document prité.

Scénarios :

|

Scénario Nominal

|

Scénario Alternatif

|

Scénario d'échecs

|

|

Action des Acteurs

|

Réaction du Système

|

A1 : Echec de l'authentification. Le Scénario Alternatif

démarre 7)

8) Le système demande au

bibliothécaire de

s'authentifier en lui

informant l'échec de

l'authentification.

Le Scénario Nominal reprend 4).

|

E1 : L'adhérant n'est pas inscrit. Le Scénario

d'Echecs démarre 12)

13) Le système indique au

bibliothécaire que

l'adhérant n'existe pas.

14) Le cas d'utilisation se termine avec échec.

|

1) L'adhérant se présente au guichet et rend le

document.

2) Le bibliothécaire se connecte au système.

|

3) Le système affiche le menu principal.

4) Le système demande au

bibliothécaire de

s'authentifier.

|

|

5) Le bibliothécaire

|

|

A2 : Les champs obligatoires sont

|

|

|

s'authentifie.

|

|

vides.

|

|

|

6) Le bibliothécaire valide.

|

7) Le système vérifie la validité des

|

Le Scénario Alternatif démarre 13)

|

|

|

données.

|

14) Le système informe au

|

|

|

8) le système affiche l'interface

|

bibliothécaire qu'il y a un champ

|

|

|

9) Le bibliothécaire choisit

|

personnelle.

|

obligatoire vide.

|

|

|

retour d'un document.

|

10) le système affiche le formulaire

|

Le Scénario Nominal reprend 10).

|

|

|

11) Le bibliothécaire remplie les

|

relatif.

|

A3 : Les données sont invalides.

|

|

|

champs obligatoires.

|

|

Le Scénario Alternatif démarre 13).

|

|

|

12) Le bibliothécaire valide.

|

13) Le système vérifie que tous les

|

14) Le système informe au

|

|

|

champs obligatoires sont remplis et

|

bibliothécaire que les données sont

|

|

|

valides.

|

invalides.

|

|

|

14) Le système affiche au

bibliothécaire toutes les

|

Le Scénario Nominal reprend 10).

|

|

|

15) Le bibliothécaire demande

|

informations relatives à cet emprunt.

|

|

|

|

au système de supprimer

|

|

|

|

|

l'emprunt et d'actualiser l'état

|

17) Le système informe au

|

|

|

|

du document.

|

bibliothécaire que l'emprunt a été

|

|

|

|

16) Le bibliothécaire valide.

|

supprimé et l'état du document est

|

|

|

|

18) Le bibliothécaire se

|

actualisé.

|

|

|

|

déconnecte.

|

|

|

|

Tableau 8: Gestion de retours.

Titre : Gestion des retards.

Acteur principal : Bibliothécaire.

Pré-conditions :

- Connexion internet établie.

- Un retard est notifié.

- L'adhérant ne peut pas prêter un document.

Post-conditions :

- Un avertissement est envoyé à l'adhérant.

Objectif : Vérifier les dépassements de

délai des prêts.

Scénarios :

|

Scénario Nominal

|

Scénario Alternatif

|

6c1pc11110311pHOcs

|

|

Action des Acteurs

|

Réaction du Système

|

A1 : Echec d'authentification.

Le Scénario Alternatif démarre 6)

7) Le système informe au

bibliothécaire l'échec de l'authentification et

lui demande de s'authentifier.

Le Scénario Nominal reprend 3).

|

E1 : Refus de trie de la liste des retardataires.

Le Scénario d'Echecs démarre 11)

12) Le système informe au

bibliothécaire que le trie est

impossible.

13) Le cas d'utilisation se termine

|

|

1) Le bibliothécaire se connecte au système.

4) Le bibliothécaire

s'authentifie.

5) Le bibliothécaire valide.

|

2) Le système affiche le menu principal.

3) Le système demande au

bibliothécaire de

s'authentifier.

6) Le système vérifie la validité des

|

|

8) Le bibliothécaire choisit

|

données.

7) le système affiche l'interface

|

|

avec échec.

E2 : Refus d'envoi du message.

|

|

gestion des retards.

|

personnelle.

|

|

Le Scénario d'Echecs démarre 16)

|

|

10) Le bibliothécaire recense la

|

9) le système affiche l'interface de

|

|

17) Le système informe au

|

|

liste des adhérents dans lequel

|

gestion des retards.

|

|

bibliothécaire que l'envoie est

|

|

la date de retour prévue

|

|

|

impossible.

|

|

correspond à la date système.

|

|

|

18) Le cas d'utilisation se termine

|

|

11) Le bibliothécaire demande

|

|

|

avec échec.

|

|

au système de classifier les

|

|

|

|

|

adhérents selon un ordre

|

|

|

|

|

chronologique.

|

|

|

|

|

12) Le bibliothécaire valide.

|

13) Le système trie la liste des

|

|

|

|

15) Le bibliothécaire rédige un

|

adhérents en retard.

|

|

|

|

message d'avertissement pour

|

14) Le système affiche au

|

|

|

|

chaque retardataire en

|

bibliothécaire liste des retardataires.

|

|

|

|

mentionnant les documents

|

|

|

|

|

prêtés.

|

|

|

|

16) Le bibliothécaire envoie le

|

|

|

|

message.

|

17) Le système informe au

|

|

|

18) Le bibliothécaire se

|

|

bibliothécaire que le message est

|

|

|

|

|

déconnecte.

|

envoyé.

|

|

|

Tableau 9: Gestion des retards.

|