. 5. 2. La couche liaison de données

La couche liaison de données a pour objectif de

réaliser le transport des données et elle est constituée

de deux sous-couches :

. 5.2. 1. La couche LLC (Logical Link Control) :

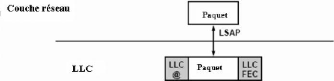

La couche LLC a été définie par

le standard IEEE 802.2 [5], elle permet d'établir un lien logique entre

la couche MAC et la couche réseau du modèle OSI (transition vers

le haut jusqu'à la couche réseau). Ce lien se fait par

l'intermédiaire du Logical Service Access Point (LSA P).

La trame LLC contient une adresse en en-tête ainsi

qu'une zone de détection d'erreur en fin de trame : le forward error

correction (FEC) comme le montre la figure 1.5.2.1 :

FIG 1.5.2.1. L'organisation de la couche Liaison

Son rôle principal réside dans son système

d'adressage logique, qui permet de masquer aux couches hautes les informations

provenant des couches basses. Cela permet de rendre interopérables des

réseaux complètements

différents dans la conception de la couche physique ou la

couche MAC possédant la couche LLC.

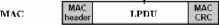

. 5.2.2. La couche MAC (Media Access Control) :

La sous-couche MAC est spécifique à la norme

Wi-Fi et définit deux nouveaux mécanismes qui assurent la gestion

d'accès de plusieurs stations à un support partagé dans

lequel chaque station écoute le support avant d'émettre, elle

assure aussi le contrôle d'erreur permettent de contrôler

l'intégrité de la trame à partir d'un CRC (voir

format de trame). Elle peut utilisée deux modes de

fonctionnement :

. 5.2.2.1. Distributed coordination fonction

(DCF)

C'est un mode qui peut être utilisé par tous les

mobiles, et qui permet un accès équitable au canal radio sans

aucune centralisation de la gestion de l'accès (mode totalement

distribué). Il met en oeuvre un certain nombre de mécanismes qui

visent à éviter les collisions et non pas à les

détecter. Dans ce mode tous les noeuds sont égaux et choisissent

quand ils veulent parler. Ce mode peut aussi bien être lorsqu'il n'y a

pas de station de base (mode ad hoc) que lorsqu'il y en a (mode

infrastructure).

Ce mode s'appuie sur le protocole CSMA/CA.

|

La méthode d'accès de base CSMA/CA

:

|

Un protocole CSMA/CA (Carier Sense Multiple Access with

Collision Avoidance) utilise un mécanisme d'esquive de collision en

imposant un accusé de réception systématique des paquets

(ACK), ce qui signifie que pour chaque paquet de données arrivé

intact, un paquet ACK est émis par la station de réception.

Ce protocole fonctionne de la manière suivante : Une

station voulant émettre, doit d'abord écouter le support de

transmission, s'il est occupé (i.e. une autre station est en train

d'émettre), alors, la station remet sa transmission à plus tard.

Dans le cas contraire, la station est autorisée à transmettre

[11].

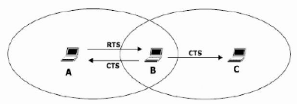

La procédure de vérification se fait en

utilisant deux types de messages, le premier est appelé

RTS (Ready To Send) qui est envoyé par la station et

contenant des informations sur le volume des données qu'elle souhaite

émettre et sa vitesse de transmission. Le récepteur

(généralement un point d'accès) répond par un

deuxième message qui est le CTS (Clear To Send), puis

la station commence l'émission des données (voir

FIG 1.5.2.2.1) :

FIG 1.5 Mécanisme de

vérification du canal

A chaque paquet envoyé, l'émetteur doit recevoir

un accusé de réception ACK (ACK nowledgement), qui indiquera

qu'aucune collision n'a eu lieu.

Si l'émetteur ne reçoit pas de l'accusé

de réception, alors il retransmet la trame après un ACK_TIMEOUT

jusqu'à ce qu'il obtienne ou abandonne au bout d'un certain nombre de

transmission.

Ce type de protocole est très efficace quand le support

n'est pas surchargé, mais il y a toujours une chance que des stations

émettent en même temps (collision). Cela est dû au fait que

les stations écoutent le support, repèrent qu'il est libre, et

finalement décident de transmettre, parfois en même temps qu'un

autre exécutant, cette même suite d'opération.

Ces collisions doivent être détectées pour

que la couche MAC puisse retransmettre le paquet sans avoir à repasser

par les couches supérieures, ce qui engendrerait des délais

significatifs.

|