INTRODUCTION GENERALE

Le développement d'utilisation d'internet a permit

à beaucoup d'entreprises d'ouvrir leurs systèmes d'information

à leurs partenaires ou leurs fournisseurs, sur ce, il s'avère

donc essentiel de connaître les ressources de l'entreprise à

protéger et ainsi maîtriser le contrôle d'accès et

les droits des utilisateurs du système d'information.

Par ailleurs, à partir de n'importe quel endroit les

personnels se connectent au système d'information, les personnels

transportent une partie du système d'information hors de

l'infrastructure sécurisée de l'entreprise.

La sécurité des systèmes informatiques se

cantonne généralement à garantir les droits d'accès

aux données et ressources d'un système en mettant en place des

mécanismes d'authentification et de contrôle permettant d'assurer

que les utilisateurs des dites ressources possèdent uniquement les

droits qui leurs ont été octroyés.

Les mécanismes de sécurité misent en

place peuvent néanmoins provoquer une gêne au niveau des

utilisateurs ; les consignes et règles deviennent de plus en plus

compliqués au fur et à mesure que le réseau

s'étend. Ainsi, la sécurité informatique doit être

étudiée de telle manière à ne pas empêcher

les utilisateurs de développer les usages qui leur sont

nécessaires, et de faire en sorte qu'ils puissent utiliser le

système d'information en toute confiance. 1(*)

Du point de vue technique, la sécurité recouvre

à la fois l'accès aux informations sur les postes de travail, sur

les serveurs ainsi que le réseau de transport des données.

Internet, le réseau des réseaux, est un outil qui permet à

tous les ordinateurs quel que soit leur type de communiquer entre eux. La

technologie utilisée (TCP/IP) a permis de simplifier la mise en place

des réseaux, donc de réduire le coût des

télécommunications. En revanche, les fonctions de

sécurité ne sont pas traitées par ce protocole.

Sécuriser les données, c'est garantir :

· L'authentification réciproque des correspondants

pour être sûr de son interlocuteur

· L'intégrité des données transmises

pour être sûr qu`elles n'ont pas été modifiées

accidentellement ou intentionnellement.

· La confidentialité pour éviter que les

données soient lues par des systèmes ou des personnes non

autorisées

· La non répudiation pour éviter la

contestation par l'émetteur de l'envoi de données

· la

disponibilité

est de garantir l'accès à un service ou à des

ressources.

Une des manières d'assurer la sécurité

des données serait de protéger physiquement l'accès au

matériel. C'est possible dans une pièce ou un immeuble. C'est

impossible dès que le réseau est physiquement étendu.

Depuis longtemps, les chercheurs ont travaillé sur ces sujets. Les

militaires américains ont développé des techniques

permettant de garantir la confidentialité des informations.

Progressivement, ces techniques sont devenues nécessaires à des

nombreuses activités économiques et leur emploi s'est

répandu, favorisé par la diffusion de calculateurs de grandes

puissances à bas prix. Aujourd'hui, un système s'est

imposé sous de nombreuses variantes. C'est le système à

double clés, une publique et l'autre privée, inventé en

1977 par trois chercheurs : Ron Rivest, Adi Shamir et Léonard

Adleman et pour comprendre simplement le système à double

clés, il suffit de savoir que ce qu'une clé code seule l'autre

peut le décoder et réciproquement. 2(*)

I.1 CHOIX ET INTERET DU

SUJET

La sécurité des réseaux informatiques est

un sujet essentiel pour favoriser le développement des échanges

dans tous les domaines. Vu l'expansion et l'importance grandissante des

réseaux informatiques, lesquels réseaux ont engendré le

problème de sécurité des systèmes d'information;

Dans la plupart d'organisations informatisées, partager les

données directement entre machines est leur souci majeur. Il

s'avère indispensable de renforcer les mesures de

sécurités, dans le but de maintenir la confidentialité,

l'intégrité et le contrôle d'accès au réseau

pour réduire les risques d'attaques.

I.2 DELIMITATION DU

SUJET

Toute étude scientifique pour qu'elle soit plus

concrète, doit se proposer des limites dans son champs

d'investigation ; c'est-à-dire qu'elle doit être circonscrite

dans le temps et dans l'espace. Quant à notre travail, nous nous

limiterons à mettre en placeun système securisé

basé sur l'authentification dans un réseau IP cas de mecelco,

dans une période allant de 2010 à 2011 la période couvrant

notre année académique.

I.3 ETAT DE LA

QUESTION

Vue l'expansion de la technologie du monde

informatique, il est plutôt rare de trouver un sujet qui n'ait

jamais fait l'objet d'une étude, d'une recherche, ou même

d'une publication antérieure. Le fait de mettre en place un

système securisé basé sur l'authentification est une

question d'actualité, qui est l'objet de plusieurs études,

et implémentation à travers le monde entier. Nous ne sommes

pas le premier a abordé ce sujet, il y a eu des personnes qui ont

abordé ce sujet avant nous suivant différentes orientations; il

s'agit de :

ü KASONGO CEDRIC : « IMPLEMENTATION D'UNE

TECHNIQUE DE CONTROLE ET DE GESTION DES ACCES SECURISES AU RESEAU BASEE

SUR LA NORME 802.1x » qui s'est focalisé sur le reseau sans

fil.

I.4 PROBLEMATIQUE

La problématique est définie comme étant

un ensemble de questions qu'une science, une philosophie, ou un chercheur

peut valablement se poser en fonction de ses moyens, de son objet et de ses

points de vue.3(*)

Concrètement, elle représente les points d'interrogations au

sujet d'un problème préoccupant un chercheur et dont il

désire définir les champs des connaissances théoriques.

Ainsi, tout au long de ce travail, nous chercherons à appréhender

la question de mettre en place un système securisé basé

sur l'authentification dans un réseau IP.

Connaissant ce qu'est la problématique, nous serons

amenés à nous poser les questions suivantes :

ü Quel mécanisme de sécurité peut-on

appliquer pour contrôler les accès au réseau de

mecelco?

ü Quel rôle aura la politique de

sécurité une fois mise en oeuvre sur le réseau de

mecelco?

I.5 HYPOTHESE

L'hypothèse se définit comme étant une

proposition des réponses provisoires aux questions que l'on se pose

à propos de l'objet de recherche formulé en termes tel que

l'observation et l'analyse puissent fournir une réponse.4(*) Ainsi, pour mieux évoluer

avec ce travail, nous tacherons tout d'abord à répondre à

notre problème.

ü le mécanisme de sécurité qui

serait appliqué pour contrôler les accès au réseau

de mecelco est l'authentification avant d'entrer dans l'intranet de

l'entreprise.

ü Une fois la nouvelle politique de

sécurité mise en place, elle consistera à contrôler

tous les accès au réseau, cette opération sera

effectuée dès l'accès physique de tous les utilisateurs

autorisés et non autorisés à accéder au site de

l'entreprise mais l'accès aux ressources du système d'information

est conditionné par une authentification. La politique mise en place

aura pour rôle de sécuriser le réseau local de Mecelco

contre toutes les intrusions.

I.6 METHODES ET

TECHNIQUES

Dans tout travail scientifique, il y a toujours une

méthodologie propre afin d'atteindre ses objectifs. Dans notre travail,

nous avons utilisé la méthode expérimentale qui permet

d'affirmer une chose qu'après test ou expérience. Quant à

la technique, qui est un ensemble d'outils indispensables utilisés pour

aboutir à un résultat, nous avons utilisé la technique

documentaire qui nous a permit de consulter divers documents, outre des

ouvrages scientifiques, des livres et même des sites internet.

I.7 SUBDIVISION DU

TRAVAIL

Outre l'introduction générale et la conclusion,

trois grands chapitres permettront une prise en main rapide. En premier lieu,

le premier chapitre parlera sur les généralités, le

deuxième sur la vue globale de la sécurité réseau

et le troisième chapitre s'expose sur l'implémentation de la

solution retenue.

CHAP.I : GENERALITES

SUR LES RESEAUX

SECTION 1 :

GENERALITES

Dans ce premier chapitre, il va être pour nous question

d'expliquer quelques concepts utilisés dans le réseau

informatiques.

Définition du réseau

Le réseau c'est un ensemble d'équipements

interconnectés pouvant communiquer (pour échanger des

informations) et a pour but de transmettre des informations d'un ordinateur

à un autre.

Catégories des réseaux

Selon la couverture

Nous distinguons différent catégories de

réseaux informatiques, différenciées par distance maximale

séparant les points les plus éloignés du

réseau :

Ø Les réseaux personnels, ou PAN (Personal Area

Network), interconnectent sur quelques mètres des équipements

personnels tels que les terminaux GSM, portables, etc.... d'un même

utilisateur.

Ø Les réseaux locaux, ou LAN (Local Area

Network), correspondant par leurs tailles aux réseaux intra entreprise.

Ils servent au transport de toutes les informations numériques de

l'entreprise.

Ø Les réseaux métropolitains, ou MAN

(Metropolitan Area Network), permettent l'interconnexion des entreprises ou

éventuellement des particuliers sur un réseau

spécialisé à haut débit qui est géré

à l'échelle d'une métropole. Ils doivent être

capables d'interconnecter les réseaux des différentes entreprises

pour leur donner la possibilité de dialoguer avec l'extérieur.

Ø Les réseaux régionaux, ou RAN (Regional

Area Network), ont pour objectif de couvrir une large surface

géographique. Dans le cas des réseaux sans fil, les RAN peuvent

avoir une cinquantaine de kilomètres de rayon, ce qui permet à

partir d'une seule antenne, de connecter un très grand nombre

d'utilisateurs.

Ø Les réseaux étendus, ou WAN (Wide Area

Network), sont des réseaux destinés à transporter des

données à l'échelle d'un pays voir même d'un

continent ou de plusieurs continents. Le réseau est soit terrestre, et

il utilise en ce cas de infrastructures au niveau du sol essentiellement de

grands réseaux de fibre optiques, soit hertzien, comme le réseau

satellitaire.

Un réseau étendu est celui pouvant relier des

unités distantes via un opérateur de

télécommunication.

Les réseaux téléinformatiques englobent

les réseaux de télécommunications et les réseaux de

transmission de données. Parmi les critères

généralement utilisés pour classifier des réseaux

téléinformatiques, on trouve notamment la distance, le

débit, la topologie, le modèle d'architecture de communication et

la technique de transferts d'informations.

Les réseaux WAN couvrent de vastes étendues

géographiques et constituent un ensemble de liaisons reliées aux

opérateurs télécoms (organismes publics et privés)

interconnectés. On classe généralement les liaisons WAN en

trois grandes catégories :

1. les liaisons dédiées

(spécialisées ou louées) ;

2. les connexions commutées ;

3. les liaisons hertziennes.

Les lignes spécialisées sont une technologie WAN,

qui permet une transmission de données de bas à hauts

débits (64 Kbps à 140 Mbps) en mode point à point ou

multipoints.

L'intérêt de

disposer d'une LS(ligne spécialisée) est d'assurer un

débit et une disponibilité garantie. Le coût d'une liaison

est conséquent, mais du fait de son intérêt, elle est de

plus en plus

utilisée.

Voici ci-dessous des types de liaison avec leur débit correspondant

:

En Europe :

- E0 (64Kbps)

- E1 = 32 lignes E0 (2Mbps)

- E2 = 128 lignes E0 (8Mbps)

- E3 = 16 lignes E1 (34Mbps)

- E4 = 64 lignes E1 (140Mbps)

Aux Etats-Unis :

- T1 (1.544 Mbps)

- T2 = 4 lignes T1 (6 Mbps),

- T3 = 28 lignes T1 (45 Mbps)

- T4 = 168 lignes T1 (275 Mbps)

Selon l'ouverture

Selon l'ouverture nous distinguons 3 types de

réseau:

v L'internet :

L'internet est le réseau informatique mondial qui rend

accessibles au public des services comme le courrier électronique, etc.

Ses utilisateurs sont désignés par le néologisme

" internaute ". Techniquement, Internet se définit comme le

réseau public mondial utilisant le protocole de communication IP

(Internet Protocol).Internet ayant été popularisé

par l'apparition du World Wide Web, les deux sont parfois confondus par le

public non averti. En réalité, le web est une des applications

d'Internet, comme le sont le courrier électronique, la messagerie

instantanée et les systèmes de partage de fichiers. Par ailleurs,

du point de vue de la confidentialité des communications, il importe de

distinguer Internet des intranets, les réseaux privés au sein des

entreprises, administrations, etc., et des extranets, interconnexions

d'intranets pouvant emprunter Internet.5(*)

v L'intranet :

Un intranet est un ensemble de services internet (par exemple

un serveur web) interne à un réseau local, c'est-à-dire

accessible uniquement à partir des postes d'un réseau local, ou

bien d'un ensemble de réseaux bien définis, et invisible de

l'extérieur. Il consiste à utiliser les standards client-serveur

de l'internet (en utilisant les protocoles TCP/IP), comme par exemple

l'utilisation de navigateurs internet (client basé sur le protocoles

HTTP) et des serveurs web (protocole HTTP), pour réaliser un

système d'information interne à une organisation ou une

entreprise. 6(*)

v L'extranet :

Un extranet est une extension du

système

d'information de l'entreprise à des partenaires situés

au-delà du réseau. L'accès à l'extranet se fait via

Internet, par une connexion sécurisée avec

mot de passe dans la

mesure où cela offre un accès au système d'information

à des personnes situées en dehors de l'entreprise. L'extranet est

donc en général un site à accès

sécurisé qui permet à l'entreprise de n'autoriser la

consultation d'informations confidentielles qu'à certains intervenants

externes comme à ses fournisseurs, ses clients, aux cadres situés

à l'extérieur de l'entreprise, aux commerciaux, etc. Un extranet

n'est ni un intranet, ni un site Internet. Il s'agit d'un système

supplémentaire offrant par exemple aux clients d'une entreprise,

à ses partenaires ou à des filiales, un accès

privilégié à certaines ressources informatiques de

l'entreprise. L'extranet peut avoir plusieurs utilités et peut

être source d'un gain de temps pour les entreprises.7(*)

1. Selon le mode de communication

Par rapport au mode de communication nous

distinguons :

v Le réseau client serveur

Un client est un système (programme ou ordinateur)

accédant à des ressources éloignées, en se

branchant via un réseau informatique sur un serveur.

Un serveur est un ordinateur détenant des ressources

particulière et qu'il met à la disposition d'autres ordinateurs

par l'intermédiaire d'un réseau.

L'interaction entre client et serveur conduit à

l'architecture client serveur.

En effet l'architecture client serveur désigne un mode

de communication entre plusieurs ordinateurs d'un réseau qui distingue

un ou plusieurs postes serveur. La communication se réalise par le

dialogue entre processus deux à deux. En d'autres termes c'est les

clients qui demandent les informations dont ils ont besoin au serveur.

Un système client/serveur fonctionne selon le

schéma suivant:

Fig. 1 le système client/serveur

v Le réseau poste à poste

Dans une architecture poste

à poste (où dans sa dénomination anglaise peer to peer),

contrairement à une architecture de réseau de type

client/serveur, il n'y a pas de serveur dédié. Ainsi chaque

ordinateur dans un tel réseau est un peu serveur et un peu client. Cela

signifie que chacun des ordinateurs du réseau est libre de partager ses

ressources. Un ordinateur relié à une imprimante pourra donc

éventuellement la partager afin que tous les autres ordinateurs puissent

y accéder via le réseau.

SECTION II: TOPOLOGIES

RESEAUX

La topologie est la manière de relier entre eux les

équipements informatiques, il s'agit de la structure du réseau.

Nous distinguons différent topologies de réseaux dont nous citons

ci-dessous8(*) :

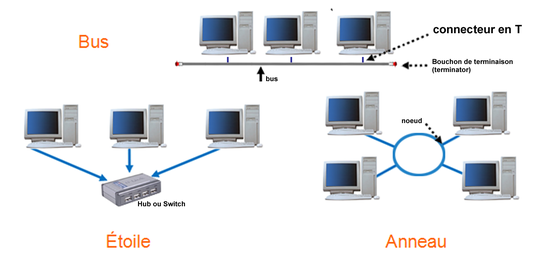

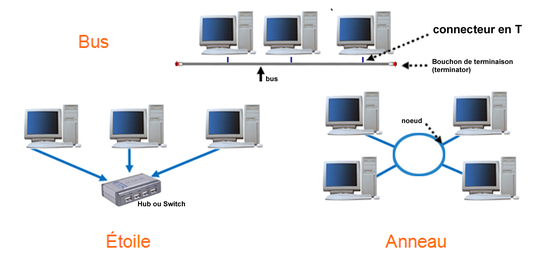

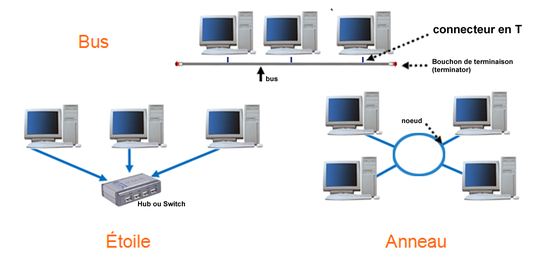

1.Topologie en Bus

Le bus, un segment central où circulent les

informations, s'étend sur toute la longueur du réseau, et les

machines viennent s'y accrocher. Lorsqu'une station émet des

données, elles circulent sur toute la longueur du bus et la station

destinataire peut les récupérer. Une seule station peut

émettre à la fois. En bout de bus,

un « bouchon » permet de supprimer les informations

parasites. L'avantage du bus est qu'une station en panne ne perturbe pas le

reste du réseau. Elle est, de plus en plus, très facile à

mettre en place.par contre, en cas de rupture du bus, le réseau devient

inutilisable. Notons également que le signal n'est jamais

régénéré, ce qui limite la longueur des

câbles. Cette topologie est utilisée dans les réseaux

Ethernet 10 Base 2 et 10 Base 5.

Fig.2 Topologie en bus

2.Topologie en Anneau

Développée par IBM, cette architecture est

principalement utilisée par les réseaux Token Ring et FDDI. Token

Ring utilise la technique d'accès par « jeton ». Les

informations circulent de station en station, en suivant l'anneau. Un jeton

circule autour de l'anneau. Ce jeton est émis par une station

donnée. La station qui émet des données qui font le tour

de l'anneau. Lorsque les données reviennent, la station qui les a

envoyées les élimine du réseau et passe le jeton à

son voisin, et ainsi de suite etc. cette topologie permet d'avoir un

débit proche de 90% de la bande passante ; de plus, le signal est

régénéré au niveau de chaque station. La panne

d'une station donnée rend l'ensemble du réseau inutilisable.

L'interconnexion de plusieurs anneaux n'est pas facile de mettre en oeuvre.

Fig.3 Topologie en Anneau

3. Topologie en Etoile

C'est la topologie réseau la plus courante, notamment

avec les réseaux Ethernet RJ45. Toutes les stations sont reliées

à un unique composant central : le concentrateur. Quand une station

émet vers le concentrateur, celui-ci peut envoyer les données

à toute les machines (c'est le cas du HUB) ou uniquement au destinataire

(c'est le cas avec le SWITCH).

Cette topologie est facile à mettre en place et à

surveiller, la panne d'une station donnée ne met pas en cause l'ensemble

du réseau. Par contre, il faut plus des câbles que pour les autres

topologies, et si le connecteur tombe en panne, tout le réseau est

anéanti. De plus le débit pratique est moins bon que pour les

autres topologies. Cette topologie est utilisée par les réseaux

Ethernet 10, 100 Base T et suivants.

Fig.4 Topologie en Etoile

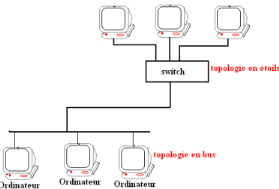

4.Topologie Mixte

Une topologie comme ci-dessus est malheureusement trop

simpliste dans le cas de réseaux importants. Au vrai un réseau

mondial, par l'exemple, ne peut pas utiliser une liaison de type

étoilé par exemple. Pour ce faire, la méthode

utilisée consiste donc à relier, par exemple, des réseaux

en étoile (par bâtiment) via des liaisons en bus

(téléphoniques).

Fig.5 Topologie Mixte

5.Topologie Maillée

Les réseaux maillés sont reliés par des

routeurs qui choisissent la meilleure voie suivant plusieurs

possibilités. INTERNET est une topologie maillée, ceci garantit

le mieux la stabilité en cas de panne d'un noeud mais est difficile

à mettre en oeuvre, principalement au niveau du choix des routes

à suivre pour transférer l'information. Ceci nécessite

l'utilisation de routeurs intelligents. Cette topologie ne peut pas être

utilisée dans les réseaux internes Ethernet.

Fig.6 Topologie Maillée

Nous sommes à la fin ce chapitre, nous n'avons pas tout

dit sur les généralités du réseau informatique mais

nous nous sommes concentrés sur l'essentiel. Voyons ensuite le

deuxième chapitre qui nous donnera un peu le résumé sur

la sécurité réseau.

CHAP.II : VUE GLOBALE

SUR LA SECURITE RESEAU

II.1 définition

La securité est un ensemble de stratégies,

conçues et mises en place pour détecter, prévenir et

lutter contre une attaque. Actuellement, il existe beaucoup de

mécanismes de sécurité.

1) Les objets de la sécurité

Les objets nécessitant une sécurité

sont :

ü Les informations

ü Le système

ü Le réseau

ü Etc.

La sécurité n'est pas seulement un

problème technique, du fait que les mesures de sécurités

amènent des contraintes, les utilisateurs sont gênés et

cherchent des moyens pour contourner la sécurité ;

d'où il est nécessaire de sensibiliser les utilisateurs

d'établir une politique de sécurité.

2) Attaques, Services et Mécanismes

Une Attaque : est une action qui compromet la

sécurité des informations.

Mécanismes de Sécurité :

est une méthode conçue pour détecter, prévenir et

lutter contre une attaque de sécurité.

Service de Sécurité : est un

mécanisme qui augmente la sécurité des traitements et des

échanges de données d'un système. Un service de

sécurité utilise un ou plusieurs mécanismes de

sécurité.9(*)

3) les services de sécurité

Parmi les services de sécurité, nous pouvons

citer :

ü Confidentialité : les

données (et l'objet et les acteurs) de la communication ne peuvent pas

être connues d'un tiers non-autorisé.

ü Authenticité :

l'identité des acteurs de la communication est

vérifiée.

ü Intégrité : les

données de la communication n'ont pas été

altérées.

ü Non-répudiation : les acteurs

impliqués dans la communication ne peuvent nier y avoir

participé.

ü Disponibilité : les acteurs de

la communication accèdent aux données dans de bonnes

conditions.

chaque attaque est là pour nuire le système,

dans les attaques, il y a quatre élément qui vise à

compromettre chacun des services de sécurité :

ü Interruption: vise la

disponibilité des informations.

ü Interception: vise la

confidentialité des informations.

ü Modification: vise

l'intégrité des informations.

ü Fabrication: vise

l'authenticité des informations.

4) Mécanismes de sécurité en

réseau

Nous tenons d'abord à définir un

mécanisme de sécurité, comme étant un ensemble de

stratégies, conçues et mises en place pour détecter,

prévenir et lutter contre une attaque. Avec l'évolution de la

technologie, il existe une panoplie de mécanismes de

sécurité. Nous ne saurons, cependant, les évoquer en

intégralité dans notre travail.

ü Bourrage de trafic : données

ajoutées pour assurer la confidentialité, notamment au niveau du

volume du trafic.

ü Contrôle d'accès :

vérifie les droits d'accès d'un acteur aux données.

N'empêche pas l'exploitation d'une vulnérabilité.

ü Contrôle d'accès aux

communications : le moyen de communication n'est utilisé que

par des acteurs autorisés. Par VPN ou tunnels.

ü Distribution de clefs : distribution

sécurisée des clefs entre les entités

concernées.

ü L'authentification est un

mécanisme de sécurité qui consiste à assurer

l'identité d'un utilisateur, ou d'une machine voulant accéder au

système, ainsi on vérifie que la station ou la personne, est bien

celle qu'elle prétend être. En effet dans la plupart de temps,

l'authentification s'agit du couple «nom d'utilisateur/mot de passe»,

c'est un mécanisme qui constitue une sécurité relativement

fiable lorsqu'il est bien mis en oeuvre.

Ce mécanisme pose tout de même certains

problèmes, comme par exemple, le cas où un utilisateur a besoin

de se connecter sur plusieurs stations différentes, dans ce cas ce

mécanisme devient relativement lourd10(*). Le mécanisme d'authentification permettant un

niveau de sécurité élevé, est celui qui fait

appelle à un serveur d'authentification, qui centralise, gére et

contrôle tous les accès aux ressources du système, c'est le

mécanisme que, nous allons implémenter dans notre travail.

ü Le cryptage ou le chiffrement des

données, c'est aussi un mécanisme de

sécurité, qui consiste à traduire un message clair, dit

originel en un message incompréhensible, inintelligible. Le

résultat du processus de cryptage est appelé «texte

chiffré ou message codé», le processus de cryptage reposent

à la fois sur des algorithmes puissant et sur les paramètres

appelés clés, c'est ainsi que les techniques de cryptographie

sont essentiellement scindée en deux, notamment:

- Le cryptage symétrique : il consiste à

utiliser la même clé pour crypter et décrypter un message.

Il est important de savoir que le cryptage asymétrique est moins

sécurisé, du fait que c'est la seule clé qui est

échangée entre les deux entités communicantes. d'où

l'interception de la clé lors de l'échange peut compromettre la

sécurité du message crypté11(*).

- Le cryptage asymétrique : Dans ce type de cryptage

les clés existent par paire, c'est-à-dire une clé publique

pour le cryptage, et une clé dite secrète pour décrypter

le message, et seul l'utilisateur à qui le message est destiné

possède la clé secrète pour décrypter le message,

ce mécanisme est plus sécurisé que le cryptage

symétrique12(*).

NB : Aucun des mécanismes de sécurité ne

suffit par lui-même. Il les faut tous.

5) Quelques protocoles de sécurité

a) Le Protocole WEP: C'est un protocole

optionnel pour sécuriser un système au niveau de la couche

liaison de donnée, couche deux du modèle OSI. En effet, le WEP

est un protocole chargé du cryptage des trames 802.11, utilisant

l'algorithme symétrique RC4 avec des clés d'une longueur de 64 ou

128 bits. Ce protocole consiste à définir en premier temps une

clé secrète de 40 ou 128 bits, laquelle clé doit

être déclarée au niveau du point d'accès et des

clients. Le WEP n'est donc pas suffisant pour garantir une réelle

confidentialité des données. Pour autant, il est vivement

conseillé de mettre en oeuvre une protection WEP 128 bits afin

d'assurer un niveau de

confidentialité

minimum et d'éviter de cette façon 90% des risques d'

intrusion.

Cependant, pour obtenir un niveau de sécurité supérieur,

il convient d'utiliser le cryptage WPA ou WPA2.

b) Le protocole EAP (Extended Authentication

Protocol), est un protocole défini par l'IETF, qui se charge de

transporter les informations d'identifications des utilisateurs, comme nous

l'avons déjà dit, il s'appuie sur le standard dont nous parlerons

d'une manière plus détaillée un peu plus loin dans ce

travail. Le fonctionnement du protocole EAP est basé sur l'utilisation

d'un contrôleur d'accès, chargé d'établir ou non

l'accès au réseau pour un utilisateur. Le contrôleur

d'accès est un simple garde-barrière servant

d'intermédiaire entre l'utilisateur et un serveur d'authentification. Il

existe différentes méthodes d'authentification pour EAP13(*).Voici quelques une de ces

méthodes sachant qu'il en a plusieurs.

· EAP-MD5: C'est la plus simple des

méthodes. Le client est authentifié par le serveur

d'authentification en utilisant un mécanisme de défi

réponse.

· LEAP: est une méthode propre

à Cisco qui repose sur l'utilisation de secrets partagés pour

authentifier mutuellement le serveur et le client.

· EAP-TTLS: utilise TLS comme un tunnel

pour échanger des couples attribut valeur à la manière de

RADIUS se servant ainsi de l'authentification.

· EAP-TLS: C'est la plus sûre. Le

serveur et le client possèdent chacun leur certificat qui va leur servir

à les authentifier mutuellement, dans notre travail nous utiliserons

donc la méthode EAP-TLS qui propose à ce jour le plus de

sécurité. avec cette dernière, l'authentification du

client d'accès peut se faire de différentes façons:

· - A l'aide d'un certificat personnel associé

à la machine du client, l'authentification a lieu au démarrage de

la machine.

- A l'aide d'un certificat personnel associé à

l'utilisateur, l'authentification a lieu après l'entrée en

session de l'utilisateur. Il n'est pas impossible de combiner les

méthodes.

Au moment de choisir une méthode d'authentification,

essayez de trouver un compromis entre le niveau de sécurité

requis et la facilité de déploiement. Pour

bénéficier du niveau de sécurité maximal, on peut

choisir PEAP avec des certificats (EAP-TLS). PEAP utilise le service TLS pour

améliorer la sécurité des autres protocoles

d'authentification EAP. Avec PEAP, le service TLS permet de créer un

canal crypté de bout en bout entre un client EAP et un serveur EAP.

Bien que les deux protocoles PEAP avec EAP-TLS et EAP-TLS

seul offrent une sécurité renforcée grâce à

l'utilisation de certificats pour l'authentification du serveur et, d'autre

part, l'utilisation de certificats ou de cartes à puce pour

l'authentification de l'utilisateur et de l'ordinateur client, lorsque PEAP

avec EAP-TLS est utilisé, les informations relatives aux certificats

client sont cryptées

Dans notre travail, nous choississons la méthode

EAP-TLS qui propose un peu plus de sécurité. Avec cette

méthode, l'authentification du client peut se faire de manière

différente :

Ø A l'aide d'un certificat personnel associé

à la machine, l'authentification a lieu au démarrage de la

machine.

Ø A l'aide d'un certificat personnel associé

à l'utilisateur, l'authentification a lieu après l'entrée

en session de l'utilisateur.14(*)

Nous optons pour la seconde méthode car elle augmente

le niveau de sécurité.

c) Le Certificat : Les algorithmes de

chiffrement sont basés sur le partage entre les différents

utilisateurs d'une clé publique. Généralement, le partage

de cette clé se fait au travers d'un

annuaire

électronique ou bien d'un site web. Toutefois ce mode de partage a

une grande lacune et rien ne garantit que la clé est bien celle de

l'utilisateur a qui elle est associée. En effet, une personne

malintentionnée peut corrompre la clé publique présente

dans l'annuaire en la remplaçant par sa clé publique. Ainsi, la

personne sera en mesure de déchiffrer tous les messages ayant

été chiffrés avec la clé présente dans

l'annuaire.

Ainsi un certificat permet d'associer une clé publique

à une entité (une personne, une machine, ...) afin d'en assurer

la validité. Le certificat est en quelque sorte la carte

d'identité de la clé publique, délivré par un

organisme appelé autorité de certification. Les certificats sont

des petits fichiers divisés en deux parties : la partie contenant

les informations et la partie contenant la signature de l'autorité de

certification. Selon le type d'usage on distingue15(*) :

· le certificat client: stocké

sur le poste de travail de l'utilisateur ou embarqué dans un conteneur

tel qu'une carte à puce, permet d'identifier un utilisateur et de lui

associer des droits.

· Le certificat serveur:

installé sur un serveur web, permet d'assurer le lien entre le service

et le propriétaire du service. Dans le cas d'un site web, il permet de

garantir que l'

URL et

en particulier le domaine de la page web appartiennent bien à telle ou

telle entreprise.

· Le certificat VPN, est un type de

certificat installé dans les équipements réseaux,

permettant de chiffrer les flux de communication de bout en bout entre deux

points (par exemple deux sites d'une entreprise).

L'autorité de certification est chargée de

délivrer les certificats, de leur assigner une date de validité

(équivalente à la date limite de péremption des produits

alimentaires), ainsi que de révoquer éventuellement des

certificats avant cette date en cas de compromission de la clé (ou du

propriétaire)16(*).

d) Le protocole

RADIUS est un mécanisme de transport des données

d'authentification. Quand il a été normalisé en 1997, il

visait à fournit aux fournisseurs d'accès Internet un moyen de

centraliser leur base de données d'utilisateurs distant, quel que soit

le point d'accès auquel se connectaient les utilisateurs, ainsi que les

services et applicatifs prenant en charge une authentification Radius (certains

routeurs, pare-feu, bornes réseau sans fil, etc.). Le protocole a

supporté depuis le début le transfert des informations

réseaux pour le client (adresse IP, masque de sous-réseau, etc.),

le transfert vers un autre serveur grâce à un mode proxy et des

capacités de rappel téléphonique.

Il s'agit d'un protocole client/serveur fonctionnant sur

UDP. Ainsi un serveur Radius va permettre l'authentification et l'autorisation

pour les clients Radius. Une utilisation type de RADIUS met en jeu 3 acteurs:

· L'utilisateur: un poste de travail, un

portable, un PDA, qui émet la requête d'authentification.

· Le client RADIUS: c'est le point

d'accès au réseau (firewall, point d'accès Wireless, etc.)

· Le serveur RADIUS: le point central

où les données d'authentification sont transmises; le serveur

RADIUS a typiquement accès à une base de données

d'utilisateurs et de mots de passe.

Fig.7 Authentification radius

Dans notre travail, nous allons utiliser le protocole radius

pour l'authentification de nos clients.

II.2. les attaques dans un réseau

On peut classifier les attaques dans un réseau en

deux groupes principaux : les attaques passives et les attaques actives, qui

sont bien évidemment plus dangereuses.

A. Attaques passives

Dans un réseau sans fil, l'écoute passive est

d'autant plus facile que le média air est difficilement

maîtrisable. Bien souvent, la zone de couverture radio d'un point

d'accès déborde du domaine privé d'une entreprise ou d'un

particulier. L'attaque passive la plus répandue est la recherche de

point d'accès. Cette attaque (appelée Wardriving) est devenu le "

jeu " favori de nombreux pirates informatique, les points d'accès sont

facilement détectables grâce à un scanner (portable

équipé d'une carte WI-FI et d'un logiciel spécifique de

recherche de PA.) Ces cartes Wi-Fi sont équipées d'antennes

directives permettant d'écouter le trafic radio à distance hors

de la zone de couverture du point d'accès. Il existe deux types de

scanners, les passifs (Kismet, Wi-Fiscanner, Prismstumbler...) ne laissant pas

de traces (signatures), quasiment indétectables et les

actifs(Netstumbler, Dstumbler) détectables en cas d'écoute, ils

envoient des " probe request ". Seul Netstumbler fonctionne sous Windows, les

autres fonctionnent sous Linux. Les sites détectés sont ensuite

indiqués par un marquage extérieur (à la craie) suivant un

code (warchalking) :

Figure

8 : Le Wardriving. source : www. frameip.com

Une première analyse du trafic permet de trouver le

SSID (nom du réseau), l'adresse MAC du point d'accès, le

débit, le type de cryptage utilisé et la qualité du

signal. Associé à un GPS, ces logiciels permettent de localiser

(latitude, longitude) ces points d'accès.

A un niveau supérieur, des logiciels (Aisnort ou

Wepcrack) permettent en quelques heures (suivant le trafic), de

déchiffrer les clés WEP et ainsi avec des outils d'analyse de

réseaux conventionnels la recherche d'informations peut aller plus loin.

Le pirate peut alors passer à une attaque dite active.

B.Attaques actives

Les différentes attaques connues dans les

réseaux sans fil Wi-Fi sont :

1. DoS (Denial of Service)

Le déni de service réseau est souvent

l'alternative à d'autres formes d'attaques car dans beaucoup de cas il

est plus simple à mettre en oeuvre, nécessite moins de

connaissances et est moins facilement traçable qu'une attaque directe.

Cette attaque a pour but d'empêcher des utilisateurs légitimes

d'accéder à des services en saturant de fausses requêtes

ces services. Elle se base généralement sur des " bugs "

logiciel. Dans le domaine du Wi-Fi, cela consiste notamment à bloquer

des points d'accès soit en l'inondant de requête de

désassociation ou de désauthentification (programme Airjack), ou

plus simplement en brouillant les signaux hertzien.

2. Spoofing (usurpation d'identité)

L'IP spoofing est une technique permettant à un pirate

d'envoyer à une machine des paquets semblant provenir d'une adresse IP

autre que celle de la machine du pirate. L'IP spoofing n'est pas pour autant un

changement d'adresse IP. Plus exactement il s'agit d'une mascarade (il s'agit

du terme technique) de l'adresse IP au niveau des paquets émis,

c'est-à-dire que les paquets envoyés sont modifiés afin

qu'ils semblent parvenir d'une autre machine.

3. Man in the middle (home au milieu)

Cette attaque consiste pour un réseau Wi-Fi, a disposer

un point d'accès étranger à proximité des autres

PA(point d'accès) légitimes. Les stations désirant se

connecter au réseau livreront au PA (point d'accès) "

félon " leurs informations nécessaires à la connexion. Ces

informations pourront être utilisées par une station pirate. Il

suffit tout simplement à une station pirate écoutant le trafic,

de récupérer l'adresse MAC d'une station légitime et de

son PA (point d'accès), et de s'intercaler au milieu.

CONCLUSION PARTIELLE

De manière séquentielle, nous allons donner les

étapes par lesquelles nous sommes passés pour arriver aux notions

de sécurité en réseau. En effet, nous sommes partis des

généralités sur les réseaux, en suite, nous avons

donné une vue globale sur la sécurité réseau . Nous

avons énuméré quelques attaques capables de porter

atteinte à la disponibilité, l'intégrité ou la

confidentialité d'un système, ainsi que certains

paramètres souvent négligés, qui peuvent causer la

vulnérabilité d'un réseau. nous avons donné les

mécanismes, ainsi que les dispositifs de sécurité qu'une

entreprise ou organisation peut envisager mettre en place, dans l'objectif de

fournir à son système un niveau de sécurité plus ou

moins rassurant, ainsi que des quelques protocoles de sécurités

dont quelques uns seront utilisés dans la suite de notre travail dans le

but de doter au réseau une politique efficace contre tous les

accès non autorisés.

CHAP. III : IMPLEMENTATION

DE LA SOLUTION RETENUE

Ce chapitre est scindé en deux parties : la

première partie parlera sur l'étude de l'existant de notre cas

d'application et la deuxième partie sera concentrée sur la mise

en place de la politique choisie, ainsi qu'aux différentes

configurations des équipements pour réaliser

l'implémentation.

SECTION I : ANALYSE DE

L'EXISTANT

L'analyse préalable appelée encore analyse de

l'existant ou pré-analyse, c'est la première étape d'une

étude informatique consistant à analyser de manière

approfondie tout ce qui existe au sein du système choisi.

Dans le cas qui nous concerne, dans cette première

étape, il sera question de :

- Présenter Mécaniques, Electricité et

applications au Congo S.A.R.L en sigle, « MECELCO ».

- De présenter succinctement son service des ressources

informatiques.

A. Bref aperçu

historique

Mécaniques, Electricité et applications au Congo

S.A.R.L, MECELCO en sigle est l'un des principaux opérateurs

économiques de la République Démocratique du Congo dans le

domaine des chaudronneries, des constructions métalliques et de la

fabrication et maintenances de wagons de chemins de fer.17(*)

La société a été

créée en 1951 et son actionnaire de référence est

la société holding belge TEXAF, également actionnaire de

plusieurs autres entreprises en R.D.C.18(*)

1. ORGANIGRAMME

SYSTEME

D'INFORMATION

COMMERCIAL & BUREAU

D'ETUDE

TECHNIQUES

DIRECTEUR

GENERAL

V/DIRECTEUR

GENERAL

SECRETAIRE

COMPTABILITE

Fig 9 : Organigramme de la structure

A. Réseau de

MELCECO

Tous les bureaux administratifs de MECELCO sont

câblés en paires torsadées. Actuellement, il n'y a que

quelques ordinateurs qui sont connectés au réseau. Les autres

machines restent encore isolées du réseau. Les salles

connectées au réseau local n'ont aucune politique de

contrôle d'accès et le partage des données et des

ressources matérielles s'effecttuent en passant par le groupe de

travail. Cependant, aucune fonctionnalité véritable du serveur

n'est utilisée. L'adresse de sous réseau est 192.168.15.0 et le

masque 255.255.0.0 L'adressage des postes est manuel.

Fig. 10 : Schéma du réseau filaire existant

Fig. 10 : Schéma du réseau filaire existant

1. LES RESSOURCES MATERIELLES

Les ressources matérielles de MECELCO se

ramènent dans le tableau ci-après :

|

Nombres

|

Type d'ordinateur

|

Caractéristiques

|

Etat

|

|

2

|

Tour

|

Pentium IV 2.4GHz, RAM: 2 Go, DD: 120 Go

|

Bon

|

|

1

|

Desktop

|

Pentium III de 1.5 GHz, RAM: 256 Mo, DD : 40 Go

|

Bon

|

|

5

|

Laptop

|

P IV de 2 GHz, RAM: 1Go, DD : 40 Go

|

Bon

|

|

1

|

Imprimantes

|

Trois HP à jet d'encre et deux HP laser

|

Bon

|

|

01

|

Photocopieuse

|

HP multifonctions (scanner, photocopieuse...)

|

Bon

|

|

03

|

Locaux techniques

|

Chacun ayant 2 DLink 8 ports

|

Bon

|

Tableau 1 : Ressources matérielles de MECELCO

2. RESSOURCES LOGICIELLES

On peut citer comme ressources logicielles :

ü Les systèmes d'exploitation : XP

professionnel SP III,

ü Antivirus: AVIRA, AVG et AVAST;

ü Applications: Adobe Photoshop, Office 2003,,

Dreamweaver, Notepad.

3 ANALYSE DES BESOINS DU RESEAU EXISTANT

Cette partie nous permet de déterminer si la mise en

place de notre application, dans le réseau existant serait possible ou

si ce dernier doit subir une mise à niveau de ses équipements. En

effet, pour un réseau d'une entreprise, son besoin sera basé sur

l'objectif de centraliser les ressources. Cette centralisation des ressources

à un point unique, exigera la mise en place d'une infrastructure

basée sur l'architecture client/serveur.

En effet, une analyse des besoins du réseau serait

plus efficace et réelle, en déterminant les différents

services que les travailleurs attendront de ce réseau. Afin de

déterminer ces besoins voici quelques services que nous allons proposer

:

ü L'accès à un Internet, pour tout

travailleur de mecelco ou non sera sans condition, il suffit de mettre

l'adresse du site, mais l'accès aux ressources sera sanctionné

par l'authentification valide, ce qui donnera aux travailleurs l'accès

aux ressources dans l'intranet de l'entreprise.

ü L'accès à un serveur Web interne

permettant la publication de certains documents ainsi que des

communiqués à l'intention des tous les travailleurs.

ü Un serveur DHCP pour l'attribution dynamique des

adresses en local.

L'ensemble de besoins cités ci-haut, constituent

l'état de besoins du réseau de Mecelco, et, à ces besoins,

la sécurité du réseau s'impose, c'est essentiellement sur

la sécurité de ce réseau, que notre travail trouve sa

valeur ajoutée. Car nous ne peuvons pas parler de la mise en place d'un

réseau, sans envisager une politique de sécurité.

Notre travail vient de proposer une solution en rapport avec

la sécurité du réseau. En effet, dans ce travail nous

implémenterons un mécanisme de sécurité, lequel

mécanisme permettra aux administrateurs de protéger le

réseau contre tout accès, non autorisé au réseau. A

travers ce mécanisme, seuls les utilisateurs autorisés auront

l'accès au réseau ainsi qu'aux ressources de l'entreprise.

De la mise en place dudit mécanisme, il faudrait

réunir certains équipements dont : un ordinateur performant,

sur lequel nous configurons le serveur RADIUS et l'autorité de

certificat. Ce serveur nous permettra de contrôler les accès au

réseau dés la connexion physique. Nous aurons également

besoin d'un contrôleur d'accès (Switch managéable pour les

connexions câblés). Ainsi pour notre implémentation, nous

utiliserons un ordinateur portable, qui nous servira de serveur et un Switch

managéable comme contrôleur d'accès. Ainsi, la politique

une fois mise en oeuvre elle protégera le système contre les

intrusions, en gérant et en contrôlant les accès au

réseau dés l'accès physique au réseau de

l'entreprise.

4.PRESENTATION DETAILLEE DE LA SOLUTION RETENUE

En définitive, la solution retenue aura pour topologie

physique le schéma suivant:

Fig 11 : le réseau définitif

a) Composants Matériels et Logiciels

nécessaires:

Par composants matériels et logiciels

nécessaires, nous voulons dire l'ensemble des matériels et des

logiciels dont nous aurons besoin pour la mise en place de notre solution. en

effet nous aurons besoin:

1. Composant Logiciel:

Un système d'exploitation serveur

«Windows 2008 Server Entreprise Edition» le choix

porté sur le système d'exploitation Windows Server est

justifiable, nous l'avons choisi car il inclut d'une part la gestion des

certificats, et d'autre part il dispose d'un serveur RADIUS

intégré sous le nom de NPS (Network Policy Server) pouvant

à lui seul gérer un nombre infini de clients RADIUS. Ce serveur

s'appui sur le service d'annuaire Active Directory pour gérer les

couples login/mot de passe.

Une autre solution, serait d'utiliser Free

Radius, nous avons opté pour Windows 2008 Server.

2. Composants Matériels:

En ce qui concerne les composants matériels, nous

aurons besoins d'un serveur et d'un point d'accès:

A. Serveur:

Le serveur, est le poste de travail, qui

jouera le rôle du système d'authentification, et il devra avoir au

minimum les caractéristiques suivantes:

RESSOURCES

|

CONFIGURATION MINIMALE

|

CPU

|

Pentium III 850 mégahertz

|

Mémoire vive

|

512 Mo (méga-octets)

|

Carte réseau

|

2 Cartes réseaux

|

Disque dur

|

1 Disque dur de 10 Go

|

|

Tableau 2: Configuration matérielle minimale du

serveur d'authentification

Comme vous pouvez le remarquer, la configuration

matérielle minimale, ci-haut, permet à ce que l'entreprise ne

puisse pas engager trop de dépenses, car les ordinateurs existants

peuvent être réutilisés comme serveur d'authentification.

Mais pour notre application nous utiliserons un ordinateur portable.

B. Switch managéable :

- En ce qui concerne le Switch managéable, nous

n'avons pas assez de moyen pour nous le procurer, il nous est impossible

d'achever notre travail selon notre vouloir.

SECTION II : MISE EN PLACE

EFFECTIVE DE LA SOLUTION RETENUE

1. PLAN D'ADRESSAGE:

Dans cette partie, nous donnons juste les informations

concernant l'adressage. Ainsi notre réseau aura les informations

d'adressage suivantes :

- Adresse du sous réseau : 192.168.15 .0

- Masque du sous réseau : 255.255.255.0

- Adresse du serveur : 192.168.15.5

- Adresse du Switch managéable : 192.168.15.115

- Adresse de postes clients : 192.168.15.10 -

192.168.15.100

INSTALLATION D'UNE AUTORITE DE

CERTIFICAT RACINE

Avant d'installé une autorité de certification

racine, au préalable le serveur de noms devra être

installé. En effet il n'y a pas d'autorité de certification sans

DNS (Domain Name System). Nous ne ferons pas mention ici de la

procédure d'installation du DNS car ce dernier est déjà

installé sur le serveur (mais pas encore utilisé). Notons tout

simplement que le domaine de mecelco se nomme

mecelco.cd

L'installation d'une autorité de certificat racine

nécessite tout d'abord l'installation des services IIS (Internet

Information Server).

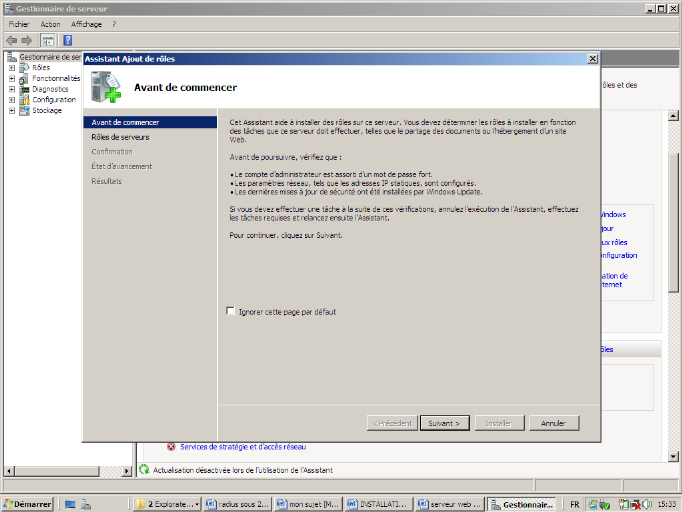

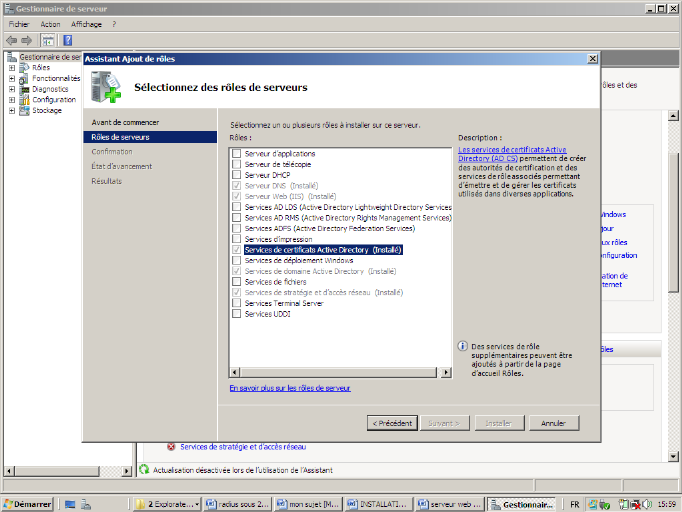

Nous prenons le gestionnaire de serveur dans le menu demarrer

et nous cliquons sur ajouter le rôle.

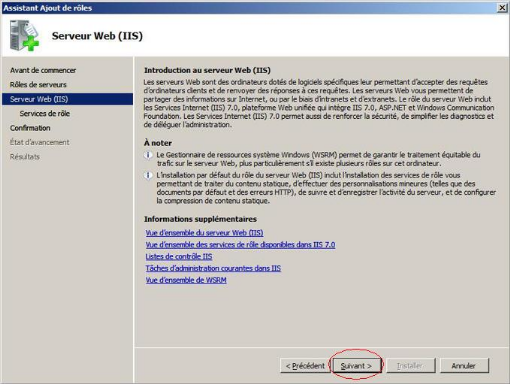

Cette fenêtre présente les pré-requis pour

installer IIS7. Après avoir tout lu, cliquons sur suivant.

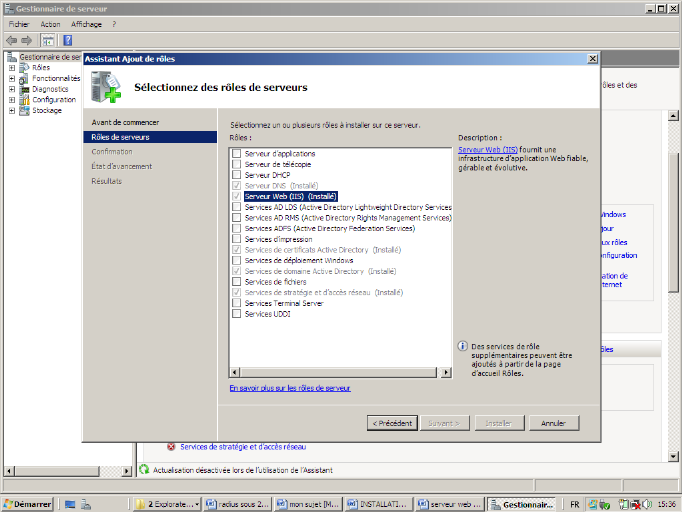

Ici sont représentés tout les rôles

disponible sur notre serveur, nous sommes plus particulièrement

intéressé par le rôle Serveur Web(IIS), cochez le.

Cette fenêtre propose une introduction au serveur Web

( IIS7). Cliquez sur suivant.

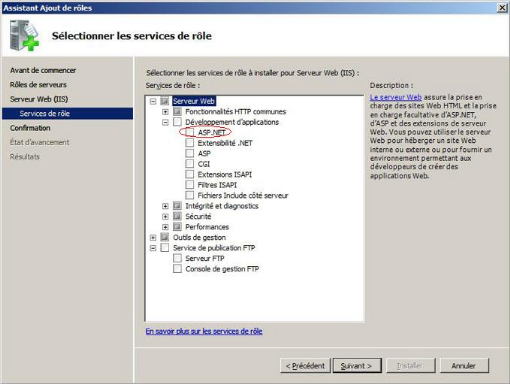

Nous sommes à présent sur la fenêtre de

sélection des services de rôles, nous allons sélectionner

ASP.NET dans : Serveur Web --> Développement d'applications -->

ASP.NET

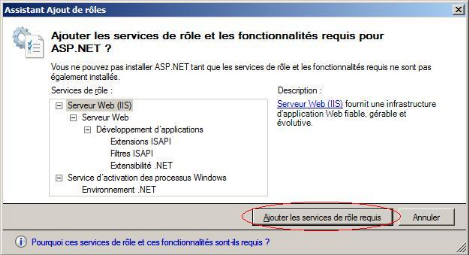

Après avoir coché la case, l'assistant nous

propose de sélectionner tout les services nécessaires au serveur

Web pour être un serveur de développement pour ASP.NET. Cliquez

donc sur « Ajouter les services de rôle requis ».

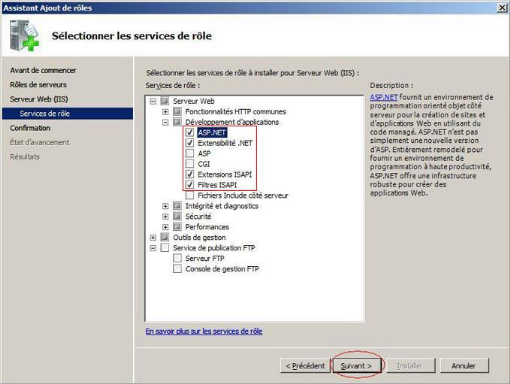

L'assistant a donc sélectionné tous les

services nécessaires, nous pouvons cliquons sur Suivant. L'installation

va se poursuivre sans difficulté.

Ensuite, nous allons pouvoir installer une Autorité de

Certification Racine.

Nous prenons le gestionnaire de serveur dans le menu

demarrer et nous cliquons sur ajouter le rôlen dans la

fénêtre suivante, nous cliquons sur suivant.

Dans cette fenêtre nous sélectionnons le

rôle à ajouter, nous activons la case à cocher Services de

certificats Active Directory. Cliquez sur Suivant à deux reprises.

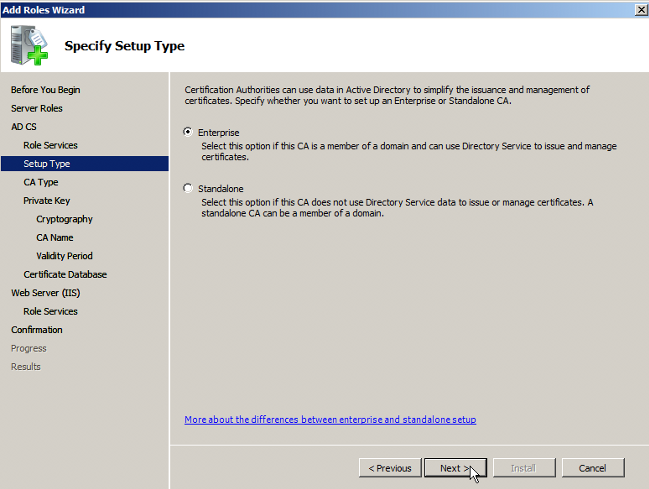

Nous sommes sur la page Spécifier le type

d'installation, comme nous faisons partie d'un domaine, nous

sélectionnons donc le mode Entreprise, dans le cas contraire on n'aurait

pas pu sélectionner le mode Entreprise, on aurait dû se contenter

du mode Standalone, cliquons sur Entreprise, puis sur Suivant.

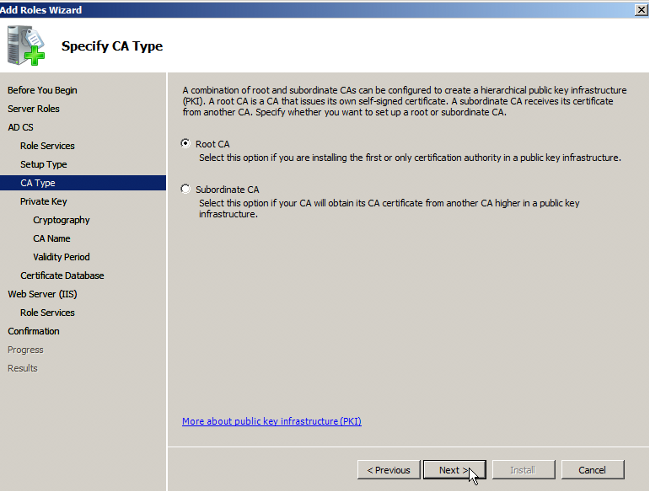

Nous arrivons sur la page Spécifier le type

d'autorité de certification, cliquons sur Autorité de

certification racine, car ceci est notre première autorité de

certificats, puis sur Suivant.

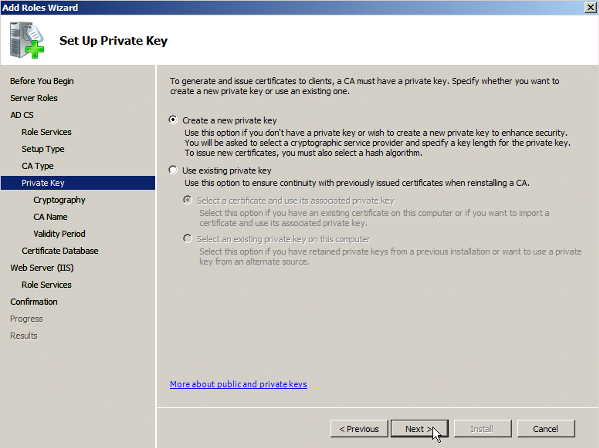

Sur les pages, il faut Configurer la clé

privée et Configurer le chiffrement pourque l'autorité de

certification nous offre la possibilité de configurer des

paramètres facultatifs. Toutefois, nous accepterons les valeurs par

défaut en cliquant sur Suivant à deux reprises.

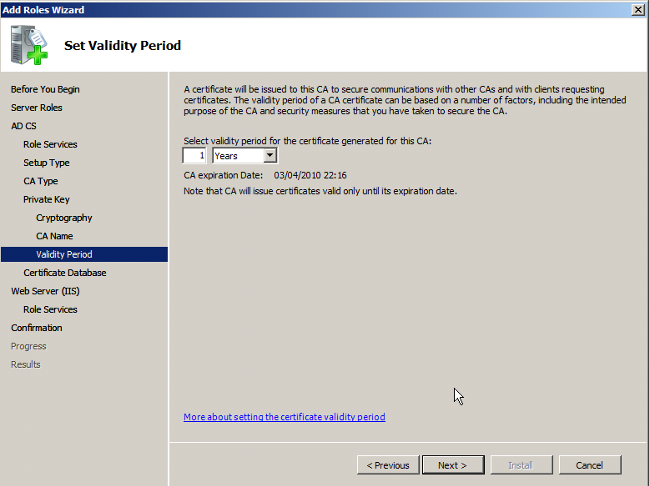

Nous sommes sur la page Période de validité du

certificat, acceptons la durée de validité par défaut de

l'autorité de certification racine, puis cliquons sur Suivant.

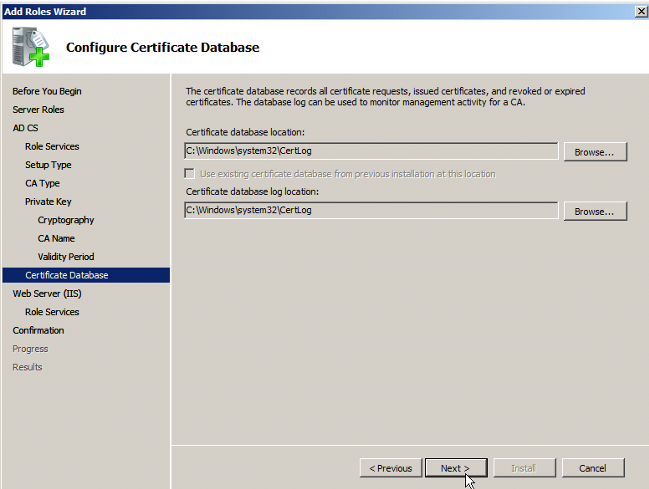

Dans la page Configurer la base de données de

certificats, acceptons les valeurs par défaut ou spécifions

d'autres emplacements de stockage pour la base de données de certificats

et son journal, puis Suivant.

et l'installation des Services de certificat

se poursuit et s'achève sans encombre.

INSTALLATION ET CONFIGURATION DU SERVEUR RADIUS

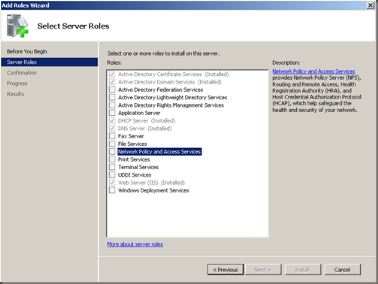

Rendons nous dans la gestion des rôles pour installer

« Network Policy and Access Services »

Cliquons sur suivant puis sur installer et l'installation va

se poursuivre sans problème.

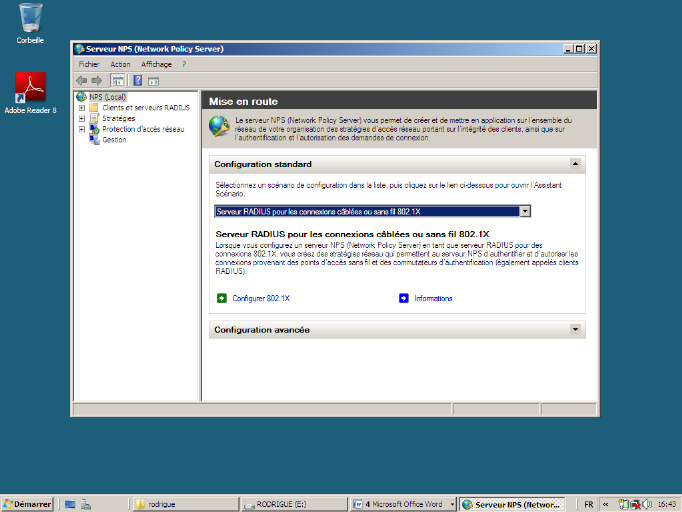

Après l'installation du NPS, nous prenons serveur NPS

dans outils d'administration du menu démarrer puis NPS (local)

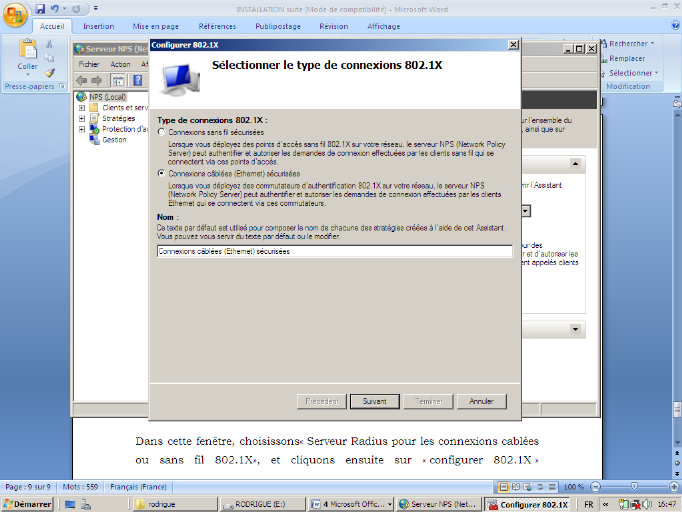

Dans cette fenêtre, choisissons« Serveur

Radius pour les connexions cablées ou sans fil 802.1X», et cliquons

ensuite sur « configurer 802.1X »

Ici, il faut choisir le type de connexion ; dans notre

cas, nous choisissons la connexion câblée.

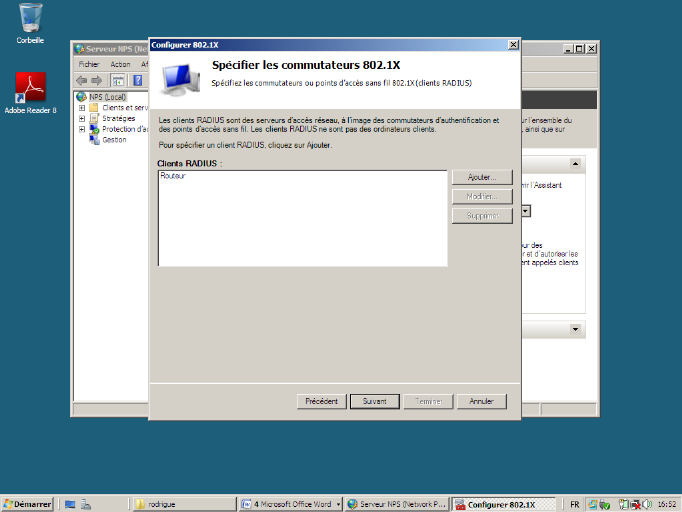

Ici, Ajoutons Les clients radius

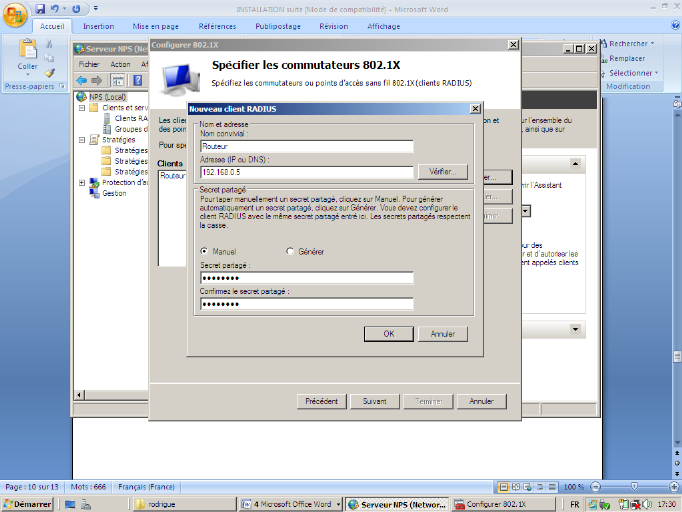

Entrons le nom, l'IP, et mettons le mot de passe dans

« Secret partagé », confirmons le secret

partagé qui est une clé de cryptage entre le client et le server

Radius.

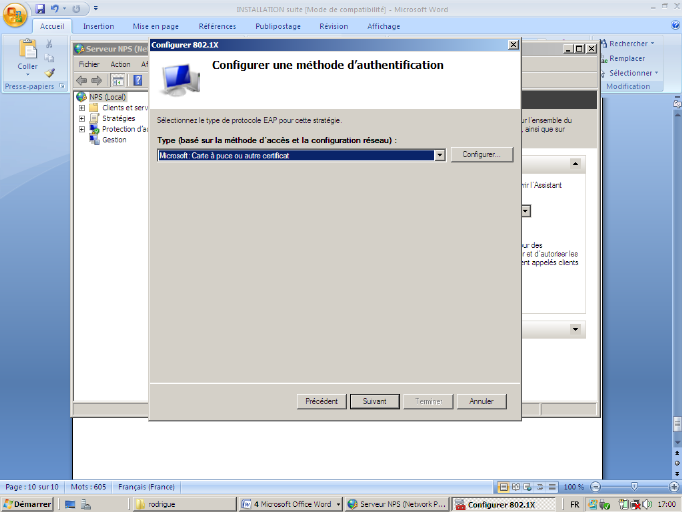

Comme méthode d'authentification, nous choisissons

Carte à puce ou autre Certificat.

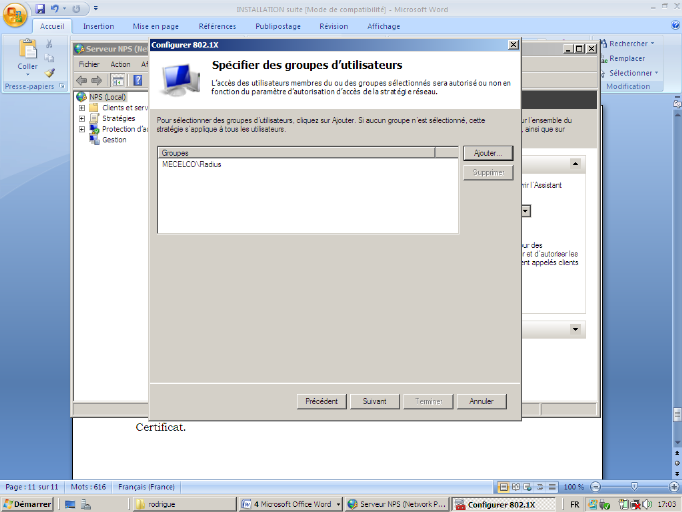

Comme Groupe de travail, nous prénons le groupe que nous

avons créér : MECELCO/Radius. Suivant et Términer.

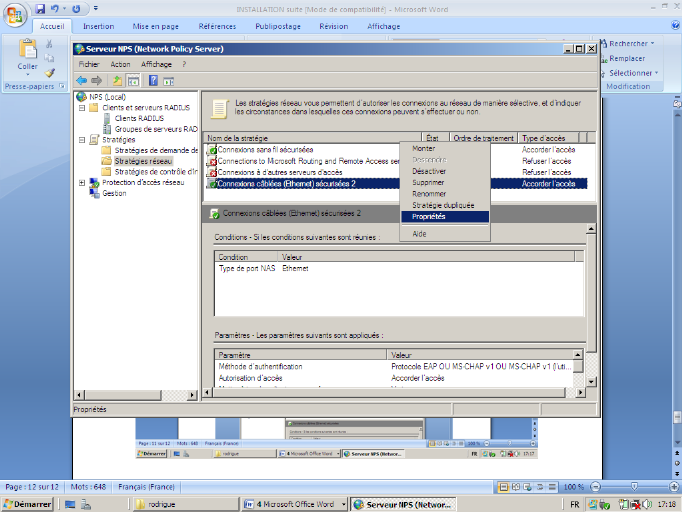

Toujours dans le serveur NPS d' outils d'administration du menu

démarrer, nous sélectionnons Stratégies réseau.

Nous cliquons droit sur connexions câblées et

prenons propriétés

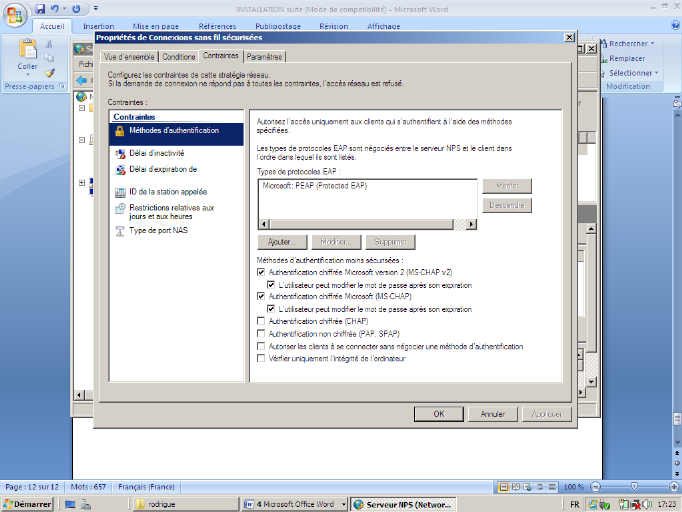

Ici, dans l'onglet contraintes, activons les quatres

méthodes d'authentifications

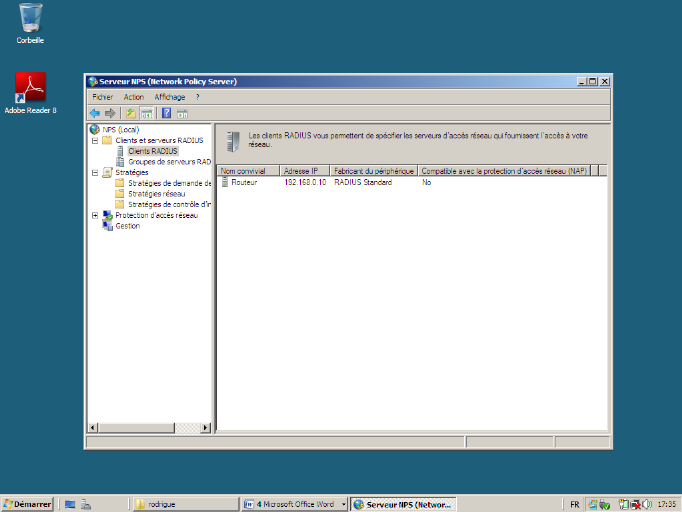

Le client apparaît alors dans la liste des

clients Radius. La configuration du serveur Radius est maintenant

terminée.

CONFIGURATION D'UN CLIENT SOUS WINDOWS XP SP2

Nous allons devoir récupérer un certificat

émis par l'autorité de certification.

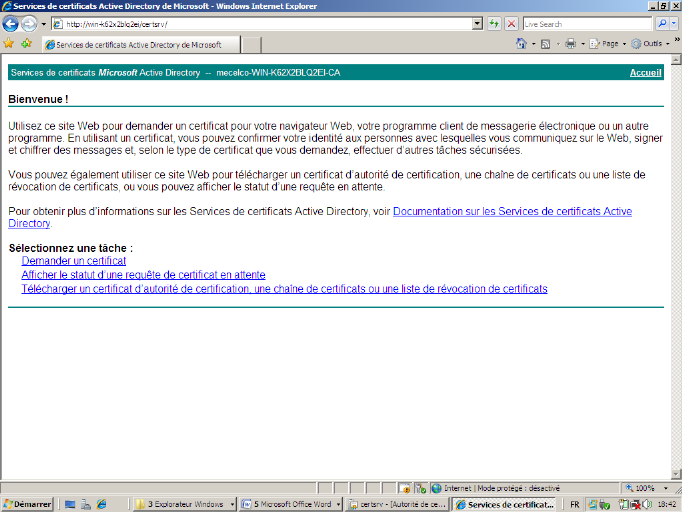

Tout d'abord on ouvre une session sous le nom de l'utilisateur

qui recevra le certificat sur la machine. Puis dans un navigateur, on se

connecte sur le serveur de l'autorité de certification : http://

"nom du serveur "/certsrv. Dans notre cas

http://WIN-K62X2BLQ2EI/certsrv/

Une fois connecté avec l'adresse tapée dans le

navigateur puis authentifié, on accède à l'interface

suivante :

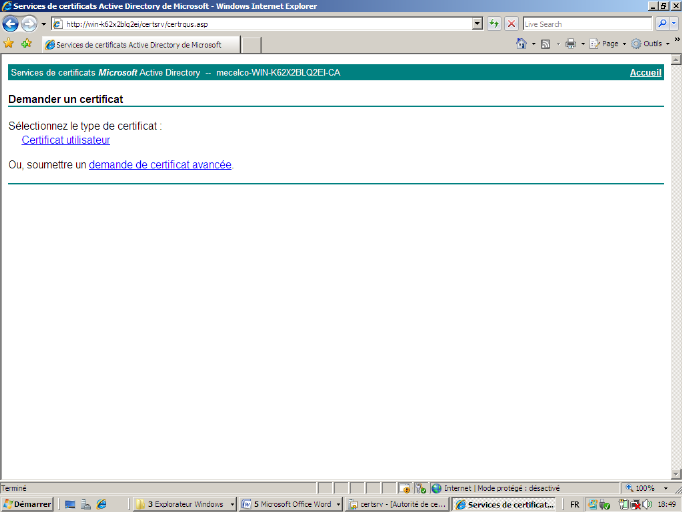

Cliquons sur « Demander un certificat ».

Cliquons sur « Certificat Utilisateur »puis sur

« Envoyer » dans la fenêtre suivante pour soumettre notre

requète de certificat.

Une confirmation va nous indiquer que notre certificat a bien

été installé.

CONCLUSION GENERALE

Nous avons tout au long de notre travail mis en place un

système sécurisé avec authentification tout en restant

compatible avec les différentes technologies existantes.

De nos jours, la sécurité informatique est

quasi-indispensable pour le bon fonctionnement d'un réseau filaire ou

non filaire, aucune entreprise ne peut prétendre vouloir mettre en place

une infrastructure réseau, quelque soit sa taille, sans envisager une

politique de sécurité. Ainsi, une porte blindée est

inutile dans un bâtiment si les fenêtres sont ouvertes sur la

rue.

Nous avons enfin structuré notre travail en trois

chapitres :

- Généralité sur le réseau qui

explique quelques concepts utilisés dans le réseau informatiques

donne un résumé sur le réseau en général

- Vue globale sur la sécurité réseau qui

a parlé sur la sécurité réseau en

générale, les mécanismes de protection et quelques

protocoles de sécurité.

- Implémentation de la solution retenue ; dans ce

chapitre nous devons mettre en place notre système de

sécurité mais suite au moyen que nous avons, il ne nous a pas

été possible de nous procurer le switch catalyste pour

implémenter notre système comme il faut, sur ce, il nous est

impossible d'achever notre travail selon notre désir.

Pour terminer, nous tenons à souligner que nous n'avons

nullement pas la prétention d'avoir présenté un travail

parfait, car aucun travail scientifique ne peut l'être, ainsi nous

laissons le soin à tous ceux qui nous lirons et qui sont du domaine de

nous parvenir leurs remarques et suggestions pour l'enrichir et

l'améliorer.

BIBLIOGRAPHIE

1. OUVRAGES

- Stallings W. Network Security Essentials, 2nd

edition, Prentice Hall, 2003.

- MATHON, P., Windows 2003 Server, les services

réseaux TCP/IP, Editions ENI, 2003, p. 372.

- CHEY COBB, Sécurité réseaux pour

les nuls, First Interactive, New York, 2003, p.287 -288.

- CLAUDE SERVIN, Réseaux &

télécoms, Edition Dunod, Paris, 2003, 2006.

2. COURS INEDITS

- CISCO_CCNA/Discovery1, Technologies sans fil

- KASONGO, P., Cours de réseau, G2 Technologie et

Réseau, IUMM 2009-2010

- MUKANDA P., Cours de télécommunication, G2

Technologie et Réseau, IUMM 2009 -2010

- BAKASANDA J. Cours de MRS, G2 Design &

Multimédia, ESIS 2007-2008.

3. SITES WEBS

-

http://www.commentcamarche.net/contents/secu/secuintro.php3

-

http://www.figer.com/publications/secu170398.html

-

http://samomoi.com/reseauxinformatiques/les_topologies_des_reseaux.php

-

http://www.rederio.br/downloads/pdf/nt00700.pdf

-

http://www-igm.univ-mlv.fr/~dr/XPOSE2008/802.1x/EAP.html

-

http://fr.wikipedia.org/wiki/Autorit%C3%A9_de_certification

- http://www.certigreffe.fr/

- http :// www. frameip.com

4. MAGAZINE

- Présentation MECELCO Avril 2005.

- Rapport annuel EXAF 2008.

TABLE DE MATIERES

Sommaire

INTRODUCTION GENERALE

1

I.1 CHOIX ET INTERET DU SUJET

3

I.2 DELIMITATION DU SUJET

3

I.3 ETAT DE LA QUESTION

3

I.4 PROBLEMATIQUE

4

I.5 HYPOTHESE

4

I.6 METHODES ET TECHNIQUES

5

I.7 SUBDIVISION DU TRAVAIL

5

CHAP.I : GENERALITES SUR LES RESEAUX

6

SECTION 1 : GENERALITES

6

SECTION II: TOPOLOGIES RESEAUX

11

CHAP.II : VUE GLOBALE SUR LA SECURITE

RESEAU

15

CONCLUSION PARTIELLE

25

CHAP. III : IMPLEMENTATION DE LA SOLUTION

RETENUE

26

SECTION I : ANALYSE DE

L'EXISTANT

26

A. Bref aperçu historique

26

SECTION II : MISE EN PLACE EFFECTIVE DE LA

SOLUTION RETENUE

33

INSTALLATION D'UNE AUTORITE DE CERTIFICAT

RACINE

33

CONCLUSION GENERALE

47

BIBLIOGRAPHIE

48

TABLE DE MATIERES

49

EPIGRAPHE

« Il y a quelque chose de pire dans la vie que de

n'avoir pas réussi : c'est de n'avoir pas

essayé » (Roosevelt)

DEDICACE

A toi ma très chère mère,

Françoise KARHINI KALIMURHIMA, pour ton affection tes conseils et

pour nous avoir conduit vers la route de l'école, route du savoir et

mon père Tshilumba Alexis.

Je vous dédie ce fruit de ma sueur.

MPYANA RODRIGUE

AVANT- PROPOS

A la lumière des connaissances nouvelles acquises au

terme du premier cycle en sciences informatiques, nous avons un agréable

devoir de remercier tous ceux qui, de façon permanente ou

épisodique, nous ont aidés de leur plume, leurs conseils, leurs

encouragements ou leurs documentations.

Notre pensée va tout droit à l'éternel

Dieu tout puissant pour nous avoir donné la vie et nous conduire

jusqu'à ce jour.

Merci à ma très chère

tante ; Révérende Sr Odile KARHINI, pour

tes conseils édifiants et ton soutien moral qui ne seront jamais

oubliés dans notre vie, merci infiniment.

Nous disons également merci à notre directeur,

l'Ass. Ir Junivelle BWALYA, qui a bien voulu sacrifier certains de ses moments

chers pour combler les lacunes de nos connaissances par une guidance.

Nous exprimons notre profonde gratitude à toutes les

autorités académiques, tous les professeurs de l'informatique et

plus particulièrement ceux de la filière Technologie &

Réseau car c'est bien à eux que nous devons notre formation et

nos mérites actuels.

A la révérende Sr Charlotte BIZIGE, pour tes

conseils édifiants et tes encouragements, trouvez ici notre

sincère gratitude.

A Ir Elie MUSOYA et Carol KALANGA son épouse,

René NGOSA et BIJOU son épouse, pour vos conseils et vos

encouragements, merci pour tout.

Que tous nos amis, en particulier, Hector SALUMU, Delphin

KITADI, Augustin TSHONGO, Landry SHIMETA, Serge ELAGNA, Stany MWEWA, Martin

KIBANSA, Willy MANDE, Médiatrice KISENGA et Carine MWEMA ILUNGA

trouvent dans ce travail l'expression de nos sincères amitiés.

Merci à nos deux frères TSHILUMBA Arthur et

KARHINI Christoph, à notre jeune soeur NYEMBA Julienne, pour leur

soutien moral et spirituel, qu'ils trouvent dans ce travail une première

récompense des efforts consentis.

Henri et Landrine MAYEO, vous ne serez jamais

oubliés.

A Tantine NGOLELA, Carmel MWAPE, Querida KASONGO, Esmerade

LUBULA et Estimé KARHINI trouvent dans ce travail l'expression de notre

amour.

Si nous ne pouvons nommer ici tout le monde, néanmoins

que tous ceux qui sont nôtres trouvent en pensée l'expression de

notre sincère gratitude.

Puisse l'éternel Dieu tout puissant les bénir et

les combler de sa grâce.

MPYANA RODRIGUE

* 1

http://www.commentcamarche.net/contents/secu/secuintro.php3

* 2

http://www.figer.com/publications/secu170398.html

* 3 BAKASANDA Jeannot A.,

cours de méthode de recherche scientifique G2Design, inédit ESIS

2006-2007

* 4 BAKASANDA

Jeannot A., cours de méthode de recherche scientifique G2Design,

inédit ESIS 2006-2007

* 5 KASONGO Patient, cours de

réseau G2, iumm, inédit 2009-2010

* 6 idem

* 7 KASONGO Patient, cours de

réseau G2, iumm, inédit 2009-2010

* 8

http://samomoi.com/reseauxinformatiques/les_topologies_des_reseaux.php

* 9 Stallings W. Network

Security Essentials, 2nd edition. Prentice Hall, 2003

* 10

http://www.rederio.br/downloads/pdf/nt00700.pdf

* 11MATHON, P., Windows 2003

Server, les services réseaux TCP/IP, Editions ENI, 2003, p. 372

* 12

http://www.rederio.br/downloads/pdf/nt00700.pdf

* 13CHEY COBB,

Sécurité réseaux pour les nuls, First Interactive, New

York, 2003, p.287 -288

* 14

http://www-igm.univ-mlv.fr/~dr/XPOSE2008/802.1x/EAP.html

* 15

http://fr.wikipedia.org/wiki/Autorit%C3%A9_de_certification

* 16

http://www.certigreffe.fr/

* 17 Présentation

MECELCO Avril 2005

* 18 Rapport annuel EXAF

2008