II.2. les attaques dans un réseau

On peut classifier les attaques dans un réseau en

deux groupes principaux : les attaques passives et les attaques actives, qui

sont bien évidemment plus dangereuses.

A. Attaques passives

Dans un réseau sans fil, l'écoute passive est

d'autant plus facile que le média air est difficilement

maîtrisable. Bien souvent, la zone de couverture radio d'un point

d'accès déborde du domaine privé d'une entreprise ou d'un

particulier. L'attaque passive la plus répandue est la recherche de

point d'accès. Cette attaque (appelée Wardriving) est devenu le "

jeu " favori de nombreux pirates informatique, les points d'accès sont

facilement détectables grâce à un scanner (portable

équipé d'une carte WI-FI et d'un logiciel spécifique de

recherche de PA.) Ces cartes Wi-Fi sont équipées d'antennes

directives permettant d'écouter le trafic radio à distance hors

de la zone de couverture du point d'accès. Il existe deux types de

scanners, les passifs (Kismet, Wi-Fiscanner, Prismstumbler...) ne laissant pas

de traces (signatures), quasiment indétectables et les

actifs(Netstumbler, Dstumbler) détectables en cas d'écoute, ils

envoient des " probe request ". Seul Netstumbler fonctionne sous Windows, les

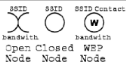

autres fonctionnent sous Linux. Les sites détectés sont ensuite

indiqués par un marquage extérieur (à la craie) suivant un

code (warchalking) :

Figure

8 : Le Wardriving. source : www. frameip.com

Une première analyse du trafic permet de trouver le

SSID (nom du réseau), l'adresse MAC du point d'accès, le

débit, le type de cryptage utilisé et la qualité du

signal. Associé à un GPS, ces logiciels permettent de localiser

(latitude, longitude) ces points d'accès.

A un niveau supérieur, des logiciels (Aisnort ou

Wepcrack) permettent en quelques heures (suivant le trafic), de

déchiffrer les clés WEP et ainsi avec des outils d'analyse de

réseaux conventionnels la recherche d'informations peut aller plus loin.

Le pirate peut alors passer à une attaque dite active.

B.Attaques actives

Les différentes attaques connues dans les

réseaux sans fil Wi-Fi sont :

1. DoS (Denial of Service)

Le déni de service réseau est souvent

l'alternative à d'autres formes d'attaques car dans beaucoup de cas il

est plus simple à mettre en oeuvre, nécessite moins de

connaissances et est moins facilement traçable qu'une attaque directe.

Cette attaque a pour but d'empêcher des utilisateurs légitimes

d'accéder à des services en saturant de fausses requêtes

ces services. Elle se base généralement sur des " bugs "

logiciel. Dans le domaine du Wi-Fi, cela consiste notamment à bloquer

des points d'accès soit en l'inondant de requête de

désassociation ou de désauthentification (programme Airjack), ou

plus simplement en brouillant les signaux hertzien.

2. Spoofing (usurpation d'identité)

L'IP spoofing est une technique permettant à un pirate

d'envoyer à une machine des paquets semblant provenir d'une adresse IP

autre que celle de la machine du pirate. L'IP spoofing n'est pas pour autant un

changement d'adresse IP. Plus exactement il s'agit d'une mascarade (il s'agit

du terme technique) de l'adresse IP au niveau des paquets émis,

c'est-à-dire que les paquets envoyés sont modifiés afin

qu'ils semblent parvenir d'une autre machine.

3. Man in the middle (home au milieu)

Cette attaque consiste pour un réseau Wi-Fi, a disposer

un point d'accès étranger à proximité des autres

PA(point d'accès) légitimes. Les stations désirant se

connecter au réseau livreront au PA (point d'accès) "

félon " leurs informations nécessaires à la connexion. Ces

informations pourront être utilisées par une station pirate. Il

suffit tout simplement à une station pirate écoutant le trafic,

de récupérer l'adresse MAC d'une station légitime et de

son PA (point d'accès), et de s'intercaler au milieu.

|