|

REPUBLIQUE DEMOCRATIQUE DU CONGO

ENSEIGNEMENT SUPERIEUR,UNIVERSITAIRE ET

RECHERCHE

SCIENTIFIQUE

« E.S.U.R.S »

UNIVERSITE ADVENTISTE DE

LUKANGA

« UNILUK »

B.P 180 BUTEMBO, NORD-KIVU

http://www.uniluk.net

ETUDE ET MISE EN PLACE D'UN RESEAU GSM DANS UNE ENTITE

ACADEMIQUE

FACULTE DES SCIENCES ECONOMIQUES ET DE

GESTION

Par :

ELIAS SEMAJERI Ladislas

Mémoire présenté et défendu en

vue de l'obtention du grade de Licencié en sciences

Economiques et de Gestion informatique.

Option : Gestion informatique

Orientation : Réseaux

informatiques

Directeur : Osée MUHINDO MASIVI, Professeur

Associé

ANNEE ACADEMIQUE: 2015 - 2016

i

ii

EPIGRAPHE

« Nous ne pouvons pas prédire où nous

conduira la Révolution Informatique. Tout ce que nous savons avec

certitude, c'est que, quand on y sera enfin, on n'aura pas assez

de RAM. »

Dave Barry

DEDICACE

A vous mes parents, pour votre soutien;

A toute ma Famille

;

A tous ceux qui m'ont soutenu dans mes études ;

A tous ceux qui

m'aiment ;

A mes chers collègues.

iii

= Elias Semajeri Ladislas =

iv

REMERCIEMENTS

Après des années de dur labeur, nous sommes

arrivés au terme de nos attentes et nous avons produit le travail que

voici et qui a connu l'assistance de plus d'une personne.

Nous tenons à remercier sincèrement l'Eternel

DIEU tout puissant pour nous avoir prêté vie durant tout le cycle

jusqu'à la réalisation de ce travail.

Nos remerciements à toutes les autorités

administratives ainsi que le corps professoral de l'Université

Adventiste de Lukanga, pour leur encadrement tant moral, intellectuel que

spirituel.

S'il y a une personne à qui je dois beaucoup, c'est

bien au Professeur Osée MASIVI, le Directeur de mon travail. Et plus

qu'un directeur de mémoire, il a été un soutien tout au

long de mon parcours ici à l'UNILUK. Malgré ses multiples

occupations, il a toujours su être présent quand il le fallait et

me soutenir quand j'en avais besoin. Nous remercions aussi nos chers parents

KULE Damien et BORA Esperance pour l'assistance et le soutien nous

accordé financièrement, spirituellement et moralement.

Nous remercions, d'une manière particulière, la

famille SEMAJERI pour son sacrifice, amour et soutien de nos études

depuis notre bas âge jusque maintenant ; qu'ils trouvent ici le fruit de

leur dévouement inestimable. Sans oublier les frères, soeurs,

oncles, tantes, grand-mères, fils, filles, etc.

Aux camarades étudiants, les membres du groupe GACI,

compagnons de lutte, nous disons également merci pour les moments de

joie et de compréhension mutuelle dont nous avons été

bénéficiaires ;

Enfin que toute personne ayant marquée de son empreinte

ce travail, trouve ici l'expression de notre profonde gratitude.

Elias Semajeri Ladislas

v

RESUME

Le principal objectif de notre travail était de mettre

en place un réseau GSM propriétaire dans une entité

académique enfin de faciliter la communication aux seins de cette

dernière. Ce système, permet aux utilisateurs d'une part de

passer les appels et en recevoir, d'émettre des SMS et cela avec le

système de mobilité qu'offre le réseau GSM.

Notre travail de recherche répond à la question

de savoir si on peut relever le défi lié à la

communication dans les entités académiques en mettant en place un

réseau cellulaire de communication en assurant à cette

dernière la communication avec mobilité des utilisateurs à

moindre cout. Comme réponse à cette préoccupation, nous

avons fait recours à la méthode de Modélisation avec le

langage UML, au prototypage et à l'expérimentation.

vi

ABSTRACT

Main goal of our work was to set up a network GSM owner in an

academic entity finally to facilitate the communication with the centres of the

latter. This system, makes it possible to the users on the one hand to pass the

calls and to receive some, to emit SMS and that with the system of mobility

which network GSM offers.

Our research task answers the question of knowing if one can

take up the challenge related to the communication in the academic entities by

setting up a cellular network of communication by ensuring the latter the

communication with mobility of the users at lower cost. Like response to this

concern, we made recourse to the method of Modeling with language UML, to

prototyping and the experimentation.

vii

SIGLES ET ABREVIATIONS

ADSL : Asymmetric digital subscriber line

AUC : Authentification Center

BER : Bit Error Rate

BG : border Gateway

BSC : Base Station Controller

BTS : Base Transceiver Station

CATV : Cable Television

DECT : Digital Enhanced Cordless Telecommunications

EDGE : Enhanced Data Rates for GSM Evolution

ETSI : European Telecommunication Standards Institute

ETSI : European Telecommunications Standards Institute

FTP : File Transfert Protocole

GGSN : Gateway GPRS Support Node

GPRS : Global Packet Radio Service

GSM : Global System for Mobile communication

HLR : Home Location Register

IMEI : International Mobile Equipment Identity

IMSI : International Mobile Subscriber Identity

KBPS : kilobit Par Seconde

MAN : Metropolitan Area Network

MHz : MegaHertz

MMS : Multimedia Messaging Service

MSC : Mobile Switching Centre

MSISDN : Mobile Station ISDN Number

viii

OsmoSDR : Osmo Software Defined radio

PAPR : Peak to Average Power Ratio

QAM : Quadrature Amplitude Modulation

RTC : Réseau téléphonique

commuté

SGSN : Service GPRS Support Node

SMS : Short Message Service

TMSI : Temporary Mobile Subscriber Identity

TV : Television

UML : Unified Modeling Language

UMTS : Universal Mobile Telecommunications System

VLR : Visitor Location Register

VoIp : Voice over Internet

ix

LISTE DES TABLEAUX

TABLEAU 1 : CAS D'UTILISATION IDENTIFICATION

UTILISATEUR 24

TABLEAU 2 : CAS D'UTILISATION GESTION DES

COMMUNICATIONS 24

TABLEAU 3 : CAS D'UTILISATION GESTION DES APPELS

24

TABLEAU 3 : CAS D'UTILISATION GESTION DE LA MESSAGERIE

25

TABLEAU 4 : CAS D'UTILISATION ADMINISTRATION SYSTEME

25

x

LISTE DES FIGURE

Figure 1: Architecture d'un réseau Gsm 11

Figure 2: Architecture d'un réseau UMTS 12

Figure 3: Diagramme de contexte pour les acteurs du

système 21

Figure 4: Diagramme de cas d'utilisation 23

Figure 5 : Diagramme de séquence : identification 27

Figure 6: Diagramme de séquence : gestion Communication

29

Figure 7: Diagramme de séquence : connexion au

système 30

Figure 8: Diagramme d'activité : identification au

système 31

Figure 9: Diagramme d'activité : connexion au

système 32

Figure 10: Diagramme d'activité : passation appel 33

Figure 11: Diagramme d'activité : envoi SMS 34

Figure 12: Diagramme d'état transition de l'objet

utilisateur 35

Figure 13: Diagramme d'état transition de l'objet appel

36

Figure 14: Diagramme d'état transition de l'objet SMS

37

Figure 15: Diagramme de classe 38

Figure 16: commande d'installation du BTS 41

Figure 17: Script pour lancer l'installation du YateBTS 41

Figure 18: Valeur de configuration dans YateBTS 42

Figure 19: fichier

ybts.sh 42

Figure 20: interface graphique de la BTS 43

Figure 21: Ajout d'un nouvel utilisateur 44

Figure 22: Contenu du fichier subscribers.conf 44

Figure 23: Script « utilisateur » pour ouvrir

fichier d'ajout utilisateur. 44

Figure 24: Contenu du script « utilisateur » 45

Figure 25: nib.js fichier de configuration du Message de

Bienvenu 46

Figure 26: Script pour ouvrir le fichier pour personnaliser

Message de Bienvenu 46

xi

TABLE DES MATIERES

EPIGRAPHE II

DEDICACE III

REMERCIEMENTS IV

RESUME V

ABSTRACT VI

SIGLES ET ABREVIATIONS VII

LISTE DES TABLEAUX IX

LISTE DES FIGURE X

TABLE DES MATIERES XI

INTRODUCTION GENERALE 1

0.1. PROBLEMATIQUE 1

0.2. OBJECTIF 3

0.3. CHOIX ET INTERET DU SUJET 4

0.4. METHODES ET TECHNIQUES DE RECHERCHE 4

0.5. DELIMITATION DU SUJET 5

0.6. SUBDIVISION DU TRAVAIL 5

CHAPITRE PREMIER 7

REVUE DE LITTERATURE 7

I.1 LE GSM ET LA COMMUNICATION EN MILIEU ACADEMIQUE

7

I.2 LES DIFFERENTS MODELS DE LA COMMUNICATION MOBILE

8

I.2.1 LE GSM 8

FIGURE 1: ARCHITECTURE D'UN RESEAU GSM 11

I.2.2 LE GPRS. 11

I.2.3 L'UMTS. 11

I.3 QUELQUES MODELS DU RESEAU GSM 13

I.3.1 Gsm-Rail. 13

I.3.2 Simulation et Optimisation D'un Réseau

GSM en utilisant la Technologie OFDM. 13

I.3.3 Conception et simulation d'un réseau GSM

pour la couverture continentale. 13

CHAPITRE DEUXIEME 14

METHODOLOGIE ET OUTILS DE TRAVAIL 14

II.1. LA MODELISATION 15

II.1.1. Du point de vue fonctionnel.

16

II.1.2. Du point de vue statique.

16

II.1.3. Du point de vue dynamique.

16

II.2. LE PROTOTYPAGE 16

II.4. L'EXPERIMENTATION 17

II.5 OUTILS DE TRAVAIL 17

xii

TROISIEME CHAPITRE 19

CONCEPTION DE LA SOLUTION 19

III.1. CAHIER DE CHARGES 19

III.1.1. Besoins fonctionnels du système. 19

III.1.2. Les exigences spécifiques du système.

19

III.1.1. Besoins non fonctionnels du système.

20

III.2. MODELISATION DES DONNEES ET DES TRAITEMENTS 20

III.2.1. Identification des acteurs du système et

leurs rôles. 20

III.2.2. Règle de gestion de traitement. 21

III.2. LES BESOINS DES UTILISATEURS 22

III.2.1. Le diagramme de cas d'utilisation. 22

TABLEAU 1 : CAS D'UTILISATION IDENTIFICATION

UTILISATEUR 24

TABLEAU 2 : CAS D'UTILISATION GESTION DES

COMMUNICATIONS 24

TABLEAU 3 : CAS D'UTILISATION GESTION DES APPELS

24

TABLEAU 3 : CAS D'UTILISATION GESTION DE LA

MESSAGERIE 25

TABLEAU 4 : CAS D'UTILISATION ADMINISTRATION SYSTEME

25

III.3 VUE DES PROCESSUS 26

III.3.1 Diagramme de séquence. 26

III.3.2 Diagramme d'activité. 30

III.3.2. Diagramme d'Etat-transition. 35

III.4. Vue logique 38

III.4.1. Le diagramme de classes. 38

CHAPITRE QUATRIEME 39

PRESENTATION DES RESULTATS 39

IV.2 ENVIRONNEMENT DE TRAVAIL 39

IV.2.1 Environnement matériel

39

IV.2.2 Environnement logiciel.

39

IV.3.3 Choix du langage. 40

IV.2.4 Choix de la technologie de

sécurité. 40

IV.3. CONFIGURATION DU SYSTEME 40

IV.3.1 Schémas des Configurations Principales

40

IV.3.1.1 Installation de la BTS

40

V.3.1.2 Configuration de la BTS.

41

IV.3.1.3 Ajout d'un nouvel utilisateur au

système 43

45

IV.4. PRESENTATION ET DISCUSSION DES RESULTATS

46

IV.4.1. Résultats Obtenus.

46

IV.4.2. Commentaires et Difficultés

Rencontrées. 47

CONCLUSION GENERALE 48

50

BIBLIOGRAPHIE 50

COHENDET. (S.D.). LES GRANDES LIGNES DE LA

DECOUVERTE. 50

xiii

1

INTRODUCTION GENERALE

0.1. Problématique

Depuis la nuit de temps, l'homme cherche à se

perfectionner en utilisant différents moyens, cherche à

collaborer avec son entourage, ses collègues du travail, ses amis

passant par plusieurs moyens de communication entre autre les

téléphones mobiles, les réseaux sociaux, les lettres.

En effet, avec la nouvelle technologie de l'information et de

la communication, Germain (2013) a démontré que dans 5 ans

à venir, les téléphones seront plus utilisés que

tout autre moyen de communication de part et d'autre la vitesse de l'expansion

de la téléphonie. Cette technologie marque un tournant dans le

monde de la communication en permettant de transmettre de la voix sur un

réseau numérique et sur Internet à un moindre

coût.

L'avènement des nouvelles technologies de l'information

et de la communication a permis des évolutions fulgurantes ces

dernières années dans les réseaux de

télécommunication et de partage des informations surtout dans les

milieux académiques. En 1950, personne ne parlait de communication de

données, de téléphonie sans fil, de téléfax

ou de vidéo-conférence. Les seuls services de

télécommunications disponibles étaient la

téléphonie, le télégramme et le télex. Les

communications étaient encore partiellement établies manuellement

et leur qualité était parfois très médiocre.

En observant les récents développements sur le

marché des télécommunications, on constate que le nombre

de raccordements au réseau téléphonique fixe est en

léger recul. Depuis peu de temps, le réseau

téléphonique sert de support à la technique ADSL, qui

permet l'accès à Internet à haut débit. Dans le

domaine de la téléphonie mobile, et les besoins des utilisateurs

se développent au-delà de la téléphonie, comme par

exemple la transmission de messages courts (SMS et MMS) et l'accès

à Internet. Dans ce domaine justement, le nombre d'accès à

Internet à haut débit (ADSL et CATV) a

2 quasiment doublé en une année. Parmi les

évolutions qui se dessinent dans un avenir relativement proche, nous

retiendrons les éléments suivants : La convergence des

réseaux (Dzali, 2008).

En effet, les développements actuels montrent une

évolution vers un réseau (backbone) de type Multi-services encore

appelé multimédia, où prennent place les portails

d'accès et les serveurs renfermant les contenus. On assiste donc

à une convergence vers une nouvelle plateforme de communication qui fait

appel à un protocole unique (Internet Protocole) et qui est

désormais accessible par des liaisons sans fil (Wireless Access) ou

filaire (Wired Access) ou encore par câble (câble Access) et ceci

aussi bien pour la téléphonie, l'accès à Internet.

En téléphonie, le standard DECT est largement utilisé dans

les appareils téléphoniques sans fil.

A l'échelon suivant, celui du réseau

métropolitain (Metropolitan Area Network), on entre dans le domaine qui

est réservé à la boucle local sans fil (Wireless Local

Loop), une technologie qui a subi un échec retentissant en raison de

l'impossibilité d'obtenir une couverture des besoins à grande

échelle. De nouvelles perspectives devraient toutefois se

concrétiser ces prochaines années dans ce secteur. Enfin à

l'échelon supérieur, celui qui permet une mobilité au

niveau national, voire international, est occupé par des technologies

plus connues comme GSM, GPRS, EDGE et dans le futur proche UMTS, cela a

développé la mobilité : pour Malino (2005),

l'avènement de ces moyens de communication sans fil a fortement

stimulé les possibilités de mobilité des utilisateurs. La

téléphonie mobile et l'envoi de SMS existent depuis plusieurs

années. Toutefois, la possibilité d'envoyer et de recevoir des

e-mails via Internet n'existe que depuis peu, et la réception de

programmes TV sur son téléphone portable le sera prochainement.

Ce qui nous conduit vers un avenir sans fil : Le boom des

télécommunications des années 90 est entré dans

l'histoire.

Aujourd'hui, La mise en place d'un réseau GSM (en mode

circuit) va permettre à un opérateur de proposer des services de

type « Voix » à ses clients en donnant accès à

la mobilité tout en conservant un interfaçage avec le

réseau fixe RTC existant (Tonye, 2011)

Ce phénomène prend surtout de l'ampleur dans les

milieux académiques.

3 Malheureusement, dans ces environs, les moyens financiers ne

n'en suivent toujours pas (Kamsele, 2016). De ce fait, un réseau GSM

propriétaire adapté à l'environnement serait d'un grand

atout.

La communication dans les milieux académiques est d'une

grande importance par le fait que ça permet d'échanger les

actualités scientifiques, La communication ici est à la fois

contenu et relation, communion et partage. Une règle, un code, qui

appellent désormais à plus de considération. Mais ces

fonctions de la communication dans ces derniers ne sont pas faciles vu le prix

exorbitant du réseau de communication.

Et pourtant, il y a lieu de modéliser avec le concourt

de l'informatique la mise en place en place d'un réseau Gsm

propriétaire au moindre cout offrant des services de mobilité

sans trop de raccordement comme la VoIp.

De ce fait, nous nous posons les questions suivantes :

1. Quelles sont les exigences d'un GSM propriétaire en

milieu académique ?

2. En considérant la place que occupe la communication

dans ce siècle, quel model convient-il pour mettre en place un

réseau Gsm permettant de remplir ces exigences?

3. Des matériels disponibles, quels autres moyens

logiciels faut-il ajouter e dans quelle

configuration?

0.2. Objectif

Ce travail vise à contribuer au développement de la

communication dans des milieux

académiques.

D'une manière spécifique, notre travail poursuit

comme objectifs :

Déterminer les exigences d'un GSM propriétaire en

milieu académique

Mettre en place un modèle pour le réseau GSM

propriétaire pour aider à la fonction de La

communication qui est à la fois contenu et relation,

communion et partage.

D'une manière plus pratique, nous soyons à mesure

de mettre en place un réseau cellulaire

permettant aux différents acteurs d'une entité

académique de communiquer à un cout pas trop

4

cher. Nous allons aider les utilisateurs à communique des

actualités scientifiques et leur profiter d'autre avantage liés

à un réseau cellulaire

0.3. Choix et Intérêt du Sujet

Au moment où le monde entier connait un essor

considérable sur les nouvelles technologies de l'information et de la

communication, l'institution de l'enseignement supérieur sont

appelées à retrouver leurs places dans cet essor afin de jouer le

rôle d'élément moteur du progrès social,

économique et politique, c'est ainsi que le choix de ce thème est

justifié par le rôle essentiel que joue la communication dans la

réussite des institutions

L'intérêt pour nous est d'appliquer les notions

théoriques apprises durant le parcours académiques en mettant en

place un réseau GSM propriétaire pouvant aider les entités

académiques à relever les défis de la communication au

sein de ces dernières.

0.4. Méthodes et techniques de Recherche

Mme Cohendet dans son livre « les grandes lignes de la

découverte » définit la méthode comme un instrument

devant permettre à l'esprit de s'épanouir ; l'expression de

s'éclaircir. L'utilisation d'une bonne méthode a pour objectif de

mettre en valeur la qualité de la réflexion Ainsi, afin de mieux

élaborer notre travail, nous avons fait recours aux méthodes

suivantes :

? Méthode structuro-fonctionnelle : cette

méthode est basée sur la notion de structure et des fonctions.

Son utilisation s'avérait utile juste pour nous permettre de

connaître la structure et le bon fonctionnement de l'institution

académiques et les exigences du système à concevoir.

? La modélisation qui nous aidera à

modélisé la nouvelle solution du GSM propriétaire

? Technique documentaire : Elle va nous permettre de parcourir

un certain nombre d'ouvrages scientifiques et techniques se rapportant au

réseau GSM, mais également à l'Internet, qui à

l'heure actuelle constitue la référence incontournable de

recherches.

? Le prototypage qui nous permettra à réaliser le

premier exemplaire du modèle

Comme outil de modélisation, nous avons utilisé

Entreprise Architect pour la représentation de la réalité

en vue de nous focaliser sur les caractères qui nous serons utiles sur

notre problème. Et

5

pour mener notre analyse, concevoir jusqu'à

réaliser notre réseau GSM propriétaire, nous avons

utilisé le langage UML (Unified Modeling Language) suivant

les trois de vue classiques de

modélisation : fonctionnel, statique et classique.

? La simulation : une technique qui nous a facilité la

production artificielle et aussi réaliste que

possible des processus complexes à des fins

scientifiques.

0.5. Délimitation du Sujet

Il est affirmé qu'un travail scientifique, pour être

bien précis, doit être délimité. Raison pour

laquelle, nous n'allons pas aborder toutes les questions

liées au réseau Gsm car elles apparaissent une

matière très complexe. Ainsi, nous avons

pensé limiter notre étude en mettant en place un réseau

Gsm dans une entité académique supérieur.

0.6. Subdivision du travail

Outre l'introduction et la conclusion. Ce travail comprend quatre

chapitres:

- Au premier chapitre, nous allons donner une revue de

littérature du réseau Gsm;

Dans cette partie nous avons présenté et

démontré les concepts clés liés à notre

travail, mais

aussi les recherches antérieurs déjà

réalisées dans ce domaine

- Au second chapitre, nous allons présenter la

méthodologie à utiliser au cours de notre

recherche ;

Dans la méthodologie nous avions présenté

les méthodes et outils que nous avons utilisés

pour atteindre nos objectifs.

- Au troisième chapitre, nous procéder à la

modélisation et conception de la solution ;

Dans cette partie, nous avons présenté le

résultat obtenu de notre recherche

- En fin la présentation des résultats sera notre

dernier chapitre

C'est dans cette partie que nous avons fait le test de notre

réseau GSM et présenter les

résultats que nous avions obtenus après le test.

6

7

CHAPITRE PREMIER

REVUE DE LITTERATURE

Dans ce chapitre, nous essayons de comprendre à quoi

consiste la communication téléphonique mobile, les

différentes technologies de la technologie mobile. Nous souhaitons

passer en revue les théories, les méthodes et les

résultats obtenus par d'autres auteurs au cours de leurs investigations

sur la téléphonie mobile, et enfin nous essayerons de voir

comment on peut adapter cette technologie dans une entité

académique.

I.1 LE GSM ET LA COMMUNICATION EN MILIEU ACADEMIQUE

En janvier 2005, Wulf (2002) a désigné par

réseau GSM, un réseau téléphonique qui permet

l'utilisation simultanée de millions de téléphones sans

fil, immobiles ou en mouvement, y compris lors de déplacements à

grande vitesse et sur une grande distance.

Pour atteindre cet objectif, toutes les technologies

d'accès radio doivent résoudre un même problème :

répartir aussi efficacement que possible, un spectre hertzien unique

entre de très nombreux utilisateurs. Pour cela, diverses techniques de

multiplexage sont utilisées pour la cohabitation et la séparation

des utilisateurs et des cellules radio : le multiplexage temporel, le

multiplexage en fréquence et le multiplexage par codes, ou le plus

souvent une combinaison de ces techniques.

Un réseau de téléphonie mobile a une

structure « cellulaire » (TONYE, 2011) qui permet de

réutiliser de nombreuses fois les mêmes fréquences ; il

permet aussi à ses utilisateurs en mouvement de changer de cellule

(handover) sans coupure des communications en cours. Dans un même pays,

aux heures d'affluence, plusieurs centaines de milliers, voire plusieurs

millions d'appareils sont en service avec (dans le cas du GSM) seulement 500

canaux disponibles.

En fait, la communication dans les groupements humains ne va

pas de soi. Et, pour tenter d'y voir plus clair, il n'est pas inutile de

s'éloigner un temps des théories communicationnelles et de se

8

pencher sur l'analyse de son fonctionnement au quotidien au

sein d'une organisation surtout dans une entité académique.

Le domaine de la communication dans des établissements

académiques est pour le moins vaste comme l'indique, par exemple, la

Critique de la communication de Sfez (1988), qui tente de démonter les

mécanismes de la représentation et de l'expression, notions

auxquelles réfère la communication selon cet auteur, qui la pose

comme l'épistémè de l'époque.

I.2 LES DIFFERENTS MODELS DE LA COMMUNICATION

MOBILE

Il existe différents types de réseaux mobiles

que l'on peut capter selon l'endroit où nous nous trouvons. Selon le

type de réseau, déterminé par le type d'antenne à

laquelle on est connecté et selon le type de terminal que l'on utilise,

la connexion permettra un accès plus ou moins riche, allant de la

téléphonie vocale au traitement de données à plus

ou moins haut débit ( (Ftelcoms, 2005).

I.2.1 LE GSM

Le Gsm est largement utilisé à travers le monde

et est devenu peu à peu la référence pour la

téléphonie cellulaire digitale à travers le monde. Il est

passé par un long processus de normalisation géré par

l'ETSI European Telecommunication Standards Institute pour arriver aujourd'hui

à une certaine maturité. Ses limitations commencent à se

faire sentir.

Ses performances en téléphonie sont tout

à fait satisfaisantes. Par contre en termes de transfert de

données, en comparaison avec les réseaux, il reste beaucoup de

chemin à parcourir. Les deux défauts principaux sont les suivants

:

y' Les débits sont limités à 14,4 kbps

(voire 9,6kbps dans la plupart des réseaux opérationnels). y' La

transmission de données exige l'établissement d'une connexion et

la réservation de ressources qui sont en général loin

d'être utilisées pleinement tout au long de la

connexion.

De par son coté (Martin De Wulf, 2005) a

attribué à chaque application (radio, télévision,

téléphones, etc.) des groupes de fréquences qui varient

selon les continents, voire parfois de pays à

9 pays. En Europe, la téléphonie mobile GSM a

reçu (de l'organisme CEPT) deux groupes de fréquences : autour de

900 MHz et autour de 1800 mégahertz (MHz).

Il a d'abord fallu scinder chacun de ces groupes en deux : une

bande de fréquences pour envoyer les signaux de l'antenne-relais vers

les téléphones mobiles, l'autre pour les émissions des

téléphones vers le réseau. L'une donc pour être

appelé et entendre, l'autre pour appeler et parler. Fréquences

historiques affectées aux premiers opérateurs GSM en France au

début des années 2000 (depuis lors Bouygues Telecom et Free

mobile ont reçu des bandes de fréquence supplémentaires)

:

Émission (en MHz) Réception (en MHz)

Groupe 1 890-915 935-960

Groupe 2 1710-1785 1805-1880

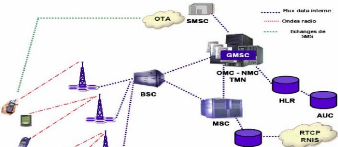

Architecture du réseau GSM

L'architecture d'un réseau GSM est

spécifiée dans la norme de l'ETSI (Tonye, 2005). Ceci permet

interaction, nécessaire à l'itinérance, de plusieurs

réseaux installés par des opérateurs différents

mais aussi l'achat des différents composants d'un réseau

auprès de différents fournisseurs. Plusieurs entités sont

définies dans la norme. Ce qu'on entend par entité, c'est un

équipement physique, doté d'une certaine intelligence, d'une

capacité à traiter de l'information. Voici un cours descriptif

fonctionnel de ces entités :

- BTS : Base Transceiver Station (Station de

base) assure la réception des appels entrants et sortant des

équipements mobiles.

- BSC : Base Station Controller (Contrôleur station de

base) assure le contrôle des stations de bases.

- MSC : Mobile Switching Centre (Centre de commutation de

mobile) assure la commutation dans le réseau.

10

- HLR : Home Location Register (Enregistrement de localisation

normale). Base de données assurant le stockage des informations sur

l'identité et la localisation des

abonnées.

- AUC : Authentification Center (centre d'authentification).

Assure l'authentification des terminaux du réseau

- VLR : Visitor Location Register (Enregistrement de

localisation pour visiteur). Base de données assurant le stockage des

informations sur l'identité et la localisation des

visiteurs du réseau.

Enfin, il sera utile de savoir qu'un mobile a plusieurs

identifiants pour communiquer avec tous ces éléments du

réseau Gsm:

y' IMSI (International Mobile Subscriber Identity) Cet

identifiant est celui d'un abonnement, il est stocké dans la carte SIM

du mobile. Il est transmis aussi rarement que possible sur la voie radio pour

préserver l'anonymat de l'utilisateur

y' TMSI (Temporary Mobile Subscriber Identity) Cet identifiant

est utilisé sur la voie radio autant que possible en lieu et place de

l'IMSI pour compliquer la tâche d'éventuelles écoutes

indiscrètes. Il est déni au début de l'interaction du

mobile avec le réseau et régulièrement mis à jour

pour compliquer toute tentative de repérage de l'utilisateur.

y' IMEI (International Mobile Equipment Identity) Cet

identifiant est celui de l'appareil (sans carte SIM). Il est peu utilisé

à l'heure actuelle mais devrait permettre d'interdire l'accès au

réseau à du matériel volé ou fonctionnant mal.

y' MSISDN (Mobile Station ISDN Number) Cet identifiant est le

numéro de téléphone correspondant à l'abonnement.

Une table de correspondance IMSI/MSISDN est stockée dans le HLR et le

MSISDN n'est jamais transmis sur la voie radio.

11

Figure 1: Architecture d'un réseau

Gsm

(Source :

https://fr.wikipedia.org/wiki/Réseau-de-téléphonie-mobile)

I.2.2 LE GPRS.

Ewoussa définit dans son article « comprendre le

réseau mobile »Un réseau GPRS est en premier lieu un

réseau IP. Le réseau est donc constitué de routeurs IP.

L'introduction de la mobilité nécessite par ailleurs la

précision de deux nouvelles entités :

· Le noeud de service -- le SGSN.

· Le noeud de passerelle -- le GGSN.

Une troisième entité -- le BG joue un rôle

supplémentaire de sécurité.

Le réseau GPRS vient ajouter un certain nombre de

« modules » sur le réseau

GSM sans changer le réseau existant. Ainsi sont

conservés l'ensemble des modules de l'architecture GSM, nous verrons par

ailleurs que certains modules GSM seront utilisés pour le fonctionnement

du réseau GPRS.

Le même auteur spécifie de son point de vue que

le GPRS peut finalement être vu comme un réseau de données

à part entière qui dispose d'un accès radio tout en

réutilisant une partie du réseau GSM. Les débits

prévus permettent d'envisager des applications comme la consultation de

sites Internet ou le transfert de fichiers en mode FTP (File Transfert

Protocole).

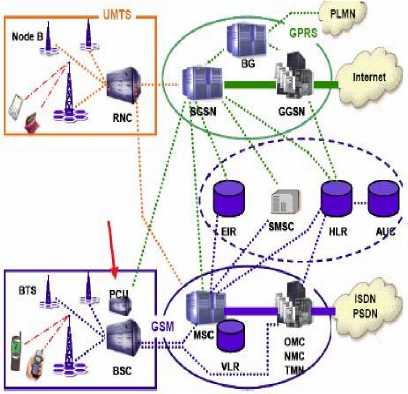

I.2.3 L'UMTS.

En parlant du UMTS, (Kourba, 2010) démontre que le

réseau UMTS vient se combiner aux réseaux déjà

existants. Les réseaux existant GSM et GPRS apportent des

fonctionnalistes respectives de Voix et de données ; le réseau

UMTS apporte ensuite les fonctionnalités Multimédia.

12

II est important de noter deux éléments :

? Le coût élevé de la mise en place d'un

système UMTS (achat licence + modification majeures sinon totales des

éléments de base du réseau (station / antenne) repartis de

manière massive sur un territoire national).

? La difficulté à définir avec

précision l'architecture d'un futur réseau UMTS dans la mesure le

3GPP et I'UMTS Forum travaillent encore aujourd'hui à la

définition des normes et des spécifications techniques.

Figure 2: Architecture d'un réseau

UMTS

(Source :

https://fr.wikipedia.org/wiki/Réseau-de-téléphonie-mobile)

En examinant la figure ci-dessus, on se rend compte que le

GPRS et le UMTS ce ne sont que des fonctionnalités qui s'ajoute au

réseau initiale qui est le GSM

13

I.3 QUELQUES MODELS DU RESEAU GSM

Nul sans doute n'ignore le progrès de la technologie

dans ce siècle dit de l'informatique, avec plusieurs innovations

constatées dans tous les domaines spécialement celui de la

communication. Cela étant dit, plusieurs projets Gsm se sont

développés pour encourager cette pratique. Analysons quelques

exemples et voyons leur méthode de fonctionnement.

I.3.1 Gsm-Rail.

Système numérique moderne mise ne place par la

société Synerail en 2011, le GSM-Rail est un réseau de

télécommunications privé, dédié aux besoins

des professionnels du transport ferroviaire, qui remplace le système

analogique Radio Sol-Train devenu obsolète.

Il permet de constituer un réseau européen avec

un unique système de communication, compatible et harmonisé entre

les réseaux ferrés, en remplacement des 35 systèmes radio

nationaux existants. Le GSM-Rail permet également, outre la voix, le

transfert de données, la gestion des appels par priorité, et la

possibilité de communiquer en mode conférence,

c'est-à-dire pour un agent de circulation ou un régulateur de

contacter tout un groupe de trains.

Il a pu constituer l'utilisation des antennes BTS

raillé autour de chaque train concerné.

I.3.2 Simulation et Optimisation D'un Réseau GSM en

utilisant la Technologie OFDM.

Dans son travail (khouni, 2011), a développé une

chaîne de transmission OFDM à base de clipping pour le GSM

permettant ainsi la réduction du PAPR (Peak to Average Power Ratio)

assez élevé d'un signal OFDM, utilisant la modulation

numérique QAM(Quadrature Amplitude Modulation), dans le but de

préserver puis d'améliorer les performances de la chaîne de

transmission tel que le BER (Bit Error Rate) dans un réseau

cellulaire.

I.3.3 Conception et simulation d'un réseau GSM pour

la couverture continentale.

En 2010 King, pensaient mettre en place un réseau GSM

pour couvrir un continent par un réseau GSM unique qui fonctionnera en

VOIP passant par l'OsmoSDR comme antenne d'oscillation et gardant la structure

cellulaire. Les tests ont été test dans des iles Wallis et

Futuna. Les débuts de négociation pour la mise en place d'un

projet de téléphonie mobile datent de 2003.Le projet a

14 commencé par une simulation continentale qui a

permis de bien tenir compte de tous les engins pour couvrir un continent et sa

concrétisation se faire avec le temps une fois le moyen disponible.

Tenant compte des exemples ci-haut, nous pouvons dire tout en

tenant compte du boom de la téléphonie dans ce siècle que

de nombreuses recherches ont été déjà lancé

pour développer de réseau GSM privé tout en gardant la

structure de mobilité.

Cependant, nous n'avons que des recherches jusque-là

dans des domaines des opérateurs téléphoniques, des

entreprises commerciales à des personnes particulières

précises et particulières. Ce qui nous amené à dire

que nous n'avons pas encore un réseau GSM qui pourrait être pris

dans une entité académique pour résoudre notre

problème, toutes fois nous essayerons de mettre en place un

réseau GSM dans une entité académique en République

démocratique du Congo tout en ignorant pas que cette dernière est

l'outil du progrès social et en faire un modèle exemple.

CHAPITRE DEUXIEME

METHODOLOGIE ET OUTILS DE TRAVAIL

Ce chapitre est consacré à la

présentation des méthodologies et outils du travail que nous

avions utilisé pour atteindre nos objectifs. Notre objectif principal

est mettre en place un réseau GSM. Pour y arriver, il nous faut combiner

quelques approches méthodologiques de la recherche scientifique en

informatique. Etant donné que le fondement d'une méthode c'est

l'objet de la science dans la quelle l'on fait sa recherche. Pour notre cas en

science informatique, tout au long de la

15 présentation de nos méthodologies et outils

du travail, nos regards resteront plus braqués sur la

modélisation, le prototypage, l'expérimentation et la

simulation.

II.1. LA MODELISATION

Dans la conception d'un système d'information, la

modélisation des données est l'analyse et la conception de

l'information contenue dans le système. Il s'agit essentiellement

d'identifier les entités logiques et les dépendances logiques

entre ces entités. La modélisation des données est une

représentation abstraite, dans le sens où les valeurs des

données individuelles observées sont ignorées au profit de

la structure, des relations, des noms et des formats des données

pertinentes, même si une liste de valeurs valides est souvent

enregistrée.

Le modèle de données ne doit pas seulement

définir la structure de données, mais aussi ce que les

données veulent vraiment signifier (sémantique). Ainsi, les

techniques de modélisation sur lesquels nous nous limiterons dans ce

travail font parties de la méthodologie UML (Unified Modeling Language,

«langage de modélisation unifié») normalisé par

l'Object Management Group « OMG » en 1997 et qui permet notamment de

concevoir un système d'information d'une façon

standardisée et méthodique.

Le Système d'Information (noté SI)

représente l'ensemble des éléments participant à la

gestion, au traitement, au transport et à la diffusion de l'information

au sein de l'organisation. La conception d'un système d'information

n'est pas évidente car il faut réfléchir à

l'ensemble de l'organisation que l'on doit mettre en place. La phase de

conception nécessite des méthodes permettant de mettre en place

un modèle sur lequel on va s'appuyer (PILLOU, 2006).

Comme nous l'avons dit tantôt, pour mener à bien

notre analyse, concevoir jusqu'à réaliser notre réseau,

nous utiliserons la méthodologie UML (Unified Modeling Language,

«langage de modélisation unifié») suivant ses trois

points de vue classiques de modélisation : fonctionnel, statique et

dynamique. Ainsi nous insisterons pour chacun sur le ou les diagrammes UML

prépondérants qu'il comporte et qui lui permet de se focaliser

sur un aspect particulier du développement ( Roques, 2006).

16

II.1.1. Du point de vue fonctionnel.

Ce point de vue va nous permettre d'illustrer les cas

d'utilisation et les acteurs qui interviennent ou qui interagissent avec eux.

Dans cette optique, il ya le diagramme de cas d'utilisation, le premier

modèle UML de haut niveau reliant les acteurs et les cas d'utilisation

et le diagramme de séquence ou le diagramme d'activité qui

précisera le point de vue fonctionnel en détaillant les

différentes façons dont les acteurs peuvent utiliser le

système.

II.1.2. Du point de vue statique.

Ce point de vue va nous permettre de donner la

représentation statique du système à développer.

Cette représentation sera centrée sur les concepts de classe et

d'association. Dans cet important point de vue, nous allons produire le

diagramme de classes. Le diagramme de classes sera le point central dans notre

développement orienté objet. En analyse, il a pour objectif de

décrire la structure des entités manipulées par les

utilisateurs. En conception, le diagramme de classes représentera la

structure de notre code orienté objet ou, à un niveau de

détail plus important, les modules du langage de développement.

Le diagramme de classes mettra en oeuvre des classes, contenant des attributs

et des opérations, et reliées par des associations ou des

généralisations.

II.1.3. Du point de vue dynamique.

Ce point de vue va nous permettre d'illustrer pas à pas

la vue dynamique par les diagrammes UML lié à ce point de vue. En

commençant par identifier les acteurs et les cas d'utilisation, nous

dessinerons tout d'abord un diagramme de séquence « système

». Puis, nous réaliserons un diagramme de communication particulier

(que nous appellerons diagramme de contexte dynamique) afin de

répertorier tous les messages que les acteurs peuvent envoyer au

système et recevoir. Après ce travail préliminaire, nous

nous embarquerons dans une description en profondeur de la dynamique

souhaitée du système.

II.2. LE PROTOTYPAGE

Cette phase consistera à donner un prototype de notre

modèle c'est-à-dire un exemple réduit d'un système,

partiellement réalisé et fonctionnel, pas robuste et lent,

destiné à montrer ce que

17 nous comptons mettre à la disposition des

entités académiques. A plus dans cette phase, nous ciblerons les

problèmes que les utilisateurs du Système de Contrôle

Interne rencontrent. Ainsi, le prototypage servira de véhiculer

l'expérimentation, et sa construction fournira un nouvel aperçu

sur le modèle prototypé.

II.4. L'EXPERIMENTATION

L'expérimentation nous permettra de tester notre

modèle et d'observer les effets. Ainsi, nous soumettrons le

système que nous allons réaliser à une

expérimentation c'est-à-dire à un ensemble des

expériences et des opérations destinées à

étudier et à tester notre système. Notre

expérimentation sera conduite sous les conditions

contrôlées c'est-à-dire en laboratoire.

L'efficacité ou la performance de notre réseau

sera liée à l'espace ou ressource mémoire

(complexité spatiale

II.5 OUTILS DE TRAVAIL

Pour arriver à atteindre les objectifs de ce travail,

nous avons à travailler avec plusieurs outils pour arriver à

notre fin dont :

Raspberry : ce mini-ordinateur puissant nous aidera pour

installation de la BTS open source que nous utiliserons pour la

réception des appels entrants et sortants

USRP : un SDR (Software defined Radio) nous aidera pour

amplifier les signaux au signal recevable par les téléphones

portables par les fréquences acceptables.

Deux téléphones portables : ces derniers nous

aiderons pour faire le test

Le Shell : un langage de programmation orienté

réseau qui nous aidera à bien programmer les identifiants des

appelants

Le navigateur Mozilla : ce dernier nous aidera à

assumer le lancement de notre BTS

Le Gnu radio : comme le signal de radio ne peut être

directement transmis de USPR vers le mobile, ce dernier nous aidera à

bien aligner la fréquence acceptable pour les mobiles après

conversion

18

19

TROISIEME CHAPITRE

CONCEPTION DE LA SOLUTION

Ce chapitre est le chapitre moteur de notre travail de recherche.

Nous y appliquons la modélisation du nouveau système selon la

méthodologie prônée. L'objectif de ce chapitre est de nous

permettre d'anticiper les résultats du de la mise en place de notre

réseau GSM propriétaire.

III.1. Cahier de charges

Dans cette partie, nous allons décrire les

différentes tâches que devrait faire notre système final.

Cette partie nous a été très utile et capitale car elle

nous a non seulement servie comme référence pour atteinte de nos

objectifs.

III.1.1. Besoins fonctionnels du système.

Notre système doit fournir un réseau GSM dans

une entité académique permettant de diminuer le cout exorbitant

de la communication dans cette dernière. Dans cette partie, nous avons

spécifié les différents besoins fonctionnels requis pour

l'implémentation de la solution et les cas d'utilisations possibles du

système final

III.1.2. Les exigences spécifiques du

système.

Un utilisateur se connecte au système pour passer,

recevoir les appels et envoi, réception des messages. Un utilisateur qui

via le processus d'identification devient abonné qui possède un

numéro lui permettant de passer, recevoir les appels et envoi,

réception des messages.

Le système doit donner à l'utilisateur la

capacité d'exécuter une tâche dans un bref temps, une

disponibilité de 24h/7, un accès sécurisé, et

utilisable sur plusieurs terminaux mobiles. D'une manière plus

détaillée, notre système aura pour finalités de

réaliser plusieurs tâches suivantes :

La gestion des utilisateurs, c'est-à-dire le

système doit permettre l'identification des

utilisateurs

La gestion des appels entre autre assure la réception

des appels entrants et sortants des équipements mobiles.

La gestion de la messagerie c'est-à-dire les messages

entrants et sortants de terminaux mobile

20

La gestion de la mobilité des utilisateurs

III.1.3. Besoins non fonctionnels du système.

Ce sont des exigences qui ne concernent pas spécifiquement

le comportement du système

mais plutôt identifient des contraintes internes et

externes du système.

Les principaux besoins non fonctionnels de notre réseau

GSM se résument dans les points suivants :

? Fiabilité : Analyse rapide des requêtes,

disponibilités ;

? La sécurité : le système doit respecter la

confidentialité des données ;

? Economie : Solution OpenSource, centralisation des services

libres

? Evolutivité : nombre d'utilisateur presque

illimité

III.2. Modélisation des données et des

traitements

III.2.1. Identification des acteurs du système et

leurs rôles.

Marc (2013) cité par Guylain A(2015), dit qu'un acteur est

un utilisateur humain, un

dispositif matériel ou un système qui interagit

directement avec le système étudié. Il représente

un

rôle joué par une entité externe au

système, donc peut être consulté ou modifié

directement l'état du

système. Il émet ou reçoit des messages qui

sont porteurs de données.

Nous distinguons les acteurs suivants dans notre réseau

GSM propriétaire:

Administrateur : il gère tout le système, il

identifie les utilisateurs, il gère les utilisateurs, et

assure la bonne marche du système

Utilisateur : il s'agit d'une catégorie des personnes

ciblée par administrateur pour utiliser le

système entre autre les autorités

académiques et les étudiants. Il peut passer et recevoir les

appels, envoyer ou recevoir les messages, consulter le carnet de

correspondants

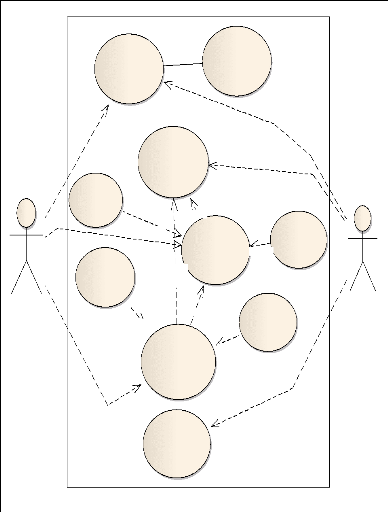

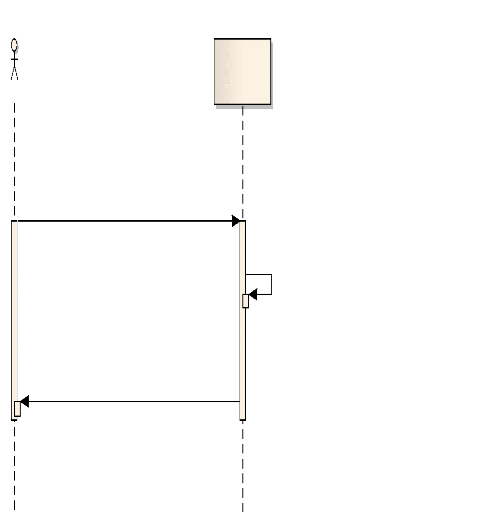

Ces différents acteurs sont présentés sur le

diagramme de contexte statique. Ce diagramme montre le

nombre d'instances d'acteurs reliés au système

à un moment donné

21

Diagramme de contexte Statique

|

(Système)

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Reseau GSM

proprietaire

|

|

|

|

|

|

|

|

|

|

|

|

Administrateur

|

|

Utilisateur

|

|

Figure 3: Diagramme de contexte pour les acteurs du

système III.2.2. Règle de gestion de traitement.

Généralement une règle de gestion est un

précepte de description global de locomotion de

l'organisation qui porte sur les données manoeuvres ou

manipulées (Tadieu, 2000) . Les règles de

gestion suivantes nous permettent de préciser notre

modèle de traitement :

A chaque début de l'année académique, on

peut identifier 0 ou plusieurs utilisateurs

Un utilisateur doit s'identifier pour avoir accès total au

système

Un utilisateur peut envoyer ou recevoir un ou plusieurs appels

Un utilisateur peut envoyer ou recevoir un ou plusieurs

messages

L'administrateur peut ajouter ou supprimer un utilisateur

22

Un utilisateur possède un et un seul numéro

d'identification

Un appel ou un message est émis ou reçu par un

utilisateur authentifié

III.2. Les besoins des utilisateurs

Nous décrivons ici le contexte, les acteurs ou

utilisateurs de notre réseau GSM propriétaire,

les fonctionnalités du réseau mais aussi les

interactions entre ces acteurs et ces fonctionnalités. Ces

besoins peuvent être décrits par les diagrammes

suivants:

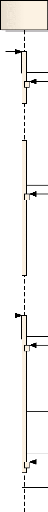

III.2.1. Le diagramme de cas d'utilisation.

Ce diagramme nous a servi dans la modélisation des

messages et interactions entre différents

intervenants (acteurs) et les systèmes.

Etudiant/Autorité

Academique

Emission appel

Emission SMS

Identification utilisateur

«include»

«include»

Gestion Communication

Administration systeme

Système d'un reseau GSM proprietaire

Gestion SMS

«include»

uses

«include»

«extend»

Gestion des appels

«include»

Connexion

«include»

Reception SMS

Reception appel

Administrateur

23

Figure 4: Diagramme de cas d'utilisation

24

III.2.1.1. Description textuelle des cas d'utilisation.

Tableau 1 : Cas d'utilisation Identification Utilisateur

Titre : Identification des utilisateurs

Résumé : Un utilisateur veut s'abonner au

réseau, il se présente chez

administrateur si il remplit toutes les conditions alors il sera

ajouté au système

Acteur (s) : Etudiants, Autorités Académiques

But : Formaliser la gestion d'identification en recevant son IMEI

;

On lui attribue un IMSI/MSISDN unique

Pré-condition(s) : L'utilisateur se présente au

niveau de la gestion du système réseau

Post-condition(s) :

L'utilisateur est identifié et reçoit un numéro MSISDN

Tableau 2 : Cas d'utilisation Gestion des

communications

Titre : Gestion des Communications

Résumé : Assurer la bonne marche de communication

entre les différents abonnés

au réseau

Acteur (s) : Administrateur réseau

But : Permettre aux différents utilisateurs

identifiés de communiquer

Pré-condition(s) : Les coordonnes des abonnés sont

enregistrées

Post-condition(s) : La communication entre différents

abonnés

Tableau 3 : Cas d'utilisation Gestion des

appels

Titre : Gestion des appels

Résumé : Un utilisateur essai de passer un appel ou

en attente de recevoir un

25

appel, il envoi sa requête au système qui

vérifie si son correspondant est disponible et connecte l'appel, s'il

attend à recevoir un appel, le système vérifie si il est

déjà identifié.

Acteur (s) : Utilisateur du système (étudiant,

autorités académiques)

But : Appel téléphonique entre plusieurs

correspondants identifiés au système

Pré-condition(s) : Etre connecté au

système

Post-condition(s) : Passation des appels

téléphoniques entre correspondants

Tableau 3 : Cas d'utilisation Gestion de la

Messagerie

Titre : Gestion SMS

Résumé : Un utilisateur veut envoyer un SMS ou en

attente d'en recevoir un, il

Acteur (s) : Utilisateur du système (étudiant,

autorités académiques)

But : La messagerie entre plusieurs correspondants

identifiés au système

Pré-condition(s) : Etre connecté au système

c'est-à-dire être déjà identifié au

système

Post-condition(s) : Envoi et réception des SMS entre

correspondants

Tableau 4 : Cas d'utilisation Administration

système

Titre : Administration du réseau

Acteur (s) : Administrateur du réseau

But : Permettre la communication au sein du réseau en

assurant:

- La passation et réception des appels

- L'émission et réception des SMS

- La bonne marche du système par des entretiens - Ajout

des abonnés au système

26

- Suppression des certains abonnés au système

Pré-condition(s) : La disponibilité du

système

Post-condition(s) : Administration du système

III.3 Vue des processus

En accord avec Roels cité par (Guylain, 2015) la vue des

processus démontre :

? la décomposition du système en processus et

actions ;

? les interactions entre les processus ;

? la synchronisation et la communication des activités

parallèles.

La vue de processus s'appuie sur plusieurs diagrammes dont en

voici quelques uns

III.3.1 Diagramme de séquence.

Le diagramme de séquence nous a permis à montrer

les échanges entre les acteurs à travers le temps. Ces messages

sont des informations échangées.

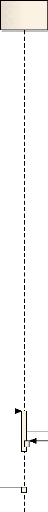

III.3.1.1. Séquence d'identification.

Dans ce diagramme nous présentons le scénario

d'un nouvel utilisateur qui vient s'abonner à notre réseau

27

utilisateur

Fournit identifiant(IMEI telephone)

Système

Enregistrement identifiant(IMEI telephone)

Message de bienvenu sur le reseau(MSISDN)

Figure 5 : Diagramme de séquence :

identification

III.3.1.2. Séquence de gestion de

communication.

Dans ce diagramme nous présentons le scénario

d'un utilisateur voulant passer un appel, à la première seconde

où il compose un numéro et appui sur la touche d'appel, le

système doit vérifier si

28 l'utilisateur est bien inscrit dans la base locale, sinon

alors tentative de connexion échoue, si oui alors il est autorisé

à passer l'appel, on vérifie alors si son correspondant est aussi

identifié au système, si c'est pas le cas alors impossible de

connexion, si c'est le cas alors l'appel lui est transféré.

Même situation lorsqu'il s'agit d'envoyer un SMS, on

vérifie d'abord l'identification de l'émetteur, si il est

identifié on passe à identification du destinataire, si il est

identifié alors le message lui sera transmis et une notification est

envoyé à l'émetteur du message, si l'un des deux n'est pas

identifié au système alors un message d'échec d'envoi est

retourné à l'émetteur

29

Appels

Verification IMSI()

verification des identifiants du correspondant()

validation appel()

jointure appel

par la BTS()

vérification identifiants du correspondant()

validation SMS()

info d'envoi SMS()

SMS

Système

Utilisateur

1. tentative de connecxion()

autorisation de connexion()

2. passation appel()

info appel()

3. tentative d'envoi SMS()

info SMS()

transmission SMS()

Figure 6: Diagramme de séquence : gestion

Communication

III.3.1.3. Séquence de connexion.

Dans ce diagramme nous présentons le scénario

utilisateur qui est déjà ou non abonné à notre

réseau et tente alors de connecter son terminal au système

30

Utilisateur

demande de connexion(IMSI)

vérification(IMSI)

message d'erreur ou confirmation(IMSI)

Système

Figure 7: Diagramme de séquence : connexion au

système III.3.2 Diagramme d'activité.

Une activité définit un comportement

décrit par un séquencement organisé d'unités dont

les éléments simples sont les actions. Dans cette partie nous

présentons les actions relatives à l'identification d'un

utilisateur, à sa connexion au système, à la passation

d'un appel, à l'émission d'un SMS.

31

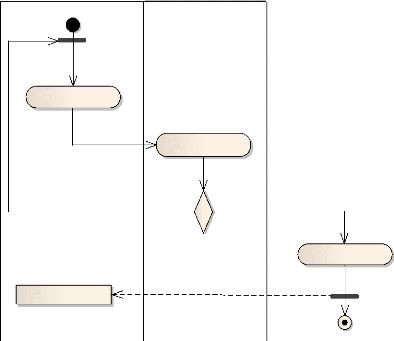

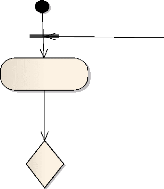

III.3.2.1. Identification d'utilisateur.

Dans cette activité, nous présentons le diagramme

qui décrit les différentes activités d'un nouvel

utilisateur pour le cas d'inscription.

Bien fourni

Mal fourni

Utilisateur

Système

Administrateur

depot identfiant

vérification

Validation

Message de confirmation

Figure 8: Diagramme d'activité :

identification au système

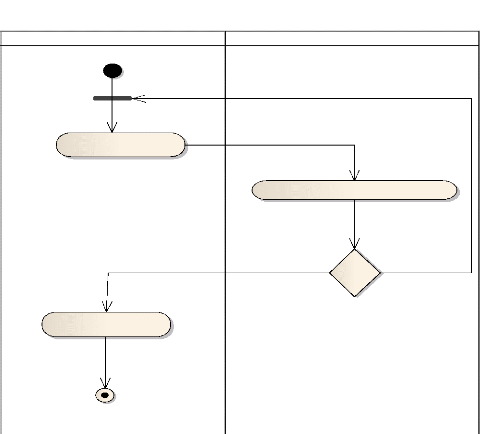

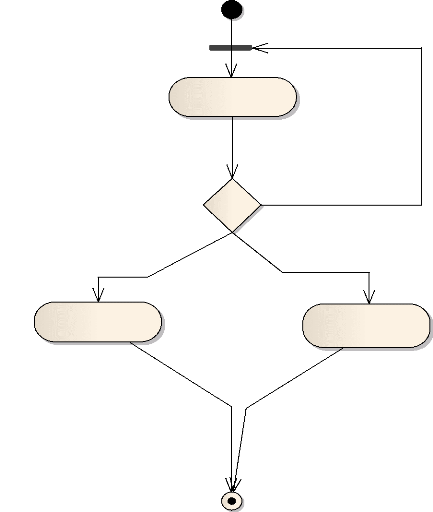

III.3.2.2. Connexion d'utilisateur au

système.

Dans cette activité, nous présentons le diagramme

qui décrit les différentes activités d'un utilisateur

déjà identifié qui veut se connecter au système.

32

Utilisateur

Système

identifiant valide

identifiant invalide

tentative de connexion au

reseau

Validation des parametres de

connexion

accès au réseau

Figure 9: Diagramme d'activité : connexion au

système III.3.2.3. Communication par appel.

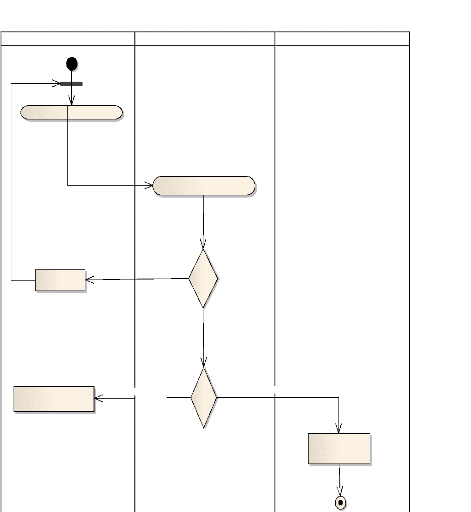

Dans cette activité, nous présentons le diagramme

qui décrit les différentes activités d'un utilisateur

déjà identifié qui veut passer un appel.

33

Utilisateur

Gestion Communication

Système

composition numéro

Verificaton numéro

Faux numéro

Numéro incorrect

Vrai Numéro

Correspondant indisponible

correspondant disponible

indisponibilité du correspondant

transmission appel

Figure 10: Diagramme d'activité : passation

appel III.3.2.4. Communication par SMS.

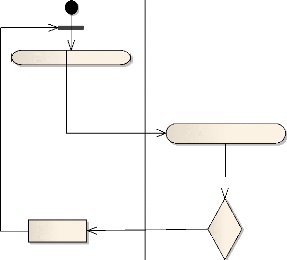

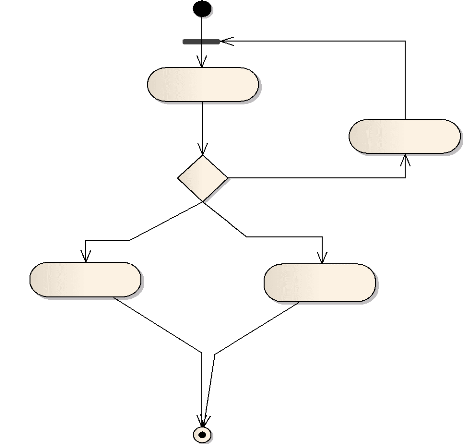

Dans cette activité, nous présentons le diagramme

qui décrit les différentes activités d'un utilisateur

déjà identifié qui veut passer envoyer un SMS.

34

|

Utilisateur

|

Système

|

Gestion Communication

|

|

|

erreur d'envoi

envoi SMS

Faux numéro

Verificaton numéro

Vrai Numéro

message envoyé

correspondant disponible

indisponibilité du correspondant

rapport de livraison

Figure 11: Diagramme d'activité : envoi

SMS

35

III.3.2. Diagramme d'Etat-transition.

Ce diagramme nous a permis de décrire les

différents états que passent les objets sur le système.

C'est pourquoi pour besoin de concision, nous avons décrit les

états pour les objets suivants :

a. Diagramme d'état-transition pour

l'utilisateur

L'utilisateur de notre système (réseau) peut

passer par deux états possible, soit il est connecté au

réseau. En cherchant le réseau d'une façon manuelle,

l'utilisateur est considéré non connecté, il est

connecté qu'après avoir sélectionné le

réseau et s'y connecte, là il peut passer, recevoir appel comme

il peut envoyer ou recevoir des SMS

Non connecté

tentative de connexion

au réseau

connexion impossible

connexion réussi

Connecté au réseau

Figure 12: Diagramme d'état transition de

l'objet utilisateur

b. Diagramme d'état-transition appel

36

Le processus de passation appel peut passer par trois

états possibles, le correspondant peut ne pas être

déjà identifié au système, il peut être en

ligne ou il ne peut être en ligne.

Use Cae Mdel

corréspondant non identifié

corréspondant non disponible

corréspondant disponible

repondeur trasnmission appel

appel d'un numéro

Figure 13: Diagramme d'état transition de

l'objet appel

c. Diagramme d'état-transition pour SMS

37

Le processus d'émission SMS peut passer par trois

états possibles, le correspondant peut ne pas être

déjà identifié au système, il peut être en

ligne ou il ne peut être en ligne. Si le correspondant est en ligne alors

SMS sera envoyé avec accusé de réception, si le

correspondant n'est pas en ligne alors le message sera envoyé sans

accusé de reception

envoi SMS

echec d"envoi

correspondant non identifié

corréspondant non disponible

corréspondant disponible

message envoyé rapport de

reception

Figure 14: Diagramme d'état transition de

l'objet SMS

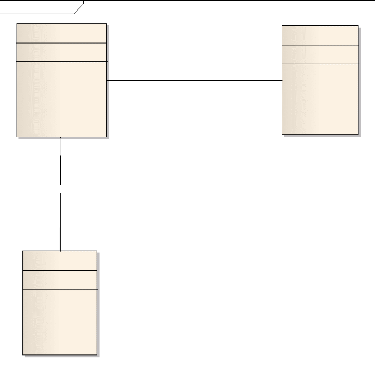

class Class Model

TInsscription

- IMEI: int

+ Inscrire() : void

- MSIDIN: int

+ Envoyer() : void + Recevoir()

: void

Envoyer SMS

SMS

1..*

1

1

Appeler

1..*

Appel

- MSIDIN: int

+ Emettre() : void + Recevoir()

: void

Figure 15: Diagramme de classe

38

III.4. Vue logique

La vue logique a pour but d'identifier les éléments

du domaine, les relations et interactions entre ces éléments.

Cette vue organise les éléments du domaine en «

catégories ». Deux diagrammes peuvent être utilisés

pour cette vue.

III.4.1. Le diagramme de classes.

Dans la phase d'analyse, ce diagramme représente les

entités (des informations) manipulées

par les utilisateurs.

Dans la phase de conception, il

représente la structure objet d'un développement orienté

objet.

39

CHAPITRE QUATRIEME

PRESENTATION DES RESULTATS

IV.1. PRINCIPES DE FONCTIONNEMENT DU SYSTÈME

Ce chapitre nous a été une occasion de

présenter premièrement l'environnement matériel et

logiciel, ainsi que le choix technique du développement. En second nous

avions eu l'opportunité de présenter les différentes

configurations de mise en oeuvre de certaines méthodes principales. En

fin, nous avions présenté le fonctionnement du système

tout en présentant quelques interfaces graphiques des différentes

méthodes.

Pour arriver à nos fins présentées dans

le chapitre précédent sous forme de diagrammes d'activité,

de séquence système et d'états, nous avons fait recours

à trois méthodes : le Prototypage et l'Expérimentation.

IV.2 Environnement de travail

Pour la réalisation de notre système, nous

étions face à des choix matériels ainsi que logiciels.

IV.2.1 Environnement matériel.

Nous avions utilisé un ordinateur avec comme

propriétés suivantes :

· Mini-ordinateur Raspberry Pi 2, Model B

Mémoire RAM : 1GB IV.2.2 Environnement

logiciel.

· Raspbian comme système d'exploitation ;

· YateBTS pour la virtualisation du BTS ;

· Le langage Shell ;

· Serveur Apache.

40

IV.3.3 Choix du langage.

Pour implémenter notre système, nous avions

opté pour le langage Shell. Un shell Unix est un

interpréteur de commandes destiné aux systèmes

d'exploitation Unix et de type Unix qui permet d'accéder aux

fonctionnalités internes du système d'exploitation. Il se

présente sous la forme d'une interface en ligne de commande accessible

depuis la console ou un terminal. L'utilisateur lance des commandes sous forme

d'une entrée texte exécutée ensuite par le shell. Le choix

de ce langage était due premièrement du fait que nous avions fait

une conception orientée objet avec UML, ce qui nous avez conduit

à utiliser des langages orientés objet. En second lieu, la

portabilité du langage Shell nous a permis d'implémenter notre

BTS sans se préoccuper du terminal qui va recevoir le signal

IV.2.4 Choix de la technologie de

sécurité.

Assurer la sécurité de notre système

consistait à assurer la confidentialité de l'espace utilisateur.

C'est-à-dire, seul l'utilisateur inscrit a la possibilité de

faire les transactions sur le réseau propriétaire. Ainsi, un

système de vérification de l'IMEI avant de lui permettre

l'accès au système.

IV.3. CONFIGURATION DU SYSTEME

IV.3.1 Schémas des Configurations Principales

Cette partie consistera à présenter des

exemples réduit du système, partiellement réalisé

et fonctionnel, destiné à montrer les différentes

configurations lié à présentant quelques interfaces du

système.

Pour arriver à mettre à placé notre

système, nous sommes passés par plusieurs configurations dont

voici quelques-unes.

IV.3.1.1 Installation de la BTS

Tout en rappelant que La BTS ou base

transceiver station (en français, station de transmission

de base ou station émettrice-réceptrice de base)

est un des éléments de base du système cellulaire de

téléphonie mobile GSM, appelé plus

communément antenne-relais GSM, ce qui permet la liaison des appels et

SMS.

41

Pour installer Notre BTS voici comment nous avions

procédé:

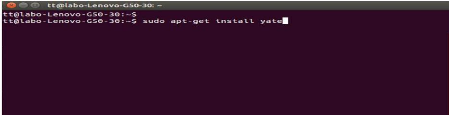

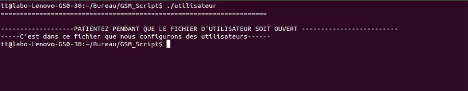

Figure 16: commande d'installation du BTS

Avec cette commande, ça permet d'installer le YateBTS

à partir de la source du site, et à

partir de là la BTS sera installé dans le dossier

d'installation mais pour que cela soit possible il nous faudra un dossier un

serveur qui permettra de configurer la BTS à partir d'une interface

graphique. Une fois installée nous avons passé à la

configuration de ce dernier.

Pour faciliter les choses, nous avions mis en place un script

à exexuter qui va

chaque fois nous permettre d'installer le système, du

moins pour une nouvelle installation

|

Figure 17: Script pour lancer l'installati

on du

YateBTS

|

|

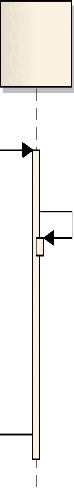

V.3.1.2 Configuration de la BTS.

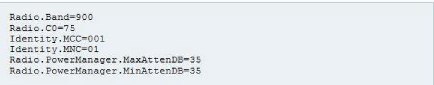

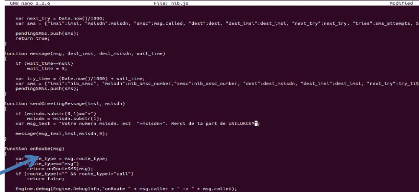

A ce niveau, nous avons configuré les

paramètres essentiels pour permettre à notre réseau

d'être visible par tous les équipements surtout en ce qui concerne

la norme GSM qui impose une sensibilité minimale en réception de

-104 dBm en GSM 900 et DCS 1800

42

Figure 18: Valeur de configuration dans

YateBTS

Ces valeurs nous les avions configurés dans un fichier

créé que nous avions nommé ybts.conf

Figure 19: fichier

ybts.sh

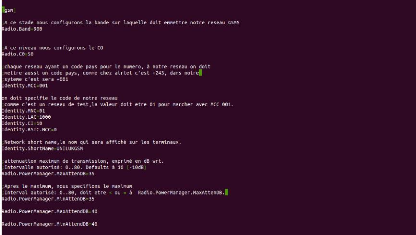

Apres avoir configuré les valeurs de mobilité

pour notre BTS, il convient alors d'accéder à

notre interface du BTS par l'adresse local à partir d'un

navigateur

43

1

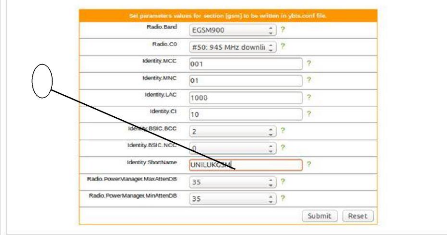

Figure 20: interface graphique de la BTS

Comme on peut le constater sur l'image ci-dessus, on vient de

donner un nom à notre réseau

GSM, le nom qui sera visible dans le terminal

Les valeurs configures dans le fichier

ytbts.sh sont disponible là comme

on peut déjà le constater la valeur de la bande radio et les

autres valeurs

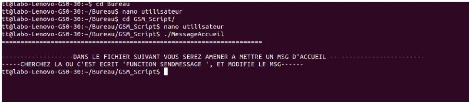

IV.3.1.3 Ajout d'un nouvel utilisateur au

système

C'est dans cette fenêtre que nous avons ajouté

des utilisateurs qui doivent se connecter et utiliser le système. Comme

on peut le voir, lors de l'inscription nous récupérons seulement

l'IMSI du terminal et attribuons le msisdn, qui le permettra de communiquer

avec les autres utilisateurs déjà identifiés au

système.

44

Figure 21: Ajout d'un nouvel utilisateur

Dans la figure ci-dessus il est démontré nous

démontrons comment on peut ajouter un nouvel

utilisateur

Pour que cette opération soit possible nous avions

configuré un fichier dans laquelle on devra chaque fois stocké

ces utilisateurs dont voici l'interface

Figure 22: Contenu du fichier

subscribers.conf

Figure 23: Script « utilisateur »

pour ouvrir fichier d'ajout utilisateur.

A

45

lors

pour accéder à cette configuration nous avons

créé un script shell dans un dossier que nous mettons sur Bureau

qui va chaque fois nous y amener afin de faciliter les choses.

Et voici le contenu :

Figure 24: Conten u du script « utilis

ateur »

L

es figures

ci-dessus montrent les valeurs de configurations de notre

système pour ajouter un nouvel utilisateur, d'où c'est dans ce

fichier que seront stockées les valeurs correspondantes aux informations

des utilisateurs.

Après l'inscription il y a un message de bienvenu que

nous configurons dans le fichier nib.js pour accueillir l'utilisateur au

système.

46

Figure 25: nib.js fichier de configuration du

Message de Bienvenu

Dans la figure ci-dessous nous avions configuré le

message de bienvenu quand un nouvel

utilisateur vient d'être ajouté au système.

Un message qui peut bien être défini selon le besoin de

l'administrateur du système.

Pour ouvrir ce fichier de de configuration Message d'Accueil

nous avions programmé un script Shell qui va chaque fois nous aider

Figure 26: Script pour ouvrir le fichier pour

personnaliser Message de Bienvenu

IV.4. PRESENTATION ET DISCUSSION DES RESULTATS

IV.4.1. Résultats Obtenus.

Juste au début de ce travail de recherche, nous nous

sommes fixés l'objectif de mettre en place un réseau GSM

propriétaire dans une entité académique qui permettra de

diminuer le cout exorbitant de la communication.

Voici les résultats que nous avons obtenus :

47

- Nous avons proposé une partie d'inscription des

nouveaux utilisateurs, de passation d'appel, d'émission SMS, que nous

avons présenté dans le diagramme d'état dans le

troisième chapitre, la partie d'inscription donne à l'utilisateur

l'accès au système, la partie de passation d'appel permet de

d'émettre des appels et en recevoir, ainsi en dernier la partie de

Message qui permet l'envoi et la réception des SMS;

- Nous avons conçu avec UML des modèles de

traitement des données par le Système d'envoi et réception

d'appel et SMS que nous avons décrit sous forme de diagramme

d'activité et de séquence système à partir des

quels nous avons-nous dégagé les états.

IV.4.2. Commentaires et Difficultés

Rencontrées.

Au cours de nos investigations, nous nous sommes

heurtés à des difficultés que voici :

- Lorsque nous avons configurer le d'émission et

réception d'appel de notre système, nous voulions à ce que

le signal de notre BTS déjà programmé puisse apparaitre

dans tous le terminal une fois recherche manuelle du réseau

déjà effectué sur ce dernier, chose qui n'a pas

été faite vu qu'il nous fallait SDR(Software defined Radio) qui

pourrait convertir le signal de notre BTS en signal recevable par les

terminables mobiles.

- Une autre difficulté rencontrée est

liée à certains modules du SMS qui sont payant pour être

intégré dans notre BTS

48

CONCLUSION GENERALE

Sous le thème «Etude et mise en place d'un

réseau GSM propriétaire dans une entité

académique», notre travail de recherche cherchait à savoir

si on peut relever le défi de l'exorbité de la communication dans

les entités académiques

Pour répondre à cette préoccupation, nous

nous sommes fixés l'objective de matérialiser nos connaissances

acquises dans notre cycle universitaire, en mettant en place, dans le cadre

d'un réseau de communication, un réseau GSM propriétaire

qui pourra aider les étudiants et autre personne à communiquer

à moindre prix et cela avec mobilité des utilisateurs.

Pour y parvenir, nous avons recouru à la

modélisation avec le langage UML, à la configuration et à

l'expérimentation. Grace à ces méthodes nous avons

proposé un des configurations d'inscription des utilisateurs, de

passation et réception d'appel, d'émission et réception

des SMS, que nous avons présenté dans le diagramme d'état

dans le troisième chapitre, la partie d'inscription donne à

l'utilisateur l'accès au système, la partie de passation d'appel

permet à l'utilisateur de passer et recevoir des appels. En fin nous

avons la partie d'émission et réception SMS nous donne à

son tour la possibilité d'envoyer et recevoir SMS passant par le

système.

49

A la fin de notre recherche, nous ne cessons de penser que

l'étude et la mise d'un réseau GMS, demeure une solution efficace

et efficiente pour améliorer le cout de la mise en oeuvre de moyen de

communication dans une entité académique. Nous osons croire que

si les institutions d'enseignement académiques font recours au

système que nous leurs proposons, alors ils seront capables

d'améliorer le système de communication dans leurs

établissements. Cette solution ne concerne non seulement ces derniers,

mais sera également bénéfique à toute personne

voulant diminuer le cout lié à la communication passant par des

systèmes OpenSource.

Plusieurs modules peuvent être ajoutés

facilement par les futurs chercheurs avec bien d'autres modules qu'ils pourront

modéliser suivant les principes énoncés dans ce travail

pour l'amélioration du système.

50

BIBLIOGRAPHIE

Cohendet. (s.d.). les grandes lignes de la

découverte. Descary, B. ((sd)). Petit guide pour bien

démarrer le projet.

Dzali, A. (2008). Installation et Maintenance de

BTS.

Ewoussoua, L. (s.d.). Comprendre le réseau mobile. le

reseau mobile.

Ftelcoms. (2005). le debit de reseau sans fil.

Consulté le 21 6, 2016, sur Tout sur le reseau sans fil:

http://reseau.blog.com

Germain, M. (2013). Management desNouvelles technologies

. Consulté le Mars 13, 2016, sur

www.wikipedia.org:

https://www.wikipedia.org/Michel_germain

Graua, C. (2005). Cours de conception d'une base des

données.

GSM. (s.d.). Consulté le 6 2, 2016, sur comment

ca marche:

http://commentcamarche/GSM

khouni. (2011). Simulation et optimisation d'un

réseau en utilisant la technolgie OFDM. Paris.

King, M. (2010). Conception et Simulation d'un reseau de

couverture étendu. Simulation d'un reseau

.

Kourba. (2010). La technologie FDDI avec le UMTS.

Malino, R. (2005). Petites antennes:communication sans fil

et terminaux. Belgique: JPB. Pillou. (2006). Le système

d'information. Touluse.

Pillou. (2006). CommentÇaMarche Encyclopédie

informatique libre, 2.0.6. Consulté le mars 9, 2013, sur site web

CommentÇaMarche.net:

http://www.commentcamarche.net

Reseau de télephonie. (s.d.). Consulté

le 22 6, 2016, sur

https://fr.wikipedia.org:

https://fr.wikipedia.org/wiki/Réseau-de-téléphonie-mobile)

Roques. (2006). Modelisation avec UML. Touluse.

Roques, P. (2006). UML 2 par la pratique. EYROLLES.

Sfez. (1988). Apprentissage de la communication en milieu

academique. 3. Tadieu. (2000). La méthode MERISE principes et

Outils. Paris: Ed d'Organisation.

51

Tom'sguide. (2009). Réseau cellulaire.

Consulté le 7 1, 2016, sur Wikipedia:

fr.m.wikipedia.org/wiki/reseaucellulaire

Tonye, E. (2011). Communication sans Fil. Peites

antennes, 23.

Wulf, M. D. (2002). Le reseau GMS et la téchnologie

des applications. Bellavanture. Rolland Y. (2016). La memorisation de la

communication. UFNNN, 3.

A

ANNEXE

CURRICULUM VITAE

I. RENSEIGNEMENTS PERSONNELS

|

|

|

Téléphone :(243)994352919

Originaire du Village de : RUTSHURU

Lieu de Naissance : GOMA

Nationalité(s) : CONGOLAISE (RDC)

Permis de conduire : catégorie :

Nom de famille : ELIAS SEMAJERI

Prénom(s) : LADISLAS Fils de: KULE

DAMIEN

Religion : CHRETIENNE (Adventiste)

Sexe : M

Date de Naissance : le 05 JUILLET 1992

Province/Pays : NORD KIVU

Et de : BORA ESPERANCE

Email :

eliladislas@gmail.com

N° Carte d'Identité :

11930811817

N° d'affiliation à l'INSS :

II. RENSEIGNEMENTS FAMILIAUX

Etat civil : Célibataire

III. ETUDES FAITES

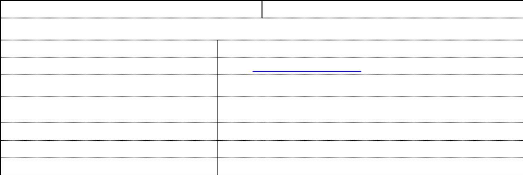

|

Institut, Ville et pays

|

Type

d'Enseignement

|

Fréquenté

|

Certificat ou Diplôme Obtenu

|

|

|

|

De

|

à

|

|

|

UNIVERSITE ADVENTISTE DE LUKANGA (RDC)

|

GESTION

INFORMATIQUE/RE

SEAUX

INFORMATIQUES

|

2014

|

2016

|

DIPLOME DE LICENCIE EN ECONOMIE OPTION DE GESTION

INFORMATIQUE DEPARTEMENT RESEAUX INFORMATIQUES

|

|

UNIVERSITE ADVENTISTE DE LUKANGA (RDC)

|

GESTION

INFORMATIQUE

|

2011

|

2014

|

DIPLOME DE GRADUAT EN ECONOMIE

|

|

INSTITUT MARANATHA (RDC)

|

ENSEIGNEMENT

SECONDAIRE

|

2005

|

2011

|

DIPLOME D'ETAT

|

|

ECOLE PRIMAIRE D'APPLICATION MARANATHA

(RDC)

|

ENSEIGNEMENT

PRIMAIRES

|

1999

|

2004

|

CERTIFICAT D'ETUDES PRIMAIRES

|

|

|

IV. EXPERIENCE PROFESSIONNELLE

|

Organisation

|

Ville et pays

|

Année

|

Poste occupé

|

Domaine d'intervention

|

|

à

|

|

B

53

UNILUK

|

RDC

|

JANVIER

2016

|

NOVEMBRE

2016

|

CHARGE DU LABO-INFORMATIQUE

|

NTIC

|

|

DESCRIPTION DU TRAVAIL

|

|

· Maintenance des ordinateurs et administration du

laboratoire informatique