CHAPITRE 1 : INTRODUCTION

1. Problématique

L'informatique aujourd'hui apparait comme une discipline

tentaculaire (Kanga, 2011) c'est-à-dire qui a un impact

considérable sur la plupart d'aspect de la vie sociale,

économique, juridique, etc...

Au regard de ce qui précède, nous pouvons dire

sans nous tromper que l'informatique couvre aujourd'hui la

quasi-totalité des secteurs de la vie

humaine et sociale.

L'organisation rigoureuse du travail parait indispensable et

constitue un atout majeur pour la survie de l'entreprise.

Vu les principaux besoins à satisfaire au sein de

l'entreprise, il règne une tendance générale à

l'harmonisation des supports utilisés au niveau des

entreprises qui ont comme service la distribution des

courriers (Par exemple : fiche de suivi des courriers, le bordereau de

dépôt, le relevé des clients...)

pour palier à des problèmes fastidieux et

répétitifs...Et par besoin d'évaluation

et de suivi des activités au sein de l'organisation. Le

souci d'optimisation des méthodes de gestion des clients à

travers la rationalisation de son dossier

s'impose.

Avec l'informatisation, la possibilité nous a

été donnée de suivre de manière

détaillée la gestion de chaque courrier, afin de permettre aux

responsables, de prendre de bonnes décisions et offrir la

possibilité de retrouver les traces ou opérations diverses

accomplies et surtout de générer les statistiques.

Dans le cadre d'une distribution des courriers, il offre la

possibilité de de faire le suivi des différents courriers vers

les clients destinateurs avec

beaucoup de facilité via internet, en s'affranchissant

de toutes les contraintes de temps ou de lieu.

Comme mentionner ci-haut, l'informatique touche presque tous

les

secteurs de la vie grâce au progrès

constaté dans chacune de ses branches, le site web dans notre cas.

2. Hypothèses

Il est évident qu'à ce jour l'apport des sites

web dans la vie des jeunes et des vieux est très significatifs, en

allant de sites de recherche,

d'information ,de rencontre, en passant par les réseaux

sociaux et plus encore

, ces différents sites offrent des

débouchés indispensables aux différentes catégories

des personnes qui les consultent.

1

Par ailleurs, ceux-ci ne sont pas à l'abri de certains

méfaits, tels les attaques web, les hackers, les pirates du web auxquels

ils devront faire face.

L'automatisation ne doit pas se faire d'une manière

arbitraire ;

La décision d'automatisation ne saurait être ni

immédiate, ni

spontanée.

Il a été remarqué, qu'à l'aide du

Système d'information actuel, on ne

pouvait pas automatiquement :

? Donner la liste des courriers traités ;

? Donner la liste des clients par catégories ;

? Produire une fiche de de suivi;

? Connaitre le statut du courrier ;

? Générer les statistiques.

Devant cette situation, les gestionnaires de l'entreprise est

confronté à un défi qui consiste à mettre sur pieds

un système d'information devant prendre en charge les problèmes,

susmentionnés.

Nous pouvons poser comme hypothèse que

l'informatisation du système d'information sera bénéfique

à HBC Sprl pour la gestion des courriers.

Face aux besoins des gestionnaires de l'entreprise, nous

pouvons anticiper une solution d'automatisation qui pourra remédier aux

différents problèmes qui se posent au sein de l'entreprise.

3. Choix et intérêt du sujet

Avec la vulgarisation de plus en plus poussée de

l'informatique, beaucoup d'utilisateurs d'ordinateurs, particulièrement

les internautes accordent une attention soutenue aux conditions d'exploitation

de cet outil pour en tirer le meilleur avantage.

C'est ainsi par exemple que certaines organisations disposent

d'un site web soit pour faire la promotion de leurs produits et services, mais

aussi certaines utilise carrément le site web comme l'outil qui rend

service à l'immédiat (online) selon les besoins de

l'internaute.

Mais le choix et l'intérêt que nous attachons

à ce sujet ne trouve pas leur fondement sur l'effet du « suivisme

» ni pour être à la mode, sans se soucier de

l'opportunité qu'il présente ni des potentialités des

matériels informatiques acquis et des différentes

fonctionnalités que présente l'application.

La perspective de notre étude revêt un triple

intérêt relatif aux catégories d'acteurs concernés

par une gestion électronique des courriers que nous avons relevé

dans le présent travail, en l'occurrence L'entreprise qui oeuvre dans le

domaine de distribution des courriers, l'Entreprise partenaire,

2

les clients de l'entreprise partenaire qui seront servis par

l'Entreprise de tutelle(en charge de distribution des courriers) ainsi que les

internautes.

Du côté de l'Entreprise de tutelle, Il n'est pas

rare en effet de

rencontrer aujourd'hui encore des organisations qui ne

disposent pas d'un site web ou encore qui en dispose mais sous-utilisé

et disposant aussi d'un

important parc d'ordinateurs dont la puissance

installée est sous-utilisée ou qui ne sert qu'au simple

traitement de texte. Et pourtant, l'acquisition de cet

outil requiert la mobilisation de beaucoup des moyens

financiers et son utilisation à bon escient aura un rendement

meilleur.

Concernant l'Entreprise partenaire, elle trouve un canal de

sous-traitance plus rapide et optimale qui gagne en temps et en cout. Une

facilité d'atteindre un grand nombre des clients en un temps record un

peu pour pallier à l'adage « Time is money ».

Concernant les clients et les internautes, ils disposent d'un

vaste

dispositif qui les permet de découvrir

différents services offerts par les deux Entreprise, l'Entreprise de

tutelle et l'Entreprise partenaire.

Enfin pour la communauté scientifique,

l'intérêt de cette étude a pour but de diagnostiquer, au vu

de ce qui se passe sous d'autres cieux, l'un des

artifices du développement fulgurant des nouvelles

technologies de

l'information et de la communication afin de proposer une

approche méthodique, explicative et objective qui permette

d'appréhender la gestion

par voie électronique des courriers.

4. Méthodes et techniques utilisées

Afin de mener à bien le déroulement de notre

recherche qui analyse les conditions de développement d'une application

de gestion des courriers

par voie électronique de l'Entreprise HBC (Holding

Business and Communication), nous avons opté pour la méthode

MERISE (Méthodes

d'Etudes et de Réalisations Informatiques des

Systèmes d'Entreprise). Grace à elle, le concepteur a la

possibilité de représenter le réel perçu. En

outre,

MERISE fait une approche systémique (une approche qui

repose sur la

théorie des systèmes).

Enfin, MERISE suit une démarche hiérarchique donc

une démarche

par niveau et cela de par son cycle d'abstraction.

Outre les méthodes informatiques qui nous ont

aidées à mener à

bien le déroulement de notre recherche qui analyse les

conditions de

développement d'une application de gestion des courriers

par voie

électronique, nous avons aussi fait recours aux

méthodes et techniques qui nous ont permis d'écrire ce

mémoire. Ces méthodes et techniques sont :

3

4.1. Méthodes de travail

- la méthode historique : cette méthode nous a

permis de cerner les raisons et contraintes explicatives du recours à un

logiciel de gestion ;

- la méthode descriptive : nous a permis de faire une

description ou mieux une monographie de la situation de l'organisation qui fait

l'objet de notre étude par une analyse de l'existant ;

- la méthode clinique : nous a permis de faire un

diagnostic de la situation actuelle de gestion au sein de l'entreprise HBC et

de proposer les possibilités d'améliorer le système de

gestion d'informations.

4.2. Techniques de travail

- technique documentaire : cette technique nous a permis de

collecter les informations relatives à notre sujet contenues dans les

ouvrages, articles, revues, etc. ;

- les statistiques nous ont permis de collecter les

informations quantitatives inhérentes à notre étude.

- l'interview

5. Délimitation dans l'espace du sujet

Notre étude trouve son outil d'analyse dans deux

catégories de documents en rapport avec la gestion par voie

électronique des courriers. La première catégorie comprend

toute la documentation ayant trait à l'usage à la gestion des

courriers et, laquelle documentation nous a servi tout au long de cette

étude.

Pour la seconde catégorie relative au développement

d'une application permettant la gestion des courriers nous nous proposons

d'implémenter cette application web.

Du cadre spatial, nous avons retenu HBC qui est une Entreprise

oeuvrant dans le domaine de courriers et de recouvrement en République

Démocratique du Congo.

4

5

PREMIERE PARTIE : NOTIONS

THEORIQUES

CHAPITRE 2 : REVUE DE LA LITTERATURE

2.1. Système d'information

Avant de parler du système d'information, nous allons

d'abord aborder respectivement les concepts « système » et

« information ».

? Système :

- Ensemble d'éléments de même nature qui

assure une fonction

commune,

- Dispositif ou ensemble d'éléments ayant une

fonction

déterminée,

- Ensemble de méthodes et de procédés

organisés qui concourent

au même résultat.

? Information :

- Ensemble de données (concernant un sujet particulier)

A. Système d'information

Le bon fonctionnement d'une entreprise dépend de la

manière dont l'information est perçue, stockée,

traitée et diffusée. Dès lors que l'entreprise en tant que

système complexe ne répond pas à cette règle, elle

ne pourra jamais atteindre ses objectifs (Mvibudulu & Konkfie, 2010).

Ainsi, l'entreprise en tant que système complexe est un

ensemble avec des sous-ensembles dont le but est commun, celui d'atteindre des

objectifs qu'elle s'est assignés.

Ces sous-ensembles constituent eux aussi des systèmes

dans un système. Il s'agit de :

? Système de pilotage (décisionnel) ;

? Système d'information ;

? Système opérant.

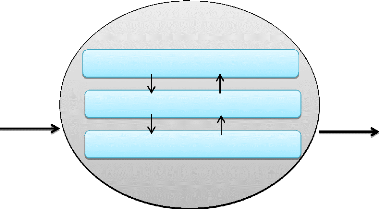

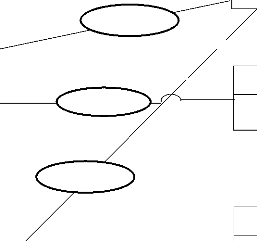

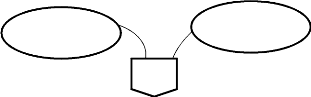

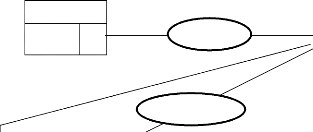

Les trois systèmes ou composants sont

représentés dans le schéma

ci-après :

6

Entreprise/Système

Système de pilotage (S.P)

Système d'information (S.I)

Input Output

Système opérant (S.O)

Figure 1. Présentation des composants du

système

Ainsi, chaque sous système de l'entreprise est

décrit de la manière suivante :

? Le système de Pilotage (SP) a pour objectif

d'arrêter des stratégies pour le bon fonctionnement de

l'entreprise. Il est appelé autrement système décisionnel,

car il décide du sort de l'entreprise à court, moyen et long

terme.

? Le système d'Information (SI) joue le rôle du

courroie de transmission entre le système de pilotage et le

système opérant. Il est un ensemble d'information et de moyens

utilisés pour exploiter ses informations. Il s'agit des moyens :

matériels, humains, logiciels, financiers, etc.

? Le système Opérant (SO) ou d'exécution

a pour objectif d'exécuter les ordres provenant du système

décisionnel via le système d'information et d'n faire un rapport

après exécution.

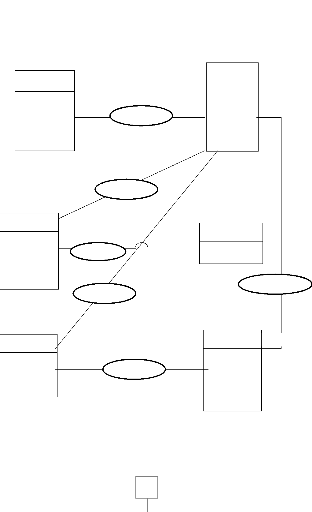

B. Le cycle d'abstraction de conception de système

d'information

Le cycle d'abstraction de merise repose sur les raisonnements

et comporte les différents niveaux ci-après :

- Le niveau conceptuel

- Le niveau organisationnel

- Le niveau logique

- Le niveau physique

7

Le système d'information organisationnel et le

système d'information informatisé.

|

Niveau

|

Regroupement

|

|

Conceptuel

Organisationnel

|

Système d'information organisationnel

|

|

Logique Physique

|

Système d'information informatisé

|

Il est à noter qu'en merise, il y a séparation

entre données et traitement. C'est ainsi que l'on parlera des aspects :

statique et dynamique.

C. Les composants du système d'information

Dans le système d'information, nous retrouvons des

sous-systèmes

ci-après :

? Le système manuel dont les informations sont

traitées manuellement;

? Le système informatique dont les informations sont

traitées automatiquement.

Comme toutes les informations de l'entreprise ne peuvent pas

être traitées avec des outils informatiques, celles qui les seront

pour assurer la cohérence du système d'information doivent suivre

la démarche d'information proposée par la méthode Merise,

car l'informatisation ne s'improvise pas.

2.2. Base de données

2.2.1. Quid Base des données

? Une base de données (BD en abrégé) est

un ensemble d'informations archivées dans des mémoires

accessibles à des ordinateurs en vue de permettre le traitement des

diverses applications prévues pour elles.

L'intérêt d'une BD est de regrouper les

données communes à une application dans le but :

- D'éviter les redondances et les incohérences

qu'entrainerait fatalement une approche où les données seraient

réparties dans différents fichiers sans connexion entre eux ;

- D'offrir des langages de haut niveau pour la

définition et la manipulation des données ;

- De partager les données entre plusieurs utilisateurs

;

8

- De contrôler l'intégrité, la

sécurité et la confidentialité des données ;

- D'assurer l'indépendance entre les données et

les traitements (Lemaitre, 2005).

La conception d'une Base de données nécessite au

préalable une connaissance en la matière afin que sa

réalisation soit bonne. Ainsi, la définition d'une Base de

données se fonde sur trois critères suivants (Mvibudulu &

Konkfie, 2010):

- Structuration

- Non redondance - Exhaustivité

A cet effet, nous définissons une Base de

données comme étant un ensemble des données

structurées, non redondantes et exhaustives.

De façon simpliste, une Base de données est

définie comme étant

un grand fichier dans lequel on retrouve des petits fichiers

ayant des liens entre eux, renfermant des informations nécessaires et

non répétitives et

permettant à plusieurs utilisateurs d'y accéder

simultanément.

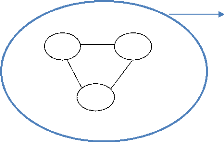

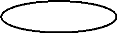

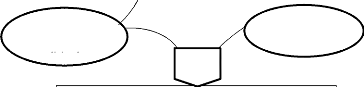

Ex : T. BDD

T

T3

T2

T_BDD : grand fichier (fichier

BDD)

Figure 2. Schéma théorique d'une Base de

Données

? Une base de données est aussi un ensemble volumineux,

structuré et minimalement redondant de données, reliées

entre elles, stockées

sur support numériques centralisés ou

distribués, servant pour les besoins

d'une ou plusieurs applications, interrogeables et modifiables

par un ou plusieurs utilisateurs travaillant potentiellement en

parallèle.

On peut parler d'une base de données aussi comme

étant une collection de données dans un domaine d'application

singulier et particulier où les propriétés des

données ainsi que les relations sémantiques entre ces

données sont spécifiées en utilisant les concepts

proposés par le modèle de données sous-jacent (Massimango,

2011).

9

? Une base de données (BD en

abrégé) est un ensemble d'information archivée dans des

mémoires accessibles à des ordinateurs en vue de permettre le

traitement des diverses applications prévues pour elles.

L'intérêt d'une BD est de regrouper les

données communes à une application dans le but (Lemaitre, 2005)

:

? D'éviter les redondances et les incohérences

qu'entrainerait fatalement une approche où les données seraient

réparties dans différents fichiers sans connexion entre eux,

? D'offrir des langages de haut niveau pour la

définition et le manipulation des données,

? De partager les données entre plusieurs

utilisateurs,

? De contrôler l'intégrité, la

sécurité et la confidentialité des données,

? D'assurer l'indépendance entre les données et

les traitements.

2.2.2. Description des critères d'une base de

données

- Structuration : Ce terme fait allusion aux

conditions de stockage des informations et à la manière dont ces

dernières seront utilisées.

- Non redondance : C'est un critère

qui interdit à la Base de données de contenir des informations

répétitives. Nous avons deux formes de redondance à savoir

:

La synonymie : c'est lorsque deux objets ont la

même signification. Par exemple : Nom et Name ; Désignation et

libellé.

La polysémie : c'est lorsqu'un objet

renvoie a plusieurs significations.

Exemple :

Animal

|

Nom

|

|

Nom d'une personne

Nom d'un article

|

10

- Exhaustivité : C'est le principe selon

lequel la Base de données doit contenir n toutes les informations

nécessaires afin de répondre aux besoins des utilisateurs et ce,

à tous les niveaux de hiérarchie.

Pour ce faire, l'Analyste ou le Concepteur est obligé

à bien recenser

les besoins des utilisateurs à partir desquels, il va

collecter les données qui seront logées dans la Base.

2.2.3. Planification d'une base de données

Une base de données doit être conçue, raison

pour laquelle, il est conseillé de la concevoir sur papier avant son

implémentation sur un micro-ordinateur.

C'est pareil avec le travail d'un architecte qui avant de

construire une maison, conçoit d'abord son plan sur papier.

Ainsi, la conception d'une base de données exige la mise

en application de ses trois critères techniques : la structuration, la

non redondance et l'exhaustivité, cela, en utilisant une méthode

de conception des systèmes d'information telle que MERISE

(Méthodes d'Etudes et de Réalisation Informatiques des

Systèmes d'Entreprise), ou une technique de modélisation comme

UML et autres (Mvibudulu & Konkfie, 2010).

2.2.4. Système de gestion de base de

données(SGBD)

2.2.4.1. Quid SGBD

Un SGBD (Système de gestion de base de données)

est un système de stockage de l'information qui assure la recherche et

la maintenance. Les données sont persistantes (gestion de disques),

partagées entre de nombreux utilisateurs ayant des besoins

différents, qui les manipulent à l'aide de langage

appropriés. Le système assure également la gestion de la

sécurité et des conflits d'accès.

Il faut remarquer que les données sont accessibles

directement, alors que les systèmes de banques de données

antérieures ne fournissaient qu'un accès à un ensemble

plus ou moins vaste au sein duquel il fallait encore faire une recherche

séquentielle. On retrouve ce dernier mode de fonctionnement quand on

utilise sur Internet des navigateurs de recherche qui exploitent des moteurs de

bases de données.

11

A. Historique

Le mot Data Base est un apparu en 1964 lors d'une

conférence sur ce thème aux USA, organisée dans le cadre

du programme spatial américain.

Auparavant, on ne connaissait que des systèmes de

gestion de fichiers (SGF), basés sur la gestion de bandes

magnétiques, destinés à optimiser les accès

séquentiels. Les disques étaient alors chers et

réservés à de petits fichiers.

Peu après (~ 1970) apparaissent les premiers SGBD,

conçus selon les modèles hiérarchiques, puis

réseaux. On voit apparaitre des langages de navigation et la description

des données est indépendante des programmes d'application. Cette

première génération suit les recommandations du DTBG

CODASYL (Data Base Task Group - Conference On Data System Language),

influencé par le système IMS d'IBM.

Le modèle relationnel voit jour en 70 et met 20 ans

pour s'imposer sur le marché. Ce modèle permet la naissance de

langages assertionnels, basés sur la logique du premier ordre et les

traitements ensemblistes. Dans le même temps, l'emploi des disques se

généralise, les accès directs deviennent la règle,

le développement des techniques d'optimisation assurent aux SGBD des

performances largement équivalentes à celles des anciens

modèles de données.

Au cours des années 80, de nouveaux besoins se font

jour. Les systèmes mis jusque-là sur le marché

privilégiaient des données de gestion. On cherche de plus en plus

à manipuler des données techniques, des images, du son. De

nombreux travaux de recherche tentent de faire le lien avec le monde

Orienté-Objet ainsi qu'avec les systèmes

d'inférence utilisés en Intelligence Artificielle.

Compte tenu de l'inertie du marché, il faudra attendre encore une

dizaine d'années pour qu'un modèle vraiment nouveau et performant

commence à l'envahir. On commence à parler en 96 d'une «

évolution progressive » vers le modèle relationnel-Objet

à partir de 1988.

B. Principes de fonctionnement

La gestion et l'accès à une base de

données sont assurés par un ensemble de programmes qui

constituent le Système de gestion de base de données (SGBD). Un

SGBD doit permettre l'ajout, la modification et la recherche de données.

Un système de gestion de bases de données héberge

généralement plusieurs bases de données, qui sont

destinées à des logiciels ou des thématiques

différentes.

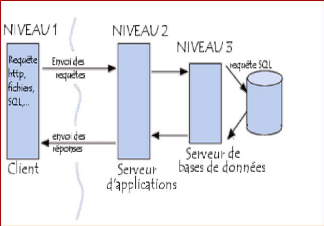

Actuellement, la plupart des SGBD fonctionnent selon un mode

client/serveur. Le serveur (sous-entendu la machine qui stocke les

données)

12

reçoit des requêtes de plusieurs clients et ceci

de manière concurrente. Le serveur analyse la requête, la traite

et retourne le résultat au client.

Le modèle client/serveur est assez souvent

implémenté au moyen de l'interface des sockets (voir le cours de

réseau); le réseau étant Internet.

Une variante de ce modèle est le modèle ASP

(Application Service Provider). Dans ce modèle, le client s'adresse

à un mandataire (broker) qui le met en relation avec un SGBD capable de

résoudre la requête. La requête est ensuite directement

envoyée au SGBD sélectionné qui résout et retourne

le résultat directement au client.

Quel que soit le modèle, un des problèmes

fondamentaux à prendre en compte est la cohérence des

données. Par exemple, dans un environnement où plusieurs

utilisateurs peuvent accéder concurremment à une colonne d'une

table par exemple pour la lire ou pour l'écrire, il faut s'accorder sur

la politique d'écriture.

Cette politique peut être : les lectures concurrentes

sont autorisées mais dès qu'il y a une écriture dans une

colonne, l'ensemble de la colonne est envoyée aux autres utilisateurs

l'ayant lue pour qu'elle soit rafraîchie (Audibert, 2009).

C. Objectifs d'un SGBD

Des objectifs principaux ont été fixés

aux SGBD dès l'origine de ceux-ci et ce, afin de résoudre les

problèmes causés par la démarche classique. Ces objectifs

sont les suivants :

Indépendance physique : La

façon dont les données sont définies doit être

indépendante des structures de stockage utilisées.

Indépendance logique : Un même

ensemble de données peut être vu différemment par des

utilisateurs différents. Toutes ces visions personnelles des

données doivent être intégrées dans une vision

globale.

Accès aux données :

L'accès aux données se fait par l'intermédiaire d'un

Langage de Manipulation de Données (LMD). Il est crucial que ce langage

permette d'obtenir des réponses aux requêtes en un temps «

raisonnable ».

Le LMD doit donc être optimisé, minimiser le

nombre d'accès disques, et tout cela de façon totalement

transparente pour l'utilisateur.

Administration centralisée des données

(intégration) : Toutes les données doivent être

centralisées dans un réservoir unique commun à toutes les

applications. En effet, des visions différentes des données

(entre autres)

13

se résolvent plus facilement si les données sont

administrées de façon centralisée.

Non redondance des données : Afin

d'éviter les problèmes lors des mises à jour, chaque

donnée ne doit être présente qu'une seule fois dans la

base.

Cohérence des données : Les

données sont soumises à un certain nombre de contraintes

d'intégrité qui définissent un état cohérent

de la base. Elles doivent pouvoir être exprimées simplement et

vérifiées automatiquement à chaque insertion, modification

ou suppression des données.

Les contraintes d'intégrité sont décrites

dans le Langage de Description de Données (LDD).

Partage des données : Il s'agit de

permettre à plusieurs utilisateurs d'accéder aux mêmes

données au même moment de manière transparente. Si ce

problème est simple à résoudre quand il s'agit uniquement

d'interrogations, cela ne l'est plus quand il s'agit de modifications dans un

contexte multi-utilisateurs car il faut : permettre à deux (ou plus)

utilisateurs de modifier la même donnée « en même temps

» et assurer un résultat d'interrogation cohérent pour un

utilisateur consultant une table pendant qu'un autre la modifie.

Sécurité des données :

Les données doivent pouvoir être protégées contre

les accès non autorisés. Pour cela, il faut pouvoir associer

à chaque utilisateur des droits d'accès aux données.

Résistance aux pannes : Que se

passe-t-il si une panne survient au milieu d'une modification, si certains

fichiers contenant les données deviennent illisibles ? Il faut pouvoir

récupérer une base dans un état « sain ». Ainsi,

après une panne intervenant au milieu d'une modification deux solutions

sont possibles : soit récupérer les données dans

l'état dans lequel elles étaient avant la modification, soit

terminé l'opération interrompue (Audibert, 2009).

D. La notion de Modèle de

Données

C'est une notion très essentielle dans le sens

où elle sert de motivation quant au choix de l'utilisation ou non d'une

base de données lors de la conception d'un système.

En effet, la résolution d'un problème par un

automate nécessite de représenter l'information sur le domaine

traité appelé parfois mini monde ou univers du discours sous une

forme digitale qui soit interprétable et manipulable par un

ordinateur.

14

Le modèle doit donc être spécifié

en utilisant des données codées et stockées en

mémoire ainsi que par des opérations (programmes) qui

déterminent comment ces données peuvent être

utilisées pour résoudre le problème posé.

Un modèle peut se définir comme une

représentation abstraite de l'information et éventuellement des

opérateurs de manipulation de l'information.

Sur le plan fonctionnel, voilà ce dont on peut attendre

d'un Système de Gestion de Base de Données (Massimango, 2011)

:

- Supporter les concepts définis au niveau du

modèle de données. Ceci afin de pouvoir représenter les

propriétés des données. Ce niveau de représentation

n'est pas nécessairement lié à la représentation

interne sous forme de fichiers. Il regroupe en général la

définition de types spécifiques et la définition de

règles de cohérence ;

- Rendre transparent le partage des données entre

différents utilisateurs. Ceci signifie que plusieurs utilisateurs

doivent pouvoir utiliser la base de façon concurrente et transparente.

Le problème posé ici est du fait que le SGBD pour des raisons

évidentes de performances (partage du CPU) doit permettre des

exécutions concurrentes sur une même base de données ;

- Assurer la confidentialité des données. Il est

nécessaire de pouvoir spécifier qui a le droit d'accéder

ou de modifier tout ou partie d'une base de données. Il faut donc se

prémunir contre les manipulations illicites qu'elles soient

intentionnelles ou accidentelles. Cela nécessite d'une part, une

spécification des droits ajout, suppression, mis à jour). Il est

patent que garantir la confidentialité des données engendre un

surcout en temps au niveau des manipulations ;

- Assurer le respect des règles de cohérence

définies sur les données. A priori, après chaque

modification sur la base de données, toutes les règles de

cohérence doivent être vérifiées sur toutes les

données. Evidemment, une telle approche est irréalisable pour des

raisons de performances et il faut déterminer des moyens de trouver

précisément quelles règles et quelles données sont

susceptibles d'être concernées par les traitements

réalisés sur la base de données. Ces traitements doivent

pouvoir être effectués sans arrêter le système.

- Fournir différents langages d'accès selon le

profil de l'utilisateur. En général, on admet que le SGBD doit au

moins supporter un langage adressant les concepts du modèle. Dans le cas

du modèle relationnel, ce langage est le langage SQL. Néanmoins

ce type de langage ne permet pas tous les types de manipulations et les SGBD

proposent soit un langage plus complet au sens Turing du terme avec la

possibilité de définir des accès à la base de

données, soit un couplage d'un langage tel que SQL avec un langage de

programmation conventionnel (tels que le langage C ou le langage Cobol).

15

La définition d'une interface entre une base de

données et le Web pose ce type de problème de

spécification et de navigation dans une base de données ;

- Etre résistant aux pannes. Ceci afin de

protéger les données contre tout incident matériel ou

logiciel qu'il soit intentionnel ou fortuit. Il faut donc garantir la

cohérence de l'information et des traitements en cas de panne. Les

applications opérant sur des bases de données sont souvent par

nature amenées à opérer des traitements longs sur

d'importants volumes de données. Les possibilités de panne en

cours de traitement sont donc nombreuses et il faut fournir des

mécanismes de reprise en cas de panne ;

- Posséder une capacité de stockage

élevée. Permettre ainsi la gestion de données pouvant

atteindre plusieurs milliard d'octets. Les capacités de stockage des

ordinateurs sont en augmentation croissante. Cependant, les besoins des

utilisateurs sont également en croissance forte. Avec l'essor des

données multimédia (texte, image, son, vidéo) les besoins

sont encore accrus. Les unités de stockage sont passées du

mégaoctet(106) au gigaoctet (109), puis au

téraoctet (1012), pétaoctet (1016) et on

déjà à parler de exaoctet(1018) voir de

zettaoctet(1021) ;

- Pouvoir répondre à des requêtes avec un

niveau de performances adapté. Une requête est une recherche

d'information à effectuer sur une ou plusieurs bases de données

qui peut impliquer des caractéristiques descriptives sur l'information

ou des relations entre les données. La puissance des ordinateurs n'est

pas la seule réponse possible à apporter aux problèmes de

performance. Une requête peut généralement être

décomposée en opérations élémentaires.

L'ordre d'exécution des opérations en fonction de leurs

propriétés (associativités, commutativité) ainsi

que le regroupement de certaines opérations utilisant le même

ensemble de données sont des éléments qui permettent de

diminuer significativement le temps d'exécution d'une requête ;

- Fournir des facilités pour la gestion des

méta-données. Par exemple à travers un dictionnaire de

données ou un catalogue système. Les méta-données

concernent les données sur le schéma de la base de données

(relations, attributs, contraintes, vues), sur les données (vues), sur

les utilisateurs (identification, droits) et sur le système

(statistiques). Ces données doivent être gérées et

consultées de la même manière que les données

afférentes à l'application. Cette notion de catalogue assure

également une certaine flexibilité au niveau de l'utilisation du

SGBD. Cette flexibilité permettant l'ajout sous contrôle de

nouveaux utilisateurs ainsi que la modification de structures de données

existantes sous certaines conditions. De plus, ce type d'information permet

entre autre à l'administrateur de la base de données ou au SGBD

lui-même d'adapter la politique de stockage en fonction du contenu.

16

Les SGBD peuvent varier selon leur complexité. Il n'est

donc pas rare de rencontrer des systèmes de gestion qui possèdent

tout ou une partie des propriétés citées ci-haut.

Ainsi lorsque l'on prend par exemple le SGBD relationnel

Oracle 7 le SGBD relationnel Access. Ce sont deux produits assez

caractéristiques pour exprimer ce que nous venons de dire. Le SGBD

Oracle 7 est un SGBD relationnel utilisé pour des applications critiques

et qui offre un maximum des caractéristiques présentées

ici. Le SGBD Access est un SGBD dans le monde de l'informatique individuelle

qui présente l'avantage d'une grande facilité d'utilisation et

qui peut convenir à des applications de taille réduite ou

moyenne. L'aspect convivial de ce dernier étant évident. En

revanche, les niveaux de performance et de sécurité ne sont pas

comparables (Massimango, 2011).

E. Les Principaux Systèmes de Gestion de Base de

Données

Les éditeurs de SGBD se partagent un marché

mondial en lente régression depuis deux ans : 8-9 milliards de dollars

en 2000, 7-8 milliards de dollars en 2001 et 6-7 milliards de dollars en 2002,

les chiffres variant quelque peu selon les sources. Les principaux

éditeurs (avec leurs parts de marché en l'an 2002,

calculées sur le chiffre d'affaires) sont :

- IBM (36%), éditeur des SGBD DB2

(développé en interne - mis sur le marché en 1984) et

Informix (obtenu par achat de l'entreprise correspondante en 2001 ; la

société Informix avait été créée en

1981. Une version bridée de DB2 vient d'apparaitre sur le marché,

où elle concurrence SQL Server de Microsoft ;

- Oracle (34%) éditeur du SGBD qui porte le meme nom.

Cette entreprise a été créée en 1977 ;

- Microsoft (18%), éditeur de trois SGBD. SQL Server

est destiné aux gros systèmes, Access est un produit de

bureautique professionnelle, et Foxpro est destiné aux

développeurs. L'arrivée de Microsoft sur le marché des

SGBD date des années 90 ;

- Sybase (<3%). Cette entreprise, qui a été

créée en 1984, est aujourd'hui marginalisée.

Ces chiffres recouvrent des réalités

contrastées, quand on les fractionne par plate-forme. Dans le monde

Unix, Oracle est en tête avec 62% suivi d'IBM (Informix compris) avec

27%, alors que Microsoft n'est pas présent sur ce marché. Dans le

monde Windows, Microsoft a pris la tête avec 45%, suivi d'Oracle avec 27%

et d'IBM avec 22%.

Le classement par nombre d'exemplaires(ou licences) vendus est

très différent. Il met en avant les SGBD conçus pour

gérer les bases de taille

17

modeste ou modérée. Dans ce domaine

l'éditeur Microsoft, qui vend plusieurs millions d'exemplaires de son

logiciel Access par mois, pulvérise tous les records. L'usage des SGBD

se démocratise à toute vitesse, bien qu'un SGBD soit plus

difficile à maitriser qu'un traitement de texte ou un tableur (pour ne

citer que les logiciels les plus courants). L'image du SGBD servant uniquement

les très grosses bases, propriété d'une grande

multinationale, fonctionnant sous Unix sur une machine monstrueuse,

géré par un administrateur dictatorial, et coutant un prix fou- a

vécu. Bon débarras !

Un SGBD est principalement constitué d'un

moteur et d'une interface graphique. Le

moteur est le coeur du logiciel, c'est-à-dire qu'il assure les fonctions

essentielles : saisir les données, les stocker, les manipuler, etc.

l'interface graphique permet à l'utilisateur de communiquer

commodément avec le logiciel. Pour dialoguer avec le SGBD qui n'est pas

équipés d'une interface graphique, il faut utiliser le

langage SQL (Structured Query Language), et introduire les

instructions à l'aide d'un éditeur de lignes.

Langage normalisé de manipulation des bases de

données, SQL est utilisable avec pratiquement tous les SGBD du

marché. Cependant, chaque éditeur ayant développé

son propre « dialecte » --comme c'est toujours le cas en informatique

- il faut pouvoir disposer d'un « dictionnaire » pour transporter une

BD d'un SGBD à l'autre. Ce « dictionnaire » a

été développé par Microsoft sous le nom

ODBC (Open Data Base Connectivity) (MASSIMANGO Ntoya, op.cit.,

p.31-32).

Il existe de nombreux système de gestion de base de

données, en voici une liste non exhaustive :

- PostgreSQL

- MySQL

- Oracle

- IBM DB2

- Microsoft SQL

- Sybase

- Informix

F. Le matériel (serveur de BDD)

Le choix du matériel informatique sur lequel on

installe un SGBD est fonction, comme ce dernier, du volume des données

stockées dans la base du nombre maximum d'utilisateurs

simultanés.

Lorsque le nombre d'enregistrements par table n'excède

pas le million, et que le nombre d'utilisateurs varie d'une à quelques

personnes, un micro-ordinateur actuel de bonnes performances, un logiciel

système pour poste de travail, et un SGBD « Bureautique »

suffisent. Exemple : le logiciel

18

Access 2002 de Microsoft, installé sur un PC

récent, doté de 1Go de mémoire vive et fonctionnant sous

Windows XP.

Si ces chiffres sont dépassés, ou si le temps de

traitement des données devient prohibitif, il faut viser plus haut. Le

micro-ordinateur doit être remplacé par un serveur de BDD,

dont les accès aux disques durs sont nettement plus rapides.

Le logiciel système client doit être

remplacé par un logiciel système serveur (donc

multi-utilisateurs), et le SGBD bureautique par un SGBD prévu pour les

grosses BDD multi-clients. Ceci dit, la structure d'une grosse base n'est pas

différente de celle d'une petite, et il n'est pas nécessaire de

disposer d'un « mainframe » (une grosse machine) gérant des

milliers de milliards d'octets pour apprendre à se servir des BDD. Ce

n'est pas parce qu'il gère un plus grand volume de données qu'un

SGBD possède plus de fonctionnalités.

Quelle que soit la taille, le système constitué

de la machine et du SGBD doit être correctement équilibré.

Un serveur de BDD doit posséder à la fois les qualités de

serveur de fichier (bon accès aux disques) et celles d'un serveur

d'applications (unité centrale bien dimensionnée, mémoire

vive suffisante). En observant un serveur de BDD en cours de fonctionnement, on

peut observer les trois cas de déséquilibre suivants :

- La machine fait du « swapping »,

c'est-à-dire qu'elle passe son temps à promener des

données entre la mémoire vive et la mémoire virtuelle

(laquelle réside sur disque). Le remède consiste à

augmenter la mémoire vive -si la chose est matériellement

possible ;

- Si l'unité centrale est sous-occupée, alors

que le disque dur ne cesse de tourner, la machine est sous-dimensionnée

quant à sa mémoire de masse. Les remèdes : utiliser une

interface disque plus performante(SCSI), un disque dur plus rapide, un

système RAID 0. Ce cas est le plus fréquemment rencontré

;

- Si l'unité centrale est utilisé à fond,

alors que le les disques durs sont peu sollicités, la machine est

sous-motorisée. Les remèdes : utiliser une machine

possédant des processeurs plus rapides, ou un plus grand nombre de

processeurs.

Jusqu'à une date récente, les constructeurs de

serveurs (et les éditeurs de SGBD) conseillaient à leurs clients

de consolider leurs données, en les rassemblant dans un nombre minimum

de grosses BDD, installées sur un nombre minimum de serveurs

surpuissants. Comme le cout des serveurs croit exponentiellement avec le nombre

de processeurs, et que le cout des licences (des SGBD) est proportionnel au

nombre de processeurs, constructeurs et éditeurs ont gagné de

l'or pendant la dernière décennie. Avec l'éclatement de la

bulle Internet, les cordons de la bourse se sont resserrés, si

19

bien que les services informatiques des entreprises commencent

à recourir - de gré ou de force - à des systèmes

plus décentralisés et de taille plus raisonnable (Massimango,

2011).

G. Administration de la base de

données

L'ensemble « serveur BDD +SGBD » constitue un

système informatique dont l'importance ne cesse de croitre dans

l'Entreprise. La personne responsable de la maintenance et de

l'évolution de ce système s'appelle l'administrateur de la

base de données. Dès que l'Entreprise atteint la taille

d'une grosse PME, l'administrateur de la BDD peut nécessiter la

présence d'une personne à temps plein, voire plus.

Etre administrateur de BDD requiert des compétences

particulières, très différentes de celles requises pour

être administrateur de réseau ou de système informatique.

Il en résulte le développement de deux pôles de

compétences informatiques dans l'entreprise. On remarque que, dans

l'entreprise toujours, la spécialisation des informaticiens

s'accroit.

Pour être complet, il faut signaler que le

développement des sites web contribue à créer un

troisième pôle de compétence dans l'entreprise. Le

responsable correspondant est appelé webmestre, et non «

administrateur de site », parce que le poste requiert des

compétences multidisciplinaires (et pas seulement informatique)

(Massimango, 2011).

H. Les différents modèles de Bases de

Données

Les bases de données du modèle «

relationnel » sont les plus répandues (depuis le milieu des

années 80), car elles conviennent bien à la majorité des

besoins des entreprises. Le SGBD qui gère une BDD relationnelle est

appelé « SGBD relationnel », ce qui est souvent

abrégé an SGBDR.

D'autres modèles de bases de données ont

été proposés : hiérarchique, en réseau,

orienté objet, relationnel objet. Aucun d'entre eux n'a pu

détrôner le modèle relationnel, ni se faire une place

notable sur le marché (sauf le relationnel, prôné par

Oracle, qui connait un certain développement).

Malgré sa généralité, le

modèle relationnel ne convient pas à toutes les BDD

rencontrées en pratique. Il existe donc des SGBD

spécialisés. Les deux exemples les plus connus

concernent la gestion des BDD bibliographiques (ou documentaires), et celle des

BDD géographiques gérées à l'aide d'un SIG

(Système d'Information Géographique).

Voyons un peu les quatre principaux modèles :

a. Modèle relationnel

Une base de données relationnelle est une base de

données structurée suivant les principes de l'algèbre

relationnelle.

20

Le père des bases de données relationnelles est

Edgar Frank Codd. Chercheur chez IBM à la fin des années 1960, il

étudiait alors de nouvelles méthodes pour gérer de grandes

quantités de données car les modèles et les logiciels de

l'époque ne le satisfaisaient pas.

Une base de données relationnelle est constituée

par :

· Un ensemble de domaine : un domaine

est un ensemble de valeurs atomiques.

On distingue :

o Les domaines prédéfinis :

chaines de caractères, entiers, réels booléens, date...

o Les domaines définis :

i' En extension,

c'est-à-dire en énumérant les valeurs. Par exemple :

couleur= {`'rouge `',»vert», `'bleu», `'jaune''}

i' En intension,

c'est-à-dire en donnant la formule que doit vérifier chaque

valeur, par exemple : Mois= {m| m ? Entier et 1=m=12}

· Un ensemble de relations : une

relation R est un sous-ensemble du produit cartésien de n domaines

D1,..., Dn : une relation est définie par son nom,

par son type et par son extension.

i' Le type d'une relation est une expression de

la forme :

rel(A1 :D1 ,...,An :Dn)

Où chaque Di est un domaine et chaque Ai est un

nom

d'attribut qui indique le role du domaine Di

dans la

relation. Par exemple :

rel (Nom : Chaine, Age : Entier, Marié :

Booléen)

est le type d'une relation construite sur les domaines

chaines, Entier et Booléen et dont le premeier représente un nom,

le second un age et le troisieme le fait d'etre marié ou non...

i' L'extension d'une relation de type rel(A1

:D1,...,An :Dn) est un ensemble de nuplets :

{A1=v1,...,An=vn} tels que v1 ? D1,...,vn ?

Dn.

L'extension d'une relation est variable au cours de la vie de

la base de données. Par exemple : {{Nom= 'Dupont'', Age=36,

Marié= Vrai} {Nom=''Durand'', Age=22, Marié= Faux}} est une

extension de la relation de type : rel (Nom : Chaine, Age : Entier,

Marié : Booléen)

i' Nous appelons schéma d'une

relation l'expression :

R (A1 :D1,..., An : Dn) qui

désigne une relation de nom R et de type rel(A1 :D1,...,An

:Dn). Par exemple : Personne (Nom : Chaine, Age : Entier,

Marié : Booléen)

Lorsque l'indication des domaines n'est pas requise, un

schéma de relation peut se réduire à l'expression :

R(A1,...,An )

i' Deux visions d'une relation

o Vision tabulaire : l'extension d'une

relation de schéma R(A1 :D1,...,An :Dn) peut etre

vue comme une table de nom R possédant n colonnes nommées

A1,...,An et dont chaque ligne représente un n-uplet de cette

extension. Par exemple :

Personne

|

Nom

|

Age

|

Marié

|

Dupont

|

36

|

Vrai

|

Durand

|

22

|

Faux

|

|

21

o Vision assertionnelle

A toute relation de schéma R(A1 :D1,...,An

:Dn) il est associé un prédicat R tel que l'assertion

R t est vraie si le n-uplet t appartient à l'extension

de R et fausse sinon. Par exemple, l'assertion :

Personne

{Nom :»Dupont», Age =36, Marié= Vrai} est

vraie.

? Un ensemble de contraintes

d'intégrité

o 1er cas : Relation du type père-fils :

contrainte d'intégrité fonctionnelle (CIF)

Ce cas intervient lorsque dans le modèle conceptuel de

données, nous retrouvons les couples (0,1) ou (1,1) d'une part et (0,n)

ou (1,n) d'autre part.

C'est-à-dire nous pouvons avoir les combinaisons

suivantes :

(0,1)

|

(0, n)

|

(0,1)

|

(1, n)

|

(1,1)

|

(0, n)

|

(1,1)

|

(1, n)

|

|

0,1 : aucune ou une fois

1,1 : au moins une fois au plus une fois

0, n : aucune ou plusieurs fois

1, n : au moins une fois, au plus plusieurs fois

Dans ce cas, la relation disparait mais sa sémantique

demeure, car l'objet qui a la cardinalité (0, n) ou (1, n) est

considéré comme père et cède sa clé primaire

à l'objet qui a la cardinalité (0,1) ou (1,1) qui à son

tour est considéré comme fils.

Etant donné que le fils possède une clé

primaire, celle qu'elle vient d'hériter du père est une

clé étrangère parce qu'elle est clé primaire dans

sa table respective. Si la relation était porteuse des

propriétés, elles migrent vers la table fils.

o 2ème cas : la cardinalité multiple :

Relation du type père-père (contrainte d'intégrité

multiple : CIM)

Ce cas intervient lorsqu'on a d'une part le couple (0, n) ou

(1, n), d'autre part (0, n) ou (1, n). C'est-à-dire la combinaison

ci-après :

|

(0, n)

|

(0, n)

|

|

(0, n)

|

(1, n)

|

|

(1, n)

|

(1, n)

|

(0, n) : aucune ou plusieurs fois (1, n) : une fois ou plusieurs

fois

Dans ce cas (premier cas), la relation devient une table de

lien et autre comme clé primaire la concaténation des clés

primaires de deux tables

22

qu'elle reliait. Si la relation était porteuse des

propriétés, celles-ci deviennent ses attributs (Mvibudulu &

Konkfie, 2012).

Exemple d'une base de données relationnel

Client

Numcli # Nomcli Catcli

Adresse

vélo

Code_vel # Marque Couleur

Date_achat Numcli #

Figure 6.1 Schéma d'un modèle

relationnel

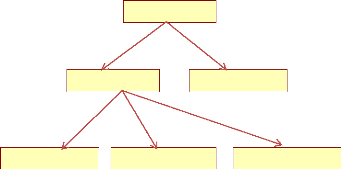

b. Modèle Hiérarchique

Une base de données hiérarchique est une forme

de système de gestion de base de données qui lie des

enregistrements dans une structure arborescente de façon à ce que

chaque enregistrement n'ait qu'un seul possesseur (par exemple, une paire de

lunettes n'appartient qu'à une personne).

Les structures de données hiérarchiques ont

été largement utilisées dans les premiers systèmes

de gestion de base de données conçus pour la gestion des

données du programme Apollo de la NASA. Cependant, à cause de

leurs limitations internes, elles ne peuvent pas souvent être

utilisées pour décrire des structures existantes dans le monde

réel.

Les liens hiérarchiques entre les différents

types de données peuvent rendre très simple la réponse

à certaines question, mais très difficile la réponse

à d'autres formes de questions. Si le principe de relation « 1 vers

N » n'est pas respecté (par exemple, un malade peut avoir plusieurs

médecins et un médecin a, à priori, plusieurs

patients), alors la hiérarchie se transforme en un réseau

(Massimango, 2011).

Figure 6.2 schéma d'un modèle

hiérarchique

23

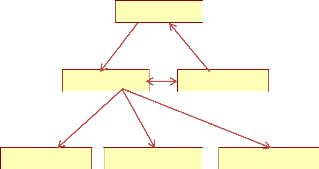

c. Modèle Réseau

Le modèle réseau est en mesure de lever de

nombreuses difficultés du modèle hiérarchique grâce

à la possibilité d'établir des liaisons de type n-n,

les liens entre objets pouvant exister sans restriction. Pour retrouver une

donnée dans une telle modélisation, il faut connaitre le chemin

d'accès (les liens) ce qui rend les programmes dépendants de la

structure de données.

Ce modèle de base de données a

été inventé par C.W. Bachman. Pour son modèle, il

reçut en 1973 le prix Turing.

Figure 6.2 Schéma d'un modèle

Réseau

d. Modèle Objet

(SGBDO, Système de gestion de base

de données objet) : les données sont stockées sous

forme d'objets, c'est-à-dire de structures appelées classe

présentant des données membres. Les champs sont des

instances de ces classes.

Figure 6.3 Schéma d'un modèle objet

24

La notion de bases de données objet ou

relationnel-objet est plus récente et encore an phase de recherche

et de développement. Elle sera très probablement ajoutée

au modèle relationnel (Massimango, 2011).

2.3. Internet

1. Historique de « Internet »

Dans les débuts des années 60, alors que le

communisme battait de l'aile, des chercheurs arrivent à créer un

réseau de communication qui puisse résister à une attaque

nucléaire, suite à la demande de l'US Air Force. Le concept de ce

réseau reposait sur un système décentralisé, ainsi

si jamais une ou plusieurs machines avait été détruites,

le réseau aurait continué à fonctionner. A l'époque

il n'était question que d'un réseau purement militaire, et ce

dernier était indestructible.

L'acte principal de la création d'internet revient

à Paul Baran, qui eut l'idée de créer, en 1962, un

réseau sous forme de grande toile. Il avait réalisé qu'un

système centralisé était vulnérable car la

destruction du noyau provoquait l'anéantissement des communications. Il

se proposa donc de mettre au point un réseau hybride d'architectures

étoilées et maillées dans lequel les données se

déplaceraient de façon dynamique, en « cherchant » le

chemin le moins encombré, et en 'patientant'' si toutes les

routes étaient encombrées.

Le projet Internet fut repris quelques années plus

tard, c'est-à-dire en 1969, sous le nom d'ARPANET

(Advanced Research Projects Agency Network).

Cela pour pouvoir relier quatre institutions américaines

suivantes :

? L'université de Californie à Santa Barbara ?

L'université d'Utah

? Le Stanford Institute

? L'université de Californie à Los Angeles

Et en 1972, vient le Courrier Electronique. Un nouveau mode de

communication mis au point par Ray Tomlinson. Il permettait l'échange

d'informations au sein du réseau, ainsi il était possible de

contacter un nombre impressionnant de personnes grâce à un seul

mail.

Ray Tomlinson mit au point me protocole TCP (Transmission

Control Protocol) permettant d'acheminer des données sur un

réseau en les fragmentant en petits paquets.

Lorsqu'en 1975 le réseau ARPANET (Advanced Research

Projects Agency Network). était quasiment au point, le

gouvernement américain décida de prendre son contrôle en le

confiant à une organisation : la United States Defense Communications

Agency,renommée par la suite

25

DISA('Defense Information Systems Agency ') traduit

en français par « Agence chargée des Systèmes

d'Informations à la Défense ».

2. Internet : « Le réseau des réseaux

»

Internet est un réseau informatique qui relie des

millions d'ordinateurs entre eux partout dans le monde. On l'appelle donc

« réseau des réseaux » vu le flux abondant des

connectés.

Un réseau est un ensemble de matériels

interconnectés. Il comprend des noeuds (ordinateurs, routeurs,...), que

des liens relient (lignes téléphones, câbles, fibres

optiques,...).

Donc Internet est composé de très nombreux

ordinateurs serveurs qui hébergent des fichiers d'information. Ces

fichiers leur sont envoyés par des ordinateurs clients connectés

par modem (appareil qui utilise une ligne téléphoniques pour

transmettre de l'information électronique) ou câble. Tous les

ordinateurs connectés à l'Internet peuvent accéder

à ces fichiers.

Nous pouvons dire que l'Internet se présente comme un

réseau mondial d'interconnexion des réseaux informatiques

grâce à l'utilisation d'un protocole de communication TCP/IP

(crée en 1983) commun à toutes les machines connectées au

réseau internet.

2.4. Principaux services offerts par Internet

Précédemment nous avons vu qu'internet

s'appuyait sur le protocole TCP/IP (Transport Control Protocol/Internet

Protocol) pour l'envoi des paquets sur le réseau. Il existe de nombreux

autres protocoles en usage sur ce réseau, en particulier les principaux

services offerts par Internet sont :

2.4.1. Web

a. L'historique du Web

Le world-wide web, en anglais : toile

d'araignée mondiale, arrive et se développe dans un contexte

particulièrement déterminant :

? Les technologies numériques gagnent tous les secteurs

d'activité, particulièrement les domaines de l'information

(téléphone, son, image,...), qui, de plus en plus sont

intégrées et multimédia. Même les mondes des

télécommunications et de l'informatique, longtemps basés

sur des logiques opposées, se rapprochent.

? L'informatique change d'échelle, sous de nombreux

aspects : architecture du réseau mondial, taille des données

traitées, nombre d'utilisateurs, catégories d'utilisateurs.

Le web, par ailleurs, est un système orienté

document à l'usage direct des utilisateurs. Sa facilité de

désignation des diverses ressources en a

26

fait l'outil par excellence de l'intégration sous un

même type d'interfaces de très nombreux services.

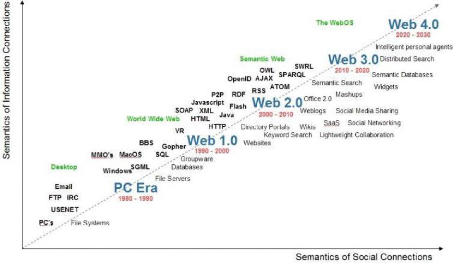

Le Word Wide Web (www) a été mis en place par

Tim-Berners Lee qui est considéré comme le père fondateur

du web. Au milieu des années 1990, Internet fait son apparition au grand

public en version 1.0 via des pages statiques codés en HTML. Il s'agit

de sites non interactifs principalement destinés à la recherche

d'informations : encyclopédies, etc.

Au début des années 2000, le web a

évolué et est devenu

dynamique. Il s'agit de sa version 1.5. Il est maintenant

possible de consulter du contenu dynamique en ligne, via des bases de

données : boutique en ligne, etc. (A noter que c'est aussi

l'avènement des start-up qui surfent sur la vague du web dynamique,

accessible à tous).

En 2004, Dale Dougherty utilise le terme « Web 2.0 »

qui sera vite repris par Tim O'Reailly, spécialiste du World Wide Web.

Le web 2.0 se caractérise par la prise de pouvoir des internautes sur

internet, grâce notamment aux réseaux sociaux. Plus qu'un

bouleversement technologique (PHP5, AJAX, etc.), l'apparition du web 2.0 prend

une véritable dimension sociologique puisqu'il replace le consommateur

la source de l'information.

Pour Joshua Porter, le web 2.0 « c'est le partage de

l'information, fondé sur des bases de données ouvertes qui

permettent à d'autres utilisateurs de les employer. »

L'internaute est donc enfin devenu le centre

d'intérêt d'internet.

Depuis quelques mois, on entend de plus en plus parler du Web

3.0, c'est-à-dire un web encore plus humain, encore plus intelligent

(citons notamment l'exemple devenu célèbre du frigo intelligent

qui fait les courses tout seul selon vos habitudes lorsqu'il est vide) (Baugas,

2009).

Source : Radar Networkds & Nova Spivack, 2007.

27

b. Philosophie du Web

Le web, la toile d'araignée en français ou le

World Wide Web(WWW) c'est-à-dire la toile d'araignée couvrant le

monde entier, est le plus récent des services offerts sur Internet,

c'est lui qui a contribué à son développement

récent et a provoqué un engouement auprès d'un grand

public.

Le Web repose sur quelques principes :

? L'universalité

> Lisibilité sur toutes les plateformes (Unix, Lunix,

Windows, Mac

Os...)

> Navigation hypertexte étendue. Un hypertexte est

un texte informatisé lu de manière non séquentielle.

Concrètement il contient des liens vers d'autres

documents. Les liens-commandes permettant d'activer un nouveau document

à partir d'un document source-peuvent être classés en

trois catégories :

- Internes à la page

- Vers une autre située sur le même site

- Vers une autre page située sur le Web, c'est dans ce

cas que l'on parle de « navigation hypertexte étendue

».

Il existe d'autres types de liens : comme ceux qui permettent

l'envoi d'un e-mail, ou encore ceux qui entrainent l'ouverture d'un fichier

PDF, et bien d'autres types de lien.

? Présentation de tous types de

documents

> Sous forme de pages

> Ou grâce au lancement de logiciels

permettant de lire (et travailler sur) les fichiers reçus

(Acrobat Reader, Word, Excel les logiciels graphiques, sons ou

vidéos,...).

? Simplicité

> La « Page » - qui,

contrairement à la feuille de papier, ne

possède ni largeur

fixe, ni hauteur fixe, mais s'adapte à la fenêtre - est un support

permettant :

- De stocker et éditer les informations

- De visualiser les éléments multimédia

(sons, images,

graphiques, séquence audio, séquence

vidéo)

- D'utiliser les éléments interactifs

- D'intégrer tous les systèmes préexistants

(e-mail, Telnet,

Gopher, News,...)

> Cette page est localisée de manière

unique et universelle grâce au système d'adressage

(URL)

28

? Gratuité des protocoles

? Le protocole http et le langage HTML

appartiennent au domaine publique, ils ne sont pas payant

(Un protocole est la description des formats de messages et

règles selon lesquelles deux ordinateurs échangent des

données).

c. les web services

Tout ordinateur ou système d'opération peut

supporter HTML (Hyper Text Mark-up Language), les serveurs Web ou les

navigateurs. Lorsqu'ils téléchargent un dossier sur le Web, ils

n'ont aucune idée avec quel type de système ils communiquent.

C'est la même chose pour les Web services. En fait, les Web services sont

des applications existantes, développés à l'aide de

langages tel que C# (se prononce C Sharp), Visual Basic, C++, Java ou autre, et

servent en quelque sorte de carte routière et de pont, pour que ces

programmes communiquent entre eux.

Les entreprises et les individus ont besoin d'outils

permettant de publier des liens vers leurs données et leurs applications

de la même manière qu'ils publient des liens vers leurs pages web.

C'est principalement ce à quoi servent les services. Les Web services

définissent non seulement les données mais aussi comment traiter

ces données et les relier à l'interne et à l'externe d'une

application logicielle sous-jacente. Grace à Internet et au Web services

nous pouvons entrevoir un nouveau concept qui ferait du réseau Internet

un système d'opération.

Contrairement au modèle client/serveur les Web services

ne fournissent pas de GUI (Graphic User Interface c.-à-d. une interface

graphique pour l'utilisateur). Ils seront surtout utilisés afin

d'envoyer des données et encore mieux des portions de programmes

destinées à être lues par des machines. Cependant, les

programmes peuvent tout de même développer une interface graphique

pour l'utilisateur, auxquels ils pourront ajouter une panoplie de Web services

afin de personnaliser une page Web ou pour offrir une fonctionnalité

spécifique à des utilisateurs. Les utilisateurs peuvent aussi

lire le fichier Web services manuellement à l'aide d'un éditeur

de texte car le fichier est écrit avec des phrases anglaises et

caractères alphanumériques. Ce qui est l'une des

particularités du protocole XML qui le sous-tend.

Le concept des web services est le nouveau cliché

à la mode émanant du monde informatique. Il se répand

depuis l'an 2000. L'expression Web services peut signifier plusieurs choses

soit :

1. les Web services sont des services technologiques Web

offerts à la communauté internaute commerciale et privée

tels que les services d'hébergement de sites Web ou des services de

recherche tels que Google ou encore les ASP (Application Service

Provider). Cette définition large et n'ayant

29

pas rapport avec le sujet de ce texte est pourtant la

première image que se fait le néophyte lorsque l'on mentionne le

terme Web services. Cet état de fait

ajoute à la confusion de celui qui cherche de

l'information (particulièrement en

français) sur le web services.

2. Des portions de programmes informatiques (services) qui

sont

disponible et accessibles à tous via les infrastructures

et les protocoles Web

standard (il s'agit du produit de l'infrastructure Web

services). Par exemple, cela pourrait être une application pouvant

fournir :

· Une autorisation de crédit,

· Le calcul de taxes,

· La conversion des devises,

· La facturation,

· Des nouvelles économiques,

· La météo,

· Des mécanismes de vérification de prix lors

d'enchères,

· Des mécanismes d'encryptions,

· Un service postal,

· La validation d'adresse,

· Tout processus d'affaires imaginables.

Pour une liste exhaustive de Web services déjà

disponibles, vous pouvez visiter le site X Method, de Microsoft avec sa

plate-forme.Net ou

encore ceux de

Webservicelist.com. ? L'avis

des spécialistes

Il est difficile de donner une définition stricte de

ce que sont les Web services. Les web services ne sont ni des programmes, ni

des applications, ni des langages de programmation (java,C++) ni des

systèmes d'exploitation (OS/2,Unix,Windows). Pourtant ils interagissent

avec chacun de ces éléments. Les Web services et le protocole qui

y sont associés sont en mouvance constante et n'en sont encore

qu'à leurs premières élaborations et

implémentations par les différents acteurs de la scène

informatique et les entreprises. De plus, malgré l'intérêt

croissant pour le phénomène, il n'existe pas encore de

définition universelle de ce que sont les Web services. Bien que tous

les joueurs majeurs de l'industrie informatique soient partis prenant de cette

technologie, ils se confrontent sur le terrain de la mise en marché et

des organismes de standardisations. Cette confrontation marketing est

l'explication derrière l'absence d'une définition unanime de

l'industrie. Cependant, il ne faut pas présumer que l'absence de

définition commune soit l'indice d'absence d'une technologie normative

(Leblanc, 2002).

d. Protocoles, langages et logiciels

Le web est un système hypermédia,

fonctionnant en mode client/serveur sur internet.

30

> Le client émet

une requête vers le serveur

> Le serveur

reçoit la demande et répond à la requête en

expédiant des fichiers informatiques correspondant à une page

(textes et éléments multimédia), puis la communication est

coupée.

e. Le logiciel client du web

C'est le browser en anglais, navigateur en français

(ou fureteur pour les québécois).

Il exploite les ressources des serveurs et permet leur

recherche. Internet Explorer, Mozilla Firefox et Netscape Navigator

sont des navigateurs (clients est plus exact) web, il en existe

d'autres...

f. L'adresse des pages visitées

La localisation des sites sur internet comme celle des

adresses postales conventionnelles que nous utilisons -nom, adresse, ville,

code, postal, pays-doit être sans équivoque. Les navigateurs

utilisent l'adresse URL (Uniform Ressource Locator), qui

permet de localiser l'endroit où se trouve une ressource (un

document).

Elle comprend les informations suivantes :

> Accès par un type de protocole

(http pour le web, parfois http, si

la page est « sécurisé »), suivi des

signes suivants://

> Le nom du serveur qui gère le site, suivi

de:/

> Le chemin d'accès au fichier.

? Exemple

http://www.hbc.com/utilisteur/administrateur.php,où:

> http est le protocole utilisé pour

recevoir cette page

> www.hbc.com:l'adresse du serveur

où elle se trouve > Utilisateur : le

répertoire

> Administrateur. PHP : le

nom du fichier

g. Le protocole http

HyperText

Transmission Protocole est le protocole

grâce auquel les documents peuvent être échangés

entre le client et el serveur.

h. Le langage HTML

HyperText

Markup Langage un langage qui permet de

décrire des documents hypertextes au moyen de marqueurs, ces derniers

sont les commandes de base des documents HTML. Le HTML est défini par

les recommandations du W3C, en français ou en anglais. Mais il est

à noter qu'il existe d'autres langages, le cas de PHP, qui permettent de

réaliser des sites

31

plus dynamiques qu'avec le HTML. Nous en reparlerons dans

plus loin dans un chapitre lui consacré.

Donc, le WWW relie des serveurs http qui envoient des pages

HTML à des postes munis d'un navigateur (Logiciel client).

i. La recherche d'informations

Si vous vous connecter à Internet et ouvrez votre

logiciel de navigation, celui-ci se connecte automatiquement à un site

et affiche la page.

Vous pouvez faire défiler la page affichée,

lire les informations et utiliser les liens hypertextes pour accéder

à une autre page.

Si vous souhaitez vous connecter à un site dont vous

connaissez l'adresse, il vous suffit de saisir directement celle-ci dans la

zone Adresse(Location) de votre navigateur et valider à l'aide de la

touche Entrée (Enter en anglais). Le navigateur recherche alors le site,

s'y connecte et affiche (télécharge) les données contenues

sur cette page.

Pour localiser les ressources susceptibles de vous

intéresser (dont vous ignorez l'adresse), vous pouvez utiliser les

systèmes de recherche d'informations.

Ils sont constitués de deux grands types de sites web ou

portails :

? Les moteurs de recherche, qui indexent le

contenu de différentes ressources Internet. L'internaute qui recherche

de l'information peut accéder à celle-ci, grâce à

des mots clés ; par exemple : Google, AltaVista ou encore Voila.fr ;

? Les annuaires, qui présentent un

inventaire, spécialiser dans un domaine ou non, dans lequel les sites

référencés sont classés par catégorie et

sont accessibles au moyen de liens hypertextes ; par exemple : Yahoo ! le guide

de voilà ou encore Lycos.

2.4.2. E-mail (Electronic-mail)

Service très utilisé, il permet

l'échange de messages classiques et la réception

régulière d'informations après inscription à un

thème (liste de diffusion). Chaque routeur consulte l'annuaire DNS

(Domain Name Server) pour acheminer le message.

a. Principes

Protocole SMTP :

Les messages sont au format SMTP (Simple

Mail Transfer Protocol) - (RFC 821/822) en ASCII 7 bits. L'en-tête

indique l'adresse réceptrice (To :)

32

l'émetteur (From :), la date, les

destinataires en copie (cc : carbon copy ou

bcc : blind carbon copy)...

Il n'y a ni confidentialité, ni authentification, ni

accusé de réception ; SMTP assure la communication entre

serveurs.

SMTP utilise TCP (port 25). La casse des adresses est

ignorée (minuscules ou majuscules). Le message à transmettre est

confié à une mémoire tampon (spool) puis le serveur de

messagerie tente d'établir une connexion TCP avec le serveur SMTP du

destinataire. Si le destinataire est disponible, que l'expéditeur est

accepté et que l'adresse destinataire est valide : la connexion est

établie et le transfert a lieu (texte ASCII, la fin du message est

indiquée par une ligne ne contenant qu'un point).

Si la connexion ne peut avoir lieu ou est rompue, le serveur

réessaye plus tard. Après un délai important, en cas

d'échecs répétés, le message est retourné

à l'expéditeur avec la cause de l'erreur.

Par cette méthode, un message ne peut se perdre : le

message est délivré ou l'expéditeur est prévenu de

d'échec.

Par mesure de sécurité et afin de ne pas

être un relais de « spam », la plupart des FAI n'autorisent

l'envoi de courrier que par une connexion directe sur leur site (connexion

authentifiée), la lecture reste souvent possible de n'importe

où.

Outils

Courrier via le web :

Ce type d'accès est surtout utilisé par les

fournisseurs de boites gratuites mais tend à se

généraliser. Les serveurs peuvent ainsi diffuser quelques

messages publicitaires pour se financer. L'usage est simple et l'utilisateur

n'a pas besoin de configurer un logiciel de messagerie, il peut aussi consulter

et surtout émettre son courrier de n'importe où.

www.mailclub.net/pop

offre un service gratuit de consultation via le web d'un serveur de courrier

n'acceptant que le protocole POP (Post Office Protocol). Un

utilisateur itinérant pourra alors consulter son courrier sans

être obligé de configurer un logiciel de messagerie sur le poste

de consultation, il peut aussi utiliser un logiciel de mail « disquette

» comme MailWarrior.

Services, tests :

Quelques serveurs sur internet offrent la possibilité

de récupérer des fichiers (ftp différé) ou des

pages web par e-mail (certains Fournisseurs d'Accès Internet à

leurs abonnés, les serveurs gratuits de ce type de services changent

souvent d'endroit suite aux abus...).

33

On pourra tester ses mails (vérifications des

informations reçues...) par l'envoi sur des serveurs « ECHO »

:echo@

univ-lille1.fr

ou sur

ping@oleane.net.

Le site

www.arobase.org

fournit des enregistrements très développés sur le

courrier électronique.

Les conditions d'accès à

l'Internet

Pour accéder à l'internet, il faut disposer

:

? D'un ordinateur. Si celui-ci est

récent, il sera donc sans doute doté d'un modem et d'une suite de

logiciels adaptés à l'usage d'internet. Sinon il est tout de

même possible de l'utiliser pour accéder à internet, mais

ce sera probablement un peu plus compliqué et dans la pratique

l'affichage des pages « multimédia » ne sera pas trop rapide

;

? D'un modem, c'est un dispositif

électronique (boitier externe ou carte insérée dans

l'unité centrale) permettant à deux ordinateurs de communiquer

entre eux par l'intermédiaire d'une ligne téléphonique ou

du câble.

Comme le signal analogique- porteur du flux de

données, qui arrive par les lignes téléphoniques ou

câble- ne peut être directement interprété par un

ordinateur, il doit être « modulé » en sortie ou «

démodulé » en entrée, grâce à un modem

afin de le transformer en un langage compréhensible par l'ordinateur.

Il existe différents types de modem, plus ou moins

rapides. C'est essentiellement de la vitesse du modem que va dépendre la

vitesse de la connexion à l'internet.

? De logiciels spécifiques, afin de

vous connecter à l'internet et d'utiliser ses services :

? Un navigateur web, qui vous permet de lire

cette page et de « surfer sur le web ». le navigateur le plus

utilisé est « Internet Explorer » de Microsoft qui

succède à Netscape Navigator (ou Communicator), on peut aussi

citer Mozilla Firefox, Google chrome, opéra, etc. ;

? Un logiciel de messagerie électronique,

destiné à vous permettre d'expédier et recevoir

des E-mail (mails ou courriers électroniques ou encore courriels) ;

? D'un compte auprès d'un Fournisseur

d'Accès Internet (F.A.I).

? Différence entre Internet et web

Dans ce paragraphe nous tentons d'apporter une

différence entre le concept « Internet » et le concept «

web » pour fixer l'opinion et éviter d'entretenir la confusion

entre ces deux concepts.

Avant de passer à cette différence proprement

dite, nous nous proposons de définir le « le site web » et

« internet »

34

? Site web :

Un site Web est un ensemble de pages web et

d'éventuelles autres ressources liées en un ensemble

cohérent, pouvant être consulté avec un navigateur à

une adresse donnée. Un site est publié (entendons par là

qu'il est mis en ligne sur un serveur web) par un propriétaire, à

une adresse Web. Les informations contenues dans ces pages web sont

formatées : un texte en UTF-8 ou ASCII, une image en GIF, JPEG ou PNG,

... Lorsque ces données sont stockées dans un fichier

(unité informationnelle stockée), on parle de format de documents

(Tahé Serge, introduction à la programmation web-PHP, novembre

2002, p. 6-7) : PDF, HTML, XHTML, CSS, JavaScript, ....

? Internet :

Internet est un réseau d'ordinateurs

interconnectés répartis sur la planète ou plus exactement

un réseau de réseaux.

Du fait qu'il relie une multitude de réseaux

régionaux, gouvernementaux et commerciaux, Internet est le plus grand

réseau informatique de la planète. Tous ces réseaux

discutent entre eux par le biais du même protocole de communication

appelé TCP/IP (Transmission Control Protocol/ Internet Protocol).

En résumé, Le web, c'est une toute petite

partie d'internet.

Internet n'est rien d'autre qu'un réseau de transport

de données. Il permet de transporter un paquet de données d'un

ordinateur A à un

ordinateur B, rien d'autre.

Le web est construit au-dessus

d'internet.

Il met en oeuvre plein de choses (protocole HTTP, formats

HTML, CSS, JPEG...).