Année académique 2018-2019

UNIVERSITE LIBRE DES PAYS DES GRANDS LACS

« U.L.P.G.L/GOMA »

B.P. 368 GOMA

FACULTE DE SCIENCES ET TECHNOLOGIES

APPLIQUEES

DEPARTEMENT DE GENIE INFORMATIQUE

ETUDE ET CONCEPTION D'UN SYSTEME

DE

COMMUNICATION TOlP AU SEIN DE

E SOLUTION POUR LA M

l'OCC/BUKAVU

Mémoire présenté et défendu en

vue de l'obtention du diplôme d'Ingénieur Civil en génie

Electrique et Informatique

Option : Génie informatique

Présenté Par : WABABUSHO KIKA Evariste

Directeur : Dr. Ir. Claude TAKENGA

Encadreur : Assistant KALUME Michael

I

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Epigraphe

« Ma chair et mon coeur peuvent se consumer.

Dieu sera

toujours le Rocher de mon coeur et mon partage.

»

Psaumes 73 : 26

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

II

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Dédicace

Je dédie cet oeuvre :

A Mes très chers parents qui ont toujours

été prêts à

tout donner pour ma réussite. Je ne saurais

jamais

exprimer mes sentiments pour leur

amour

inconditionnel. qu'ils daignent trouver ici

l'expression de

mon

profond respect et de ma sincère gratitude

paternel.

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

Evariste WABABUSHO KIKA Joseph

III

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Remerciements

Au terme de ce travail, je tiens à exprimer ma

profonde gratitude et mes sincères

remerciements au Seigneur

Jésus Christ pour des grâce surabondantes me

prodiguées.

Nos vifs remerciements à mon directeur Dr. Ir.

Claude TAKENGA et mon encadreur

Assistant KALUME Michael, pour leur accompagnement pour

avoir concouru à la

réalisation de ce travail.

Je tiens à remercier les membres de ma famille pour

leur soutien moral et matériel :

Papa Baudouin WABABUSHO, maman

Marthe MUTUMOYI, maman Jolie WABENGA,

Oncle François WABABUSHO, Tante

TOYO WABABUSHO, ...

Mon sincère remerciement à tous les

enseignants qui m'ont aidé tout au long de mon

parcours, ainsi

qu'à tout le corps professoral de l'ULPGL/Goma

Je ne saurais pas eiter expressis verbia tous mes

bienfaiteurs.

Néanmoins, j'exprime ma profonde reconnaissance

à tous ceux qui de loin ou de près

m'ont aidé à

réaliser cette modeste oeuvre scientifique.

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

IV

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Résumé

Les systèmes de transmission d'informations et de

communications sont devenus à l'heure actuelle des moyens importants

dans la vie quotidienne des personnes et surtout des entreprises. Pour cela

nous avons fait un tour sur l'une des plus importantes technologies de

communication, en l'occurrence la téléphonie sur IP, qui emploie

le protocole Internet (IP) pour transmettre la voix comme paquets à

travers un réseau IP, au lieu d'une ligne téléphonique

régulière. La téléphonie sur IP est une bonne

solution en matière d'intégration, de fiabilité,

d'évolutivité et de coût.

L'objectif de ce travail est de faire l'étude, la

conception et en fin la simulation d'un système de

téléphonie sur IP au sein de l'entreprise OCC dans sa branche de

Bukavu.

De prime abord, nous présentons les

généralités sur la téléphonie sur IP. Ces

généralités nous permettent de comprendre la technologie

ToIP. Ensuite nous présentons l'Office Congolais de Contrôle qui

est le cadre qui nous a accueilli dans le cadre de nos recherches grâce

auxquelles nous avons pu élaborer ce travail scientifique relatif au

mémoire de fin d'étude.

Il s'en est suivi la question d'élaborer l'étude

et la conception du système à mettre en oeuvre. De cette

étude il a découlé une architecture finale de notre

système. Enfin la simulation de notre solution dans le logiciel Packet

Tracer pour visualiser les paquetages de la voix sur IP, le routage

réalisé, ...

A part la simulation en Packet Tracer qui nous permet de voir

clairement les parties logiques du réseau, nous avons installé un

serveur trixbox sur une machine et deux clients SIP qui sont de soft phones sur

deux autres machines pour simuler maintenant le fonctionnement de terminaux.

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

V

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Abstract

Information and communication systems have now become important

means in our daily life, especially for companies. Therefore, we took a look at

one of the most important communication technologies, namely IP telephony, that

uses the Internet Protocol (IP) to transmit voice as packets over an IP

network, instead of using a regular telephone line. IP telephony is a suitable

solution in terms of integration, reliability, scalability and cost.

The aim of this work is to conduct a study, conceive and simulate

an IP-based telephony system within the OCC Company in BUKAVU.

We start by presenting the basic knowledge on IP telephony. These

basics will help understand the ToIP technology. Then we present the Congolese

Office Company where we performed our traineeship. During which, we could

elaborate this scientific thesis of the end of our studies.

Thereafter, we conduct study and design the system to be

implemented. As the result of the analysis, we came to final architecture of

our system. We finally executed the simulation of our solution using the

software Packet Tracer to visualize the packages of voice over IP, the

implemented routing.

Apart from the simulation using Packet Tracer that allows us to

clearly see the logical parts of the

network, we installed a Trixbox server on one machine and created

tow SIP clients, which are soft phone, on two other machines to simulate the

operation of terminals.

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

VI

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Sommaire

Epigraphe i

Dédicace ii

Remerciements iii

Résumé iv

Abstract v

Sommaire vi

Liste des figures viii

Liste des tableaux ix

Liste des abréviations x

INTRODUCTION GENERALE 11

1. Méthodes 12

2. Techniques 13

14

CHAP 1 : GENERALITES SUR LA TELEPHONIE SUR IP

14

INTRODUCTION 15

1.1. DEFINITION DES CONCEPTS 15

1.1.1. TELEPHONIE [3] 15

1.1.2. ADRESSE IP 16

1.2. TELEPHONIE SUR IP 19

1.2.1. Historique et Evolution de la

téléphonie 19

1.2.2. Les générations de

téléphones cellulaires : 20

1.2.3. Architecture rencontré dans la

téléphonie 22

1.2.4. Les scénarios de la ToIP [9] 24

1.2.5. Protocoles de TOIP 26

1.2.6. Sécurité dans la

téléphonie sur IP 34

Conclusion 38

CHAP II : PRESENTATION DE L'OFFICE CONGOLAIS DE CONTROLE

DIRECTION EST 39

2.1. Introduction [12] 40

2.2. HISTORIQUE DE L'OCC 40

2.3. MISSIONS LEGALES DE L'OCC 41

2.4. ZONE D'INTERVENTION DE L'OCC 41

2.5. ACTIVITES DE L'OCC 42

2.5.1. INSPECTION 42

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

VII

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

2.5.2. CERTIFICATION DES PRODUITS ET DE SYSTEMES

42

2.5.3. LABORATOIRE D'ESSAIE ET D'ETALONNAGE

42

2.6. ORAGANISATION ET FONCTIONNEMENT DE L'OCC

43

2.6.1. ORGANIGRAMME DE L'OCC [12] 44

CHAP 3 : ETUDE ET CONCEPTION DU SYSTEME 45

3.1. INTRODUCTION 46

3.2. LA SPECIFICATION DES BESOINS DU SYSTEME

46

3.2.1. Les besoins fonctionnels 46

3.2.2. Les besoins non fonctionnels 47

3.3. ETUDE CONCEPTUELLE 47

3.3.1. LE DIAGRAMME DE PAQUETAGE 48

3.4. ETUDE DE LA SECURITE 55

3.4.1. LES VULNERABILITES DE LA VOIX SUR IP

56

3.4.2. SOLUTION DE SECURITE 58

3.4.3. SOLUTIONS ENVISAGEABLES 59

3.5. ARCHITECTURE FINALE DU SYSTEMES : 60

CONCLUSION 62

63

CHAP 4 : SIMULATION DU SYSTEME 63

4.1. INTRODUTION 64

4.2. LOGICIELS ET MATERIELS EXIGES 64

4.2.1. TRIXBOX 64

4.2.2. TELEPHONES 70

4.3. Simulation par Packet Tracer 71

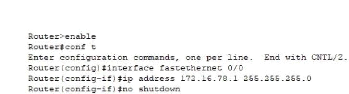

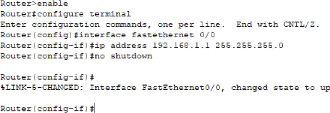

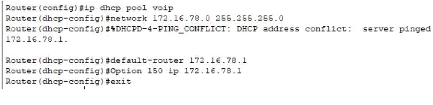

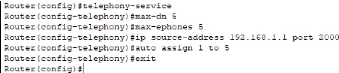

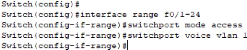

4.3.1. Les configurations sont : 71

4.3.2. Présentation de la simulation en Packet

Tracer 73

4.3.3. Déroulement d'appel entre deux

téléphones de deux réseaux différents.

73

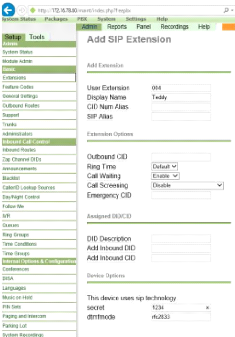

4.4. Simulation par Trixbox 73

4.5. Conclusion 75

CONCLUSION GENERALE 76

BIBLIOGRAPHIE 77

Bibliographie 77

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

VIII

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Liste des figures

Figure 1 : Description des différentes classes de

l'adresse IP 17

Figure 2: Architecture générique de la

téléphonie 22

Figure 3 : Architecture de téléphonie sur IP en

parallèle avec le réseau existant 23

Figure 4 : 1.2.2.3. Architecture VoIP d'entreprise «

architecture Full-IP » 24

Figure 5 : Externalisation de fonction GateKeeper/Voice

Gateway 24

Figure 6 : Communication téléphonique entre deux

ordinateurs 25

Figure 7 : Communication téléphonique entre un

ordinateur et un poste téléphonique 25

Figure 8 : Communication téléphonique entre deux

postes téléphoniques avec un passerelle 26

Figure 9 : Communication téléphonique entre deux

postes téléphoniques sons utilisé le passerelle 26

Figure 10 : Pile protocolaire H.323 28

Figure 11 : diagramme de séquence

d'établissement d'appel dans le protocole H.323 29

Figure 12 : La couche du Protocole SIP 30

Figure 13 : Requêtes et réponse dans le protocole

SIP [7] 33

Figure 14 : Comparaison entre les protocoles 34

Figure 15 : Sécurité TOIP, attaque par Ecoute

36

Figure 16 : Diagramme de Bloc 48

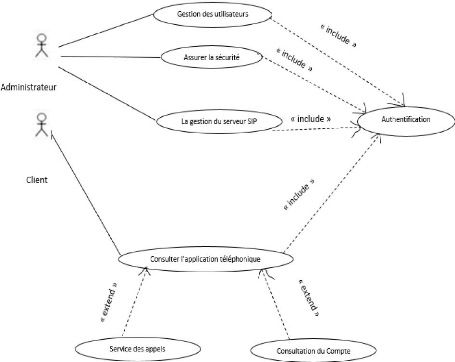

Figure 17: Diagramme des cas d'utilisation, Opérations

d'utilisateur 49

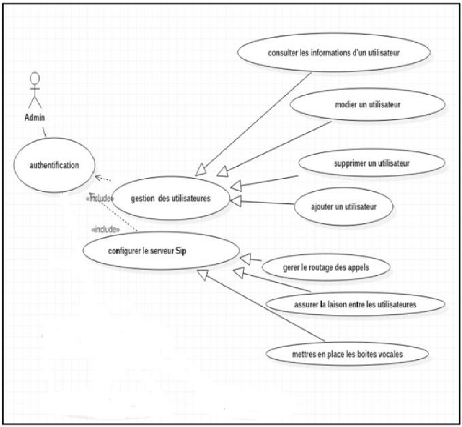

Figure 18 : Diagramme de cas d'utilisation administratif 50

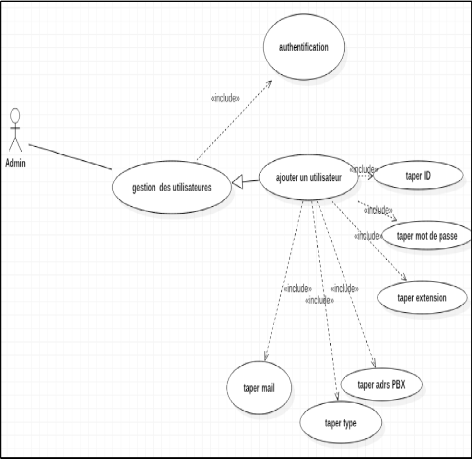

Figure 19 : Configuration du serveur SIP Trixbox 51

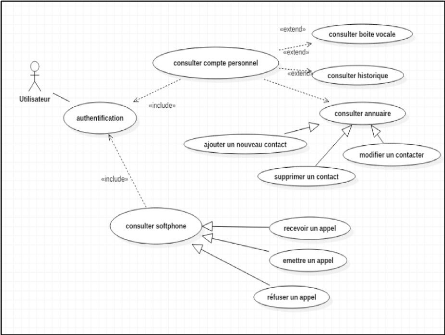

Figure 20 : Diagramme de cas d'utilisation pour utilisateur

52

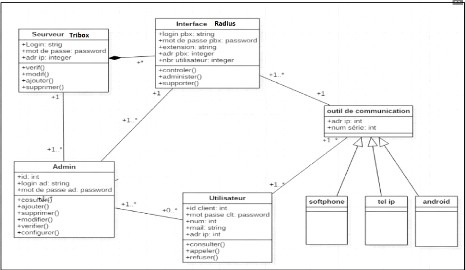

Figure 21 : Diagramme de classe 52

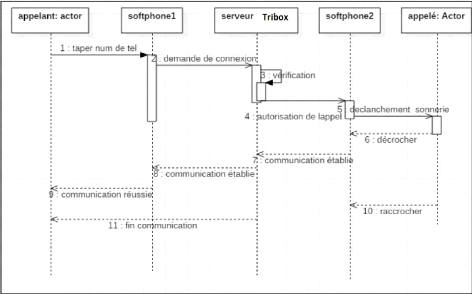

Figure 22 : Diagramme de séquence, Communication

Réussie 55

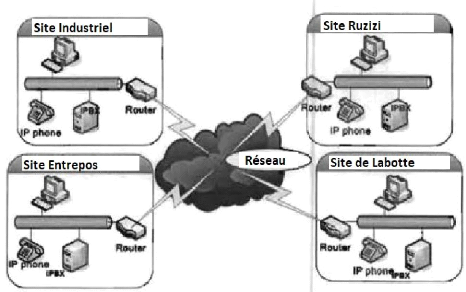

Figure 23 : Gestion autonome de site, par l'interconnexion

IPBX 59

Figure 24 : Localisation Géographique du système

[10] 61

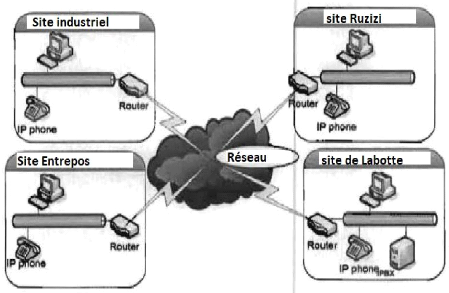

Figure 25 : Architecture finale du système 62

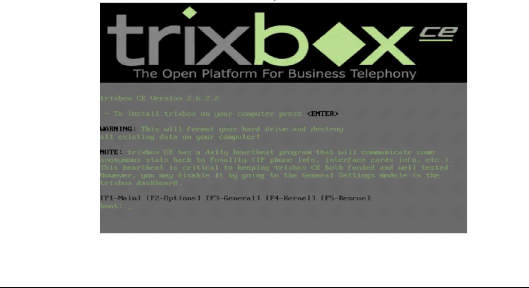

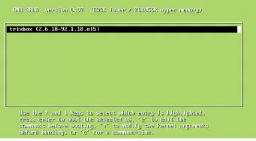

Figure 26 : Fenêtre d'installation Trixbox 65

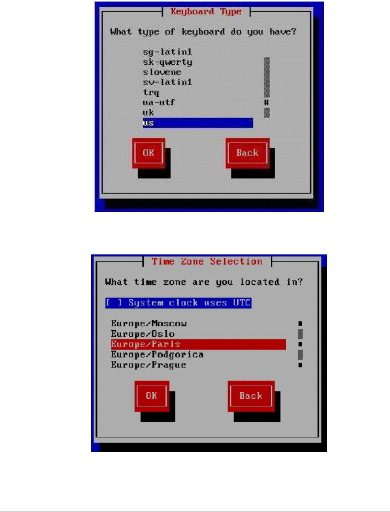

Figure 27 : paramètre de choix de la langue du clavier

66

Figure 28 : Région horaire 66

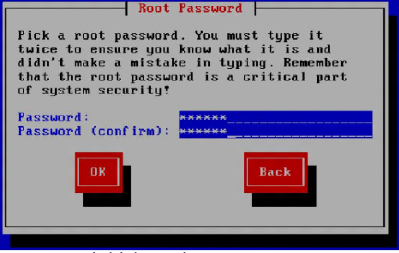

Figure 29 : Paramètre mot de passe 67

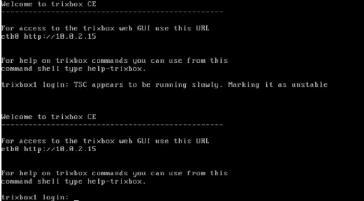

Figure 30 : le lancement du serveur trixbox 67

Figure 31 : les serveurs est déjà lancé,

il faut un Login et un mot de passe pour continuer 67

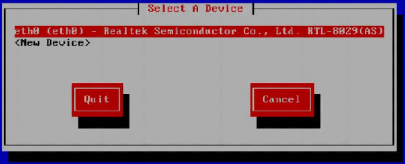

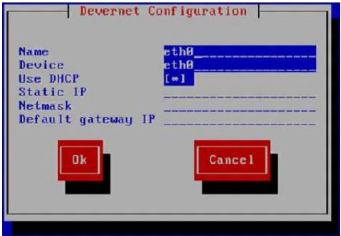

Figure 32 : System-config-network 68

Figure 33 : Configuration du DHCP 68

Figure 34 : Interface web de trixbox 69

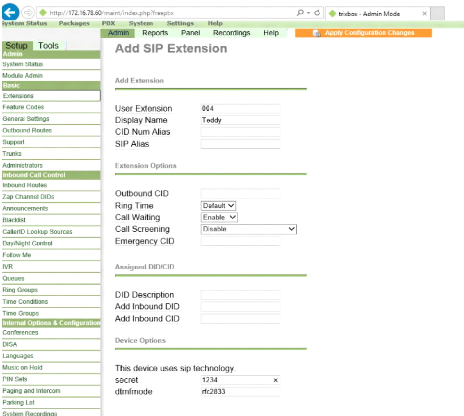

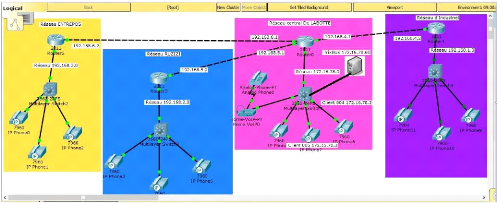

Figure 35 : Formulaire d'ajout d'un client SIP 70

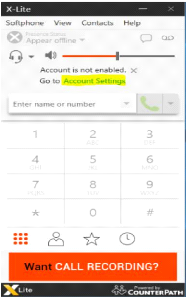

Figure 36 : Logos X-Lite 70

Figure 37 : Les paramètres du téléphone

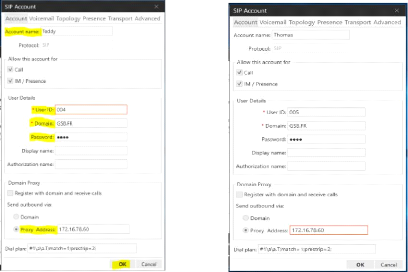

70

Figure 38 : Remplissage de paramètre 71

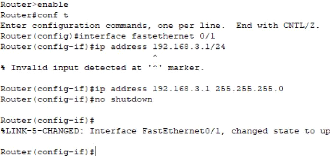

Figure 39 : Simulation d'une Téléphonie sur IP

en Packet Tracer 73

Figure 40 : Déroulement d'appel entre deux

téléphones IP de deux réseaux différents 73

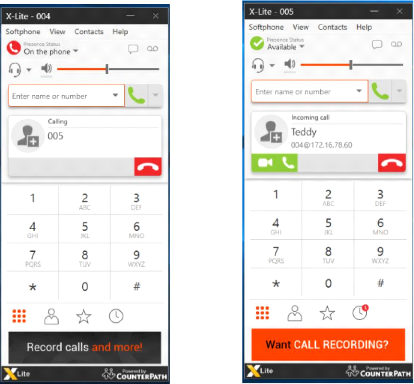

Figure 41 : Configuration de deux Clients SIP dans l'interface

web du serveur trixbox 74

Figure 42 : Passation d'un appel entre un soft phone ayant le

numéro 004 à un soft phone ayant le numéro

005 75

IX

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Liste des tableaux

Tableau 1 : Décomposition et explication de

différentes partie d'une adresse IP 16

Tableau 2 :les critères de base sur le débit et

la latence de la norme LTE-Advanced 22

Tableau 3 : Gestion des utilisateurs 46

Tableau 4 : La classe du serveur Trixbox 53

Tableau 5 : Classe Radius 53

Tableau 6 : Classe Utilisateur 54

Tableau 7 : Classe Administrateur 54

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

X

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Liste des abréviations

AMPS: Advanced Mobile Phone System

DHCP: Dynamic Host Configuration Protocol

FDMA: Frequency Division Multiple Access

GPRS: General Packet Radio Service

GSM: Global System for Mobil

HSDPA: High Speed Downlink Packet Access

HSPA: High Speed Packet Access

HSUPA: High Speed Uplink Packet Access

HTTP: Hyper Text Transfer Protocol

IP: Internet Protocol

IPV4 : Internet Protocol Version 4

IPV6 : Internet Protocol Version 6

LAN: Local Area Network

LTE: Long Term Evolution

M2M: Machine to Machine

MGCP: Media Gateway Control Protocol.

MMS: Multimedia Messaging Service

NMT: Nordic Mobile Telephone

OCC : Office Congolais de Contrôle

PABX : Private Automatic Branch eXchange

RNIS : réseau numérique

à intégration de services

RTC : Réseau

téléphonique commuté.

RTCP : Real-Time Control Protocol.

RTP: Real-Time transport Protocol.

SIP: Session Initiation Protocol

SPIT: Spam over internet telephony

TCP: Transmission Control protocol

TOIP: Telephony over Internet Protocol

UAC : User Agent Client.

UAS : User Agent Server.

UDP : User Datagram Protocol

ULPGL : Université Libre des Pays des

Grands Lacs

FSTA : Faculté des Sciences et

Technologies Appliquées.

UML: Unified Modeling Language

UMTS: Universal Mobile Telecommunications

System

VOIP: voice Over IP

VOLTE: Voice over LTE

VOMIT: Voice over misconfigured Internet

Telephone

VPN : Virtual Private Network

11

12

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

INTRODUCTION GENERALE

Les technologies de l'information se développent

régulièrement en ouvrant de nouvelles possibilités de

communications. Depuis l'émergence et l'extraordinaire

développement de l'Internet, les mentalités changent et on

s'habitue au principe de réseau informatique et de son accès

forfaitaire est manifeste. Bien que l'Internet se développe rapidement,

le téléphone reste encore le favori du public en matière

de communication.

Plus convivial car le contact est presque réel et il

reste en plus simple à utiliser. Pourtant, il fusionne de plus en plus

avec le matériel informatique. L'existence de deux réseaux

parallèles (réseaux téléphoniques et Internet) et

la double facturation (pour le téléphone et pour l'accès

à Internet) ont fait naître une nouvelle technologie : la

téléphonie sur IP (Telephony over Internet Protocol).

Par cette technologie on entend le fait que deux personnes ou

plus puissent se parler entre elles à partir de différents «

terminaux » et par le biais de n'importe quel réseau informatique

ayant un protocole IP comme les réseaux LAN. Aujourd'hui, la

téléphonie sur IP est devenue un service réseau comme le

web, la messagerie, le transfert de fichiers, etc. Cependant la

complexité de ce service et la nécessité de prise en

charge de différentes architectures (pc-pc, téléphone-pc,

téléphone- téléphone), et la qualité

exigée dans de telles applications, tout cela a conduit au

développement des protocoles spécifiques et mieux adaptés

pour la gestion rationnelle et efficiente de l'ensemble de ces services.

L'objectif de notre travail est de mener une étude, en

suite une conception et enfin passer à une simulation de service TOIP de

différents sites de l'OCC / Bukavu.

Depuis quelques années, la technologie ToIP commence

à intéresser les entreprises, surtout celles de service comme les

centres d'appels. La migration des entreprises vers ce genre de technologie

n'est pas pour rien [1]. Le but principal est de : minimiser le coût des

communications ; utiliser le même réseau pour offrir des services

de données, de voix, et d'images ; et simplifier les coûts de

configuration et d'assistance. Plusieurs fournisseurs offrent certaines

solutions qui permettent aux entreprises de migrer vers le monde IP. Des

constructeurs de PABX tels que Nortel, Siemens, et Alcatel

préfèrent la solution de l'intégration progressive de la

ToIP en ajoutant des cartes extensions IP. Cette approche facilite l'adoption

du téléphone IP surtout dans les grandes sociétés

possédant une plateforme classique et voulant bénéficier

de la Téléphonie sur IP. Mais elle ne permet pas de

bénéficier de tous les services et la bonne intégration

vers le monde des données. Le développement des PABXs software,

est la solution proposée par des fournisseurs tels que Cisco et

Asterisk. Cette approche permet de bénéficier d'une grande

flexibilité, d'une très bonne intégration au monde des

données et de voix, et surtout d'un prix beaucoup plus

intéressant. Cette solution, qui est totalement basée sur la

technologie IP, est donc affectée par les vulnérabilités

qui menacent la sécurité de ce protocole et l'infrastructure

réseau sur laquelle elle est déployée. Cette

dernière est le majeur problème pour les entreprises et un grand

défi pour les développeurs.

Pendant nos recherches, nous avions constaté qu'au sein

de beaucoup d'institutions il y a un manque d'infrastructures de communication

facilitant l'échange d'informations en leur sein. Souvent les agents

sont obligés de dépenser les crédits de communication

à leurs propres charges et au compte de

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

l'entreprise qui est un manque à gagner pour

l'institution. Aussi en cas de coupure de la communication dans notre pays,

beaucoup d'entreprise ne savent pas acheminer leurs informations vers les

postes un peu distants, ce qui entraine la perte en temps et en argent de

transport. Partant de ces faits observés, nous pouvons résumer

l'objet de notre étude en ces quatre questions fondamentales qui la

guideront :

1. L'étude, la conception et la piste d'implantation

d'une application Toip sont-elles nécessaires pour la

résolution des problèmes de la communication dans

une institution ?

2. Comment procéder pour mettre en communication deux ou

plusieurs entités ?

3. Comment assurer la sécurité et la

confidentialité de la voix véhiculée à travers le

réseau IP pour ne pas être interceptées par des personnes

malveillantes?

4. Comment assurer la rapidité, la fiabilité et

l'utilisabilité du système en question ?

Cette recherche va nous permettre d'approfondir nos

connaissances en réseau informatique en général,

conception d'application et la configuration de serveur en particulier. En plus

de l'acquisition de connaissances, ce système veut résoudre un

problème bien déterminé de la société, qui

est de diminuer le coût de la communication dans une entreprise.

Pour parvenir au résultat escompté, nous serons

obligés de mener une étude, une conception et une simulation de

ce système qui a deux parties notamment un réseau informatique de

poste de l'OCC/Bukavu et une application de la téléphonie sur IP

permettant de mettre en communication deux ou plusieurs personnes. Ce qui est

susceptible d'assurer la sécurité et la fiabilité du

système.

Dans ce travail nous nous concentrons sur la partie

application et les configurations possibles liées à ce dernier.

Mais les détails sur le dimensionnement de matériaux

réseaux comme (routeur, switch, ...) feront l'objet des recherches

ultérieurs par d'autres scientifiques qui nous compléteront.

Certaines méthodes et technique nous ont été

d'une grande utilité.

1. Méthodes

Selon Madeleine GRAWITZ [2], une méthode est un

ensemble d`opérations intellectuelles par lesquelles une discipline

scientifique cherche à atteindre des vérités qu'elle

poursuit, les démontrer et les vérifier. Dans le cas de notre

travail, nous avons utilisé les méthodes ci-après :

? L'analytique : nous a permis d'étudier

le système de communication existant de manière

détaillée en vue de bien modéliser le nouveau

système sans contraindre l'ancien ;

? L'UML : nous a aidé à

comprendre et à définir des besoins, spécifier et

documenter des systèmes,

esquisser des architectures logicielles, concevoir des solutions

et communiquer des points de vue en passant par trois niveaux d'abstraction qui

sont:

? Niveau Conceptuel ;

? Niveau Logique ;

? Niveau Physique.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

13

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

2. Techniques

Une technique est un procédé, un moyen

utilisé pour obtenir un résultat fixé. Dans la recherche

qui a

conduit à l'élaboration de ce travail, nous nous

sommes servis de

deux techniques :

? L'interview : ce procédé a

consisté à interroger les différents acteurs intervenant

dans la

communication téléphonique;

? Les documents : la technique documentaire nous

a permis de puiser certaines

informations ce trouvant dans des documents. Et autres

éléments physiques archivées.

Notre travail est structuré en quatre chapitres à

savoir :

Chap1 : Généralités sur la

téléphonie IP

Chap2 : Présentation de l'Office Congolais de

Contrôle

Chap3 : Etude et Conception du système Chap4 :

Simulation

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

14

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

CHAP 1 : GENERALITES SUR

LA TELEPHONIE SUR IP

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

15

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

INTRODUCTION

Dans ce chapitre nous présentons les notions de base,

utiles et nécessaires pour la compréhension de la

Téléphonie sur IP (ToIP) ainsi que les concepts

généraux des architectures réseau nécessaires pour

mettre en oeuvre un système de ToIP. Nous présentons aussi les

protocoles standardisés utilisables pour transporter des flux

multimédias et des données, ces protocoles seront

détaillés dans la suite. Les solutions majeures disponibles

seront finalement brièvement exposées. Nous voyons par exemple :

H.323, SIP, MGCP.

1.1. DEFINITION DES CONCEPTS

1.1.1. TELEPHONIE [3]

La téléphonie fut d'abord le nom donné

par François Sudre, dans le années 1830, à son

système de transmission de sons à distance, basé sur les

notes de musique, pour l'échange de messages.

La téléphonie est devenue ensuite un

système de communication assurant essentiellement la transmission et la

reproduction de fonctionnalités téléphoniques. Le

téléphone fût un appareil électrique puis

électronique qui sert à téléphoner,

c'est-à-dire à tenir une conversation avec une personne qui est

loin, plus exactement, trop loin pour pouvoir nous entendre de vive voix. La

téléphonie permet également des services plus

avancés tels que la messagerie vocale, la conférence

téléphonique ou les services vocaux. Il existe deux types

distincts de téléphonie :

? La téléphonie filaire

? La radiotéléphonie

La téléphonie filaire (ou fixe) peut utiliser

plusieurs technologies principales :

? Le réseau téléphonique commuté

(RTC), ou téléphonie analogique, basé sur la

transmission

Bidirectionnelle du signal vocal en bande de base (sans

modulation). L'émetteur et le récepteur sont fixes ou presque

(téléphones sans fil : base + mobiles reliés avec les

technologies CT0 ou DECT).

? Le réseau numérique à

intégration de services (RNIS), où la voix est

numérisée dans le terminal

téléphonique.

? Depuis le début du XXIe siècle, la voix sur IP

(VoIP), utilisant les protocoles et technologies du

réseau

Internet.

La radiotéléphonie et la

téléphonie mobile utilisent la radioélectricité,

c'est-à-dire les ondes hertziennes. Elles permettent à des

émetteurs radio fixes, portatifs ou mobiles de dialoguer, en passant

éventuellement par des antennes relais. Ce type de

téléphonie a pris un essor important ces dernières

années notamment avec l'implantation des réseaux de

téléphonie mobile, initialement à la norme GSM. La

radiotéléphonie a migré progressivement vers l'UMTS puis

le LTE. On peut citer également les réseaux de

téléphonie par satellite.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

16

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Suivant le type de réseau utilisé la voix du

correspondant est plus ou moins dégradée. La

radiotéléphonie peut dégrader sensiblement la

qualité de la voix comparée à la téléphonie

filaire. Cependant, la téléphonie large-bande et les normes

récentes de téléphonie mobile (VoLTE) permettent

d'améliorer la qualité de la voix du correspondant en augmentant

la bande-passante transmise.

1.1.2. ADRESSE IP

Une adresse IP (avec IP pour Internet Protocol) est un

numéro d'identification qui est attribué de façon

permanente ou provisoire à chaque périphérique

relié à un réseau informatique qui utilise l'Internet

Protocol. L'adresse IP est à la base du système d'acheminement

(le routage) des paquets de données sur Internet.

Il existe des adresses IP de version 4 sur 32 bits, et de version

6 sur 128 bits.

1.1.2.1. Adresse IPV4

La version 4 est actuellement la plus utilisée : elle

est généralement représentée en notation

décimale avec quatre nombres compris entre 0 est 255(les adresses IP

sont composées de 4 octets), séparés par des points, ce

qui donne par exemple

192.168.253.9

L'originalité de ce format d'adressage réside dans

l'association de l'identification du réseau avec l'identification de

l'hôte.

? La partie réseau est commune à l'ensemble des

hôtes d'un même réseau, ? La partie hôte est unique

à l'intérieur d'un même réseau.

Prenons un exemple d'adresse IP pour en identifier les

différentes parties :

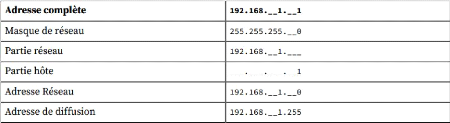

Tableau 1 : Décomposition et explication de

différentes partie d'une adresse IP

Le masque sous-réseau

Le masque de sous-réseau sert à séparer les

parties réseau et hôte d'une adresse. On retrouve l'adresse du

réseau en effectuant un ET logique bit à bit entre une adresse

complète et le masque de réseau.

L'adresse de diffusion

Chaque réseau possède une adresse

particulière dite de diffusion. Tous les paquets avec cette

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

17

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

adresse de destination sont traités par tous les

hôtes du réseau local. Certaines informations telles que les

annonces de service ou les messages d'alerte sont utiles à l'ensemble

des hôtes du réseau.

Les classes d'adresses

À l'origine, plusieurs groupes d'adresses ont

été définis dans le but d'optimiser le cheminement (ou le

routage) des paquets entre les différents réseaux. Ces groupes

ont été baptisés classes d'adresses IP. Ces classes

correspondent à des regroupements en réseaux de même

taille. Les réseaux de la même classe ont le même nombre

d'hôtes maximum.

Figure 1 : Description des différentes classes de

l'adresse IP

Classe A

Le premier octet a une valeur comprise entre 1 et 126 ; soit

un bit de poids fort égal à 0. Ce premier octet désigne le

numéro de réseau et les 3 autres correspondent à l'adresse

de l'hôte. L'adresse réseau 127.0.0.0 est réservée

pour les communications en boucle locale.

Classe B

Le premier octet a une valeur comprise entre 128 et 191 ; soit

2 bits de poids fort égaux à 10. Les 2 premiers octets

désignent le numéro de réseau et les 2 autres

correspondent à l'adresse de l'hôte.

Classe C

Le premier octet a une valeur comprise entre 192 et 223 ; soit

3 bits de poids fort égaux à 110. Les 3 premiers octets

désignent le numéro de réseau et le dernier correspond

à l'adresse de l'hôte.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

18

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Classe D

Le premier octet a une valeur comprise entre 224 et 239 ; soit 3

bits de poids fort égaux à 111. Il s'agit d'une zone d'adresses

dédiées aux services de multidiffusion vers des groupes

d'hôtes (host groups).

Classe E

Le premier octet a une valeur comprise entre 240 et 255. Il

s'agit d'une zone d'adresses réservées aux

expérimentations. Ces adresses ne doivent pas être

utilisées pour adresser des hôtes ou des groupes d'hôtes.

1.1.2.2. Adresse IPV6

Les adresses IPv6 sont des identifiants de 128 bits pour des

interfaces. Il y a trois types d'adresses :

? Envoi individuel (unicast) :

identifiant pour une seule interface. Un paquet envoyé à une

adresse d'envoi individuel est livré à l'interface

identifiée par cette adresse.

? Envoi à la cantonade (anycast)

: identifiant pour un ensemble d'interfaces (appartenant normalement

à des noeuds différents). Un paquet envoyé à une

adresse d'envoi à la cantonade est livré à une des

interfaces identifiées par cette adresse (la "plus proche",

conformément aux mesures de distance des protocoles d'acheminement).

? Envoi en diffusion groupée

(multicast) : identifiant pour un ensemble d'interfaces

(appartenant normalement à des noeuds différents). Un paquet

envoyé à une adresse de diffusion groupée est livré

à toutes les interfaces identifiées par cette adresse.

Il n'y a pas d'adresses en diffusion dans IPv6, leur fonction

étant absorbée par les adresses en diffusion groupée.

[4]

Il y a trois formes conventionnelles de représentation des

adresses IPv6 comme chaînes textuelles :

1. La forme préférée est

x:x:x:x:x:x:x:x, où les 'x' sont les valeurs hexadécimales des

huit morceaux de 16 bits de l'adresse. Exemples :

FEDC:BA98:7654:3210:FEDC:BA98:7654:3210

1080:0:0:0:8:800:200C:417A

Notez qu'il n'est pas nécessaire d'écrire les

séries de zéros dans un champ individuel, mais il doit y avoir au

moins un chiffre dans chaque champ (excepté pour le cas décrit en

2.).

2. Du fait de certaines méthodes d'allocation de

certains styles d'adresses IPv6, il sera courant que des adresses contiennent

de longues chaînes de bits zéro. Afin de faciliter

l'écriture des adresses contenant des bits zéro, une syntaxe

spéciale est disponible pour compresser les zéros. L'utilisation

de "::" indique un ou plusieurs groupes de 16 bits de zéros. Le "::" ne

peut apparaître qu'une seule fois dans une adresse. Le "::" peut aussi

être utilisé pour compresser les zéros de tête ou de

queue dans une adresse.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

19

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Par exemple, dans les adresses suivantes :

1080:0:0:0:8:800:200C:417A une adresse en envoi individuel

FF01:0:0:0:0:0:0:101 une adresse en diffusion groupée

0:0:0:0:0:0:0:1 l'adresse de bouclage

0:0:0:0:0:0:0:0 les adresses non spécifiées peuvent

être représentées comme :

1080::8:800:200C:417A une adresse en envoi individuel

FF01::101 une adresse en diffusion groupée

::1 l'adresse de bouclage

:: l'adresse non spécifiée

3. Une forme de remplacement qui est parfois

plus pratique lorsqu'on a à faire à un environnement

mêlé de noeuds IPv4 et IPv6 est x:x:x:x:x:x:d.d.d.d, où les

'x' sont les valeurs hexadécimales des six morceaux des 16 bits de poids

fort de l'adresse, et les 'd' sont les valeurs décimales des quatre

morceaux de 8 bits de moindre poids de l'adresse (représentation IPv4

standard).

Exemples :

0:0:0:0:0:0:13.1.68.3

0:0:0:0:0:FFFF:129.144.52.38

Ou en forme compressée :

::13.1.68.3

::FFFF:129.144.52.38

1.2. TELEPHONIE SUR IP

La téléphonie sur IP est un mode de

communication qui utilise le protocole IP (Internet Protocol) pour la

transmission des communications vocales et de données. Celles-ci sont

rendues possible grâce à leur numérisation via une

technologie appelée VOIP pour Voice over Internet Protocol ou Voix sur

IP. Concrètement, la TOIP et la VOIP permettent de faire la

téléphonie sur le réseau internet de votre entreprise. Ce

qui entraîne de multiples avantages, fonctionnels et

économiques.

1.2.1. Historique et Evolution de la

téléphonie

La téléphonie fait depuis longtemps partie de

l'histoire. Du premier "téléphone à ficelle" à

l'ouverture de la "boucle locale", retour rapide sur l'histoire de la

téléphonie du 17éme siècle à nos jours

[5].

C'est au 17ème siècle qu'un physicien anglais

Robert Hooke évoqua pour la première fois le principe selon

lequel il est possible de transmettre un son au travers d'un fil bien tendu et

dont les extrémités étaient terminées par un tube

de carton ayant un coté fermé par une membrane.

Le premier téléphone était né :

"le téléphone à ficelle". Depuis lors, ce concept a

évidemment subi de très nombreuses évolutions. Dès

le 18éme siècle, un académicien des sciences

présenta un mémoire intitulé

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

20

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

"un moyen de communiquer entre deux endroits très

éloignés". Ce principe était basé sur l'utilisation

des propriétés acoustiques des tubes pour transmettre des sons de

l'une à l'autre de leurs extrémités. Ce scientifique est

à l'origine des tubes acoustiques qui se sont alors répandus

très rapidement dans les châteaux et demeures bourgeoises.

Au 19ème siècle, un employé des

télégraphes français publie pour la première fois

une note sur "la possibilité de transmettre électriquement la

parole". 20 ans plus tard, le 14 février 1876, un professeur de

l'université de Boston, l'Américain Graham Bell, déposa

aux États-Unis une demande de brevet sur ce même principe. Ainsi

suite à un essai sur une ligne de 10 kilomètres entre Boston et

Malden que la commercialisation du téléphone vit le jour. Ce

premier téléphone fut mis en service le 1er mai 1877. Elle avait

une vocation privée, reliant le bureau d'un homme d'affaire à son

domicile. Graham Bell présenta alors son invention sous une nouvelle

forme : le téléphone à main (the Hand Telephone).

Cependant avec la croissance des utilisateurs, il n'est plus

concevable d'installer une ligne téléphonique entre chacun

d'entre eux. C'est donc tout naturellement que naquit le premier réseau

téléphonique qualifié de "commuté". Il

n'était pas encore automatisé.

C'était alors une des opératrices (la

téléphoniste) du central téléphonique (lieu

d'interconnexion des utilisateurs) qui reliait physiquement les abonnés

entre eux. Chaque utilisateur était alors identifié par son nom

et son numéro d'abonné. C'est à la fin de ce siècle

que le premier central semi-automatisé, le central

électromécanique, fit son apparition. Ainsi au 20ème

siècle, une des premières innovations majeures fut

l'automatisation complète des centraux téléphoniques.

C'est à la fin des années 1970 que la majorité des

téléphonistes et des centres électromécaniques

furent remplacés par des commutateurs entièrement

automatiques.

Aucune opération manuelle n'était plus

nécessaire pour relier deux abonnés. C'est la fin de

l'électromécanique et le début de

l'électronique.

1.2.2. Les générations de

téléphones cellulaires :

La première génération de systèmes

cellulaires (1G) reposait sur un système de communications mobiles

analogiques. Cette génération a bénéficié de

deux inventions techniques majeures des années 1970 : le microprocesseur

et le transport numérique des données entre les

téléphones mobiles et la station de base. Les appareils

utilisés particulièrement volumineux. Elle a débuté

dans le début des années 80 en offrant un service médiocre

de communication mobile mais trop coûteux [6].

La première génération de systèmes

cellulaires utilisait essentiellement les standards suivants :

? AMPS (Advanced Mobile Phone System), lancé aux

Etats-Unis, est un réseau analogique

reposant sur la technologie FDMA

(Frequency Division Multiple Acces).

? NMT (Nordic Mobile Telephone) a été

essentiellement conçu dans les pays nordiques et utilisés

dans

d'autres parties de la planète.

? TACS (Total Access Communication System), qui repose sur la

technologie AMPS, a été

fortement utilisé en Grande

Bretagne.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

21

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Cette première génération de

réseaux cellulaires utilisant une technologie analogique a

été remplacée dès l'apparition d'une seconde

génération plus performante utilisant une technologie

numérique.

La deuxième génération a commencé

dans les 90 s'appuyant sur les transmissions numériques permettant une

sécurisation des données (avec cryptage). La norme est mondiale,

elle autorise le roaming entre pays exploitant le réseau GSM. Le GSM

permettait aussi l'émission de SMS (limité à 80

caractères). Le principe du GSM est de passer des appels

téléphoniques. Aussi, le GSM s'appuie sur une connexion dite

orientée circuit, déjà utilisée par la

téléphonie fixe. L'avantage de cette connexion est d'ouvrir un

faisceau entre l'appelant et l'appelé qui ne sera fermer qu'enfin de la

communication. L'inconvénient est l'utilisation d'un faisceau même

si vous ne parlez pas (et quand bien même vous parlez, lorsqu'on

communique, il y a plus de 60% de blancs lors de notre conversation),

c'est-à-dire que le faisceau vous est réservé alors que

vous ne transmettez rien. L'avantage et la raison de ce choix est que la

conversation arrive dans le bon ordre.

Le GSM a connu un énorme succès et a permis de

susciter le besoin de téléphoner en tout lieu avec la

possibilité des minimessages.

Devant le succès, il a fallu proposer de nouvelles

fréquences aux opérateurs pour acheminer toutes les

communications, et de nouveaux services sont aussi apparus, et de nouveaux

services sont aussi apparus, comme le MMS. Le débit de 9.6 kbps

proposé par le GSM est insuffisant, de nouvelles techniques de

modulation et de codages ont permis d'accroitre le débit et les

premières connexions IP sont apparues (GPRS, EDGE). Des applications M2M

(Machine to Machine) sont aussi apparues comme par exemple commander les

produits à approvisionner dans une machine de distribution (machine,

à café, ...)

La troisième génération a

été impulsée par les exigences de l'IMT-2000 pour

permettre des applications vidéo sur le mobile. Une application

vidéo nécessite un débit de 384 kbps au minimum. Les

applications visées étaient la possibilité de regarder

YouTube, de la vidéophonie, ... Outre l'augmentation de débit, un

point complexe à résoudre était de passer d'un service de

téléphonie (à connexion circuit) vers un service DATA

(connexion paquets).

La 3G a démarré lentement après un retard

de 2 ans sur les prévisions (autonomie des mobiles insuffisante est due

entre autres au dimensionnement des amplificateurs pour transmettre le signal

sans trop le déformer. L'amplificateur est situé avant l'antenne,

il amplifie le signal pour que celui-ci puisse être reçu par

l'antenne, c'est un peu comme si vous souhaitiez écouter de la musique

dans votre jardin à partir de votre radio dans votre chambre).

La 3G a commencé à s'introduire sur le

marché à partir de la version 3.5 (2005), celle-ci, nommée

HSDPA a permis d'augmenter le débit descendant. Puis est arrivé

le HSUPA pour augmenter le débit montant et enfin le HSPA et HSPA+.

L'accès aux services de connexions à l'internet

surtout de messagerie s'est peu à peu installé dans les habitudes

des utilisateurs. Les terminaux se sont améliorés (Smartphone,

...) permettant un usage plus confortable de la connexion haut débit.

L'accès à la 3G (l'expérience de ces 20

années de téléphonie) et aux évolutions de cette

norme (HSDPA, HSUPA, HSPA, HSPA+), le LTE apparait avant tout comme une rupture

technique :

? Nouvelle interface radio basée sur un

multiplexage d'accès OFDMA

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

22

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

? Modification de l'architecture réseau

existant afin de fournir une connexion tout IP.

La norme LTE-Advanced impose des critères de base sur le

débit et sur la latence, comme le résume le tableau suivant :

|

LTE

|

IMT-Advanced

|

LTE- Advanced

|

|

Débit crêtes

maximums

|

DL

|

300Mb/s

|

|

1Gb/s

|

|

UL

|

75Mb/S

|

|

500Mb/s

|

|

Bandes de fréquence

|

1,4 à 20Mhz

|

40Mhz

|

100Mhz

|

|

Latence

|

Données

|

10ms

|

10ms

|

10ms

|

|

Session

|

100ms

|

100ms

|

50ms

|

|

Efficacité

spectral

DL/UL

|

Max

|

5.0/2.5 b/s/Hz

|

15/6.75 b/s/Hz

|

30/15 b/s/Hz

|

|

Moyen

|

1.8/0.8 b/s/Hz

|

2.2/1.4 b/s/Hz

|

2.6/2.0 b/s/Hz

|

|

EN limite

|

0.04/0.02 b/s/Hz

|

0.06/0.03 b/s/Hz

|

0.009/2.5 b/s/Hz

|

Tableau 2 :les critères de base sur le débit

et la latence de la norme LTE-Advanced

La quatrième génération correspondant au

LTE-Advanced Succédant à la 2G, 3G, et 3,5G (HSPA) ; elle permet

des débits plus élevés jusqu'à 3Gbps en

LTE-Advanced et 300 Mbps en LTE Cat 5 et 6.

Une des particularités de la 4G est d'avoir un «

coeur de réseau » basé sur IP et de ne plus offrir de mode

commuté (établissement d'un circuit pour transmettre un appel

« voix »), ce qui signifie que les communications

téléphoniques utilisent la voix sur IP (en mode paquet). La

première commercialisation d'une offre mobile en 4G utilisant le

standard LTE a été lancée dans les villes de Stockholm en

Suède et Oslo en Norvège le 15 décembre 2009 par

l'opérateur téléphonique Telia.

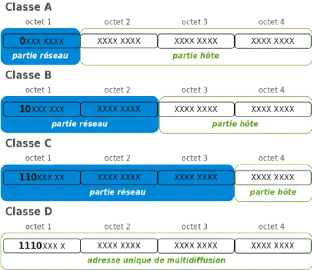

1.2.3. Architecture rencontré dans la

téléphonie

La téléphonie sur IP peut être

déployée en entreprise de plusieurs manières, en fonction

du degré de convergence désiré et en tenant compte de

certaines mesures (budget, équipement, etc.).

Figure 2: Architecture générique de la

téléphonie

1.2.3.1. Architecture de la téléphonie

classique d'entreprise

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

23

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

En architecture de la téléphonie classique,

l'ensemble des flux voix et signalisation est centralisé au niveau du

PABX de chaque site, pendant toute la durée d'une communication. Cette

architecture est la plus répandue dans la grande majorité des

contextes « entreprises ». Les architectures de

téléphonie sur IP qui suivent sont à mettre en

parallèle avec le réseau existant afin d'envisager les

évolutions à conduire dans le cadre d'une migration vers le

déploiement d'une solution full-IP [7].

Figure 3 : Architecture de téléphonie sur IP

en parallèle avec le réseau existant

1.2.3.2. Architecture VoIP d'entreprise «

architecture hybride »

Cette solution présente comme avantage de ne pas

remettre en cause l'infrastructure existante tout en bénéficiant

des avantages du transport de la voix sur IP pour les communications

inter-sites. La mise en oeuvre de cette solution peut se faire soit par I

`ajout d'un boitier « Voice Gateway» externe au PABX, soit par un

recours aux fonctionnalités de Gateway intégrées aux

routeurs de nouvelle génération (sous forme de carte).

Généralement les fonctionnalités de

téléphonie liées aux protocoles de signalisation propre au

PABX sont perdues lors du passage par la Voice Gateway. Ce déploiement

peut concerner, dans un premier temps, seulement le transport inter-sites, et

peut consumer la première étape de la migration vers le

full-IP.

1.2.3.3. Architecture VoIP d'entreprise «

architecture Full-IP »

Plus lourde qu'une solution hybride, l'architecture full-IP

présente une migration totale vers la téléphonie sur IP de

l'ensemble de l'entreprise, incluant les terminaux téléphoniques

utilisateurs. Cette migration s'accompagne de nombreux bénéfices

en posant les bases de la convergence entre le système informatique et

la téléphonie de l'entreprise.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

24

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Figure 4 : 1.2.2.3. Architecture VoIP d'entreprise «

architecture Full-IP »

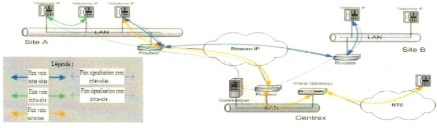

La Voice Gateway sera la passerelle d'accès vers le

RTC, et lors d'une communication inter ou intra-site seuls les flux de

signalisation transitent par le Gatekeeper. L'entreprise peut aussi choisir de

diminuer son investissement en choisissant d'externaliser les fonctions «

Gatekeeper/Voice Gateway » chez un fournisseur centrex IP. Ainsi

l'intelligence sera déportée dans le coeur du réseau.

Puisque les échanges avec le Gatekeeper sont limités aux flux de

signalisation, l'externalisation n'implique plus, comme

précédemment, un transit systématique des flux voix par le

site du fournisseur. Ceci est illustré dans le schéma suivant

:

Figure 5 : Externalisation de fonction GateKeeper/Voice

Gateway

1.2.4. Les scénarios de la ToIP [8]

On distingue trois scénarios possibles de

téléphonie sur IP, selon le type de terminal utilisé.

1.2.4.1. Téléphonie entre deux ordinateurs

(pc to pc)

Dans ce scénario le but sera de transformer son

ordinateur en un poste téléphonique en lui ajoutant une carte son

full-duplex pour garantir une conversation simultanée, un micro et un

logiciel de voix sur IP compatible. Le correspondant quant à lui, doit

disposer des mêmes outils et surtout du même logiciel de

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

25

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

téléphonie. A cet instant, le poste

numérique, compresse et encapsule les échantillons de voix dans

des paquets IP avant de les envoyer sur Internet. L'accès se fait via un

fournisseur d'accès à internet IAP/ISP.

Figure 6 : Communication téléphonique entre

deux ordinateurs

1.2.4.2. Téléphonie entre PC et poste

téléphonique (pc to phone)

Ce sont donc à la fois le réseau Internet et le

réseau téléphonique commuté qui sont

utilisés dans ce mode de communication. Le service n'est plus gratuit

puisque le réseau RTC est généralement facturé

à l'usage et non forfaitairement. Grâce à ces

crédits, les utilisateurs peuvent communiquer partout dans le monde,

à des tarifs très avantageux, une bonne partie de la

communication transitant sur le réseau IP, y compris la partie qui relie

l'abonné appelant à son opérateur.

Figure 7 : Communication téléphonique entre

un ordinateur et un poste téléphonique

1.2.4.3. Téléphonie entre deux postes

téléphonique (phone to phone)

Dans ce cas l'appelant et l'appelé sont tous les deux

des abonnées du réseau téléphonique commuté

public (RTCP) et utilisent de manière classique leur appareil

téléphonique pour la communication vocale. On peut distinguer

deux méthodes pour faire dialoguer deux postes

téléphoniques ordinaires via un réseau IP ou internet :

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

26

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

A. En utilisant des passerelles

Dans ce cas, les passerelles ainsi que le réseau IP

géré pourraient appartenir à des acteurs différents

selon qu'il s'agit :

V' D'un usage purement interne de la voix sur IP au

sein du réseau d'un opérateur téléphonique unique

(usagers A et B ainsi gérés).

V' De la fourniture d'un service de voix longue

distance par un opérateur longue distance utilisant la technologie de la

voix sur IP (les usagers A et B appartenant alors à des réseaux

distincts).

Figure 8 : Communication téléphonique entre

deux postes téléphoniques avec un passerelle

B. En utilisant des boîtiers

d'adaptation

Pour faire bénéficier de ce service, un certain

nombre de sociétés commercialisent des boitiers ressemblant

à des modems et qui s'interpose entre le poste

téléphonique de l'usager et son branchement au réseau

téléphonique public commuté.

Figure 9 : Communication téléphonique entre

deux postes téléphoniques sons utilisé le

passerelle

1.2.5. Protocoles de TOIP

La téléphonie sur IP (ToIP) est un service de

téléphonie qui transporte les flux voix des communications

téléphoniques sur un réseau IP. A la différence de

la VoIP où l'on ne fait qu'établir une communication « voix

», la ToIP intègre l'ensemble des services associés à

la téléphonie : double appel, messagerie, renvoie d'appel, FAX,

etc. Afin de rendre possibles les communications ToIP, les solutions

proposées dopent la

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

27

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

couche IP par des mécanismes supplémentaires

nécessaire au flux voix de types temps réel, en plus de

l'intelligence nécessaire à l'exécution de services. A cet

effet, il existe deux types de protocoles principaux utilisés dans la

ToIP :

· Protocoles de signalisation.

· Protocoles de transport.

1.2.5.1. Protocole de Signalisation

La signalisation correspond à la gestion des sessions

de communication (ouverture, fermeture, etc.). Le protocole de signalisation

permet de véhiculer un certain nombre d'informations notamment :

enregistrement d'un utilisateur, invitation à une session

multimédia, annulation d'un appel, réponse à une

requête, etc. Plusieurs normes et protocoles ont été

développés pour la signalisation ToIP, quelques-uns sont

propriétaires et d'autres sont des standards. Ainsi, les principales

propositions disponibles pour l'établissement de connexions en ToIP sont

:

· SIP (Session Initiation Protocol) qui est un standard

IETF (Internet Engineering Task Force) décrit dans le RFC 3261.

· H323 englobe un ensemble de protocoles de communication

développés par l'UIT-T (Union Internationale des

Télécommunications - secteur de la normalisation des

Télécommunications).

· MGCP (Media Gateway Control Protocol) standardisé

par l'IETF (RFC 3435). 1.2.5.1.1. Le protocole H323

H.323 est un protocole de communication englobant un ensemble

de normes utilisées pour l'envoi de données audio et vidéo

sur internet. Il existe depuis 1996 et a été initié par

l'IUT. Concrètement, il est utilisé dans des programmes tels que

Microsoft NetMeeting, ou encore dans des équipements tels que les

routeurs Cisco. Il existe un projet « Open h.323 « qui

développe un client H.323 en logiciel libre afin qu'on puisse avoir

accès à ce protocole sans avoir à débourser

beaucoup d'argent.

A. Briques d'architecture H.323

L'infrastructure H.323 repose sur des éléments

réseaux suivants :

· Les portiers (gk : Gatekeeper)

· Les passerelles (gw : Gateway)

· Les terminaux: Dans un contexte de

téléphonie sur IP, deux types de terminaux H.323 sont aujourd'hui

disponibles :

? Un poste téléphonique IP raccordés

directement au réseau Ethernet de l'entreprise.

? Un PC multimédia sur lequel est installée une

application compatible H.323.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

28

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

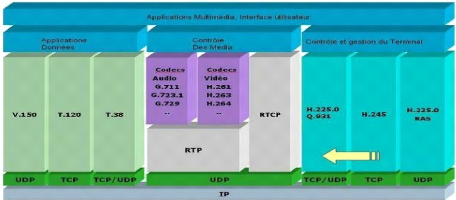

B. Pile protocolaire H.323

Figure 10 : Pile protocolaire H.323

C. Signalisation

Dans un contexte de téléphonie sur IP, la

signalisation a pour objectif de réaliser les fonctions suivantes :

· Recherche et traduction d'adresses.

· Contrôle d'appel.

· Services supplémentaires : déviation,

transfert d'appel, conférence, ...etc.

Trois protocoles de signalisation sont spécifiés

dans le cadre de H.323, à savoir :

· RAS (registration, admission and status) : Ce

protocole est utilisé pour communiquer avec un Gatekeeper. Il sert

notamment aux équipements terminaux pour découvrir l'existence

d'un Gatekeeper et s'enregistrer auprès de ce dernier ainsi que pour les

demandes de traduction d'adresse.

La signalisation RAS utilise des messages H.225.06 transmis

sur un

protocole de transport non fiable (UDP par exemple).

· Q.931 : H.323 utilise une version simplifiée de

la signalisation RNIS Q.931 pour l'établissement et le contrôle

d'appels téléphonique sur IP. Cette version simplifiée est

également spécifiée dans la norme H.225.

· H.245 : Ce protocole est utilisé pour

l'échange de capacités entre deux équipements terminaux.

Par exemple, il est utilisé pour s'accorder sur le type de codec

à activer. Il peut également servir à mesurer le retard

aller-retour (Round Trip Delay) d'une communication.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

29

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

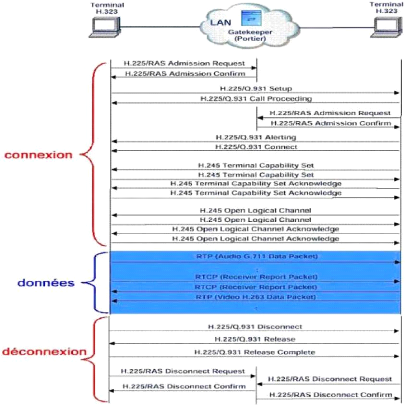

D. Etablissement d'une communication

Une communication H.323 se déroule en 5 phases :

? Établissement d'appel.

? Echanges de capacité et réservation

éventuelle de la bande passante à travers le protocole RSVP

(Ressources Réservation Protocol)

? Etablissement de la communication audiovisuelle.

? Invocation éventuelle de services en phase d'appel

(transfert d'appel. Changement de barde

passante. etc.).

? Libération de l'appel.

Figure 11 : diagramme de séquence

d'établissement d'appel dans le protocole H.323

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

30

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

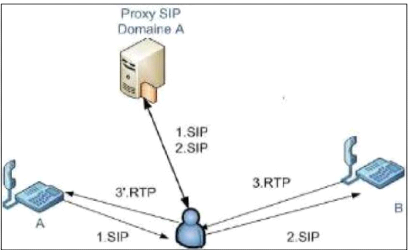

1.2.5.1.2. Protocole SIP

Le protocole SIP (Session Initialisation Protocol) a

été initié par le groupe MMUSIC (Multi party MultiMedia

Session Control) [RFC 2543] et désormais repris et maintenu par le

Groupe SIP de l'IETF [RFC 3261]. SIP est un protocole de signalisation

appartenant à la couche application du modèle OSI. Il a

été conçu pour l'ouverture, le maintien et la terminaison

de sessions de communications interactives entre des utilisateurs. De telles

sessions permettent de réaliser de l'audio, de l'enseignement à

distance et de la voix (téléphonie) sur IP essentiellement. Pour

l'ouverture d'une session, un utilisateur émet une invitation

transportant un descripteur de session permettant aux utilisateurs souhaitant

communiquer de négocier sur les algorithmes et codecs à utiliser.

SIP permet aussi de relier des stations mobiles en transmettant ou redirigeant

les requêtes vers la position courante de la station appelée.

Enfin, SIP est indépendant du médium

utilisé et aussi du protocole de transport des couches basses.

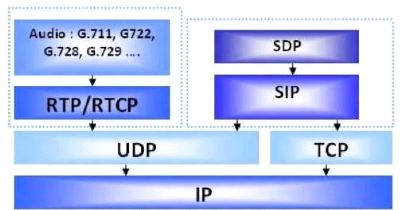

A. Architecture protocolaire

SIP est un protocole indépendant des couches de

transport, il appartient aux couches applications du modèle OSI. Le SIP

gère la signalisation et l'établissement des sessions

interactives de communication multimédias et multipartites. Il est aussi

basé sur le concept Client / Serveur pour le contrôle d'appels et

des services multimédias. Conçu selon un modèle de type

IP, il est hautement extensible et assez simple en conception architecturale,

de sorte qu'il peut servir de base à la création d'applications

et de services. Il est basé sur le protocole HTTP et peut utiliser UDP

ou TCP [9].

Figure 12 : La couche du Protocole SIP

B. Les éléments architecturaux de

SIP

Contrairement à H.323, largement fondé sur une

architecture physique, le protocole SIP s'appuie sur une architecture purement

logicielle.

(1) Les agents utilisateurs (User Agent UA)

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

31

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Deux types d'agents utilisateurs sont à considérer

:

? Les agents utilisateurs client (UAC) : ce sont

les terminaux qui initient la session par

envoi de requête.

? Les agents utilisateurs serveurs (UAS) : Ils

répondent à la demande

d'établissement de session.

Un UA peut être un UAC ou UAS selon le cas où c'est

lui qui initie la session

ou pas ; mais dans une session déjà établie

un UA peut être soit un UAC ou un UAS à la

fois.

(2) Les serveurs :

Il existe trois types de serveurs :

? Les serveurs d'enregistrement :

Reçoivent les mises à jour concernant la localisation actuelle

des utilisateurs.

? Les serveurs proxy : Un serveur proxy

Reçoit les requêtes des UA et les redirige vers un autre serveur

proxy, un UAS ou un serveur de redirection. Il a accès aussi à

une base de données ou à un service de localisation (location

service) pour déterminer vers ou rediriger la requête

reçue. L'interface entre le serveur proxy et la base de

données/le service de localisation n'est pas définie par le

protocole SIP. Les serveurs proxy peuvent travailler en deux modes :

i) Stateless proxy : dans ce cas le proxy

est un simple élément de redirection, il ne garde pas

d'information concernant la requête reçue et redirigée.

ii) Stateful proxy : contrairement à

un stateless proxy, un stateful proxy mémorise toutes les informations

concernant les requêtes entrantes et essaie plusieurs localisations de

l'utilisateur et renvoie la meilleure réponse.

? Les serveurs de redirection : Quand un

serveur de redirection reçoit une requête, au lieu de la rediriger

il renvoie l'adresse du prochain serveur au client qui devra le contacter

directement.

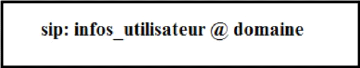

C. Format des adresses SIP

Tout utilisateur SIP dispose d'un identifiant unique. Cet

identifiant constitue l'adresse de l'utilisateur permettant de le localiser. Le

format d'une adresse SIP se présente sous la forme illustrée

à la Figure

Avec :

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

32

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

infos_utilisateur = nom de l'utilisateur ou

numéro de téléphone : mot de passe.

domaine = nom de domaine ou adresse IP : port

Sachant que : Le mot de passe et port sont facultatif.

D. Raquette et réponses SIP

SIP est un protocole de type client-serveur. A cet effet, les

échanges entre un terminal appelant et un terminal appelé se font

par l'intermédiaire de requêtes et réponse SIP. Voici une

liste exhaustive des requêtes SIP :

· INVITE : Cette requête indique

que l'application (ou utilisateur) correspondante à l'Url SIP

spécifié est invitée à participer à une

session.

· ACK : Cette requête permet de

confirmer que le terminal appelant a bien reçu une réponse

définitive à une requête INVITE.

· BYE : Cette requête est

utilisée par le terminal de l'appelé pour signaler qu'il souhaite

mettre un terme à la session.

· CANCEL : Cette requête est

envoyée par un terminal ou un serveur mandataire afin d'annuler une

requête non validée par une réponse finale.

· REGISTER : Cette méthode est

utilisée par le client pour enregistrer l'adresse listée dans le

champ TO par le serveur auquel il est relié.

· OPTIONS : Un serveur mandataire en

mesure de contacter le terminal appelé, doit répondre à

une requête OPTIONS en précisant ses capacités à

contacter le même terminal.

A ces requêtes sont associées des réponses

qui sont dans le même format que celles du protocole HTTP. Voici les plus

importantes d'entre elles :

· 1XX - messages d'informations (100 - essai, 180 -

sonnerie, 183 - en cours).

· 2XX - succès de la requête (200 -OK).

· 3XX - Redirection de l'appel, la demande doit être

dirigée ailleurs.

· 4XX - Erreur du client (La requête contient une

syntaxe erronée).

· 5XX - Erreur du serveur (le serveur n'a pas réussi

à traiter une requête correcte).

· 6XX - Echec général (606 - requête

non acceptable par aucun serveur).

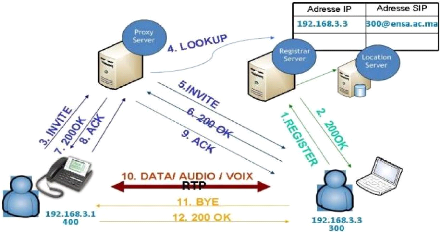

Le schéma suivant illustre le scénario d'une

communication SIP :

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

33

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Figure 13 : Requêtes et réponse dans le

protocole SIP [10]

1.2.5.1.3. Le protocole MGCP

Le protocole MGCP se base principalement sur les couches 3 et

4 du modèle OSI, Il définit l'architecture d'un réseau de

passerelles, MGCP se base sur la notion des « User Agent » ou «

Media Gateway Controller » qui est un organe permettant le contrôle

d'appel et pilotant une ou plusieurs passerelles (MG), celles-ci permettent la

conversation audio sur le réseau téléphonique vers audio

sur le réseau paquet. Les téléphones MGCP ne peuvent pas

s'appeler entre eux mais doivent passer obligatoirement par un contrôleur

central : la Gateway.

1.2.5.1.4. Comparaison entre les protocoles :

|

H323

|

SIP

|

MGCP

|

|

Inspiration

|

Téléphonie

|

http

|

|

|

Nombres

d'échange pour

établir

la

connexion

|

6 à 7 aller-retour

|

1 à 5 aller-retour

|

3 à 4 aller-retour

|

|

Complexité

|

Elevée

|

Faible

|

Elevée

|

|

Adaptabilité

/

Modularité

protocolaires

|

Faible

|

Elevée

|

Modérée

|

|

Implémentation

de

nouveaux

services

|

NON

|

OUI

|

NON

|

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

34

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

|

Adapté à

internet

|

NON

|

OUI

|

NON

|

|

Protocole de

Transport

|

TCP

|

TCP ou UDP

|

TCP ou UDP

|

|

Coût

|

Elevé

|

Faible

|

Modéré

|

|

Avantages

|

-Maturité du protocole: Actuellement version 4 pour la

définition.

-Les premières mises en oeuvre de V3 commencent juste

à apparaître Beaucoup de constructeurs

|

-Simple à mettre en oeuvre, messages écrits en

clair -Interopérabilité très bonne

Grâce à CPL (Call Processing Language) qui

utilise

XML, il est très facile d'ajouter des

|

-Permet d'utiliser des téléphones « idiots

» Indépendant des protocoles de signalisation supérieurs

(H323, SIP) Bien pour les opérateurs voulant faire du RTC-IP-RTC

|

Figure 14 : Comparaison entre les protocoles

1.2.5.2. Protocoles de transport 1.2.5.2.1. Le protocole

RTP

Le groupe de l'IETF a développé en 1993 le

protocole de transport en temps réel dont le but est de transmettre sur

Internet des données qui ont des propriétés temps

réel (audio, vidéo ...). C'est un protocole de la couche

application du modèle OSI et utilise les protocoles de transport TCP ou

UDP, mais, généralement, il utilise UDP qui est mieux

approprié à ce genre de transmission.

1.2.5.2.2. Le protocole RTCP

Le RTCP est un protocole de contrôle utilisé

conjointement avec RTP pour contrôler les flux de données et la

gestion de la bande passante. Il permet de contrôler le flux RTP, et de

véhiculer périodiquement des informations de bout en bout pour

renseigner sur la qualité de service de la session de chaque participant

à la session. Des quantités telles que le délai, la gigue,

les paquets reçus et perdus sont très important pour

évaluer la qualité de service de toute transmission et

réception temps réelles. C'est le protocole sous-jacent (UDP par

exemple) qui permet grâce à des numéros de ports

différents et consécutifs (port pair pour RTP et port impair

immédiatement supérieure pour RTCP) le multiplexage des paquets

de données RTP et des paquets de contrôle RTCP.

1.2.6. Sécurité dans la

téléphonie sur IP

Tout système accessible via IP est une cible

potentielle pour l'ensemble des menaces pesant sur les réseaux IP.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

35

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Dans les versions classiques de la téléphonie,

la sécurité est fortement garantie par un réseau

spécifique, lequel ne peut être attaqué par

l'émission de paquets d'attaque puisque le réseau n'est pas

à transfert de paquets. Dans la ToIP, la confidentialité est

assez simple à garantir par le biais de tunnels. Reste le

problème de l'authentification de l'utilisateur, qui mérite

réflexion.

Les attaques sur les réseaux ToIP peuvent être

classées en deux types à savoir les attaques externes sont

lancées par des autres personnes que celle qui participe à

l'appel, et ils se produisent généralement quand les paquets ToIP

traversent un réseau peu fiable et/ou l'appel passe par un réseau

tiers durant le transfert des paquets, ainsi Les attaques internes s'effectuent

directement du réseau local dans lequel se trouve l'attaquant, Le

système ToIP utilise l'Internet, et particulièrement le protocole

IP. De ce fait les vulnérabilités de celui-ci [11].

1.2.6.1. Les attaques sur le protocole TOIP

Les protocoles TOIP utilisent UDP et TCP comme moyen de

transport et par conséquent sont aussi vulnérables à

toutes les attaques contre ces protocoles, tel le détournement de

session (TCP), ...

Les types d'attaques les plus fréquents contre le

système :

? L'attaque par suivie des appels

Appelé aussi Call tracking, cette attaque se fait au

niveau du réseau LAN/VPN et cible les terminaux (soft/hard phone). Elle

a pour but de connaître qui est en train de communiquer et quelle est la

période de la communication. L'attaquant doit récupérer

les messages INVITE et BYE en écoutant le réseau et peut ainsi

savoir qui communique, à quelle heure, et pendant combien de temps. Pour

réaliser cette attaque, L'attaquant doit être capable

d'écouter le réseau et récupérer les messages

INVITE et BYE.

? Le Sniffing

Une reniflade (Sniffing) peut résulter un vol

d'identité et la récupération des informations

confidentielles, aussi bien des informations sur les systèmes VoIP. Ces

informations peuvent être employées pour mettre en place une

attaque contre d'autres systèmes ou données. L'IP Sniffing est

une attaque passive, il est décrit comme le suivant,

1. L'intrus est placé sur un réseau.

2. l'intrus met sa station en mode écoute.

3. la station récupère l'ensemble du trafic

échangé sur le réseau.

4. L'intrus utilise un analyseur de protocoles réseau

à l'insu des administrateurs du réseau.

? Le déni de service (DOS : Denial of

service)

L'attaque en déni de service consiste à

surcharger le serveur Web de requêtes jusqu'à ce qu'il ne puisse

plus suivre et s'arrête. Bloquant ainsi les communications internes,

externes et aussi le système d'information.

Cette attaque peut être effectuée sur plusieurs

couches du modèle OSI.

? Attaque par écoute clandestine

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

36

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Cette attaque consiste à écouter et à

décoder la conversation entre deux utilisateurs. Le principe de

l'écoute clandestine est montré dans la figure comme suit :

1. La détermination des adresses MAC des victimes

(client-serveur) par l'attaquant.

2. L'attaquant envoie une requête ARP au client, pour

l'informer du changement de l'adresse MAC du serveur ToIP.

3. L'attaquant envoi une requête ARP au serveur, pour

informer le changement de l'adresse MAC du client.

4. Désactiver la vérification des adresses MAC sur

la machine d'attaque afin que le trafic puisse circuler entre les 2

victimes.

Figure 15 : Sécurité TOIP, attaque par

Ecoute

? Attaque par la compromission de serveurs

Cette attaque vise à contrôler le serveur SIP afin

d'avoir le pouvoir de changer n'importe quel paramètre

relatif à l'appel et d'implanter n'importe quel code

malveillant (vers, virus...) dans le serveur SIP.

1.2.6.2. Les bonnes pratiques de

sécurité

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

37

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Ci-dessous nous allons présenter les bonnes pratiques

d'implémentation d'une solution de ToIP qui sont :

? La protection physique

Il est conseillé que les équipements critiques

de la ToIP (serveurs) soient dans une salle informatique équipée

et bien sécurisé par un système d'alarme, un

anti-incendie, de la vidéo surveillance, d'un accès par badge et

d'un onduleur.

? La protection des postes de travail pour les soft

phones

La sécurisation d'un soft phone contre les codes

malveillants et l'usurpation d'identité par exemple par l'utilisation

des mots de passe contenant plus de 10 chiffres.

? L'utilisation des pare-feu

Un pare-feu aide et assure le contrôle du trafic entrant

et sortant du réseau, ce dernier permet de réduire les attaques

de déni de service en filtrant les ports et les appels à travers

le réseau IP.

1.2.6.3. Les mesures de

sécurité

Les vulnérabilités existent au niveau applicatif,

protocole et systèmes d'exploitation. Pour cela, on a

découpé la sécurisation aussi en trois niveaux :

- Sécurité au niveau protocolaire

- Sécurité au niveau applicatif

- Sécurité au niveau système de

l'exploitation.

? Les mesures de sécurité au niveau

protocolaire

Consiste à implémenter les mesures de

sécurité nécessaire pour combler les lacunes au niveau

protocolaire, prenant un exemple, les services de sécurités

offertes par SRTP (version sécurisé du protocole RTP).

V' La confidentialité des données RTP.

V' L'authentification et la vérification de

l'intégrité des paquets RTP.

V' La protection contre le rejet des paquets, chaque client SIP

tient à jour une liste de tous les indices des paquets reçus et

bien authentifiés.

Les mesures de sécurité au niveau

système de l'exploitation.

Le système dans lequel on héberge notre

application serveur est ciblé, ce qui présente un risque

d'affectation des fichiers de configuration contenant des informations sur les

clients enregistrés. Il faut prendre plusieurs mesures de

sécurités pour le protéger à savoir :

V' L'utilisation d'un système d'exploitation stable tout

en installant les derniers mis à jours recommandés.

V' L'utilisation d'un mot de passe formé de plusieurs

combinaisons de lettre, de chiffres et de ponctuations.

? Sécurité au niveau applicatif

Pour sécuriser le serveur, on recommande :

V' L'utilisation d'une version stable contenant les derniers mis

à jours recommandés par le fournisseur aussi bien la partie

client et serveur.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

38

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

V' La création d'un environnement de test dans

lequel on va tester les mises à jour des

applications utilisé et ce avant de leurs installations

dans un environnement de production. V' A ne pas utiliser la

configuration par défaut qui sert juste à établir des

appels. Elle ne contient

aucune mesure de sécurité.

V' A ne pas installer les Soft phones dans le

serveur.

Pour notre application, la sécurité c'est une

étape primordiale.

Conclusion

Dans ce chapitre, nous avons passé en revue les

concepts liés à la ToIP, ce qui nous permet de mieux maitriser

cette technologie et mieux la comprendre et enfin envisager un

déploiement même sur un petit réseau LAN test, et le choix

des protocoles à utiliser. Nous avons donc décidé de

n'utiliser que du matériel prenant compte du protocole SIP, suite

à la comparaison de protocole faite précédemment dans ce

chapitre.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

39

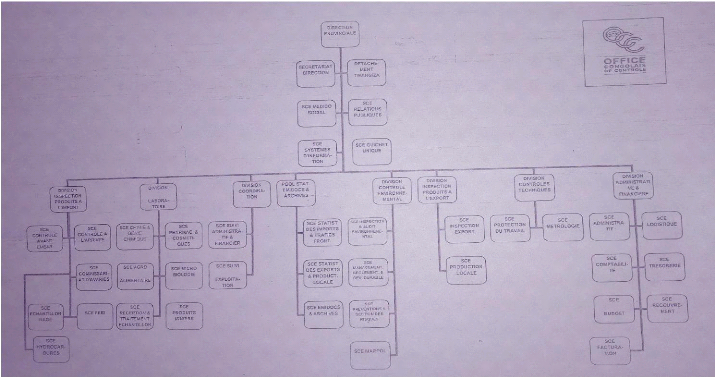

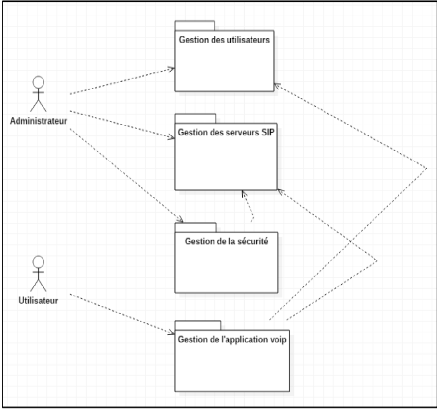

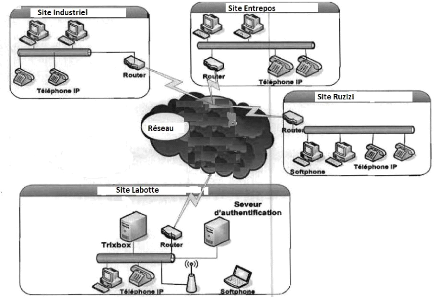

Mémoire de fin de cycle 2018-2019 présenté