|

La transmission de l'information sur la technologie ATM.( Télécharger le fichier original )par Ulrich Mermoz ALLAFI KAMEM Université de Bangui - Licence Professionnelle en Réseaux et Télécommunication 2011 |

II.7.2 La Commutation des cellules ATM

II.8 Le Modèle de Référence ATM

II.9 Les Couches du Réseau ATM

II.10 Les classes de services ATM

II.11 Avantages et limites de la Technologie ATMII.11.1 Avantages de la technologie ATM

II.11.2 Limites

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

||

|

|||

La délimitation des cellules :

ATM n'utilise pas de fanion pour délimiter les cellules. C'est la détection du champ HEC qui permet la délimitation des cellules. Les commutateurs calculent la valeur de l'HEC, en mode de recherche. Dès qu'ils trouvent le 32 bits, ils se mettent en mode de présynchronisation pour délimiter les cellules.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 29

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

L'adaptation des cellules au système de transmission :

Comme nous l'avons dit au début, la couche TC doit préparer les données pour qu'elles soient émises selon le fonctionnement de la couche PM. Deux cas se présentent :

· Pour une transmission "binaire", une trame transmise correspond exactement à la cellule ATM confiée à la couche TC. Cette dernière se contente simplement d'émettre des cellules spécialement numérotées destinées au management des cellules ATM. Ces cellules de gestion ne sont pas vues de la couche ATM.

· Pour une transmission SDH, la taille des données n'est pas un multiple de la taille des cellules ATM. Ainsi, l'indicateur de fin de cellule n'est jamais à une position fixe. Cette position est calculée à l'aide d'une fonction de découpage décrite ci-après. La couche TC ajoute de plus un en-tête lui permettant d'échanger des informations de contrôle avec les couches TC distantes.

Fonction de découpage :

La couche TC doit découper les données en fonction du type de transport employé par la couche PM afin de synchroniser les transferts. Pour ce faire, on utilise le champ HEC (Header Error Control) de l'en-tête ATM dès qu'émetteur et récepteur sont synchronisés.

On considère que le récepteur est hors-service (on parle de "Hunt-state" dans la terminologie anglo-saxonne). Le récepteur doit initialiser sa couche PM. Il examine bit à bit les flux entrants et recherche un mot de 5 octets appelé CRC (Code de Redondance Cyclique) qu'il juge correct. Il essaie en fait de s'aligner sur le débit de transfert de l'émetteur. Une fois qu'il est en phase avec l'émetteur, il considère que la communication est synchronisée et passe dans un état de pré-synchronisation (PRESYNC). Il conserve cet état jusqu'à ce qu'il confirme m fois consécutives la bonne interprétation des données reçues. On considère que la vérification de ces codes est suffisante et que le récepteur peut passer dans l'état synchronisé (SYNC). S'il ne valide pas m fois consécutives les mots de 5 Octets, on considère qu'il y a désynchronisation et le récepteur reprend l'algorithme.

La couche PM est chargée de la transmission et de la réception du flot de bits sur le support. Elle réalise les fonctions suivantes:

· Le codage.

· l'alignement.

· la synchronisation bit.

· l'adaptation électrique et photoélectrique au support.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 30

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

La couche AAL (ATM Adaptation Layer) a pour rôle de gérer l'interface avec les couches de protocole situées chez l'utilisateur. Ses fonctions dépendent des exigences de la couche supérieure. L'AAL doit supporter les besoins des différents utilisateurs du service d'AAL et donc des protocoles multiples.

L'AAL est composée de deux sous-couches : la sous-couche de convergence, CS (Convergence Sublayer), et la sous-couche de segmentation et de réassemblage, SAR (Segmentation And Reassembly). La fonction essentielle de la couche SAR est de segmenter les données des couches supérieures en un ensemble de segments de données correspondant à la taille des cellules. Au niveau du destinataire, la couche SAR rassemble les cellules pour restituer des données aux couches supérieures. La sous-couche CS dépend du service qui doit être rendu à l'utilisateur. Elle fournit le service de l'AAL au SAP (Service Access Point), ou point d'accès au service. Selon le protocole de niveau AAL, les sous-couches peuvent être vides si la couche ATM est suffisante pour les exigences des utilisateurs.

Cette sous-couche définit les structures qui serviront réellement au transport de l'information. Les services CBR (Constant Bit Rate), VBR (Variable Bit Rate), ABR (Available Bit Rate), GFR (Generic Frame Rate) et UBR (Unspecified Bit Rate) sont définis sur les classes 1, 2, 3-4 et 5, qui introduisent une segmentation spécifique à chaque classe de services.

En résumé, le niveau AAL d'adaptation, et plus particulièrement sa sous-couche SAR, doit rendre les services suivants :

I assembler et désassembler les cellules ;

I compenser le délai variable de la méthode ATM ;

I prendre en charge les cellules perdues ; I récupérer la synchronisation horloge.

L'unité de données du niveau SAR, la SAR-PDU, dépend du service qui doit être rendu, c'est-à-dire de la classe de transport de données.

La couche CS se trouve au-dessus de la couche SAR. Elle définit le bloc d'information qui doit être transporté de bout en bout par la couche ATM après fragmentation dans la couche SAR. Pour les classes 1 et 2, la couche CS délimite un bloc qui sera découpé suivant les principes exposés à la section précédente. Pour les classes 3/4 et 5, des fonctionnalités supplémentaires peuvent être introduites. Pour ces deux classes, la recommandation I.363 propose un découpage de la couche CS en deux sous-couches, la couche supérieure, SSCS (Service Specific Convergence Sublayer), et la couche inférieure, CPCS (Common Part Convergence Sublayer). La couche SSCS peut être vide.

La couche CPCS prend en charge les fonctions suivantes :

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 31

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

V' délimitation ;

V' séquencement ;

V' réservation de mémoire aux extrémités ;

V' détection d'erreur (en classe 5).

Les fonctionnalités de SSCS sont les suivantes :

· segmentation-réassemblage ;

· blocage-déblocage ;

· correction d'erreur ;

· contrôle de flux ;

· remise optionnelle des segments de ce niveau au niveau supérieur ;

· mode assuré, restreint aux communications point-à-point.

L'UIT-T recommande quatre types de protocoles AAL pour supporter les classes de services ATM (ces protocoles ayant été modifiés en 1993, nous donnons ici les dernières versions) :

> AAL-1 : Supporte les services de la classe A et fournit de ce fait un service d'émulation de circuit, permettant d'utiliser toute la souplesse de l'ATM. Cependant, il n'exploite pas toute l'efficacité de l'ATM résultant du multiplexage statique. Le service rendu par l'AAL-1 s'appelle CBR (Constant Bit Rate).

> AAL-2 : L'histoire de ce protocole est plus complexe. Il a été défini au départ pour supporter les services de la classe B. Le service vidéo à débit variable en est un exemple. Il permet d'exploiter non seulement la flexibilité mais aussi l'efficacité de l'ATM. Le service rendu par cette classe s'appelle VBR (Variable Bit Rate). L'AAL-2 a été abandonné vers 1995 pour être redéfini dans le cadre d'application ayant des contraintes temporelles fortes et un débit variable. Ce protocole est utilisé sur la partie fixe, ou Core Network, d'un réseau de mobiles. Son rôle, dans ce cas, est de permettre le multiplexage de plusieurs connexions bas débit sur une connexion ATM de façon à tenir compte aux mieux des contraintes temporelles.

> AAL-3/4 : Supporte les services de données en mode avec ou sans connexion, à débit variable et sans relation de temps. Le contrôle de flux entre les extrémités et la retransmission des fragments perdus ou altérés sont possibles. Les exemples de services que peut rendre ce type d'AAL sont nombreux : X.25, relais de trames (FMBS, Frame Mode Bearer Services), signalisation, etc.

> AAL-5 : L'autre nom de ce type d'AAL est SEAL (Simple Efficient Adaptation Layer). Il permet de transporter des trames de données non superposées en mode avec connexion (service de classe C). Comme pour l'AAL-3/4, le service rendu est de type élastique et utilise le service ABR.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 32

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

L'établissement de circuits virtuels ATM se fait de manière administrative ("à la main") - généralement permanente ou semi-permanente - ou alors par l'utilisation de protocoles de signalisation.

Les protocoles de signalisation sont actuellement normalisés à l'interface UNI mais aussi, plus récemment, à l'interface NNI. Les normes adoptées sont dérivées des normes de la famille Q.93B de signalisation RNIS.

La signalisation ATM permet l'établissement dynamique de circuits virtuels ATM mais aussi et surtout la négociation de paramètres associés au circuit virtuel, tels que couche d'adaptation utilisée, taille de paquets maximum sur les équipements de bord, qualité de service souhaitée par les équipements de bord, etc.

Les adresses ATM sont nécessaires à la prise en charge de connexions virtuelles commutées (SVC, Switched Virtual Connections) à travers un réseau ATM.

Au niveau le plus simple, les adresses ATM sont longues de 20 octets et se composent de trois parties distinctes :

· Préfixe Réseau

Les 13 premiers octets identifient l'emplacement d'un commutateur particulier dans le réseau. L'utilisation de cette partie de l'adresse peut varier considérablement en fonction du format d'adresse. Chacun des trois modèles d'adresse ATM standard fournit différemment les informations concernant l'emplacement des commutateurs ATM. Ces modèles sont : le format de code de pays/région des données (DCC, Data Country/région Code), le format ICD (International Code Designator) et le format E.164 proposé par l'ITU-T pour l'utilisation de la numérotation téléphonique internationale dans les réseaux RNIS à large bande.

· Adresse de contrôle d'accès au média de la carte

Les 6 octets suivants identifient un point de terminaison physique, par exemple une carte ATM particulière, en utilisant une adresse de la couche de contrôle d'accès au média qui est affectée physiquement au matériel ATM par son fabricant. L'utilisation et l'affectation d'adresses MAC sont identiques pour le matériel ATM et pour Ethernet, Token Ring et d'autres technologies IEEE 802.x.

· Sélecteur (SEL)

Le dernier octet est utilisé pour sélectionner un point de terminaison de connexion logique sur la carte ATM physique. Toutes les adresses ATM présentent cette structure élémentaire en trois parties, mais il existe des différences importantes au niveau du format exact des 13 premiers octets en fonction du format d'adressage ou selon que le réseau ATM est destiné à une utilisation publique ou privée.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 33

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Dans le modèle classique, la couche de réseau est appelée à s'interfacer avec les couches ATM de manière explicite. En particulier, une fonction de résolution d'adresses, de type ARP (Address Resolution Protocol) afin d'identifier l'adresse ATM (nécessaire à l'établissement de circuits virtuels dynamiques) correspondante a une adresse de couche réseau donnée.

Le schéma de résolution repose sur le déploiement de serveurs d'adresses (ARP Servers) dans chaque sous-réseau LIS IP sur ATM (Logical IP Subnet).

Tout équipement connecté au sous-réseau ATM s'enregistre à l'initialisation auprès du serveur d'adresses. Cela permet au serveur d'adresses de consolider les correspondances IP-ATM sous forme de base de données globale. Par la suite, un équipement cherchant à établir un appel vers une destination IP donnée interrogera le serveur d'adresses afin d'obtenir l'adresse ATM correspondante et d'établir un circuit virtuel commuté vers cette destination.

NHRP (Next-Hop Resolution Protocol) est en cours de normalisation à l'IETF. Ce protocole est destiné à construire des réseaux IP sur ATM à grande échelle, en transcendant le modèle du sous-réseau qui régit l'interconnexion IP actuellement. Plus spécifiquement, NHRP permet aux équipements connectés autour d'un même réseau ATM d'établir des communications directes (par établissement de circuits virtuels) indépendamment de la structure d'adresse IP déployée sur ces équipements.

Ainsi, lorsque deux équipements connectés par ATM - et faisant partie de sous-réseaux (LIS) distincts - désirent communiquer, ils pourront établir un circuit virtuel ATM direct malgré la non-homogénéité de leur adressage IP (non-appartenance à un même sous-réseau). Cela se fait par interrogation de serveurs NHRP déployés dans les divers sous-réseaux LIS autour d'ATM.

Un équipement désirant se connecter à un autre enverra une demande de résolution d'adresse à un serveur NHRP de son sous-réseau. Les serveurs NHRP détermineront collectivement si l'équipement appelé est situé sur le réseau ATM et si cet équipement accepte des connexions ATM directes à travers des frontières de sous-réseaux. Le cas échéant, l'équipement appelant pourra établir un circuit virtuel direct vers l'équipement appelé, malgré le fait que leurs accès ATM soient dans des sous-réseaux (LIS) distincts.

Il existe un certain nombre de méthode de routage des cellules dans un réseau de cellules. Les deux méthodes les plus courantes sont le routage par la source et le routage de proche en

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 34

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

proche. L'objectif est de trouver un système de routage qui soit à la fois rapide et nécessitant le minimum d'information dans la cellule.

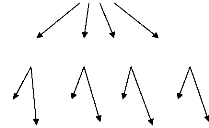

En routage par la source, l'ensemble des informations de routage jusqu'à la destination est ajouté en tête de chaque cellule sous forme d'une suite d'éléments de routage. Chaque élément est généralement le numéro de la porte de sortie d'un commutateur. Quand une cellule entre dans un commutateur, celui-ci lit le premier des éléments de routage pour déterminer vers quelle porte de sortie il va faire transiter la cellule, puis il retire cet élément de l'information de routage. Le problème de ce type de routage est posé par la limitation du nombre de noeuds traversés pour que l'entête ne devienne pas trop grand par rapport à la charge utile de la cellule.

Le routage de proche en proche utilise un entête de taille fixe qui est caractérisé par une concaténation d'identificateurs logiques dans chaque commutateur. Quand une cellule entre dans le commutateur, celui-ci recherche l'identificateur de saut dans une table. La table contient trois informations : l'identificateur de saut de la cellule entrante (Entrée), la porte de sortie sur laquelle elle doit être envoyée (Lien) et un nouvel identificateur de saut qui va remplacer l'identificateur actuel (Sortie).

La couche ATM permet d'établir aussi bien des circuits virtuels permanents(CVP) que de circuit virtuel commuté (CVC). Les premiers sont établis en permanence et peuvent être utilisé sans préalable quand le système le souhaite, de la même façon qu'une ligne louée. Les seconds doivent être établis à chaque fois que le système en a besoin, de façon semblable aux appels téléphoniques.

La procédure normale d'établissement de circuit virtuel consiste pour un ordinateur à émettre des messages SETUP sur un circuit virtuel réservé à cet effet.

Le réseau lui répond avec un message CALL PROCEEDING pour accuser réception de la demande. Lorsque le message SETUP se propage jusqu'au destinataire, tout intermédiaire acquitte également le message SETUP par un CALL PROCEEDING.

Lorsque le message SETUP arrive enfin au destinataire, ce dernier répond avec un message CONNECT.

En retour, le réseau transmet le message CONNECT ACK pour signaler à cet ordinateur qu'il a bien reçut son message CONNECT et qu'il fait suivre. Lorsque le message CONNECT se propage en retour vers l'expéditeur de SETUP, chaque commutateur au passage l'acquitte à son tour en envoyant CONNECT ACK.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 35

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Ordinateur1 Ordinateur2

Source Commutateur1 Commutateur2 Destinataire

SETUP

CALL PROCEEDING

CONNECT

CONNECT ACK

CONNECT ACK

CALL PROCEEDING

SETUP

CONNECT

SETUP

CONNECT

CONNECT ACK

Etablissement d'une connexion sur un réseau ATM

Le principe du multiplexage multi protocole est basé sur l'utilisation des champs ISO NLPID (Network Layer Protocol ID) et des champs IEEE LLC/SNAP (Logical Link Control / Sub-Network Access Point). Ceux-ci identifient de manière non-ambigüe tous protocoles de couche réseau (IP, CLNP, IPX, Apple, Vines, XNS, etc.) mais aussi les protocoles de couche de lien (802.3, 802.4, 802.5, etc.).

L'encapsulation multi protocole permet ainsi d'effectuer du transport de protocoles "routables" (c'est-a-dire munis de couches de réseau) mais aussi de protocoles "pontables" (c'est-a-dire non munis de couches de réseau).

Le modèle LAN Emulation apporte deux caractéristiques principales: la première est celle de permettre l'interconnexion d'équipements de LAN (Ethernet, Token-Ring, notamment) et

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 36

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

d'équipements ATM de manière transparente. Cela veut dire qu'un LAN virtuel doit pouvoir être construit, regroupant des équipements véritablement connectés sur la technologie du LAN en question mais aussi des équipements connectés en ATM. La seconde caractéristique, qui découle de la première, est celle de rendre ATM invisible aux couches réseau, moyennant l'insertion d'une couche de lien IEEE 802 MAC (Media Access Control) entre la couche réseau et les couches ATM.

L'implémentation du LAN Emulation est faite autour d'un protocole de type client-serveur, dans lequel les équipements sont connectés autour d'ATM (généralement des postes de travail ou des commutateurs de LAN, LAN Switches) reposent sur des serveurs (généralement des routeurs ou des postes de travail) pour construire un LAN commun. Les serveurs sont au nombre de trois : le LES (LAN Emulation Server), le LECS (LAN Emulation Configuration Server) et le BUS (Broadcast and Unknown Server). Collectivement, ces serveurs permettront de résoudre la construction de tables d'adresses IEEE MAC utilisées sur le LAN émulé. Une fois ces tables construites, les échanges entre éléments du LAN émulé se feront de manière directe comme le cas sur un LAN.

Le modèle de LAN Emulation a été préconisé pour construire un réseau local LAN à la fois. En particulier, le modèle ne spécifie en rien l'interconnexion de plusieurs réseaux LAN émulés. Il est dit explicitement dans la norme que l'interconnexion de multiples réseaux LAN émulés est laissée à des routeurs connectés sur chaque LAN émulé. Un LAN émulé donné, est en tout point comparable à un réseau plat de type "pont". Les limitations y afférentes sont le manque de structuration par adressage de couche 3 et la propagation intempestive des paquets de diffusion (Broadcast).

Par ailleurs, la version actuelle du LAN Emulation ne laisse pas de place à la spécification de qualité de service associée aux échanges. Cela a été fait consciemment dans l'esprit des LAN actuels. Cela peut être vu comme un gaspillage de ressource important, puisque l'intérêt majeur d'ATM réside dans sa capacité à fournir de la qualité de service par flux d'échanges.

L'ATM est une technologie de réseau très rapide. Pour envoyer un datagramme IP à travers un réseau ATM, l'émetteur doit former une connexion via un circuit virtuel vers la destination qui utilise AAL5, et envoyer le datagramme à AAL5 comme une donnée d'un seul

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 37

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

bloque. AAL5 ajoute un en-tête, divise le datagramme et l'en-tête en des cellules pour la transmission à travers le réseau et alors réassemble le datagramme avant de le passer au système d'exploitation sur l'ordinateur de destination. Donc, lorsqu'on envoi des datagrammes à travers ATM, IP ne fragmente pas en cellules ATM mais IP, autorise AAL5 à segmenter le datagramme en cellules.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 38

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

ATM, dès le début, a été conçu pour être un multimédia, la technologie multiservice. Bien que l'ATM a été accepté par le marché pour sa capacité à fournir des services de données à haut débit, jusqu'à un passé récent de son potentiel, il est déploier pour le service de la voix. Avec la compétitivité du marché d'aujourd'hui, les opérateurs de réseau et les fournisseurs de services ont reconnu que des avantages économiques importants peuvent être obtenus une fois que le trafic de données et le trafic de voix sont intégrés sur un seul réseau. La plupart des fournisseurs de services ont commencé à installer l'infrastructure ATM uniquement pour soutenir la voix, la vidéo, et le transfert de données.

Ce chapitre nous parlera de diverses considérations et les questions qui doivent être méditées avant d'installer un réseau ATM pour la voix. Il couvre aussi les différentes normes qui évolues sur VTOA et qui favorisent la transmission de la voix sur ATM.

Avec les normes mises en place par l'UIT concernant la technologie ATM, on peut transmettre la voix à haut débit en utilisant les techniques de commutation de paquets.

Nous avons les normes suivantes :

· Le format fixe de la cellule ATM 53 Octets, 48 Octets pour la charge utile et 5 Octets pour l'en- tête ATM. Cela aide à réduire le retard en paquet de manière significative.

· La prise en charge étendue de la qualité de service (QoS), favorise le trafic voix sur ATM.

· La prise en charge des différentes classes de service de capacités variables, par les diverses couches d'adaptation ATM (AAL).

· Les capacités efficaces des commutateurs ATM permettent la gestion du trafic.

· L'interfonctionnement avec le Réseau Téléphonique Public Commuté est relativement simple.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 39

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Bien que l'ATM est équipé des normes nécessaires au transfert de la voix sur le réseau de manière efficace. Il est toujours concurrencé par les technologies comme Ethernet/Gigabit Ethernet qui fournissent des services similaires avec un débit dans l'ordre de 100 Mbps. Mais l'ATM trouve son propre créneau sur ces technologies concurrentes par la considération de WAN sur son réseau. Pour concevoir un WAN ATM indispensable à la transmission de la voix, il existe un certain nombre de questions de conception qui doit être abordé. Certaines d'entre eux sont les suivantes :

C'est un phénomène, où le signal vocal transmis obtient un obstacle sur le canal et est renvoyé à cause de désadaptation d'impédance inévitable et la conversion four-wire/two-wire entre le combiné téléphonique et le réseau de communication. Il peut, selon la gravité, perturber le flux normal de la conversation. Sa gravité dépend de la temporisation aller-retour. Lorsque le délai d'aller-retour excède 30 ms, l'écho devient important, ce qui rend la conversation normale difficile.

Le temps que met une information pour parvenir de la source au destinataire peut être un élément d'appréciation de la qualité de transmission. Il est dû essentiellement au temps de propagation par ondes ou par fil.

Dans une conversation téléphonique, le retard est sensible à partir d'un temps de propagation (un seul trajet) d'environ 150 ms. Pour des raisons psychologiques, la conversation devient très pénible, voire impossible sans entrainement particulier, lorsque ce retard dépasse 400 ms.

Plusieurs raisons sont à l'origine d'un retard de transmission de la voix dans un réseau ATM :

> Le délai de mise en paquet (retard de la construction cellulaire) :

C'est le temps mis pour remplir un paquet complet ou cellule avant qu'il ne soit transmis. Le MIC (modulation par Impulsion et Codage) prévoit des échantillons de 64 Kbps, ce qui signifie qu'il faut environ 6 ms pour remplir la totalité de la charge utile à 48 Octets par multiplexage de plusieurs appels vocaux en un seul VCC ATM.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 40

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

> Le retard Buffering :

Parfois, en raison du retard dans le transport, certaines cellules pourraient arriver en retard. Si cela arrive, SAR (Segmentation et Remontage), fonction fournie par la couche d'adaptation pourrait avoir de données à traiter pour la voix. Pour éviter cela, la fonction de réception SAR serait d'accumuler un tampon d'information avant de commencer la reconstruction.

> Le délai d'encodage :

C'est le temps de traitement pris par les algorithmes de compression pour encoder le signal analogique au format numérique.

|

Algorithme de |

Débits (Kbps) |

MIPS (C5X DSP) |

Retard total (ms) |

Application. |

|

MIC |

64 |

n/a |

0.25 |

RTC |

|

ADPCM (G.726) |

32 |

10 |

0.25 |

PSTN, téléphones sans fil |

|

CS-ACELP (G.729) |

8 |

30 |

25 |

VoFR, VoATM, VoIP |

|

CS-ACELP (G.729A) |

8 |

20 |

25 |

VoFR, VoATM, VoIP |

|

LD-CELP (G.728) |

16 |

40 |

1.25 |

RTC |

|

MP-MLQ (G.723.1) |

5.3/6.3 |

30 |

67.5 |

Multimédia et VoIP |

Tableau de Comparaison entre les algorithmes de compression différents.

ADPCM (Adaptive Differential Pulse Code Modulation) et CELP (Code Excited Linear Prédiction) sont les deux principaux algorithmes de compression qui sont utilisés. Maintenant, LD-CELP (CELP à faible délai), un dérivé du CELP, est l'algorithme de compression les plus couramment utilisés sur n'importe quel signal vocal. Ceci a été normalisé par l'UIT comme l'UIT G.728. Cela donne une voix de qualité interurbaine à 16kbps avec un codage bas / délai de décodage.

La voix dans sa nature intrinsèque est variable. Elle a un facteur d'activité d'environ 42%. Il y a des pauses entre les phrases et les mots sans la parole dans les deux sens. La communication vocale est half-duplex (une personne est silencieux pendant que l'autre parle). On peut profiter de ces deux caractéristiques pour économiser la bande passante en bloquant la transmission de cellules au cours de ces périodes de silence. Ceci est connu sous le nom de la suppression de silence.

Cela concerne l'utilisation efficace des ressources et le transfert des informations de signalisation. Il y a deux parties dans un appel vocal - les échantillons de voix réelles et les informations de signalisation, comme le numéro composé, le statut on-hook/off-hook de l'appel, et d'autres informations de routage et de contrôle. Cette signalisation peut être codée et envoyée dans un canal de signalisation commun (CSC), où les informations de signalisation de différents canaux sont rassemblées dans un seul canal de signalisation, ou dans un canal de signalisation associée (CAS), où l'information de signalisation est intégrée au sein de chaque canal vocal

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 41

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

discret.

Le transport de la voix exige la synchronisation des données entre le locuteur et l'auditeur. Il y a deux mécanismes standards qui sont utilisées pour réaliser cette synchronisation entre le point à point des applications. La synchronisation adaptative et l'horodatage synchrone résiduelle (SRTS). Ces mécanismes fonctionnent en ajustant la fréquence d'horloge à une extrémité du circuit basé sur la fréquence d'horloge de l'autre extrémité.

Diverses applications sont disponibles pour le transport de la voix sur un réseau ATM. Chaque application a des besoins différents pour le transport de la voix basés sur quelle que classe d'opérateurs de réseau. Nous avons les trois principales classes d'opérateurs de réseau suivantes :

> Les opérateurs nationaux ou internationaux.

> Les transporteurs ou fournisseurs de réseaux à valeur ajoutée. Exemple des opérateurs de téléphonie cellulaire.

> Les réseaux privés / entreprises qui achètent la bande passante au commerce de détail.

Avec cette analyse, deux modèles interviennent pour le transport de la voix. L'un est connu sous le nom de «trunking voix» et l'autre « commutation vocale».

a) Trunking Voix :

Il adapte le trafic voix sur le réseau ATM entre deux points d'extrémité fixe. Ceci est un mécanisme approprié pour la connexion des sites de commutateur de voix, des PABX, ou des centres de commutation de messages.

b) La Commutation Vocale

Dans ce modèle, le commutateur ATM reçoit un appel et les achemine vers la destination appropriée. Le réseau ATM doit interpréter les informations de signalisation de la voix.

Pour mettre en oeuvre trunking voix, les caractéristiques minimales suivantes doivent être prises en considérations.

|

Caractéristiques |

Nécessité |

|

Adaptation |

pour encoder des échantillons de voix dans l'ATM tout en respectant les contraintes de délai et en temps réel du trafic voix. |

|

signalisation |

permet de mettre fin au transport de signalisation de la voix (canal commun ou Channel |

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 42

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

|

Associated) avec le trafic vocal. |

|

|

Faible retard de réseau |

Pour minimiser les problèmes de retard, et

permettre la conversation interactive normale |

|

Variation limitée de |

Afin de minimiser les retards et permettre l'annulation d'écho efficace |

En dehors de ces caractéristiques, pour mettre en place une commutation vocale complexes, ou la mise en oeuvre efficace de multiplexages statistiques, les exigences suivantes doivent être prises en comptes.

|

Exigences |

Nécessité |

|

Signalisation d'analyse |

Pour faire le démontage des circuits à la

demande (ou l'allocation et la |

|

commutation et de routage |

Pour permettre la configuration du "monde réel" des applications VPN. |

|

Suppression des silences ou Variable |

Pour réaliser le gain statistique |

|

Call Admission Control (CAC). |

Pour assurer la qualité de service |

|

L'utilisation des ressources réseau. |

Pour permettre à une surréservation statistique des ressources du réseau |

Le Groupe de travail ATM Forum VTOA, qui est activement impliqué dans l'élaboration de normes pour la voix sur les réseaux ATM, a développé un ensemble de solutions ou de normes qui pourraient offrir des avantages directs (commerciaux ou opérationnels) à n'importe quel utilisateur.

L'ATM Forum a défini trois approches principales de transport de la voix sur un réseau ATM. Ce sont:

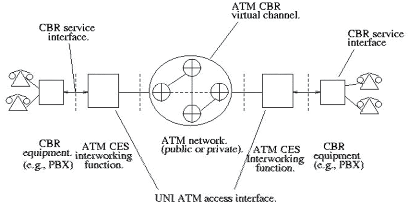

· le Service d'émulation de circuit (CES), qui est utilisé pour transporter ou fractionner les circuits E1/T1 entre les points finaux.

· la Bande passante dynamique CES (DB-CES).

· l'ATM Trunking des services à bande étroite utilisant AAL2.

ATM Forum a défini une norme en Janvier 1997, AF-vtoa-0078.000, dénommé «Circuit Emulation Services Interoperability Specification (CES-IS)», pour favoriser le trafic CBR sur les réseaux ATM. C'est un standard stable et fiable, qui a été mis en oeuvre par les fournisseurs d'équipements ATM.

L'Emulation de circuit permet à l'utilisateur d'établir une connexion AAL1 et de mettre en place un circuit, comme un T1 ou E1, sur l'épine dorsale ATM. En utilisant du CES, le réseau ATM fournit un mécanisme transparent pour le transport de divers CBR (Constant Bit Rate) des services basés sur AAL1. Il couvre spécifiquement les types de services CBR suivants:

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 43

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

· Service structuré DS1/E1, n * 64 kbps (fractionnaires DS1/E1).

· Service non structuré DS1/E1 (1,544 Mbps, 2048 Mbps).

· Service non structuré DS3/E3 (44 736 Mbps, 34 368 Mbps).

· Service structuré J2 n * 64 kbps (fractionnaires J2).

· Service non structuré J2 (6312 Mbps).

Modèle de référence de la CES

La figure montre deux services de circuits ATM émulation (CES) interconnectés à un réseau ATM via des interfaces UNI physique. L'autre côté de la CES sont connectés à un circuit standard de CBR (par exemple, DS1/DS3, J2, ou E1/E3), qui peuvent provenir, par exemple, sur le PABX d'un utilisateur. Le rôle de ces deux services de circuits ATM émulation est d'étendre le circuit CBR pour la voix sur le réseau ATM, ce qui signifie la partie de la connexion ATM devrait conserver l'intégrité bits.

Une interface UNI ATM physique a deux caractéristiques qui sont pertinentes :

> Bande passante : l'interface ATM doit fournir une bande passante suffisante pour acheminer le trafic non structuré après segmentation.

> Timing : L'interface ATM peut être utilisé pour transmettre le calendrier traçables à une source de référence primaire à partir du réseau ATM pour la fonction CES.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 44

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Dans la section suivante, nous verrons brièvement les services disponibles CBR et comment il est relié à travers un réseau ATM pour la transmission efficace de la voix. La figure ci-dessous donne la taxonomie CES, qui aide à comprendre la norme.

n*64 service

DS1 E1 J2 Logique

Basic Basic Basic Basic

w/CAS w/CAS w/CAS w/CAS

Basic : sans support de signalisation. w/CAS : with CAS support

Fig. Taxonomie CES

n * 64 Kbps service représente tous les modes du DS1/E1 structurée et J2. Dans ce qui suit, nous parlerons de la fonction de ce service et quelques-unes des questions que nous devons prendre soin avant d'avoir accès à ce service.

a) L'affectation, Encadrement et intervalle de temps :

Le service DS1 n * 64kbps peut servir d'interface avec les circuits à l'aide du FSE (Format Super frame Elargie), ou format Super Frame (SF) format de cadrage. Le service n * 64 effectuera un groupe de n * 64 kbps d'intervalles de temps, où n varie de 1 à 24, 1 à 31, ou 1 à 96 pour DS1/E1 et J2, respectivement. Les intervalles de temps affectés à un canal virtuel ne sont pas tenus contigus. Le CES doit livrer la sortie dans l'ordre qu'il a reçu.

b) Synchronisation

Le service DS1/E1/J2 n * 64 Kbps est indispensable à l'utilisation de circuit de temporisation synchrone, qui est recommandé par l'UIT I.363.1.

c) bits de signalisation

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 45

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Le n * 64 Kbps de service peut prendre en charge la signalisation soit avec canal de signalisation associée (CAS) ou sans CAS. CAS exige la reconnaissance directe et la manipulation des bits de signalisation par CES.

Les Services non structurés représentent tous les modes du service non structuré DS1/E1

et J2.

Ces services sont destinés à émuler un DS1 point-à-point, E1, ou J2 circuit. Ils sont accessibles soit par T1.102 interfaces, ou interfaces G.703. Ils sont définis comme un tuyau (canal libre) transparents transportant tout flux de données arbitraires à 1,544 Mbps.

En référence aux formats de cadrage, la plupart des normes, comme SF, FSE, G.704 sont supportées. Ces services disposent deux modes pour les équipements de l'utilisateur à l'interface de service, à savoir, le mode synchrone et le mode asynchrone. Ces services utiliseront également le transfert de données non structurées (UDT).

3.1.3. Services non structurés DS3/E3

Ceux ci représentent tous les modes du service non structuré. Ces services sont destinés à émuler une DS3 point-à-point ou un circuit E3. Ils sont accessibles soit par 44,736 Mbps sur les interfaces DSX-3 ou 34,368 Mbps sur les interfaces G.703. L'encadrement des formats autres que la norme DS3 ou E3 formats ne peuvent pas être pris en charge.

Les avantages de CES sont la simplicité de mise en oeuvre. Le réseau ATM est utilisé pour fournir les relèves virtuelles pour des liaisons physiques dans un réseau existant. Pourtant, le CES a deux limites. Premièrement, il est incapable de fournir tout multiplexage statistique. Il ne fait pas de distinction entre les intervalles de temps d'inactif et actif, ce qui signifie tout le trafic ralenti est effectué. Deuxièmement, il est souvent implémenté comme un service point-à-point - qui assure le transport du contenu d'une interface réseau physique à une autre interface réseau physique. Cela peut empêcher la mise en oeuvre de certaines topologies de réseau, et peut entraîner des coûts de réseau accru.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 46

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Les limitations de CES ont entraîné le développement d'une nouvelle norme de groupe de travail VTOA du Forum ATM, en Juillet 1997, qui est aussi appelé «Services de bande passante dynamique d'émulation de circuit DB -CES ".

L'objectif de cette norme est de détecter les intervalles de temps actif ou inactif d'un tronc TDM traditionnelle à partir d'un PABX ou un multiplexeur. Cela permet d'utiliser une bande passante qui peut être réutilisée par d'autres services comme les applications ABR, CBR, VBR, UBR.

Pour répondre à la spécification de DB-CES, il est nécessaire de détecter les intervalles de temps d'inactivité. Il y a deux techniques par lesquelles les intervalles de temps d'inactivité peuvent être détectés.

1) la détection d'inactivité en utilisant le code motif ralenti

L'état de repos d'un intervalle de temps peut être détecté lors de la transmission de la voix dans le réseau en détectant l'apparition continue d'un modèle de code dans les données, qui ralenti par créneau, pour un certain intervalle de temps spécifié.

2) la détection d'inactivité en utilisant les bits de signalisation dans le CAS AB

Avec CAS, la valeur des bits AB utilisée pour déterminer le statut d'inactivité des intervalles de temps sur une connexion donnée doit être configurée par l'utilisateur de l'IWF (InterWorking Function) sur la base de l'équipement terminal pris en charge et celle-ci correspond aux valeurs de la connexion virtuelle.

La fonction CES InterWorking (CES IWF), inclus dans CAS AB est responsable des fonctions suivantes:

· Services d'émulation de circuit (CES) de service structuré DS1/E1 n * 64 kbps.

· Détection d'activité Time slot.

· Structure de Dimensionnement Dynamique (SDD) de la structure AAL1 qui corrèle avec les intervalles de temps actif dans le GDT à la direction de l'ATM.

· Récupérer les intervalles de temps actif de la structure AAL1, dans le guichet à la direction de TDM, et les placer dans les fentes appropriées dans le flux TDM.

· Placer les signaux appropriés dans chacun des intervalles de temps du flux récupéré TDM.

Pour illustrer les concepts clés de la spécification, il convient de définir les termes suivants:

a) Structure de Dimensionnement Dynamique (SDD):

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 47

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

C'est la capacité d'un IWF CES d'ajuster dynamiquement la taille de l'AAL, une structure basée sur le nombre d'intervalles de temps actifs contenus dans l'émulation de circuit en cours DS1/E1. Cette structure a aussi une limite de taille maximale, qui est fixée au moment de la configuration de l'IWF.

b) Structure Configurée:

C'est la structure de la taille maximale d'AAL lorsque tous les intervalles de temps AAL1 affectés à un niveau donné sont actifs. Ceci est déterminé par le nombre maximum n des intervalles de temps de 64 kbps provisionnés sur le tronc au moment de la configuration de l'IWF.

c) Structure active:

C'est la structure AAL1 contenant les informations d'intervalles de temps réellement actifs dans une circonstance donnée. Les intervalles de temps inactifs ne sont pas mappés dans la structure AAL1. Il y a deux types de structure active.

· structure Active de type 1: Il s'agit d'une structure active qui contient un masque de bit.

· structure Active de type 2: Il s'agit d'une structure active qui ne contient pas un masque de bit.

Le masque de bits est généralement transmis que dans les structures contenant un pointeur. De cette manière, nous pouvons minimiser l'utilisation de la bande passante et de fournir l'emplacement déterministe du masque de bits après le pointeur.

d) Masque de bits:

Il s'agit d'un modèle binaire qui indique l'état d'activité de n intervalles de temps assignés. Ce modèle de bit est toujours créé par l'émetteur ATM et enfermé dans la structure AAL1 pour permettre au récepteur ATM de placer correctement les intervalles de temps récupéré dans le cadre DS1/E1 qu'il reconstruit.

e) Structure inactive:

C'est une structure d'un à quatre octets de long transmis, quand tous les intervalles de temps sont inactifs. Elle contient seulement un masque de bits complets des zéros, avec un bit de parité de valeur 1, et aucune sous-structure de charge utile ou de signalisation.

Chaque IWF est configuré en assignant les intervalles de temps spécifiques correspondant à chaque connexion virtuelle dans chaque sens de transmission. En outre, les paramètres suivants doivent être configurés pour chaque intervalle de temps pour les opérations proprement dite:

· Définition des combinaisons binaires de signalisation, dans les deux directions, qui constituent le ralenti, le non ralenti, et les états de blocage.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 48

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

· Insertion du code de ralenti à la réception lorsque la fente n'a pas été transmise en raison d'être inactive à l'émission.

En full-duplex, les deux directions contiennent le même nombre d'intervalles de temps affectés (n * 64), mais les différentes positions de créneau sont généralement dans le cadre DS1/E1. Les procédures suivantes abordent un seul sens de transmission.

L'IWF en transmission (émetteur) détermine le statut d'activité de chaque intervalle de temps à partir des informations reçues, à la fois du local et de la distance DS1/E1 des équipements avec les bits de signalisation relatifs à un certain créneau. Au début de l'état de repos, ou lorsque le nombre de changements des intervalles de temps actifs est à zéro, une structure active avec masque de bit sera transmise à la prochaine occasion. Ceci est nécessaire pour assurer l'alignement de la structure appropriée dans le récepteur.

A La réception, la JIF (récepteur) va calculer la longueur de la charge utile / signalisation sous-structurée, la valeur du masque de bit qui est situé au début de la charge utile de type structure active 1. La longueur calculée sera utilisée comme la longueur de tout subséquente de structure de type 2, jusqu'à ce que le masque de bit suivant est reçu. Le masque de bit nouveau pourrait soit vérifier ou modifier la longueur calculée.

Il représente les mécanismes de ce qui précède CES de traiter la voix comme un flux constant d'informations encodées (flux CBR). Ces mécanismes sont généralement utiliser pour minimiser les problèmes de retard dans la construction de cellules en transmettant la voix comme un 64kbps non compressé.

Pour remédier à ces limitations, l'ATM Forum vient avec le mécanisme de pointe pour le transport de la voix comme un débit binaire variable (VBR) flux compressé. Ce mécanisme est décrit dans la spécification de l'ATM FORUM, dénommé "guichet Trunking utilisant AAL2 pour les services à bande étroite".

Actuellement, les éléments actifs des réseaux de télécommunication ont tendance à converger vers la technologie ATM : les commutateurs, anciennement destinés à la transmission de données, utiliseront ATM pour constituer des groupes de travail multimédia ATM et des " backbones " fédérateurs à haut débit; pour le transport de la voix, les futures générations d'autocommutateur seront interconnectées grâce à des liens ATM.

Dans un avenir prochain nous pourrons assister à la convergence des offres en matière de télécommunications vers un produit unique qui permettrait une intégration parfaite voix/données/image.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 49

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 50

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Certains réseaux qui sont actuellement en usage ont été développés pour des applications de données. Par exemple, le réseau TCP / IP uniquement pour offrir un service Best effort, et n'est donc pas approprié pour les services vidéo en temps réel. Cependant, il y a eu quelques travaux préliminaires sur le transport de la vidéo sur le service intégré. Contrairement à l'héritage des réseaux de données, le mode de transfert asynchrone (ATM) a été conçu pour supporter des applications en temps réel et non réel, qui le rendent très adapté au transport de multimédia. Il est prévu que des applications comme la vidéo sur demande et conférences vidéo sur réseau à grande vitesse seront les services les plus actifs sur les réseaux ATM. Cela est attesté par l'effort de normalisation dans la réalisation de multimédia sur des réseaux ATM. La Vidéo sur demande (VoD) permet à un utilisateur de commander la vidéo à partir d'un serveur.

L'objectif de ce chapitre est d'étudier les progrès réalisés et l'avenir de la course de la Vidéo sur Demande (VoD) sur les réseaux ATM. Nous examinerons les bases de la Technologie ATM, de la vidéo interactive et la pertinence des différentes catégories de service ATM pour la transmission de la video.

ATM est une technologie de transfert asynchrone totalement différente de la mode de transfert synchrone traditionnelle (STM), la technologie qui a été employé pendant des décennies dans les télécommunications. ATM est basée sur le multiplexage statistique qui permet d'effectuer des services en temps réel et en temps non réel dans le même réseau. Il en résulte également un grand avantage dans le traitement des données en blocs, comme la vidéo compressée. Au début de 21ième siècle, le réseau informatique et la communication deviennent de plus en plus importants dans l'industrie et dans notre vie quotidienne. Il ya quatre raisons qui font de l'ATM une technologie avantageuse par rapport à d'autres. La facilité dans l'entretien et la gestion des différents types de réseaux (Voix, vidéo, données). Avec la normalisation du réseau numérique à intégration de services large bande (RNIS-B), nous pouvons former un réseau universel qui va intégrer les trois réseaux (Voix, données et vidéo) en un seul.

Plusieurs technologies, telles qu'Ethernet, Token Ring et FDDI ont été développées et déployées dans les réseaux locaux et étendus. En raison de la différence dans les technologies de réseau, l'interconnexion des réseaux LAN et WAN pour former une nation à grande échelle et même des réseaux internationaux est complexe et difficile. ATM peut être utilisé comme LAN et WAN et même comme l'épine dorsale de réseau LAN / MAN en interconnexion.

Enfin, avec l'avènement de l'ère du multimédia, dans un avenir proche, nous allons voir la vidéo sur demande en matière de divertissement, d'éducation, shopping, etc. L'ATM, ayant plusieurs types de services pour satisfaire différentes applications et l'exigence de qualité de service. L'ATM est une solution idéale pour le multimédia sur les réseaux à haute vitesse.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 51

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

ATM Forum a défini et standardisé quatre types de services: CBR (Constant Bit Rate), VBR (Variable Bit Rate), le débit binaire disponible (ABR) et le débit binaire non spécifié

(UBR). Leurs spécifications et caractéristiques sont indiquées dans le chapitre 2. Bien que les services CBR et VBR offrent une qualité de service (QoS) garantie et une simplicité dans la gestion de la bande passante, ils sont censés être plus élevés dans le coût que le service ABR. En raison du coût élevé, ils peuvent ne pas être appropriés pour le type de divertissement d'applications. En revanche, avec le service ABR, on peut obtenir avec un coût acceptable la qualité de service, et une meilleure utilisation du réseau. Ainsi, le service ABR offre une solution de réseau rentable pour des applications telles que la VoD.

On définit la qualité de service comme étant « l'effet global produit par la qualité de fonctionnement d'un service qui détermine le degré de satisfaction du service. La qualité de fonctionnement peut porter sur un instant (mesure instantanée) ou être exprimée en valeur moyenne sur un intervalle de temps. Les mesures réalisées sont liées à des évènements

(dérangements, rétablissements...), à des états (panne, disponibilité, indisponibilité, interruption, etc.) ou à des états d'activités (maintenances par exemple et à leur durée. Ces mesures affectent les mesures liées à la qualité de service et à la qualité de fonctionnement du réseau ». L'une des caractéristiques fortes de l'ATM est la garantie de ses qualités de service comme le retard de transmission, la perte des cellules et des garanties de la bande passante.

La Vidéo à la demande (VoD) permet aux utilisateurs (clients) de demander une vidéo sur un réseau, à partir d'un serveur vidéo avec une grande échelle de base de données vidéo.

Généralement, le système de VoD se compose d'un serveur vidéo et d'un client connecté via un réseau. Un système de VoD exécuté sur un réseau ATM est montré dans la figure ci-dessous.

Selon le modèle d'utilisation, les systèmes de VoD peuvent être classés en trois catégories:

> Near Video on Demand (NVoD): dans NVoD, le client ou l'utilisateur envoie une requête au serveur vidéo et attend que le serveur diffuse la vidéo demandée à une date ultérieure. Pendant la lecture, l'utilisateur est un spectateur passif. C'est un peu comme une télévision par câble, la différence est que le client / utilisateur peut demander ce qu'il veut. Par conséquent, le modèle d'exploitation client / serveur et le principe est simple.

> Interactive Video on Demand (IVoD): la vidéo interactive sur demande a VCR-like (fonctions entre le serveur et le client). Le client / l'utilisateur envoie une requête au serveur vidéo, et le client reçoit la vidéo à partir du serveur et commence la lecture. Un tampon est utilisé au niveau du client de lisser les fluctuations de la bande passante réseau et permettent un visionnement continu. Alors que dans la lecture, l'utilisateur peut effectuer le fastforward (VCT), le fastbackward (FBW) ou le fonctionnement de pause (Voir la figure2). Il ya deux principaux problèmes à résoudre dans les systèmes IVoD. La première est l'exigence de tampon client / utilisateur. La lecture normale et les activités VCT / FBW ont différents taux de consommation de données, le tampon doit être

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 52

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

correctement dimensionné pour éviter underflow ou overflow à la mémoire tampon du client / utilisateur. En raison de la nature interactive du client, l'exigence de mise en mémoire tampon est décidée par le taux de la vidéo, les paramètres du réseau et le niveau de l'interaction. La deuxième question est la bande passante du réseau requise et les paramètres réseau. Pour répondre à la QoS de l'utilisateur, le serveur doit contrôler les bandes passantes du réseau à différents moments.

> Highly Interactive Video on Demand (HIVoD): la Vidéo interactive à la demande a un niveau beaucoup plus élevé d'interactivité entre le serveur et le client / utilisateur. HIVoD se produit très fréquemment dans les applications éducatives. En HIVoD, l'utilisateur effectue fréquemment des activités VCT / FBW, opération qui en résulte deux conséquences: la première est que la mémoire tampon du client / utilisateur sera fréquemment appauvri ou rafraîchie; pour éviter ce désagrément, on doit dimensionner soigneusement la taille du tampon du client / utilisateur. La seconde est que le serveur sera souvent demandé des bandes passantes différentes afin de minimiser le délai de démarrage. Il va demander une grande largeur de bande dans les activités VCT / FBW, tandis que dans la lecture, il a besoin d'une bande passante relativement faible. De ce qui précède, nous pouvons voir que si la demande de bande passante du serveur ne peut pas être satisfaite par le réseau, la qualité de service sera affectée à l'utilisation des deux IVoD et HIVoD

Serveur

Source

Source

Source

Réseau ATM

Client/Utilisateur

Figure1 : Système d'une Vidéo à la Demande (VoD)

Fastforward

PlayBack

STOP/Pause

Fastbackwar d

Figure2 : Illustration du mode d'opération d'un client

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 53

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

La vidéo est un ensemble d'images connexes qui nous sont présentées par un dispositif d'affichage (Ecran). Chaque image est formée par un grand nombre d'éléments appelés pixels qui contiennent des informations sur les objets tels que la forme, luminosité, couleur, contraste, etc. Le nombre de pixels dans une image simple détermine la résolution de l'image. Par conséquent, pour représenter une image avec une résolution acceptable, nous avons besoin d'un grand nombre de bits. Dans la terminologie de la vidéo, chaque image est appelée une trame. En raison de la persistance de la vision de l'oeil humain, nous voyons une image en déplacement continu quand un ensemble d'images consécutives sont présentés à une certaine vitesse. Pour transmettre la vidéo non compressée en standard NTSC, nous avons besoin d'une capacité de canal de 168 Mbps. Il n'est donc pas pratique pour transmettre la vidéo non compressée via un réseau de télécommunication.

Les signaux vidéo contiennent une quantité importante de redondance. La première est la redondance statistique où chaque image a des informations qui sont liées à ses cadres adjacents et peut donc être emprunté à partir de trames adjacentes. Le deuxième type est la redondance qui résulte de la perception du signal qui ne peut être perçue par l'oeil humain. Par conséquent, il est possible de réduire le débit de la vidéo en compressant la vidéo avec peu ou aucun effet sur la qualité de vidéo. Actuellement, il existe deux techniques de compression largement utilisé, MPEG et JPEG, qui sont décrites ci-dessous. La norme MPEG est beaucoup plus adaptée à la compression vidéo sur le système de demande, tandis que JPEG est encore idéal pour les images.

MPEG (standard numérique de compression vidéo) a été établi par l'ISO (International Standard Organisation) pour être la norme de compression vidéo numérique reconnue dans le monde entier. La compression MPEG se fait en quatre étapes fondamentales:

· Le prétraitement pour filtrer les informations superflues;

· La prédiction temporelle.

· La compensation, permet aux images vidéo d'être visibles.

· la quantification convertit les coefficients discrets de transfert et l'écart résiduel entre les images en une représentation numérique plus compact.

La norme MPEG est particulièrement adaptée pour les images en mouvement. Elle a un taux de compression très élevé allant de 20 à 100 pour la vidéo. L'ISO a terminé la normalisation pour le MPEG-2 qui a des caractéristiques telles que l'accès aléatoire, les modes multicast pour de nombreux type de terminal, les vidéo multiples / audio et les images 3D stéréoscopiques compatibles.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 54

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Pour accéder à un support média, l'algorithme MPEG-1 fut pensé pour supporter différentes fonctionnalités comme l'accès aléatoire, la recherche en vitesse avant (FF-fast forward) et arrière (FR-fast reverse) dans le flux vidéo, etc.

Pour incorporer ces fonctionnalités et pour tirer plus d'avantage de la compensation de mouvement et de l'interpolation de mouvement, l'algorithme MPEG-1 introduit le concept d'images prédites et interpolées bidirectionnellement (trames B).

Trois types de trames sont considérés :

· Trames I : Ces trames sont codées sans aucune référence à autre image de la séquence vidéo. Les trames I permettent de réaliser l'accès aléatoire et les fonctionnalités FF/FR, bien qu'elles ne permettent qu'un très bas taux de compression.

· Trames P : Ces trames sont codées avec une référence à l'image précédente (trame I ou trame P). Ces trames sont utilisées pour la prédiction de trames futures ou passées et elles ne peuvent pas être utilisées pour réaliser l'accès aléatoire et les fonctionnalités FF/FR.

· Trames B : Elles ont besoin des trames futures et passées comme référence pour être codées. Elles sont utilisées pour obtenir un très haut taux de compression. Elles ne sont jamais utilisées comme référence.

L'utilisateur peut arranger la séquence des différents types de trame selon les besoins de l'application. Généralement une séquence vidéo codée en utilisant seulement des trames I (I I I I I . . .) donne un haut degré d'accès aléatoire et d'édition, mais un taux très bas de compression. Une séquence vidéo codée seulement avec des trames P (I P P P P P P I P P P P . . .) permet un degré moyen d'accès aléatoire et de FF/FR.

Si on utilise les trois types de trames (I B B P B B P B B I B B P . . .) on arrive à un grand taux de compression et un raisonnable degré d'accès aléatoire et de FF/FR, mais on augmente beaucoup le temps de codage. Pour des applications comme la vidéotéléphonie ou la vidéoconférence ce temps peut devenir intolérable.

L'algorithme MPEG-2 a été dessiné pour avoir une qualité supérieure à celle de NTSC/PAL . À la base, l'algorithme de MPEG-2 est identique à celui de MPEG-1 et il est donc compatible avec lui. Chaque décodeur MPEG-2 doit être capable de décoder un flux vidéo MPEG-1 valide. Plusieurs algorithmes ont été ajoutés pour s'adapter aux nouveaux besoins. MPEG-2 permet de traiter des images entrelacées.

MPEG-2 introduit le concept de « profils » et de « niveaux » pour être compatible avec les systèmes qui n'implémentent pas toutes ces fonctionnalités. Chaque niveau spécifie la plage des différents paramètres utiles pour le codage.

Le niveau principal supporte au maximum une densité de 720 pixels en horizontal et 576 pixels en vertical, un débit d'images par seconde de 30 trames/sec et un débit de bit par seconde de 15 Mbit/s.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 55

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Une seconde technologie largement acceptée pour la compression vidéo. JPEG a été développé pour la compression d'image de couleur fixe. Similaire à MPEG, JPEG emploie un régime de filtrage des informations superflues sur les images, de codage de l'information résiduelle. Contrairement à MPEG, le JPEG standard a été développé pour la compression d'images fixes-photographique, donc, il n'ya pas de structure du groupe cadre.

Au lieu de cela, JPEG emploie une représentation de l'image hiérarchique dans laquelle une seule image JPEG fixe est composée de la superposition d'un nombre d'images de résolution variable.

Les séquences vidéo contiennent une très grande redondance statistique, aussi bien dans le domaine temporel que dans le domaine spatial.

La propriété statistique fondamentale sur laquelle les techniques de compression se fondent, est la corrélation entre pixels. Cette corrélation est à la fois spatiale, les pixels adjacents de l'image courante sont similaires, et temporelle, les pixels des images passées et futures sont aussi très proches du pixel courant.

Ainsi, on suppose que l'importance d'un pixel particulier de l'image peut être prévue à partir des pixels voisins de la même image (utilisant des techniques de codage intra-image) ou des pixels d'une image voisine (utilisant des techniques inter-images). Intuitivement il est clair que dans certaines circonstances, par exemple, lors d'un changement de plan d'une séquence vidéo, la corrélation temporelle entre pixels entre images voisines est petite, voir nulle. Dans ce cas, ce sont les techniques de codage dites Intra qui sont les mieux appropriées, afin d'exploiter la corrélation spatiale pour réaliser une compression efficace de données.

Les algorithmes de compression vidéo de type MPEG utilisent une transformation appelée DCT ( Discrete Cosine Transform, soit « transformée en cosinus discrète »), sur des blocs de 8x8 pixels, pour analyser efficacement les corrélations spatiales entre pixels voisins de la même image.

Cependant, si la corrélation entre pixel dans des trames voisines est grande, c'est-à-dire, dans les cas où deux trames consécutives ont un contenu semblable ou identique, il est souhaitable d'utiliser une technique de codage dite Inter, par exemple la DPCM, qui utilise la prévision temporelle (prévision compensé du mouvement entre trames).

La plupart des techniques de codage qu'on décrira dans cette partie, font un échantillonnage et une quantification avant de coder l'information. Le concept de base du sous-échantillonnage est de réduire les dimensions (horizontale et verticale) de l'image vidéo et donc de diminuer le nombre de pixels à coder.

Certaines applications vidéo peuvent sous-échantillonner aussi le mouvement temporel pour réduire le débit des images avant de coder. Le récepteur doit donc décoder les images et les interpoler avant de les afficher.

Cette technique de compression peut être considérée comme une des plus élémentaires, qui tient en compte les caractéristiques physiologiques de l'oeil et qui enlève la redondance contenue dans les données vidéo.

Les yeux humains sont plus sensibles aux variations de la luminosité que de couleurs. À cause de ce défaut de l'oeil, la majorité des algorithmes de compression vidéo représentent les

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 56

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

images dans l'espace couleur YUV, qui comprend une composante de luminosité et deux de chrominance. Ensuite les composantes chromatiques sont sous-échantillonnées en fonction de la composante de luminance avec un rapport Y : U : V spécifique à une particulière application. (Exemple: avec MPEG-2 le rapport est de 4 : 1 : 1 ou 4 : 2 : 2).

La prédiction compensée de mouvement, ou compensation de mouvement, est un puissant moyen pour réduire les redondances temporelles entre images, et elle est utilisée dans MPEG-1 et MPEG-2 comme prédiction pour le codage DPCM. Le concept de la compensation du mouvement est basé sur l'estimation du mouvement entre images vidéo; si tous les éléments d'une scène vidéo sont proches dans l'espace, le mouvement entre trames peut être décrit avec un nombre limité de paramètres (vecteurs de mouvement des pixels).

La meilleure prédiction d'un pixel est donnée par la prédiction de mouvement de la trame précédente. Bien que, soit la prédiction de l'erreur que les vecteurs de mouvement sont transmis, le codage de l'information de mouvement pour chaque pixel de l'image n'est pas nécessaire.

Si la corrélation spatiale entre vecteurs de mouvement est assez haute, un vecteur de mouvement pourra représenter un bloc de pixels adjacents. Ces blocs sont souvent constitués d'un groupe de 16x16 pixels, et seulement un vecteur de mouvement est estimé, codé et transmis pour chaque bloc.

Les sections suivantes décrivent le transport de la vidéo sur les divers services d'un réseau ATM.

Le taux de bits constant (CBR) de service ATM, exige la spécification de la connexion de PCR (Peak Cell Rate), et empêche la négociation de la bande passante lors de la connexion. Pour la vidéo sur CBR, le PCR doit être égal au taux le plus élevé des bits du flux vidéo.

Toutefois, en raison de la nature de vidéo compressée, l'utilisation de la bande passante pour CBR est assez faible. Le coût de connexion est donc très élevé ce qui rend très inefficace les applications populaires telles que les jeux vidéos. La relation entre le taux de transmission et la taille de la mémoire tampon du client permet d'éviter le débordement de PCR. Le but est de façonner le trafic et de réduire le besoin en bande passante d'une connexion CBR afin d'obtenir une meilleure utilisation de la bande passante et la garantie de la qualité de service.

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 57

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Pour réduire le coût de raccordement et d'améliorer l'utilisation de la bande passante, il est possible de transporter la vidéo sur la catégorie des services VBR. Une connexion VBR est spécifiée par une PCR et une SCR (Sustainable Cell Rate). Toutes les négociations de la bande passante doivent être faites lors de mise en place d'une connexion. Les travaux antérieurs sur la vidéo sur VBR ont abordé les questions suivantes:

> Régulation du trafic et contrôle du débit: le lissage du trafic et contrôle du débit permettent de lisser les flux vidéo afin de réduire le Burstness. Malheureusement, cela se traduit par la gigue, due à l'expansion du temps de transmission.

Les mémoires tampons sont généralement utilisées comme des compensateurs en accumulant l'expansion (propagation) des données. Pour réduire la variation des retards due à la transmission, la taille de la mémoire tampon du client et le mécanisme de contrôle de vitesse doit être correctement choisie.

> Allocation de bande passante / gestion: Pour utiliser la bande passante du réseau de manière efficace, on partage la capacité du commutateur ATM entre un grand nombre de flux multimédias. Partager la bande passante peut augmenter l'utilisation de la bande passante et diminuer le Burstness du trafic. Le multiplexage statistique est le plus approprié pour la transmission vidéo en temps réel.

> Contrôle de congestion: Depuis ATM est basée sur le multiplexage statistique, la congestion se produit lorsque la somme des bandes passantes d'un certain nombre de sources vidéo dépasse la capacité totale du réseau. Elle dégrade les performances du réseau et affecte la qualité de service.

> Les exigences de mémoire tampon: En raison de la nature du trafic vidéo, une mémoire tampon (pour lisser les fluctuations du trafic) doit être administrée dans une partie intégrante du client. Il est très important de bien dimensionner la taille de la mémoire tampon. Si elle est trop petite, il y aura débordement du flux vidéo; une trop grande taille du tampon augmente le coût du client.

Contrairement aux connexions CBR et VBR, quand une connexion ABR est mise en place, le serveur négocie une CRM (Cell Rate Minimum) et une PCR. Lors de la connexion, la MCR est garantie par le réseau. Après, une source (serveur vidéo dans notre cas) peut demander la bande passante entre la MCR et le PCR.

Dans les connexions ABR, le CRA (Cell Rate Admissible) varie entre le PCR et la MCR. On conclu que les services ABR offrent les mécanismes de contrôle de boucle de rétroaction pour l'allocation dynamique de bande passante, le contrôle de congestion, le contrôle du débit, et la QoS.

Le service multimédia est un nouveau service qui intègre la voix, la vidéo et les données dans le même réseau. Avec les progrès réalisés dans les serveurs à haute vitesse (de grande capacité multimédia), les réseaux à haut débit, la qualité de service, les garanties de service et de décodeurs, il est actuellement possible de manière rentable et efficace de réaliser le multimédia sur des réseaux à haute vitesse. Ce chapitre passe en revue les progrès réalisés, et l'avenir de s'acquitter efficacement la vidéo sur le réseau ATM (Asynchronous Transfer Mode).

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 58

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 59

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 60

Poste 1

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

CHAPITRE SIXIEME : L'IMPLEMENTATION DE L'ATM SOUS LINUX

Ce chapitre regroupe les informations utiles pour comprendre la démarche que nous avons suivie pour implémenter la technologie ATM sous linux, ainsi que les matériels utilisés afin que les manipulations puissent être reproduites.

Pour mettre en oeuvre cette phase pratique, nous avons utilisé les matériels suivants :

· 2 ordinateurs équipés de Debian GNU/Linux, distribution Etch ;

· Les logiciels aread, awrite, atmarpd, atmaddr installés sur la machine (voir la partie installation) ;

· Une carte ForeRunner LE ATM 155Mbps par ordinateur ;

· 1 commutateur ATM Marconi LE155, 12 ports RJ-45 à 155Mbps sur 3 interfaces ;

· 2 câbles réseaux RJ-45 Ethernet Classe 3 droits.

Le matériel ATM utilisé possède une connectique RJ-45 proche de l'Ethernet. Il est important de veiller à ne pas confondre la carte ForeRunner avec une carte Fast-Ethernet classique dont les ordinateurs de tests sont également dotés. Dans la section suivante, nous détaillons le montage et la façon dont l'ensemble de ces matériels interagissent ensemble.

A l'origine, le montage que nous avons utilisé est le suivant :

Commutateur ATM Poste 2

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 61

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Il est conseillé aux utilisateurs d'employer les publications stables plutôt que de récupérer la dernière version depuis le référentiel CVS. Voici néanmoins la marche que nous avons suivie. On a commencé par nous connecter de façon anonyme :

% cvs -d:pserver:anonymous@cvs.linux-atm.sourceforge.net.:/cvsroot/linux-atm login

On a appuyé sur Entrée à l'invite du mot de passe pour récupérer l'arborescence :

% cvs -z6 -d:pserver:anonymous@cvs.linux-atm.sourceforge.net.:/cvsroot/linux-atm co -P linux-atm

Il est possible de spécifier une branche particulière :

% cvs -z6 -d:pserver:anonymous@cvs.linux-atm.sourceforge.net.:/cvsroot/linux-atm co -r V2_5_0 linux- Dans tous les cas, un répertoire « linux-atm » contenant la dernière version des sources est créé. Une fois à l'intérieur de ce répertoire, l'option « -d » de CVS n'est plus nécessaire. Par exemple, lorsqu'on tape: % cvs -z6 up -d

Après avoir récupéré l'arborescence, nous avons exécuté le script autotools dans le répertoire de plus haut niveau avant d'entamer la configuration, la compilation et l'installation.

#. /autotools

Running aclocal...

Running autoconf...

Running autoheader...

Running automake...

automake: configure.in: installing `./install-sh' automake: configure.in: installing `./mkinstalldirs' automake: configure.in: installing `./missing' configure.in: 26: required file `./ltconfig' not found automake: Makefile.am: installing `./INSTALL' automake: configure.in: installing `src/lane/ylwrap' Finished... Now run './configure' and 'make'...

Pour construire un paquet .tar.gz ou un RPM, on a exécuté respectivement make dist ou make rpm. Le fichier .tar.gz se trouvera dans le répertoire de plus haut niveau de l'arborescence tandis que le RPM sera placé dans le répertoire src/extra/RPMS.

Une interface web permet de visualiser le contenu du référentiel CVS : http://cvs.linux- atm.sourceforge.net/cgi-bin/viewcvs.cgi/linux-atm/linux-atm/.

Pour installer le paquet, il nous faut :

· le paquet lui-même http://linux- atm.sourceforge.net/dist.php

· un noyau Linux de type 2.4.13, par exemple sur ftp://ftp.kernel.org/pub/linux/kernel/v2.4/

· Perl, version 4 ou 5 (si nous avons souhaité déterminer les accès mémoire) MPR, depuis ftp://ibiblio.org/pub/Linux/devel/lang/c/

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 62

Mémoire de licence professionnelle, option : Réseaux et Télécommunication

Rédigé par : M. ALLAFI KAMEM Mermoz Ulrich Page 63

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Si nous ne souhaitons pas extraire et compiler les sources nous-mêmes, les utilitaires ATM existent également sous forme de paquet RPM installé comme suit :

Rpm -ivh linux-atm-x.x.x-x.rpm

On commence par décompacter le paquet ATM pour Linux : tar xzvf linux-atm-x.x.x.tar.gz

Ceci crée une arborescence de racine linux-atm-x.x.x/ ; x.x.x représente les droits d'auteur envers les utilisateurs. On notera les répertoires suivants :

doc/ : documentation au format SGML DocBook

src/sigd/ : démon de signalisation UNI 3.0, UNI 3.1 et UNI 4.0 atmsigd

src/saal/ : bibliothèque de signalisation AAL (SSCOP, SSCF et SAAL)

src/qgen/ : gestion des messages de type Q.2931

src/ilmid/ : démon d'enregistrement d'adresses ILMI : ilmid

src/maint/ : Utilitaires de maintenance ATM : atmaddr, atmdiag, atmdump, atmloop,

atmtcp, enitune, esi,

sonetdiag, saaldump et zntune

src/test/: Programmes de test: align, aping, aread, awrite, br, bw, isp, ttcp_atm, window

src/arpd/ : Outils et démon ATMARP : atmarp, atmarpd

src/led/ : démon LAN Emulation : zeppelin

src/lane/ : Serveurs LAN Emulation : bus, lecs, les

src/mpoad/: démon MPOA (Multi-Protocol Over ATM): mpcd

src/debug/: Outils d'examen: delay, ed, encopy, endump, svctor, zndump et znth

src/lib/: bibliothèques pour démons et applications

src/man/ : pages de manuel diverses

src/extra/ : outils supplémentaires et fichiers de directives RPM.

src/config/ : fichiers de configuration et exemples de fichiers de type rc

src/switch/ : unité de commutation (en cours de développement)

Après avoir décompacté le paquet du noyau, on a exécuté la commande habituelle au sommet de l'arborescence des sources du noyau : make config, make menuconfig ou make xconfig. Activé ensuite:

Prompt for development and/or incomplete code/drivers

(CONFIG_EXPERIMENTAL)

THEME : LA TRANSMISSION DE L'INFORMATION SUR LA TECHNOLOGIE ATM

Les options suivantes sont apparues :

Asynchronous Transfer Mode (ATM, EXPERIMENTAL) (CONFIG_ATM)

Use "new" skb structure (CONFIG_ATM_SKB)

Classical IP over ATM (CONFIG_ATM_CLIP)

Do NOT send ICMP if no neighbour (CONFIG_ATM_CLIP_NO_ICMP)

LAN Emulation (LANE) support (CONFIG_ATM_LANE)

Multi-Protocol Over ATM (MPOA) support (CONFIG_ATM_MPOA)

ATM over TCP (CONFIG_ATM_TCP)

Efficient Networks ENI155P (CONFIG_ATM_ENI)

Enable extended debugging (CONFIG_ATM_ENI_DEBUG)

Fine-tune burst settings (CONFIG_ATM_ENI_TUNE_BURST)

Enable 16W TX bursts (discouraged) (CONFIG_ATM_ENI_BURST_TX_16W)

Enable 8W TX bursts (recommended) (CONFIG_ATM_ENI_BURST_TX_8W)