|

UNIVERSITE OMAR BONGO

..................

FACULTE DES LETTRES ET SCIENCES HUMAINES

..................

DEPARTEMENT DES SCIENCES GEOGRAPHIQUES,

ENVIRONNEMENTALES ET MARINES

..................

Mémoire de fin de cycle pour l'obtention d'un

Master Recherche

LE GABON FACE A LA CYBERCRIMINALITE : ENJEUX ET

DEFIS

Option : Géosciences

Politiques du Monde Contemporain (GPMC)

Option :Géosciences

Politiques du Monde Contemporain (GPMC)

Présenté et soutenu publiquement

par :

M. Larry Warren DIYEMBOU BOUMAM'HA

Et la codirection de :

M. Martial Pépin MAKANGA BALA

Maître-Assistant CAMES en Géosciences Politiques

et Sciences Humaines du Numérique

Sous la direction de :

M. Marc-Louis ROPIVIA

Professeur Titulaire

Chaire de Géosciences Politiques

Année académique : 2018-2019

EPIGRAPHE

« La cybercriminalité est la

troisième grande menace pour les grandes puissances, après les

armes chimiques, bactériologiques et

nucléaires ».

Colin ROSE, Discours prononcé lors de

l'ouverture du G-8 sur la cybercriminalité, Paris, [2000].

DEDICACE

Je dédie ce travail à :

Ma mère,MISSEMO Evelyne

Angèle, pour l'amour, l'éducation et les encouragements

incessants à chaque instant de ma vie : tu demeures à jamais

ma muse.

Mon oncle, KOUYI Gilles Raymond et ma

tante NGOUNDOU Irène Sidonie épouse KOUYI, pour

le soutien inestimable manifesté en ma modeste personne depuis le

début de mes études universitaires. Puissiez-vous trouver

à travers ce travail, toute ma gratitude et mon éternelle

reconnaissance.

REMERCIEMENTS

Aucun travail de ce genre ne s'accomplit dans la solitude.

Aussi, ai-je trouvé normal d'adresser mes principaux remerciements

à mon Directeur de mémoire, le Professeur Marc-Louis ROPIVIA pour

la perspicacité de ses remarques et conseils.

Ensuite, mes remerciements les plus chaleureux vont à

l'endroit de mon Co-directeur de recherche, le Docteur Martial Pépin

MAKANGA BALA non seulement pour l'entière disponibilité dont il a

fait montre tout au long de notre collaboration, mais surtout pour ses conseils

avisés dans la conduite et la poursuite du présent manuscrit. Je

pense pouvoir aujourd'hui écrire qu'il représente à mes

yeux plus qu'un directeur de recherche.

Mes remerciements s'adressent aussi à l'ensemble des

enseignants-chercheurs du Département de Géographie de

l'Université Omar Bongo, pour les connaissances transmises ;au

Centre d'Etudes et de Recherches en Géosciences Politiques et

Prospective (CERGEP), ainsi qu'au corps administratif du Master Recherche en

Géosciences Politiques du Monde Contemporain (MRGPMC). De plus,

j'adresse des remerciements aux membres de l'Equipe et Pôle de Recherches

Interdisciplinaires sur l'Insertion des Technologies de l'Information et de la

Communication en Afrique (E-PRITICA).

Je remercie par la même occasion, toutes les personnes

quim'ont accueilli dans les différents services lors de mes

enquêtes sur le terrain. Une attention notamment aux Commandant et

Lieutenant Boris N'NANG OBAME et Lyé NZIENGUI NZIENGUI des Forces de

Police Nationale, et M. JOCTKTANE Stéfane de l'ARCEP.

J'ai une pensée particulière pour mon

père Michel DIYEMBOU, mais aussi pour :Elisabeth BATSIANDJI,

CéliaODZOUE, Diane REMBENDEMBYA, LoïcMAVONGA, Ingrid LITCHANGOU,

LydenENGANDJI, Lilian DIYEMBOU, Livia KOUSSOU NENE, CurthysNGOUANATA, Thomas

NGWA MENDOME, Ediff DIYEMBOU et Grace Astriel ILEGNI NZAMBA.

Un regard tout aussi particulieràl'endroit de mes

compagnons de lutte dans la recherche dela promotion 2016-2019 de GPMC, pour

les nombreux échanges fructueux à propos des géosciences

politiques.

Et enfin, je remercie toutes ces personnes qui de près

ou de loin, ont participé à l'aboutissement de ce travail.

SOMMAIRE

INTRODUCTION GENERALE 0

PREMIERE PARTIE : 14

LA CYBERCRIMINALITE : ESSAI DE REFLEXION

THEORIQUE ET EXEMPLES OPERATOIRES A L'ECHELLE MONDIALE 14

CHAPITRE 1 : LES FONDEMENTS GEOGRAPHIQUE ET

GEOPOLITIQUE DE LA CYBERCRIMINALITE 16

CHAPITRE 2 : UNE CRIMINALITE NUMERIQUE

PROTEIFORME ET SANS FRONTIERES 33

DEUXIEME PARTIE : 52

ENJEUX ET DEFIS DE LA CYBERCRIMINALITE AU GABON

52

CHAPITRE 3 : DES ENJEUX POLITIQUES, TERRITORIAUX

ET SECURITAIRES 54

CHAPITRE 4 : CYBERCRIMINALITE ET POLITIQUE

NATIONALE DU NUMERIQUE AU GABON 82

CONCLUSION GENERALE 103

LISTE DES SIGLES ET ABREVIATIONS

- ACE African Coast to Europe

- ANINF Agence Nationale des Infrastructures

Numériques et des Fréquences

- ANSSI Agence Nationale de la

Sécurité des Systèmes d'Information

- APTAdvanced Persistant Threat

- ARCEP Autorité de Régulation des

Communications et des Postes

- BAC Brigade Anti-Criminalité

- BAD Banque Africaine de Développement

- BGFI Banque Gabonaise et Française

d'Investissements

- BNG Backbone National du Gabon

- CABCentral African Backbone

- CAB-3Central African Backbone 3

- CAB-4Central African Backbone 4

- CAMPCyber Alliance for Mutual

Progress

- CEMPIJ Chef d'état-major des

Polices d'Investigations Judicaires

- CERTComputer Emergency Response

Team

- CNPDCPCommission Nationale Pour la Protection

des Données à Caractère Personnel

- CSIRTComputer Security Incident Response

Team

- DGR Direction Générale des

Recherches

- DNSDomain Name System

- DSI Direction de la Sécurité et

de l'Information

- EMPIJ Etat-major des Polices

d'Investigations Judicaires

- E-PV Gestion en ligne des

procès-verbaux

- FAI Fournisseur d'Accès Internet

- FPN Forces de Police Nationale

- FUR Fichier Unique de Référence

- GCSCDGlobal Cyber Security Center for

Developpement

- GE Gestion des Examens

- GENA Gendarmerie Nationale

- IAI Institut Africain d'Informatique

- IXP Internet eXchange Point

- KISAKorea Internet and Security

Agency

- LAGRAC Laboratoire de Géomatique, de

Recherche Appliquée et de Conseils

- LIIR Logiciel Intégré

d'Imposition et de Recouvrement

- LPTS Laboratoire de Police Technique et

Scientifique

- NSANational Security Agency

- NTIC Nouvelles Technologies de l'Information

et de la Communication

- OCLCTIC Office Central de Lutte contre la

Criminalité liée aux TIC

- OGVR Objets Géographiques à

Visibilité Réduite

- ONU Organisation des Nations unies

- PCLCC/PCL2C Pôle Central de Lutte Contre

la Cybercriminalité

- PIJ Polices d'Investigations Judiciaires

- PSGE Plan Stratégique Gabon Emergent

- PSSI Politique de Sécurité des

Systèmes d'Information

- RAG Réseau de l'Administration

Gabonaise

- RATRemote Access Tool

- RCCM Registre de Commerce et Crédits

Mobiliers

- RD Recherche et Développement

- SDI Société de l'Information

- SI Système d'Information

- SIAG Système d'Information de

l'Administration Gabonaise

- SMSI Sommet Mondial sur la

Société de l'Information

- SOCSecurity Operating System

- STAD System de Traitement Automatisés

des Données

- SYBI Système d'Informations

Budgétaires et Comptables

- TIC Technologies de l'Information et de la

Communication

- TIC Techniciens d'Investigations

Criminelles

- UIT Union Internationale des

Télécommunications

- UNESCO Organisation des Nations unies pour

l'éducation, la science et la culture

- UOB Université Omar Bongo

- VPNVirtual Private Network

INTRODUCTION GENERALE

I -

Justification de l'étude

Organisé à Genève en 2003 et à

Tunis en 2005, le premier Sommet Mondial sur la Société de

l'Information (SMSI), est venu sonner le triomphe mais surtout dynamiser et

accréditer le constat selon lequel, la décennie quatre-vingt-dix

a vu jaillir et s'imposer dans les débats de sociétés

comme une donne imparable, aussi bien dans les pays du Nord que ceux du Sud et

ce dans tous les domaines (politique, économique, scientifique...), le

paradigme1(*) de la

Société de l'information et sa déclinaison, les

technologies de l'information et de la communication. La notion de NTIC ou

NTCI, mais encore TIC, désignant les Nouvelles Technologies de

l'Information et de la Communication, fait référence à la

fusion de trois secteurs historiquement distincts aux niveaux technique,

juridique et économiqueà savoir : les

télécommunications, l'audiovisuel et l'informatique.

Le développement des TIC au cours de la décennie

2000-2010, a renforcé la croyance en un monde devenu « village

planétaire » comme l'évoquait déjà le

sociologue Marshall McLuhan dès la fin de l'année 1968. En effet,

sur le plan géopolitique, McLuhan prédisait ainsi dans son

ouvrage paru en 1967 - War and Peace in the Global Village - la

mondialisation de l'information. Allant quelque part de pair avec celle de

l'économie, la mondialisation de l'information serait

inévitablement génératrice d'affrontements2(*). On y voit notamment

émerger de nouvelles possibilités techniques de communication,

promouvant la connexion permanente du monde entier.

En outre, cet espace communicationnel ainsi

créé, s'interpénètre avec les espaces terrestre,

maritime, aérien, extra atmosphérique et cybernétique,

dont la protection et la sécurisation s'inscrivent dans le champ de

compétences régaliennes de l'Etat. Il est alors évident

que l'essor des NTIC et surtout la vulgarisation accrue d'Internet, ont

provoqué des bouleversements majeurs à l'échelle de la

planète. Or, étant donné que toute activité humaine

porteuse de progrès détient souvent en germe ses vices et ses

travers, le développement d'Internet a contribué à

l'apparition de nouvelles menaces que l'on peut regrouper aisément

sous le vocable de cybercriminalité.

Le choix de notre sujet est justifié par deux raisons

principales : d'une part, la hausse de la cybercriminalité à

l'échelle mondiale, et d'autre part, la position du Gabon quant à

la perception qu'il a de cette menace. En effet, le Gabon aspire à

devenir la « locomotive » des TIC en Afrique centrale avec

l'objectif à long terme, de diversifier sa traditionnelle

économie de rente par le truchement du Gabon des Services et des TIC et

accroître ainsi son économie numérique. Cependant, il doit

aujourd'hui faire face à la cybercriminalité qui se pose comme un

facteur réel de déstabilisation de cette économie

numérique et partant, un défi majeur en termes de

développement. Et enfin, le concept de cybercriminalité n'ayant

pas à notre connaissance encore fait l'objet de travaux de recherche

dans le cadre du Master Recherche en Géosciences Politiques du Monde

Contemporain, du Département de Géographie de l'Université

Omar Bongo de Libreville, ce travail propose modestement une lecture

géopolitique des enjeux et défis de la cybercriminalité au

Gabon à l'aune d'une géographie de la Société de

l'information, d'une « géographie

2.0 »3(*) et

d'une géopolitique de l'insertion des TIC.

I.1-

Intérêt du sujet

Le phénomène de la cybercriminalité au

plan mondial a atteint des proportions inquiétantes, et mérite

des réflexions profondes au regard des implications désastreuses

qui affectent toute une chaîne d'acteurs depuis l'Etat, les entreprises,

jusqu'à l'utilisateur lambda d'Internet. Au Gabonet depuis plusieurs

années déjà, la cybercriminalité gagne

progressivement en épaisseur de par les multiples formes qu'elle

revêt mais aussi parce qu'elle porte atteinte à la

société dans son ensemble. Les formes les plus courantes sont les

escroqueries (tableau 1), et arnaques psychologiques (tableau 2) à

l'endroit des internautes gabonais :

Planche 1 : Exemple de

loterie bidon sur Internet

A - Message incitant à participer à la

fausse loterie

B - Fausse plateforme de chat crée pour tromper la

vigilance de la victime

B - Fausse boîte de dialogue crée à

pour donner de la crédulité à la loterie bidon

Source :

https://www.cybermalveillance.gouv.fr/

Les images A et B de la planche 1, donnent une idée

non-exhaustive, mais assez représentative des nombreuses formes de

cybercriminalité qui se développent actuellement dans le

cyberespace gabonais. On peut voir dans l'image A que l'internaute

reçoit tout d'abord un message lui signifiant avoir gagné lors

d'une loterie (à laquelle il n'a probablement pas participé en

réalité), un téléphone portable de marque Samsung

S10, et est invité par la suite à cliquer sur l'un des coffrets

cadeaux. L'image B montre la fausse plateforme de chat créée

expressément par le cyberescroc, afin de faire croire à la

victime qu'il s'agit d'une vraie loterie et que d'autres internautes auraient

déjà reçus leurs téléphones. Or, il s'agit

en réalité d'une tentative d'hameçonnageet le début

d'un terrible engrenage au cours duquel seront subtilement

soutirées à la victime des données personnelles,

professionnelles et/ou bancaires pour en faire un usage frauduleux.

Il faut dire que ce travail présente un

intérêt multiple tant sur les plans scientifique, politique

qu'économique. D'un point de vue scientifique, il souhaite contribuer

à un effort de théorisation de la cybercriminalité comme

variable du cyberespace, intégrant le champ objectal spécifique

de la géopolitique de l'insertion des TIC. Concernant le champ objectal

général, l'étude vise à mettre en relief le

rôle avant-gardiste des géosciences politiques à identifier

des nouveaux phénomènes porteurs d'implications

insoupçonnées à l'instar de la cybercriminalité.

Sous l'angle politique, la prise en compte des

problèmes identifiés comme relevant de la

cybercriminalité, doit constituer des éléments de base qui

vont aider l'Etat gabonais à reformuler et surtout

réaménager sa politique en matière de

sécurité et du numérique aujourd'hui, et partant, de

mettre en place à l'avenir une stratégie intégrée

de riposte aux menaces constituées par celle-ci.

Au palier économique, la cybercriminalité va

servir de prétexte pour permettre une fois de plus à l'Etat

gabonais de renforcer non seulement les dispositifs sécuritaires

existants, mais surtout de prendre les mesures qui lui permettraient de

garantir l'activité qui consacre la structuration de son économie

numérique. Car, il faudrait préciser ici que la

cybercriminalité porte le germe de ne pas voir éclore la

cyberéconomie, entendu comme cet écosystème

numérique dynamique et susceptible de permettre à l'Etat gabonais

de consolider la diversification de son économie, qui est un enjeu

majeur pour la puissance publique.

I.2 -

Objet et champ de l'étude

Notre travail de recherche traite des enjeux et défis

de la cybercriminalité au Gabon et s'articule pour ce faire, autour des

principaux concepts que sont : la cybercriminalité et enjeu. De

prime abord, il faudrait faire remarquer qu'à travers sa

définition, la cybercriminalité revêt un caractère

polysémique. Cependant, avant de définir la

cybercriminalité, il serait tout à fait normal de définir

d'abord la notion de criminalité. Du point de vue de la sociologie

criminelle, la criminalité peut se définir comme un

« ensemble de comportements qualifiés de délictueux

par la société et qui portent atteinte aux valeurs du

groupe »4(*).

Dans le Robert de Poche 2018, la cybercriminalité,

désigne tout un ensemble d'activités périphériques

à la norme et qui s'effectuent par l'intermédiaire de l'Internet.

Bertrand BOYER précise que la cybercriminalité fait

référence à des «actes contrevenants aux

traités internationaux ou aux lois nationales, utilisant les

réseaux ou les systèmes d'information comme moyen de

réalisation d'un délit ou d'un crime, ou les ayant pour

cible »5(*).

Sandrine GHERNAOUTI-HELIE quant à elle, définit la

cybercriminalité comme étant « toute

activité criminelle réalisée par le biais d'Internet et

des technologies du numérique. Elle englobe toute forme de malveillance

effectuée à l'aide de l'informatique, d'équipements

électroniques et des réseaux de

communication »6(*). A travers ces définitions, il en

ressort que la cybercriminalité est intrinsèquement liée

à l'essor fulgurant des TIC.

La notion d'enjeu estaussi complexe que celle de la

cybercriminalité. Etymologiquement, elle renvoie en premier lieu

à ce qu'un joueur gagne ou perd. En d'autres mots, elle désigne

un ensemble de biens, activités ou services qui sont exposés et

susceptibles d'être affectés par un phénomène

naturel ou non. Et « dans la géographie contemporaine, et

particulièrement en géographie politique, la notion d'enjeu

implique tout d'abord l'existence d'acteurs. Il n'est en effet d'enjeu qu'entre

au moins deux acteurs concurrents. En géopolitique, les acteurs sont

motivés par trois types principaux d'enjeux : le contrôle du

territoire, domination sur un territoire, puissance sinon

hégémonie »7(*).

Parmi ces acteurs dans le cadre de notre étude, nous

pouvons en citer plusieurs : l'Etat gabonais qui s'emploie à

circonscrire et sécuriser sa partie du cyberespace tout en favorisant

une structuration de l'écosystème numérique ; les acteurs

du cyberespace tels que ces opérateurs économiques (start-ups

etc.) qui contribuent à la structuration de cet

écosystème, mais surtout les acteurs aux intentions criminelles,

qui s'organisent pour tirer parti des actes malveillants qu'ils posent car pour

eux, le cyberespace constitue une nouvelle ressource économique.

Notre thème de recherche s'inscrit dans le giron des

géosciences politiques8(*), et notamment la géopolitique de l'insertion

des TIC car celle-ci est une indication qui aura pour rôle, d'identifier

l'ensemble des processus qui gravitent autour de la consécration de la

cybercriminalité au Gabon et par la suite, de démontrer comment

lesdits processus sont « antinomiques » par rapport

à la quiétude ou aux perspectives de stabilité et de

développement économique de l'Etat Gabonais.

La présente recherche a pour objectif principal de

démontrer quels sont les enjeux et autres défis auxquels fait

face le Gabon par rapport au phénomène grandissant de la

cybercriminalité. Il faut dire ici que l'étude intègre un

profil géopolitique en ce qu'elle procède par une analyse

diatopique de la cybercriminalité d'abord du point de vue mondial et

ensuite, à l'échelle plus séquencée du Gabon (carte

1). Cette trame géopolitique s'appuiera sur les deux versants que

sont :

- La mise en relief des fondements géographiques

liés au cyberespace, à la cybersécurité et à

la cybercriminalité ;

- L'inventaire et analyse des formes de

cybercriminalité rencontrées au Gabon et leurs implications.

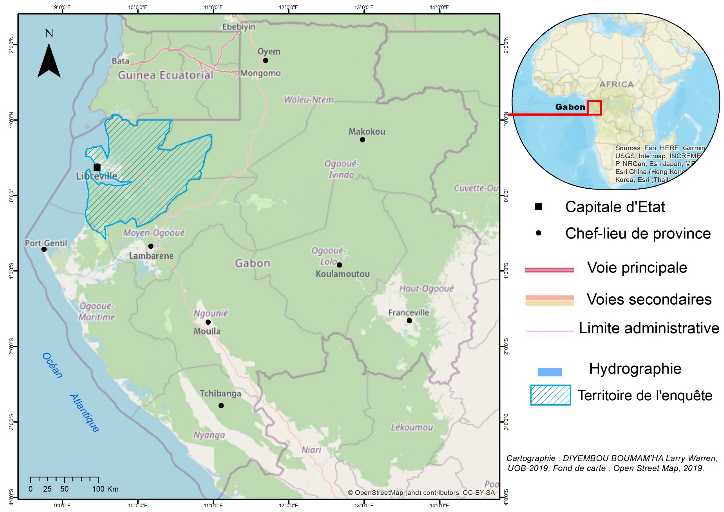

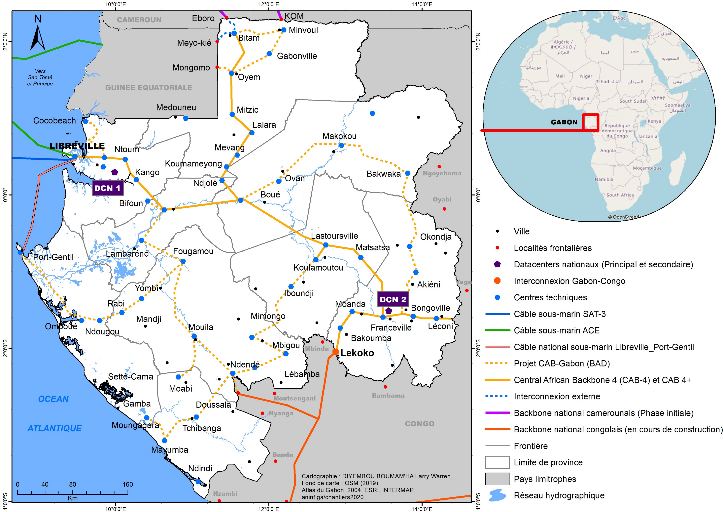

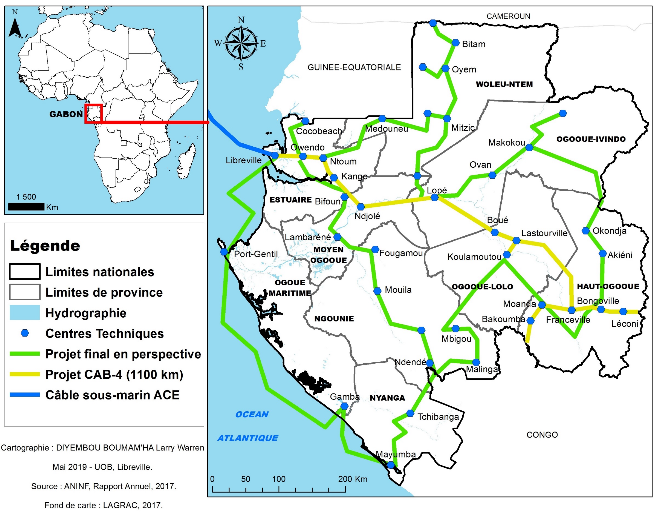

Carte 1 : Localisation de la

zone d'étude et territoire de l'enquête

Comme le montre la carte 1, cette étude s'est

principalement basée sur des enquêtes de terrain localisées

dans la province de l'Estuaire (les communes de Libreville et ses six

arrondissements, Owendo et Akanda), pour des raisons scientifiques et

logistiques notamment. Sur le plan scientifique, une telle étude

nécessitait d'avoir suffisamment de données sur les

manifestations de la cybercriminalité au plan national. Ce qui n'a pas

été le cas malheureusement. D'un point de vue logistique et

financier, il nous était impossible de mener ces enquêtes de

façon minutieuse sur toute l'étendue du territoire national.

C'est pourquoi, non seulement avec plus de 895.689 habitants9(*) et concentrant la

majorité des services et infrastructures numériques du pays,

l'Estuaire à travers Libreville, semblait être à notre

humble avis, le meilleur cadre d'observation des tendances de la

cybercriminalité au Gabon.

II -

Problématique et hypothèses de la recherche

Les cybercriminels ont envahi le web, les réseaux

sociaux et autres réseaux numériques. Assurément,

« chaque seconde dans le monde, 18 personnes sont victimes d'une

escroquerie sur internet »10(*). Les conséquences de la

cybercriminalité sont assez fâcheuses et selon un rapport de la

société Norton Symantec Corporation sur la

cybercriminalité, « à l'échelle mondiale, la

cybercriminalité rapporterait environ 388 milliards de dollars par an

à ses auteurs, ce qui la rend plus lucrative que le marché

mondial du cannabis, de la cocaïne et de l'héroïne

confondus »11(*). Ces chiffres démontrent le caractère

assez épineux de la question de la cybercriminalité. Au Gabon,

les NTIC ont fait une entrée remarquée avec l'arrivée de

l'Internet en 1997 (MAKANGA BALA, 2010). Depuis cette date, le pays s'est

lancé dans une conquête effrénée du

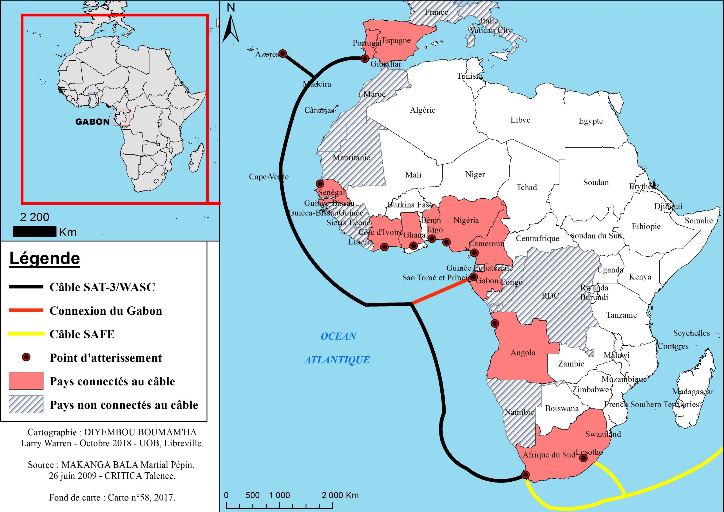

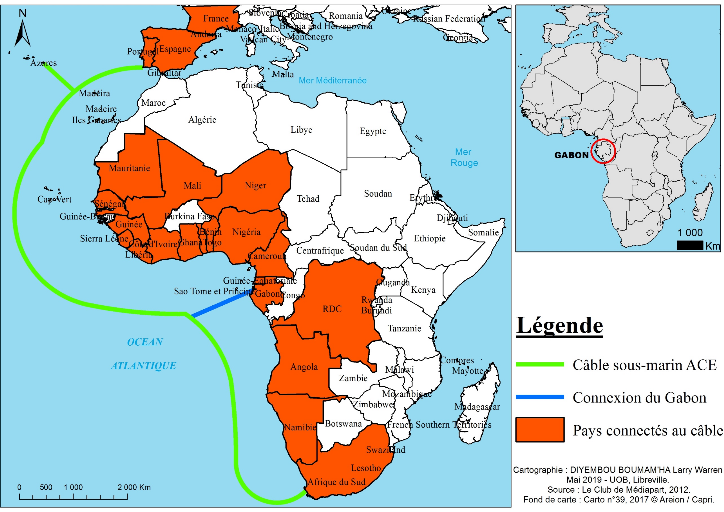

numérique, avec des projets porteurs tels que les connexions SAT-3

12(*)(carte 2), ACE, CAB-4

etc. En parallèle avec cette entrée précoce dans la

société dite de l'information, le pays doit désormais

prendre en compte les conséquences (sociales, politiques,

économiques et sécuritaires), liées à une trop

forte numérisation de son espace social.

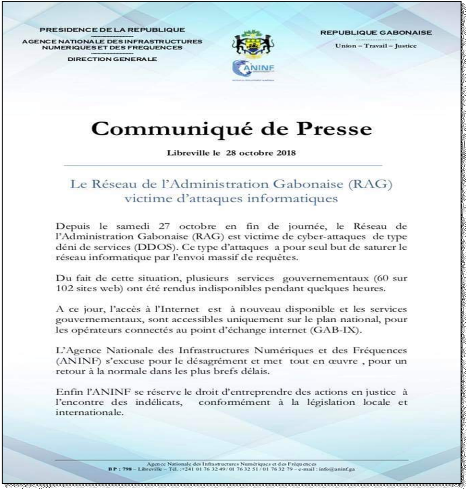

Carte 2 : La connexion du

Gabon au câble sous-marin SAT-3 en 2002

La lecture de cette carte, présente le

déploiement d'«une liaison internationale à fibres

optiques en Afrique reliant huit pays sur la côte ouest du continent vers

l'Europe et l'Asie orientale ».13(*)La place du Gabon par rapport à ce câble

sous-marin SAT-3, permet de relever que très tôt

déjà, le pays s'était positionné comme un pionnier

en Afrique dans le cadre de l'acquisition d'un réseau Internet à

haut débit. Cette acquisition d'un Internet à haut débit

va nécessairement de pair avec le déploiement d'activités

économiques, des usages variés et constitue un terreau favorisant

une montée en puissance de la cybercriminalité à

l'échelle du pays.

Une

En d'autres termes, dans le contexte actuel d'une insertion

durable des TIC au Gabon et donc d'une présence notable dans le

cyberespace, avec une économie numérique en gestation, la

cybercriminalité est une réalité avec ses

différentes formes.

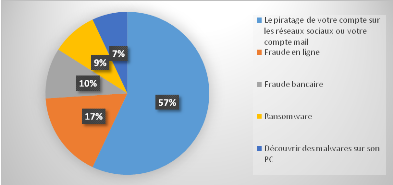

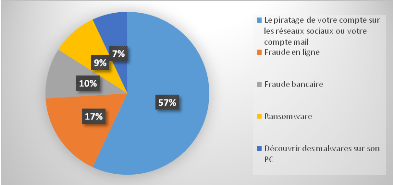

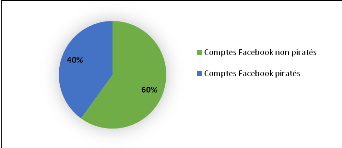

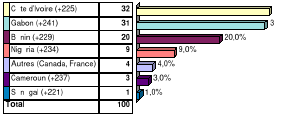

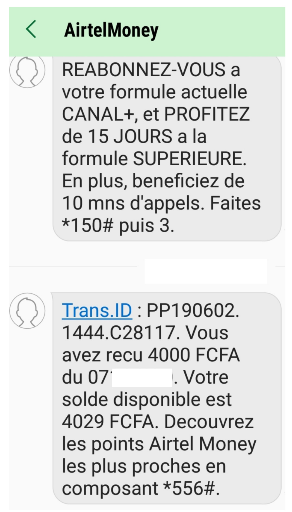

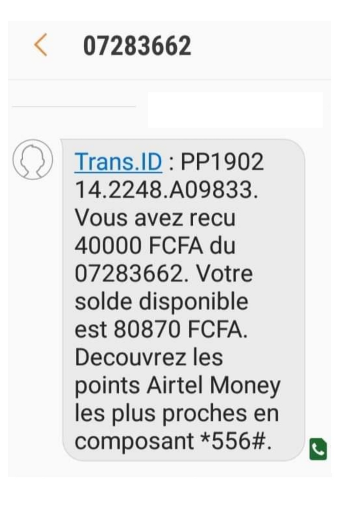

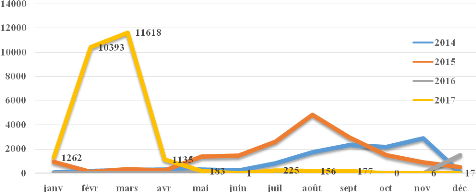

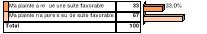

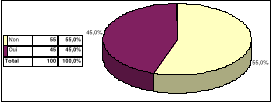

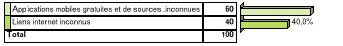

A titre d'exemple, sur la seule période de 2018-2019,

45% des gabonais interrogésconfient avoir subi une attaque

cybercriminelle, et la plupart d'entre elles sont connectées aux

réseaux sociaux (figure 1). Hormis cela, on note aussi les multiples

tentatives d'intrusion dans les systèmes d'information de l'Etat, ainsi

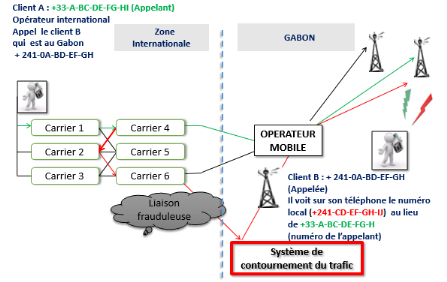

qu'une nette augmentation de la fraude à la Simbox14(*). Cette dernière

constitue aujourd'hui un véritable cauchemar pour les

opérateurs de téléphonie mobile.

Figure 2 : Victimes de

cybercriminalité et nature de l'acte

Figure 2 : Victimes de

cybercriminalité et nature de l'acte

Personnes victimes de

cybercriminalité

Personnes victimes de

cybercriminalité

Nature de l'acte

LA CYBERCRIMINALITE : ESSAI DE REFLEXION THEORIQUE

ET EXEMPLES OPERATOIRES A L'ECHELLE MONDIALENature de l'acte

Ainsi, au regard de toutes ces différentes observations,

nous nous posons les questions suivantes :

Source : Enquêtes de terrain, décembre 2018-

février 2019.

Ces éléments ci-dessus développés,

justifient notre problématique qui comprend une question principale, et

un lot de questions secondaires :

Ø Question principale : Quels

sont les enjeux qui sous-tendent la cybercriminalité au Gabon ?

Ø Série d'interrogations :

A quoi peut correspondre un aperçu de la cybercriminalité au

Gabon ? Etant donné que la cybercriminalité est une menace

que le Gabon percevrait à distance, dispose-t-il d'un cadre juridique

pour lutter contre ce phénomène ? Par ailleurs, le Gabon

possède-t-il en l'état actuel des connaissances, les moyens

techniques et humains de se protéger et de surcroît, réagir

face à des attaques cybercriminelles ? Aussi, sur la base des

indicateurs susmentionnés caractérisant une

cybercriminalité ambiante, la conception d'une vision

cybersécuritaire nouvelle avec mise en oeuvre des projets et programmes,

ne constitue-t-elle pas un ensemble de défis à relever pour

espérer tirer le meilleur profit du cyberespace ?

Dans le but de mieux cerner la situation du Gabon, en

essayant d'une part d'identifier les différents enjeux relatifs à

la cybercriminalité et d'autre part d'en énumérer les

futurs défis, l'étude s'organise autour des hypothèses

suivantes :

Ø Hypothèse principale :,

« L'insertion des TIC au Gabon, surtout depuis les années

1990 a permis à ce pays de se construire une présence

significative dans le cyberespace»15(*). Celle-ci est aujourd'hui mise

à mal au regard de l'excroissance de la cybercriminalité. Et pour

garantir la pérennité des efforts déjà accomplis et

des bénéfices notables, le Gabon est obligé, face à

la cybercriminalité, de penser une stratégie

cybersécuritaire appropriée, et qui constitue à la fois un

ensemble d'enjeux et de défis. Il s'agit d'enjeux politiques ; en

favorisant l'utilisation accrue des TIC à tous les niveaux, le Gabon a

créé des contenus locaux attractifs mais qui sont très

exposés à la cybercriminalité. Les enjeux

territoriaux ; à travers sa capacité à revaloriser et

dynamiser ses territoires à l'aide de projets d'interconnectivité

par fibre optique, le pays est susceptible de créer ce que nous avons

qualifiédans cette recherche, « d'appel d'air » pour

les cybercriminels de toute part. Les enjeux de sécurité ;

dans sa quête d'appropriation stratégique des TIC comme motrices

d'une économie des services, le Gabon a peu (ou n'a pas) mis l'accent

sur les aspects sécuritaires globaux liés à la

cybercriminalité.

Ø Hypothèse secondaire :

au Gabon, un certain nombre d'indicateurs permettent d'affirmer qu'il y aurait

de la part des décideurs publics un début de prise de conscience

du danger réel que représente la cybercriminalité.

Toutefois, la prise de conscience collective reste assez timorée, car la

chaîne des acteurs autour de la problématique de la

cybercriminalité n'est pas très élargie. Et il faut dire

aussi que la législation contre la cybercriminalité peine

à se mettre en place, car les enjeux ne sont pas clairement

identifiés par le grand nombre. Et par conséquent, l'Etat

gabonais n'aurait pas actuellement suffisamment de moyens techniques et humains

pour faire face à la montée de la cybercriminalité sur

l'ensemble du territoire national.

Le pays étant devenu un enjeu, il se pourrait que sur

le long terme, il puisse constituer un vivier pour la cybercriminalité

de façon générale. Afin de vérifier cette

hypothèse, nous allons confectionner des scénarios car, il va

sans dire que la « géopolitique va de pair avec l'approche

prospective »16(*). Celle-ci renvoie à « une

situation ou une séquence d'évènements

hypothétiques qui peut être située dans le présent,

le passé, le futur ou même, seulement dans l'imagination du

scénariste »17(*). Etdes deux types de scénarios

existants dans l'analyse géopolitique prospective, nous opterons pour le

scénario de type projectif18(*), car il nous permettra en se basant sur les tendances

actuelles de la cybercriminalité au Gabon, de chercher à

identifier les tendances lourdes et ainsi aboutir à la construction de

l'univers des possibles19(*).

III - Le

cadre méthodologique

Cette partie primordiale dans la présentation

générale de l'étude, rappelle les méthodes

d'analyse utilisées pour la collecte d'informations, les

difficultés rencontrées lors de cette étape et surtout la

forme retenue pour exposer les résultats finaux.

III.1 -

A propos de la méthode

La méthode s'entend comme « l'ensemble

des opérations intellectuelles par lesquelles une discipline cherche

à atteindre les vérités, qu'elle poursuit, les

démontre, les vérifie »20(*). De facto, pour analyser notre

thématique, nous nous servirons d'une démarche employée en

géographie : la démarche déductive. Car, celle-ci

« est une démarche qui passe par la démonstration et

dont le point de départ est une hypothèse, un modèle ou

une théorie. En effet, c'est un raisonnement qui part de la formulation

d'une hypothèse ou de la confrontation d'une théorie ou d'un

modèle avec la réalité »21(*). Dans le cadre de notre

analyse, cette méthode scientifique nous permettra de situer

effectivement les éléments structurant de

l'écosystème numérique gabonais exposés à la

cybercriminalité, et quels sont les principaux défis que l'Etat

doit de surmonter.

III.2 -

La collecte et le traitement des données

Notre collecte des informations s'est appuyée sur le

travail de terrain et la recherche documentaire en bibliothèque et sur

Internet.

· Le travail de terrain

Comme nous l'avions évoqué à partir de la

carte 1, nous avons effectué nos enquêtes de terrain dans la zone

de Libreville. Il s'agissait d'abord d'interroger les populations à

l'aide d'un questionnaire22(*) élaboré à partir du logiciel

Sphinx Plus23(*).

Ce questionnaire a été administré à 100 personnes,

et la méthode d'échantillonnage choisit est

l'échantillonnage aléatoire24(*). Ensuite, il était question de se rendre

auprès des principaux acteurs du numériques, et autres acteurs

qui selon nous, sont directement ou non, concernés par la

cybercriminalité. Ne pouvant tous les énumérer ici, nous

ne mentionnerons que les quelques-uns qui ont bien voulu donner suite à

nos demandes de recherche d'informations.

De ce fait, munis de notre questionnaire et des lettres de

recommandation produites par le Directeur de Département de

Géographie de l'UOB,nous avons principalement eu des entretiens25(*)avec : Mme. Alida-Claire

Marion MALOU MBA LEWAGHA, du Ministère de la Communication et de

l'Economie numérique ; le Capitaine Arnauld OBIANG OBIANG de la

Direction Générale de Recherches ; les Commandant et

Capitaine Boris N'NANG OBAME et Liyé NZIENGUI NZIENGUI des Forces de

Police Nationale ; M. Stéfane JOCKTANE de l'ARCEP ; M. Arnold

RAMONDET et Bertrand Fade Bertony BOUDIOMBO de l'ANINF.

IV -

Obstacles et limites du travail

Tout au long de cette recherche, nous avons fait face à

de nombreuses difficultés. La première se rapportait à

l'incompréhension de quelques enquêtés, qui ne saisissaient

pas bien « ce que la géographie venait faire dans la

cybercriminalité ». Et donc quasiment à chaque

fois, nous avions eu cette obligation pédagogiqued'expliquer aux

personnes interviewées, la filiation faite dans cette étude entre

la cybercriminalité, la géographie et la géopolitique.

L'autre limite est liée à la difficulté d'obtention des

informations de sources officielles (Cf. Annexe 4),à

propos de la cybercriminalité.En effet, cette carence de données

(tant quantitatives que qualitatives), fragilise quelque peu cette recherche

car, ces données nous auraient justement permis de mettre plus en

lumière par exemple les formes de cyberattaques liées aux

entreprises et à l'Etat gabonais dans sa globalité.

V -

Structuration de la recherche

Notre travail s'articule autour de deux parties. La

première partie qui s'intitule la cybercriminalité :

essai de réflexion théorique et quelques exemples

opératoires à l'échelle mondiale, traite des

élémentsgéographiquesqui permettent d'appréhender

la cybercriminalité à l'échelle mondiale, et donne par la

suite quelques exemples. Cette partie se subdivise en deux chapitres. Le

premier chapitre traite des fondements géographiques et

géopolitiques de la cybercriminalité. Le deuxième chapitre

quant à lui, après avoir proposé quelques

définitions de la cybercriminalité, met en lumière les

manifestations géopolitiques de ce phénomène à

l'échelle planétaire.

La deuxième partie de notre travail porte sur les

enjeux et les défis de la cybercriminalité au Gabon. Elle

vise à analyser les mécanismes qui organisent la

cybercriminalité au Gabon et présente les défis à

relever. Le chapitre trois présente les enjeux liés à une

trop forte numérisation de la société gabonaise, en

insistant sur les formes de cybercriminalité qui ont déjà

cours dans le pays. Dans le chapitre quatre, et ce bien avant que de

procéder à une analyseprospective du phénomène,

nous traiterons des différents défis que le Gabon doit affronter

face à la cybercriminalité.

PREMIERE PARTIE

LA CYBERCRIMINALITE : ESSAI DE

REFLEXION THEORIQUE ET EXEMPLES OPERATOIRES A L'ECHELLE MONDIALE

LA CYBERCRIMINALITE : ESSAI DE REFLEXION THEORIQUE ET

EXEMPLES OPERATOIRES A L'ECHELLE MONDIALE

Introduction de la première partie

De nos jours, Internet multiplie non seulement les

accès au monde, mais aussi les nombreuses déviances qui vont

avec. En effet, « sa vitesse est devenue sa faiblesse. Et la

facilité d'accès à Internet, offre de meilleures

opportunités criminelles dans le cyberespace »26(*). Autrement dit, que nous

soyons en présence d'espionnage, de cyberterrorisme, de

désinformation, d'usurpation d'identité, de fraude

financière, d'escroquerie, harcèlement ou encore d'autres formes

de délinquance connues, la cybercriminalité est un

phénomène qui atteint la société dans son

intégralité. Considérée dorénavant comme une

réalité, elle est abondamment utilisée de nos jours et il

nous revient tout au long de notre étude, de tenter de

décloisonner les savoirs à propos de cette notion

transdisciplinaire des sciences sociales.

A travers cette première partie, il serait convenable

de réfléchir à la façon dont les géographes

doivent s'approprier la notion de cybercriminalité comme objet

d'étude et outil d'analyse. Cela revient dans un premier temps, à

établir les fondements géographique et géopolitique de la

cybercriminalité (chapitre 1). Nous aborderons ensuite à l'aide

d'une approche multiscalaire, les exemples opératoires d'actes

cybercriminels afin de démontrerque le Gabon ici, n'est qu'une

étude de cas et que le phénomène quant à lui,

s'étend largement au-delà de ses frontières (chapitre

2).

CHAPITRE 1 : LES FONDEMENTS

GEOGRAPHIQUE ET GEOPOLITIQUE DE LA CYBERCRIMINALITE

L'irruption remarquée du phénomène de la

cybercriminalité dans l'espace social et son caractère abstrait

(grandement lié au fait que les actions directes des cybercriminels sont

difficilement perceptibles dans le monde réel), nous ont amené

à tenter de décrypter quels étaient les processus

sociaux-spatiaux qui permettent l'émergence de cette nouvelle forme de

criminalité. Autrement dit, dans ce chapitre, nous allons

procéder à une analyse des motifs géographique et

géopolitique de la cybercriminalité, en nous appuyant

principalement sur deux concepts clés : le paradigme de la

géographie de la société de l'information, et celui du

cyberespace, considéré comme l'enjeu géopolitique central

de la présente étude.

Section

1 : Le paradigme de la géographie de la société de

l'information : clé de voûte de la cybercriminalité

A la fin des années 1980, l'information a

concentré tous les débats de société de

manière à ce que l'on ait présenté la

société dite de l'information (SDI) comme le successeur de la

société industrielle du XIXe siècle. Au cours

de cette section, nous tenterons de démontrer qu'avant d'être un

objet d'étude géopolitique aujourd'hui, la

cybercriminalité revêt d'abord un socle géographique qui

s'illustre à travers la pénétration de

l'objet-avatar27(*) TIC

dans l'espace social.

1.1.1 -

Le tryptique « espace, TIC, société » pour

une migration du monde vers la SDI

Depuis près de 50 ans déjà, la forte

pénétration des technologies dans nos vies non seulement nous

façonne, mais procède de même avec les multiples

environnements au sein desquels nous évoluons. « De

ce fait, la géographie est elle aussi façonnée par l'omni

présence technologique en général et les TIC en

particulier. L'espace, les territoires, les échanges, les techniques,

l'économie sont devenus réseaux ».28(*)

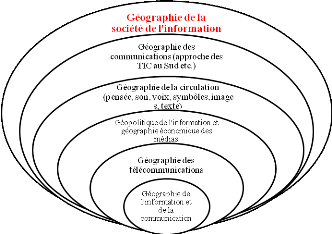

C'est suite à ces développements que nous

pouvons sans conteste affirmer que nous sommes aujourd'hui dans le paradigme de

la géographie de la société de l'information. Cette

dernière se décline comme un ensemble d'interrogations portant

sur les associations entre l'objet avatar TIC et la géographie, mais

aussi celles entre la société et son rapport à l'espace.

Elle constitue de ce fait un indicateur qui insiste sur l'analyse du complexe

des relations résultant de la projection de l'objet TIC dans l'univers

social. Projection peut être assimilable dans ce cas de figure à

un exemple d'approche balistique29(*) du phénomène. Et,

« à ce stade, la géographie de la

société de l'information peut être entendue comme l'analyse

socio-spatiale et transversale de l'ensemble des processus marqués et

anodins qui sont impulsés par les TIC. Elle reprend conséquemment

à son compte, la géographie de l'information et de la

communication, la géographie des télécommunications et

toutes les variantes géographiques qui se sont intéressées

à l'information et la communication jusqu'ici»30(*). La figure qui suit,

résume cette rencontre entre géographie et TIC :

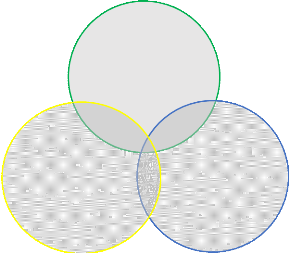

Figure 3 : Convergence

à l'origine de la géographie de la Société de

l'information

Objet TIC : élément catalyseur du

processus de convergence

Réalisation : L'auteur ;

référence : MAKANGA BALA Martial

Pépin, (2010).

Il y a lieu de retenir à la lecture de cette figure,

que sur une période relativement longue et marquée par des

séquences importantes, le monde a progressivement migré vers un

univers social qualifié de « société de

l'information ». Cette migration s'est déroulée selon

plusieurs étapes. Nous avons en effet, assisté au passage de la

géographie de l'information (de la transmission de l'information au

cours des âges et des époques), à la géographie de

la SDI sans oublier de mentionner la géographie de la circulation

initiée par Friedrich Ratzel. De ces séquences, il en

résulte plusieurs bouleversements de nos modes de vie. Et l'usage

effréné des TIC, en vient à transformer l'économie

traditionnelle en économie numérique. La cybercriminalité

étant de ce fait un prolongement logique des nombreuses manifestations

sociales relevant de la pénétration des TIC dans la

société, il est utile de penser qu'elle représente

aujourd'hui l'exemple le plus expressif de ces menaces apparues suite à

l'avènement de la SDI.

1.1.2 -

Elément de réflexion sur la cybercriminalité comme Objet

Géographique à Visibilité Réduite (OGVR31(*)) ?

La cybercriminalité pose un premier défi

méthodologique très important et stimulant, car les

difficultés à saisir ce phénomène seraient dues

à la faible matérialité et au manque de lisibilité

territoriale qu'il dégage. Assurément, les effets directs

portés par la cybercriminalité doivent susciter chez les

chercheurs géographes, la mise en oeuvre d'approches théoriques

pour rendre compte par la suite des dynamiques nouvelles

générées par les mécanismes de cette

dernière. Ainsi posé, ce défi constitue le point de

départ de notre hypothèse sur la cybercriminalité comme

OGVR.

Principalement développé par Martial

Pépin MAKANGA BALA, le concept d'OGVR « se veut un

instrument rendant compte des traductions socio-spatiales des TIC sur la base

d'un discours novateur conforté par des perspectives applicatives

opératoires »32(*). En d'autres termes, il renvoie à une

réflexion théorique sur la nécessité

d'appropriation des TIC par la géographie et les géographes.

L'auteur du concept a pris la téléphonie mobile à

l'échelle du Gabon comme élément central de son analyse.

C'est donc partant de cette approche et en tenant particulièrement

compte de la faible perception par l'observateur lambda ou le

spécialiste en la matière des processus de la

cybercriminalité, que nous pensons que cette dernière s'inscrit

dans le champ des travaux théoriques déjà

développés par des chercheurs travaillant sur la

géographie de la société de l'information. A cet effet,

en se basant quelque peu sur les travaux d'Henry BAKIS et sa géographie

des télécommunications, il apparait clairement que

« sur plusieurs échelles, de la plus grande à la

plus petite, un ensemble d'éléments des

télécommunications constituant des faits d'importance se

présente à l'observateur averti ou non de façon peu

visible, soit de façon invisible ou

masquée »33(*). Ces éléments de

télécommunications sont :

§ Les centraux téléphoniques ;

§ Les câbles téléphoniques

supportés par des poteaux spéciaux ;

§ Les câbles téléphoniques

associés aux câbles et poteaux électriques ;

§ Les armoires métalliques faisant le lien entre

le central et les terminaux d'abonnés ;

§ Les tours hertziennes ;

§ Les stations de télécommunications

spatiales ;

§ Les satellites de

télécommunications ;

§ Les systèmes et réseaux des technologies

du sans-fil.

A la suite de ces illustrations et comme nous l'avions

déjà évoqué quelques lignes plus haut, la

problématique de la visibilité des OGVR dépassant

largement le cadre strict des TIC, nous sommes aussi d'avis à penser que

le caractère immatériel de la cybercriminalité

l'insère de ce fait dans cette perspective théorique

développée par les travaux de chercheurs tels que MAKANGA BALA ou

BAKIS Henry. Plus précisément, trois tournures fondamentales

permettent de rendre compte de ce côté « difficilement

cernable » de la cybercriminalité : la volatilité

et la délicatesse des informations numériques, qui peuvent

être effacées ou encore modifiées à tout moment et

de n'importe quel endroit de la planète ; la très grande

facilité du recours à l'anonymat sur le Web, qui rend tout aussi

difficile la localisation et l'identification des auteurs d'actes

cybercriminels, et enfin, le caractère transnational du réseau

Internet qui octroie la possibilité au cybercriminel de pouvoir

commettre une infraction de n'importe quel endroit du monde et ainsi, les

éléments de l'infraction peuvent très facilement se

retrouver dispersés de façon aléatoire sur les territoires

de nombreux pays. Et la tâche se compliquerait encore un peu plus dans la

mesure où ces pays ne seraient pas par exemple liés dans le cadre

d'accords sécuritaires.

Il y a donc lieu de retenir au sortir de ces

éléments d'analyse que, dans le cadre du postulat des OGVR comme

innovation théorique en géographie (postulat se basant sur la

téléphonie mobile comme instrument de démonstration), nous

avons essayé d'identifier la cybercriminalité comme objet

structurant d'un nouvel espace généré par la forte

pénétration de l'objet TIC dans la société, mais

dont les difficultés et faiblesses dans la capacité de les

appréhender sont assez marquées.

Il est alors permis de dire que la cybercriminalité en

tant que menace structurant le cyberespace, est un Objet Géographique

à Visibilité Réduite (OGVR) car l'infrastructure du

réseau qui la rend possible (antennes relais de systèmes de

téléphonie mobile ou d'accès à Internet,

câbles sous-marins de type fibre optique etc.), est parfaitement

localisable à des points précis du globe et cette infrastructure

peut par exemple faire l'objet d'une analyse relevant de la géographie

politique.

1.1.3 -

Internet : support d'une cybercriminalité aux frontières

diffuses

Selon les représentations, la notion de

frontière peut avoir une multitude de sens. En effet, elle peut à

la fois désigner ce qui délimite (une frontière

séparant deux Etats par exemple) et ce qui rapproche (la

frontière entre le rêve et la

réalité). Cependant, « Le mot frontière

n'a pas attendu le numérique pour être polysémique.

Plusieurs sens lui sont aisément attribuables. Un fleuve est une

frontière naturelle ; un mur est une frontière

matérielle »34(*). Et il est vrai que la cybercriminalité est

une menace qui ne s'accoutume pas des frontières géographiques

traditionnelles connues.

Aidée d'Internet, elle se mue alors en un

phénomène à résonnance mondiale. Ceci est dû

au fait que « techniquement, l'Internet est un système

mondial de dispositifs interconnectés utilisant la norme de suite des

protocoles Internet (TCP/IP), pour servir plusieurs milliards d'utilisateurs

partout dans le monde »35(*). Il serait dans ce cas de figure, possible

d'attribuer à l'Internet une dimension géographique

particulière car « à travers lui, on peut aussi

retracer les flux, les itinéraire, les sources, les destinations, les

noeuds. Internet n'est pas un réseau virtuel »36(*). Ce qui laisse à

penser que du fait de son caractère ouvert au monde, sur Internet, il

n'y aurait « plus d'emprise étatique directe, plus de

monopole évident ou naturel, peu de contrôle public : un

réseau ouvert en principe à toutes les entreprise, à tous

les pays, à toutes les langues, à tous les usages, des plus

bénéfiques aux plus nuisibles »37(*). Nous sommes

néanmoins d'avis à penser ici que cette conception organiciste

d'un développement d'Internet en relation avec le réseau

géographique, s'avère quelque peu idéalisée, voire

utopique car elle contraste grandement avec les menaces que fait peser la

cybercriminalité sur cet espace tel que conçu et perçu par

Gabriel DUPUIS.

Or, depuis son apparition au sein du système

international, le « Réseau des réseaux » est

rapidement devenu l'un des principaux moteurs de la mondialisation

économique. Aussi, il présente des caractéristiques

diverses qui le rendent tour à tour, aussi efficace que fragile. Cela

est dû notamment aux ambitions opposées de ses utilisateurs quoi

aboutissent sur une véritable difficulté pour garder un niveau

stable de sécurité. Et pour Alexis BAUTZMANN en effet,

« l'infrastructure physique qui supporte Internet et l'ensemble

des services numériques connexes demeurent particulièrement

vulnérables »38(*). Pour illustrer cet état des faits, il est

possible de se référer à la

« panne »39(*) du 30 janvier 2008.

En dépit du fait qu'Internet et

cybercriminalité soient profondément liés, et que cette

dernière s'affranchirait de toute restriction ou encore

délimitation sur le plan géographique, il est néanmoins

possible d'imputer à la cybercriminalité quelques

éléments de similitude de base d'avec la géographie. Ces

éléments revoient notamment à une certaine

proximité des notions mais surtout une démarche commune qui

respecte une logique d'échelle spatiale (espaces et territoires, Web),

relie les hommes entre eux (réseaux), mais surtout organise et structure

les espaces géographiques et cybernétiques (noeuds, serveurs,

maillage, axes, autoroutes). Et c'est cette union entre Internet et la

géographie, que nous appellerons la

« cyber-géographie ».

Au final, il est important de retenir qu'Internet

étant un écosystème extrêmement dynamique,

« la cyber-géographie est ainsi une nouvelle

thématique scientifique dont le sujet est le cyberespace, sa structure,

ses cybernautes, ses phénomènes et ses évolutions. La

cyber-géographie reste une géographie : même-si une

large part du cyberespace est virtuelle, Internet reste solidement ancré

dans la terre et donc fortement modelé par les activités

humaines, physiques, économiques et politiques »40(*). Et tout ceci favorise bien

entendu l'apparition de la cybercriminalité.

Section

2 : La dimension géopolitique de la cybercriminalité

Dans quelle mesure, les problématiques de

l'étude liée aux effets déviants de la fulgurance

remarquée du développement de l'Internet, sont

considérées comme étant des questions

géopolitiques ? Il faut dire que transposée du monde virtuel

au monde réel, la cybercriminalité va prendre valeur de ce qu'on

dénomme en géosciences politiques, les économies

criminelles (trafic de drogue, piraterie maritime, braconnage etc.). Et en

réalité, « il existe une filiation entre la

géopolitique, la géographie politique et les TIC. Parce

qu'à l'échelle monde, elles sont l'objet de stratégies, de

logiques et de représentations politiques, économiques et

territoriales souvent contradictoires et concurrentes »41(*). C'est ce que tentera de

démontrer cette section.

1.2.1 -

Le cyberespace : enjeu et théâtre de la nouvelle

conflictualité mondiale

La géopolitique se définissant

comme « toute rivalité de pouvoir sur des

territoires, y compris ceux de petites dimensions »42(*), il apparait clairement que le

cyberespace en tant qu'espace entièrement généré

par l'Internet et ses réseaux, présente de nouvelles

caractéristiques pour de nouvelles problématiques. En effet, cet

espace « dé-territorialisé » n'échappe pas

aux convoitises de plusieurs acteurs qui par ailleurs, mettent en place des

stratégies spatialisées dans l'objectif de se l'approprier et

ainsi, redéfinir les enjeux de puissance et autres rapports de force

à l'échelle mondiale.

De l'anglais cyberspaceet désignant l'espace

cybernétique, le terme cyberespace a été employé

pour la première fois dans le roman de science-fiction de William Gibson

Neuromancer, (1984), et « fut

récupéré »par de nombreux auteurs et chercheurs

afin de définir les phénomènes découlant de

l'avancée des technologies, tout particulièrement celles de la

télécommunication et de l'information »43(*).

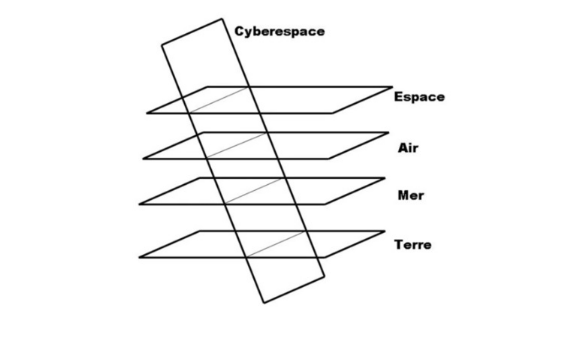

Espace virtuel par excellence, le cyberespace est

assimilé et ce même par les géographes, à un

modèle spatial qui viendrait se superposer ou mieux fusionner avec

l'espace géographique tel qu'il se présente (figure

3). Serge FDIDA estime que le cyberespace est un «

environnement informatique et de télécommunication constituant un

espace géographique virtuel »44(*). Il vient en d'autres termes,

enrichir l'espace géographique de nouveaux attributs liés

à l'affaiblissement (et non la disparition comme l'évoquent

certains), de la notion de distance.

Néologisme né de la contraction de cyber et

espace, il semblerait que la notion de cyberespace ne fasse pas l'objet d'une

définition objective, universelle et consensuelle, qu'il s'agisse du

champ des sciences sociales ou autres, mais par contre, l'expression est

sujette à une multitude d'approches définitionnelles qui tentent

de rendre compte chacune des intérêts contradictoires qui dictent

les acteurs. Dans un souci de pédagogie, certains auteurs tels que

Frédérick DOUZET par exemple, en proposent une définition.

Autrement dit, « le cyberespace c'est à la fois l'Internet

et l'espace » qu'il génère : un espace intangible

dans lequel s'opèrent des échanges

déterritorialisés entre des citoyens de toutes nations, à

une vitesse instantanée qui abolit la notion de

distance »45(*).

Dans l'optique de mieux cerner les contours de la notion de

cyberespace et partant, son architecture, une approche visant à le

découper en plusieurs couches, a été proposé par

différents auteurs.46(*) Le découpage retenu dans le cadre de cette

étude, est celui de Gérard de Boisboissel qui propose une

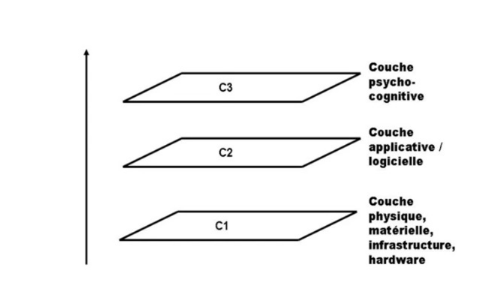

répartition du cyberespace en trois couches principales (figure

4).

Figure 4 : Le cyberespace,

une dimension transversale aux 4 espaces conventionnels

Source : Gérard de Boisboissel, Le

cyberespace : nouvel espace de conflictualité pour les forces,

Saint-Cyr, 2016.

La figure suivante démontre que le cyberespace

s'imbrique en quelque sorte dans les quatre espaces connus. A cause de sa

transversalité, il interconnecte tous ces quatre espaces. Et cette

interconnexion obéit notamment à une logique de disposition en

couches :

Figure 5 : Les trois

principales couches du cyberespace.

Source : Gérard de Boisboissel, Le

cyberespace : nouvel espace de conflictualité pour les forces,

Saint-Cyr, 2016.

Cette figure représente les trois principales couches

du cyberespace. Cette schématisation du cyberespace, tient compte de ce

qu'il soit devenu une nouvelle opportunité pour les acteurs

géopolitiques, car c'est « un espace de conflits, puisque

s'y développent la criminalité, la concurrence entre les firmes,

entre les individus, les idées, les puissances étatiques,

militaires etc.) »47(*).

La C1 ou couche physique, est celle qui contient le support

matériel (hardware) et les infrastructures de base du cyberespace. La

ou couche applicative, désigne toutes les applications logicielles

(software), qui permettent le traitement des données.Et enfin, la C3 ou

couche psycho-cognitive, fait référence à la façon

dont sera interprétée la donnée.Il est essentiel de

retenir qu'à partir de ces trois couches, plusieurs actions à

caractère criminel sont susceptibles d'être commises :

Tableau 1 : Quelques

exemples d'attaques possibles sur les 3 couches du cyberespace

|

Désignation

|

Position

|

Caractéristiques

|

Formes d'attaques possibles contre la

couche

|

|

C3 (Couche cognitive)

|

Couche haute

|

Fichiers numériques, sites internet, adresses et codes

de connexion, e-mails, pseudonymes, pages sur les réseauxsociaux,

numéros de téléphone, avatars ;

|

Modifier l'affichage des ordinateurs, défigurer des

sites, introduire des messages modifiant les perceptions des utilisateurs,

hacking cognitif

|

|

(Couche applicative)

|

Couche médiane

|

Les données logicielles, algorithmes, applications

mobiles, langages logiciels ;

|

Attaques par le code, injection et diffusion de virus

|

|

C1 (Couche physique)

|

Couche basse

|

Matérielle hardware, câbles

sous-marins,satellites, ordinateurs, matériel communiquant, antennes

téléphoniques etc.

|

Coupure des câbles sous-marins, détourner ou

détruire des satellites de leurs trajectoires, bombarder des

infrastructures abritant des serveurs informatiques, bombarder des antennes de

télécommunication, utilisation de bombes à impulsion

électromagnétiques ;

|

Source : Gérard de Boisboissel ; 2016.

Modifié par : DIYEMBOU BOUMAM'HA Larry Warren, 2019.

A la lecture de ce tableau, on retient que le cyberespace est

certes intangible et quelques fois immatériel, mais cela n'empêche

pas d'éventuelles attaques sur ses couches respectives. On peut par

exemple attaquer sa couche physique en coupant des câbles sous-marins de

fibre optique, nuire aux Etats, individus ou entreprises par

l'altération de logiciels à l'aide de virus informatiques, et sur

sa couche cognitive, il est possible de faire passer un message à

caractère nuisible (propagande islamiste, racisme, xénophobie

etc.). Le cyberespace devient de ce fait un enjeu géopolitique car

« pour les acteurs qui se battent pour se l'approprier, le

contrôler, en défendre l'indépendance ou le

« militariser », il est largement perçu et

imaginé comme un territoire. En d'autres termes, il est

déjà au coeur des conflits géopolitiques qui s'ancrent

dans une réalité spatio-temporelle

précise ».48(*)C'est dans ce contexte, que l'analyse

géopolitique basée sur les représentations sera

convoquée ici pour permettre de mieux saisir les nombreux conflits dans

le cyberespace et donc, d'extirper la cybercriminalité comme

résultante logique issue de ce nouvel espace conflictuel.

1.2.2 -

Les représentations géopolitiques pour cerner les conflits dans

le cyberespace

La définition du cyberespace est elle-même

source d'antagonismes. En effet, selon que l'on soit dans un milieu

académique ou militaire, cette appréhension du cyberespace varie

indubitablement. Les universitaires chercheront par exemple à en

définir les contours en procédant par des approches

méthodologiques pluridisciplinaires, tandis que les militaires eux, y

verront un outil stratégique dont la maîtrise et le contrôle

leur assurerait un avantage certain sur leurs ennemis. Les utilisateurs lambda

à leur tour, l'assimileraient à l'espoir d'une

amélioration de la démocratie et de toutes ses

déclinaisons, du libéralisme économique, la paix dans le

monde etc. Mais tous ces souhaits et revendications, contrasteraient grandement

avec les suspicions d'un cyberespace tendant de façon pernicieuse

à être le moyen technologique d'une surveillance des masses

incarnée ici par Big Brother49(*) et dont l'affaire Snowden 50(*)en est l'illustration la plus

marquée.

Le concept de représentations géopolitiques ou

géopolitique des représentations est central dans la

compréhension des conflits se déroulant dans le cyberespace.

Kenneth BOULDING rappelait déjà que « les personnes

dont les décisions déterminent les politiques et les actions des

nations ne répondent pas aux faits « objectifs » de

la situation... mais à leur « image » de la

situation. C'est la façon dont ils pensent le monde, non pas ce qu'il

est en réalité, qui détermine leur

attitude »51(*). Au-delà de cette définition de

BOULDING, il y a lieu de retenir qu'en dépit du fait de s'appuyer

essentiellement sur des faits objectifs, une représentation est d'abord

basée essentiellement sur un caractère subjectif. Prenons par

exemple le cas d'un conflit ; en effet, lors du déroulement de ce

dernier, les représentations géopolitiques ne sont pas neutres,

au contraire, elles peuvent traduire et légitimer des discours,

justifier telle ou telle autre action et plus encore, rassembler ou opposer des

acteurs.

Mais par-delà ces considérations, nous sommes

tout de même d'avis à penser comme Frédéric ENCEL

que, « la représentation reste sans doute le concept le

plus original, l'outil le plus efficient dans le raisonnement

géopolitique »52(*). Le cyberespace n'étant pas constitutif d'une

mais de plusieurs représentations à la fois (qui parfois

s'accordent et d'autres fois s'opposent), il serait utile ici de donner un

aperçu des principales représentations qui conduisent à

des rivalités de pouvoir et pèseraient ainsi telles des menaces

sur cet espace particulier.

La première représentation va de ce

qu'étant le produit d'une évolution séquencée des

TIC, le cyberespace constituerait un espace de liberté et serait

responsable de la démocratie mais aussi des progrès

économiques et sociaux dans le monde. Cette représentation est

renforcée non seulement par toute la contre-culture américaine

incarnée par cette vague contestataire des campus californiens dans les

années 1960 et 1970, mais aussi et surtout par cette littérature

de la fin des années 1970 et du début des années 1980 dont

William Gibson (auteur de l'ouvrage de référence en la

matière sur le cyberespace, Neuromancer), en est la principale

figure de proue.

Mais cette vision libertaire du cyberespace se heurte

violemment avec les représentations des différents acteurs qui

s'assurent de son bon fonctionnement mais aussi de sa gouvernance. Alix

DESFORGES indique à ce sujet qu' « en matière

de gouvernance, les débats sont souvent résumés de

façon dichotomique, opposant la représentation d'un cyberespace

libre, comme aux Etats-Unis, aux pratiques de contrôle de l'information

dans le cyberespace en vigueur en Russie et en Chine ».53(*)

La deuxième représentation du cyberespace peut

très bien s'arrimer à la première, notamment sur le plan

de la virtualité spatiale. Elle aura alors pour but de donner naissance

à une représentation territoriale du cyberespace même si en

géographie, la notion de territoire renvoie à une étendue

physique où vivrait un groupe humain dirigé par un gouvernement.

Cependant, « s'il est établi que le cyberespace ne

représente pas une portion de l'espace terrestre, il aurait

néanmoins, pour des acteurs, certaines caractéristiques

territoriales : une population (les internautes) et son propre mode de

gouvernance (l'autorégulation) »54(*).

L'immatérialité des frontières

générées par le cyberespace pose un véritable

défi pour les Etats car, ce nouvel espace vient complètement

remettre en cause l'exercice classique de leur pouvoir et surtout de leur

autorité. La notion de souveraineté dans le cyberespace prend

alors ici tout son sens comme le démontre le fait que plusieurs Etats

très avancés en matière de numérique, se

représentent le cyberespace comme étant un cinquième

domaine des opérations militaires (bien sûr après les

domaines terrestre, maritime, aérien et spatial).

Néanmoins,ces deux représentations du

cyberespace (l'une comme espace de liberté pour les fervents

défenseurs de la liberté d'expression, et l'autre comme

entité spatialisée dont il faudrait nécessairement avoir

le contrôle), se confrontent de la façon la plus radicale qu'il

soit. En effet, ces représentations « légitiment des

attaques informatiques (dans le cas des Anonymous), justifient le

développement des moyens financiers, humains et techniques (pour les

Etats) que certains dénoncent comme une militarisation du

cyberespace »55(*). De ces rapports de force issus des deux

premières représentations, en découle une

troisième, notamment celle du cyberespace comme vecteur de nouvelles

menaces.

Notion susceptible de prendre les formes les plus diverses, la

cybercriminalité ne facilite pas son appréhension

immédiate car par exemple, les méthodes d'attaque

utilisées lors d'une attaque sur un individu, peuvent être aussi

utilisées lors d'une cyberattaque de grande ampleur qui viserait la

déstabilisation d'un Etat à travers un sabotage de ses

systèmes d'information. On remarque dans ce cas que ce caractère

protéiforme participe à faire de la cybercriminalité une

notion confuse sur l'état réel des menaces qu'elle fait peser

à tout un ensemble d'acteurs.

La conséquence logique de cet état des faits est

le renforcement d'un sentiment de confusion globale. Le terme de cyberespace

n'est pas non seulement neutre, mais participe à véhiculer

plusieurs représentations qui se transforment alors en véritables

outils géopolitiques. On retient au sortir de ces développements,

que l'un des principaux fondements de la cybercriminalité comme objet

d'étude en géopolitique, s'articule autour de la notion centrale

de représentations géopolitiques ou géopolitique des

représentations.

1.2.3 -

Géopolitique de l'insertion des TIC et cybercriminalité

Comme nous avons pu le constater quelques lignes auparavant,

la cybercriminalité n'est que l'émanation négative de

représentations subjectives dans le cyberspace. Ce dernier devient alors

le théâtre de rapports de force entre acteurs aux projets

essentiellement contradictoires. A travers ce point, nous verrons comment

l'insertion des TIC peut s'avérer être un instrument de puissance

(politique ou économique), mais que la cybercriminalité viendrait

à ébranler les principaux attributs qui autorisent cette

puissance.

Ainsi, « Avec les autoroutes de l'information

qui ont donné lieu à de nombreux rapports au sein des pays et des

organisations internationales, les plans d'entrée dans la

société de l'information, les sommets mondiaux sur la

société de l'information, on a assisté surtout depuis les

années 1990, à une mise en ordre, une ruée sur les

TIC »56(*).Ces développements de MAKANGA BALA,

ont été repris in extenso, pour appuyer notre démarche

théorique sur le paradigme de la géographie de la

société de l'information et l'objet avatar TIC, comme facteurs de

la cybercriminalité. Et on retient que cet engouement est dû au

fait que certains acteurs ont pris conscience de ce que l'objet TIC en

général et le cyberespace en particulier, pourraient être

des ressources incontournables à l'avenir. Cependant, l'insertion des

TIC a accentué encore plus la présence d'un espace

profondément différencié entre les pays du Nord et ceux du

Sud.

En d'autres mots, si dans les premiers, les TIC ont pris

valeur de ressources stratégiques et ont de ce fait,

accéléré le développement dans tous les domaines,

il semblerait par contre que dans les seconds pays, cette insertion fasse

l'objet de nombreuses résistances aux changements impulsés par le

numérique et ses multiples déclinaisons. Les causes de ces

résistances sont, une certaine rugosité territoriale mais aussi,

la faible perception liée à l'importance de s'approprier l'objet

avatar TIC dans cette partie du monde, comme élément concourant

au développement économique. Pour Annie CHENEAU-LOQUAY,

« entre la situation des pays développés et celle

des pays en voie de développement, il ne s'agit pas seulement d'une

différence de niveau de développement des réseaux, mais

d'une différence de nature dans les formes de

modernisation »57(*).

Le constat que nous nous permettons d'établir

à la lecture de ces éléments d'analyse est le

suivant : non seulement l'objet TIC en vient à redessiner la carte

du monde en mettant plus en relief les disparités de

développement technologiques entre le Nord et le Sud, mais en plus de

cela, plusieurs acteurs ont compris dès lors qu'il y avait à

travers le phénomène des TIC, la perspective de développer

et donc de donner un sens nouveau à la notion de puissance. Certains

Etats en ont véritablement pris la mesure du phénomène

depuis déjà plusieurs décennies. C'est le cas par exemple

des Etats-Unis d'Amérique (USA), qui ont très tôt mis en

place une doctrine numérique visant à considérer le monde

tel un problème de politique interne. C'est là, une certaine

approche géopolitique mondiale dont les TIC en sont le noyau. MAKANGA

BALA Martial Pépin résume ainsi cette conception

géopolitique des américains sur les TIC, « la

puissance mondiale et les relations internationales sont de plus en plus

déterminées par les réseaux d'information et de

communication au point que la ``diplomatie des

« réseaux » se substitue à celle de la

« canonnière » pour faire de la planète, une

société globale dans laquelle les USA constituent la tête

de pont »58(*).

Cette posture politique des USA, laisse à voir un

esprit de compétition qui comme nous le savons tous, les a toujours

caractérisés, notamment pour ce qui est d'être au-devant de

la scène internationale dans tous les domaines, et plus encore

aujourd'hui, en tant que leader dans le cyberespace avec la montée en

puissance de l'extrémisme musulman sur les réseaux sociaux et le

la concurrence avec la Chine.

Cette posture des USA est illustrée ici par le fait

que « les GAFA (Google Apple Facebook Amazon) sont des

entreprises de première grandeur, leader dans le cyberespace, toutes

américaines. Apple est la troisième entreprise américaine

par le chiffre d'affaires avec 234 milliards de dollars, juste derrière

le géant de la grande distribution Walmartt et le pétrolier

Exxon-Mobil. Google est à 75 milliards de dollars, Amazon

107 »59(*).

Les principales recettes de ces entreprises

proviennent majoritairement de la commercialisation des

métadonnées (identité des interlocuteurs, adresses

réseaux, origine et destination des communications, date et heure etc.),

que les internautes laissent sur leurs sites. Pour ce qui est de Facebook en

cette même année, cette dernière a réalisé un

chiffre d'affaires de 40 milliards de dollars60(*). Ces différents chiffres démontrent

clairement que ces entreprises dont le coeur de métier est l'information

numérique, constituent aujourd'hui cette hégémonie

économique des Etats-Unis dans le cyberespace(et ces entreprises

d'ailleurs, n'ont rien à envier à des multinationales telles que

Boeing ou Total par exemple) sur l'échiquier mondial.

Mais hélas, l'utilisation des nouvelles technologies

dont l'Internet aujourd'hui en est le porte-étendard, n'est plus du seul

ressort de ces entreprises ou organisations qui exerceraient dans le secteur

formel. Assurément, l'accès au haut débit à travers

l'ensemble de la planète ouvrant sans aucun doute de nouvelles

opportunités de développement pour les utilisateurs d'Internet,

il favorise d'un autre côté la montée en puissance d'un

certain nombre de menaces. C'est ainsi que le cyberespace est aussi

perçu par les acteurs exerçant principalement dans l'illicite,

comme une ressource stratégique.

En d'autres termes, les anciens criminels de tout genre ont su

s'arrimer à la donne des TIC pour continuer à faire marcher leurs

activités classiques. L'absence de frontière géographique

de l'Internet, fournit à ces nouveaux criminels informatiques une

certaine ubiquité qui rendrait très difficile leur identification

en cas de cyberattaque par exemple. Aussi, le défaut de

législation en matière de cybercriminalité dans certains

Etats, ajouté à cette absence de territoire physique à

proprement parler de l'Internet, octroient encore plus cette occasion aux

cyberdélinquants de profiter au maximum de leurs actes.

La situation actuelle de la cybercriminalité

relève d'une très grande pénétration de l'objet

avatar TIC dans l'espace social. Cette insertion des TIC dessine sur son

passage une infinité de possibilités dont plusieurs acteurs

cherchent à tirer profit par tous les moyens. Pour parler autrement, la

forte vulgarisation de l'Internet a construit le cyberespace et de plus, elle

permet aujourd'hui aux organisations criminelles classiques (mafias, gangs

etc.), de progressivement s'implanter dans ce dernier.

De telle façon qu' « on observe

depuis ces dernières années que les organisations criminelles qui

ont connu le plus de succès, s'appuieraient sur des partenariats entre

des personnes au savoir-faire technique »61(*). Cette association se

traduirait dans les faits par un financement, voire, un recrutement de cracks

en informatique (parfois des élèves ou étudiants) à

travers le monde, par des gangs criminels, afin qu'ils exécutent des

basses besognes sur la toile.

Conclusion du chapitre 1

Ce chapitre nous a donné l'occasion de démontrer

comment à travers le paradigme de la SDI, la géographie arrive

à élaborer un discours conquérant visant notamment

à s'approprier le concept de cybercriminalitécomme un nouveau

domaine de son champ d'étude. Cette appropriation passe par une mise en

relief des éléments caractéristiques du cyberespace

(nouvel outil de la conflictualité mondiale), dans sa dimension

géopolitique. Toutefois, étant donné que le cyberespace

est désormais source d'antagonismes entre acteurs aux

représentations divergentes, comment se présente le

phénomène de la cybercriminalité à l'échelle

mondiale ?

CHAPITRE

2 : UNE CRIMINALITE NUMERIQUE PROTEIFORME ET SANS FRONTIERES

A la faveur d'un glissement théorique et conceptuel

structuré, les technologies de l'information et de la communication

fortement relevées par l'Internet, ont non seulement

généré la société de l'information et le

cyberespace mais aujourd'hui, elles dessinent une cosmogonie de nouvelles

menaces que l'on pourrait regrouper sous la coupole de cybermenaces. La

cybercriminalité en est la plus représentative de par la

dimension qu'elle a acquise en quelques décennies, car elle fait

apparaître des dangers non négligeables sur tous les acteurs de la

société. Ce chapitre 2 propose des tentatives de

conceptualisation du phénomène, suivies d'une typologie des

attaques et de quelques exemples mondiaux.

Section

1 : La cybercriminalité : difficultés sémantiques et

nomenclature des attaques

La notion de cybercriminalité reste assez

complexe à conceptualiser, tant les propositions de définitions

sont nombreuses et tendent à la rendre encore plus confuse. S'ajoute

à cela, l'aspect multiforme des attaques. Cette section se focalisera

sur l'utilité de cerner le terme de cybercriminalité et de faire

l'examen des formes de cyberattaques ainsi que les profils des acteurs. Enfin,

il s'agira de présenter les principales victimes des cybercriminelset

les manifestations planétaires du phénomène.

2.1.1 -

Quelques définitions sur la notion de cybercriminalité

Constituant de façon régulière l'une des

principales actualités des médias et le thème de nombreux

colloques internationaux, la cybercriminalité est une menace autant

lourde (de par le fait qu'on compterait ses victimes en millions d'individus),

qu'insaisissable. De ce fait, et dans un contexte caractérisé par

une pléthore d'anglicismes et autres néologismes qui tendent

à rendre encore plus difficile son appréhension, il s'agit ici de

présenter un panel (non exhaustif) de définitions qui à

notre humble avis, décrivent au mieux la notion de

cybercriminalité. La variété de ces approches

définitionnelles, nous conforte une fois de plus dans l'idée

selon laquelle les représentations géopolitiques qu'un Etat a au

sujet du cyberespace, donnent lieu à une définition qui

différera de celle d'un autre Etat par exemple.

Ceci étant, pour BOOS Romain, la

cybercriminalité peut se définir comme « toute

action illégale dont l'objet est de perpétrer des infractions

pénales sur ou au moyen d'un système informatique

interconnecté à un réseau de

télécommunication. Elle vise soit des solutions

spécifiques à Internet, pour lesquelles les technologies de

l'information et de la télécommunication sont l'objet du

même délit, soit des infractions de droit commun pour lesquelles

Internet est le moyen de développer des infractions

existantes »62(*).

Selon le Ministère français de

l'Intérieur à travers l'OCLCTIC63(*), la cybercriminalité

touche « l'ensemble des infrastructures pénales

susceptibles de se commettre sur les réseaux de

télécommunications en générale et plus

particulièrement sur les réseaux partageant le protocole TCP-IP

appelés communément l'Internet »64(*).

L'ONU de son côté, définit la

cybercriminalité comme étant « tout

comportement illégal faisant intervenir des opérations

électroniques qui visent la sécurité des systèmes