|

REpuBLiQuE ALGERiENNE

DEMocRATiQuE ET

PopuLAiRE

MiNisTERE DE

L'ENsEiGNEMENT SupERiEuR ET DE LA

REcHERcHE SciENTiFiQuE

UNivERsiTI AMMAR

TELiDji

LAGHouAT

FAcuLTE DEs SciENcEs

ET SciENcEs DE

L'INGENiERiE

DEpARTEMENT DE

GENiE INFoRMATiQuE

PRojET DE FiN

D'ÉTuDE

PouR L'OBTENTioN

Du DipLoME

D'INGÉNIEUR D'ÉTAT EN

INFORMATIQUE

OpTioNs :

INTELLiGENcE ARTiFiciELLE

Thème:

LA ToLERANcE AuX pANNEs DEs

ALGoRiTHMEs DE pARTAGE DE

REssouRcEs DANs LEs sysTEMEs

RépARTis ET LEs RésEAuX AD

HOC

(SiMuLATioN pAR

NS-2)

Réalisé par :

BENARFA ABDELMADjiD

ET OuBBATi OMAR

SAMi

Encadré par :

MR ALLAoui

TAHAR.

N° D'ORDRE :

/ 2010-PFE / DGI

Nous dédions ce

mémoire

à

nos parents

qui ont tant participés

à l'aboutissement de ce travail

à

tous les membres de la

famille

à

nos meilleurs amis de l'École Coranique (Chikh

Mohamed Azoz)

REMERciEMENTs

N

ous remercions Dieu de nous avoir donné la

force physique et intellectuelle pour accomplir ce travail, et pour les

richesses dont il nous comble.

Ces quelques lignes ne pourront jamais exprimer la

reconnaissance que nous éprouvons envers tous ceux qui, de près

ou de loin, ont contribué par leurs conseils, leurs encouragements ou

leurs amitiés à l'aboutissement de ce travail.

Nos vifs remerciements accompagnés de toute nos

gratitudes vont tout d'abord à notre encadreur Mr Allaoui

Tahar, pour nous avoir proposé cet intéressant sujet et pour les

précieux conseils et orientations qu'il nous a prodigués. Nous le

remercions pour sa disponibilité, son aide, ses précieux

conseils, ses critiques constructives, ses explications et suggestions

pertinentes et enfin, pour avoir apporté tant de soins à la

réalisation de ce projet de fin d'études.

Nous remercions tous les membres du jury pour l'immense

honneur qu'ils nous font en acceptant d'évaluer ce modeste

travail.

RéSUMé

L

E problème de la K-exclusion mutuelle est un

heritage important du problème de l'exclusion mutuelle dans les

systèmes repartis et dans les reseaux AD HOC, ce problème a connu

une evolution sans cesse dans un contexte où plusieurs algorithmes ont

ete proposes afin de resoudre ce problème.

Dans ce memoire nous allons d'abord introduire le

concept des systèmes repartis et les reseaux AD HOC, ce qui va nous

permettre de mettre l'accent sur le problème de l'exclusion mutuelle et

sa generalisation en K ressources d'un cote, et d'expliquer la notion de la

tolerance aux pannes qui permet d'augmenter la performance des algorithmes d'un

autre cote.

Nous presentons egalement des algorithmes traitant le

problème de la K-exclusion mutuelle, et assurant la tolerance aux pannes

dans les systèmes repartis et dans les reseaux AD HOC.

Nous avons utilise l'outil de simulation NS-2

afin d'etudier la performance des algorithmes proposes et pour

specifier les paramètres ayant une influence sur la performance de ces

algorithmes.

Mots-clés : Système reparti, Reseau AD HOC,

Algorithmique reparti, Exclusion mutuelle, K-exclusion mutuelle, Simulation,

NS-2.

ABSTRACT

T

HE K-mutual exclusion problem is an important legacy

of the mutual exclusion problem in distributed systems and in the AD HOC

networks, this problem has known a constantly evolution in context where many

algorithms have been proposed to solve this problem.

In this thesis, we will first introduce the concept of

distributed systems and the AD HOC networks, which will allow us to focus on

the mutual exclusion problem and its generalization to K resources on the one

hand, and explain the concept of the fault tolerance which can increase the

performance of algorithms on the other hand.

We also present algorithms that treat the K-mutual

exclusion problem, and ensuring the fault tolerance in distributed systems and

the AD HOC networks.

We used the NS-2 simulation tool, to

study the performance of proposed algorithms and to specify the parameters that

influence the performance of these algorithms.

Key-words : Distributed systems, Mobile AD HOC Network

(MANET), Distributed algorithm, Mutual exclusion, K-mutual exclusion,

Simulation, NS-2.

TABLE DEs mATièREs

TABLE DEs mATièREs vi

LisTE DEs FiGuREs x

INTRoDucTioN GéNéRALE

1

|

1

2

|

NoTioNs GéNéRALEs

1.1 SysTèmE

RépARTi

1.1.1 Introduction

1.1.2 Définition

d'un système réparti

1.1.3 Les

caractéristiques d'un système réparti

1.1.4 Les avantages et

les inconvénients

1.1.4.1

Avantages

1.1.4.2

Inconvénients

1.1.5 Problèmes

liés aux systèmes répartis

1.1.6 Conclusion

1.2 LEs RésEAux

AD HOC

1.2.1 Introduction

1.2.2 Réseaux

mobiles sans fil

1.2.2.1

Les réseaux mobiles avec infrastructure

1.2.2.2

Les réseaux mobiles sans infrastructure

1.2.3 Les

réseaux mobiles AD HOC

1.2.3.1

Les caractéristiques des réseaux AD HOC

1.2.3.2

Les avantages des réseaux AD HOC

1.2.3.3

Les inconvénients des réseaux AD HOC

1.2.3.4

Applications des réseaux AD HOC

1.2.3.5

Problèmes liés aux réseaux AD HOC

1.2.4 Problème

de routage dans les réseaux AD HOC

1.2.4.1

Définition du routage

1.2.4.2

Classification des protocoles de routage

1.2.4.2.a

Les protocoles de routage proactifs

1.2.4.2.b

Les protocoles de routage réactifs (à la demande) .

1.2.4.2.c

Les protocoles de routage hybrides

CoNcLusioN

LE pRoBLèmE DE

L'ExcLusioN muTuELLE ET LA ToLéRANcE Aux pANNEs

2.1 LE pRoBLèmE DE

L'ExcLusioN muTuELLE

2.1.1 Introduction

2.1.2 L'exclusion

mutuelle en réparti

|

3

4

4

4

5

5

5

6

7

7

8

8

8

8

9

9

10

11

11

12

14

14

14

14

15

15

15

16

17

18

18

18

|

2.1.2.1

La notion de l'exclusion mutuelle 18

2.1.2.2

Les états d'un processus 19

2.1.2.3

Notions de base 19

2.1.2.4

Propriétés d'un algorithme d'exclusion mutuelle

19

2.1.3 Bref historique

20

2.1.4 Les classes de

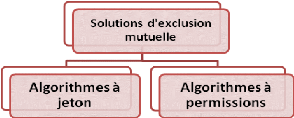

solutions d'exclusion mutuelle 20

2.1.4.1

Les algorithmes à permissions 21

2.1.4.1.a

Permissions individuelles 21

2.1.4.1.b

Permissions d'arbitres 21

2.1.4.1.c

Permissions mixtes 22

2.1.4.2

Les algorithmes à jeton 22

2.1.4.2.a

Les algorithmes à diffusion (non structuré) 23

2.1.4.2.b

Les algorithmes à structure logique (Structuré) . . .

23

2.1.5 Synthèse

et conclusion 23

2.2 LE pRobLèME DE LA

K-ExcLusioN MuTuELLE 25

2.2.1 Description du

problème 25

2.2.2 Résolution

du problème 25

2.3 LE pRobLèME DE

L'ExcLusioN MuTuELLE DANs LEs RésEAux AD HOC

25

2.4 LE pRobLèME DE LA

K-ExcLusioN MuTuELLE DANs LEs RésEAux AD HOC .

26

2.5 LA ToLéRANcE Aux

pANNEs 26

2.5.1 Solutions

26

2.5.2 Les types de la

tolérance aux pannes 26

2.5.2.1

Tolérance aux pannes par mémoire stable 27

2.5.2.2

Tolérance aux pannes par duplication 27

CoNcLusioN 28

3 SiMuLATioN DE L'ALgoRiThME

DANs LEs sysTèMEs RépARTis 29

3.1 INTRoDucTioN 31

3.2 L'ALgoRiThME 31

3.2.1 Objectif de

l'algorithme 31

3.2.2 Structure logique

utilisée 31

3.2.3 Principe de

fonctionnement 33

3.2.4 Hypothèses

34

3.2.5 Description de

l'algorithme 34

3.2.5.1

Variables locales 34

3.2.5.2

Les messages utilisés 35

3.2.5.3

Les procédures de l'algorithme 35

3.2.6 Preuve de

l'algorithme 40

3.2.6.1

La K-exclusion mutuelle 40

3.2.6.2

Absence d'interblocage 40

3.2.6.3

Absence de la famine 41

3.2.7 Complexité

de l'algorithme en nombre de messages 41

3.3 RésuLTATs DE

siMuLATioN 42

3.3.1 Les

paramètres de simulation 42

3.3.2 Evaluation de

performance 43

3.3.3 Les étapes

d'un scénario 43

3.3.4 Résultats

et interprétations 44

3.3.4.1

Variation du nombre de requêtes 44

3.3.4.2

Variation du nombre de ressources 44

3.3.4.3

Variation du nombre de sites 45

3.4 AMéLIoRATIoN

N°1 (LE MESSAGE

RECHERCHE) 46

3.4.1 Résultats

et interprétations 47

3.4.1.1

Variation du nombre de requêtes 47

3.4.1.2

Variation du nombre de ressources 47

3.4.1.3

Variation du nombre de sites 48

3.5 AMéLIoRATIoN

N°2 (ANNULER LA MéTHoDE

{UTILISER LE PLUS CoURT CHEMIN}) 48

3.5.1 Résultats

et interprétations 51

3.5.1.1

Variation du nombre de requêtes 51

3.5.1.2

Variation du nombre de ressources 51

3.5.1.3

Variation du nombre de sites 51

3.6 AMéLIoRATIoN

N°3 (ARRêT DES MoUVEMENTS

INUTILES) 52

3.6.1 Résultats

et interprétations 53

3.6.1.1

Variation du nombre de requêtes 53

3.6.1.2

Variation du nombre de ressources 53

3.6.1.3

Variation du nombre de sites 54

3.7 LES CoURBES FINALE ET

CoMPARAISoN 54

3.7.1 Variation du

nombre de requêtes 54

3.7.2 Variation du

nombre de ressources 55

3.7.3 Variation du

nombre de sites 55

3.8 CoNCLUSIoN 55

3.9 LA ToLéRANCE AUX

PANNES 56

3.9.1 L'idée de

base 56

3.9.2 Description de

l'algorithme 56

3.9.2.1

Les variables locales 56

3.9.2.2

Les messages utilisés 56

3.9.2.3

Les procédures de l'algorithme 57

3.9.3 Résultats

et interprétations 58

3.9.3.1

Variation du nombre de requêtes 58

3.9.3.2

Variation du nombre de ressources 58

3.9.3.3

Variation du nombre de sites 58

3.10 AMéLIoRATIoN

(ALGoRITHME ToLéRANT AUX PANNES

AMéLIoRé) 59

3.10.1 Résultats

et interprétations 60

3.10.1.1

Variation du nombre de requêtes 60

3.10.1.2

Variation du nombre de ressources 60

3.10.1.3

Variation du nombre de sites 60

CoNCLUSIoN 62

4 SIMULATIoN DE L'ALGoRITHME

DANS LES RéSEAUX AD HOC 63

4.1 INTRoDUCTIoN 64

4.2 L'ALGoRITHME 64

4.2.1 Hypothèses

du Système 64

4.2.2 Les

procédures de l'algorithme 64

4.2.3 Paramètres

de simulation 69

4.2.3.1

Les paramètres fixes 69

4.2.3.2

Les paramètres variables 69

4.2.4 Résultats

et interprétations 70

4.2.4.1

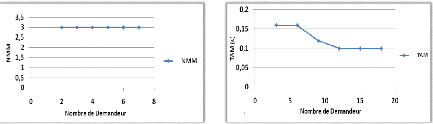

Variation du nombre de demandeurs 70

4.2.4.2

Variation de la portée de communication 71

4.2.4.3

Variation de la vitesse de mouvement 71

4.2.4.4

Variation du nombre de noeuds 72

4.2.5 Conclusion

72

4.3 ToLéRANcE AuX pANNEs

72

4.3.1 Résultats

et interprétations 73

4.3.1.1

Variation du nombre de demandeurs 73

4.3.1.2

Variation de la portée de communication 73

4.3.1.3

Variation de la vitesse de mouvement 73

4.3.1.4

Variation du nombre de noeuds 74

CoNcLusioN 74

CoNcLusioN ET PERspEcTivEs

75

BibLiogRAphiE 76

A ANNEXE ETuDE DE

L'ouTiL DE siMuLATioN NS-2

79

A.1 PREuvE Du

ThéoRèME TRuc 80

B ANNEXE LEs scRipTs DE Nos

siMuLATioNs 81

B.1 LE scRipT TCL

(sysTèME RépARTi) 82

B.2 LE ScRipT TCL AD

HOC 85

AcRoNyMEs 91

LISTE DES FIGURES

1.1 Structure d'un système

réparti 4

1.2 Le modèle des réseaux

mobiles avec infrastructure.[Bou07] 9

1.3 Le modèle des réseaux

mobiles sans infrastructure. 10

1.4 Un réseau AD HOC.

10

1.5 Topologie dynamique dans un

réseau AD HOC 10

1.6 Application de secours des

réseaux AD HOC. 12

1.7 Application collaborative des

réseaux AD HOC 13

1.8 Applications commerciales des

réseaux AD HOC 13

1.9 Le chemin utilisé dans le

routage entre la source et la destination. 14

1.10 Figure qui montre la classification

des protocoles de routage. 15

2.1 Les états d'un

processus.[All07] 19

2.2 Les catégories des solutions

d'exclusion mutuelle 21

2.3 Arbre des catégories de

solution d'exclusion mutuelle. 24

3.1 La structure des arbres statiques

32

3.2 La structure logique finale.

33

3.3 La complexité de notre

algorithme. 41

3.4 Variation des paramètres de

simulation 42

3.5 Les étapes de

réalisation d'un scénario. 43

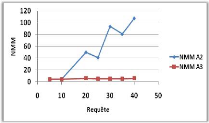

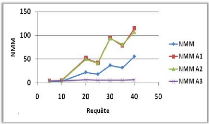

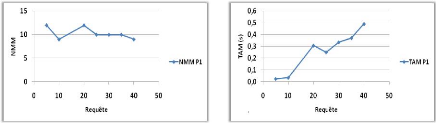

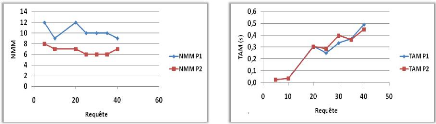

3.6 Influence du nombre de requête

sur le NMM et TAM. 44

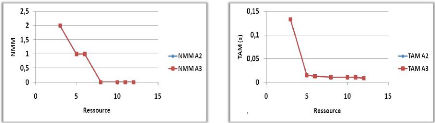

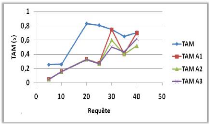

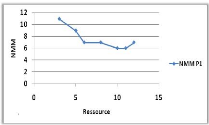

3.7 Influence du nombre de ressource sur

le NMM et TAM. 44

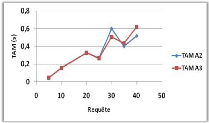

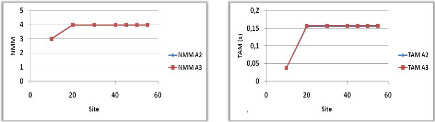

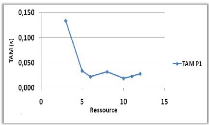

3.8 Influence du nombre de site sur le

NMM et TAM 45

3.9 Influence du nombre de requête

sur le NMM et TAM. 47

3.10 Influence du nombre de ressource

sur le NMM et TAM. 47

3.11 Influence du nombre de site sur le

NMM et TAM 48

3.12 Influence du nombre de

requête sur le NMM et TAM. 51

3.13 Influence du nombre de ressource

sur le NMM et TAM. 51

3.14 Influence du nombre de site sur le

NMM et TAM 51

3.15 Influence du nombre de

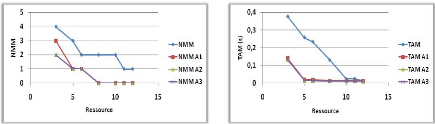

requête sur le NMM et TAM. 53

3.16 Influence du nombre de ressource

sur le NMM et TAM. 54

3.17 Influence du nombre de site sur le

NMM et TAM 54

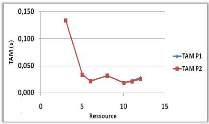

3.18 Influence du nombre de

requête sur le NMM et TAM. 54

3.19 Influence du nombre de ressource

sur le NMM et TAM. 55

3.20 Influence du nombre de site sur le

NMM et TAM 55

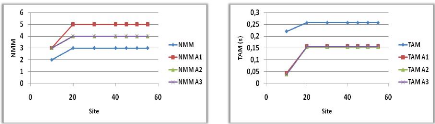

3.21 Influence du nombre de

requête sur le NMM et TAM. 58

3.22 Influence du nombre de ressource

sur le NMM et TAM. 58

3.23 Influence du nombre de site sur le

NMM et TAM 59

3.24 Influence du nombre de

requête sur le NMM et TAM. 60

3.25 Influence du nombre de ressource

sur le NMM et TAM. 60

3.26 Influence du nombre de site sur le

NMM et TAM 60

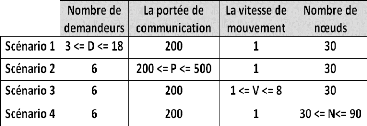

4.1 Variation des paramètres de

simulation 70

4.2 Influence du nombre de demandeurs

sur le NMM et le TAM 70

4.3 Influence de la portée de

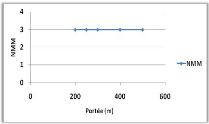

communication sur le NMM et le TAM 71

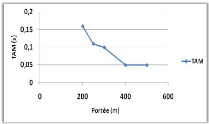

4.4 Influence de la vitesse de mouvement

sur le NMM et le TAM 71

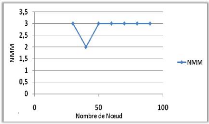

4.5 Influence du nombre de noeuds sur le

TAM et NMM 72

4.6 Influence du nombre de demandeurs

sur le NMM et le TAM 73

4.7 Influence de la portée de

communication sur le NMM et le TAM 73

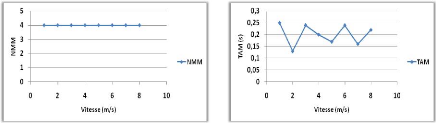

4.8 Influence de la vitesse de mouvement

sur le NMM et le TAM .. 73

4.9 Influence du nombre de noeuds sur le

TAM et NMM 74

INTRoDucTioN aNéRALE

D

Epuis l'apparition des réseaux informatiques,

ce domaine a connu une évolution sans cesse notamment sur le plan

physique et artistique qui ont participés à la

naissance

de l'informatique dite Répartie. Cette

informatique ne se limite pas aux réseaux filaires, les réseaux

sans fil offrent une flexibilité qui permet la mise en réseau des

sites mobiles. L'ensemble des sites (fixes ou mobiles) et les réseaux de

communication (filaire ou sans fil) peuvent être considérés

comme une seule entité appelée un Système

Réparti.

Un système réparti ou distribué

(Distributed System) est si important qu'on peut le rencontrer dans la vie de

tous les jours sans se rendre compte, par exemple : lorsqu'on visite notre

courrier électronique ou lorsqu'on utilise notre téléphone

portable, il facilite la communication entre les utilisateurs tout en

respectant le partage des ressources de manière optimale et

équitable mais également d'une façon exclusive donnant

naissance au problème de l'exclusion mutuelle.

L'exclusion mutuelle assure le partage d'une ressource

en prenant en considération la cohérence de celle-ci,

c'est-à-dire partager cette ressource sans arriver à un

état de conflit. Un conflit se produit lorsque plusieurs sites

désirent acquérir simultanément une ressource alors que

l'utilisation de cette dernière n'est autorisée qu'à un

seul site à la fois. Pour résoudre ce problème plusieurs

algorithmes ont été proposés.

Avec des systèmes informatiques de plus en plus

gourmands de ressources, le problème de l'exclusion mutuelle se

généralise au problème de la K-exclusion mutuelle qui

consiste à partager plusieurs ressources à la fois, ce

problème est devenu un axe intéressant de recherche oil plusieurs

solutions ont montrées leurs efficacités.

Les algorithmes proposés dans ces cadres

doivent être bien conçus de façon qu'ils garantissent une

fiabilité très élevée, mais malheureusement on ne

peut pas prévoir des éventuelles pannes, alors les chercheurs

sont penchés sur ce sérieux problème afin de garantir que

le système continu à fonctionner même en présence de

pannes, donnant naissance à la notion de tolérance aux

pannes.

L'évaluation des algorithmes dans des

réseaux réels est considéré trop difficile ou

même impossible vue les difficultés de réalisation et les

conditions économiques, c'est la raison pour laquelle on utilise des

outils de simulation permettant d'évaluer et de tester les algorithmes

proposés dans des conditions très proches de la

réalité.

Dans ce mémoire, nous avons

étudié et simulé un algorithme de la K-exclusion mutuelle

dans les systèmes répartis, les résultats de simulation

nous ont permis d'améliorer cet algorithme jusqu'à

l'intégration d'un mécanisme de tolérance aux pannes

à cet algorithme. La performance acceptable de notre algorithme nous a

motivé à adapter son

Introduction générale

principe dans les réseaux mobiles AD

HOC.

Dans le premier chapitre, nous présentons

des notions générales sur les systèmes répartis et

les réseaux mobiles AD HOC.

Dans le deuxième chapitre, on va

expliquer les problèmes qui font l'objet de ce travail: - l'exclusion

mutuelle.

- sa généralisation à la K-exclusion

mutuelle.

- la notion de la tolérance aux

pannes.

Le chapitre trois est consacré

à l'étude d'un algorithme de la K-exclusion mutuelle dans les

systèmes répartis, où nous présentons la

réalisation de simulation et les différentes améliorations

qui ont permis de rendre cet algorithme tolérant aux pannes.

Dans le chapitre suivant, l'algorithme de la

K-exclusion mutuelle tolérant aux pannes dans les réseaux AD HOC

qui est basé sur l'algorithme déjà étudié,

sera présenté et validé par une simulation.

La conclusion de ce mémoire résume

les travaux faits durant toutes nos études ainsi que des possibles

améliorations futures.

À la fin de ce mémoire, on met à

la disposition du lecteur deux annexes contenant les détails de notre

travail, dans la première annexe nous introduisons

NS-2, l'outil de simulation que nous avons utilisé dans

ce travail, cette annexe nous permet de suivre et comprendre toutes les

étapes de simulation, la deuxième annexe représente un

exemple des scripts utilisés par l'outil de simulation.

NoTioNs géNérales 1

Sommaire

1.1 SysTème

RéparTi 4

1.1.1 Introduction

4

1.1.2 Définition

d'un système réparti 4

1.1.3 Les

caractéristiques d'un système réparti 5

1.1.4 Les avantages et

les inconvénients 5

1.1.4.1

Avantages 5

1.1.4.2

Inconvénients 6

1.1.5 Problèmes

liés aux systèmes répartis 7

1.1.6 Conclusion

7

1.2 Les réseaux

AD HOC 8

1.2.1 Introduction

8

1.2.2 Réseaux

mobiles sans fil 8

1.2.2.1

Les réseaux mobiles avec infrastructure 8

1.2.2.2

Les réseaux mobiles sans infrastructure 9

1.2.3 Les

réseaux mobiles AD HOC 9

1.2.3.1

Les caractéristiques des réseaux AD HOC 10

1.2.3.2

Les avantages des réseaux AD HOC 11

1.2.3.3

Les inconvénients des réseaux AD HOC 11

1.2.3.4

Applications des réseaux AD HOC 12

1.2.3.5

Problèmes liés aux réseaux AD HOC 14

1.2.4 Problème

de routage dans les réseaux AD HOC 14

1.2.4.1

Définition du routage 14

1.2.4.2

Classification des protocoles de routage 14

CoNclusioN 16

D

aNs ce chapitre nous essayons de présenter un

aspect général des systèmes répartis et des

réseaux mobiles AD HOC, nous définissons aussi des notions de

base concernant ces systèmes, ainsi que leurs applications dans le monde

informatique actuel.

1.1 Système Réparti

1.1.1 Introduction

Depuis l'apparition des réseaux informatiques,

nos besoins en termes de calcul et de communication augmentent de jour en jour.

Alors un système appelé centralisé, basé sur une

seule machine fait son apparition et qui a résolu beaucoup de

problèmes, mais l'augmentation journalière des besoins a

contribué à l'émergence de l'informatique dite

répartie, pour répondre à ce problème.

L'informatique répartie est l'un des enjeux

majeurs de l'informatique à l'heure actuelle et dans le futur. Nous

sommes en train de passer d'une architecture où une machine fournissait

des services à un ensemble de machines (système

centralisé), à une architecture où un ensemble de machines

reliées par un réseau, compose un système qui fournit des

services (système réparti).

1.1.2 Définition d'un système

réparti

Ils existent plusieurs définitions d'un

système réparti qui se diffèrent d'un auteur à un

autre.

Tanenbaum [Tan94] a défini un

système réparti comme un système qui s'exécute sur

un ensemble de machines sans mémoire partagée, mais l'utilisateur

les voit comme une seule et unique machine.

Dans une autre définition, un système

réparti est défini comme étant un ensemble de sites

autonomes connectés par un réseau de communication, et

équipés d'un logiciel dédié à la

coordination des activités du système ainsi qu'au partage de

ressources [Cou94].

Nous pouvons dire donc qu'un système

réparti est un système composé de plusieurs machines

autonomes qui communiquent à l'intermédiaire d'un réseau

quelconque (filaire ou sans fil), par l'échange de messages.

Figure 1.1 -

Structure d'un système réparti

Comme il est montré dans la figure

1.1, chaque ordinateur (dit aussi site), est

une entité

autonome capable de réaliser des tâches

indépendamment des autres entités.

Au niveau de chaque site qui a une mémoire

propre et une horloge locale, un ensemble de processus s'exécute soit en

collaboration soit en compétition. Pour des raisons de

simplicité, on suppose qu'il y a un seul processus au niveau de chaque

site, donc, dans tout ce qui suit, les termes : site, noeud et processus seront

confondus, et ils représenteront la même chose.

1.1.3 Les caractéristiques d'un système

réparti

Un système réparti est

caractérisé par:

- L'absence d'une mémoire commune et d'un

état global, cela signifier que chaque processus n'a qu'une vue

partielle du système.

- L'ensemble des machines doit posséder un

mécanisme de communication interprocessus unique et global. Cette

caractéristique permet à n'importe quel processus, de dialoguer

avec n'importe quel autre processus.

- Les noyaux de ces machines doivent avoir une

interface commune afin de permettre la portabilité des programmes mais

aussi pour donner l'illusion de la machine unique.

- Les composants défectueux peuvent se relancer et

de rejoindre le système, après que la cause de l'échec a

été réparée.

- Le système peut fonctionner correctement

alors même que certains aspects du système sont réduits.

Par exemple, nous pourrions augmenter la taille du réseau sur lequel le

système est en marche. Cela augmente la fréquence des pannes du

réseau. De même, on pourrait augmenter le nombre d'utilisateurs ou

de serveurs, ou de la charge globale sur le système.

- La performance s'obtient en réduisant le

nombre des messages transmis et en augmentant le parallélisme. On peut

dire que la performance s'obtient en réglant le grain de

parallélisme, c'est-à-dire l'intervalle de temps séparant

deux communications successives.[Eve04]

1.1.4 Les avantages et les inconvénients

1.1.4.1 Avantages

La répartition des applications informatiques

fait l'objet d'un fort développement depuis une vingtaine

d'années. Cet essor s'est accentué avec les progrès

technologiques des réseaux de télécommunication. C'est

pourquoi les systèmes répartis sont tant utilisés et

offrent un ensemble d'avantages par rapport aux systèmes

centralisés.

- Sécurité : les applications sont

conçues selon une approche modulaire permettant d'isoler les

données, et donc protéger les accès.

- Accélération des calculs : un calcul

peut être découpé en sous calculs réalisables en

même temps (en parallèle), le système réparti permet

alors de répartir les calculs sur les différents processus afin

de les exécuter simultanément. Lorsqu'un site est

surchargé, certaines tâches peuvent être

déplacées ou allouées à un site moins chargé

(la répartition des charges).

- Transparence : l'utilisation des ressources n'influe

pas sur leurs états.

- Flexibilité : l'ajout ou la suppression d'un

site est une opération simple, et n'influe pas sur le fonctionnement

total du système.

- Fiabilité : un des buts des systèmes

répartis est d'obtenir des systèmes plus fiables que les

monoprocesseurs. Si une machine tombe en panne, une autre machine devrait

prendre la relève, cette situation entraîne

généralement la duplication des données partagées

pour accroître la robustesse du système.

- Accès distant : un même service peut

être utilisé par plusieurs sites, situés à des

endroits différents.

- Redondance : des systèmes redondants permettent

de palier une faute matérielle, où de choisir le service

équivalent avec le temps de réponse le plus

court.[All04]

1.1.4.2 Inconvénients

Les inconvénients des systèmes

répartis sont des (pseudos) inconvénients, en effet ce sont des

problèmes concernant surtout la communication, les avantages offerts par

les systèmes répartis nous aident à exploiter le

matériel et à concevoir des systèmes informatiques larges

et performants, mais ces systèmes ont toujours des problèmes

à résoudre.

- L'absence d'une horloge globale : chaque noeud

possède sa propre horloge pour dater les événements qui

lui sont locaux. Par conséquent, si les horloges indépendantes de

chaque noeud ne sont pas parfaitement synchronisées, l'ordre des

événements n'est pas déductible à partir des

datations locales. Cette difficulté conduira à définir des

datations logiques qui permettent de corriger ce problème.

- La lenteur de la communication : malgré le

degré de fiabilité offert par les réseaux de

communication, et les vitesses de transmission qu'ils proposent(avec

l'arrivée des fibres optiques), les réseaux restent relativement,

et on dit bien relativement lents par rapport à la vitesse de calcul sur

les machines, ce qui implique un grand temps d'attente dans le cas d'un travail

coopératif entre les processus, et donc on obtient une perte concernant

la performance du système.

- La perte des messages : parfois, les réseaux de

communication ne sont pas fiables,

quelques messages transportés par ces

réseaux peuvent être perdus, et donc on doit

réémettre ces messages, les protocoles de détection, de

perte, et la génération des nouveaux messages reste jusqu'

à maintenant un des domaines de recherche dans les systèmes

répartis.[All04]

1.1.5 Problèmes liés aux systèmes

répartis

- L'absence des états globaux : le système

peut être bloqué, ou des parties peuvent se liguer et bloquer

d'autres parties, la consistance du système global doit être

assurée.

- Fiabilité des calculs et des communications :

les communications sont mises en oeuvre par des medias plus ou moins fiables,

les algorithmes mis en place ont pour rôle de fiabiliser les moyens de

communication, cette fiabilité doit être vérifiée ou

validée, les calculs doivent être corrects, c'est-à-dire

conformes aux spécifications, et les communications doivent garantir

l'intégrité des données transmises et respecter un certain

nombre de propriétés liées à l'acheminement des

données.

- L'élection : Certaines applications

réparties imposent qu'un site donné parmi les sites du

système joue un rôle particulier, ce site est appelé le

coordinateur, et il assure la communication entre tous les sites. La panne du

site coordinateur entraîne la fin de l'application utilisant ce

coordinateur, les autres sites doivent désigner un autre site pour

remplacer le coordinateur, ce nouveau site est choisi après une

opération d'élection.

- Détection de terminaison : Les sites d'un

système réparti peuvent réaliser des calculs

répartis, le problème de terminaison est celui de

détection de la fin de ce calcul réparti. On dit qu'un calcul est

terminé si tous les sites qui ont participé dans ce calcul ont

terminé le calcul, et il n y a aucun message en transit entre ces

sites.

- Partage des ressources : la répartition des

ressources conduit nécessairement à la compétition pour

l'obtention de celles-ci, si elles sont disponibles mais sous forme exclusive,

une compétition doit être gérée de manière

algorithmique par une mise en oeuvre d'une politique de gestion des ressources

partagées.[All07]

1.1.6 Conclusion

Les systèmes répartis ont résolus

beaucoup de problèmes, et avec l'évolution de la technologie du

monde actuel, un nouveau mode de communication sans fil a fait son apparition,

facilitant la mobilité des sites et rendant la mise en oeuvre des

réseaux plus facile sans utilisation du câblage. Les

réseaux AD HOC viennent de montrer leur efficacité.

1.2 LES RéSEAUX AD HOC 1.2.1

Introduction

Au cours de ces dernières années le

monde des réseaux sans fil est devenu l'axe de recherche le plus

important en réseaux. L'évolution récente des moyens de

communication sans fil a permis la manipulation de l'information à

travers des unités de calcul mobiles.

Les environnements mobiles offrent aujourd'hui une

grande flexibilité d'emploi. En particulier, ils permettent la mise en

réseau des sites dont le câblage serait trop onéreux

à réaliser dans leur totalité, voire même

impossible.

1.2.2 Réseaux mobiles sans fil

Un environnement mobile est un système

composé de sites mobiles et qui permet à ses utilisateurs

d'accéder à l'information indépendamment de leurs

positions géographiques, en utilisant les ondes radio pour communiquer

plutôt qu'une infrastructure câblée.

Les réseaux mobiles ou sans fil, peuvent

être divisés en deux classes:

- Les réseaux avec infrastructure. - Les

réseaux sans infrastructure.

1.2.2.1 Les réseaux mobiles avec

infrastructure

Dans cette classe de réseaux, nous avons des

unités fixes appelées station de base (SB), (en anglais Base

Station), ces stations, sont reliées entre elles par un réseau

filaire. Chaque station de base est munie d'une interface de communication sans

fil, et elle couvre une zone géographique limitée appelée

cellule, c'est la raison pour laquelle on appelle ces réseaux les

réseaux cellulaires.

Les autres unités dans ce réseau sont

des unités mobiles (UM), (en anglais Mobile Unit) ayant des liens sans

fil avec les stations de base, une unité mobile n'appartient qu'à

une seule SB à un moment donné, cette station offre tous les

services de communication tant que l'UM est à l'intérieur de sa

zone de couverture.

Une SB est aussi le point de passage de la

transmission d'une UM à une autre. Si les deux UM appartiennent à

la même SB, l'échange des informations est simplement

relayé par la SB. Si les deux UM appartiennent à deux SB

différentes, les informations échangées entre elles

doivent être relayées par le réseau filaire qui relie les

deux points d'accès.[Lem00] (Voir la figure

1.2).

Figure 1.2 - Le

modèle des réseaux mobiles avec

infrastructure.[Bou07] 1.2.2.2

Les réseaux mobiles sans infrastructure

Ce modèle est représenté par les

réseaux Ad Hoc et étend les notions de mobilité à

tous les éléments composant le réseau.

1.2.3 Les réseaux mobiles AD HOC

Les réseaux AD HOC (en latin :" qui va vers ce

vers quoi il doit aller ", c'est-à-dire " formé dans un but

précis ", telle qu'une commission AD-HOC, formée pour

régler un problème particulier) sont des réseaux sans fil

capables de s'organiser sans infrastructure définie

préalablement.

Les réseaux ad hoc, dans leur configuration

mobile, sont connus sous le nom de MA-NET (Mobile Ad-hoc NETworks).

Un réseau mobile AD HOC est un environnement

mobile sans infrastructure, ce réseau est composé d'unités

mobiles qui se déplacent dans un territoire quelconque et dont le seul

moyen de communication est l'utilisation des interfaces sans fil, sans avoir

besoin d'une infrastructure préexistante ou d'une administration

centralisée.

L'absence de l'infrastructure rend le comportement des

unités mobiles à se comporter comme des noeuds

intermédiaires (Routeur) qui participent à la découverte

et à la maintenance des chemins pour les autres noeuds du

réseau.

Pour assurer la communication entre les noeuds, ces

derniers utilisent les signaux radio, le signal s'atténue au fur et

à mesure qu'il s'éloigne de son émetteur, le rayon de

couverture du signal est dit porté de communication. Un noeud ne peut

communiquer directement qu'avec les noeuds qui sont situés à

l'intérieur de sa portée de communication, ces noeuds forment

alors l'ensemble des voisins immédiats de ce

noeud.[LK09]

comme il est illustré dans la figure

1.3

Figure 1.3 - Le

modèle des réseaux mobiles sans infrastructure.

La figure 1.4

représente un réseau AD HOC de 7

unités mobiles et leurs liens de communication.

Figure 1.4 - Un

réseau AD HOC. 1.2.3.1 Les caractéristiques des

réseaux AD HOC

Les réseaux AD HOC en tant que nouveau

paradigme des réseaux sans fil, présentent de nombreuses

caractéristiques dont certaines leur sont bien spécifiques et les

différencient des réseaux mobiles classiques.

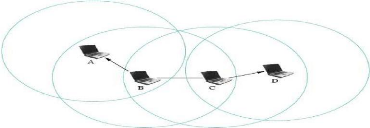

- Une topologie dynamique : les unités mobiles

du réseau, se déplacent d'une façon libre et arbitraire.

Par conséquent, la topologie du réseau peut changer, à des

instants imprévisibles, d'une manière rapide et aléatoire

(voir figure 1.5).

Figure 1.5 -

Topologie dynamique dans un réseau AD HOC.

- L'absence d'infrastructure : les réseaux AD

HOC se distinguent des autres réseaux mobiles par l'absence

d'infrastructure préexistante et de tout genre d'administration

centralisée. Les hôtes mobiles sont responsables d'établir

et de maintenir la connectivité du réseau d'une manière

continue.

- Equivalence des noeuds du réseau : dans un

réseau classique, il existe une distinction nette entre les noeuds

terminaux (stations, hôtes) qui supportent les applications et les noeuds

internes (routeurs par exemple) du réseau, en charge de l'acheminement

des données. Cette différence n'existe pas dans les

réseaux AD HOC car tous les noeuds peuvent être amenés

à assurer des fonctions de routage.

- Rapidité de déploiement : les

réseaux AD HOC peuvent être facilement installés dans les

endroits difficiles à câbler, ce qui élimine une bonne part

du travail et du coût, généralement liés à

l'installation, et réduit d'autant le temps nécessaire à

la mise en route.

- Communication par lien radio : les communications

entre les noeuds se font par l'utilisation d'une interface radio. Il est alors

important d'adopter un protocole d'accès au médium qui permet de

bien distribuer les ressources radio, et ceci en évitant le plus

possible les collisions, et en réduisant les

interférences.[Mes98]

1.2.3.2 Les avantages des réseaux AD HOC

- Faciles à déployer : il suffit de mettre

en place plusieurs machines pour que le réseau existe. Ceci rend la

construction d'un réseau AD HOC rapide et peu

onéreuse.

- Les noeuds sont mobiles : l'absence de câblages

autorise les noeuds à se déplacer l'un par rapport aux autres au

cours du temps.

- Évolutifs : pour ajouter un noeud à un

réseau AD HOC préexistant, il suffit d'approcher le nouveau venu

d'au moins l'un des membres du réseau. De même il suffit de l'en

éloigner pour le retirer du

réseau.[Man07]

1.2.3.3 Les inconvénients des réseaux AD

HOC

- Une bande passante limitée : une des

caractéristiques primordiales des réseaux basés sur la

communication sans fil est l'utilisation d'un médium de communication

partagé. Ce partage fait que la bande passante réservée

à un hôte soit modeste.

- Des contraintes d'énergie : les hôtes

mobiles sont alimentés par des sources d'énergie autonomes donc

restreintes, comme les batteries, par conséquent la durée de

traitement est réduite. Donc le paramètre d'énergie doit

être pris en considération dans tout contrôle fait par le

système.

- Une sécurité physique limitée :

les réseaux mobiles AD HOC sont plus touchés par le

paramètre de sécurité, que les réseaux filaires

classiques. Cela se justifie entre

autres par les vulnérabilités des liens

radio aux attaques, ainsi que les contraintes et limitations physiques qui font

que le contrôle des données transférées doit

être minimisé.[Mes98]

1.2.3.4 Applications des réseaux AD HOC

Bien que les projets relatifs aux réseaux sans

fil en général et aux réseaux AD HOC en particulier aient

débuté dans un cadre militaire pur, leurs domaines d'applications

s'étendent bien au-delà du cadre militaire. Les réseaux

mobiles AD HOC sont en fait plus faciles à déployer dans des

bâtiments où il est impossible d'installer des câbles

convenablement tels que les vieux bâtiments ou les sites classés

(châteaux et monuments historiques).

D'une façon générale, les

réseaux AD HOC sont utilisés dans toute application où le

déploiement d'une infrastructure réseau filaire est trop

contraignant, soit parce que il est difficile à mettre en place, soit

parce que la durée d'installation du réseau ne justifie pas de

câblage à demeure.[Man07]

Parmi les domaines d'applications des réseaux AD

HOC:

- Services d'urgence : opération de recherche et

de secours des personnes, tremblement de terre, Incendies, dans le but de

remplacer l'infrastructure filaire.

Figure 1.6 -

Application de secours des réseaux AD HOC.

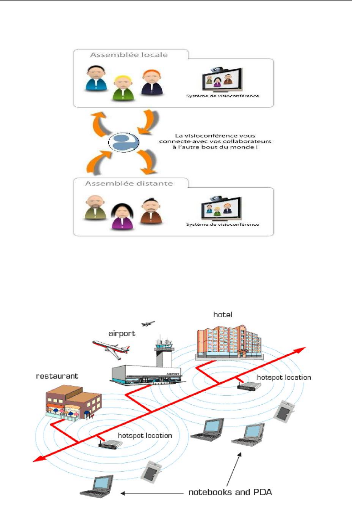

- Travail collaboratif et les communications dans des

entreprises ou bâtiments : dans le cadre d'une réunion ou d'une

conférence par exemple (voir la figure

1.7).

- Applications commerciales : pour un paiement

électronique distant (restaurant, aéroport, hôtel) ou pour

l'accès mobile à Internet, ou service de guide en fonction de la

position de l'utilisateur.(voir la figure

1.8)

Figure 1.7 -

Application collaborative des réseaux AD HOC.

Figure 1.8 -

Applications commerciales des réseaux AD HOC.

1.2.3.5 Problèmes liés aux réseaux

AD HOC

Les réseaux AD HOC sont des systèmes

répartis dont le support de communication est un réseau sans fil,

il est évident de rencontrer les problèmes classiques des

systèmes répartis tels que la datation des

événements, l'élection, la détection de terminaison

et le partage de ressources dans les réseaux AD HOC. Et à cause

de la mobilité, on trouve également des problèmes propres

aux réseaux AD HOC tels que la bande passante limitée, la perte

de données et le problème de routage.

1.2.4 Problème de routage dans les réseaux AD

HOC

1.2.4.1 Définition du routage

Le routage est une méthode d'acheminement des

informations à la bonne destination à travers un réseau de

connexion donné. Le problème de routage consiste à

déterminer un acheminement optimal des paquets à travers le

réseau au sens d'un certain critère de performance. Le

problème consiste à trouver l'investissement de moindre

coût en capacités nominales et de réserves qui assure le

routage du trafic nominal et garantit sa serviabilité en cas de

n'importe quelle panne d'arc ou de noeud.[Lem00]

Figure 1.9 - Le chemin utilisé dans le routage

entre la source et la destination. 1.2.4.2 Classification des protocoles de

routage

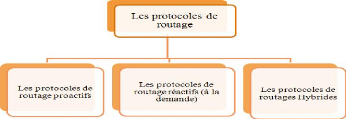

Suivant la manière de création et de

maintenance de routes lors de l'acheminement des données, les protocoles

de routage peuvent être séparés en trois catégories,

les protocoles proactifs, les protocoles réactifs et les protocoles

hybrides.[Lem00]

Comme il est illustré dans la figure

1.10.

Figure 1.10 -

Figure qui montre la classification des protocoles de routage.

1.2.4.2.a Les protocoles de routage proactifs

Les protocoles de routage proactifs pour les

réseaux mobiles AD HOC, sont basés sur la même philosophie

des protocoles de routage utilisés dans les réseaux filaires

conventionnels. Les méthodes utilisées exigent une mise à

jour périodique des données de routage qui doit être

diffusée par les différents noeuds de routage du

réseau.

Un des protocoles qui appartient à cette classe

est OLSR (Optimized link state routing protocol).

1.2.4.2.b Les protocoles de routage réactifs

(à la demande)

Les protocoles de routage appartenant à cette

catégorie, créent et maintiennent les routes selon les besoins.

Lorsque le réseau a besoin d'une route, une procédure de

découverte globale de routes est lancée, et cela dans le but

d'obtenir une information spécifiée, inconnue au

préalable.

AODV (Ad hoc On-demand Distance Vector), DSR (Dynamic

Source Routing), sont les plus connus dans cette classe.

1.2.4.2.c Les protocoles de routage hybrides

Dans ce type de protocole, on peut garder la

connaissance locale de la topologie jusqu'à un nombre

prédéfini (à priori petit) de sauts par un échange

périodique de trame de contrôle, autrement dit par une technique

proactive. Les routes vers des noeuds plus lointains sont obtenues par

schéma réactif, c'est-à-dire par l'utilisation de paquets,

et de requêtes en diffusion.[Lem00]

Le protocole ZRP (Zone Routinier Protocol) est le plus

connu dans cette classe.

CONCLUSION

Dans ce chapitre, nous avons présenté une

vue générale sur les systèmes répartis et les

réseaux AD HOC, ainsi que les problèmes les plus connus dans ces

deux environnements.

Dans le chapitre suivant, nous allons expliquer en

détail le problème de l'exclusion mutuelle et la K-exclusion

mutuelle ainsi que la notion de la tolérance aux pannes dans les

systèmes repartis et dans les réseaux AD HOC.

LE probLèmE DE L'ExcLusioN muTuELLE 2

ET LA ToLérANcE Aux pANNEs

SommAirE

|

2.1 LE probLèmE DE

L'ExcLusioN muTuELLE

2.1.1 Introduction

|

18

18

|

|

2.1.2 L'exclusion

mutuelle en réparti

|

18

|

|

2.1.2.1

La notion de l'exclusion mutuelle

|

18

|

|

2.1.2.2

Les états d'un processus

|

19

|

|

2.1.2.3

Notions de base

|

19

|

|

2.1.2.4

Propriétés d'un algorithme d'exclusion mutuelle

|

19

|

|

2.1.3 Bref historique

|

20

|

|

2.1.4 Les classes de

solutions d'exclusion mutuelle

|

20

|

|

2.1.4.1

Les algorithmes à permissions

|

21

|

|

2.1.4.2

Les algorithmes à jeton

|

22

|

|

2.1.5 Synthèse

et conclusion

|

23

|

|

2.2 LE probLèmE DE LA

K-ExcLusioN muTuELLE

|

25

|

|

2.2.1 Description du

problème

|

25

|

|

2.2.2 Résolution

du problème

|

25

|

|

2.3 LE probLèmE DE

L'ExcLusioN muTuELLE DANs LEs résEAux AD HOC

|

25

|

|

2.4 LE probLèmE DE LA

K-ExcLusioN muTuELLE DANs LEs résEAux AD HOC .

. .

|

26

|

|

2.5 LA ToLérANcE Aux

pANNEs

|

26

|

|

2.5.1 Solutions

|

26

|

|

2.5.2 Les types de la

tolérance aux pannes

|

26

|

|

2.5.2.1

Tolérance aux pannes par mémoire stable

|

27

|

|

2.5.2.2

Tolérance aux pannes par duplication

|

27

|

|

CoNcLusioN

|

28

|

L

'exclusion mutuelle et sa généralisation

à K-ressources sont des problèmes classiques dans les

systèmes répartis. Dans ce chapitre, nous présentons des

notions de base de ces problèmes et les différentes

catégories des solutions apportées. On va étudier

également la tolérance aux pannes dans les algorithmes

d'exclusion mutuelle.

2.1 LE pRoBLEME DE L'EXcLusioN MuTuELLE

2.1.1 Introduction

Dans les systèmes répartis nous avons

rencontré plusieurs problèmes qui sont encore des axes de

recherche telle que le problème de partage de ressources.

Le problème de l'exclusion mutuelle, est un

problème d'allocation en exclusivité d'une seule donnée

(appelée ressource), Il s'agit d'un problème de

compétition dont l'énoncé est très simple : une

entité, appelée ressource non partageable ou critique, ne peut

être octroyée à un instant donné qu'à un seul

processus parmi N processus du système. L'utilisation simultanée

de cette ressource peut poser un problème d'incohérence, Pour

cette raison plusieurs solutions ont été proposées, qui

sont sous forme d'algorithmes afin de garantir le contrôle et la

cohérence de la ressource partagée, ces algorithmes sont

appelé les algorithmes répartis de l'exclusion

mutuelle.

Les réseaux AD HOC (en tant que système

réparti un peu particulier) ont hérité ce problème,

dans ce cas, les unités mobiles peuvent partager les ressources du

système. Les solutions apportées au problème de

l'exclusion mutuelle dans les systèmes répartis peuvent aussi

être utile dans les réseaux AD HOC, tout en prenant en

considération les problèmes des MANETs tel que la

mobilité.

Dans les systèmes distribués, le

contrôle, le calcul et les données sont distribués sur

différents noeuds du système. Il devient important et

nécessaire que le système soit fiable pour garantir

l'échange de données sans erreur et sans perte. Ces erreurs

peuvent se produire à cause de la défaillance d'un ou de

plusieurs noeuds du système.

2.1.2 L'exclusion mutuelle en réparti

2.1.2.1 La notion de l'exclusion mutuelle

Etant donné un système réparti de

N processus partageant une ressource physique (une imprimante par exemple) ou

logique (un fichier). Afin d'éviter des situations incohérentes,

la ressource partagée ne peut être utilisée que par un seul

processus à la fois, en d'autres termes, la ressource doit être

utilisée en exclusion mutuelle (EM).

Une telle ressource est dite ressource critique, et

les processus utilisant cette ressource exécutent une section du code

appelée section critique (SC) qui manipule la ressource partagée.

Pour garantir l'accès exclusif à la ressource critique, on doit

gérer cet accès par un protocole d'acquisition et un protocole de

libération. Un processus désirant entrer en SC doit appeler le

protocole d'acquisition, ce protocole permet de retarder l'accès de ce

processus à la SC si elle est utilisée par un autre site.

À la fin de la SC, le processus exécute le protocole de

libération pour informer les sites qui peuvent être en attente que

la SC est libre.[All07]. La forme générale d'un

processus utilisant une ressource critique est :

Protocole d'acquisition

< Section Critique>

Protocole de libération

2.1.2.2 Les états d'un processus

L'appel des protocoles d'acquisition et de

libération fait changer l'état d'un processus. En effet, un

processus Pi appartenant au système réparti est

doté d'une variable locale Etati qui désigne son

état, tel que :

Etati = {Dehors, Demandeur,

Dedans}.

Initialement, Etati =

Dehors. Le protocole d'acquisition fait passer Etati de

l'état Dehors vers l'état Demandeur, et le protocole de

libération fait passer cet état de Dedans vers Dehors. Le passage

de l'état Demandeur vers l'état Dedans et défini par le

système.[All07] Comme il est montré dans la

figure 2.1

Figure 2.1 - Les

états d'un processus.[All07]

2.1.2.3 Notions de base

1. Ressource critique

C'est une ressource partagée qui ne doit

être accessible que par un seul site à la fois.

2. Section critique

Les sites utilisant les ressources critiques

exécutent une section du code manipulant la ressource appelée

section critique (SC) : un seul processus au plus doit être en section

critique afin de garantir une utilisation correcte de la ressource.

2.1.2.4 Propriétés d'un algorithme

d'exclusion mutuelle

Une solution n'est considérée correcte que

si elle respecte les propriétés suivantes :

- Propriété de sûreté

(safety) : à tout instant, un seul site au plus exécute

la SC.

- Propriété de vivacité

(liveness) : tout site demandeur de la ressource critique doit pouvoir

l'acquérir au bout d'un temps fini.

Un algorithme qui assure ces deux

propriétés assure également l'absence de deux

problèmes, l'interblocage et la famine:

- Interblocage (Deadlock) : est une situation du

système où il y a plusieurs sites à l'état

Demandeur et aucun ne peut accéder à la SC.

- Famine (Starvation) : aura lieu si un site qui

se trouve à l'état Demandeur ne passe jamais à

l'état Dedans.[LK09]

2.1.3 Bref historique

Le problème de l'exclusion mutuelle

était très bien traité dans les systèmes

informatiques centralisés, plusieurs algorithmes et mécanismes

assurant l'exclusion mutuelle ont été proposés, on peut

citer par exemple les sémaphores de Dijkstra [Dij65] et

les moniteurs. Par ailleurs, avec l'évolution des systèmes

informatiques on a vue ce problème se transformé de point de vue

centralisé à un point de vue réparti.

La première définition du problème

de l'exclusion mutuelle a été donnée par Dijkstra

[Dij65]. On peut résumer son propos dans les cinq

assertions suivantes :

1. A tout moment, il n'y a qu'un site du système

qui puisse exécuter la section critique.

2. La solution doit être symétrique,

c'est-à-dire que l'on ne "peut pas introduire de priorité

statique".

3. On ne peut pas faire d'hypothèse sur la

vitesse des participants.

4. En dehors de la section critique, tout site peut

quitter le système sans pour autant bloquer les autres.

5. Si plus d'un site désire entrer en section

critique, on doit pouvoir décider en un temps fini de l'identité

du site qui accédera à celle-ci.

Cette définition n'a pas évolué

jusqu'à aujourd'hui, et on la retrouve dans les principales

propriétés des algorithmes d'exclusion mutuelle.

2.1.4 Les classes de solutions d'exclusion mutuelle

C'est en 1977 avec l'algorithme de Le

Lann [Lan77] et en 1978 avec celui de Lamport

[Lam78] que l'on a commencé à considérer

pour l'exclusion mutuelle dans des systèmes répartis. Dans ces

systèmes les processus s'exécutent sur des sites distants et ne

peuvent communiquer entre eux que par envoi de messages.

Les algorithmes d'exclusion mutuelle se classent

usuellement en deux grandes familles : les algorithmes basés sur les

permissions et ceux basés sur l'utilisation des jetons.

Cette

classification a été introduite en

1991 par Raynal [Ray91]. On peut

illustré cette classification dans la figure

2.2

Figure 2.2 - Les

catégories des solutions d'exclusion mutuelle. 2.1.4.1 Les

algorithmes à permissions

Les algorithmes à permissions reposent sur une

idée simple et naturelle : chaque site demande aux autres, s'il le

désire, l'autorisation d'entrer en SC. Il ne pourra alors entrer en SC

qu'à la seule condition d'avoir bien reçu toutes les permissions

nécessaires.

Dans ce type d'algorithmes, la propriété

de sûreté de l'exclusion mutuelle est assurée par

l'invariant suivant : "À tout moment au plus un site possède

toutes les permissions nécessaires".

Pour garantir cet invariant, chaque algorithme à

permissions définit les conditions nécessaires à l'envoi

d'une permission à un autre site du système.

On peut diviser les algorithmes à permissions en

trois groupes selon le type de permission, la permission individuelle, la

permission d'arbitre et la permission

mixtes.[Sop08]

2.1.4.1.a Permissions individuelles

Dans ce type, un site peut donner sa permission

à plusieurs autres sites simultanément. S'il n'est pas demandeur,

il envoie son autorisation à tous les sites demandeurs, dans le cas

contraire, c'est-à-dire s'il est demandeur, il ne donnera son

autorisation qu'aux sites dont les requêtes sont plus anciennes.

(quelques algorithmes : [Lam78], [RA81],

[CR83], [CM84]).

2.1.4.1.b Permissions d'arbitres

Contrairement aux algorithmes à permissions

individuelles où un site finissait par recevoir l'accord explicite ou

tacite de tous les sites pour chaque entrée en SC, un site i

n'attend plus qu'un ensemble réduit de permissions.

Cet ensemble de sites Ri est propre à

chaque site i.

La deuxième différence des permissions

d'arbitres par rapport aux permissions individuelles, est qu'un site n'envoie

qu'une permission à la fois. Cet envoi n'est plus seulement

conditionné par l'état de l'application vis-à-vis de la

SC, mais aussi des permissions déjà émises par le site.

(exemple :[Mae85]).

Pour assurer la propriété de

sûreté il faut et il suffit que tous ces ensembles de diffusion

soient en intersection deux à deux, autrement dit :

V(i,

j), Ri n Rj =6

Ø

2.1.4.1.c Permissions mixtes

Cette dernière sous-classe d'algorithme

utilise, comme pour les permissions d'arbitres, des sous-ensembles Ri

pour diffuser ses requêtes diminuant ainsi la complexité en

nombre de messages. Mais, à l'instar des algorithmes à

permissions individuelles, les processus peuvent ici émettre plusieurs

permissions simultanément, ce qui écarte tout risque

d'interblocage.[Sop08]

La vivacité étant ainsi naturellement

assurée, ils peuvent s'affranchir du coûteux mécanisme de

reprise d'une permission. Le prix de cette économie est une contrainte

plus forte sur les ensembles Ri pour garantir la

propriété de sûreté :

V(i,

j),i E Rj V j E

Ri

Ce type d'algorithme a été introduit par

Mukesh Singhal en 1991 dans [Sin91]. Il a

noté que certaines taxonomies le classe comme un algorithme à

permissions d'arbitres "sans interblocage". C'est d'ailleurs le titre de

l'article. Le terme de permissions mixtes, utilisé ici, a

été introduit par Michel Raynal

[CM92].

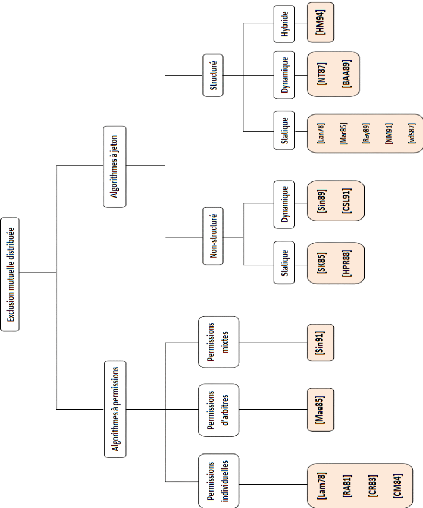

2.1.4.2 Les algorithmes à jeton

Étudions maintenant la deuxième grande

famille que constituent les algorithmes à jeton. En considérant

un historique global des accès à la section critique, le

problème de l'exclusion mutuelle apparaît comme celui de la

séquentialisation de ces accès. Comme dans une course de relais,

la section critique passe de site en site. L'idée des algorithmes de

cette famille est alors de considérer un témoin appelé

"jeton" (token). Il peut être vu comme une super permission dont la seule

possession permet d'exécuter une section critique. Cette abstraction de

l'exclusion mutuelle permet d'obtenir facilement la propriété de

sûreté. Il suffit pour cela de maintenir l'invariant suivant " A

tout moment il n'y a dans le système qu'au plus un jeton ". Reste

à assurer la vivacité, c'est-à-dire la circulation du

jeton ainsi que celle des requêtes vers ce dernier.

Pour retrouver le jeton on distingue deux

stratégies : la première utilise des mécanismes de

diffusion, tandis que la deuxième repose sur l'utilisation des

propriétés de topologie particulière.

2.1.4.2.a Les algorithmes à diffusion (non

structuré)

Dans ce groupe d'algorithmes, un processus qui veut

demander la SC peut envoyer sa requête en parallèle à tous

les autres sites.

Ces algorithmes basés sur la diffusion de la

demande peuvent être aussi divisés en deux groupes :

- Les algorithmes statiques : un site qui a besoin du

jeton pour entrer en SC adresse sa demande à tous les autres

sites.[SK85], [HPR88].

- Les algorithmes dynamiques : le site qui veut

exécuter la SC doit envoyer sa requête de demande uniquement au

site qui a le jeton ou qui va l'avoir incessamment.[Sin89],

[CSL91].

2.1.4.2.b Les algorithmes à structure logique

(Structuré)

Dans ce groupe, les sites forment une configuration

logique grâce à leurs variables locales. Ces algorithmes peuvent

être aussi statiques ou dynamiques.

- Les algorithmes statiques : la structure logique

demeure inchangée et c'est uniquement le sens des arêtes qui

change. Les algorithmes statiques utilisent des graphes fixes qui

n'évoluent pas avec le système tels que l'arbre, l'anneau et

d'autres graphes.[Lan78], [Mar85],

[Ray89], [NM91], [vdS87]...

etc.

- Les algorithmes dynamiques : la configuration

logique adoptée au réseau change lorsqu'un processus demande et

exécute la SC. Grâce à cette structure logique dynamique,

on peut remonter l'historique des exécutions de la ressource critique.

Le fait de connaître celui qui détient le jeton ou celui qui va le

détenir nous permet de gagner beaucoup en nombre de messages et par

conséquent améliorer les performances de

l'algorithme.[NT87], [BAA89].

- Les algorithmes hybrides : D'après Hilary et

mostfaoui [HM94] ils proposent un algorithme hybride

basé sur une structure en "open-cube". Cet algorithme per-met de

s'adapter dynamiquement aux requêtes, tout en maintenant les

propriétés de symétries de cette structure arborescente

particulière. L'idée est ensuite d'utiliser ces

propriétés structurelles pour faciliter la mise en oeuvre de la

tolérance aux pannes.

2.1.5 Synthèse et conclusion

Cette taxonomie, résumée dans l'arbre de la

figure 2.3, nous a permis de mettre en

évidence la diversité des algorithmes. Les différentes

stratégies mises en oeuvre par ces

algorithmes présentent chacune des avantages et

des inconvénients. Il n'existe donc pas une classe d'algorithme

meilleure que les autres mais plutôt des classes adaptées à

un contexte et des objectifs de performances précis.

Figure 2.3 -

Arbre des catégories de solution d'exclusion

mutuelle.

2.2 LE probLèmE DE LA K-EXcLusioN

mutuELLE

2.2.1 Description du problème

Le problème de la K-exclusion mutuelle est une

généralisation du problème de l'exclusion mutuelle simple,

dans ce cas les sites partagent non seulement une ressource mais K exemplaires

de la même ressource.

Cette disponibilité de ressources n'autorise pas

l'accès simultané à une ressource, il faut toujours

assurer l'accès exclusif à chaque exemplaire.

2.2.2 Résolution du problème

Les solutions du problème de la K-exclusion

mutuelle sont basées sur les solutions utilisées pour

résoudre le problème de l'exclusion mutuelle simple, on peut donc

avoir deux types de solutions:

- Solution utilisant des permissions : le processus

désirant entrer en SC doit demander des permissions à un ensemble

de processus, la réception d'un nombre suffisant de ces permissions

permet au processus d'utiliser la ressource.

L'algorithme de Raymond est la première solution

pour la K-exclusion mutuelle basée sur les permissions

[Ray88].

- Solutions utilisant des jetons : dans ce cas, il

n'existe pas un seul jeton mais k jetons (k étant le nombre de

ressources), seule la possession d'un jeton permet à un site demandeur

l'accès à la SC.

Parmi les solutions apportées basées sur

les jetons on distingue l'algorithme de Srimani et Reddy

[Sri89].

2.3 LE probLèmE DE L'EXcLusioN mutuELLE DANs LEs

résEAuX AD HOC

Dans un environnement mobile, les unités mobiles

peuvent partager les ressources présentes dans le système, tout

en respectant l'exclusion mutuelle.

Les solutions proposées au problème de

l'exclusion mutuelle dans les réseaux mobiles AD HOC peuvent être

classées en deux grandes familles, les solutions utilisant des

permissions [Wei08] et celles utilisant un jeton

[WW01], ces solutions devront prendre en compte les

caractéristiques des réseaux mobiles AD HOC.

2.4 LE pRoBLEME DE LA K-EXcLusioN MuTuELLE DANs LEs

RtsEAuX AD

HOC

Dans ce cas, nous avons K exemplaires d'une ressource

critique, un processus ne peut utiliser qu'une seul ressource à un

moment donne.

Quelques algorithmes sont proposes dans ce cadre comme

[WK97].

2.5 LA ToLERANcE AuX pANNEs

Il se peut que dans un système qui fonctionne

correctement, d'avoir à un moment donne un problème qui va

influencer negativement sur son comportement, c'est le problème de panne

d'un site dans le système. Il existe plusieurs types de solutions

permettant de resoudre ce problème.

2.5.1 Solutions

Les solutions suivantes sont plus adequates à un

système centralise qu'a un système reparti.

- La prévention des fautes : qui s'attache aux

moyens permettant d'eviter l'occurrence de fautes dans le

système.

- L'élimination des fautes : qui se focalise sur

les techniques permettant de reduire la presence de fautes ou leurs

impacts.

- La prévision des fautes : qui predit

l'occurrence des fautes (temps, nombre, impact) et leurs

consequences.

Cependant dans un système reparti, ils

existent plusieurs sites qui sont reliees par un reseau de communication, cela

va permettre à un site de prendre les tâches d'un autre site qui a

subit une faute ou une panne :

- La tolérance aux pannes ou aux fautes : le

système peut fonctionner en depit des

fautes.[AK08]

2.5.2 Les types de la tolérance aux pannes

La tolerance aux pannes permet l'assurance de la

sûrete de fonctionnement, il existe deux types de tolerance : par memoire

stable, et par duplication.

2.5.2.1 Tolérance aux pannes par mémoire

stable

Une mémoire stable est

considérée comme étant un support persistant de stockage,

dont le rôle principal est d'assurer une accessibilité et une

protection des données contre les pannes pouvant affecter le

système. Ainsi, suite à une panne, un état correct ayant

été stocké antérieurement à cette panne sur

la mémoire stable reste accessible, cela permet au système un

retour à un état antérieur.

La tolérance aux fautes par sauvegarde

périodique de points de reprise sur mémoire stable est

très aisément mise en oeuvre dans le cas d'une application

séquentielle (et donc

non-répartie).[Abd07]

Cependant, la répartition d'une application

sur plusieurs processeurs ajoute une dimension supplémentaire au

problème car il faut éviter que la reprise de l'exécution

par un processus introduise des incohérences dans les exécutions

effectuées par les autres processus. Le problème de la

tolérance aux fautes par recouvrement arrière consiste à

assurer que, malgré la reprise d'un processus, l'état global du

système de processus reste

cohérent.[CL85]

2.5.2.2 Tolérance aux pannes par

duplication

La tolérance aux pannes par duplication

consiste à la création de copies multiples des composants sur des

processeurs différents. Cette technique fournit un moyen de traiter les

erreurs et de masquer ainsi le fait que des répliques ont

défailli. Cependant, afin de restaurer le niveau de redondance des

processus et d'être ainsi capables de tolérer d'autres

défaillances, cette technique doit être complétée

par un traitement de faute, qui consiste, entre autres, à la

réallocation et l'initialisation de nouvelles réplique.

[AK08]

CONCLUSION

Dans ce chapitre nous avons présenté

des notions de base concernant le problème de l'exclusion mutuelle et

son extension à K-ressources, nous avons cité également

les catégories de solutions apportées à ces

problèmes. Le problème de la tolérance aux pannes a aussi

fait l'objet de ce chapitre.

Dans le chapitre suivant, nous allons décrire

notre algorithme, proposé dans le cadre de la K-exclusion mutuelle, afin

de le simuler par un outil de simulation.

SiMuLATioN DE L'ALGoRiTHME DANs 3

LEs sysTèMEs RépARTis

SoMMAiRE

3.1

3.2

|

INTRoDucTioN

L'ALGoRiTHME

|

31

31

|

|

3.2.1

|

Objectif de l'algorithme

|

31

|

|

3.2.2

|

Structure logique utilisée

|

31

|

|

3.2.3

|

Principe de fonctionnement

|

33

|

|

3.2.4

|

Hypothèses

|

34

|

|

3.2.5

|

Description de l'algorithme

|

34

|

|

|

3.2.5.1

Variables locales

|

34

|

|

|

3.2.5.2

Les messages utilisés

|

35

|

|

|

3.2.5.3

Les procédures de l'algorithme

|

35

|

|

3.2.6

|

Preuve de l'algorithme

|

40

|

|

|

3.2.6.1

La K-exclusion mutuelle

|

40

|

|

|

3.2.6.2

Absence d'interblocage

|

40

|

|

|

3.2.6.3

Absence de la famine

|

41

|

|

3.2.7

|

Complexité de l'algorithme en nombre de

messages

|

41

|

3.3

|

RésuLTATs DE siMuLATioN

|

42

|

|

3.3.1

|

Les paramètres de simulation

|

42

|

|

3.3.2

|

Evaluation de performance

|

43

|

|

3.3.3

|

Les étapes d'un scénario

|

43

|

|

3.3.4

|

Résultats et interprétations

|

44

|

|

|

3.3.4.1

Variation du nombre de requêtes

|

44

|

|

|

3.3.4.2

Variation du nombre de ressources

|

44

|

|

|

3.3.4.3

Variation du nombre de sites

|

45

|

3.4

|

AMéLioRATioN N°1

(LE MEssAGE REcHERcHE)

|

46

|

|

3.4.1

|

Résultats et interprétations

|

47

|

|

|

3.4.1.1

Variation du nombre de requêtes

|

47

|

|

|

3.4.1.2

Variation du nombre de ressources

|

47

|

|

|

3.4.1.3

Variation du nombre de sites

|

48

|

3.5

|

AMéLioRATioN N°2

(ANNuLER LA MéTHoDE {UTiLisER LE pLus

couRT cHEMiN}) 48

|

|

3.5.1

|

Résultats et interprétations

|

51

|

|

|

3.5.1.1

Variation du nombre de requêtes

|

51

|

|

|

3.5.1.2

Variation du nombre de ressources

|

51

|

|

|

3.5.1.3

Variation du nombre de sites

|

51

|

3.6

|

AMéLioRATioN N°3

(ARRêT DEs MouvEMENTs iNuTiLEs)

|

52

|

|

3.6.1

Résultats et interprétations 53

3.6.1.1

Variation du nombre de requêtes 53

3.6.1.2

Variation du nombre de ressources 53

3.6.1.3

Variation du nombre de sites 54

3.7 LES COURBES FINALE ET

COMPARAISON 54

3.7.1 Variation du

nombre de requêtes 54

3.7.2 Variation du

nombre de ressources 55

3.7.3 Variation du

nombre de sites 55

3.8 CONCLUSION 55

3.9 LA TOLéRANCE AUX

PANNES 56

3.9.1 L'idée de

base 56

3.9.2 Description de

l'algorithme 56

3.9.2.1

Les variables locales 56

3.9.2.2

Les messages utilisés 56

3.9.2.3

Les procédures de l'algorithme 57

3.9.3 Résultats

et interprétations 58

3.9.3.1

Variation du nombre de requêtes 58

3.9.3.2

Variation du nombre de ressources 58

3.9.3.3

Variation du nombre de sites 58

3.10 AMéLIORATION

(ALGORITHME TOLéRANT AUX PANNES

AMéLIORé) 59

3.10.1

Résultats et interprétations 60

3.10.1.1

Variation du nombre de requêtes 60

3.10.1.2

Variation du nombre de ressources 60

3.10.1.3

Variation du nombre de sites 60

CONCLUSION 62

L

'objectif de ce chapitre est d'étudier un

algorithme de la K-exclusion mutuelle dans les systèmes répartis,

cet algorithme sera simulé et amélioré pour le rendre

tolérant aux pannes.

3.1 INTRODUCTiON

Notre travail consiste à réaliser une

simulation d'un algorithme proposé dans le cadre de la K-exclusion

mutuelle dans les systèmes répartis [All07] afin

d'étudier ses performances.

Des améliorations seront apportées au fur

et à mesure, afin d'obtenir les performances les plus

acceptable.

Dans ce chapitre, nous décrivons le principe

de fonctionnement de l'algorithme tout en expliquant les procédures et

les messages utilisés, et nous présentons sa complexité en

terme de nombre de messages, on va interpréter également les

courbes obtenues à partir des scénarios proposés pour

chaque amélioration apportée.

3.2 L'ALGORiTHME

3.2.1 Objectif de l'algorithme

Les sites dans un système réparti

communiquent entre eux par des échanges de messages seulement, c'est

pourquoi cet échange à une grande influence sur la performance du

système, en effet la performance d'un algorithme dépends de ces

messages échangés, alors on doit essayer de minimiser le nombre

de messages échangés afin d'assurer un degré acceptable de

performance.

Dans le problème de la K-exclusion mutuelle,

les N sites du système partagent K exemplaires de la même

ressource, généralement la complexité des solutions de ce

problème est exprimée en fonction de N, cela va rendre la

complexité très élevé et qui influe

négativement sur la performance du système, d'une autre part, la

valeur de K est largement inférieur à N, donc on a essayé

de proposer un algorithme dont la complexité est exprimé en

fonction de K, cela va certainement influencer positivement sur la performance

du système.

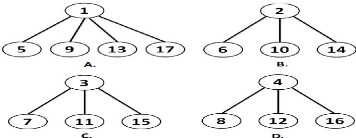

3.2.2 Structure logique utilisée

Afin de minimiser la complexité de notre

algorithme, nous avons créé une nouvelle structure logique

permettant d'assurer la K-exclusion mutuelle par l'échange de minimum de

messages.

Cette structure logique consiste à diviser les

sites en K groupes, chaque groupe à un site appelé Racine

qui joue le rôle d'un coordinateur, tous les sites d'un groupe

adressent leur requêtes à cette racine, chaque racine

détient initialement un jeton, et toutes les racines sont reliées

entre elles par un anneau bidirectionnel qui permet l'échange des jetons

entre les différents sites.

La création de cette structure passe par deux

étapes :

- 1er étape : créer des

arbres statiques tels que, pour 1 < i < K, le

site i est la racine d'un arbre noté

Arbrei, et pour le reste des sites : K+1,

K+2, . . ., N, chaque site doit appartenir

à un arbre selon son identité en utilisant la fonction suivante

:

si i = 1 mod k, ce site

E Arbre1 si i 2

mod k, ce site E Arbre2 si

i 3 mod k, ce site E Arbre3 . . .

si i k-1 mod k, ce site E

Arbrek_1 si i 0 mod k,

ce site E Arbrek

On obtient K arbres statiques ayant les

caractéristiques suivantes :

1. V i / 1 < i <

k, le site i est la racine de Arbrei.

2. Vi/iEArbrei,ijmod

k.

3. V i,j < k, Arbrei fl

Arbrej = 0.

- 2ème étape : consiste

à connecter les arbres entre eux, pour cela, seules les K

racines seront reliées entre elles par un anneau

bidirectionnel tel que, pour un site i, le voisin

gauche de ce site est le site i-1, et le voisin droit

est le site i+1. (Pour les sites 1 et

K, nous avons : voisin gauche du site 1 est

le site K, et voisin droit du site K est le site

1).

- Exemple : On suppose qu'on a un système

composé de 17 sites et 4 ressources,

on a donc 4 arbres : Arbre1,

Arbre2, Arbre3 et Arbre4, oil les racines respectives

sont les sites 1,

2, 3 et 4, les autres sites vont

constituer les arbres selon leurs identités, on obtient

les arbres suivants :

|

Arbre1 =

|

{1,

|

5,

|

9, 13, 17}

|

|

Arbre2 =

|

{2,

|

6,

|

10,

|

14}

|

|

Arbre3 =

|

{3,

|

7,

|

11,

|

15}

|

|

Arbre4 =

|

{4,

|

8,

|

12,

|

16}

|

Ces arbres sont illustrés dans la figure

3.1 ci dessous :

Figure 3.1 - La

structure des arbres statiques.

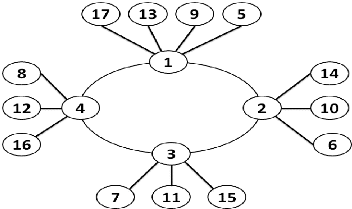

Afin d'obtenir la structure logique final de notre

algorithme suivant la figure 3.2

:

Figure 3.2 - La

structure logique finale.

3.2.3 Principe de fonctionnement

Pour assurer la K-exclusion mutuelle, nous utilisons

autant de jetons que de ressources disponibles, initialement, chaque racine

détient un jeton libre et les racines peuvent échanger les jetons

entre elles, une racine peut détenir jusqu'à K jetons libres

à la fois.

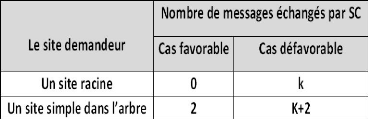

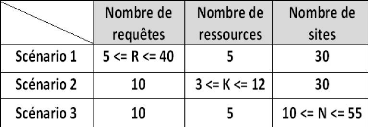

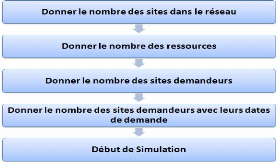

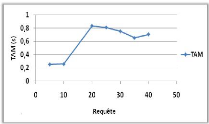

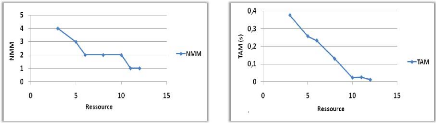

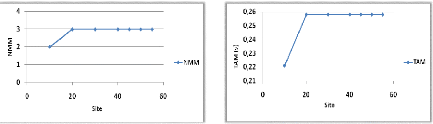

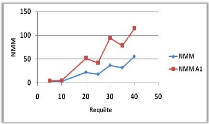

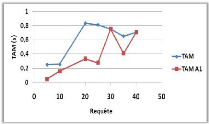

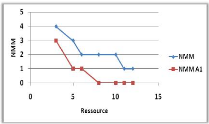

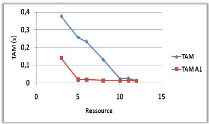

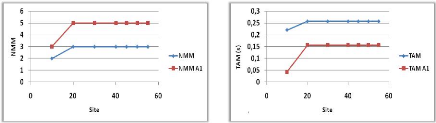

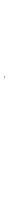

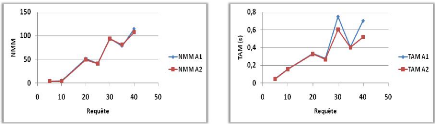

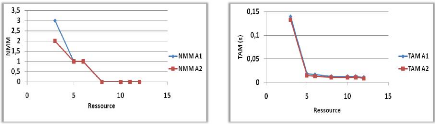

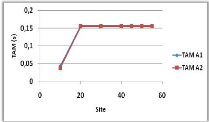

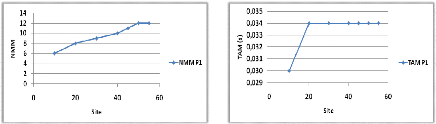

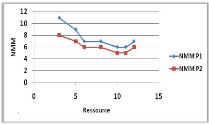

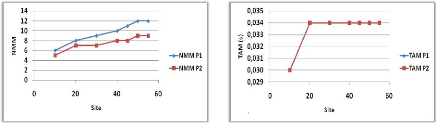

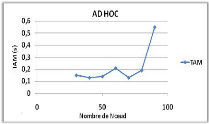

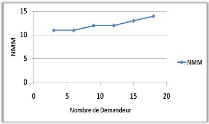

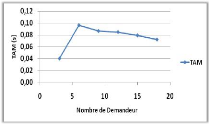

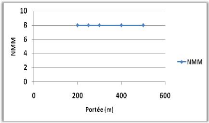

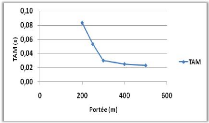

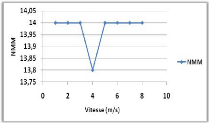

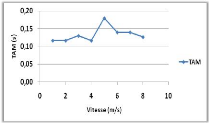

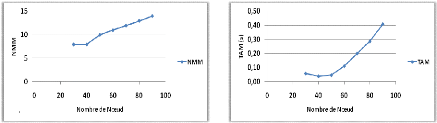

Lorsqu'un site demandeur désire entrer en SC,