Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

? Capacités limitées : Dans un

tel réseau Ad Hoc la configuration de la portée de communication

des noeuds est important. En effet il faut qu'elle soit suffisante pour assurer

la connectivité du réseau, mais plus on accroit la portée

des mobiles plus les communications demandent de l'énergie. Il faut donc

trouver un compromis entre la connectivité du réseau et la

consommation énergétique. [26]

? Taux d'erreur important : Les risques de

collision augmente avec le nombre de noeud qui partagent le même

médium par conséquent plus la portée augmente plus le

risque de collision n'est important. [26]

? Sécurité : Un autre choix des

réseaux Ad Hoc et qui attire la curiosité des chercheurs et des

spécialistes de ce domaine est la notion de sécurité un

réseau Ad Hoc tel que définit précédemment ne

permet pas d'assurer la confidentialité de l'information échanger

entre les noeuds contrairement en réseau filaire.

[15]

5.5. Domaines d'applications des réseaux mobiles

Ad Hoc

La particularité du réseau Ad Hoc qu'il n'a pas

besoin d'aucune installation fixe, ceci lui permet d'être rapide et

facile à déployer.

Les réseaux Ad Hoc sont utilisés dans toutes les

applications où le déploiement d'une architecture

décentralisée est contraignant, voire impossible. En effet, la

robustesse, le coût réduit et le déploiement rapide,

confèrent un accès à une large palette d'applications dont

: [9]

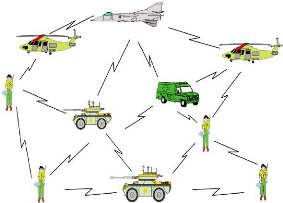

? Les applications militaires : Les

réseaux Ad Hoc ont été utilisés la première

fois par l'armée. En effet ce type de réseaux est la solution

idéale pour maintenir une communication sur un champ de bataille entre

les différents groupes et les unités d'armée.

[9]

Figure 1.9 : Les applications militaires.

[17]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 12

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

? Les opérations de secours : Dans les

zones touchées par les catastrophes naturelles (cyclone, séisme,

...etc.), le déploiement d'un réseau Ad Hoc est indispensable

pour permettre aux unités de secours de communiquer.

[9]

Figure 1.10 : Les opérations de secours.

[17]

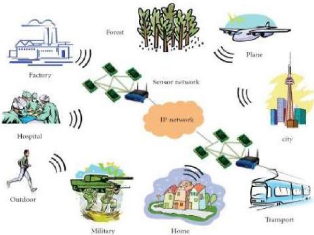

? Applications industrielles : Des

scénarios plus complexes dans le domaine industriel, appelés

réseaux de capteurs (Sensor Networks) peuvent former un MANET pour

s'adapter à différents environnements. Un exemple d'une telle

application est la formation d'un MANET pour la surveillance médicale,

la détection des feux de forêt, la surveillance des volcans...etc.

[9]

Figure 1.11 : Quelques domaines d'application

pour les RCSF. [20]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 13

|