Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

Le numéro de séquence (des données

reçues de la destination) tel qu'il a été

estampillé par la destination. [8]

Figure 1.19 : Exemple d'un réseau Ad

Hoc. [28]

Si l'on considère que le DSDV est le protocole de

routage utilisé dans la figure 1.19, la table de routage correspondante

au noeud M1 ressemblera à la suivante : [8]

|

Destination

|

Nombre de sauts

|

Prochain noeud

|

Numéro de séquence

|

|

M1

|

0

|

M1

|

NS1

|

|

M2

|

1

|

M2

|

NS2

|

|

M3

|

2

|

M2

|

NS3

|

|

M4

|

1

|

M4

|

NS4

|

|

M5

|

2

|

M4

|

NS5

|

|

M6

|

3

|

M4

|

NS6

|

Tableau 1.3 : Table de routage du noeud M1 du

graphe de la figure 1.19. [8]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 21

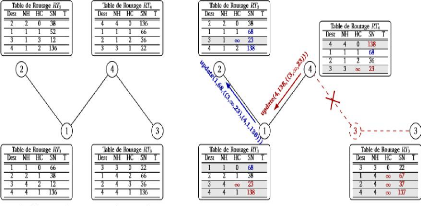

a. Après échanges de messages de mises

à jour, les tables de routage se sont stabilisées

|

b. Modification suite au déplacement du noeud

3

|

Figure 1.20 : Mise à jour

incrémentale. [15]

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 22

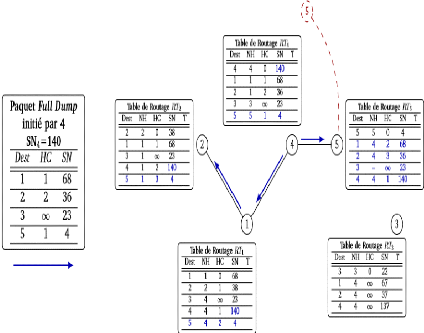

a. Paquet de mise à jour b. Propagation du paquet

et répercussion sur les tables de routage

émis par le noeud 4

Figure 1.21 : Mise à jour

complète (full dump). [15]

Ainsi tout noeud, qui a subi une mise à jour, compare

les données de routage reçus avec les siennes, et la route la

plus récente (celle avec la plus grande valeur du numéro de

séquence) sera utilisée.

Si deux routes ont le même numéro de

séquence, alors la route qui possède la meilleure métrique

est celle qui sera utilisée. La métrique utilisée dans le

calcul des plus courts chemins est, tout simplement, le nombre de noeuds

intermédiaires existants sur ce chemin. Un lien rompu est

matérialisé par une valeur infinie de sa métrique (une

valeur plus grande que la valeur maximale permise par la métrique).

Parmi les inconvénients du protocole DSDV, est qu'il

est très lent, du fait qu'il doit attendre la mise à jour

transmise par le destinataire pour modifier l'entrée adéquate

dans la table de distance. [8]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 23

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

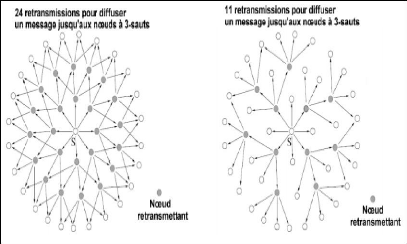

b) Le protocole OLSR (Optimized Link State Routing

Protocol)

OLSR est un protocole proactif qui repose sur l'échange

régulier d'informations sur la topologie du réseau et aussi un

protocole à état de liens qui construit des routes du plus court

chemin.

L'algorithme est optimisé par la réduction de la

taille et du nombre des messages échangés. Seuls des noeuds

particuliers, les MPR (Multi Point Relay) diffusent des messages de

contrôle sur la totalité du réseau. Le MPR est le noeud

sélectionné par un de ses voisins immédiats pour

retransmettre ses messages à travers le réseau. L'ensemble des

MPRs d'un noeud est choisi parmi les voisins immédiats, de

manière à permettre d'atteindre tous les noeuds situés

exactementà2sauts.

Tous les noeuds envoient périodiquement des messages

HELLO à leurs voisins immédiats sur chacune de leurs interfaces.

Ces messages permettent à chaque noeud de maintenir à jour toutes

les informations nécessaires au choix des relais multipoints et

effectuer le calcul des tables de routage.

Le routage vers les stations éloignées de plus

d'un saut se fait grâce aux MPR, qui diffusent périodiquement des

messages de contrôle de la topologie TC (Topology Control) contenant la

liste de leurs MPRs. Ces messages servent à maintenir dans chaque

station une table de la topologie du réseau. La table de routage est

construite et mise à jour à partir des informations contenues

dans la table des interfaces voisines et la table de la topologie, en utilisant

un algorithme du plus court chemin.

La métrique prise en compte est le nombre de sauts.

[6]

Figure 1.22 : Diffusion par inondation

classique vs inondation par relais multipoints. [21]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 24

|