Chapitre 4 : Attaque par inondation (Flooding) dans

les réseaux AD HOC.

6.2. Les auteurs [56]

expliquent le principe de L'attaquant (s) qui peut inonder le noeud

attaqué avec des paquets d'ordures à des fins de colmatage.

L'attaquant (s) peut atteindre cet objectif en ; soit des noeuds de Flooding

avec demande redondante ou aléatoire par des paquets Route (RREQ), des

paquets de données, ou les deux. L'attaque de Flooding malveillant; soit

par un seul attaquant ou plusieurs attaquants de collaboration, peuvent

être classés dans les cas possibles suivants :

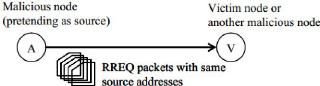

Cas 1: Un attaquant, faisant semblant

d'être un noeud source, choisit d'inonder en générant des

paquets RREQ excessifs. Ici, l'attaquant choisit de garder la même

adresse source dans tous les paquets RREQ comme représenté sur la

figure 4.6.

Figure 4.6: Cas 1, un attaquant inonde les

paquets RREQ avec adresse source redondant. [56]

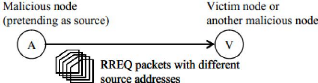

Cas 2: Un attaquant, prétendant

à nouveau être le noeud source, choisit d'inonder en

générant des paquets RREQ excessifs avec des adresses sources

différentes, se faisant passer comme le montre la figure 4.7.

Figure 4.7: Cas 2, Un attaquant inonde les

paquets RREQ avec des adresses sources différentes.

[56]

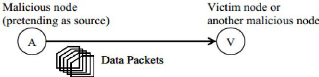

Cas 3: Un attaquant choisit d'inonder en

générant des paquets de données excessives au lieu de

paquets RREQ. Le cas est expliqué plus loin dans la figure 4.8.

Figure 4.8 : Cas 3, Un attaquant inonde

beaucoup de paquets de données. [56]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 58

Chapitre 4 : Attaque par inondation (Flooding) dans

les réseaux AD HOC.

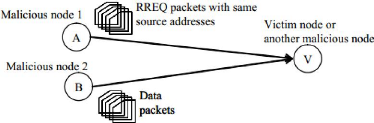

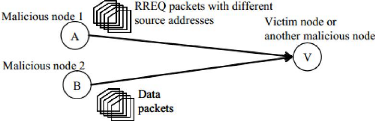

Cas 4-1: Un attaquant peut mener une attaque

de collaboration avec un autre attaquant. Dans ce cas, l'un d'eux attaque le

noeud de la victime (ou un autre noeud malveillant) avec des paquets RREQ avec

des adresses sources redondantes, tandis que son homologue attaque le noeud de

la victime (ou un autre noeud malveillant) avec des paquets de données

comme le montre la figure 4.9.

Figure 4.9 : Sous-cas 4-1, Une attaque

concertée est menée en combinant cas 1 et 3.

[56]

Cas 4-2: Ceci est encore un cas de mener des

attaques de collaboration. Dans ce cas, l'un d'eux attaque le noeud de la

victime (ou un autre noeud malveillant) avec des paquets RREQ ayant des

adresses sources différentes, tandis que son homologue attaque le noeud

de la victime (ou un autre noeud malveillant) avec des paquets de

données comme le montre la Figure 4.10.

Figure 4.10 : Sous-cas 4-2, Une attaque

concertée est menée en combinant cas 2 et 3.

[56]

Les attaques mentionnées ci-dessus sont menées

afin d'obstruer et de paralyser le noeud de la victime et éventuellement

le réseau complet.

Dans cet article les auteurs proposent un mécanisme de

défense menée dans les réseaux mobiles Ad Hoc. Le

schéma proposé améliore la quantité de traitement

de paquets légitime à chaque noeud. Les résultats de

simulation montrent que le schéma proposé améliore

également le rapport de bout en bout de la livraison des paquets.

6.3. Les auteurs [51]

expliquent l'attaque de Flooding par la Route Request (RREQ), est une

sorte d'attaque de déni de service, qui vise à inonder le

réseau avec un grand nombre de RREQs vers les destinations du

réseau. Dans cette attaque, le noeud malveillant va

générer un grand nombre de RREQs, éventuellement dans la

région des centaines ou des milliers de RREQs, dans le réseau

jusqu'à ce que le réseau est saturé avec RREQs et

incapable de transmettre des paquets de données. Beaucoup de

différents protocoles de routages réactifs (sur demande)

proposés pour MANET peuvent souffrir de ce genre d'attaque.

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 59

|