II.5.7 IS-IS(Intermediate

System to Intermediate System)

IS-IS(Intermediate System to Intermediate System) est un

protocole de routage interne multi-protocoles à état de lien. Il

utilise la taille de masque de réseau variable et utilise le multicast

pour découvrir les routeurs voisins en utilisant des paquets

« héllo ».

II.5.8 RIP (Routing

Information Protocol),

RIP (Routing Information Protocol), est un protocole de

routage IP de type à vecteur de distance. Il s'appuie sur l'algorithme

de détermination des routes décentralisées de Bellman-Ford

et permet à chaque routeur de communiquer aux routeurs voisins la

distance qui les sépare d'un réseau IP déterminé

quant au nombre de sauts.

Cependant, il existe deux versions de RIP, la première

s'avère très limitée et ne prend pas en charge les masques

de sous-réseaux de longueur variable ni l'authentification des routeurs

et la seconde améliore la précédente et répond aux

contraintes des réseaux actuels (découpages des réseaux IP

en sous-réseau, authentification en mot de passe).

Toutefois, ce protocole est limité et ne prend en

compte que la distance entre deux machines en ce qui concerne le saut, mais il

ne considère pas l'état de la liaison afin de choisir la

meilleure bande passante possible.

II.6

RESEAU PRIVE VIRTUEL

II.6.1 Définition

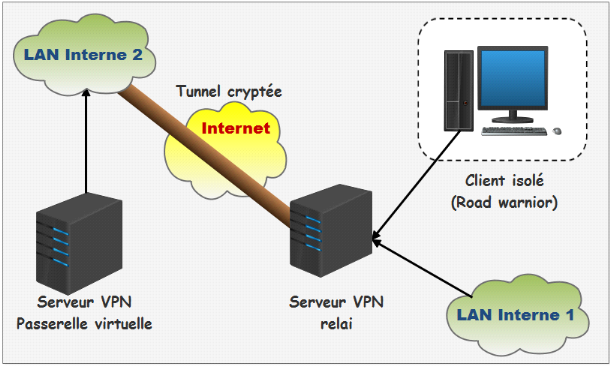

Le réseau privé virtuel est une liaison

permanente, distante et sécurisée entre deux sites d'une

organisation qui permet de transmettre de données cryptées par le

biais d'un réseau non sécurisé comme Internet. En d'autres

termes, Un VPN est l'extension d'un réseau privé englobant les

liaisons sur des réseaux partagés ou publics, permettant

d'échanger des données entre deux ordinateurs sur un

réseau partagé en utilisant une liaison privée point

à point comme l'illustre la figure II.21.

Figure II.21 : Architecture générale

d'un VPN [22]

II.6.2 Fonctionnement d'un réseau privé

virtuel

Le fonctionnement du VPN repose sur les protocoles de

tunnelisation (tunneling) permettant le passage de données

cryptées d'une extrémité du VPN à l'autre

grâce à des algorithmes. Le tunnel symbolise le fait que les

données soient cryptées et de ce fait incompréhensible

pour tous les autres utilisateurs du réseau public.

A cet effet, si le VPN est établi entre deux machines,

on appelle client VPN l'élément permettant de chiffrer et de

déchiffrer les données du côté utilisateur (client)

et serveur VPN ou d'accès distant l'élément chiffrant et

déchiffrant les données du côté de l'organisation.

Ainsi, lorsqu'un utilisateur désire accéder au VPN, sa

requête sera transmise en clair au système passerelle, qui se

connectera au réseau distant par l'intermédiaire d'une

infrastructure du réseau public, puis va transmettre la requête de

manière chiffrée. L'ordinateur distant va alors fournir les

données au serveur VPN de son niveau local et transmettre la

réponse de façon chiffrée. La réception sur le

client VPN de l'utilisateur, les données seront

déchiffrées.

|